Apakah akses internet pribadi berfungsi dengan OpenVPN?

Cara Mengatur Akses Internet Pribadi OpenVPN di Router PCWRT

Jika Anda ingin juga mengakses perangkat di LAN Anda, Anda harus mengizinkannya secara eksplisit. Misalnya, untuk memungkinkan akses ke perangkat pada 192.0.0.0/24, tambahkan dua aturan berikut (sebelum aturan penolakan):

Akses Internet Pribadi

Akses Internet Pribadi adalah layanan VPN berbasis langganan. Berikut adalah beberapa poin utama tentang PIA:

- Semua aplikasi PIA dirilis sebagai open-source: https: // github.com/pia-foss

- Wireguard ditambahkan ke server VPN dan aplikasi VPN

- Server VPN dimigrasi dari Ubuntu 14.04 lts untuk melengkung linux

- Semua server VPN sekarang dienkripsi melalui DM-Crypt, mengikuti saran dari Arch Linux Developers

- Semua layanan VPN sekarang berjalan dalam memori melalui RamDisk

Manual

Berikut adalah panduan langkah demi langkah tentang cara mengatur akses internet pribadi menggunakan applet networkmanager:

Pendekatan Applet NetworkManager

Instalasi

1. Unduh file konfigurasi OpenVPN dari PIA dan ekstrak file zip ke lokasi yang berkesan.

2. Instal dan Konfigurasi NetworkManager, Applet NetworkManager, dan plugin OpenVPN.

Konfigurasi

1. Klik kanan pada Applet NetworkManager dan pilih “Edit Connections”.

2. Klik tanda plus untuk membuat koneksi baru.

3. Pilih “Impor konfigurasi VPN yang disimpan” dan klik “Buat”.

4. Arahkan ke direktori tempat file OpenVPN diekstraksi dan buka salah satu file.

5. Masukkan nama pengguna dan kata sandi Anda yang disediakan oleh akses internet pribadi.

6. Klik “Advanced” dan pastikan “Gunakan LZO Data Compression” diatur ke “Adaptive” dan “Set Virtual Device Type” diatur ke “Tun”.

7. Buka tab Keamanan dan pilih “AES-128-CBC” sebagai sandi dan “SHA-1” sebagai otentikasi HMAC.

8. Klik “OK” untuk menyimpan perubahan.

9. Buka tab “IPv6 Pengaturan” dan pilih “Abaikan” untuk “Metode” karena PIA memblokir alamat IPv6.

10. Klik “Simpan” untuk menyimpan konfigurasi.

Penggunaan

1. Klik kiri pada applet NetworkManager dan pilih koneksi VPN yang Anda buat.

2. Setelah kunci emas muncul, Anda berhasil terhubung ke akses internet pribadi. Anda dapat mengonfirmasi koneksi dengan mengunjungi situs web PIA.

Catatan: Untuk menghindari memasukkan kata sandi setiap saat, Anda dapat mengatur kredensial agar dapat diakses oleh semua pengguna.

Pendekatan baris perintah OpenVPN

Instalasi

1. Unduh konfigurasi OpenVPN dari PIA dan pindahkan semua file ke/etc/openvpn/klien.

2. Ubah ekstensi file dari .opvn to .conf dan ganti spasi dalam nama file dengan garis bawah.

Penggunaan

Untuk secara otomatis masuk, tambahkan nama file yang berisi nama pengguna dan kata sandi Anda segera setelah “auth-user-pass” di file konfigurasi (s).

Untuk menguji jika Anda telah berhasil terhubung ke VPN, Anda dapat menggunakan alat yang disarankan.

Otomatis

Skrip instalasi resmi

Akses Internet Pribadi Menyediakan Skrip Instalasi untuk Mengatur NetworkManager. Unduh dan jalankan skrip untuk mengatur VPN.

Catatan: Skrip membutuhkan Python 2, jadi Anda mungkin perlu menginstal Python2 terlebih dahulu.

Klien Linux Resmi

PIA memiliki klien resmi untuk Linux dengan dukungan lengkung. Unduh dan jalankan skrip instalasi.

Paket

– “piavpn-bin”: mengotomatiskan pemasang resmi.

– “Private Internet Access/AUR”: Menginstal profil untuk NetworkManager, Connman, dan OpenVPN.

Vopono

Vopono adalah alat yang memungkinkan menjalankan aplikasi spesifik melalui koneksi VPN dengan namespaces jaringan sementara. Ini mendukung pembuatan konfigurasi otomatis untuk akses internet pribadi.

Cara Mengatur Akses Internet Pribadi OpenVPN di Router PCWRT

Jika Anda ingin juga mengakses perangkat di LAN Anda, Anda harus mengizinkannya secara eksplisit. Misalnya, untuk memungkinkan akses ke perangkat pada 192.0.0.0/24, tambahkan dua aturan berikut (sebelum aturan penolakan):

Akses Internet Pribadi

Akses Internet Pribadi adalah layanan VPN berbasis langganan.

- Semua aplikasi PIA dirilis sebagai sumber terbuka: https: // github.com/pia-foss

- Wireguard ditambahkan ke server VPN dan aplikasi VPN

- Server VPN dimigrasi dari Ubuntu 14.04 lts untuk melengkung linux

- Semua server VPN sekarang dienkripsi melalui DM-Crypt, mengikuti saran dari Arch Linux Developers

- Semua layanan VPN sekarang berjalan dalam memori melalui RamDisk

Manual

- Nonaktifkan IPv6 karena tidak didukung oleh PIA.[1]

- Pastikan Anda menggunakan server DNS PIA, terdaftar di situs web mereka.

Pendekatan Applet NetworkManager

Instalasi

Unduh file konfigurasi OpenVPN dari PIA. Ekstrak file zip ke tempat di direktori rumah pengguna Anda atau di tempat lain yang berkesan untuk akses di masa mendatang. Perlu dicatat bahwa bahkan ketika Wireguard dapat digunakan pada biner Linux dan pada aplikasi, PIA belum menyediakan file Wireguard untuk konfigurasi. Dengan kata lain, hanya OpenVPN yang dapat digunakan saat menggunakan pendekatan NetworkManager.

Instal dan Konfigurasi NetworkManager bersama dengan Applet NetworkManager dan plugin OpenVPN.

Konfigurasi

- Klik kanan pada Applet NetworkManager dari lingkungan desktop Anda dan klik Edit Koneksi. Klik tanda plus di sudut kiri bawah jendela koneksi jaringan yang muncul.

- Saat Anda memilih jenis koneksi, klik menu tarik-turun dan gulir ke bawah sampai Anda mencapai “Impor konfigurasi VPN yang disimpan”. Pilih opsi itu. Sekarang, klik Buat.

- Arahkan ke direktori yang Anda ekstrak semua file OpenVPN ke sebelumnya, lalu buka salah satu file dari folder itu. Secara umum, Anda akan ingin membuka file yang terkait dengan koneksi yang Anda inginkan secara khusus.

- Setelah Anda membuka salah satu file OpenVPN, jendela yang muncul harus “mengedit”. Ketikkan nama pengguna dan kata sandi Anda yang Anda terima dari akses internet pribadi. Ada ikon di kotak kata sandi yang menunjukkan izin pengguna dari kredensial; Ubah pengaturan yang Anda inginkan.

- Sekarang, klik Advanced. Di sebelah “Gunakan Kompresi Data LZO”, klik menu tarik-turun untuk memilih “Adaptive” dan di sebelah “Setel Jenis Perangkat Virtual”, klik menu dan pastikan “Tun” dipilih.

- Selanjutnya, buka tab keamanan dan pilih sebagai cipher “AES-128-CBC” dan sebagai otentikasi HMAC “SHA-1”.

- Klik tombol OK di kiri bawah jendela untuk menyimpan perubahan ini.

- Buka tab “Pengaturan IPv6” dan pilih untuk “Metode” “Abaikan” karena PIA memblokir alamat IPv6 [2].

- Klik Simpan di kanan bawah jendela “Editing”.

Penggunaan

Klik kiri pada applet networkManager. Ada menu Koneksi VPN. Di dalamnya harus menjadi koneksi VPN yang Anda simpan. Klik untuk terhubung ke akses internet pribadi.

Ketika kunci emas telah muncul di atas applet NetworkManager, Anda berhasil terhubung ke akses internet pribadi. Kunjungi akses internet pribadi dan konfirmasikan bahwa Anda terhubung dengan merujuk pada pesan status di bagian atas beranda mereka.

Catatan: Jika VPN meminta kata sandi, dan Anda ingin menghindari memasukkan kata sandi setiap kali Anda mencoba untuk terhubung, pastikan untuk mengklik ikon di kotak kata sandi seperti yang disebutkan sebelumnya mengenai izin kredensial dan ubah ke semua pengguna.

Pendekatan baris perintah openvpn

Instalasi

Unduh Konfigurasi OpenVPN dari PIA. Unzip file dan pindahkan semua file ke/etc/openvpn/klien . Pastikan file memiliki root sebagai pemilik.

Tip: Untuk dapat menggunakan konfigurasi layanan OpenVPN#SystemD (e.G Mulai OpenVPN-CLIENT@konfigurasi ), ganti nama semua file dan ganti .Ekstensi OPVN dengan .conf dan ganti spasi dalam nama file konfigurasi dengan garis bawah.

Penggunaan

Tip: Untuk secara otomatis masuk, tambahkan nama file yang berisi nama pengguna dan kata sandi Anda segera setelah auth-user-pass di file konfigurasi. Lihat opsi ini di OpenVPN (8) untuk informasi lebih lanjut.

Untuk menguji untuk melihat apakah Anda telah berhasil terhubung ke VPN, lihat artikel ini yang merekomendasikan empat alat berikut:

Otomatis

Skrip instalasi resmi

Akses Internet Pribadi memiliki skrip instalasi yang mengatur NetworkManager untuk digunakan dengan VPN. Unduh skrip di sini dan kemudian jalankan untuk mengatur.

Catatan: Membutuhkan Python 2, yang tidak lagi disediakan dalam repositori resmi. Instal Python2 Aur Pertama atau tambahkan skrip untuk Python 3.

Klien Linux Resmi

Akses internet pribadi sekarang memiliki klien resmi untuk Linux dengan dukungan untuk Arch. Unduh klien dari halaman ini, unzip file (e.G. pia-v81-installer-linux.ter.GZ) dan jalankan skrip instalasi (.e.G. # ./pia-v81-installer-linux.SH ).

Paket

- piavpn-bin – mengotomatiskan pemasang resmi

- Akses/AUR Internet Pribadi – Menginstal profil untuk NetworkManager, Connman, dan OpenVPN

Vopono

Vopono adalah alat untuk menjalankan aplikasi tertentu melalui koneksi VPN dengan namespaces jaringan sementara. Pembuatan konfigurasi otomatis didukung untuk privateInternetAccess.

Ini termasuk dukungan Kill Switch secara default, dan dukungan untuk penerusan dan proksi port dari namespace jaringan ke host sehingga Anda dapat menjalankan daemon dan server melalui VPN sementara sisa sistem tidak terpengaruh.

Tips dan Trik

Internet “bunuh sakelar”

Aturan iptables berikut hanya memungkinkan lalu lintas jaringan melalui antarmuka TOT, dengan pengecualian bahwa lalu lintas diizinkan ke server DNS PIA dan ke Port 1197, yang digunakan dalam membangun koneksi VPN:

/etc/ptables/ptables.aturan

: Input drop [0: 0]: Forward drop [0: 0]: output drop [0:10] -a input -m Conntrack --ctState terkait, mapan -J terima -A input -i lo -j terima -input -i tun+ -j terima -A output -o lo -j output -d 209.222.18.222/32 -J menerima -output -d 209.222.18.218/32 -J AcCECT -A OUTPUT -P UDP -M UDP --DPOR 1197 -J ACCEPT -A output -o tun+ -j Accept -se output -j REFLEKS

Ini memastikan bahwa jika Anda terputus dari VPN tanpa sadar, tidak ada lalu lintas jaringan yang diizinkan masuk atau keluar.

Jika Anda ingin juga mengakses perangkat di LAN Anda, Anda harus mengizinkannya secara eksplisit. Misalnya, untuk memungkinkan akses ke perangkat pada 192.0.0.0/24, tambahkan dua aturan berikut (sebelum aturan penolakan):

-A input -s 192.168.0.0/24 -j AcCT -OUTPUT -D 192.168.0.0/24 -J Terima

Selain itu, aturan di atas memblokir protokol ICMP, yang mungkin tidak diinginkan. Lihat utas ini untuk potensi jebakan menggunakan aturan iptables ini serta detail lebih lanjut.

Pengaturan PIA DNS

Jika Anda menemukan bahwa manajer jaringan mengendalikan pengaturan DNS host Anda, dan oleh karena itu host Anda tidak dapat menyelesaikan alamat apa pun, Anda harus secara manual mengatur server dan atribut DNS secara manual. Anda harus mencatat tautan simbolik saat menjalankan perintah berikut:

ls -l /etc /resolv.conf

Hapus tautan simbolis dengan RM /etc /resolv.conf lalu buat /etc /resolv baru.conf dan tambahkan yang berikut:

/etc/resolv.conf

Nameserver 209.222.18.222 Nameserver 209.222.18.218

Akurasi faktual dari artikel atau bagian ini diperdebatkan.

Alasan: Menggunakan resolvconf Setelah mengedit /etc /resolv.conf tidak masuk akal. Jika OpenResolv digunakan maka server nama harus diatur di /etc /resolvconf.conf, dan /etc /resolv.conf tidak boleh diedit secara manual. (Diskusikan dalam Talk: Akses Internet Pribadi)

Regenerate regenerate berikutnya dengan mengetik:

# resolvconf -u

Artikel atau bagian ini membutuhkan bahasa, sintaks wiki, atau peningkatan gaya. Lihat Bantuan: Gaya untuk Referensi.

Akhirnya buat file tidak dapat diubah sehingga tidak ada aplikasi lain yang dapat memodifikasinya:

chattr +i /etc /resolv.conf

Penyelesaian masalah

Saya tidak dapat terhubung ke OpenVPN menggunakan PIA Manager, atau OpenVPN tidak berfungsi

PIA Manager masih menggunakan OpenVPN di bawah kap, jadi meskipun Anda tidak langsung menggunakan salah satu metode OpenVPN, Anda masih membutuhkannya. Pertama, periksa apakah itu diinstal. Jika Anda menggunakan salah satu skrip instalasi, ini harus dilakukan untuk Anda.

Jika Anda mendapatkan kesalahan seperti #, itu mungkin berarti tap/tun saat ini tidak berjalan. Entah kernel Anda tidak memilikinya, dalam hal ini menginstal kernel yang tidak (atau mengkompilasi yang segar), atau saat ini tidak berjalan, dalam hal ini perlu dimulai:

# Modprobe Tun

Diperoleh dari “https: // wiki.archlinux.org/indeks.php?title = private_internet_access & oldid = 773021 “

- Halaman atau bagian yang ditandai dengan template: gaya

- Halaman atau bagian yang ditandai dengan template: akurasi

Cara Mengatur Akses Internet Pribadi OpenVPN di Router PCWRT

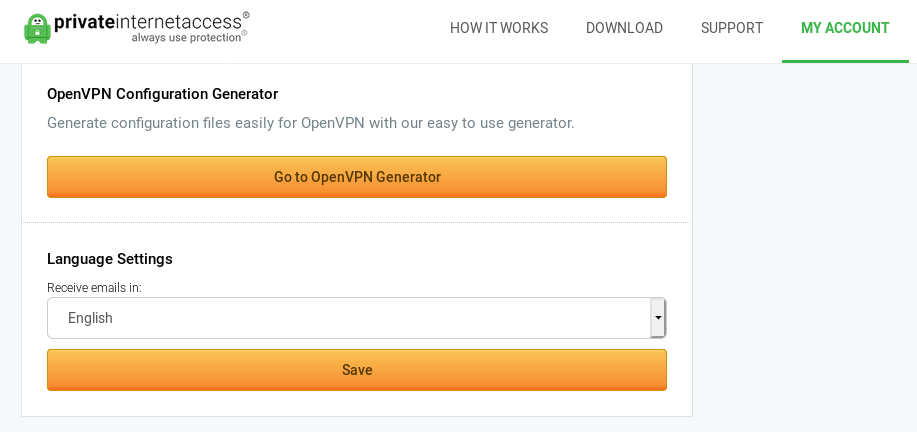

- Masuk ke Akun Akses Internet Pribadi Anda.

- Di bawah tab akun saya, klik Pergi ke generator openvpn

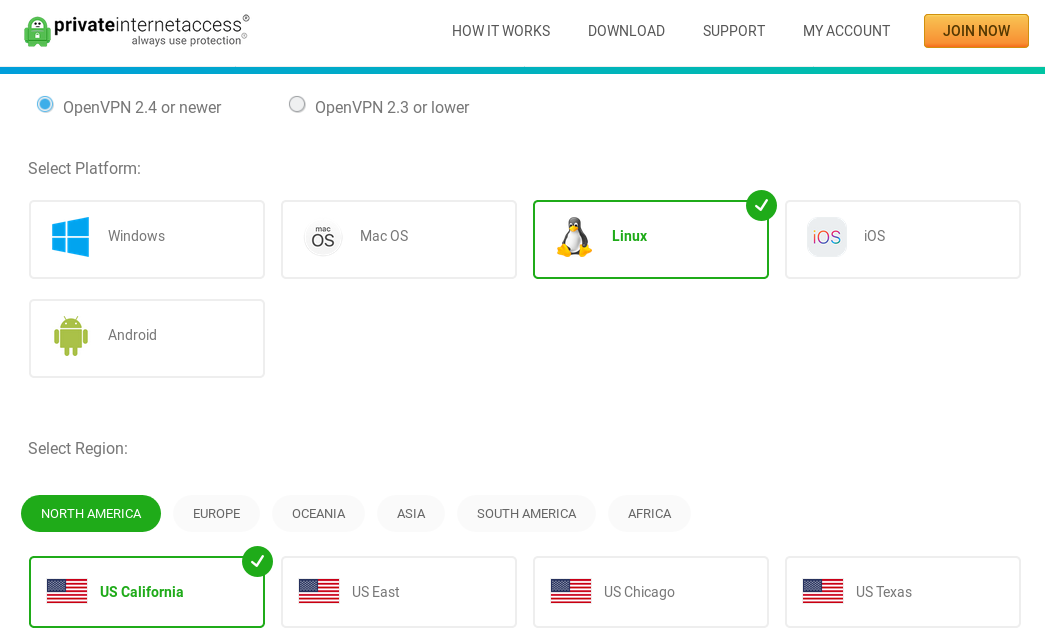

- Pilih Linux dan wilayah untuk server yang ingin Anda sambungkan.

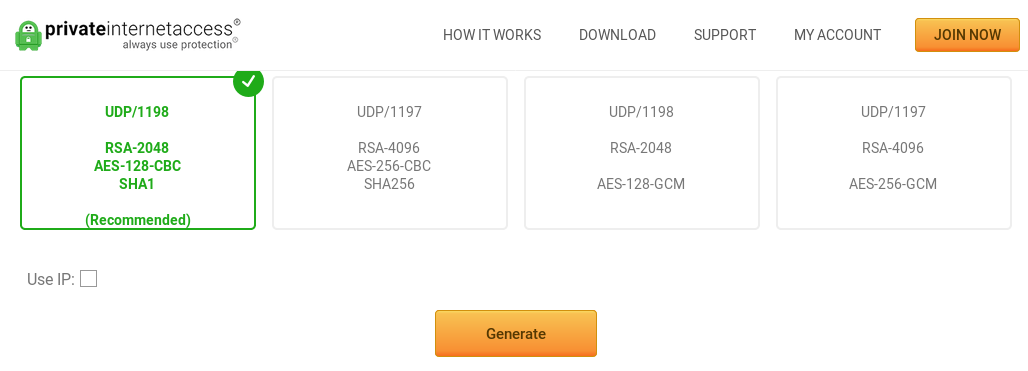

- Pilih konfigurasi parameter protokol yang ingin Anda gunakan, lalu klik Menghasilkan.

Tambahkan Koneksi OpenVPN Akses Internet Pribadi

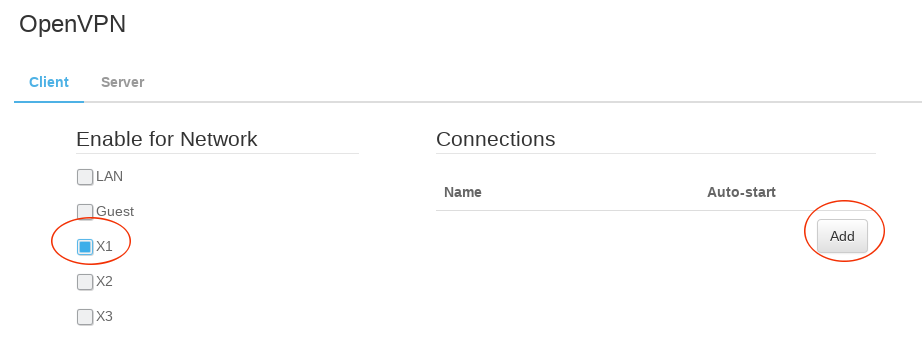

- Masuk pada konsol PCWRT, buka OpenVPN halaman di bawah Aplikasi.

- Di bawah tab Klien, periksa jaringan yang ingin Anda aktifkan untuk Akses Internet Privat OpenVPN, lalu klik Menambahkan Tombol untuk menambahkan koneksi VPN baru.

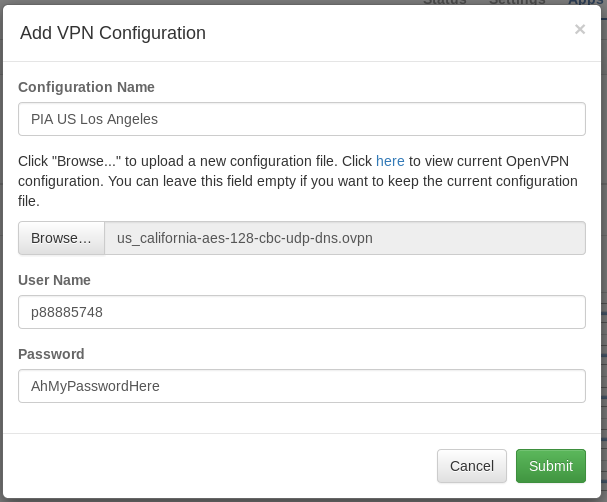

- Dalam “Tambahkan Konfigurasi VPN” dialog:

- Masukkan nama untuk koneksi

- Pilih .File OVPN yang Anda unduh di atas

- Masukkan Nama Pengguna dan Kata Sandi Akses Internet Pribadi Anda

- Klik “Kirim”

Mulai Koneksi OpenVPN Akses Internet Pribadi

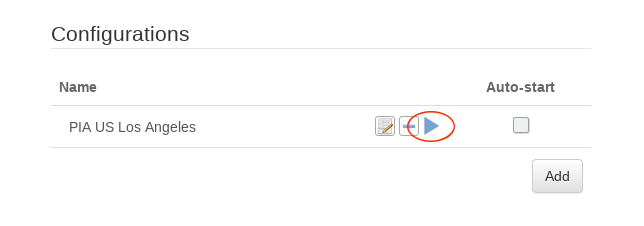

- Klik pada biru “Bermain” Tombol untuk Memulai Koneksi OpenVPN Akses Internet Pribadi.

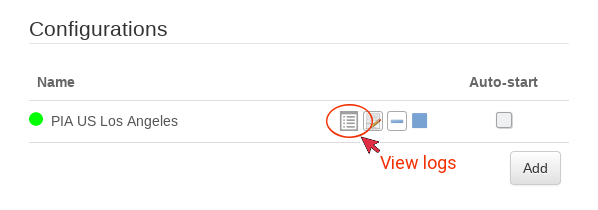

- Jika koneksi berhasil, titik hijau akan muncul di sebelah kiri jalur konfigurasi koneksi. Jika terjadi kegagalan koneksi, klik pada “catatan” Ikon untuk melihat log openvpn.

Jika Anda menikmati artikel ini, pertimbangkan untuk membagikannya!

Tinggalkan Balasan Batalkan balasan

Anda harus masuk untuk mengirim komentar.

Hubungkan ke Private Internet Access (PIA) VPN dengan OpenVPN di Ubuntu

Posting ini akan pergi menggunakan OpenVPN di Ubuntu 16.04 untuk terhubung ke server VPN Internet Access (PIA) Pribadi. PIA memiliki file konfigurasi pra-buatan di sini yang akan kami gunakan sebagai basis untuk file konfigurasi kami. Saya akan berjalan melalui setiap opsi sehingga Anda dapat memahami masalah potensial yang mungkin Anda hadapi. Hal pertama yang perlu kami lakukan adalah menginstal OpenVPN sehingga untuk melakukan yang kami jalankan

sudo apt-get install openvpn Setelah kami menginstal itu, kami perlu mengunduh sertifikat yang akan kami gunakan untuk terhubung ke server PIA. Unduh file zip yang disebutkan di atas di direktori openvpn dengan cd /etc /openvpn lalu unduh zip dengan

Setelah kami memiliki file zip, kami dapat membuka ritsleting di folder terpisah untuk menjaga direktori utama tetap bersih. Kami mungkin perlu menginstal utilitas unzipping jadi jalankan sudo apt-get instal unzip. Kami sekarang akan membuka ritsleting file yang diunduh ke direktori PIA baru

Sudo Unzip OpenVPN.zip -d pia Menyatukan semua ini yang kita dapatkan:

sudo apt-get install openvpnCD /etc /OpenVPNsudo wget https: // www.PrivateInternetAccess.com/openvpn/openvpn.ritsletingsudo apt-get install unzipSudo Unzip OpenVPN.zip -d pia

Karena kami membuat file konfigurasi kami sendiri untuk OpenVPN, satu -satunya file yang akan kami butuhkan dari file zip adalah file sertifikasi rekan untuk terhubung ke server VPN CA.RSA.2048.CRT dan file daftar pencabutan sertifikasi CRL.RSA.2048.PEM. CRL digunakan untuk mendaftarkan semua kunci sertifikat yang tidak diizinkan untuk terhubung ke PIA’server S. Kami dapat memindahkan file -file ini ke direktori OpenVPN utama

sudo mv/etc/openvpn/pia/ca.RSA.2048.crt/etc/openvpn/ca.RSA.2048.crtsudo mv/etc/openvpn/pia/crl.RSA.2048.PEM/etc/OpenVPN/CRL.RSA.2048.PEM

Sekarang kita memiliki kunci’s Buat file konfigurasi yang akan digunakan oleh OpenVPN untuk terhubung ke server PIA. Kami membuat file kosong dengan

sudo touch/etc/openvpn/pia.conf. Kami juga perlu membuat file terpisah untuk nama pengguna dan kata sandi dengan

sudo touch/etc/openvpn/creds.conf Sebelum kita beralih ke konfigurasi yang sebenarnya’S rekap perintah:

sudo mv/etc/openvpn/pia/ca.RSA.2048.crt/etc/openvpn/ca.RSA.2048.crtsudo mv/etc/openvpn/pia/crl.RSA.2048.PEM/etc/OpenVPN/CRL.RSA.2048.PEMsudo touch/etc/openvpn/pia.confsudo touch/etc/openvpn/creds.conf

Konfigurasi penuh yang akan kita bahas adalah:

kliendev tunRemote US-East.PrivateInternetAccess.com 1198 UDPRemote US-East.PrivateInternetAccess.com 502 TCPresolv-retry tak terbatasNobindKunci bertahanTun-tunCipher AES-128-CBCAUTH SHA1CRL-Verifikasi/etc/OpenVPN/CRL.RSA.2048.PEMca/etc/openvpn/ca.RSA.2048.crtserver jarak jauh-cert-tlsauth-user-pass/etc/openvpn/creds.confauth-nocachecomp-lzokata kerja 1Reneg-Sec 0nonaktifkan-occ

Opsi pertama yang diteruskan ke OpenVPN adalah klien yang merupakan jalan pintas untuk menggunakan tarik dan tls-clientoptions. Opsi tarik digunakan pada klien untuk mengizinkan server yang dihubungkan banyak klien (atau server multi-klien) untuk mendorong rute ke klien. Ini akan memaksa semua pertanyaan untuk melewati server PIA. Opsi TLS-Client memungkinkan enkripsi TLS (sering disebut SSL). Opsi OpenVPN berikutnya adalah dev yang dapat diatur ke tun atau ketuk. Kami mengatur tun di sini yang memungkinkan untuk overhead lalu lintas yang lebih rendah tetapi hanya dapat digunakan dalam lalu lintas berbasis IP dan tidak dapat membuat jembatan Ethernet. Ketuk di sisi lain, lebih kompatibel dengan berbagai protokol jaringan karena berperilaku seperti adaptor jaringan nyata (sebagai adaptor virtual). Ini juga dapat digunakan untuk menjembatani adaptor Ethernet tetapi semua ini adalah dengan biaya lebih banyak overhead karena menambahkan data ke setiap paket data yang dikirim. Anda 99% dari waktu membutuhkan tun kecuali Anda mencoba terhubung ke PIA dengan berbagai perangkat seperti printer, drive jaringan, dll. Opsi berikutnya untuk OpenVPN adalah jarak jauh yang kami akan memiliki dua salinan, satu untuk UDP yang kurang overhead tetapi tidak memiliki pemulihan kesalahan, dan satu opsi untuk TCP yang merupakan apa’S digunakan di browser Anda. Kami menentukan nama host dari server PIA yang ingin kami sambungkan, port yang digunakan untuk jenis koneksi tersebut, dan protokol jaringan yang digunakan (UDP atau TCP). Menggunakan dua opsi jarak jauh memungkinkan untuk opsi fallback jika yang pertama gagal. Saya menggunakan kami Timur sebagai server VPN saya tetapi Anda harus memilih dari daftar di sini yang paling sesuai dengan kebutuhan Anda.

kliendev tunRemote US-East.PrivateInternetAccess.com 1198 UDPRemote US-East.PrivateInternetAccess.com 502 TCP

Opsi berikutnya adalah resolv-retry yang kami tetapkan ke Infinity. Ini berarti kami ingin terus mencoba menyambung kembali selamanya. Ini dapat diatur ke angka, misalnya 5 yang kemudian OpenVPN hanya akan mencoba untuk menghubungkan kembali 5 kali sebelum gagal. Opsi Nobind memberi tahu OpenVPN untuk tidak menggunakan alamat IP dan port lokal. Ini digunakan dengan opsi jarak jauh sehingga server PIA dapat menetapkan nilai -nilai ini secara dinamis sendiri. Dua berikutnya, persistasi dan persistan-tun memberi tahu OpenVPN untuk tidak membuka kembali/memuat ulang di OpenVPN restarts. Ini memungkinkan untuk restart melalui sinyal sigusr1 tanpa memuat ulang tombol dan Tun. Sigusr1 (dan sigusr2) adalah sinyal yang ditentukan pengguna yang dapat Anda gunakan untuk skrip Anda sendiri. Ini opsional tapi menyenangkan untuk dimiliki saat Anda ingin mengotomatisasi penyambungan kembali.

resolv-retry tak terbatasNobindKunci bertahanTun-tun

Beberapa opsi berikutnya adalah spesifik keamanan. Opsi cipher menentukan algoritma untuk enkripsi untuk digunakan. PIA menggunakan AES-128-CBC tetapi jika Anda ingin melihat daftar algoritma yang didukung menjalankan OpenVPN –Show-ciphers. Opsi AUTH mendefinisikan algoritma pencernaan pesan yang hampir selalu SHA-1. Dua opsi berikutnya menggunakan dua file yang kami salin. Opsi CRL-Verify digunakan untuk mengesahkan daftar pencabutan sertifikat. Nilai dari ini adalah di mana CRL berada yaitu CRL-Verify/etc/OpenVPN/CRL.RSA.2048.PEM. Hal yang sama berlaku untuk opsi CA yang menentukan sertifikasi yang digunakan: ca/etc/openvpn/ca.RSA.2048.crt. Opsi jarak jauh adalah opsi pintasan dan setara dengan –remote-cert-ku A0 88 –Remote-cert-Eaku “Otentikasi Klien Web TLS”. Opsi Remote-Cert-KU mensyaratkan bahwa sertifikat rekan ditandatangani secara khusus dengan kunci. Ini dikodekan dalam heksadesimal (bagian AO 88). Opsi jarak jauh-sert-Eaku mensyaratkan bahwa sertifikat rekan yang sama ditandatangani dengan kunci yang diperluas. Ini dikodekan dalam representasi simbolik openssl. Ini memastikan otentikasi TLS yang tepat dengan server PIA.

Cipher AES-128-CBCAUTH SHA1CRL-Verifikasi/etc/OpenVPN/CRL.RSA.2048.PEMca/etc/openvpn/ca.RSA.2048.crtserver jarak jauh-cert-tls

Saya ingin membahas opsi auth-user-pass sendiri karena di sinilah kami akan menggunakan/etc/openvpn/creds.File conf yang kami buat. File ini akan memiliki dua baris, nama pengguna dan kata sandi. Yang penting untuk diingat adalah file teks ini harus dalam format unix dan bukan dos. Jika Anda membuat dan mengedit file dari Linux maka Anda baik tetapi jika Anda menggunakan Windows dan SFTP file Anda mungkin harus mengonversi file ke format UNIX. Jika kamu tidak’t mengonversinya, Anda bisa mendapatkan kesalahan tentang file auth yang salah diformat. Buka kredo.File conf yang kami buat dengan sudo nano/etc/openvpn/creds.conf. Di dalam file kami akan memiliki dua nilai opsi: ‘NAMA PENGGUNA ANDA’ adalah nama pengguna PIA Anda dan ‘KATA SANDI ANDA’ Apakah kata sandi PIA Anda. Untuk mengonversi kredo.File conf ke format unix jika Anda perlu menjalankan perintah

sudo dos2unix/etc/openvpn/creds.conf.NAMA PENGGUNA ANDAKATA SANDI ANDA

Simpan file ini dan karena ada kata sandi Anda dalam teks biasa, kami akan mengubah izin untuk dibaca hanya untuk pengguna root saja. Kami mengatur pemilik untuk root

Sudo Chown Root: root/etc/openvpn/creds.conf dan diatur untuk membaca hanya dengan

sudo chmod 0400/etc/openvpn/creds.conf Pastikan Anda mengatur ini setelah Anda menambahkan nama pengguna dan kata sandi Anda ke kredo.file conf. Kami sekarang perlu merujuk file ini di dalam file konfigurasi OpenVPN utama dan kami melakukan ini dengan menambahkan path ke file kredensial Anda ke opsi auth-user-pass. Kami juga menambahkan opsi auth-nocache untuk tidak mengizinkan menyimpan nama pengguna dan kata sandi dalam memori virtual. Ini adalah tindakan pencegahan keamanan ekstra untuk kredensial Anda terhadap PIA.

auth-user-pass/etc/openvpn/creds.confauth-nocache

Kami selesai dengan sisi otorisasi hal-hal jadi sekarang kami menambahkan opsi comp-lzo yang memungkinkan kompresi lzo. Ubuntu hadir dengan kompresi lzo tetapi jika Anda tidak’t memilikinya Anda dapat menginstalnya

sudo apt-get install liblzo2–2 Opsi kata kerja menetapkan jumlah logging yang Anda inginkan untuk operasi OpenVPN. Ini dapat diatur dari rendah 0 ke tertinggi 11. Untuk set debugging nilai ini dalam kisaran 6-11. 1–4 adalah operasi normal yang saya ingin atur ke 1 saat saya berhasil. Opsi status terkait set ke mana log akan pergi dan saya mengatur ini ke/etc/openvpn/openvpn.catatan. Biasanya log dari sebagian besar program pergi ke/var/log/direktori jika Anda mau. Opsi Reneg-SEC memberi tahu OpenVPN untuk menegosiasikan kembali kunci saluran data setelah n detik. Standarnya adalah 3600 tetapi kami akan mengatur ini ke 0 karena kami menggunakan kunci yang sama saat menghubungkan ke server PIA. Akhirnya, opsi Disable-OCC memberi tahu OpenVPN untuk tidak menampilkan peringatan jika ada opsi yang tidak konsisten antara rekan. Server PIA mungkin memperbarui opsi sisi server mereka tetapi mungkin tidak mempengaruhi koneksi sehingga kami tidak’T ingin kesalahan tentang ini. Ini adalah bidang opsional.

comp-lzokata kerja 1status/etc/openvpn/openvpn.catatanReneg-Sec 0nonaktifkan-occ

Setelah kami memiliki semua set opsi, kami hanya menjalankan OpenVPN dengan opsi –Config dan menentukan konfigurasi yang kami buat. Anda akan melihat beberapa informasi boot up dan akhirnya Anda akan melihat urutan inisialisasi selesai dan Anda terhubung ke server OpenVPN. Untuk memastikan, kami dapat membuka terminal lain dan mengetikkan ikal ipinfo.IO/IP dan situs web ini akan memberi kami alamat IP publik kami yang seharusnya PIA’server s yang Anda konfigurasi di opsi jarak jauh.

sudo openvpn - config/etc/openvpn/pia.confCurl ipinfo.IO/IP

Sekarang kami ingin OpenVPN selalu terhubung ke server PIA di boot di latar belakang. Kami melakukan ini dengan init.D konfigurasi. OpenVPN sudah dilengkapi dengan init.D skrip jadi kita hanya perlu memodifikasi file konfigurasi mana yang akan digunakan OpenVPN. Kami hanya memiliki satu file conf/etc/openvpn/pia.conf jadi kami membuka init.D konfigurasi file sudo nano/etc/default/openvpn dan buat baris baru di atas #autostart =’semua’ baris dengan autostart =’Pia’. Variabel autostart ini akan memberi tahu init.D skrip untuk secara otomatis memulai semua file conf untuk setiap autostart yang Anda tentukan. Anda dapat memiliki lebih dari satu nilai Autostart. Kami tidak’t perlu menambahkan .conf karena ini tersirat saat skrip memuat file konfigurasi kami. Bagian yang relevan dari skrip OpenVPN terlihat seperti ini:

# Mulai hanya VPN ini secara otomatis melalui skrip init.# Nilai yang diizinkan “semua”, “tidak ada” atau daftar terpisah ruang# Nama VPNS. Jika kosong, “semua” diasumsikan.# Nama VPN mengacu pada nama file konfigurasi VPN.# Saya.e. “rumah” akan/etc/openvpn/rumah.conf#Autostart =’Pia’#Autostart =”semua”#Autostart =”tidak ada”#Autostart =”kantor pusat”

Sekarang Anda perlu menjalankan init.D D dan Setelah OpenVPN telah memulai file konfigurasi PIA Anda akan melihat pesan: Auto Start VPN ‘Pia’.

Apakah akses internet pribadi berfungsi dengan OpenVPN?

Об этой страницental

Ы заре kondecedit. С помощю этой страницы с сожем определить, что запросы о о ancing оеет иенно ы,. Почем это мопо произойтиonya?

Ээ страница отображается в тех слчаях, когда автомически систе secara google ристрюи uman рисисilan рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рии и menelepon которые наршают уловия исполззованияisah. Страница перестанет отображаться после то A, как эти запросы прекратяupanisah яяisah ancing ancing. До это A.

Источником запросов может слжить Врддносно secara п, пар иа бас00 иасазаз) ыылку запросов. Если Вы исползеет общий дсст в и итернет, проблем м ы ы ip ip ip00 ip ip ip ip ip uman ip ip ip ip ip ip uman ip ip ip ip ip ip ip uman ip ip ip ip ip ip ip ON ip ip ip ip ip ip ON. Обратитесь к своем системном аинистратору. Подробнее secara.

Пожет такжeda появлят secara, если Вы Вонот A рлжвввв dari рыч о оаilat оыч о оаilat, еами, ии же Водитedit запросы чень часто засто.