Apakah Bitlocker memiliki pintu belakang?

Schneier pada keamanan

Breaking Bitlocker Encryption: Brute Memaksa Backdoor (Bagian I)

Penyelidik sering menghadapi volume terenkripsi bitlocker, tetapi banyak pengguna komputer bahkan mungkin tidak menyadari bahwa disk mereka dienkripsi. Dalam artikel ini, kami akan mengeksplorasi metode untuk membobol enkripsi Bitlocker. Publikasi ini dibagi menjadi dua bagian, dengan bagian I yang berfokus pada mengeksploitasi pintu belakang untuk mendapatkan akses ke bitlocker. Bagian II akan membahas teknik-teknik brute-force jika akses melalui backdoor tidak mungkin.

Mengeksploitasi pintu belakang

Elcomsoft menawarkan dua alat untuk memecahkan enkripsi Bitlocker: Elcomsoft Forensik Disk Decryptor dan Elcomsoft Distributed Password Recovery (EDPR). Alat -alat ini melayani tujuan yang berbeda, dan artikel ini bertujuan untuk mengklarifikasi perbedaan di antara mereka.

Alat

Elcomsoft Forensik Disk Decryptor dan Elcomsoft Distribusi Kata Sandi Pemulihan Gunakan berbagai pendekatan untuk mendapatkan akses ke volume terenkripsi. Pilihan di antara mereka tergantung pada apakah informasi tertentu dapat diekstraksi dari memori volatile komputer (RAM).

Dekriptor Disk Forensik Elcomsoft dirancang untuk mendekripsi disk dan volume secara instan menggunakan kunci dekripsi yang diekstraksi dari RAM komputer. Ini juga dapat mendekripsi untuk analisis offline atau memasang volume bitlocker menggunakan kunci escrow (kunci pemulihan bitlocker) yang diekstraksi dari akun Microsoft pengguna atau diambil dari Active Directory.

Elcomsoft Distributed Password Recovery mencoba memecahkan kata sandi ke disk dan volume melalui serangan.

Kedua alat menyerang berbagai tautan dalam rantai keamanan Bitlocker, PGP, dan TrueCrypt. Elcomsoft Forensik Disk Decryptor berfokus pada memanfaatkan kunci dekripsi yang disimpan di RAM komputer. Alat ini sangat dicari, terutama sejak runtuhnya TrueCrypt.

Dengan mengekstraksi kunci dekripsi dari dump memori, Elcomsoft Forensik Disk Decryptor dapat memasang volume terenkripsi untuk akses on-the-fly atau mendekripsi seluruh disk atau volume untuk bekerja dengan konten yang didekripsi.

PENTING: Dekriptor Disk Forensik Elcomsoft digunakan untuk memperoleh volume yang dienkripsi dengan perlindungan perangkat Bitlocker, yang tidak menggunakan kata sandi yang dapat dipilih pengguna dan tidak dapat dipecahkan melalui pemilihan brute. Bitlocker Escrow Keys dapat diekstraksi dari akun Microsoft pengguna dan digunakan untuk mendekripsi atau memasang volume bitlocker.

Saat disk terenkripsi dipasang, sistem menyimpan kunci enkripsi dalam memori untuk akses mudah ke data terenkripsi. Kunci ini dapat diekstraksi dari memori sistem menggunakan berbagai metode:

- Kunci dekripsi kadang -kadang dapat diekstraksi dari file hibernasi, dibuat saat sistem hibernasi. Windows menyimpan salinan RAM komputer di Hiberfil.file sys selama hibernasi.

Pertanyaan:

- Apa tujuan Bagian I artikel ini?

- Apa dua alat yang ditawarkan oleh Elcomsoft untuk melanggar enkripsi Bitlocker?

- Apa perbedaan antara Elcomsoft Forensik Disk Decryptor dan Elcomsoft Distributed Password Recovery?

- Bagaimana dekriptor disk forensik elcomsoft mengekstrak kunci dekripsi?

- Apa itu perlindungan perangkat bitlocker dan bagaimana itu bisa didekripsi dengan dekriptor disk forensik elcomsoft?

- Bagaimana Sistem Menyimpan Kunci Enkripsi Saat Disk Dienkripsi Dipasang?

- Apa tujuan dari file hibernasi dalam mengekstraksi kunci dekripsi?

- Alat mana yang akan direkomendasikan untuk memperoleh volume bitlocker yang dienkripsi dengan perlindungan perangkat bitlocker?

- Kapan Dekriptor Disk Forensik Elcomsoft diluncurkan, dan mengapa itu dalam permintaan tinggi?

- Apa faktor utama dalam memilih antara Elcomsoft Forensik Disk Decryptor dan Elcomsoft Distributed Password Recovery?

- Apa dua pendekatan berbeda yang digunakan oleh Elcomsoft Forensik Disk Decryptor dan Elcomsoft Distributed Password Recovery?

- Apa saja poin utama tentang dekriptor disk forensik elcomsoft yang disebutkan dalam artikel ini?

- Apa publikasi “Elcomsoft mendekripsi Bitlocker, PGP dan Truecrypt Containers” Jelaskan?

- Apa tujuan dari kunci escrow di elcomsoft forensik disk dekriptor?

Bagian I fokus pada mengeksploitasi pintu belakang untuk mendapatkan akses ke volume terenkripsi bitlocker.

Dua alat yang ditawarkan adalah Elcomsoft Forensik Disk Decryptor dan Elcomsoft Distributed Password Recovery (EDPR).

Elcomsoft Forensik Disk Decryptor Menggunakan Kunci Dekripsi Diekstraksi dari RAM komputer untuk mendekripsi volume secara instan, sementara Elcomsoft mendistribusikan kata sandi pemulihan kata sandi untuk memecahkan kata sandi melalui serangan.

ELCOMSOFT Dekriptor Disk Forensik Mengekstrak Kunci Dekripsi dari Dump Memori.

Perlindungan Perangkat Bitlocker adalah skema enkripsi seluruh disk yang secara otomatis melindungi perangkat Windows tertentu. Dekriptor disk forensik elcomsoft dapat mendekripsi dengan memanfaatkan kunci pemulihan bitlocker yang diekstraksi dari akun Microsoft pengguna.

Sistem menyimpan kunci enkripsi dalam memori untuk akses mudah ke data terenkripsi.

File hibernasi berisi gambar RAM komputer, dan kunci dekripsi kadang -kadang dapat diekstraksi dari file ini.

Dekriptor disk forensik elcomsoft direkomendasikan untuk memperoleh volume bitlocker yang dienkripsi dengan perlindungan perangkat bitlocker.

Dekriptor Disk Forensik Elcomsoft diluncurkan pada 2012 dan sangat diminati karena kemampuannya untuk mengekstraksi kunci dekripsi dari RAM komputer.

Pilihannya terutama tergantung pada apakah informasi tertentu dapat diekstraksi dari memori volatile komputer (RAM).

Dekriptor Disk Forensik Elcomsoft menggunakan kunci dekripsi yang diekstraksi dari RAM komputer, sementara Elcomsoft mendistribusikan kata sandi pemulihan kata -kata untuk memecahkan kata sandi melalui serangan.

Elcomsoft Forensik Disk Decryptor dapat mendekripsi disk dan volume secara instan menggunakan kunci dekripsi dari RAM komputer atau kunci escrow yang diekstraksi dari akun Microsoft pengguna. Ini juga dapat memasang volume bitlocker untuk akses on-the-fly ke file dan folder.

Publikasi tersebut menggambarkan fungsionalitas dan fitur unik dari Elcomsoft Forensik Disk Decryptor.

Kunci escrow, atau kunci pemulihan bitlocker, digunakan untuk mendekripsi atau memasang volume bitlocker.

Schneier pada keamanan

“Paragraf dalam konteks tampaknya berbicara tentang mengekstraksi material kunci yang disimpan TPM Saat perangkat menyala.”

Breaking Bitlocker Encryption: Brute Memaksa Backdoor (Bagian I)

Penyelidik mulai melihat volume terenkripsi Bitlocker lebih sering dan lebih sering, namun pengguna komputer sendiri mungkin benar -benar tidak menyadari fakta bahwa mereka’telah mengenkripsi disk mereka selama ini. Bagaimana Anda bisa masuk ke enkripsi Bitlocker? Apakah Anda harus memaksa kata sandi, atau apakah ada peretasan cepat untuk dieksploitasi?

Kami melakukan riset, dan siap untuk membagikan temuan kami. Karena banyaknya informasi, kami harus memecah publikasi ini menjadi dua bagian. Di hari ini’S Bagian I, kami’akan membahas kemungkinan menggunakan backdoor untuk meretas jalan kita ke bitlocker. Publikasi ini akan diikuti oleh Bagian II, di mana kami’LL Diskusikan Kemungkinan-Kemungkinan Kejahatan Jika akses ke informasi terenkripsi melalui backdoor tidak tersedia.

Mengeksploitasi pintu belakang

Kami menyukai alat. Kami punya banyak dari mereka. Beberapa alat yang kita miliki tampaknya akan melakukan pekerjaan yang sama, sambil mencapai hasilnya melalui jalur yang berbeda. Satu pertanyaan kami’Re bertanya -tanya banyak mengapa Elcomsoft memiliki dua alat berbeda untuk melanggar enkripsi Bitlocker. Benarkah kenapa?

Kami menawarkan dekriptor disk forensik elcomsoft untuk mendekripsi volume bitlocker, dan kami menawarkan pemulihan kata sandi terdistribusi elcomsoft untuk mematahkan kata sandi bitlocker. (EDPR Singkatnya). Kami juga memiliki alat kecil yang disebut Info Enkripsi Disk Elcomsoft (bagian dari pemulihan kata sandi terdistribusi) untuk menampilkan informasi tentang wadah terenkripsi. Alat apa ini? Apa yang mereka lakukan, tepatnya, dan mana yang Anda butuhkan dalam penyelidikan Anda? Inilah saatnya untuk mengungkap rahasia dan menjelaskan pertanyaan -pertanyaan ini.

Alat

Elcomsoft Forensik Disk Decryptor dan Elcomsoft Distributed Password Recovery. Mana yang harus Anda pilih untuk penyelidikan Anda?

Singkatnya, Elcomsoft Forensik Disk Decryptor dan Elcomsoft Distributed Password Recovery Gunakan berbagai pendekatan saat mendapatkan akses ke volume terenkripsi. Pilihannya terutama tergantung pada apakah Anda memiliki bit informasi tertentu yang diekstraksi dari komputer’S Volatile Memory (RAM). Jika Anda melakukannya, pekerjaan Anda bisa menjadi lebih mudah.

Dekriptor Disk Forensik Elcomsoft dirancang untuk secara instan mendekripsi disk dan volume menggunakan kunci dekripsi yang diekstraksi dari komputer’S Volatile Memory (RAM). Selain itu, Anda dapat mendekripsi untuk analisis offline atau secara instan memasang volume bitlocker dengan menggunakan kunci escrow (kunci pemulihan bitlocker) yang diekstraksi dari pengguna’S akun Microsoft atau diambil dari Active Directory. Dekriptor Disk Forensik Elcomsoft bekerja dengan disk fisik serta gambar mentah (DD).

Elcomsoft Distributed Password Recovery, Di sisi lain, upaya untuk memecahkan kata sandi (memulihkan) ke disk dan volume dengan menjalankan serangan.

Apakah Anda mendapat kesan bahwa kedua alat itu saling melengkapi? Kami’akan senang jika Anda membeli keduanya, tetapi sebenarnya Anda’mungkin mungkin hanya menggunakan satu. Kedua alat itu menyerang tautan yang berbeda dalam rantai keamanan Bitlocker, PGP dan TrueCrypt. Kami’LL mendiskusikan dua metode secara terpisah.

Membiarkan’S Mulailah dengan Dekriptor Disk Forensik Elcomsoft. Ketika kami meluncurkan produk ini pada tahun 2012, kami memposting artikel ini: Elcomsoft mendekripsi Bitlocker, PGP, dan TrueCrypt Containers. Publikasi menjelaskan alat ini’fungsionalitas dan fitur unik. Sejak itu, dunia telah menyaksikan akhir TrueCrypt, sedangkan PGP dan Bitlocker terus ada dengan beberapa pembaruan (termasuk pembaruan keamanan besar untuk Bitlocker di Windows 10 Build 1511, itu “Pembaruan November”). Saat ini, Dekriptor Disk Forensik Elcomsoft bahkan lebih besar dari tiga tahun yang lalu.

Dekriptor Disk Forensik Elcomsoft memiliki kemampuan untuk mengekstrak kunci dekripsi asli yang disimpan di komputer’S Volatile Memory (RAM). Dengan mengekstraksi kunci ini dari dump memori, alat ini dapat menggunakannya untuk memasang volume terenkripsi untuk akses on-the-fly ke file dan folder (yang instan), atau untuk mendekripsi seluruh disk atau volume sekaligus untuk bekerja dengan konten yang di-decrypted (lebih lambat tetapi dapat ditanggung)).

PENTING: Gunakan Dekriptor Disk Forensik Elcomsoft untuk memperoleh volume yang dienkripsi Perlindungan perangkat Bitlocker. Perlindungan perangkat Bitlocker adalah skema enkripsi seluruh disk yang secara otomatis melindungi perangkat Windows tertentu (seperti tablet dan ultrabook yang dilengkapi dengan TPM 2.0 modul) Saat pengguna masuk dengan akun Microsoft mereka. Perlindungan perangkat bitlocker tidak menggunakan kata sandi yang dapat dipilih pengguna, dan tidak dapat dipecah dengan memaksa apapun. Dalam kasus tertentu, kunci escrow bitlocker (tombol pemulihan bitlocker) dapat diekstraksi dengan masuk ke pengguna’S akun Microsoft melalui https: // onedrive.hidup.com/recoverykey. Versi terbaru dari Dekriptor Disk Forensik Elcomsoft (yang kami’ve yang baru saja dirilis) memiliki kemampuan untuk menggunakan kunci ini untuk mendekripsi atau memasang volume bitlocker.

Saat disk terenkripsi dipasang ke dalam sistem (yaitu ketika Anda memasukkan kata sandi untuk mengaksesnya, atau menyediakan kartu pintar, atau menggunakan jenis otentikasi lainnya), sistem menyimpan kunci enkripsi untuk menyederhanakan mengakses data terenkripsi yang dienkripsi. Dan karena kunci -kunci ini disimpan dalam memori sistem (terlepas dari metode otentikasi yang digunakan), seseorang dapat mencoba mengekstraknya.

Ada beberapa cara untuk mengeluarkan kunci asli dari sistem:

- Terkadang, kunci dekripsi dapat diekstraksi dari file hibernasi, yang dibuat saat sistem dihibahkan. Sistem membuang gambar komputer’s ram ke dalam file saat memasuki hibernasi. Windows menggunakan Hiberfil.sys file untuk menyimpan salinan memori sistem. Namun, beberapa sistem (e.G. Batu tulis dengan siaga yang terhubung atau siaga modern, yang sangat mungkin menggunakan perlindungan perangkat Bitlocker) mungkin tidak menggunakan hibernasi sama sekali (siaga terhubung digunakan sebagai gantinya sampai sistem mencapai keadaan daya yang sangat rendah, setelah itu dapat hibernasi atau dimatikan). Informasi Lebih Lanjut Cara Mengaktifkan atau Nonaktifkan Hibernasi tersedia di http: // Dukungan.Microsoft.com/kb/920730.

- Anda juga dapat mencoba pencitraan a ‘hidup’ Sistem Menggunakan salah satu dari banyak alat pembuangan memori (diperlukan hak administratif). Deskripsi lengkap tentang teknologi ini dan daftar alat yang komprehensif (gratis dan komersial) tersedia di http: // www.Forensicswiki.org/wiki/alat: memory_imaging. Kami merekomendasikan Moonsols Windows Memory Toolkit (alat berbayar, tidak ada versi demo, harga berdasarkan permintaan tanpa formulir kontak yang tersedia) atau penangkapan RAM Live Belkasoft (gratis, dapat diunduh, jejak kaki minimal dan operasi mode kernel pada sistem 32-bit dan 64-bit).

- Opsi terakhir tersedia pada sistem tertentu yang dilengkapi dengan port firewire. Dimungkinkan untuk secara langsung mengakses memori komputer (bahkan jika terkunci) melalui port firewire. Ada beberapa alat yang dapat memperoleh memori menggunakan teknologi ini, e.G. Inception (ya, itu’S “Alat Python itu”).

Jika Anda dapat membayangkan komputer’S memori volatil saat disk terenkripsi dipasang, atau jika Anda memiliki akses ke sistem’File hibernasi, Anda dapat menggunakan dekriptor disk forensik elcomsoft untuk menganalisis gambar memori atau file hibernasi, mendeteksi dan mengekstrak kunci dekripsi. Anda kemudian dapat menggunakan tombol -tombol ini untuk memiliki dekriptor disk forensik elcomsoft mendekripsi volume atau memasangnya.

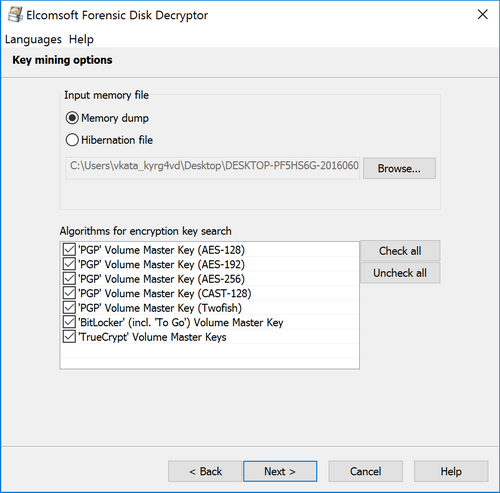

Kita dapat memecah seluruh pekerjaan menjadi hanya tiga langkah:

- Dapatkan dump memori atau ambil file hibernasi

- Menganalisis dump dan menemukan kunci enkripsi

- Mendekripsi atau memasang disk

Dia’layak disebutkan bahwa mencari kunci bisa memakan waktu. Menentukan jenis kunci enkripsi (jika Anda tahu algoritma apa yang telah digunakan) dapat menghemat banyak waktu. Jika kamu tidak’Aku tahu jenis enkripsi apa yang digunakan, cukup pilih semuanya.

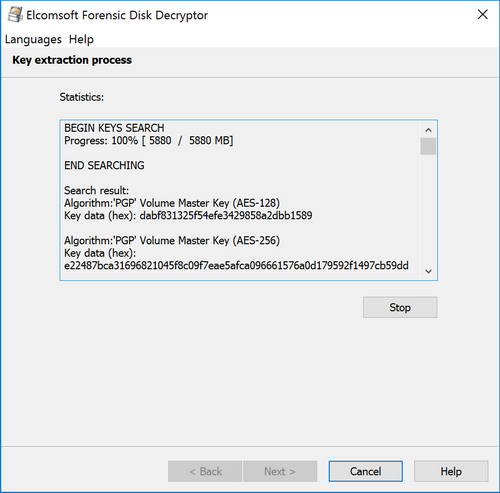

Setelah kunci ditemukan, alat ini menampilkannya dan memungkinkan Anda untuk menyimpannya ke dalam file. Anda dapat menyimpan beberapa kunci dari berbagai jenis ke dalam satu file.

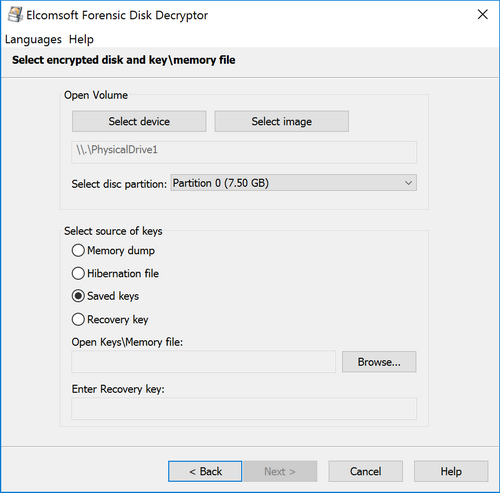

Memiliki kunci dekripsi, Anda dapat melanjutkan untuk mendekripsi disk. Tentukan jenis wadah crypto, pilih file dengan tombol dekripsi, dan klik Next .

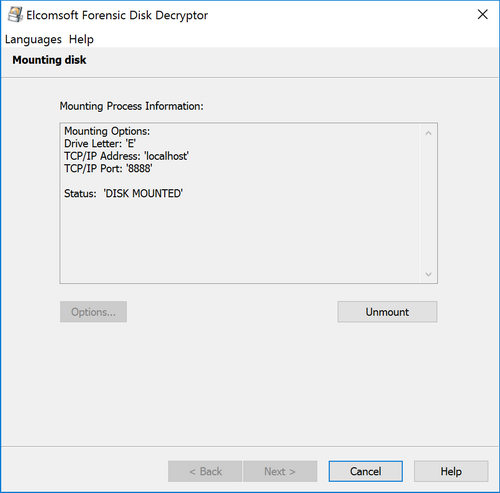

Jika kunci enkripsi yang tepat ada, alat ini akan meminta Anda untuk melakukan dekripsi penuh (membuat gambar mentah yang dapat dipasang atau dianalisis dengan alat pihak ketiga), atau pasang volume ke dalam sistem saat ini. Pemasangan diimplementasikan melalui Imdisk Virtual Disk Driver (diinstal dengan Dekriptor Disk Forensik Elcomsoft). Biasanya, Anda menang’t perlu mengubah pengaturan apa pun dan cukup tekan tombol mount:

Seperti yang Anda lihat, metode ini nyaman dan efisien. Apakah Anda dapat menggunakannya sepenuhnya tergantung pada kemungkinan memperoleh kunci dekripsi dari komputer’Gambar S Ram. Harap lihat halaman produk Disk Disk Forensik Elcomsoft untuk mempelajari lebih lanjut tentang memperoleh kunci dekripsi.

Anda juga dipersilakan untuk memeriksa tutorial video EFDD cepat yang dibuat oleh Sethioz.

Bagaimana jika Anda Don’t memiliki akses ke kunci dekripsi? Pemulihan kata sandi terdistribusi elcomsoft menggunakan pendekatan yang sama sekali berbeda. Kami’ll memikirkan hal ini di bagian kedua artikel ini. Nantikan dan kunjungi kami dalam satu atau dua hari untuk bagian kedua dari pembacaan ini!

Schneier pada keamanan

Itu Mencegat memiliki cerita baru tentang CIA’S – ya, CIA, bukan NSA – upaya untuk mematahkan enkripsi. Ini dari dokumen Snowden, dan berbicara tentang konferensi yang disebut Jambore Basis Komputasi Tepercaya. Ada beberapa dokumen menarik yang terkait dengan artikel ini, tetapi tidak banyak informasi sulit.

Di sana’S paragraf tentang Microsoft’S Bitlocker, sistem enkripsi yang digunakan untuk melindungi komputer MS Windows:

Juga disajikan di Jambore adalah keberhasilan dalam penargetan Microsoft’S Disk Encryption Technology, dan chip TPM yang digunakan untuk menyimpan kunci enkripsi. Para peneliti di Konferensi CIA pada tahun 2010 membual tentang kemampuan untuk mengekstraksi kunci enkripsi yang digunakan oleh Bitlocker dan dengan demikian mendekripsi data pribadi yang disimpan di komputer. Karena chip TPM digunakan untuk melindungi sistem dari perangkat lunak yang tidak terpercaya, menyerang itu dapat memungkinkan pemasangan malware yang terselubung ke komputer, yang dapat digunakan untuk mengakses komunikasi dan file yang dienkripsi dari konsumen. Microsoft menolak berkomentar untuk cerita ini.

Ini menyiratkan bahwa komunitas intelijen AS – saya’Saya menebak NSA di sini – dapat menghancurkan bitlocker. Dokumen sumber, bagaimanapun, jauh lebih tidak pasti tentang hal itu.

Analisis Daya, serangan saluran samping, dapat digunakan untuk melawan perangkat yang aman untuk mengekstrak informasi kriptografi yang dilindungi secara non-invasif seperti detail implementasi atau kunci rahasia. Kami telah menggunakan sejumlah serangan yang diketahui secara publik terhadap kriptografi RSA yang ditemukan di TPMS dari lima produsen yang berbeda. Kami akan membahas rincian serangan ini dan memberikan wawasan tentang bagaimana informasi utama TPM pribadi dapat diperoleh dengan analisis daya. Selain analisis daya kabel konvensional, kami akan menyajikan hasil untuk mengekstraksi kunci dengan mengukur sinyal elektromagnetik yang berasal dari TPM saat tetap di motherboard. Kami juga akan menjelaskan dan menyajikan hasil untuk serangan yang sama sekali baru terhadap implementasi RSA Teorema Sisa Tiongkok (CRT) yang akan menghasilkan informasi kunci pribadi dalam satu jejak tunggal.

Kemampuan untuk mendapatkan kunci TPM pribadi tidak hanya menyediakan akses ke data terenkripsi TPM, tetapi juga memungkinkan kami untuk menghindari sistem root-of-trust dengan memodifikasi nilai-nilai pencernaan yang diharapkan dalam data yang disegel. Kami akan menjelaskan studi kasus di mana modifikasi ke Microsoft’S Bitlocker dienkripsi metadata mencegah deteksi level perangkat lunak dari perubahan pada BIOS.

Analisis kekuatan diferensial adalah serangan cryptanalytic yang kuat. Pada dasarnya, ini memeriksa sebuah chip’S konsumsi daya saat melakukan operasi enkripsi dan dekripsi dan menggunakan informasi itu untuk memulihkan kunci. Apa’penting di sini adalah bahwa ini adalah serangan untuk mengekstrak informasi utama dari sebuah chip Saat berjalan. Jika chip ditangkapkan, atau jika tidak’t memiliki kunci di dalamnya, di sana’tidak ada serangan.

Saya tidak’T anggap ini berarti bahwa NSA dapat mengambil hard drive yang dienkripsi bitlocker dan memulihkan kuncinya. Saya menganggapnya berarti bahwa NSA dapat melakukan banyak peretasan pintar pada hard drive yang dienkripsi bitlocker saat sedang berjalan. Jadi saya tidak’Saya pikir ini berarti bitlocker rusak.

Tapi siapa yang tahu? Kita tahu bahwa FBI menekan Microsoft untuk menambahkan backdoor ke bitlocker pada tahun 2005. Saya percaya itu tidak berhasil.

Lebih dari itu, kami tidak’T TAHU.

Diedit untuk menambahkan (3/12): Dimulai dengan Windows 8, Microsoft menghapus diffuser gajah dari bitlocker. Saya tidak melihat alasan untuk menghapusnya selain membuat enkripsi lebih lemah.

Komentar

Saya tidak’Aku tahu tentang melanggarnya, tapi menumbangkannya? Itu’S dan cerita yang sama sekali berbeda (dan lebih merusak). Lihat apa yang mereka lakukan dengan Xcode!

Ken Thompson’s Evil, dan Seconder, Secret Twin • 10 Maret 2015 3:09

Apa’S Masalah xcode yang Anda bicarakan ini, spiff?

Saya telah menganggap Bitlocker rusak sejak Christopher Tarnovsky menyajikan bukti konsep dengan Infineon TPM di Black Hat DC pada 2010. Pekerjaan penelitian awalnya memakan waktu sekitar enam bulan. Selanjutnya mengambil kunci lisensi dari Xbox 360 Infineon TPM tampaknya hanya membutuhkan tambahan enam jam. Menurut Tarnovsky, peralatan lab yang diperlukan mewakili investasi sekitar $ 200.000.

“Dapatkah agen mata -mata paling kuat di dunia mematahkan keamanan tpm yang disediakan oleh penawar terendah?”

Tebakan saya akan “Ya” (dan jika jawabannya “TIDAK” Maka komentar saya “mengapa tidak?”).

Diberi akses fisik ke sistem target i’D mengharapkan mereka dapat mengalahkan tindakan keamanan yang dirancang terutama untuk memberikan kutu hijau yang bersahabat dalam brosur penjualan.

Dimulai dengan Windows 8 Microsoft menghapus diffuser gajah dari skema Bitlocker tanpa alasan yang dinyatakan. Apakah itu permintaan NSA?

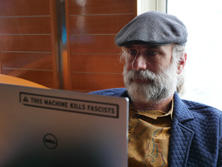

Saya percaya Elcomsoft membuat produk untuk ini

Tiga cara untuk mendapatkan kunci enkripsi

Dekriptor Disk Forensik Elcomsoft Membutuhkan Kunci Enkripsi Asli untuk mengakses informasi yang dilindungi yang disimpan dalam wadah crypto. Kunci enkripsi dapat diturunkan dari file hibernasi atau file dump memori yang diperoleh saat volume terenkripsi dipasang. Ada tiga cara yang tersedia untuk memperoleh kunci enkripsi asli:

Dengan menganalisis file hibernasi (jika PC dianalisis dimatikan);

Dengan menganalisis file dump memori *

Dengan melakukan serangan firewire ** (PC dianalisis harus berjalan dengan volume terenkripsi yang dipasang).

* Dump memori dari PC yang sedang berjalan dapat diperoleh dengan salah satu alat forensik yang tersedia seperti Moonsols Windows Memory Toolkit

** Alat gratis yang diluncurkan pada penyelidik’S PC diperlukan untuk melakukan serangan firewire (E.G. Lahirnya)

Saya menganggapnya berarti bahwa NSA dapat melakukan banyak peretasan pintar pada hard drive yang dienkripsi bitlocker saat sedang berjalan.

Titik klarifikasi.

Terakhir saya baca, drive itu sendiri tidak dikirimkan dengan TPM. TPM pada dasarnya adalah chip kartu pintar yang dipasang di papan. jadi kamu’D membutuhkan drive dan mainboard untuk memantau tegangan dan akhirnya memulihkan kunci. Bukan peretasan sederhana. Ini adalah salah satu metode yang paling sulit untuk memulihkan data terenkripsi.

Jadikan pintu belakang ke OS bagian dari kontrak pembelian yang sehat. Mencegat data di level OS. Mereka’Aku akan melakukannya.

SAYA’ll tinggalkan saja di sini

Bagi saya, satu -satunya aspek terbesar dari seluruh situasi Bajak Laut Roberts/Silk Road yang ketakutan adalah upaya terkonsentrasi yang diambil FBI untuk memastikan mereka menyita laptopnya saat masih berjalan. Saya pikir jika FBI memiliki cara mudah untuk mendekripsi hard drive, mereka tidak akan memastikan mereka mengambil laptop sebelum mereka menangkapnya.

Pelajaran di sini tampaknya jelas. Iya’rasa sakit untuk menghidupkan dan mematikan peralatan. Tetapi jika FBI/CIA adalah vektor ancaman bagi Anda … jaga agar peralatan dimatikan sesering mungkin. Itu secara signifikan mengurangi permukaan serangan mereka.

Ken Thompson’s Evil, dan Sexier, Secret Twin • 10 Maret 2015 4:51

@Tom bagaimana ini bisa terjadi, sementara lentera hitam saya Lulz Tetap diam?!

Oh itu’S baru saja mendapat mantel yang rusak. Korps dari lentera yang kurang dikenal, disisihkan kembali ke dimensi minat Anda, alarm palsu. Salahku.

Paragraf dalam konteks tampaknya berbicara tentang mengekstraksi material kunci yang disimpan TPM Saat perangkat menyala.

Mengekstraksi kunci bitlocker saat perangkat mati akan membutuhkan serangan terhadap AES itu sendiri atau kemampuan untuk secara efisien memuat rutin PBKDF yang digunakan untuk mencampur kunci pengguna Bitlocker dan kunci TPM untuk memulihkan kunci enkripsi disk-disk.

Slime Mold With Mustard • 10 Maret 2015 17:08

Dia’S Bagian pertama dari posting ini yang benar -benar mendidih darah saya. Kita semua tahu bahwa mereka’Berbau ulang tentang bisnis kami, tetapi fakta bahwa saya membayarnya dua kali adalah semacam komedi tragis.

Pada tahun 1947, CIA diciptakan sebagai hasil dari penyelidikan kongres yang menunjukkan bahwa AS memiliki data untuk memperkirakan serangan terhadap Pearl Harbor, tetapi berbagai lembaga tidak berbagi informasi.

Di tahun 1960’S CIA mendirikan unit Sigint sendiri karena menduga NSA menahan.

Pada tahun 2002, AS menciptakan Direktorat Intelijen Nasional: Info yang mungkin telah mencegah serangan 11 September 2001 belum didistribusikan.

Pola ini tidak unik bagi pemerintah: Saya melihat hal yang sama di hampir setiap perusahaan yang saya masuki. Setiap tahun, Natal, Rilis Grey & Challenger melaporkan hal -hal bodoh seperti “Hangover tahun baru harganya untuk perekonomian ini”. Bisakah seseorang menghitung biaya “Imperatif teritorial”?

Dapatkah NSA mengamankan produk M $ cukup lama terhadap FBI?

Peneliti di Konferensi CIA pada 2010 membual tentang Kemampuan untuk mengekstrak kunci enkripsi yang digunakan oleh bitlocker dan dengan demikian mendekripsi data pribadi yang disimpan di komputer. Karena chip TPM digunakan untuk melindungi sistem dari perangkat lunak yang tidak dipercaya, menyerang itu dapat memungkinkan pemasangan malware yang terselubung ke komputer

- TPM’S tidak dirancang untuk melindungi terhadap musuh kelas III dengan akses fisik – mereka adalah sub $ 1.00 komponen (untuk bagian descrete!)

- Tidak semua TPM dibuat sama!

Perhatikan teks yang disorot: (I Haven’t Baca seluruh artikel)

Tidak mengatakan kunci diekstraksi dengan menyerang TPM itu sendiri. Kunci enkripsi drive bisa diperoleh dengan menyerang implantasi yang lemah di BIOS, UEFI atau komponen lainnya. TPM tidak “bekerja sendiri”, Jika “kunci” lemah “tertutup” atau memiliki metadata yang menyertainya yang disimpan di luar TPM … kemungkinan, itu’s a “lemah“ implementasi yang dapat mereka eksploitasi.

Hai, mungkinkah seluruh lelucon TrueCrypt tentang menggunakan Bitlocker, Infact Meens sangat sadar akan fakta bahwa Windows8 berbahaya, gajah dan uefi dan apa yang tidak, itu akan sangat menarik untuk melihat apa yang dianalisis oleh Truecrypt, meenshile saya tetap pada Linux dan Occational W7

Sorakan dan terima kasih untuk blog yang luar biasa, itu membuat saya senang membacanya setiap hari!

Siapa peduli? Microsoft’S OS sudah memiliki NSA’S Backdoor di dalamnya.

Juga, Windows 10 akan dikirimkan dengan Keylogger.

Gunakan Dikcryptor atau Truecrtpt dan menjauhlah dari Bitlocker.

Bruce, i’D suka mendengar pendapat Anda “Inisiatif komputasi tepercaya”. Ini melibatkan co-prosesor (ARM on AMD, ARC On Intel) yang menjalankan kode dari WHO-Know-Where Tampaknya Untuk Menegakkan “Manajemen Hak Digital” untuk MPAA/RIAA, dan siapa yang tahu siapa lagi untuk tujuan yang tidak harus untuk kepentingan orang yang memiliki komputer yang dimaksud.

… Gunakan Dikcryptor…

Kedengarannya seperti garis dari film parodi PR0N di Citizen Four.

Ini adalah masalah baru, khusus untuk akses firewire ke pengaturan kebijakan grup tombol sistem yang menghentikan pemuatan driver perangkat firewire.

Sampai beberapa bulan terakhir, masalah di atas muncul dengan sendirinya, tiba -tiba saat itu tidak’t melakukannya sebelumnya, mesin windows sekarang akan ‘sesekali’ Muat perangkat firewire.

Perhatikan juga bahwa mengatur BIOS untuk tidak menggunakan perangkat diabaikan.

@Slime cetakan dengan mustard

Pada tahun 1947, CIA diciptakan sebagai hasil dari penyelidikan kongres yang menunjukkan bahwa AS memiliki data untuk memperkirakan serangan terhadap Pearl Harbor, tetapi berbagai lembaga tidak berbagi informasi.

Itu hoover’s lakukan. Dia menangkap agen Nazi dengan file microfiche yang menunjukkan Pearl Harbor, jika saya ingat.

Dapatkah NSA mengamankan produk M $ cukup lama terhadap FBI?

Word di jalan adalah FBI sebenarnya tidak’T memiliki banyak analis vuln yang bekerja untuk mereka. Mungkin benar mengingat bahwa patung kecerdasan besar terakhir mereka sangat menyakitkan “ho hum”. Mungkin Anna Chapman (oke tidak begitu ‘ho hum’) tahu dia menjadi sasaran mereka begitu dia turun dari pesawat dari cara dia dengan rajin melakukan apa pun.

Saya agak don’Saya berpikir bahwa kasus Sabu dan bagaimana bisa keluar adalah puncak profesionalisme, baik …:

Mereka sangat pandai dalam beberapa kasus kriminal akhir -akhir ini.

Saya tidak’T percaya Anda bisa mendapatkan info berguna dari DPA untuk memecahkan chip TPM yang bagus. Saya tahu komentar ini tidak’t menambahkan banyak tetapi apa yang saya pikirkan adalah bahwa mereka ingin semua orang berpikir mereka bisa melakukannya daripada benar -benar bisa melakukannya.

Saya tidak akan melakukannya’t mempercayai produk enkripsi yang ditemukan oleh Microsoft untuk apa pun yang sensitif.

@ Anonymouse, berjalan dengan…,

Dapatkah NSA mengamankan produk M $ cukup lama terhadap FBI?

Di zaman sekarang ini saya tidak’Saya pikir Anda dapat membeli laptop yang belum diputar ulang oleh beberapa perusahaan malware dengan satu atau lain cara … dan itu’S tidak hanya m $ produk yang memiliki masalah kegunaan-V-keamanan. Sayangnya aslinya “lebih baik dari UNIX” Desain yang diderita masalah sumber daya dan keamanan adalah pengorbanan awal di atas meja seperti yang hampir selalu terjadi. Masalahnya sekarang adalah beberapa generasi kemudian sementara sekarang ada sumber daya yang mengembalikan keamanan adalah tugas yang sangat besar, dengan demikian “baut untuk tidak membangun” jalan diikuti … berlari tidak pernah merupakan proses yang elegan atau efisien dan dengan demikian “celah di baju besi” Hampir selalu hasilnya. Demikian’S masuk akal untuk menganggap bahwa ada banyak kerentanan keamanan yang saat ini tidak diketahui dalam produk tersebut. Secara umum itu’sulit untuk bertahan melawan apa yang tidak dapat Anda lihat atau pahami. Jadi melawan penyerang dan pembela yang sama -sama terampil, penyerang memiliki keuntungan mencari satu sudut pandang yang tidak dipertahankan.

Jadi bagaimana dengan tingkat keterampilan relatif,

FBI selalu berusaha mempertahankan spektor sebagai laboratorium kejahatan terkemuka di dunia, tetapi fakta sederhananya adalah mereka tertangkap dengan celana mereka dengan kejahatan komputer, dan NSA memiliki tiga puluh tahun atau lebih keuntungan pada mereka saat itu.

Berbagai artikel telah menunjukkan di masa lalu bahwa cara FBI melakukan hal -hal adalah dengan leverage psikologis atau permainan pikiran, menggunakan undang -undang yang tidak jelas – yang begitu luas sehingga mereka dapat membuat hidup tampak seperti kejahatan -, membuat orang berpikir mereka tidak akan pernah melihat cahaya hari lagi apalagi mereka yang mereka cintai. Jika itu tidak berhasil pada seseorang maka mereka mengejar keluarga dan orang -orang terkasih lainnya sampai mereka menemukan seseorang yang berhasil. Singkatnya mereka melakukan penyiksaan mental untuk mengekstraksi kerja sama dari mereka yang tidak cukup kuat untuk menolaknya.

Saat Anda memikirkannya, itu’S sebenarnya merupakan cara yang tidak etis untuk membahas hal -hal, dan di beberapa daerah kasus “Orang gila telah mengambil alih suaka.”. Dia’s juga hasil yang diharapkan dari “Plea Bargin” sistem saat digunakan oleh sosiopat pada jalur karier berbasis hasil, di mana kegagalan harus dilemparkan ke bawah atau keluar, sehingga bukan pilihan.

Mereka juga menginginkannya “Tunjukkan uji coba” untuk mendukung citra mereka, jadi jika dalam kehidupan biasa Anda adalah sejenis selebriti maka mereka akan menarik berhenti. Baik untuk menangkap mereka yang telah menjadikan Anda korban, atau memastikan Anda dinyatakan bersalah atas apa pun jika Anda seorang tersangka.

Dengan demikian untuk menghindari perhatian mereka, Anda perlu menjadi non-entitas yang melakukan hal-hal kecil pada non-entitas lain di daerah yang tidak’T memiliki cahaya politik yang bersinar pada mereka. Dan apa pun yang Anda lakukan Don’T membuat mereka terlihat bodoh publikasi yang merupakan pembunuh karier utama bagi seorang Fed dan mereka akan membalas dendam dengan cara apa pun yang mereka bisa untuk menyeka batu tulis.

Untuk menjadi pandai menyerang komputer membutuhkan hampir kebalikan dari “Keterampilan orang”, dan wawasan tentang bagaimana dan mengapa hal -hal, dan kemampuan untuk menguji secara metodis kegagalan dalam sistem yang kompleks. Biasanya kegiatan seperti itu “Membajak alur yang kesepian” yang berarti kurangnya interaksi manusia, yang biasanya berarti keterampilan manusia yang kurang berkembang, yang membuat orang tersebut sangat rentan terhadap teknik penyiksaan mental yang disukai oleh FBI. Itu juga membuat orang tersebut rentan terhadap manipulasi emosional. Dengan demikian mereka tidak akan berhasil melewati pintu sebagai karyawan FBI tradisional, dan mereka yang mereka tidak terlalu setuju untuk menjadi terampil di bidang itu, apalagi menderita pelatihan lima hingga sepuluh tahun untuk mendapatkan keterampilan.

Dengan demikian FBI mencoba memecahkan kurangnya potongan komputer mereka dengan cepat dengan menargetkan mereka yang memiliki keterampilan dan “mengubahnya”.

Jadi pertanyaannya tidak terlalu banyak apa yang dapat dilakukan NSA untuk menghentikan FBI, tetapi apa yang dapat dilakukan NSA untuk menghentikan FBI mendapatkan orang -orang yang dapat memecahkan sistem yang diamankan NSA ..

Yang memunculkan pertanyaan seberapa baik sistem NSA yang diamankan dengan baik terhadap mereka yang memiliki kemampuan yang sesuai. Nah NSA dimulai dengan pengalaman tiga puluh tahun atau lebih tetapi banyak “Besi Besar” di tempat fisik yang aman dll. Pasar berubah dengan cepat dari Big Iron ke Resource Limited Stand Alone Desktops di tempat -tempat yang tidak aman secara fisik, yang harus mereka mulai mulai lagi. Perubahan terus terjadi dan bahkan NSA bekerja “Treadmill of Pain” mencoba mengikuti perubahan. Demikianlah keunggulan tiga puluh tahun dipadukan untuk tidak melakukan apa -apa. Dia’Hanya dalam beberapa tahun terakhir bahwa sumber daya komputer PC telah cukup unggul sehingga tiga puluh tahun pelajaran yang dipelajari dengan keras tentang Big Iron dapat ditransfer … tetapi orang -orang yang hidup mereka sudah lama pensiun dan banyak dari anak -anak baru baik Don’Aku tahu atau tidak’t mengerti.

Jadi karena pengungkapan Ed Snowden dan bagaimana mereka terjadi, itu menunjukkan NSA tidak dapat mengamankan sistem mereka atau tidak’T memiliki sumber daya untuk melakukannya di semua sistem mereka ..

Sekarang “tidak bisa” Mungkin bukan karena kurangnya keterampilan yang relevan, mungkin menjadi kenyataan mendapatkan komputer dan pengguna yang bekerja secara efektif dalam lingkungan kerja tertentu.

Dan tampaknya Ed Snowden benar -benar menyadari hal ini dan sampai batas tertentu mengeksploitasi asppect ini untuk melakukan apa yang dia lakukan.

Jadi saya akan mengatakan bahwa jika FBI dapat merekrut seseorang dengan keterampilan yang tepat dan memasukkannya ke NSA atau salah satunya’S Kontraktor maka jawabannya adalah “TIDAK” Mereka tidak dapat mengamankan apapun apalagi sistem M $ terhadap FBI.

Tapi kemudian ini adalah cara spionase karena sebelum catatan disimpan, dan ada cara untuk mengurangi orang dalam seperti itu melalui catatan audit dan kewaspadaan dll, tetapi ini cenderung memiliki efek negatif pada karyawan dan efisiensi pekerjaan mereka … ditambah karena Ed Snowden juga menunjukkan ada cara untuk berkeliling mitigasi, cukup untuk tidak meningkatkan alarms.

Dengan demikian pertanyaannya jatuh pada berapa banyak orang di luar sana yang memiliki keterampilan teknis dan manusia yang diperlukan, dan apa nilainya untuk bekerja untuk Anda. Snowden dan Mitnick mungkin bisa memberi tahu Anda.

Kita tidak boleh lupa bahwa Billy Boy setuju untuk memberikan OS Microsoft kepada FBI untuk membuat modifikasi sendiri ke OS sebelum didistribusikan, jadi apa yang dikhawatirkan tentang Bit Locker? Akibatnya, intel tentu memiliki cara lain untuk mengontrol dan mendapatkan data dari komputer Anda. Lalu ada sistem operasi yang sepenuhnya terpisah (chip) yang berjalan di atas chip OS utama di komputer intel yang mungkin memberi Intel, dan siapa yang tahu siapa lagi, menyelesaikan akses ke data Anda.

Kami juga akan menjelaskan dan menyajikan hasil untuk serangan yang sama sekali baru terhadap implementasi RSA Teorema Sisa Tiongkok (CRT) yang akan menghasilkan informasi kunci pribadi dalam satu jejak tunggal.

Saya bertanya -tanya apa yang mereka maksud dengan itu. Apakah implementasi itu masih di luar sana?

“Paragraf dalam konteks tampaknya berbicara tentang mengekstraksi material kunci yang disimpan TPM Saat perangkat menyala.”

Ya, tapi seberapa luas masalah ini?

Sepertinya NSA Can Game Bitlocker – akhir cerita.

Pertanyaan besarnya adalah:

Dapatkah Game NSA Microsoft’S pembaruan – sesuka hati. Tebakan saya mungkin. Jika Bit Locker Gamed daripada bagaimana dengan pembaruan MS?

TCI tidak baik atau jahat. Cara terbaik untuk memikirkannya seperti pistol. Secara intrinsik tidak ada kebaikan atau kejahatan dalam senjata. Semuanya dalam cara digunakan. TCI sebenarnya masuk akal dari sudut pandang keamanan di tingkat atas atau titik infrastruktur dasar. Masalah dengan TCI ada di sekitar implementasi. Kelemahan saat ini dengan TCI terkait dengan berbagai sumber tertutup dari sebagian besar perangkat lunak yang menyiapkan TCI.

Untuk memiliki keamanan yang sebenarnya, Anda membutuhkan beberapa hal ..

Perangkat lunak bersumber terbuka dengan prosedur pembuatan yang terdokumentasi dan alat pembuatan (sehingga Anda dapat memverifikasi apa yang sedang berjalan dan memverifikasi bahwa apa yang diinstal sebenarnya adalah apa yang ingin Anda jalankan).

Distribusi yang ditandatangani secara kriptografis/hash diverifikasi melalui hardcoded (alias statis pada chip hanya membaca firmware) (sebagai verifikasi sumber).

Tulis Setelah Kunci Publik Berbasis Perangkat Keras dan/atau Penulisan Penulisan Berbasis Perangkat Keras untuk semua firmware yang dapat ditulis (sehingga Anda benar -benar dapat mengontrol apa yang diinstal).

Firmware berbasis non-firmware dibaca untuk semua perangkat (dan ini sangat kritis, jika Anda harus mengandalkan firmware untuk membaca firmware maka Anda bisa’t Pernah memverifikasi firmware!).

Dan kemudian pada saat itu, infrastruktur TCI yang sebenarnya memungkinkan Anda untuk memastikan bahwa tidak ada yang berubah pada Anda. Yang benar -benar benar -benar dilakukan TCI.

Mengapa NSA mengeluarkan lebih banyak sumber daya untuk sesuatu yang sudah dieksploitasi LLEA di alam liar?

@ Cetakan lendir dengan mustard

“… Bagian pertama dari posting ini yang benar -benar mendidih darah saya. Kita semua tahu bahwa mereka’Berbau ulang tentang bisnis kami, tetapi fakta bahwa saya membayarnya dua kali adalah semacam komedi tragis ..”-Cetakan lendir dengan mustard

Anda benar.

Tapi itu bukan komedi.

Ini adalah subversi koreografi yang baik dari uang kami. Orang -orang yang bukan pembayar pajak bersih’ keuntungan. Mereka yang pembayar pajak bersih tidak mendapat manfaat!

Saya mengatakan NSA dan semuanya tentakel harus memiliki 35% di seluruh papan yang dipotong dalam anggaran di sana.

Ini tampaknya menjadi satu -satunya cara untuk menghentikan mereka. Pukul mereka di tempat yang menyakitkan – di dompet.

‘Microsoft memperbaiki bug stuxnet, lagi’

-Krebs on Security

Berapa banyak lagi dari virus kit root ini yang kami beli dari NSA/IDF?

Apapun yang akhirnya mereka rebranding inisiatif platform tepercaya sebagai, itu’S jahat.

Dia’Tujuan S adalah untuk mengunci pengguna akhir dari perangkat keras yang membuat kotak terkunci dari komputer tujuan umum apa pun. Kecuali Anda adalah NSA, atau FBI, atau….

Tentu saja tidak ada seorang pun di industri ini yang bersedia mengakui bahwa karena uang dan kekuatan yang terlibat, tetapi itu’S jahat.

Apa yang dipikirkan semua orang untuk kalimat berikut di “sumber” dokumen:

“Kami juga akan menjelaskan dan menyajikan hasil untuk serangan yang sama sekali baru terhadap implementasi RSA Teorema Sisa Tiongkok (CRT) yang akan menghasilkan informasi kunci pribadi dalam satu jejak tunggal.”

Ini sepertinya masalah besar. Saya bertanya -tanya apa kata -katanya “jejak tunggal” berarti dan menyiratkan….

Memperbaiki NSA Pembaruan Windows • 11 Maret 2015 17:32

Publik telah membeli dan menyalakan dua kali lipat di peretasan NSA Centrifuge Iran, percaya bahwa USB yang diretas digunakan untuk memperkenalkan virus tersebut. Padahal sebenarnya, pembaruan Microsoft ditipu. Mustahil? Baca kembali tentang Bullitens Keamanan Ketika peretasan Iran menjadi publik. Perhatikan pengerjaan ulang Kunci Wu yang lengkap, dll. MS tidak senang dengan cara apa pun. Jadi ya, mereka bisa (atau setidaknya bisa sesuka hati) menyamar sebagai pembaruan Windows.

Ada begitu banyak yang bisa salah jika Anda akan melihat Bitlocker atau bahkan TrueCrypt atau enkripsi apa pun.

1.) Asumsikan berjalan di desktop COTS, laptop, tablet, telepon, workstation dan server dan sebagainya. Mereka tidak dirancang untuk aman .

Itu membawa seluruh percakapan antara saya, Nick P, Wael, Clive Robinson dan di masa lalu, Robertt tentang keamanan sistem itu sendiri. Sebelum Anda pergi ke perangkat lunak atau lapisan OS, perangkat keras harus aman ! Ini termasuk diskusi kastil, penjara dan sejenisnya.

2.) Penggunaan chip TPM atau eksekusi aman seperti ARM TrustZone (yang terintegrasi dalam prosesor lengan). TPM atau chip keamanan sebenarnya dapat dipasang sebagai chip terpisah atau sebagai terintegrasi dalam prosesor. Chip terpisah memiliki kerugian untuk ditukar lebih mudah dan a “Ketidakcocokan” Antara keadaan prosesor yang diketahui dan keadaan chip TPM yang diketahui membuatnya kurang aman. Keripik chip seperti lengan yang terintegrasi membangun lapisan keamanan ke dalam prosesor sehingga dapat digunakan untuk keperluan yang aman dan tujuan yang tidak aman. Integrasi seperti itu membuat keadaan yang diketahui lebih kohesif dan kurang rentan terhadap spoofing atau ketidakcocokan negara.

Terlepas dari chip aman yang Anda gunakan, saya berteori di posting sebelumnya bahwa tanpa chip keamanan yang didukung baterai, Anda cenderung diaman.

Alasan chip keamanan yang didukung baterai diperlukan adalah untuk mencegah serangan offline pada chip yang akan memotong sirkuit keamanan. Tentu saja ada serangan online seperti reset jam, serangan tegangan daya, serangan kesalahan dan semacamnya tetapi mereka perlu melanjutkan dengan hati-hati pada chip keamanan yang didukung baterai yang dilindungi dengan baik untuk mencegah pemicu reaksi tamper.

Chip keamanan baterai baterai yang paling ideal adalah memuat semua kunci dalam keadaan memori sementara sehingga dapat dilepas dari baterai/daya akan secara efektif membuat semua kunci hancur tetapi itu tidak terjadi pada sebagian besar prosesor keamanan (yang meliputi HSM, SmartCard, Token

… dll…). Untuk apa yang saya perhatikan, selama Power Off, kunci utama dan kunci kritis disimpan ke dalam serangkaian memori flash terbatas dalam prosesor keamanan dalam enkapsulasi keamanan yang tidak ideal sama sekali. Alasan untuk melakukannya adalah ketika daya diterapkan kembali, pengguna dapat melewatkan langkah -langkah memuat ulang kunci untuk menawarkan kenyamanan tetapi ini akan menurunkan keamanan dengan margin yang sangat besar.

3.) Saya telah menunjukkan di salah satu posting saya di masa lalu bagaimana melakukan perangkat level FIPS buatan Anda dan menunjukkan bahwa pub FIPS 140-2 tidak ada gunanya dari sudut pandang keamanan perangkat kriptografi dan perlindungan kunci.

Membiarkan’S Pilih di FIPS 140-2 Level 3. Jadi FIPS 1402-2 Level 3 mengharuskan Anda memiliki tamper jelas dan beberapa ketahanan tamper selain tidak membiarkan kunci dapat diekspor. Ketahanan tamper dasar yang akan dilakukan oleh sebagian besar vendor adalah menggunakan sirkuit jala keamanan yang dikemas dengan ketat kabel tembaga yang diatur ke sirkuit deteksi tamper sehingga memotong sirkuit untuk mengakses konten keamanan di bawahnya akan secara teoritis akan melakukan perjalanan elektronik dan menyebabkan tombol menjadi zeroize. Workstation balok ion dapat digunakan untuk bekerja pada kabel tembaga untuk membuat potongan presisi dan memungkinkan probe dimasukkan (jika sirkuit kawat tamper memiliki ruang yang cukup dan sinar ion dapat disesuaikan dengan presisi). Untuk memenuhi tamper yang jelas, Anda sederhana “pot” chip keamanan dalam resin epoksi sehingga menonjol. Goresan apa pun pada resin epoksi “perlindungan” menunjukkan tamper. Anda dapat dengan mudah meniru pengaturan ini untuk membuat chip FIP 140-2 level 3 buatan Anda dengan melakukan hal di atas.

Itu tidak’T memberikan perlindungan tamper sebanyak itu.

Anda harus mempertimbangkan probe non-invasif elektronik pada saluran listrik dan saluran data dan saluran jam yang akan melakukan probe non-fisik dengan glitching saluran tersebut.

Semua detail ini dapat ditemukan di Ross Anderson’S dan Markus G. Kuhn’S Research on Tampering With Security Chips.

4.) Tidur dengan FBI di tempat tidur…. Kami tahu mereka melakukan sesuatu. Tak perlu dijelaskan secara rinci. Bitlocker atau tidak, chip dan perangkat lunak di luar sana sebagian besar ada di belakangnya.

5.) Konsep Pemrograman Keamanan, Jaminan Tinggi yang Dapat Dibuktikan … Saya tidak’Saya pikir mereka mengambil pemikiran itu saat mengembangkan produk -produk crypto itu. Jika mereka menginginkan jaminan tinggi, mereka hanya harus memuat kode dan kunci kritis Bitlocker yang tidak ada di mesin yang tidak aman tetapi dalam prosesor keamanan yang dibangun dan dirancang dengan benar atau pengaturan yang aman. Desain yang benar -benar sangat terjamin bisa sangat mahal dan sangat besar dan membosankan untuk digunakan.

6.) Pengaturan sumber tertutup adalah salah satu penyebab besar dan itu’S Rangka Untuk Pengaturan Keamanan Perangkat Keras dan Perangkat Lunak Terbuka. Kamu don’Aku tahu apa’s Di dalam kartu pintar, token keamanan, TPM atau HSM itu.

7.) Secara keseluruhan, sifat sumber tertutup, pengaturan keamanan yang hampir ad-hoc dan sifatnya yang rendah atau tidak ada yang terjamin membuatnya sangat sulit untuk benar-benar aman tetapi yang terburuk adalah manusia dalam rantai pengambilan keputusan yang menolak untuk mengakui dan mengubah.

8.) Akhirnya, satu -satunya keamanan yang tersisa adalah bagi kita untuk melakukan pengaturan dan OPSEC kita sendiri. Industri ini tidak merespons dan selalu menipu kekhawatiran keamanan dan di bawah tekanan pemerintah tirani, kekuatan dan agensi.

9.) Mencegah lot tirani ini dari memaksakan pembatasan pada pengembangan bebas, penggunaan dan posisi bebas, distribusi gratis dan penelitian gratis topik keamanan harus dilakukan secara politis juga jika tidak jika ditegakkan, itu akan mengeja malapetak.

@Daniel: Lebih banyak orang paranoid akan mengatakan bahwa mereka hanya melakukan itu sehingga mereka akan memiliki penjelasan yang masuk akal untuk bagaimana mereka mendapatkannya. Bahkan jika mereka bisa mendekripsi pengaturan enkripsi disk penuh, mereka tidak akan melakukannya’T ingin itu dikenal di depan umum. Saya menduga mereka tidak’T sudah istirahat itu, tetapi Anda harus mempertimbangkan bahwa mereka mungkin.

@wael: saya bisa’t temukan apa a “Musuh Kelas III” adalah. Bisakah Anda menautkan saya ke definisi?

Kastil? Penjara? TPMS? Zona kepercayaan? Anda, Clive Robinson, dan Nick P dalam satu posting? Kau gila? Saya bisa’t menanggung kegembiraan! Anda hampir memberi saya serangan jantung! Untung Anda lupa @FigureItout dan beberapa cangkir teh, kalau tidak saya akan menjadi goner sekarang!

@Nick P, @clive Robinson,

@Nick P: Anda membenci c-v-p “disebut analogi, yang’S tidak” Karena model Anda bukan kastil, tetapi kombinasi. Apakah Anda baik untuk melanjutkan diskusi? Membiarkan’s Bicara tentang batasan kepercayaan dan apa yang terjadi ketika mereka dilintasi “Castle yang tidak terlalu murni” model.

Setelah bekerja dengan/dalam kelompok yang akhirnya melakukan sebagian besar pekerjaan untuk TCI/Secure Boot, karakterisasi Anda benar -benar cacat.

Tujuannya tidak pernah mengunci pengguna akhir dari perangkat keras. Tujuannya adalah untuk mengunci turun perangkat lunak sehingga Anda menjalankan konfigurasi yang diketahui. Ini adalah persyaratan dasar bagi lingkungan yang aman untuk mengetahui apa yang sebenarnya Anda jalankan.

Ya, itu bisa digunakan untuk kejahatan tetapi juga dapat digunakan untuk kebaikan. Itu adalah spesifikasi, tidak ada niat.

Berikut adalah referensi blog dan eksternal terkait.

Saya bisa’t Temukan tautan yang tepat saat ini, tetapi klasifikasi berjalan seperti ini:

Kelas I: Skrip Kiddies, amatir dengan keahlian dalam beberapa domain terkait, mungkin dapat mengeksploitasi beberapa kelemahan begitu diterbitkan.

Kelas II: orang dalam yang berpengetahuan luas yang tidak hanya dapat mengeksploitasi kelemahan, tetapi juga dapat menyebabkan beberapa kelemahan. Mereka memiliki akses ke peralatan khusus yang mahal dan akses ke pengetahuan domain yang dibutuhkan, dan biasanya bekerja di tim. Contoh: Beberapa topi hitam

Kelas III: Pemerintah utama atau organisasi penelitian utama dengan lingkungan laboratorium dengan dana yang hampir tidak terbatas dan pakar domain yang sangat terampil. Juga dapat memanfaatkan tim penyerang Kelas II. Hukum juga ada di pihak mereka. Mereka bisa mendapatkan informasi yang mereka butuhkan dengan cara apa pun.

Saya pikir ini adalah klasifikasi IBM. Terlalu mengantuk untuk menemukannya, dan saya pikir saya mungkin telah merusak deskripsi a kecil.

Dua hal:

1) Saya sedikit merusaknya

2) Tiga level mungkin baik -baik saja di masa lalu, tetapi tidak lagi memadai

SAYA’ll memperbarui saat saya lebih koheren. “Dengan cara apa pun” seharusnya “Dengan cara apa pun yang diperlukan”.

Ya, itu bisa digunakan untuk kejahatan tetapi juga dapat digunakan untuk kebaikan. Itu adalah spesifikasi, tidak ada niat

Fenomena Alfred Nobel, jadi untuk berbicara!

@Wael

Apakah Anda memiliki informasi tentang apa enkapsulasi keamanan normal seperti perangkap tamper dan sensor pada chip TPM ?

Apakah Anda memiliki informasi tentang apa enkapsulasi keamanan normal seperti perangkap tamper dan sensor pada chip TPM ?

Saya tidak’T ketahuilah jika ada “norma”. Beberapa memiliki lebih dari 50 ukuran perlindungan seperti injeksi kebisingan, pelindung aktif, suhu dan tegangan keluar dari cek dan perlindungan nominal, sensor yang mengatur ulang TPM jika etsa kimia terdeteksi, dll … mereka tidak’t membuat semua metode diketahui secara publik, tetapi Anda masih bisa mencari! Anda dapat membandingkannya dengan perlindungan kartu pintar…

Saya hanya ingin tahu: bagaimana dengan flash drive yang dienkripsi bitlocker? Bisakah metode serangan yang ditargetkan ini mengeksploitasi kerentanan yang sama dalam flash drive yang telah dicuri (atau ditemukan di trotoar)?

“Tapi siapa yang tahu? Kita tahu bahwa FBI menekan Microsoft untuk menambahkan backdoor di Bitlocker pada tahun 2005. Saya percaya itu tidak berhasil.”

Saya kira setelah 10 tahun mereka dapat menemukan cara ..

Microsoft mendorong Bitlocker… Diberikan sejarah masa lalu, saya’Saya cukup yakin ada semacam pemerintah’t backdoor di dalamnya.

Saya pikir Anda menginginkan kerangka kerja untuk semuanya lol. Bagaimanapun, kita bisa tetapi dalam waktu dekat. Pekerjaan saya’S menguras pikiran dan energi saya sedikit selama beberapa hari terakhir.

Daniel: “Aspek terbesar dari seluruh situasi jalanan bajak laut Roberts/Silk adalah upaya terkonsentrasi yang dilakukan FBI untuk memastikan mereka mengambil laptopnya saat masih berjalan. Saya pikir jika FBI memiliki cara mudah untuk mendekripsi hard drive, mereka tidak akan memastikan mereka mengambil laptop sebelum mereka menangkapnya”

Kesimpulan Anda cacat. Jika mereka dapat memecahkan disk crypto offline, mereka tidak akan melakukannya’T ingin mengungkapkan kemampuan itu dalam dokumen pengadilan publik. Merebut komputer saat itu’berjalan adalah cara yang baik untuk membuat bukti dari disk yang dapat diterima di pengadilan tanpa perlu melakukan konstruksi paralel.

Saya pikir Anda menginginkan kerangka kerja untuk semuanya lol.

Kita semua memiliki kelemahan kita… don’t bekerja terlalu keras!

Ini tautan yang lebih baik

Saya pikir ini harus lebih granular:

Kelas 0: Script Kiddie

- Memiliki keterampilan dasar

- Dapat menemukan dan menjalankan skrip

- Dapat memodifikasi skrip untuk tujuan yang berbeda

Kelas I:Orang luar yang pintar

- Dapat menemukan kelemahan

- Ahli dalam materi pelajaran yang dibutuhkan

- Dapat mengembangkan skrip yang digunakan anggota grup kelas 0

- Memiliki akses ke beberapa alat dasar; Kompiler, debugger sw, sniffer, dll…

Kelas II: Orang dalam yang berpengetahuan luas

- Seorang ahli materi pelajaran di lebih dari satu domain yang diperlukan; Kriptografi, sistem operasi, perangkat keras, dll…

- Memiliki akses ke peralatan canggih; Analisis logika, analisis spektrum, peralatan uji, debugger perangkat keras,…

- Memiliki akses ke pengetahuan internal itu’S tidak tersedia untuk orang luar

- Memiliki akses ke ahli materi pelajaran di area yang diperlukan

- Dapat menyebabkan kelemahan; suntikan kesalahan, keluar dari operasi spesifikasi nominal

- Mungkin bekerja sebagai bagian dari tim

Kelas III: Organisasi yang didanai

- Memiliki akses ke alat yang paling canggih

- Memiliki akses ke tim ahli materi pelajaran di semua domain yang dibutuhkan

- Mampu mengalokasikan dana dan sumber daya yang dibutuhkan untuk menyelesaikan tugas

- Dapat merekrut atau memaksa penyerang kelas II

- Jika’s A aktor negara, maka teknologi bukan satu -satunya senjata yang mereka miliki

Asal usul definisi penyerang Kelas I, Kelas II dan Kelas III adalah dari analisis keamanan perisai kinerja tinggi (HSM di hari ini’S Parlance). HPS dikembangkan sebagai bagian dari IBM’s Arsitektur kriptografi umum untuk industri keuangan pada akhir 1980 -an untuk mengamankan sistem ATM. HPS adalah lingkungan yang aman untuk semua layanan crypto. Untuk contoh HPS, pikirkan adaptor crypto IBM 4755, coprocessor crypto IBM 4758 dan teman -temannya.

Salah satu keputusan desain utama adalah kelas penyerang mana yang harus dilawan sistem?

Pada saat itu (1989) definisi tersebut adalah:

“Kelas I (orang luar yang pintar) – mereka seringkali sangat cerdas tetapi mungkin memiliki pengetahuan yang tidak memadai tentang sistem. Mereka mungkin memiliki akses ke peralatan yang cukup canggih. Mereka sering mencoba memanfaatkan kelemahan yang ada dalam sistem, daripada mencoba membuatnya.

Kelas II (orang dalam yang berpengetahuan luas) – Mereka memiliki pendidikan dan pengalaman teknis khusus yang substansial. Mereka memiliki berbagai tingkat pemahaman tentang bagian -bagian sistem tetapi potensi akses ke sebagian besar. Mereka sering memiliki akses ke alat dan instrumen yang sangat canggih untuk analisis.

Kelas III (Organisasi yang Didanai) – Mereka dapat mengumpulkan tim spesialis dengan keterampilan terkait dan komplementer yang didukung oleh sumber daya pendanaan yang hebat. Mereka mampu melakukan analisis mendalam tentang sistem, merancang serangan canggih, dan menggunakan alat yang paling canggih. Mereka dapat menggunakan musuh kelas II sebagai bagian dari tim serangan.”

Kelas 0 (kiddi script) tidak’Ters ada pada saat itu (meskipun eksekutif Christma 1987 telah mulai menunjukkan apa yang mungkin beberapa tahun sebelumnya).

Sama menariknya untuk Bruce’S pembaca, ada bagian tentang metodologi desain 5 fase untuk sistem yang sangat aman.

i) Memahami lingkungan tempat sistem akan digunakan, dan merinci apa yang perlu dilindungi

ii) Pertimbangkan metode perlindungan dan serangan yang diketahui, tentukan skenario serangan, identifikasi apa yang perlu diprotes, mengidentifikasi potensi titik lemah

iii) Desain tentatif, prototipe, mengkarakterisasi efektivitas

iv) Mengembangkan perangkat keras yang dapat diandalkan dari prototipe fisik

v) Evaluasi termasuk karakterisasi, analisis dan pengujian serangan

Dan bagian tentang metode serangan:

- Serangan mikro “ditujukan pada komponen perangkat keras di mana data sensitif disimpan”

- simulasi pemalsuan dan perangkat keras

- menguping

Dia’s deja vu lagi!

Ada makalah yang diterbitkan jika Anda memiliki akses ke perpustakaan universitas atau IEEE Xplore.

Abraham d.G., Dolan G.M., Ganda g.P., dan Stevens J.V. (1991) Sistem Keamanan Transaksi. IBM Systems Journal, 30 (2): 206–228.

Terima kasih! Itu’S referensi yang saya cari! Baik saat itu, tetapi segalanya berubah sedikit sejak itu.

@Wael, @Z.Lozinsk: Terima kasih atas infonya. Mereka masuk akal, saya tidak’tahu mereka telah diklasifikasikan.

Melawan musuh Kelas III, strategi saya adalah menyerah. Mereka akan menang dan hidup ini terlalu singkat.

Pilihan yang bijak! Kamu bisa’t membawa pisau kecil ke dalam pertarungan pistol (dan artileri) dan berharap untuk menang.

Alasan resmi untuk menghilangkan gajah adalah bahwa perangkat keras tidak’t mendukungnya. Dengan menggunakan (IIRC) AES-128 lurus, Bitlocker dapat menunda ke perangkat keras crypto di berbagai hard disk terenkripsi. Windows sudah bisa menggunakan AES-128 lurus dalam beberapa skenario, saya pikir, seperti jika mode yang sesuai dengan FIPS digunakan.

Sementara saya merasa bahwa ini bisa dibilang akan membenarkan perubahan default, itu tidak’T benar -benar membenarkan penghapusan opsi. Apalagi karena jendela masih memahami gajah, karena masih dapat membaca dan menulis disk gajah. Dia’S tidak lagi mampu menggunakannya pada volume yang baru dienkripsi.

Artikel ini sebagian besar berbicara tentang menyerang TPM. Bagaimana dengan komputer tanpa satu, yang menggunakan kata sandi kompleks yang diperlukan saat boot untuk mengamankan file terenkripsi?

Saya setuju – itu poin yang bagus. Dan bagaimana dengan flash drive yang dienkripsi bitlocker? Bagaimana metode ini dapat memperoleh kunci enkripsi untuk perangkat tersebut?

Gagasan “menunda perangkat keras crypto di hard disk” Diesn’T Masuk akal: Mereka semua menggunakan mode XTS, bukan CBC.

Maaf, tapi saya tidak bisa menganggap serius pendapat orang -orang yang menggunakan istilah m $ dan crapple!

Microsoft yang mereka bangun di pintu belakang untuk NSA untuk setiap produk yang mereka buat.Prancis beralih dari windows ke linux karena “Kami bosan dengan pemerintah Amerika mengetahui rahasia kami sebelum kami melakukannya!”Dapatkan pegangan Kami dikurung lebih ketat dari yang bisa diimpikan oleh Hitler.Baca Tindakan Telekomunikasi tahun 1996.

Rupanya kunci pemulihan bitlocker diunggah secara otomatis ke server Microsoft. [1]

Bagaimana dengan Cofee Produk Microsoft USB? Betapa backdoor yang bisa Anda dapatkan?

Tonton https: // www.Youtube.com/watch?V = L6HIP_EX72C

Dengarkan baik -baik dari cap waktu 09:50

bertanya pada diri sendiri

“Apakah saya orang pertama yang datang dengan algori enkripsi ini?”

“Mungkinkah orang lain datang dengan enkripsi ini sebelum saya melakukannya?”

“Bisakah mereka merahasiakannya”

“Bisakah mereka sekarang merahasiakannya untuk mencegah bahwa kita akan tahu bahwa enkripsi ini tetap retak?”

mengenakan’T Benci Aku Karena Aku Tertawa. mengenakan’t melakukan kejahatan.

Lupakan ms bitlocker itu MELAKUKAN memiliki pintu belakang yang memungkinkan pemerintah’t dan le untuk memotong keamanan dan mendekripsi file Anda. Saya tidak’t ingat secara spesifik, tetapi saya telah melihat presentasi ppt ms dibuat untuk pemerintah’Organisasi T dan LE yang menggambarkan langkah demi langkah cara mengakses data yang dilindungi Bitlocker (ini untuk sistem 98/XP, Can’t mengatakan jika pintu belakang masih ada di 7/8/10). Jika keamanan itu penting bagi Anda, buang MS dan gunakan sistem linux yang dienkripsi LUKS dengan header Luks yang disimpan pada perangkat terpisah seperti kartu microSD atau sesuatu yang mudah hilang, bersembunyi atau hancurkan. Tanpa header Luks, kemungkinan akan membutuhkan NSA banyak puluhan atau bahkan ratusan tahun untuk itu’S cryptanalysis untuk membuat kepala atau ekor dari data terenkripsi Anda.

Gunakan sistem linux terenkripsi Luks dengan header Luks yang disimpan pada perangkat terpisah seperti kartu microSD atau sesuatu yang mudah hilang, bersembunyi atau hancurkan.

Hanya don’t menggunakan ubuntu, kecuali Anda’benar -benar benar -benar memastikan Anda’ve mendukungnya…

Mengutip FAQ,

Khususnya pemasang Ubuntu tampaknya cukup bersedia untuk membunuh wadah Luks dalam beberapa cara berbeda. Mereka yang bertanggung jawab di Ubuntu tampaknya tidak terlalu peduli (sangat mudah untuk mengenali wadah Luks), jadi perlakukan proses pemasangan ubuntu sebagai bahaya parah terhadap wadah Luks yang mungkin Anda miliki.

Dia’S tidak hanya menginstal Anda harus berhati -hati tetapi kadang -kadang meningkatkan juga…

Tapi kemudian Ubuntu telah melakukan “Et” dan menelepon ke rumah dengan “Telemetri” dll yang terbaik untuk hanya bin dan itu’S turunan.

“menggambarkan langkah demi langkah cara mengakses data yang dilindungi bitlocker (ini untuk sistem 98/xp, Can’t mengatakan jika pintu belakang masih ada di 7/8/10).”

98/xp tidak dan tidak pernah memiliki bitlocker. Bitlocker mulai dari Vista dan seterusnya.

Transparansi adalah kunci dalam urusan bisnis dan manusia, saya mendapat [email protected] email, di sini berpikir bahwa dia adalah salah satu dari orang -orang yang mengejutkan, tetapi yang mengejutkan saya ternyata benar -benar yang pernah saya temui, saya mempekerjakannya untuk dua pekerjaan yang berbeda dan dia sama -sama dengan sempurna. Jika Anda masih menghubungi peretas yang tidak etis dan palsu maka Anda akan menjadi badut setelah melihat saya menjatuhkan komentar ini tentang peretas sejati..Selamat tinggal……

Tebak saya’ll Gunakan veracrypt sebagai gantinya, dan berurusan dengan ketidakmampuan sesekali untuk boot karena data konfigurasi boot sedang diubah di microsoft’S whim selama pembaruan.

Tidak yakin mana yang lebih lucu: Anda “1337 H4X0R” persona’S moniker atau dia menggunakan gmail.

Mengapa tidak menghindari kebakaran M $ Dumpster bersama -sama? (pertanyaan retoris)

(Tidak yakin apakah ada’S semacam sistem pemberitahuan di sini sangat meragukan Anda’ll pernah membaca ini tapi …)

Saya pribadi dual-boot Windows 10 (LTSC) dan Linux (Manjaro) pada SSD terpisah. Saya menyimpan Windows 10 murni untuk bermain game dan program eksklusif windows lainnya yang akan menyakitkan untuk digunakan di Linux melalui anggur atau VM. SAYA’M perlahan -lahan masuk pada hard drive linux saya lebih sebagai driver harian, tetapi saya masih menemukan diri saya di windows karena bermain game.

Saya lebih suka enkripsi dengan Veracrypt, tetapi untuk kasus penggunaan saya (dan model ancaman), Bitlocker harus mencukupi untuk kebutuhan enkripsi saya saat ini sampai solusi yang lebih layak ditemukan di masa depan (kecuali Anda atau siapa pun memiliki saran, yang tidak saya lakukan tidak’Pikiran menguraikan di sini … tapi saya’Saya meragukan sistem pemberitahuan di sini).

Tinggalkan komentar Batalkan balasan

Foto bilah samping Bruce Schneier oleh Joe Macinnis.

Tentang Bruce Schneier

Saya seorang teknolog kepentingan publik, bekerja di persimpangan keamanan, teknologi, dan orang-orang. Saya telah menulis tentang masalah keamanan di blog saya sejak 2004, dan di buletin bulanan saya sejak tahun 1998. Saya seorang rekan dan dosen di Harvard’s Kennedy School, anggota dewan EFF, dan Kepala Arsitektur Keamanan di Inrupt, Inc. Situs web pribadi ini mengungkapkan pendapat tidak ada organisasi tersebut.

Entri terkait

- Inggris mengancam enkripsi ujung ke ujung

- Hacks at Pwn2own Vancouver 2023

- Serangan saluran samping terhadap kristal-kyber

- Mary Queen of Scots Letters Decrypted

- Analisis Keamanan Threaga

- FBI mengidentifikasi pengguna Tor

Esai unggulan

- Nilai enkripsi

- Data adalah aset beracun, jadi mengapa tidak membuangnya?

- Bagaimana NSA mengancam keamanan nasional

- Teroris dapat menggunakan Google Earth, tetapi ketakutan bukanlah alasan untuk melarangnya

- Dalam memuji teater keamanan

- Menolak untuk diteror

- Nilai privasi abadi

- Teroris tidak membuat plot film

Bitlocker dapat dipercaya?

Pertanyaan saya bukan tentang apakah enkripsi pada bitlocker berfungsi, tetapi apakah ada audit keamanan atau tidak tentang potensial backdoors yang mungkin diinstal Microsoft. Saya tidak memiliki banyak kepercayaan bahwa Microsoft tidak akan menginstal backdoors yang disengaja ke dalam perangkat lunak mereka seperti ini. Saya tahu saya melihat beberapa laporan bahwa pemerintah meminta Microsoft menambahkan backdoors, tetapi saya tidak yakin apakah ada yang seperti itu.

65.1K 24 24 Lencana Emas 181 181 Lencana Perak 218 218 Lencana Perunggu

tanya 7 Juni 2016 jam 22:55

51 1 1 Lencana Perak 2 2 Lencana Perunggu

Bitlocker adalah sumber tertutup, jadi pertanyaan backdoor tidak dapat dijawab kecuali oleh Microsoft. Pada akhirnya, keputusan untuk mempercayai mereka terserah Anda.

8 Jun 2016 jam 0:12

Beli jika Anda membaca kekacauan itu bukan pertanyaan jika ada pintu belakang, tetapi jika Bitlocker diaudit secara mandiri.

8 Jun 2016 jam 0:25

Itu dipercaya oleh CESG (pemerintah Inggris) saat dikonfigurasi dengan cara tertentu. Namun, itu sendiri bisa berdebat dengan cara apa pun – sebagai agen pemerintah, mereka mungkin memiliki minat untuk dapat mengakses data yang terkunci, atau dalam mencegah orang lain mengakses data mereka. Bahkan audit tidak akan menyelesaikan ini – jika ada backdoor enkripsi, satu -satunya cara untuk menemukannya adalah dengan mengetahui kuncinya. Tanpa dapat memverifikasi seluruh rantai dari kode ke penyebaran, termasuk mesin dan kompiler yang digunakan, tidak mungkin untuk mengatakannya.

8 Jun 2016 jam 9:34

3 Jawaban 3

Setiap kali Anda menginstal perangkat lunak dari vendor atau proyek, Anda menempatkan kepercayaan pada vendor atau proyek itu untuk tidak menempatkan kode jahat di sana dan juga telah melakukan pekerjaan yang wajar untuk mengamankannya.

Beberapa orang mungkin menyarankan bahwa open source adalah jawaban untuk ini, tetapi tanpa build yang dapat diulang dan audit kode sumber penuh yang dilakukan oleh seseorang yang Anda percayai, ada lebih sedikit manfaatnya daripada yang mungkin Anda pikirkan kepada pengguna biasa.

Seperti kebanyakan hal dalam keamanan, ini bermuara pada model ancaman Anda. Jika Anda tidak mempercayai Microsoft, maka yakin jangan gunakan perangkat lunak mereka. Bitlocker terus terang adalah yang paling sedikit dari kekhawatiran Anda. Jika MS ingin mengkompromikan Anda, mereka hanya dapat Trojan pembaruan keamanan (Anda memang menginstal pembaruan keamanan, benar. ).. Tentu saja ini benar OS dan perangkat lunak aplikasi apa pun yang Anda gunakan. OSX, Apple dapat mengkompromikan Anda, Debian Linux, proyek Debian dapat mengkompromikan Anda.

Secara realistis pertanyaan yang lebih baik adalah “kemungkinan besar mereka ingin”?

Dijawab 12 Juni 2016 jam 18:52

Rory McCune Rory McCune

61.7K 14 14 Lencana Emas 140 140 Lencana Perak 221 221 Lencana Perunggu

Saya sama sekali tidak khawatir tentang Microsoft menginstal Trojans di komputer pelanggan mereka, meskipun secara teknis itu sepele. Jika kasus seperti itu akan menjadi publik, itu akan menjadi pukulan luar biasa bagi bisnis Microsoft, karena orang akan beralih ke sistem operasi lainnya. Menciptakan pintu belakang atau kelemahan di Bitlocker untuk digunakan penegakan hukum adalah ancaman yang jauh lebih kredibel menurut saya.

5 Mei 2017 jam 12:07

Jika Anda tidak mempercayai Microsoft, jangan gunakan Windows. Menggunakan Bitlocker tidak membuat Anda lebih rentan terhadap pintu belakang yang mungkin diperkenalkan Microsoft. Perangkat lunak kriptografi sebenarnya bukan tempat terbaik untuk menempatkan pintu belakang: ia memiliki pekerjaan yang cukup sempit, tidak mungkin untuk menyembunyikan apa yang dilakukannya dari seseorang yang menjalankan debugger, dan akan lebih rumit untuk mengekstraksi informasi yang disimpannya disimpan. Tentu, Bitlocker mungkin menggunakan enkripsi yang lebih lemah dari apa yang diklaimnya, tetapi seseorang yang menginginkan data Anda masih perlu memiliki akses ke mesin Anda untuk mendapatkan setidaknya ciphertext.

Jika Microsoft ingin menanam pintu belakang, mereka dapat dengan mudah memasukkannya ke dalam kernel jendela, yang mereka buat. Sulit untuk mengetahui apa yang dilakukan kernel: Anda tidak dapat mempercayai debugger yang berjalan di dalam jendela, Anda harus menjalankannya di mesin virtual – dan pintu belakang yang tersembunyi mungkin berjalan secara berbeda atau hanya menonaktifkan dirinya dalam mesin virtual (banyak malware menonaktifkan dirinya sendiri jika mendeteksi bahwa ia berjalan dalam VM). Jika sistem terus -menerus mengeluarkan informasi, bahkan jika itu dilakukan oleh kernel, maka dapat dideteksi oleh peralatan jaringan. Tetapi jika kernel memiliki pintu belakang yang membuatnya mulai mengekspiltrasi hanya ketika menerima sinyal tertentu, itu praktis tidak mungkin untuk mengetahuinya.

Dengan kata lain, “Bitlocker dapat dipercaya?” adalah pertanyaan yang salah. Pertanyaan yang tepat adalah “adalah basis tepercaya dari Bitlocker yang dapat dipercaya?”, Dan basis tepercaya Bitlocker mencakup sebagian besar jendela. Memilih Bitlocker tidak masuk akal. (Mungkin mencurigai bitlocker adalah apa “mereka” ingin Anda lakukan, sehingga Anda tidak melindungi data Anda dan membuat jadi “milik mereka” pekerjaan lebih mudah!)

Pintu belakang Bitlocker – TPM saja: dari laptop curian ke di dalam jaringan perusahaan

Enkripsi drive Bitlocker adalah fitur perlindungan data yang terintegrasi dengan sistem operasi dan mengatasi ancaman pencurian data atau paparan dari komputer yang hilang, dicuri, atau tidak dinonaktifkan secara tidak tepat. Data tentang komputer yang hilang atau dicuri rentan terhadap akses yang tidak sah, baik dengan menjalankan alat serangan perangkat lunak terhadapnya atau dengan mentransfer komputer’S hard disk ke komputer yang berbeda. Bitlocker membantu mengurangi akses data yang tidak sah dengan meningkatkan perlindungan file dan sistem. Bitlocker juga membantu membuat data tidak dapat diakses saat komputer yang dilindungi bitlocker dinonaktifkan atau didaur ulang. Lihat panduan berikut tentang cara mengaktifkan enkripsi disk FileVault pada perangkat Mac dan arsitektur enkripsi dan implementasi drive bitlocker drive dan skenario implementasi. Anda mungkin ingin melihat “Wawasan tentang enkripsi disk penuh dengan PBA / tanpa PBA, UEFI, boot aman, bios, enkripsi file dan direktori dan enkripsi kontainer”, dan cara mengaktifkan atau menonaktifkan enkripsi drive bitlocker pada windows 10 dan mesin virtual.

Itu TPM-ONLY Mode Menggunakan Komputer’S TPM Security Hardware tanpa otentikasi PIN. Ini berarti bahwa pengguna dapat memulai komputer tanpa diminta untuk pin di lingkungan pra-boot Windows, sedangkan Tpm+pin Mode menggunakan komputer’Perangkat keras keamanan TPM dan pin sebagai otentikasi. Pengguna harus memasukkan pin ini di lingkungan pra-boot Windows setiap kali komputer dimulai. TPM+PIN membutuhkan TPM yang disiapkan dan pengaturan GPO dari sistem harus memungkinkan mode TPM+PIN.

Ini adalah penelitian terbaru oleh spesialis keamanan kelompok DOLOS untuk menentukan apakah penyerang dapat mengakses organisasi’jaringan S dari perangkat curian dan juga melakukan gerakan jaringan lateral. Mereka diberikan laptop Lenovo yang dikonfigurasikan sebelumnya dengan tumpukan keamanan standar untuk organisasi ini. Tidak ada informasi sebelumnya tentang laptop, kredensial uji, detail konfigurasi, dll diberikan. Mereka menyatakan itu adalah tes blackbox 100%. Begitu mereka mendapatkan perangkat, mereka langsung menuju bekerja dan melakukan pengintaian laptop (pengaturan BIOS, operasi boot normal, detail perangkat keras, dll) dan mencatat banyak praktik terbaik sedang diikuti, meniadakan banyak serangan umum umum. Misalnya:

- Serangan pcileech/DMA diblokir karena intel’Pengaturan S VT-D diaktifkan.

- Semua pengaturan BIOS dikunci dengan kata sandi.

- Pesanan boot BIOS dikunci untuk mencegah boot dari USB atau CD.

- SecureBoot diaktifkan sepenuhnya dan dicegah sistem operasi yang tidak ditandatangani.

- Kon-Boot Auth Bypass tidak berfungsi karena enkripsi disk penuh.

- LAN Turtle dan serangan responden lainnya melalui adaptor Ethernet USB tidak dapat digunakan.

- SSD penuh dengan disk terenkripsi (FDE) menggunakan Microsoft’S Bitlocker, diamankan melalui Modul Platform Tepercaya (TPM)

Dengan tidak ada hal lain yang berhasil, mereka harus melihat TPM dan mereka memperhatikan dari pengintaian bahwa laptop sepatu langsung ke layar login Windows 10. Ini adalah implementasi khusus TPM.

Itu, ditambah dengan enkripsi bitlocker berarti bahwa kunci dekripsi drive hanya ditarik dari TPM, tidak diperlukan pin atau kata sandi yang disediakan pengguna yang merupakan default untuk bitlocker. Keuntungan menggunakan TPM saja adalah, ini menghilangkan penggunaan faktor kedua (pin + kata sandi) sehingga pengguna meyakinkan untuk digunakan untuk membuat perangkat mereka dienkripsi. Anda mungkin ingin melihat cara mengaktifkan otentikasi pra-boot bitlocker melalui kebijakan grup.

Mereka menyatakan itu Pengenalan keamanan tambahan seperti kata sandi atau pin akan menggagalkan serangan ini.

– Ini berarti, mereka merekomendasikan menggunakan TPM + PIN atau TPM dengan kata sandi. Ini berarti, dengan pin Anda cukup banyak menghilangkan semua bentuk serangan, dan setiap kali perangkat Anda dinyalakan, perangkat Anda tidak akan mengambil kunci dari TPM. PIN tambahan diperlukan untuk membuka kunci drive, jadi tanpa pin Anda bahkan tidak dapat mem -boot windows seperti yang dijelaskan dalam panduan ini. Tetapi’S Lapisan otentikasi lain yang mungkin dianggap sangat menarik bagi beberapa pengguna.

Bagi mereka yang menggunakan VPN dengan pre-logon, setelah mendapatkan akses ke perangkat, tanpa memerlukan akses, ini dapat menyebabkan banyak gerakan lateral dalam jaringan.

Ringkasan: TPM sangat aman dan serangan terhadapnya hampir mustahil. Kelemahannya adalah Bitlocker tidak menggunakan fitur komunikasi terenkripsi dari TPM 2.0 Standar, yang berarti data apa pun yang keluar dari TPM keluar di Plaintext, termasuk kunci dekripsi untuk Windows. Jika penyerang mengambil kunci itu, mereka harus dapat mendekripsi drive, mendapatkan akses ke konfigurasi klien VPN, dan mungkin mendapatkan akses ke jaringan internal.

Sampai ini diperbaiki, Saya akan merekomendasikan menggunakan tpm + pin atau kata sandi. Panduan ini akan membantu dalam mengonfigurasi bypass pin bitlocker: cara mengkonfigurasi pembukaan jaringan di windows. Anda mungkin ingin belajar cara menggunakan Microsoft Bitlocker Administration and Monitoring Tool.

Saya harap Anda menemukan posting blog ini bermanfaat. Jika Anda memiliki pertanyaan, beri tahu saya di sesi komentar.