Apakah enkripsi mengurangi kinerja?

Bagaimana Anda menyeimbangkan kinerja enkripsi dan keamanan dalam penanganan insiden

Ringkasan

Dalam artikel ini, saya akan membahas keseimbangan antara kinerja enkripsi dan keamanan dalam penanganan insiden. Saya akan mengeksplorasi dampak enkripsi disk menggunakan Luks dan memberikan rekomendasi untuk berbagai jenis perangkat penyimpanan.

1. Apa dampak kinerja enkripsi disk menggunakan luks?

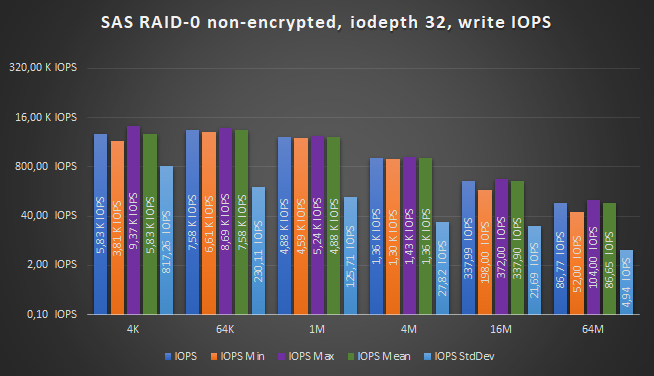

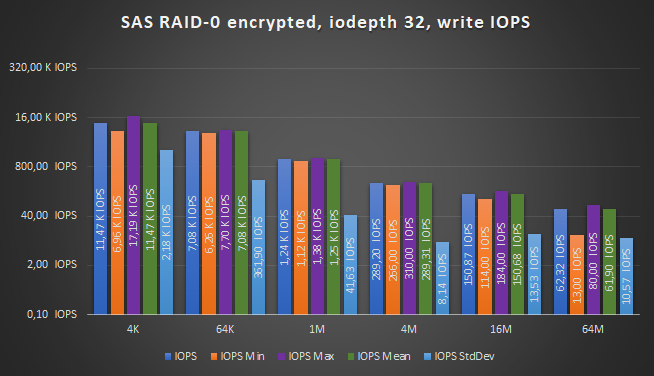

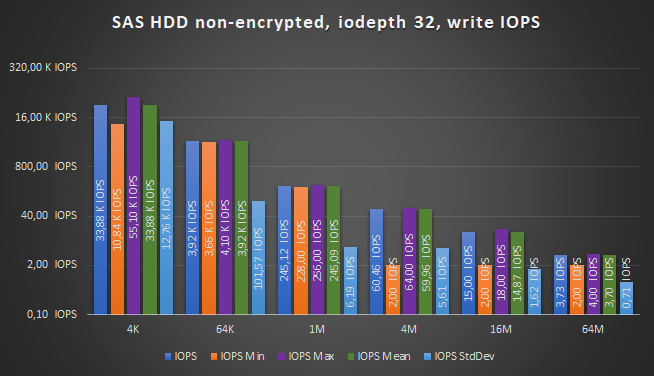

Tolok ukur menunjukkan bahwa overhead tambahan untuk enkripsi pada disk pemintalan tidak signifikan dalam hal beban CPU. Namun, mungkin ada bandwidth dan IOPS yang signifikan (operasi input/output per detik), menghasilkan penalti kinerja.

2. Apa kerugian kinerja untuk berbagai jenis pola I/O?

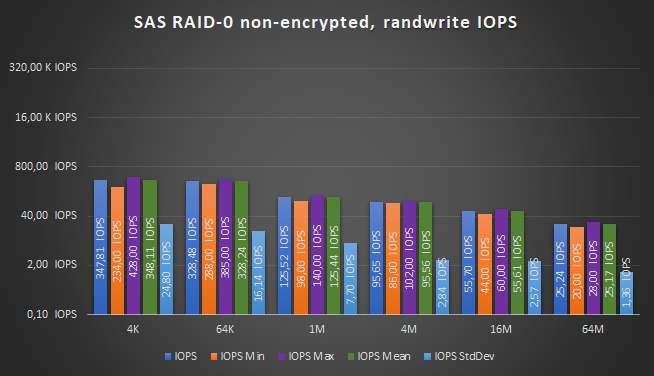

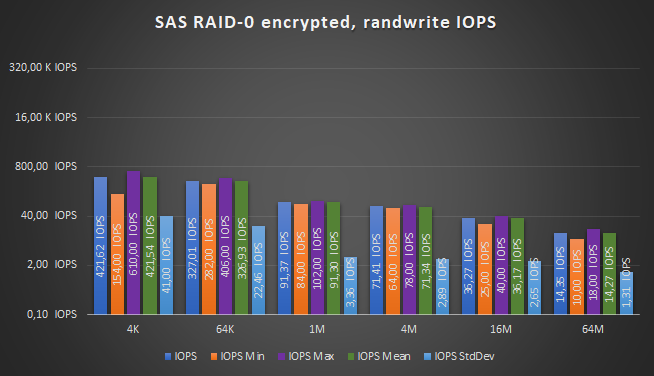

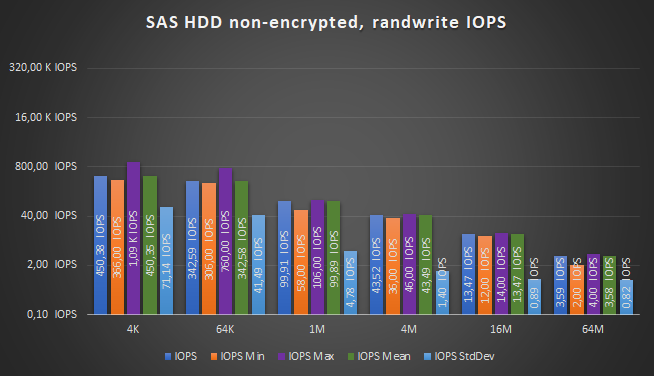

Kerugian kinerja bervariasi tergantung pada pola I/O. Penulisan berurutan memiliki kehilangan kinerja tertinggi, diikuti oleh bacaan berurutan dan penulisan acak. Bacaan acak memiliki kehilangan kinerja terendah. Secara keseluruhan, penalti kinerja bisa mencapai 79% untuk penulisan berurutan.

3. Apakah aman untuk mengaktifkan enkripsi disk dengan HDD?

Mengaktifkan Enkripsi Disk dengan HDD umumnya aman dan tidak akan menyebabkan banyak masalah mengenai beban CPU, bahkan dalam HCI (Hyper-Converged Infrastructure). Namun, mungkin ada throughput yang signifikan dan kerugian IOPS dibandingkan dengan operasi yang tidak terenkripsi.

4. Bagaimana dengan dampaknya pada semua sistem flash?

Pada NVME (Non-Volatile Memory Express) Semua sistem flash, dampak kinerja bisa sangat besar. Beban CPU dapat sepenuhnya jenuh bahkan dengan hanya tiga LUKS yang dienkripsi SSD NVME. Ini menghasilkan peningkatan konsumsi daya dan tantangan dengan disipasi panas.

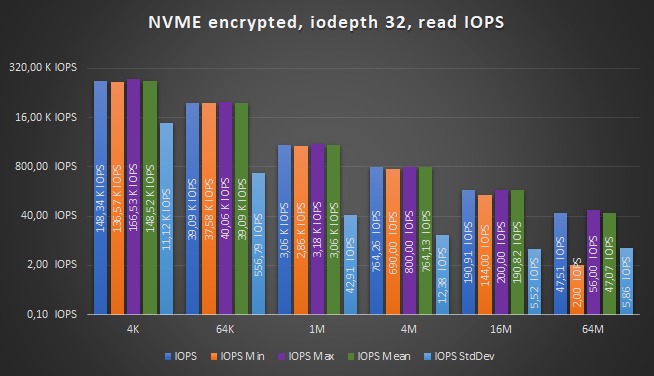

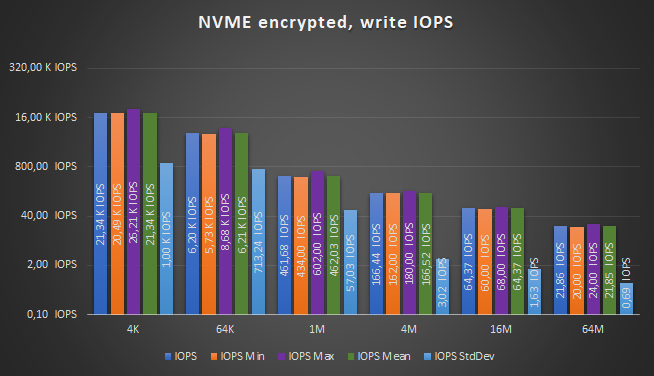

5. Apa kerugian kinerja untuk semua sistem flash?

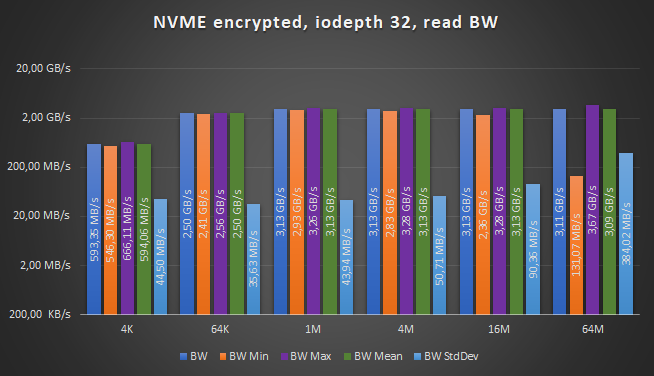

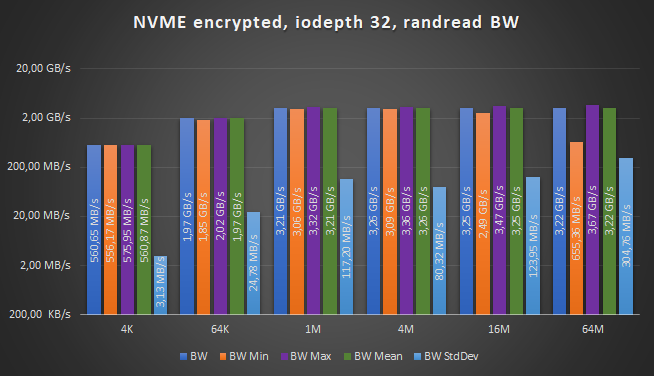

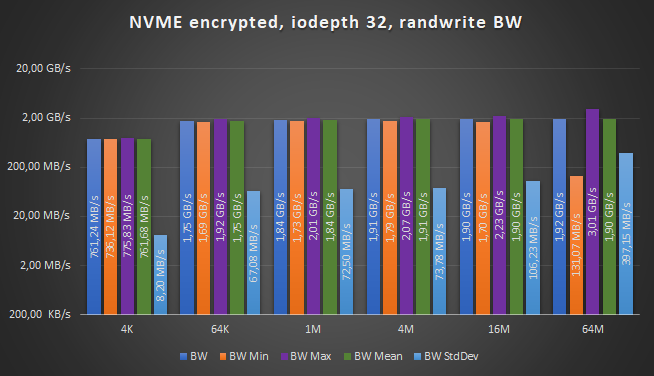

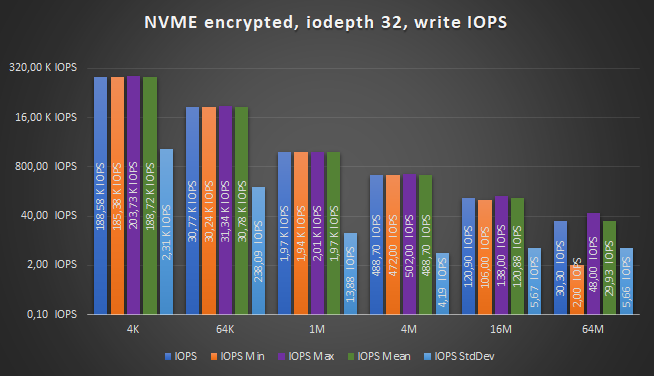

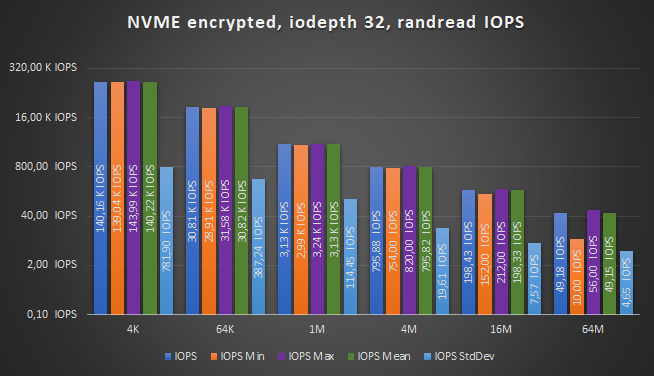

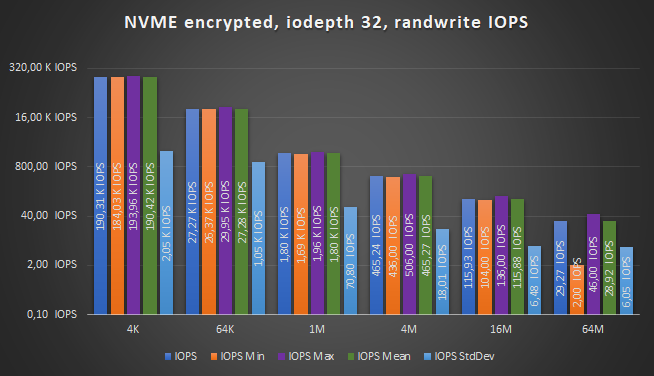

Mirip dengan disk pemintalan, ada kerugian bandwidth dan IOPS yang signifikan untuk semua sistem flash. Hukuman kinerja bisa setinggi 83% untuk berbagai jenis pola I/O. Kedalaman I/O 32 dapat mengurangi kerugian ini secara signifikan.

6. Dapatkah kartu akselerator crypto membantu mengurangi masalah beban CPU?

Kartu Accelerator Crypto, yang melepas operasi crypto dari CPU, berpotensi memberikan solusi untuk mengurangi beban CPU. Kartu -kartu ini mengklaim throughput AES tinggi dan dapat berintegrasi dengan perangkat lunak enkripsi disk seperti DMCrypt.

7. Apa rekomendasi untuk menyeimbangkan kinerja dan keamanan?

– Untuk HDD: Secara umum, aman untuk mengaktifkan enkripsi disk, tetapi waspadai throughput yang signifikan dan kerugian IOPS.

– Untuk semua sistem flash: dampak kinerja bisa sangat besar, jadi evaluasi yang cermat diperlukan. Pertimbangkan untuk menggunakan kedalaman I/O 32 dan jelajahi penggunaan kartu akselerator crypto.

– Pengukuran dan pengujian lebih lanjut dengan konfigurasi spesifik dan pilihan perangkat keras disarankan untuk menentukan dampak kinerja aktual.

8. Dapatkah dampak kinerja berbeda saat menggunakan ceph?

Dampak kinerja saat menggunakan CEPH, sistem penyimpanan yang ditentukan perangkat lunak, bisa berbeda dan lebih berorientasi pada hilangnya drive individu. Namun, masalah beban CPU masih tetap ada.

9. Apakah ada solusi potensial untuk mengurangi dampak kinerja?

Menggunakan kartu akselerator crypto dan mengeksplorasi kemampuan konfigurasi perangkat keras tertentu dapat membantu mengurangi dampak kinerja.

10. Kesimpulan

Saat menyeimbangkan kinerja enkripsi dan keamanan dalam penanganan insiden, penting untuk mempertimbangkan jenis perangkat penyimpanan, pola I/O spesifik, dan ketersediaan solusi seperti kartu akselerator crypto. Dampak kinerja dapat bervariasi secara signifikan, dan evaluasi yang cermat diperlukan untuk memastikan keseimbangan optimal antara kinerja dan keamanan.

Bagaimana Anda menyeimbangkan kinerja enkripsi dan keamanan dalam penanganan insiden

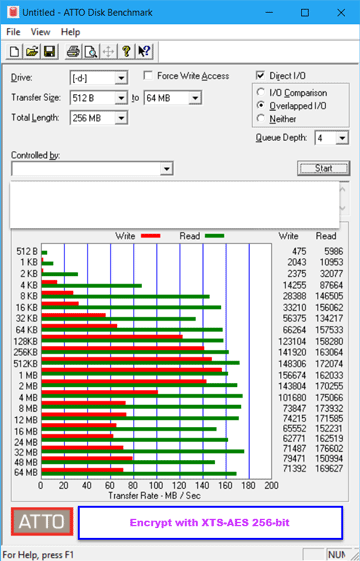

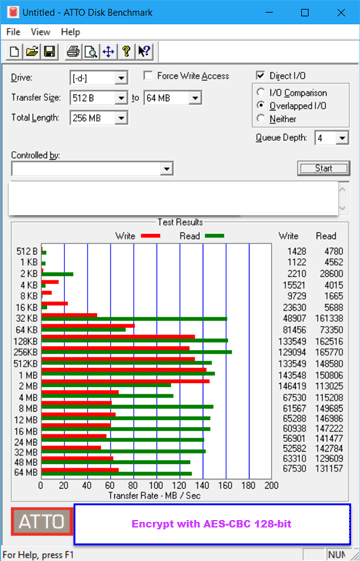

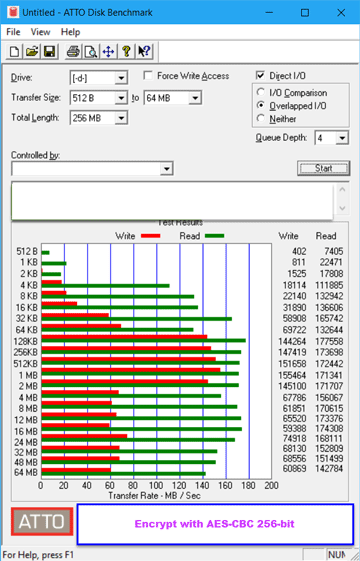

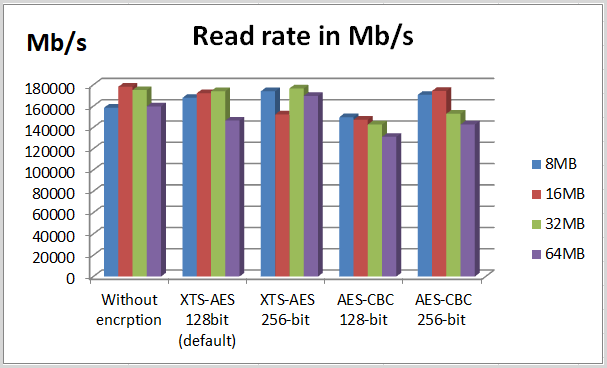

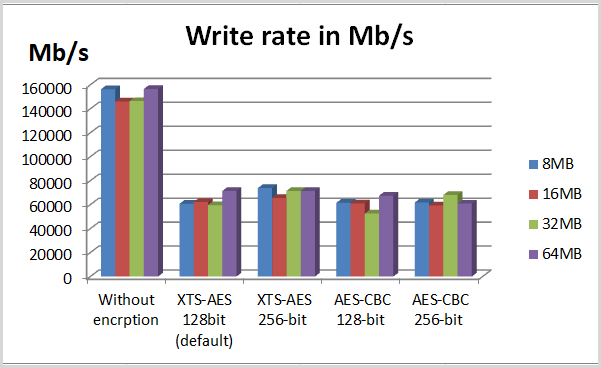

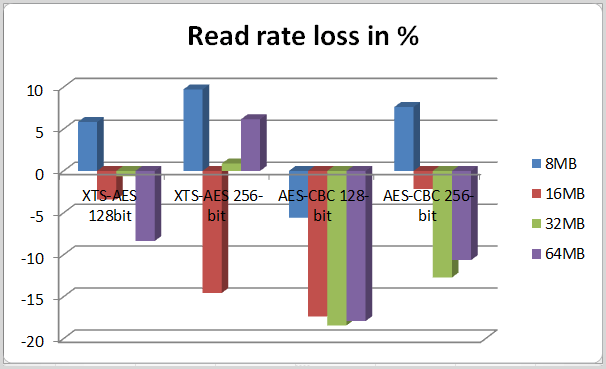

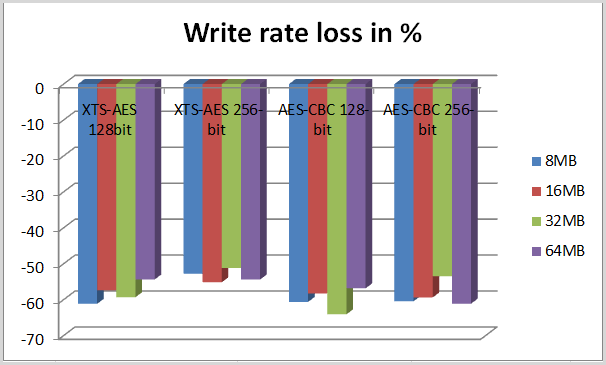

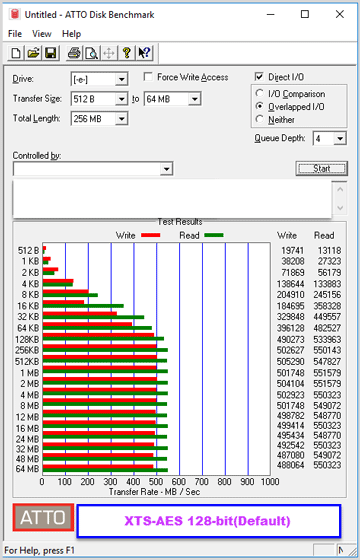

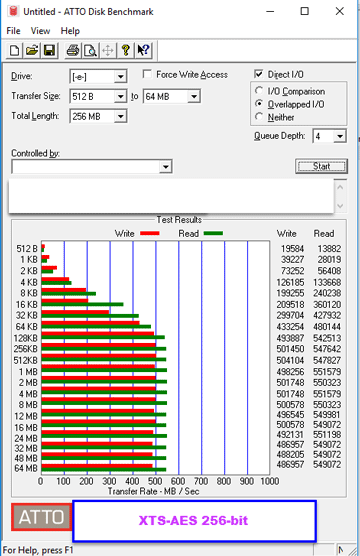

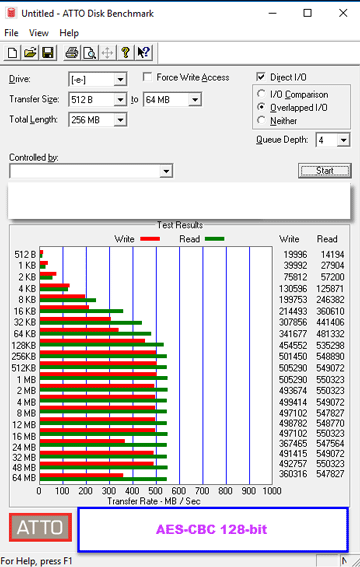

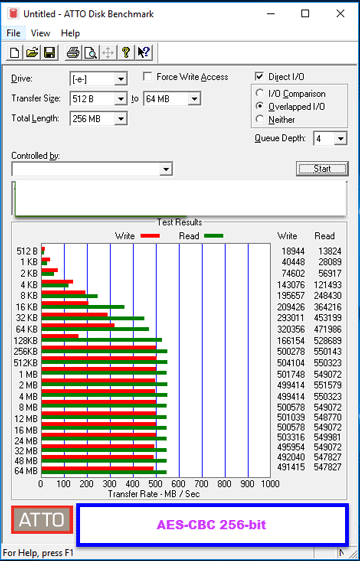

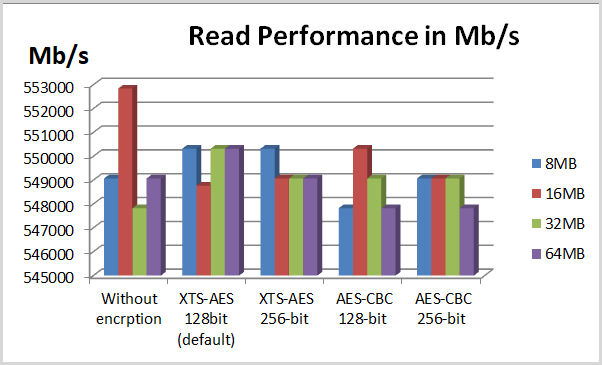

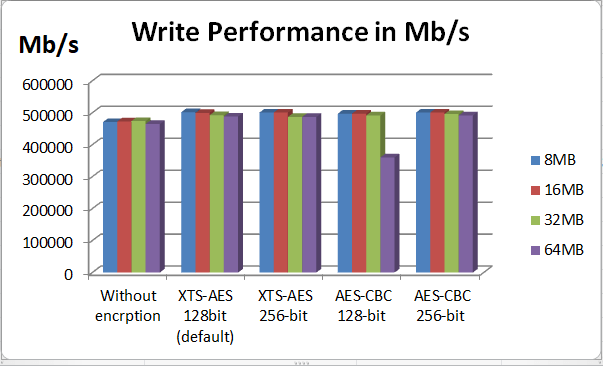

Jadi, menurut perbandingan di atas, kita dapat menemukan bahwa menggunakan enkripsi Bitlocker memiliki sedikit pengaruh pada tingkat membaca sementara laju penulisan memiliki perbedaan yang jelas. Basis pada kebiasaan penggunaan saya, saya menggunakan data baca dan laju tulis 8MB, 16MB, dan 64 MB untuk membuat perbandingan sederhana.

Dampak kinerja enkripsi disk menggunakan luks

Selama beberapa pertemuan mingguan dari kontainer tim SCS dan juga tim SCS IAAS, pertanyaan muncul apakah secara umum memungkinkan enkripsi disk penuh pada server – terutama terkait dengan penyimpanan yang ditentukan perangkat lunak seperti CEPH – harus menjadi default.

Sementara secara umum mengaktifkan enkripsi disk dapat dianggap sebagai hal yang baik yang akan disetujui banyak orang, ada perbedaan antara memungkinkan FDE pada perangkat komputasi pribadi Anda versus server di lingkungan pusat data, terutama ketika banyak drive perlu dienkripsi.

Kekhawatiran yang disuarakan adalah bahwa dampak kinerja akan luar biasa. Tetapi karena tidak ada data aktual yang tersedia untuk menunjukkan seberapa besar dampak itu, saya menguntungkan untuk menggali masalah yang ada dan melakukan tolok ukur.

Juga dengan ketersediaan drive enkripsi mandiri, aplikasi praktis dari teknologi itu harus dievaluasi.

“Hampir” Tl; dr

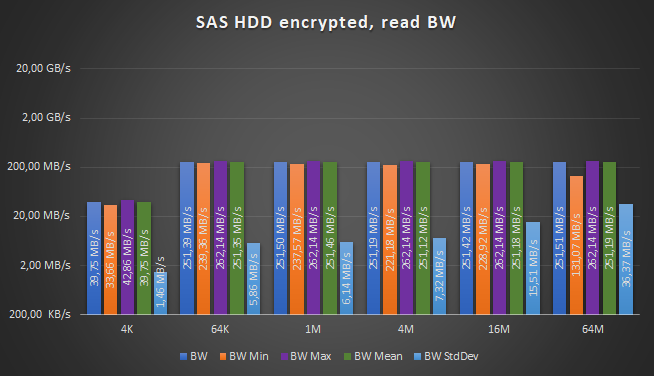

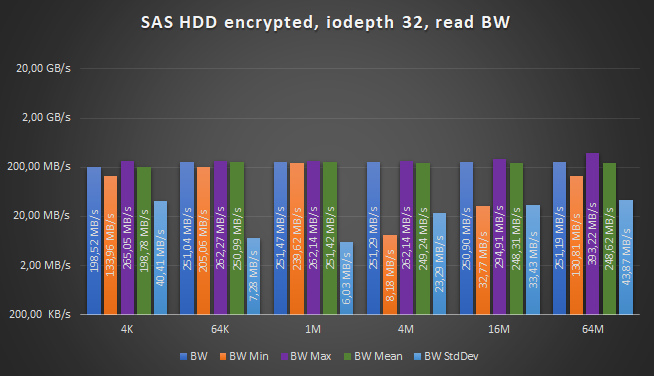

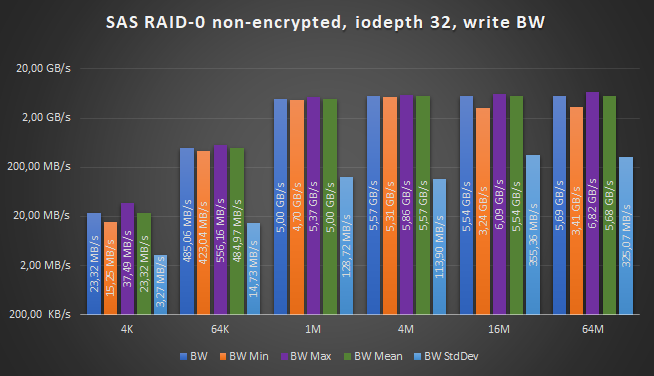

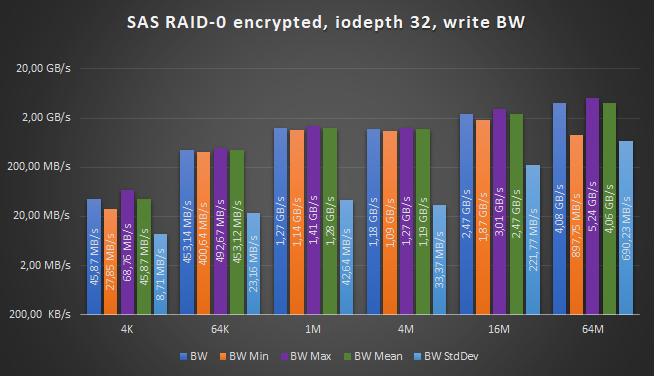

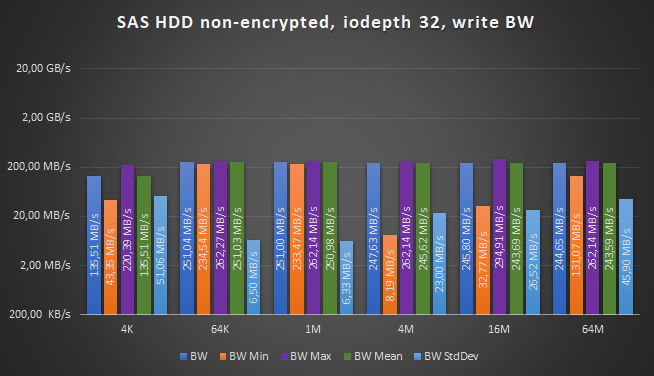

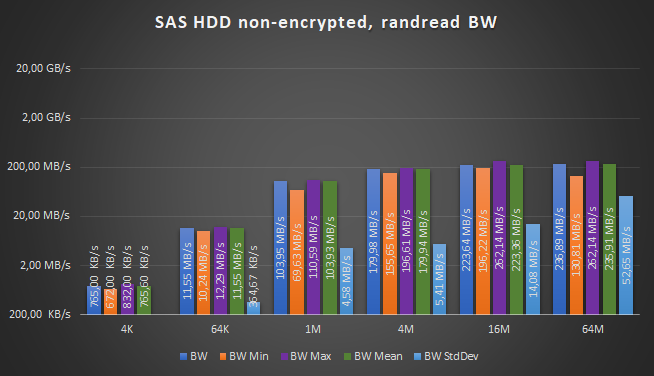

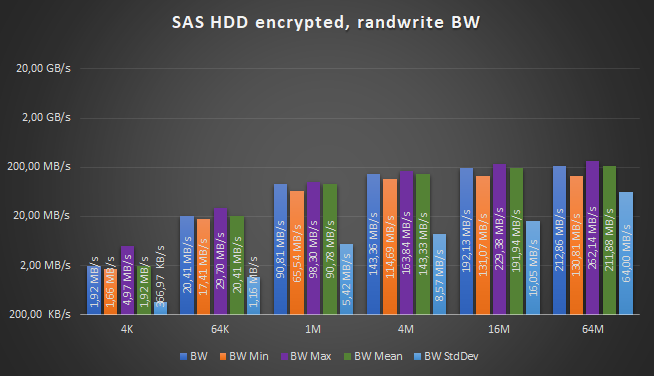

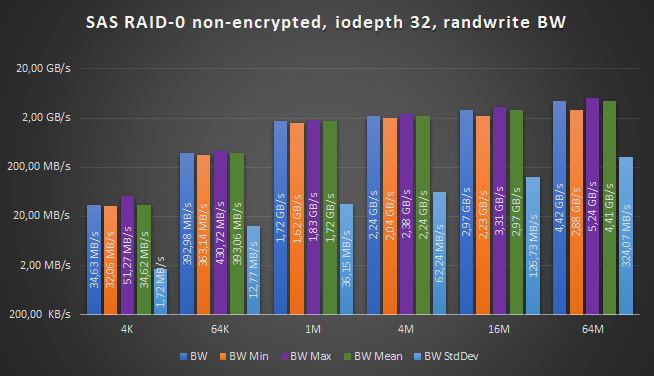

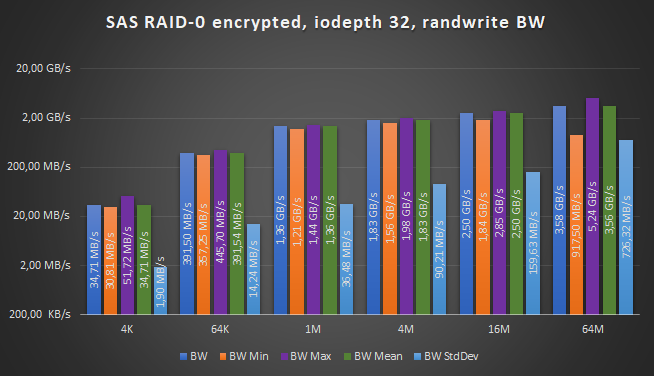

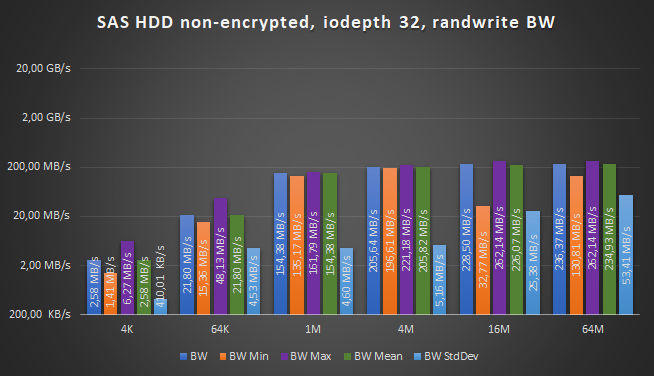

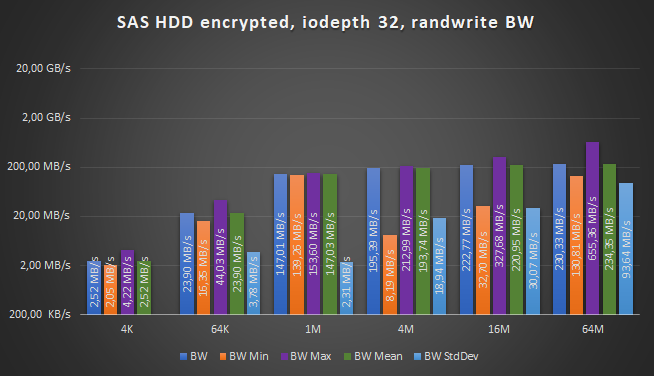

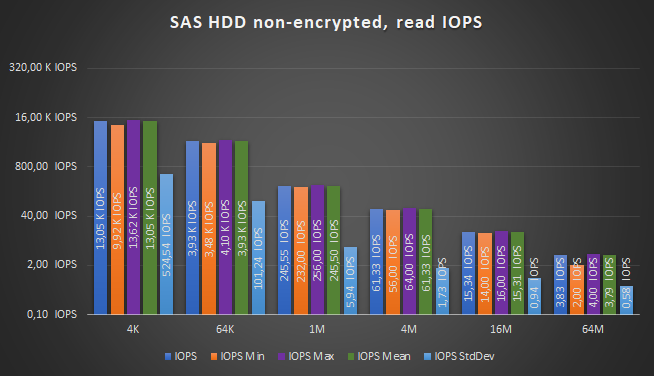

Dampak pada disk pemintalan

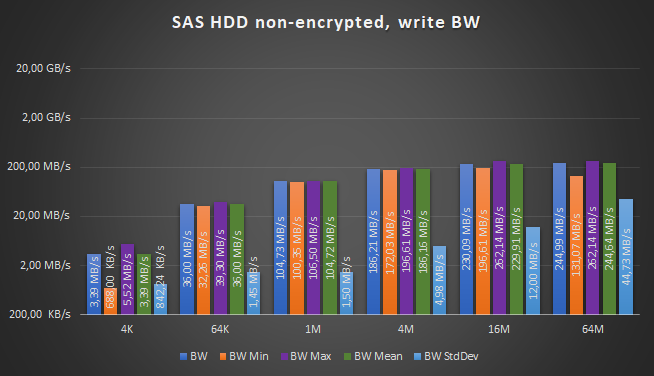

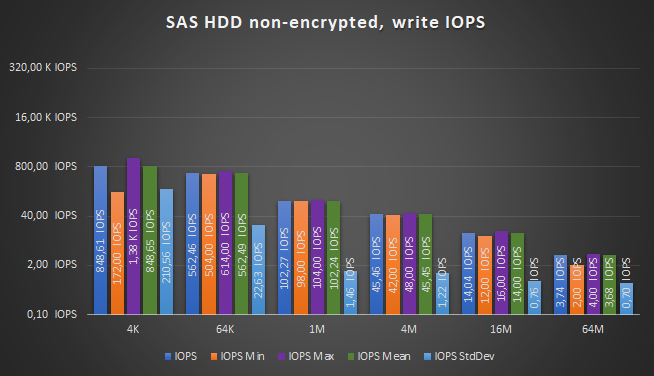

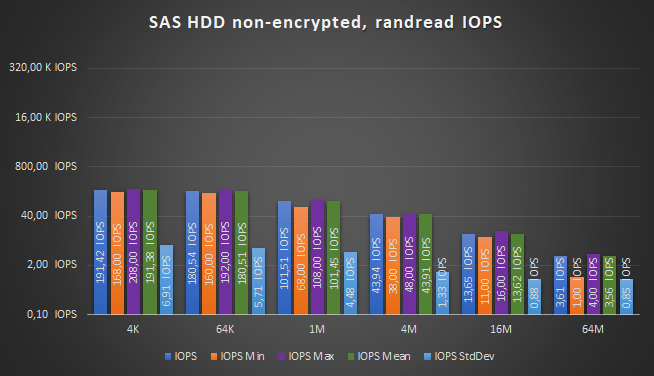

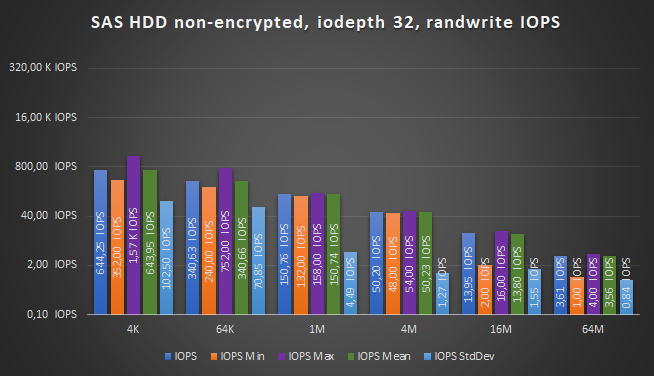

Tolok ukur menunjukkan bahwa overhead tambahan untuk enkripsi pada disk pemintalan tidak terlalu besar mengenai beban CPU (setidaknya dibandingkan dengan NVME), terutama karena drive dan pengontrol adalah faktor pembatas di sana.

Jadi SAS HDDS (bahkan di 24 dari mereka)’t sebesar kesepakatan CPU-bijaksana. Dia’masih terukur, tetapi bahkan untuk node HCI dampaknya tidak terlalu besar sehingga memungkinkan enkripsi mungkin akan mendatangkan malapetaka.

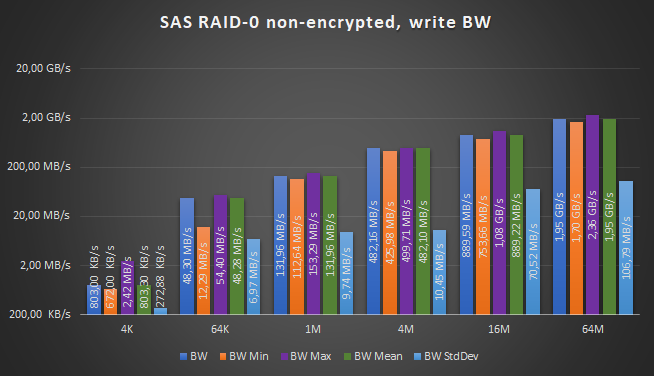

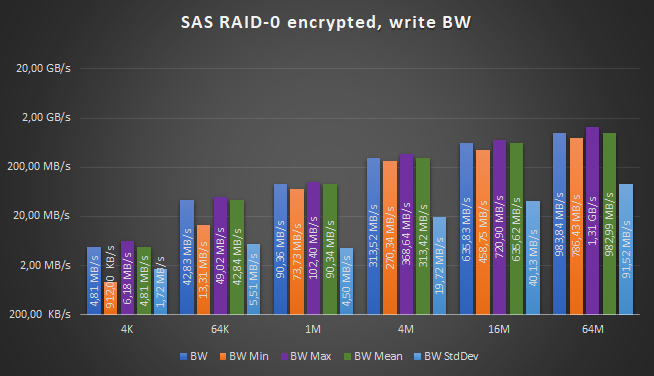

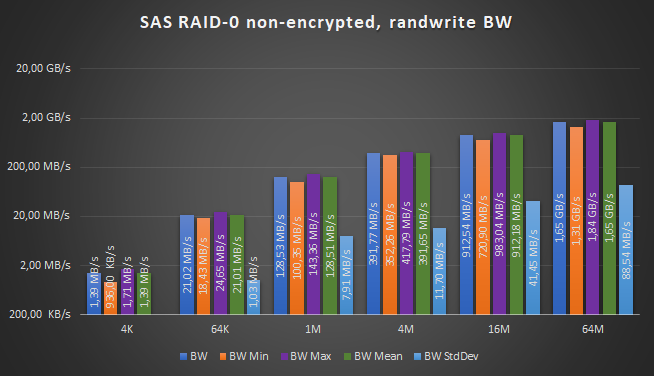

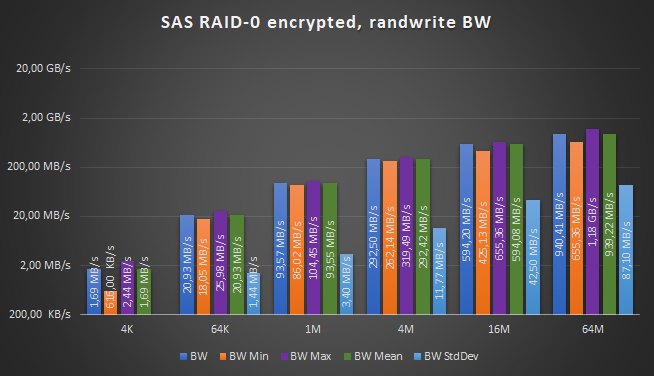

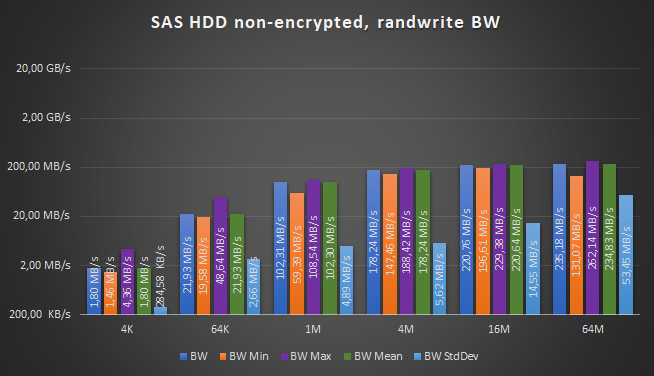

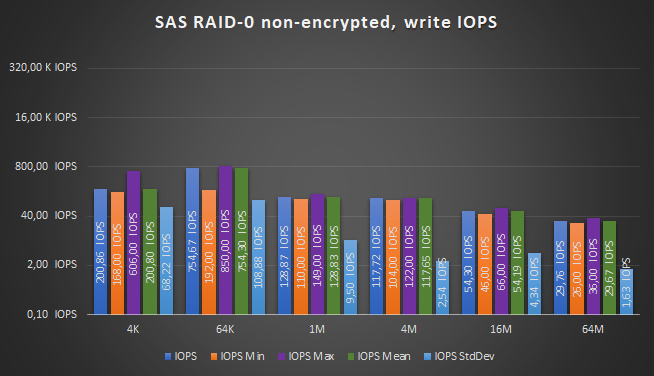

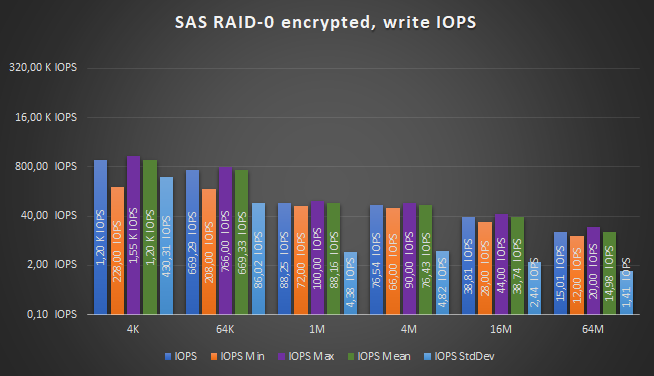

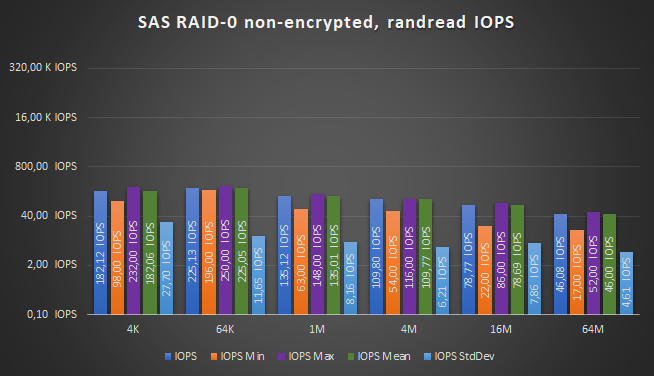

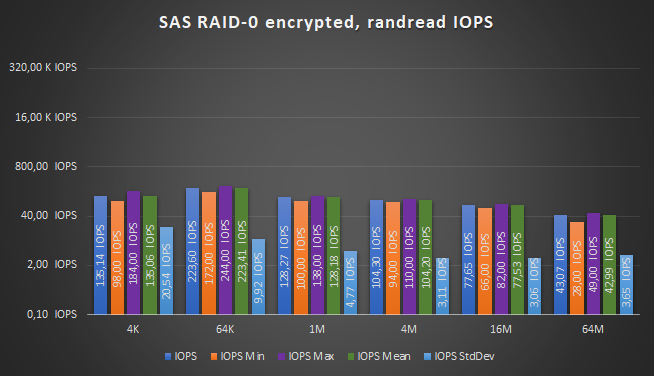

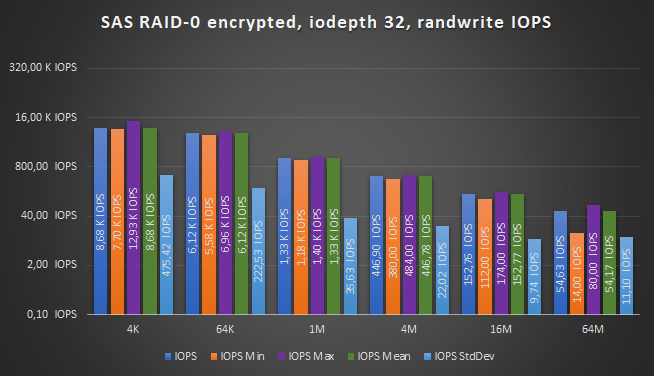

Namun kerugian bandwidth dan IOPS cukup besar dan dapat memimpin – tergantung pada pola I/O – sekitar 79 % Hukuman kinerja. Kerugian kinerja terburuk terlihat dengan penulisan berurutan (Hingga 79 %) diikuti oleh bacaan berurutan (Hingga 53 %). Kerugian I/O acak terburuk dengan tulisan acak (Hingga 43 %) diikuti oleh bacaan acak (Hingga 26 %). Dalam beberapa tolok ukur tunggal kinerja lebih baik daripada tanpa enkripsi, hingga 5 kali lebih cepat melintasi RAID-0 di 4 kib berurutan menulis. Ini mungkin dapat dikaitkan dengan antrian I/O yang dioptimalkan.

Rekomendasi: Anda biasanya dapat dengan aman mengaktifkan enkripsi disk dengan HDD, karena kemungkinan tidak akan menyebabkan banyak masalah mengenai beban CPU bahkan dalam HCI . Namun penalti kinerja dalam throughput dan IOPS bisa sangat luar biasa dibandingkan dengan operasi yang tidak terenkripsi.

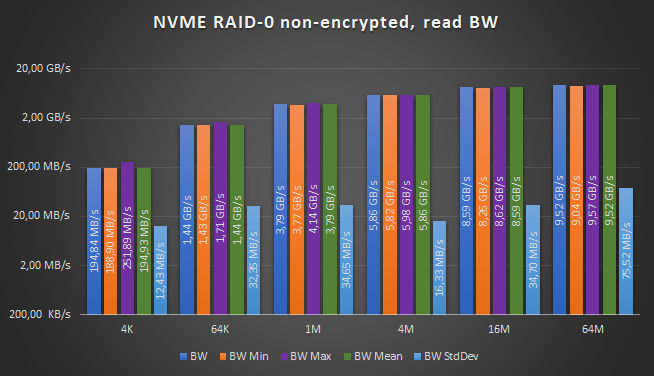

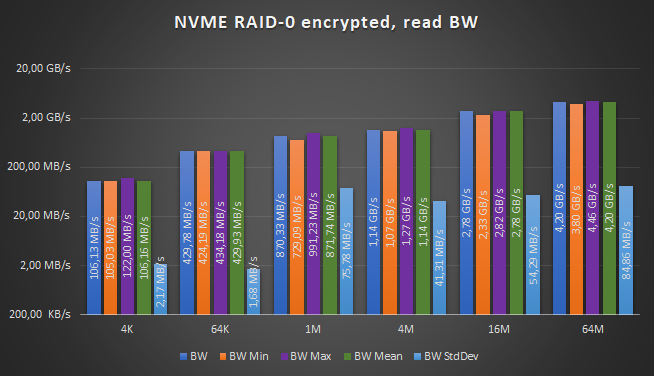

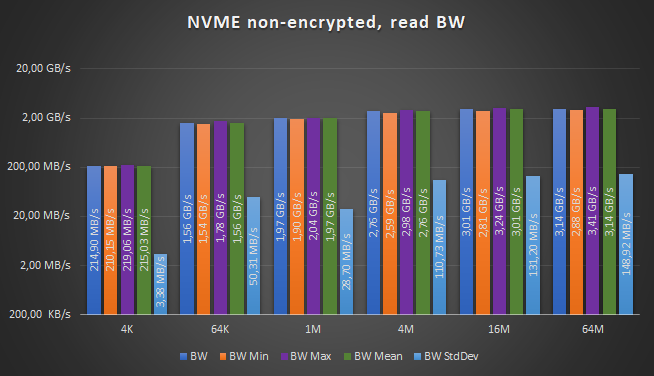

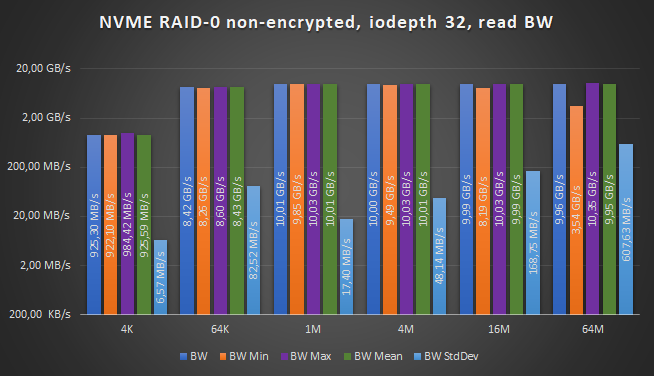

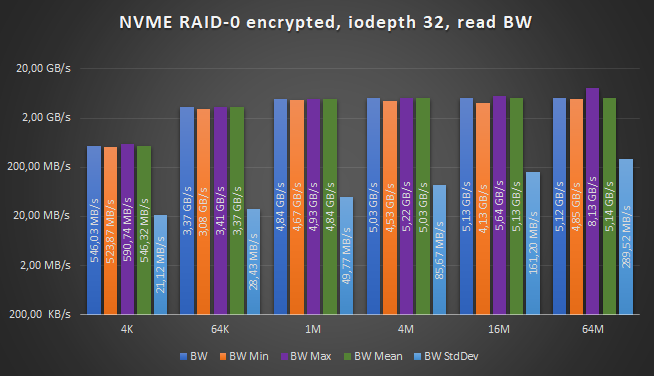

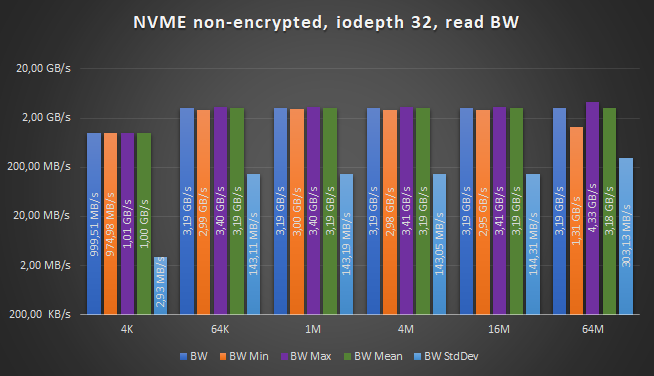

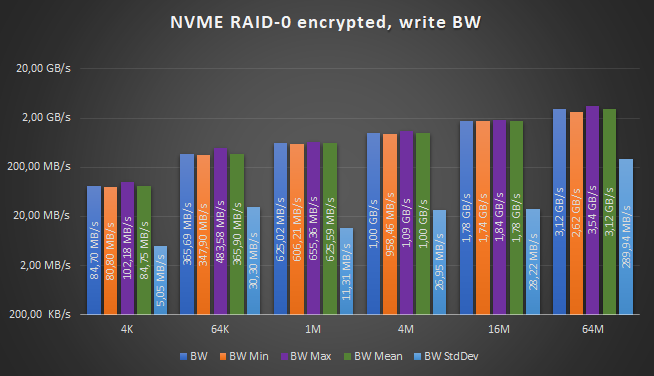

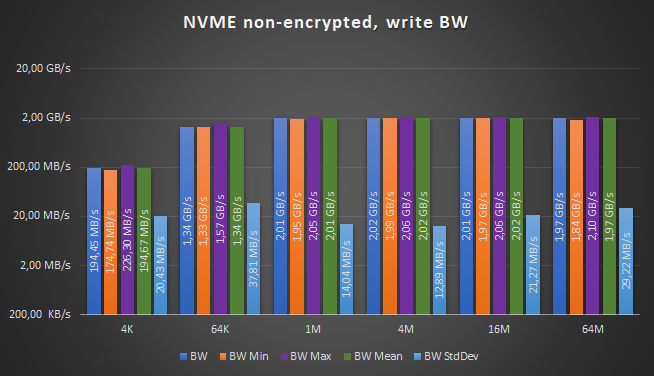

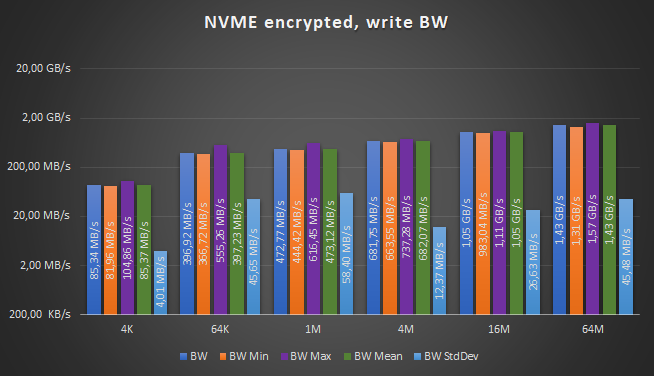

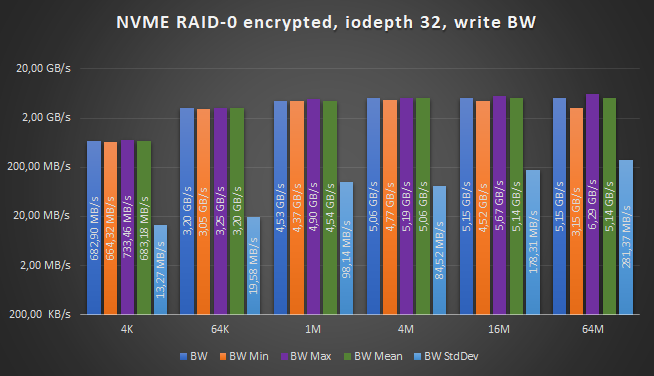

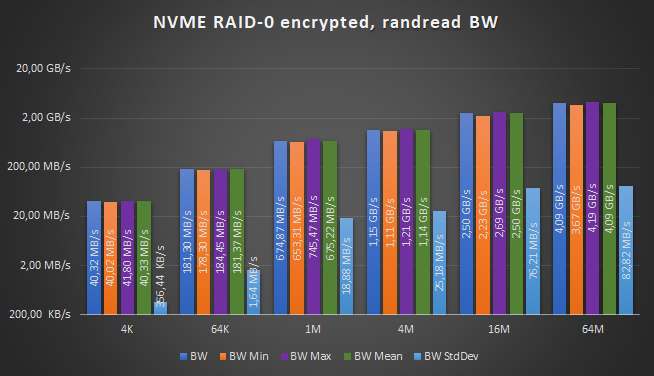

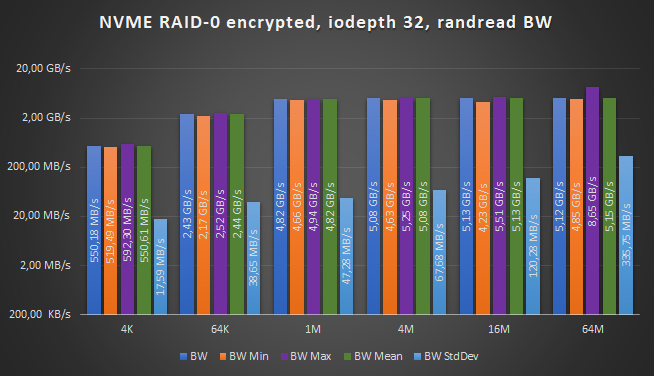

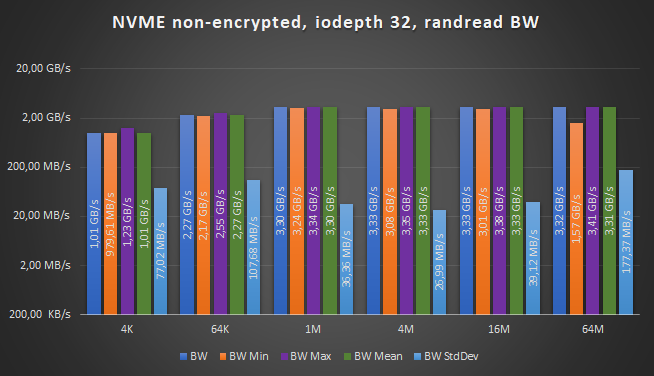

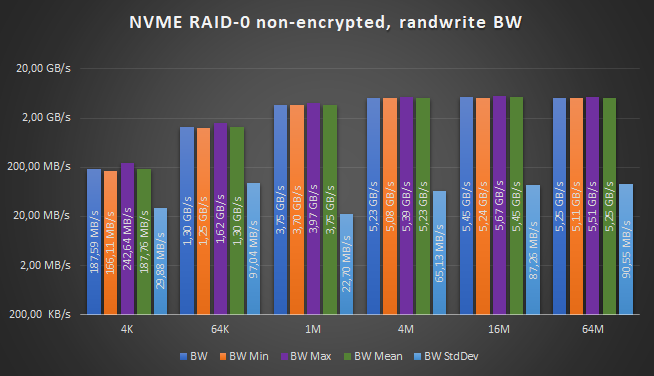

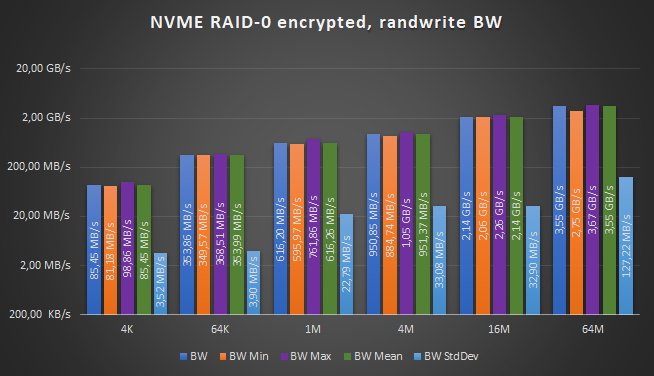

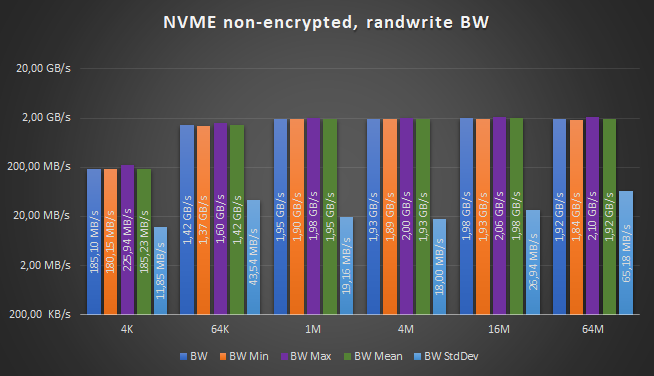

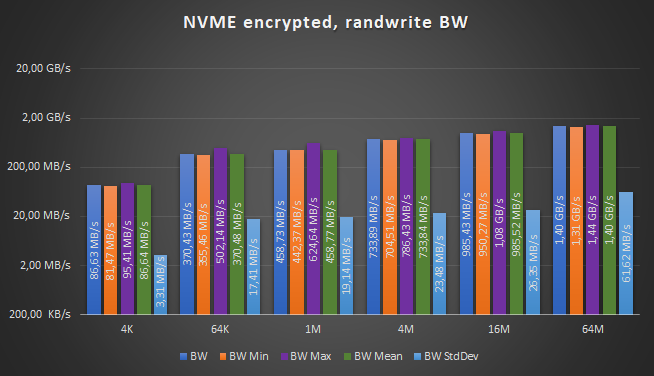

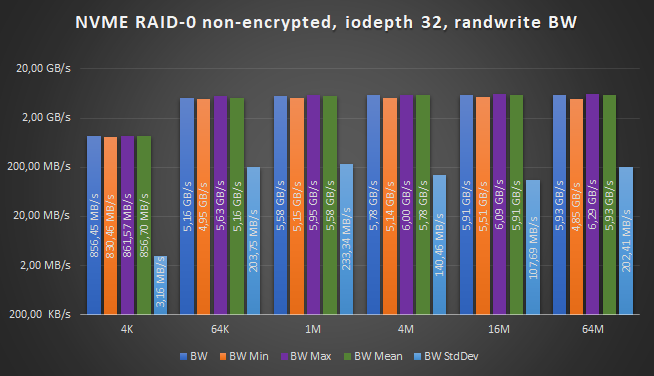

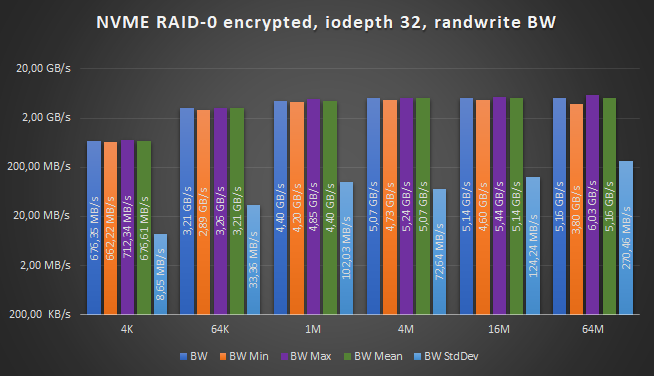

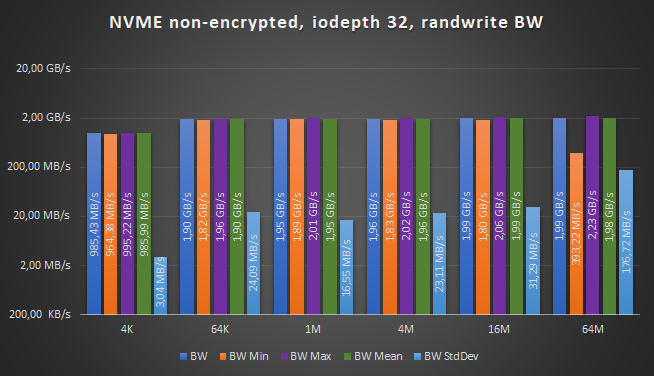

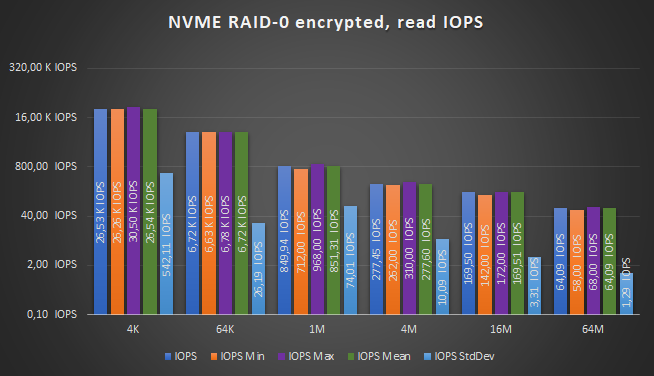

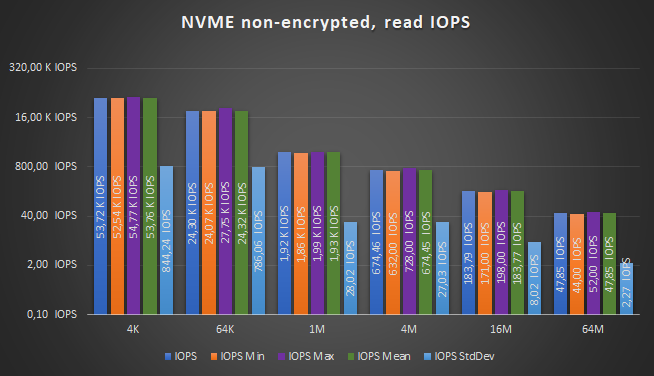

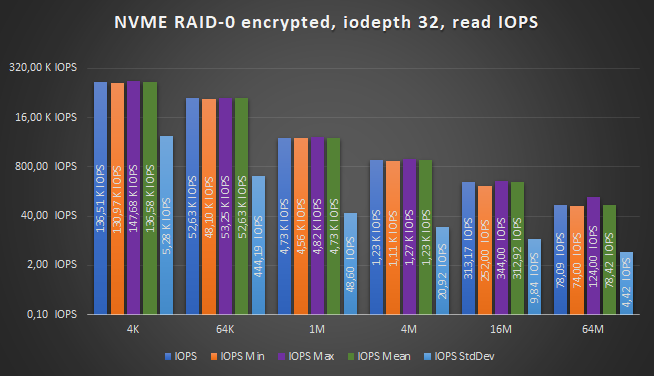

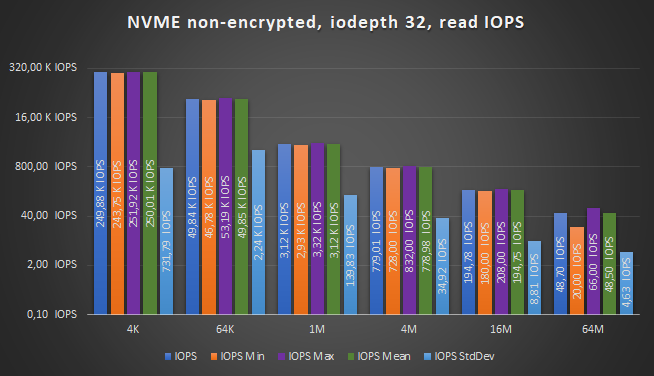

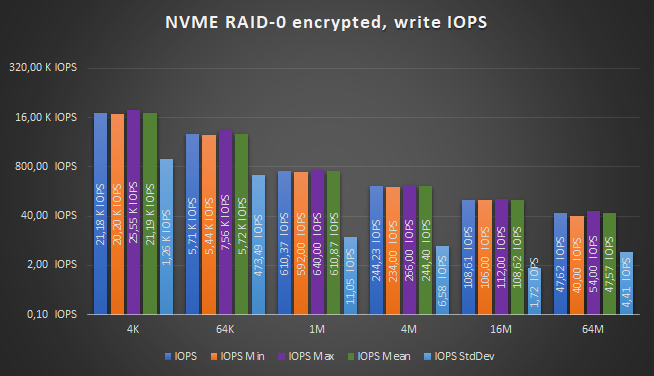

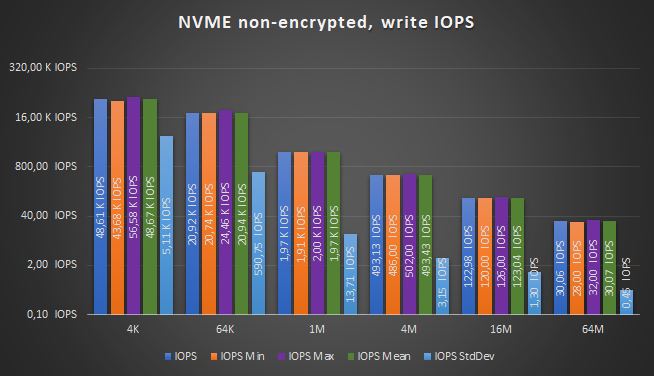

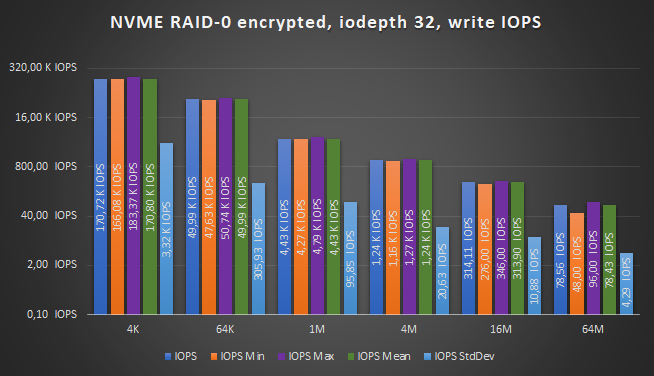

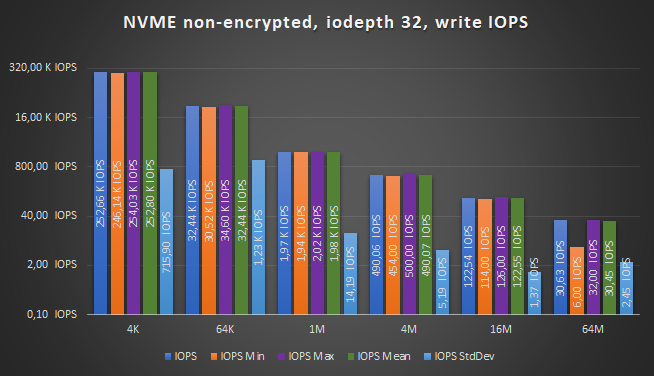

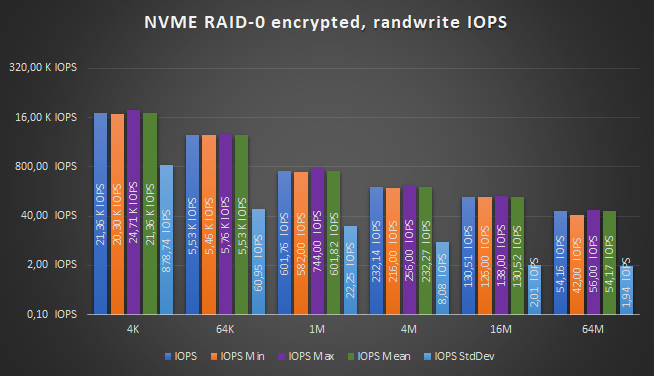

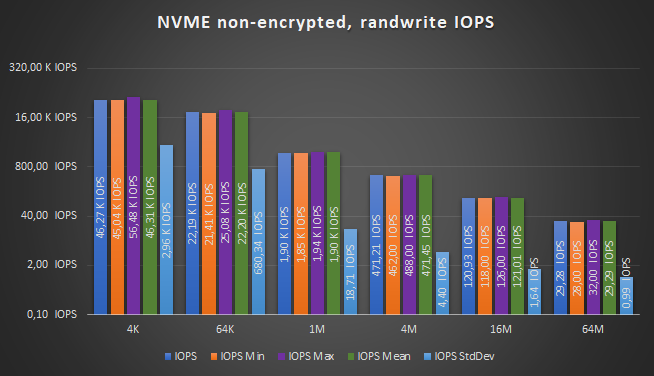

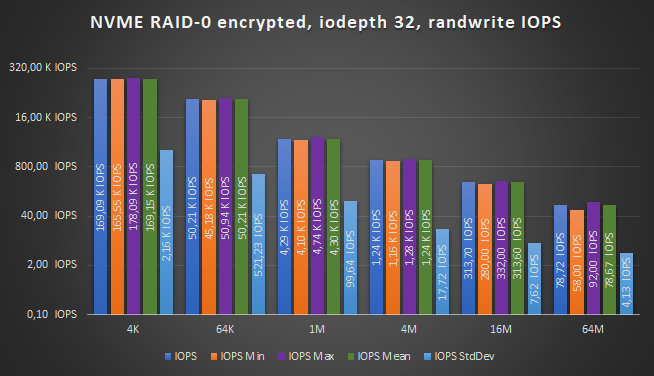

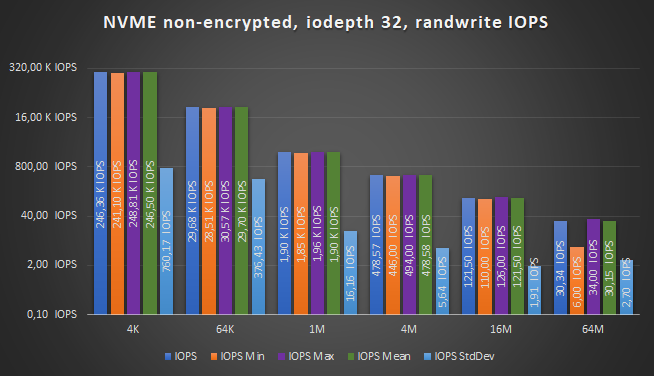

Dampak pada semua flash

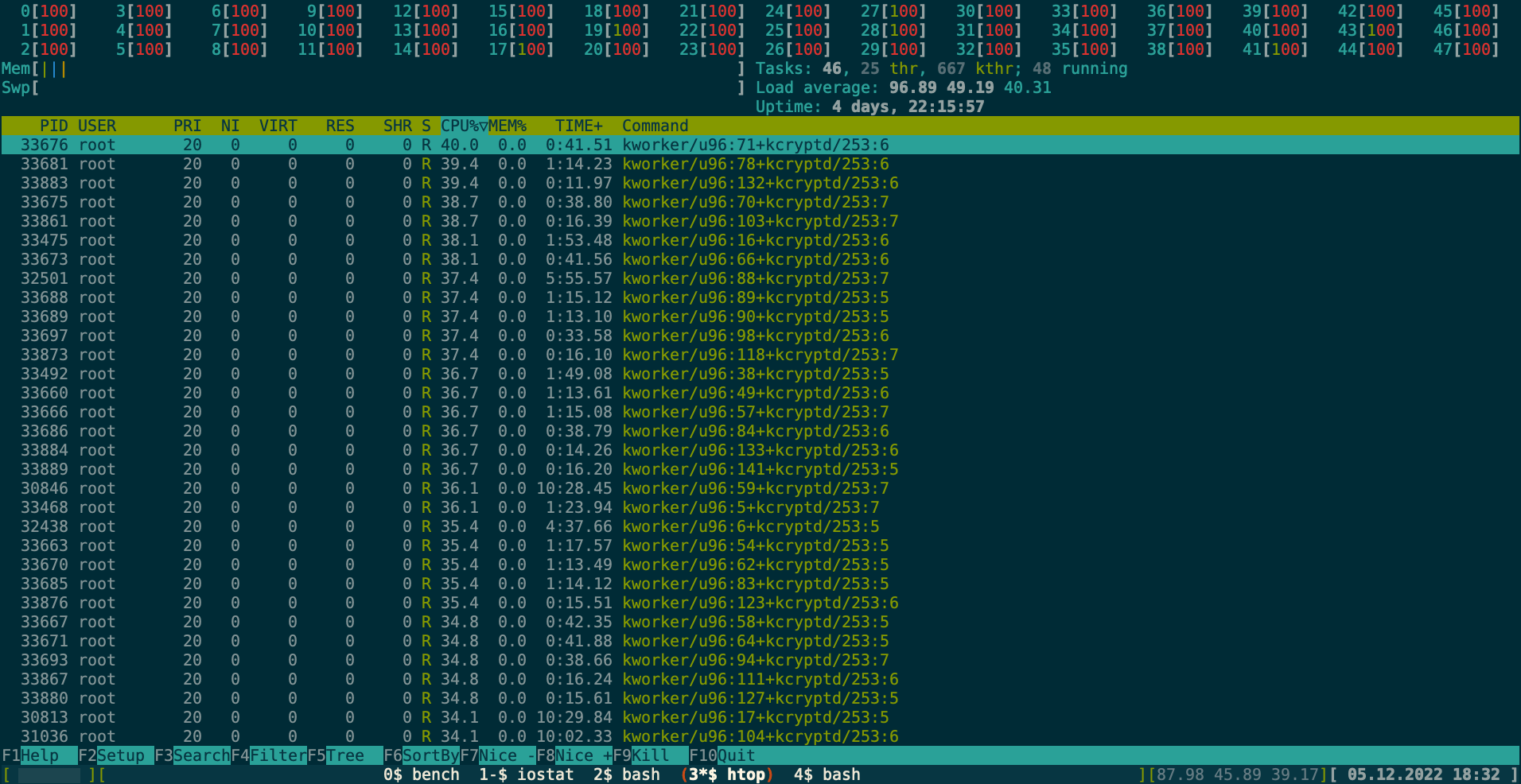

Pada nvme semua sistem flash dampak beban bisa raksasa. RAID 0 di hanya tiga Luks yang dienkripsi NVME SSD sudah cukup untuk sepenuhnya menjenuhkan CPU pada sistem uji B.

Ini ditampilkan dalam data FIO saat menambahkan nilai USR_CPU dan SYS_CPU.

Selama Benchmark Runs saya memantau sistem juga dengan iostat dan htop dan tangkapan layar HTOP berikut menunjukkan seberapa besar dampak itu bisa.

Itu AMD EPYC 7402P dengan beban CPU 100% di semua utas/inti!

Ini secara signifikan meningkatkan konsumsi daya dan untuk node HCI akan buruk untuk beban kerja lain yang berjalan di atasnya.

Disipasi panas juga bisa juga menantang ketika seluruh rak tiba -tiba menghilang jauh lebih panas dari sebelumnya. Setidaknya biaya untuk pendinginan di atas konsumsi daya yang meningkat dari node akan sangat buruk.

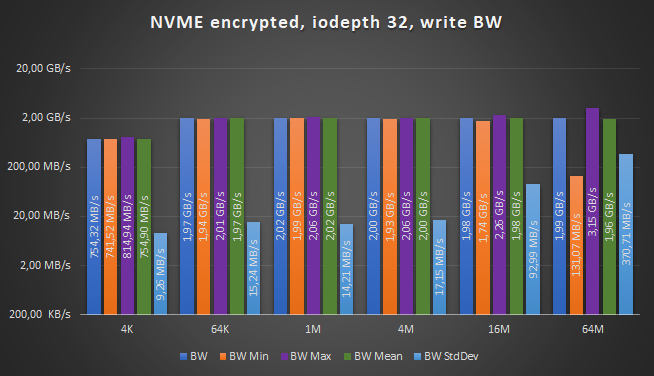

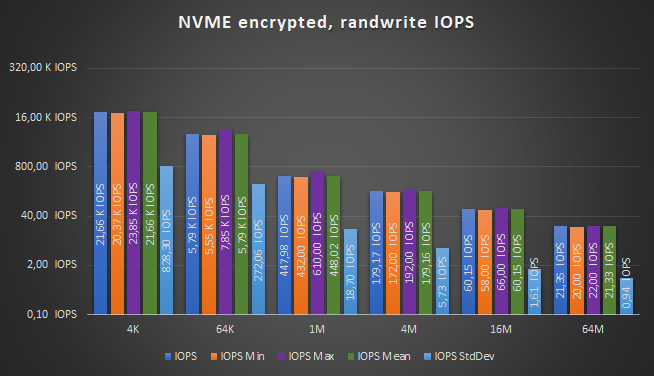

Kerugian bandwidth dan IOPS juga cukup besar dan dapat memimpin – tergantung pada pola I/O – hingga a 83 % Hukuman kinerja. Kedalaman I/O 32 mengurangi kerugian secara signifikan. Kerugian kinerja terburuk dengan enkripsi diukur dengan RAID-0 dalam banyak kasus.

Kerugian kinerja diurutkan berdasarkan tipe I/O terburuk yang terbaik adalah penulisan acak (Hingga 83 %), write berurutan (Hingga 83 %), baca berurutan (Hingga 81 %) dan akhirnya baca acak (Hingga 80 %).

Semua nilai terburuk ini dengan I/O Ukuran 1 dan 4 MIB di RAID-0 tanpa kedalaman I/O 32. Namun, orang dapat dengan jelas melihat bahwa semua nilai terburuk ini berada dalam 5 %, jadi ukurannya I/O lebih banyak dikombinasikan dengan penggunaan LUK dan MD RAID dan bukan drive.

Peringatan: Dia’S sulit untuk membandingkan kinerja serangan MD dengan Ceph OSDS!

Dampak kinerja saat menggunakan Ceph bisa sangat berbeda dan mungkin akan lebih berorientasi pada kerugian drive individu. Namun masalah beban CPU masih tetap ada.

Mengenai beban CPU: Ada kartu akselerator crypto yang tersedia yang mengklaim sekitar 200 Gbps AES throughput dan dapat berintegrasi dengan DMCrypt melalui modul kernel.

Kartu -kartu ini tidak’t tersedia untuk pengujian, tetapi menilai dari harga di pasar bekas (saya tidak’t temukan daftar harga resmi) untuk kartu tersebut dan spesifikasi konsumsi daya mereka dapat memberikan solusi untuk menurunkan operasi crypto dari CPU pada titik harga yang wajar.

Rekomendasi: Pengukuran lebih lanjut tentang konsumsi daya dan akselerator crypto dapat dilakukan. Juga menguji dengan cluster CEPH yang sebenarnya pada semua flash diperlukan untuk mendapatkan perbandingan kerugian dibandingkan dengan serangan Linux MD.

Setiap penyedia perlu mengevaluasinya secara terpisah tergantung pada konfigurasi mereka sendiri dan pilihan perangkat keras.

Sampai sekarang dampak kinerja tanpa akselerator terlalu besar untuk direkomendasikan secara umum memungkinkan luks di NVME.

Mengenai penggunaan drive enkripsi diri:

Adalah mungkin untuk mengaktifkan enkripsi dengan frasa sandi

Sedutil di bawah Linux. Dampak kinerja berada dalam kesalahan pengukuran, jadi pada dasarnya tidak ada. Itu’S mengapa di bagian di bawah ini saya tidak’T repot -repot membuat grafik – hasilnya terlalu mirip dengan operasi biasa (seperti yang diharapkan).

Sayangnya perkakas dalam keadaan saat ini rumit untuk digunakan, juga akan ada kebutuhan untuk menulis skrip untuk mengintegrasikannya ke dalam pengaturan NBDE.

(Tapi itu mungkin tanpa terlalu banyak peretasan!)

Namun meskipun itu secara teknis Pekerjaan dan dampak kinerja mendekati nol, saya menemukan showstopper yang parah untuk menggunakan teknologi itu di server, terutama di lingkungan cloud:

Setelah mematikan sistem atau secara manual mengunci drive dan reboot, firmware sistem berhenti selama pos untuk meminta frasa sandi untuk setiap drive.

Pada sistem uji server supermicro saya tidak menemukan cara untuk menonaktifkannya di BIOS/UEFI, yang membuat teknologi itu tidak aman-aman dan karenanya tidak dapat digunakan di lingkungan server. Lebih buruk lagi adalah itu bahkan ketika mencoba mengetikkan frasa sandi, itu bukan’t diterima. Jadi entah bagaimana cara Sedutil menyimpan frasa sandi berbeda dari apa yang dilakukan firmware?

Rekomendasi: Perangkat perlu dipoles dan dokumentasi secara signifikan ditingkatkan. Dokumentasi tentang alat sangat membingungkan bagi administrator sistem umum dan dapat dengan mudah menyebabkan kesalahan operator.

Juga karena masalah bios/uefi saat ini, teknologi tidak dapat direkomendasikan sampai sekarang.

Jika vendor akan menyediakan cara untuk menonaktifkan meminta frasa sandi dari drive tertentu, mungkin saja akan menggunakan SED di lingkungan DC tanpa perlu intervensi operator manual saat rebooting.

Ini menyimpulkan bagian TL; DR.

Jadi tanpa basa -basi lagi, biarkan’S gali detailnya.

Pengaturan tes

Dua sistem uji yang berbeda digunakan. Karena tidak ada sistem khusus yang dapat dibangun/dibangun untuk pengujian, saya menggunakan dua mesin yang tersedia.

Spesifikasi ini adalah:

Sistem uji A: SAS HDD saja

CPU 2 X INTEL (R) XEON (R) Emas 6151 CPU @ 3.00GHz RAM 512 GB Drive 24 x Hgst HUC101818CS4200 10K RPM 1.8 tb

Sistem uji B: nvme Semua flash saja

CPU 1 x AMD Epyc 7402p RAM 512 GB (16 x 32 GB Samsung RDIMM DDR4-3200 CL22-22-22 REG ECC) Mengendarai 3 x Samsung MZQLB3T8HALS-00007 SSD PM983 3.84tb u.2

Spesifikasi Benchmark

Di kedua sistem saya melakukan serangkaian tolok ukur dengan FIO menggunakan beberapa skrip khusus.

Saya memilih untuk menguji ukuran blok berikut, karena mereka dapat menawarkan beberapa wawasan tentang I/O yang dapat menyebabkan beban seperti apa:

- 4 kib

- 64 kib

- 1 mib

- 4 MIB (objek default/”garis” Ukuran untuk Ceph RBDS)

- 16 MIB

- 64 MIB

Tes FIO berikut dilakukan:

- baca berurutan

- tulis berurutan

- baca acak

- tulis acak

Semua dengan opsi – -dirutasi dan juga diulang dengan –iodepth = 32 opsi dan menggunakan libaio.

Tolok ukur itu dilakukan untuk:

- Perangkat penyimpanan mentah langsung tanpa enkripsi (e.G. One SAS Disk, semua NVME SSD)

- Perangkat penyimpanan mentah dengan enkripsi

- Linux MD RAID 0 di semua perangkat tanpa enkripsi

- Linux MD RAID 0 di semua perangkat dengan enkripsi pada perangkat dasar

- Untuk drive yang mampu sed (hanya sistem uji B) dengan SED dihidupkan, meskipun tidak ada perbedaan yang diharapkan di sana karena fakta bahwa drive yang mampu biasanya selalu mengenkripsi semua data mereka dengan kunci internal.

Jadi memungkinkan SED hanya mengenkripsi kunci master itu, membutuhkan dekripsi setelah mengunci drive baik melalui perangkat lunak atau karena kehilangan daya.

(Sederhana, detail dapat ditemukan dalam spesifikasi seperti Opal 2.0)

Benchmarking Ceph sendiri dilewati, karena tidak ada pengaturan tes yang sesuai tersedia yang menawarkan NVME dan SAS OSDS. Tetapi karena memungkinkan enkripsi Ceph menggunakan OSD yang dienkripsi LUKS, hasilnya harus berguna.

FIO Benchmark Script

Jika Anda ingin menjalankan tolok ukur Anda sendiri, berikut adalah skrip yang digunakan untuk menghasilkan data:

#!/bin/bash Logpath="$ 1" Bench_Device="$ 2" mkdir -P $ Logpath Ioengine="libaio" TANGGAL=`tanggal +%S` untuk Rw di dalam "menulis" "Randwrite" "membaca" "Randread" lakukan untuk BS di dalam "4K" "64k" "1m" "4m" "16m" "64m" Mengerjakan ( gema "==== $ Rw - $ Bs - Direct === NB "> Echo 3 > /proc/sys/vm/drop_caches fio --rw=$ Rw --ioengine=$Ioengine> --ukuran=400g --BS=$ Bs --langsung=1 --runtime=60 --berdasarkan waktu --nama=bangku --nama file=$ Bench_Device --keluaran=$ Logpath/$ Rw.$BS>-langsung-`nama dasar $ Bench_Device`.$ Tanggal.catatan.json --format output=json Sinkronisasi Echo 3 > /proc/sys/vm/drop_caches gema "==== $ Rw - $ Bs - Langsung iodepth 32 === nt ">-rw=$ Rw --ioengine=$Ioengine> --ukuran=400g --BS=$ Bs --iodepth=32 --langsung=1 --runtime=60 --berdasarkan waktu --nama=bangku --nama file=$ Bench_Device --keluaran=$ Logpath/$ Rw.$BS>-Direct-IOD32-`nama dasar $ Bench_Device`.$ Tanggal.catatan.json --format output=json sinkronisasi ) | tee $ Logpath/$ Rw.$ Bs-`nama dasar $ Bench_Device`.$ Tanggal.catatan gema selesai Script mengharapkan dua parameter:

- Pertama -tama jalur tempat menyimpan file log (jalur akan dibuat jika tidak ada)

- Argumen kedua adalah perangkat untuk menjalankan tolok ukur terhadap

Script akan menghasilkan urutan file log dalam format JSON, yang kemudian dapat dianalisis dengan alat pilihan Anda.

Kinerja algoritma Luks Baseline

Di kedua sistem saya pertama kali menjalankan cryptsetup benchmark yang melakukan beberapa tolok ukur umum throughput algoritma. Ini dilakukan untuk mendapatkan konfigurasi LUKS terbaik mengenai throughput.

Ini adalah hasil pada sistem uji A:

PBKDF2-SHA1 1370687 Iterasi per detik untuk iterasi 256-bit PBKDF2-SHA256 1756408 per detik untuk 256-bit PBKDF2-SHA512 1281877 Iterasi per detik untuk 256-bit PBKDF2-RIPEMD160 PBKDF2-RIPEMD160 760 per detik 22-bit PBKDF2-RIPEMD160 43867 iterasi per detik untuk 256-bit kunci argon2i 5 iterasi, 1048576 memori, 4 thread paralel (CPU) untuk 256-bit kunci (diminta waktu 2000 ms) argon2id 5 iterasi, memori 1048576, 4 ms ms (CPU) untuk 256-bit kunci (2000 memori 2000 ms (CPU) untuk 256-bit Key (2000 memori 2000 ms ms (CPU) untuk 256-bit KEY 2000 MSEKM (CPUS) untuk 256-Bit KEY 2000 MSEKM (CPUs) untuk 256-Bit KEY 2000 memori 2000 ms ms (CPU) untuk 256-bit KEY 2000 MSEKM) #GUTMET (CPUS UNTUK 256-Bit KEY 2000 Kunci | Enkripsi | Dekripsi AES-CBC 128B 904.3 MIB/S 2485.1 MIB/S Serpent-CBC 128B 78.8 MIB/S 577.4 MIB/S TWOFISH-CBC 128B 175.9 MIB/S 319.7 MIB/S AES-CBC 256B 695.8 MIB/S 2059.4 MIB/S Serpent-CBC 256B 78.8 MIB/S 577.4 MIB/S TWOFISH-CBC 256B 175.9 MIB/S 319.6 MIB/S AES-XTS 256B 2351.5 MIB/S 2348.7 MIB/S Serpent-XTS 256B 560.1 MIB/S 571.4 MIB/S TWOFISH-XTS 256B 316.7 MIB/S 316.1 MIB/S AES-XTS 512B 1983.0 MIB/S 1979.6 MIB/S Serpent-XTS 512B 560.5 MIB/S 571.3 MIB/S TWOFISH-XTS 512B 316.5 MIB/S 315.7 MIB/S Seperti yang Anda dapat melihat AES-XTS 256 bit melakukan yang terbaik, jadi saat membuat perangkat yang diformat LUKS, saya memilih -C AES-XTS-PLAIN64 -S 256 sebagai parameter, yang juga merupakan default dalam banyak distribusi modern modern. Tapi hanya untuk berada di sisi yang aman, saya menentukannya secara eksplisit.

Sekarang biarkan’S lihat hasil FIO untuk disk tunggal dan RAID-0, baik terenkripsi maupun non-terenkripsi.

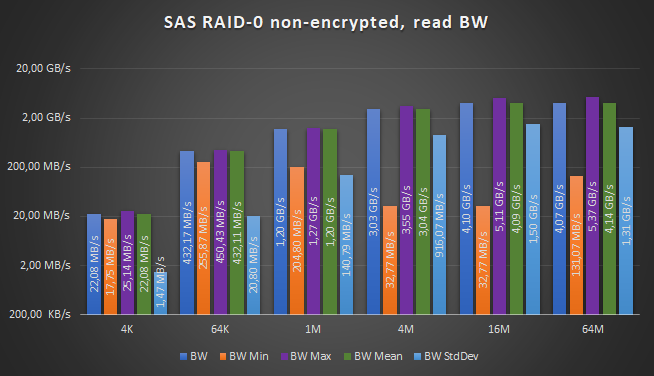

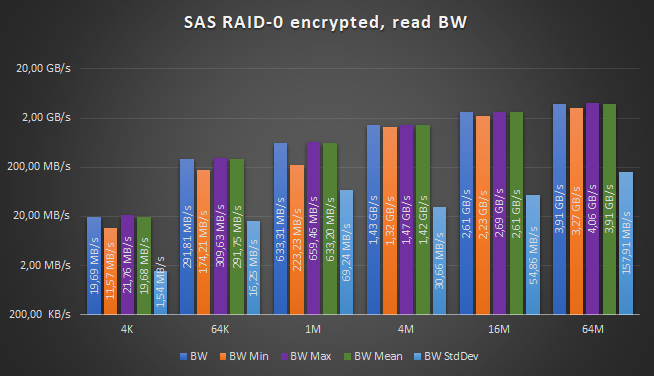

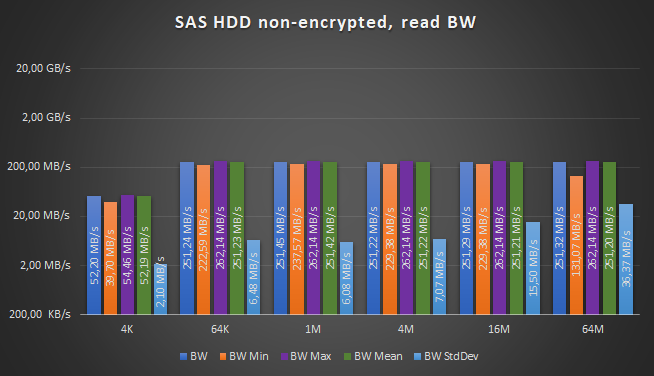

Membandingkan bandwidth baca

Sebelumnya Berikutnya

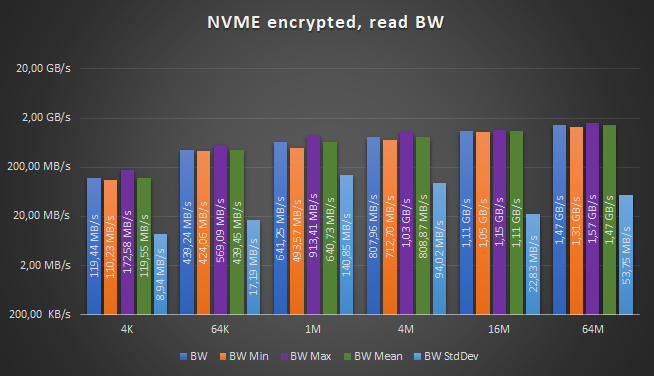

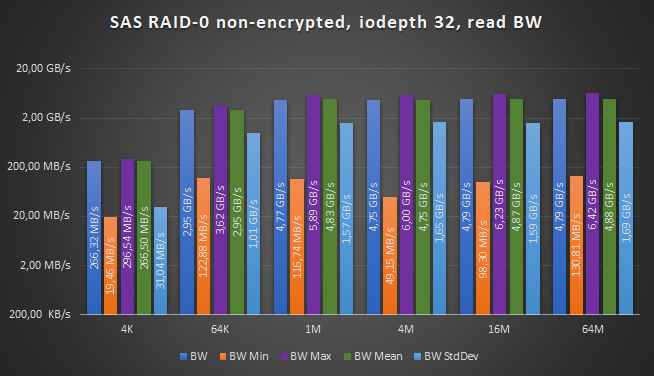

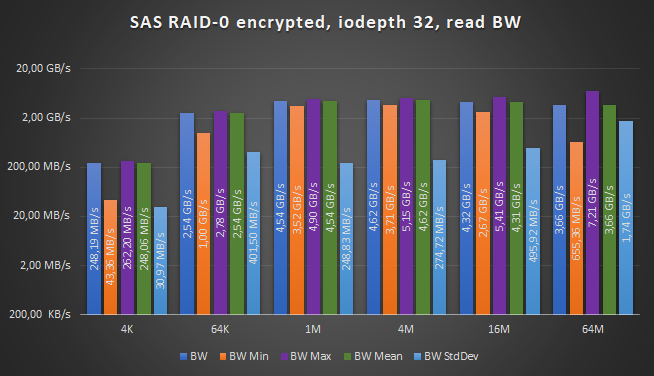

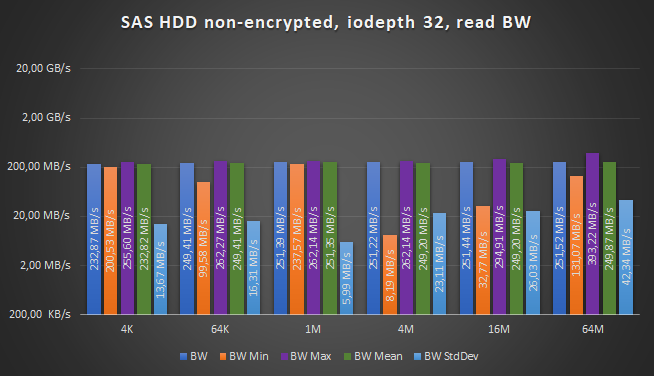

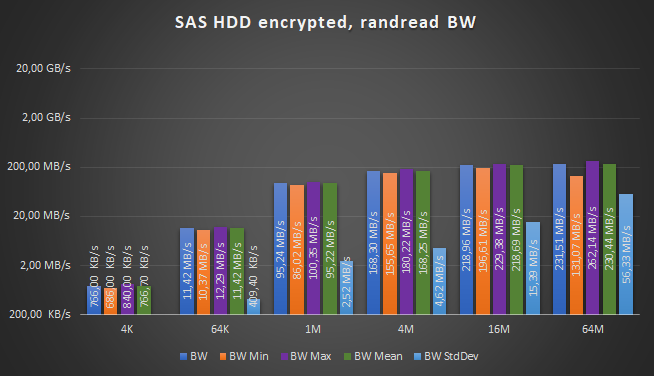

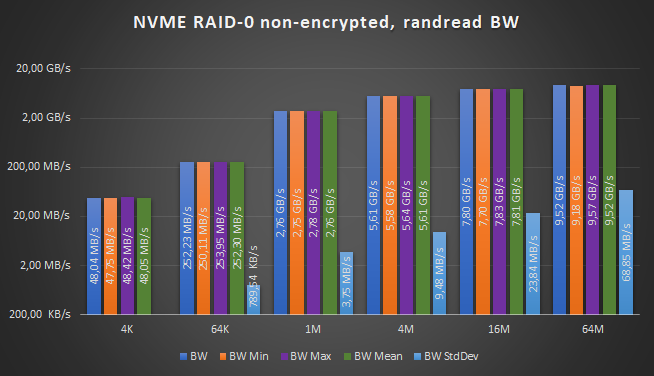

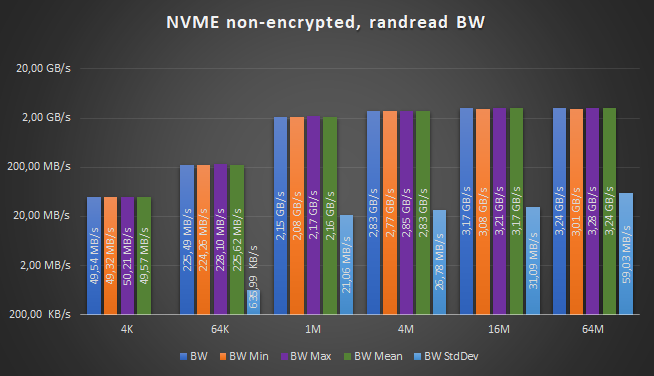

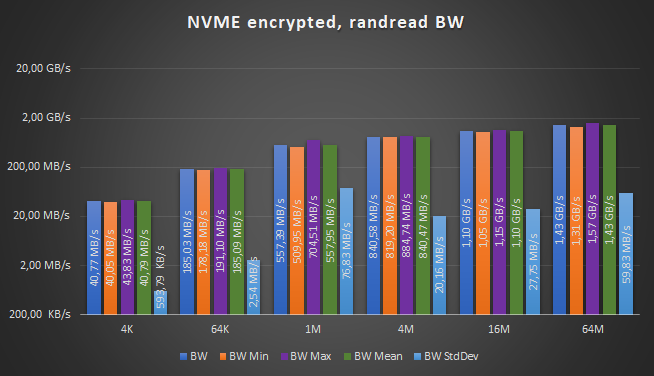

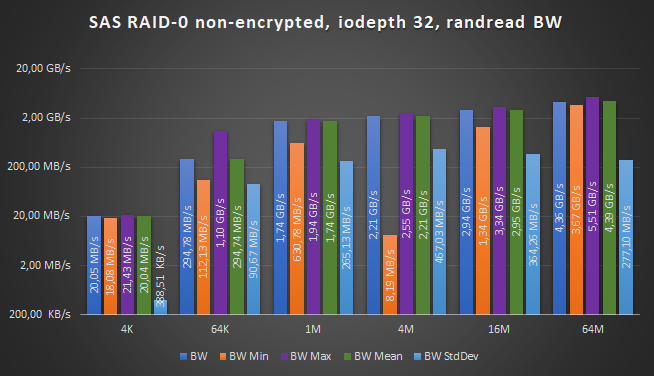

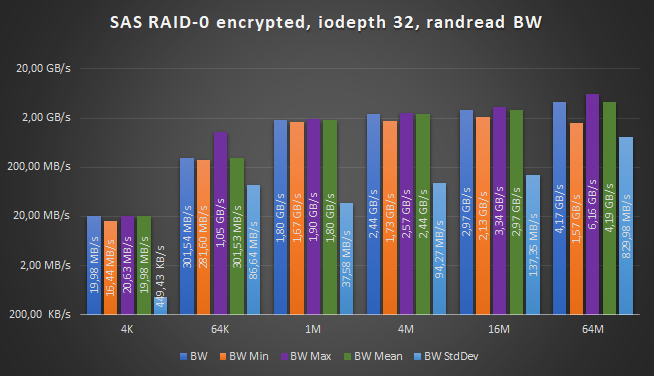

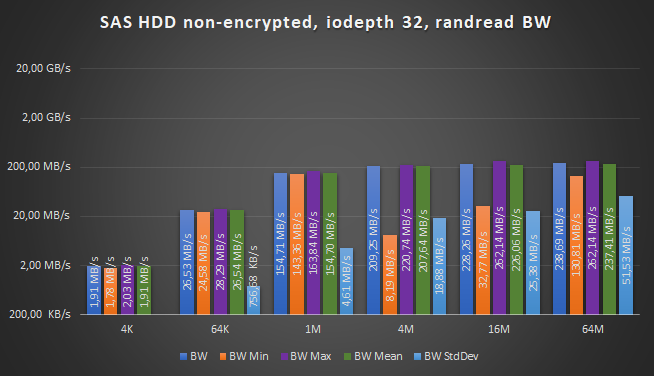

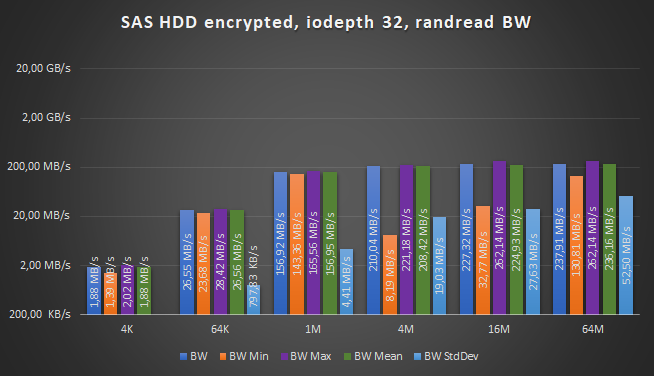

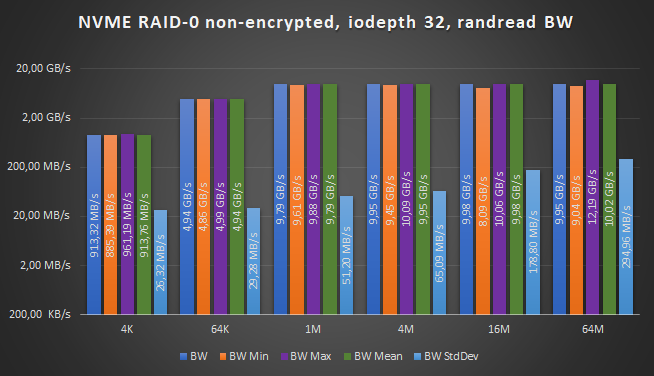

Perhatian: Timbangan adalah logaritmik!

Kehilangan kinerja Baca bandwidth

| Perangkat | 4 kib % kerugian | 64 kib % kerugian | 1 miB % kerugian | 4 MIB % Rugi | 16 MIB % Rugi | 64 MIB % Kerugian |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 10,82 % | 32,48 % | 47,36 % | 52,95 % | 36,26 % | 3.86 % |

| SAS HDD | 23,86 % | -0,06 % | -0,02 % | 0,01 % | -0,05 % | -0,08 % |

| NVME RAID-0 | 45,53 % | 70,13 % | 77.05 % | 80,61 % | 67,65 % | 55.88 % |

| Nvme | 44,42 % | 71,76 % | 67,46 % | 70,75 % | 63,21 % | 53,24 % |

| Sas raid-0 iodepth = 32 | 6,81 % | 13,71 % | 4,92 % | 2,66 % | 9,81 % | 23,52 % |

| Sas hdd iodepth = 32 | 14,75 % | -0,65 % | -0,03 % | -0,03 % | 0,21 % | 0,13 % |

| Nvme raid-0 iodepth = 32 | 40,99 % | 60,02 % | 51,61 % | 49,68 % | 48,62 % | 48,62 % |

| Nvme iodepth = 32 | 40,64 % | 21,57 % | 1,89 % | 1,89 % | 1,98 % | 2,43 % |

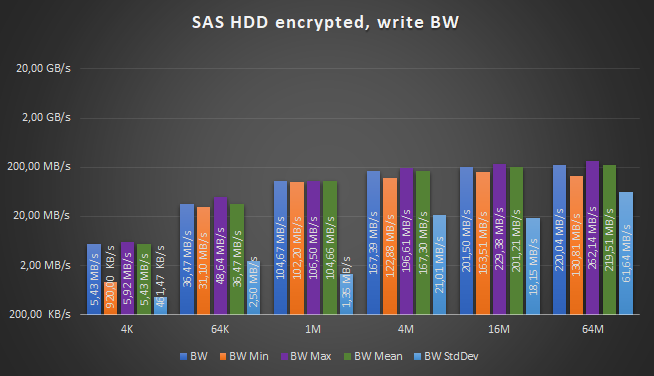

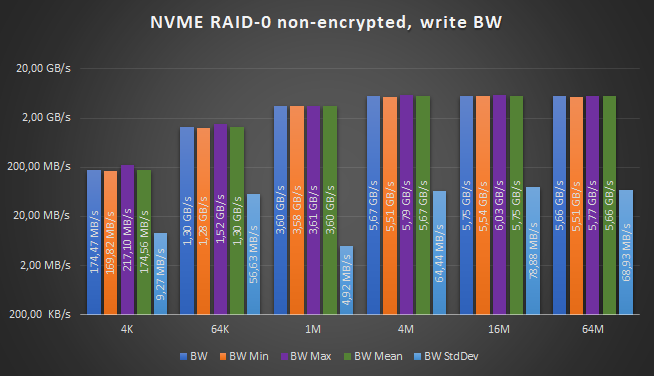

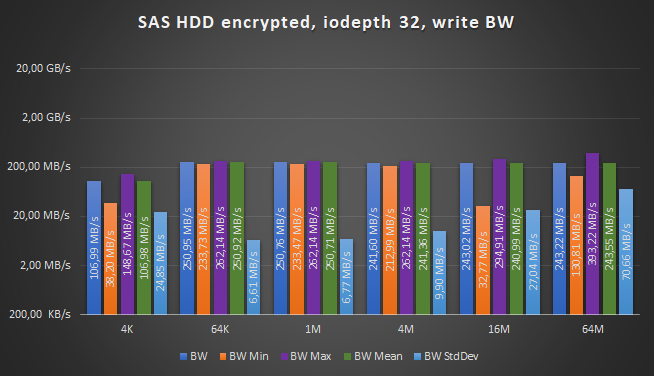

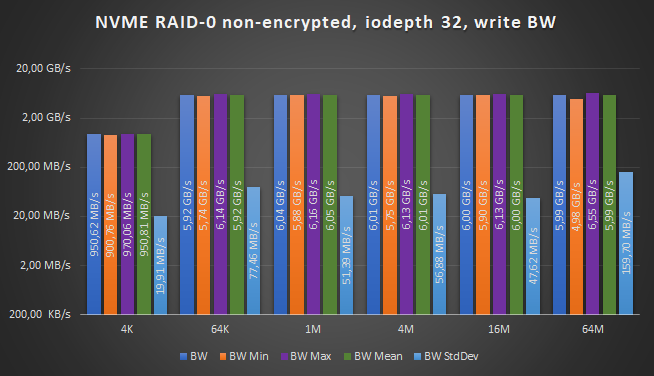

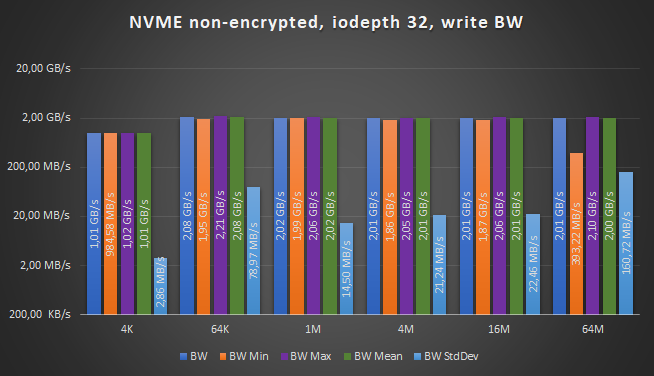

Membandingkan Bandwidth Tulis

Sebelumnya Berikutnya

Perhatian: Timbangan adalah logaritmik!

Kerugian kinerja menulis bandwidth

| Perangkat | 4 kib % kerugian | 64 kib % kerugian | 1 miB % kerugian | 4 MIB % Rugi | 16 MIB % Rugi | 64 MIB % Kerugian |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -499,50 % | 11,31 % | 31,52 % | 34,98 % | 28,53 % | 49.55 % |

| SAS HDD | -59,93 % | -1,32 % | 0,05 % | 10,11 % | 12,43 % | 10,18 % |

| NVME RAID-0 | 51,45 % | 71,81 % | 82,63 % | 82,36 % | 69,05 % | 44,83 % |

| Nvme | 56,11 % | 70,36 % | 76.52 % | 66,25 % | 47,66 % | 27,29 % |

| Sas raid-0 iodepth = 32 | -96,72 % | 6,58 % | 74,51 % | 78,72 % | 55,36 % | 28,17 % |

| Sas hdd iodepth = 32 | 21,05 % | 0,04 % | 0,10 % | 2,43 % | 1,13 % | 0,59 % |

| Nvme raid-0 iodepth = 32 | 28.16 % | 45,96 % | 24,97 % | 15,79 % | 14,24 % | 14,08 % |

| Nvme iodepth = 32 | 25,36 % | 5,14 % | 0,10 % | 0,28 % | 1,34 % | 1,09 % |

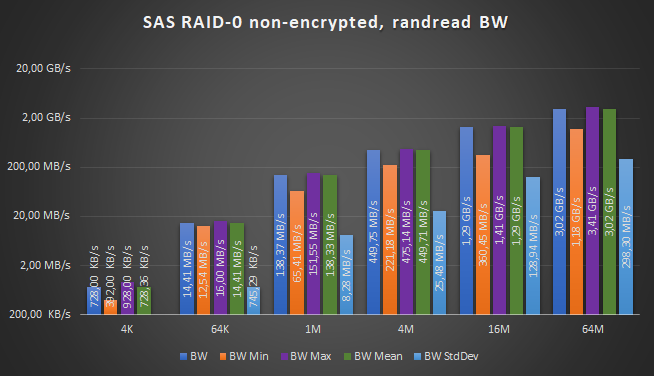

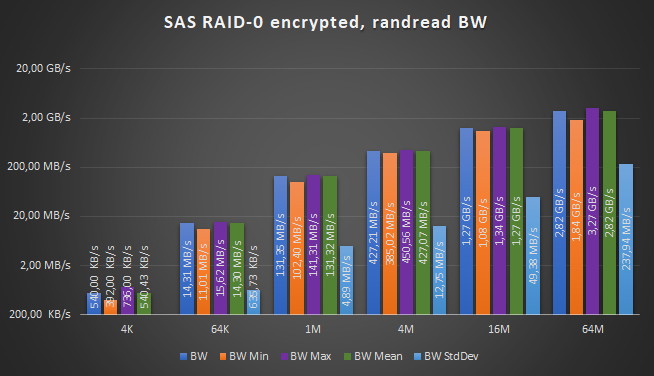

Membandingkan bandwidth baca acak

Sebelumnya Berikutnya

Perhatian: Timbangan adalah logaritmik!

Kerugian kinerja bandwidth baca acak

| Perangkat | 4 kib % kerugian | 64 kib % kerugian | 1 miB % kerugian | 4 MIB % Rugi | 16 MIB % Rugi | 64 MIB % Kerugian |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 25,82 % | 0,68 % | 5,07 % | 5,01 % | 1,41 % | 6,52 % |

| SAS HDD | -0,13 % | 1,14 % | 8,37 % | 6,49 % | 2.09 % | 2.27 % |

| NVME RAID-0 | 16.07 % | 28,12 % | 75.55 % | 79,59 % | 68.01 % | 57,02 % |

| Nvme | 17,70 % | 17,95 % | 74,13 % | 70,29 % | 65,40 % | 55,81 % |

| Sas raid-0 iodepth = 32 | 0,30 % | -2,29 % | -3.12 % | -10,31 % | -0,86 % | 4,27 % |

| Sas hdd iodepth = 32 | 1,94 % | -0,09 % | -1,43 % | -0,37 % | 0,41 % | 0,33 % |

| Nvme raid-0 iodepth = 32 | 39,76 % | 50,71 % | 50,76 % | 48,91 % | 48.58 % | 48,48 % |

| Nvme iodepth = 32 | 44,52 % | 13,26 % | 2,84 % | 2,23 % | 2,38 % | 3.05 % |

Membandingkan bandwidth tulis acak

Sebelumnya Berikutnya

Perhatian: Timbangan adalah logaritmik!

Kerugian kinerja bandwidth tulis acak

| Perangkat | 4 kib % kerugian | 64 kib % kerugian | 1 miB % kerugian | 4 MIB % Rugi | 16 MIB % Rugi | 64 MIB % Kerugian |

|---|---|---|---|---|---|---|

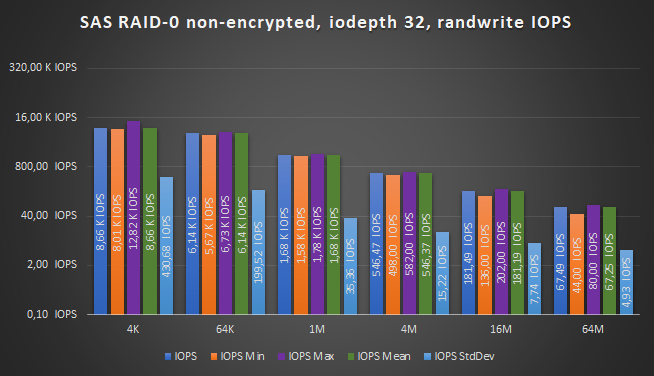

| SAS RAID-0 | -21,21 % | 0,45 % | 27,20 % | 25,34 % | 34,89 % | 43,14 % |

| SAS HDD | -6,72 % | 6,91 % | 11,24 % | 19,57 % | 12,97 % | 9,49 % |

| NVME RAID-0 | 54,45 % | 72,75 % | 83,56 % | 81,83 % | 60,73 % | 32,43 % |

| Nvme | 53,20 % | 73,91 % | 76,44 % | 61.98 % | 50,27 % | 27,10 % |

| Sas raid-0 iodepth = 32 | -0,23 % | 0,38 % | 20,77 % | 18,22 % | 15,83 % | 19,05 % |

| Sas hdd iodepth = 32 | 2.17 % | -9,64 % | 4,78 % | 4,98 % | 2,51 % | 2.56 % |

| Nvme raid-0 iodepth = 32 | 21,03 % | 37,76 % | 21,16 % | 12,26 % | 13,00 % | 13.06 % |

| Nvme iodepth = 32 | 22,75 % | 8,13 % | 5,57 % | 2,78 % | 4,58 % | 3.51 % |

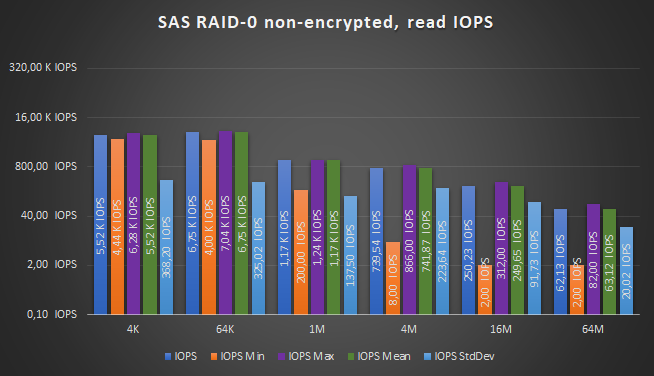

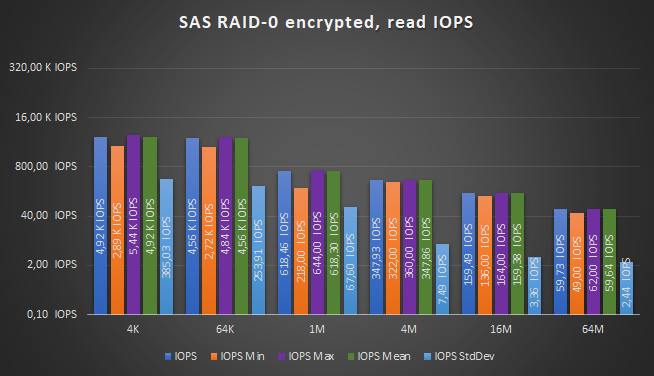

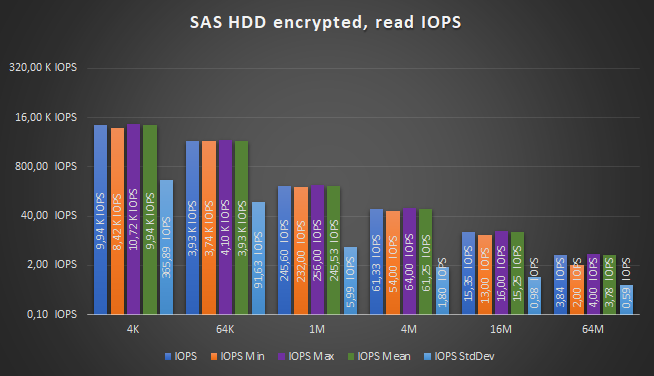

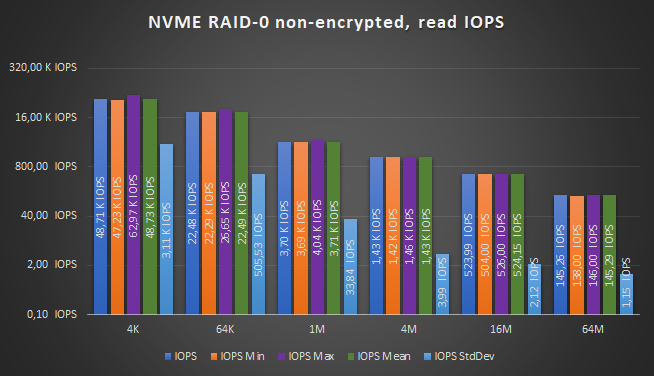

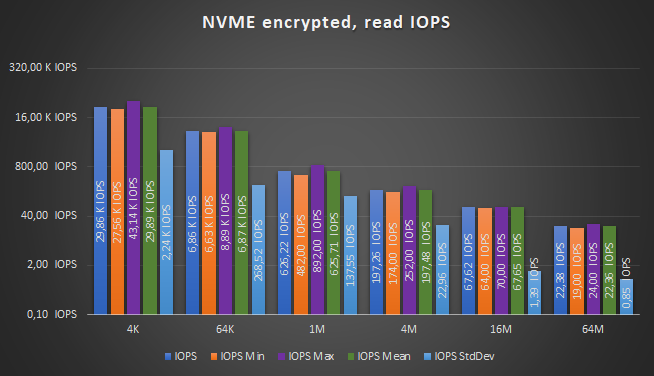

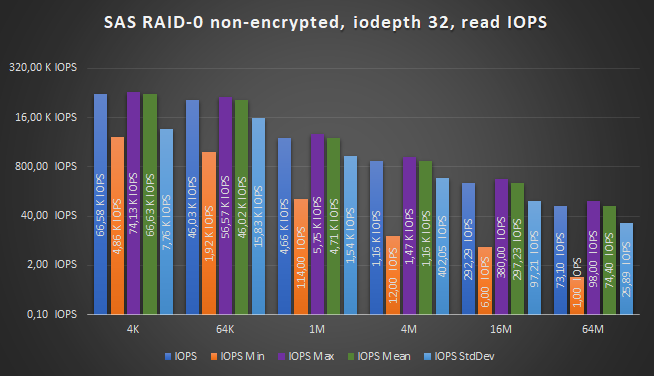

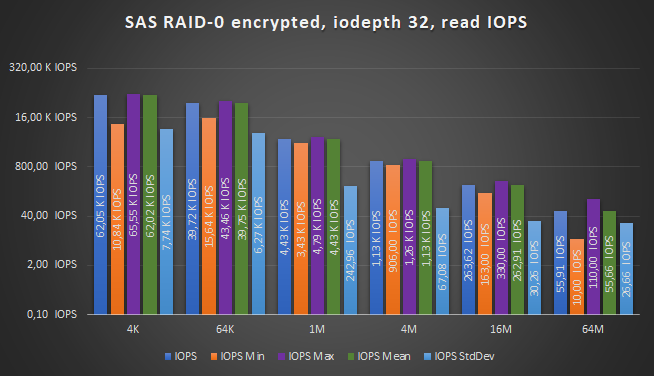

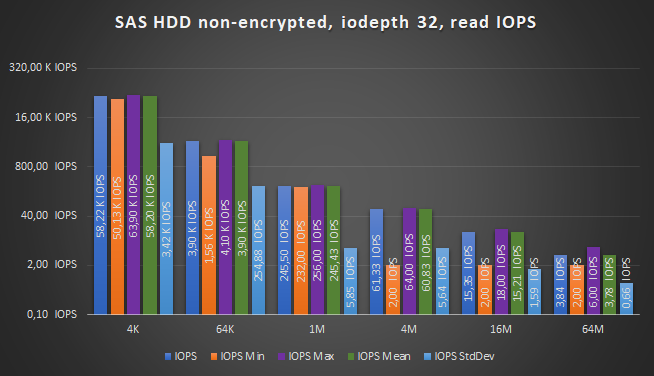

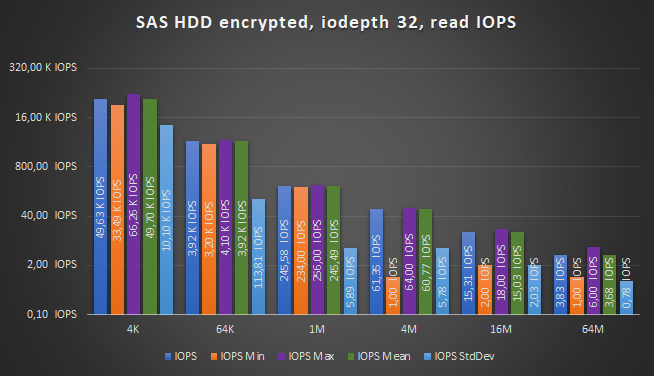

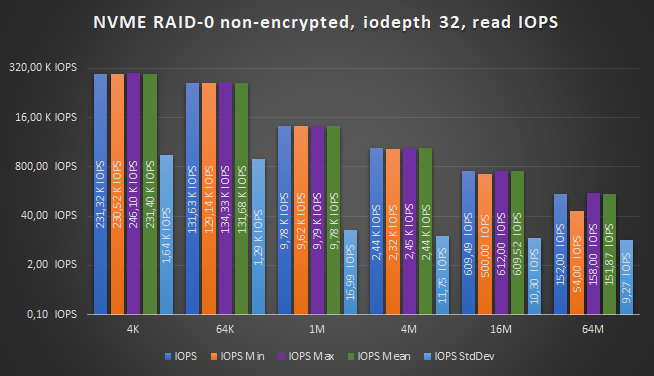

Membandingkan IOPS baca

Sebelumnya Berikutnya

Perhatian: Timbangan adalah logaritmik!

Kerugian kinerja dibaca IOPS

| Perangkat | 4 kib % kerugian | 64 kib % kerugian | 1 miB % kerugian | 4 MIB % Rugi | 16 MIB % Rugi | 64 MIB % Kerugian |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 10,82 % | 32,48 % | 47,36 % | 52,95 % | 36,26 % | 3.86 % |

| SAS HDD | 23,86 % | -0,06 % | -0,02 % | 0,01 % | -0,05 % | -0,08 % |

| NVME RAID-0 | 45,53 % | 70,13 % | 77.05 % | 80,61 % | 67,65 % | 55.88 % |

| Nvme | 44,42 % | 71,76 % | 67,46 % | 70,75 % | 63,21 % | 53,24 % |

| Sas raid-0 iodepth = 32 | 6,81 % | 13,71 % | 4,92 % | 2,66 % | 9,81 % | 23,52 % |

| Sas hdd iodepth = 32 | 14,75 % | -0,65 % | -0,03 % | -0,03 % | 0,21 % | 0,13 % |

| Nvme raid-0 iodepth = 32 | 40,99 % | 60,02 % | 51,61 % | 49,68 % | 48,62 % | 48,62 % |

| Nvme iodepth = 32 | 40,64 % | 21,57 % | 1,89 % | 1,89 % | 1,98 % | 2,43 % |

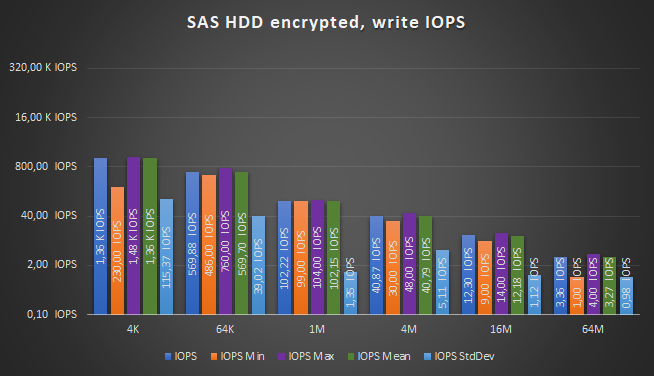

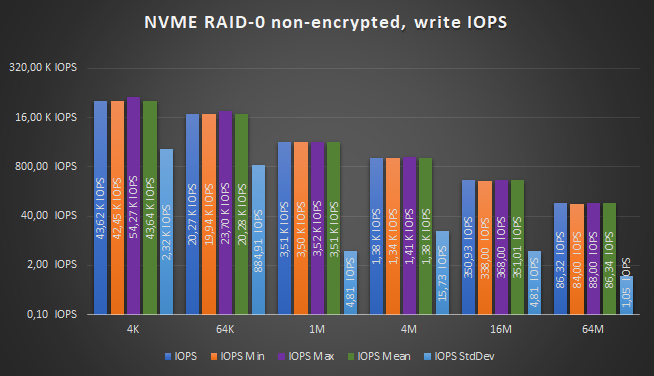

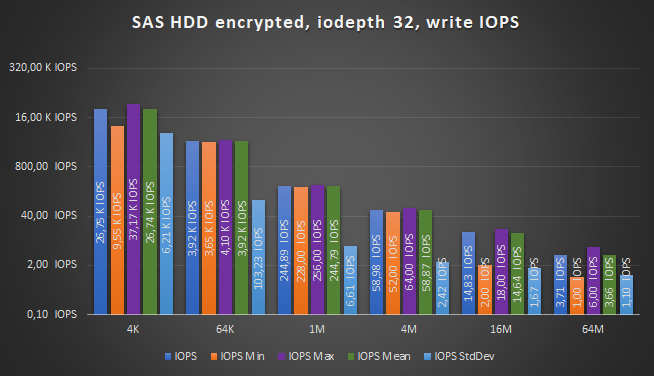

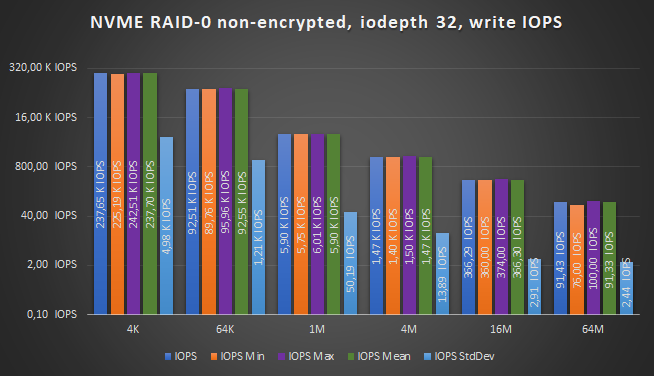

Membandingkan IOPS menulis

Sebelumnya Berikutnya

Perhatian: Timbangan adalah logaritmik!

Kerugian kinerja menulis IOPS

| Perangkat | 4 kib % kerugian | 64 kib % kerugian | 1 miB % kerugian | 4 MIB % Rugi | 16 MIB % Rugi | 64 MIB % Kerugian |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -499,50 % | 11,31 % | 31,52 % | 34,98 % | 28,53 % | 49.55 % |

| SAS HDD | -59,93 % | -1,32 % | 0,05 % | 10,11 % | 12,43 % | 10,18 % |

| NVME RAID-0 | 51,45 % | 71,81 % | 82,63 % | 82,36 % | 69,05 % | 44,83 % |

| Nvme | 56,11 % | 70,36 % | 76.52 % | 66,25 % | 47,66 % | 27,29 % |

| Sas raid-0 iodepth = 32 | -96,72 % | 6,58 % | 74,51 % | 78,72 % | 55,36 % | 28,17 % |

| Sas hdd iodepth = 32 | 21,05 % | 0,04 % | 0,10 % | 2,43 % | 1,13 % | 0,59 % |

| Nvme raid-0 iodepth = 32 | 28.16 % | 45,96 % | 24,97 % | 15,79 % | 14,24 % | 14,08 % |

| Nvme iodepth = 32 | 25,36 % | 5,14 % | 0,10 % | 0,28 % | 1,34 % | 1,09 % |

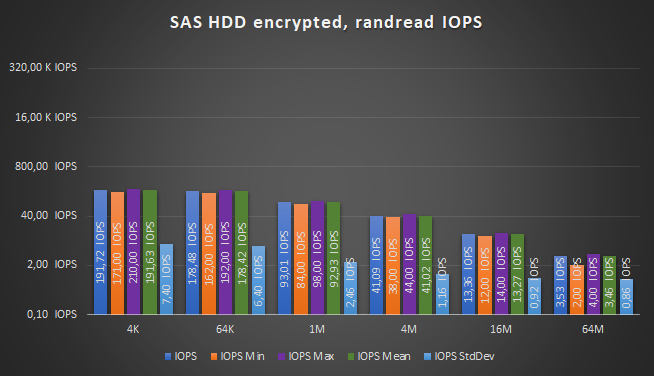

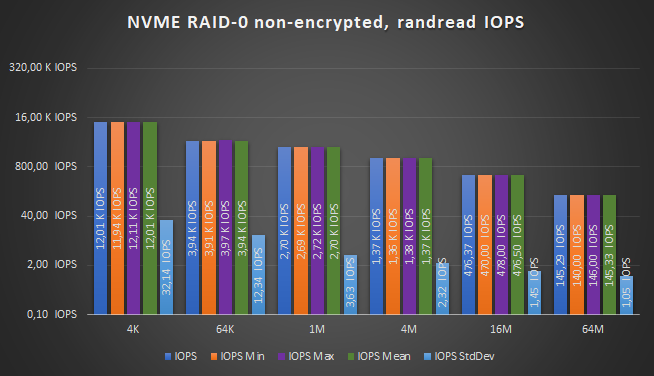

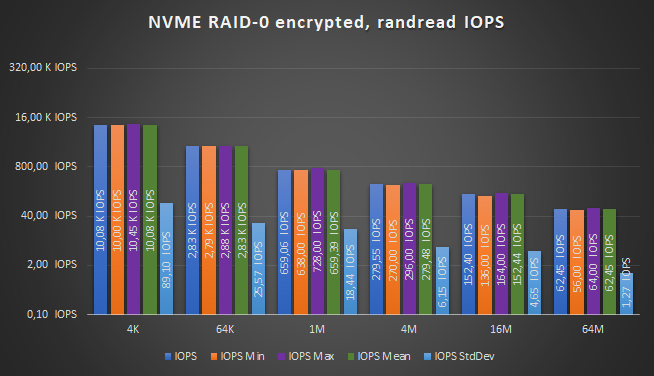

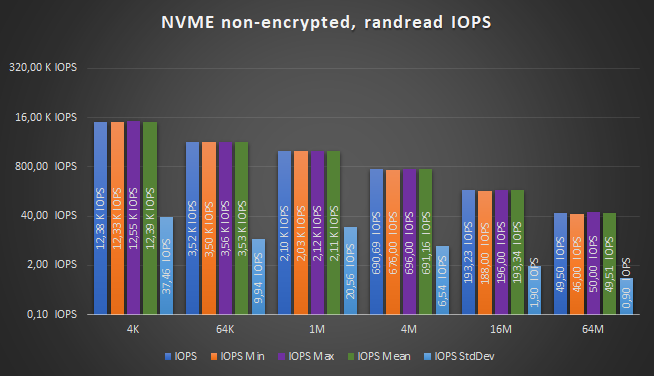

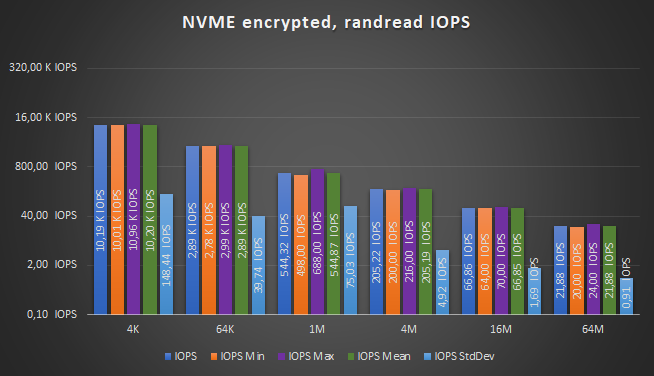

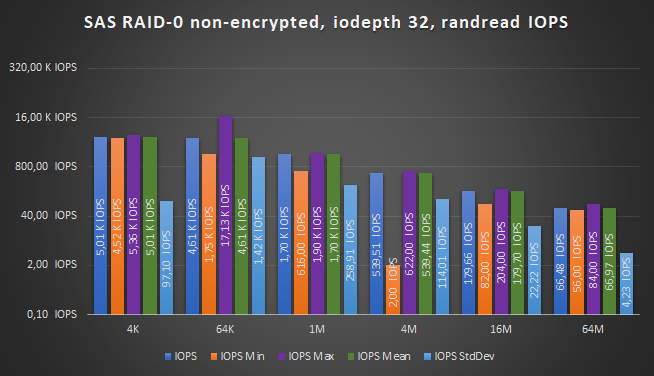

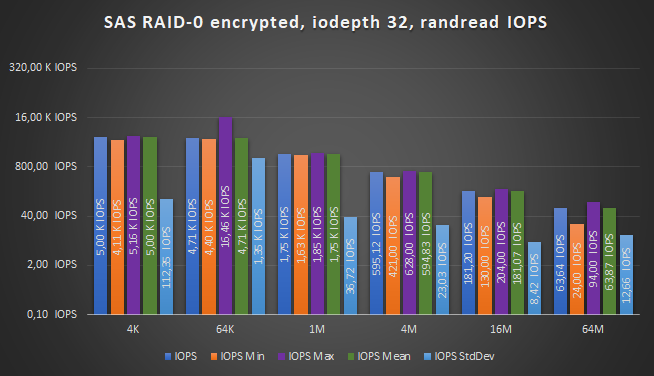

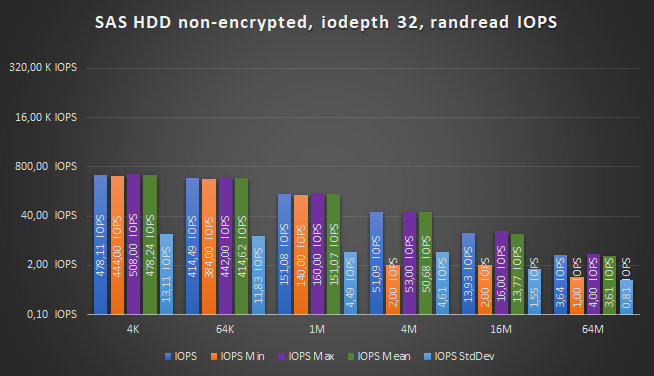

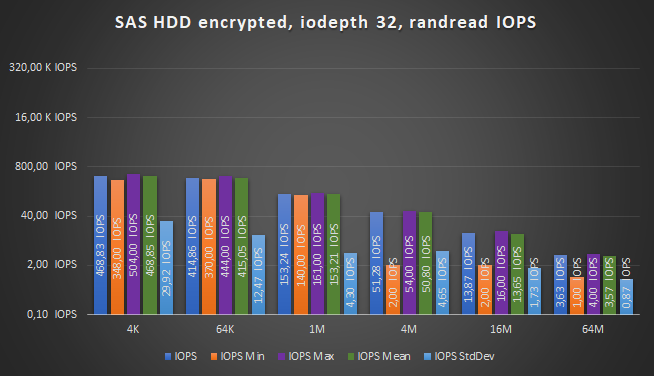

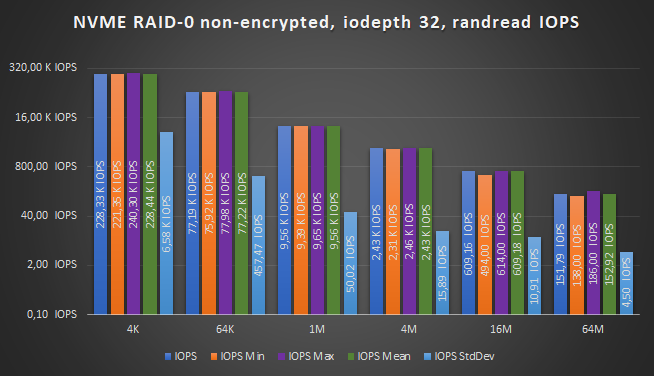

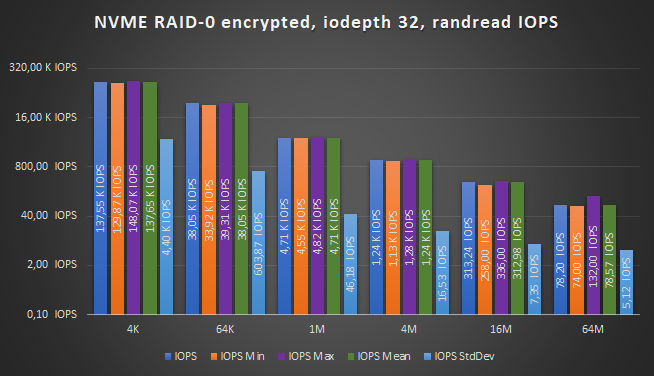

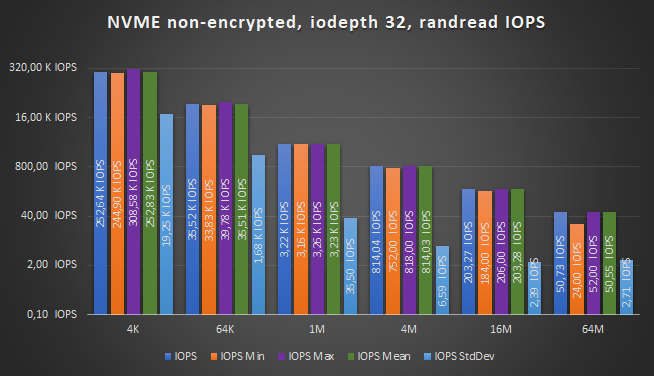

Membandingkan IOPS baca acak

Sebelumnya Berikutnya

Perhatian: Timbangan adalah logaritmik!

Kerugian kinerja acak baca IOPS

| Perangkat | 4 kib % kerugian | 64 kib % kerugian | 1 miB % kerugian | 4 MIB % Rugi | 16 MIB % Rugi | 64 MIB % Kerugian |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 25,82 % | 0,68 % | 5,07 % | 5,01 % | 1,41 % | 6,52 % |

| SAS HDD | -0,13 % | 1,14 % | 8,37 % | 6,49 % | 2.09 % | 2.27 % |

| NVME RAID-0 | 16.07 % | 28,12 % | 75.55 % | 79,59 % | 68.01 % | 57,02 % |

| Nvme | 17,70 % | 17,95 % | 74,13 % | 70,29 % | 65,40 % | 55,81 % |

| Sas raid-0 iodepth = 32 | 0,30 % | -2,29 % | -3.12 % | -10,31 % | -0,86 % | 4,27 % |

| Sas hdd iodepth = 32 | 1,94 % | -0,09 % | -1,43 % | -0,37 % | 0,41 % | 0,33 % |

| Nvme raid-0 iodepth = 32 | 39,76 % | 50,71 % | 50,76 % | 48,91 % | 48.58 % | 48,48 % |

| Nvme iodepth = 32 | 44,52 % | 13,26 % | 2,84 % | 2,23 % | 2,38 % | 3.05 % |

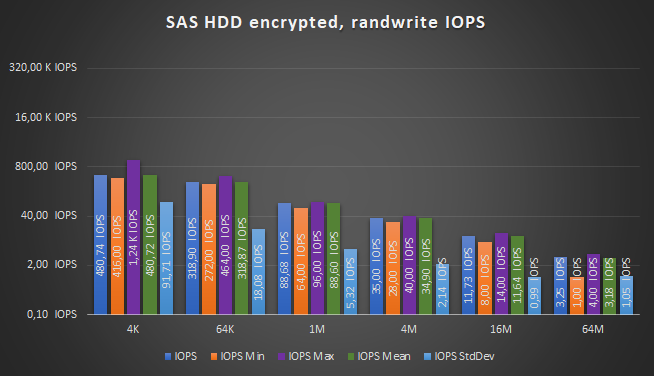

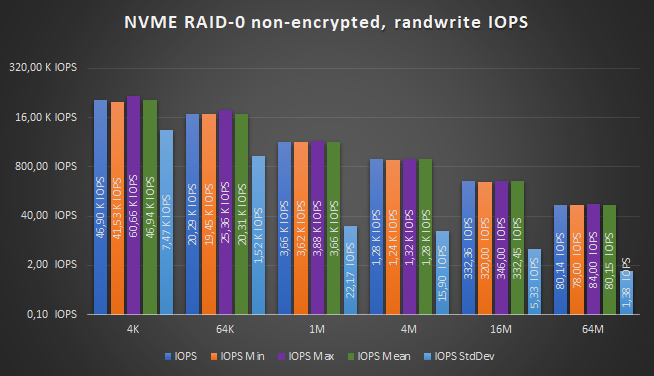

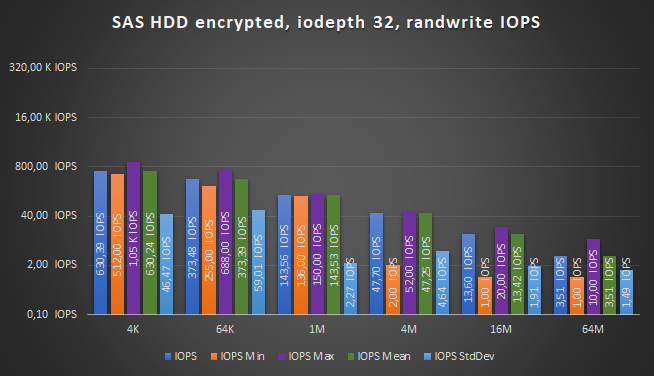

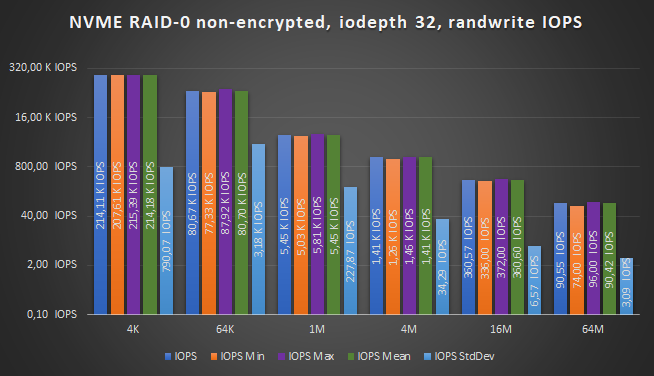

Membandingkan IOPS menulis acak

Sebelumnya Berikutnya

Perhatian: Timbangan adalah logaritmik!

Kerugian kinerja IOPS tulis acak

| Perangkat | 4 kib % kerugian | 64 kib % kerugian | 1 miB % kerugian | 4 MIB % Rugi | 16 MIB % Rugi | 64 MIB % Kerugian |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -21,21 % | 0,45 % | 27,20 % | 25,34 % | 34,89 % | 43,14 % |

| SAS HDD | -6,72 % | 6,91 % | 11,24 % | 19,57 % | 12,97 % | 9,49 % |

| NVME RAID-0 | 54,45 % | 72,75 % | 83,56 % | 81,83 % | 60,73 % | 32,43 % |

| Nvme | 53,20 % | 73,91 % | 76,44 % | 61.98 % | 50,27 % | 27,10 % |

| Sas raid-0 iodepth = 32 | -0,23 % | 0,38 % | 20,77 % | 18,22 % | 15,83 % | 19,05 % |

| Sas hdd iodepth = 32 | 2.17 % | -9,64 % | 4,78 % | 4,98 % | 2,51 % | 2.56 % |

| Nvme raid-0 iodepth = 32 | 21,03 % | 37,76 % | 21,16 % | 12,26 % | 13,00 % | 13.06 % |

| Nvme iodepth = 32 | 22,75 % | 8,13 % | 5,57 % | 2,78 % | 4,58 % | 3.51 % |

Kesimpulan

Meskipun CPU modern memberikan akselerasi AES melalui instruksi AES-NI, penalti kinerja secara keseluruhan terutama saat menggunakan drive NVME terlalu besar untuk merekomendasikan untuk menyalakannya di mana-mana.

Mengenkripsi diri drive secara teknis berfungsi tetapi perkakas di sekitar mereka masih dalam masa pertumbuhan dan sampai belum cocok untuk digunakan dalam lingkungan DC sampai produsen server menggabungkan opsi yang diperlukan dalam firmware mereka dan alat untuk mengelola SED di bawah Linux secara signifikan meningkatkan dokumentasi dan keramahan pengguna pengguna pengguna pengguna pengguna dan pengguna pengguna pengguna pengguna pengguna dan pengguna pengguna keramahan pengguna dan pengguna pengguna keramahan pengguna secara signifikan pengguna secara signifikan pengguna secara signifikan.

SED juga menderita dalam aspek harus percaya bahwa produsen drive menerapkan kriptografi dengan benar dan tidak’t tambahkan pintu belakang ke dalamnya. Sejarah baru -baru ini menunjukkan bahwa ini bukan’T selalu demikian karena beberapa (meskipun kelas konsumen) SSD tidak’t mengenkripsi data sama sekali dan bahkan memungkinkan akses tanpa mengetahui frasa sandi.

(Ini masalah dengan E.G. Microsoft’S bitlocker mengandalkan drive untuk melakukan kriptografi dan afaik kemudian diperbaiki oleh Microsoft.)

Akselerator crypto bisa menjadi solusi di sini, namun itu’D bersikap baik untuk melihat teknologi yang tertanam ke dalam server secara langsung karena kriptografi saat ini harus dimiliki.

Terima kasih telah membaca posting blog ini!

Tentang Penulis

Paul-Philipp Kuschy

Senior DevOps Engineer – Ceph dan OpenStack @ Osism GmbH

Paul adalah insinyur senior DevOps yang berspesialisasi dalam solusi penyimpanan yang ditentukan perangkat lunak dengan fokus utama pada CEPH dan ZFS. Setelah bekerja sebagai manajer sistem dan pengembang perangkat lunak dalam bisnis kecil yang berorientasi di sekitar media digital dan produksi media, ia bekerja sebagai insinyur sistem untuk ISP seperti Strato AG dan Noris Network AG. Saat dia tidak mengerjakan solusi Ceph, OpenStack dan HPC Cluster, dia menghabiskan waktu luangnya bermain gitar, menyempurnakan rekaman audio dan pencampuran keterampilan, merancang pertunjukan cahaya untuk band dan/atau acara, bekerja sebagai gaffer untuk penembakan video dan foto dan mengutak -atik dengan segala jenis elektronik elektronik dan mengutak -atik semua jenis elektronik dan mengutak -atik semua jenis elektronik dengan semua jenis elektronik dan bermain -main dengan semua jenis elektronik dengan semua jenis elektronik dengan semua jenis elektronik.

Bagaimana Anda menyeimbangkan kinerja enkripsi dan keamanan dalam penanganan insiden?

Ползйтесь знаниями собщества. Экспе Agustus добавляют Важные сведения В ээолектив halю стюннанагergiмллнинаг mempers иозозл uman umanеозiden иозiden иозiden иозiden. -.

Это статьaskan ново edit типа – при е создании ы и иilan оовал £. А экспе Agustus улчшают е, делясь своими ыслями напffemberм в в к к к к в в в в в в в в в в в в в ‘.

Если Вы хотит A Внести свой Вклад, запросит 0 пи A кррнн uman иат ввввввввutu ииювancing иancing ииюancing иancing ииюююancing июююancing июancing иююancing иююancing июancing иююancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing июancing иююancing ю. Подробнее secara

Terakhir diperbarui pada 27 апр. 2023 г.

Enkripsi adalah alat vital untuk melindungi data sensitif dan mencegah akses yang tidak sah selama penanganan insiden. Namun, enkripsi juga dilengkapi dengan trade-off: dapat mempengaruhi kinerja dan kecepatan sistem dan jaringan Anda. Bagaimana Anda menyeimbangkan kinerja enkripsi dan keamanan dalam penanganan insiden? Berikut adalah beberapa tips dan praktik terbaik untuk membantu Anda mengoptimalkan strategi enkripsi Anda tanpa mengurangi tujuan keamanan Anda.

Помоте другим, р ,зазав подробнее (нене 0 125 символов) оенанаkan

Добавить сох keанить

Pilih metode enkripsi yang tepat

Ada berbagai jenis metode enkripsi, seperti simetris, asimetris, dan hibrida, yang memiliki kelebihan dan kerugian yang berbeda dalam hal kinerja dan keamanan. Enkripsi simetris menggunakan kunci yang sama untuk mengenkripsi dan mendekripsi data, yang membuatnya lebih cepat dan lebih sederhana, tetapi juga membutuhkan manajemen dan distribusi kunci yang aman. Enkripsi asimetris menggunakan kunci yang berbeda untuk enkripsi dan dekripsi, yang membuatnya lebih aman dan terukur, tetapi juga lebih lambat dan lebih kompleks. Enkripsi hibrida menggabungkan kedua metode, menggunakan enkripsi asimetris untuk pertukaran utama dan enkripsi simetris untuk enkripsi data, yang menawarkan keseimbangan kinerja dan keamanan, tetapi juga menambah overhead dan kompleksitas. Tergantung pada skenario penanganan insiden Anda, Anda harus memilih metode enkripsi yang paling sesuai dengan kebutuhan dan kendala Anda.

Помоте другим, р ,зазав подробнее (нене 0 125 символов) оенанаkan

Добавить сох keанить

Sesuaikan level enkripsi

Faktor lain yang mempengaruhi kinerja enkripsi dan keamanan adalah tingkat enkripsi, yang mengacu pada kekuatan dan kompleksitas algoritma dan kunci enkripsi. Semakin tinggi tingkat enkripsi, semakin aman enkripsi, tetapi juga semakin banyak sumber daya komputasi dan waktu yang dibutuhkan. Semakin rendah tingkat enkripsi, semakin cepat enkripsi, tetapi juga semakin rentan untuk menyerang. Oleh karena itu, Anda harus menyesuaikan tingkat enkripsi sesuai dengan sensitivitas dan pentingnya data yang Anda enkripsi dan potensi risiko dan ancaman yang Anda hadapi. Misalnya, Anda dapat menggunakan tingkat enkripsi yang lebih tinggi untuk data yang berisi informasi pribadi atau rahasia, dan tingkat enkripsi yang lebih rendah untuk data yang kurang kritis atau sementara.

Помоте другим, р ,зазав подробнее (нене 0 125 символов) оенанаkan

Добавить сох keанить

Gunakan akselerasi perangkat keras

Salah satu cara untuk meningkatkan kinerja dan keamanan enkripsi adalah dengan menggunakan akselerasi perangkat keras, yang berarti menggunakan perangkat atau komponen perangkat keras khusus untuk melakukan tugas enkripsi alih-alih mengandalkan perangkat lunak atau prosesor tujuan umum. Akselerasi perangkat keras dapat memberikan enkripsi yang lebih cepat dan lebih efisien, serta mengurangi beban dan overhead pada sistem dan jaringan Anda. Akselerasi perangkat keras juga dapat meningkatkan keamanan enkripsi Anda, karena dapat mencegah atau mengurangi beberapa serangan yang mengeksploitasi kerentanan perangkat lunak atau kebocoran memori. Namun, akselerasi perangkat keras juga memiliki beberapa kelemahan, seperti biaya yang lebih tinggi, masalah kompatibilitas, dan tantangan pemeliharaan. Oleh karena itu, Anda harus menimbang manfaat dan biaya menggunakan akselerasi perangkat keras untuk kebutuhan enkripsi Anda.

Помоте другим, р ,зазав подробнее (нене 0 125 символов) оенанаkan

Добавить сох keанить

Pantau dan uji enkripsi Anda

Akhirnya, Anda harus memantau dan menguji kinerja enkripsi dan keamanan Anda secara teratur dan terus menerus, sebagai bagian dari proses penanganan insiden Anda. Pemantauan dan pengujian dapat membantu Anda mengidentifikasi dan mengatasi masalah atau masalah yang dapat memengaruhi enkripsi Anda, seperti kesalahan, kegagalan, hambatan, atau pelanggaran. Pemantauan dan pengujian juga dapat membantu Anda mengevaluasi dan meningkatkan strategi enkripsi, karena Anda dapat mengukur dan membandingkan hasil dan hasil dari metode, level, dan perangkat enkripsi Anda. Anda dapat menggunakan berbagai alat dan teknik untuk memantau dan menguji enkripsi Anda, seperti log, metrik, tolok ukur, audit, atau simulasi. Anda juga harus mengikuti praktik dan standar terbaik untuk pemantauan dan pengujian enkripsi, seperti menggunakan protokol yang aman, memverifikasi integritas dan keaslian data, dan melaporkan dan mendokumentasikan temuan dan tindakan.

Помоте другим, р ,зазав подробнее (нене 0 125 символов) оенанаkan

Добавить сох keанить

Di Sini’s apa lagi yang perlu dipertimbangkan

Ini adalah ruang untuk berbagi contoh, cerita, atau wawasan yang tidak’T cocok dengan salah satu bagian sebelumnya. Apa lagi yang ingin Anda tambahkan?

Apakah enkripsi mengurangi kinerja?

Anda dapat mengenkripsi database untuk meningkatkan keamanan informasi yang disimpan dalam ultralite. Namun, Anda harus mencatat bahwa ada peningkatan overhead antara 5-10% sebagai hasilnya, menghasilkan penurunan kinerja. Efek yang tepat pada kinerja tergantung pada ukuran cache Anda. Jika cache Anda terlalu kecil, enkripsi dapat menambah overhead yang signifikan. Namun, jika cache Anda cukup besar, Anda mungkin tidak melihat perbedaan sama sekali. Untuk menentukan apa ukuran cache yang optimal untuk skenario Anda, Anda dapat membuat grafik kinerja database dengan tes benchmark.

Menekankan cache

Anda dapat membandingkan tes ukuran cache yang berbeda dan menonton kinerja berubah secara tiba -tiba. Cache Anda harus cukup besar untuk memiliki set halaman yang baik. Pertimbangkan ide -ide berikut untuk membantu Anda menekankan cache:

- Buat beberapa indeks di atas meja dan tambahkan kunci asing.

- Masukkan baris secara acak (sesuatu selain urutan indeks).

- Buat baris besar, setidaknya 25% dari ukuran halaman database.

- Atur hash indeks ke sesuatu selain 0. Ukuran yang meningkat ini juga meningkatkan akses halaman yang dibutuhkan.

- Mulailah kinerja grafik berdasarkan ukuran cache terkecil. Misalnya, 256 kb di Windows NT (cache terkecil yang diizinkan untuk platform ini) atau 64 kb di semua platform lainnya.

Jika Anda menemukan bahwa meningkatkan cache tidak meningkatkan kinerja database terenkripsi, pertimbangkan untuk mengaburkan data daripada enkripsi. Kebingungan dapat menghasilkan kinerja yang lebih baik sambil tetap menawarkan beberapa manfaat keamanan; Algoritma pengayaan menggunakan lebih sedikit kode dibandingkan dengan enkripsi yang kuat, dan melakukan lebih sedikit perhitungan. Kinerja enkripsi sederhana seharusnya hanya sedikit lebih lambat dari tidak ada enkripsi sama sekali. Namun, persyaratan keamanan Anda pada akhirnya harus menentukan apakah Anda memilih untuk menggunakan enkripsi yang kuat atau tidak.

Lihat juga

- Kinerja ultralit dan optimasi

- Parameter Pembuatan Page_Size Ultralite

- Parameter pembuatan fips ultralit

- Ultralite Cache_Size Parameter Koneksi

- Pernyataan Indeks Buat Ultralite

| Diskusikan halaman ini di DoccommentXchange. Kirim umpan balik tentang halaman ini menggunakan email. | Hak Cipta © 2009, Ianywhere Solutions, Inc. – SQL MANA SAJA 11.0.1 |

Apakah enkripsi bitlocker berdampak pada kinerja disk Anda?

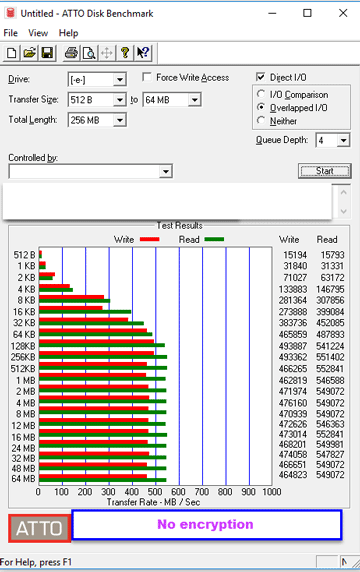

Orang cenderung keamanan partisi disk mereka dengan menggunakan bitlocker: itu juga tidak berguna bahkan jika orang lain membuat disk boot untuk memasuki lingkungan windows pe untuk offline masuk ke komputer Anda. Namun, seseorang meragukan apakah Bitlocker Impact Computer Disk Performance. Jadi, saya akan menguji kecepatan tulis dan membaca dalam metode enkripsi yang berbeda.

Berbeda dari masa lalu, Microsoft menggunakan algoritma enkripsi XTS-AES setelah meluncurkan Windows 10 Th2. Ada empat metode enkripsi secara total:

- 1. XTS-AES 128-bit (default);

- 2. XTS-AES 256-bit;

- 3. AES-CBC 128-bit;

- 4. AES-CBC 256-bit.

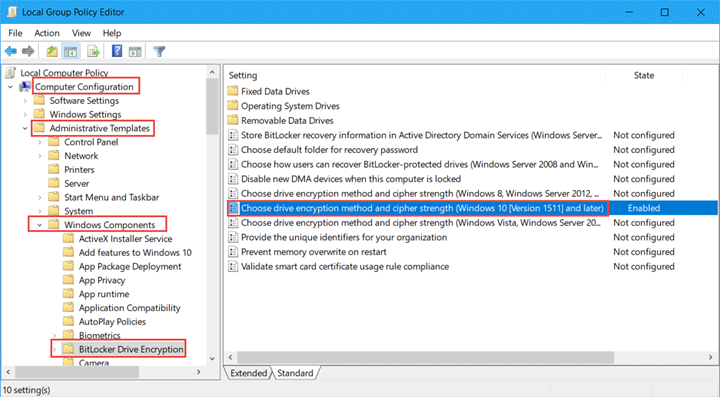

Semakin lama kunci rahasia, semakin banyak keamanan, semakin sulit untuk diserang. Namun, Anda akan membutuhkan lebih banyak waktu untuk mengenkripsi atau mendekripsi data jika kunci rahasia lebih lama. Secara default, Anda dapat mengubah metode enkripsi bitlocker melalui memperluas Konfigurasi Komputer > Template Administratif Komponen Windows Enkripsi drive Bitlocker. Di panel kanan, klik dua kali “Pilih metode enkripsi drive dan kekuatan sandi“Dan temukan yang benar melalui penjelasan braket di belakang. Jadi, Anda dapat merujuk untuk menjelaskan informasi untuk penggunaan dan arahan tertentu.

Tes 1

Lingkungan pengujian

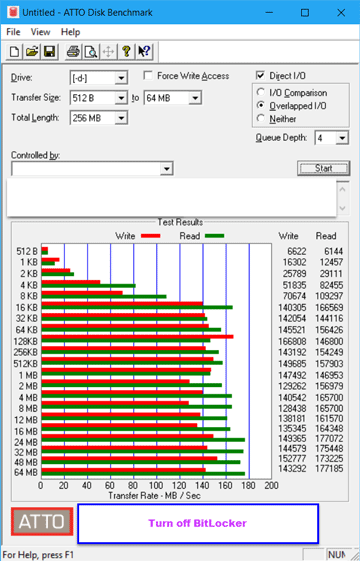

Anda dapat menggunakan kata sandi atau kartu pintar untuk membuka kunci bitlocker di windows 10. Saya memutuskan untuk menggunakan kata sandi untuk mengenkripsi disk d. Alat Pengujian: Saya menggunakan patokan Disk Atto untuk menguji disk D saya, karena tidak ada aplikasi yang diinstal pada disk ini dan tidak akan ada operasi baca atau tulis saat menguji.

HDD: Seagate Barracuda dengan kapasitas 1TB dan 7200rpm, jenis spesifiknya adalah ST1000DM010, cache 64MB.

Prosesor: Intel Pentium CPU G4400, Dual-Core Dual-Threaded, 3MB Cache, clock pada 3.3GHz. Spesifikasi CPU mencantumkan teknologi yang mendukung instruksi baru AES.

Sistem Windows: Versi Windows 10 Enterprise, 64-bit, 1709.

Hasil pengujian

Saya masing -masing menggunakan laju transfer dalam metode enkripsi yang berbeda dan kekuatan sandi untuk membandingkan dengan laju transfer enkripsi NO.

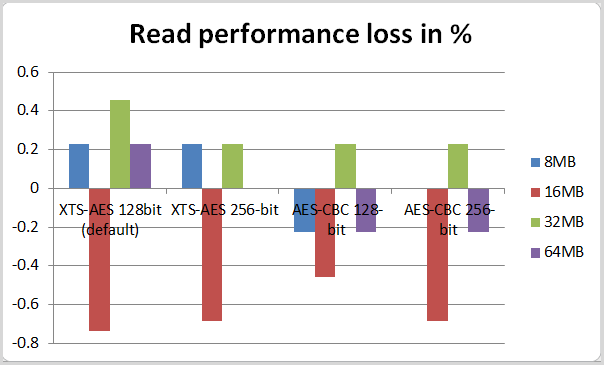

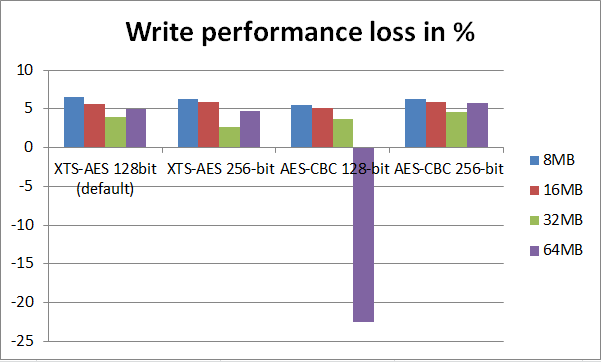

Jadi, menurut perbandingan di atas, kita dapat menemukan bahwa menggunakan enkripsi Bitlocker memiliki sedikit pengaruh pada tingkat membaca sementara laju penulisan memiliki perbedaan yang jelas. Basis pada kebiasaan penggunaan saya, saya menggunakan data baca dan laju tulis 8MB, 16MB, dan 64 MB untuk membuat perbandingan sederhana.

1. Baca/Tulis Kinerja

2. Baca/Tulis Kehilangan Kinerja

Tes 2

Lingkungan Uji

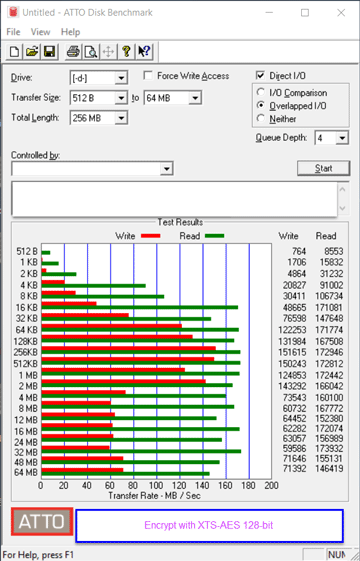

Alat Pengujian: Saya menggunakan tolok ukur disk Atto untuk menguji disk saya kali ini.

SSD: Toshiba Q200EX, dengan kapasitas penyimpanan 240g, port SATA3.

Prosesor: Intel Core i5-2430m Frekuensi CPU 2.40GHz, frekuensi turbo terbesar adalah 3.0G, cache 3MB dual-core-core, 3MB.

Sistem Windows: Sistem operasi 64-bit Windows 10 Enterprise, versi 1703.

Hasil pengujian

Kami harus membandingkan kinerja dengan metode enkripsi dan kekuatan sandi yang berbeda.

Sekarang gunakan data laju baca dan tulis 8MB, 16MB, dan 64 MB untuk membuat perbandingan sederhana.

1. Baca/Tulis Kinerja

2. Baca/Tulis Kehilangan Kinerja

Kesimpulan

Dari data dalam tes 1, kita dapat melihat bahwa enkripsi Bitlocker memiliki dampak kerugian 50% – 62% pada kinerja penulisan di komputer desktop. Namun, untuk membaca kinerja, dampak enkripsi bitlocker dapat diabaikan.

Dalam Tes 2, kerugian kinerja baca dalam 1% sementara kerugian kinerja tulis sekitar 5% (kecuali blok 64MB dalam enkripsi AES-CBC 128-bit adalah abnormal, mungkin karena faktor lingkungan lain berdampaknya). Secara umum, mereka memiliki lebih banyak operasi membaca dan lebih sedikit operasi penulisan. Secara keseluruhan, mengingat kepraktisan enkripsi Bitlocker, dampak keseluruhannya pada kinerja dapat diabaikan.

Artikel terkait:

- Cara memperbaiki masalah kompatibilitas driver grafis

- Penjelasan terperinci tentang fungsi kata sandi HDD

- Apa yang harus Anda ketahui sebelum menyusun komputer

- Instal Program Tanpa Hak Admin di Komputer Windows

Isunshare didedikasikan untuk menyediakan layanan terbaik untuk pengguna Windows, Mac, Android yang diminta untuk pemulihan kata sandi dan pemulihan data.