Apakah https mencegah sniffing paket?

Cara melindungi jaringan rumah Anda dari sniffer paket

Ini adalah bagian kedua yang penting, dan tampaknya rusak, di sini: Anda duduk di browser Anda, dan terkejut bahwa browser Anda terhubung ke proxy sedangkan Anda mengharapkannya terhubung ke Facebook. Secara teknis, proxy tidak mengendus lalu lintas https, itu menyampaikannya.

Ringkasan

– Permintaan HTTPS dan SSL dapat diendus oleh proxy SSL seperti Charles.

– Charles menginstal sertifikatnya di browser, memungkinkannya untuk mencegat koneksi SSL.

– Pengguna perlu mempercayai proxy yang mencegat agar berfungsi.

– SSL memastikan kerahasiaan, integritas, dan verifikasi koneksi.

– Sertifikat yang disajikan oleh proxy perlu dipercaya oleh browser.

Poin -poin penting

1. Proksi SSL seperti Charles dapat mencegat lalu lintas https. Charles menginstal sertifikatnya di browser, memungkinkannya untuk mencegat dan menyampaikan koneksi SSL. Namun, pengguna perlu mempercayai proxy agar berfungsi.

2. Enkripsi SSL memastikan kerahasiaan dan integritas koneksi. HTTPS dan SSL dirancang untuk mengenkripsi permintaan dan tanggapan antara klien dan server. Tujuannya adalah untuk mencegah akses yang tidak sah ke informasi sensitif.

3. Verifikasi SSL bergantung pada sertifikat. Server menyajikan sertifikat yang memverifikasi identitasnya. Browser memeriksa apakah sertifikat tersebut dipercaya, baik melalui otoritas sertifikat tepercaya (CA) atau penerimaan manual oleh pengguna.

4. Mempercayai proxy mengkompromikan keamanan SSL. Ketika pengguna menginstal sertifikat proxy atau melewati peringatan SSL, mereka pada dasarnya menyuruh browser untuk mempercayai proxy. Ini memungkinkan proxy untuk mencegat dan menyampaikan lalu lintas https.

5. Melindungi dari mengendus membutuhkan kehati -hatian dan kesadaran. Pengguna hanya boleh mempercayai proksi yang mereka instal secara eksplisit dan berhati -hati saat melewati peringatan SSL. Secara teratur memeriksa daftar CA tepercaya dan menyadari potensi risiko keamanan sangat penting.

6. Bacaan tambahan yang disarankan untuk informasi lebih lanjut:

- Kapan aman untuk mengklik pesan peringatan SSL?

- Apakah koneksi SSL yang sudah mapan berarti garis benar -benar aman?

- SSL dengan get dan post

- Bagaimana cara memeriksa apakah saya memiliki koneksi SSL langsung ke situs web?

- Apakah https mencegah serangan manusia-di-tengah oleh server proxy?

- Bagaimana mungkin orang yang mengamati koneksi https yang dibuat tidak akan tahu bagaimana mendekripsi?

- Bagaimana pengguna akhir dapat mendeteksi upaya jahat pada spoofing SSL ketika jaringan sudah memiliki proxy SSL yang resmi?

Pertanyaan dan jawaban

1. Bisakah permintaan https diendus?

Ya, proxy SSL seperti Charles dapat mencegat dan mengendus permintaan HTTPS jika pengguna mempercayai proxy dan menginstal sertifikatnya.

2. Apa tujuan HTTPS dan SSL?

HTTPS dan SSL digunakan untuk mengenkripsi permintaan dan tanggapan antara klien dan server, memastikan kerahasiaan dan integritas.

3. Bagaimana cara kerja proxy SSL seperti Charles?

Proxy SSL, seperti Charles, memasang sertifikatnya di browser, yang memungkinkannya untuk mencegat dan menyampaikan koneksi SSL.

4. Apa yang terjadi ketika browser terhubung ke proxy alih -alih situs web yang dimaksud?

Browser terhubung ke proxy karena pengguna telah menginstal sertifikat proxy atau melewati peringatan SSL, mempercayai proxy.

5. Apa peran sertifikat dalam verifikasi SSL?

Sertifikat memverifikasi identitas server. Browser memeriksa apakah sertifikat tersebut dipercaya, baik melalui CA tepercaya atau penerimaan manual oleh pengguna.

6. Bagaimana pengguna dapat melindungi jaringan rumah mereka dari sniffer paket?

Menggunakan VPN untuk mengenkripsi data adalah salah satu cara untuk mencegah sniffer paket mencegat informasi sensitif.

7. Apa saja VPN yang disarankan untuk mencegah sniffing paket?

NordVPN adalah pilihan populer untuk jaringan server yang luas dan harga yang terjangkau.

8. Dapatkah paket sniffer digunakan untuk melacak aktivitas online?

Ya, paket sniffer dapat digunakan oleh pengguna berbahaya untuk melacak dan menangkap data yang dikirimkan melalui jaringan.

9. Bagaimana Mengenkripsi Data dengan VPN Protect Against Packet Sniffing?

VPN mengenkripsi data antara perangkat pengguna dan server VPN, sehingga sulit bagi sniffer paket untuk mencegat dan memahami informasi.

10. Tindakan apa lagi yang dapat diambil untuk meningkatkan keamanan jaringan rumah?

Langkah -langkah lain termasuk memperbarui firmware router secara teratur, menggunakan kata sandi yang kuat, memungkinkan enkripsi jaringan, dan berhati -hati terhadap tautan dan unduhan yang mencurigakan.

Cara melindungi jaringan rumah Anda dari sniffer paket

Ini adalah bagian kedua yang penting, dan tampaknya rusak, di sini: Anda duduk di browser Anda, dan terkejut bahwa browser Anda terhubung ke proxy sedangkan Anda mengharapkannya terhubung ke Facebook. Secara teknis, proxy tidak mengendus lalu lintas https, itu menyampaikannya.

Mengapa mungkin untuk mengendus permintaan HTTPS / SSL?

Saya baru mengenal ranah permintaan dan keamanan HTTP dan semua hal bagus itu, tetapi dari apa yang saya baca, jika Anda ingin permintaan dan tanggapan Anda dienkripsi, gunakan HTTPS dan SSL, dan Anda akan baik -baik saja. Seseorang dalam pertanyaan sebelumnya memposting tautan ke aplikasi ini http: // www.Charlesproxy.com/ mana yang menunjukkan bahwa sebenarnya mungkin untuk mengendus permintaan https, dan melihat permintaan dan respons dalam teks biasa. Saya mencoba ini dengan facebook.com login, dan saya memang dapat melihat nama pengguna dan kata sandi saya dalam teks biasa. Dulu juga mudah. Apa yang sedang terjadi? Saya pikir itulah inti https – untuk mengenkripsi permintaan dan tanggapan?

103 7 7 Lencana Perunggu

Ditanya 1 Sep 2012 jam 12:58

611 1 1 Lencana Emas 6 6 Lencana Perak 3 3 Lencana Perunggu

Proxy SSL seperti Charles hanya berfungsi karena browser bekerja sama dengan proxy. Saat Anda menginstal Charles, Charles memasang sertifikatnya di browser Anda, yang memungkinkannya untuk mencegat koneksi SSL. Seorang penyerang harus mengangkut penggunaan untuk memasang sertifikatnya, dan ini tidak dapat dilakukan tanpa sepengetahuan pengguna. Dengan kata lain, karena Anda menyuruh browser Anda untuk mempercayai proxy yang mencegat, jadi itu melakukan persis apa yang Anda katakan untuk dilakukan. Ini bukan SSL “melanggar”, melainkan dengan desain.

25 Feb 2015 pukul 11:00

Maksud Anda “menipu pengguna”, bukan “truk penggunaan”, ya, bohong?

27 Jun 2015 jam 21:51

2 Jawaban 2

Ini dijelaskan di halaman mereka di proksi SSL, mungkin tidak dengan penjelasan yang cukup.

Proxy, menurut definisi, adalah manusia di tengah-tengah: klien terhubung ke proxy, dan proxy terhubung ke server.

SSL melakukan dua hal:

- Ini memastikan kerahasiaan dan integritas koneksi yang sudah ada.

- Itu melakukan beberapa verifikasi tentang siapa yang Anda hubungkan.

Ini adalah bagian kedua yang penting, dan tampaknya rusak, di sini: Anda duduk di browser Anda, dan terkejut bahwa browser Anda terhubung ke proxy sedangkan Anda mengharapkannya terhubung ke Facebook. Secara teknis, proxy tidak mengendus lalu lintas https, itu menyampaikannya.

Browser Anda tahu bahwa itu terhubung ke Facebook karena situs tersebut memiliki sertifikat yang mengatakan “Saya benar -benar www.Facebook.com ”. Kriptografi kunci publik, dengan cara yang tidak akan saya masuki di sini, memastikan bahwa hanya pemegang kunci pribadi yang dapat memulai koneksi yang valid dengan sertifikat ini. Itu hanya setengah dari pertempuran: Anda hanya memiliki klaim server bahwa itu benar -benar www.Facebook.com dan bukan randomhiajacker.com . Apa yang dilakukan browser Anda adalah juga memeriksa bahwa sertifikat telah divalidasi oleh otoritas sertifikat. Browser atau sistem operasi Anda dilengkapi dengan daftar otoritas sertifikat yang dipercayai. Sekali lagi, kriptografi kunci publik memastikan bahwa hanya CA yang dapat memancarkan sertifikat yang akan diterima oleh browser Anda.

Saat Anda terhubung ke proxy, browser Anda menerima sertifikat yang mengatakan “Saya benar -benar www.Facebook.com ”. Tetapi sertifikat ini tidak ditandatangani oleh CA yang dipercaya oleh browser Anda secara default. Jadi:

- Entah Anda menerima peringatan tentang koneksi https yang tidak aman, yang Anda klik untuk melihat konsentum di https: // www.Facebook.com/;

- Atau Anda menambahkan CA yang menandatangani sertifikat proxy (“Sertifikat CA Charles”) ke daftar CAS yang dipercaya oleh browser Anda.

Either way, Anda menyuruh browser Anda untuk mempercayai proxy. Begitu juga. Koneksi SSL tidak aman jika Anda mulai mempercayai orang asing secara acak.

Bacaan yang disarankan untuk informasi lebih lanjut:

- Kapan aman untuk mengklik pesan peringatan SSL?

- Apakah koneksi SSL yang sudah mapan berarti garis benar -benar aman

- SSL dengan get dan post

- Bagaimana cara memeriksa apakah saya memiliki koneksi SSL langsung ke situs web?

- Apakah https mencegah manusia di serangan tengah oleh server proxy?

- Bagaimana mungkin orang yang mengamati koneksi https yang dibuat tidak akan tahu bagaimana mendekripsi?

- Bagaimana pengguna akhir dapat mendeteksi upaya jahat pada spoofing SSL ketika jaringan sudah memiliki proxy SSL yang resmi?

Cara melindungi jaringan rumah Anda dari sniffer paket

Khawatir tentang seseorang yang melacak Anda secara online dengan sniffer paket? Mengenakan’t fret, kami memiliki solusi untuk membuat Anda tetap aman! Pelajari cara mencegah sniffing paket oleh pengguna berbahaya secara online yang ingin mencuri data pribadi Anda.

Tinjauan cepat

Jika kamu’mencoba melindungi jaringan Anda dari sniffer paket, Anda dapat menggunakan VPN untuk mengenkripsi data Anda!

VPN terbaik untuk mencegah sniffing paket

$ 2.99 per bulan

Akses 5000+ server di seluruh dunia

FlashRouters terbaik untuk streaming

Dan jika kau’Mencari cara termudah untuk mengatur VPN Anda di semua perangkat Anda, flashRouter akan membuat jaringan Wi-Fi yang diaktifkan VPN yang melindungi semua yang Anda hubungkan!.

ASUS RT-AX68U Merlin FlashRouter-Bagus untuk rumah besar / sempurna untuk 10-15 perangkat / MEMUTUSAN + BUILD DI KEBIJAKAN Fitur Standar Asus Asus Premium / Wi-Fi 6 (Wireless-Ax) Kecepatan Peningkatan Pengaturan VPN + Opsi Implementasi Wi-Fi HARGA PENJUALAN: $ 329.99 $ 374.99 | BELI SEKARANG

Apa itu paket?

Saat menggunakan Internet, apakah itu mengirim email, mengakses rekening bank, atau bahkan mengetikkan URL, data yang dikirim dipecah menjadi potongan -potongan. Potongan -potongan ini, atau paket, dikirim dari komputer Anda ke ujung penerima, yang bisa berupa komputer lain atau server.

Paket -paket ini harus melakukan perjalanan melalui internet ke tujuan mereka, yang dapat membuat paket -paket rentan terhadap sniffer paket.

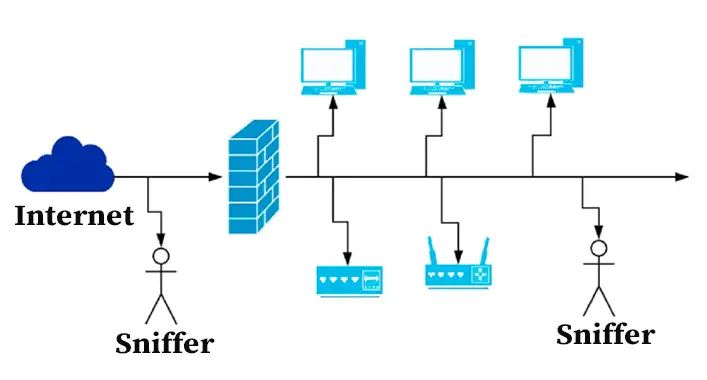

Apa itu Sniffer Paket?

Sniffer paket, juga dikenal sebagai paket atau penganalisa protokol, mencegat, dan mencatat lalu lintas antara dua komputer di jaringan. Sniffer paket dapat dibeli dan digunakan sebagai perangkat keras fisik independen atau digunakan sebagai perangkat lunak di komputer.

Perangkat lunak menggunakan perangkat’S Kartu Jaringan untuk Memantau Lalu Lintas Jaringan. Salah satu paket paket populer dan open-source adalah Wireshark, yang biasanya digunakan oleh peneliti keamanan sebagai program pengujian penetrasi. Namun, sniffer paket juga dapat digunakan oleh orang -orang yang ingin mencuri informasi Anda.

Lindungi jaringan Anda dari sniffer paket dengan VPN!

$ 6.67 per bulan

3.000+ server VPN di 90+ negara

Bagaimana cara kerja sniffer paket?

Pada jaringan kabel, sniffer paket dapat mengakses semua atau sebagian lalu lintas yang ditransmisikan tergantung pada konfigurasi sakelar jaringan. Namun, di jaringan nirkabel, sniffer paket hanya dapat memindai satu saluran sekaligus. Perangkat host akan membutuhkan beberapa antarmuka jaringan nirkabel untuk sniffer paket untuk dapat memindai beberapa saluran.

Yang menggunakan sniffer paket?

Tujuan asli dari sniffer paket adalah untuk penggunaan administratif, seperti pengujian penetrasi dan memantau lalu lintas di jaringan. Admin jaringan masih menggunakan sniffer paket di jaringan perusahaan untuk menjalankan diagnostik dan memecahkan masalah.

Sayangnya, peretas sekarang juga menggunakan sniffer paket untuk mencuri informasi dan data. Lalu lintas apa pun yang dikirim melalui jaringan yang tidak terenkripsi lebih rentan untuk dilihat dan dicuri. Selain itu, sniffer paket juga dapat digunakan dengan alat dan program lain untuk mencegat dan memanipulasi paket. Pada gilirannya, paket yang dimanipulasi ini dapat digunakan untuk mengirimkan malware dan konten jahat.

Jaringan nirkabel publik sangat rentan terhadap serangan sniffing paket, karena biasanya tidak terlindungi dan dapat diakses oleh siapa pun.

Amankan seluruh jaringan Anda di VPN untuk mencegah sniffing paket dengan flashrouter!

Netgear R6400 DD-WRT FlashRouter-Bagus untuk rumah kecil / sempurna untuk 2-6 perangkat / DD-WRT ditingkatkan / bekerja dengan semua ISP & VPN yang didukung HARGA PENJUALAN: $ 229.99 $ 259.99 | BELI SEKARANG

Melindungi diri Anda dari sniffer paket

Selain menahan diri dari menggunakan jaringan publik, enkripsi adalah taruhan terbaik Anda untuk melindungi diri dari potensi sniffer paket. Menggunakan https, saat menjelajahi web akan mencegah sniffer paket melihat lalu lintas di situs web yang Anda kunjungi. Anda dapat yakin menggunakan HTTPS dengan memeriksa URL di browser Anda untuk ikon kunci.

Cara efektif lain untuk melindungi diri Anda dari sniffer paket adalah dengan menafakan koneksi Anda melalui jaringan pribadi virtual (VPN). VPN mengenkripsi lalu lintas yang dikirim antara komputer Anda dan tujuan. Ini termasuk informasi itu’S digunakan di situs web, layanan, dan aplikasi. Paket Sniffer hanya akan melihat bahwa data terenkripsi sedang dikirim ke penyedia layanan VPN Anda, dan tidak akan dapat mengetahui informasi apa yang sebenarnya terkandung di data!

VPN terbaik untuk disembunyikan dari sniffer paket

Beberapa pelanggan kami’ Penyedia VPN yang disukai meliputi:

$ 2.99

PER BULAN

- Akses 5000+ server di seluruh dunia

- Tidak ada kebijakan log

$ 6.67

PER BULAN

- 3.000+ server VPN di 90+ negara

- Dukungan pelanggan bintang 5

$ 1.99

PER BULAN

- Server di 140+ negara

- Penerusan port, perlindungan DDOS, dan IP khusus tersedia sebagai add-ons

Cara mencegah sniffing paket menggunakan router

Mengintegrasikan VPN di seluruh jaringan rumah Anda adalah langkah pertama yang baik dalam membela jaringan rumah Anda’S Data lalu lintas dari sniffer paket. Router kami datang dengan firmware open-source khusus yang memungkinkan Anda untuk mengimplementasikan jaringan Wi-Fi yang mendukung VPN di seluruh rumah atau bisnis Anda. Selain itu, router kami menawarkan fitur canggih yang membantu menjaga penyerang berbahaya keluar dan membantu melindungi data Anda. Hentikan sniffer paket mencuri informasi Anda hari ini!

Asus RT-AX68U Merlin FlashRouter

$ 329.99

$ 374.99

- Bagus untuk rumah besar

- Sempurna untuk 10-15 perangkat

Apa itu Sniffing Paket? Arti, Metode, Contoh, dan Praktik Terbaik Pencegahan untuk 2022

Dalam serangan sniffing paket, peretas menangkap paket jaringan untuk mencegat atau mencuri data yang mungkin tidak terenkripsi.

Penulis teknis Chiradeep Basumallick

Terakhir diperbarui: 10 Mei 2022

Serangan Sniffing Paket (atau sekadar serangan sniffing) adalah ancaman yang dibuat jaringan. Entitas jahat menangkap paket jaringan yang bermaksud untuk mencegat atau mencuri lalu lintas data yang mungkin dibiarkan tidak terenkripsi. Artikel ini menjelaskan cara kerja sniffing paket, jenisnya, contoh khas, dan praktik terbaik untuk membahas ini.

Daftar isi

- Apa itu serangan sniffing paket?

- Metode yang digunakan untuk serangan sniffing paket

- Contoh serangan sniffing paket

- Paket Sniffing Attack Prevention Praktik Terbaik untuk 2022

Apa itu serangan sniffing paket?

Paket serangan sniffing (atau hanya serangan sniffing) adalah ancaman yang diciptakan jaringan di mana entitas jahat menangkap paket jaringan yang bermaksud untuk mencegat atau mencuri lalu lintas data yang mungkin dibiarkan tidak terenkripsi.

Sniffing Attacks adalah data yang dilakukan oleh pencurian dengan menangkap lalu lintas jaringan dengan sniffer paket, yang dapat secara ilegal mengakses dan membaca data yang tidak terenkripsi. Paket data dikumpulkan saat melewati jaringan komputer. Perangkat sniffing atau media yang digunakan untuk melakukan serangan sniffing ini dan mengumpulkan paket data jaringan dikenal sebagai sniffer paket.

Secara umum, sniffer paket mengacu pada perangkat keras atau perangkat lunak yang melacak lalu lintas jaringan dengan menangkap paket. Ini juga dikenal sebagai penganalisa paket, penganalisa protokol, atau penganalisa jaringan. Sniffer menganalisis aliran paket data yang lewat di antara komputer pada jaringan serta antara sistem jaringan dan internet. Paket -paket ini dirancang untuk mesin tertentu, tetapi memanfaatkan sniffer paket “mode promiscuous,” Profesional TI, pengguna akhir, atau penyusup jahat dapat memeriksa paket apa pun, terlepas dari tujuan.

Sniffer dapat dikonfigurasi dengan dua cara. Yang pertama adalah “tanpa filter,” yang akan menangkap semua paket yang mungkin dan menyimpannya ke hard drive lokal untuk inspeksi berikutnya. Opsi berikutnya adalah “tersaring,” yang berarti bahwa analisis hanya akan mengumpulkan paket yang berisi komponen data tertentu. Administrator sistem sering menggunakan mengendus untuk memecahkan masalah atau menyelidiki jaringan. Namun, peretas dapat memanfaatkan teknologi ini untuk masuk ke jaringan, yang mengarah ke serangan sniffing paket.

Bagaimana cara kerja mengendus paket?

Kartu Antarmuka Jaringan (NIC) adalah komponen perangkat keras yang berisi papan sirkuit di setiap jaringan komputer. Secara default, NICs mengabaikan lalu lintas yang tidak menangani. Sniffing Attacks mengharuskan NIC diatur ke mode promiscuous, yang memungkinkan NIC untuk menerima semua lalu lintas jaringan. Sniffer dapat mendengarkan semua lalu lintas yang melewati NICS dengan mendekode informasi yang dikodekan dalam paket data. Sniffing Attacks dibuat lebih mudah diakses oleh paket data yang dienkripsi lemah.

Tindakan mengendus dapat diklasifikasikan menjadi dua jenis: aktif dan pasif.

- Mengendus aktif: Ini adalah teknik memasukkan protokol resolusi alamat (ARPS) ke dalam jaringan untuk membebani tabel memori alamat konten sakelar (CAM) sakelar. Akibatnya, lalu lintas yang sah diarahkan ke pelabuhan lain, memungkinkan penyerang mengendus lalu lintas dari sakelar. Metodologi sniffing aktif digunakan untuk serangan spoofing, serangan protokol konfigurasi host dinamis (DHCP), dan keracunan sistem nama domain (DNS).

- Sniffing pasif: Ini hanya terdiri dari mendengarkan dan biasanya digunakan dalam jaringan yang dihubungkan oleh hub. Lalu lintas terlihat oleh semua host dalam bentuk jaringan ini. Untuk secara diam -diam memantau perusahaan’jaringan S, peretas akan sering menggunakan salah satu dari dua pendekatan untuk mengendus pasif.

- Dalam hal organisasi yang menggunakan hub untuk menghubungkan beberapa perangkat pada satu jaringan, peretas dapat menggunakan sniffer ke pasif “mengintai” pada semua lalu lintas yang mengalir melalui sistem. Sniffing pasif semacam ini sangat sulit dideteksi.

- Pemantauan pasif, bagaimanapun, tidak menyediakan akses ke semua lalu lintas jaringan ketika jaringan yang lebih luas terlibat, memanfaatkan beberapa komputer yang terhubung dan sakelar jaringan untuk mengarahkan lalu lintas secara eksklusif ke perangkat yang ditentukan. Apakah untuk tujuan yang sah atau tidak sah, sniffing tidak akan berguna dalam hal ini – dengan demikian, peretas yang menarik untuk bekerja di sekitar batas yang dikenakan oleh sakelar jaringan, yang mengharuskan sniffing aktif.

Metode yang digunakan untuk serangan sniffing paket

Saat melakukan serangan sniffing pasif, aktor ancaman dapat menggunakan berbagai metode:

1. Mengendus Kata Sandi

Mengendus Kata Sandi adalah jenis serangan dunia maya yang mencakup memantau korban’S koneksi ke database jarak jauh yang mereka coba akses. Ini umum di jaringan Wi-Fi publik, di mana relatif mudah untuk mengintip komunikasi yang tidak terenkripsi atau lemah. Seperti namanya, tujuannya adalah untuk mendapatkan korban’kata sandi s. Sniffing Kata Sandi adalah serangan cyber man-in-the-middle (MITM) di mana seorang peretas melanggar koneksi dan kemudian mencuri pengguna’kata sandi s.

2. Pembajakan sesi TCP

Pembajakan Sesi, juga dikenal sebagai Pembajakan Sesi Protokol Kontrol Transmisi (TCP), mengambil alih sesi pengguna web dengan secara diam -diam mengumpulkan ID sesi dan menyamar sebagai pengguna yang berwenang. Setelah penyerang mendapatkan pengguna’S Sesi ID, ia dapat menyamar sebagai pengguna itu dan melakukan apa pun yang diizinkan untuk dilakukan pengguna di jaringan.

Sesi Sniffing adalah salah satu teknik paling mendasar yang digunakan dalam pembajakan sesi lapisan-lapisan. Penyerang menangkap informasi jaringan yang berisi ID sesi antara situs web dan klien menggunakan sniffer, seperti Wireshark, atau proxy seperti Owasp Zed. Setelah penyerang memiliki nilai ini, mereka dapat mengeksploitasinya untuk mendapatkan akses ilegal.

3. Keracunan DNS

Keracunan DNS, kadang -kadang disebut sebagai keracunan cache DNS atau spoofing DNS, adalah serangan cyber yang menipu di mana peretas mengarahkan lalu lintas internet ke situs web phishing atau server web palsu. Keracunan DNS adalah ancaman bagi individu dan perusahaan. Salah satu masalah keracunan DNS yang paling signifikan (lebih khusus, keracunan cache DNS) adalah bahwa begitu perangkat terpengaruh, membahas masalah ini mungkin sulit karena perangkat akan default ke situs tidak sah.

Selain itu, keracunan DNS mungkin sulit bagi konsumen untuk mendeteksi, terutama ketika peretas membuat situs web palsu yang tampaknya otentik. Oleh karena itu, dalam banyak keadaan, pengunjung tidak mungkin menyadari bahwa situs web ini adalah tipuan dan melanjutkan untuk memasukkan informasi sensitif, tidak menyadari bahwa mereka menempatkan diri mereka sendiri dan/atau perusahaan mereka dalam risiko.

4. JavaScript Sniffing Attacks

Dalam serangan sniffing JavaScript, penyerang menyuntikkan baris kode (i.e., skrip) ke situs web, yang kemudian memanen informasi pribadi yang dimasukkan oleh pengguna ke dalam formulir online: Umumnya, formulir pembayaran toko online. Nomor Kartu Kredit, Nama, Alamat, Kata Sandi, dan Nomor Telepon adalah data pengguna yang paling umum ditargetkan.

Jacking busa adalah semacam serangan yang mirip dengan sniffing javascript karena juga bergantung pada javascript berbahaya – namun, itu kurang fokus. Serangan jacking busa menargetkan semua jenis informasi dalam bentuk online apa pun, sedangkan serangan sniffing JavaScript dirancang khusus untuk sistem pembayaran online.

5. Sniffing Protokol Resolusi (ARP)

ARP adalah protokol tanpa kewarganegaraan yang mengubah alamat IP ke alamat Machine Media Access Control (MAC). Ini digunakan untuk mengonversi alamat antara berbagai jaringan. Untuk menemukan alamat Mac komputer lain di jaringan, perangkat jaringan apa pun yang membutuhkan komunikasi akan menyiarkan kueri ARP.

Keracunan ARP (juga dikenal sebagai “Spoofing arp,” “Routing racun arp,” Dan “Keracunan cache arp”) mengacu pada teknik mengirimkan pesan ARP palsu di seluruh jaringan area lokal (LAN) . Serangan -serangan ini dirancang untuk mengalihkan rute lalu lintas dari tujuan yang dimaksud dan menuju penyerang. Penyerang’Alamat S Mac ditautkan ke target’alamat IP, yang hanya berfungsi terhadap jaringan yang diaktifkan ARP.

6. Serangan DHCP

Teknik sniffing aktif yang digunakan penyerang untuk memperoleh dan memanipulasi data sensitif disebut serangan DHCP. DHCP adalah protokol klien/server yang mengalokasikan alamat IP ke mesin. Server DHCP menyediakan data konfigurasi seperti gateway default dan subnet mask bersama dengan alamat IP. Ketika perangkat klien DHCP dimulai, ia memulai lalu lintas penyiaran, yang dapat dicegat dan dimanipulasi menggunakan serangan sniffing paket.

Contoh serangan sniffing paket

Mari kita lihat lima contoh bagaimana peretas dapat melakukan serangan sniffing paket:

1. Biopass tikus dan kobalt mogok

Pada tahun 2021, peneliti keamanan siber mendeteksi operasi destruktif yang menargetkan organisasi perjudian online di Cina menggunakan serangan lubang air. Itu bisa menggunakan suar mogok kobalt atau pintu belakang berbasis Python yang dikenal sebagai biopass rat, yang sebelumnya tidak terdeteksi. Ini memanfaatkan fitur streaming langsung yang disediakan oleh Open Broadcaster Software (OBS) untuk meraih korbannya’ Feed tampilan.

Serangan BioPass dan Cobalt Strike dimulai dengan teknik rekayasa sosial yang bertujuan untuk menipu pengguna situs web agar memasang loader untuk perangkat lunak usang. Saat installer mengunduh aplikasi yang sebenarnya, itu juga membuat tugas yang dijadwalkan untuk menginfeksi mesin dengan malware tikus biopass .

2. Packet-Sniffing sebagai teknik untuk meretas jaringan Wi-Fi

Kompromi protokol enkripsi WPA/WPA2 sedang memakan waktu. Ini melibatkan menunggu pengguna yang sah untuk masuk ke jaringan yang aman dan secara fisik memposisikan diri untuk menggunakan alat over-the-air untuk mencegat informasi yang dikirim antara klien-server dan router Wi-Fi selama proses jabat tangan empat arah yang digunakan untuk otorisasi. Ketika pengguna terhubung ke titik akses menggunakan router yang diamankan WPA/WPA2, jabat tangan ini mengkonfirmasi pengenal kunci master berpasangan (PMKID).

Pendekatan sniffing paket baru, di sisi lain, memungkinkan penyerang mengambil pmkid dari router secara instan. Ini terjadi tanpa perlu menunggu pengguna masuk atau agar pengguna mendapatkan visibilitas ke jabat tangan empat arah untuk menyelesaikan. Teknik retak baru ini hanya berfungsi pada router WPA dan WPA2 yang menggunakan 802.Protokol 11i/p/q/r dan memiliki fitur roaming berdasarkan PMKID. Kismet dan Commview adalah contoh sniffer paket yang dapat digunakan oleh aktor ancaman untuk serangan semacam itu.

3. Serangan Sejarah-Sniffing

Dalam makalah 2018 berjudul “ Sejarah Browser Re: Dikunjungi ,” Para peneliti menunjukkan dua kekurangan yang tidak ditandingi yang dapat digunakan oleh pemilik situs web untuk melacak jutaan pengunjung. Kerentanan memungkinkan situs web untuk membuat daftar domain yang dikunjungi sebelumnya bahkan setelah pengguna membersihkan riwayat penelusuran dan menandai pengunjung dengan cookie pelacakan yang akan bertahan bahkan setelah pengguna menghapus semua cookie standar. Ironisnya, taktik mengeksploitasi fungsi keamanan yang baru -baru ini diimplementasikan di Google Chrome dan Mozilla Firefox. Sementara serangan ini terbatas pada dua browser ini, mereka akhirnya mungkin masuk ke browser arus utama lainnya.

4. Kata sandi mengendus serangan cyber

Pada 2017, FireEye, sebuah perusahaan konsultan keamanan, menemukan kampanye cyber berbasis phishing oleh peretas APT28 yang berbasis di Rusia yang menargetkan tamu hotel di Eropa dan Timur Tengah. Serangan itu melibatkan penggunaan dokumen yang terinfeksi, sniffing Wi-Fi, dan EternalBlue Exploit-kerentanan komputer yang dikembangkan oleh Badan Keamanan Nasional Amerika Serikat yang mengacu pada berbagai kerentanan perangkat lunak Microsoft.

Eksploitasi ini juga digunakan dalam serangan ransomware WannaCry di tahun yang sama. Saat pengguna membuka dokumen yang terinfeksi, makro diluncurkan, merilis kode yang menyusup ke hotel’jaringan s. Kemudian menggunakan EternalBlue untuk melintasi jaringan, meniru situs yang dikunjungi oleh korban untuk menangkap nama pengguna dan kata sandi.

5. Sistem Pembayaran Heartland Pelanggaran Keamanan

Serangan sniffing penting lainnya terjadi pada tahun 2009, ketika sistem pembayaran Heartland mengalami pelanggaran keamanan, yang memungkinkan akses sniffer ke data pemegang kartu kredit. Perusahaan Pemrosesan Pembayaran Online didenda $ 12.6 juta karena gagal melindungi pelanggan dari serangan mengendus secara memadai.

Paket Sniffing Attack Prevention Praktik Terbaik untuk 2022

Sayangnya, serangan sniffing paket relatif umum karena peretas dapat menggunakan analisis paket jaringan yang tersedia secara luas untuk merekayasa serangan ini. Namun, ada beberapa tindakan pencegahan yang mungkin Anda ambil pada tahun 2022 untuk menjaga terhadap ancaman semacam ini:

1. Hindari menggunakan jaringan tanpa jaminan

Karena jaringan tanpa jaminan tidak memiliki perlindungan firewall dan perangkat lunak anti-virus, informasi yang dibawa di seluruh jaringan tidak terenkripsi dan mudah diakses. Sniffing Attacks dapat diluncurkan saat pengguna mengekspos perangkat mereka ke jaringan Wi-Fi tanpa jaminan. Penyerang menggunakan jaringan tidak aman seperti itu untuk menginstal paket sniffer, yang mencegat dan membaca data apa pun yang ditransfer di jaringan itu. Selain itu, penyerang dapat memantau lalu lintas jaringan dengan membangun palsu “bebas” Jaringan Wi-Fi Publik.

2. Memanfaatkan VPN untuk mengenkripsi komunikasi Anda

Enkripsi meningkatkan keamanan dengan membuatnya lebih sulit bagi peretas untuk mendekripsi data paket. Mengenkripsi semua komunikasi yang masuk dan keluar sebelum membaginya melalui jaringan pribadi virtual (VP adalah pendekatan yang efisien untuk mencegah upaya sniffer. VPN adalah jenis teknologi yang mengenkripsi semua lalu lintas jaringan. Siapa pun yang memata -matai atau mengendus individu tidak akan dapat melihat situs web yang dikunjungi atau informasi yang mereka kirimkan dan terima.

3. Secara teratur memantau dan memindai jaringan perusahaan

Administrator jaringan harus mengamankan jaringan mereka dengan memindai dan memantau mereka menggunakan pemantauan bandwidth atau audit perangkat untuk mengoptimalkan lingkungan jaringan dan mendeteksi serangan mengendus. Mereka dapat memanfaatkan alat pemetaan jaringan, alat deteksi anomali perilaku jaringan, alat analisis lalu lintas, dan alat bantu lainnya.

Bersamaan dengan pemantauan jaringan, seseorang juga harus menggunakan firewall yang kuat . Untuk mengoptimalkan keamanan perangkat dan jaringan, itu’yang terbaik untuk memiliki firewall berjalan setiap saat. Menginstal firewall telah terbukti mencegah serangan cyber besar karena mereka biasanya mencegah upaya mengendus yang ditujukan untuk sistem komputer untuk mengakses jaringan atau file.

4. Mengadopsi aplikasi deteksi sniffer

Aplikasi deteksi sniffer dibangun khusus untuk mendeteksi dan mendahului serangan mengendus sebelum dapat menyebabkan kerusakan. Beberapa aplikasi populer yang dapat dijelajahi yang dapat dijelajahi termasuk:

- Anti-Sniff: Anti Sniff adalah program oleh L0PHT Heavy Industries. Itu dapat memantau jaringan dan mendeteksi apakah PC dalam mode promiscuous atau tidak.

- Neped: Ini menemukan kartu jaringan promiscuous di jaringan dengan mengeksploitasi kelemahan dalam protokol ARP seperti yang diimplementasikan pada PC Linux.

- ARP Watch: Arpwatch Monitor Ethernet/IP Address Pairings. Ini penting jika pengguna curiga mereka mendapatkan ARP-spoofed.

- Mendengus: Snort adalah sistem deteksi intrusi yang fantastis, dan seseorang dapat menggunakan versi spoof ARP-nya untuk mendeteksi kejadian spoofing ARP.

5. Sebelum menjelajah online, cari protokol HTTPS yang aman

Situs web terenkripsi dimulai “Https” (yang merupakan singkatan dari Hypertext Transfer Protocol Secure), menunjukkan bahwa aktivitas pengguna di situs web tersebut aman. Situs web yang dimulai dengan “Http”,Bisa’t menawarkan tingkat perlindungan yang sama. Itu “S” di dalam “Https” singkatan dari Secure dan menunjukkan bahwa itu’S menggunakan koneksi Secure Sockets Layer (SSL). Ini memastikan bahwa data dienkripsi sebelum dikirim ke server. Dengan demikian, yang terbaik adalah menelusuri situs web yang dimulai “Https” untuk menghindari sniffing paket.

6. Memperkuat pertahanan Anda di level titik akhir

Laptop, PC, dan perangkat seluler terkait dengan jaringan perusahaan, dan titik akhir ini dapat memungkinkan ancaman keamanan seperti sniffer paket untuk menembus. Pendekatan semacam itu mengharuskan penggunaan perangkat lunak keamanan titik akhir . Juga, program antivirus yang kuat dapat menjaga malware dari menyusup ke mesin dengan mendeteksi apa pun yang seharusnya’t berada di satu’komputer, seperti sniffer. Selain itu, itu juga dapat membantu pengguna menghapusnya.

Suite Keamanan Internet adalah solusi lain yang memberikan perlindungan antivirus inti untuk perangkat Anda. Selain itu, suite terbaik termasuk alat dan fitur tambahan yang tidak tersedia dalam alat penting, seperti VPN terintegrasi, manajer kata sandi, disk penyelamatan, kubah file aman untuk data kritis Anda, dan browser yang aman untuk perbankan online dan belanja online.

7. Menerapkan sistem deteksi intrusi

Sistem Deteksi Intrusi (IDS) adalah perangkat lunak yang mengevaluasi lalu lintas jaringan untuk semua kegiatan yang tidak terduga, dengan mekanisme peringatan untuk penyusup potensial. Ini adalah program perangkat lunak yang menganalisis jaringan atau sistem untuk kegiatan jahat atau pelanggaran kebijakan. Aktivitas atau pelanggaran yang berpotensi berbahaya biasanya dilaporkan ke administrator atau terpusat melalui sistem informasi keamanan dan manajemen acara (SIEM). IDS memindai jaringan untuk spoofing dan menangkap paket pada jaringan yang menggunakan alamat ARP palsu.

Takeaways

Di dunia di mana kita menjadi lebih bergantung pada teknologi jaringan untuk melakukan kegiatan pribadi dan profesional, mengendus mewakili bahaya besar. Ini memungkinkan peretas untuk mendapatkan akses ke lalu lintas data yang melewati jaringan – dan dengan begitu banyak informasi rahasia yang dibagikan melalui Internet, sangat penting untuk melindungi terhadap serangan sniffing paket. Sniffer yang canggih bahkan dapat masuk ke perangkat Internet of Things (IoT), yang dapat membahayakan perusahaan besar dan terhubung.

Pertahanan terbaik terhadap sniffing paket secara teratur memantau lanskap jaringan, mengawasi perilaku atau anomali yang tidak biasa. Kecerdasan buatan tingkat lanjut dapat mendeteksi bahkan sedikit perubahan dalam perilaku jaringan, yang dapat segera ditangani oleh administrator TI.

Lebih banyak tentang keamanan

- 10 Alat Pencegahan Kehilangan Data Terbaik (DLP) untuk 2021

- Top 10 Open Source Cybersecurity Tools for Business di 2022

- 11 pemindai malware teratas dan penghilang di 202 1

- 10 Alat Deteksi dan Respons Titik Akhir Teratas Pada tahun 2022

- 10 Manajer Kata Sandi Terbaik untuk 2021

Cara mencegah serangan sniffing paket | Alasan dan proses pencegahan

Seiring berlalunya hari, dunia informasi dan teknologi berkembang. Sistem keamanan dan aplikasi perangkat teknologi juga semakin pintar dari hari ke hari. Dengan ini, peretas juga semakin pintar, mereka menemukan teknik rumit baru untuk meretas sistem, perangkat, atau server. Paket Sniffing adalah salah satu teknik rumit terbaru yang bisa menjadi ancaman konstan bagi perangkat, server, dan sistem apa pun. Meskipun sniffing paket dapat digunakan untuk tujuan baik dan buruk, penjahat cyber hanya menggunakannya untuk tujuan jahat.

Apa itu Sniffing Paket?

Nonaktifkan Bek Microsoft Windows .

Harap aktifkan JavaScript

Paket Sniffing adalah proses di mana lalu lintas online diperiksa dengan menggunakan sniffer (penganalisa paket). Sniffer dapat datang dalam bentuk perangkat lunak dan perangkat keras. Paket Sniffing adalah cara untuk memantau paket data. Melalui sniffing paket, sistem jaringan dipantau dan digunakan untuk menemukan kesalahan sedikit dari suatu sistem. Untuk koneksi jaringan yang sehat dan aman, sniffing paket sangat penting.

Bagaimana cara kerja mengendus paket?

Semua data kami dibagi menjadi paket yang lebih kecil saat bepergian melalui sistem jaringan. Paket -paket ini berisi banyak data tentang pengirim yang mencakup alamat IP, jenis permintaan, proses, dan konten lain yang dikirimkan ke tujuan yang dimaksud. Ini memungkinkan pihak penerima untuk mengidentifikasi dan merakitnya secara berurutan.

Penjahat dan penyusup dapat memegang dan memeriksa paket data selama perjalanan mereka ke tujuan yang dituju. Dengan menggunakan perangkat lunak sniffing, para penjahat dan penyusup mengubah paket data menjadi format yang dapat dibaca. Cara ini hampir mirip dengan penyadapan, di mana microchip yang mendengarkan ditanam di telepon Anda atau menghubungi perangkat oleh penguntit atau agen untuk mendengarkan percakapan dengan suara bulat. Proses penanaman chip dilakukan dalam sniffing paket dengan memasang perangkat lunak dan memeriksa data sebelum mengubah paket data menjadi format yang dapat dibaca. Setelah proses konversi, mudah untuk menganalisis potongan data demi sepotong.

Kategorisasi paket sniffing

Berdasarkan pemfilteran, serangan sniffing paket dibagi menjadi dua jenis, disaring dan tidak tertular dengan mengendus. Memilih atau Menangkap Paket Data Tertentu Untuk Diperseksi. Sniffing paket yang difilter diterapkan ketika analisis mencari data tertentu, hanya bagian yang terkandung dari paket data yang diperiksa. Dalam hal sniffing paket tanpa filter, semua paket data dianalisis. Penahanan data tidak’bahkan penting pada paket tanpa filter yang menghirup.

Sniffing paket yang difilter diterapkan sebagian besar oleh para pakar keamanan dan data, situs sosial, dan pengguna komersial, ketika paket yang tidak disusun tidak diterapkan sebagian besar diterapkan. Terkadang, server dan situs web menjual data kolektif ke pihak ketiga tanpa izin pemilik.

Untuk apa sniffing paket digunakan?

Seperti yang dikatakan sebelumnya, sniffing paket dapat digunakan untuk tujuan baik dan buruk. Penjahat dunia maya dan peretas menggunakannya untuk tujuan buruk, sedangkan pakar keamanan, teknisi jaringan, atau admin menggunakan paket sniffing untuk tujuan yang baik.

Penjahat dunia maya dan peretas terutama mempraktikkan sniffing paket untuk menyelesaikan beberapa proses jahat, yang meliputi;

– Mengambil atau mencuri informasi dan data yang sensitif dan pribadi, seperti kredensial login, riwayat penjelajahan, informasi kartu debit/kredit.

– Untuk memata -matai bisnis atau orang karena menyambar informasi rahasia yang tidak diizinkan untuk berbagi dengan pihak ketiga.

– Dengan menggunakan sniffing paket, penjahat cyber atau peretas dapat menyuntikkan kode atau virus jahat ke dalam server, sistem, atau perangkat.

– Melalui sniffing paket, penjahat cyber dan peretas dapat memiliki akses ilegal ke jaringan, sistem, server, atau perangkat untuk membuat kerusakan.

– Dengan menggunakan sniffing paket, penjahat cyber dapat melakukan pembajakan TCP, yang dapat digunakan untuk mencegat paket antara alamat IP dan sumber.

Selain penggunaan ilegal dan tidak etis di atas, sniffing paket digunakan untuk tujuan yang baik juga. Teknisi jaringan, admin, dan ahli cybersecurity menggunakan sniffing paket untuk menyelesaikan tugas -tugas positif, yang meliputi;

– Administrator jaringan menggunakan paket sniffing untuk memeriksa kesehatan dan keamanan sistem jaringan. Dengan memantau respons jaringan, pakar keamanan dan administrator jaringan menguji status enkripsi koneksi HTTPS.

– Melalui Sniffing Paket, para ahli cyber memeriksa perdagangan kata sandi teks biasa, nama pengguna, dan data yang dapat dibaca lainnya untuk menerapkan enkripsi pada mereka.

– Packet Sniffing adalah alat yang bagus untuk memecahkan masalah atau mendiagnosis masalah jaringan dan penggunaan aplikasi, yang diperlukan untuk menjaga sistem jaringan tetap sehat dan aman.

– Untuk mendeteksi masalah jaringan dan menyelesaikan paket, mengendus adalah salah satu alat paling penting bagi para ahli keamanan.

– Paket Sniffing digunakan untuk menyelesaikan salah konfigurasi sistem jaringan, serta untuk memastikan rute jaringan yang paling sempurna untuk permintaan DNS.

– Pengiklan menerapkan metode ini untuk menjangkau pengguna yang ditargetkan. Paket Sniffing digunakan oleh pengiklan untuk memantau minat pengguna yang ditargetkan.

– Paket Sniffing dapat digunakan untuk mengawasi karyawan perusahaan dan perusahaan saingan menguntit.

Jadi, sniffing paket diperlukan untuk tujuan keamanan jaringan seperti pemecahan masalah, memastikan rute jaringan yang paling efisien untuk memproses permintaan DNS. Meskipun sniffing paket digunakan untuk tujuan baik dan buruk, sisi buruknya bisa dihindari.

Apa alat mengendusnya?

Alat mengendus adalah perangkat lunak/ aplikasi/ program/ perangkat keras yang digunakan untuk melakukan sniffing paket. Tanpa alat sniffing paket, hampir tidak mungkin untuk memantau paket data dari sistem jaringan atau server. Alat mengendus memiliki semua fitur untuk memantau paket data secara efektif. Berikut adalah beberapa alat sniffing yang sebagian besar digunakan;

1. Wireshark

Alat sniffing paket yang paling banyak digunakan digunakan oleh sniffer paket di seluruh dunia. Ini menawarkan banyak fitur yang dirancang untuk membantu dan memantau proses sniffing paket. Wireshark sebagian besar menjadi populer karena fitur -fiturnya.

2. Tcpdump

TCPDUMP adalah penganalisa paket berbasis baris perintah yang menyediakan kemampuan untuk mencegat dan mengamati alamat TCP/IP dan paket lainnya selama transmisi paket melalui sistem jaringan atau server. Sebagian besar digunakan oleh para ahli jaringan dan keamanan untuk mengidentifikasi kesalahan sistem jaringan untuk memperbaikinya.

3. Netwitness NextGen

Seiring dengan fitur lainnya, NetWitness NextGen mencakup alat sniffing berbasis perangkat keras yang dirancang untuk memeriksa dan memantau semua lalu lintas sistem jaringan. Ini sebagian besar digunakan oleh lembaga penegak hukum di seluruh dunia.

4. dsniff

Ini adalah kombinasi dari alat sniffing yang dirancang untuk melakukan paket sniffing melalui protokol yang berbeda. Terkadang, ini digunakan untuk menyambar informasi pribadi.

Sniffing paket menjadi mudah dan efisien dengan alat sniff paket ini. Alat -alat ini membantu para ahli keamanan untuk memantau lalu lintas dan menganalisis aliran data melalui jaringan atau sistem server.

Apa itu serangan sniffing paket?

Seperti yang dikatakan sebelumnya, data melewati sistem jaringan sebagai paket data. Dengan bantuan alat khusus, penjahat dunia maya dan pengganggu ilegal memantau dan mencegat paket data untuk memfasilitasi diri mereka sendiri. Paket data membawa informasi pengirim (pengguna) ke penerima. Serangan mengendus berarti ekstraksi ilegal dari data yang tidak terenkripsi melalui menangkap lalu lintas jaringan. Serangan mengendus dilakukan untuk pendekatan jahat oleh peretas atau penjahat cyber.

Ada penggunaan paket yang legal dan ilegal. Saat sniffing paket digunakan untuk tujuan ilegal (e.G. peretasan, bocor data, mencuri, menyuntikkan kode jahat) itu disebut serangan sniffing paket. Itu dapat menyebabkan kerusakan dengan berbagai cara. Penggunaan sniff paket ilegal dan legal dijelaskan sebelumnya.

Bagaimana mendeteksi sniffer?

Mendeteksi sniffer tergantung pada tingkat kecanggihan serangan mengendus. Sniffer mungkin tidak terdeteksi dan bersembunyi untuk waktu yang lama di jaringan dan sistem server. Ada beberapa perangkat lunak yang tersedia di pasaran yang dapat menangkap penyusup ilegal di jaringan atau sistem server. Dimungkinkan juga bagi para sniffer untuk mem -bypass sistem keamanan dengan menciptakan pengertian keamanan yang salah. Sniffer dapat menggunakan apa saja untuk mencegat sistem jaringan Anda, tingkat instalasi perangkat keras/ perangkat lunak/ level DNS dan node jaringan lainnya dapat digunakan untuk mengendus. Cukup sulit untuk mendeteksi sniffer di jaringan praktis, karena kompleksitasnya. Karena deteksi adalah bisnis yang cukup sulit, beberapa metode dapat membantu memberikan informasi yang diendus, yang tidak berguna bagi penyerang.

Setiap jaringan dibagi menjadi beberapa lapisan, dan setiap lapisan memiliki tugas khusus untuk diselesaikan. Tugas khusus menambahkan lapisan berikutnya ke yang sebelumnya. Mengendus penyerang dapat bekerja pada berbagai lapisan, yang tergantung pada motif serangan. Terlepas dari pentingnya lapisan jaringan (lapisan 3 rd) dan lapisan aplikasi (7 TH), sniffer dapat mencegat atau menangkap Unit Data Protokol (PDU) dari lapisan mana pun. Di antara semua protokol, ada yang cukup rentan terhadap serangan mengendus. Meskipun versi aman dari protokol ini juga tersedia, beberapa sistem jaringan dan server masih menggunakan versi tanpa jaminan dari protokol jaringan ini. Jadi, risiko kebocoran informasi tetap besar. Berikut adalah protokol jaringan yang rentan terhadap serangan mengendus;

1. Http

Protokol transfer HTTP atau hiperteks digunakan pada lapisan protokol aplikasi dari model interkoneksi sistem terbuka (OSI). Ini mentransmisikan informasi dalam format teks biasa, yang sempurna untuk situs web statis yang tidak memerlukan input dari pengguna. Tetapi di situs web non-statis, ini bisa menjadi masalah besar, siapa pun dapat mengatur proxy mitm dan mencegat aliran data untuk menyebabkan kerusakan. Inilah titik di mana interaksi pengguna perlu diamankan, yang dapat dipastikan dengan menggunakan versi http yang diamankan. Dikenal sebagai HTTPS, versi yang diamankan dari HTTP mengenkripsi lalu lintas data setiap kali meninggalkan protokol lapisan aplikasi (lapisan ke -7)

2. Pop

Protokol Kantor Pos, juga dikenal sebagai Pop, sebagian besar digunakan oleh klien email untuk mengunduh email dari server email. Meskipun dapat memekanisasi teks biasa untuk komunikasi, itu cukup rentan terhadap serangan mengendus. Pop memiliki versi aman baru bernama Pop 2 dan Pop 3 yang lebih aman daripada versi asli POP.

3. Snmp

Disiarkan sebagai protokol manajemen jaringan sederhana, SNMP digunakan untuk membuat koneksi antara jaringan dan perangkat jaringan. Untuk melakukan otentikasi klien, ia menggunakan beberapa pesan untuk komunikasi antara string komunitas. Itu telah dimodifikasi sebagai snmpv2 dan snmpv3. SNMPV3 adalah versi yang paling aman.

4. Telnet

Telnet adalah protokol klien-server yang memungkinkan dan memastikan fasilitas komunikasi melalui terminal virtual. Masalah utama telnet adalah, itu tidak mengenkripsi aliran data secara default dan untuk alasan ini, siapa pun dapat mengakses sakelar atau hub yang membuat koneksi antara server dan klien. Saat ini, SSH digunakan sebagai pengganti telnet tanpa jaminan.

5. Ftp

Protokol transfer file atau FTP digunakan untuk mentransfer file antara server dan klien. Untuk mengotentikasi, ia menggunakan nama pengguna dan kata sandi. Penyusup atau penjahat cyber dapat dengan mudah mencegat aliran data dan mengakses semua file server. Ini dapat diganti dengan versi yang lebih aman yang disebut SFTP (SSH File Transfer Protocol) atau diamankan dengan menggunakan SSL/TSL.

Bagaimana mencegah serangan mengendus?

Pencegahan datang setelah deteksi. Seperti yang kami katakan, deteksi tergantung pada tingkat kecanggihan paket sniffing. Namun, jika Anda tidak dapat mendeteksi serangan mengendus, Don’T khawatir, Anda masih bisa mengalahkannya dengan beberapa metode. Metode di bawah yang dijelaskan ini dapat membantu Anda mengalahkan serangan mengendus;

1. Layanan VPN

Untuk mengalahkan serangan mengendus, enkripsi data diperlukan. Enkripsi data menawarkan perlindungan paling sempurna terhadap serangan mengendus. Untuk mengenkripsi data Anda, layanan VPN (Virtual Private Network) diperlukan. Layanan VPN mengenkripsi data Anda dan melewatkannya melalui sistem saluran jaringan yang diamankan dan dienkripsi melalui Internet. Proses ini membuatnya sulit bagi siapa saja untuk mendekripsi data yang dicegat.

2. Menghindari koneksi Wi-Fi publik

Saat menggunakan koneksi Wi-Fi publik untuk menelusuri internet, siapa pun dapat mengendus informasi Anda untuk memfasilitasi diri mereka dengan data Anda. Jadi, lebih baik menghindari koneksi Wi-Fi publik. Jika Anda dapat menggunakan layanan VPN saat menggunakan koneksi Wi-Fi publik.

3. Menggunakan protokol yang diamankan

Selalu gunakan protokol jaringan yang diamankan untuk menghindari sniffing paket. Di sini, disarankan untuk menggunakan layanan VPN sebagai konfirmasi keamanan. Beberapa ekstensi atau add-on dapat membantu Anda meningkatkan keamanan protokol internet.

4. Tingkatkan Perangkat Lunak Keamanan

Alat antivirus memberi Anda perlindungan sepanjang waktu terhadap malware, virus, trojan, cacing, spyware, dan ancaman keamanan lainnya. Untuk merobohkan virus yang disuntikkan pada sistem oleh sniffer, Anda perlu menggunakan alat antivirus.

5. Penelusuran yang aman

Untuk menghindari serangan sniffing paket, Anda perlu menghindari semua situs web yang tidak terenkripsi. Menjelajahi situs web yang tidak terenkripsi meningkatkan risiko serangan sniffing paket. Selalu ingat untuk menghindari surat spam, pop-up yang tidak biasa, dan tidak pernah mengunduh konten apa pun dari situs yang tidak direputasi.

6. Pemantauan dan pemindaian jaringan

Untuk melindungi jaringan komersial atau sistem server dari serangan sniffing paket, selalu lebih baik untuk mempekerjakan administrator jaringan profesional dan profesional TI. Mereka akan memantau dan memindai sistem jaringan dan server. Ini akan menjauhkan sistem Anda dari serangan sniffing paket dan ancaman cyber lainnya.

Pertanyaan yang Sering Diajukan (FAQ)

Apa itu serangan wi-fi?

Penjahat Cyber dan Peretas dapat membuat Wi-Fi palsu untuk mencegat dan memfasilitasi diri mereka dengan data pengguna. Serangan Wi-Fi adalah semacam serangan jahat yang dilakukan terhadap jaringan nirkabel dengan menipu keamanan Wi-Fi untuk mencuri informasi pengguna (e.G. DDOS, menguping).

Adalah paket sniffing etis atau tidak etis?

Sniffing paket memiliki penggunaan etis dan tidak etis. Itu tergantung pada tujuan sniffing paket. Saat dilakukan untuk penggunaan etis (e.G. Diagnosis jaringan, pengawasan, iklan) itu etis, dan ketika dilakukan untuk penggunaan yang tidak etis (e.G. peretasan, bocor data, menyuntikkan kode jahat) itu tidak etis.

Dapat mengendus digunakan untuk peretasan yang kompleks?

Ya, sniffing paket dapat digunakan untuk peretasan yang kompleks. Selain itu, melalui sniffing paket, Anda dapat menindak jaringan dan sistem server. Serangan Sniffing Paket di Jaringan atau Sistem Server Anda Bisa Menjadi Peringatan untuk Dipengaruhi oleh Peretasan Kompleks.

Akibat

Sekarang, Anda sudah cukup tahu tentang sniffing paket dan kegunaannya, perlindungan, dan proses deteksi. Beberapa langkah keamanan dapat membantu Anda menghindari serangan sniffing paket. Selalu telusuri dengan aman untuk menghindari masalah dunia maya. Itu’S All for Day, sampai jumpa lagi.