Apakah https menghentikan pria di serangan tengah?

Serangan dan pencegahan MITM (man-in-the-middle)

Apakah https jawaban untuk manusia di serangan tengah?

Man in the Middle Attacks dapat menjadi bencana bagi situs web dan pengalaman pengguna Anda. Pelajari bagaimana HTTP dapat membantu mencegah serangan ini dan banyak lagi.

Seorang pria di serangan tengah, atau MITM, adalah situasi di mana entitas jahat dapat membaca/menulis data yang sedang ditransmisikan antara dua atau lebih sistem (dalam kebanyakan kasus, antara Anda dan situs web bahwa Anda sedang berselancar). MITM adalah umum di Cina, berkat “Meriam yang bagus.”

Itu “Meriam yang bagus” sedikit berbeda dari “Firewall Besar.” Firewall memantau lalu lintas web bergerak masuk dan keluar dari Cina dan blok dilarang konten.

Meriam yang hebat, di sisi lain, bertindak sebagai pria di tengah dan tidak hanya mampu menguping percakapan yang terjadi antara dua atau lebih sistem, tetapi juga mampu mengubah konten atau mengarahkan kembali pengguna ke properti yang berbeda di internet tanpa pengguna bahkan menyadari bahwa ia tidak berkomunikasi dengan mesin yang dimaksudkan di internet tanpa pengguna bahkan menyadari bahwa ia tidak berkomunikasi dengan mesin yang dimaksudkan di internet tanpa pengguna bahkan menyadari bahwa ia tidak berkomunikasi dengan mesin yang dimaksudkan di internet tanpa pengguna bahkan tidak menyadari bahwa ia tidak berkomunikasi dengan mesin yang dimaksudkan di internet tanpa pengguna bahkan tidak dapat dikomunikasikan dengan mesin yang dituju.

Dalam serangan MITM, penyerang dapat menggunakan salah satu dari banyak cara yang mungkin untuk membagi koneksi TCP menjadi dua koneksi terpisah. Satu koneksi akan digunakan antara klien dan penyerang, sedangkan koneksi kedua akan digunakan antara penyerang dan server web, membuat tindakan eavesdropper seperti proxy yang dapat mencegat data yang dikirim antara klien dan server.

Serangan seperti itu biasa terjadi ketika datang ke HTTP karena cara HTTP sebagai protokol dirancang. HTTP berfungsi sebagai protokol permintaan/respons di mana browser web, misalnya, akan menjadi klien, dan aplikasi atau situs web yang di -host di web akan menjadi server. Dia’Mudah bagi penyedia layanan internet atau administrator jaringan untuk menjalankan paket sniffer (Wireshark, Fiddler, HTTP Analyzer) di jaringan dan menangkap lalu lintas yang bergerak antara klien dan server.

Mengapa internet harus mulai menggunakan https lebih banyak?

HTTPS, atau dikenal sebagai HTTP melalui TLS/SSL atau HTTP Secure, adalah protokol yang digunakan untuk komunikasi yang perlu aman; dia’s Dirancang untuk mentransfer informasi dalam bentuk terenkripsi. Data ditransfer melalui HTTP menggunakan Lapisan Soket Diamankan (SSL). Koneksi https pada awalnya digunakan untuk mengamankan transaksi yang melibatkan uang dan konten sensitif.

Akhir -akhir ini, HTTPS sedang digunakan di situs web yang belum tentu merupakan situs keuangan atau situs yang menangani konten sensitif. Ini adalah tren yang disambut baik, karena memperluas enkripsi data di luar gateway pembayaran dan situs web perbankan, membuat internet sedikit lebih aman.

Dimulai dengan rilis Chrome Versi 56, situs web apa pun yang tidak menjalankan https akan memiliki pesan berikut muncul di bilah lokasi yang mengatakan “Tidak aman” di halaman yang mengumpulkan kata sandi atau kartu kredit. Per google’S “Laporan Transparansi,”

Penelusuran web yang aman melalui https menjadi norma. Pengguna desktop memuat lebih dari setengah halaman yang mereka lihat di atas https dan menghabiskan dua pertiga dari waktu mereka di halaman https. HTTPS kurang lazim pada perangkat seluler, tetapi tren kenaikan dapat dilihat di sana juga.

HTTPS sangat penting dalam mencegah serangan MITM karena menyulitkan penyerang untuk mendapatkan sertifikat yang valid untuk domain yang tidak dikendalikan olehnya, sehingga mencegah menguping.

Analisis kasus penggunaan

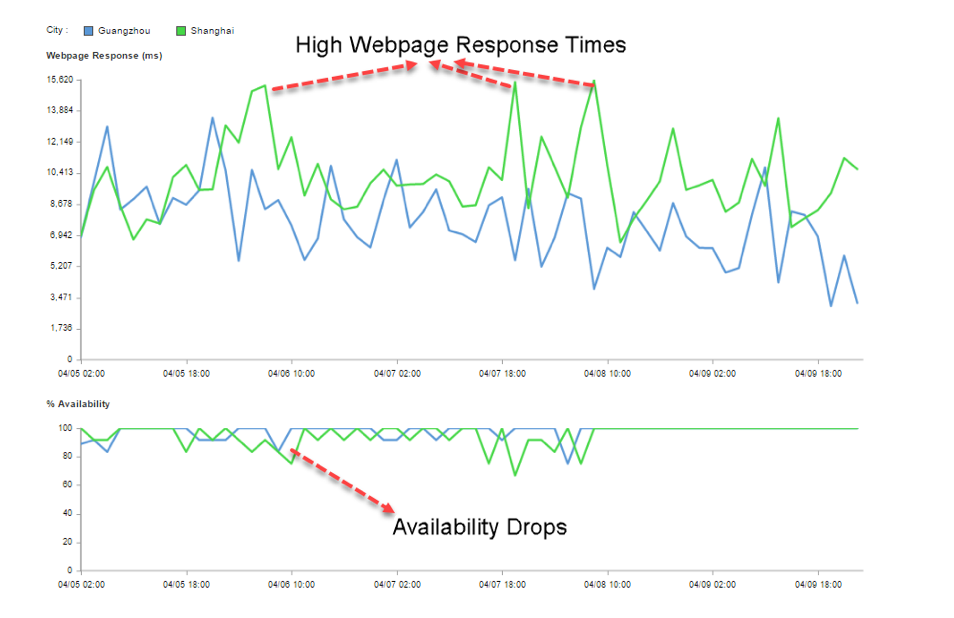

Baru -baru ini, seorang pelanggan yang menggunakan fungsi pengujian web kami untuk memantau kinerja mereka mengeluh bahwa mereka melihat banyak masalah kinerja dari beberapa lokasi mereka di China.

Kami mengamati hal berikut saat menyelidiki lebih lanjut:

1. Jumlah item yang diunduh sangat tidak konsisten.

2. Tampilan air terjun menunjukkan kepada kita bahwa versi HTTP dari situs web tersebut dialihkan ke situs web acak menggunakan HTTP 302 (pengalihan sementara), menunjukkan bahwa ini adalah serangan MITM di Cina.

3. Versi https dari situs web yang sama tidak menunjukkan perilaku ini dan tidak dialihkan.

4. Dalam hal ini, redirect permanen (http 301) ada dari http: // ke https: //. Namun, karena HTTP tidak aman, serangan MITM terjadi antara pengalihan URL dari HTTP ke HTTP Secure.

Takeaways penting

- Tujuan pemantauan pengguna akhir tidak boleh dibatasi untuk memantau uptime, tetapi harus mempertimbangkan skenario pengguna nyata dan menentukan apakah pengguna dapat mengakses situs web yang dimaksud.

- Keamanan memainkan peran yang sangat penting saat ini’dunia di mana orang khawatir tentang privasi dan identitas online.

- Sangat disarankan bagi bisnis untuk pindah ke https, dan untuk memastikan bahwa mereka memiliki server mereka ditambal dan TLS diterapkan dengan benar.

- Dalam skenario seperti ini, rekomendasi kami adalah menggunakan versi https dari situs web untuk buletin, aturan optimisasi mesin pencari, dan kampanye iklan. Ini akan memastikan bahwa lalu lintas diarahkan ke versi https dari situs web dan bukan versi http.

Serangan dan pencegahan MITM (man-in-the-middle)

Penulis

- Nama Teo Selenius Twitter Ikuti @teoselenius

Pelajari bagaimana serangan man-in-the-middle (MITM) dapat menempatkan pengguna situs web Anda dalam bahaya dan bagaimana mencegahnya.

Apa serangan mitm?

Dalam serangan MITM, entitas jahat mencegat komunikasi antara dua atau lebih sistem, memungkinkan mereka untuk membaca dan memodifikasi data yang ditransmisikan. Serangan -serangan ini sangat berbahaya karena dapat membahayakan keamanan dan privasi pengguna yang terlibat.

Bagaimana cara kerja meriam yang hebat?

The Great Cannon adalah alat yang digunakan di Cina yang bertindak sebagai pria di tengah, memungkinkan penyerang tidak hanya menguping komunikasi tetapi juga memodifikasi atau mengarahkan lalu lintas. Ini berbeda dari firewall besar, yang memblokir konten tertentu, karena secara aktif memanipulasi lalu lintas tanpa pengetahuan pengguna.

Mengapa serangan MITM umum dengan HTTP?

Serangan MITM adalah umum dengan HTTP karena desainnya sebagai protokol permintaan/respons. Karena lalu lintas HTTP tidak dienkripsi, mudah bagi penyerang untuk mencegat dan melihat data yang ditransmisikan antara klien dan server. Ini membuatnya rentan terhadap pengupas dan modifikasi.

Apa itu https, dan bagaimana hal itu mencegah serangan mitm?

HTTPS adalah perpanjangan dari HTTP yang menambahkan lapisan keamanan melalui enkripsi, menggunakan protokol SSL/TLS. Ini memastikan bahwa komunikasi antara klien dan server dienkripsi, menyulitkan penyerang untuk membaca atau memodifikasi data. HTTPS mencegah serangan MITM dengan memverifikasi keaslian server melalui sertifikat, membuatnya lebih sulit bagi penyerang untuk menyamar sebagai server.

Mengapa situs web harus mulai menggunakan https lebih banyak?

HTTPS menyediakan saluran komunikasi yang aman untuk situs web, melindungi privasi dan integritas data yang dipertukarkan. Itu tidak hanya mencegah serangan MITM tetapi juga menanamkan kepercayaan pada pengguna yang semakin khawatir tentang keamanan online mereka. Dengan https menjadi norma, penting bagi situs web untuk mengadopsinya untuk memastikan keamanan penggunanya.

Bagaimana bisnis dapat menerapkan https?

Bisnis dapat mengimplementasikan HTTPS dengan mendapatkan sertifikat SSL/TLS untuk domain mereka dan mengkonfigurasi server mereka untuk menggunakan HTTPS. Penting untuk memastikan bahwa implementasi TLS dilakukan dengan benar untuk menghindari kerentanan. Penambalan dan pembaruan server secara teratur juga penting untuk mempertahankan koneksi HTTPS yang aman.

Apa yang harus dilakukan bisnis untuk melindungi dari serangan MITM?

Untuk melindungi terhadap serangan MITM, bisnis harus memprioritaskan penggunaan HTTP untuk situs web mereka. Mereka juga harus secara teratur memantau kinerja situs web mereka dan menyelidiki aktivitas yang mencurigakan atau mengarahkan ulang. Menerapkan langkah -langkah keamanan yang kuat, seperti konfigurasi server yang tepat dan penambalan kerentanan, juga dapat membantu mencegah serangan ini.

Mengapa pemantauan pengguna akhir penting dalam mencegah serangan MITM?

Pemantauan pengguna akhir lebih dari sekadar memantau uptime sebuah situs web. Ini melibatkan mempertimbangkan skenario pengguna nyata dan memastikan bahwa pengguna dapat mengakses situs web yang dimaksud tanpa masalah apa pun. Dengan memantau pengalaman pengguna, bisnis dapat mengidentifikasi dan mengatasi potensi serangan MITM atau masalah kinerja.

Bagaimana bisnis dapat memastikan lalu lintas diarahkan ke versi https dari situs web mereka?

Untuk memastikan lalu lintas diarahkan ke versi https dari situs web mereka, bisnis dapat menggunakan https untuk buletin, aturan optimasi mesin pencari, dan kampanye iklan. Ini akan membantu mengarahkan kembali pengguna ke versi aman dari situs web dan menghindari potensi paparan serangan MITM.

Mengapa bisnis harus memprioritaskan keamanan di dunia saat ini?

Keamanan memainkan peran penting di dunia saat ini, di mana privasi dan identitas online adalah masalah penting bagi pengguna. Bisnis yang memprioritaskan keamanan tidak hanya melindungi data penggunanya tetapi juga membangun kepercayaan dan kredibilitas. Dengan menerapkan langkah -langkah keamanan yang kuat dan tetap diperbarui dengan praktik keamanan terbaru, bisnis dapat melindungi potensi serangan seperti MITM.

Apa pentingnya memperluas enkripsi data di luar konten keuangan dan sensitif?

Memperluas enkripsi data di luar konten keuangan dan sensitif sangat penting untuk meningkatkan keamanan secara keseluruhan di internet. Dengan mengenkripsi semua data, terlepas dari sensitivitasnya, situs web dapat memastikan bahwa informasi pengguna, perilaku menjelajah, dan data lainnya tetap pribadi dan terlindungi. Ini membantu menciptakan lingkungan online yang lebih aman untuk semua orang.

Bagaimana individu dapat melindungi diri dari serangan MITM?

Individu dapat melindungi diri dari serangan MITM dengan berhati-hati saat terhubung ke jaringan Wi-Fi publik dan menghindari transmisi informasi sensitif melalui koneksi tanpa jaminan. Menggunakan layanan VPN yang andal dan memastikan bahwa situs web yang mereka kunjungi menggunakan https juga dapat memberikan lapisan keamanan tambahan terhadap serangan MITM.

Kesimpulan

Serangan MITM menimbulkan ancaman signifikan terhadap keamanan dan privasi komunikasi online. Dengan mengadopsi HTTPS dan menerapkan langkah -langkah keamanan yang kuat, bisnis dapat melindungi pengguna mereka dan memastikan pengalaman penelusuran yang lebih aman. Pengguna juga dapat mengambil langkah -langkah untuk melindungi diri mereka sendiri dan tetap waspada terhadap serangan MITM potensial. Memprioritaskan keamanan sangat penting dalam lanskap digital saat ini untuk menciptakan lingkungan online yang dapat dipercaya dan aman.

Serangan dan pencegahan MITM (man-in-the-middle)

Protokol HTTPS adalah versi panjang dari protokol HTTP biasa. Itu menambahkan lapisan keamanan untuk melindungi data saat dalam transit.

Apakah https jawaban untuk manusia di serangan tengah?

Man in the Middle Attacks dapat menjadi bencana bagi situs web dan pengalaman pengguna Anda. Pelajari bagaimana HTTP dapat membantu mencegah serangan ini dan banyak lagi.

Seorang pria di serangan tengah, atau MITM, adalah situasi di mana entitas jahat dapat membaca/menulis data yang sedang ditransmisikan antara dua atau lebih sistem (dalam kebanyakan kasus, antara Anda dan situs web bahwa Anda sedang berselancar). MITM adalah umum di Cina, berkat “Meriam yang bagus.”

Itu “Meriam yang bagus” sedikit berbeda dari “Firewall Besar.” Firewall memantau lalu lintas web bergerak masuk dan keluar dari Cina dan blok dilarang konten.

Meriam yang hebat, di sisi lain, bertindak sebagai pria di tengah dan tidak hanya mampu menguping percakapan yang terjadi antara dua atau lebih sistem, tetapi juga mampu mengubah konten atau mengarahkan kembali pengguna ke properti yang berbeda di internet tanpa pengguna bahkan menyadari bahwa ia tidak berkomunikasi dengan mesin yang dimaksudkan di internet tanpa pengguna bahkan menyadari bahwa ia tidak berkomunikasi dengan mesin yang dimaksudkan di internet tanpa pengguna bahkan menyadari bahwa ia tidak berkomunikasi dengan mesin yang dimaksudkan di internet tanpa pengguna bahkan tidak menyadari bahwa ia tidak berkomunikasi dengan mesin yang dimaksudkan di internet tanpa pengguna bahkan tidak dapat dikomunikasikan dengan mesin yang dituju.

Dalam serangan MITM, penyerang dapat menggunakan salah satu dari banyak cara yang mungkin untuk membagi koneksi TCP menjadi dua koneksi terpisah. Satu koneksi akan digunakan antara klien dan penyerang, sedangkan koneksi kedua akan digunakan antara penyerang dan server web, membuat tindakan eavesdropper seperti proxy yang dapat mencegat data yang dikirim antara klien dan server.

Serangan seperti itu biasa terjadi ketika datang ke HTTP karena cara HTTP sebagai protokol dirancang. HTTP berfungsi sebagai protokol permintaan/respons di mana browser web, misalnya, akan menjadi klien, dan aplikasi atau situs web yang di -host di web akan menjadi server. Dia’Mudah bagi penyedia layanan internet atau administrator jaringan untuk menjalankan paket sniffer (Wireshark, Fiddler, HTTP Analyzer) di jaringan dan menangkap lalu lintas yang bergerak antara klien dan server.

Mengapa internet harus mulai menggunakan https lebih banyak?

HTTPS, atau dikenal sebagai HTTP melalui TLS/SSL atau HTTP Secure, adalah protokol yang digunakan untuk komunikasi yang perlu aman; dia’s Dirancang untuk mentransfer informasi dalam bentuk terenkripsi. Data ditransfer melalui HTTP menggunakan Lapisan Soket Diamankan (SSL). Koneksi https pada awalnya digunakan untuk mengamankan transaksi yang melibatkan uang dan konten sensitif.

Akhir -akhir ini, HTTPS sedang digunakan di situs web yang belum tentu merupakan situs keuangan atau situs yang menangani konten sensitif. Ini adalah tren yang disambut baik, karena memperluas enkripsi data di luar gateway pembayaran dan situs web perbankan, membuat internet sedikit lebih aman.

Dimulai dengan rilis Chrome Versi 56, situs web apa pun yang tidak menjalankan https akan memiliki pesan berikut muncul di bilah lokasi yang mengatakan “Tidak aman” di halaman yang mengumpulkan kata sandi atau kartu kredit. Per google’S “Laporan Transparansi,”

Penelusuran web yang aman melalui https menjadi norma. Pengguna desktop memuat lebih dari setengah halaman yang mereka lihat di atas https dan menghabiskan dua pertiga dari waktu mereka di halaman https. HTTPS kurang lazim pada perangkat seluler, tetapi tren kenaikan dapat dilihat di sana juga.

HTTPS sangat penting dalam mencegah serangan MITM karena menyulitkan penyerang untuk mendapatkan sertifikat yang valid untuk domain yang tidak dikendalikan olehnya, sehingga mencegah menguping.

Analisis kasus penggunaan

Baru -baru ini, seorang pelanggan yang menggunakan fungsi pengujian web kami untuk memantau kinerja mereka mengeluh bahwa mereka melihat banyak masalah kinerja dari beberapa lokasi mereka di China.

Kami mengamati hal berikut saat menyelidiki lebih lanjut:

1. Jumlah item yang diunduh sangat tidak konsisten.

2. Tampilan air terjun menunjukkan kepada kita bahwa versi HTTP dari situs web tersebut dialihkan ke situs web acak menggunakan HTTP 302 (pengalihan sementara), menunjukkan bahwa ini adalah serangan MITM di Cina.

3. Versi https dari situs web yang sama tidak menunjukkan perilaku ini dan tidak dialihkan.

4. Dalam hal ini, redirect permanen (http 301) ada dari http: // ke https: //. Namun, karena HTTP tidak aman, serangan MITM terjadi antara pengalihan URL dari HTTP ke HTTP Secure.

Takeaways penting

- Tujuan pemantauan pengguna akhir tidak boleh dibatasi untuk memantau uptime, tetapi harus mempertimbangkan skenario pengguna nyata dan menentukan apakah pengguna dapat mengakses situs web yang dimaksud.

- Keamanan memainkan peran yang sangat penting saat ini’dunia di mana orang khawatir tentang privasi dan identitas online.

- Sangat disarankan bagi bisnis untuk pindah ke https, dan untuk memastikan bahwa mereka memiliki server mereka ditambal dan TLS diterapkan dengan benar.

- Dalam skenario seperti ini, rekomendasi kami adalah menggunakan versi https dari situs web untuk buletin, aturan optimisasi mesin pencari, dan kampanye iklan. Ini akan memastikan bahwa lalu lintas diarahkan ke versi https dari situs web dan bukan versi http.

Serangan dan pencegahan MITM (man-in-the-middle)

Penulis

- Nama Teo Selenius Twitter Ikuti @teoselenius

Pelajari bagaimana serangan man-in-the-middle (MITM) dapat menempatkan pengguna situs web Anda dalam bahaya dan bagaimana mencegahnya.

Apa serangan mitm?

Dalam serangan MITM, seseorang di jaringan mencegat komunikasi jaringan antara pengguna dan situs web Anda.

Bagaimana serangan MITM dilakukan?

Ada banyak cara untuk membajak koneksi jaringan seseorang, tetapi dua metode standar Keracunan arp Dan titik akses jahat.

Keracunan arp

Host di jaringan berbicara dengan dunia di luar jaringan area lokal (LAN) melalui gateway. Gateway dikonfigurasi pada klien, baik secara manual atau melalui protokol DHCP.

Komunikasi dalam LAN, bagaimanapun, difasilitasi melalui alamat MAC, bukan alamat IP. Untuk alasan ini, kami memerlukan protokol untuk memetakan alamat IP ke alamat MAC untuk berkomunikasi dengan host di jaringan berdasarkan alamat IP mereka. Dan protokol ini dinamai dengan tepat Protokol resolusi alamat atau ARP singkatnya.

Inilah cara kerja serangan keracunan ARP.

Penyerang mengirimkan balasan ARP yang tidak diminta ke perangkat jaringan target (e.G., telepon pengguna situs web), mengklaim bahwa perangkat penyerang adalah gateway. Dan cara protokol jaringan diimplementasikan, telepon akan percaya kepada penyerang dan mulai mengirim lalu lintasnya melalui perangkat penyerang.

Titik akses jahat

Serangan khas kedua bekerja oleh penyerang yang menyiapkan titik akses wifi yang meniru titik akses nyata di dekatnya.

Ketika pengguna tanpa disadari terhubung ke titik akses berbahaya, lalu lintas jaringan mereka dikirim ke penyerang, yang kemudian meneruskannya ke internet.

SSLSTRIP

Setelah koneksi dicegat, penyerang dapat menggunakan alat seperti SSLSTRIP untuk menonaktifkan semua pengalihan https dan mengubah https: // tautan ke http: // yang tidak terenkripsi: // .

Seharusnya tidak masalah

Kunci yang dibawa ke sini adalah bahwa pengembang tidak dapat mendasarkan keamanan aplikasi pada asumsi bahwa tidak ada yang dapat mencegat koneksi antara pengguna dan server web.

Sebaliknya, kita harus menggunakan enkripsi untuk memastikan tidak masalah apakah koneksi dibajak atau tidak.

Apakah HTTPS mencegah serangan MITM?

Sayangnya, HTTPS saja tidak cukup untuk mencegah serangan MITM terhadap pengguna Anda. Izinkan saya menunjukkan apa yang saya maksud. Berikut ini secara umum adalah apa yang terjadi ketika browser terhubung ke situs web:

1. Jenis pengguna di www.contoh.com ke bar URL dan enter.

2. Browser pengguna mengirimkan permintaan http yang tidak terenkripsi ke http: // www.contoh.com/

3. Webserver mengembalikan pengalihan ke https: // www.contoh.com

4. Browser pengguna mengirimkan permintaan https terenkripsi ke https: // www.contoh.com/.

5. Webserver kembali dengan halaman login.

6. Pengguna memasukkan nama pengguna dan kata sandi mereka, yang dikirimkan oleh browser dengan aman ke server web di seluruh koneksi TLS yang aman.

Tapi bagaimana jika ada penyerang di jaringan?

1. Jenis pengguna di www.contoh.com

2. Browser pengguna mengirimkan permintaan http yang tidak terenkripsi ke http: // www.contoh.com/

3. Penyerang mencegat permintaan yang tidak terenkripsi ini dan mengembalikan halaman login dari server nyata. Yang terpenting, koneksi masih belum terenkripsi.

4. Pengguna memberikan nama pengguna dan kata sandi langsung ke penyerang atas koneksi yang tidak terenkripsi.

Lihat masalahnya? Server web tidak pernah mendapat kesempatan untuk mengarahkan kembali pengguna ke https karena penyerang sudah mengambil alih koneksi.

Bagaimana mencegah serangan mitm?

Ada tiga persyaratan utama untuk melindungi aplikasi web Anda dari serangan MITM:

- Gunakan https.

- Gunakan HST yang dimuat sebelumnya.

- Harden Cipher SSL/TLS Anda.

Gunakan https

Pertahanan pertama sederhana, dan semoga Anda sudah melakukan ini. Dapatkan Sertifikat Gratis dari Let’s Encrypt dan gunakan HTTPS untuk semua konten Anda.

Gunakan HST yang dimuat sebelumnya

HSTS (HTTP Strict Transport Security) adalah fitur keamanan browser opt-in yang mencegah browser membuat koneksi yang tidak terenkripsi ke domain.

Berikut ini adalah bagaimana aliran jaringan dapat bekerja dengan HSTS diaktifkan:

1. Jenis pengguna di www.contoh.com

2. Situs web menggunakan HSTS, jadi browser pengguna segera mengirimkan permintaan HTTPS terenkripsi ke https: // www.contoh.com/. Penyerang tidak mendapat kesempatan.

3. Webserver kembali dengan halaman login.

4. Pengguna memasukkan nama pengguna dan kata sandi mereka, yang dikirimkan oleh browser dengan aman di seluruh koneksi TLS yang aman.

Lihat bagaimana HST mencegah serangan itu? Browser tidak pernah mengirim permintaan HTTP pertama yang tidak terenkripsi, dan penyerang tidak ada yang berarti untuk mencegat.

Anda dapat mengaktifkan perlindungan untuk situs web Anda dengan header ketat-transportasi. Pastikan untuk memasukkan subdomain dan mengaktifkan preloading HSTS. Anda dapat membaca lebih lanjut tentang opsi dan apa arti preloading di sini: HTTP Strict Transport Security (HSTS).

Harden Cipher TLS Anda

Anda dapat menggunakan HST yang dimuat sebelumnya untuk memaksa koneksi ke situs web Anda untuk dienkripsi. Tapi bagaimana jika seseorang mematahkan enkripsi itu? Anda harus berhati -hati saat mengkonfigurasi pengaturan TLS di server Anda.

Menerapkan kerahasiaan ke depan

Salah satu hal terpenting adalah menggunakan algoritma pertukaran utama seperti diffie-hellman yang tidak melibatkan pengiriman kunci simetris melalui jaringan. Kalau tidak, seperti saat menggunakan RSA untuk pertukaran kunci, jika seseorang di masa depan mendapatkan akses ke kunci pribadi (ingatlah Heartbleed?), penyerang dapat mendekripsi semua koneksi terenkripsi sebelumnya.

Properti ini disebut kerahasiaan ke depan atau kerahasiaan ke depan yang sempurna. Pastikan Anda mengaktifkannya.

Gunakan enkripsi yang diautentikasi

Gunakan cipher suites yang memverifikasi keaslian pesan sebelum mencoba mendekripsi. Cara ini jauh lebih rentan terhadap segala macam serangan seperti Padding Oracles. AES-GCM dan Chacha20-Poly1305 adalah cipher yang baik.

Nonaktifkan protokol warisan

Penting untuk tidak mendukung protokol warisan karena penyerang di jaringan dapat menurunkan koneksi ke pengaturan terburuk yang didukung oleh klien dan server.

- Hanya mendukung tls 1.2 ke atas.

- Hanya mendukung SHA dan SHA2 (SHA256, SHA384, dll.) untuk Mac (kode otentikasi pesan).

- Hanya mendukung AES-GCM dari blok cipher dan chacha20-poly1305 dari aliran sungai.

Anda dapat memeriksa dukungan browser untuk TLS 1.2 di sini.

Menghasilkan konfigurasi yang aman

Kunjungi konfigurasi SSL Mozilla untuk menghasilkan konfigurasi yang aman untuk server web Anda.

Kesimpulan

Pengguna aplikasi web apa pun dapat ditargetkan dengan serangan MITM bahkan jika situs web menggunakan https. Untungnya pengembang dapat mengambil beberapa langkah untuk melindungi aplikasi dari serangan ini. Ini adalah:

- Gunakan https.

- Gunakan HSTS dan preload.

- Konfigurasikan pengaturan TLS server Anda dengan tepat.

95% dari server https rentan terhadap serangan MITM sepele

Hanya 1 dari 20 server HTTPS dengan benar mengimplementasikan http keamanan transportasi yang ketat, fitur keamanan yang didukung secara luas yang mencegah pengunjung membuat koneksi HTTP yang tidak terenkripsi ke server.

Oleh karena itu, 95% sisanya rentan terhadap serangan pembajakan koneksi sepele, yang dapat dieksploitasi untuk melakukan serangan phishing, farmasi, dan farmasi yang efektif. Seorang penyerang dapat mengeksploitasi kerentanan ini setiap kali pengguna secara tidak sengaja mencoba mengakses situs yang aman melalui HTTP, dan karenanya penyerang bahkan tidak perlu menipu sertifikat TLS yang valid. Karena tidak ada crypto-wizardry yang diperlukan untuk membajak koneksi HTTP, serangan ini jauh lebih mudah dilakukan daripada yang menargetkan TLS, seperti serangan tenggelam yang baru diumumkan.

Latar belakang

Pertumbuhan HTTPS telah menjadi langkah positif yang sebagian besar dalam evolusi Internet, memungkinkan komunikasi terenkripsi antara lebih banyak pengguna dan situs web daripada sebelumnya. Banyak situs profil tinggi sekarang menggunakan https secara default, dan jutaan sertifikat TLS saat ini digunakan di web. Dengan perusahaan seperti Let’s Encrypt yang menawarkan sertifikat gratis dan alat manajemen otomatis, juga lebih mudah dari sebelumnya untuk menggunakan situs web HTTPS yang akan dipercaya oleh semua browser modern.

Tujuan utama dari sertifikat TLS adalah untuk memungkinkan browser memverifikasi bahwa ia berkomunikasi dengan situs web yang benar. Misalnya, jika https: // www.contoh.com menggunakan sertifikat TLS yang valid, maka penyerang manusia-di-menengah tidak akan dapat membajak koneksi browser ke situs ini kecuali dia juga dapat memperoleh sertifikat yang valid untuk domain itu.

Serangan manusia-di-menengah seperti ini umumnya tidak mungkin jika permintaan awal dari pelanggan menggunakan https.

Akan sangat sulit bagi penyerang untuk mendapatkan sertifikat yang valid untuk domain yang tidak dikendalikannya, dan menggunakan sertifikat yang tidak valid akan menyebabkan browser korban menampilkan pesan peringatan yang sesuai. Akibatnya, serangan manusia-di-tengah terhadap layanan HTTPS sulit dilakukan, dan seringkali tidak terlalu berhasil. Namun, ada banyak peluang realistis untuk menggunakan protokol HTTP yang tidak terenkripsi untuk menyerang sebagian besar situs web HTTPS.

HTTP Strict Transport Security (HSTS)

Komunikasi terenkripsi adalah persyaratan penting bagi bank dan situs web keuangan lainnya, tetapi HTTPS saja tidak cukup untuk mempertahankan situs-situs ini terhadap serangan manusia-di-menengah. Yang mengherankan, banyak situs web perbankan bersembunyi di antara 95% server HTTPS yang tidak memiliki fitur sederhana yang membuat mereka masih rentan terhadap serangan pemasangan dan manusia di tengah-tengah. Fitur yang hilang ini adalah HTTP Strict Transport Security (HSTS), dan hanya 1 dari 20 server yang aman saat ini memanfaatkannya, meskipun didukung oleh hampir semua browser modern.

Setiap situs web aman yang tidak bukan Menerapkan kebijakan HSTS dapat diserang hanya dengan membajak koneksi HTTP yang ditakdirkan untuk itu. Ini adalah vektor serangan yang layak secara mengejutkan, karena ada banyak cara di mana pengguna dapat secara tidak sengaja akhirnya terhubung melalui http alih -alih https.

URL yang diketik secara manual sering menghasilkan permintaan awal yang tidak aman, karena sebagian besar pengguna tidak mengetik secara eksplisit dalam string protokol (http: // atau https: //). Ketika tidak ada protokol yang diberikan, browser akan default ke HTTP – kecuali ada kebijakan HSTS yang tepat yang berlaku.

Untuk meningkatkan aksesibilitas, sebagian besar situs web yang aman juga menjalankan layanan HTTP untuk mengarahkan pengguna ke situs HTTPS yang sesuai-tetapi ini membuat mereka sangat rentan terhadap serangan manusia-di-tengah jika tidak ada kebijakan HSTS yang berlaku. Tidak hanya banyak pengguna yang terbiasa mengunjungi situs HTTP terlebih dahulu, tetapi siapa pun yang mengunjungi situs tersebut melalui bookmark lama atau hasil mesin pencari mungkin pada awalnya mengakses situs melalui alamat http yang tidak aman. Setiap kali ini terjadi, penyerang dapat membajak permintaan HTTP awal dan mencegah pelanggan diarahkan ke situs web HTTPS yang aman.

Jenis serangan ini dapat diotomatisasi dengan alat SSLSTRIP, yang secara transparan membajak lalu lintas HTTP di jaringan dan mengubah tautan HTTPS dan mengarahkan kembali ke HTTP. Jenis eksploitasi ini kadang -kadang dianggap sebagai serangan downgrade protokol, tetapi sebenarnya, bukan: daripada penurunan peringkat protokol, itu hanya mencegah protokol HTTP ditingkatkan ke https.

Situs web perbankan online NATWEST di www.nwolb.com tidak memiliki kebijakan HSTS dan juga menawarkan layanan HTTP untuk mengarahkan kembali pelanggannya ke situs https. Pengaturan ini rentan terhadap jenis serangan manusia-di-tengah yang dijelaskan di atas.

Situs yang rentan dapat diserang dalam skala besar dengan mengkompromikan router rumah atau server DNS untuk mengarahkan nama host target di server yang dikendalikan oleh penyerang (serangan yang disebut “farmasi”). Beberapa serangan skala yang lebih kecil dapat dilakukan dengan sangat mudah-misalnya, jika penyerang mengatur titik akses Wi-Fi yang nakal untuk memberikan akses internet kepada para korban di dekatnya, ia dapat dengan mudah mempengaruhi hasil pencarian DNS mereka.

Bahkan jika situs web yang aman menggunakan https secara eksklusif (i.e. tanpa layanan http sama sekali), maka serangan man-in-the-middle masih mungkin. Misalnya, jika korban mengetik secara manual www.examplebank.com ke bilah alamat browsernya – tanpa awalannya https: //—Kok browser akan mencoba membuat koneksi HTTP yang tidak terenkripsi ke http: // www.examplebank.com, bahkan jika situs asli tidak menjalankan layanan http. Jika nama host ini telah diproduksi, atau dikenakan serangan manusia-di-tengah, penyerang dapat membajak permintaan tetap dan menguping koneksi karena disampaikan ke situs aman yang asli, atau melayani konten phishing langsung ke korban kepada korban.

Singkatnya, gagal menerapkan kebijakan HSTS di situs web yang aman berarti penyerang dapat melakukan serangan manusia-di-menengah tanpa harus mendapatkan sertifikat TLS yang valid. Banyak korban akan jatuh cinta pada serangan ini, karena mereka dapat dieksekusi melalui koneksi HTTP yang tidak terenkripsi, sehingga menghindari peringatan peramban tentang sertifikat yang tidak valid tentang browser.

Menerapkan HSTS: One-liner sederhana

Serangan manusia-di-menengah yang sepele yang dijelaskan di atas dapat digagalkan dengan menerapkan kebijakan HSTS yang sesuai. Situs web yang aman dapat melakukan ini hanya dengan mengatur header HTTP tunggal dalam tanggapannya:

Ketat-transport-keamanan: maksimal-usia = 31536000;

Header ini hanya dapat diatur di atas koneksi HTTPS, dan menginstruksikan browser yang kompatibel untuk hanya Akses situs melalui https untuk tahun berikutnya (31.536.000 detik = 1 tahun). Ini adalah nilai maksimal yang paling umum, digunakan oleh hampir setengah dari semua server https. Setelah kebijakan HSTS ini diterapkan, bahkan jika pengguna secara manual mengawali nama host situs dengan http: //, browser akan mengabaikan ini dan mengakses situs melalui https sebagai gantinya.

Kombinasi HSTS dan HTTPS karena itu memberikan pertahanan yang baik terhadap serangan pharming, karena penyerang tidak akan dapat mengarahkan kembali dan mencegat lalu lintas HTTP plaintext ketika klien mematuhi kebijakan HSTS, juga tidak akan dapat menyajikan sertifikat TLS yang valid untuk situs yang ia ketahui, ia tidak menyamar.

Penyerang bahkan tidak dapat mengandalkan sebagian kecil korbannya secara tidak bijaksana mengabaikan penggunaan sertifikat yang tidak valid, karena browser harus menganggap situasi ini sebagai kegagalan yang sulit ketika kebijakan HSTS berlaku. Browser tidak akan membiarkan korban mengakses situs jika menemukan sertifikat yang tidak valid, juga tidak akan memungkinkan pengecualian ditambahkan.

Ketika Google Chrome menemukan sertifikat yang tidak valid untuk situs yang memiliki kebijakan HSTS yang efektif, korban tidak diizinkan untuk melewati pesan peringatan browser atau menambahkan pengecualian.

Untuk mencegah jenis serangan lainnya, juga bijaksana untuk menambahkan arahan cenderung untuk memastikan bahwa setiap subdomain yang mungkin dari suatu situs dilindungi oleh HSTS. Ini mengurangi serangan cookie suntikan dan fiksasi sesi yang dapat dieksekusi dengan menyamar sebagai situs HTTP di subdomain yang tidak ada seperti foo.www.contoh.com, dan menggunakannya untuk mengatur cookie yang akan dikirim ke situs aman di https: // www.contoh.com. Petunjuk ini dapat diaktifkan seperti itu:

Ketat-transport-keamanan: maksimal-usia = 31536000; termasuk domain

Namun, beberapa pemikiran diperlukan sebelum mengambil pendekatan Carte Blanche memasukkan semua subdomain dalam kebijakan HSTS. Administrator situs web harus memastikan bahwa setiap subdomainnya mendukung HTTPS untuk setidaknya durasi yang ditentukan oleh parameter maksimal, jika tidak, pengguna subdomain ini berisiko terkunci.

Menetapkan Kebijakan HSTS juga akan melindungi pengunjung pertama kali yang biasanya menggunakan bar pencarian atau mesin pencari untuk mencapai tujuan mereka. Misalnya, mengetik “paypal” ke mesin pencari https Google akan menghasilkan tautan ke https: // www.paypal.com, karena Google akan selalu menautkan ke versi https dari situs web jika ada kebijakan HSTS yang sesuai.

HSTS Preloading

HSTS jelas merupakan fitur keamanan yang penting, tetapi ada beberapa keadaan di mana manfaatnya tidak akan berhasil. Karena arahan HSTS dikirimkan melalui header HTTP (melalui koneksi HTTPS), HSTS hanya dapat menginstruksikan browser untuk hanya menggunakan HTTPS setelah Kunjungan pertama browser ke situs web yang aman.

Oleh karena itu pria-di-menengah masih dapat melakukan serangan terhadap pengguna yang memiliki:

- Belum pernah mengunjungi situs tersebut.

- Baru -baru ini menginstal ulang sistem operasi mereka.

- Baru -baru ini menginstal ulang browser mereka.

- Beralih ke browser baru.

- Beralih ke perangkat baru (e.G. telepon genggam).

- Menghapus cache browser mereka.

- Tidak mengunjungi situs dalam setahun terakhir (atau berapa lama periode maksimal berlangsung).

Kerentanan ini dapat dihilangkan dengan menggunakan HSTS Preloading, yang memastikan bahwa kebijakan HSTS situs didistribusikan ke browser yang didukung sebelum Kunjungan pertama pelanggan.

Administrator situs web dapat menggunakan formulir di https: // hstspreload.AppSpot.com/ Untuk meminta domain untuk dimasukkan dalam daftar preload HSTS yang dikelola oleh Google. Setiap situs harus memiliki sertifikat yang valid, mengalihkan semua lalu lintas http ke https, dan melayani semua subdomain melalui https. Header HSTS yang dilayani dari setiap situs harus menentukan usia maksimal setidaknya 18 minggu (10.886.400 detik) dan termasuk preload dan arahan domain termasuk.

Butuh beberapa bulan untuk domain untuk ditinjau dan disebarkan ke versi stabil terbaru dari Firefox, Safari, Internet Explorer, Edge dan Chrome. Ketika domain ditambahkan ke daftar preload, semua pengguna browser ini akan mendapat manfaat dari keamanan yang ditawarkan oleh HSTS, bahkan jika mereka belum pernah mengunjungi situs sebelumnya.

Kesimpulan

HSTS didukung secara luas, tetapi tidak diterapkan secara luas. Hampir semua browser modern mematuhi kebijakan HSTS, termasuk Internet Explorer 11, Microsoft Edge, Firefox, Chrome, Safari dan Opera – namun kurang dari 5% situs web yang aman memungkinkan fitur keamanan yang penting ini.

Situs web yang aman yang tidak menggunakan HST adalah sepele untuk diserang jika penyerang dapat membajak lalu lintas web korban, tetapi bahkan lebih mudah untuk mengalahkan serangan seperti itu dengan menerapkan kebijakan HSTS. Ini menimbulkan pertanyaan mengapa begitu sedikit situs web menggunakan HST.

Spesifikasi HSTS (RFC 6797) diterbitkan pada tahun 2012, dan karenanya tidak dapat dianggap sebagai teknologi baru lagi. Meskipun demikian, banyak administrator situs web mungkin masih tidak menyadari keberadaannya, atau mungkin belum merasa siap untuk berkomitmen untuk menjalankan situs web https saja HTTPS. Ini mungkin alasan paling signifikan untuk penyerapannya yang rendah.

Beberapa administrator situs web bahkan menonaktifkan HST dengan secara eksplisit mengatur usia maksimal 0 detik. Ini memiliki efek mematikan kebijakan HSTS yang ditetapkan sebelumnya, tetapi backpedaling ini hanya dapat mengambil efek yang tepat jika setiap klien meninjau kembali situs yang aman setelah Usia maksimal telah diatur ke nol. Ketika sebuah situs mengimplementasikan kebijakan HSTS, ia secara efektif berkomitmen untuk mempertahankan layanan HTTPS-nya selama usia maksimum terbesar yang pernah ditentukan, jika tidak ia berisiko menolak akses ke pengunjung yang jarang. Hampir 4% dari semua server HTTPS yang menggunakan header ketat-transport-keamanan saat ini menetapkan maksimal nol, termasuk Twitter T Twitter.co url-shortener.

Dukungan browser untuk HST juga dapat memperkenalkan beberapa masalah privasi. Dengan memulai permintaan ke beberapa nama host yang berbeda (beberapa di antaranya memungkinkan HSTS), halaman web yang bermusuhan dapat membuat “supercookie” untuk secara unik mengidentifikasi browser klien selama kunjungan berikutnya, bahkan jika pengguna menghapus cookie konvensional browser browser browser browser browser browser browser browser browser browser browser Browser. Browser akan mengingat pola hostname mana yang diaktifkan HST, sehingga memungkinkan supercookie bertahan. Namun, masalah privasi ini hanya memengaruhi klien dan tidak berfungsi sebagai alasan bagi situs web untuk menghindari penerapan kebijakan HSTS mereka sendiri.

Menerapkan kebijakan HSTS sangat sederhana dan tidak ada kerugian praktis ketika situs sudah beroperasi sepenuhnya melalui HTTPS. Ini membuatnya semakin mengejutkan melihat banyak bank gagal menggunakan HST, terutama di platform perbankan online mereka. Ini menunjukkan praktik keamanan yang buruk di mana yang paling penting, karena ini cenderung menjadi target utama serangan farmasi.

Netcraft menawarkan berbagai layanan yang dapat digunakan untuk mendeteksi dan mengalahkan serangan farmasi berskala besar, dan layanan pengujian keamanan yang mengidentifikasi kerentanan manusia-di-menengah dalam aplikasi web dan aplikasi seluler. Hubungi keamanan [email protected] untuk informasi lebih lanjut.

Apakah https mencegah manusia di tengah?

Man in the Middle (MITM) adalah serangan online terkenal yang bertujuan untuk mencegat koneksi antara sistem komputer. Biasanya menargetkan mencuri informasi sensitif seperti kredensial login dan detail kartu kredit.

Man in the Middle terkenal di lingkungan web untuk menargetkan komunikasi situs web. Penyerang memasukkan diri di antara server web dan browser, jadi mereka diam -diam mendengarkan komunikasi, mencuri data yang dipertukarkan, dan mungkin mengubah pesan yang menguntungkan mereka.

Apa itu sertifikat SSL dan bagaimana SSL.

Harap aktifkan JavaScript

Apakah https mencegah manusia di serangan tengah?

Protokol HTTPS efisien dalam mencegah manusia di serangan tengah. Ini bergantung pada mekanisme enkripsi yang kuat untuk melindungi informasi sensitif sambil dipertukarkan antara situs web dan pengunjung mereka.

Risiko manusia di serangan tengah

Dalam sistem web, serangan MITM dimulai dengan mencegat koneksi antara server web (situs web) dan klien (browser). Ini pada dasarnya terjadi dengan meretas jaringan melalui salah satu dari banyak perangkat atau sistem yang menangani koneksi, seperti router wifi, jaringan ISP, dan server DNS.

Karena penyerang mendapatkan akses ke jaringan, mereka mendengarkan dan menganalisis data yang ditransmisikan untuk mendeteksi dan mencuri informasi sensitif. Mereka juga dapat mengubah pesan yang dipertukarkan, menyuntikkan yang berbahaya baru, atau mengarahkan kembali permintaan ke tujuan yang sama sekali berbeda.

Semua ini terjadi secara diam -diam sehingga berkomunikasi partai Don’Aku benar -benar tahu komunikasi mereka sedang dicegat.

Bagaimana https mencegah manusia di tengah?

Protokol HTTPS adalah versi panjang dari protokol HTTP biasa. Itu menambahkan lapisan keamanan untuk melindungi data saat dalam transit.

HTTPS menggunakan protokol kriptografi TLS untuk mengenkripsi komunikasi melalui jaringan komputer. Mekanisme ini memanfaatkan pasangan kunci terkait (kunci publik dan pribadi) untuk mengenkripsi/mendekripsi informasi menggunakan algoritma hashing yang sangat kuat.

Enkripsi ini sangat penting dalam mencegah serangan MITM karena mengimplementasikan tiga langkah keamanan utama:

- Https mengubah data koneksi menjadi format terenkripsi, jadi penyerang bisa’t membaca informasi jika mereka dapat mengelola ke jaringan.

- HTTPS memastikan informasi tidak diubah, karena modifikasi apa pun akan mudah dideteksi oleh mekanisme enkripsi/dekripsi.

- Https memverifikasi komunikasi dibuat dengan situs web yang diminta, sehingga koneksi bisa’t ditangani oleh penerima palsu.

Untuk melakukannya, HTTPS mengharuskan mengeluarkan sertifikat TLS/SSL yang memegang kunci publik dan digunakan untuk mengenkripsi informasi dan memverifikasi identitas situs web yang dikunjungi. Untungnya, sertifikat ini dapat dikeluarkan secara gratis dari serangkaian penyedia yang dapat dipercaya.

Sertifikat SSL vs. Serangan manusia-di-menengah

Sertifikat SSL ISN’T Just a Cute Riok di sebelah URL situs web. Itu dibuat untuk memastikan pertukaran data yang aman antara pengunjung dan situs web dengan melindungi pihak-pihak ini dari setiap intrusi potensial, seperti yang disebut “Serangan manusia-di-menengah”.

Apa itu serangan manusia-di-tengah?

A Serangan man-in-the-middle (MITM) adalah serangan dunia maya yang terjadi ketika seorang peretas (penyerang) menempatkan dirinya di antara klien (browser) dan server (situs web) dan menyamar sebagai salah satunya.

Ini berarti bahwa server/klien benar -benar terhubung ke peretas, bukan ke pihak kedua; klien “berpikir” bahwa itu membuat koneksi terenkripsi dengan server, namun mereka berdua sebenarnya “pembicaraan” dengan peretas yang memiliki kemungkinan untuk melihat, membaca, dan memodifikasi data yang dikirimkan.

Itu’S mengapa serangan cyber ini dipanggil “Man-in-the-Middle”.

Bagaimana cara kerja serangan manusia-di-menengah?

Anda sekarang membaca artikel ini dari ponsel atau laptop Anda. Perangkat Anda mengirimkan data dari browser Anda ke medium’S Server Situs Web.

Informasi tersebut beralih dari perangkat Anda ke penyedia internet Anda dan mencapai server melalui protokol yang disebut Http. Karena protokol ini tidak aman, kata sandi apa pun, kredensial login atau informasi kartu kredit yang dikirim dengan itu dimenangkan’T terenkripsi dan dapat dibaca oleh siapa saja yang dapat mengaksesnya.

Selama serangan MITM, peretas mencegat data yang dikirim dengan membobol koneksi Wi-Fi atau penyedia internet’jaringan s. Setelah dia mencuri data, dia dapat dengan mudah membaca (karena itu bukan’t dienkripsi) dan mengurutkannya untuk menemukan informasi sensitif.

Bagaimana kriptografi membahas masalah serangan man-in-the-middle?

Terima kasih kepada “Kriptografi asimetris”, Dikenal sebagai Kriptografi kunci publik, Komunikasi web dan elektronik dilindungi dari serangan MITM.

Algoritma kriptografi ini menggunakan Publik – pasangan kunci pribadi Untuk melakukan dan memastikan dua fungsi penting:

- Autentikasi – Jika pemegang kunci pribadi mengirim pesan, kunci publiknya digunakan untuk memverifikasi dan mengotentikasi pemegangnya

- Enkripsi – Hanya pemegang kunci pribadi yang dapat mendekripsi pesan ini (yang sebelumnya dienkripsi menggunakan kunci publik)

Oleh karena itu, sebuah pesan dapat dienkripsi oleh siapa pun melalui kunci publik, tetapi hanya dapat didekripsi oleh pemegang melalui kunci pribadi yang cocok.

Dengan cara ini, seorang peretas menang’T dapat mendekripsi dan membaca pesan apa pun yang dikirim melalui protokol terenkripsi karena pasangan kunci hanya dinegosiasikan antara dua pihak yang ada.

Bagaimana sertifikat SSL membantu Anda mempertahankan dari serangan ini?

Dengan meningkatkan ke Protokol HTTPS.

Itu Infrastruktur kunci publik diaktifkan melalui pemasangan Sertifikat SSL yang berisi dua elemen: Protokol SSL dan Sertifikat diri.

Itu Protokol SSL Memastikan migrasi ke https yang mengamankan web dan komunikasi elektronik. Kunci pribadi adalah satu -satunya yang dapat membuat koneksi yang valid dalam hubungan dengan sertifikat yang sesuai.

Itu Sertifikat mengotentikasi identitas dan kepercayaan pemilik berdasarkan infrastruktur Otoritas Sertifikat (CA).

Setelah sertifikat SSL telah diinstal di server, intervensi pihak ketiga, seperti serangan MITM, dikecualikan. Meskipun mungkin memiliki kemungkinan untuk mencegat data, peretas dapat’t mendekripsi karena dia tidak’t memiliki kunci pribadi. Kunci pribadi milik secara eksklusif ke server.

Untuk menipu klien bahwa dia adalah “Server”, peretas harus menggunakan sertifikatnya sendiri. Karena sertifikat SSL biasanya dikeluarkan oleh CAS terkemuka, peretas tidak dapat memalsukan sertifikat SSL tepercaya untuk membuatnya tampak seperti dia memilikinya. Jika dia mencoba untuk memalsukannya dan memberikan kunci pribadinya sendiri, CA’tanda tangan yang terkandung dalam sertifikat akan dihancurkan dan browser akan mengidentifikasi sertifikat sebagai “Tidak sah”.

Peretas akan dipaksa untuk mendapatkan sertifikat palsu yang tidak divalidasi oleh CA yang andal. Sekali lagi, sertifikat ini pasti akan diidentifikasi dan ditandai sebagai “Tidak aman” oleh browser modern mana pun.

Dengan cara ini, sertifikat SSL menghilangkan terjadinya serangan MITM.

Pikiran terakhir

Produk keamanan web ini telah dirancang khusus untuk melindungi situs web dan pelanggan dari jenis serangan cyber ini.

Jika Anda senang membaca karya ini, clap�� atau bagikan artikel ini. Cari tahu lebih lanjut tentang �� SSL ON SSL Dragon’S Blog atau dapatkan gratis “Dari http ke https” ebook.