Apakah Ike menggunakan Oakley

Apakah ipsec menggunakan Ike atau isakmp

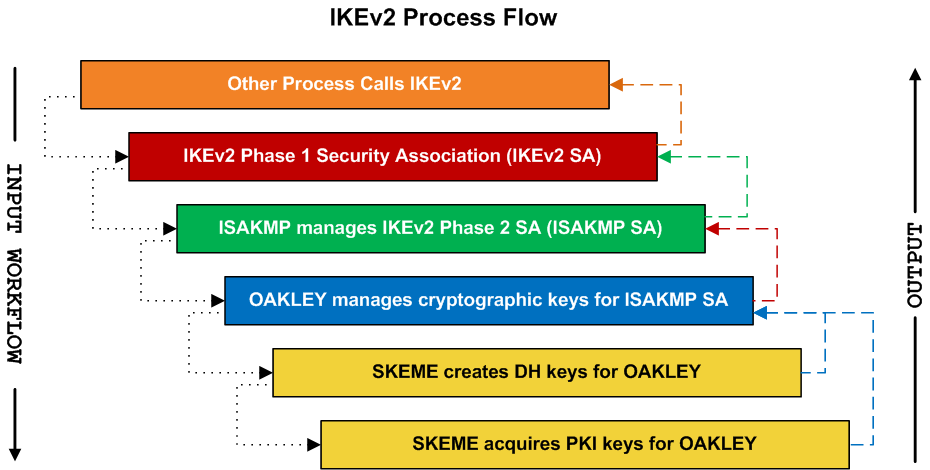

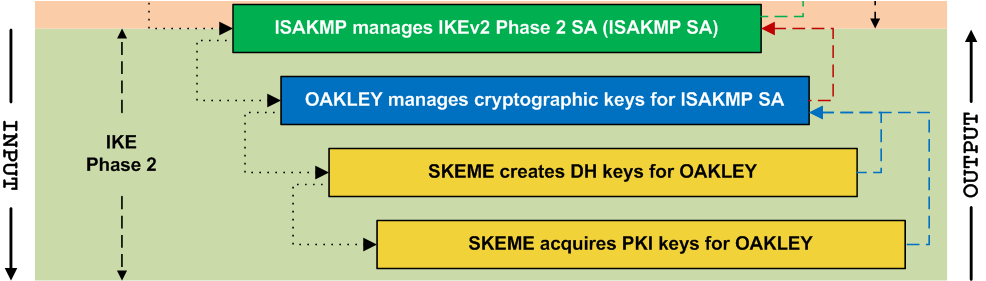

IKEV2 menggunakan isakmp untuk memanggil Oakley selama Fase 2, di mana diharapkan untuk mengoordinasikan input ke skema (bahan kunci) dan mengembalikan output ke isakmp (tombol). Mengapa isakmp tidak hanya berkomunikasi dengan skeme secara langsung? Mengapa tidak ada satu proses pun yang menangani semua langkah ini sekaligus? Tiga Kata: Kerahasiaan Maju Perfect Forward (PFS).

Apakah Ike menggunakan Oakley

[RFC Home] [Teks | PDF | html] [pelacak] [IPR] [Halaman Info]

Dipukuli oleh: 4306 Historis

Diperbarui oleh: 4109

Ringkasan:

1. IPSEC menggunakan isakmp (Asosiasi Keamanan Internet dan Protokol Manajemen Utama) untuk pertukaran informasi utama dan otentikasi rekan.

2. IKEV2, versi terbaru IKE, menggunakan isakmp untuk memohon Oakley, protokol pertukaran utama, selama fase 2 negosiasi IPSEC.

3. Isakmp mengoordinasikan input ke skeme, yang menghasilkan bahan kunci, dan mengembalikan output ke isakmp, yang menangani manajemen kunci.

4. Alasan mengapa IsakMP tidak berkomunikasi langsung dengan Skeme adalah karena Secect Forward Secrecy (PFS), yang memastikan bahwa kompromi kunci satu sesi tidak membahayakan sesi masa lalu atau masa depan.

Poin -Poin Kunci:

- IPSEC menggunakan isakmp untuk pertukaran utama dan otentikasi.

- IKEV2 menggunakan isakmp untuk menghubungi Oakley selama fase 2 negosiasi IPSEC.

- Isakmp mengoordinasikan input ke skema dan mengembalikan output ke isakmp.

- Perfect Forward Secrecy (PFS) adalah alasan mengapa isakmp tidak berkomunikasi secara langsung dengan skeme.

Pertanyaan:

- Mengapa IKEV2 menggunakan isakmp? IKEV2 menggunakan isakmp untuk memohon Oakley, yang bertanggung jawab untuk menghasilkan materi kunci.

- Apa tujuan isakmp? IsakMP digunakan untuk pertukaran utama dan otentikasi di IPSEC.

- Apa peran skeme dalam negosiasi ipsec? Skeme menghasilkan bahan kunci berdasarkan input yang diterima dari isakmp.

- Mengapa tidak ada satu proses pun yang menangani semua langkah pertukaran kunci dan pembuatan kunci? Perfect Forward Secrecy (PFS) membutuhkan pemisahan pertukaran kunci dan proses pembuatan kunci untuk mencegah kompromi sesi masa lalu atau masa depan.

- Apa tujuan Oakley dalam negosiasi IPSEC? Oakley adalah protokol pertukaran utama yang digunakan selama fase 2 negosiasi IPSec untuk menghasilkan materi kunci.

- What is Perfect Forward Secrecy (PFS)? Perfect Forward Secrecy (PFS) memastikan bahwa mengkompromikan kunci satu sesi tidak membahayakan sesi masa lalu atau masa depan.

- Apakah isakmp berkomunikasi langsung dengan skema? Tidak, isakmp mengoordinasikan input untuk bermain dan mengembalikan output ke isakmp untuk manajemen kunci.

- Versi IKE mana yang digunakan di IPSEC? IKEV2 adalah versi terbaru yang digunakan di IPSEC.

- Apa tujuan Isakmp di IPSEC? IsakMP digunakan untuk pertukaran utama dan otentikasi di IPSEC.

- Apa yang terjadi selama fase 2 negosiasi IPSEC? Oakley dipanggil oleh isakmp untuk generasi kunci selama fase 2 negosiasi IPSec.

- Mengapa PFS penting di IPSEC? PFS memastikan bahwa kompromi kunci satu sesi tidak membahayakan sesi masa lalu atau masa depan, meningkatkan keamanan.

- Mengapa isakmp tidak secara langsung berkomunikasi dengan skema? Pemisahan pertukaran utama dan proses pembuatan kunci diperlukan untuk Secect Forward Secrecy (PFS) di IPSEC.

- Dapat isakmp digunakan untuk asosiasi keamanan lain selain dari IPSEC? Ya, isakmp dapat digunakan untuk asosiasi keamanan lainnya seperti AH dan ESP untuk IETF IPSEC DOI.

- Apakah seluruh protokol Oakley dan Skeme perlu diimplementasikan untuk IPSEC? Tidak, hanya sebagian dari Oakley dan skeme yang diperlukan untuk tujuan IPSEC yang perlu diterapkan.

- Apa yang Ike perjuangkan? Ike adalah singkatan dari Internet Key Exchange.

Jawaban terperinci:

- Mengapa IKEV2 menggunakan isakmp?

IKEV2 menggunakan isakmp untuk memohon Oakley selama fase 2 negosiasi IPSEC. IsakMP bertanggung jawab untuk mengoordinasikan input ke skema (materi kunci) dan mengembalikan output ke isakmp (tombol). Divisi tanggung jawab ini memungkinkan untuk Secret Secrecy (PFS) yang sempurna, memastikan keamanan sesi masa lalu dan mendatang. - Apa tujuan isakmp?

IsakMP (Asosiasi Keamanan Internet dan Protokol Manajemen Utama) digunakan untuk pertukaran informasi utama dan otentikasi rekan di IPSEC. Ini menyediakan kerangka kerja untuk menegosiasikan dan membangun asosiasi keamanan (SAS) antara dua perangkat. - Apa peran skeme dalam negosiasi ipsec?

Skeme adalah teknik pertukaran utama yang digunakan oleh isakmp untuk menghasilkan materi kunci untuk asosiasi keamanan. Ini menyediakan fitur seperti anonimitas, ketahanan kembali, dan penyegaran kunci cepat. Skeme mengambil input dari isakmp dan menghasilkan bahan utama, yang kemudian dikembalikan ke isakmp untuk pemrosesan lebih lanjut. - Mengapa tidak ada satu proses pun yang menangani semua langkah pertukaran kunci dan pembuatan kunci?

Pemisahan pertukaran utama dan proses pembuatan kunci diperlukan untuk Secect Forward Secrecy (PFS) di IPSEC. PFS memastikan bahwa kompromi kunci satu sesi tidak membahayakan sesi masa lalu atau masa depan. Dengan memisahkan proses ini dan mengoordinasinya melalui isakmp, keamanan IPSec ditingkatkan. - Apa tujuan Oakley dalam negosiasi IPSEC?

Oakley adalah protokol pertukaran utama yang digunakan selama fase 2 negosiasi IPSEC. Ini menggambarkan serangkaian pertukaran kunci, yang dikenal sebagai “mode,” yang menyediakan fitur seperti kerahasiaan maju yang sempurna untuk kunci, perlindungan identitas, dan otentikasi. Oakley dipanggil oleh isakmp untuk menghasilkan bahan utama untuk IPSec. - What is Perfect Forward Secrecy (PFS)?

Perfect Forward Secrecy (PFS) adalah properti dari protokol kriptografi yang memastikan kompromi kunci satu sesi tidak akan membahayakan sesi masa lalu atau masa depan. Dalam konteks IPSEC, PFS dicapai dengan memisahkan pertukaran utama dan proses pembuatan kunci, sebagaimana dikoordinasikan oleh Isakmp dan Oakley, memastikan keamanan semua sesi IPSEC. - Apakah isakmp berkomunikasi langsung dengan skema?

Tidak, isakmp tidak secara langsung berkomunikasi dengan skema. Isakmp mengoordinasikan input ke skema dan mengembalikan output ke isakmp. Divisi tanggung jawab ini memungkinkan untuk menegakkan Second Forward Secrecy (PFS) dan memastikan keamanan bahan utama yang digunakan di IPSEC. - Versi IKE mana yang digunakan di IPSEC?

Versi terbaru IKE yang digunakan di IPSEC adalah IKEV2, yang dibangun berdasarkan fungsionalitas versi sebelumnya dan menyediakan fitur keamanan yang ditingkatkan. - Apa tujuan Isakmp di IPSEC?

Tujuan isakmp di IPSEC adalah untuk menyediakan kerangka kerja untuk otentikasi dan pertukaran utama. Isakmp adalah independen pertukaran utama dan mendukung berbagai metode pertukaran utama. Itu bertanggung jawab untuk menegosiasikan dan membangun asosiasi keamanan (SAS) antara rekan IPSec. - Apa yang terjadi selama fase 2 negosiasi IPSEC?

Selama fase 2 negosiasi IPSEC, ISAKMP memanggil Oakley, protokol pertukaran utama, untuk menghasilkan bahan utama. Bahan kunci ini digunakan untuk membangun asosiasi keamanan (SAS) untuk lalu lintas IPSec antara rekan -rekan. - Mengapa PFS penting di IPSEC?

Perfect Forward Secrecy (PFS) penting di IPSEC karena memastikan bahwa kompromi kunci yang digunakan dalam satu sesi tidak akan membahayakan kunci yang digunakan dalam sesi masa lalu atau mendatang. Dengan memisahkan pertukaran utama dan proses pembuatan utama, IPSEC mencapai PFS dan meningkatkan keamanan komunikasi secara keseluruhan. - Mengapa isakmp tidak secara langsung berkomunikasi dengan skema?

IsakMP tidak secara langsung berkomunikasi dengan Skeme untuk menegakkan Secret Secrecy (PFS) yang sempurna. PFS membutuhkan pemisahan pertukaran utama dan proses pembuatan kunci, sebagaimana dikoordinasikan oleh Isakmp dan Oakley. Pemisahan ini meningkatkan keamanan IPSEC dengan melindungi materi kunci yang digunakan dalam komunikasi. - Dapat isakmp digunakan untuk asosiasi keamanan lain selain dari IPSEC?

Ya, isakmp dapat digunakan untuk asosiasi keamanan lain selain dari IPSEC. Ini dapat digunakan untuk asosiasi keamanan seperti AH (header otentikasi) dan ESP (muatan keamanan yang dienkapsulasi) untuk IETF IPSEC DOI (domain interpretasi), menyediakan kerangka kerja untuk otentikasi dan pertukaran utama dalam berbagai skenario komunikasi yang aman. - Apakah seluruh protokol Oakley dan Skeme perlu diimplementasikan untuk IPSEC?

Tidak, untuk Ipsec, tidak perlu menerapkan seluruh protokol Oakley dan Skeme. Hanya sebagian dari protokol ini, yang diperlukan untuk mencapai tujuan IPSec, yang perlu diterapkan. Hal ini memungkinkan fleksibilitas dalam memilih protokol dan fitur spesifik berdasarkan persyaratan spesifik dari penyebaran. - Apa yang Ike perjuangkan?

Ike adalah singkatan dari Internet Key Exchange. Ini adalah protokol manajemen kunci yang digunakan di IPSEC untuk bernegosiasi dan membangun hubungan keamanan antara rekan.

Apakah ipsec menggunakan Ike atau isakmp

IKEV2 menggunakan isakmp untuk memanggil Oakley selama Fase 2, di mana diharapkan untuk mengoordinasikan input ke skema (bahan kunci) dan mengembalikan output ke isakmp (tombol). Mengapa isakmp tidak hanya berkomunikasi dengan skeme secara langsung? Mengapa tidak ada satu proses pun yang menangani semua langkah ini sekaligus? Tiga Kata: Kerahasiaan Maju Perfect Forward (PFS).

Apakah Ike menggunakan Oakley

[RFC Home] [Teks | PDF | html] [pelacak] [IPR] [Halaman Info]

Dipukuli oleh: 4306 Historis

Diperbarui oleh: 4109

Kelompok Kerja Jaringan D. Permintaan Harkins untuk Komentar: 2409 D. Kategori Carrel: Standar Track Cisco Systems November 1998 Pertukaran Kunci Internet (IKE) Status memo ini dokumen ini menentukan protokol trek standar internet untuk komunitas internet, dan meminta diskusi dan saran untuk perbaikan. Silakan merujuk ke edisi saat ini dari "Standar Protokol Resmi Internet" (STD 1) untuk status standardisasi dan status protokol ini. Distribusi memo ini tidak terbatas. Pemberitahuan Hak Cipta Hak Cipta (C) The Internet Society (1998). Seluruh hak cipta. Daftar Isi 1 Abstrak. 2 2 Diskusi. 2 3 istilah dan definisi. 3 3.1 Persyaratan Terminologi. 3 3.2 notasi. 3 3.3 Secrecty ke depan yang sempurna. 5 3.4 Asosiasi Keamanan. 5 4 Pendahuluan. 5 5 pertukaran. 8 5.1 otentikasi dengan tanda tangan digital. 10 5.2 otentikasi dengan enkripsi kunci publik. 12 5.3 Metode otentikasi yang direvisi dengan enkripsi kunci publik. 13 5.4 otentikasi dengan kunci yang dibagikan sebelumnya. 16 5.5 Mode Cepat. 16 5.6 Mode Grup Baru. 20 5.7 Pertukaran Informasi ISAKMP. 20 6 Grup Oakley. 21 6.1 Grup Oakley Pertama. 21 6.2 Second Oakley Group. 22 6.3 Group Oakley Ketiga. 22 6.4 Grup Oakley Keempat. 23 7 Ledakan Payload Pertukaran Lengkap. 23 7.1 Fase 1 dengan mode utama. 23 7.2 fase 2 dengan mode cepat. 25 8 contoh kerahasiaan ke depan yang sempurna. 27 9 Petunjuk Implementasi. 27 Trek Standar Harkins & Carrel [halaman 1]

RFC 2409 IKE November 1998 10 Pertimbangan Keamanan. 28 11 Pertimbangan IANA. 30 12 Ucapan Terima Kasih. 31 13 Referensi. 31 Lampiran a. 33 Lampiran b. 37 alamat penulis. Catatan 40 Penulis. 40 Pernyataan Hak Cipta Lengkap. 41 1. Abstrak Isakmp ([msst98]) menyediakan kerangka kerja untuk otentikasi dan pertukaran utama tetapi tidak mendefinisikannya. IsakMP dirancang untuk menjadi independen pertukaran utama; yaitu, dirancang untuk mendukung banyak pertukaran kunci yang berbeda. Oakley ([ORM96]) menggambarkan serangkaian pertukaran kunci- disebut "mode"- dan merinci layanan yang disediakan oleh masing-masing (e.G. kerahasiaan ke depan yang sempurna untuk kunci, perlindungan identitas, dan otentikasi). Skeme ([Skeme]) menjelaskan teknik pertukaran kunci serbaguna yang memberikan anonimitas, ketolakan, dan penyegaran kunci cepat. Dokumen ini menjelaskan protokol menggunakan bagian dari Oakley dan bagian dari Skeme dalam hubungannya dengan ISAKMP untuk mendapatkan materi kunci yang diautentikasi untuk digunakan dengan ISAKMP, dan untuk asosiasi keamanan lainnya seperti AH dan ESP untuk IETF IPSEC DOI. 2. Diskusi Memo ini menggambarkan protokol hibrida. Tujuannya adalah untuk bernegosiasi, dan menyediakan materi kunci yang diautentikasi untuk, asosiasi keamanan dengan cara yang dilindungi. Proses yang mengimplementasikan memo ini dapat digunakan untuk menegosiasikan jaringan pribadi virtual (VPN) dan juga untuk menyediakan pengguna jarak jauh dari situs jarak jauh (yang alamat IP tidak perlu diketahui sebelumnya) akses ke host atau jaringan yang aman. Negosiasi klien didukung. Mode klien adalah tempat pihak negosiasi bukan titik akhir yang sedang terjadi negosiasi asosiasi keamanan. Saat digunakan dalam mode klien, identitas pihak akhir tetap tersembunyi. Trek Standar Harkins & Carrel [halaman 2]

RFC 2409 IKE November 1998 Ini tidak menerapkan seluruh protokol Oakley, tetapi hanya subset yang diperlukan untuk memenuhi tujuannya. Itu tidak mengklaim kesesuaian atau kepatuhan dengan seluruh protokol Oakley juga tidak tergantung pada cara apa pun pada protokol Oakley. Demikian juga, ini tidak mengimplementasikan seluruh protokol skeme, tetapi hanya metode enkripsi kunci publik untuk otentikasi dan konsep penguncian cepat menggunakan pertukaran nonces. Protokol ini tidak tergantung pada cara apa pun pada protokol skeme. 3. Istilah dan definisi 3.1 Persyaratan Terminologi Kata kunci "harus", "tidak boleh", "diperlukan", "harus", "tidak boleh" dan "mungkin" yang muncul dalam dokumen ini harus ditafsirkan seperti yang dijelaskan dalam [Bra97]. 3.2 notasi Notasi berikut digunakan di seluruh memo ini. HDR adalah header IsakMP yang jenis pertukarannya adalah mode. Saat menulis sebagai HDR* ini menunjukkan enkripsi muatan. SA adalah muatan negosiasi SA dengan satu atau lebih proposal. Inisiator dapat memberikan banyak proposal untuk negosiasi; seorang responden harus membalas dengan hanya satu. _B Menunjukkan Badan Payload - ISAKMP Generik Vpayload tidak termasuk. SAI_B adalah seluruh badan muatan SA (minus header generik isakmp)- i.e. doi, situasi, semua proposal dan semua transformasi yang ditawarkan oleh inisiator. CKY-I dan CKY-R adalah cookie inisiator dan cookie responden, masing-masing, dari header isakmp. G^xi dan g^xr adalah nilai-nilai publik diffie-hellman ([dh]) dari inisiator dan responden masing-masing. G^xy adalah rahasia bersama diffie-hellman. Ke adalah muatan pertukaran utama yang berisi informasi publik yang dipertukarkan dalam pertukaran diffie-hellman. Tidak ada pengkodean tertentu (e.G. TLV) yang digunakan untuk data payload ke. Trek Standar Harkins & Carrel [halaman 3]

RFC 2409 IKE November 1998 NX adalah muatan nonce; X dapat menjadi: i atau r untuk inisiator dan responden isakmp. IDX adalah muatan identifikasi untuk "x". X dapat menjadi: "II" atau "IR" untuk inisiator dan responden ISAKMP masing -masing selama negosiasi fase satu; atau "UI" atau "UR" untuk inisiator pengguna dan responden masing -masing selama fase dua. Format muatan ID untuk Internet DOI didefinisikan dalam [PIP97]. Sig adalah muatan tanda tangan. Data yang akan ditandatangani adalah Exchange-spesifik. Cert adalah muatan sertifikat. Hash (dan setiap turunan seperti hash (2) atau hash_i) adalah muatan hash. Isi hash khusus untuk metode otentikasi. prf (kunci, msg) adalah fungsi pseudo-acak kunci-sering kali fungsi hash terkunci-digunakan untuk menghasilkan output deterministik yang muncul pseudo-random. PRF digunakan baik untuk derivasi utama dan untuk otentikasi (i.e. sebagai mac terkunci). (Lihat [KBC96]). Skeyid adalah string yang berasal dari materi rahasia yang hanya diketahui oleh pemain aktif di pertukaran. Skeyid_e adalah bahan utama yang digunakan oleh isakmp SA untuk melindungi kerahasiaan pesannya. Skeyid_a adalah bahan utama yang digunakan oleh isakmp SA untuk mengotentikasi pesannya. Skeyid_d adalah bahan utama yang digunakan untuk mendapatkan kunci untuk asosiasi keamanan non-ISakmp. y menunjukkan bahwa "x" dienkripsi dengan kunci "y". --> menandakan komunikasi "inisiator ke responden" (permintaan). x] menunjukkan bahwa x adalah opsional. Trek Standar Harkins & Carrel [halaman 4]

RFC 2409 IKE November 1998 Enkripsi pesan (ketika dicatat oleh '*' setelah header isakmp) harus segera dimulai setelah header isakmp. Saat komunikasi dilindungi, semua muatan mengikuti header ISAKMP harus dienkripsi. Kunci enkripsi dihasilkan dari skeyid_e dengan cara yang didefinisikan untuk setiap algoritma. 3.3 kerahasiaan ke depan yang sempurna Saat digunakan dalam memo Second Forward Secrecy (PFS) mengacu pada gagasan bahwa kompromi dari satu kunci akan mengizinkan akses hanya ke data yang dilindungi oleh satu kunci tunggal. Agar PFS ada kunci yang digunakan untuk melindungi transmisi data tidak boleh digunakan untuk mendapatkan kunci tambahan, dan jika kunci yang digunakan untuk melindungi transmisi data berasal dari beberapa bahan kunci lainnya, bahan itu tidak boleh digunakan untuk mendapatkan kunci lagi apa pun. Kerahasiaan ke depan yang sempurna untuk kunci dan identitas disediakan dalam protokol ini. (Bagian 5.5 dan 8). 3.4 Asosiasi Keamanan Asosiasi Keamanan (SA) adalah seperangkat kebijakan dan kunci yang digunakan untuk melindungi informasi. Isakmp SA adalah kebijakan dan kunci bersama yang digunakan oleh rekan -rekan negosiasi dalam protokol ini untuk melindungi komunikasi mereka. 4. Perkenalan Oakley dan Skeme masing -masing menentukan metode untuk membangun pertukaran kunci yang diautentikasi. Ini termasuk konstruksi payloads, payload informasi yang dibawa, pesanan di mana mereka diproses dan bagaimana mereka digunakan. Sementara Oakley mendefinisikan "mode", isakmp mendefinisikan "fase". Hubungan antara keduanya sangat mudah dan IKE menghadirkan pertukaran yang berbeda sebagai mode yang beroperasi dalam satu dari dua fase. Fase 1 adalah tempat kedua rekan IsakMP membangun saluran yang aman dan terotentikasi untuk berkomunikasi. Ini disebut Asosiasi Keamanan Isakmp (SA). "Mode utama" dan "mode agresif" masing -masing mencapai pertukaran fase 1. "Mode utama" dan "mode agresif" hanya boleh digunakan dalam fase 1. Fase 2 adalah tempat asosiasi keamanan dinegosiasikan atas nama layanan seperti IPSec atau layanan lain yang membutuhkan materi utama dan/atau negosiasi parameter. "Mode cepat" mencapai pertukaran fase 2. "Mode cepat" hanya boleh digunakan di fase 2. Trek Standar Harkins & Carrel [halaman 5]

RFC 2409 IKE November 1998 "Mode grup baru" tidak benar -benar fase 1 atau fase 2. Ini mengikuti fase 1, tetapi berfungsi untuk membentuk kelompok baru yang dapat digunakan dalam negosiasi di masa depan. "Mode grup baru" hanya boleh digunakan setelah fase 1. Isakmp SA adalah dua arah. Yaitu, setelah ditetapkan, salah satu pihak dapat memulai pertukaran mode cepat, informasi, dan mode grup baru. Per dokumen isakmp pangkalan, isakmp SA diidentifikasi oleh cookie inisiator diikuti oleh cookie responden- peran masing-masing pihak dalam pertukaran fase 1 menentukan cookie mana yang inisiator. Urutan cookie yang ditetapkan oleh pertukaran Tahap 1 terus mengidentifikasi ISAKMP SA terlepas dari arah mode cepat, informasi, atau pertukaran grup baru. Dengan kata lain, cookie tidak boleh bertukar tempat ketika arah ISAKMP SA berubah. Dengan menggunakan fase isakmp, implementasi dapat mencapai kunci yang sangat cepat bila perlu. Negosiasi fase 1 tunggal dapat digunakan untuk lebih dari satu negosiasi fase 2. Selain itu, negosiasi fase 2 tunggal dapat meminta banyak asosiasi keamanan. Dengan optimasi ini, suatu implementasi dapat melihat kurang dari satu perjalanan pulang pergi per SA serta kurang dari satu eksponensial DH per SA. "Mode utama" untuk fase 1 memberikan perlindungan identitas. Ketika perlindungan identitas tidak diperlukan, "mode agresif" dapat digunakan untuk mengurangi perjalanan pulang pergi lebih jauh. Petunjuk pengembang untuk melakukan optimisasi ini disertakan di bawah ini. Juga harus dicatat bahwa menggunakan enkripsi kunci publik untuk mengotentikasi pertukaran mode yang agresif masih akan memberikan perlindungan identitas. Protokol ini tidak mendefinisikan doi sendiri per se. Isakmp SA, yang didirikan di Fase 1, dapat menggunakan doi dan situasi dari layanan non-IsakMP (seperti IETF IPSEC doi [PIP97]). Dalam hal ini implementasi dapat memilih untuk membatasi penggunaan ISAKMP SA untuk pendirian SAS untuk layanan dari doi yang sama. Bergantian, ISAKMP SA dapat ditetapkan dengan nilai nol baik dalam DOI dan situasi (lihat [MSST98] untuk deskripsi bidang -bidang ini) dan dalam hal ini implementasi akan bebas untuk membangun layanan keamanan untuk setiap doi yang ditentukan menggunakan ISAKMP SA ini ini. Jika doi nol digunakan untuk pembentukan fase 1 SA, sintaks dari muatan identitas yang digunakan dalam fase 1 adalah yang didefinisikan dalam [msst98] dan bukan dari doi- e e.G. [PIP97]- yang selanjutnya dapat memperluas sintaksis dan semantik identitas. Atribut berikut digunakan oleh IKE dan dinegosiasikan sebagai bagian dari Asosiasi Keamanan ISAKMP. (Atribut -atribut ini hanya berkaitan dengan Asosiasi Keamanan ISAKMP dan bukan pada asosiasi keamanan yang mungkin dinegosiasikan oleh ISAKMP atas nama layanan lainnya.) Trek Standar Harkins & Carrel [halaman 6]

RFC 2409 IKE November 1998 - Algoritma Enkripsi - Algoritma Hash - Metode Otentikasi - Informasi tentang grup yang harus dilakukan diffie -hellman. Semua atribut ini wajib dan harus dinegosiasikan. Selain itu, dimungkinkan untuk secara opsional menegosiasikan fungsi psuedo-random ("PRF"). (Saat ini tidak ada fungsi pseudo-acak yang dapat dinegosiasikan yang ditentukan dalam dokumen ini. Nilai atribut penggunaan pribadi dapat digunakan untuk negosiasi PRF antara pihak yang menyetujui). Jika "PRF" bukan negosiasi, versi HMAC (lihat [KBC96]) dari algoritma hash yang dinegosiasikan digunakan sebagai fungsi pseudo-acak. Atribut non-wajib lainnya dijelaskan dalam Lampiran A. Algoritma hash yang dipilih harus mendukung mode asli dan HMAC. Grup Diffie-Hellman harus ditentukan menggunakan deskripsi grup yang ditentukan (Bagian 6) atau dengan mendefinisikan semua atribut grup (Bagian 5.6). Atribut grup (seperti jenis grup atau prime- lihat Lampiran A) tidak boleh ditawarkan bersama dengan grup yang ditentukan sebelumnya (baik deskripsi grup yang dipesan atau deskripsi penggunaan pribadi yang ditetapkan setelah kesimpulan dari pertukaran mode grup baru). Implementasi IKE harus mendukung nilai atribut berikut:-des [des] dalam mode CBC dengan cek yang lemah, dan semi-gumpal, kunci (Lemah dan semi-weak direferensikan dalam [SCH96] dan terdaftar dalam Lampiran A). Kuncinya diturunkan menurut Lampiran B. - Md5 [md5] dan sha [sha>. - Otentikasi melalui kunci yang dibagikan sebelumnya. - MODP Over Default Group Nomor Satu (lihat di bawah). Selain itu, implementasi IKE harus mendukung: 3des untuk enkripsi; Tiger ([Tiger]) untuk hash; standar tanda tangan digital, tanda tangan RSA [RSA] dan otentikasi dengan enkripsi kunci publik RSA; dan MODP Group Nomor 2. Implementasi IKE dapat mendukung algoritma enkripsi tambahan yang ditentukan dalam Lampiran A dan dapat mendukung grup ECP dan EC2N. Mode IKE yang dijelaskan di sini harus diimplementasikan setiap kali IETF IPSEC DOI [PIP97] diimplementasikan. DOI lain dapat menggunakan mode yang dijelaskan di sini. Trek Standar Harkins & Carrel [halaman 7]

RFC 2409 IKE November 1998 5. Pertukaran Ada dua metode dasar yang digunakan untuk membuat pertukaran kunci yang diautentikasi: mode utama dan mode agresif. Masing-masing menghasilkan materi kunci yang diautentikasi dari pertukaran diffie-hellman fana. Mode utama harus diimplementasikan; Mode agresif harus diimplementasikan. Selain itu, mode cepat harus diimplementasikan sebagai mekanisme untuk menghasilkan materi kunci baru dan menegosiasikan layanan keamanan non-ISAKMP. Selain itu, mode grup baru harus diimplementasikan sebagai mekanisme untuk mendefinisikan kelompok pribadi untuk pertukaran diffie-hellman. Implementasi tidak boleh beralih jenis pertukaran di tengah pertukaran. Pertukaran sesuai dengan sintaks payload ISAKMP standar, pengkodean atribut, batas waktu dan transformasi pesan, dan pesan informasi- e.G A Notify Response dikirim ketika, misalnya, proposal tidak dapat diterima, atau verifikasi atau dekripsi tanda tangan tidak berhasil, dll. Payload SA harus mendahului semua muatan lainnya dalam pertukaran fase 1. Kecuali jika dicatat, tidak ada persyaratan untuk muatan isakmp dalam pesan apa pun untuk ada dalam urutan tertentu. Nilai publik diffie-hellman yang dilewati dalam muatan ke, baik di pertukaran fase 1 atau fase 2, harus panjang dari kelompok diffie-hellman yang dinegosiasikan ditegakkan, jika perlu, dengan pra-penundaan nilai dengan nol. Panjang muatan nonce harus antara 8 dan 256 byte inklusif. Mode utama adalah instantiasi dari ISAKMP Identity Protect Exchange: Dua pesan pertama menegosiasikan kebijakan; Dua pertukaran berikutnya nilai-nilai publik dan data tambahan (e.G. nonces) diperlukan untuk pertukaran; dan dua pesan terakhir mengotentikasi pertukaran diffie-hellman. Metode otentikasi dinegosiasikan sebagai bagian dari pertukaran isakmp awal mempengaruhi komposisi muatan tetapi bukan tujuannya. XCHG untuk mode utama adalah ISAKMP Identity Protect. Demikian pula, mode agresif adalah instantiasi pertukaran agresif isakmp. Dua pesan pertama menegosiasikan kebijakan, pertukaran nilai-nilai publik diffie-hellman dan data tambahan yang diperlukan untuk pertukaran, dan identitas. Selain itu, pesan kedua mengautentikasi responden. Pesan ketiga mengautentikasi inisiator dan memberikan bukti partisipasi dalam pertukaran. XCHG untuk mode agresif adalah isakmp agresif. Pesan terakhir mungkin tidak dikirim dengan perlindungan isakmp SA yang mengizinkan masing -masing pihak Trek Standar Harkins & Carrel [halaman 8]

RFC 2409 IKE November 1998 menunda eksponensiasi, jika diinginkan, sampai negosiasi pertukaran ini selesai. Penggambaran grafik mode agresif menunjukkan muatan akhir di Clear; itu tidak perlu. Pertukaran di Ike tidak terbuka dan memiliki jumlah pesan yang tetap. Penerimaan muatan permintaan sertifikat tidak boleh memperpanjang jumlah pesan yang dikirimkan atau diharapkan. Negosiasi Asosiasi Keamanan terbatas dengan mode agresif. Karena persyaratan konstruksi pesan, kelompok di mana pertukaran diffie-hellman dilakukan tidak dapat dinegosiasikan. Selain itu, metode otentikasi yang berbeda dapat semakin membatasi negosiasi atribut. Misalnya, otentikasi dengan enkripsi kunci publik tidak dapat dinegosiasikan dan ketika menggunakan metode revisi enkripsi kunci publik untuk otentikasi, cipher dan hash tidak dapat dinegosiasikan. Untuk situasi di mana kemampuan negosiasi atribut kaya IKE diperlukan mode utama mungkin diperlukan. Mode cepat dan mode grup baru tidak memiliki analog di isakmp. Nilai XCHG untuk mode cepat dan mode grup baru didefinisikan dalam Lampiran A. Mode utama, mode agresif, dan mode cepat melakukan negosiasi asosiasi keamanan. Penawaran Asosiasi Keamanan mengambil bentuk payload tranform yang dienkapsulasi dalam muatan proposal yang dienkapsulasi dalam payload Association (SA) (S) (s). Jika beberapa penawaran sedang dilakukan untuk pertukaran Fase 1 (mode utama dan mode agresif), mereka harus mengambil bentuk muatan transformasi ganda untuk muatan proposal tunggal dalam satu muatan SA SA SA. Dengan kata lain, untuk pertukaran fase 1 tidak boleh ada muatan proposal beberapa untuk muatan SA tunggal dan tidak boleh ada beberapa muatan SA SA. Dokumen ini tidak melarang perilaku tersebut pada penawaran di pertukaran fase 2. Tidak ada batasan jumlah penawaran yang dapat dikirimkan oleh inisiator ke responden tetapi implementasi yang sesuai dapat memilih untuk membatasi jumlah penawaran yang akan diperiksa untuk alasan kinerja. Selama negosiasi Asosiasi Keamanan, Inisiator menyajikan penawaran untuk asosiasi keamanan potensial kepada responden. Responden tidak boleh memodifikasi atribut dari penawaran apa pun, pengkodean atribut yang dikecualikan (lihat Lampiran A). Jika pemrakarsa pertukaran pemberitahuan bahwa nilai atribut telah berubah atau atribut telah ditambahkan atau dihapus dari penawaran yang dibuat, respons itu harus ditolak. Empat metode otentikasi yang berbeda diizinkan dengan mode utama atau mode agresif-tanda tangan digital, dua bentuk otentikasi dengan enkripsi kunci publik, atau kunci pra-dibagikan. Nilai SKeyID dihitung secara terpisah untuk setiap metode otentikasi. Trek Standar Harkins & Carrel [halaman 9]

RFC 2409 IKE November 1998 Untuk tanda tangan: skeyid = prf (ni_b | nr_b, g^xy) untuk enkripsi kunci publik: skeyid = prf (hash (ni_b | nr_b), cky-i | cky-r) untuk kunci yang telah dibagikan: skeyid = prf (pre-shared-key, ni_b | nr_b) Hasilnya. (Skeyid, g^xy | cky-i | cky-r | 0) skeyid_a = prf (skeyid, skeyid_d | g^xy | cky-i | cky-r | 1) skeyid_e = prf (skeyid, skeyid_a | g^xy | cky-i | cky-r. Nilai 0, 1, dan 2 di atas diwakili oleh satu oktet. Kunci yang digunakan untuk enkripsi berasal dari SKEYID_E dengan cara khusus algoritma (lihat Lampiran B). Untuk mengotentikasi baik pertukaran inisiator protokol menghasilkan hash_i dan responder menghasilkan hash_r di mana: hash_i = prf (skeyid, g^xi | g^xr | cky-i | cky-r | sai_b | idii_b) hash_r = prf (skeyid, g^xr | g^xi | Ure, hash_i dan hash_r ditandatangani dan diverifikasi; Untuk otentikasi dengan enkripsi kunci publik atau kunci pra-dibagikan, hash_i dan hash_r secara langsung mengotentikasi pertukaran. Seluruh muatan ID (termasuk jenis ID, port, dan protokol tetapi tidak termasuk header generik) hashed ke dalam hash_i dan hash_r. Seperti disebutkan di atas, metode otentikasi yang dinegosiasikan mempengaruhi konten dan penggunaan pesan untuk mode fase 1, tetapi bukan niat mereka. Saat menggunakan kunci publik untuk otentikasi, pertukaran fase 1 dapat dicapai baik dengan menggunakan tanda tangan atau dengan menggunakan enkripsi kunci publik (jika algoritma mendukungnya). Berikut ini adalah pertukaran fase 1 dengan opsi otentikasi yang berbeda. 5.1 IKE Fase 1 Outentikasi dengan tanda tangan Menggunakan tanda tangan, informasi tambahan yang dipertukarkan selama perjalanan putaran kedua adalah nakon; Pertukaran ini diautentikasi dengan menandatangani hash yang dapat diperoleh bersama. Mode utama dengan otentikasi tanda tangan dijelaskan sebagai berikut: Trek Standar Harkins & Carrel [halaman 10]

RFC 2409 IKE November 1998 Initiator Responder ----------- ----------- HDR, SA-> Dalam kedua mode, data yang ditandatangani, SIG_I atau SIG_R, adalah hasil dari algoritma tanda tangan digital yang dinegosiasikan yang diterapkan pada Hash_i atau Hash_R masing-masing. Secara umum tanda tangan akan lebih dari hash_i dan hash_r seperti di atas menggunakan PRF yang dinegosiasikan, atau versi HMAC dari fungsi hash yang dinegosiasikan (jika tidak ada PRF yang dinegosiasikan). Namun, ini dapat ditimpa untuk pembangunan tanda tangan jika algoritma tanda tangan terkait dengan algoritma hash tertentu (E.G. DSS hanya didefinisikan dengan output 160 bit SHA). Dalam hal ini, tanda tangan akan lebih dari hash_i dan hash_r seperti di atas, kecuali menggunakan versi HMAC dari algoritma hash yang terkait dengan metode tanda tangan. Fungsi PRF dan hash yang dinegosiasikan akan terus digunakan untuk semua fungsi pseudo-acak yang ditentukan. Karena algoritma hash yang digunakan sudah diketahui, tidak perlu menyandikan OID ke dalam tanda tangan. Selain itu, tidak ada ikatan antara OID yang digunakan untuk tanda tangan RSA di PKC #1 dan yang digunakan dalam dokumen ini. Oleh karena itu, tanda tangan RSA harus dikodekan sebagai enkripsi kunci pribadi dalam format PKCS #1 dan bukan sebagai tanda tangan dalam format PKCS #1 (yang mencakup OID algoritma hash). Tanda tangan DSS harus dikodekan sebagai r diikuti oleh s. Satu atau lebih muatan sertifikat dapat disahkan secara opsional. Trek Standar Harkins & Carrel [halaman 11]

RFC 2409 IKE November 1998 5.2 Fase 1 Outentikasi dengan Enkripsi Kunci Publik Menggunakan enkripsi kunci publik untuk mengotentikasi pertukaran, informasi tambahan yang dipertukarkan adalah orang yang dienkripsi. Kemampuan masing -masing pihak untuk merekonstruksi hash (membuktikan bahwa pihak lain mendekripsi nonce) mengotentikasi pertukaran. Untuk melakukan enkripsi kunci publik, inisiator harus sudah memiliki kunci publik responden. Dalam kasus di mana responden memiliki banyak kunci publik, hash dari sertifikat yang digunakan inisiator untuk mengenkripsi informasi tambahan disahkan sebagai bagian dari pesan ketiga. Dengan cara ini responden dapat menentukan kunci pribadi yang sesuai untuk digunakan untuk mendekripsi muatan terenkripsi dan perlindungan identitas dipertahankan. Selain Nonce, identitas para pihak (IDII dan IDIR) juga dienkripsi dengan kunci publik pihak lain. Jika metode otentikasi adalah enkripsi kunci publik, muatan nonce dan identitas harus dienkripsi dengan kunci publik dari pihak lain. Hanya mayat muatan yang dienkripsi, header muatan yang dibiarkan jelas. Saat menggunakan enkripsi untuk otentikasi, mode utama didefinisikan sebagai berikut. Initiator Responder ----------- ----------- HDR, SA-> pubkey_r, pubkey_r-> hdr, ke, pubkey_i, pubkey_i hdr*, hash_i-> pubkey_r, pubkey_r-> hdr, SA, KE, pubkey_i, pubkey_i, hash_r hdr, hash_i-> Trek Standar Harkins & Carrel [halaman 12]

RFC 2409 IKE November 1998 Di mana hash (1) adalah hash (menggunakan fungsi hash yang dinegosiasikan) dari sertifikat yang digunakan inisiator untuk mengenkripsi nonce dan identitas. Enkripsi RSA harus dikodekan dalam format PKCS #1. Sementara hanya tubuh ID dan muatan nonce yang dienkripsi, data terenkripsi harus didahului oleh header generik isakmp yang valid. Panjang muatan adalah panjang seluruh header muatan plus terenkripsi. Pengkodean PKCS #1 memungkinkan penentuan panjang aktual muatan cleartext setelah dekripsi. Menggunakan enkripsi untuk otentikasi menyediakan pertukaran yang masuk akal. Tidak ada bukti (seperti dengan tanda tangan digital) bahwa percakapan pernah terjadi karena masing -masing pihak dapat sepenuhnya merekonstruksi kedua sisi pertukaran. Selain itu, keamanan ditambahkan ke generasi rahasia karena penyerang harus berhasil menghancurkan tidak hanya pertukaran diffie-hellman tetapi juga kedua enkripsi RSA. Pertukaran ini dimotivasi oleh [skema]. Perhatikan bahwa, tidak seperti metode otentikasi lainnya, otentikasi dengan enkripsi kunci publik memungkinkan untuk perlindungan identitas dengan mode agresif. 5.3 Fase 1 Outentikasi dengan mode revisi enkripsi kunci publik Otentikasi dengan enkripsi kunci publik memiliki keunggulan yang signifikan dibandingkan otentikasi dengan tanda tangan (lihat Bagian 5.2 di atas). Sayangnya, ini dengan biaya 4 operasi kunci publik- dua enkripsi kunci publik dan dua dekripsi kunci pribadi. Mode otentikasi ini mempertahankan keunggulan otentikasi menggunakan enkripsi kunci publik tetapi melakukannya dengan setengah operasi kunci publik. Dalam mode ini, nonce masih dienkripsi menggunakan kunci publik dari rekan, namun identitas rekan (dan sertifikat jika dikirim) dienkripsi menggunakan algoritma enkripsi simetris yang dinegosiasikan (dari payload SA) dengan kunci yang berasal dari Noncermetric. Solusi ini menambah kompleksitas minimal dan negara bagian namun menghemat dua operasi kunci publik yang mahal di setiap sisi. Selain itu, muatan pertukaran kunci juga dienkripsi menggunakan kunci turunan yang sama. Ini memberikan perlindungan tambahan terhadap cryptanalysis pertukaran diffie-hellman. Seperti halnya metode enkripsi kunci otentikasi (Bagian 5.2), muatan hash dapat dikirim untuk mengidentifikasi sertifikat jika responden memiliki banyak sertifikat yang berisi kunci publik yang dapat digunakan (e.G. Jika sertifikat bukan hanya untuk tanda tangan, baik karena pembatasan sertifikat atau pembatasan algoritmik). Jika hash Trek Standar Harkins & Carrel [halaman 13]

RFC 2409 IKE November 1998 Payload dikirim, itu harus menjadi muatan pertama dari pertukaran pesan kedua dan harus diikuti oleh nonce terenkripsi. Jika muatan hash tidak dikirim, muatan pertama dari pertukaran pesan kedua haruslah nonce terenkripsi. Selain itu, inisiator saya secara opsional mengirim muatan sertifikat untuk memberikan kunci publik kepada responden yang dapat digunakan untuk merespons. Saat menggunakan mode enkripsi yang direvisi untuk otentikasi, mode utama didefinisikan sebagai berikut. Initiator Responder ----------- ----------- HDR, SA --> Pubkey_r, Ke_i, Ke_i, [Ke_i] --> HDR, PubKey_i, Ke_r, Ke_r, HDR*, HASH_I --> Pubkey_r, Ke_i, Ke_i [, Ke_i ] --> HDR, SA, PubKey_i, Ke_r, Ke_r, where HASH(1) is identical to section 5.2. Ke_i dan ke_r adalah kunci untuk algoritma enkripsi simetris yang dinegosiasikan dalam pertukaran payload SA. Hanya badan muatan yang dienkripsi (dalam operasi kunci publik dan simetris), header muatan generik dibiarkan di bagian yang jelas. Panjang muatan termasuk yang ditambahkan untuk melakukan enkripsi. Kunci cipher simetris berasal dari nakon yang didekripsi sebagai berikut. Pertama nilai -nilai NE_I dan NE_R dihitung: Trek Standar Harkins & Carrel [halaman 14]

RFC 2409 IKE November 1998 Ne_i = prf (ni_b, cky-i) ne_r = prf (nr_b, cky-r) tombol ke_i dan ke_r kemudian diambil dari ne_i dan ne_r masing-masing dengan cara yang dijelaskan dalam Lampiran B yang digunakan untuk mendapatkan tombol simetris untuk digunakan dengan algorithm yang dinegosiasikan algorithm yang dinegosiasikan yang dinegosiasikan dengan enkripsi yang dinegosiasikan algorithm yang dinegosiasikan yang dinegosiasikan dinegosiasikan algorithm yang dinegosiasikan yang dinegosiasikan algorithm yang dinegosiasikan dinegosiasikan algorithm yang dinegosiasikan yang dinegosiasikan algorithm yang dinegosiasikan yang dinegosiasikan algorithm yang dinegosiasikan yang dinegosiasikan algorithm yang dinegosiasikan algorithm yang dinegosiasikan yang dinegosiasikan algorithm yang dinegosiasikan algorithm yang dinegosiasikan Algorithm yang dinegosiasikan Algorithm. Jika panjang output PRF yang dinegosiasikan lebih besar dari atau sama dengan persyaratan panjang kunci cipher, ke_i dan ke_r masing -masing berasal dari bit NE_I dan NE_R yang paling signifikan. Jika panjang ke_i dan ke_r yang diinginkan melebihi panjang output PRF, jumlah bit yang diperlukan diperoleh dengan berulang kali memberi makan hasil PRF kembali ke dalam dirinya sendiri dan menggabungkan hasilnya sampai angka yang diperlukan telah tercapai. Misalnya, jika algoritma enkripsi yang dinegosiasikan membutuhkan 320 bit kunci dan output PRF hanya 128 bit, ke_i adalah 320 bit k yang paling signifikan, di mana k = k1 | K2 | K3 dan k1 = prf (ne_i, 0) k2 = prf (ne_i, k1) k3 = prf (ne_i, k2) untuk singkatnya, hanya derivasi ke_i yang ditampilkan; Ke_r identik. Panjang nilai 0 dalam perhitungan K1 adalah satu oktet. Perhatikan bahwa ne_i, ne_r, ke_i, dan ke_r semuanya fana dan harus dibuang setelah digunakan. Simpan persyaratan di lokasi muatan hash opsional dan muatan nonce wajib tidak ada persyaratan muatan lebih lanjut. Semua muatan- dalam urutan apa pun- mengikuti nonce yang dienkripsi harus dienkripsi dengan ke_i atau ke_r tergantung pada arah. Jika mode CBC digunakan untuk enkripsi simetris maka vektor inisialisasi (IV) ditetapkan sebagai berikut. IV untuk mengenkripsi muatan pertama yang mengikuti nonce diatur ke 0 (nol). IV untuk muatan berikutnya yang dienkripsi dengan kunci cipher simetris fana, ke_i, adalah blok ciphertext terakhir dari muatan sebelumnya. Payload terenkripsi empuk hingga ukuran blok terdekat. Semua byte padding, kecuali yang terakhir, berisi 0x00. Byte terakhir dari bantalan berisi jumlah byte padding yang digunakan, tidak termasuk yang terakhir. Perhatikan bahwa ini berarti akan selalu ada bantalan. Trek Standar Harkins & Carrel [halaman 15]

RFC 2409 IKE November 1998 5.4 fase 1 diautentikasi dengan kunci yang dibagikan sebelumnya Kunci yang diturunkan oleh beberapa mekanisme out-of-band juga dapat digunakan untuk mengotentikasi pertukaran. Pembentukan kunci ini sebenarnya adalah di luar ruang lingkup dokumen ini. Saat melakukan otentikasi kunci yang dibagikan sebelumnya, mode utama didefinisikan sebagai berikut: Initiator Responder ---------- ----------- HDR, SA-> Saat menggunakan otentikasi kunci pra-dibagikan dengan mode utama, kunci hanya dapat diidentifikasi oleh alamat IP rekan-rekan karena hash_i harus dihitung sebelum pemrosesan IDIR telah memproses IDIR dari IDIR karena hash_i harus dihitung sebelum inisiator telah memproses IDIR telah memproses Idir. Mode agresif memungkinkan pengidentifikasi rahasia yang lebih luas untuk digunakan. Selain itu, mode agresif memungkinkan dua pihak untuk mempertahankan banyak kunci yang disamakan sebelumnya dan mengidentifikasi yang benar untuk pertukaran tertentu. 5.5 Fase 2 - Mode Cepat Mode cepat bukan pertukaran lengkap itu sendiri (karena terikat pada pertukaran fase 1), tetapi digunakan sebagai bagian dari proses negosiasi SA (fase 2) untuk memperoleh materi kunci dan menegosiasikan kebijakan bersama untuk SAS non-ISAKMP. Informasi yang dipertukarkan bersama dengan mode cepat harus dilindungi oleh isakmp SA-- i.e. Semua muatan kecuali header isakmp. Dalam mode cepat, muatan hash harus segera mengikuti header ISAKMP dan muatan SA harus segera mengikuti hash. Hash ini mengotentikasi pesan dan juga memberikan bukti keaktifan. Trek Standar Harkins & Carrel [halaman 16]

RFC 2409 IKE November 1998 ID pesan di header ISAKMP mengidentifikasi mode cepat yang sedang berlangsung untuk isakmp SA tertentu yang dengan sendirinya diidentifikasi oleh cookie di header isakmp. Karena setiap instance dari mode cepat menggunakan vektor inisialisasi yang unik (lihat Lampiran B) Dimungkinkan untuk memiliki beberapa mode cepat simultan, didasarkan pada satu isakmp SA, yang sedang berlangsung pada satu waktu. Mode Cepat pada dasarnya adalah negosiasi SA dan pertukaran nakon yang memberikan perlindungan replay. Naklakan digunakan untuk menghasilkan materi kunci segar dan mencegah serangan replay dari menghasilkan asosiasi keamanan palsu. Payload pertukaran kunci opsional dapat ditukar untuk memungkinkan pertukaran dan eksponensial difie-hellman tambahan per mode cepat. Saat menggunakan muatan pertukaran kunci dengan mode cepat adalah opsional, itu harus didukung. Mode Cepat Dasar (Tanpa Payload KE) Menyegarkan bahan kunci yang berasal dari eksponensial di fase 1. Ini tidak memberikan PFS. Menggunakan payload ke opsional, eksponensial tambahan dilakukan dan PFS disediakan untuk materi kunci. Identitas SAS yang dinegosiasikan dalam mode cepat secara implisit diasumsikan sebagai alamat IP dari rekan ISAKMP, tanpa kendala tersirat pada protokol atau nomor port yang diizinkan, kecuali pengidentifikasi klien ditentukan dalam mode cepat. Jika isakmp bertindak sebagai negosiator klien atas nama pihak lain, identitas para pihak harus disahkan sebagai IDCI dan kemudian IDCR. Kebijakan lokal akan menentukan apakah proposal dapat diterima untuk identitas yang ditentukan. Jika identitas klien tidak dapat diterima oleh responden mode cepat (karena kebijakan atau alasan lain), payload pemberitahuan dengan pemberitahuan jenis pesan tidak valid-id-informasi (18) harus dikirim. Identitas klien digunakan untuk mengidentifikasi dan mengarahkan lalu lintas ke terowongan yang sesuai dalam kasus di mana banyak terowongan ada di antara dua rekan dan juga untuk memungkinkan SAS yang unik dan bersama dengan granularitas yang berbeda. Semua penawaran yang dibuat selama mode cepat terkait secara logis dan harus konsisten. Misalnya, jika payload ke dikirim, atribut yang menggambarkan kelompok diffie-hellman (lihat Bagian 6.1 dan [PIP97]) harus dimasukkan dalam setiap transformasi dari setiap proposal setiap SA yang dinegosiasikan. Demikian pula, jika identitas klien digunakan, mereka harus berlaku untuk setiap SA dalam negosiasi. Mode cepat didefinisikan sebagai berikut: Trek Standar Harkins & Carrel [halaman 17]

RFC 2409 IKE November 1998 Initiator Responder ----------- ----------- HDR*, Hash (1), SA, Ni [, ke] [, idci, idcr]-> di mana: hash (1) adalah PRF di atas ID pesan (M-ID) dari header ISAKMP yang disatukan dengan seluruh pesan yang mengikuti hash termasuk semua header muatan, tetapi mengeksekusi semua pancy yang di-inim. Hash (2) identik dengan hash (1) kecuali nonce-non inisiator, dikurangi header muatan-ditambahkan setelah m-id tetapi sebelum pesan lengkap. Penambahan Nonce to Hash (2) adalah untuk bukti keaktifan. Hash (3)- untuk keaktifan- adalah PRF atas nilai nol yang diwakili sebagai satu oktet, diikuti oleh gabungan ID pesan dan dua orang yang tidak memiliki- inisiator diikuti oleh responden- dikurangi header muatan muatan. Dengan kata lain, hash untuk pertukaran di atas adalah: hash (1) = prf (skeyid_a, m-id | sa | ni [| ke] [| idci | idcr) hash (2) = prf (skeyid_a, m-id | ni_b | sa | nr [| ke] [| IDCI | idcr) hash (3) = sa | sa | nr [| ke] [| idci | idcr) hash (3) = ni | sa | nr [| ke] [| idci | idcr) hash (3) = ni | sa | nr [| ke] [| idci | idcr) hash (3) = nr | sa | Pengecualian dari hash, SA, dan muatan ID opsional, tidak ada pembatasan pemesanan payload pada mode cepat. Hash (1) dan hash (2) dapat berbeda dari ilustrasi di atas jika urutan muatan dalam pesan berbeda dari contoh ilustrasi atau jika ada muatan opsional, misalnya payload yang memberi tahu, telah dirantai ke pesan tersebut. Jika PFS tidak diperlukan, dan muatan KE tidak dipertukarkan, materi kunci baru didefinisikan sebagai keymat = prf (skeyid_d, protokol | SPI | ni_b | nr_b). Jika PFS diinginkan dan muatan KE ditukar, bahan kunci baru didefinisikan sebagai keymat = prf (skeyid_d, g (qm)^xy | protokol | spi | ni_b | nr_b) di mana g (qm)^xy adalah rahasia bersama dari format diffie pertukaran ini dari cepat ini dari fana dari feshy-hellman dari format ini. Dalam kedua kasus tersebut, "Protokol" dan "SPI" berasal dari muatan proposal ISAKMP yang berisi transformasi yang dinegosiasikan. Trek Standar Harkins & Carrel [halaman 18]

RFC 2409 IKE November 1998 Satu negosiasi SA menghasilkan dua asosiasi keamanan- satu inbound dan satu outbound. SPI yang berbeda untuk setiap SA (yang dipilih oleh Inisiator, yang lain oleh responden) menjamin kunci yang berbeda untuk setiap arah. SPI yang dipilih oleh tujuan SA digunakan untuk mendapatkan keymat untuk SA itu. Untuk situasi di mana jumlah bahan utama yang diinginkan lebih besar dari yang dipasok oleh PRF, Keyymat diperluas dengan memberi makan hasil PRF kembali ke dirinya sendiri dan menggabungkan hasil sampai bahan kunci yang diperlukan telah tercapai. Dengan kata lain, keymat = k1 | K2 | K3 | . where K1 = prf(SKEYID_d, [ g(qm)^xy | ] protocol | SPI | Ni_b | Nr_b) K2 = prf(SKEYID_d, K1 | [ g(qm)^xy | ] protocol | SPI | Ni_b | Nr_b) K3 = prf(SKEYID_d, K2 | [ g(qm)^xy | ] protocol | SPI | Ni_b | Nr_b) etc. Bahan kunci ini (baik dengan PFS atau tanpa, dan apakah diturunkan secara langsung atau melalui rekan -rekan) harus digunakan dengan SA yang dinegosiasikan. Terserah layanan untuk menentukan bagaimana kunci berasal dari materi kunci. Dalam kasus pertukaran diffie-hellman fana dalam mode cepat, eksponensial (g (qm)^xy) secara tidak dapat dikeluarkan dari keadaan saat ini dan skeyid_e dan skeyid_a (berasal dari negosiasi fase 1) terus melindungi dan mengotentikasi isakmp SA dan skeyid_d melanjutkan untuk digunakan untuk menggunakan key. Using Quick Mode, multiple SA's and keys can be negotiated with one exchange as follows: Initiator Responder ----------- ----------- HDR*, HASH(1), SA0, SA1, Ni, [, KE ] [, IDci, IDcr ] --> The keying material is derived identically as in the case of a single SA. Dalam hal ini (negosiasi dua muatan SA) hasilnya adalah empat asosiasi keamanan- dua setiap jalan untuk kedua SAS. Trek Standar Harkins & Carrel [halaman 19]

RFC 2409 IKE November 1998 5.6 Mode Grup Baru Mode grup baru tidak boleh digunakan sebelum mendirikan Isakmp SA. Deskripsi grup baru hanya harus mengikuti negosiasi fase 1. (Ini bukan pertukaran fase 2). Initiator Responder ----------- ----------- HDR*, Hash (1), SA-> Lampiran A, "Atribut yang Ditugaskan"). Deskripsi grup untuk kelompok pribadi harus lebih besar dari atau sama dengan 2^15. Jika grup tidak dapat diterima, responden harus membalas dengan payload notify dengan jenis pesan yang diatur ke atribut-tidak didukung (13). Implementasi ISAKMP mungkin mengharuskan kelompok swasta untuk kedaluwarsa dengan SA di mana mereka didirikan. Grup mungkin secara langsung dinegosiasikan dalam proposal SA dengan mode utama. Untuk melakukan ini bagian komponen- untuk grup MODP, tipe, prime dan generator; Untuk grup EC2N tipe, polinomial yang tidak dapat direduksi, generator grup satu, generator grup dua, kurva grup A, kurva grup B dan urutan grup- dilewatkan sebagai atribut SA (lihat Lampiran A). Bergantian, sifat grup dapat disembunyikan menggunakan mode grup baru dan hanya pengidentifikasi grup yang dilewatkan dalam negosiasi yang jelas selama fase 1. 5.7 Pertukaran Informasi ISAKMP Protokol ini melindungi pertukaran informasi ISAKMP jika memungkinkan. Setelah Asosiasi Keamanan ISAKMP telah ditetapkan (dan SKEYID_E dan SKEYID_A telah dihasilkan) pertukaran informasi ISAKMP, ketika digunakan dengan protokol ini, adalah sebagai berikut: Trek Standar Harkins & Carrel [halaman 20]

RFC 2409 IKE November 1998 Initiator Responder ----------- ----------- HDR*, Hash (1), N/D-> Di mana N/D adalah muatan ISAKMP yang memberi tahu payload atau hash hash dan hash (1) adalah output PRF, menggunakan seluruh informasional (baik M-ID, pertukaran ini yang disetelkan dengan seluruh informatif ini (dan m-nuty yang disesuaikan dengan seluruh informasional ini yang disetelkan dengan seluruh informatif ini (baik M-ID untuk pertukaran yang disetelkan dengan seluruh informatif ini yang disetelkan dengan seluruh informatif ini yang disetelkan dengan seluruh informasi. Dengan kata lain, hash untuk pertukaran di atas adalah: hash (1) = prf (skeyid_a, m-id | n/d) seperti yang dicatat ID pesan dalam header ISAKMP-dan digunakan dalam perhitungan PRF-adalah unik untuk pertukaran ini dan tidak boleh sama dengan ID pesan dari pertukaran fase 2 lain yang menghasilkan pertukaran informasional ini ini pertukaran ini ini. Derivasi vektor inisialisasi, digunakan dengan skeyid_e untuk mengenkripsi pesan ini, dijelaskan dalam Lampiran B. Jika Asosiasi Keamanan ISAKMP belum ditetapkan pada saat pertukaran informasi, pertukaran dilakukan dengan jelas tanpa muatan hash yang menyertainya. 6 Kelompok Oakley Dengan Ike, kelompok untuk melakukan pertukaran diffie-hellman dinegosiasikan. Empat Grup-- Nilai 1 hingga 4-- didefinisikan di bawah ini. Kelompok -kelompok ini berasal dari protokol Oakley dan karenanya disebut "kelompok oakley". Kelas atribut untuk "grup" didefinisikan dalam Lampiran A. Semua nilai 2^15 dan lebih tinggi digunakan untuk pengidentifikasi grup swasta. Untuk diskusi tentang kekuatan grup Oakley default, silakan lihat bagian Pertimbangan Keamanan di bawah ini. Semua kelompok ini dihasilkan oleh Richard Schroeppel di University of Arizona. Sifat -sifat kelompok ini dijelaskan dalam [ORM96]. 6.1 Grup Default Oakley Pertama Implementasi Oakley harus mendukung grup MODP dengan prime dan generator berikut. Grup ini ditugaskan ID 1 (satu). Prime adalah: 2^768 - 2^704 - 1 + 2^64 * < [2^638 pi] + 149686 >Nilai heksadesimalnya adalah Trek Standar Harkins & Carrel [halaman 21]

RFC 2409 IKE November 1998 FFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A43179B30879B3 CD3319B3 CD3A4319B3 CD3A4319B3 CD3A4319B3 6D51C245 E485B576 625E7EC6 F44C42E9 A63A3620 FFFFFFFF FFFFFFFFF GENERATOR IS: 2. 6.2 Second Oakley Group Implementasi IKE harus mendukung grup MODP dengan prime dan generator berikut. Grup ini ditugaskan ID 2 (dua). Prime adalah 2^1024 - 2^960 - 1 + 2^64 * < [2^894 pi] + 129093 >. Nilai heksadesimalnya adalah fFFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DDDDDDDDDD39B22 514A0879 8E3404DDDDDDDDDD. 7 4FE1356D 6D51C245 E485B576 625E7EC6 F44C42E9 A637ED6B 0BFFF5CB6 F406B7ED EE386BFB 5A899FA5 AE9F2411 7C4B1FE6 4992866515 desimal) 6.3 Group Oakley Ketiga Implementasi IKE harus mendukung grup EC2N dengan karakteristik berikut. Grup ini ditugaskan ID 3 (tiga). Kurva didasarkan pada bidang galois GF [2^155]. Ukuran bidang adalah 155. Polinomial yang tidak dapat direduksi untuk bidang ini adalah: U^155 + U^62 + 1. Persamaan untuk kurva elips adalah: y^2 + xy = x^3 + ax^2 + b. Ukuran Lapangan: 155 Grup Prime/Irreducible Polinomial: 0x08000000000000000000004000000000000001 Generator Grup Satu: Kurva Grup 0x7b A: Kurva Grup 0x0 B: 0x0738F Pesanan Kelompok ini: 0x08000000000000000000000057DB5698F PERTANYAAN INI: 0x080000000000000000000057DB5698F PERINGATAN LOUP: 0x08000000000000000057DB5698 x, y), titik pada kurva yang dipilih dengan mengambil KA rahasia yang dipilih secara acak dan komputasi ka * p, di mana * adalah pengulangan penambahan grup dan operasi ganda, p adalah titik kurva dengan koordinat x sama dengan generator 1 dan y Trek Standar Harkins & Carrel [halaman 22]

RFC 2409 IKE November 1998 Koordinat ditentukan dari persamaan yang menentukan. Persamaan kurva secara implisit diketahui oleh tipe grup dan koefisien A dan B. Ada dua nilai yang mungkin untuk koordinat y; Salah satu yang berhasil digunakan (kedua pihak tidak perlu menyetujui pemilihan). 6.4 Grup Oakley Keempat Implementasi IKE harus mendukung grup EC2N dengan karakteristik berikut. Grup ini ditugaskan ID 4 (empat). Kurva didasarkan pada bidang galois GF [2^185]. Ukuran lapangan adalah 185. Polinomial yang tidak dapat direduksi untuk bidang ini adalah: U^185 + U^69 + 1. Persamaan untuk kurva elips adalah: y^2 + xy = x^3 + ax^2 + b. Field Size: 185 Group Prime/Irreducible Polynomial: 0x020000000000000000000000000000200000000000000001 Group Generator One: 0x18 Group Curve A: 0x0 Group Curve B: 0x1ee9 Group Order: 0X01ffffffffffffffffffffffdbf2f889b73e484175f94ebc The data in the KE payload when using this group will be identical to that as when using Oakley Group 3 (three). Grup lain dapat didefinisikan menggunakan mode grup baru. Kelompok -kelompok default ini dihasilkan oleh Richard Schroeppel di University of Arizona. Sifat bilangan prima ini dijelaskan dalam [orm96]. 7. Ledakan muatan untuk pertukaran IKE lengkap Bagian ini menggambarkan bagaimana protokol IKE digunakan untuk: - menetapkan saluran yang aman dan diautentikasi antara proses ISAKMP (fase 1); dan - menghasilkan bahan utama untuk, dan bernegosiasi, IPSec SA (fase 2). 7.1 Fase 1 Menggunakan Mode Utama Diagram berikut menggambarkan muatan yang dipertukarkan antara kedua pihak dalam pertukaran perjalanan pulang pergi pertama. Inisiator dapat mengusulkan beberapa proposal; responder harus membalas dengan satu. Trek Standar Harkins & Carrel [halaman 23]

RFC 2409 IKE November 1998 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_SA ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Domain interpretasi ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Situasi ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Proposal #1 ! Proto_isakmp ! Ukuran SPI = 0 | # Transforms ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_trans ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transformasi #1 ! KEY_OAKLEY | Dicadangkan2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Atribut SA lebih disukai ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transform #2 ! KEY_OAKLEY | Dicadangkan2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Atribut SA alternatif ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+Responder balasan dalam jenisnya tetapi memilih, dan kembali, transformas. The second exchange consists of the following payloads: 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_KE ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_nonce ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ D-H Nilai publik (g^xi dari inisiator g^xr dari responder) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Ni (dari inisiator) atau nr (dari responder) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Trek Standar Harkins & Carrel [halaman 24]

RFC 2409 IKE November 1998 Kunci yang dibagikan, SKEYID_E dan SKEYID_A, sekarang digunakan untuk melindungi dan mengotentikasi semua komunikasi lebih lanjut. Perhatikan bahwa baik Skeyid_e dan Skeyid_a tidak otentikasi. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_ID and the encryption bit set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_sig ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Data Identifikasi Negosiator Isakmp ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Tanda Tangan Diverifikasi oleh Kunci Publik ID Di Atas ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+Pertukaran Kunci diotentikasi dengan HASH yang ditandatangani seperti yang ditandatangani dalam dijelaskan dalam Ditkripsi dalam Penjelajah.1. Setelah tanda tangan telah diverifikasi menggunakan algoritma otentikasi yang dinegosiasikan sebagai bagian dari ISAKMP SA, tombol bersama, SKEYID_E dan SKEYID_A dapat ditandai sebagai diautentikasi. (Untuk singkatnya, muatan sertifikat tidak dipertukarkan). 7.2 Fase 2 Menggunakan Mode Cepat Muatan berikut dipertukarkan di babak pertama mode cepat dengan negosiasi Isakmp SA. Dalam pertukaran hipotetis ini, negosiator ISAKMP adalah proksi untuk pihak lain yang telah meminta otentikasi. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Quick Mode, ~ ~ Next Payload of ISA_HASH and the encryption bit set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_SA ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ hash pesan terkunci ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_nonce ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Domain interpretasi ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Situasi ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Trek Standar Harkins & Carrel [halaman 25]

RFC 2409 IKE November 1998 ! Proposal #1 ! Proto_ipsec_ah! Ukuran SPI = 4 | # Transforms ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ SPI (4 oktet) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_trans ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transformasi #1 ! Ah_sha | Dicadangkan2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Atribut SA lainnya ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transform #2 ! Ah_md5 | Dicadangkan2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Atribut SA lainnya ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! SAYA BILANG ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Nonce ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! SAYA BILANG ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Id sumber yang IsakMP adalah klien ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ID tujuan yang IsakMP adalah klien ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+di mana konten hav dijelaskan dalam 5.5 di atas. Responder menjawab dengan pesan serupa yang hanya berisi satu transformasi- transformasi ah yang dipilih. Setelah diterima, inisiator dapat memberikan mesin kunci dengan asosiasi keamanan yang dinegosiasikan dan materi kunci. Sebagai cek terhadap serangan replay, responden menunggu sampai menerima pesan berikutnya. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Quick Mode, ~ ~ Next Payload of ISA_HASH and the encryption bit set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! DISIMPAN ! Panjang muatan ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Data hash ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+di mana konten hash dijelaskan dalam 5.5 di atas. Trek Standar Harkins & Carrel [halaman 26]

RFC 2409 IKE November 1998 8. Contoh kerahasiaan ke depan yang sempurna Protokol ini dapat memberikan PFS dari kunci dan identitas. Idenuhan dari rekan negosiasi ISAKMP dan, jika berlaku, identitas yang dapat dinegosiasikan oleh rekan -rekan dapat dilindungi dengan PFS. Untuk memberikan kerahasiaan ke depan yang sempurna dari kedua kunci dan semua identitas, dua pihak akan melakukan hal -hal berikut: o Pertukaran mode utama untuk melindungi identitas rekan IsakMP. Ini membentuk Isakmp SA. o Pertukaran mode cepat untuk menegosiasikan perlindungan protokol keamanan lainnya. Ini membentuk SA di setiap ujung untuk protokol ini. o Hapus Isakmp SA dan keadaan terkaitnya. Karena kunci untuk digunakan dalam Sa non-Isakmp berasal dari pertukaran diffie-hellman fana tunggal PFS dipertahankan. Untuk memberikan kerahasiaan ke depan yang sempurna hanya dari kunci asosiasi keamanan non-Isakmp, tidak perlu melakukan pertukaran fase 1 jika ada isakmp SA di antara kedua rekan. Satu mode cepat di mana payload ke opsional dilewatkan, dan pertukaran diffie-hellman tambahan dilakukan, adalah semua yang diperlukan. Pada titik ini keadaan yang berasal dari mode cepat ini harus dihapus dari isakmp SA seperti yang dijelaskan dalam Bagian 5.5. 9. Petunjuk Implementasi Menggunakan satu isakmp fase 1 negosiasi membuat negosiasi fase 2 berikutnya sangat cepat. Selama keadaan fase 1 tetap di -cache, dan PFS tidak diperlukan, fase 2 dapat dilanjutkan tanpa eksponensial apa pun. Berapa banyak negosiasi fase 2 yang dapat dilakukan untuk satu fase 1 adalah masalah kebijakan lokal. Keputusan akan tergantung pada kekuatan algoritma yang digunakan dan tingkat kepercayaan pada sistem sebaya. Implementasi mungkin ingin menegosiasikan berbagai SAS saat melakukan mode cepat. Dengan melakukan ini, mereka dapat mempercepat "re-meying". Mode cepat menentukan bagaimana KeyMat didefinisikan untuk berbagai SAS. Ketika satu rekan merasa sudah waktunya untuk mengubah SAS, mereka hanya menggunakan yang berikutnya dalam kisaran yang dinyatakan. Berbagai SAS dapat ditetapkan dengan menegosiasikan beberapa SAS (atribut identik, SPI yang berbeda) dengan satu mode cepat. Trek Standar Harkins & Carrel [halaman 27]

RFC 2409 IKE November 1998 Optimalisasi yang sering berguna adalah untuk membangun asosiasi keamanan dengan teman sebaya sebelum dibutuhkan sehingga ketika mereka dibutuhkan, mereka sudah ada di tempatnya. Ini memastikan tidak akan ada penundaan karena manajemen kunci sebelum transmisi data awal. Optimalisasi ini mudah diimplementasikan dengan menyiapkan lebih dari satu asosiasi keamanan dengan rekan untuk setiap asosiasi keamanan yang diminta dan caching yang tidak segera digunakan. Juga, jika implementasi ISAKMP diperingatkan bahwa SA akan segera diperlukan (e.G. Untuk mengganti SA yang ada yang akan kedaluwarsa dalam waktu dekat), maka ia dapat menetapkan SA baru sebelum SA baru diperlukan. Spesifikasi ISAKMP dasar menjelaskan kondisi di mana satu pihak protokol dapat memberi tahu pihak lain tentang beberapa kegiatan- baik penghapusan asosiasi keamanan atau sebagai tanggapan terhadap beberapa kesalahan dalam protokol seperti verifikasi tanda tangan gagal atau muatan gagal mendekripsi. Sangat disarankan agar pertukaran informasi ini tidak ditanggapi dalam keadaan apa pun. Kondisi seperti itu dapat mengakibatkan "notify war" di mana kegagalan untuk memahami pesan menghasilkan pemberitahuan kepada rekan yang tidak dapat memahaminya dan mengirimkan pemberitahuannya sendiri yang juga tidak dipahami. 10. Pertimbangan keamanan Seluruh memo ini membahas protokol hibrida, menggabungkan bagian -bagian Oakley dan bagian -bagian Skema dengan IsakMP, untuk bernegosiasi, dan memperoleh materi kunci untuk, asosiasi keamanan dengan cara yang aman dan diautentikasi. Kerahasiaan dijamin dengan penggunaan algoritma enkripsi yang dinegosiasikan. Otentikasi dijamin dengan penggunaan metode yang dinegosiasikan: algoritma tanda tangan digital; algoritma kunci publik yang mendukung enkripsi; Atau, kunci yang dibagikan sebelumnya. Kerahasiaan dan otentikasi pertukaran ini hanya sebagus atribut yang dinegosiasikan sebagai bagian dari Asosiasi Keamanan ISAKMP. Re-Keying Berulang Menggunakan Mode Cepat Dapat Mengonsumsi Entropi Rahasia Bersama Diffie-Hellman. Implemor harus mencatat fakta ini dan menetapkan batas pertukaran mode cepat antara eksponensi. Memo ini tidak meresepkan batas seperti itu. Kerahasiaan Maju Perfect Forward (PFS) dari bahan utama dan identitas dimungkinkan dengan protokol ini. Dengan menentukan kelompok diffie-hellman, dan memberikan nilai-nilai publik dalam muatan ke, rekan isakmp dapat membuat PFS kunci-identitas akan dilindungi oleh skeyid_e dari isakmp SA dan karenanya tidak akan dilindungi oleh PFS. Jika PF dari bahan utama dan identitas diinginkan, rekan Isakmp harus Trek Standar Harkins & Carrel [halaman 28]

RFC 2409 IKE November 1998 menetapkan hanya satu Asosiasi Keamanan Non-ISakmp (E.G. IPSEC Security Association) per isakmp SA. PFS untuk kunci dan identitas dicapai dengan menghapus Isakmp SA (dan secara opsional mengeluarkan pesan hapus) setelah pembentukan tunggal non-isakmp SA. Dengan cara ini negosiasi fase satu secara unik terkait dengan negosiasi fase dua tunggal, dan Isakmp SA yang ditetapkan selama fase satu negosiasi tidak pernah digunakan lagi. Kekuatan kunci yang berasal dari pertukaran diffie-hellman menggunakan salah satu kelompok yang ditentukan di sini tergantung pada kekuatan yang melekat pada kelompok, ukuran eksponen yang digunakan, dan entropi yang disediakan oleh generator angka acak yang digunakan digunakan. Karena input ini sulit untuk menentukan kekuatan kunci untuk salah satu kelompok yang ditentukan. Grup Diffie-Hellman default (nomor satu) saat digunakan dengan generator angka acak yang kuat dan eksponen tidak kurang dari 160 bit cukup untuk digunakan untuk DES. Grup dua hingga empat memberikan keamanan yang lebih besar. Implementasi harus mencatat perkiraan konservatif ini ketika menetapkan kebijakan dan menegosiasikan parameter keamanan. Perhatikan bahwa keterbatasan ini ada pada kelompok diffie-hellman sendiri. Tidak ada apa pun di Ike yang melarang menggunakan kelompok yang lebih kuat juga tidak ada sesuatu yang akan mencairkan kekuatan yang diperoleh dari kelompok yang lebih kuat. Bahkan, kerangka kerja IKE yang dapat diperluas mendorong definisi lebih banyak kelompok; Penggunaan kelompok kurva elips akan sangat meningkatkan kekuatan menggunakan jumlah yang jauh lebih kecil. Untuk situasi di mana kelompok yang ditentukan memberikan kekuatan grup baru yang tidak mencukupi dapat digunakan untuk bertukar kelompok diffie-hellman yang memberikan kekuatan yang diperlukan. Di dalam petahana pada implementasi untuk memeriksa primalitas dalam kelompok yang ditawarkan dan secara independen sampai pada perkiraan kekuatan. Diasumsikan bahwa eksponen diffie-hellman dalam pertukaran ini dihapus dari memori setelah digunakan. Secara khusus, eksponen ini tidak boleh berasal dari rahasia berumur panjang seperti benih ke generator pseudo-acak. Pertukaran IKE mempertahankan menjalankan vektor inisialisasi (IV) di mana blok ciphertext terakhir dari pesan terakhir adalah IV untuk pesan berikutnya. Untuk mencegah transmisi ulang (atau pesan yang dipalsukan dengan cookie yang valid) dari menyebabkan pertukaran untuk keluar dari implementasi sinkronisasi tidak boleh memperbarui IV yang berjalan sampai pesan yang didekripsi telah melewati pemeriksaan kewarasan dasar dan telah bertekad untuk benar-benar memajukan mesin negara bagian Ike- i.e. Ini bukan transmisi ulang. Trek Standar Harkins & Carrel [halaman 29]

RFC 2409 IKE November 1998 Sedangkan perjalanan putaran terakhir dari mode utama (dan secara opsional pesan terakhir dari mode agresif) dienkripsi itu tidak, secara ketat, diautentikasi. Serangan substitusi aktif pada ciphertext dapat mengakibatkan korupsi muatan. Jika serangan seperti itu merusak muatan wajib, itu akan dideteksi oleh kegagalan otentikasi, tetapi jika merusak muatan opsional (e.G. Beri tahu muatan yang dirantai ke pesan terakhir dari pertukaran mode utama) Mungkin tidak dapat dideteksi. 11. Pertimbangan Iana Dokumen ini berisi banyak "angka ajaib" yang akan dikelola oleh IANA. Bagian ini menjelaskan kriteria yang akan digunakan oleh IANA untuk menetapkan nomor tambahan di masing -masing daftar ini. 11.1 kelas atribut Atribut yang dinegosiasikan dalam protokol ini diidentifikasi oleh kelas mereka. Permintaan Penugasan Kelas Baru harus disertai dengan RFC Track Standar yang menjelaskan penggunaan atribut ini. 11.2 Kelas Algoritma Enkripsi Nilai kelas algoritma enkripsi menentukan algoritma enkripsi untuk digunakan saat dipanggil dalam dokumen ini. Permintaan penugasan nilai algoritma enkripsi baru harus disertai dengan referensi ke track standar atau RFC informasi atau referensi ke literatur kriptografi yang diterbitkan yang menjelaskan algoritma ini. 11.3 algoritma hash Nilai kelas algoritma hash menentukan algoritma hash untuk digunakan saat dipanggil dalam dokumen ini. Permintaan penugasan nilai algoritma hash baru harus disertai dengan referensi ke standar-trek atau RFC informasi atau referensi ke literatur kriptografi yang diterbitkan yang menjelaskan algoritma ini. Karena derivasi utama dan ekspansi utama penggunaan bentuk algoritma hash HMAC di IKE, permintaan penugasan nilai algoritma hash baru harus memperhitungkan properti kriptografi-- e.g itu perlawanan terhadap tabrakan- dari algoritma hash itu sendiri. 11.4 Deskripsi Grup dan Jenis Grup Nilai kelas deskripsi grup mengidentifikasi grup untuk digunakan dalam pertukaran diffie-hellman. Nilai kelas tipe grup menentukan jenis grup. Permintaan penugasan grup baru harus disertai dengan referensi ke jalur standar atau RFC informasi yang menjelaskan grup ini. Permintaan penugasan grup baru Trek Standar Harkins & Carrel [halaman 30]

RFC 2409 IKE November 1998 Jenis harus disertai dengan referensi ke jalur standar atau RFC informasi atau dengan referensi ke literatur kriptografi atau matematika yang diterbitkan yang menjelaskan tipe baru. 11.5 Jenis Hidup Nilai Kelas Jenis Kehidupan Menentukan jenis seumur hidup yang diterapkan Asosiasi Keamanan Isakmp. Permintaan penugasan jenis kehidupan baru harus disertai dengan deskripsi terperinci tentang unit jenis ini dan kedaluwarsa. 12. Ucapan Terima Kasih Dokumen ini adalah hasil konsultasi erat dengan Hugo Krawczyk, Douglas Maughan, Hilarie Orman, Mark Schertler, Mark Schneider, dan Jeff Turner. Itu bergantung pada protokol yang ditulis oleh mereka. Tanpa minat dan dedikasi mereka, ini tidak akan ditulis. Terima kasih khusus Rob Adams, Cheryl Madson, Derrell Piper, Harry Varnis, dan Elfed Weaver untuk masukan teknis, dorongan, dan berbagai pemeriksaan kewarasan di sepanjang jalan. Kami juga ingin mengucapkan terima kasih kepada banyak anggota kelompok kerja IPSEC yang berkontribusi pada pengembangan protokol ini selama setahun terakhir. 13. Referensi [Cast] Adams, C., "The Cast-128 Encryption Algorithm", RFC 2144, Mei 1997. [Blow] Schneier, b., "Algoritma Enkripsi Blowfish", DR. Jurnal Dobb, V. 19, n. 4, April 1994. [Bra97] Bradner, s., "Kata kunci untuk digunakan di RFC untuk menunjukkan tingkat persyaratan", BCP 14, RFC 2119, Maret 1997. [Des] ansi x3.106, "Standar Nasional Amerika untuk Enkripsi Tautan Data Sistem Informasi", American National Standards Institute, 1983. [Dh] diffie, w., dan Hellman m., "Arah Baru dalam Kriptografi", Transaksi IEEE tentang Teori Informasi, V. It-22, n. 6, Juni 1977. Trek Standar Harkins & Carrel [halaman 31]

RFC 2409 IKE November 1998 [DSS] NIST, "Digital Signature Standard", FIPS 186, National Institute of Standard and Technology, U.S. Departemen Perdagangan, Mei 1994. [Ide] Lai, x., "Tentang desain dan keamanan cipher block," seri ETH dalam pemrosesan informasi, v. 1, Konstanz: Hartunggorre Verlag, 1992 [KBC96] Krawczyk, h., Bellare, m., dan r. Canetti, "HMAC: Hashing Kunci untuk Otentikasi Pesan", RFC 2104, Februari 1997. [Skeme] Krawczyk, h., "Skema: Mekanisme Pertukaran Kunci Aman Serbaguna untuk Internet", dari Prosiding IEEE Simposium 1996 tentang Jaringan dan Keamanan Sistem Terdistribusi. [Md5] Rivest, r., "Algoritma Digest Message MD5", RFC 1321, April 1992. [Msst98] Maughhan, D., Schertler, m., Schneider, m., dan j. Turner, "Asosiasi Keamanan Internet dan Protokol Manajemen Utama (ISAKMP)", RFC 2408, November 1998. [Orm96] orman, h., "The Oakley Key Detrect Protocol", RFC 2412, November 1998. [PKCS1] RSA Laboratories, "PKCS #1: Standar Enkripsi RSA", November 1993. [Pip98] Piper, D., "Internet IP Security Domain of Interpretation for ISakmp", RFC 2407, November 1998. [RC5] Rivest, R., "Algoritma Enkripsi RC5", DR. Jurnal Dobb, V. 20, n. 1, Januari 1995. [RSA] Rivest, R., Shamir, a., dan Adleman, L., "Metode untuk mendapatkan tanda tangan digital dan cryptosystems kunci publik", komunikasi ACM, v. 21, n. 2, Februari 1978. [Sch96] Schneier, b., "Terapan Kriptografi, Protokol, Algoritma, dan Kode Sumber di C", Edisi ke -2. [Sha] nist, "Secure Hash Standard", FIPS 180-1, Institusi Nasional Standar dan Teknologi, U.S. Departemen Perdagangan, Mei 1994. [Tiger] Anderson, R., dan Biham, E., "Enkripsi Perangkat Lunak Cepat", Springer LNCS V. 1039, 1996. Trek Standar Harkins & Carrel [halaman 32]

RFC 2409 IKE November 1998 Lampiran A Ini adalah daftar kunci DES lemah dan semi-lemah. Kunci berasal dari [SCH96]. Semua kunci terdaftar dalam heksidesimal. DES Weak Keys 0101 0101 0101 0101 1F1F 1F1F E0E0 E0E0 E0E0 E0E0 1F1F 1F1F FEFE FEFE FEFE FEFE DES Semi-Weak Keys 01FE 01FE 01FE 01FE 1FE0 1FE0 0EF1 0EF1 01E0 01E0 01F1 01F1 1FFE 1FFE 0EFE 0EFE 011F 011F 010E 010E E0FE E0FE F1FE F1FE FE01 FE01 FE01 FE01 E01F E01F F10E F10E E001 E001 F101 F101 FE1F FE1F FE0E FE0E 1F01 1F01 0E01 0E01 FEE0 FEE0 FEF1 FEF1 Attribute Assigned Numbers Attributes negotiated during phase one use the following definitions. Atribut fase dua didefinisikan dalam spesifikasi DOI yang berlaku (misalnya, atribut IPSec didefinisikan dalam IPSec DOI), dengan pengecualian deskripsi grup ketika mode cepat mencakup pertukaran diffie-hellman fana. Jenis atribut dapat berupa dasar (b) atau panjang variabel (v). Pengkodean atribut ini didefinisikan dalam spesifikasi ISAKMP dasar sebagai tipe/nilai (dasar) dan tipe/panjang/nilai (variabel). Atribut yang digambarkan sebagai dasar tidak boleh dikodekan sebagai variabel. Atribut panjang variabel dapat dikodekan sebagai atribut dasar jika nilainya dapat masuk ke dalam dua oktet. Jika ini masalahnya, atribut yang ditawarkan sebagai variabel (atau dasar) oleh inisiator protokol ini dapat dikembalikan ke inisiator sebagai dasar (atau variabel). Trek Standar Harkins & Carrel [halaman 33]

RFC 2409 IKE November 1998 Kelas Atribut Jenis Nilai Kelas --------------------------------------------------------------- Algoritma Enkripsi 1 B Algoritma Hash 2 B Metode Otentikasi 3 B Deskripsi Grup 4 B Tipe 5 B Grup Prime/Irubeducible Polinomial 6 V Generator Grup Satu Generator Kunci 6 V Generator Kej. 3 dicadangkan ke IANA. Nilai 16384-32767 adalah untuk penggunaan pribadi di antara pihak yang saling menyetujui. Nilai Kelas-Algoritma Enkripsi yang didefinisikan dalam Des-CBC 1 RFC 2405 Ide-CBC 2 Blowfish-CBC 3 RC5-R16-B64-CBC 4 3DES-CBC 5 CAST-CBC 6 Nilai 7-65000 dicadangkan ke IANA. Nilai 65001-65535 adalah untuk penggunaan pribadi di antara pihak yang saling menyetujui. - Algoritma hash yang didefinisikan dalam MD5 1 RFC 1321 Sha 2 FIPS 180-1 Tiger 3 Lihat Referensi [Tiger] Nilai 4-65000 dicadangkan ke IANA. Nilai 65001-65535 adalah untuk penggunaan pribadi di antara pihak yang saling menyetujui. Trek Standar Harkins & Carrel [halaman 34]

RFC 2409 IKE November 1998 - Metode Otentikasi Pra-dibagikan Kunci 1 Tanda Tangan DSS 2 Tanda Tangan RSA 3 Enkripsi dengan RSA 4 Enkripsi Revisi dengan Nilai RSA 5 6-65000 dicadangkan ke IANA. Nilai 65001-65535 adalah untuk penggunaan pribadi di antara pihak yang saling menyetujui. - Deskripsi Grup Default Grup MODP 768-Bit (Bagian 6.1) 1 Grup MODP 1024-bit alternatif (Bagian 6.2) 2 Grup EC2N di GP [2^155] (Bagian 6.3) 3 Kelompok EC2N di GP [2^185] (Bagian 6.4) 4 Nilai 5-32767 dicadangkan ke IANA. Nilai 32768-65535 adalah untuk penggunaan pribadi di antara pihak yang saling menyetujui. - Tipe Grup MODP (Grup Eksponasi Modular) 1 ECP (Grup Kurva Elliptic Over GF [P]) 2 EC2N (Grup Kurva Elliptic Over GF [2^n]) 3 Nilai 4-65000 dicadangkan ke IANA. Nilai 65001-65535 adalah untuk penggunaan pribadi di antara pihak yang saling menyetujui. - Jenis Hidup Detik 1 Kilobytes 2 Nilai 3-65000 dicadangkan ke IANA. Nilai 65001-65535 adalah untuk penggunaan pribadi di antara pihak yang saling menyetujui. Untuk "tipe kehidupan" yang diberikan nilai atribut "durasi hidup" mendefinisikan panjang sebenarnya dari kehidupan SA- baik sejumlah detik, atau sejumlah kbytes yang dilindungi. - PRF Saat ini tidak ada fungsi semu-acak yang ditentukan. Nilai 1-65000 dicadangkan ke IANA. Nilai 65001-65535 adalah untuk penggunaan pribadi di antara pihak yang saling menyetujui. Trek Standar Harkins & Carrel [halaman 35]