Apakah ikev2 memiliki dua fase

Ringkasan:

1. Ikin IKEV1 dan IKEV2: Ike adalah protokol otentikasi yang digunakan untuk membangun saluran komunikasi yang aman untuk IPSEC. Ikev1 dan ikev2 adalah dua versi Ike.

2. IKEV1: IKEV1 menggunakan isakmp untuk otentikasi dan pertukaran utama. Ini memiliki dua fase negosiasi: Fase 1 dan Fase 2.

3. IKEV1 Fase 1: Fase 1 menetapkan ISakmp SA dua arah antara dua rekan. Itu dapat menggunakan mode utama atau mode agresif untuk negosiasi.

4. IKEV1 Fase 2: Fase 2 menetapkan IPSEC SAS searah menggunakan ISAKMP SA dari Fase 1.

5. Mode utama (mm): Mode utama adalah salah satu metode untuk negosiasi fase 1, terdiri dari enam pertukaran pesan.

6. Mode agresif (AM): Mode agresif adalah metode yang lebih cepat tetapi kurang aman untuk negosiasi fase 1, terdiri dari tiga pertukaran pesan.

7. Mode Cepat (QM): Mode cepat digunakan dalam fase 2 untuk mendirikan IPSEC SAS. Itu melibatkan pertukaran tiga pesan.

8. Perfect Forward Secrecy (PFS): PFS adalah fitur opsional di fase 2 yang meningkatkan keamanan dengan menghasilkan kunci sesi secara terpisah.

9. IKEV2: IKEV2 adalah versi yang diperbarui dari IKEV1, mengatasi kelemahannya dan menawarkan perbaikan.

10. Dukungan Legacy: Penting untuk memahami IKEV1 karena beberapa infrastruktur masih dapat menggunakannya atau memiliki perangkat yang tidak mendukung IKEV2.

Pertanyaan:

1. Apa tujuan ikev1 dan ikev2?

IKEV1 dan IKEV2 adalah protokol otentikasi yang digunakan untuk membangun saluran komunikasi yang aman untuk IPSEC.

2. Apa dua versi Ike?

Dua versi Ike adalah IKEV1 dan IKEV2.

3. Apa perbedaan utama antara ikev1 dan ikev2?

IKEV2 adalah versi yang diperbarui dari IKEV1, menawarkan perbaikan dan mengatasi kelemahan IKEV1.

4. Berapa banyak fase negosiasi yang dimiliki IKEV1?

IKEV1 memiliki dua fase negosiasi: Fase 1 dan Fase 2.

5. Apa tujuan fase 1 di ikev1?

Fase 1 menetapkan ISakmp SA dua arah antara dua rekan.

6. Apa dua mode negosiasi dalam fase 1 IKEV1?

Dua mode negosiasi dalam fase 1 IKEV1 adalah mode utama (mm) dan mode agresif (AM).

7. Berapa banyak pertukaran pesan yang terlibat dalam mode utama (mm) dari IKEV1 Fase 1?

Mode utama IKEV1 Fase 1 terdiri dari enam pertukaran pesan.

8. Berapa banyak pertukaran pesan yang terlibat dalam mode agresif (AM) dari IKEV1 Fase 1?

Mode agresif IKEV1 Fase 1 terdiri dari tiga pertukaran pesan.

9. Apa tujuan fase 2 di ikev1?

Fase 2 menetapkan IPSEC SAS searah menggunakan ISAKMP SA dari Fase 1.

10. Apa itu Mode Cepat (QM) di IKEV1?

Mode cepat digunakan dalam fase 2 IKEV1 untuk mendirikan Asosiasi Keamanan IPSEC.

11. Apa yang Sempurna Secrecy Forward (PFS) di IKEV1?

PFS adalah fitur opsional di fase 2 yang meningkatkan keamanan dengan menghasilkan kunci sesi secara terpisah.

12. Apakah perlu memahami IKEV1 jika menggunakan IKEV2?

Ya, penting untuk memahami IKEV1 karena beberapa infrastruktur mungkin masih menggunakannya atau memiliki perangkat yang tidak mendukung IKEV2.

13. Apa perbedaan utama antara mode utama dan mode agresif di IKEV1?

Mode utama lebih aman dan fleksibel tetapi lebih lambat, sementara mode agresif lebih cepat tetapi memperlihatkan identitas rekan -rekan dan menawarkan lebih sedikit keamanan dan fleksibilitas.

14. Apa tujuan dari mode cepat di ikev1?

Mode cepat digunakan untuk menetapkan Asosiasi Keamanan IPSEC di IKEV1 Fase 2.

15. Apa Peran Saha Kerahasiaan Maju Perfect (PFS) di IKEV1?

Perfect Forward Secrecy (PFS) Meningkatkan Keamanan dalam Fase 2 dengan menghasilkan kunci sesi secara terpisah, mencegah kunci yang dikompromikan untuk membahayakan kunci masa depan.

IKEV2 Fase 1 (IKE SA) dan Fase 2 (anak SA) Pertukaran pesan

Rekan IPSEC IKEV2 dapat divalidasi menggunakan kunci pra-dibagikan, sertifikat, atau Protokol Otentikasi (EAP) yang dapat diperlihatkan. Extensible Authentication Protocol (EAP) memungkinkan metode otentikasi warisan lainnya antara rekan IPSEC.

Internet Key Exchange IKEV1 dan IKEV2 Ikhtisar

Internet Key Exchange (IKE) adalah protokol otentikasi yang digunakan untuk mengatur saluran komunikasi yang aman dan terotentikasi antara dua titik akhir untuk membuat terowongan IKE atau asosiasi keamanan (SAS) yang digunakan untuk keamanan protokol internet (IPSEC). Ikev1 dan ikev2 adalah dua versi Ike.

Internet Key Exchange V1 (IKEV1)

Asosiasi Keamanan Internet Protokol Manajemen Kunci (ISAKMP) adalah kerangka kerja otentikasi dan pertukaran utama. Ike Protocol adalah implementasi ISAKMP yang mempekerjakan metodologi pertukaran utama Oakley dan Skeme.

IKEV1 Menentukan dua fase negosiasi yang signifikan untuk Ike dan Ipsec SA Pendirian:

- Fase 1: Membangun ISakmp SA dua arah di antara dua rekan Ike. Setelah ditetapkan, rekan apa pun dapat memulai negosiasi fase 2.

- Fase 2: Menetapkan Asosiasi Keamanan IPSEC searah (SAS) menggunakan ISAKMP SA yang didirikan di Fase 1.

IKEV1 Fase 1

Negosiasi Fase 1 dapat terjadi menggunakan mode utama atau mode agresif. Itu pemrakarsa adalah rekan yang memulai proses negosiasi SA, sedangkan responden adalah rekan lainnya.

Mode utama (mm)

Mode utama terdiri dari enam pertukaran pesan dan upaya untuk mengamankan semua informasi selama negosiasi untuk mencegah menguping.

- MM1: Pesan pertama yang dikirim oleh inisiator ke responden. Satu atau lebih penawaran SA disajikan, dan responden harus cocok dengan salah satunya. Proposal SA termasuk kombinasi berikut:

- Algoritma Hash: MD5 atau Sha

- Algoritma Enkripsi: DES, 3DES, atau AES

- Metode otentikasi: PSK atau sertifikat digital

- Kelompok Diffie-Hellman (DH): 1, 2, 5, dll.

- Seumur Hidup: Waktu yang dibutuhkan terowongan IKE Fase 1 sampai’s robek. Standarnya adalah 24 jam. Parameter ini tidak’t perlu mencocokkan kedua rekannya sejak masa pakai terpendek digunakan.

- MM2: Responder mengirimkan pesan ini bersama dengan proposal SA yang cocok ke inisiator.

- MM3: Inisiator memulai pertukaran kunci DH dalam pesan ini.

- MM4: Responder mengirimkan ke inisiator kuncinya sendiri. Pada tahap ini, kunci enkripsi telah dibagikan, dan enkripsi untuk isakmp SA telah ditetapkan.

- MM5: Inisiator memulai otentikasi dengan mengirimkan alamat IP ke router rekan.

- MM6: Responder menjawab dengan paket yang sesuai untuk mengotentikasi sesi. Isakmp SA telah didirikan pada tahap ini.

Mode Agresif (AM)

Dengan mode utama, identifikasi dua rekan Ike disembunyikan. Itu sangat aman dan fleksibel tetapi lebih lambat dalam menyelesaikan negosiasi. Mode agresif terdiri dari tiga pertukaran pesan, jadi itu’S lebih cepat, tapi rekan -rekannya’ Identitas terpapar, dan itu tidak’t memberikan tingkat keamanan dan fleksibilitas yang sama dengan mode utama.

- AM1: Inisiator mengirimkan semua informasi dari MM1 melalui MM3 dan MM5 dalam pesan ini.

- AM2: Pesan ini mengirimkan semua informasi yang sama dari MM2, MM4, dan MM6.

- AM3: Otentikasi yang terkandung dalam MM5 dikirim dalam pesan ini.

IKEV1 Fase 2

Fase 2 Memanfaatkan saluran aman IKE SAIDE BIDERECTIONAL saat ini yang dibuat di Fase 1 untuk mengirimkan pesan antara kedua rekan untuk membangun IPSEC SAS. Satu negosiasi Ipsec SA menghasilkan dua IPSEC SAS searah, satu di setiap rekan.

Mode Cepat (QM)

Mode cepat adalah metode yang digunakan untuk menetapkan Asosiasi Keamanan IPSEC. Ini melibatkan pertukaran tiga pesan:

- QM1: Inisiator dapat memulai berbagai IPSEC SAS dalam satu pesan pertukaran. Pesan ini berisi algoritma enkripsi dan integritas yang disepakati yang dimaksudkan sebagai bagian dari fase 1, termasuk lalu lintas apa yang akan dienkripsi atau diamankan.

- QM2: Responden ini’Pesan S berisi parameter IPSEC yang cocok.

- QM3: Setelah pesan ini, harus ada dua IPSEC SAS searah antara kedua rekan.

Kerahasiaan Maju Perfect Forward (PFS)

PFS adalah fitur yang disarankan tetapi opsional untuk fase 2. Perlu lebih banyak pertukaran DH, yang mengkonsumsi lebih banyak siklus CPU. Ini bertujuan untuk meningkatkan resistensi terhadap serangan crypto dan mempertahankan privasi terowongan IPSec dengan menghasilkan kunci sesi secara terpisah dari kunci sebelumnya. Oleh karena itu, kunci yang dikompromikan tidak membahayakan kunci masa depan.

Berikut ini dapat disimpulkan dari jumlah minimum pesan yang dapat dikirim dengan mode utama, agresif, dan cepat untuk IPSEC SAS:

- Mode utama (6 pesan) ditambah mode cepat (3 pesan), dengan total 9 pesan.

- Mode agresif (3 pesan) ditambah mode cepat (3 pesan), dengan total 6 pesan.

Internet Key Exchange V2 (IKEV2)

IKEV2 dibuat untuk mengatasi kelemahan IKEV1 dan menawarkan beberapa pembaruan dan perbaikan atas IKEV1. Mengetahui IKEV1 masih diperlukan karena beberapa infrastruktur warisan belum pindah ke IKEV2 atau berisi perangkat atau fitur yang tidak’t mendukung ikev2.

Pertukaran IKEV2

Salah satu kemajuan IKEV2 yang paling signifikan adalah menegosiasikan Asosiasi Keamanan (SAS). Komunikasi terdiri dari pasangan permintaan dan tanggapan yang dikenal sebagai pertukaran atau sekadar pasangan permintaan/respons.

- IKE_SA_INIT: Pertukaran pertama. Itu menegosiasikan algoritma kriptografi, pertukaran nakon, dan melakukan pertukaran DH. Itu identik dengan ikev1’S MM1 ke pesan MM4 tetapi sebagai pasangan permintaan/respons tunggal.

- Ike_Auth: Pertukaran kedua. Ini mengautentikasi pesan sebelumnya dan pertukaran identitas dan sertifikat. Itu membangun Ike SA dan anak Sa atau Ipsec SA. Itu identik dengan ikev1’s mm5 ke mm6 dan qm1 dan qm2 tetapi dilakukan sebagai pasangan permintaan/respons tunggal.

Ike SA BIDIRECTIONAL DAN IPSEC SAS searah dihasilkan dalam empat pesan. Jika lebih banyak IPSEC SAS diperlukan, IKEV2 hanya menggunakan dua pesan, pasangan permintaan/respons, dengan a Create_child_sa menukarkan. Pertukaran IKEV1 dan IKEV2 SA sama sekali berbeda dan tidak sesuai satu sama lain.

Perbaikan IKEV2

Versi terbaru dari protokol IKE yang didefinisikan dalam RFC 7296 adalah IKEV2. Perubahan dan peningkatan IKEV2 termasuk yang berikut:

- Efisiensi yang lebih baik: Pertukaran yang lebih ringan dan lebih sedikit. Itu menggunakan lebih sedikit bandwidth untuk membangun SAS.

- Algoritma tanda tangan digital kurva elips (ECDSA-SIG): Alternatif kunci publik yang lebih baru dan lebih efisien.

- Extensible Authentication Protocol (EAP): Ideal untuk Jaringan Pribadi Virtual Akses Jarak Jauh (VPN).

- Enkripsi generasi berikutnya (NGE): Memberikan keamanan dan kriptografi untuk mencegah ancaman.

- Otentikasi asimetris: Setiap rekan dapat memilih mekanisme otentikasi mereka sendiri.

- Anti-dos: Mendeteksi jika router IPSec sedang diserang dan mengurangi penggunaan sumber daya.

Unduh kami Panduan Studi CCNA Gratis PDF Untuk catatan lengkap tentang semua topik ujian CCNA 200-301 dalam satu buku.

Kami merekomendasikan Cisco CCNA Gold Bootcamp sebagai kursus pelatihan CCNA utama Anda. Dia’S kursus Cisco dengan peringkat tertinggi secara online dengan peringkat rata -rata 4.8 dari lebih dari 30.000 ulasan publik dan IS itu Standar Emas dalam Pelatihan CCNA:

Tutorial CCNP Encor 350-401

Pergantian dan perutean dasar

- Konfigurasikan alamat MAC statis

- Penjelasan dan konfigurasi rute nol statis

- Struktur Locator Sumber Daya Seragam (URL)

- Pencegahan Loop RIP

Enhanced Interior Gateway Routing Protocol (EIGRP)

- Perhitungan dan formula metrik EIGRP

- Konfigurasi EIGRP

- Otentikasi EIGRP & Penyeimbangan Beban

- Penghitung waktu EIGRP, Kegagalan, dan Konvergensi menjelaskan

Buka Jalan Terpendek Pertama (OSPF)

- Memahami tipe LSA dan OSPF LSA

- Penyaringan Rute OSPF: Peringkasan, Area, & OSPF Lokal

- Otentikasi OSPF

- Mengoptimalkan algoritma OSPF SPF

Protokol Gateway Perbatasan (BGP)

- Tinjauan Routing Protokol Gateway (BGP)

- Jenis Sesi BGP: IBGP vs EBGP

- Jenis Pesan BGP: Buka, Keepalive, Update, Notification

- BGP States: Memahami BGP tetangga kedekatan

- Konfigurasi dan Verifikasi BGP Dasar

- Proses dan konfigurasi iklan BGP

- Iklan rute BGP dari berbagai sumber

- Apa itu Protokol Gateway Perbatasan BGP Multihoming?

- Penjelasan dan Konfigurasi Komunitas BGP

Teknologi multicast

- Konvensi Alamat Multicast IP

- Cisco IGMP Internet Group Management Protocol Dijelaskan

- Apa itu pengintai IGMP? Penjelasan dan contoh

- Memahami Protokol Multicast (PIM)

- Mode padat pim multicast ip dijelaskan

- IP Multicast PIM Jarang Mode Dijelaskan

- Mekanisme penegasan pim dan konsep pim forwarder

- Poin pertemuan multicast dijelaskan

Routing IPv6

- Opsi transisi IPv6

- RIPNG

- Tinjauan Protokol Routing OSPFV3 – Jenis LSA dan Paket

- Konfigurasi & Verifikasi IPv6 OSPF Versi 3 (OSPFV3)

First Hop Redundancy Protocol (FHRP)

- Memahami VRRP: Protokol Redundansi Router Virtual

- Memahami GLBP: Protokol Penyeimbangan Beban Gateway

Spanning Tree Protocol (STP)

- Perubahan topologi Protokol Pohon (STP)

- Menyegangkan Topologi Pohon Topologi dan Optimalisasi

- Jaringan Cisco Multiple Spanning Tree Protocol (MSTP)

- MST Multiple Spanning Tree Interface Biaya & Prioritas

- Kesalahpahaman dan solusi beberapa spanning

Etherchannel

- Protokol Kontrol Agregasi Tautan Cisco LACP

- Pemecahan Masalah Etherchannel: Perlihatkan Ringkasan Etherchannel

- Penjelasan & Konfigurasi Balancing Load Etherchannel

Desain dan Arsitektur Jaringan Perusahaan

Mekanisme Penerusan Paket

- Mekanisme switching proses dijelaskan

- Tinjauan Cisco Express Forwarding (CEF)

- Memahami SSO: Cisco Stateful Switchover

- Template Cisco Switching Database Manager (SDM)

Desain Keamanan Jaringan

- Desain Keamanan Jaringan: Cisco Safe

- Cisco Talos – Cisco’S ancaman intelijen organisasi

- Tinjauan Cisco Secure Malware Analytics (Ancaman Grid)

- Cisco Advanced Malware Protection (AMP) dijelaskan

- Apa Cisco AnyConnect Secure Mobility Client?

- Apa itu Cisco Payung Cloud Security?

- Cisco Secure Web Appliance (sebelumnya Cisco WSA)

- Cisco NGIPS: Sistem pencegahan intrusi generasi berikutnya

- Cisco NGFW: Apa itu firewall generasi berikutnya?

Kontrol Akses Jaringan (NAC)

- IEEE 802.Otentikasi Kontrol Akses Jaringan 1X

- Extensible Authentication Protocol (EAP) dijelaskan

- Metode otentikasi akses terlindungi wifi

- Mac Authentication Bypass (MAB) Otentikasi dijelaskan

- Otentikasi Jaringan: WebAuth, FlexAuth, IBNS

- Tinjauan Solusi Keamanan Cisco TrustSec

- Tinjauan Umum MacSec Keamanan Kontrol Media

Perlindungan baris dan kata sandi

- Baris Terminal Virtual (VTY) dengan Daftar Kontrol Akses

- Input Transportasi: SSH, Telnet, Semua, Tidak Ada Kata Kunci

- Perintah Cisco Exec-Timeout dan Absolute-Timeout

Fitur Keamanan Router

- Ikhtisar Firewall Berbasis Zona

- Konfigurasi dan Verifikasi Cisco Firewall Berbasis Zona

- Konfigurasi Pemolisian Pesawat Pesawat Kontrol Cisco

- Mengamankan Router Cisco: Langkah -langkah Pengerasan Perangkat

Virtualisasi jalur data

- Cisco VRF Virtual Routing and Forwarding

- Terowongan Enkapsulasi Routing Generik (GRE)

- Terowongan gre dan masalah perutean rekursif

- Apa Ipsec (Keamanan Protokol Internet)?

- Internet Key Exchange IKEV1 dan IKEV2 Ikhtisar

- Ikhtisar Solusi Cisco IPSec VPN

- GRE situs-ke-situs atas konfigurasi & verifikasi IPSEC

- Antarmuka terowongan virtual situs-ke-situs (VTI) melalui IPSEC

Konsep virtualisasi jaringan

- LISP: Protokol Pemisahan ID Cisco Locator

- Arsitektur dan Protokol Jaringan Cisco Lisp

- Komponen Operasional Protokol Lisp Dijelaskan

- Cisco VXLAN: Jaringan Area Lokal Virtual Extensible

Protokol Waktu Jaringan (NTP)

Manajemen jaringan dan pemecahan masalah

- Konfigurasi port penganalisis port (span)

- RSPAN (Remote Switch Port Analyzer) dijelaskan

- ERSPAN (rentang jarak jauh yang dienkapsulasi) dijelaskan

- Memahami IP SLA (Perjanjian Layanan Layanan)

Kualitas Layanan (QoS)

- Tinjauan QoS (kualitas layanan)

- Diffserv QoS vs IntServ QoS Model

- Mekanisme penandaan QoS dijelaskan

Konsep Teknologi Nirkabel

- Pengantar Teori Komunikasi Nirkabel

- Frekuensi WiFi, fase, dan panjang gelombang

- Memahami Kekuatan RF dan Konversi DB

Infrastruktur LAN Nirkabel (WLAN)

- Cisco Lightweight Access Point dan WLC berpasangan

- Mode Cisco Wireless Access Point (AP) dijelaskan

- Karakteristik antena nirkabel dijelaskan

- Antena terarah vs antena omnidirectional

Roaming nirkabel

- Cisco Access Access Point Wi-Fi Roaming

- Intracontroller WiFi Roaming Dijelaskan

- WLAN Intercontroller Layer 2 dan Layer 3 Roaming

- Apa itu grup mobilitas nirkabel?

- Pelacakan Lokasi Perangkat Wi-Fi di Jaringan Nirkabel

Virtualisasi

- Apa itu wadah? Wadah vs VM (mesin virtual)

- Apa itu fungsi jaringan virtual? VNF menjelaskan

- SR-IOV, PCI Passthrough, dan OVS-DPDK

Solusi SD-Access dan SD-WAN

- Tinjauan Arsitektur Cisco SDA (SD-Access)

- Arsitektur Cisco SD-Access: Lapisan Jaringan

- Perangkat Lunak Akses Peran Fabric Jaringan

- Arsitektur Cisco SDA (SD-Access): Lapisan Pengontrol

- Arsitektur Cisco SD-Access: Lapisan Manajemen

- Tinjauan Arsitektur Cisco SD-WAN

- Cloud Onramp Cisco Software-Defined WAN (SD-WAN)

Programmabilitas Jaringan

Otomatisasi Jaringan

- Tinjauan Koki dan Penyebaran Server Chef

- Apa yang dimissi? Memahami Fundamental Ansible

IKEV2 Fase 1 (IKE SA) dan Fase 2 (anak SA) Pertukaran pesan

Pelajaran sebelumnya, kami telah belajar tentang IKEV1 dan pertukaran pesan IKEV1 di fase1 (mode utama/mode agresif) dan fase2 (mode cepat). Di IKEV1, ada sembilan pertukaran pesan jika IKEV1 Fase 1 dalam mode utama (enam pesan untuk mode utama dan tiga pesan untuk mode cepat) atau enam pertukaran pesan jika IKEV1 Fase 1 dalam mode agresif (tiga pesan untuk mode agresif dan tiga pesan untuk mode cepat).

Internet Key Exchange Versi 2 (IKEV2) adalah versi IKEV1 berikutnya. IKEV2 pada awalnya ditentukan oleh RFC 4306 dan kemudian diperpanjang oleh RFC 5996. IKEV2 RFC saat ini adalah RFC 7296 dan RFC 7427. IKEV2 memiliki sebagian besar fitur IKEV1.

Seperti IKEV1, IKEV2 juga memiliki proses negosiasi dua fase. Fase pertama dikenal sebagai IKE_SA_INIT dan fase kedua disebut sebagai Ike_Auth. Di akhir pertukaran kedua (fase 2), anak pertama dibuat. Child Sa adalah istilah IKEV2 untuk IKEV1 IPSEC SA.

Di contoh selanjutnya, dimungkinkan untuk membuat SAS anak tambahan untuk menggunakan terowongan baru. Pertukaran ini disebut sebagai pertukaran create_child_sa. Nilai-nilai diffie-hellman baru dan kombinasi baru dari enkripsi dan algoritma hashing dapat dinegosiasikan selama pertukaran create_child_sa.

IKEV2 menjalankan port UDP 500 dan 4500 (IPSec NAT Traversal) . Perangkat yang dikonfigurasi untuk menggunakan paket IKEV2 menerima dari port UDP 500 dan 4500.

Rekan IPSEC IKEV2 dapat divalidasi menggunakan kunci pra-dibagikan, sertifikat, atau Protokol Otentikasi (EAP) yang dapat diperlihatkan. Extensible Authentication Protocol (EAP) memungkinkan metode otentikasi warisan lainnya antara rekan IPSEC.

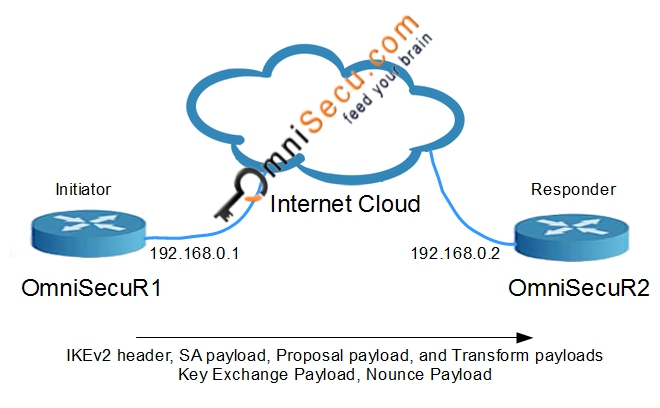

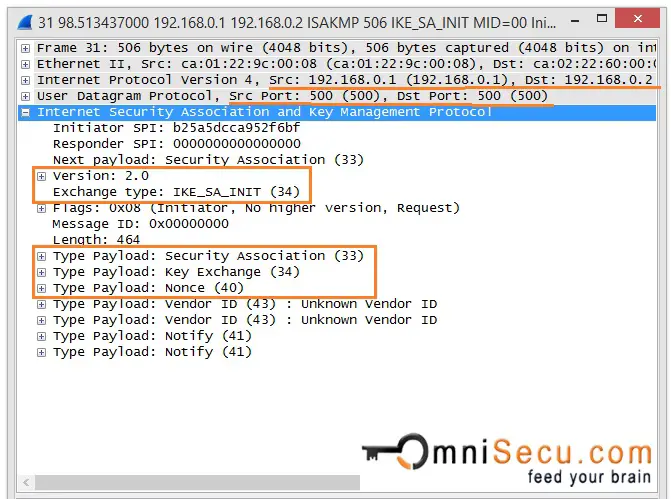

IKEV2 Fase 1 Pesan 1

Di IKEV2, pesan pertama dari Initiator to Responder (IKE_SA_INIT) berisi proposal Asosiasi Keamanan, algoritma enkripsi dan integritas, Keys dan Nones Diffie-Hellman.

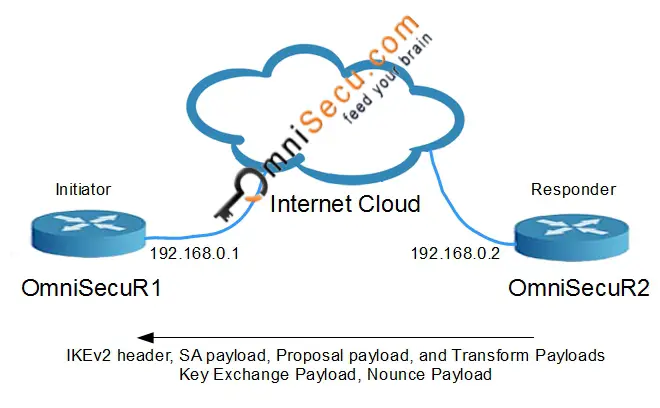

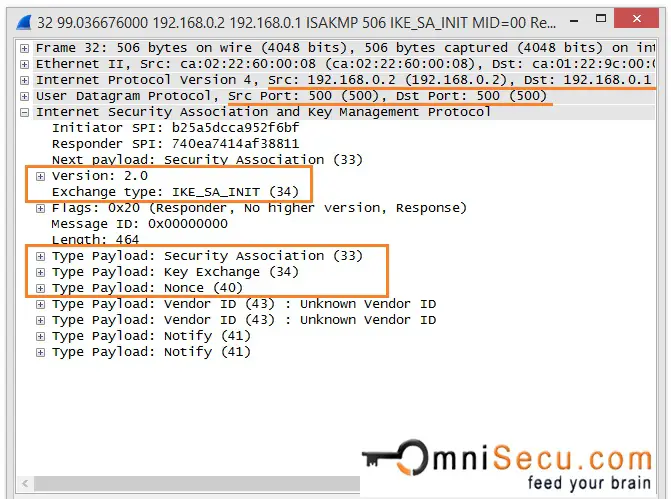

Pesan IKEV2 Fase 1 2

Di IKEV2, pesan kedua dari responden ke inisiator (IKE_SA_INIT) berisi proposal Asosiasi Keamanan, algoritma enkripsi dan integritas, Kunci Diffie-Hellman dan Nonces.

Perhatikan bahwa pesan 1 dan 2 tidak dilindungi. Sekarang rekan IPSEC menghasilkan Skeyseed yang digunakan untuk mendapatkan kunci yang digunakan di Ike-sa. Semua tombol IKE di masa depan dihasilkan menggunakan skeyseed. Setelah pesan 1 dan 2, pesan berikutnya dilindungi dengan mengenkripsi dan mengautentasinya.

IKEV2 Fase 1 – Pesan 3 dan 4

Pijat ketiga dan keempat (IKE_Auth) dienkripsi dan diautentikasi atas Ike SA yang dibuat oleh pesan sebelumnya 1 dan 2 (IKE_SA_INIT). Kedua pesan ini untuk otentikasi. Identitas inisiator dan responden, pertukaran sertifikat (jika tersedia) selesai pada tahap ini. Pijat ketiga dan keempat (IKE_Auth) digunakan mengotentikasi pesan sebelumnya, memvalidasi identitas rekan IPSEC dan untuk membangun Child_SA pertama.

Di akhir pesan 3 dan 4, identitas rekan IPSEC diverifikasi dan anak pertama ditetapkan.

Apakah protokol IKEV2 memiliki dua mode seperti Ike

Protokol Ike memiliki 2 mode, mode itu memiliki struktur yang berbeda. Apakah protokol IKEV2 memiliki dua mode seperti Ike.

140k 11 11 Lencana Emas 220 220 Lencana Perak 349 349 Lencana Perunggu

Ditanya 15 Apr 2014 jam 7:17

Gev_sedrakyan gev_sedrakyan

125 1 1 Lencana Emas 1 1 Lencana Perak 5 5 Lencana Perunggu

1 Jawaban 1

$ \ BEGINGROUP $

Tidak, IKEV2 tidak ada yang analog dengan ‘mode utama’ dan ‘mode agresif’, dan mereka menghilangkan ‘mode cepat’ awal,

Ketika IKEV1 awalnya ditulis, mereka menginginkan pemisahan yang kuat antara Ike dan Ipsec; Mereka memiliki visi di mana Ike dapat digunakan untuk hal -hal selain IPSec (“domain interpretasi” lainnya). Jadi, mereka benar -benar mengisolasi “negosiasi Ike sas” dan “menegosiasikan Ipsec sas” menjadi dua serangkaian pertukaran terpisah yang terpisah.

Selain itu, mereka tidak yakin apakah akan lebih baik untuk meminimalkan jumlah pesan perjalanan pulang pergi, atau untuk memberikan perlindungan identitas; Oleh karena itu mereka merancang dua mode berbeda (yang akan memungkinkan pelaksana untuk memilih trade-off).

Ketika mereka merancang IKEV2, mereka memikirkan kembali kedua opsi ini. Mereka menyadari bahwa tidak ada yang benar -benar menggunakan IKE untuk apa pun selain IPSec, dan itu memaksa para pelaksana untuk mendukung berbagai opsi adalah hal yang salah. Oleh karena itu, mereka mencoba menggabungkan IKE SA dan negosiasi awal Ipsec SA menjadi satu set pertukaran (mengurangi jumlah perjalanan pulang pergi, karenanya mendapatkan sebagian besar manfaat dari “mode agresif”), sambil mempertahankan perlindungan identitas (dan resistansi DOS) dari mode utama “.

Protokol VPN: IKEV2

Cari tahu kekuatan dan kelemahan IKEV2 sebagai protokol VPN.

Jaminan uang kembali 30 hari

Apa itu ikev2?

IKEV2 adalah singkatan dari Internet Key Exchange Version 2. Protokol VPN ini juga disebut sebagai IKEV2/IPSEC, tetapi karena IKEV2 tidak pernah diimplementasikan tanpa lapisan enkripsi Ipsec, umumnya dipersingkat menjadi IKEV2. Itu dianggap lebih ringan dan stabil daripada OpenVPN sambil mempertahankan beberapa kemampuan penyesuaian. Tapi itu hanya tersedia melalui UDP, yang diblokir oleh beberapa firewall.

IKEV2 adalah salah satu protokol terbaru dan memiliki kekuatan yang signifikan, terutama kecepatannya. Dia’sangat cocok untuk perangkat seluler di semua platform.

ExpressVPN merekomendasikan Anda untuk menggunakan Lightway sebagai protokol VPN Anda, dengan OpenVPN dan IKEV2 juga pilihan yang solid. Sementara L2TP/IPSEC masih menawarkan enkripsi, mungkin ada cara bagi penyerang untuk mendekripsi sesi VPN.

- Lebih aman dari L2TP/IPSEC

- Lebih lambat dari OpenVPN