Apakah McAfee menghapus ransomware?

Pembersih malware McAfee akan menghapus virus di Windows PC

Korupsi data melibatkan aktor ancaman yang mendapatkan akses ke suatu organisasi’sistem S dan merusak data penting. Alih -alih mengenkripsi file, penyerang memanipulasi atau menghapus informasi penting, membuatnya tidak dapat digunakan sampai target membayar tebusan. Pendekatan ini bisa lebih merusak dan lebih sulit untuk pulih dari serangan ransomware tradisional.

Ringkasan artikel:

1. McAfee mendistribusikan tiga perangkat perangkat lunak yang tidak didukung target itu dan menghilangkan serangkaian infeksi tertentu. Alat pertama disebut McAfee Labs Stinger, yang dapat mendeteksi dan menghilangkan hampir 7.000 virus Windows. Alat kedua adalah Mac Stinger, dirancang untuk menghapus varian OSX/FlashFake. Alat ketiga, rootkitremover, menghilangkan keluarga ZeroAccess dan TDSS dari rootkit. Perhatikan bahwa alat -alat ini tidak akan memberi tahu Anda jika Anda telah menemukan dan menghapus semua malware dari sistem Anda.

2. Mengingatkan Anda tentang kemungkinan infeksi adalah tugas perangkat lunak anti-virus. Namun, begitu sistem Anda terinfeksi, perangkat lunak anti-virus tidak dapat membantu Anda. McAfee’S tiga alat gratis mungkin atau mungkin tidak menemukan dan menghilangkan infeksi spesifik Anda. Komputer yang terinfeksi sering berjalan perlahan atau menampilkan pesan kesalahan. Jika Anda mengalami pengalihan ke situs yang tidak dikenal atau pop-up yang mengkhawatirkan, sistem Anda mungkin mengalami infeksi malware.

3. Perangkat lunak komputer berbahaya mengacu pada perangkat lunak intrusif atau bermusuhan yang dimuat ke sistem komputer tanpa pemilik’izin s. Itu dapat mengungkapkan informasi kartu pribadi dan kredit, menyebabkan kerusakan sistemik, dan menyerang situs lain. Mencegah infeksi malware membutuhkan menjalankan program anti-virus dan firewall, berhati-hati dengan lampiran email, dan menghindari situs web yang tidak dikenal.

4. McAfee Malware Cleaner adalah alat gratis dari McAfee yang memindai PC Windows untuk adware, spyware, trojan, dan ancaman lainnya. Ini menghapus file yang terinfeksi, menghapus entri registri yang dimodifikasi, dan mengatur ulang browser web ke pengaturan default mereka untuk mencegah pencurian identitas. Perangkat lunak dapat diunduh dari McAfee’situs web resmi dan tidak memerlukan instalasi.

15 Pertanyaan Unik:

- Apa tiga alat perangkat lunak yang tidak didukung yang didistribusikan oleh McAfee?

Tiga alatnya adalah McAfee Labs Stinger, Mac Stinger, dan Rootkitremover. - Berapa banyak virus Windows yang dapat dideteksi dan dihapus oleh McAfee Labs Stinger?

Itu dapat mendeteksi dan menghilangkan hampir 7.000 virus jendela. - Apa yang dirancang Mac Stinger untuk dihapus?

Mac Stinger dirancang untuk menghapus varian OSX/FlashFake. - Jenis rootkit mana yang menghapus rootkitremover?

Rootkitremover menghapus keluarga ZeroAccess dan TDSS dari rootkit. - Apa pekerjaan perangkat lunak anti-virus?

Pekerjaan perangkat lunak anti-virus adalah mengingatkan Anda tentang kemungkinan infeksi. - Dapat membantu perangkat lunak anti-virus setelah sistem Anda terinfeksi?

Tidak, begitu sistem Anda terinfeksi, perangkat lunak anti-virus tidak dapat membantu. - Apa saja tanda -tanda infeksi malware?

Tanda-tanda termasuk kinerja komputer yang lambat, pesan kesalahan, pengalihan ke situs yang tidak dikenal, dan pop-up yang mengkhawatirkan. - Apa itu perangkat lunak komputer yang berbahaya?

Perangkat lunak komputer berbahaya mengacu pada perangkat lunak intrusif atau bermusuhan yang dimuat ke sistem tanpa izin pemilik. - Apa yang bisa dilakukan malware?

Malware dapat mengungkapkan informasi kartu pribadi dan kredit, menyebabkan kerusakan sistemik, dan menyerang situs lain. - Bagaimana Anda bisa mencegah infeksi malware?

Langkah-langkah pencegahan termasuk menjalankan program anti-virus dan firewall, berhati-hati dengan lampiran email, dan menghindari situs web yang tidak dikenal. - Apa yang dilakukan oleh pembersih malware McAfee?

McAfee Malware Cleaner memindai PC Windows untuk adware, spyware, trojans, dan ancaman lainnya. Ini menghapus file yang terinfeksi, menghapus entri registri yang dimodifikasi, dan mengatur ulang browser web ke pengaturan default mereka. - Di mana pembersih malware mcafee dapat diunduh?

Pembersih malware McAfee dapat diunduh dari situs web resmi McAfee. - Apakah McAfee Malware Cleaner memerlukan instalasi?

Tidak, ini adalah alat portabel yang tidak memerlukan instalasi. - Apa yang dibersihkan oleh McAfee Malware yang tidak tersentuh saat mengatur ulang browser web?

Saat mengatur ulang browser web, pembersih malware McAfee meninggalkan cookie, kata sandi, dan detail login situs web yang tidak tersentuh. - Bagaimana malware bisa memasuki sistem?

Malware dapat memasuki sistem melalui situs web yang terinfeksi, lampiran email, dan aplikasi lainnya dan alat online.

Pembersih malware McAfee akan menghapus virus di Windows PC

Korupsi data melibatkan aktor ancaman yang mendapatkan akses ke suatu organisasi’sistem S dan merusak data penting. Alih -alih mengenkripsi file, penyerang memanipulasi atau menghapus informasi penting, membuatnya tidak dapat digunakan sampai target membayar tebusan. Pendekatan ini bisa lebih merusak dan lebih sulit untuk pulih dari serangan ransomware tradisional.

Akankah McAfee menghapus malware?

Jika Anda Aren’t guru komputer dan Anda tidak’Pikiran membayar sedikit tambahan, Anda dapat menghubungi teknisi keamanan melalui situs McAfee yang akan terhubung ke komputer Anda dari jarak jauh dan memberikan pembersihan profesional. Jika Anda merasa aman dalam kredibilitas teknisi Anda, Anda mungkin dapat membersihkan sistem Anda sendiri menggunakan salah satu dari tiga alat penghapusan virus gratis-tetapi tidak didukung-di situs McAfee McAfee. Tetapi jika Anda hanya Joe biasa, Anda mungkin ingin berinvestasi dalam beberapa perangkat lunak penghapusan malware komersial.

Perangkat lunak

- McAfee mendistribusikan tiga perangkat perangkat lunak yang tidak didukung yang menargetkan dan menghapus serangkaian infeksi tertentu. McAfee tidak menjamin ini untuk bekerja. Alat pertama disebut McAfee Labs Stinger. Menurut alat itu’Tab Virus Daftar S, dapat mendeteksi dan menghapus hampir 7.000 virus Windows. Itu sepertinya banyak definisi virus sampai Anda mengetahui bahwa pada tahun 2012, jumlah definisi virus yang dilacak oleh Symantec adalah 17.702.868. McAfee’Alat kedua disebut Mac Stinger, dan dirancang untuk menghapus varian OSX/FlashFake. Alat ketiga, rootkitremover, menghilangkan keluarga ZeroAccess dan TDSS dari rootkit. Perhatikan bahwa alat -alat ini tidak akan memberi tahu Anda jika Anda benar -benar menemukan dan menghapus semua malware dari sistem Anda.

Penemuan

- Mengingatkan Anda tentang kemungkinan infeksi adalah tugas perangkat lunak anti-virus. Produk-produk ini memeriksa program yang terlihat mencurigakan, mengisolasi mereka dan memberi tahu Anda. Namun, begitu sistem Anda terinfeksi, perangkat lunak anti-virus tidak dapat membantu Anda. McAfee’S tiga alat gratis mungkin atau mungkin tidak menemukan dan menghilangkan infeksi spesifik Anda. Anda bahkan mungkin tidak yakin bahwa Anda memiliki virus. Komputer yang terinfeksi sering berjalan lebih lambat atau menampilkan pesan kesalahan yang unik. Tapi penggunaan disk yang tinggi tidak selalu merupakan tanda infeksi. Itu hanya bisa berarti bahwa hard disk Anda sekarat. Jika saat menggunakan Web, Anda menemukan diri Anda diarahkan ke situs yang belum Anda minta atau Anda mengalami popup yang mengkhawatirkan dan tidak biasa, sistem Anda mungkin memang memiliki infeksi malware.

Malware

- Perangkat lunak komputer berbahaya adalah istilah umum untuk perangkat lunak intrusif atau bermusuhan yang dimuat ke sistem komputer tanpa pemilik’S Izin yang diinformasikan. Malware dapat mengungkapkan informasi pribadi dan informasi kartu kredit Anda kepada penjahat. Ini dapat digunakan untuk menimbulkan kerusakan sistemik pada kelompok komputer dan menyerang situs lain. Pandangan yang ketat tentang malware termasuk iklan dan cookie yang terkadang disertakan dengan perangkat lunak gratis. Namun, tidak semua orang setuju bahwa adware dapat dianggap tidak diinginkan atau tidak konsensual. Pertanyaan utamanya adalah apakah komputer Anda memberi Anda lingkungan yang aman atau tidak.

Pencegahan

- Setelah sistem Anda bebas virus, tetap seperti itu. Jangan pernah membuka keterikatan dari orang yang Anda jangan’T TAHU. Faktanya, jangan pernah membuka lampiran jika Anda tidak yakin apa yang berisi lampiran. Selalu jalankan program anti-virus dan firewall. Lebih mudah untuk menghindari masalah sistem daripada pulih dari mereka.

Pembersih malware McAfee akan menghapus virus di Windows PC

Jika Anda mencurigai PC Anda telah terinfeksi oleh perangkat lunak berbahaya atau virus, Pembersih malware McAfee akan menghapusnya dari PC Windows Anda. McAfee Malware Cleaner (MMC) adalah alat penghapusan malware gratis dari McAfee yang memindai PC Windows untuk adware, spyware, trojans, dan ancaman lainnya, dan membuatnya bebas dari malware yang lazim.

Semua PC Windows rentan terhadap serangan malware. Malware dapat memasuki sistem melalui situs web yang terinfeksi, lampiran email, dan aplikasi lainnya dan alat online, untuk mengekspos data keuangan dan informasi sensitif lainnya kepada penjahat cyber yang menggunakannya untuk keuntungan pribadi. Di posting ini, kami akan menunjukkan cara menggunakan cleaner malware McAfee untuk menghapus malware dari pc windows 11/10.

Pembersih malware McAfee akan menghapus virus di Windows PC

McAfee Malware Cleaner adalah perangkat lunak yang sederhana dan mudah digunakan. Ini menghapus file yang terinfeksi dari PC Anda, menghapus entri registri yang dimodifikasi oleh malware, dan mengatur ulang browser web (tepi microsft dan google chrome) ke pengaturan default mereka untuk mencegah pencurian identitas. Saat mengatur ulang browser, MMC meninggalkan cookie, kata sandi, dan detail login situs web Anda yang tidak tersentuh.

Unduh pembersih malware McAfee

Pembersih malware McAfee dapat diunduh gratis dari McAfee’situs web resmi atau dengan mengklik tautan ini.

Setelah unduhan selesai, klik dua kali pada Mcafee_malware_cleaner.exe file untuk meluncurkan perangkat lunak. Klik ‘Ya’ di prompt kontrol akun pengguna yang muncul.

Karena MMC portabel, Anda tidak’t perlu menginstalnya dan Anda juga dapat meletakkannya di mana saja di sistem Anda untuk akses cepat.

- Sebelum meluncurkan perangkat lunak, pastikan untuk menyimpan semua pekerjaan yang mungkin Anda lakukan di browser Anda. McAfee akan secara otomatis menutup browser Anda (tanpa peringatan apa pun) untuk memperbaiki masalah khusus browser.

- MMC tidak’t mendukung pembaruan otomatis saat ini. Jadi, Anda perlu mengunduh salinan alat baru jika Anda ingin sering menggunakannya, untuk memastikannya selalu mendeteksi ancaman terbaru.

Jalankan pembersih malware McAfee

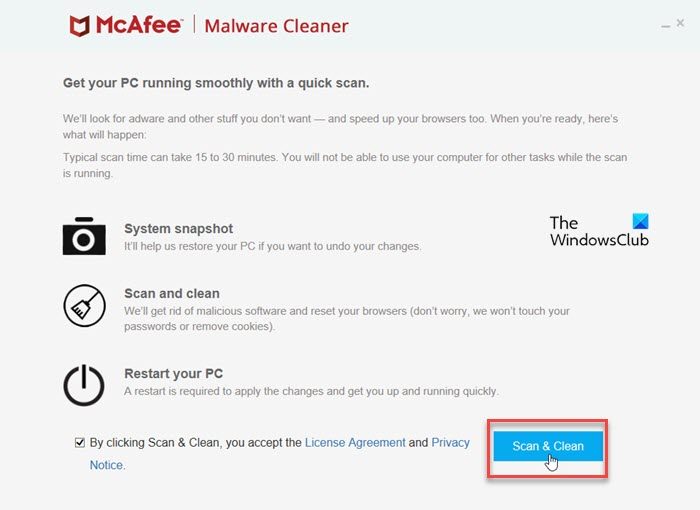

Layar beranda MMC menunjukkan tindakan yang akan diambil perangkat lunak selama pemindaian. Pada awalnya, dibutuhkan a ‘Snapshot Sistem’, yang pada dasarnya adalah penciptaan titik pemulihan untuk membatalkan perubahan yang dilakukan oleh MMC. Kemudian memindai dan membersihkan PC dan akhirnya menerapkan perubahan selama reboot.

Untuk menjalankan pembersih malware McAfee, pilih kotak centang untuk Ketentuan Perjanjian dan Pemberitahuan Privasi dan kemudian klik pada Pindai & Bersih tombol.

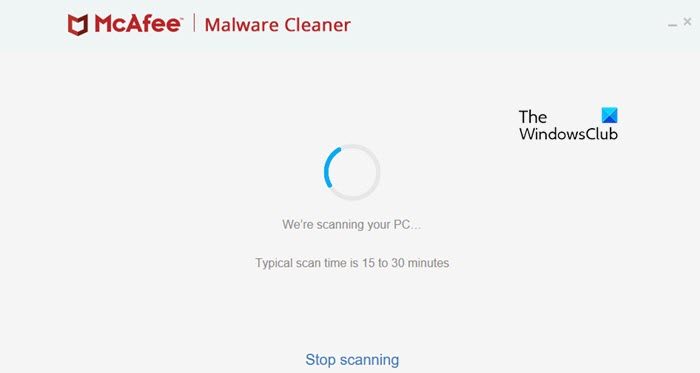

Bersabarlah saat pemindaian sedang berlangsung, sebagaimana mungkin Luangkan sekitar 15-30 menit untuk menyelesaikan. Selama pemindaian, browser Anda akan tutup tiba -tiba, dan Anda mungkin tidak dapat melihat desktop Anda. Padahal, Anda dapat beralih ke aplikasi terbuka lainnya dan terus mengerjakannya.

Kapan saja di antara pemindaian jika Anda ingin menghentikannya, klik pada Berhenti memindai tautan.

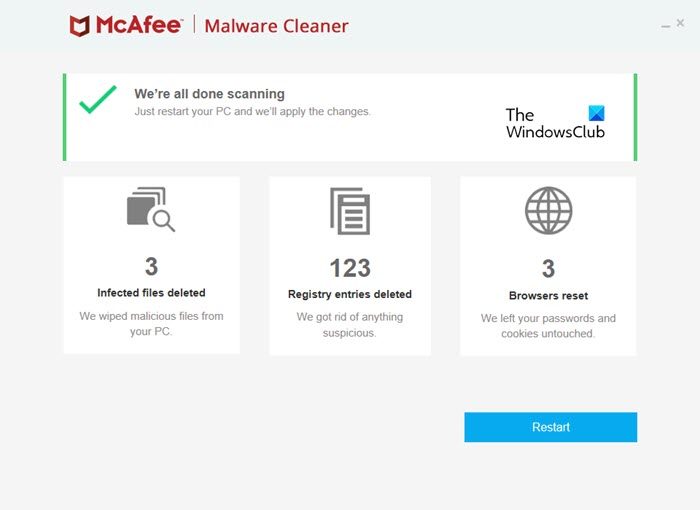

- Jumlah file yang terinfeksi dihapus

- Jumlah entri registri yang dihapus, dan

- Jumlah browser reset

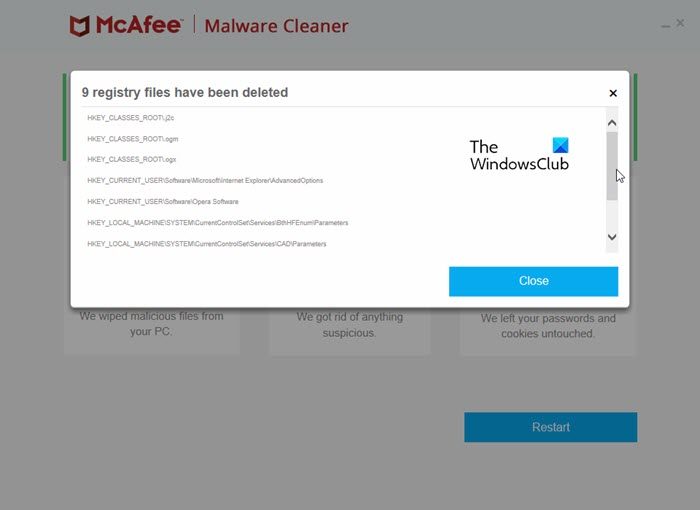

Untuk melihat detail tindakan ini, Anda dapat mengklik ikon masing -masing di layar ringkasan. Misalnya, untuk melihat entri registri mana yang telah dihapus oleh MMC, Anda dapat mengklik ikon kedua di layar.

Reboot PC Anda

Untuk menyelesaikan menerapkan perubahan yang dibuat MMC ke sistem Anda, Anda harus mengklik pada Mengulang kembali tombol. Tapi sebelum melakukan itu, pastikan Anda’telah menyimpan semua file atau proyek yang Anda’ve terus dibuka di pc.

Sistem Anda akan membutuhkan waktu sejenak untuk reboot. Dan kemudian, layar McAfee akan muncul. Layar menampilkan 2 tombol kali ini. Itu Membatalkan perubahan Tombol akan membawa Anda kembali ke negara bagian saat PC Anda tidak dipindai oleh MMC. Itu Selesai Tombol akan keluar dari aplikasi pembersih Malware McAfee. Jika Anda ingin membatalkan perubahan, MMC dapat memakan waktu hingga satu jam untuk menyelesaikan seluruh proses.

Itu’S All About McAfee Malware Cleaner. Saya harap Anda menemukan ini bermanfaat.

Apakah McAfee bagus untuk malware?

McAfee adalah salah satu merek perangkat lunak antivirus terkenal yang digunakan di seluruh dunia. Produk premiumnya mampu mendeteksi malware secara real-time. Namun, ia juga menawarkan alat penghapusan malware khusus secara gratis. Juga dikenal sebagai pembersih malware McAfee, alat ini membantu mendeteksi dan memperbaiki malware, adware, spyware, virus, dan ancaman lainnya pada PC Windows.

Membaca: McAfee TechCheck memindai masalah PC secara gratis

Bagaimana cara memeriksa komputer saya untuk malware?

Saat PC Windows terinfeksi malware, itu memperlambat tiba -tiba, macet, atau menunjukkan pesan kesalahan berulang. Cari tanda -tanda seperti iklan yang muncul di mana -mana, URL yang tidak dikenal di bilah alamat browser Anda, toolbar atau ikon browser yang tidak dikenal, ekstensi yang Anda tidak’t Instal secara sengaja, posting media sosial palsu atau DMS, ketidakmampuan untuk menghapus perangkat lunak, dll.

Apakah McAfee menghapus ransomware?

Pengelolaan

Periksa Log Acara

Klik pada Log Acara untuk melihat hasil pemindaian penghilang malware. Saat malware terdeteksi, sistem akan memberi label log sebagai “ peringatan” dan menunjukkan file mana yang telah dihapus.

Pembaruan rutin

Menerima pembaruan definisi malware berbasis cloud reguler

Mengenkripsi ransomware dan malware terus -menerus di -tweak dan dimodifikasi, membuatnya sulit untuk melawan. Malware Remover secara otomatis mengunduh definisi malware terbaru, dan ketika digabungkan dengan pemindaian otomatis, memungkinkan Anda untuk mendapatkan manfaat dari perlindungan data berkelanjutan.

Bagikan hasil pemindaian

Membantu memperkuat semua orang’Keamanan Data S

Kirim Hasil Pemindaian Penghilang Malware Anda ke QNAP untuk membantu kami mempercepat pembaruan definisi malware dan meningkatkan perlindungan data NAS.

Pendekatan multi-cabang

Alat perlindungan data yang komprehensif

QNAP menyediakan berbagai alat perlindungan data, termasuk saran konfigurasi perangkat, firewall, perangkat lunak anti-virus, dan koneksi VPN yang aman, memungkinkan Anda untuk mencapai perlindungan data lengkap dari berbagai aspek.

Penasihat Keamanan

Memeriksa kelemahan dan menawarkan rekomendasi untuk mengamankan data Anda terhadap beberapa vektor serangan. Ini juga mengintegrasikan perangkat lunak anti-virus dan anti-malware untuk memastikan perlindungan lengkap dari QNAP NAS Anda.

Pelajari lebih lanjut: Penasihat Keamanan

Qufirewall

Mendukung IPv6 dan GeoIP, memungkinkan Anda untuk mengkonfigurasi firewall Anda untuk mengizinkan/menolak paket tertentu dan alamat IP dari negara -negara tertentu untuk melindungi data dan keamanan layanan.

Pelajari lebih lanjut: Qufirewall

Antivirus McAfee

Dengan antivirus McAfee, Anda dapat memulai atau menjadwalkan pemindaian untuk ancaman virus, karantina file jahat, mencegah virus menyebar melalui berbagi file, dan menerima definisi virus terbaru untuk memerangi ancaman virus yang muncul.

Pelajari lebih lanjut: McAfee Antivirus

Quwan mesh vpn

Quwan SD-WAN mendukung IPSec VPN, yang memungkinkan platform QNAP NAS dan VMware Hypervisor untuk membangun jaringan VPN Auto Mesh untuk koneksi multi-situs yang sangat aman.

Pelajari lebih lanjut: Quwan SD-WAN

QVPN

Buat koneksi VPN ke NAS jarak jauh dan akses konten/layanannya dari komputer dan ponsel. Anda juga dapat menggunakan NAS sebagai server VPN melalui QVPN.

Apa itu ransomware?

Serangan ransomware telah menjadi ancaman yang semakin mengesankan bagi organisasi dengan implikasi yang mencapai di luar keamanan informasi terhadap tata kelola, operasi, keuangan, hubungan pelanggan dan masyarakat, dan banyak lagi.

Popularitas yang meningkat dari serangan ini dan potensi kerusakan mereka, dari shutdown sekolah hingga infrastruktur kritis yang dikompromikan dan gangguan dalam pemberian perawatan kesehatan, telah memicu percakapan yang lebih luas dalam memerangi ancaman yang meluas secara global ini secara global ini secara global ini secara global ini secara global ini secara global ini secara global ini secara global ini secara global ini secara global ini secara global secara global.

Bagi organisasi yang ingin melindungi diri dari ransomware, akan sangat membantu untuk memahami apa itu, bagaimana dan mengapa ransomware berkembang, dan apa yang dapat dilakukan organisasi untuk menghentikannya. Mengambil tindakan proaktif terhadap serangan ransomware membantu bisnis melindungi data berharga mereka dan memastikan kesinambungan operasi mereka.

Apa itu ransomware?

Ransomware adalah perangkat lunak berbahaya (malware) yang memanfaatkan enkripsi data untuk memeras organisasi untuk tebusan yang substansial. Setelah dibayar, penyerang ransomware secara teoritis mengembalikan akses ke atau tidak terenkripsi data yang terpengaruh menggunakan kunci dekripsi.

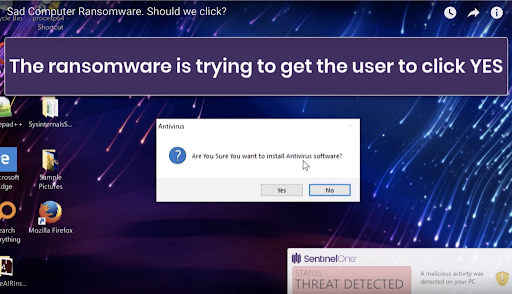

Serangan ransomware sering dimulai dengan taktik rekayasa sosial, seperti email phishing atau serangan lubang air, yang menipu pengguna untuk mengunduh malware. Penyerang kemudian dapat menuntut pembayaran dalam cryptocurrency, pembayaran kartu kredit, atau transfer kawat.

Dalam sebagian besar serangan ransomware, enkripsi membatasi akses ke denda, sistem, dan aplikasi kritis. Menolak atau gagal membayar jumlah yang diminta dapat mengakibatkan secara permanen memblokir aset -aset tersebut atau membocorkan data berharga ke situs mempermalukan publik dan pasar gelap.

Saat ini, serangan ransomware adalah ancaman dunia maya yang paling finansial dan informasi yang merugikan bagi perusahaan dan lembaga. Data terbaru tentang ransomware dari Biro Investigasi Federal Amerika Serikat’Pusat Keluhan Kejahatan Internet (IC3) memperkirakan bahwa kerugian gabungan dari serangan ransomware yang dilaporkan ke IC3 berjumlah $ 30 miliar pada tahun 2020 saja. Pada tahun 2021, tuntutan ransomware di Amerika Serikat dan Kanada tiga kali lipat dari $ 450.000 menjadi $ 1.Rata -rata 2 juta. Angka -angka ini terus meningkat karena serangan ransomware tumbuh dalam kecanggihan dan skala.

Bagaimana cara kerja ransomware?

Untuk penjahat cyber, membuat dan mendistribusikan ransomware tidak rumit. Fungsi enkripsi yang diperlukan untuk ransomware ada secara asli di windows dan mesin berbasis unix seperti macOS dan linus. Penyerang juga dapat menggunakan proyek open-source atau membeli malware di luar rak dari penyedia ransomware-as-a-service (RAAS) seperti Smaug Raas dan Shifr Raas. Portal ini menjadi lebih luas dan mudah diakses oleh peretas yang kurang canggih.

Setelah penyerang memiliki ransomware mereka, mereka hanya perlu memutuskan bagaimana mendistribusikannya. Vektor infeksi umum termasuk taktik rekayasa sosial seperti email phishing atau file jahat yang diunduh dari situs web. Penyerang juga dapat mengirimkan malware melalui penginstal perangkat lunak palsu atau melalui skrip di situs web yang dibuat dengan jahat.

Begitu seorang korban mengesahkan file jahat, proses enkripsi terjadi secara diam -diam di latar belakang dan korban mungkin tidak menyadari bahwa mereka’terinfeksi kembali selama beberapa waktu. Beberapa ransomware dapat menunda proses enkripsi, menciptakan jendela kesempatan bagi para penjahat untuk menutupi jejak mereka dan mempersulit para peneliti keamanan untuk melacak serangan.

Namun, tidak semua ransomware membutuhkan interaksi pengguna. Misalnya, ransomware samsam yang muncul dalam 2016 menargetkan kata sandi lemah pada perangkat yang terhubung, dan beberapa strain ransomware dapat mengeksploitasi kerentanan nol-hari untuk mengeksekusi diri tanpa interaksi pengguna apa pun.

Selain itu, kerentanan Oracle WebLogic Server yang populer memungkinkan penyerang untuk mengirim ransomware langsung ke komputer dan menjalankannya tanpa interaksi pengguna. Frekuensi dan skala serangan semacam itu terus meningkat, dengan beberapa perkiraan bahwa biaya serangan ransomware dapat mencapai $ 265 miliar pada tahun 2031.

Evolusi pendek ransomware

Ransomware dimulai sebagai metode pemerasan sederhana yang menargetkan pengguna individu tetapi telah berkembang menjadi operasi perusahaan yang kompleks. Penjahat dunia maya telah mengalihkan fokus mereka ke serangan berskala besar terhadap bisnis dan organisasi, memanfaatkan taktik canggih seperti eksploitasi nol hari, platform ransomware-as-a-service (RAAS), dan program afiliasi. Tahap selanjutnya dalam evolusi ransomware melibatkan pencurian data dan ancaman melepaskan atau menjualnya, membuat pemerasan bahkan lebih efektif. Beberapa negara bangsa bahkan telah memeluk ransomware untuk mendanai pemerintah mereka dan melakukan spionase.

Ransomware di Windows

Ransomware secara historis didominasi berbasis Windows, dengan penyerang yang menargetkan sistem operasi’S Built-in Backup Mechanism, Volume Shadow Copy (VSS). Fokus pada Windows ini terutama karena penggunaannya yang luas dan mudah mengeksploitasi kerentanannya.

Ransomware di Linux

Saat komputasi awan berkembang, kelompok ransomware memiliki perangkat Linux yang semakin menargetkan. Contoh terbaru dari ransomware penargetan Linux termasuk CL0P dan Icefire, yang keduanya telah diteliti secara luas oleh Sentinellabs. Meskipun serangan pada sistem Linux ini meningkat, mereka masih mewakili proporsi yang lebih kecil dari insiden ransomware daripada Windows.

Ransomware pada macOS

Saat macOS semakin populer, serangan ransomware pada platform relatif jarang. Sebaliknya, penjahat cyber yang menargetkan macOS biasanya fokus mencuri informasi dan mendapatkan akses yang tidak sah. Pengecualian penting untuk tren ini adalah ransomware jahat, yang menggabungkan ransomware, spyware, dan pencurian data dalam satu serangan tunggal. Namun, jenis malware ini masih belum menjadi masalah yang tersebar luas di macOS.

Ransomware di cloud

Pergeseran ke komputasi awan telah menimbulkan tantangan baru dalam serangan ransomware. Banyak kampanye ransomware berbasis di Linux berpotensi menargetkan instance cloud, tetapi sifat beban kerja cloud sering membuat mereka menjadi target yang kurang menarik untuk penjahat cyber. Sebaliknya, penyerang telah beralih ke metode lain untuk mengeksploitasi lingkungan cloud, seperti memanfaatkan API kuat yang disediakan oleh Cloud Services.

Bagaimana ransomware telah berubah

Salah satu perubahan paling signifikan dalam ransomware adalah munculnya taktik baru dalam pemerasan cyber, termasuk pemerasan ganda dan triple, di luar ransomware tradisional. Taktik ini termasuk korupsi data, serangan penolakan layanan (DDOS) terdistribusi, dan bahkan ancaman fisik.

Korupsi data melibatkan aktor ancaman yang mendapatkan akses ke suatu organisasi’sistem S dan merusak data penting. Alih -alih mengenkripsi file, penyerang memanipulasi atau menghapus informasi penting, membuatnya tidak dapat digunakan sampai target membayar tebusan. Pendekatan ini bisa lebih merusak dan lebih sulit untuk pulih dari serangan ransomware tradisional.

Perubahan signifikan lainnya adalah penargetan rantai pasokan dan penyedia layanan cloud. Serangan ini bertujuan untuk menginfeksi banyak organisasi dengan mengkompromikan penyedia tunggal. Pendekatan ini telah menyebabkan serangan skala besar yang dapat mempengaruhi berbagai bisnis dan mengakibatkan kerugian finansial yang signifikan.

Secara keseluruhan, evolusi ransomware dan taktik pemerasan cyber telah membuatnya menantang bagi organisasi untuk melindungi diri mereka sendiri. Akibatnya, bisnis harus menerapkan langkah -langkah keamanan siber yang kuat dan memiliki rencana darurat untuk menanggapi serangan.

Apa itu ransomware-as-a-service (raas)?

Ransomware-as-a-service (RAAS) telah menjadi model bisnis populer bagi penjahat cyber untuk meluncurkan serangan ransomware tanpa keahlian teknis. Dalam model RAAS, pengembang ransomware menjual varian yang sepenuhnya dibentuk kepada pembeli non-teknis dengan harga tetap atau persentase keuntungan. Transaksi terjadi di web gelap dengan sedikit atau tanpa risiko bagi pembeli.

Pengembang yang menggunakan model RAAS mendapat manfaat dari menghindari risiko menginfeksi target dan mendapatkan peningkatan efisiensi dan profitabilitas melalui pembagian kerja dan kerajinan antara berbagai set keterampilan. Model ini terus mendapatkan popularitas dalam beberapa tahun terakhir karena keberhasilan serangan ransomware yang meluas dan ketersediaan kit RAAS berkualitas tinggi.

Sementara Raas bukan model pengiriman baru, permintaannya meningkat karena biaya dimuka yang rendah relatif terhadap kemungkinan pengembalian. Raas telah mengizinkan penjahat dengan tingkat keahlian yang berbeda untuk menggabungkan upaya mereka, membuat serangan lebih efisien dan menguntungkan. Munculnya RAAS juga berkontribusi pada peningkatan skala serangan ransomware dan meningkatkan potensi ancaman terhadap bisnis dari semua ukuran.

Contoh serangan ransomware terbaru

Serangan ransomware terus mengancam bisnis di seluruh dunia, dengan penyerang terus mengembangkan taktik mereka untuk memaksimalkan dampaknya. Ada beberapa serangan ransomware profil tinggi dalam beberapa tahun terakhir yang telah menyebabkan kerusakan dan gangguan yang signifikan. Contoh -contoh yang sangat relevan dan pendidikan dari serangan ransomware baru -baru ini meliputi:

- Pipa kolonial: Pada bulan Mei 2021 ada serangan ransomware pada pipa kolonial, salah satu saluran pipa bahan bakar terbesar di Amerika Serikat. Serangan itu menyebabkan gangguan yang signifikan terhadap pasokan bahan bakar melintasi pesisir timur, yang menyebabkan pembelian panik dan kekurangan bahan bakar. Geng Ransomware Darkside mengklaim bertanggung jawab atas serangan itu dan perusahaan dilaporkan membayar $ 4.4 juta untuk mendapatkan kembali akses ke sistem mereka.

- Merseyrail: Juga pada Mei 2021, serangan ransomware yang menargetkan operator kereta api Inggris Merseyrail menyebabkan gangguan layanan yang signifikan. Para penyerang, yang diyakini sebagai pemeras kelompok, menuntut tebusan $ 10 juta dengan imbalan kunci dekripsi. Serangan itu menyebabkan pembatalan ratusan kereta dan mempengaruhi ribuan penumpang.

- Kaseya: Pada Juli 2021, serangan ransomware yang menargetkan penyedia perangkat lunak Kaseya memengaruhi lebih dari 1.000 bisnis. Para penyerang, yang diyakini sebagai revil kelompok berbahasa Rusia, mengeksploitasi kerentanan di Kaseya’Perangkat lunak S VSA untuk mendistribusikan ransomware ke kliennya. Para penyerang menuntut uang tebusan $ 70 juta untuk kunci dekripsi universal.

- Pemerintah Kosta Rika: Pada bulan April 2022, Kosta Rika menyatakan keadaan darurat nasional setelah beberapa lembaga pemerintah menderita serangan ransomware. Grup Ransomware Rusia Conti mengklaim bertanggung jawab atas serangan itu dan mengenkripsi ratusan gigabyte informasi sensitif. Kosta Rika akhirnya menolak untuk membayar tebusan, dan para penyerang melepaskan 50% dari data yang dienkripsi kepada publik.

- Optus: Pada bulan September 2022, perusahaan telekomunikasi Australia Optus menderita serangan ransomware yang dienkripsi 11.2 juta pelanggan’ data, termasuk informasi yang sangat sensitif seperti alamat, detail paspor, dan tanggal lahir. Aktor ancaman tunggal akhirnya mengklaim bertanggung jawab atas serangan itu, membukukan 10.000 entri data curian secara online, dan mengancam akan melepaskan lebih banyak jika perusahaan tidak membayar uang tebusan $ 1 juta. Namun, penyerang membatalkan tebusan tak lama setelah itu dan menghapus data yang dicuri.

- Royal Mail: Pada Januari 2023, Royal Mail dilaporkan mendeteksi serangan ransomware, mempekerjakan para ahli forensik di luar untuk membantu penyelidikan, dan melaporkan insiden tersebut ke lembaga keamanan Inggris. Pada bulan Februari 2023, operasi lockbit ransomware mengklaim bertanggung jawab atas serangan ransomware dan menyatakan mereka hanya akan menyediakan dekriptor dan menghapus data curian setelah perusahaan membayar tebusan.

- Tallahassee Memorial Healthcare: Pada bulan Februari 2023, Tallahassee Memorial Healthcare mengambil sistem TI secara offline dan menangguhkan prosedur non-darurat setelah dugaan serangan ransomware. Sementara FBI mengkonfirmasi bahwa ia bekerja dengan rumah sakit untuk menilai situasi, sumber serangan masih belum diketahui.

Bagaimana ransomware menyebar

Memahami bagaimana spread ransomware sangat penting bagi bisnis untuk mengambil langkah -langkah yang diperlukan untuk melindungi jaringan, perangkat, dan data mereka dari serangan potensial.

1. Phishing & rekayasa sosial

Serangan ransomware dapat disebarkan melalui taktik phishing dan rekayasa sosial. Penjahat dunia maya menggunakan metode canggih untuk menipu para korban agar mengunduh lampiran berbahaya atau mengklik tautan yang menyebabkan infeksi malware.

Email phishing, dirancang agar terlihat seperti korespondensi yang sah dari sumber tepercaya, memikat penerima yang tidak curiga agar mengklik tautan atau mengunduh lampiran berbahaya. Email -email ini mungkin tampak dari bank, mitra bisnis, atau lembaga pemerintah dan sering menggunakan taktik rekayasa sosial untuk menciptakan rasa urgensi atau ketakutan, mendorong korban untuk bertindak dengan cepat.

Selain phishing, serangan rekayasa sosial juga dapat menyebarkan ransomware. Serangan rekayasa sosial dapat mengambil banyak bentuk, seperti panggilan telepon atau pesan instan, dan sering melibatkan memanipulasi korban agar menyerah informasi sensitif atau mengunduh malware. Serangan -serangan ini mengeksploitasi kelemahan manusia dan sering melibatkan menyamar sebagai seseorang dengan otoritas atau keahlian, seperti administrator TI atau vendor perangkat lunak.

Bisnis dapat mendidik karyawan mereka tentang mengenali dan menghindari serangan phishing dan rekayasa sosial. Menerapkan langkah-langkah keamanan seperti otentikasi multi-faktor, filter spam, dan pembaruan perangkat lunak reguler juga dapat membantu mencegah infeksi ransomware.

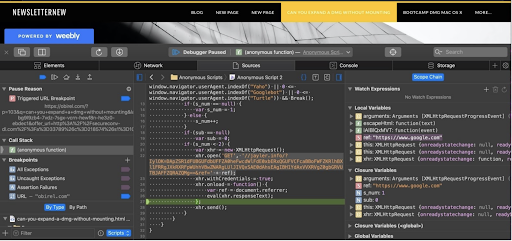

2. Situs web yang dikompromikan & drive-bys

Ransomware juga dapat menyebar melalui situs web yang dikompromikan dan drive-bys. Serangan ini terjadi ketika penyerang memanfaatkan kerentanan dalam kode situs web atau mengiklankan tautan berbahaya kepada pengguna yang tidak curiga. Serangan drive-by menggunakan teknik ini untuk secara otomatis mengunduh dan menginstal malware ke pengguna’s komputer, seringkali tanpa sepengetahuan atau persetujuan mereka.

Prosesnya dimulai dengan penyerang yang mengkompromikan situs web atau membuat proses palsu yang terlihat sah. Mereka kemudian menyuntikkan kode berbahaya ke dalam situs, yang dapat menginfeksi pengunjung mana pun yang mengklik tautan atau mendarat di halaman. Dalam beberapa kasus, penyerang juga dapat menggunakan teknik Optimasi Mesin Pencari (SEO) untuk meningkatkan kemungkinan pengguna menemukan situs jahat.

Setelah pengguna mengunjungi situs, kode berbahaya mengunduh dan menjalankan muatan ransomware ke perangkat mereka. Seringkali, ini dilakukan tanpa pengguna’pengetahuan, membuatnya sulit untuk mendeteksi infeksi sampai’s terlambat. Selain disebarkan melalui situs web yang dikompromikan, penyerang juga dapat mengirimkan ransomware melalui unduhan drive-by, yang terjadi ketika pengguna mengunjungi situs dan kode berbahaya diunduh dan diinstal tanpa sadar pada perangkat mereka.

Bisnis dapat memperbarui semua perangkat lunak dan sistem dengan tambalan terbaru dan melatih pengguna untuk mengenali dan menghindari tautan dan unduhan yang mencurigakan untuk melindungi dari penyebaran ransomware melalui situs web yang dikompromikan dan drive-bys.

3. Malvertising

Malvertising, atau iklan jahat, adalah teknik di mana penjahat cyber menyuntikkan malware ke dalam iklan online yang sah. Saat pengguna mengklik iklan berbahaya, itu mengarahkan mereka ke situs web yang mengunduh dan menginstal ransomware ke komputer mereka. Kampanye malvertising sering menargetkan situs web lalu lintas tinggi dan menggunakan teknik canggih untuk menghindari deteksi dan menginfeksi sebanyak mungkin pengguna.

Salah satu metode standar adalah “lubang air” serangan, di mana peretas mengkompromikan situs web yang sah yang kemungkinan akan dikunjungi audiens target. Setelah situs web dikompromikan, para penyerang menyuntikkan kode berbahaya ke dalam iklan yang ditampilkan, yang kemudian dapat menginfeksi pengguna yang mengkliknya.

Metode lain yang digunakan dalam malvertising adalah menggunakan “unduhan drive-by.” Dalam teknik ini, penyerang menggunakan jaringan iklan yang dikompromikan untuk mengirimkan iklan berbahaya ke situs web yang sah. Saat pengguna mengunjungi situs web, iklan secara otomatis mengunduh dan menginstal ransomware ke komputer mereka tanpa sepengetahuan atau persetujuan mereka.

Malvertising adalah cara yang sangat efektif bagi penjahat cyber untuk menyebarkan ransomware karena bergantung pada pengguna yang tidak curiga mengklik iklan yang tampaknya sah. Bisnis dapat melindungi diri mereka sendiri dengan menerapkan pemblokir iklan, menjaga perangkat lunak antivirus mereka tetap up to date, dan mendidik karyawan tentang risiko mengklik tautan dan iklan yang tidak diketahui.

4. Kit malware

Kit malware adalah alat, skrip, dan komponen lain yang dikemas bersama untuk membuat malware khusus. Kit ini dapat dibeli di web gelap dan seringkali ramah pengguna, memungkinkan penjahat cyber dengan keterampilan teknis terbatas untuk mengembangkan dan mendistribusikan malware, termasuk ransomware.

Penyerang sering menggunakan kit malware dalam kombinasi dengan taktik rekayasa sosial untuk menipu pengguna agar mengklik tautan berbahaya atau membuka lampiran berbahaya. Setelah pengguna secara tidak sengaja mengunduh malware, ia dapat dengan cepat menyebar ke seluruh sistem mereka dan berpotensi menginfeksi mesin lain di jaringan yang sama.

Kit malware sering menyertakan teknik pengayaan bawaan untuk menghindari deteksi oleh perangkat lunak antivirus dan juga mungkin datang dengan instruksi tentang menghindari langkah-langkah keamanan seperti firewall dan sistem deteksi intrusi. Kit ini terus berkembang, dengan versi baru dirilis secara teratur dengan fitur yang diperbarui dan peningkatan kemampuan siluman.

5. File & unduhan aplikasi yang terinfeksi

Penyerang dapat menanamkan kode berbahaya dalam file dan aplikasi yang tampaknya sah, menipu pengguna untuk mengunduh dan menginstalnya. Penyerang dapat mendistribusikan versi yang terinfeksi dari perangkat lunak atau alat populer yang tampak sah, tetapi saat diunduh dan diinstal, itu mengeksekusi ransomware.

Penyerang sering menggunakan taktik rekayasa sosial untuk meyakinkan pengguna untuk mengunduh dan menginstal file atau aplikasi yang terinfeksi. Metode ini dapat mencakup menyamarkan file atau aplikasi sebagai pembaruan yang diperlukan, tambalan keamanan, atau bahkan perangkat lunak yang menarik atau unduhan media.

Dalam beberapa kasus, penyerang juga dapat menggunakan platform berbagi file atau jaringan peer-to-peer (P2P) untuk mendistribusikan file atau aplikasi yang terinfeksi. Pengguna yang mengunduh file atau aplikasi dari platform ini dapat secara tidak sengaja mengunduh ransomware dan menginfeksi sistem mereka.

Bisnis dapat menerapkan langkah -langkah keamanan yang kuat untuk melindungi dari unduhan file dan aplikasi yang terinfeksi, seperti menggunakan sumber unduhan perangkat lunak terkemuka, secara teratur memperbarui perangkat lunak dan aplikasi, dan melatih karyawan untuk mengidentifikasi dan menghindari unduhan yang mencurigakan. Bisnis juga dapat menggunakan perangkat lunak antivirus dan anti-malware untuk memindai dan mengidentifikasi ancaman potensial sebelum menginfeksi sistem.

6. Pesan & Media Sosial

Metode ini sering melibatkan penjahat cyber yang mengeksploitasi pengguna’ Kepercayaan dan keingintahuan untuk memikat mereka untuk mengklik tautan berbahaya atau mengunduh file yang terinfeksi. Serangan ini bisa datang sebagai pesan langsung dari kontak atau akun palsu yang terlihat sah.

Dalam beberapa kasus, penyerang menyamarkan ransomware sebagai tautan atau lampiran file yang tidak berbahaya, seperti foto atau video, yang tampaknya berasal dari teman atau kolega. Ransomware dapat disamarkan sebagai skalable vector grafik (SVG) yang, ketika dibuka, mengunduh file yang melewati filter ekstensi tradisional. Karena SVG didasarkan pada XML, penjahat cyber dapat menanamkan segala jenis konten yang mereka inginkan. Setelah diakses, file gambar yang terinfeksi mengarahkan korban ke situs yang tampaknya sah. Setelah memuat, korban diminta untuk menerima instalasi, yang jika selesai mendistribusikan muatan dan melanjutkan ke korban’S kontak untuk melanjutkan dampaknya.

Penyerang juga dapat menggunakan platform media sosial untuk menyebarkan ransomware melalui penipuan phishing. Misalnya, pengguna dapat menerima pesan yang dimaksudkan dari merek atau organisasi terkenal, meminta mereka untuk mengklik tautan atau mengunduh lampiran. Tautan atau lampiran mungkin berisi ransomware, yang kemudian dapat menginfeksi pengguna’perangkat dan menyebar ke seluruh jaringan mereka.

Bisnis dapat mendidik karyawan mereka tentang risiko dan memberikan pelatihan tentang mengidentifikasi dan menghindari hubungan dan keterikatan yang berbahaya untuk menghindari korban ransomware yang tersebar melalui pesan dan media sosial. Mempertahankan perangkat lunak keamanan terkini dan secara teratur mendukung data penting juga sangat membantu.

7. Kekuatan kasar melalui RDP

Dalam serangan brute force, aktor ancaman mencoba banyak kombinasi kata sandi sampai mereka menemukan yang tepat. Penyerang sering menggunakan metode ini untuk menargetkan titik akhir Remote Desktop Protocol (RDP), biasanya ditemukan di server atau workstation dan digunakan oleh karyawan untuk terhubung ke jaringan perusahaan dari jarak jauh.

Penyerang harus terlebih dahulu mengidentifikasi target’S RDP Endpoint untuk meluncurkan serangan brute force. Mereka kemudian menggunakan perangkat lunak otomatis untuk mencoba kombinasi kata sandi yang berbeda sampai mereka menemukan yang tepat, memberi mereka akses ke target’jaringan s.

Serangan brute force dapat berhasil jika target menggunakan kata sandi yang lemah, seperti “kata sandi123” atau “admin123.” Bisnis dapat menegakkan kebijakan kata sandi yang kuat, seperti membutuhkan kata sandi yang kompleks dengan campuran huruf besar dan kecil, angka, dan simbol dan mengimplementasikan otentikasi multi-faktor untuk mengurangi risiko serangan brute force force brute force brute brute force.

Dia’Perlu dicatat bahwa beberapa varian ransomware secara eksplisit dirancang untuk mengeksploitasi kerentanan RDP dan dapat dengan cepat menyebar begitu mereka mendapatkan akses ke jaringan. Bisnis dapat menjaga titik akhir RDP mereka tetap aman dan terkini dengan patch keamanan terbaru untuk menghindari serangan brute force.

8. Ransomware lintas platform

Ransomware lintas platform adalah malware yang mampu menginfeksi beberapa sistem operasi seperti Windows, MacOS, dan Linux. Setelah ransomware menginfeksi perangkat, ia dapat bergerak secara lateral melintasi jaringan ke perangkat yang terhubung lainnya, mengenkripsi file saat berjalan. Itu dapat menyebar di berbagai perangkat, terlepas dari jenis perangkat atau sistem operasi yang mereka jalankan.

Untuk mencegah serangan ransomware lintas platform, bisnis dapat memastikan bahwa semua perangkat dan sistem operasi diperbarui dan memiliki tambalan keamanan terbaru. Perusahaan juga dapat melakukan cadangan reguler data penting dan dengan aman menyimpan cadangan di luar kantor sehingga mereka dapat memulihkan data tanpa membayar tebusan jika terjadi serangan.

Bisnis dapat menerapkan otentikasi multi-faktor dan kebijakan kata sandi yang kuat untuk mencegah serangan ransomware lintas platform. Kampanye pelatihan dan kesadaran karyawan reguler juga dapat membantu mencegah karyawan untuk secara tidak sengaja mengunduh malware dan menjadi korban penipuan phishing yang dapat menyebabkan infeksi ransomware lintas platform.

Perlindungan ransomware

Perlindungan ransomware melibatkan berbagai metode dan teknik untuk mencegah, mendeteksi, dan mengurangi efek serangan ransomware. Langkah -langkah termasuk cadangan reguler, segmentasi jaringan, perangkat lunak perlindungan titik akhir, pendidikan karyawan, dan rencana respons insiden.

Strategi perlindungan ransomware yang komprehensif sangat penting untuk meminimalkan risiko menjadi korban serangan ransomware. Serangan dapat mengakibatkan downtime yang mahal, kehilangan produktivitas, dan pencurian atau kompromi informasi sensitif. Itu juga dapat merusak organisasi’reputasi dan menyebabkan hilangnya kepercayaan pelanggan.

Lindungi vektor serangan ransomware umum

Dengan memahami metode transmisi yang berbeda, organisasi dapat lebih mempersiapkan pertahanan mereka dan menerapkan langkah -langkah keamanan yang sesuai untuk mencegah atau mengurangi serangan ransomware.

Tanpa pemahaman yang jelas tentang ransomware dan bagaimana penyebarannya, kerentanan sistem kritis mungkin tidak diperhatikan. Bisnis juga mungkin tidak dapat mendeteksi dan merespons secara efektif, memungkinkan malware menyebabkan kerusakan signifikan pada operasi, reputasi, dan keuangan mereka.

Bisnis harus melindungi vektor serangan umum karena ransomware dapat menyebar dengan cepat dan diam -diam, sering menghindari deteksi sampai telah menyebabkan kerusakan yang signifikan. Dengan melindungi vektor serangan umum, bisnis dapat membuatnya lebih sulit bagi ransomware untuk mendapatkan pijakan pada sistem mereka di tempat pertama.

Perlindungan titik akhir

Perlindungan titik akhir adalah komponen penting bagi organisasi untuk melindungi terhadap serangan cyber. Perlindungan titik akhir berfokus pada pengamanan titik akhir, seperti desktop, laptop, perangkat seluler, dan server, yang dapat mengakses organisasi’jaringan s. Titik akhir ini sering kali merupakan titik masuk bagi penjahat cyber untuk meluncurkan serangan ransomware.

Perangkat lunak perlindungan titik akhir menggunakan berbagai teknologi, seperti antivirus, anti-malware, firewall, dan sistem deteksi intrusi, untuk mencegah, mendeteksi, dan menanggapi ancaman cyber. Perlindungan titik akhir dapat memblokir atau mengisolasi file berbahaya dan mencegahnya dijalankan di titik akhir.

Solusi Deteksi dan Respons Modern (XDR) memantau proses lokal secara real time dan menganalisis perilaku mereka secara rinci, memungkinkan untuk mengidentifikasi kode berbahaya dengan spesifisitas yang sangat tinggi dan mengambil langkah mitigasi segera. Solusi XDR canggih seperti platform singularitas Sentinelone mengambil langkah ini lebih jauh dengan memanfaatkan model AI statis dan perilaku – yang dibentuk oleh intelijen ancaman yang berkelanjutan ke dalam kampanye ransomware modern – untuk menunjukkan aktivitas dan pola abnormal yang mungkin merupakan indikasi ransomwareware’kehadiran s.

Dari sana, solusi XDR canggih dapat menetralkan ancaman ransomware dengan menghapus kode’S Sumber, membunuh semua proses yang relevan, mengkarantina file yang mencurigakan, atau memutus titik akhir yang menderita dari jaringan sama sekali, tergantung pada keadaan dan kebijakan organisasi.

Jaminan ransomwar

Jaminan ransomwar adalah polis asuransi yang menawarkan kompensasi finansial jika terjadi serangan ransomware. Ini dapat membantu mengurangi biaya yang terkait dengan downtime, kehilangan data, dan kerusakan lainnya

Jaminan ransomwar dapat memberikan ketenangan pikiran mengenai potensi dampak keuangan dari serangan ransomware. Mereka juga dapat membantu memberi insentif kepada perusahaan untuk berinvestasi dalam langkah -langkah keamanan siber yang solid karena banyak jaminan mensyaratkan bahwa protokol keamanan spesifik tersedia untuk memenuhi syarat untuk kompensasi.

Jaminan ini juga dapat membantu mengubah beberapa risiko yang terkait dengan serangan ransomware dari bisnis ke penyedia garansi. Ini bisa sangat bermanfaat bagi perusahaan kecil dan menengah yang mungkin membutuhkan lebih banyak sumber daya untuk pulih dari serangan ransomware sendiri sepenuhnya. Tetap saja, itu’selalu penting untuk mempertimbangkan syarat dan ketentuan dari setiap jaminan sebelum membeli dan untuk memastikan bahwa itu selaras dengan kebutuhan dan risiko spesifik organisasi.

Cadangan Data

Cadangan data memberikan cara yang efektif untuk mengurangi risiko yang terkait dengan serangan ransomware. Dengan secara teratur mencadangkan file dan sistem penting, bisnis dapat mengembalikan data mereka ke keadaan pra-serangan jika terjadi serangan. Cadangan dapat meminimalkan waktu henti, mengurangi serangan’dampak S pada operasi bisnis, dan memastikan bahwa data penting tidak hilang secara permanen.

Bisnis harus menerapkan strategi cadangan data yang komprehensif yang mencakup cadangan reguler, penyimpanan yang aman, dan prosedur pemulihan yang diuji. Sangat penting untuk memastikan bahwa cadangan disimpan di luar kantor dan di lokasi yang aman untuk mencegahnya terkena dampak serangan ransomware.

Selain itu, bisnis harus memastikan bahwa sistem cadangan data mereka terkini dan memasukkan semua data penting. Organisasi dapat menguji cadangan data secara teratur untuk memastikan mereka bekerja dengan benar dan dapat dipulihkan dengan cepat dan efisien selama serangan.

Pelatihan Pendidikan

Karena penyerang ransomware sering menggunakan teknik rekayasa sosial untuk menipu karyawan, pelatihan komprehensif tentang cara mengidentifikasi dan menghindari serangan jenis ini dapat membantu mencegah penyebaran ransomware. Sesi pelatihan reguler dan serangan phishing yang disimulasikan dapat membantu memperkuat pentingnya tetap waspada terhadap serangan ransomware.

Deteksi & Penghapusan Ransomware

Sayangnya, membayar tebusan tidak selalu menghasilkan pengembalian data yang aman, dan dapat mendorong serangan lebih lanjut. Deteksi dan Penghapusan Ransomware adalah aspek penting dari keamanan siber yang tidak mampu diabaikan oleh bisnis. Penghapusan yang efektif adalah langkah penting yang memungkinkan pemulihan cepat dan membantu bisnis kembali normal dan melanjutkan operasinya terlepas dari skala atau kedalaman serangan’S Fallout.

Mengisolasi dan melepaskan infeksi

Ransomware menyebar dengan cepat dan efisien melalui jaringan, yang berarti dapat dengan cepat pindah ke orang lain setelah menginfeksi satu sistem. Dengan mengisolasi dan memutus sistem yang terinfeksi, bisnis dapat mencegah ransomware menyebar ke bagian lain dari jaringan, membatasi kerusakan yang disebabkan oleh serangan, dan mengurangi jumlah sistem yang perlu dibersihkan dan dipulihkan.

Mengisolasi dan memutuskan sistem yang terinfeksi juga memungkinkan bisnis menganalisis ransomware untuk mendapatkan wawasan tentang malware’per perilaku, menentukan tingkat infeksi, dan mengembangkan strategi yang lebih efektif untuk menghapusnya.

Mengidentifikasi dan melaporkan ransomware

Mengidentifikasi jenis ransomware spesifik dapat membantu perusahaan menentukan tindakan terbaik untuk menghapusnya. Melaporkan ransomware ke otoritas terkait, seperti penegakan hukum atau organisasi industri, dapat membantu mencegah serangan di masa depan. Organisasi -organisasi ini dapat menggunakan informasi yang disediakan untuk menyelidiki sumber serangan dan mengambil tindakan untuk mencegah serangan serupa terjadi pada bisnis lain.

Melaporkan ransomware juga dapat membantu bisnis tetap sesuai dengan peraturan yang mengharuskan bisnis untuk melaporkan pelanggaran data atau serangan cyber.

Kembalikan punggung Anda

Memulihkan cadangan sangat penting bagi bisnis untuk memulihkan data dan melanjutkan operasi normal. Ransomware dapat mengenkripsi atau mengkompromikan data yang berharga, membuatnya tidak dapat diakses sampai perusahaan membayar tebusan. Namun, membayar tebusan tidak disarankan karena tidak menjamin pengembalian data yang aman dan dapat mendorong serangan lebih lanjut. Sebaliknya, bisnis dapat secara teratur mendukung data mereka dan mengembalikannya dari cadangan yang aman jika terjadi serangan ransomware.

Memulihkan cadangan juga dapat membantu bisnis mengidentifikasi dan menghapus sisa jejak ransomware. Memberantas ransomware dapat mencegah ransomware menginfeksi sistem lagi atau menyebar ke bagian lain dari jaringan.

Dia’penting bagi bisnis untuk secara teratur menguji cadangan mereka untuk memastikan bahwa mereka lengkap dan fungsional. Jika cadangan tidak lengkap atau korup, mungkin tidak dapat mengembalikan data sepenuhnya, membuat bisnis rentan terhadap kehilangan data atau downtime yang berkepanjangan.

Gunakan deteksi dan respons yang diperluas (XDR)

Extended Detection and Response (XDR) adalah solusi keamanan komprehensif yang mengintegrasikan beberapa teknologi keamanan untuk memberikan visibilitas dan perlindungan yang ditingkatkan di seluruh organisasi’Infrastruktur IT. Solusi XDR dapat membantu bisnis mendeteksi dan menanggapi ancaman lanjutan dengan menganalisis data dari berbagai sumber dan mengidentifikasi pola perilaku yang menunjukkan potensi serangan.

Solusi XDR juga memberikan bisnis visibilitas waktu nyata ke dalam jaringan mereka, memungkinkan mereka untuk dengan cepat mendeteksi dan menanggapi aktivitas yang mencurigakan. Perusahaan akan lebih siap untuk mencegah ransomware menyebar ke bagian lain dari jaringan dan membatasi kerusakan yang disebabkan oleh serangan.

Pembalikan otomatis dari semua perubahan yang dijalankan dengan kode jahat atau mencurigakan, tidak peduli seberapa kecil, memberi administrator jaring pengaman, melindungi Anda dan seluruh domain dari efek rantai potensial dari ransomware. Solusi XDR canggih harus dapat mengembalikan file yang terkena dampak yang dienkripsi ke keadaan yang sebelumnya terdengar, membebaskan Anda dari kebosanan pemulihan dari solusi cadangan eksternal atau sistem pencitraan ulang sepenuhnya.

Deteksi & Cegah dengan Sentinelone

Untuk bisnis yang mencari solusi keamanan siber yang komprehensif dan proaktif yang dapat mendeteksi dan mencegah serangan ransomware, platform XDR singularitas oleh Sentinelone memperluas perlindungan dari titik akhir ke luar dengan visibilitas yang tidak terkekang, perlindungan yang terbukti, dan respons yang tak tertandingi yang tak tertandingi.

Singularity XDR adalah platform keamanan canggih yang memanfaatkan kecerdasan buatan dan pembelajaran mesin untuk memberikan bisnis dengan visibilitas dan perlindungan yang ditingkatkan di seluruh infrastruktur TI mereka. Ini dapat mendeteksi ransomware lebih awal, sebelum dapat menyebabkan kerusakan yang signifikan, dan secara otomatis mengisolasi sistem yang terinfeksi dan mengembalikan cadangan untuk meminimalkan dampak pada operasi.

Singularity XDR memungkinkan bisnis untuk mendeteksi dan menanggapi aktivitas mencurigakan dengan cepat. Ini juga dapat secara proaktif memantau jaringan untuk kerentanan dan vektor serangan potensial, membantu bisnis mengatasi kesenjangan keamanan sebelum penjahat cyber dapat mengeksploitasi mereka.

Temukan solusi yang kuat dan efektif untuk melindungi terhadap serangan ransomware, dan jadwalkan demo hari ini.