Apakah okta memerlukan akses atlassian?

Konfigurasikan penyediaan pengguna dengan okta

Kami secara otomatis menyediakan pengguna dan grup ke situs Jira dan Confluence di organisasi Anda. Lihat halaman penyediaan pengguna untuk detail lebih lanjut tentang bagaimana pengguna dan grup Anda disinkronkan ke organisasi Anda.

Ringkasan

1. Awan Atlassian Aplikasi di OKTA mendukung penyediaan SSO dan SCIM. Pastikan Anda memiliki langganan akses Atlassian untuk keuntungan penuh. Untuk migrasi, ikuti Panduan Migrasi Atlassian.

2. Atlassian tidak akan lagi mendukung pembaruan atribut pengguna dan menyinkronkan fitur kata sandi setelah bermigrasi ke akun Atlassian. Hubungi Dukungan Atlassian untuk pembaruan tentang Dukungan SCIM.

3. Matikan fungsionalitas kata sandi sinkron.

4. Integrasi Jira Cloud Atlassian Okta mendukung Jira Core, Jira Software, dan Jira Service Desk.

Pertanyaan dan jawaban

T1: Fungsionalitas apa yang didukung oleh dukungan aplikasi Cloud Jira Atlassian?

A1: Aplikasi Cloud Jira Atlassian mendukung fitur -fitur seperti mendorong pengguna baru, pembaruan profil push, mengimpor pengguna baru, pembaruan profil impor, dan grup push.

T2: Langkah apa yang diperlukan untuk mengonfigurasi penyediaan untuk Atlassian Jira Cloud?

A2: Untuk mengonfigurasi penyediaan untuk Atlassian Jira Cloud:

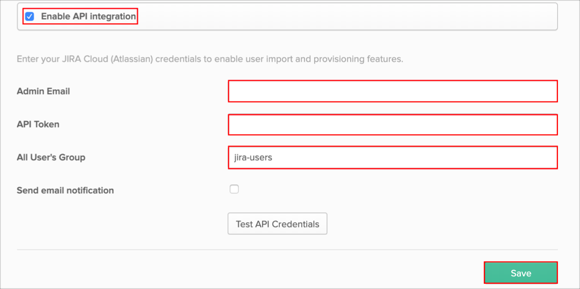

- Aktifkan integrasi API

- Masukkan kredensial API (email admin dan token API)

- Konfigurasikan semua grup pengguna

- Simpan pengaturan

T3: Apakah Penemuan Skema Pengguna Dukungan Cloud Atlassian?

A3: Tidak, Atlassian Jira Cloud tidak mendukung penemuan skema pengguna.

T4: Bagaimana saya bisa memecahkan masalah dengan menugaskan pengguna melalui grup OKTA ke JIRA?

A4: Jika Anda menghadapi kesalahan yang menyatakan bahwa grup tidak ada lagi di Jira, ikuti langkah -langkah ini:

- Di aplikasi

Konfigurasikan penyediaan pengguna dengan okta

Kami secara otomatis menyediakan pengguna dan grup ke situs Jira dan Confluence di organisasi Anda. Lihat halaman penyediaan pengguna untuk detail lebih lanjut tentang bagaimana pengguna dan grup Anda disinkronkan ke organisasi Anda.

Mengkonfigurasi Penyediaan untuk Atlassian Jira Cloud

Panduan ini memberikan langkah -langkah yang diperlukan untuk mengonfigurasi penyediaan untuk Atlassian Jira Cloud.

A baru Awan Atlassian Aplikasi telah diterbitkan di The OKTA Integration Network (OIN) yang mendukung penyediaan SSO dan SCIM. Untuk memanfaatkan aplikasi ini sepenuhnya, Anda harus memiliki langganan akses Atlassian: lihat https: // www.Atlassian.com/perangkat lunak/akses untuk detailnya.

Jika Anda sudah memiliki langganan ini, kami sarankan Anda menggunakan Awan Atlassian Aplikasi untuk SSO dan penyediaan. Jika Anda sudah memiliki contoh aplikasi Jira/Confluence lama dan ingin memigrasi pengguna Anda ke aplikasi cloud Atlassian yang baru, ikuti instruksi dalam Panduan Migrasi Atlassian.

Penting: Atlassian tidak akan lagi mendukung kemampuan untuk mendorong pembaruan profil (Perbarui atribut pengguna fitur), termasuk semua atribut pengguna yang sebelumnya didukung, dan menyinkronkan kata sandi (Sinkronisasi Kata Sandi fitur) untuk pengguna setelah Anda bermigrasi ke akun Atlassian.

Laporan Atlassian yang bekerja menuju dukungan SCIM untuk aplikasi mereka yang seharusnya memungkinkan fungsionalitas ini lagi, dan menargetkan penyelesaian untuk Juli 2017 (lihat https: // jira.Atlassian.com/browse/ID-6305). Silakan hubungi Dukungan Atlassian untuk pembaruan yang lebih spesifik tentang status proyek ini.

Sementara itu, kami sarankan Anda mati Sinkronisasi Kata Sandi fungsionalitas di okta di bawah Penyediaan Tab untuk integrasi Jira dan Confluence yang ada. Sisa penyediaan (buat pengguna, nonaktifkan pengguna, penugasan grup dan grup) akan terus bekerja. Agar penugasan grup dan grup untuk terus bekerja, Anda perlu memastikan fitur Atribut Pengguna Pembaruan diaktifkan (di bawah Penyediaan tab).

Integrasi Jira Cloud Atlassian Okta mendukung produk Jira Versi 7 berikut, apakah Anda menggunakannya, atau kombinasi dari produk JIRA ini:

- Jira Core

- Perangkat Lunak JIRA

- JIRA Service Desk

Isi

- Fitur

- Langkah Konfigurasi

- Penemuan Skema

- Penyelesaian masalah

Fitur

Aplikasi Cloud Jira Atlassian mendukung fitur -fitur berikut:

- Dorong pengguna baru Pengguna baru yang dibuat melalui Okta juga dibuat di aplikasi pihak ketiga.

- Push Profile Update Pembaruan profil push hanya dapat memperbarui keanggotaan grup. Melihat Catatan Di awal dokumen ini.

- Pusat Pembaruan Kata Sandi Atlassian tidak lagi mendukung fungsionalitas kata sandi sinkronisasi. Melihat Catatan Di awal dokumen ini.

- Impor pengguna baru Pengguna baru yang dibuat di aplikasi pihak ketiga diunduh dan diserahkan ke objek appuser baru, untuk dicocokkan dengan pengguna Okta yang ada.

- Impor pembaruan profil Pembaruan yang dibuat untuk profil pengguna di aplikasi pihak ketiga diunduh dan diterapkan ke bidang profil yang disimpan secara lokal di Okta. Jika aplikasi adalah sistem catatan untuk pengguna, perubahan yang dibuat ke bidang profil inti (email, nama depan, nama belakang, dll) diterapkan ke profil pengguna Okta. Jika aplikasi bukan sistem catatan untuk pengguna, hanya perubahan yang dilakukan pada bidang khusus aplikasi yang diterapkan pada profil pengguna lokal.

- Grup push Grup dan anggota mereka dapat didorong ke sistem jarak jauh. Anda dapat menemukan informasi lebih lanjut tentang menggunakan operasi push grup (termasuk peningkatan dorongan grup) di sini: Menggunakan Push Group.

Langkah Konfigurasi

- Konfigurasikan Anda Penyediaan Pengaturan untuk Atlassian Jira Cloud sebagai berikut:

- Periksalah Aktifkan integrasi API kotak.

- Masukkan Kredensial API:

- Email admin: Masukkan email admin yang memiliki hak untuk manajemen pengguna.

- Token API (Perhatikan bahwa ini sebelumnya Kata Sandi Admin yang telah ditinggalkan oleh Atlassian): Masukkan token API yang dihasilkan menggunakan akun admin (lihat https: // confluence.Atlassian.com/cloud/API-Tokens-938839638.html untuk informasi lebih lanjut tentang cara mendapatkan token API).

- Semua pengguna’grup S: Nama grup, dari mana pengguna diimpor dari sisi terpencil. Catatan: Tergantung pada pengaturan organisasi, Semua grup pengguna Properti mungkin tidak dapat digunakan. Secara default, impor pengguna hanya dari grup tertentu.

- Klik Menyimpan:

Penemuan Skema

Atlassian Jira Cloud tidak mendukung penemuan skema pengguna.

Penyelesaian masalah

Jika Anda mengalami masalah yang menugaskan pengguna melalui grup OKTA ke JIRA, dan menerima kesalahan yang menyatakan grup tidak ada lagi di JIRA, seperti yang ditunjukkan di bawah ini:

Lakukan hal berikut:

- Di halaman Daftar Aplikasi, klik Segarkan data aplikasi.

- Pilih aplikasi Anda, buka Kelompok tab, lalu klik Edit. Perhatikan bahwa grup yang hilang tidak akan ditampilkan dalam daftar grup. Kemudian tambahkan grup baru, atau hapus grup yang ada dari daftar ini.

- Klik Menyimpan.

- Buka dasbor dan coba lagi tugas penyediaan terkait.

Konfigurasikan penyediaan pengguna dengan okta

Penyediaan Pengguna Mengintegrasikan Direktori Pengguna Eksternal dengan Organisasi Atlassian Anda. Halaman ini menjelaskan cara mengkonfigurasi penyediaan pengguna saat Okta adalah penyedia identitas Anda. Untuk operasi yang didukung oleh penyediaan pengguna, lihat fitur penyediaan pengguna untuk lebih jelasnya.

Setelah Anda mengkonfigurasi penyediaan pengguna, Anda dapat mengelola atribut pengguna dan keanggotaan grup dari penyedia identitas Anda.

Penyediaan tersedia untuk semua akun Atlassian, yang berarti Anda dapat membuat, memperbarui, dan menonaktifkan akun dari penyedia identitas Anda. Grup sinkronisasi saat ini hanya tersedia untuk produk JIRA dan pertemuan dan belum tersedia untuk Bitbucket dan Trello.

Sebelum kamu memulai

Di Sini’s Apa yang harus Anda lakukan sebelum Anda dapat menyediakan pengguna eksternal ke situs dan produk Anda:

Berlangganan Akses Atlassian dari organisasi Anda. Lihat Keamanan dengan Akses Atlassian

Dapatkan fungsionalitas penyediaan pengguna untuk akun OKTA Anda. Lihat Manajemen Siklus Hidup untuk lebih jelasnya.

Pastikan Anda adalah admin untuk organisasi Atlassian. Pelajari tentang Administrasi Organisasi

Verifikasi satu atau lebih domain Anda di organisasi Anda. Pelajari tentang verifikasi domain

Tambahkan direktori penyedia identitas ke organisasi Anda. Pelajari cara menambahkan penyedia identitas

Tautan Domain Terverifikasi ke Direktori Penyedia Identitas Anda. Pelajari cara menautkan domain

Pastikan Anda adalah admin untuk setidaknya satu situs Jira atau Confluence untuk memberikan akses kepada pengguna yang disinkronkan.

Siapkan Akun Tes

Untuk memulai, kami sarankan mencoba instruksi pengaturan ini dengan akun tes dan grup pengujian di Okta, e.G. Atlassian-test-JIRA-USERS dan Atlassian-test-Confluence-Users.

Dimulai dengan akun tes dapat membantu menghindari gangguan ketika seseorang secara tidak sengaja tidak mendaftar pengguna dari aplikasi Atlassian. Saat Anda tidak menilai pengguna dari aplikasi, Anda menonaktifkan akun mereka, yang juga menghapus akses mereka ke produk Atlassian.

Hubungkan Okta dengan penyediaan scim

- Pergi ke admin.Atlassian.com. Pilih organisasi Anda jika Anda memiliki lebih dari satu.

- Pilih Keamanan >Penyedia identitas.

- Pilih Direktori Penyedia Identitas Anda.

- Pilih Mengatur Penyediaan Pengguna.

- Salin Nilai untuk URL dasar scim Dan Kunci API. Anda akan membutuhkannya saat Anda mengonfigurasi okta.

- Simpan Konfigurasi SCIM.

Pastikan Anda menyimpan nilai -nilai ini di tempat yang aman, karena kami tidak akan menunjukkannya kepada Anda lagi.

Kami secara otomatis menyediakan pengguna dan grup ke situs Jira dan Confluence di organisasi Anda. Lihat halaman penyediaan pengguna untuk detail lebih lanjut tentang bagaimana pengguna dan grup Anda disinkronkan ke organisasi Anda.

Aktifkan integrasi API SCIM di OKTA

Sebagai bagian dari langkah ini, Anda memerlukan URL dasar scim dan kunci API yang Anda salin.

- Masuk ke Okta dan tambahkan Awan Atlassian aplikasi.

- Dari aplikasi, klik pada Penyediaan Tab lalu klik Konfigurasikan integrasi API.

3. Pilih Aktifkan integrasi API.

4.Masukkan URL dasar scim Dan Kunci API Anda dibuat di organisasi Atlassian Anda.

5. Pilih API Tes Kredensial. Jika tes lulus, Pilih Menyimpan.

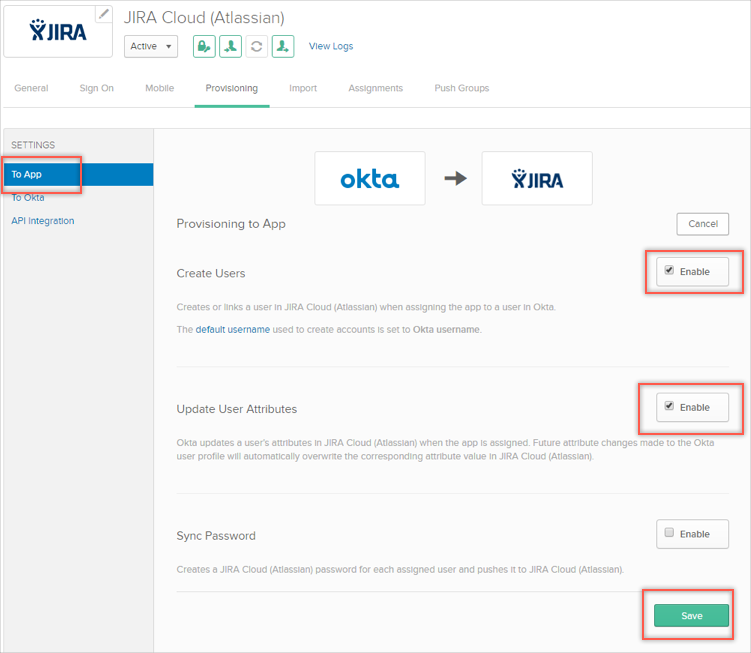

6. Pilih Ke aplikasi di bawah Pengaturan.

7. Pilih Edit dan pilih Memungkinkan untuk opsi yang ingin Anda miliki.

Gunakan langkah ini untuk memetakan atribut pengguna atau biarkan dengan pengaturan default. Untuk operasi yang didukung Atlassian, lihat fitur penyediaan pengguna untuk lebih jelasnya.

8. Pilih Menyimpan untuk menerapkan pengaturan integrasi.

Verifikasi alamat email di Okta

Penyediaan Pengguna menggunakan alamat email untuk mengidentifikasi pengguna di aplikasi Atlassian dan kemudian membuat akun Atlassian baru atau tautan ke akun Atlassian yang ada. Akibatnya, jika atribut alamat email untuk pengguna tidak konsisten antara pengaturan SAML SSO dan pengaturan penyediaan pengguna SCIM di aplikasi Okta, pengguna dapat berakhir dengan akun Atlassian duplikat.

Untuk menghindari akun duplikat, pastikan atribut alamat email yang memetakan akun pengguna sama untuk SOS SSO dan penyediaan pengguna SCIM:

- Dari Penyediaan Pengguna tab di okta, perhatikan bidang yang memetakan ke email utama atribut. Standarnya adalah email, seperti yang ditunjukkan pada tangkapan layar.

2. Pilih Masuk tab. Dari Detail Kredensial bagian, cari Format Nama Pengguna Aplikasi pengaturan. OKTA melewati bidang ini dari akun pengguna sebagai alamat email SSO saat membuat atau menautkan akun Atlassian.

Jika Format Nama Pengguna Aplikasi Menentukan untuk memberikan nilai lama (e.G. Alamat email [email protected] untuk atribut yang ditentukan sudah lama dan Anda memiliki atribut lain yang menyimpan alamat email pengguna saat ini dari [email protected]), inilah yang dapat Anda lakukan:

- Minta pengguna untuk masuk dengan akun Atlassian mereka sekali sebelum Anda menyelesaikan langkah ini.

- Jika pengguna masih berakhir dengan akun duplikat, hubungi dukungan Atlassian dengan alamat email pengguna.

3. Memastikan Format Nama Pengguna Aplikasi diatur ke atribut yang sama yang ditentukan sebagai email utama di langkah sebelumnya.

4. Pastikan bahwa Perbarui Nama Pengguna Aplikasi di diatur ke Buat dan perbarui. Pilih Menyimpan untuk menerapkan perubahan Anda.

5. Pilih Memperbarui sekarang Untuk mendorong perubahan lebih cepat dari pembaruan OKTA Otomatis.

Mendorong kelompok ke organisasi

Kami sarankan menggunakan fitur sinkronisasi grup untuk secara otomatis mengelola hak istimewa dan lisensi pengguna menggunakan direktori Anda, alih -alih mengelola secara manual dari organisasi. Bagian ini menjelaskan cara mengkonfigurasi manajemen berbasis grup.

Mendorong grup tidak menyinkronkan pengguna apa pun dan hanya mendorong grup ke organisasi Atlassian Anda.

- Di Okta, klik pada Kelompok dorong tab dan kemudian Dengan nama. Pilih nama grup (e.G. Atlassian-test-Jira-pengguna atau Pengguna-Konfluensi Atlassian) dan klik Menyimpan.

Di tangkapan layar di atas, kami menggunakan Pengguna Atlassian-Konfluensi grup untuk mengelola akses produk ke Confluence.

Mendorong grup tidak menyinkronkan pengguna apa pun dan hanya mendorong grup ke organisasi Atlassian Anda.

2. Ulasan untuk memastikan semua kelompok yang diinginkan telah didorong.

Tetapkan pengguna ke aplikasi Atlassian di OKTA

- Di Okta, klik Tugas Tab aplikasi Atlassian:

2. Pilih Menetapkan, Kemudian Kelompok. Pilih grup yang ingin Anda tetapkan. Dalam contoh kami, grup ini Pengguna Atlassian-Konfluensi.

3. Anda akan melihat dialog ini untuk mengatur nilai default. Nilai -nilai default ini hanya akan digunakan jika profil pengguna tidak membuatnya disetel. Semua bidang ini opsional dan dapat dibiarkan kosong. Setelah selesai dengan langkah ini, klik Simpan dan Kembali.

4. Dari organisasi Atlassian Anda, verifikasi bahwa pengguna disinkronkan. Anda dapat memeriksa log Okta atau Anda Penyedia Identitas halaman:

Konfigurasikan akses produk untuk grup dan pengguna yang disediakan

Untuk memberikan akses produk ke pengguna yang disediakan, Anda perlu mengatur akses produk untuk grup yang ada.

- Dari situs (contoh.Atlassian.bersih) Anda menambahkan, pergi ke Akses produk dan temukan produk Anda’D ingin menambahkan grup ke.

- Pilih Tambahkan grup dan pilih atau masukkan nama grup yang dihasilkan secara otomatis yang berisi semua pengguna yang disinkronkan SCIM.

- Pilih Tambahkan grup untuk memberikan akses produk grup.

Pelajari lebih lanjut tentang memperbarui akses produk.

Okta + Atlassian

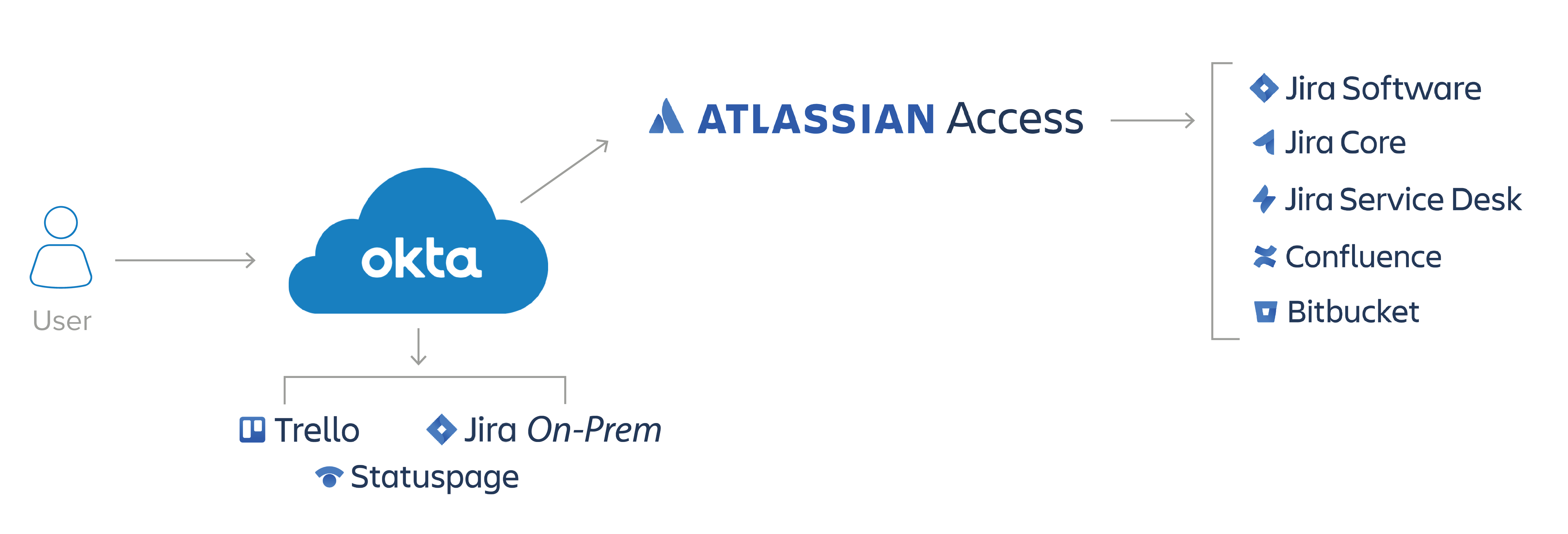

Okta’S Single Sign-On (SSO) memungkinkan akses satu klik ke produk cloud Atlassian, termasuk Jira Software, Jira Core, Jira Service Desk, Confluence, dan Bitbucket. Pengguna akhir mendapatkan pengalaman masuk yang mudah dan konsisten di seluruh Atlassian’SUite produk cloud, serta aplikasi lain yang terhubung ke OKTA. Admin mendapatkan manajemen terpusat pengguna cloud dan kebijakan keamanan, dan kontrol akses berbutir halus, termasuk otentikasi multi-faktor (MFA).

Mengotomatiskan manajemen siklus hidup pengguna

Penyediaan SCIM tersedia melalui integrasi OKTA + Atlassian memungkinkan tim Anda mengelola seluruh siklus hidup pengguna dengan mudah, efisien, dan di satu tempat, daripada di seluruh lusinan (atau lebih) aplikasi. Onboarding dan offboard otomatis tidak hanya membebaskan waktu yang berharga, tetapi juga meningkatkan keamanan dengan segera menghapus akses untuk pengguna yang meninggalkan perusahaan atau transisi ke peran dengan akses yang berbeda.

Hubungkan semuanya, dari cloud ke tanah

OKTA terintegrasi langsung dengan aplikasi dan direktori on-prem, termasuk Direktori Aktif dan Direktori LDAP, membantu mengamankan pengguna Anda’ identitas di seluruh papan dan memberikannya admin alat yang mereka butuhkan untuk mengelola akses dengan aman dan efisien.

Belum menjadi Pelanggan Okta? Bukan masalah.

Pelanggan Akses Atlassian yang belum menjadi pelanggan Okta bisa mendapatkan okta yang tertanam dalam akses, tanpa biaya tambahan. Ini membawa Anda semua manfaat Okta, termasuk SSO, MFA, manajemen siklus hidup, dan integrasi direktori AD dan LDAP, untuk membantu Anda dengan cepat dan aman terhubung ke produk cloud Atlassian Anda. Saat Anda ingin memperpanjang manfaat OKTA Anda di luar akses Atlassian, hubungi kami.

Membuat aplikasi Atlassian Anda lebih mudah diakses dan dikelola

- Berikan karyawan akses aman ke Atlassian’S Cloud Apps Through Okta’Pengalaman SSO yang akrab, didukung oleh otentikasi multi-faktor yang kuat

- Dengan mudah berintegrasi dengan aplikasi dan direktori di prem seperti AD dan LDAP untuk mengelola pengguna secara terpusat dan mengotomatiskan penyediaan di seluruh siklus hidup karyawan

- Mempercepat langkah Anda ke cloud dengan keamanan yang dapat diskalakan dan berfokus pada identitas yang meningkatkan kepercayaan diri

Detail Integrasi

Produk Cloud Atlassian membantu bisnis berinovasi lebih cepat melalui kolaborasi, otomatisasi, dan alur kerja yang lebih baik. Tim di seluruh organisasi Anda dapat mengatur, berkolaborasi, dan memberikan lebih cepat.

Dapatkan visibilitas, keamanan, dan kontrol di seluruh perusahaan, dan kontrol atas produk cloud Atlassian Anda dan memungkinkan pengguna satu klik akses ke aplikasi yang sangat penting.

OKTA Identity Cloud dan Atlassian Access bergabung untuk memberikan identitas yang mulus dan manajemen akses ke aplikasi cloud Atlassian Anda. OKTA’s Single Sign-On (SSO) memberikan pengguna akhir pengalaman masuk yang mudah dan konsisten di seluruh rangkaian produk cloud Atlassian, seperti Jira Software, Jira Core, Jira Service Management, Confluence, dan Bitbucket.

Kegunaan

Tambahkan integrasi ini untuk mengaktifkan kemampuan otentikasi dan penyediaan.

Otentikasi (SSO)

- API

- Pengait Acara

- Federasi Masuk

- Kait inline

- Federasi keluar

- RADIUS

- SAML Security Assertion Markup Bahasa adalah standar terbuka untuk menukar otentikasi dan data otorisasi antara penyedia identitas (IDP) dan penyedia layanan (SP) yang tidak memerlukan kredensial untuk diteruskan ke penyedia layanan.

- Template alur kerja

- Konektor alur kerja

- SWA Secure Web Authentication adalah sistem satu tanda di (SSO) yang dikembangkan oleh OKTA untuk menyediakan SSO untuk aplikasi yang tidak mendukung metode masuk federasi eksklusif, SAML atau OIDC.

- OIDC OpenID Connect adalah perpanjangan ke standar OAuth yang menyediakan untuk pertukaran data otentikasi antara penyedia identitas (IDP) dan penyedia layanan (SP) dan tidak memerlukan kredensial untuk diteruskan dari penyedia identitas ke aplikasi.

- WS-FEDERASI

Penyediaan

- Buat Membuat atau Tautan Pengguna di Aplikasi Saat Menetapkan Aplikasi ke Pengguna di OKTA.

- Perbarui OKTA memperbarui atribut pengguna di aplikasi saat aplikasi ditetapkan. Perubahan atribut di masa depan yang dibuat ke profil pengguna OKTA akan secara otomatis menimpa nilai atribut yang sesuai di aplikasi.

- Atribut Sumber Aplikasi dapat didefinisikan sebagai sumber kebenaran untuk profil pengguna penuh atau sebagai sumber kebenaran untuk atribut spesifik pada profil pengguna.

- Nonaktifkan Nonaktifkan Akun Pengguna di Aplikasi Saat Dinilai Di OKTA atau Akun OKTA mereka dinonaktifkan. Akun dapat diaktifkan kembali jika aplikasi tersebut dipindahkan ke pengguna di OKTA.

- Sinkronisasi Kata Sandi Tekan Kata Sandi OKTA Pengguna atau Kata Sandi yang Dibuat Secara Acak ke Aplikasi. Fitur ini tidak diperlukan untuk semua aplikasi federasi karena otentikasi pengguna berlangsung di OKTA, namun beberapa aplikasi masih memerlukan kata sandi.

- Grup dorongan grup grup okta yang ada dan keanggotaan mereka ke aplikasi. Grup kemudian dapat dikelola di OKTA dan perubahan tercermin dalam aplikasi.

- Grup Linking Link OKTA Groups ke grup yang ada di aplikasi. Menyederhanakan aplikasi untuk penyediaan okta di mana aplikasi sudah memiliki grup yang dikonfigurasi.

- Penemuan Skema Impor Skema Atribut Pengguna dari Aplikasi dan Renungkannya di Profil Pengguna Aplikasi OKTA. Memungkinkan OKTA menggunakan atribut khusus yang telah Anda konfigurasikan dalam aplikasi yang tidak termasuk dalam skema aplikasi dasar.

- Atribut WriteBack Saat aplikasi digunakan sebagai master profil, dimungkinkan untuk mendefinisikan atribut spesifik yang akan bersumber dari lokasi lain dan ditulis kembali ke aplikasi. Misalnya profil pengguna dapat berasal dari Active Directory dengan nomor telepon yang bersumber dari aplikasi lain dan ditulis kembali ke Active Directory.

Dokumentasi

Berikut adalah bagian tentang dokumentasi, integrasi, dan implementasi.

Ikhtisar Kemitraan Atlassian OKTA +

Lembaran data:

Alur kerja

Tambahkan konektor aplikasi ini ke alur kerja OKTA Anda, platform tanpa kode tanpa kode untuk membuat alur kerja khusus menggunakan perpustakaan aplikasi dan fungsi pihak ketiga terintegrasi. Peristiwa Aksi Urutan Bersama untuk Mengotomatiskan Proses Bisnis yang Berpusat pada Identitas.

Tindakan konektor cloud Atlassian

Berbagai macam konektor dari aplikasi yang berbeda dapat ditautkan untuk membuat alur kerja otomatis.

- Tindakan API Kustom

- Hapus pengguna dari grup

- Buat grup

- Dapatkan pengguna

- Baca grup

- Cari Pengguna

- Perbarui grup

- Grup pencarian

- Hapus grup

- Perbarui pengguna

- Buat pengguna

- Nonaktifkan pengguna

- Tambahkan pengguna ke grup