Apakah OpenVPN memiliki antarmuka web?

Memecahkan Masalah Akses ke Antarmuka Web

Anda terhubung ke antarmuka web server akses Anda dengan koneksi https melalui browser web Anda.

Ringkasan

1. OpenVPN Access Server menyediakan layanan web untuk menjalankan UI Web Admin dan UI Web Klien.

2. Klien Web UI memungkinkan pengguna untuk mengunduh klien VPN yang telah dikonfigurasi sebelumnya untuk koneksi mudah ke server VPN.

3. Admin Web UI digunakan untuk manajemen dan konfigurasi server.

4. Alamat IP atau nama host server digunakan untuk mengakses Web UIS.

5. Kredensial UI Web Admin dapat ditemukan di file log instalasi.

6. Admin Web UI menyediakan status server, ikhtisar konfigurasi, dan fitur manajemen pengguna.

7. Database log dapat ditanyai untuk memecahkan masalah.

Pertanyaan

1. Bagaimana pengguna dapat mengakses UI Web Klien?

Pengguna dapat mengakses UI Web Klien dengan menggunakan alamat IP atau nama host dari server akses.

2. Apa yang disediakan oleh web klien untuk pengguna?

UI Web Klien menyediakan klien VPN yang telah dikonfigurasi sebelumnya untuk diunduh.

3. Bagaimana nama host kustom dapat diatur?

Nama host khusus dapat diatur menggunakan UI Web Admin dan rekaman DNS ‘A’.

4. Bagaimana pengguna dapat mengunduh OpenVPN Connect?

Pengguna dapat mengunduh OpenVPN Connect dengan konfigurasi profil pengguna yang dipersonalisasi dan dibundel dari UI Web Klien.

5. Di mana UI Web Admin dapat diakses?

UI Web Admin dapat diakses di alamat IP yang sama atau nama host yang digunakan untuk Web UI klien, dengan jalur ‘/admin’.

6. Bagaimana Daemon OpenVPN dapat dimulai atau dihentikan?

Daemon OpenVPN dapat dimulai atau dihentikan di bagian Status Server dari UI Web Admin.

7. Informasi apa yang ditampilkan di bagian Pengguna saat ini dari UI Web Admin?

Bagian Pengguna saat ini menampilkan informasi tentang pengguna yang terhubung secara aktif, termasuk nama pengguna, alamat IP yang berasal, alamat VPN yang ditugaskan, penggunaan data, dan stempel waktu koneksi.

8. Bagaimana pengguna dapat diblokir dari mengakses VPN?

Pengguna dapat diblokir dengan memeriksa opsi ‘blok’ di bagian pengguna saat ini atau dengan memodifikasi izin pengguna mereka di pengaturan manajemen pengguna.

9. Dapatkah UI Web Admin Diakses dengan Kredensial Pengguna Root?

Tidak, kredensial pengguna root tidak dapat digunakan untuk mengakses Web UI Admin.

10. Bagaimana database log dapat diakses di UI Web Admin?

Bagian Log Laporan di UI Web Admin memungkinkan pengguna untuk melihat dan mengunduh database log.

11. Apa tujuan dari bagian status server di UI web admin?

Bagian Status Server menampilkan apakah server VPN saat ini hidup atau mati dan memberikan opsi untuk memulai atau menghentikan Daemons OpenVPN.

12. Informasi apa yang ditampilkan bagian Konfigurasi Aktif di UI Web Admin?

Bagian Konfigurasi Aktif menampilkan pengaturan konfigurasi penting yang dikelola di UI Web Admin, seperti pengaturan VPN dan manajemen pengguna.

13. Bagaimana database log dapat ditanyai masalah masalah?

Bagian Log Laporan menyediakan cara untuk menanyakan database log dan melihat laporan log di UI Web Admin.

14. Bagaimana pengguna membuka blokir sendiri jika mereka telah diblokir oleh administrator?

Pengguna dapat membuka blokir diri dengan memiliki administrator hapus centang pada kotak ‘DENY ACCESS’ di pengaturan izin pengguna dari manajemen pengguna.

15. Apa yang bisa dilakukan jika ada kesulitan mengakses antarmuka web?

Lihat Akses Pemecahan Masalah ke Panduan Antarmuka Web untuk Bantuan.

Memecahkan Masalah Akses ke Antarmuka Web

Anda terhubung ke antarmuka web server akses Anda dengan koneksi https melalui browser web Anda.

Cara Mengkonfigurasi Server Akses OpenVPN

Dokumen ini memberikan ikhtisar UI Web Klien OpenVPN Access Server, Admin Web UI, dan Antarmuka Baris Perintah (CLI). Setelah Anda terbiasa dengan ini, tautan ini memberikan informasi lebih lanjut tentang mengonfigurasi server Anda:

- OpenVPN Access Server Panduan Mulai Cepat

- Siapkan nama host

- Konfigurasikan Pengaturan VPN

- Siapkan pengguna

- Langkah Keamanan Tambahan

Jika kamu’RE mengalami kesulitan mengakses antarmuka web, lihat: Memecahkan masalah akses ke antarmuka web.

UI Web Klien

OpenVPN Access Server menyediakan layanan web untuk menjalankan UI Web Admin dan UI Web Klien. Klien Web UI memberi pengguna Anda klien VPN yang telah dikonfigurasi sebelumnya, yang menyederhanakan proses menghubungkan ke server VPN Anda.

Untuk mengakses UI Web Klien, gunakan alamat IP atau nama host dari server akses Anda. Misalnya:

- https: // 123.456.78.90/

- https: // vpn.Nama Bisnis.com/

Alamat IP adalah alamat IP eksternal dari server Anda. Nama host khusus dapat diatur menggunakan UI Web Admin dan DNS ‘A’ catatan. Anda dapat mengikuti langkah -langkah untuk mengatur nama host khusus di sini: Menyiapkan nama host OpenVPN Access Server Anda.

UI Web Klien ini menyediakan antarmuka bagi pengguna Anda untuk masuk dan mengambil unduhan OpenVPN Connect yang telah dikonfigurasi sebelumnya. Setiap pengguna dapat mengunduh dan menginstal OpenVPN Connect dengan konfigurasi profil pengguna yang dipersonalisasi dan dibundel, atau mereka dapat mengunduh profil konfigurasi untuk mengimpor ke klien VPN yang mendukung .ovpn.

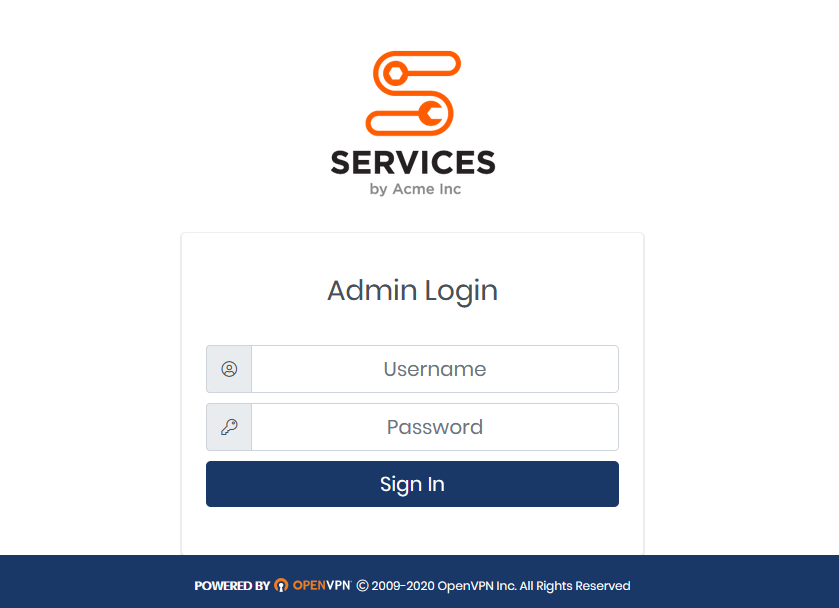

UI Web Admin

UI Web Admin tersedia di alamat IP yang sama atau nama host yang digunakan Web UI klien, tetapi di /admin jalur. Misalnya:

- https: // 123.456.78.90/admin

- https: // vpn.Nama Bisnis.com/admin

Setelah Anda menyelesaikan pengaturan, kredensial dan alamat untuk antarmuka web dicetak di layar:

+++++++++++++++++++++++++++++++++++++++++++++++ Akses Server 2.10.0 telah berhasil diinstal di/usr/local/openvpn_as file log konfigurasi telah ditulis ke/usr/local/openvpn_as/init.Log Access Server Web UI tersedia di sini: Admin UI: https: // 192.168.102.130: 943/Admin Klien UI: https: // 192.168.102.130.943 Login sebagai "OpenVPN" dengan "RR4IMYHWBFFQ" untuk melanjutkan (Kata sandi dapat diubah pada admin UI) +++++++++++++++++++++++++++++++++++++++++++++++

Catatan: Akses versi server lebih tua dari 2.10 Jangan secara otomatis menghasilkan kata sandi. Pada versi yang lebih lama Anda mengatur kata sandi secara manual dengan mengetikkan passwd openvpn pada baris perintah.

Catatan: Itu akar Kredensial pengguna bisa’T digunakan untuk masuk ke Web Admin UI.

Untuk informasi lebih lanjut tentang fitur di UI Web Admin, lihat Manual Admin Server Akses OpenVPN.

Fitur UI Web Admin

Bagian -bagian ini memberikan pengantar ke UI Web Admin dan bagaimana Anda dapat mengambil status server, ikhtisar konfigurasi, dan jumlah pengguna yang terhubung saat ini. Ada detail tentang cara mudah untuk menanyakan basis data log dan seperti apa laporan log.

Status server

Itu Tinjauan Status Bagian menunjukkan apakah server VPN saat ini hidup atau mati. Jika’s On, Anda dapat mengklik Hentikan server untuk menghentikan daemon openvpn. Jika server mati, Anda dapat mengklik Mulai server Untuk memulai daemon openvpn.

Berhenti atau memulai daemon yang dimenangkan’T Mempengaruhi Layanan UI Web Admin – Terus terus mendengarkan secara aktif di port yang dikonfigurasi, yang secara default port TCP 943. Namun, jika Anda menghentikan daemon, ini juga menghentikan perutean internal otomatis lalu lintas browser ke port https standar TCP 443. Dengan routing internal dimatikan, Anda harus menentukan port 943 untuk mengakses UI Web Admin Anda. Misalnya:

- https: // 123.456.78.90: 943/admin

- https: // vpn.Nama Bisnis.com: 943/admin

Konfigurasi Aktif

Itu Konfigurasi Aktif Bagian menampilkan beberapa pengaturan konfigurasi penting yang dikelola di bagian konfigurasi dan otentikasi dari UI Web Admin.

Pengguna saat ini

Itu Pengguna saat ini Bagian menampilkan pengguna yang terhubung secara aktif dengan informasi di kolom berikut:

| Nama yang umum | Nama pengguna. |

| Alamat nyata | Alamat IP yang berasal dari klien penghubung. |

| Alamat VPN | Alamat IP yang ditetapkan oleh Server Akses OpenVPN Anda. |

| Byte dikirim diterima | Data (dalam byte) diterima dan dikirim melalui terowongan VPN. |

| Terhubung sejak itu | Ketika koneksi yang saat ini aktif terakhir terhubung atau terhubung kembali. |

| Memblokir | Blokir pengguna, menolak akses ke VPN. |

Jika administrator memblokir pengguna dari Pengguna saat ini halaman, blok itu dapat dihapus dengan menghapus centang Akses ditolak kotak aktif manajemen pengguna > Izin pengguna.

Menanyakan database log

Itu Laporan Log Bagian menampilkan log di browser Anda dan menyediakan opsi untuk mengunduhnya sebagai file nilai terpisah koma (CSV). Anda dapat meminta log Anda atau memfilter output menggunakan bidang di bawah Permintaan berdasarkan waktu mulai Dan Saring berdasarkan jumlah entri log. Anda juga dapat memfilter hasil Anda berdasarkan teks apa pun yang Anda masukkan ke dalam Catatan Filter bidang.

Ada basis data log yang tersedia melalui antarmuka CLI yang disebut logdba, yang dapat Anda gunakan untuk mengekstrak dan mengekspor informasi.

Hasil log kueri

Hasil tampilan kueri log di bawah pencarian dan filter bidang dengan informasi di kolom berikut:

| Node | Nama server akses OpenVPN. Ini berbeda untuk pengaturan multi-server, di mana nama simpul berbeda untuk setiap server. |

| Nama belakang | Nama pengguna Koneksi Klien, sebagaimana diautentikasi oleh Access Server |

| Waktu mulai | Tanggal dan waktu yang terjadi koneksi atau percobaan koneksi tertentu. |

| Durasi | Panjang waktu koneksi. Catatan: Saat pengguna’Koneksi S sejenak terganggu, sesi baru yang terpisah dicatat. |

| Melayani | Satu dari berikut: VPN: Klien yang menghubungkan melalui daemon OpenVPN menggunakan klien. Web_Client: Pengguna masuk, atau mencoba masuk ke server web klien menggunakan browser. Web_Admin: Pengguna masuk, atau mencoba masuk ke server web admin atau UI Web Admin menggunakan browser. XML_API: Permintaan API XML-RPC apa pun dicatat dengan layanan ini saat bendera debug XML diaktifkan. |

| IP asli | Alamat IP nyata dari klien yang terhubung ke server akses atau pengguna yang mencoba terhubung ke layanan web. |

| VPN IP | Alamat IP yang ditetapkan untuk klien oleh server akses. |

| Proto | Protokol yang digunakan untuk terowongan OpenVPN itu sendiri – UDP umumnya merupakan pilihan yang lebih baik di sini. |

| Pelabuhan | Port yang terhubung dengan klien – port default adalah TCP 443 dan UDP 1194. |

| Byte di | Jumlah total byte yang dikirim dari klien ke server akses. |

| Bytes Out | Jumlah total byte yang dikirim dari server akses ke klien. |

| Kesalahan | Pesan kesalahan apa pun ditampilkan di sini, biasanya dalam frasa singkat dan teknis. |

Manual Pengguna Admin Web UI

Untuk informasi lebih lanjut tentang setiap bagian UI Web Admin, lihat Manual Admin Server Access OpenVPN, yang memberikan perincian tentang berbagai opsi konfigurasi melalui portal UI Web Admin Anda serta detail tentang konfigurasi jaringan tipikal.

Antarmuka baris perintah (CLI)

Anda dapat menggunakan CLI untuk mengelola semua pengaturan VPN Server Akses. Dan, CLI memungkinkan Anda untuk menggunakan fungsi yang lebih canggih yang merupakan’t tersedia melalui Web UI Admin.

Akses ke CLI biasanya ditetapkan melalui sesi SSH ke server Anda atau langsung di server Anda’S konsol. Di CLI Anda dapat membuat skrip shell sendiri untuk mengotomatisasi tugas seperti membuat pengguna baru dengan pengaturan khusus atau mengimplementasikan opsi otentikasi khusus.

Untuk informasi lebih lanjut tentang menggunakan CLI, lihat Alat Antarmuka Baris Perintah Server Akses.

Memecahkan Masalah Akses ke Antarmuka Web

Dokumen ini memberikan tips pemecahan masalah untuk layanan web dengan server akses openvpn. Untuk panduan referensi terperinci tentang cara kerja layanan web, lihat Layanan Web OpenVPN Access Server, yang merinci perbedaan antara Admin Web UI Dan UI Web Klien. Kami merekomendasikan untuk membaca itu terlebih dahulu untuk memahami cara kerja layanan web dan bagaimana Anda menjangkau mereka.

Memecahkan masalah koneksi:

- Setelah Instalasi Awal Antarmuka web tidak dapat dicapai

- Periksa apakah antarmuka web server akses sedang mendengarkan

- Menggunakan TCPDump untuk menguji konektivitas dari luar

- Why Access Server menggunakan port TCP 443 dan TCP 943

Setelah Instalasi Awal Antarmuka web tidak dapat dicapai

Kami menyarankan agar Anda mulai memecahkan masalah dengan memeriksa alasan umum mengapa Anda bisa’t mencapai antarmuka web.

Verifikasi Anda’ve menyelesaikan konfigurasi awal

Jika kamu bisa’t Jangkau antarmuka web Anda langsung setelah menginstal server akses, Anda mungkin perlu menyelesaikan konfigurasi awal sepenuhnya. Lihat bagian di bawah ini untuk platform tempat Anda’menggunakan kembali server akses.

- Lengkapi konfigurasi awal server akses pada contoh AWS:

- Setelah meluncurkan instance Amazon AWS dengan Access Server, sambungkan ke instance melalui SSH dengan nama pengguna OpenVPNAS dan pasangan kunci pribadi/publik Anda yang Anda gunakan untuk meluncurkan instance. Kamu don’t menggunakan kata sandi untuk koneksi ini; AWS mengotentikasi dengan kunci SSH. Jika kamu’ve kehilangan pasangan kunci pada instalasi baru server akses di AWS, itu’lebih mudah untuk mengakhiri instance dan mulai lagi. Pastikan untuk menyimpan pasangan kunci saat Anda meluncurkan instance baru.

- Terima perjanjian lisensi server akses dan jalankan konfigurasi awal. Anda harus menyelesaikan konfigurasi awal ini untuk antarmuka web server akses untuk online.

- Setelah Anda menyelesaikan konfigurasi awal, perhatikan kata sandi yang dihasilkan secara acak untuk akun administrasi Anda OpenVPN. Output konfigurasi juga menampilkan alamat untuk UI Web Admin dan UI Web Klien. Akses versi server lebih tua dari 2.10 Jangan secara otomatis menghasilkan kata sandi. Pada versi yang lebih lama Anda mengatur kata sandi secara manual dengan mengetikkan passwd openvpn pada baris perintah.

- Terhubung ke mesin virtual dengan nama pengguna akar dan kata sandi OpenVPNAS. Secara default pada mesin virtual, akses ssh untuk akun root ISN’t diaktifkan. Jika Anda ingin terhubung dengan SSH, kami sarankan membuat pengguna untuk akses SSH dan memungkinkan hak istimewa sudo.

- Terima perjanjian lisensi server akses dan jalankan konfigurasi awal. Anda harus menyelesaikan konfigurasi awal ini untuk antarmuka web server akses untuk online.

- Setelah Anda menyelesaikan konfigurasi awal, perhatikan kata sandi yang dihasilkan secara acak untuk akun administrasi Anda OpenVPN. Output konfigurasi juga menampilkan alamat untuk UI Web Admin dan UI Web Klien. Akses versi server lebih tua dari 2.10 Jangan secara otomatis menghasilkan kata sandi. Pada versi yang lebih lama Anda mengatur kata sandi secara manual dengan mengetikkan passwd openvpn pada baris perintah.

- Hubungkan ke instance dan jalankan konfigurasi awal untuk server akses. Bagaimana Anda terhubung tergantung pada apakah Anda mengatur akses dengan penyedia cloud menggunakan pasangan kunci atau nama pengguna dan kata sandi.

- Setelah Anda menyelesaikan konfigurasi awal, perhatikan kata sandi yang dihasilkan secara acak untuk akun administrasi Anda OpenVPN. Output konfigurasi juga menampilkan alamat untuk UI Web Admin dan UI Web Klien. Akses versi server lebih tua dari 2.10 Jangan secara otomatis menghasilkan kata sandi. Pada versi yang lebih lama Anda mengatur kata sandi secara manual dengan mengetikkan passwd openvpn pada baris perintah.

Untuk instruksi terperinci tentang meluncurkan Server Access, lihat panduan khusus platform kami:

- Amazon Web Services EC2 Byol Appliance Quick Start Guide – Untuk server akses dengan langganan yang dibeli di situs web kami.

- AWS EC2 Tiered Appliance Quick Start Guide – Untuk server akses dengan koneksi berjenjang yang dibeli melalui AWS.

- Menyebarkan alat server akses pada Microsoft Hyper-V.

- Menyebarkan alat server akses pada vmware esxi.

- Panduan Mulai Cepat Digitalocean.

- Google Cloud Platform Byol Instance Mulai Mulai Cepat.

- Panduan Mulai Cepat Oracle.

- Microsoft Azure Byol Appliance Panduan Mulai Cepat.

Menggunakan alamat IP eksternal yang benar

Jika kamu’ve menyelesaikan konfigurasi awal dan bisa’t terhubung, verifikasi bahwa Anda memiliki alamat IP eksternal yang benar.

Verifikasi alamat IP eksternal untuk server Anda:

Setelah Anda menyelesaikan konfigurasi awal, Access Server menyediakan URL untuk UI Web Admin dan UI Web Klien, menggunakan server’Alamat IP. Periksa itu’s Alamat IP Eksternal.

- Pada beberapa contoh cloud, alamat IP ini hanya internal, yang tidak dapat diakses dari internet.

- Di AWS, Anda mungkin perlu mengatur alamat IP elastis. Kami merekomendasikan langkah ini untuk menghindari penggunaan alamat IP publik yang ditugaskan secara otomatis, yang dapat berubah setelah restart instance.

- Jika ip alamat dari konfigurasi awal don’t bekerja, periksa alamat IP dari instance dari penyedia cloud.

- Untuk instalasi di jaringan pribadi Anda, Anda mungkin perlu memastikan Anda mengatur alamat IP statis sehingga tidak akan tiba -tiba mengubah IP pribadi pada restart router atau server Anda.

Jika Anda masih mengalami masalah mengakses antarmuka web, lihat bagian tersebut, “Periksa apakah layanan web server akses sedang mendengarkan.”

Periksa apakah layanan web server akses sedang mendengarkan

Server akses harus mendengarkan pada port TCP tertentu untuk layanan web.

Verifikasi port untuk layanan web dengan netstat

Kami memberikan instruksi khusus untuk Ubuntu/Debian. Jika Anda menggunakan sistem Linux lain, sesuaikan untuk itu.

Verifikasi bahwa server akses mendengarkan port TCP yang benar untuk layanan web dengan utilitas netstat.

- Untuk berlari netstat, Masuk ke Server Akses OpenVPN Anda’S sistem operasi melalui konsol atau melalui SSH dan dapatkan hak istimewa root.

- Mulailah dengan berlari netstat Untuk mencetak port TCP dan UDP di mana program mendengarkan dan pada alamat IP apa:

- netstat -tulpn

- Anda akan melihat output yang mirip dengan ini:

Koneksi Internet Aktif (hanya server)

Proto RECV-Q Kirim-Q Alamat Lokal Alamat Asing Negara Bagian PID/Nama Program

TCP 0 0 127.0.0.1: 904 0.0.0.0:* Dengarkan 5669/Python3

TCP 0 0 127.0.0.1: 905 0.0.0.0:* Dengarkan 5669/Python3

TCP 0 0 127.0.0.1: 906 0.0.0.0:* Dengarkan 5669/Python3

TCP 0 0 127.0.0.1: 907 0.0.0.0:* Dengarkan 5669/Python3

TCP 0 0 127.0.0.1: 908 0.0.0.0:* Dengarkan 5669/Python3

TCP 0 0 127.0.0.1: 909 0.0.0.0:* Dengarkan 5669/Python3

TCP 0 0 192.168.70.3: 943 0.0.0.0:* Dengarkan 5669/Python3

TCP 0 0 0.0.0.0:22 0.0.0.0:* Dengarkan 1084/sshd

TCP 0 0 192.168.70.3: 443 0.0.0.0:* Dengarkan 5683/openvpn-openssl

TCP6 0 0 . 22 . * Dengarkan 1084/sshd

UDP 0 0 192.168.70.3: 1194 0.0.0.0:* 5713/openVpn-openssl - Contoh output kami menunjukkan bahwa OpenVPN Access Server mendengarkan alamat IP, 192.168.70.3 dengan berbagai komponen akses server akses. Server akses dalam contoh kami hanya mengelola satu TCP dan satu daemon UDP.

- Jika port yang harus didengarkan oleh server akses’t dikonfigurasi dengan benar, lihat untuk mengatur antarmuka dan port untuk layanan web.

Catatan: Pengaturan default mendengarkan semua antarmuka. Output kemudian akan menunjukkan garis seperti ini:

TCP 0 0 0.0.0.0: 943 0.0.0.0:* Dengarkan 2383/python3

Verifikasi port untuk layanan web dengan ifconfig

Jika Anda mengonfigurasi server akses dengan beberapa daemon, item pada port 443 dan 1194 won’t terdaftar di netstat output, meskipun port terbuka; Daftar proses juga akan lebih besar.

Pastikan bahwa Server Access mendengarkan port TCP yang benar untuk layanan web dengan iptables:

Saat Access Server mengelola beberapa Daemon OpenVPN, Program memanfaatkan ptable untuk menyeimbangkan beban di antara proses.

- Sebutkan aturan iptables yang mengatur proses beban proses internal:

- ptables -t nat -l -n | grep “DPT: 443”

- Baris ini menunjukkan proses mendengarkan pada port TCP 943:

- TCP 0 0 192.168.70.3: 943 0.0.0.0:* Dengarkan 5669/Python

- ifconfig

- wget -o- -q —no-check-sertifikat https: // 192.168.70.3: 943/ | grep -i -m 1 “openvpn”

wget -o- -q —no-check-sertifikat https: // 192.168.70.3: 943/admin | grep -i -m 1 “openvpn”

Login OpenVPN

Mengatur Port Forwarding

Pastikan Anda mengatur penerusan port untuk server akses di belakang gateway internet:

Jika server akses Anda ada di jaringan pribadi di belakang gateway internet di infrastruktur Anda, pastikan Anda menyiapkan port forwarding dengan benar dengan benar.

- Mengatur Port Forwarding atau NAT Forwarding untuk TCP 443, TCP 943, dan UDP 1194.

- Dari contoh kami, penerusan port beralih dari antarmuka WAN ke alamat IP LAN 192.168.70.3.

- Pastikan ini dengan menghubungkan ke alamat WAN publik Anda dari komputer yang tidak ada di dalam jaringan pribadi Anda.

Catatan: Dalam kasus yang jarang terjadi, hairpinning atau refleksi NAT tidak’t bekerja untuk router tertentu. Ini menyebabkan situasi di mana Anda bisa’T Akses Layanan di IP WAN Publik Anda – Dari di dalam LAN – yang ke depan ke server di LAN Anda.

Tetapkan IP elastis untuk contoh AWS

Kami merekomendasikan menetapkan alamat IP elastis untuk server akses yang diluncurkan melalui Amazon AWS karena alasan berikut:

- Alamat IP elastis adalah IP publik yang terlampir pada instance AWS Anda.

- AWS menyampaikan koneksi ke IP publik secara otomatis dan transparan ke instance AWS Anda’S Alamat IP Pribadi Internal.

Tentukan IP publik yang benar untuk terhubung ke layanan web Anda untuk instance AWS:

- Masuk ke konsol Amazon AWS Anda.

- Alokasikan alamat IP elastis ke instance EC2 dengan server akses.

- Gunakan alamat IP elastis untuk mencapai Web Admin dan Web Klien Anda UIS.

Pastikan Grup Keamanan memungkinkan akses di AWS

Jika kamu’ve mengalokasikan alamat IP elastis untuk server akses pada instance AWS tetapi masih bisa’t terhubung, tinjau grup keamanan.

- Masuk ke konsol Amazon AWS Anda.

- Pastikan bahwa kelompok keamanan – yang bekerja seperti firewall di Amazon – memungkinkan lalu lintas yang masuk di port -port ini:

- TCP 22 (SSH)

- TCP 443 (Antarmuka Web)

- TCP 943 (Antarmuka Web)

- TCP 945 (port API untuk fitur clustering)

- UDP 1194 (port UDP untuk komunikasi klien)

Menggunakan TCPDump untuk menguji konektivitas dari luar

Anda dapat menggunakan program ini tcpdump untuk membantu memecahkan masalah masalah yang terhubung ke layanan web.

Konfigurasikan tcpdump untuk mendengarkan permintaan ke dan dari server akses:

Anda dapat gunakan tcpdump untuk mendengarkan permintaan pada port dan alamat IP tertentu di server sistem Anda dan lihat apa itu.

- Install tcpdump:

- pembaruan apt-get

APT-GET INSTALL TCPDUMP

- tcpdump -eni any “host dst 192.168.70.3 dan port 943 dan TCP “

- wget -o- -q —no-check-sertifikat https: // 192.168.70.3: 943/ | grep -i -m 1 “openvpn”

- 20:57:54.588184 di 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), Panjang 76: 192.168.70.3.46136> 192.168.70.3.943: Bendera [s], SEQ 1799812121, Menang 43690, Opsi [MSS 65495, Sackok, TS Val 19185213 ECR 0, NOP, WScale 7], Panjang 0

20:57:54.588201 di 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), Panjang 68: 192.168.70.3.46136> 192.168.70.3.943: Bendera [.], ACK 907672144, Menang 342, Opsi [NOP, NOP, TS VAL 19185213 ECR 19185213], Panjang 0

20:57:54.589026 di 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), Panjang 373: 192.168.70.3.46136> 192.168.70.3.943: Bendera [P.], SEQ 0: 305, ACK 1, Menangkan 342, Opsi [NOP, NOP, TS VAL 19185213 ECR 19185213], Panjang 305

20:57:54.590206 di 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), Panjang 68: 192.168.70.3.46136> 192.168.70.3.943: Bendera [.], Ack 2001, Win 1365, Opsi [NOP, NOP, TS VAL 19185214 ECR 19185214], Panjang 0

20:57:54.590750 in 00: 00: 00: 00: 00: 00 EtherType IPv4 (0x0800), Panjang 194: 192.168.70.3.46136> 192.168.70.3.943: Bendera [P.], SEQ 305: 431, ACK 2001, Menang 1365, Opsi [NOP, NOP, TS VAL 19185214 ECR 19185214], Panjang 126

Dan sebagainya

- 21:01:05.968700 in 00: 0c: 29: 18: E8: 2C EtherType IPv4 (0x0800), Panjang 617: 192.168.70.186.63233> 192.168.70.3.943: Bendera [P.], SEQ 6064: 6625, ACK 146791, Menang 2051, Panjang 561

21:01:05.970575 di 00: 0c: 29: 18: E8: 2C EtherType IPv4 (0x0800), Panjang 62: 192.168.70.186.63233> 192.168.70.3.943: Bendera [.], ack 150440, menang 2053, panjang 0

21:01:05.994020 in 00: 0c: 29: 18: E8: 2C EtherType IPv4 (0x0800), Panjang 605: 192.168.70.186.63233> 192.168.70.3.943: Bendera [P.], SEQ 6625: 7174, ACK 150440, menang 2053, panjang 549

21:01:05.995930 in 00: 0c: 29: 18: E8: 2C EtherType IPv4 (0x0800), Panjang 62: 192.168.70.186.63233> 192.168.70.3.943: Bendera [.], ack 165040, menang 2053, panjang 0

21:01:05.996881 di 00: 0c: 29: 18: E8: 2C EtherType IPv4 (0x0800), Panjang 583: 192.168.70.186.63233> 192.168.70.3.943: Bendera [P.], SEQ 7174: 7701, ACK 166412, menang 2047, panjang 527

dan sebagainya

- 21:03:56.046032 di 00: 0c: 29: 18: E8: 2C EtherType IPv4 (0x0800), Panjang 68: 192.168.70.186.63255> 192.168.70.3.943: Bendera [S], SEQ 4052604850, Menang 64240, Opsi [MSS 1460, NOP, WScale 8, NOP, NOP, Sackok], Panjang 0

21:03:56.310601 di 00: 0c: 29: 18: E8: 2C EtherType IPv4 (0x0800), Panjang 68: 192.168.70.186.63256> 192.168.70.3.943: Bendera [s], SEQ 3849647674, menang 64240, opsi [MSS 1460, NOP, WScale 8, NOP, NOP, Sackok], Panjang 0

Jika Layanan Web Don’T Menanggapi, Verifikasi Anda’aturan firewall iptables yang dikonfigurasi dengan benar:

Jika Anda dapat mencapai server di IP dan port yang ditentukan, tetapi layanan web Don’t buka, ptable Aturan firewall pada akses blok sistem operasi server akses.

- Lihat solusi firewall yang diinstal pada sistem Anda’S Sistem Operasi.

- Izinkan lalu lintas melewati firewall ke port yang benar.

Catatan: Anda mungkin memiliki masalah firewall jika pengujian dengan tcpdump menunjukkan layanan web yang dapat diakses dari dalam jaringan dan permintaan dari browser web eksternal dapat mencapai sistem, tetapi bukan layanan web.

Jika TCPDump tidak menunjukkan output:

- Verifikasi Anda’VE yang dikonfigurasi dengan benar atau grup keamanan di luar server akses itu sendiri.

- Pastikan bahwa permintaan browser web dari komputer klien dapat mengakses server akses melalui firewall atau grup keamanan di jaringan kami.

Reset Access Server Pengaturan Antarmuka Web ke Port Default

Jika Access Server Web Interfaces Don’T Menanggapi:

- Lihat Reset Layanan Web OpenVPN dan Daemon ke Default.

Meminta dukungan tambahan

Anda dapat mengirimkan tiket dukungan untuk bantuan tambahan.

Mengapa Server Akses Menggunakan Port TCP 443 dan TCP 943

OpenVPN Access Server Hosts Web Admin dan Web Klien UIS di TCP Ports 443 dan 943. Server akses menggunakan kedua port, bukan karena ada dua komponen terpisah untuk antarmuka web, tetapi untuk bekerja lebih baik dengan firewall dasar yang digunakan.

Protokol OpenVPN bekerja paling baik melalui UDP. Kami memiliki pendaftaran port IANA untuk UDP 1194 untuk protokol OpenVPN. Namun, firewall dasar di jaringan publik dapat memblokir semuanya kecuali http, https, ftp, dan lalu lintas email. Untuk jaringan ini, itu’S tidak mungkin untuk membuat koneksi VPN yang berhasil ke port UDP 1194. Untuk menyiasati ini, akses server menjalankan Daemons OpenVPN pada port TCP 443, port https default. Firewall seperti itu akan memungkinkan koneksi OpenVPN melalui TCP 443 dalam kasus ini, karena ada di port yang diizinkan (HTTPS lebih dari TCP 443). TCP-over-TCP bukan metode terbaik tetapi berfungsi sebagai solusi.

Port default yang digunakan browser web untuk koneksi https adalah TCP 443. Tetapi dengan daemon tcp openvpn mendengarkan di port itu, kami bisa’t jalankan server web di sana. Jadi OpenVPN Access Server menjalankan layanan webnya di port TCP 943, yang dapat Anda jangkau langsung dari browser web dengan menentukan nomor port di URL: https: // vpn.Muara Anda.com: 943/.

Mengapa OpenVPN Access Server menggunakan berbagi port

Menambahkan nomor port ke URL Anda ISN’t intuitif. Kami merekomendasikan untuk menyiapkan domain khusus, seperti https: // vpn.Muara Anda.com/. Untuk mewujudkannya tanpa termasuk 943 Di URL, OpenVPN Access Server menggunakan berbagi port:

- Browser Web terhubung ke domain khusus.

- DNS A Record Points Domain ini ke Alamat IP Server.

- Daemon TCP OpenVPN mengakui bahwa ini bukan’t terowongan openvpn yang masuk tetapi permintaan browser web https yang masuk.

- OpenVPN Access Server mengarahkan permintaan ke Layanan Web.

- Ini terjadi secara transparan ke pengguna akhir, memungkinkan koneksi TCP OpenVPN dan layanan web berfungsi secara bersamaan pada port TCP 443.

Pengaturan Penerusan Layanan Web

Anda dapat mematikan berbagi port ini di UI Web Admin. Saat Anda mematikan penerusan layanan web, Anda harus menyertakan port 943 di URL untuk terhubung dengan web admin atau web klien Anda –https: // vpn.Muara Anda.com: 943/admin/ Misalnya.

Untuk menghidupkan atau mematikan penerusan layanan web:

- Masuk ke UI Web Admin.

- Klik Konfigurasi> Pengaturan Jaringan.

- Di bawah “Pengaturan Penerusan Layanan Web,” Nyalakan atau matikan penerusan untuk server web admin dan server web klien.

- Klik Menyimpan Dan Perbarui server yang berjalan.

OpenVPN Access Server Web Services

Dokumen ini menjelaskan layanan web yang disediakan oleh OpenVPN Access Server. Dengan UI Web Admin Anda dapat dengan mudah mengelola dan mengkonfigurasi server VPN Anda. Dengan Web Klien, pengguna UI dapat dengan mudah mengunduh klien VPN yang telah dikonfigurasi sebelumnya serta profil koneksi.

UI Web Admin dan UI Web Klien

OpenVPN Access Server dilengkapi dengan antarmuka web yang meng -host dua komponen utama: UI Web Admin dan UI Web Klien.

Admin Web UI

Admin Web UI, atau Admin UI dalam beberapa dokumentasi, adalah antarmuka web untuk pengguna administrasi. Setelah masuk, administrator untuk server akses dapat melihat dan mengubah konfigurasi untuk server akses. Administrator dapat mengelola pengguna, pengaturan otentikasi, perutean, aturan akses, dan sebagainya. Untuk lebih lanjut, lihat Cara Mengkonfigurasi Server Akses OpenVPN.

Anda dapat mengonfigurasi sebagian besar pengaturan yang Anda butuhkan dengan UI Web Admin. Untuk pengaturan lanjutan yang tidak dikonfigurasi di UI Web Admin, lihat Alat Antarmuka Baris Perintah Akses Server. Anda dapat menggunakan baris perintah untuk konfigurasi lanjutan.

UI Web Klien

UI Web Klien adalah antarmuka web untuk pengguna akhir Anda. Pengguna dapat masuk dan mengunduh klien VPN atau profil koneksi yang telah dikonfigurasi sebelumnya. Kami menyediakan klien VPN kami, OpenVPN Connect, pra-konfigurasi dengan pengguna’Profil Koneksi S. Setelah mereka mengunduh dan menginstal, mereka dapat meluncurkannya dan terhubung ke server akses Anda. OpenVPN Connect tersedia untuk Windows, MacOS, Android, dan iOS. Linux dan dukungan sistem operasi lainnya disediakan oleh proyek perangkat lunak Open Source OpenVPN.

Pengguna juga dapat mengunduh profil koneksi-termasuk profil yang dikunci pengguna dan profil terkunci otomatis yang dapat mereka gunakan dengan perangkat lunak OpenVPN Client yang kompatibel.

Pengguna dapat masuk ke UI web klien di alamat server akses Anda. Awalnya, Anda menggunakan alamat IP publik, misalnya, https: // 123.45.67.89. Jika Anda mengatur nama host khusus, yang kami rekomendasikan, pengguna dapat pergi ke domain itu sebagai gantinya – misalnya, https: // vpn.urusanmu.com.

Cara mengakses antarmuka web

Anda terhubung ke antarmuka web server akses Anda dengan koneksi https melalui browser web Anda.

Secara default, Anda menggunakan alamat IP publik server Anda untuk mengakses layanan web – dan server akses menginstal antarmuka web pada port TCP 943 dan membuatnya tersedia di port TCP 443. Untuk detail tentang berbagi port pada TCP 443, lihat Mengapa Server Akses Menggunakan TCP 443 dan Port TCP 943.

Membiarkan’S katakan, misalnya, server akses Anda’S Alamat IP publik adalah 123.45.67.89. Anda’akan menemukan antarmuka web di alamat ini:

- Admin Web UI: https: // 123.45.67.89/admin/

- Admin Web UI: https: // 123.45.67.89: 943/admin/

- UI Web Klien: https: // 123.45.67.89/

- UI Web Klien: https: // 123.45.67.89: 943/

Kami sarankan menyiapkan nama host khusus untuk mengganti alamat IP. Lihat Pengaturan Up OpenVPN Access Server HostName Anda. Dengan nama host, Anda dapat masuk ke UI Web Admin Anda dan UI Web Klien dengan URL itu’S lebih mudah diingat, misalnya:

- Admin Web UI: https: // vpn.urusanmu.com/admin

- Klien Web UI: https: // vpn.urusanmu.com/

Masuk ke Admin Web UI dengan OpenVPN pengguna

Untuk masuk ke UI Web Admin, Anda harus menggunakan nama pengguna dan kata sandi akun pengguna dengan hak istimewa administratif. Selama konfigurasi awal, server akses membuat pengguna itu dengan nama pengguna OpenVPN dan menghasilkan kata sandi acak.

Catatan: Akses versi server lebih tua dari 2.10 Jangan secara otomatis menghasilkan kata sandi. Pada versi yang lebih lama Anda mengatur kata sandi secara manual dengan mengetikkan passwd openvpn pada baris perintah.

Lihat Opsi Instalasi Server Access OpenVPN untuk detail tentang Menyebarkan Server Access ke platform jika Anda Haven’T sudah melakukan ini.

Untuk masuk ke UI Web Klien, Anda harus menggunakan nama pengguna dan kata sandi pengguna yang valid, dengan atau tanpa hak istimewa administratif. Anda dapat mengonfigurasi otentikasi pengguna dengan sistem otentikasi lokal internal atau berintegrasi dengan sistem otentikasi eksternal menggunakan LDAP, RADIUS, atau PAM.

Catatan: Kami sarankan hanya menggunakan akun pengguna standar, bukan administrator, untuk akses terowongan VPN.

Mengelola Layanan Web dengan UI Web Admin

Begitu Anda’VE masuk ke UI Web Admin, Anda dapat mengonfigurasi layanan web dari Server web Dan Pengaturan CWS halaman di bawah Konfigurasi.

Di Server web Halaman, Anda dapat mengonfigurasi sertifikat dan kunci untuk server web untuk server akses. Di sinilah Anda mengunggah sertifikat dan bundel SSL untuk menggantikan server akses sertifikat yang ditandatangani sendiri dimulai. Kami sarankan mengatur ini dengan nama host khusus Anda; Lihat Menginstal Sertifikat Web SSL yang valid di Server Access.

Di Pengaturan CWS Halaman, Anda dapat mengonfigurasi akses ke layanan web. Lihat Manual Pengguna untuk Informasi Lebih Lanjut: Konfigurasi: Pengaturan CWS.

Pengaturan Layanan Web Tingkat Lanjut

Anda dapat mengonfigurasi pengaturan layanan web menggunakan baris perintah. Untuk detailnya, lihat Pengaturan Mengelola Layanan Web dari baris perintah.

Memecahkan masalah layanan web

Menyesuaikan tampilan UI Web Admin dan UI Web Klien

Lihat konfigurasi branding pada antarmuka server web admin dan klien untuk cara menambahkan logo Anda dan kustomisasi lainnya.

Konfigurasi branding pada antarmuka server web admin dan klien

Sangat mudah untuk menambahkan branding ke antarmuka web OpenVPN Access Server Anda – ini dapat dilakukan hanya dalam beberapa langkah sederhana. Halaman ini akan memandu Anda melalui proses.

Saat Anda pertama kali meluncurkan OpenVPN Access Server, VPN Anda memiliki UI Web Admin dan UI Klien, dengan tampilan default menggunakan logo OpenVPN kami. Beberapa pelanggan meninggalkan ini sebagaimana adanya; yang lain lebih suka menggantinya dengan branding perusahaan mereka. Di Sini’s APA YANG BISA ANDA KONFIRUR:

- Logo antarmuka web

- Nama atau tag untuk antarmuka web admin

- Tunjukkan atau sembunyikan footer

Cara Menambahkan Logo Anda

Saat Anda masuk ke UI Web Admin atau UI Klien untuk Server Akses OpenVPN, Anda melihat logo OpenVPN di atas bidang login. Di Sini’s Bagaimana Anda dapat mengganti gambar itu dengan branding perusahaan Anda.

1 – Siapkan file gambar Anda

Dapatkan file gambar logo Anda. Kami merekomendasikan PNG dengan latar belakang transparan, lebar 340 piksel, dan tinggi 50-300 piksel. Sebutkan nama file dengan nama sederhana, semua karakter huruf kecil.

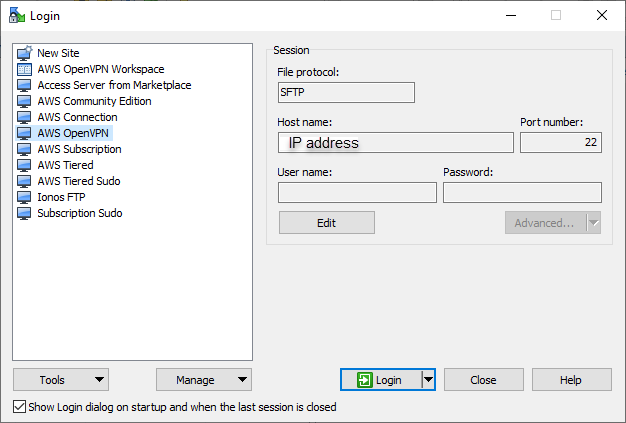

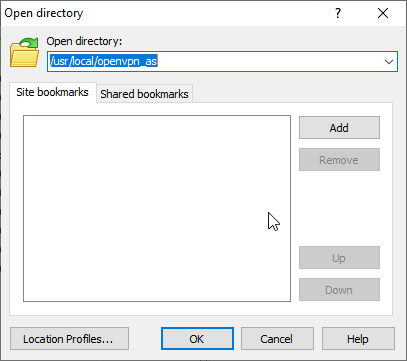

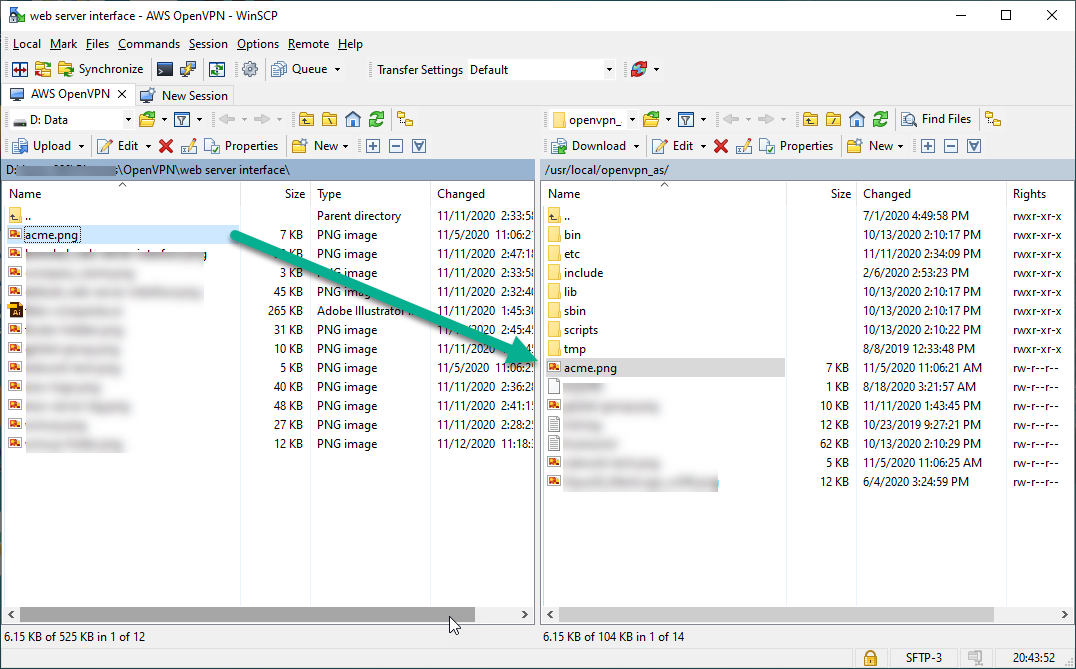

2 – Transfer file ke server Anda

Selanjutnya, transfer file Anda ke sistem server akses Anda. Anda’LL kemungkinan menggunakan alat seperti WINCCP untuk program Windows atau SCP atau GUI yang tersedia di Mac/Linux. Untuk langkah -langkah kami di bawah ini, contoh kami menggunakan WINCCP.

- Terhubung ke sesi dengan nama host dan nomor port Anda. Anda dapat memasukkan nama pengguna Anda di profil login atau saat Anda’kembali diminta setelah mengklik login.

- Arahkan ke folder/usr/local/openvpn_as.

- Salin file gambar Anda ke lokasi ini. Catatan: Pastikan nama file tidak mengandung karakter atau spasi asing.

3 – perbarui sebagai.file conf

Masuk ke server akses Anda’S konsol atau terhubung melalui sesi SSH dan dapatkan hak istimewa root.

- Buka AS.File conf untuk pengeditan (seperti dengan menggunakan nano atau editor teks lain): nano/usr/local/openvpn_as/etc/as.conf

- Temukan #SA.line company_name dan tambahkan variabel logo tambahan sebagai berikut: SA.LOGO_IMAGE_FILE =/usr/local/openvpn_as/companyLogo.png

- Simpan dan Keluar dari file, lalu restart server akses OpenVPN: Layanan OpenVPNAS Restart

Halaman antarmuka web Anda sekarang harus menampilkan logo Anda. Jika belum diperbarui, Anda mungkin perlu menyegarkan halaman web secara paksa atau mengosongkan cache browser Anda. Jika Anda menghadapi masalah dengan halaman yang tidak tersedia atau tidak ditemukan, itu’S kemungkinan kesalahan dengan nama file atau lokasi. Perbaiki pengaturan atau hapus perubahan dan restart server akses lagi.

Tips Bermanfaat:

- Anda tidak dapat merujuk gambar yang dihosting secara online. File gambar harus ditempatkan pada sistem file server akses.

- Untuk tampilan terbaik, gunakan PNG dengan latar belakang transparan, lebar 340 piksel, dan tinggi 50-300 piksel.

- Pastikan nama file gambar dalam huruf kecil. Karakter huruf besar tidak berfungsi.

- JPG, GIF, dan BMP didukung tetapi mungkin tidak terlihat bagus.

- Jika sistem operasi Linux Anda mengharuskan koneksi WINSCP atau SCP Anda melalui pengguna dengan hak istimewa terbatas, Anda mungkin tidak dapat mengunggah gambar langsung ke folder di/usr/lokal/openvpn_as/. Jika itu’S kasusnya, Anda dapat mengunggahnya di direktori seperti /TMP, masuk ke konsol atau terhubung melalui SSH, mendapatkan hak istimewa root, dan memindahkan file dari direktori /TMP ke /pengguna /lokal /openvpn_as /.

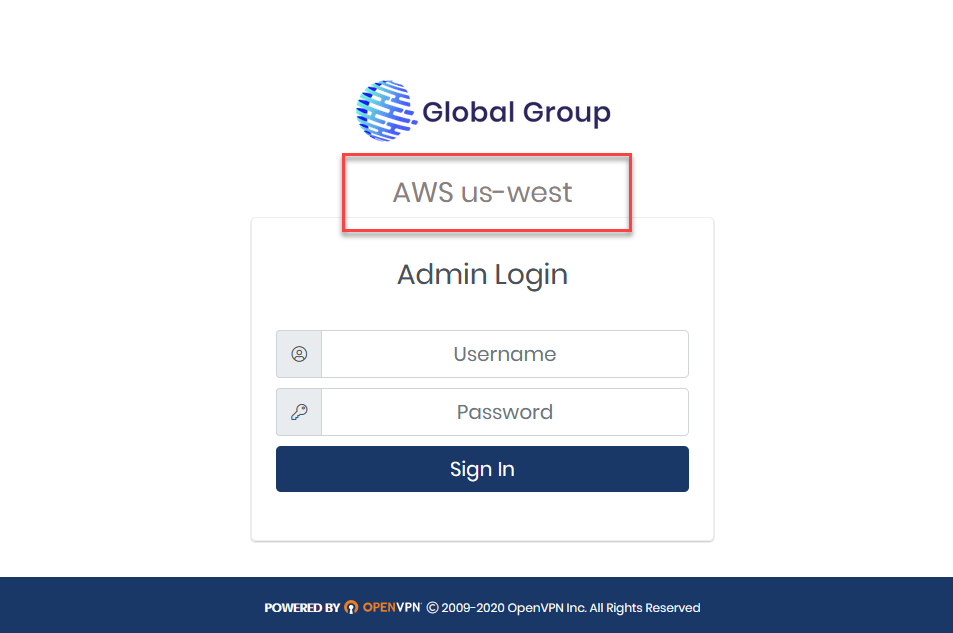

Cara Menambahkan Nama Server ke Admin Web UI Login

Saat pengguna admin Anda masuk ke UI Web Admin, Anda dapat menampilkan nama atau deskripsi dengan server atau instance. Anda dapat menggunakannya sebagai pengidentifikasi untuk dengan cepat melihat server apa yang Anda masuki, misalnya. Di Sini’menunjukkan:

- Buka AS.File conf untuk mengedit (sekali lagi, kami menggunakan nano): nano/usr/local/openvpn_as/etc/as.conf

- Temukan SA.company_name dan ubah ke teks spesifik Anda yang diinginkan (jika dikomentari, pastikan Anda menghapus #): SA.company_name = openvpn inc.

- Simpan dan Keluar dari file, lalu restart server akses OpenVPN: Layanan OpenVPNAS Restart

Sekarang Anda akan melihat teks baru yang ditampilkan di halaman login UI admin.

Bagaimana menyembunyikan footer

Secara default, footer ditampilkan di halaman server web Anda, tetapi Anda memiliki opsi untuk menyembunyikannya dengan membuat perubahan di AS.file conf. Untuk melakukannya:

- Buka AS.File conf untuk mengedit (sekali lagi, kami menggunakan nano): nano/usr/local/openvpn_as/etc/as.conf

- Di bawah SA.company_name dan/atau SA.Variabel logo_image_file, tambahkan yang berikut untuk menyembunyikan footer di halaman admin: CS.footer = sembunyikan

- Kemudian, tambahkan yang berikut jika Anda ingin menyembunyikan footer di halaman klien: CWS.footer = sembunyikan

- Simpan dan Keluar dari file, lalu restart server akses OpenVPN: Layanan OpenVPNAS Restart

Setelah menambahkan baris ini, Anda tidak akan lagi melihat footer ditampilkan.

FAQ Antarmuka Server Web

kenapa bisa’t saya mencapai server web saya’s antarmuka web setelah perubahan ini?

Jika kamu bisa’T Akses admin atau halaman UI web Anda secara online setelah membuat perubahan ini, di sana’S kemungkinan kesalahan dalam nama file atau path di AS.conf. Ini membantu menggunakan nama file yang sangat sederhana. Anda dapat dengan mudah mendukung perubahan Anda dengan menghapus dua garis yang menyinggung dari AS.conf dan mengeluarkan layanan restart layanan OpenVpnas lagi. Atau Anda dapat meninjau nama file dan jalur untuk memastikannya’S akurat, mengoreksi kesalahan yang Anda temukan. Ini juga membantu untuk menghindari mempersulit nama file Anda dengan karakter seperti spasi, titik tambahan, dan sebagainya. Keep It Simple: CompanyLogo.PNG, misalnya.

Dapatkah saya menambahkan branding ke aplikasi OpenVPN Connect?

Opsi branding tidak ada dengan aplikasi OpenVPN Connect.

Bagaimana cara mengkonfigurasi halaman UI klien?

Selain apa yang Anda lihat di layar login UI klien, Anda dapat mengonfigurasi apa yang ditampilkan untuk mereka setelah mereka masuk. Secara default, mereka akan melihat tautan ini untuk mengunduh aplikasi OpenVPN Connect:

- OpenVPN Connect Versi untuk Windows

- OpenVPN Connect Versi untuk MacOS

- Linux (untuk unduhan klien komunitas)

- aplikasi seluler iOS

- Aplikasi Android

Anda dapat memilih untuk menampilkan atau menyembunyikannya dari halaman Pengaturan CWS di UI Web Admin Anda. Anda juga dapat mengubah pengaturan tambahan. Untuk detailnya, lihat halaman manual pengguna: Konfigurasi: Pengaturan CWS.

Pembaruan & Pengumuman

Cyber Shield dirilis

Cyber Shield melindungi Anda dari ancaman dunia maya tanpa mengharuskan Anda untuk melakukan lalu lintas internet terowongan. Nyalakan perisai.

Catatan Rilis 2.11.3

Akses Server 2.11.3 adalah versi yang sekarang diluncurkan ke penyedia cloud utama. Bagi mereka yang menggunakan Server Access pada penyedia cloud, kami sarankan meningkatkan ke gambar cloud terbaru.

Akses Server

Solusi yang populer di-hosting kami. Dilengkapi dengan dua koneksi gratis. Tidak diperlukan kartu kredit.

CloudConnexa ™

Solusi yang disampaikan oleh cloud, as-a-service. Dilengkapi dengan tiga koneksi gratis. Tidak diperlukan kartu kredit.

OpenVPN adalah perusahaan jejaring swasta global dan perusahaan cybersecurity terkemuka yang memungkinkan organisasi untuk benar -benar melindungi aset mereka dengan cara yang dinamis, hemat biaya, dan dapat diskalakan.

- Akses Server

- Catatan Rilis

- Dokumentasi

- Plugin

- CloudConnexa ™

- Fitur

- Perisai Cyber

- Panduan Mulai Cepat

- Dokumentasi

- Sumber daya

- Pusat layanan

- Apa itu VPN?

- Pusat Sumber Daya

- Pelaporan Kerentanan

- Nasihat Keamanan

- Kepatuhan

Status Layanan Menunggu Status Sistem ->

© Hak Cipta 2023 OpenVPN | OpenVPN adalah merek dagang terdaftar dari OpenVPN, Inc. |

CloudConnexa adalah merek dagang dari OpenVPN, Inc. - pembaruan apt-get