Apakah OpenVPN mendukung IKEV2?

Transisi ke Protokol OpenVPN atau IKEV2 dari SSTP

Ringkasan:

OpenVPN menambahkan hingga 20%, sedangkan Wireguard (dan Nordlynx) hanya akan menambahkan 4% lebih. IKEV2 ada di antaranya, dengan ditambahkan 7%

Dalam artikel ini, kami akan membandingkan berbagai protokol VPN dan mendiskusikan manfaat, perbedaan, dan kasus penggunaannya.

1. Apa itu protokol VPN?

Protokol VPN memberikan instruksi yang jelas tentang cara menangani koneksi VPN, termasuk pemeriksaan integritas data dan metode enkripsi.

2. Apa protokol VPN utama?

Protokol VPN utama termasuk Nordlynx (Wireguard), IKEV2, OpenVPN, dan L2TP.

3. Apa itu Nordlynx (Wireguard)?

Nordlynx adalah protokol tunneling open-source yang bergantung pada protokol datagram pengguna (UDP) untuk kecepatan yang lebih cepat. Nordlynx memecahkan masalah menetapkan alamat IP kepada pengguna dengan mengimplementasikan sistem terjemahan alamat jaringan yang unik.

4. Apa itu ikev2?

IKEV2 adalah protokol enkripsi VPN yang menggunakan pertukaran kunci dan x diffie-hellman dan x.509 sertifikat untuk otentikasi. Ini dikenal karena latensi rendah dan kemampuan untuk mempertahankan koneksi saat beralih antara Wi-Fi dan Data Seluler.

5. Apa itu OpenVPN?

OpenVPN adalah protokol tunneling open-source yang mendukung mode UDP dan TCP. Ini menawarkan koneksi point-to-point dan situs-ke-situs yang aman, menyediakan koneksi yang andal dengan opsi untuk kecepatan atau stabilitas.

6. Apa itu L2TP?

L2TP adalah protokol yang menggabungkan titik ke titik tunneling protokol (PPTP) dan Forwarding Layer 2 (L2F). Ini biasanya digunakan dalam kombinasi dengan ipsec untuk enkripsi.

7. Apa manfaat Nordlynx?

Nordlynx menyediakan kinerja dan keamanan yang lebih baik dengan menetapkan alamat IP yang unik kepada pengguna dan terowongan mereka. Ini memastikan privasi data tanpa mencatat identitas pengguna.

8. Apa manfaat IKEV2?

IKEV2 menawarkan latensi rendah dan switching tanpa batas antara Wi-Fi dan Data Seluler. Ini juga memiliki fitur seperti koneksi otomatis saat koneksi turun.

9. Apa manfaat dari OpenVPN?

OpenVPN banyak digunakan dan sangat dapat disesuaikan. Ini menawarkan opsi mode UDP atau TCP, tergantung pada prioritas kecepatan atau stabilitas.

10. Apa manfaat L2TP?

L2TP menyediakan koneksi yang aman dan biasanya digunakan dalam kombinasi dengan IPSEC untuk enkripsi.

11. Protokol mana yang memiliki overhead data terendah?

Wireguard (Nordlynx) memiliki overhead data terendah, menambahkan hanya 4% lebih ke data yang dikirimkan.

12. Protokol mana yang cocok untuk perangkat seluler?

IKEV2 cocok untuk perangkat seluler karena dapat mempertahankan koneksi saat beralih antara Wi-Fi dan data seluler.

13. Apa yang membedakan Nordlynx dari Wireguard?

Nordlynx telah menambahkan sistem terjemahan alamat jaringan ganda untuk memastikan privasi pengguna tanpa identitas logging.

14. Dapat OpenVPN beroperasi dalam mode UDP dan TCP?

Ya, OpenVPN dapat beroperasi dalam mode UDP dan TCP, memberikan opsi untuk kecepatan atau stabilitas.

15. Apa saja fitur keamanan IKEV2?

IKEV2 menggunakan pertukaran kunci diffie-hellman dan x.509 sertifikat untuk otentikasi, memastikan koneksi yang aman dan enkripsi tingkat tinggi.

Transisi ke Protokol OpenVPN atau IKEV2 dari SSTP

Namun, tidak semua protokol memiliki overhead data yang sama. Contohnya, OpenVPN menambahkan hingga 20%, sedangkan Wireguard (dan Nordlynx) hanya akan menambahkan 4% lebih. IKEV2 ada di antaranya, dengan ditambahkan 7%, yang masih merupakan hasil yang bagus. Jadi, jika Anda ingin meminimalkan data pengguna Anda, Anda harus tetap dengan Nordlynx.

Perbandingan Protokol VPN

Virtual Private Network (VPN) mungkin merupakan metode paling populer untuk mengatur koneksi untuk berbagi data yang sensitif. Teknologi ini bekerja dengan menghubungkan perangkat Anda ke server VPN yang membuat terowongan yang aman. Sebelum memulai koneksi VPN, harus ada definisi bersama tentang bagaimana kelihatannya.

Protokol VPN memberikan instruksi yang jelas tentang cara menangani koneksi ini. Itu menentukan semua detail yang harus diketahui oleh perangkat dan server Anda di ujung penerima. Protokol datang dalam segala bentuk dan ukuran. Beberapa memerlukan pemeriksaan integritas data tambahan sementara yang lain menambahkan enkripsi yang lebih kuat. Varietasnya sangat besar, dan ada banyak ruang untuk kustomisasi.

Artikel ini akan memperkenalkan protokol VPN paling populer dan menilai manfaat, perbedaan, dan kasus penggunaannya.

Apa protokol VPN utama?

Data yang melewati protokol tunneling dipisahkan menjadi potongan -potongan dan ditempatkan di dalam paket data terenkripsi. Setelah mencapai tujuan yang dimaksudkan, server mendekripsi paket dengan kunci pribadi yang dikonfigurasi dan membongkar data yang dikirim. Prosesnya bolak -balik antara perangkat Anda dan server VPN untuk seluruh sesi.

Sementara prinsip inti tentang bagaimana pekerjaan tunneling tetap konstan, sifat spesifik membedakan protokol tunneling satu sama lain. Sebagian besar perangkat perangkat keras secara asli mendukungnya, dan beberapa juga dianggap standar.

Berikut adalah ikhtisar singkat dari beberapa protokol tunneling paling populer:

Nordlynx (Wireguard)

Wireguard adalah protokol tunneling open-source dengan kode ramping untuk meminimalkan permukaan serangan dan secara drastis meningkatkan pemeliharaan. Ini bergantung pada Protokol Datagram Pengguna (UDP), yang melewatkan tangan untuk mendapatkan manfaat dari kecepatan yang meningkat secara signifikan.

Wireguard tidak dapat secara dinamis menetapkan alamat IP untuk semua orang yang terhubung ke server. Untuk menangani ini dan untuk memungkinkan koneksi, server membutuhkan buku besar internal. Ini mendaftarkan setiap pengguna, memastikan bahwa paket mereka tidak tercampur. Dalam pelanggaran data, ini bisa menjadi bumerang karena akan mudah untuk mengidentifikasi identitas pengguna yang ditetapkan oleh server.

Nordlynx diciptakan oleh tim keamanan Nord. Mewakili peningkatan inti kode Wireguard, ini memecahkan masalah tentang identitas pengguna.

Nordlynx berbeda dari wireguard dengan menambahkan a sistem terjemahan alamat jaringan ganda. Ini menciptakan antarmuka lokal untuk setiap sesi, menetapkan alamat IP yang unik untuk pengguna dan terowongan mereka. Ini memecahkan masalah buku besar tanpa mencatat pengguna saat ini untuk melacak tujuan setiap paket data. Alamat IP tetap ditetapkan hanya saat sesi aktif, memberikan kinerja dan keamanan yang tak tertandingi saat terhubung ke server VPN.

Hanya produk keamanan nord seperti nordvpn dan nordlayer yang memiliki protokol tunneling ini.

Ikev2

Internet Key Exchange Versi 2 adalah protokol enkripsi VPN yang menangani tindakan permintaan dan respons. Ini bergantung pada dua mekanisme untuk otentikasi dan enkripsi. Untuk enkripsi, ia menggunakan protokol pertukaran kunci diffie -Hellman untuk mengatur sesi bersama. Otentikasi IKEV2 diproses oleh x.509 Sertifikat Infrastruktur Kunci Publik, Berdasarkan Standar International Telecommunications Union (ITU).

IKEV2 milik suite protokol keamanan internet yang menangani Asosiasi Keamanan (SA). Tugas mereka adalah menemukan kondisi yang disepakati bersama untuk membuat terowongan VPN. Karena IKEV2 menggunakan UDP, ia memiliki latensi yang relatif rendah dan akan menjadi pilihan yang cepat untuk sebagian besar kasus penggunaan. Ini juga tidak terlalu menuntut untuk kinerja, jadi bekerja dengan baik pada perangkat perangkat keras yang lebih lemah.

Protokol IKE VPN juga dapat mempertahankan koneksi saat beralih antara Wi-Fi dan data seluler. Oleh karena itu, ini bisa menjadi pilihan yang baik untuk perangkat seluler yang mengandalkan data seluler tetapi dapat beralih ke Wi-Fi. Selain itu, IKEV2 juga mengimplementasikan fitur seperti menghubungkan secara otomatis saat koneksi turun.

OpenVPN

OpenVPN adalah protokol VPN yang paling banyak digunakan. Ini adalah sebuah Protokol Tunneling Sumber Terbuka dan sistem yang memungkinkan pembentukan koneksi point-to-point dan situs-ke-situs aman. Transport Layer Security, dikombinasikan dengan algoritma perpustakaan cryptographic openssl, menangani pertukaran kunci pribadi untuk meningkatkan keamanan jaringan pribadi virtual.

Dari perspektif jaringan, Protokol OpenVPN dapat beroperasi dalam dua mode: UDP atau Protokol Kontrol Transmisi (TCP).

UDP – Tidak menggunakan jabat tangan, artinya mengirim paket data tanpa menerima konfirmasi bahwa mereka telah mencapai tujuan mereka. Ini adalah metode yang sama yang digunakan oleh Wireguard, dan IKEV2 memprioritaskan kecepatan daripada stabilitas koneksi.

TCP -Menggunakan jabat tangan tiga arah antara inisiator dan penerima. Klien mengirimkan permintaan, server mengakui tanda terima, dan klien menjawab dengan konfirmasi. Meskipun ini mungkin tampak seperti banyak langkah tambahan, ini membantu mencapai koneksi yang dapat diandalkan pada sisi negatif dari latensi yang lebih besar.

Baik UDP dan TCP mengiris data Anda menjadi paket yang lebih kecil saat mengirim. Mereka termasuk IP pengirim dan penerima, data aktual, dan data konfigurasi lainnya. Jadi, sementara ini adalah iterasi yang jauh lebih maju, OpenVPN masih bergantung pada prinsip -prinsip tunneling yang sama.

L2TP

Protokol Lapisan 2 Tunneling (L2TP) Menggabungkan Protokol Tunneling Point to Point (PPTP) dan Layer 2 Forwarding Untuk membuat terowongan VPN. Sendiri, L2TP tidak memberikan enkripsi. Yang umumnya disediakan oleh IPSEC (lihat di bawah).

Awalnya diterbitkan pada tahun 1999, L2TP membuat koneksi antara konsentrator akses (LAC) dan server jaringan (LNS). Koneksi ini dapat menampilkan beberapa sesi dan beroperasi di seluruh lapisan 2 dari model OSI.

Salah satu positif protokol adalah kompatibilitas. PPTP dibangun ke dalam Microsoft Windows dan MacOS. Menyiapkan terowongan mudah melalui kedua sistem operasi, sedangkan L2TP juga kompatibel dengan Linux.

Pada sisi negatifnya, protokolnya sendiri kekurangan sistem enkripsi dan otentikasi. Karena alasan ini didukung oleh beberapa VPN modern.

Ipsec

Keamanan Protokol Internet (IPSEC) bekerja dengan L2TP dalam bentuk L2TP/IPSEC. IPSEC menyediakan otentikasi dan enkripsi untuk data yang melewati terowongan L2TP. Ini menghasilkan cara yang jauh lebih kuat untuk mengirim data dengan aman di web.

Ipsec menggunakan cipher AES untuk mengenkripsi data. Protokol VPN menjalankan operasi asosiasi keamanan menggunakan kunci IKE bersama. Saat koneksi yang aman tersedia, protokol menciptakan muatan keamanan yang dienkapsulasi (ESP). Ini membungkus paket data dalam dua lapisan informasi, memungkinkan dua perangkat berkomunikasi. Ini juga menyembunyikan identitas pengirim asli dengan lapisan tambahan data alamat IP.

Ipsec dikategorikan sebagai protokol yang aman. Namun, diketahui bahwa NSA berusaha untuk kompromi dengan enkripsi AES 256 bit sebagai bagian dari program bullrunnya. Oleh karena itu, status keamanan yang sebenarnya dari sandi tidak pasti.

Kecepatan Ipsec dapat dikompromikan dengan enkapsulasi ganda. Dan kedua L2TP dan IPSEC berjuang untuk menavigasi firewall. Ini dapat mengakibatkan masalah kinerja.

Tls

Transport Layer Security (TLS) memiliki dua elemen: TLS Record Protocol dan TLS Handshake Protocol. Protokol rekaman menciptakan koneksi yang aman, sementara jabat tangan menganonimkan data untuk transmisi.

TLS adalah An Iterasi yang diperbarui dari Secure Socket Layer Protocol (SSL). Itu melampaui SSL, menawarkan otentikasi HMAC, generasi kunci PRF, dan penggunaan cipher AES. Koneksi beroperasi melalui port 443, yang tersedia di sebagian besar situasi. Ini juga menjadikan TLS protokol VPN yang baik untuk menavigasi firewall.

TLS umumnya berbasis browser. Itu secara teratur Digunakan sebagai dasar untuk Secure Socket Tunneling Protocol (SSTP) – Protokol Pilihan untuk VPN berbasis web yang selalu aktif.

Dalam konteks ini, TLS digunakan untuk menghubungkan aplikasi web dan perangkat pengguna atau server, meskipun juga dapat digunakan untuk mengenkripsi koneksi voice-over-ip. Koneksi berbasis browser mungkin juga tanpa klien, Mengurangi kebutuhan akan perangkat lunak VPN tambahan.

Kelemahan TLS adalah bahwa ia hanya beroperasi melalui browser atau aplikasi yang didukung. Untuk alasan ini, pengguna sering menggabungkan IPSEC dan TLS VPN untuk cakupan jaringan yang komprehensif.

Apa perbedaan utama antara protokol VPN?

Apakah Anda melakukan tuan rumah sendiri server VPN atau beralih ke penyedia VPN, Anda harus memilih protokol VPN untuk koneksi Anda. Itu salah satu komponen penting dari koneksi VPN.

Berikut gambaran tentang bagaimana perbandingan protokol yang paling umum. Memilih Protokol VPN yang tepat dapat menguntungkan aktivitas internet Anda dan tidak akan menyia -nyiakan sumber daya Anda saat tidak diperlukan.

Perbandingan kecepatan

Penelitian dari Nord Security menemukan bahwa protokol Nordlynx VPN dapat meningkatkan hingga 1.200 Mbps, sementara IKEV2 hanya mencapai 600 Mbps, dan OpenVPN mengelola kecepatan terbaik 400 Mbps. Kecenderungan yang sama berulang di seluruh papan tidak peduli jarak antara server VPN dan lokasi klien.

Berdasarkan temuan ini, Jika Anda mencari protokol terowongan aman tercepat, Anda harus pergi dengan Nordlynx (atau Wireguard). Yang tercepat kedua adalah IKEV2, yang dapat menahan diri dengan percaya diri bahkan saat menghubungkan ke sisi lain dunia.

Semua protokol di atas cenderung mengalahkan L2TP/IPSEC dalam hal kecepatan. TLS juga menderita waktu negosiasi yang lebih lama, menempatkannya di bawah IKEV2/IPSEC, OpenVPN dan Nordlynx.

Enkripsi

OpenVPN menawarkan enkripsi terkuat melalui perpustakaan openssl. Ini mendukung berbagai algoritma kriptografi seperti AES, Chacha20, Poly1305, dll. OpenVPN juga dapat menggunakan algoritma hashing untuk kredensial seperti MD5, Blake2, dan lainnya. RSA, DSA, dan banyak algoritma lainnya dapat memproses derivasi kunci pribadi protokol. Tingkat opsi kustomisasi menjadikan OpenVPN protokol VPN yang sangat mudah beradaptasi untuk banyak kasus penggunaan yang bisa relevan dengan pengaturan VPN Anda.

Nordlynx/Wireguard kurang fleksibel mengenai enkripsi. Enkripsi hanya ada pada chacha20, (yang dianggap lebih aman daripada AES). Otentikasi diproses oleh fungsi kriptografi Poly1305 menggunakan Blake2 untuk hashing. Lapisan transportanya hanya menyediakan opsi UDP.

IKEV2 memberikan lebih banyak pilihan daripada Nordlynx tetapi sedikit kurang dari OpenVPN. Ini menyediakan berbagai algoritma enkripsi yang kuat untuk dipilih, seperti enkripsi AES 256, blowfish, dan lainnya. Perbedaan utama adalah bahwa ia hanya memiliki pengaturan UDP.

OpenVPN, Nordlynx, dan IKEV2 harus dianggap sebagai protokol tunneling yang aman. Ini kurang benar sehubungan dengan L2TP/IPSEC dan TLS.

Lapisan 2 Protokol Tunneling Sendiri Menawarkan Enkripsi Tidak Ada Pengguna Dapat Menambahkan Cipher Over-the-Top Jika Diinginkan. Para ahli sekarang ragu bahwa IPSec benar -benar aman, mengikuti informasi yang diungkapkan oleh Edward Snowden. IPSEC juga bukan sumber terbuka, dan pengguna harus percaya pada kredensial keamanan pengembangnya.

SSL/TLS menyediakan enkripsi AES yang aman melalui kriptografi kunci publik. Namun, protokol TLS kurang fleksibel daripada alternatif yang lebih canggih.

Keamanan

Sementara Wireguard adalah open-source, Nordlynx adalah milik, yang bisa menjadi masalah jika pengguna selalu membutuhkan kesadaran total kode aplikasi keamanan. Meskipun ini, Wireguard Nordlynx tidak memiliki kerentanan keamanan yang diketahui. Hal yang sama berlaku untuk OpenVPN.

Namun, karena OpenVPN ada lebih lama, penguji independen memiliki lebih banyak waktu untuk menyetujui sebagian besar bug, yang berarti bahwa itu dapat dianggap sebagai opsi VPN yang paling aman. Wireguard masih sedang dalam proses.

IKEV2 sedikit kurang aman. Menurut presentasi NSA yang bocor, mengeksploitasi kerentanan protokolnya mengakibatkan dekripsi yang berhasil. Saat dipandang sebagai spekulasi, OpenVPN dan Wireguard akan menjadi opsi yang lebih baik saat mengincar keamanan maksimum.

SSL/TLS telah dikaitkan dengan serangan man-in-the-middle melalui sertifikat keamanan yang tidak dipercaya. Pengguna dapat diekspos dengan kesalahan konfigurasi. Tetapi enkripsi AES 256 bit yang digunakan oleh TLS dianggap aman oleh sebagian besar ahli.

L2TP/IPSEC menderita masalah yang sama seperti IKEV2. Keraguan telah diajukan tentang kredensial keamanan protokol, dan itu terletak di bawah OpenVPN dan Nordlynx di peringkat VPN yang aman.

Persyaratan port jaringan

Pengguna VPN dapat mengalami masalah konektivitas jika jaringan tidak mendukung port spesifik yang digunakan oleh protokol VPN yang mereka pilih. Beberapa administrator jaringan atau ISP dapat menutup port untuk membatasi permukaan serangan. Dalam prosesnya, mereka dapat membatasi akses ke sumber daya kerja dengan VPN.

Nordlynx dan IKEV2 menggunakan UDP – Lalu lintas internet biasa tidak. Administrator jaringan karenanya dapat menonaktifkannya. Jika port ditutup, protokol VPN tidak akan dapat memulai koneksi, yang bisa menjadi masalah.

OpenVPN adalah salah satu opsi terbaik mengenai kompatibilitas. Protokol VPN menggunakan port TCP 443, sama dengan HTTPS. Bahkan jika penelusuran web yang terbatas diizinkan, pengguna harus dapat melewati dengan OpenVPN.

L2TP/IPSEC dapat mengalami masalah dengan firewall karena penggunaan enkapsulasi ganda. Dengan sendirinya protokol tunneling lapisan 2 menangani firewall dengan baik, tetapi tidak memiliki fitur keamanan. Di sisi lain, TLS menggunakan port 443. Ini memungkinkan terowongan TLS untuk melewati sebagian besar firewall dengan mudah.

Penggunaan data

Konsumsi data biasanya meningkat saat menggunakan protokol VPN. Ini karena setiap paket data dikemas ulang. Menambahkan data tambahan di atasnya meningkatkan ukurannya. Seiring waktu ini bertambah, dan saat mengerjakan koneksi terukur, pengguna dapat mencapai tutup data bulanan lebih cepat.

Namun, tidak semua protokol memiliki overhead data yang sama. Contohnya, OpenVPN menambahkan hingga 20%, sedangkan Wireguard (dan Nordlynx) hanya akan menambahkan 4% lebih. IKEV2 ada di antaranya, dengan ditambahkan 7%, yang masih merupakan hasil yang bagus. Jadi, jika Anda ingin meminimalkan data pengguna Anda, Anda harus tetap dengan Nordlynx.

L2TP/IPSEC umumnya akan melebihi semua protokol ini dalam hal penggunaan data. Enkapsulasi ganda menambah overhead tambahan untuk setiap transmisi paket. TLS menggunakan lebih banyak data daripada IKEV2 dan Nordlynx, tetapi harus mengkonsumsi lebih sedikit dari OpenVPN.

Kompatibilitas perangkat

IKEV2, L2TP/IPSEC dan OpenVPN umumnya adalah yang terbaik dalam hal kompatibilitas.

Sebagian besar perangkat secara asli mendukung IKEV2, dan akan relatif mudah untuk mengatur koneksi manual di atasnya. Biasanya, pengguna harus memilih protokol VPN dari daftar dan memasukkan alamat dan kredensial tertentu.

OpenVPN bergantung pada perpustakaan kriptografi tambahan. Sebagian besar produsen produk konsumen tidak memasukkannya secara default, jadi Anda mungkin diminta untuk melihat ke firmware berkedip jika Anda menyiapkannya di router.

Nordlynx dan Wireguard hanya dapat digunakan melalui aplikasi mereka, yang berarti setiap sistem operasi utama didukung – sebagian besar aplikasi penyedia VPN mendukung IKEV2 dan OpenVPN.

Fungsionalitas L2TP/IPSEC asli disertakan dengan MS Windows dan MacOS, dan kompatibilitas mencapai semua jalan kembali ke Windows 2000. Pengguna harus mengalami beberapa masalah saat menggabungkan protokol VPN dengan komputer atau router.

TLS berbasis browser. Ini bekerja dengan semua browser web utama, tetapi hanya dapat digunakan dengan koneksi web. Ini membuatnya kurang berguna untuk menginstal router atau melindungi jaringan perusahaan, tetapi membuat SSL/TLS bermanfaat untuk koneksi kerja jarak jauh.

Protokol VPN mana yang harus Anda gunakan dan kapan?

Berikut ringkasan manfaat dan kelemahan masing -masing protokol.

Transisi ke Protokol OpenVPN atau IKEV2 dari SSTP

Koneksi VPN Gateway point-to-site (P2S) memungkinkan Anda membuat koneksi yang aman ke jaringan virtual Anda dari komputer klien individual. Koneksi P2S dibuat dengan memulainya dari komputer klien. Artikel ini berlaku untuk model penempatan manajer sumber daya dan berbicara tentang cara untuk mengatasi 128 batas koneksi bersamaan dari SSTP dengan beralih ke Protokol OpenVPN atau IKEV2.

Protokol apa yang digunakan P2?

VPN point-to-site dapat menggunakan salah satu protokol berikut:

- Protokol OpenVPN®, Protokol VPN berbasis SSL/TLS. Solusi SSL VPN dapat menembus firewall, karena sebagian besar firewall membuka port TCP 443 keluar, yang digunakan SSL. OpenVPN dapat digunakan untuk terhubung dari Android, iOS (versi 11.0 dan di atas), perangkat Windows, Linux dan Mac (versi MacOS 10.13 ke atas).

- Secure Socket Tunneling Protocol (SSTP), Protokol VPN berbasis SSL yang berpemilik. Solusi SSL VPN dapat menembus firewall, karena sebagian besar firewall membuka port TCP 443 keluar, yang digunakan SSL. SSTP hanya didukung pada perangkat Windows. Azure mendukung semua versi Windows yang memiliki SSTP (Windows 7 dan yang lebih baru). SSTP Mendukung Hingga 128 Koneksi Bersamaan Hanya Terlepas dari Gateway SKU.

- IKEV2 VPN, solusi IPSEC VPN berbasis standar. IKEV2 VPN dapat digunakan untuk terhubung dari perangkat Mac (versi MacOS 10.11 ke atas).

IKEV2 dan OpenVPN untuk P2S tersedia untuk model Penyebaran Manajer Sumber Daya. Mereka tidak tersedia untuk model penyebaran klasik. SKU Gateway Dasar Tidak Mendukung Protokol IKEV2 atau OpenVPN. Jika Anda menggunakan SKU dasar, Anda harus menghapus dan menciptakan kembali Gateway Jaringan Virtual SKU Produksi.

Bermigrasi dari SSTP ke IKEV2 atau OpenVPN

Mungkin ada kasus ketika Anda ingin mendukung lebih dari 128 koneksi P2S bersamaan ke gateway VPN tetapi menggunakan SSTP. Dalam kasus seperti itu, Anda harus pindah ke protokol IKEV2 atau OpenVPN.

Opsi 1 – Tambahkan IKEV2 Selain SSTP di gateway

Ini adalah pilihan paling sederhana. SSTP dan IKEV2 dapat hidup berdampingan di gateway yang sama dan memberi Anda jumlah koneksi bersamaan yang lebih tinggi. Anda dapat dengan mudah mengaktifkan IKEV2 di gateway yang ada dan memuat kembali klien.

Menambahkan IKEV2 ke SSTP VPN Gateway yang ada tidak akan memengaruhi klien yang ada dan Anda dapat mengkonfigurasinya untuk menggunakan IKEV2 dalam batch kecil atau hanya mengkonfigurasi klien baru untuk menggunakan IKEV2. Jika klien Windows dikonfigurasi untuk SSTP dan IKEV2, itu akan mencoba untuk terhubung menggunakan IKEV2 terlebih dahulu dan jika itu gagal, itu akan kembali ke SSTP.

IKEV2 menggunakan port UDP non-standar sehingga Anda perlu memastikan bahwa port ini tidak diblokir di firewall pengguna. Port yang digunakan adalah UDP 500 dan 4500.

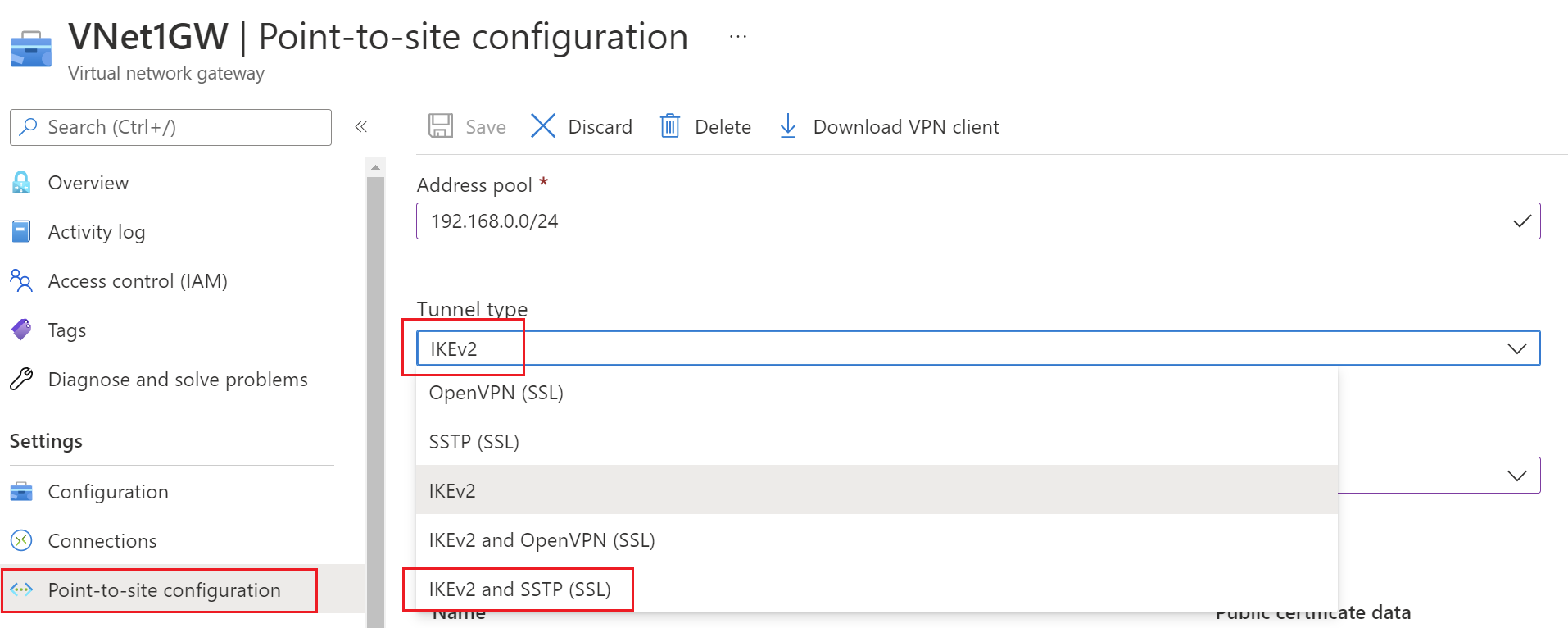

Untuk menambahkan IKEV2 ke gateway yang ada, buka tab “Point-to-Site Configuration” di bawah gateway jaringan virtual di portal, dan pilih IKEV2 dan SSTP (SSL) dari kotak drop-down.

Ketika Anda memiliki SSTP dan IKEV2 yang diaktifkan di gateway, kumpulan alamat point-to-site akan dibagi secara statis antara keduanya, jadi klien yang menggunakan protokol yang berbeda akan diberikan alamat IP dari kedua sub-rentang. Perhatikan bahwa jumlah maksimum klien SSTP selalu 128 bahkan jika kisaran alamat lebih besar dari /24 menghasilkan jumlah alamat yang lebih besar yang tersedia untuk klien IKEV2. Untuk rentang yang lebih kecil, kolam renang akan sama -sama dibagi dua. Pemilih lalu lintas yang digunakan oleh gateway mungkin tidak termasuk titik ke rentang alamat situs CIDR, tetapi dua CIDR sub-rentang.

Opsi 2 – Hapus SSTP dan aktifkan OpenVPN di gateway

Karena SSTP dan OpenVPN keduanya adalah protokol berbasis TLS, mereka tidak dapat hidup berdampingan di gateway yang sama. Jika Anda memutuskan untuk pindah dari SSTP ke OpenVPN, Anda harus menonaktifkan SSTP dan mengaktifkan OpenVPN di gateway. Operasi ini akan menyebabkan klien yang ada kehilangan konektivitas ke gateway VPN hingga profil baru telah dikonfigurasi pada klien.

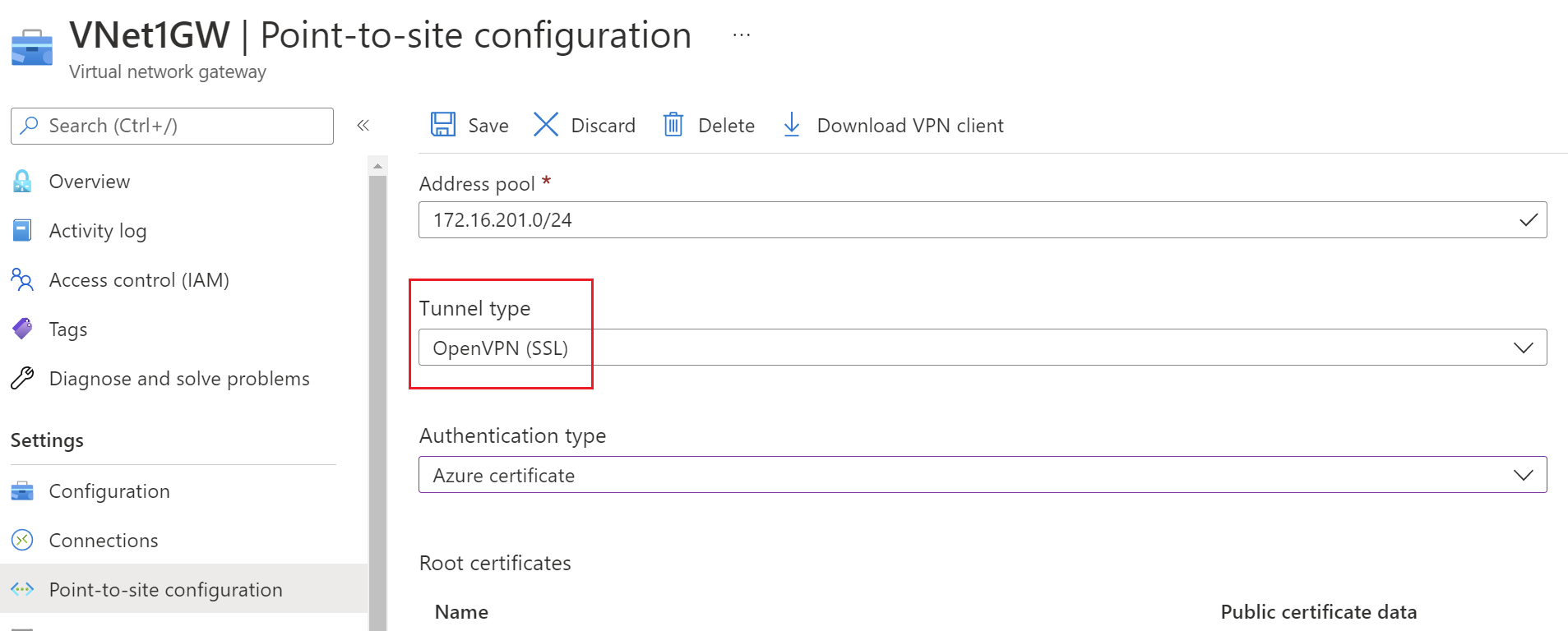

Anda dapat mengaktifkan OpenVPN di samping dengan IKEV2 jika Anda menginginkannya. OpenVPN berbasis TLS dan menggunakan port TCP 443 standar. Untuk beralih ke OpenVPN, buka tab “Point-to-Site Configuration” di bawah gateway jaringan virtual di portal, dan pilih OpenVPN (SSL) atau IKEV2 dan OpenVPN (SSL) dari kotak drop-down.

Setelah gateway dikonfigurasi, klien yang sudah ada tidak akan dapat terhubung sampai Anda menggunakan dan mengkonfigurasi klien OpenVPN.

Jika Anda menggunakan Windows 10 atau lebih baru, Anda juga dapat menggunakan klien Azure VPN.

Pertanyaan yang sering diajukan

Apa persyaratan konfigurasi klien?

Untuk klien Windows, Anda harus memiliki hak administrator di perangkat klien untuk memulai koneksi VPN dari perangkat klien ke Azure.

Pengguna menggunakan klien VPN asli di perangkat Windows dan Mac untuk P2S. Azure menyediakan file zip konfigurasi klien VPN yang berisi pengaturan yang diperlukan oleh klien asli ini untuk terhubung ke Azure.

- Untuk perangkat Windows, konfigurasi klien VPN terdiri dari paket penginstal yang diinstal pengguna di perangkat mereka.

- Untuk perangkat Mac, ini terdiri dari file MobileConfig yang dipasang pengguna di perangkat mereka.

File zip juga memberikan nilai dari beberapa pengaturan penting di sisi Azure yang dapat Anda gunakan untuk membuat profil Anda sendiri untuk perangkat ini. Beberapa nilai termasuk alamat gateway VPN, jenis terowongan yang dikonfigurasi, rute, dan sertifikat root untuk validasi gateway.

Mulai 1 Juli 2018, Dukungan sedang dihapus untuk TLS 1.0 dan 1.1 dari Azure VPN Gateway. VPN Gateway hanya akan mendukung TLS 1.2. Hanya koneksi titik-ke-situs yang terpengaruh; Koneksi situs-ke-situs tidak akan terpengaruh. Jika kamu’Re menggunakan TLS untuk VPN point-to-site pada klien Windows 10 atau yang lebih baru, Anda tidak’t perlu mengambil tindakan apa pun. Jika Anda menggunakan TLS untuk koneksi point-to-site pada klien Windows 7 dan Windows 8, lihat FAQ VPN Gateway untuk instruksi pembaruan.

Gateway SKU yang mendukung P2S VPN?

| VPN Gerbang Generasi | Sku | S2S/VNET-TO-VNET Terowongan | P2S Koneksi SSTP | P2S Koneksi IKEV2/OpenVPN | Agregat Benchmark Throughput | BGP | Zona-redundan |

|---|---|---|---|---|---|---|---|

| Generasi1 | Dasar | Max. 10 | Max. 128 | Tidak didukung | 100 mbps | Tidak didukung | TIDAK |

| Generasi1 | Vpngw1 | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Didukung | TIDAK |

| Generasi1 | Vpngw2 | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Didukung | TIDAK |

| Generasi1 | Vpngw3 | Max. 30 | Max. 128 | Max. 1000 | 1.25 Gbps | Didukung | TIDAK |

| Generasi1 | Vpngw1az | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Didukung | Ya |

| Generasi1 | Vpngw2az | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Didukung | Ya |

| Generasi1 | Vpngw3az | Max. 30 | Max. 128 | Max. 1000 | 1.25 Gbps | Didukung | Ya |

| Generasi2 | Vpngw2 | Max. 30 | Max. 128 | Max. 500 | 1.25 Gbps | Didukung | TIDAK |

| Generasi2 | Vpngw3 | Max. 30 | Max. 128 | Max. 1000 | 2.5 gbps | Didukung | TIDAK |

| Generasi2 | Vpngw4 | Max. 100* | Max. 128 | Max. 5000 | 5 gbps | Didukung | TIDAK |

| Generasi2 | Vpngw5 | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Didukung | TIDAK |

| Generasi2 | Vpngw2az | Max. 30 | Max. 128 | Max. 500 | 1.25 Gbps | Didukung | Ya |

| Generasi2 | Vpngw3az | Max. 30 | Max. 128 | Max. 1000 | 2.5 gbps | Didukung | Ya |

| Generasi2 | Vpngw4az | Max. 100* | Max. 128 | Max. 5000 | 5 gbps | Didukung | Ya |

| Generasi2 | Vpngw5az | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Didukung | Ya |

(*) Gunakan WAN Virtual jika Anda membutuhkan lebih dari 100 S2S VPN Tunnels.

- Mengubah ukuran VPNGW SKU diizinkan dalam generasi yang sama, kecuali mengubah ukuran SKU dasar. SKU dasar adalah SKU lama dan memiliki keterbatasan fitur. Untuk berpindah dari dasar ke SKU lain, Anda harus menghapus gateway SKU VPN dasar dan membuat gateway baru dengan kombinasi ukuran generasi dan SKU yang diinginkan. (Lihat Bekerja dengan Legacy Skus).

- Batas koneksi ini terpisah. Misalnya, Anda dapat memiliki 128 koneksi SSTP dan juga 250 koneksi IKEV2 pada VPNGW1 SKU.

- Informasi harga dapat ditemukan di halaman harga.

- Informasi SLA (Perjanjian Tingkat Layanan) dapat ditemukan di halaman SLA.

- Jika Anda memiliki banyak koneksi P2S, itu dapat berdampak negatif terhadap koneksi S2S Anda. Tolok ukur throughput agregat diuji dengan memaksimalkan kombinasi koneksi S2 dan P2S. Koneksi P2S atau S2S tunggal dapat memiliki throughput yang jauh lebih rendah.

- Perhatikan bahwa semua tolok ukur tidak dijamin karena kondisi lalu lintas internet dan perilaku aplikasi Anda

Untuk membantu pelanggan kami memahami kinerja relatif SKU menggunakan algoritma yang berbeda, kami menggunakan alat IPERF dan CTStraffic yang tersedia untuk umum untuk mengukur kinerja untuk koneksi situs-ke-situs. Tabel di bawah ini mencantumkan hasil tes kinerja untuk VPNGW Skus. Seperti yang Anda lihat, kinerja terbaik diperoleh saat kami menggunakan algoritma GCMAES256 untuk enkripsi dan integritas IPSec. Kami mendapat kinerja rata -rata saat menggunakan AES256 untuk enkripsi IPSEC dan SHA256 untuk integritas. Saat kami menggunakan DES3 untuk enkripsi IPSEC dan SHA256 untuk integritas, kami mendapat kinerja terendah.

Terowongan VPN terhubung ke instance VPN Gateway. Setiap instance throughput disebutkan dalam tabel throughput di atas dan tersedia dikumpulkan di semua terowongan yang menghubungkan ke instance itu.

Tabel di bawah ini menunjukkan bandwidth yang diamati dan paket per detik throughput per terowongan untuk Gateway SKU yang berbeda. Semua pengujian dilakukan antara gateway (titik akhir) di dalam Azure di berbagai daerah dengan 100 koneksi dan dalam kondisi beban standar.

SKU dasar tidak mendukung otentikasi ikev2 atau radius.

Kebijakan IKE/IPSEC apa yang dikonfigurasi pada gateway VPN untuk P2S?

Ikev2

| Sandi | Integritas | Prf | Grup DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | Grup_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | Grup_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | SHA384 | Group_ecp256 |

| GCM_AES256 | GCM_AES256 | Sha256 | Grup_24 |

| GCM_AES256 | GCM_AES256 | Sha256 | Grup_14 |

| GCM_AES256 | GCM_AES256 | Sha256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | Sha256 | Group_ecp256 |

| AES256 | SHA384 | SHA384 | Grup_24 |

| AES256 | SHA384 | SHA384 | Grup_14 |

| AES256 | SHA384 | SHA384 | Group_ecp384 |

| AES256 | SHA384 | SHA384 | Group_ecp256 |

| AES256 | Sha256 | Sha256 | Grup_24 |

| AES256 | Sha256 | Sha256 | Grup_14 |

| AES256 | Sha256 | Sha256 | Group_ecp384 |

| AES256 | Sha256 | Sha256 | Group_ecp256 |

| AES256 | Sha256 | Sha256 | Grup_2 |

Ipsec

| Sandi | Integritas | Grup PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | Group_none |

| GCM_AES256 | GCM_AES256 | Grup_24 |

| GCM_AES256 | GCM_AES256 | Grup_14 |

| GCM_AES256 | GCM_AES256 | Group_ecp384 |

| GCM_AES256 | GCM_AES256 | Group_ecp256 |

| AES256 | Sha256 | Group_none |

| AES256 | Sha256 | Grup_24 |

| AES256 | Sha256 | Grup_14 |

| AES256 | Sha256 | Group_ecp384 |

| AES256 | Sha256 | Group_ecp256 |

| AES256 | Sha1 | Group_none |

Kebijakan TLS apa yang dikonfigurasi pada gateway VPN untuk P2S?

Tls

| Kebijakan |

|---|

| Tls_ecdhe_ecdsa_with_aes_128_gcm_sha256 |

| Tls_ecdhe_ecdsa_with_aes_256_gcm_sha384 |

| Tls_ecdhe_rsa_with_aes_128_gcm_sha256 |

| Tls_ecdhe_rsa_with_aes_256_gcm_sha384 |

| Tls_ecdhe_ecdsa_with_aes_128_cbc_sha256 |

| Tls_ecdhe_ecdsa_with_aes_256_cbc_sha384 |

| Tls_ecdhe_rsa_with_aes_128_cbc_sha256 |

| Tls_ecdhe_rsa_with_aes_256_cbc_sha384 |

| Tls_rsa_with_aes_128_gcm_sha256 |

| Tls_rsa_with_aes_256_gcm_sha384 |

| Tls_rsa_with_aes_128_cbc_sha256 |

| Tls_rsa_with_aes_256_cbc_sha256 |

Bagaimana cara mengkonfigurasi koneksi P2S?

Konfigurasi P2S membutuhkan beberapa langkah spesifik. Artikel berikut berisi langkah -langkah untuk memandu Anda melalui konfigurasi P2S, dan tautan untuk mengonfigurasi perangkat klien VPN:

- Konfigurasikan Koneksi P2S – Otentikasi Radius

- Konfigurasikan Koneksi P2S – Otentikasi Sertifikat Asli Azure

- Konfigurasikan OpenVPN

Langkah selanjutnya

- Konfigurasikan Koneksi P2S – Otentikasi Radius

- Konfigurasikan Koneksi P2S – Otentikasi Sertifikat Azure

“OpenVPN” adalah merek dagang dari OpenVPN Inc.

OpenVPN vs. IKEV2 vs. L2TP: Protokol VPN mana yang terbaik?

Virtual Private Network (VPN) memberi pengguna privasi dan data aman saat mereka menjelajah Internet atau terlibat dalam aktivitas online. Salah satu elemen paling penting dari VPN adalah protokol yang melindungi anonimitas pengguna dari peretas, lembaga iklan dan entitas pemerintah.

Protokol menentukan bagaimana VPN akan mengamankan data dalam transit. Penyedia menawarkan berbagai protokol berdasarkan sistem operasi komputer, perangkat, kinerja, dan aspek lainnya. Di bawah ini, kami memeriksa tiga protokol yang paling banyak digunakan di industri: OpenVPN, IKEV2 dan L2TP. Yang mana yang terbaik? Membiarkan’s Perhatikan lebih dekat.

OpenVPN

OpenVPN adalah protokol paling populer dan direkomendasikan oleh para ahli VPN. OpenVPN serbaguna dan sangat aman, menjadikannya andalan dari industri jaringan swasta virtual. VPN dinamai dengan tepat terbuka karena bergantung pada teknologi open source seperti OpenSSL Encryption Library atau SSL V3/TLS V1 Protocols.

Dalam platform OpenVPN, penyedia mempertahankan, memperbarui, dan menilai teknologi. Salah satu alasan mengapa OpenVPN sangat efektif adalah karena melindungi pengguna yang terlibat dalam aktivitas online di depan mata. Pengguna kurang rentan terhadap peretas dan lebih kecil kemungkinannya dideteksi oleh lembaga pemerintah atau pemasar yang agresif.

Menurut sumber ini, ketika data bergerak melalui pemirsa OpenVPN tidak dapat membedakan antara HTTPS dan koneksi SSL. Protokol dapat beroperasi pada port apa pun sambil menggunakan protokol UDP atau TCP. Ini memudahkan pengguna untuk berkeliling firewall. Perusahaan dapat memanfaatkan berbagai strategi seperti enkripsi AES, HMAC atau opensll saat menambahkan OpenVPN ke proses mereka.

OpenVPN memerlukan aplikasi pihak ketiga karena tidak didukung oleh platform apa pun. Penyedia pihak ketiga seperti iOS dan Android, bagaimanapun, didukung. Meskipun sebagian besar perusahaan menawarkan konfigurasi OpenVPN yang disesuaikan, mereka juga memungkinkan pengguna untuk mempersonalisasikan konfigurasi mereka sendiri.

Jadi biarkan’S Summarize:

OpenVPN Pro:

- Memotong sebagian besar firewall.

- Diperiksa oleh pihak ketiga.

- Menawarkan keamanan tingkat atas.

- Bekerja dengan beberapa metode enkripsi.

- Dapat dikonfigurasi dan disesuaikan agar sesuai dengan preferensi apa pun.

- Can Bypass Firewall.

- Mendukung berbagai algoritma samar.

OpenVPN Kontra:

- Pengaturan yang sangat teknis dan kompleks.

- Bergantung pada perangkat lunak pihak ketiga.

- Desktop-kuat, tetapi ponsel bisa lemah.

Ikev2

IKEV2 dirancang sebagai proyek bersama antara Cisco Systems dan Microsoft. Ini beroperasi sebagai protokol sejati dan mengontrol pertukaran kunci IPSEC.

IKEV2 memiliki perbedaan operasi pada platform non-mainstream seperti Linux, BlackBerry atau platform marginal lainnya. Namun, itu juga dilengkapi dengan sistem operasi Windows 7. Karena kemampuannya untuk beradaptasi, IKEV2 menawarkan koneksi yang konsisten di berbagai jaringan. Jadi, jika koneksi turun, IKEV2 membantu pengguna mempertahankan koneksi VPN.

Seperti kebanyakan protokol, IKEV2 memenuhi permintaan privasi pengguna. Karena ia menawarkan dukungan untuk Mobike, ia dapat beradaptasi dengan perubahan di jaringan apa pun. Oleh karena itu, jika pengguna tiba-tiba beralih dari koneksi Wi-Fi ke koneksi data, IKEV2 dapat menanganinya dengan sempurna tanpa kehilangan koneksi.

Ikev2 Pro:

- Mendukung berbagai protokol enkripsi.

- Menawarkan stabilitas tingkat tinggi dan konektivitas yang konsisten.

- Menawarkan pengaturan yang mudah.

- Protokol VPN super cepat.

Ikev2 Kontra:

- Dukungan terbatas untuk platform.

- Tidak kebal terhadap blok firewall.

L2TP

Karakteristik L2TP yang paling menonjol adalah ketidakmampuannya untuk beroperasi sendiri. Untuk menawarkan enkripsi atau perlindungan untuk data dalam perjalanan, itu harus dipasangkan dengan IPSEC.

L2TP adalah perpanjangan dari protokol PPTP. Ini beroperasi pada enkapsulasi ganda yang mencakup koneksi PPP pada level satu dan enkripsi Ipsec pada level kedua. Sementara protokol L2TP mendukung AES-256, protokol yang lebih kuat dapat memperlambat kinerja.

Sebagian besar desktop dan ose seluler mengandung L2TP, yang membuat implementasi relatif sederhana. Namun, pengguna dan pengembang telah mencatat bahwa L2TP dapat diblokir oleh firewall. Apa yang mungkin terjadi dengan firewall, lebih dari sekadar menebus privasi pengirim/penerima.

Desain L2TP mencegah peretas melihat atau mencegat data dalam transit.

Sementara koneksi aman, protokol bisa lemah dan lambat. Koneksi dapat dihambat karena konversi lalu lintas ke format L2TP. Pengembang dan pengguna juga harus memperhitungkan lapisan enkripsi tambahan.

Membiarkan’Lihatlah ringkasannya:

L2TP Pro:

- Tersedia di hampir semua perangkat dan sistem operasi.

- Proses Pengaturan Mudah.

- Tingkat keamanan yang tinggi yang menampilkan beberapa kelemahan.

- Multithreading meningkatkan kinerja.

L2TP Kontra:

- Dapat diblokir oleh firewall.

- Kinerja bisa diblokir.

- Enkapsulasi ganda dapat memperlambat kinerja.

Protokol mana yang terbaik?

Dengan berbagai elemen dari masing -masing protokol dan aplikasi yang bervariasi, protokol terbaik tergantung pada kebutuhan pengembang dan pengguna. Sementara OpenVPN dapat dianggap sebagai protokol masuk, ada beberapa faktor yang perlu dipertimbangkan.

OpenVPN cepat, serbaguna dan aman. Dia’S juga kompatibel dengan sistem operasi apa pun di tempat dan jarak jauh. Pengguna yang menginginkan protokol berkinerja tinggi yang bebas masalah mungkin harus tetap dengan OpenVPN.

Ingat, bagaimanapun, bahwa OpenVPNS membutuhkan pihak ketiga. Pengembang yang memiliki masalah dengan jenis pengaturan ini mungkin ingin beralih ke L2TP atau IKEV2. Beberapa pertimbangan utama adalah keamanan, kecepatan, konsistensi konektivitas dan kinerja tinggi secara keseluruhan. Jadi, dukungan pihak ketiga mungkin tidak tinggi dalam daftar prioritas.

Dan terakhir, bagaimana konfigurasi dengan semua platform dan perangkat mempengaruhi kinerja keseluruhan layanan dan jaringan? Pengembang perlu mengajukan pertanyaan ini dari klien mereka’perspektif s. Dapatkah pengembang memberikan layanan luar biasa dengan VPN yang tidak’t memberikan keamanan terbaik atau kecepatan super cepat?

Mempertimbangkan semuanya, keyakinan kami adalah OpenVPN masih merupakan protokol terbaik untuk semua jenis sistem operasi, perangkat, dan platform.

- ← Ancaman Penerusan Menambah Ancaman Intelijen dengan Triage dan Kategorisasi Otomatis

- Apa itu Inklusi File Lokal (LFI)? →

Naomi Hodges

Naomi Hodges adalah penasihat keamanan siber dan penulis yang berkontribusi di Surfshark. Fokusnya terutama pada teknologi inovatif, komunikasi data, dan ancaman online. Dia berkomitmen untuk berjuang untuk internet yang lebih aman dan mendorong agenda privasi ke depan.

Naomi-Hodges memiliki 1 posting dan penghitungan.Lihat semua posting oleh Naomi-Hodges

IKEV2 vs OpenVPN

Saya ingin meminta informasi tentang protokol IKEV2 untuk koneksi VPN. Saya belum menemukan begitu banyak informasi di web. Saya tertarik terutama mengenai penggunaan di ponsel. Apakah itu seaman protokol OpenVPN? Jika ya, bisakah Anda menyarankan saya beberapa penyedia VPN yang memungkinkan untuk menggunakan protokol IKEV2?

2.743 8 8 Lencana Emas 22 22 Lencana Perak 35 35 Lencana Perunggu

Ditanya 19 Nov 2015 jam 18:40

361 1 1 Lencana Emas 3 3 Lencana Perak 3 3 Lencana Perunggu

3 Jawaban 3

OpenVPN vs Ipsec:

- Ipsec membutuhkan lebih banyak waktu untuk menegosiasikan terowongan;

- OpenVPN menggunakan cipher dan TLS yang kuat; (Saat ini dianggap sebagai enkripsi terkuat);

- Port tunggal dan dapat dikonfigurasi untuk OpenVPN dan opsi untuk memilih antara UDP atau TCP.

- Beberapa port/protokol untuk Ipsec;

- Ipsec tidak bisa menangani NAT. (Membutuhkan alamat IP publik di kedua belah pihak sebaliknya), L2TP diperlukan. OpenVPN dapat dengan mudah bertindak atas NAT;

- OpenVPN dapat memiliki banyak contoh dan Ipsec dapat ditetapkan hanya untuk pasangan alamat IP tunggal.

- OpenVPN dapat digunakan sebagai kelas L2 dan L3.

Saya menggunakan keduanya Ipsec Dan OpenVPN koneksi infrastruktur, tapi OpenVPN menunjukkan stabilitas dan fleksibilitas yang jauh lebih baik.

Ike sendiri hanyalah protokol pertukaran utama, memberikan negosiasi kunci sesi yang aman. Ini bekerja bersama dengan modul enkripsi dan otentikasi. Jadi, Ike sendiri hanya menyediakan sesi dengan kunci yang aman. Selain itu, dikembangkan pada FAR 2005. Itu sering digunakan bersama dengan protokol ESP dan AH.

OpenVPN adalah proyek open source yang tumbuh dengan cepat dan dikembangkan juga oleh komunitas.

Perangkat seluler memiliki dukungan SSL/TLS asli dan OpenVPN Implementasi lebih disukai untuk penggunaan seluler karena alasan berikut:

- Internet seluler tidak memberikan alamat IP tetap yang menjadi masalah Ipsec, memiliki Ikev2 – Perlu menggunakan DDN atau membeli alamat IP publik. L2TP yang menyediakan tingkat transportasi untuk Ipsec menggunakan port tetap dan dapat diblokir oleh beberapa firewall;

- OpenVPN mudah dikonfigurasi dan fleksibel dalam penggunaannya – versi modern (lebih tinggi dari 2.2) Gunakan TLSV1.X. Dimungkinkan untuk menggunakan otentikasi multi-level dengan sertifikat klien, kata sandi, dan kunci aman jika diperlukan. Server dapat dengan mudah diatur untuk mendengarkan port apa saja;

- Aplikasi seluler untuk OpenVPN ada untuk Android dan iOS – hanya memiliki keterbatasan dengan sistem berbasis Windows.

- OpenVPN dianggap lebih lambat dari Ipsec. Namun, OpenVPN tidak sensitif terhadap sinkronisasi waktu host, keberadaan IP publik, hanya perlu satu untuk memilih port gratis.

Dijawab 8 Mar 2016 jam 15:05

356 2 2 Lencana Perak 4 4 Lencana Perunggu

Dapatkah saya merekomendasikan agar Anda memodifikasi jawaban ini sedikit dan membuatnya lebih pasti tentang apa yang ingin Anda katakan. Anda telah memberikan OP beberapa informasi yang sangat baik tetapi jika Anda dapat mengklarifikasi dengan ringkasan semacam untuk mengumpulkan jawaban atas pertanyaan itu, itu akan dihargai.

8 Mar 2016 jam 16:53

Mengenai nomor 4, terakhir saya membaca OpenVPN tidak lebih cepat dari IPSec terutama ketika Anda perlu skala, karena OpenVPN tidak multithreaded. Satu -satunya adalah skala adalah menjalankan lebih banyak instance tetapi itu juga berarti Anda perlu menggunakan nomor port yang berbeda.

6 Mei 2016 jam 11:07

Anda dapat mencampur port dan proto. Setiap proses menjadi ‘perangkat’ terpisah. Tetapi semuanya bisa ada dengan IP eksternal tunggal atau bahkan di belakang NAT

2 Nov 2016 jam 5:37

2. Strongswan dapat menggunakan semua protokol keamanan modern yang sama dengan OpenVPN dapat. 5. IPSEC tidak memiliki masalah dengan Nat Traversal. 6. Juga tidak benar, Anda dapat memiliki beberapa contoh per pasangan ipaddress (setidaknya Strongswan tidak memiliki masalah dengan ini). 7. L2TP/IPSEC (IKEV1) dapat melakukan L2 Tunneling dan Ipsec (IKEV2) dapat melakukan L3 Tunneling.

3 Okt 2017 jam 18:37

IPSec / IKEV2 sangat dapat disesuaikan sehingga saya mengalami kesulitan percaya bahwa OpenVPN dapat mendukung setiap cipher suite yang misalnya Strongswan tidak bisa, saya pikir daftar setelan yang didukung cukup besar x’d. Saya kira masalah yang lebih bermasalah di sini adalah klaim bahwa NSA telah berusaha melemahkan standar sejak awal.

Saya setuju dengan beberapa info dari @etech dalam jawaban sebelumnya, terutama pada petunjuk yang merupakan lalu lintas IPSec dengan mudah diblokir, khususnya dibandingkan dengan OpenVPN, bahkan jika Nat-Traversal membantu dengan beberapa situasi (tidak begitu hitam dan putih seperti yang Anda katakan, IMO)

Saya tidak tahu apa yang Anda maksud pada poin 6 Anda dapat mengatur hampir semua hal yang bisa dibayangkan dengan titik akhir dan gateway sebanyak yang Anda inginkan.

Tentang mobilitas, Anda dapat menggunakan mobike untuk a sangat stabil Koneksi pada perangkat seluler, dan bahkan Anda tidak menggunakan Mobike, Anda pasti dapat memiliki IP dinamis di salah satu sisi koneksi (misalnya telepon). Saya telah menggunakan keduanya dan jujur setelah Anda mengaturnya, itu hanya berfungsi (terlepas dari sering kali Anda menemukan diri Anda dengan masalah terkait NAT/FW).

Salah satu contoh konfigurasi yang mungkin dengan file konfigurasi jika Anda ingin mengujinya dapat ditemukan di situs StrongSwan resmi