Apakah Outlook Block Malware?

Keamanan Lanjutan untuk Pelanggan Microsoft 365

Setiap solusi anti-malware di tempat melacak versi perangkat lunak dan tanda tangan apa yang sedang berjalan. Unduhan otomatis dan aplikasi pembaruan tanda tangan setidaknya setiap hari dari situs Definisi Virus Vendor dikelola secara terpusat oleh alat anti-malware yang sesuai untuk setiap tim layanan. Fungsi-fungsi berikut dikelola secara terpusat oleh alat anti-malware yang sesuai di setiap titik akhir untuk setiap tim layanan:

Perlindungan anti-malware di EOP

Tahukah Anda bahwa Anda dapat mencoba fitur di Microsoft 365 Defender untuk Office 365 Plan 2 secara gratis? Gunakan uji coba bek 90 hari untuk Office 365 di Microsoft 365 Defender Portal Trials Hub. Pelajari tentang siapa yang bisa mendaftar dan persyaratan percobaan di sini.

Berlaku untuk:

- Pertukaran perlindungan online

- Microsoft Defender untuk Office 365 Plan 1 dan Plan 2

- Bek Microsoft 365

Dalam organisasi Microsoft 365 dengan kotak surat sebagai gantinya secara online atau organisasi Perlindungan Pertukaran Online (EOP) yang mandiri tanpa pertukaran kotak surat online, pesan email secara otomatis dilindungi terhadap malware oleh EOP. Beberapa kategori utama malware adalah:

- Virus: yang menginfeksi program dan data lain, dan menyebar melalui komputer atau jaringan Anda mencari program untuk menginfeksi.

- Spyware: yang mengumpulkan informasi pribadi Anda, seperti informasi masuk dan data pribadi, dan mengirimkannya kembali ke penulisnya.

- Ransomware: yang mengenkripsi data Anda dan menuntut pembayaran untuk mendekripsi. Perangkat lunak anti-malware tidak membantu Anda mendekripsi file terenkripsi, tetapi dapat mendeteksi muatan malware yang terkait dengan ransomware.

EOP menawarkan perlindungan malware berlapis-lapis yang dirancang untuk menangkap semua malware yang diketahui di Windows, Linux, dan Mac yang bergerak ke dalam atau di luar organisasi Anda. Opsi berikut membantu memberikan perlindungan anti-malware:

- Pertahanan berlapis terhadap malware: Mesin pemindaian anti-malware berganda membantu melindungi terhadap ancaman yang diketahui dan tidak diketahui. Mesin ini termasuk deteksi heuristik yang kuat untuk memberikan perlindungan bahkan selama tahap awal wabah malware. Pendekatan multi-mesin ini telah terbukti memberikan perlindungan yang jauh lebih banyak daripada hanya menggunakan satu mesin anti-malware.

- Respons ancaman real-time: Selama beberapa wabah, tim anti-malware mungkin memiliki informasi yang cukup tentang virus atau bentuk malware lainnya untuk menulis aturan kebijakan canggih yang mendeteksi ancaman, bahkan sebelum definisi tersedia dari salah satu mesin pemindaian yang digunakan oleh layanan tersebut. Aturan -aturan ini diterbitkan ke jaringan global setiap 2 jam untuk memberi organisasi Anda lapisan perlindungan tambahan terhadap serangan.

- Penyebaran definisi anti-malware cepat: Tim anti-malware mempertahankan hubungan dekat dengan mitra yang mengembangkan mesin anti-malware. Akibatnya, layanan dapat menerima dan mengintegrasikan definisi dan tambalan malware sebelum mereka dirilis secara publik. Koneksi kami dengan mitra ini sering memungkinkan kami untuk mengembangkan obat kami sendiri juga. Layanan memeriksa definisi yang diperbarui untuk semua mesin anti-malware setiap jam.

Di EOP, pesan yang ditemukan mengandung malware di setiap Lampiran dikarantina. Apakah penerima dapat melihat atau berinteraksi dengan pesan yang dikarantina dikendalikan oleh kebijakan karantina. Secara default, pesan yang dikarantina karena malware hanya dapat dilihat dan dirilis oleh admin. Untuk informasi lebih lanjut, lihat topik berikut:

- Anatomi Kebijakan Karantina

- Pengaturan Kebijakan Anti-Malware EOP

- Kelola pesan dan file yang dikarantina sebagai admin di EOP.

Seperti yang dijelaskan di bagian selanjutnya, kebijakan anti-malware juga mengandung a filter lampiran umum. Pesan yang berisi jenis file yang ditentukan secara otomatis diidentifikasi sebagai malware. Anda dapat memilih apakah akan mengkarantina atau menolak pesan.

Untuk informasi lebih lanjut tentang perlindungan anti-malware, lihat FAQ perlindungan anti-malware.

Untuk mengonfigurasi kebijakan anti-malware, lihat Konfigurasikan Kebijakan Anti-Malware.

Kebijakan anti-malware

Kebijakan Anti-Malware Mengontrol Pengaturan dan Opsi Pemberitahuan untuk Deteksi Malware. Pengaturan penting dalam kebijakan anti-malware adalah:

- Filter penerima: Untuk kebijakan anti-malware khusus, Anda dapat menentukan kondisi penerima dan pengecualian yang menentukan siapa kebijakan tersebut berlaku. Anda dapat menggunakan sifat -sifat ini untuk kondisi dan pengecualian:

- Pengguna

- Kelompok

- Domain

- Pengguna: [email protected]

- Grup: Eksekutif

- Pertukaran perlindungan online

- Microsoft Defender untuk Office 365 Plan 1 dan Plan 2

- Bek Microsoft 365

- Virus yang menginfeksi program dan data lain, dan menyebar melalui komputer atau jaringan Anda mencari program untuk menginfeksi.

- Spyware yang mengumpulkan informasi pribadi Anda, seperti informasi masuk dan data pribadi, dan mengirimkannya kembali ke penulisnya.

- Ransomware yang mengenkripsi data Anda dan menuntut pembayaran untuk mendekripsi. Perangkat lunak anti-malware tidak membantu Anda mendekripsi file terenkripsi, tetapi dapat mendeteksi muatan malware yang terkait dengan ransomware.

- Pertahanan berlapis terhadap malware: Beberapa mesin pemindaian anti-malware membantu melindungi terhadap ancaman yang diketahui dan tidak diketahui. Mesin ini termasuk deteksi heuristik yang kuat untuk memberikan perlindungan bahkan selama tahap awal wabah malware. Pendekatan multi-mesin ini telah terbukti memberikan perlindungan yang jauh lebih banyak daripada hanya menggunakan satu mesin anti-malware.

- Respons ancaman real-time: Selama beberapa wabah, tim anti-malware mungkin memiliki informasi yang cukup tentang virus atau bentuk malware lainnya untuk menulis aturan kebijakan canggih yang mendeteksi ancaman, bahkan sebelum definisi tersedia dari salah satu mesin pemindaian yang digunakan oleh layanan tersebut. Aturan -aturan ini diterbitkan ke jaringan global setiap 2 jam untuk memberi organisasi Anda lapisan perlindungan tambahan terhadap serangan.

- Penyebaran definisi anti-malware cepat: Tim anti-malware mempertahankan hubungan dekat dengan mitra yang mengembangkan mesin anti-malware. Akibatnya, layanan dapat menerima dan mengintegrasikan definisi dan tambalan malware sebelum mereka dirilis secara publik. Koneksi kami dengan mitra ini sering memungkinkan kami untuk mengembangkan obat kami sendiri juga. Layanan memeriksa definisi yang diperbarui untuk semua mesin anti-malware setiap jam.

- Anatomi Kebijakan Karantina

- Pengaturan Kebijakan Anti-Malware EOP

- Kelola pesan dan file yang dikarantina sebagai admin di EOP.

- Filter penerima: Untuk kebijakan anti-malware khusus, Anda dapat menentukan kondisi penerima dan pengecualian yang menentukan siapa kebijakan tersebut berlaku. Anda dapat menggunakan sifat -sifat ini untuk kondisi dan pengecualian:

- Pengguna

- Kelompok

- Domain

Anda hanya dapat menggunakan kondisi atau pengecualian sekali, tetapi kondisi atau pengecualian dapat berisi beberapa nilai. Beberapa nilai dari kondisi yang sama atau penggunaan atau logika pengecualian (misalnya, atau). Kondisi atau pengecualian yang berbeda digunakan dan logika (misalnya, dan).

Beberapa jenis kondisi atau pengecualian tidak aditif; Mereka inklusif. Kebijakan ini diterapkan hanya untuk penerima yang cocok semua dari filter penerima yang ditentukan. Misalnya, Anda mengkonfigurasi kondisi filter penerima dalam kebijakan dengan nilai -nilai berikut:

- Pengguna: [email protected]

- Grup: Eksekutif

Kebijakan ini diterapkan pada [email protected] hanya Jika dia juga anggota kelompok eksekutif. Jika dia bukan anggota grup, maka kebijakan itu tidak diterapkan padanya.

Demikian juga, jika Anda menggunakan filter penerima yang sama sebagai pengecualian untuk kebijakan, kebijakan tidak diterapkan pada [email protected] hanya Jika dia juga anggota kelompok eksekutif. Jika dia bukan anggota grup, maka kebijakan itu masih berlaku untuknya.

- Jenis file default: ace, apk, app, appx, ani, arj, bat, cab, cmd, com, deb, dex, dll, docm, elf, exe, hta, img, iso, jar, ppp, ms, lnk, lnk, lzh, ppp, ms, msi, msi, msi, msi, msi, ms, msi, msi, msi, msi, msi, msi, ms. scr, sct, sys, uif, vb, vbe, vbs, vxd, wsc, wsf, wsh, xll, xz, z .

- Additional predefined file types that you can select from in the Microsoft 365 Defender portal * : 7z, 7zip, a, accdb, accde, action, ade, adp, appxbundle, asf, asp, aspx, avi, bin, bundle, bz, bz2, bzip2, cab, caction, cer, chm, command, cpl, crt, csh, css, der, dgz, dmg, doc, docx, dot, dotm, dtox, dylib, font, gz, gzip, hlp, htm, html, imp, inf, ins, ipa, isp, its, jnlp, js, jse, ksh, lqy, mad, maf, mag, mam, maq, mar, mas, mat, mav, maw, mda, mdb, mde, mdt, mdw, mdz, mht, mhtml, mscompress, msh, msh1, msh1xml, msh2, msh2xml, mshxml, msixbundle, o, obj, odp, ods, odt, one, onenote, ops, package, pages, pbix, pdb, pdf, php, pkg, plugin, pps, ppsm, ppsx, ppt, pptm, pptx, prf, prg, ps1, ps1xml, ps2, ps2xml, psc1, psc2, pst, pub, py, rar, rpm, rtf, scpt, service, sh, shb, shtm, shx, so, tar, tarz, terminal, tgz, tool, url, vhd, vsd, vsdm, vsdx, vsmacros, vss, vssx, vst, vstm, vstx, vsw,alur kerja, ws, xhtml, xla, xlam, xls, xlsb, xlsm, xlsx, xlt, xltm, xltx, zi, zip, zipx . * Anda dapat memasukkan nilai teks apa pun di portal bek atau menggunakan Tipe FileT Parameter dalam cmdlets new-malwarefilterpolicy atau set-malwarefilterpolicy sebagai gantinya powershell online.

Filter lampiran umum menggunakan upaya terbaik yang benar-benar mengetik untuk mendeteksi jenis file terlepas dari ekstensi nama file. Jika benar-benar mengetik gagal atau tidak didukung untuk jenis file yang ditentukan, maka pencocokan ekstensi sederhana digunakan.

- Saat jenis file ini ditemukan: Saat file terdeteksi oleh filter lampiran umum, Anda dapat memilih untuk Tolak pesan dengan laporan non-pengiriman (NDR) atau Karantina pesannya.

Catatan pemberitahuan admin hanya dikirim lampiran yang diklasifikasikan sebagai malware. Kebijakan karantina yang ditugaskan untuk kebijakan anti-malware menentukan apakah penerima menerima pemberitahuan email untuk pesan yang dikarantina sebagai malware.

Kebijakan anti-malware default

Setiap organisasi memiliki kebijakan anti-malware bawaan bernama default yang memiliki properti ini:

- Kebijakan adalah kebijakan default ( IsDefault Properti memiliki nilai yang benar), dan Anda tidak dapat menghapus kebijakan default.

- Kebijakan ini secara otomatis diterapkan untuk semua penerima di organisasi, dan Anda tidak dapat mematikannya.

- Kebijakan ini selalu diterapkan terakhir ( Prioritas Nilai adalah Terendah dan Anda tidak dapat mengubahnya. Setiap kebijakan anti-malware khusus yang Anda buat selalu diterapkan sebelum kebijakan default (kebijakan anti-malware kustom selalu memiliki prioritas yang lebih tinggi daripada kebijakan default).

Masukan

Kirim dan lihat umpan balik untuk

Pandangan Tingkat Lanjut.com Security untuk pelanggan Microsoft 365

All Outlook.Pengguna com mendapat manfaat dari spam dan pemfilteran malware. Untuk Microsoft 365 Family dan Microsoft 365 Pelanggan Pribadi, Outlook.com melakukan pemutaran ekstra dari lampiran dan tautan dalam pesan yang Anda terima.

Lampiran

Saat Anda menerima pesan dengan lampiran, Outlook.com memindai lampiran untuk virus dan malware menggunakan teknik deteksi canggih yang memberikan tingkat perlindungan yang lebih tinggi daripada versi gratis Outlook.com. Jika Outlook.com mendeteksi file berbahaya, itu akan dihapus sehingga Anda tidak’t buka secara tidak sengaja.

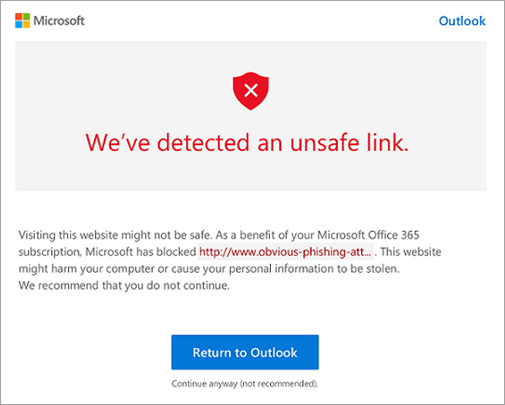

Safelinks

Saat Anda menerima pesan dengan tautan ke halaman web, Outlook.com memeriksa apakah tautan terkait dengan penipuan phishing atau kemungkinan akan mengunduh virus atau malware ke komputer Anda. Jika Anda mengklik tautan yang mencurigakan, Anda akan diarahkan ke halaman peringatan seperti yang di bawah ini.

Kami tidak merekomendasikan mengklik ke halaman web apa pun yang memicu penampilan halaman peringatan.

Perlindungannya otomatis. Fitur keamanan premium ini diaktifkan secara otomatis untuk Microsoft 365 Family dan Microsoft 365 Pelanggan Pribadi yang memiliki akun email yang berakhir di @OutLook.com, @hotmail.com, @Live.com, dan @msn.com.

Fitur keamanan ini berfungsi terlepas dari bagaimana Anda mengakses pandangan Anda.email com. Pandangan.com mengimplementasikan fitur keamanan ini di cloud, jadi Anda akan dilindungi apakah Anda mengakses Outlook Anda.com email di web, ponsel Anda, aplikasi email di windows 10, atau klien email lainnya.

Perlindungan berlaku untuk Outlook.Kotak surat com saja. Fitur keamanan canggih ini tidak berlaku untuk akun email pihak ketiga seperti Gmail dan Yahoo Mail yang disinkronkan ke Outlook.akun com.

Pertanyaan yang sering diajukan

Saya mengakses akun Gmail saya melalui fitur akun yang terhubung di Outlook.com. Akankah fitur keamanan canggih bekerja untuk saya?

TIDAK. Akun email pihak ketiga seperti Gmail dan Yahoo Mail tidak dicakup oleh fitur keamanan canggih.

Saya mengakses akun Gmail saya menggunakan aplikasi Outlook untuk iOS atau Android, surat untuk Windows 10, atau Outlook 2016 untuk PC atau Mac. Akankah fitur keamanan canggih bekerja untuk saya?

TIDAK. Akun email pihak ketiga seperti Gmail dan Yahoo Mail tidak dicakup oleh fitur keamanan canggih.

Dapatkah saya berbagi fitur keamanan dengan orang lain sebagai bagian dari langganan keluarga Microsoft 365 saya?

Ya. Dengan langganan Microsoft 365 Family, Anda dapat membagikan manfaatnya dengan hingga 5 lainnya. Jika orang yang Anda bagikan memiliki Outlook.com kotak surat, mereka’akan mendapatkan manfaatnya secara otomatis. Pelajari tentang berbagi manfaat berlangganan.

Mengapa tautan dalam pesan saya terlihat berbeda?

Setelah Anda mengaktifkan fitur keamanan canggih, tautan di email Anda mungkin terlihat berbeda. Misalnya, dalam beberapa pesan tautan mungkin muncul lebih lama dari biasanya, dan termasuk teks seperti “NA01.Safelinks.perlindungan.pandangan.com.”Ini terkait dengan cek yang kami lakukan untuk melindungi Anda dari serangan phishing.

Dapatkah saya mematikan safelinks?

Untuk memberikan perlindungan terbaik untuk akun Anda, SafeLinks aktif secara default. Anda dapat mematikannya dengan masuk ke https: // Outlook.hidup.com. Lalu pilih Pengaturan > Premium > Keamanan. Ada toggle di bawah keamanan lanjutan yang dapat Anda gunakan untuk mematikan safelinks. Perhatikan bahwa mematikan SafeLinks hanya akan memengaruhi pesan di masa depan yang Anda terima. Itu tidak akan mengubah format tautan dalam pesan yang sudah Anda terima.

Masih butuh bantuan?

Untuk mendapatkan dukungan di Outlook.com, klik di sini atau pilih di bilah menu dan masukkan kueri Anda. Jika swadaya tidak menyelesaikan masalah Anda, gulir ke bawah Masih butuh bantuan? dan pilih Ya.

Untuk menghubungi kami di Outlook.com, Anda harus masuk. Jika Anda tidak dapat masuk, klik di sini.

Untuk bantuan lain dengan akun dan langganan Microsoft Anda, kunjungi Akun & Bantuan Penagihan.

Untuk mendapatkan bantuan dan memecahkan masalah produk dan layanan Microsoft lainnya, masukkan masalah Anda di sini.

Posting pertanyaan, ikuti diskusi dan bagikan pengetahuan Anda di Outlook.komunitas com.

Perlindungan malware dan ransomware di Microsoft 365

Malware terdiri dari virus, spyware, dan perangkat lunak berbahaya lainnya. Microsoft 365 termasuk mekanisme perlindungan untuk mencegah malware diperkenalkan ke Microsoft 365 oleh klien atau oleh Microsoft 365 Server. Penggunaan perangkat lunak anti-malware adalah mekanisme utama untuk melindungi aset Microsoft 365 dari perangkat lunak berbahaya. Perangkat lunak anti-malware mendeteksi dan mencegah virus komputer, malware, rootkit, cacing, dan perangkat lunak berbahaya lainnya dari diperkenalkan ke dalam sistem layanan apa pun. Perangkat lunak anti-malware menyediakan kontrol preventif dan detektif atas perangkat lunak berbahaya.

Setiap solusi anti-malware di tempat melacak versi perangkat lunak dan tanda tangan apa yang sedang berjalan. Unduhan otomatis dan aplikasi pembaruan tanda tangan setidaknya setiap hari dari situs Definisi Virus Vendor dikelola secara terpusat oleh alat anti-malware yang sesuai untuk setiap tim layanan. Fungsi-fungsi berikut dikelola secara terpusat oleh alat anti-malware yang sesuai di setiap titik akhir untuk setiap tim layanan:

- Pemindaian lingkungan otomatis

- Pemindaian berkala dari sistem file (setidaknya setiap minggu)

- Pemindaian file real-time saat mereka diunduh, dibuka, atau dieksekusi

- Unduh Otomatis dan Penerapan Pembaruan Tanda Tangan Setidaknya Setiap Hari dari Situs Definisi Virus Vendor

- Memperingatkan, membersihkan, dan mitigasi malware yang terdeteksi

Saat alat anti-malware mendeteksi malware, mereka memblokir malware dan menghasilkan peringatan untuk personel tim layanan Microsoft 365, keamanan Microsoft 365, dan/atau tim keamanan dan kepatuhan dari organisasi Microsoft yang mengoperasikan pusat data kami. Personel penerima memulai proses respons insiden. Insiden dilacak dan diselesaikan, dan analisis post-mortem dilakukan.

Pertukaran perlindungan online terhadap malware

Semua pesan email untuk pertukaran perjalanan online melalui Exchange Online Protection (EOP), yang karantina dan pemindaian secara real time semua lampiran email dan email masuk dan meninggalkan sistem untuk virus dan malware lainnya. Administrator tidak perlu mengatur atau mempertahankan teknologi penyaringan; mereka diaktifkan secara default. Namun, administrator dapat membuat kustomisasi penyaringan khusus perusahaan menggunakan Exchange Admin Center.

Menggunakan beberapa mesin anti-malware, EOP menawarkan perlindungan berlapis-lapis yang dirancang untuk menangkap semua malware yang diketahui. Pesan yang diangkut melalui layanan dipindai untuk malware (termasuk virus dan spyware). Jika malware terdeteksi, pesan dihapus. Pemberitahuan juga dapat dikirim ke pengirim atau administrator ketika pesan yang terinfeksi dihapus dan tidak dikirimkan. Anda juga dapat memilih untuk mengganti lampiran yang terinfeksi dengan pesan default atau khusus yang memberi tahu penerima deteksi malware.

Berikut ini membantu memberikan perlindungan anti-malware:

- Pertahanan berlapis terhadap malware – Mesin pemindaian anti-malware beberapa yang digunakan dalam EOP membantu melindungi terhadap ancaman yang diketahui dan tidak diketahui. Mesin ini termasuk deteksi heuristik yang kuat untuk memberikan perlindungan bahkan selama tahap awal wabah malware. Pendekatan multi-mesin ini telah terbukti memberikan perlindungan yang jauh lebih banyak daripada hanya menggunakan satu mesin anti-malware.

- Respons ancaman real-time – Selama beberapa wabah, tim anti-malware mungkin memiliki informasi yang cukup tentang virus atau bentuk malware lainnya untuk menulis aturan kebijakan canggih yang mendeteksi ancaman bahkan sebelum definisi tersedia dari salah satu mesin yang digunakan oleh Layanan. Aturan -aturan ini diterbitkan ke jaringan global setiap 2 jam untuk memberi organisasi Anda lapisan perlindungan tambahan terhadap serangan.

- Penyebaran definisi anti-malware cepat – Tim anti-malware mempertahankan hubungan dekat dengan mitra yang mengembangkan mesin anti-malware. Akibatnya, layanan dapat menerima dan mengintegrasikan definisi dan tambalan malware sebelum mereka dirilis secara publik. Koneksi kami dengan mitra ini sering memungkinkan kami untuk mengembangkan obat kami sendiri juga. Layanan memeriksa definisi yang diperbarui untuk semua mesin anti-malware setiap jam.

Bek Microsoft untuk Office 365

Microsoft Defender untuk Office 365 adalah layanan pemfilteran email yang memberikan perlindungan tambahan terhadap jenis ancaman canggih tertentu, termasuk malware dan virus. Pertukaran Perlindungan Online Saat ini menggunakan perlindungan anti-virus yang kuat dan berlapis yang ditenagai oleh beberapa mesin terhadap malware dan virus yang diketahui. Microsoft Defender untuk Office 365 memperluas perlindungan ini melalui fitur yang disebut lampiran aman, yang melindungi terhadap malware dan virus yang tidak diketahui, dan memberikan perlindungan nol yang lebih baik untuk melindungi sistem pesan Anda. Semua pesan dan lampiran yang tidak memiliki tanda tangan virus/malware yang diketahui dialihkan ke lingkungan hypervisor khusus, di mana analisis perilaku dilakukan dengan menggunakan berbagai pembelajaran mesin dan teknik analisis untuk mendeteksi niat berbahaya. Jika tidak ada aktivitas mencurigakan yang terdeteksi, pesan tersebut dirilis untuk pengiriman ke kotak surat.

Pertukaran Perlindungan Online Juga Memindai Setiap Pesan Dalam Transit di Microsoft 365 dan memberikan waktu perlindungan pengiriman, memblokir hyperlink berbahaya dalam sebuah pesan. Penyerang terkadang mencoba menyembunyikan URL berbahaya dengan tautan yang tampaknya aman yang dialihkan ke situs yang tidak aman dengan layanan penerusan setelah pesan diterima. Tautan aman secara proaktif melindungi pengguna Anda jika mereka memilih tautan seperti itu. Perlindungan itu tetap setiap kali mereka memilih tautan, dan tautan berbahaya diblokir secara dinamis sementara tautan yang baik dapat diakses.

Microsoft Defender untuk Office 365 juga menawarkan kemampuan pelaporan dan pelacakan yang kaya, sehingga Anda dapat memperoleh wawasan kritis tentang siapa yang ditargetkan di organisasi Anda dan kategori serangan yang Anda hadapi. Pelaporan dan Penelusuran Pesan memungkinkan Anda untuk menyelidiki pesan yang telah diblokir karena virus atau malware yang tidak diketahui, sedangkan kemampuan jejak URL memungkinkan Anda melacak tautan berbahaya individu dalam pesan yang telah diklik.

Untuk informasi lebih lanjut tentang Microsoft Defender untuk Office 365, lihat Exchange Online Protection dan Microsoft Defender untuk Office 365.

SharePoint Online dan OneDrive untuk Perlindungan Bisnis Terhadap Ransomware

Ada banyak bentuk serangan ransomware, tetapi salah satu bentuk yang paling umum adalah di mana individu jahat mengenkripsi file penting pengguna dan kemudian menuntut sesuatu dari pengguna, seperti uang atau informasi, dengan imbalan kunci untuk mendekripsi mereka. Serangan ransomware sedang meningkat, terutama yang mengenkripsi file yang disimpan dalam penyimpanan cloud pengguna. Untuk informasi lebih lanjut tentang ransomware, lihat situs Intelijen Keamanan Microsoft Defender.

Versi membantu melindungi daftar online SharePoint dan SharePoint Online dan OneDrive untuk perpustakaan bisnis dari beberapa, tetapi tidak semua, dari jenis serangan ransomware ini. Versi diaktifkan secara default di OneDrive for Business dan SharePoint Online. Karena versi diaktifkan dalam daftar situs online SharePoint, Anda dapat melihat versi sebelumnya dan memulihkannya, jika perlu. Itu memungkinkan Anda untuk memulihkan versi item yang mendahului enkripsi mereka dengan ransomware. Beberapa organisasi juga menyimpan beberapa versi item dalam daftar mereka karena alasan hukum atau tujuan audit.

SharePoint Online dan OneDrive for Business Recycle Bins

Administrator online SharePoint dapat mengembalikan pengumpulan situs yang dihapus dengan menggunakan pusat admin Online SharePoint. Pengguna SharePoint Online Memiliki Tempat Daur Ulang Di mana Konten Dihapus Disimpan. Mereka dapat mengakses tempat sampah untuk memulihkan dokumen dan daftar yang dihapus, jika perlu. Item di tempat sampah disimpan selama 93 hari. Jenis data berikut ditangkap oleh tempat sampah:

- Koleksi situs

- Situs

- Daftar

- Perpustakaan

- Folder

- Daftar item

- Dokumen

- Halaman bagian web

Kustomisasi situs yang dibuat melalui desainer SharePoint tidak ditangkap oleh tempat sampah daur ulang. Untuk informasi lebih lanjut, lihat Pulihkan Item yang Dihapus Dari Bin Recycle Koleksi Situs. Lihat juga, Kembalikan Koleksi Situs yang Dihapus.

Versi tidak melindungi terhadap serangan ransomware yang menyalin file, mengenkripsi mereka, dan kemudian menghapus file asli. Namun, pengguna akhir dapat memanfaatkan tempat sampah untuk memulihkan OneDrive untuk file bisnis setelah serangan ransomware terjadi.

Bagian berikut membahas lebih rinci tentang pertahanan dan mengontrol Microsoft untuk mengurangi risiko serangan cyber terhadap organisasi Anda dan asetnya.

Bagaimana Microsoft Mengeras Risiko dari Serangan Ransomware

Microsoft telah membangun pertahanan dan kontrol yang digunakannya untuk mengurangi risiko serangan ransomware terhadap organisasi Anda dan asetnya. Aset dapat diselenggarakan oleh domain dengan setiap domain yang memiliki rangkaian mitigasi risiko sendiri.

Domain 1: Kontrol Tingkat Penyewa

Domain pertama adalah orang -orang yang membentuk organisasi Anda dan infrastruktur dan layanan yang dimiliki dan dikendalikan oleh organisasi Anda. Fitur -fitur berikut di Microsoft 365 aktif secara default, atau dapat dikonfigurasi, untuk membantu mengurangi risiko dan memulihkan dari kompromi yang berhasil dari aset dalam domain ini.

Pertukaran online

- Dengan pemulihan item tunggal dan retensi kotak surat, pelanggan dapat memulihkan item di kotak surat setelah penghapusan prematur yang tidak disengaja atau berbahaya. Pelanggan dapat memutar kembali pesan surat yang dihapus dalam 14 hari secara default, dapat dikonfigurasi hingga 30 hari.

- Konfigurasi Pelanggan Tambahan dari Kebijakan Retensi ini dalam Layanan Exchange Online memungkinkan:

- retensi yang dapat dikonfigurasi untuk diterapkan (1 tahun/10 tahun+)

- Salin On Write Protection untuk diterapkan

- Kemampuan kebijakan retensi untuk dikunci sehingga kekekalan dapat dicapai

SharePoint Online dan OneDrive untuk Perlindungan Bisnis

SharePoint Online dan OneDrive untuk Perlindungan Bisnis telah membangun fitur yang membantu melindungi terhadap serangan ransomware.

Versi: Karena versi mempertahankan minimal 500 versi file secara default dan dapat dikonfigurasi untuk mempertahankan lebih banyak, jika ransomware mengedit dan mengenkripsi file, versi file sebelumnya dapat dipulihkan.

Tempat sampah: Jika ransomware membuat salinan baru yang dienkripsi dari file tersebut, dan menghapus file lama, pelanggan memiliki 93 hari untuk mengembalikannya dari tempat sampah daur ulang.

Perpustakaan Tahan Pelestarian: File yang disimpan di situs SharePoint atau OneDrive dapat disimpan dengan menerapkan pengaturan retensi. Ketika dokumen dengan versi tunduk pada pengaturan retensi, versi disalin ke perpustakaan penahan pelestarian dan ada sebagai item terpisah. Jika pengguna mencurigai file mereka telah dikompromikan, mereka dapat menyelidiki perubahan file dengan meninjau salinan yang disimpan. Pemulihan file kemudian dapat digunakan untuk memulihkan file dalam 30 hari terakhir.

Tim

Obrolan tim disimpan di dalam kotak surat dan file pengguna online Exchange disimpan di SharePoint Online atau OneDrive for Business. Data tim Microsoft dilindungi oleh mekanisme kontrol dan pemulihan yang tersedia dalam layanan ini.

Domain 2: Kontrol Tingkat Layanan

Domain kedua adalah orang -orang yang membentuk Microsoft organisasi, dan infrastruktur perusahaan yang dimiliki dan dikendalikan oleh Microsoft untuk melaksanakan fungsi organisasi bisnis.

Pendekatan Microsoft untuk mengamankan warisan perusahaannya adalah nol kepercayaan, diimplementasikan menggunakan produk dan layanan kami sendiri dengan pertahanan di seluruh perkebunan digital kami. Anda dapat menemukan detail lebih lanjut tentang prinsip -prinsip nol kepercayaan di sini: arsitektur nol kepercayaan.

Fitur tambahan di Microsoft 365 memperluas mitigasi risiko yang tersedia di domain 1 untuk lebih melindungi aset dalam domain ini.

SharePoint Online dan OneDrive untuk Perlindungan Bisnis

Versi: Jika ransomware mengenkripsi file yang ada, sebagai suntingan, file dapat dipulihkan hingga tanggal pembuatan file awal menggunakan kemampuan riwayat versi yang dikelola oleh Microsoft.

Tempat sampah: Jika ransomware membuat salinan baru yang dienkripsi dari file tersebut, dan menghapus file lama, pelanggan memiliki 93 hari untuk mengembalikannya dari tempat sampah daur ulang. Setelah 93 hari, ada jendela 14 hari di mana Microsoft masih dapat memulihkan data. Setelah jendela ini, data dihapus secara permanen.

Tim

Mitigasi risiko untuk tim yang diuraikan dalam domain 1 juga berlaku untuk domain 2.

Domain 3: Pengembang & Infrastruktur Layanan

Domain ketiga adalah orang -orang yang mengembangkan dan mengoperasikan layanan Microsoft 365, kode, dan infrastruktur yang memberikan layanan, dan penyimpanan dan pemrosesan data Anda.

Investasi Microsoft yang mengamankan platform Microsoft 365 dan mengurangi risiko dalam domain ini fokus pada bidang -bidang ini:

- Penilaian Berkelanjutan dan Validasi Postur Keamanan Layanan

- Membangun alat dan arsitektur yang melindungi layanan dari kompromi

- Membangun kemampuan untuk mendeteksi dan menanggapi ancaman jika serangan memang terjadi

Penilaian Berkelanjutan dan Validasi Postur Keamanan

- Microsoft mengurangi risiko yang terkait dengan orang -orang yang mengembangkan dan mengoperasikan layanan Microsoft 365 menggunakan prinsip hak istimewa terkecil. Ini berarti akses dan izin ke sumber daya hanya terbatas pada apa yang diperlukan untuk melakukan tugas yang dibutuhkan.

- Model Just-in-Time (JIT), Just-Enough-Access (JEA) digunakan untuk memberikan hak istimewa kepada Insinyur Microsoft sementara.

- Insinyur harus mengajukan permintaan tugas tertentu untuk memperoleh hak istimewa yang ditinggikan.

- Permintaan dikelola melalui Lockbox, yang menggunakan Azure Role Based Access Control (RBAC) untuk membatasi jenis permintaan JIT Elevation yang dapat dilakukan oleh insinyur.

Alat dan arsitektur yang melindungi layanan

- Microsoft’s Security Development Lifecycle (SDL) berfokus pada pengembangan perangkat lunak yang aman untuk meningkatkan keamanan aplikasi dan mengurangi kerentanan. Untuk informasi lebih lanjut, lihat Tinjauan Pengembangan dan Operasi Keamanan dan Keamanan.

- Microsoft 365 membatasi komunikasi antara berbagai bagian infrastruktur layanan hanya dengan apa yang perlu dioperasikan.

- Lalu lintas jaringan diamankan menggunakan firewall jaringan tambahan di titik batas untuk membantu mendeteksi, mencegah, dan mengurangi serangan jaringan.

- Layanan Microsoft 365 diarsenkan untuk beroperasi tanpa insinyur yang memerlukan akses ke data pelanggan, kecuali secara eksplisit diminta dan disetujui oleh pelanggan. Untuk informasi lebih lanjut, lihat bagaimana Microsoft mengumpulkan dan memproses data pelanggan.

Kemampuan deteksi dan respons

- Microsoft 365 terlibat dalam pemantauan keamanan berkelanjutan sistemnya untuk mendeteksi dan menanggapi ancaman terhadap layanan Microsoft 365.

- Pencatatan terpusat mengumpulkan dan menganalisis acara log untuk kegiatan yang mungkin menunjukkan insiden keamanan. Data log dianalisis karena diunggah ke sistem peringatan kami dan menghasilkan peringatan di dekat waktu nyata.

- Alat berbasis cloud memungkinkan kami untuk merespons dengan cepat terhadap ancaman yang terdeteksi. Alat -alat ini memungkinkan remediasi menggunakan tindakan yang dipicu secara otomatis.

- Ketika remediasi otomatis tidak mungkin, peringatan dikirim ke insinyur panggilan yang sesuai, yang dilengkapi dengan satu set alat yang memungkinkan mereka untuk bertindak secara real time untuk mengurangi ancaman yang terdeteksi.

Pulih dari serangan ransomware

Agar langkah -langkah dapat pulih dari serangan ransomware di Microsoft 365, lihat pulih dari serangan ransomware di Microsoft 365.

Sumber daya ransomware tambahan

Informasi kunci dari Microsoft

- Ancaman ransomware yang semakin meningkat, Microsoft pada posting blog masalah pada 20 Juli 2021

- Ransomware yang dioperasikan manusia

- Lindungi dengan cepat dari ransomware dan pemerasan

- Laporan Intelijen Keamanan Microsoft terbaru (lihat halaman 22-24)

- Ransomware: ancaman yang meresap dan berkelanjutan Laporkan di Analisis ancaman Node Portal Befender Microsoft 365 (lihat persyaratan lisensi ini)

Microsoft 365

- Menyebarkan perlindungan ransomware untuk penyewa Microsoft 365 Anda

- Pulih dari serangan ransomware

- Lindungi PC Windows 10 Anda dari Ransomware

- Menangani Ransomware di SharePoint Online

Bek Microsoft 365

Microsoft Azure

- Pertahanan Azure untuk serangan ransomware

- Cadangan dan Pulihkan Rencana untuk Melindungi dari Ransomware

- Membantu melindungi dari ransomware dengan Microsoft Azure Backup (video 26 menit)

- Pulih dari kompromi identitas sistemik

- Deteksi Serangan Multistage Lanjutan di Microsoft Sentinel

- Deteksi Fusi untuk Ransomware di Microsoft Sentinel

- Perlindungan ransomware di Azure

- Bersiaplah untuk serangan ransomware

- Mendeteksi dan menanggapi serangan ransomware

- Fitur & sumber daya Azure yang membantu Anda melindungi, mendeteksi, dan merespons

- Azure Backup dan mengembalikan rencana untuk melindungi dari ransomware

Microsoft Defender untuk aplikasi cloud

Posting Blog Tim Keamanan Microsoft

- 3 langkah untuk mencegah dan memulihkan dari ransomware (September 2021)

- Menjadi tangguh dengan memahami risiko keamanan siber: Bagian 4 – Menghindari ancaman saat ini (Mei 2021) Lihat Ransomware bagian.

- Serangan ransomware yang dioperasikan manusia: Bencana yang dapat dicegah (Maret 2020) termasuk analisis rantai serangan dari serangan aktual.

- Respons ransomware – untuk membayar atau tidak membayar? (Desember 2019)

- Norsk Hydro menanggapi serangan ransomware dengan transparansi (Desember 2019)

Masukan

Kirim dan lihat umpan balik untuk

Outlook Blocked Access ke lampiran yang berpotensi tidak aman berikut

Di Microsoft Outlook, saat menerima email yang berisi lampiran, Anda menerima pesan peringatan ini di atas pesan atau di panel baca:

Outlook Blocked Access ke lampiran yang berpotensi tidak aman berikut: []

Semua versi Outlook Sejak Outlook 2000 Layanan Rilis 1 (SR1) termasuk fitur keamanan yang memblokir lampiran yang menimbulkan risiko virus atau ancaman lainnya. Outlook Blok Akses ke Lampiran, tetapi Lampiran Ada dalam Pesan Email.

Artikel ini menjelaskan cara membuka lampiran yang diblokir, dan jenis lampiran apa pun yang dapat diblokir.

Informasi lebih lanjut

Saat Outlook memblokir lampiran, Anda tidak dapat menyimpan, menghapus, membuka, mencetak, atau bekerja dengan lampiran di Outlook. Gunakan salah satu metode yang dijelaskan di bawah ini untuk mengakses lampiran dengan aman:

Empat metode pertama dirancang untuk pengguna komputer pemula hingga menengah. Jika metode ini tidak berhasil untuk Anda dan jika Anda merasa nyaman dengan pemecahan masalah canggih, gunakan metode yang dijelaskan di bagian “Pemecahan Masalah Tingkat Lanjut”.

Beberapa metode perlu memulai kembali komputer Anda. Anda mungkin ingin mencetak artikel ini terlebih dahulu jika Anda memilih salah satu metode ini.

Pemecahan masalah umum

Metode 1: Gunakan file berbagi untuk mengakses lampiran

Anda mungkin ingin meminta pengirim untuk menyimpan lampiran ke server atau situs FTP yang dapat Anda akses. Minta pengirim untuk mengirimi Anda tautan ke lampiran di server atau situs FTP. Anda dapat mengklik tautan untuk mengakses lampiran dan menyimpannya di komputer Anda.

Jika Anda memerlukan bantuan menggunakan server atau situs FTP, Anda dapat meminta bantuan pengirim, atau Anda dapat menghubungi Administrator Server untuk informasi lebih lanjut.

Metode 2: Gunakan utilitas kompresi file untuk mengubah ekstensi nama file

Jika tidak ada server atau situs FTP yang tersedia untuk Anda, Anda dapat meminta pengirim untuk menggunakan utilitas kompresi file, seperti WinZip, untuk mengompres file. Ini membuat file arsip terkompresi yang memiliki ekstensi nama file yang berbeda. Outlook tidak mengenali ekstensi nama file ini sebagai ancaman potensial. Oleh karena itu, itu tidak memblokir lampiran baru.

Ketika pengirimnya mengirimkan kembali lampiran baru kepada Anda, Anda dapat menyimpannya di komputer Anda, dan kemudian Anda dapat menggunakan perangkat lunak kompresi file pihak ketiga untuk mengekstrak lampiran. Jika Anda memerlukan bantuan menggunakan perangkat lunak kompresi file pihak ketiga, lihat dokumentasi produk Anda.

Metode 3: Ubah nama file untuk memiliki ekstensi nama file yang berbeda

Jika perangkat lunak kompresi file pihak ketiga tidak tersedia untuk Anda, Anda mungkin ingin meminta pengirim mengubah nama lampiran untuk menggunakan ekstensi nama file yang tidak dikenali Outlook sebagai ancaman. Misalnya, file yang dapat dieksekusi yang memiliki ekstensi nama file .Exe dapat diganti namanya sebagai file Word 97 yang memiliki a .Ekstensi Nama File Dok.

Minta pengirim untuk mengirim ulang lampiran yang diganti namanya kepada Anda. Setelah Anda menerima lampiran yang diganti namanya, Anda dapat menyimpannya ke komputer Anda dan mengganti nama file lagi untuk menggunakan ekstensi nama file asli.

Ikuti langkah -langkah ini untuk menyimpan lampiran dan ganti nama untuk menggunakan ekstensi nama file asli:

- Temukan lampiran di email.

- Klik kanan lampiran, lalu klik Menyalin.

- Klik kanan desktop, lalu klik Tempel.

- Klik kanan file yang disisipkan, lalu klik Ganti nama.

- Ubah nama file untuk menggunakan ekstensi nama file asli, seperti .exe.

Metode 4: Minta administrator server pertukaran untuk mengubah pengaturan keamanan

Jika Anda menggunakan Outlook dengan Microsoft Exchange Server dan administrator telah mengkonfigurasi pengaturan keamanan Outlook, administrator mungkin dapat membantu Anda. Minta administrator untuk menyesuaikan pengaturan keamanan di kotak surat Anda untuk menerima lampiran seperti yang diblokir Outlook.

Jika metode ini tidak berhasil untuk Anda, dan Anda merasa nyaman dengan pemecahan masalah canggih, silakan coba langkah -langkah di bagian “Pemecahan Masalah Tingkat Lanjut”.

Jika Anda tidak nyaman dengan pemecahan masalah canggih, sayangnya konten ini tidak dapat membantu Anda lagi. Untuk langkah Anda berikutnya, Anda mungkin ingin meminta bantuan seseorang, atau Anda mungkin ingin menghubungi dukungan. Untuk informasi tentang cara menghubungi dukungan, silakan kunjungi situs web Microsoft berikut:

Pemecahan Masalah Lanjutan

Jika Anda tidak menggunakan Outlook dengan server Exchange atau jika administrator server Exchange memungkinkan pengguna mengubah perilaku keamanan lampiran Outlook, gunakan metode 1: “Sesuaikan perilaku keamanan lampiran.”

Jika Anda menggunakan Outlook dengan server Exchange dan administrator server Exchange telah melarang perubahan pada perilaku keamanan lampiran Outlook, gunakan metode 2: “Konfigurasikan Outlook di lingkungan Exchange.”

Metode 1: Kustomisasi Perilaku Keamanan Lampiran

PENTING Bagian, metode, atau tugas ini berisi langkah -langkah yang memberi tahu Anda cara memodifikasi registri. Namun, masalah serius mungkin terjadi jika Anda memodifikasi registri secara tidak benar. Oleh karena itu, pastikan Anda mengikuti langkah -langkah ini dengan cermat. Untuk perlindungan tambahan, cadangkan registri sebelum Anda memodifikasinya. Kemudian, Anda dapat mengembalikan registri jika terjadi masalah. Untuk informasi lebih lanjut tentang cara mencadangkan dan mengembalikan registri, klik nomor artikel berikut untuk melihat artikel di basis pengetahuan Microsoft:

322756 Cara Mencadangkan dan Memulihkan Registry Di Windows

Penting sebelum Anda dapat menyesuaikan perilaku keamanan lampiran di Outlook 2000 SR1 dan Microsoft Outlook 2000 SR1A, Anda harus terlebih dahulu menerapkan Paket Layanan Microsoft Office 2000 atau Paket Layanan Microsoft Office 2000 3.

Ikuti langkah -langkah ini untuk memodifikasi registri dan mengubah perilaku keamanan lampiran Outlook.

- Keluarlah Outlook jika sedang berjalan.

- Klik Awal, dan kemudian klik Berlari. Salin dan Tempel (atau ketik) Perintah berikut di Membuka kotak, dan kemudian tekan Enter: Regedit

- Pastikan bahwa kunci registri berikut untuk versi Outlook Anda ada.

Microsoft Office Outlook 2016 Hkey_current_user \ software \ microsoft \ office \ 16.0 \ Outlook \ Security Microsoft Office Outlook 2013 Hkey_current_user \ software \ microsoft \ office \ 15.0 \ Outlook \ Security Microsoft Office Outlook 2010 Hkey_current_user \ software \ microsoft \ office \ 14.0 \ Outlook \ Security Microsoft Office Outlook 2007 Hkey_current_user \ software \ microsoft \ office \ 12.0 \ Outlook \ Security Microsoft Office Outlook 2003 Hkey_current_user \ software \ microsoft \ office \ 11.0 \ Outlook \ Security Microsoft Outlook 2002 Hkey_current_user \ software \ microsoft \ office \ 10.0 \ Outlook \ Security Microsoft Outlook 2000 Hkey_current_user \ software \ microsoft \ office \ 9.0 \ Outlook \ Security Jika kunci registri ada, lanjutkan ke langkah 5.

- Temukan, lalu klik tombol registri berikut: Hkey_current_user \ software \ microsoft

- Di bawah Edit, klik Baru, dan kemudian klik Kunci.

- Ketik kantor, lalu tekan enter.

- Di bawah Edit, klik Baru, dan kemudian klik Kunci.

- Untuk Outlook 2016, Tipe 16.0, lalu tekan Enter.

Untuk Outlook 2013, Tipe 15.0, lalu tekan Enter.

Untuk Outlook 2010, Tipe 14.0, lalu tekan Enter.

Untuk Outlook 2007, Tipe 12.0, lalu tekan Enter.

Untuk Outlook 2003, Tipe 11.0, lalu tekan Enter.

Untuk Outlook 2002, Tipe 10.0, lalu tekan Enter.

Catatan Anda harus menentukan ekstensi tanpa titik/periode seperti exe atau exe; com di Microsoft 365 versi Outlook sebelum 16.0.12923.10000. Dari versi itu, Outlook mendukung jenis file dengan atau tanpa titik/periode dalam ekstensi.

- Klik OKE.

- Exit Registry Editor.

- Hidupkan Kembali komputer Anda.

Saat Anda memulai Outlook, buka jenis file yang Anda tentukan di Registry.

CATATAN Kami menyarankan Anda hanya mengaktifkan jenis file yang harus Anda miliki. Jika Anda jarang menerima jenis file tertentu, kami sarankan Anda memberikan akses sementara Outlook ke jenis file yang dipertanyakan. Kemudian, konfigurasikan ulang Outlook untuk memblokir jenis file dengan membatalkan perubahan pada registri. Untuk informasi lebih lanjut tentang bagaimana Anda dapat mengonfigurasi Outlook untuk memblokir ekstensi nama file lampiran yang tidak diblokir Outlook secara default, klik nomor artikel berikut untuk melihat artikel di basis pengetahuan Microsoft:

837388 Cara Mengkonfigurasi Outlook Untuk Memblokir Ekstensi Nama File Lampiran Tambahan

Metode 2: Mengkonfigurasi Outlook di Lingkungan Exchange

Jika Anda menjalankan Outlook di lingkungan Exchange, Administrator Server Exchange dapat mengubah perilaku keamanan lampiran default.

Perilaku lampiran

Lampiran dibagi menjadi tiga grup berdasarkan ekstensi nama file atau jenis file mereka. Outlook menangani setiap kelompok dengan cara tertentu.

Level 1 (tidak aman)

Kategori yang tidak aman mewakili ekstensi nama file apa pun yang mungkin memiliki skrip atau kode yang terkait dengannya. Anda tidak dapat membuka lampiran apa pun yang memiliki ekstensi nama file yang tidak aman. Untuk daftar ekstensi nama file yang tidak aman, lihat halaman dukungan kantor ini. Daftar berikut menjelaskan bagaimana Outlook berperilaku saat Anda menerima atau mengirim lampiran file yang tidak aman:

- Anda tidak dapat menyimpan, menghapus, membuka, mencetak, atau bekerja dengan file yang tidak aman. Pesan di bagian atas pesan email menunjukkan bahwa Outlook telah memblokir akses ke lampiran yang tidak aman. Lampiran tidak dapat diakses dari Outlook. Namun, lampiran tidak benar-benar dihapus dari pesan email.

- Jika Anda meneruskan pesan email yang memiliki lampiran yang tidak aman, lampiran tidak termasuk dalam pesan email yang diteruskan.

- Jika Anda mengirim pesan email yang berisi lampiran yang tidak aman, Anda menerima pesan peringatan yang menyatakan bahwa penerima Outlook lainnya mungkin tidak dapat mengakses lampiran yang Anda coba kirim. Anda dapat dengan aman mengabaikan pesan peringatan dan mengirim pesan email, atau Anda dapat memutuskan untuk tidak mengirim pesan email.

- Di Outlook 2003, jika Anda menyimpan atau menutup pesan email yang berisi lampiran yang tidak aman, Anda menerima pesan peringatan yang menyatakan bahwa Anda tidak akan dapat membuka lampiran. Anda dapat mengesampingkan pesan peringatan dan menyimpan pesan email.

- Anda tidak dapat menggunakan perintah insert objek untuk membuka objek yang dimasukkan ke dalam pesan email Microsoft Outlook Rich Text. Anda melihat representasi visual dari objek. Namun, Anda tidak dapat membuka atau mengaktifkan objek dalam pesan email.

- Anda tidak dapat membuka file yang tidak aman yang disimpan di Outlook atau Folder Exchange. Meskipun file -file ini tidak dilampirkan ke item Outlook, mereka masih dianggap tidak aman. Ketika Anda mencoba membuka file yang tidak aman, Anda menerima pesan kesalahan berikut:

Tidak dapat membuka item. Outlook Blocked Access ke item yang berpotensi tidak aman ini.

Level 2

File Level 2 tidak aman. Namun, mereka membutuhkan lebih banyak keamanan daripada lampiran lainnya. Saat Anda menerima lampiran Level 2, Outlook meminta Anda untuk menyimpan lampiran ke disk. Anda tidak dapat membuka lampiran dalam pesan email. Secara default, ekstensi nama file tidak terkait dengan grup ini. Namun, jika Anda menggunakan Outlook dengan server Exchange dan surat Anda dikirim ke kotak surat Exchange, administrator server Exchange dapat menambahkan ekstensi nama file ke daftar level 2.

Lampiran lainnya

Saat Anda mencoba membuka lampiran yang memiliki ekstensi nama file selain dari yang ada di daftar Level 1 atau Level 2, Outlook meminta Anda untuk membuka file secara langsung atau menyimpannya ke disk. Anda dapat mematikan prompt di masa mendatang untuk ekstensi nama file itu jika Anda menghapus Selalu tanyakan sebelum membuka jenis file ini kotak centang.

CATATAN Jika program mengaitkan dirinya dengan ekstensi nama file baru, Outlook memperlakukan ekstensi nama file itu aman sampai Anda menambahkan ekstensi nama file ke daftar ekstensi nama file level 1 atau level 2.

Misalnya, jika Anda menginstal program di komputer Anda yang menggunakan file yang memiliki file .ekstensi nama file xyz, saat Anda membuka lampiran yang memiliki a .ekstensi nama file xyz, program membuka dan menjalankan lampiran. Secara default, .Ekstensi Nama File XYZ tidak muncul di daftar Level 1 atau Level 2. Oleh karena itu, Outlook memperlakukannya sebagai ekstensi nama file yang aman. Jika Anda ingin Outlook memperlakukan lampiran yang memiliki .ekstensi nama file xyz sebagai tidak aman, Anda harus menambahkan .Ekstensi Nama File XYZ ke Daftar Ekstensi Nama File Level 1.

Referensi

Untuk informasi lebih lanjut tentang lampiran yang diblokir di Outlook, kunjungi situs web online Microsoft Office ini:

926512 Informasi untuk Administrator Tentang Pengaturan Keamanan Email di Outlook 2007

Perilaku phishing dan mencurigakan

Email phishing adalah email yang tampak sah tetapi sebenarnya merupakan upaya untuk mendapatkan informasi pribadi Anda atau mencuri uang Anda. Berikut adalah beberapa cara untuk menangani penipuan phishing dan spoofing di Outlook.com.

Intelijen Spoof dari Microsoft 365 Lanjutan Perlindungan Ancaman dan Pertukaran Perlindungan Online membantu mencegah pesan phishing dari mencapai Outlook Inbox Anda. Outlook memverifikasi bahwa pengirim adalah siapa yang mereka katakan dan menandai pesan jahat sebagai email sampah. Jika pesannya mencurigakan tetapi tidak dianggap jahat, pengirim akan ditandai sebagai tidak diverifikasi untuk memberi tahu penerima bahwa pengirim mungkin bukan siapa mereka yang terlihat.

Cara melihat email phishing

Berikut adalah beberapa jenis penipuan phishing yang paling umum:

- Email yang menjanjikan hadiah. “Klik tautan ini untuk mendapatkan pengembalian pajak Anda!”

- Dokumen yang tampaknya berasal dari teman, bank, atau organisasi terkemuka lainnya. Pesannya seperti “Dokumen Anda di -host oleh penyedia penyimpanan online dan Anda harus memasukkan alamat email dan kata sandi Anda untuk membukanya.”

- Faktur dari pengecer atau pemasok online untuk pembelian atau pemesanan yang tidak Anda lakukan. Lampiran tampaknya merupakan dokumen yang dilindungi atau terkunci, dan Anda harus memasukkan alamat email dan kata sandi Anda untuk membukanya.

- Baca lebih lanjut di Learn To Spot A Phishing Email.

- Jika Anda pikir seseorang telah mengakses pandangan Anda.com akun, atau Anda menerima email konfirmasi untuk perubahan kata sandi yang Anda tidak’t otorisasi, baca pandangan saya.Akun com telah diretas.

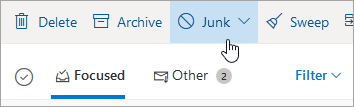

Laporkan pesan sebagai phishing di Outlook.com

- Dalam daftar pesan, pilih pesan atau pesan yang ingin Anda laporkan.

- Di atas panel baca, pilih Sampah >Pengelabuan >Laporan untuk melaporkan pengirim pesan.

Catatan: Saat Anda menandai pesan sebagai phishing, ia melaporkan pengirim tetapi tidak memblokir mereka dari mengirimi Anda pesan di masa mendatang. Untuk memblokir pengirim, Anda perlu menambahkannya ke daftar pengirim yang diblokir. Untuk informasi lebih lanjut, lihat blok pengirim atau tandai email sebagai sampah di Outlook.com.

Bagaimana cara mengidentifikasi pesan yang mencurigakan di kotak masuk saya?

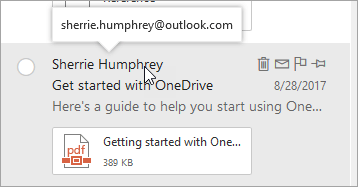

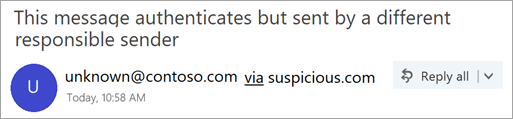

Outlook menunjukkan indikator ketika pengirim pesan tidak diverifikasi, dan keduanya tidak dapat diidentifikasi melalui protokol otentikasi email atau identitasnya berbeda dari apa yang Anda lihat di alamat dari alamat.

- Anda melihat A ‘?’Di gambar pengirim Ketika Outlook tidak dapat memverifikasi identitas pengirim menggunakan teknik otentikasi email, itu menampilkan A ‘?’Di foto pengirim.

- Tidak setiap pesan yang gagal mengotentikasi adalah jahat. Namun, Anda harus berhati -hati dalam berinteraksi dengan pesan yang tidak mengotentikasi jika Anda tidak mengenali pengirimnya. Atau, jika Anda mengenali pengirim yang biasanya tidak memiliki ‘?’Di gambar pengirim, tetapi Anda tiba -tiba mulai melihatnya, itu bisa menjadi tanda pengirim sedang dipalsukan. Anda dapat mempelajari lebih lanjut tentang intelijen spoof dari Microsoft 365 Lanjutan Perlindungan Ancaman dan Pertukaran Online dalam Topik Terkait di bawah ini.

- Alamat pengirim berbeda dari apa yang muncul di alamat dari Seringkali, alamat email yang Anda lihat dalam pesan berbeda dari apa yang Anda lihat di alamat dari. Terkadang Phishers mencoba menipu Anda agar berpikir bahwa pengirim adalah orang lain selain dari siapa mereka sebenarnya. Ketika Outlook mendeteksi perbedaan antara alamat aktual pengirim dan alamat pada alamat dari, itu menunjukkan pengirim yang sebenarnya menggunakan tag via, yang akan digarisbawahi.

Dalam contoh ini, domain pengiriman “mencurigakan.com “diautentikasi, tetapi pengirim menempatkan” tidak [email protected] “di alamat from. Tidak setiap pesan dengan tag via mencurigakan. Namun, jika Anda tidak mengenali pesan dengan tag via, Anda harus berhati -hati tentang berinteraksi dengannya. Di Outlook dan Outlook baru di web, Anda dapat mengarahkan kursor Anda atas nama atau alamat pengirim di daftar pesan untuk melihat alamat email mereka, tanpa perlu membuka pesan.

Catatan: Fitur ini hanya tersedia jika Anda masuk dengan akun kerja atau sekolah.

Anda hanya dapat menggunakan kondisi atau pengecualian sekali, tetapi kondisi atau pengecualian dapat berisi beberapa nilai. Beberapa nilai dari kondisi yang sama atau penggunaan atau logika pengecualian (misalnya, atau). Kondisi atau pengecualian yang berbeda digunakan dan logika (misalnya, dan).

Beberapa jenis kondisi atau pengecualian tidak aditif; Mereka inklusif. Kebijakan ini diterapkan hanya untuk penerima yang cocok semua dari filter penerima yang ditentukan. Misalnya, Anda mengkonfigurasi kondisi filter penerima dalam kebijakan dengan nilai -nilai berikut:

Kebijakan ini diterapkan pada [email protected] hanya Jika dia juga anggota kelompok eksekutif. Jika dia bukan anggota grup, maka kebijakan itu tidak diterapkan padanya.

Demikian juga, jika Anda menggunakan filter penerima yang sama dengan

Keamanan Lanjutan untuk Pelanggan Microsoft 365

Setiap solusi anti-malware di tempat melacak versi perangkat lunak dan tanda tangan apa yang sedang berjalan. Unduhan otomatis dan aplikasi pembaruan tanda tangan setidaknya setiap hari dari situs Definisi Virus Vendor dikelola secara terpusat oleh alat anti-malware yang sesuai untuk setiap tim layanan. Fungsi-fungsi berikut dikelola secara terpusat oleh alat anti-malware yang sesuai di setiap titik akhir untuk setiap tim layanan:

Perlindungan anti-malware di EOP

Tahukah Anda bahwa Anda dapat mencoba fitur di Microsoft 365 Defender untuk Office 365 Plan 2 secara gratis? Gunakan uji coba bek 90 hari untuk Office 365 di Microsoft 365 Defender Portal Trials Hub. Pelajari tentang siapa yang bisa mendaftar dan persyaratan percobaan di sini.

Berlaku untuk

Dalam organisasi Microsoft 365 dengan kotak surat sebagai gantinya secara online atau organisasi Perlindungan Pertukaran Online (EOP) yang mandiri tanpa pertukaran kotak surat online, pesan email secara otomatis dilindungi terhadap malware oleh EOP. Beberapa kategori utama malware adalah:

EOP menawarkan perlindungan malware berlapis-lapis yang dirancang untuk menangkap semua malware yang diketahui di Windows, Linux, dan Mac yang bergerak ke dalam atau di luar organisasi Anda. Opsi berikut membantu memberikan perlindungan anti-malware:

Di EOP, pesan yang ditemukan mengandung malware di setiap Lampiran dikarantina. Apakah penerima dapat melihat atau berinteraksi dengan pesan yang dikarantina dikendalikan oleh kebijakan karantina. Secara default, pesan yang dikarantina karena malware hanya dapat dilihat dan dirilis oleh admin. Untuk informasi lebih lanjut, lihat topik berikut:

Seperti yang dijelaskan di bagian selanjutnya, kebijakan anti-malware juga mengandung a filter lampiran umum. Pesan yang berisi jenis file yang ditentukan secara otomatis diidentifikasi sebagai malware. Anda dapat memilih apakah akan mengkarantina atau menolak pesan.

Untuk informasi lebih lanjut tentang perlindungan anti-malware, lihat FAQ perlindungan anti-malware.

Untuk mengonfigurasi kebijakan anti-malware, lihat Konfigurasikan Kebijakan Anti-Malware.

Kebijakan anti-malware

Kebijakan Anti-Malware Mengontrol Pengaturan dan Opsi Pemberitahuan untuk Deteksi Malware. Pengaturan penting dalam kebijakan anti-malware adalah:

Dalam contoh ini, domain pengiriman “mencurigakan.com “diautentikasi, tetapi pengirim menempatkan” tidak

Dalam contoh ini, domain pengiriman “mencurigakan.com “diautentikasi, tetapi pengirim menempatkan” tidak