Apakah UAC melindungi terhadap malware

Apakah UAC melindungi Anda dari dorongan dengan serangan perangkat lunak berbahaya?

UAC, atau kontrol akun pengguna, adalah fitur keamanan Windows yang meminta pengguna untuk menyetujui tindakan tertentu, termasuk instalasi perangkat lunak. Meskipun UAC telah dikritik di masa lalu, penting untuk tetap dinyalakan karena lebih banyak malware menonaktifkan alat ini untuk menyembunyikan kehadiran mereka di PC yang terinfeksi.

1. Apa itu uac dan mengapa itu penting?

UAC adalah fitur Windows Security yang meminta pengguna untuk menyetujui tindakan tertentu, seperti instalasi perangkat lunak. Itu penting karena membantu mempertahankan PC Anda dari peretas dan perangkat lunak berbahaya.

2. Apakah UAC dibenci secara universal di masa lalu?

Ya, UAC secara universal dibenci ketika diperkenalkan di Vista. Baik dari sudut pandang kegunaan dan sudut pandang keamanan, itu tidak diterima dengan baik oleh pengguna.

3. Mengapa Microsoft meremehkan UAC di Windows 7?

UAC Microsoft Downplayed di Windows 7 Setelah menerima umpan balik bahwa pengguna merasa jengkel dengan petunjuk yang sering. Mereka bertujuan untuk mencapai keseimbangan antara kegunaan dan keamanan.

4. Bagaimana penyerang menonaktifkan UAC?

Penyerang dapat menonaktifkan UAC dengan mengeksploitasi kerentanan “peninggian hak istimewa” atau menipu pengguna untuk mengklik “OK” pada petunjuk UAC. Ini dapat dicapai melalui berbagai cara.

5. Varian malware mana yang dapat mematikan UAC?

Beberapa ancaman malware yang paling umum, seperti keluarga Virus Sality, Alureon Rootkits, Bancos Banking Trojan, dan perangkat lunak antivirus palsu, memiliki varian yang dapat menonaktifkan UAC.

6. Apa prevalensi UAC dimatikan karena malware?

Hampir satu dari empat PC yang melaporkan deteksi malware ke Microsoft mematikan UAC, baik karena kejenakaan malware atau tindakan pengguna.

7. Apakah UAC bebas masalah di sisi teknis?

Tidak, UAC memiliki masalah teknis. Sebelum rilis Windows 7, sebuah bug ditemukan yang memungkinkan peretas untuk mendapatkan hak akses penuh dengan mengeksploitasi Microsoft Code yang telah disetujui sebelumnya. Microsoft kemudian membahas masalah ini.

8. Dapatkah pengguna menyalakan atau mematikan UAC di Windows Vista dan Windows 7?

Ya, pengguna dapat menghidupkan atau mematikan UAC di Windows Vista dan Windows 7. Instruksi untuk melakukan hal itu dapat ditemukan di tautan yang disediakan.

9. Mengapa pengguna harus membuat UAC menyala?

Pengguna harus membuat UAC menyala karena menambahkan lapisan perlindungan tambahan terhadap perangkat lunak berbahaya dan perubahan yang tidak sah pada sistem.

10. Apakah UAC adalah solusi yang sangat mudah terhadap semua jenis serangan malware?

Sementara UAC memberikan lapisan keamanan tambahan, ini bukan solusi yang sangat mudah terhadap semua jenis serangan malware. Penting untuk menggunakan langkah -langkah keamanan lainnya, seperti perangkat lunak antivirus dan kebiasaan penelusuran yang aman, bersama dengan UAC.

Secara keseluruhan, UAC adalah fitur keamanan penting di Windows yang harus disetel untuk melindungi terhadap serangan perangkat lunak berbahaya. Sangat penting bagi pengguna untuk tetap waspada dan mempraktikkan kebiasaan komputasi yang aman untuk meningkatkan keamanan mereka secara keseluruhan.

Apakah UAC melindungi Anda dari dorongan dengan serangan perangkat lunak berbahaya

Membiarkan’Lihatlah ransomware erebus sebagai contoh:

Malware mematikan Windows ‘UAC, memperingatkan Microsoft

Microsoft minggu ini mendesak pengguna untuk menjaga fitur Windows Security yang sering dikritik dihidupkan, bahkan seperti yang dikatakan bahwa lebih banyak malware menonaktifkan alat tersebut.

Pengguna Control Account (UAC) adalah fitur yang memulai debutnya di Vista dan direvisi di Windows 7 yang meminta pengguna untuk menyetujui tindakan tertentu, termasuk instalasi perangkat lunak.

UAC “secara universal dibenci” di Vista, dan merupakan keluhan besar tentang sistem operasi yang gagal, seorang analis keamanan Gartner mengatakan lebih dari dua tahun yang lalu.

“Dari sudut pandang kegunaan, tidak ada yang bahagia. Dan dari sudut pandang keamanan, tidak ada yang senang juga, karena kami tahu bahwa orang -orang mendapatkan ‘kelelahan klik,’ “kata John Pescatore dari Gartner dalam beberapa bulan sebelum peluncuran Windows 7.

Microsoft membawa keluhan ke hati, dan meremehkan UAC di Windows 7 setelah datanya menunjukkan pengguna merasa jengkel ketika mereka menghadapi lebih dari dua petunjuk seperti itu dalam sebuah sesi di komputer.

Minggu ini, Pusat Perlindungan Malware Microsoft (MMPC) mengatakan bahwa malware semakin mematikan UAC sebagai cara untuk menyamarkan kehadirannya pada PC yang terinfeksi.

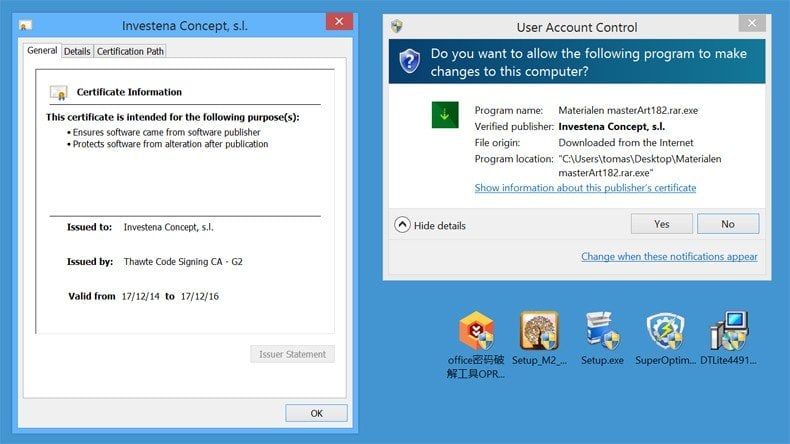

Untuk menonaktifkan UAC, kode serangan harus mengeksploitasi bug yang memungkinkan peretas untuk mendapatkan hak administrasi – Microsoft menyebut kelemahan itu “Ketinggian Privilege” kerentanan – atau menipu pengguna untuk mengklik “OK” pada prompt UAC.

Rupanya, tidak ada yang sulit.

Beberapa ancaman yang paling umum sekarang beredar-termasuk keluarga Virus Sality, Alureon Rootkits, Bancos Banking Trojan dan perangkat lunak antivirus palsu-memiliki varian yang mampu mematikan UAC, kata Joe Faulhaber dari tim MMPC di sebuah pos ke blog kelompok itu kelompok itu itu adalah blog kelompok itu, kata blog kelompok itu kelompok itu, kata blog kelompok itu kelompok itu kelompok itu, kata kelompok kelompok itu kelompok itu kelompok itu kelompok itu grup itu kelompok itu kelompok itu kelompok itu kelompok itu kelompok itu ke dalam blog kelompok itu kelompok itu di sebuah kelompok kelompok itu kelompok itu ke sebuah blog kelompok itu ke dalam sebuah posting kelompok itu ke dalam sebuah posting kelompok itu di sebuah posting kelompok itu di sebuah posting grup.

Satu cacing, yang dijuluki “rorpian” oleh Microsoft, sangat terpikat dengan taktik anti-UAC: di lebih dari 90% kasus yang melibatkan rorpian pada satu hari, MMPC mengamati cacing yang melumpuhkan UAC dengan mengeksploitasi kerentanan jendela empat tahun dengan volnelability yang berusia empat tahun mengamati cacing dengan pengeksploitasi windows berumur empat tahun, mengamati Windows Volnerability yang berusia empat tahun mengamati cacing dengan mengeksploitasi satu tahun berusia empat tahun dengan pengeksploitasi jendela empat tahun empat tahun empat tahun.

Hampir satu dari empat PC yang melaporkan deteksi malware ke Microsoft mematikan UAC, baik karena kejenakaan malware, atau karena pengguna mematikannya.

UAC juga tidak bebas masalah di sisi teknis. Beberapa bulan sebelum debut Windows 7, sepasang peneliti mengungkapkan bug di fitur yang dapat digunakan peretas untuk membonceng kode Microsoft yang telah disetujui untuk menipu Windows 7 untuk memberikan hak akses penuh malware.

Meskipun Microsoft awalnya menolak laporan mereka, itu kemudian mengubah UAC.

Faulhaber memberikan tautan ke instruksi untuk menyalakan atau mematikan UAC di Vista. Mereka juga dapat digunakan pada Windows 7, tetapi langkah terakhir adalah menarik slider untuk “tidak pernah memberi tahu” untuk mematikan UAC.

Gregg Keizer Meliputi Microsoft, Masalah Keamanan, Apple, Browser Web, dan Teknologi Umum Breaking News untuk ComputerWorld. Ikuti Gregg di Twitter di @gkkeizer, di Google+ atau berlangganan Feed RSS Gregg . Alamat emailnya adalah [email protected].

- Keamanan

- Malware

- Windows

- Microsoft

- Bisnis kecil dan menengah

Hak Cipta © 2011 IDG Communications, Inc.

Apakah UAC melindungi Anda dari “drive oleh” serangan perangkat lunak berbahaya?

Mendaftar untuk akun baru di komunitas kami. Mudah!

Masuk

Sudah memiliki akun? Masuk di sini.

Lebih banyak opsi berbagi.

Baru -baru ini menjelajahi 0 anggota

- Tidak ada pengguna terdaftar yang melihat halaman ini.

Aktivitas

Pribadi

- Kembali

- Pribadi

- Malwarebytes untuk Windows

- Malwarebytes untuk Mac

- Malwarebytes Privacy VPN

- Penjaga browser Malwarebytes

- Malwarebtyes Adwcleaner

- Malwarebytes untuk Chromebook

- Malwarebytes untuk Android

- Malwarebytes untuk iOS

Bisnis

- Kembali

- Bisnis

- Perlindungan titik akhir

- Perlindungan titik akhir untuk server

- Perlindungan & Respons Titik Akhir

- Deteksi & respons titik akhir untuk server

- Respons insiden

- Keamanan titik akhir

Modul bisnis

- Kembali

- Modul bisnis

- Penyaringan DNS

- Manajemen Kerentanan & Patch

- Remediasi untuk CrowdStrike®

Mitra

Mempelajari

Mulai di sini

Jenis malware/serangan

Bagaimana bisa di komputer saya?

Penipuan dan Grifts

Mendukung

- Kembali

- Dukungan pribadi

- Dukungan bisnis

- Pengungkapan Kerentanan

- Membuat baru.

Informasi penting

Situs ini menggunakan cookie – kami telah menempatkan cookie di perangkat Anda untuk membantu membuat situs web ini lebih baik. Anda dapat menyesuaikan pengaturan cookie Anda, jika tidak kami akan menganggap Anda baik -baik saja untuk melanjutkan.

Malware Baru Mengeksploitasi Kontrol Akun Pengguna (UAC)

Menurut Microsoft, fitur keamanan Kontrol Akun Pengguna (UAC) yang dibangun untuk semua rilis OS Windows Modern dirancang untuk membantu mempertahankan PC Anda terhadap peretas dan perangkat lunak berbahaya. Setiap kali program mencoba melakukan perubahan ke PC, UAC memberi tahu pengguna dan meminta izin. Ketika ini terjadi, pengguna dapat mengizinkan perubahan, menolak perubahan, atau klik tombol yang menampilkan detail tambahan tentang program yang mencoba melakukan perubahan dan perubahan spesifik apa yang coba dilakukan program. Sayangnya, banyak orang hanya memilih ‘Ya’ tanpa mengklik ‘Tampilkan detail’ Tombol pertama dan inilah tepatnya bagaimana malware bukti konsep baru yang dikenal sebagai korban Shameonuac Menipu. Dalam kebanyakan kasus, UAC bekerja dengan sangat baik. Sering menghentikan ancaman malware potensial dengan tidak mengizinkan malware yang diinstal untuk membuat perubahan signifikan pada PC tanpa persetujuan pengguna. Tentu saja, seperti kebanyakan pertimbangan keamanan PC lainnya, secara efektif menggunakan UAC berarti bahwa pengguna harus tahu kapan harus mengizinkan perubahan melalui prompt eskalasi hak istimewa dan kapan harus menolak perubahan ini (i.e. Ketika program yang tidak diketahui mencoba melakukan perubahan melalui prompt UAC).

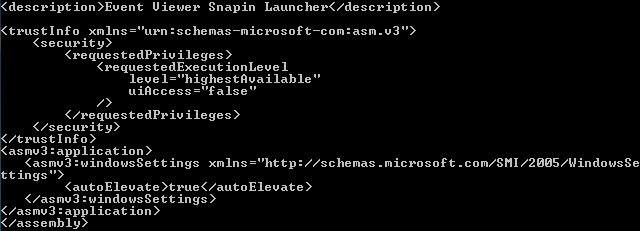

Shameonuac dikembangkan oleh tim Cylance Spear sementara kelompok ini sedang meneliti cara -cara potensial untuk menumbangkan program selama eskalasi hak istimewa melalui UAC. Untuk memahami bagaimana malware ini bekerja, ada baiknya untuk memahami bagaimana UAC bekerja seperti yang semula dimaksudkan oleh Microsoft:

1. Seorang pengguna meminta Windows Explorer untuk meluncurkan program menggunakan hak istimewa administratif.

2. Karena Explorer berjalan tanpa hak istimewa admin, ia meminta agar layanan AppInfo meluncurkan program sebagai admin.

3. AppInfo, dalam istilah, meluncurkan persetujuan, mendorong pengguna untuk mengonfirmasi program menggunakan antarmuka yang aman

4. Pengguna diminta untuk memilih ‘Ya’ atau ‘TIDAK’

5. Jika ya, persetujuan memberi tahu AppInfo untuk meluncurkan program dengan hak istimewa admin. Jika tidak, akses ditolak dan program tidak dieksekusi.

Setelah malware shameonuac telah diinstal pada PC, pertukaran berbeda karena shell shameonuac di dalam Windows Explorer meminta AppInfo untuk meluncurkan program yang sah. Perbedaannya adalah bahwa permintaan ini juga termasuk perintah sewenang -wenang yang dapat melakukan bermacam -macam tugas jahat. Satu -satunya cara korban potensial dapat membedakannya adalah dengan membaca ‘Tampilkan detail” tombol saat prompt UAC muncul. Itu, tentu saja, jika pengguna benar -benar memahami perintah nakal yang telah ditambahkan ke permintaan program yang sah yang dibuat oleh shameonuac.

Menurut Microsoft, Layanan AppInfo dirancang untuk memfasilitasi menjalankan aplikasi dengan hak istimewa admin. Dengan kata lain, ketika suatu program membutuhkan hak administratif untuk beroperasi, AppInfo memicu prompt UAC yang meminta pengguna apakah mereka ingin program melakukan perubahan atau tidak. Cylance Dirancang UAC untuk menargetkan CMD.exe (windows command prompt) dan regedit.EXE (Windows Registry Editor), tetapi Derek Soeder – seorang peneliti untuk Cylance – menyatakan itu “Lebih banyak target yang mungkin dimungkinkan.”

Ketika datang untuk mengeksploitasi prompt perintah windows, shameonuac memastikan bahwa pengguna masih menerima prompt perintah admin yang diharapkan sekali ‘Ya” diklik pada prompt UAC. Perbedaannya adalah bahwa malware diizinkan untuk menjalankan perintahnya sendiri pertama … dengan hak istimewa admin.

Shameonuac bekerja sedikit berbeda ketika datang untuk mengeksploitasi regedit.exe. Dalam hal ini, pasukan malware meriam.exe untuk memasang yang terpisah .file reg sebelum menelepon appInfo. Ini menghasilkan permintaan ketinggian [tersembunyi] kedua. Menurut Soeder, permintaan tambahan ini menyebabkan AppInfo menjalankan instance terpisah dari persetujuan.proses exe. Contoh ini, bagaimanapun, berjalan sebagai sistem; Dengan kata lain, dengan hak istimewa administratif. Ini memungkinkan perpustakaan shameonuac untuk dijalankan sebelum meminta pengguna. Pustaka malware kemudian memodifikasi parameter yang dikirim ke ‘penipu’ izin.Exe Instance – pada gilirannya menekan prompt persetujuan. Meskipun pengguna masih melihat jendela editor registri, shameonuac telah mengeksekusi perintah dengan hak istimewa sistem. Ini berarti bahwa malware telah melakukan kerusakannya tanpa perlu pengguna untuk benar -benar mengklik ‘Ya’ pada prompt UAC (karena pada saat ini malware telah menjalankan kode berbahaya dengan hak istimewa admin).

Apa yang membuat iterasi malware ini begitu berbahaya adalah bahwa tidak ada cara untuk mengurangi ancaman menjadi korban eksploitasi ini karena shameonuac isn’t kerentanan, itu’S fitur. Karena itu, itu’Tidak mungkin sebuah tambalan akan tersedia kapan saja dalam waktu dekat; Kecuali Microsoft sepenuhnya menciptakan kembali cara itu mengimplementasikan UAC di tingkat administrasi.

Ancaman ini juga memprihatinkan karena menunjukkan bahwa pengguna dapat secara tidak sengaja meningkatkan malware dari sekadar berbahaya “permainan telah berakhir”, Menurut Soeder. Dalam setiap contoh, informasi yang akan mengingatkan pengguna tentang ancaman yang tersedia jika hanya pengguna yang terbiasa memeriksa ‘Tampilkan detail’ kotak untuk permintaan ketinggian UAC. Meskipun shameonuac adalah ancaman malware bukti konsep yang tidak ada’Sudah terlihat di alam liar, fakta bahwa peneliti keamanan dari Cylance telah menerbitkan laporan terperinci tentang temuan mereka berarti bahwa Shameonuac dapat diimplementasikan ke dalam kampanye malware berbahaya dalam waktu dekat. Satu -satunya cara untuk melindungi diri Anda dari shameonuac atau ancaman malware lainnya yang mengeksploitasi layanan UAC adalah dengan memperhatikan rincian permintaan eskalasi hak istimewa yang muncul. Jika ada perintah yang don’T tampak akrab atau jika prompt meminta izin untuk menjalankan program yang sah yang Anda miliki’Teks eksplisit, ada peluang bagus bahwa kerentanan ini sedang dieksploitasi tepat di depan mata Anda. Selalu tolak permintaan eskalasi hak istimewa UAC yang tampaknya mencurigakan karena menurunnya permintaan itu bisa menjadi hal yang melindungi PC Anda dari eksploitasi yang belum diketahui sebagai akibat dari kerentanan jendela yang melekat ini.

Tentang Penulis:

Karolis Liucveikis – Insinyur Perangkat Lunak Berpengalaman, bersemangat tentang analisis perilaku aplikasi berbahaya.

Penulis dan Operator Umum Bagian “Pemandu Penghapusan” PCRISK. Co-Researcher bekerja bersama Tomas untuk menemukan ancaman terbaru dan tren global di dunia keamanan cyber. Karolis memiliki pengalaman lebih dari lima tahun bekerja di cabang ini. Dia kuliah di Universitas KTU dan lulus dengan gelar dalam Pengembangan Perangkat Lunak pada tahun 2017. Sangat bersemangat tentang aspek teknis dan perilaku berbagai aplikasi jahat. Hubungi Karolis Liucveikis.

Portal Keamanan PCRISK dibawa oleh perusahaan RCS LT. Bergabung dengan pasukan peneliti keamanan membantu mendidik pengguna komputer tentang ancaman keamanan online terbaru. Informasi lebih lanjut tentang perusahaan RCS LT.

Panduan penghapusan malware kami gratis. Namun, jika Anda ingin mendukung kami, Anda dapat mengirimi kami sumbangan.

Tentang pkris

PCRISK ADALAH Portal Keamanan Cyber, memberi tahu pengguna Internet tentang ancaman digital terbaru. Konten kami disediakan oleh Pakar Keamanan dan profesional Peneliti malware. Baca lebih lanjut tentang kami.

Panduan Penghapusan Baru

- Allhypefeed.iklan com

- Elitemaximus adware (Mac)

- Underwaternewtab.com mengarahkan ulang

- ViewPointTools Adware (Mac)

- Catatan saya pembajak browser ekstensi

- Trunapol.Iklan XYZ

Aktivitas malware

Tingkat aktivitas malware global hari ini:

Peningkatan tingkat serangan infeksi terdeteksi dalam 24 jam terakhir.

Penghapusan virus dan malware

Halaman ini memberikan informasi tentang cara menghindari infeksi oleh malware atau virus dan berguna jika sistem Anda menderita spyware umum dan serangan malware.

Panduan Penghapusan Teratas

- Mr Beast Giveaway Pop-Up Scam

- Peretas profesional berhasil meretas penipuan email sistem operasi Anda

- Geek squad scam scam

- Kami telah meretas penipuan email situs web Anda

- Peretas yang memiliki akses ke penipuan email sistem operasi Anda

- * Akan merusak komputer Anda. Anda harus memindahkannya ke tempat sampah. Pop-up (Mac)

Spotlight on Ransomware: Bagaimana cara kerja ransomware bagian 1

Kode sumber yang tidak terobati

Metode ini menjadi lebih mudah dengan menggunakan perangkat lunak kebingungan otomatis. Perangkat lunak ini secara otomatis mengubah data file dengan berbagai cara sehingga tidak’t terlihat seperti aslinya. Namun, file tersebut masih dapat dijalankan dengan baik.

Cepat definisi: Kebingungan adalah proses yang dengannya ransomware mengubah data file dengan berbagai cara sehingga tidak’T terlihat seperti kode sumber asli. Ini menyembunyikan tujuan sebenarnya dari file sambil tetap mengizinkan file untuk dieksekusi.

Setelah file yang dikaburkan mulai berjalan di sistem Anda, ransomware akan membongkar dirinya ke dalam memori.

Karena pengayaan dapat diterapkan beberapa kali di banyak lapisan, pembongkaran bahkan mungkin terjadi berulang kali, tergantung pada konfigurasi yang digunakan. Salah satu cara kerja pembongkaran ini adalah melalui injeksi kode yang dilakukan ke dalam proses yang baru dibuat.

Bypass uac

Kontrol Akun Pengguna (UAC) adalah ukuran keamanan yang awalnya diperkenalkan Microsoft dengan Windows Vista. Berdasarkan ‘prinsip hak istimewa paling tidak,’ Windows Secara Default Batas Semua Aplikasi di Komputer Anda ke Hak Hak Pengguna Standar. Jika aplikasi meminta hak istimewa yang lebih tinggi, Anda akan melihat pop-up di bawah ini muncul di komputer Anda, membutuhkan pengguna dengan hak admin untuk mengonfirmasi untuk melanjutkan.

Pemberitahuan pop-up UAC

Ini adalah bagian yang menakutkan dari cara kerja ransomware dalam skenario khusus ini: dengan bypass uac, ransomware dapat menghentikan popup ini dari pernah muncul. Dengan ransomware bypass UAC beroperasi pada hak istimewa yang lebih tinggi yang memungkinkannya membuat perubahan pada sistem Anda dan berinteraksi dengan program lain tanpa Anda sadari bahkan.

Tapi bagaimana hal ini sebenarnya?

Membiarkan’Lihatlah ransomware erebus sebagai contoh:

Seperti yang dieksplorasi secara mendalam oleh Matt Nelsen, Erebus menyalin sendiri ke file yang disebutkan secara acak di folder yang sama dengan UAC. Kemudian, itu memodifikasi registri windows untuk membajak asosiasi untuk .Ekstensi File MSC. Ini pada dasarnya berarti bahwa ia akan meluncurkan nama acak yang dieksekusi oleh file yang dieksekusi (.exe) Alih -alih mendorong popup izin UAC.

Erebus menipu komputer Anda agar membuka file Erebus pada tingkat izin tertinggi di komputer Anda. Ini berarti bahwa semuanya terjadi di latar belakang tanpa mengingatkan Anda atau meminta Anda untuk menyetujui peluncuran aplikasi.

Saat penampil acara berjalan dalam mode tinggi yang sama (level admin), file yang dapat dieksekusi erebus yang diluncurkan (.EXE) juga akan diluncurkan dengan hak istimewa yang sama. Ini memungkinkannya untuk mem -bypass kontrol akun pengguna sepenuhnya.

Definisi Cepat: Bypass Kontrol Akun Pengguna (UAC) adalah proses yang dengannya malware dapat meningkatkan hak istimewanya sendiri ke tingkat admin tanpa persetujuan Anda, memungkinkannya untuk membuat perubahan pada sistem Anda seperti mengenkripsi semua file Anda.

Tapi bagaimana bypass UAC menghindari deteksi?

Saat ransomware menggunakan upaya injeksi proses untuk menghindari deteksi melalui penggunaan teknologi kebingungan, teknik bypass UAC terbaru berbeda dalam pendekatannya. Peneliti Keamanan Matt Nelson menjelaskan bagaimana di blognya dan diringkas di bawah ini:

- Sebagian besar (jika tidak semua) teknik bypass uac sebelumnya diperlukan menjatuhkan file (biasanya perpustakaan tautan dinamis, atau, dll) ke sistem file. Melakukan ini meningkatkan risiko penyerang tertangkap baik dalam tindakan atau lebih baru ketika sistem yang terinfeksi diselidiki – terutama jika kode sumber mereka tidak dikaburkan seperti yang dijelaskan di atas. Karena teknik bypass UAC tidak’t menjatuhkan file tradisional, risiko ekstra terhadap penyerang dikurangi.

- Teknik bypass UAC ini tidak memerlukan injeksi proses apa pun seperti kebingungan khas dan teknik injeksi proses. Ini berarti serangan itu dimenangkan’t ditandai oleh solusi keamanan yang memantau untuk jenis perilaku ini. (Catatan: solusi emsisoft memantau perilaku jenis ini. Anda dapat mempelajari lebih lanjut tentang teknologi blocker perilaku kami di sini.)

Pada dasarnya, metode ini secara signifikan mengurangi risiko penyerang karena mereka dapat memperoleh hak admin tanpa harus mengambil risiko pengguna mengatakan tidak. Sementara prinsip bypass uac isn’t baru, telah mendapatkan daya tarik dan sekarang menjadi fitur umum untuk disertakan ransomware. Dua contoh malware yang telah menggunakan ini adalah ransomware erebus (dibahas di atas) dan Trojan perbankan Dridex, telah mengadopsi metode ini dan telah beredar sejak awal 2017.

Membangun Kegigihan: Ransomware membuat dirinya nyaman

Kadang -kadang ransomware akan berusaha untuk tetap berada di sistem Anda selama mungkin dengan menciptakan apa yang disebut kegigihan. Ini memastikan bahwa ransomware akan tetap pada sistem, terus mengenkripsi file baru saat disalin dan bahkan menginfeksi korban baru dengan menyebar ke drive lain.

Ada berbagai cara ransomware dapat mencapai kegigihan. Di bawah ini kami menyoroti yang paling umum:

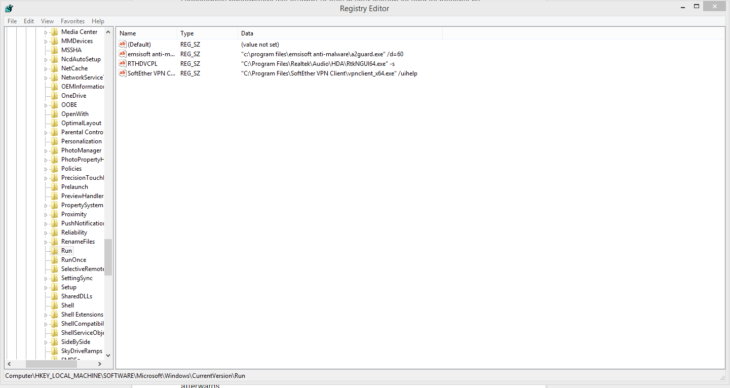

Menanam kunci lari

Kunci Jalankan terletak di registri sehingga setiap kali pengguna masuk, program yang terdaftar di sana sedang dieksekusi. Ini tidak berjalan dalam mode aman kecuali diawali dengan tanda bintang, yang berarti bahwa program akan berjalan dalam mode normal dan aman. Jika Anda memiliki ransomware yang persisten yang tampaknya terus kembali lagi dan berulang -ulang tidak peduli berapa kali Anda berpikir Anda’ve membunuhnya, ini bisa menjadi masalah Anda.

Jalankan contoh kunci

Salah satu contohnya adalah JavaScript Raa Ransomware, yang muncul pada tahun 2016.

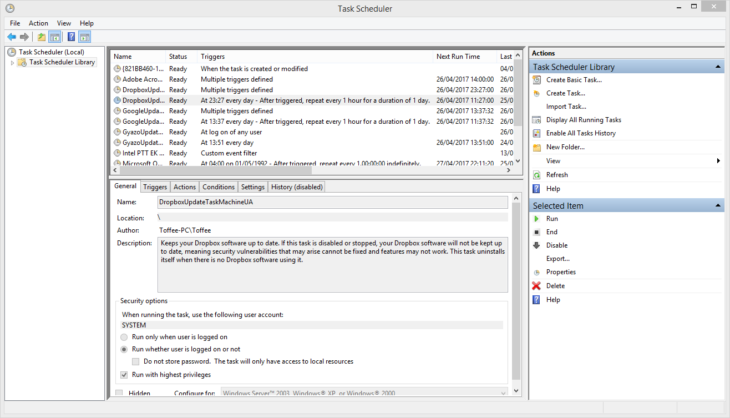

Menjadwalkan tugas

Tugas Terjadwal adalah metode lain yang telah kita lihat penggunaan ransomware, memungkinkan lebih banyak fleksibilitas kapan suatu program harus berjalan. Misalnya, Anda dapat mengatur program untuk dijalankan setiap 30 menit, artinya Anda melihat malware yang sama saat startup dan setiap 30 menit sesudahnya. Beberapa varian ransomware, seperti CTB Locker atau Crylocker, diketahui menggunakan teknik ini.

Layar Jadwal Tugas

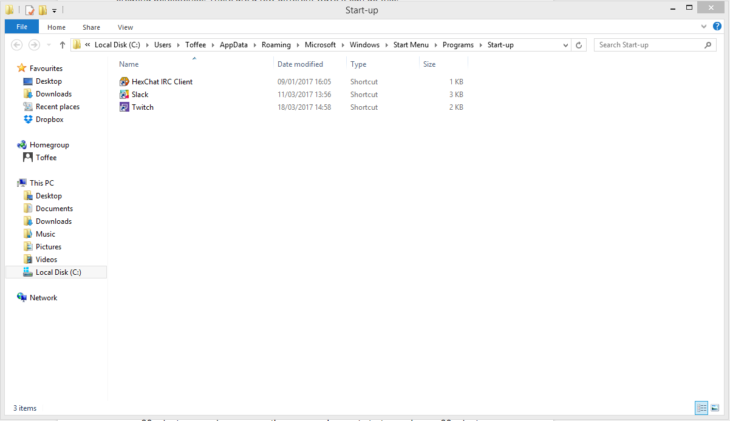

Menanamkan jalan pintas

Jika pintasan ke file malware atau salinan file malware terletak di folder startup, itu akan dijalankan saat komputer booting.

Penggunaan jalan pintas yang lebih canggih baru -baru ini telah diamati dalam ransomware seperti Spora. Meminjam karakteristik cacing, ransomware akan mengatur ‘tersembunyi’ atribut ke file dan folder di root semua drive. Itu kemudian akan membuat jalan pintas (.LNK) dengan nama yang sama dengan yang tersembunyi dan menghapus simbol panah yang terkait dalam registri yang biasanya menunjukkan ikon pintasan. Pintasan itu sendiri akan berisi argumen untuk membuka file atau folder asli serta file ransomware, memastikan sistem terus tetap tidak dapat digunakan sampai didesinfeksi.

Server Perintah & Kontrol: menelepon ke rumah

Kami telah melihat bagaimana ransomware bekerja masuk ke dalam sistem Anda. Setelah ransomware telah menetapkan pegangan yang kuat, kebanyakan dari mereka akan berkomunikasi dengan server perintah dan kontrol (juga dikenal sebagai C2) dari komputer Anda untuk berbagai tujuan.

Biasanya mereka akan menggunakan domain kode keras atau alamat IP, tetapi juga dapat di-host di situs web yang diretas. Ambil nemucod ransomware misalnya. Malware Family ini meretas situs web, menambahkan folder ke FTP (biasanya bernama counter), dan menggunakan situs itu sebagai situs web untuk meng -host tidak hanya malware yang diunduh untuk menginfeksi korban (menjatuhkan ransomware lemah mereka sendiri, dan Kovter Banking Trojan biasanya), tetapi juga menjadi tuan rumah “Portal Pembayaran”, dimana korban kemudian pergi untuk mendapatkan decrypter jika mereka memilih untuk membayar.

Atau, algoritma generasi domain (DGA) digunakan. DGA adalah sepotong kode dalam ransomware yang akan menghasilkan dan menghubungi banyak domain. Penulis malware akan tahu di mana domain ini kemungkinan akan dihasilkan dan memilih salah satunya untuk mendaftar. Keuntungan dari DGA dibandingkan domain yang dikodekan adalah bahwa itu membuat sulit untuk menjatuhkan semua domain sekaligus sehingga sering ada di suatu tempat untuk ransomware dan halaman pembayaran tebusan yang akan di-host.

Setelah koneksi dibuat, ransomware dapat mengirim informasi tentang sistem Anda ke server, termasuk;

- sistem operasi yang Anda gunakan,

- Nama komputer Anda,

- nama pengguna Anda,

- negara tempat Anda berada,

- ID pengguna Anda,

- alamat bitcoin yang dihasilkan,

- Kunci enkripsi (jika dihasilkan oleh malware).

Sebaliknya, server C2 dapat mengirim informasi kembali ke ransomware, seperti kunci enkripsi yang dihasilkan server untuk digunakan untuk mengenkripsi file Anda, alamat bitcoin yang dihasilkan di mana Anda akan diminta untuk membayar tebusan, ID pengguna untuk mengakses portal dan URL situs pembayaran (Catatan: Kami akan membahas aspek ini di pos mendatang dalam seri ini).

Dalam beberapa kasus, C2 juga dapat menginstruksikan ransomware untuk mengunduh malware lain setelah selesai enkripsi atau membuat salinan file Anda untuk digunakan untuk memeras Anda untuk lebih banyak uang di masa mendatang.

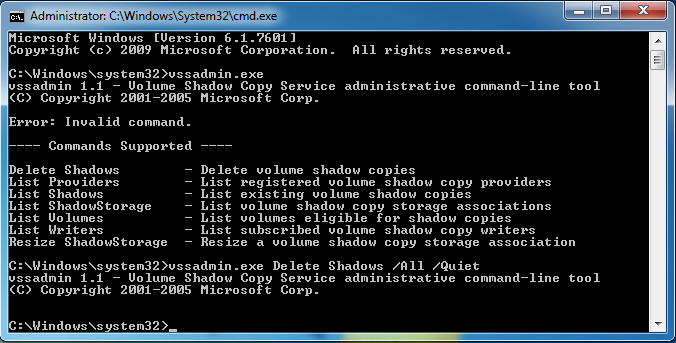

Menghapus Salinan Bayangan: Tidak Ada Balik (Naik)

Tahap terakhir dalam ransomware’S pengambilalihan sistem Anda sebelum enkripsi dimulai biasanya merupakan penghapusan salinan bayangan (atau salinan cadangan otomatis) dari file Anda. Ini mencegah para korban kembali ke versi yang tidak terenkripsi dan menghindari uang tebusan.

Volume Shadow Copy Service (VSS), yang awalnya termasuk dalam Windows XP Security Pack 2, adalah satu set antarmuka yang dapat diatur untuk secara otomatis membuat “cadangan” file, bahkan saat mereka sedang digunakan.

Cadangan ini biasanya dibuat saat cadangan windows atau titik pemulihan sistem dibuat. Mereka memungkinkan Anda untuk mengembalikan file ke versi sebelumnya.

Menghapus salinan bayangan

Ini adalah sesuatu yang tidak diinginkan ransomware.

Ini menghasilkan ransomware yang biasanya menghapus snapshot menggunakan perintah vssadmin.exe hapus bayangan /semua /tenang, dan itu akan melakukannya tanpa petunjuk apa pun yang memperingatkan pengguna. Untuk melakukan ini, diperlukan izin administrator dan merupakan alasan lain mengapa ransomware ingin menggunakan bypass uac.

Kesimpulan

Seperti yang Anda lihat, ada berbagai cara ransomware memegang sistem Anda dan semua jenis perubahan yang dapat dilakukan untuk membuatnya tidak dapat digunakan. Dari mendapatkan hak admin atau melewati mereka sama sekali, membangun kegigihan dengan mengubah entri registri dan menyiapkan jalan pintas, hingga komunikasi dengan server perintah dan kontrol: Bagaimana cara kerja ransomware semakin canggih dari hari itu.

Sekarang Anda mengerti bagaimana ransomware menyerang sistem Anda, bersiaplah untuk menyelami langkah berikutnya dari serangan: enkripsi file Anda. Nantikan posting berikutnya dalam seri kami dalam beberapa minggu mendatang!

Terima kasih banyak kepada perangkat lunak Emsisoft Antimalware untuk artikel ini. Hubungi SWC untuk produk Emsisoft Anda.

Selamat datang di South West Computable!

South West Computable adalah pemasok premium yang tepercaya atas dukungan teknis, perangkat keras, perangkat lunak dan layanan komputer, untuk bisnis, pendidikan, industri primer dan rumah di seluruh wilayah sejak 1994.

Kami memberikan standar tertinggi profesional, berpengalaman, ramah, penjualan lokal, layanan dan dukungan untuk semua kebutuhan TI Anda.

Kami menawarkan solusi Windows dan Apple.

Berita

- Lima tips untuk menjaga kata sandi aman

- Akses Faktur di Mac Mail

- Waktu Pajak 2021

- Bos Teknologi mundur setelah 27 tahun perdagangan lokal

- Melindungi diri Anda dari infeksi malware pada tahun 2021

- Kami’Perekrutan kembali – sudahkah Anda mendapatkan apa yang diperlukan?