Apakah Ubuntu 20.04 Gunakan nftables?

Ubuntu untuk mencoba lagi dalam beralih ptables untuk menggunakan backend nftables

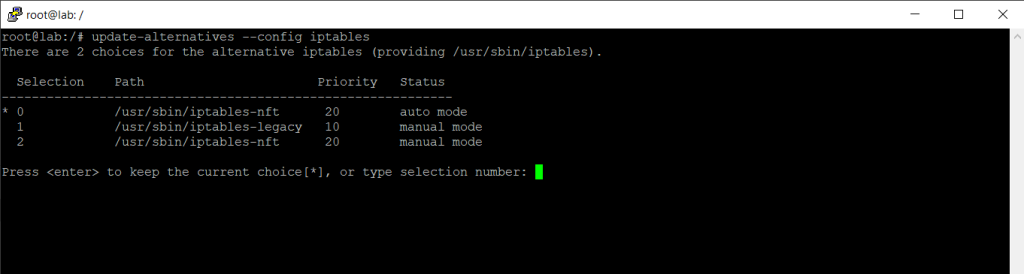

Seperti yang Anda lihat di bawah saat mengeksekusi UPDATE-ALTERNATIF –Config ptables perintah, Anda juga dapat beralih ke warisan ptable alat.

Ringkasan:

Ubuntu berencana untuk mengganti back-end ptables ke nftables secara default di Ubuntu 20 mendatang.10 rilis. Langkah ini mengikuti distribusi lain seperti Fedora dan Debian, yang telah beralih ke nftables. NFTables menawarkan keuntungan seperti penanganan set aturan yang lebih baik, peningkatan kinerja, dan kerangka kerja yang lebih dapat diperluas dibandingkan dengan ptables.

Poin -Poin Kunci:

- NFTables adalah kerangka kerja penyaringan/klasifikasi paket untuk memfilter lalu lintas jaringan.

- Ini menyediakan kerangka kerja klasifikasi paket dalam-kernel berdasarkan pada mesin virtual spesifik jaringan (VM) dan alat baris perintah NFT Userspace.

- Nftables menggantikan ptables populer lama, ip6tables, arptables, dan eBtables.

- Ini digunakan dalam aplikasi seperti berbagi koneksi internet, firewall, akuntansi IP, proksi transparan, perutean lanjutan, dan kontrol lalu lintas.

- Kernel Linux> = 3.13 diperlukan, tapi> = 4.14 direkomendasikan.

- Paket “ptables” di Ubuntu 20.10 sebenarnya adalah “iptables-nft”, yang mengontrol modul kernel nf_tables.

- Nftables dianggap stabil dan menawarkan kinerja yang lebih baik, penanganan set aturan, manfaat API, dan ekstensibilitas dibandingkan dengan iptables.

- Sakelar ke nftables sebelumnya dicoba di Ubuntu 20.04 tetapi menghadapi masalah dengan LXD. Masalah -masalah itu sekarang telah ditangani.

- Ubuntu 20.10 diharapkan memiliki dukungan penuh untuk nftables, dan sebagian besar perangkat lunak, termasuk LXD, harus kompatibel.

- Pengguna dapat secara manual beralih ke alat iptables lama jika diperlukan.

Pertanyaan:

- Apa itu nftable? NFTables adalah kerangka kerja penyaringan/klasifikasi paket untuk memfilter lalu lintas jaringan.

- Apa keuntungan dari nftables dibandingkan dengan ptables? NFTables menawarkan penanganan set aturan yang lebih baik, peningkatan kinerja, manfaat API, dan ekstensibilitas.

- Distribusi mana yang telah beralih ke nftables? Fedora dan Debian telah beralih ke nftables.

- Masalah apa yang dihadapi selama upaya sebelumnya untuk beralih ke nftables di Ubuntu 20.04? Upaya sebelumnya menghadapi masalah dengan LXD.

- Apakah masalah -masalah itu diatasi? Ya, masalah dengan LXD telah ditangani.

- Apakah Ubuntu 20.10 diharapkan memiliki dukungan penuh untuk nftables? Ya, Ubuntu 20.10 diharapkan memiliki dukungan penuh untuk nftables.

- Dapatkah pengguna beralih kembali ke alat iptables lawas? Ya, pengguna dapat beralih kembali ke iptables jika diperlukan.

- Versi kernel apa yang dibutuhkan untuk nftables? Kernel Linux> = 3.13 diperlukan, tapi> = 4.14 direkomendasikan.

- Aplikasi apa yang menggunakan nftables? NFTables digunakan dalam aplikasi seperti berbagi koneksi internet, firewall, akuntansi IP, proksi transparan, perutean lanjutan, dan kontrol lalu lintas.

- Paket mana yang mengontrol Modul Kernel NF_Tables di Ubuntu 20.10? Paket “ptables” di Ubuntu 20.10 sebenarnya “ptables-nft”.

Jawaban 1:

Paket “ptables” di Ubuntu 20.10 sebenarnya adalah “iptables-nft”, yang berarti mengontrol modul kernel NF_Tables. Ini memungkinkan pengguna untuk menggunakan nftable tanpa masalah apa pun. Namun, frontend manajemen default masih menggunakan iptables-nft karena banyak paket ubuntu lainnya sangat bergantung pada ptables.

Jawaban 2:

Jika Anda telah memperbarui dari Ubuntu 20.04 hingga 20.10 dan masih melihat iptables terpasang, itu tidak menyiratkan bahwa proses pembaruan telah gagal. Gambar Ubuntu 20.10 Untuk desktop dan server masih mengandalkan ptables, dan nftables tidak diinstal secara default. Canonical telah memutuskan untuk tetap dengan iptables untuk saat ini. Dari sudut pandang keamanan, ini bukan masalah utama karena ptables masih banyak digunakan dan didukung.

Ubuntu untuk mencoba lagi dalam beralih ptables untuk menggunakan backend nftables

Seperti yang Anda lihat di bawah Wenn mengeksekusi UPDATE-ALTERNATIF –Config ptables perintah, Anda juga dapat beralih ke warisan ptable alat.

Program untuk Mengontrol Aturan Penyaringan Paket oleh Proyek NetFilter

Perangkat lunak ini menyediakan kerangka klasifikasi paket dalam-kernel

Berdasarkan mesin virtual spesifik jaringan (VM) dan ruang pengguna NFT

Alat baris perintah. Kerangka kerja nftables menggunakan kembali netfilter yang ada

Subsistem seperti infrastruktur kait yang ada, pelacakan koneksi

Sistem, NAT, Subsistem Antrian Usang dan Logging.

.

nftables menggantikan iptables populer lama, ip6tables, arptables dan eBtables.

.

Perangkat lunak NetFilter dan NFTable khususnya digunakan dalam aplikasi seperti itu

Sebagai berbagi koneksi internet, firewall, akuntansi IP, transparan

Proksi, routing lanjutan dan kontrol lalu lintas.

.

Kernel Linux> = 3.13 diperlukan. Namun,> = 4.14 direkomendasikan.

Paket Sumber

Versi yang diterbitkan

- nftables 0.9.3-2 dalam AMD64 (diusulkan)

- nftables 0.9.3-2 di AMD64 (rilis)

- nftables 0.9.3-2 di ARM64 (diusulkan)

- nftables 0.9.3-2 di ARM64 (rilis)

- nftables 0.9.3-2 di ARMHF (diusulkan)

- nftables 0.9.3-2 di ARMHF (rilis)

- nftables 0.9.3-2 dalam PPC64EL (diusulkan)

- nftables 0.9.3-2 di PPC64EL (rilis)

- nftables 0.9.3-2 di RISCV64 (rilis)

- nftables 0.9.3-2 di S390X (diusulkan)

- nftables 0.9.3-2 di S390X (rilis)

Ubuntu untuk mencoba lagi dalam beralih ptables untuk menggunakan backend nftables

Kembali selama ubuntu 20.04 siklus ada upaya untuk mengganti back-end ptable ke nftables secara default. Rencana itu akhirnya digagalkan oleh LXD pada saat itu mengalami masalah dan dampak lainnya. Tapi sekarang masalah-masalah itu harus diatasi dan Debian Buster telah beralih ke NFTables, langkah ini sedang dilatih ulang minggu depan untuk Ubuntu 20.10.

Distribusi seperti Fedora sudah beralih ke nftables di masa lalu, Debian sekarang ada di sana, dan Ubuntu 20.10 harus siap untuk itu. Nftables sebagai kerangka kerja penyaringan/klasifikasi paket untuk memfilter lalu lintas jaringan sangat stabil pada titik ini dan membahas masalah dengan iptables. Nftables umumnya dianggap lebih cepat dari ptable, memberikan penanganan set aturan yang lebih baik, manfaat API, lebih dapat diperluas, dan keuntungan lainnya.

Balint Reczey of Canonical mengumumkan bahwa minggu depan mereka berencana untuk beralih ptables untuk menggunakan back-end nftables. Sekarang masalah telah diatasi selama ubuntu 20 mereka.04 Upaya, itu harus lancar berlayar minggu depan. Nilai default dapat diubah tetapi sebagian besar perangkat lunak (termasuk LXD) sekarang harus memiliki dukungan penuh untuk nftables. Detail dalam posting milis ini.

Pembaruan dari 20.04 hingga 20.10 – ptables tidak diganti dengan nftables

Menurut artikel ini di ITSFOSS.com nftables harus menggantikan iptables setelah memperbarui dari 20.04 hingga 20.10. Dalam kasus saya bukan saja iptables masih diinstal, tetapi juga nftables hilang. Apakah itu menyiratkan bahwa proses pembaruan telah gagal dan mungkin ada komponen lain yang hilang? Apakah itu banyak masalah dari sudut pandang keamanan?

Ditanya 25 Okt 2020 pukul 16:45

Łukasz sypniewski łukasz sypniewski

795 1 1 Lencana Emas 7 7 Lencana Perak 9 9 Lencana Perunggu

2 Jawaban 2

Paket “ptables” di Ubuntu 20.10 sebenarnya “ptables-nft”, yang berarti mengontrol modul kernel NF_Tables.

Jika Anda mau, Anda dapat menggunakan nftables tanpa masalah. Instal saja.

Saya pikir alasan mengapa masih menggunakan iptables-nft sebagai frontend manajemen default, adalah bahwa banyak paket ubuntu lainnya masih sangat tergantung pada ptables.

Dijawab 5 Februari 2021 jam 3:07

Alvin Liang Alvin Liang

1.553 4 4 Lencana Perak 15 15 Lencana Perunggu

Gambar Ubuntu 20.10 Untuk desktop dan server masih mengandalkan iftables, nftables tidak diinstal di salah satu dari mereka. Mengapa Canonical Memutuskan untuk pergi dengan Iftables Sekali Lagi Saya Tidak Tahu. Jadi tidak, pembaruan Anda baik -baik saja dalam hal itu.

Dijawab 31 Okt 2020 jam 9:32

Ferdinand Thommes Ferdinand Thommes

26 2 2 Lencana Perunggu

- 20.04

- ptable

- 20.10

- nftables

Blog overflow

Terkait

Pertanyaan Jaringan Panas

Berlangganan RSS

Pertanyaan pertanyaan

Untuk berlangganan umpan RSS ini, salin dan tempel URL ini ke pembaca RSS Anda.

Desain / Logo Situs © 2023 Stack Exchange Inc; Kontribusi pengguna dilisensikan di bawah CC BY-SA . Rev 2023.5.18.43439

Ubuntu dan Logo Circle of Friends adalah tanda perdagangan Canonical Limited dan digunakan di bawah lisensi.

Dengan mengklik “Terima semua cookie”, Anda setuju pertukaran stack dapat menyimpan cookie di perangkat Anda dan mengungkapkan informasi sesuai dengan kebijakan cookie kami.

Apakah Ubuntu 20.04 Gunakan nftables?

26177 /105266898

Ubuntu 22.04

- Instal Ubuntu

- Install

- (01) Dapatkan Ubuntu 22.04

- (02) Instal Ubuntu 22.04

- Pengaturan awal

- (01) Tambahkan pengguna

- (02) Aktifkan pengguna root

- (03) Pengaturan Jaringan

- (04) Mengkonfigurasi Layanan

- (05) Sistem Pembaruan

- (06) Konfigurasikan vim

- (07) Konfigurasikan sudo

- Server NTP

- (01) Konfigurasikan NTP Server (NTPD)

- (02) Mengkonfigurasi NTP Server (Chrony)

- (03) Konfigurasikan klien NTP

- Server ssh

- (01) Otentikasi Kata Sandi

- (02) Transfer File SSH (Ubuntu)

- (03) Transfer File SSH (Windows)

- (04) SSH Keys Pair Authentication

- (05) SFTP saja + chroot

- (06) Gunakan SSH-agent

- (07) Gunakan sshpass

- (08) Gunakan SSHFS

- (09) Penerusan port SSH

- (10) Gunakan SSH paralel

- DNS / DHCP Server (DNSMASQ)

- (01) Instal dnsmasq

- (02) Konfigurasikan server DHCP

- DNS Server (BIND)

- (01) Konfigurasikan untuk jaringan internal

- (02) Konfigurasikan untuk jaringan eksternal

- (03) Mengkonfigurasi file zona

- (04) Verifikasi resolusi

- (05) Gunakan pernyataan tampilan

- (06) Atur alias (CNAME)

- (07) Konfigurasikan server sekunder

- (08) DNS melalui https (server)

- (09) DNS melalui https (klien)

- Server DHCP

- (01) Konfigurasikan server DHCP

- (02) Konfigurasikan klien DHCP

- NFS

- (01) Mengkonfigurasi server NFS

- (02) Konfigurasikan klien NFS

- (03) NFS 4 ACL Tool

- iscsi

- (01) conf iscsi taregt (targetcli)

- (02) Konfigurasikan ISCSI Taregt (TGT)

- (03) Mengkonfigurasi Inisiator ISCSI

- GLUSTERFS

- (01) Instal Glusterfs

- (02) Konfigurasi Terdistribusi

- (03) GLUSTERFS CLIENT

- (04) GLUSTERFS + NFS-GANESHA

- (05) Tambahkan node (batu bata)

- (06) Hapus node (batu bata)

- (07) Konfigurasi Replikasi

- (08) Terdistribusi + Replikasi

- (09) Konfigurasi yang tersebar

- Ceph Quincy

- (01) Mengkonfigurasi Ceph Cluster #1

- (02) Mengkonfigurasi Ceph Cluster #2

- (03) Gunakan perangkat blok

- (04) Gunakan sistem file

- (05) CEPHFS + NFS-GANESHA

- (06) Ceph Object Gateway

- (07) Aktifkan dasbor

- (08) Tambahkan atau hapus OSDS

- (09) Tambahkan atau lepaskan node monitor

- Kvm

- (01) Instal KVM

- (02) Buat mesin virtual

- (03) Buat mesin virtual (GUI)

- (04) Operasi Dasar untuk VM

- (05) Pasang alat manajemen

- (06) Pengaturan Koneksi VNC

- (07) Koneksi VNC (Klien)

- (08) Konfigurasikan KVM bersarang

- (09) Migrasi hidup

- (10) Migrasi Penyimpanan

- (11) Boot UEFI untuk VM

- (12) Aktifkan TPM 2.0

- (13) Passthrough GPU

- (14) Gunakan VirtualBMC

- VirtualBox

- (01) Instal VirtualBox

- (02) Buat mesin virtual

- (03) Instal GuestAdditions

- (04) Buat mesin virtual (GUI)

- Gelandangan

- (01) Instal Vagrant

- Podman

- (01) Instal Podman

- (02) Tambahkan gambar kontainer

- (03) Akses ke layanan kontainer

- (04) Gunakan DockerFile

- (05) Gunakan penyimpanan eksternal

- (06) Gunakan penyimpanan eksternal (NFS)

- (07) Gunakan registri

- (08) Dasar Jaringan Podman

- (09) Gunakan Docker CLI

- (10) Gunakan Docker Compose

- (11) Buat pod

- (12) digunakan oleh pengguna biasa

- (13) Hasilkan file unit SystemD

- Buildah

- (01) Instal Buildah

- (02) Buat gambar dari awal

- Minikube

- (01) Instal minikube

- (02) Penggunaan Dasar

- Buruh pelabuhan

- Kubernetes

- (01) Instal Kubeadm

- (02) Mengkonfigurasi Node Pesawat Kontrol

- (03) Mengkonfigurasi Node Pekerja

- (04) Menyebarkan pod

- (05) Mengkonfigurasi penyimpanan eksternal

- (06) Mengkonfigurasi Registri Pribadi

- (07) Tambahkan node

- (08) Hapus node

- (09) Aktifkan dasbor

- (10) Menyebarkan Server Metrik

- (11) Autoscaler pod horizontal

- (12) Pasang Helm

- (13) Dynamic Provisioning (NFS)

- (14) Menyebarkan Prometheus

- Microk8s

- (01) Instal Microk8s

- (02) Menyebarkan pod

- (03) Tambahkan node

- (04) Aktifkan dasbor

- (05) Gunakan penyimpanan eksternal

- (06) Mengaktifkan registri

- (07) Aktifkan Prometheus

- (08) Aktifkan Helm3

- OpenStack Antelope

- (01) Tinjauan Antelope

- (02) Pra-Permintaan

- (03) Mengkonfigurasi Keystone #1

- (04) Mengkonfigurasi Keystone #2

- (05) Konfigurasikan pandangan

- (06) Tambahkan gambar VM

- (07) Mengkonfigurasi Nova #1

- (08) Mengkonfigurasi Nova #2

- (09) Mengkonfigurasi Nova #3

- (10) Mengkonfigurasi Neutron #1

- (11) Konfigurasikan Neutron #2

- (12) Mengkonfigurasi Jaringan

- (13) Tambahkan pengguna baru

- (14) Tambahkan rasa

- (15) Buat instance

- (16) Buat instance (windows)

- (17) Mengkonfigurasi Horizon

- (18) Tambahkan node komputasi

- (19) Conf neutron (node kontrol)

- (20) conf neutron (node jaringan)

- (21) Conf neutron (Node komputasi)

- (22) Jaringan Neutron (Flat)

- (23) Jaringan Neutron (VXLAN)

- (24) Conf neutron ovn (jaringan)

- (25) Conf neutron ovn (komputasi)

- (26) Jaringan Neutron (Geneve)

- (27) Tambahkan node komputasi (GPU)

- (28) conf cinder (node kontrol)

- (29) conf cinder (simpul penyimpanan)

- (30) Cinder Storage (LVM)

- (31) Cinder Storage (NFS)

- (32) Cinder Storage (Multi-Back)

- (33) Layanan cadangan Cinder

- (34) Konfigurasikan panas (node kontrol)

- (35) Mengkonfigurasi panas (node jaringan)

- (36) Cara menggunakan panas

- (37) Mengkonfigurasi Barbican

- (38) Cara menggunakan Barbican

- (39) Konfigurasikan Swift (Node Kontrol)

- (40) Mengkonfigurasi Swift (proxy node)

- (41) Mengkonfigurasi Swift (simpul penyimpanan)

- (42) Cara menggunakan Swift

- (43) conf manila (node kontrol)

- (44) conf manila (simpul penyimpanan)

- (45) Gunakan Manila (perangkat lokal)

- (46) Conf tunjuk (node kontrol)

- (47) conf designate (node jaringan)

- (48) Cara menggunakan Designate

- (49) conf octavia (node kontrol)

- (50) conf octavia (node jaringan)

- (51) Buat gambar LoadBalancer

- (52) Cara menggunakan octavia

- (53) Mengkonfigurasi Gnocchi

- (54) conf ceilometer (jaringan)

- (55) Conf ceilometer (komputasi)

- (56) Cara menggunakan ceilometer (NOVA)

- (57) Cara menggunakan ceilometer (pandangan)

- (58) Cara menggunakan ceilometer (cinder)

- (59) Mengkonfigurasi CloudKitty

- (60) Cara menggunakan CloudKitty

- (61) conf trove (node kontrol)

- (62) conf trove (node jaringan)

- (63) Cara menggunakan trove

- (64) Konfigurasikan Skyline

- OpenStack Zed

- Yoga OpenStack

- OpenLdaP

- (01) Konfigurasikan server LDAP

- (02) Tambahkan akun pengguna

- (03) Konfigurasikan klien LDAP

- (04) LDAP over SSL/TLS

- (05) Replikasi OpenLDAP

- (06) Replikasi multi-master

- (07) Manajer Akun LDAP

- Nis

- (01) Mengkonfigurasi server NIS

- (02) Konfigurasikan klien NIS

- (03) Mengkonfigurasi NIS sekunder

- Apache2

- (01) Instal apache2

- (02) Mengkonfigurasi hosting virtual

- (03) Mengkonfigurasi SSL/TLS

- (04) Aktifkan userdir

- (05) Gunakan skrip CGI

- (06) Gunakan skrip PHP

- (07) PHP + PHP-FPM

- (08) Otentikasi Dasar

- (09) Mengkonfigurasi folder WebDAV

- (10) Otentikasi Dasar + Pam

- (11) Otentikasi Kerberos

- (12) Mengkonfigurasi mod_md

- (13) Mengkonfigurasi mod_proxy

- (14) Mengkonfigurasi mod_security

- (15) Mengkonfigurasi mod_ratelimit

- (16) Mengkonfigurasi mod_http2

- (17) Mengkonfigurasi mod_evasive

- (18) Laporan log: awstats

- (19) Sistem Blog: WordPress

- (20) Surat Web: RoundCube

- Nginx

- (01) Instal nginx

- (02) Mengkonfigurasi hosting virtual

- (03) Mengkonfigurasi SSL/TLS

- (04) Aktifkan userdir

- (05) Otentikasi Dasar

- (06) AUTH BASIC + PAM

- (07) AUTH BASIC + KERBEROS

- (08) Gunakan skrip CGI

- (09) Gunakan skrip PHP

- (10) proxy terbalik nginx

- (11) Nginx Load Balancing

- (12) Gunakan modul aliran

- (13) Pasang wiki.JS

- PostgreSQL 14

- (01) Instal PostgreSQL

- (02) Settins untuk koneksi jarak jauh

- (03) Replikasi streaming

- (04) Pasang phppgadmin

- Mariadb 10.6

- (01) Instal mariadb

- (02) mariadb over ssl/tls

- (03) cadangan mariadb

- (04) Replikasi Mariadb

- (05) Cluster Mariadb Galera

- (06) Pasang phpMyadmin

- Mysql 8.0

- (01) Instal mysql

- (02) mysql over ssl/tls

- (03) Mysqldump Backup

- (04) Gunakan fitur klon

- (05) Replikasi MySQL

- (06) Pasang phpMyadmin

- Redis 6

- (01) Instal Redis

- (02) Operasi Dasar untuk Server

- (03) Operasi Dasar untuk Basis Data

- (04) Pengaturan SSL/TLS

- (05) Replikasi Redis

- (06) Mengkonfigurasi Redis Sentinel

- (07) Gunakan Benchmark Redis

- (08) Gunakan di Python

- (09) Gunakan pada PHP

- Influxdb

- (01) Pasang influxdb

- (02) Manajemen Pengguna Dasar

- (03) Manajemen Database Dasar

- (04) Tetapkan kebijakan retensi

- (05) Aktifkan https

- (06) Cadangan dan Pulihkan

- (07) Pasang telegraf

- (08) Visualisasikan dengan grafana

- Server FTP

- (01) Instal vsftpd

- (02) Instal ProfTPD

- (03) Klien FTP (Ubuntu)

- (04) Klien FTP (Windows)

- (05) vsftpd melalui SSL/TLS

- (06) Proftpd over SSL/TLS

- Samba

- (01) Folder bersama yang diakses sepenuhnya

- (02) Folder bersama terbatas

- (03) Akses untuk berbagi dari klien

- (04) Samba Winbind

- Server surat

- (01) Instal Postfix

- (02) Instal Dovecot

- (03) Tambahkan akun pengguna email

- (04) Pengaturan klien email

- (05) Pengaturan SSL/TLS

- (06) Atur domain virtual

- (07) postfix + clamav + amavisd

- (08) Laporan Log Surat: Pflogsumm

- (09) Tambahkan Pengguna Surat (Pengguna Virtual)

- Cumi-cumi

- (01) Pasang cumi -cumi

- (02) Konfigurasikan klien proxy

- (03) Tetapkan otentikasi dasar

- (04) Konfigurasikan sebagai proxy terbalik

- Haproxy

- (01) Balancing beban http

- (02) Pengaturan SSL/TLS

- (03) Lihat statistik (Web)

- (04) Lihat statistik (CUI)

- (05) Load Balancing di Lapisan 4

- (06) Pengaturan ACL

- (07) Pengaturan ACL (L4)

- Prometheus

- (01) Instal Prometheus

- (02) Aktifkan auth dan https

- (03) Tambahkan target pemantauan

- (04) Tetapkan pemberitahuan peringatan (email)

- (05) Visualisasikan di Grafana

- (06) Atur Eksportir Blackbox

- Zabbix 6.0 lts

- (01) Instal Zabbix 6.0 lts

- (02) Pengaturan awal

- (03) Ubah kata sandi admin

- (04) Tetapkan host target pemantauan

- (05) Atur SMTP untuk pemberitahuan

- (06) Pengaturan email pemberitahuan

- (07) Tambahkan target pemantauan (ubuntu)

- (08) Tambahkan target pemantauan (menang)

- (09) Tambahkan item target pemantauan

- (10) Konfigurasikan proxy zabbix

- Netdata

- (01) Instal NetData

- Sysstat

- (01) Pasang sysstat

- (02) Cara menggunakan sysstat

- Kaktus

- (01) Pasang kaktus

- (02) Pengaturan Kaktus

- (03) Pengaturan pemantauan

- (04) Tetapkan pemberitahuan email

- (05) Tambahkan target pemantauan

- Auditd

- (01) Instal auditd

- (02) Cari log dengan ausearch

- (03) Tampilkan log dengan aureport

- (04) Tambahkan aturan audit

- Apparmor

- (01) Mengaktifkan / Nonaktifkan Apparmor

- (02) Mengaktifkan / menonaktifkan profil

- (03) Buat Profil: AA-GenProf

- (04) Buat Profil: AA-Autodep

- UFW

- (01) Penggunaan Dasar UFW

- (02) Masquerade IP

- Nftables

- (01) Mengaktifkan layanan

- (02) Operasi Dasar Nftables

- Yang lain

- OpenScap – Audit Keamanan

- Lynis – Audit Keamanan

- AIDE – ID berbasis host

- PSACCT – Akuntansi Proses

- PWQuality – Aturan Kata Sandi

- Clamav – Antivirus

- ACL – Daftar Kontrol Akses

- Rubi

- (01) Pasang Ruby 3.0

- (01) Pasang Ruby on Rails 7

- .BERSIH

- (01) Instal .Net 6.0

- Php

- (01) Pasang Php 8.1

- (02) Pasang Laravel

- (03) Pasang CakePhp

- JavaScript / naskah

- (01) Instal Node.JS 12

- (02) Instal [n] perintah

- (03) Pasang sudut 12

- (04) Instal React

- (05) Instal berikutnya.JS

- (06) Node.JS + TypeScript

- Python

- (01) Pasang Python 3.10

- (02) Instal Django 4

- Nvidia

- (01) Instal Driver Grafis

- (02) Instal Container Toolkit

- (03) Instal NVIDIA HPC SDK

- (04) Instal Cuda 11.5

- Tensorflow

- (01) Instal TensorFlow

- (02) TensorFlow Docker (CPU)

- (03) TensorFlow Docker (GPU)

- Karat

- (01) Pasang karat

- Pergi

- (01) Instal Go

- Jawa

- (01) Instal OpenJDK 8

- (02) Instal OpenJDK 11

- (03) Instal OpenJDK 17

- (04) Instal Tomcat 10

- (05) Instal Jenkins

- Yang lain

- Konfigurasikan RAID 1

- Buat sertifikat SSL (tanda diri)

- Dapatkan Sertifikat SSL (Mari Enkripsi)

- Ubah run-level

- Atur zona waktu sistem

- Setel lokal sistem

- Atur nama host

- Bergabunglah dalam Domain Iklan

- Lingkungan desktop

- (01) Lingkungan desktop gnome

- (02) Lingkungan desktop KDE

- (03) Lingkungan desktop kayu manis

- (04) Mate Desktop Environment

- (05) Lingkungan desktop xfce

- (06) Mengkonfigurasi server VNC

- (07) Konfigurasikan server XRDP

- (08) Klien VNC: Novnc

- Atur kuota disk

- Tampilkan Info Pengaturan Disk

- Periksa bandwidth jaringan

- Konfigurasikan ikatan jaringan

- Jitsi Meet – Konferensi Video

- Lsync – sinkronisasi file

- RSYNC – Sinkronisasi File

- Grafana – Dasbor Web

- PowerShell – Commandline Shell

- Snappy – Paket Kelola

- Gitlab – Kelola Proyek

- RedMine – Kelola Proyek

- Usermin – Kelola Sistem

- Webmin – Sistem Kelola

- Kokpit – Kelola Sistem

- RSyslog – Log Managr

- Journald – Log Kelola

- ElasticStack – mesin pencari++

- (01) Instal Elasticsearch

- (02) Elasticsearch Cluster

- (03) Pasang kibana

- (04) Instal Metricbeat

- (05) Instal PacketBeat

- (06) Instal FileBeat

- (01) Instal Memcached

- (02) Penggunaan Dasar

- (03) Gunakan di Python

- (04) Gunakan pada PHP

- (05) Gunakan di Perl

- (01) Instal Rabbitmq

- (02) Gunakan pada python

- (03) Gunakan pada PHP

- (04) Gunakan di Ruby

- (05) Aktifkan Web UI

- (06) Gunakan RabbitMqadmin

- (07) Konfigurasikan cluster

- (01) Instal Subversion

- (02) Akses jarak jauh ke repositori

- (03) Tetapkan izin akses

- (04) Akses http ke repositori

- (05) Akses dari klien Windows

- (01) Instal git

- (02) Akses ke repo melalui ssh

- (03) Akses ke repo melalui git

- (04) Akses ke repo melalui http

- (05) Buat repositori bersama

- (06) Instal gitweb

- (07) Instal git untuk windows

- (08) Pasang Tortoisegit

- (09) Gunakan git-svn

- (01) Instal ansible

- (02) Penggunaan Dasar Ansible

- (03) Gunakan buku pedoman (dasar)

- (04) Gunakan Playbook (Variabel)

- (05) Gunakan PlayBook (kapan)

- (06) Gunakan PlayBook (beri tahu)

- (07) Gunakan Playbook (termasuk)

- (08) Gunakan buku pedoman (peran)

- (09) Instal ansible AWX

- (10) AWX: Tambahkan inventaris

- (11) AWX: Tambahkan kredensial

- (12) AWX: Tambahkan proyek

- (13) AWX: Tambahkan template pekerjaan

- (14) AWX: Jalankan pekerjaan

- (01) Pasang alat pacu jantung

- (02) Atur perangkat pagar

- (03) Setel penyimpanan bersama LVM

- (04) Setel sumber daya cluster (NFS)

- (05) Atur sumber daya cluster (APACHE2)

- (06) Akses ke Web GUI

- (01) Konfigurasikan server VPN

- (02) Konfigurasikan klien VPN

- (01) Mengkonfigurasi server Wireguard

- (02) Conf Wireguard Client (UBU)

- (03) Conf Wireguard Client (Win)

- (01) Instal NextCloud

- (02) Tambahkan akun pengguna

- (03) Unggah file

- (04) Gunakan aplikasi kantor

- (05) Akses melalui WebDAV

- (06) Akses melalui klien desktop

- (07) Bagikan Obrolan / Bicara / Layar

- (08) Gunakan surat

- (09) Gunakan kalender

- (10) Gunakan buku alamat

- (11) Gunakan penyimpanan eksternal

- (12) Integrasi Direktori Aktif

- (01) Kelola volume fisical

- (02) Kelola grup volume

- (03) Kelola volume logis

- (04) Mengkonfigurasi volume mirroring

- (05) Mengkonfigurasi volume bergaris

Tautan yang disponsori

Nftables: aktifkan layanan

Ini adalah operasi dasar nftable.

Pembaruan-Alternatif-Konfigurasi Iptables

Ada 2 pilihan untuk iptables alternatif (menyediakan/usr/sbin/ptables). Status Prioritas Path Seleksi ------------------------------------------------------------ * 0/usr/sbin/ptables-nft 20 Mode otomatis 1/usr/sbin/ptables-legacy 10 Mode manual 2/usr/sbin/ptables-nft 20 Mode manual untuk menjaga pilihan saat ini [ *], atau nomor seleksi jenis:

Systemctl Disable – -NOW UFW

Sinkronisasi keadaan UFW.Layanan dengan skrip layanan sysv dengan/lib/systemd/systemd-sysv-install. Mengeksekusi:/lib/systemd/systemd-sysv-install nonaktifkan UFW dihapus/etc/systemd/system/multi-pengguna.target.ingin/ufw.melayani.

Systemctl Enable – -NOW nftables

Dibuat symlink/etc/systemd/system/sysinit.target.ingin/nftable.Layanan →/lib/systemd/system/nftable.melayani.

# [nftables.Layanan] mengembalikan aturan dari [/etc/nftables.conf]

Systemctl Cat nftables.melayani

#/lib/systemd/system/nftable.Layanan [Unit] Deskripsi = dokumentasi nftables = man: nft (8) http: // wiki.nftables.org wanted = network-pre.Target Sebelum = Network-Pre.target shutdown.Target Konflik = Shutdown.Target defaultDependencies = Tidak [Layanan] type = oneshot tetap resterexit = ya standarinput = null protectsystem = full protecthome = true execStart =/usr/sbin/nft -f/etc/nftables.onf execreload =/usr/sbin/nft -f/etc/nftables.aturan Execstop =/usr/sbin/nft flush aturan [install] wanted = sysinit.target

# [/etc/nftables.conf] tidak memiliki pengaturan penyaringan secara default

Cat /etc /nftables.conf

#!/USR/SBIN/NFT -F FLUSH RUSTET TABLE INET Filter < chain input < type filter hook input priority 0; >Rantai maju < type filter hook forward priority 0; >output rantai < type filter hook output priority 0; >>

# konfirmasi aturan UFW saat ini (berdasarkan UFW sedang berjalan)

status ufw verbose

Status: active Logging: on (low) Default: deny (incoming), allow (outgoing), disabled (routed) New profiles: skip To Action From -- ------ ---- 22/tcp ALLOW IN Anywhere 80/tcp ALLOW IN Anywhere 443 ALLOW IN Anywhere 22/tcp (v6) ALLOW IN Anywhere (v6) 80/tcp (v6) ALLOW IN Anywhere (v6) 443 (v6) ALLOW IN Anywhere (v6)

# output aturan saat ini ke [/etc/nftables.conf]

ptables-save> ufw-rules.membuang

ptables-Restore-translate -f UFW-rules.dump> aturan.nft

Siapkan Ubuntu’S built-in firewall

Ubuntu’S built-in firewall bernama UFW (firewall tidak rumit).

Sebenarnya UFW hanyalah utilitas yang membuatnya lebih mudah untuk mengonfigurasi kompleks Aturan Filter Paket IP Untuk Firewall Kernel Linux yang mana sejak itu Kernel Linux 2.4.X dan nanti Netfilter.

Netfilter yang ditulis oleh Rusty Russel bergabung Maret 2000 ke dalam Kernel Linux 2.4.X Dan kemudian seri kernel. Pendahulu itu ipchains di kernel 2.2 seri.

Sumber: https: // en.Wikipedia.org/wiki/netfilterBiasanya untuk mengonfigurasi aturan ini yang Anda gunakan di masa lalu ptable Dan sekarang penggantinya nftables (Sejak Kernel Linux 3.13).

UFW adalah paling depan untuk ptable Dan nftables yang membuatnya lebih mudah untuk mengonfigurasi aturan ini.

Juga ptable Dan nftables itu sendiri hanya digunakan untuk terhubung Netfilter yang merupakan kerangka kerja di dalam Kernel Linux.

Netfilter menawarkan berbagai fungsi dan operasi untuk penyaringan paket, Terjemahan Alamat Jaringan, Dan terjemahan port, yang menyediakan fungsionalitas yang diperlukan untuk mengarahkan paket melalui jaringan dan melarang paket untuk mencapai lokasi sensitif dalam jaringan.

ptable adalah program baris perintah Userspace yang digunakan untuk mengonfigurasi Linux 2.4.X dan nanti aturan penyaringan paket. Itu ditargetkan untuk administrator sistem.

nftables adalah penerus ptable, Ini memungkinkan klasifikasi paket yang jauh lebih fleksibel, dapat diskalakan, dan kinerja. Di sinilah semua fitur baru yang mewah dikembangkan.

nftables sekarang default di dalam dan sejak itu Debian 10, Ubuntu 20.04, RHEL 8, SUSE 15 Dan Fedora 32.

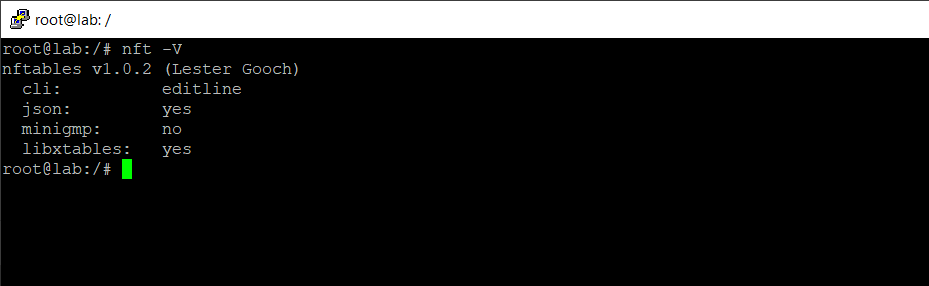

Untuk memeriksa versi nftables Anda dapat gunakan

Anda masih bisa menggunakan ptable di Ubuntu’rilis baru (i.e, menggunakan Sintaks ptables dengan NF_Tables Kernel Subsystem) tetapi dengan nf_tables sebagai backend default.

Sumber: https: // wiki.Debian.org/nftableSeperti yang Anda lihat di bawah Wenn mengeksekusi UPDATE-ALTERNATIF –Config ptables perintah, Anda juga dapat beralih ke warisan ptable alat.

$ ptables -v

atau

$ ptables -nft -vDengan mengeksekusi UPDATE-ALTERNATIF –Config ptables Perintah, Anda dapat melihat semua versi yang diinstal.

Instalasi

Biasanya UFW secara default diinstal pada ubuntu tetapi tidak diaktifkan, jika tidak Anda dapat menginstalnya sebagai berikut.

Konfigurasi

Secara default UFW dinonaktifkan. Jadi sebelum aktifkan UFW, Anda harus terlebih dahulu mengonfigurasi dan mengizinkan port yang Anda butuhkan untuk mengakses ubuntu, seperti ssh.

$ sudo ufw mengizinkan ssh

Atau Anda dapat memasukkan nomor port secara langsung untuk layanan, ini akan memungkinkan TCP dan UDP Port 22

$ sudo ufw memungkinkan 22Untuk hanya mengizinkan lalu lintas TCP di port

$ sudo ufw memungkinkan 22/tcpUntuk menghapus Anda dapat menggunakan

$ sudo ufw hapus izin ssh

$ sudo ufw hapus izin 22UFW secara default akan menetapkan aturan untuk lalu lintas yang masuk, untuk memblokir lalu lintas keluar Anda juga dapat menentukan arah

$ sudo ufw menolak sshUntuk menghapus penggunaan aturan keluar

$ sudo ufw hapus tolak sshJika Anda ingin memblokir lalu lintas hanya dari IP tertentu

$ sudo ufw menyangkal tcp proto dari 8.8.8.8 ke port 22Jika Anda ingin mengizinkan lalu lintas hanya dari IP tertentu

$ sudo UFW Izinkan Proto TCP dari 192.168.0.2 untuk port 22Untuk memeriksa aturan dan jika UFW diaktifkan

Untuk mengatur ulang firewall ke status defaultnya