Apakah ubuntu memiliki firewall?

Cara mengkonfigurasi firewall bawaan ubuntu

Ringkasan

Dalam artikel ini, kami akan mengeksplorasi cara mengkonfigurasi firewall built-in Ubuntu menggunakan UFW (firewall tanpa komplikasi) dan GuFW (ujung depan grafis untuk UFW). Kami akan membahas firewall yang diinstal sebelumnya di Ubuntu, cara mengaktifkannya, dan bagaimana cara bekerja dengan aturan untuk mengizinkan atau menolak lalu lintas tertentu. Selain itu, kami akan mencakup profil aplikasi dan bagaimana mereka dapat menyederhanakan proses mengkonfigurasi firewall.

Poin -poin penting

1. Ubuntu hadir dengan firewall yang diinstal sebelumnya yang dikenal sebagai UFW (Firewall tanpa komplikasi).

2. UFW adalah frontend untuk perintah Linux Iptables standar.

3. GuFW adalah ujung depan grafis untuk UFW, memudahkan pengguna normal untuk mengonfigurasi firewall.

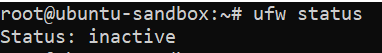

4. Firewall dinonaktifkan secara default di Ubuntu.

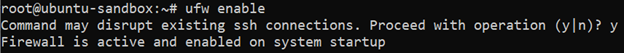

5. Untuk mengaktifkan firewall, jalankan perintah “sudo ufw aktifkan” di terminal.

6. Aturan dapat ditambahkan untuk mengizinkan atau menolak jenis lalu lintas tertentu.

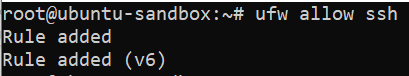

7. Contoh Perintah untuk Mengizinkan Lalu Lintas SSH di Port 22:

- “Sudo UFW Izinkan 22” (memungkinkan lalu lintas TCP dan UDP, tidak ideal jika UDP tidak diperlukan)

- “Sudo UFW Izinkan 22/TCP” (hanya memungkinkan lalu lintas TCP di port 22)

- “Sudo UFW Izinkan SSH” (periksa file /etc /layanan untuk port SSH membutuhkan dan mengizinkannya)

8. Aturan dapat ditetapkan untuk lalu lintas yang masuk dan keluar.

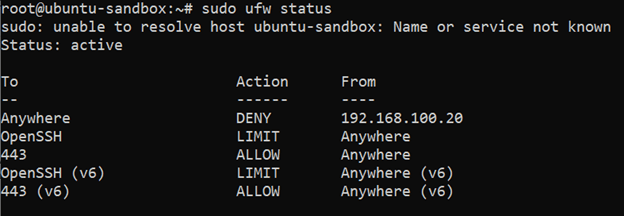

9. Aturan dapat dilihat menggunakan perintah “status sudo ufw”.

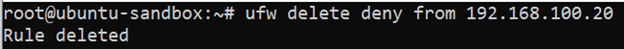

10. Aturan dapat dihapus menggunakan perintah “sudo ufw hapus [aturan]”.

11. Firewall dapat diatur ulang ke status default menggunakan perintah “Sudo UFW Reset”.

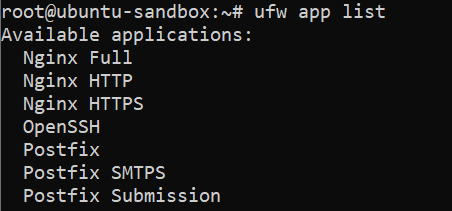

12. UFW mendukung profil aplikasi untuk konfigurasi yang lebih mudah.

13. Profil Aplikasi Dapat Terdaftar Menggunakan Perintah “Daftar Aplikasi Sudo UFW”.

14. Informasi tambahan tentang profil aplikasi tertentu dapat diperoleh dengan menggunakan perintah “Info Aplikasi Sudo UFW [Nama]”.

Pertanyaan dan jawaban

1. Apakah ada firewall otomatis yang sudah diinstal atau otomatis di Ubuntu? Apakah saya membutuhkan satu?

Ya, Ubuntu hadir dengan firewall yang diinstal sebelumnya yang dikenal sebagai UFW (Firewall Tidak Rumit). Sementara Linux umumnya dianggap lebih aman daripada sistem operasi lainnya, memiliki firewall masih penting untuk melindungi sistem Anda dari akses yang tidak sah.

2. Apa itu ufw dan gufw?

UFW adalah frontend untuk perintah Linux Iptables standar, dan memungkinkan konfigurasi firewall yang lebih mudah. GuFW, di sisi lain, adalah ujung depan grafis untuk UFW, membuatnya lebih ramah pengguna untuk pengguna normal.

3. Bagaimana saya bisa mengaktifkan firewall?

Untuk mengaktifkan firewall di Ubuntu, buka terminal dan jalankan perintah “sudo ufw aktifkan”. Ini akan mengaktifkan firewall dan mulai menerapkan aturan yang dikonfigurasi.

4. Bagaimana saya bisa menambahkan aturan untuk mengizinkan lalu lintas tertentu?

Anda dapat menambahkan aturan untuk mengizinkan lalu lintas tertentu menggunakan perintah “SUDO UFW Izinkan [Port/Protocol]”. Misalnya, untuk mengizinkan lalu lintas ssh di port 22, Anda dapat menjalankan perintah “sudo ufw izinkan 22” atau “sudo ufw memungkinkan ssh”.

5. Dapatkah saya melihat aturan yang saya buat?

Ya, Anda dapat melihat aturan yang telah Anda buat dengan menjalankan perintah “status sudo ufw” di terminal. Ini akan menampilkan daftar aturan aktif.

6. Bagaimana saya bisa menghapus aturan?

Untuk menghapus aturan, gunakan perintah “sudo ufw hapus [aturan]”. Misalnya, untuk berhenti menolak lalu lintas SSH yang keluar, Anda akan menjalankan “sudo ufw delete tolak ssh”.

7. Apakah ada cara untuk mengatur ulang firewall ke status defaultnya?

Ya, Anda dapat mengatur ulang firewall ke status default dengan menjalankan perintah “Sudo UFW Reset”. Ini akan menghapus semua aturan dan pengaturan yang telah Anda konfigurasikan.

8. Apa itu profil aplikasi?

Profil Aplikasi adalah konfigurasi yang telah ditentukan sebelumnya yang memungkinkan konfigurasi firewall yang lebih mudah untuk aplikasi tertentu. Anda dapat mencantumkan profil aplikasi yang tersedia menggunakan perintah “Daftar Aplikasi Sudo UFW”.

9. Bagaimana saya bisa mendapatkan informasi lebih lanjut tentang profil aplikasi tertentu?

Untuk mendapatkan informasi lebih lanjut tentang profil aplikasi tertentu, gunakan perintah “Info Aplikasi Sudo UFW [Nama]”. Ini akan memberikan perincian tentang profil dan aturan yang disertakan.

10. Bagaimana cara menyangkal lalu lintas tertentu?

Untuk menyangkal lalu lintas tertentu, Anda dapat menggunakan perintah “sudo ufw menyangkal [port/protokol]”. Misalnya, untuk menolak lalu lintas TCP dari alamat IP tertentu ke port 22, Anda akan menjalankan “sudo UFW menyangkal proto TCP dari [IP] ke port 22”.

11. Dapatkah firewall dikelola melalui antarmuka grafis?

Ya, firewall dapat dikelola melalui antarmuka grafis menggunakan GUFW, ujung depan grafis untuk UFW. Ini menyediakan cara yang ramah pengguna untuk mengonfigurasi firewall.

12. Adalah firewall berjalan secara default, bahkan jika itu ditampilkan sebagai dinonaktifkan di gufw?

Ya, firewall berjalan secara default di Ubuntu, bahkan jika itu ditampilkan sebagai dinonaktifkan di gufw. Pesan Aktifkan/Nonaktifkan di GUFW mengacu pada aturan yang ditetapkan dengan UFW, bukan ke status aktual firewall.

13. Bagaimana cara memeriksa apakah firewall sedang berjalan?

Anda dapat memeriksa apakah firewall berjalan dengan menjalankan perintah “sudo ptables –list –verbose” di terminal. Ini akan menunjukkan aturan firewall dan mengkonfirmasi bahwa firewall aktif.

14. Dapatkah saya mengonfigurasi aturan firewall tanpa mengaktifkan firewall terlebih dahulu?

Ya, Anda dapat mengonfigurasi aturan firewall tanpa mengaktifkan firewall. Anda dapat menambahkan aturan saat firewall offline, dan kemudian mengaktifkannya setelah Anda selesai mengkonfigurasi aturan.

15. Dapatkah saya mengonfigurasi aturan kompleks dengan UFW?

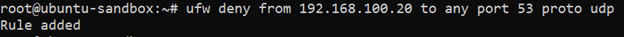

Ya, UFW mendukung aturan yang kompleks. Misalnya, Anda dapat menolak lalu lintas dari alamat IP tertentu ke port tertentu menggunakan perintah “sudo UFW menyangkal proto TCP dari [IP] ke port [port]” apa pun. Ini memungkinkan kontrol berbutir halus atas lalu lintas yang diizinkan atau ditolak oleh firewall.

Cara mengkonfigurasi ubuntu’S built-in firewall

Dengan cara ini Anda akan memblokir semua lalu lintas dari 192.168.100.20 ke port 53 menggunakan protokol UDP, yang biasanya disediakan untuk layanan DNS.

Apakah ada firewall yang sudah diinstal atau otomatis?

Apakah ubuntu datang dengan firewall yang sudah diinstal atau otomatis? Jika tidak, apakah saya membutuhkannya? Saya telah membaca beberapa artikel tentang keunggulan Linux dibandingkan sistem operasi lain tentang keamanan (tidak perlu memiliki antivirus, . ) tetapi ingin memastikan.

68.8K 55 55 Lencana Emas 214 214 Lencana Perak 325 325 Lencana Perunggu

Ditanya 24 Okt 2010 pukul 14:55

Pedroo Pedroo

5 Jawaban 5

Ubuntu memiliki firewall yang termasuk dalam kernel, dan berjalan secara default. Apa yang Anda butuhkan untuk mengelola firewall ini adalah ptable. Tapi ini rumit untuk dikelola, sehingga Anda dapat menggunakan UFW (firewall tidak rumit) untuk mengonfigurasinya. Tapi UFW masih sesuatu yang sulit bagi pengguna normal, jadi yang dapat Anda lakukan adalah menginstal Gufw Itu hanya ujung depan grafis untuk UFW.

Jika Anda menggunakan GuFW, pertama kali Anda melihat di bagian bawah jendela ‘Firewall Dinonaktifkan’. Tapi ini tidak benar, firewall Anda sudah berjalan. Ini mengaktifkan/menonaktifkan pesan mengacu pada aturan yang ditetapkan dengan UFW, bukan ke firewall.

Jika Anda tidak percaya saya membuka terminal dan menulis

sudo ptables -list --verbose Coba ini dengan gufw diaktifkan Dan dengan disabilitas. Anda akan melihat bahwa satu -satunya perbedaan adalah aturan yang Anda tetapkan dengan gufw.

Cara mengkonfigurasi ubuntu’S built-in firewall

Chris Hoffman

Chris Hoffman

Pemimpin Redaksi

Chris Hoffman adalah pemimpin redaksi How-To Geek. Dia menulis tentang teknologi selama lebih dari satu dekade dan merupakan kolumnis PCWorld selama dua tahun. Chris telah menulis untuk The New York Times Dan Santapan pembaca, telah diwawancarai sebagai pakar teknologi di stasiun TV seperti Miami’s NBC 6, dan pekerjaannya diliput oleh outlet berita seperti BBC. Sejak 2011, Chris telah menulis lebih dari 2.000 artikel yang telah dibaca lebih dari satu miliar kali — dan itu hanya di sini di How-To Geek. Baca selengkapnya.

Diperbarui 10 Jul 2017, 4:11 PM EDT | 2 menit dibaca

Ubuntu termasuk firewall sendiri, yang dikenal sebagai UFW – pendek untuk “Firewall yang tidak rumit.” UFW adalah frontend yang lebih mudah digunakan untuk perintah Linux Iptables standar. Anda bahkan dapat mengontrol UFW dari antarmuka grafis. Ubuntu’S Firewall dirancang sebagai cara mudah untuk melakukan tugas firewall dasar tanpa belajar ptables. Itu tidak’t menawarkan semua kekuatan dari perintah ptables standar, tetapi itu’S kurang kompleks.

Penggunaan Terminal

Firewall dinonaktifkan secara default. Untuk mengaktifkan firewall, jalankan perintah berikut dari terminal:

sudo ufw aktifkan

Kamu don’t tentu harus mengaktifkan firewall terlebih dahulu. Anda dapat menambahkan aturan saat firewall offline, dan kemudian mengaktifkannya setelah Anda’kembali mengkonfigurasinya.

Bekerja dengan aturan

Membiarkan’S bilang Anda ingin mengizinkan lalu lintas ssh di port 22. Untuk melakukannya, Anda dapat menjalankan salah satu dari beberapa perintah:

Sudo UFW Izinkan 22 (memungkinkan lalu lintas TCP dan UDP – tidak ideal jika UDP ISN’t perlu.) Sudo UFW memungkinkan 22/TCP (hanya memungkinkan lalu lintas TCP di port ini.) sudo ufw mengizinkan ssh (memeriksa file /etc /layanan pada sistem Anda untuk port yang dibutuhkan SSH dan memungkinkannya. Banyak layanan umum tercantum dalam file ini.)

UFW mengasumsikan Anda ingin mengatur aturan untuk lalu lintas yang masuk, tetapi Anda juga dapat menentukan arah. Misalnya, untuk memblokir lalu lintas SSH yang keluar, jalankan perintah berikut:

sudo ufw menolak ssh

Anda dapat melihat aturan Anda’ve dibuat dengan perintah berikut:

Status Sudo UFW

Untuk menghapus aturan, tambahkan kata hapus sebelum aturan. Misalnya, untuk berhenti menolak lalu lintas SSH yang keluar, jalankan perintah berikut:

sudo ufw hapus tolak ssh

UFW’S Sintaks memungkinkan aturan yang cukup kompleks. Misalnya, aturan ini menolak lalu lintas TCP dari IP 12.34.56.78 ke Port 22 pada sistem lokal:

sudo ufw menyangkal tcp proto dari 12.34.56.78 ke port 22

Untuk mengatur ulang firewall ke status defaultnya, jalankan perintah berikut:

Sudo UFW Reset

Profil Aplikasi

Beberapa aplikasi yang membutuhkan port terbuka dilengkapi dengan profil UFW untuk membuat ini lebih mudah. Untuk melihat profil aplikasi yang tersedia di sistem lokal Anda, jalankan perintah berikut:

Daftar Aplikasi Sudo UFW

Lihat informasi tentang profil dan aturan yang disertakan dengan perintah berikut:

nama info aplikasi sudo ufw

Izinkan profil aplikasi dengan perintah izin:

sudo ufw izinkan nama

Informasi lebih lanjut

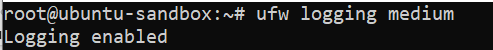

Logging dinonaktifkan secara default, tetapi Anda juga dapat mengaktifkan logging untuk mencetak pesan firewall ke log sistem:

Sudo UFW Logging

Untuk informasi lebih lanjut, jalankan Man ufw Perintah untuk membaca UFW’halaman manual.

Antarmuka grafis GuFW

GuFW adalah antarmuka grafis untuk UFW. Ubuntu tidak’t datang dengan antarmuka grafis, tetapi gufw termasuk dalam ubuntu’S Repositori Perangkat Lunak. Anda dapat menginstalnya dengan perintah berikut:

sudo apt-get install gufw

GuFW muncul di dasbor sebagai aplikasi bernama Firewall Configuration. Seperti UFW itu sendiri, GuFW menyediakan antarmuka yang sederhana dan mudah digunakan. Anda dapat dengan mudah mengaktifkan atau menonaktifkan firewall, mengontrol kebijakan default untuk lalu lintas masuk atau keluar, dan menambahkan aturan.

Editor aturan dapat digunakan untuk menambahkan aturan sederhana atau lebih rumit.

Ingat, Anda bisa’T Lakukan semuanya dengan UFW – Untuk tugas firewall yang lebih rumit, Anda’ll harus membuat tangan Anda kotor dengan ptables.

| Perintah Linux | |

| File | ter · pv · kucing · tac · Chmod · grep · diff · sed · ar · pria · pushd · popd · fsck · testdisk · seq · fd · Pandoc · CD · $ Path · AWK · bergabung · jq · melipat · uniq · Journalctl · ekor · Stat · ls · fstab · gema · lebih sedikit · chgrp · chown · putaran · Lihat · string · jenis · ganti nama · ritsleting · unzip · gunung · Umount · Install · fdisk · MKFS · rm · rmdir · rsync · df · GPG · vi · nano · mkdir · du · ln · tambalan · mengubah · rclone · sobekan · SRM · scp · Gzip · chattr · memotong · menemukan · Umask · toilet · tr |

| Proses | alias · layar · atas · Bagus · Renice · kemajuan · strace · Systemd · tmux · chsh · sejarah · pada · kelompok · bebas · yang · dmesg · chfn · usermod · ps · chroot · xargs · Tty · Pinky · lsof · vmstat · waktu habis · dinding · Ya · membunuh · tidur · sudo · su · waktu · groupadd · usermod · kelompok · lshw · matikan · menyalakan ulang · berhenti · matikan · passwd · LSCPU · crontab · tanggal · bg · FG · pidof · Nohup · PMAP |

| Jaringan | netstat · ping · Traceroute · aku p · SS · siapa yang · fail2ban · BMon · menggali · jari · nmap · ftp · keriting · wget · WHO · siapa saya · w · ptable · ssh-keygen · UFW · Arping · Firewalld |

TERKAIT: Laptop linux terbaik untuk pengembang dan penggemar

- › Cara Memulai dengan Firewalld di Linux

- › Cara membangun sinkronisasi file cloud Anda sendiri dengan nextcloud

- › Mac Anda’S firewall tidak aktif secara default: apakah Anda perlu mengaktifkannya?

- › Samsung Galaxy Z Fold 4 hits baru sepanjang masa, ditambah lebih banyak penawaran

- › Sennheiser Profile USB Review: Mikrofon streaming padat dengan kontrol langsung

- › Anda sekarang dapat menghubungi nomor untuk mendapatkan perjalanan Uber

- › Amazon mengungkapkan baru “Echo Pop” dan tampilan pintar yang diperbarui

- › Cara memperbaiki “Sesuatu tidak’T pergi sesuai rencana” Kesalahan di Windows 11

Chris Hoffman

Chris Hoffman adalah pemimpin redaksi How-To Geek. Dia menulis tentang teknologi selama lebih dari satu dekade dan merupakan kolumnis PCWorld selama dua tahun. Chris telah menulis untuk The New York Times Dan Santapan pembaca, telah diwawancarai sebagai pakar teknologi di stasiun TV seperti Miami’s NBC 6, dan pekerjaannya diliput oleh outlet berita seperti BBC. Sejak 2011, Chris telah menulis lebih dari 2.000 artikel yang telah dibaca lebih dari satu miliar kali — dan itu hanya di sini di How-To Geek.

Baca bio lengkap »

Cara mengatur firewall dengan ufw di ubuntu 22.04

UFW, atau firewall yang tidak rumit, adalah antarmuka manajemen firewall yang disederhanakan yang menyembunyikan kompleksitas teknologi penyaringan paket tingkat rendah seperti ptables dan nftables . Jika kamu’ingin mulai mengamankan jaringan Anda, dan Anda’tidak yakin alat mana yang akan digunakan, UFW mungkin menjadi pilihan yang tepat untuk Anda.

Tutorial ini akan menunjukkan kepada Anda cara mengatur firewall dengan UFW di Ubuntu 22.04.

Prasyarat

Untuk mengikuti tutorial ini, Anda akan membutuhkan:

- Satu Ubuntu 22.04 Server dengan pengguna non-root sudo, yang dapat Anda atur dengan mengikuti pengaturan server awal kami dengan Ubuntu 22.04 Tutorial.

UFW diinstal secara default di Ubuntu. Jika telah dihapus karena beberapa alasan, Anda dapat menginstalnya dengan sudo apt instal ufw .

Langkah 1 – Menggunakan IPv6 dengan UFW (Opsional)

Tutorial ini ditulis dengan IPv4 dalam pikiran, tetapi akan bekerja untuk IPv6 dan selama Anda mengaktifkannya. Jika server ubuntu Anda telah diaktifkan IPv6, pastikan bahwa UFW dikonfigurasi untuk mendukung IPv6 sehingga akan mengelola aturan firewall untuk IPv6 selain IPv4. Untuk melakukan ini, buka konfigurasi UFW dengan Nano atau editor favorit Anda.

Kemudian pastikan nilai IPv6 adalah ya . Seharusnya terlihat seperti ini:

/etc/default/ufw kutipan

Ipv6 =Ya Simpan dan tutup file. Sekarang, saat UFW diaktifkan, itu akan dikonfigurasi untuk menulis aturan firewall IPv4 dan IPv6. Namun, sebelum mengaktifkan UFW, kami ingin memastikan bahwa firewall Anda dikonfigurasi untuk memungkinkan Anda terhubung melalui SSH. Membiarkan’s Mulailah dengan mengatur kebijakan default.

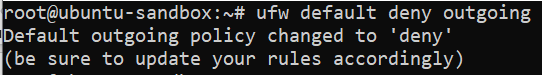

Langkah 2 – Menyiapkan Kebijakan Default

Jika kamu’baru saja memulai dengan firewall Anda, aturan pertama yang ditentukan adalah kebijakan default Anda. Aturan -aturan ini mengontrol bagaimana menangani lalu lintas yang tidak secara eksplisit cocok dengan aturan lain. Secara default, UFW diatur untuk menyangkal semua koneksi yang masuk dan memungkinkan semua koneksi keluar. Ini berarti siapa pun yang mencoba mencapai server Anda tidak akan dapat terhubung, sementara aplikasi apa pun di dalam server akan dapat mencapai dunia luar.

Membiarkan’S Atur aturan UFW Anda kembali ke default sehingga kami dapat yakin bahwa Anda’ll dapat mengikuti tutorial ini. Untuk mengatur default yang digunakan oleh UFW, gunakan perintah ini:

Anda akan menerima output seperti yang berikut:

KeluaranKebijakan masuk default diubah menjadi 'menyangkal' (pastikan untuk memperbarui aturan Anda sesuai) Kebijakan keluar default diubah menjadi 'Izinkan' (pastikan untuk memperbarui aturan Anda sesuai)

Perintah -perintah ini mengatur default untuk menyangkal masuk dan mengizinkan koneksi keluar. Default firewall ini saja mungkin cukup untuk komputer pribadi, tetapi server biasanya perlu menanggapi permintaan yang masuk dari pengguna luar. Kami’akan melihat ke dalam berikutnya.

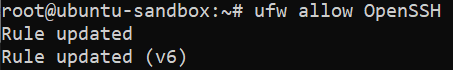

Langkah 3 – Mengizinkan Koneksi SSH

Jika kami mengaktifkan firewall UFW kami sekarang, itu akan menyangkal semua koneksi yang masuk. Ini berarti bahwa kita perlu membuat aturan yang secara eksplisit memungkinkan koneksi yang masuk yang sah – koneksi SSH atau HTTP, misalnya – jika kita ingin server kita menanggapi jenis permintaan tersebut. Jika kamu’menggunakan server cloud, Anda mungkin ingin mengizinkan koneksi SSH yang masuk sehingga Anda dapat terhubung ke dan mengelola server Anda.

Untuk mengonfigurasi server Anda untuk mengizinkan koneksi SSH yang masuk, Anda dapat menggunakan perintah ini:

Ini akan membuat aturan firewall yang akan memungkinkan semua koneksi pada port 22, yang merupakan port yang didengarkan daemon ssh secara default. Ufw tahu apa arti port yang memungkinkan ssh karena itu’S terdaftar sebagai layanan di file /etc /layanan.

Namun, kami benar -benar dapat menulis aturan yang setara dengan menentukan port alih -alih nama layanan. Misalnya, perintah ini berfungsi sama dengan yang di atas:

Jika Anda mengonfigurasi daemon ssh Anda untuk menggunakan port yang berbeda, Anda harus menentukan port yang sesuai. Misalnya, jika server SSH Anda mendengarkan pada port 2222, Anda dapat menggunakan perintah ini untuk mengizinkan koneksi pada port itu:

Sekarang firewall Anda dikonfigurasi untuk memungkinkan koneksi SSH yang masuk, kami dapat mengaktifkannya.

Langkah 4 – Mengaktifkan UFW

Untuk mengaktifkan UFW, gunakan perintah ini:

Anda akan menerima peringatan yang mengatakan perintah tersebut dapat mengganggu koneksi SSH yang ada. Anda sudah mengatur aturan firewall yang memungkinkan koneksi SSH, jadi seharusnya baik untuk melanjutkan. Menanggapi prompt dengan y dan tekan enter .

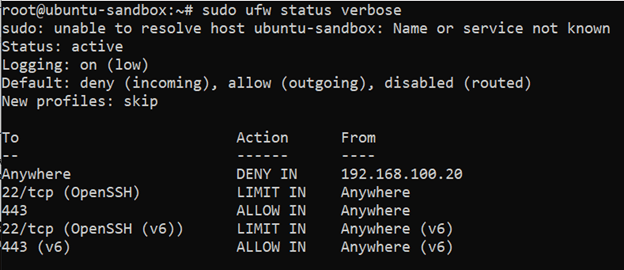

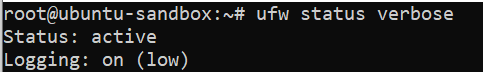

Firewall sekarang aktif. Jalankan perintah verbose status sudo ufw untuk melihat aturan yang ditetapkan. Sisa tutorial ini mencakup cara menggunakan UFW secara lebih rinci, seperti mengizinkan atau menyangkal berbagai jenis koneksi.

Langkah 5 – Mengizinkan koneksi lainnya

Pada titik ini, Anda harus mengizinkan semua koneksi lain yang perlu ditanggapi server Anda. Koneksi yang harus Anda izinkan tergantung pada kebutuhan spesifik Anda. Untungnya, Anda sudah tahu cara menulis aturan yang memungkinkan koneksi berdasarkan nama layanan atau port; Kami sudah melakukan ini untuk SSH di port 22 . Anda juga dapat melakukan ini untuk:

- Http pada port 80, yang digunakan server web yang tidak terenkripsi, menggunakan sudo ufw memungkinkan http atau sudo ufw memungkinkan 80

- Https pada port 443, yang digunakan server web terenkripsi, menggunakan sudo ufw memungkinkan https atau sudo ufw memungkinkan 443

Ada beberapa cara lain untuk mengizinkan koneksi lain, selain menentukan port atau layanan yang diketahui.

Rentang port tertentu

Anda dapat menentukan rentang port dengan UFW. Beberapa aplikasi menggunakan beberapa port, bukan satu port.

Misalnya, untuk mengizinkan koneksi X11, yang menggunakan port 6000 – 6007, gunakan perintah ini:

Saat menentukan rentang port dengan UFW, Anda harus menentukan protokol (TCP atau UDP) yang harus diterapkan oleh aturan. Kami Haven’t menyebutkan ini sebelumnya karena tidak menentukan protokol secara otomatis memungkinkan kedua protokol, yang ok dalam kebanyakan kasus.

Alamat IP tertentu

Saat bekerja dengan UFW, Anda juga dapat menentukan alamat IP. Misalnya, jika Anda ingin mengizinkan koneksi dari alamat IP tertentu, seperti alamat IP kerja atau rumah dari 203.0.113.4, Anda perlu menentukan dari, lalu alamat IP:

Anda juga dapat menentukan port tertentu yang diizinkan oleh alamat IP dengan menambahkan ke port apa pun yang diikuti oleh nomor port. Misalnya, jika Anda ingin mengizinkan 203.0.113.4 Untuk terhubung ke port 22 (SSH), gunakan perintah ini:

Subnet

Jika Anda ingin mengizinkan subnet alamat IP, Anda dapat melakukannya dengan menggunakan notasi CIDR untuk menentukan netmask. Misalnya, jika Anda ingin mengizinkan semua alamat IP mulai dari 203.0.113.1 hingga 203.0.113.254 Anda bisa menggunakan perintah ini:

Demikian juga, Anda juga dapat menentukan port tujuan bahwa subnet 203.0.113.0/24 diizinkan untuk terhubung ke. Sekali lagi, kami’ll gunakan port 22 (ssh) sebagai contoh:

Koneksi ke antarmuka jaringan tertentu

Jika Anda ingin membuat aturan firewall yang hanya berlaku untuk antarmuka jaringan tertentu, Anda dapat melakukannya dengan menentukan “Izinkan di On” diikuti dengan nama antarmuka jaringan.

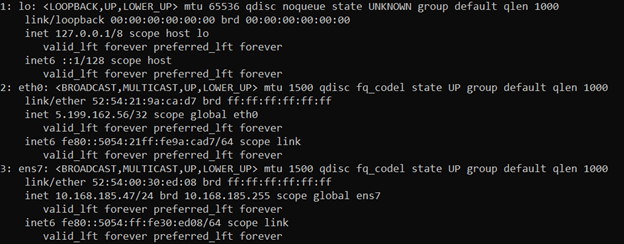

Anda mungkin ingin mencari antarmuka jaringan Anda sebelum melanjutkan. Untuk melakukannya, gunakan perintah ini:

Kutipan Output2: ENP0S3: MTU 1500 QDISC pfifo_fast State . . . 3: ENP0S4: MTU 1500 QDISC NOOP State Down Group Default . . .

Output yang disorot menunjukkan nama antarmuka jaringan. Mereka biasanya dinamai sesuatu seperti eth0, ens1 atau enp3s2 .

Jadi, jika server Anda memiliki antarmuka jaringan publik yang disebut ENS3, Anda dapat mengizinkan lalu lintas HTTP (port 80) dengan perintah ini:

Melakukan hal itu akan memungkinkan server Anda menerima permintaan HTTP dari internet publik.

Atau, jika Anda ingin server database MySQL Anda (port 3306) untuk mendengarkan koneksi pada antarmuka jaringan pribadi ETH1, misalnya, Anda dapat menggunakan perintah ini:

Ini akan memungkinkan server lain di jaringan pribadi Anda untuk terhubung ke database MySQL Anda.

Langkah 6 – Menolak Koneksi

Jika Anda memiliki’t Mengubah Kebijakan Default Untuk Koneksi Masuk, UFW Dikonfigurasi Untuk Menolak Semua Koneksi yang Masuk. Secara umum, ini menyederhanakan proses pembuatan kebijakan firewall yang aman dengan mengharuskan Anda membuat aturan yang secara eksplisit memungkinkan port dan alamat IP tertentu melalui.

Namun, kadang -kadang Anda ingin menolak koneksi tertentu berdasarkan alamat IP sumber atau subnet, mungkin karena Anda tahu bahwa server Anda diserang dari sana. Juga, jika Anda ingin mengubah kebijakan masuk default Anda menjadi mengizinkan (yang tidak disarankan), Anda perlu membuat membantah Aturan untuk layanan apa pun atau alamat IP yang Anda tidak’T ingin mengizinkan koneksi untuk.

Untuk menulis membantah aturan, Anda dapat menggunakan perintah yang dijelaskan di atas, mengganti mengizinkan dengan membantah.

Misalnya, untuk menyangkal koneksi HTTP, Anda dapat menggunakan perintah ini:

Atau jika Anda ingin menyangkal semua koneksi dari 203.0.113.4 Anda bisa menggunakan perintah ini:

Sekarang biarkan’S Lihatlah cara menghapus aturan.

Langkah 7 – Menghapus Aturan

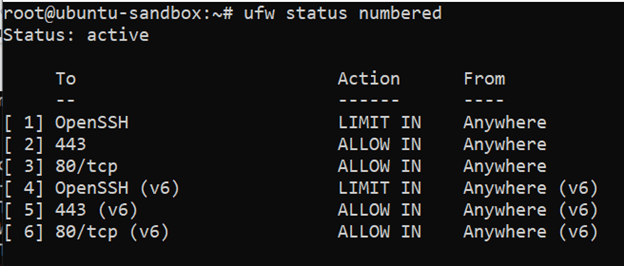

Mengetahui cara menghapus aturan firewall sama pentingnya dengan mengetahui cara membuatnya. Ada dua cara berbeda untuk menentukan aturan mana yang akan dihapus: dengan nomor aturan atau dengan aturan aktual (mirip dengan bagaimana aturan ditentukan ketika dibuat). Kami’LL mulai dengan Hapus dengan nomor aturan metode karena lebih mudah.

Dengan nomor aturan

Jika kamu’menggunakan nomor aturan untuk menghapus aturan firewall, hal pertama Anda’LL ingin lakukan adalah mendapatkan daftar aturan firewall Anda. Perintah status UFW memiliki opsi untuk menampilkan nomor di sebelah setiap aturan, seperti yang ditunjukkan di sini:

Output bernomor:Status: Aktif untuk bertindak dari------- ---- [1] 22 Izinkan dalam 15.15.15.0/24 [2] 80 memungkinkan di mana saja

Jika Anda memutuskan bahwa Anda ingin menghapus aturan 2, yang memungkinkan koneksi port 80 (http), Anda dapat menentukannya dalam perintah hapus UFW seperti ini:

Ini akan menunjukkan prompt konfirmasi kemudian menghapus aturan 2, yang memungkinkan koneksi http. Perhatikan bahwa jika Anda mengaktifkan IPv6, Anda juga ingin menghapus aturan IPv6 yang sesuai.

Dengan aturan aktual

Alternatif untuk aturan nomor adalah menentukan aturan aktual untuk dihapus. Misalnya, jika Anda ingin menghapus aturan Izin HTTP, Anda dapat menulisnya seperti ini:

Anda juga dapat menentukan aturan dengan izin 80, bukan dengan nama layanan:

Metode ini akan menghapus aturan IPv4 dan IPv6, jika ada.

Langkah 8 – Memeriksa Status dan Aturan UFW

Kapan saja, Anda dapat memeriksa status UFW dengan perintah ini:

Jika UFW dinonaktifkan, yang secara default, Anda’Aku akan melihat sesuatu seperti ini:

KeluaranStatus: tidak aktif

Jika UFW aktif, yang seharusnya jika Anda mengikuti langkah 3, output akan mengatakan bahwa itu’S aktif dan akan mencantumkan aturan apa pun yang ditetapkan. Misalnya, jika firewall diatur untuk memungkinkan koneksi SSH (port 22) dari mana saja, output mungkin terlihat seperti ini:

KeluaranStatus: Logging Aktif: ON (Rendah) Default: DENY (Masuk), Izinkan (keluar), DENY (ROULED) Profil baru: Lewati tindakan dari------- ---- 22/TCP Izinkan di mana saja 22 (v6) Izinkan di mana saja (v6)

Gunakan perintah status jika Anda ingin memeriksa bagaimana UFW telah mengkonfigurasi firewall.

Langkah 9 – Menonaktifkan atau Mengatur Ulang UFW (Opsional)

Jika Anda memutuskan Anda tidak’T ingin menggunakan UFW, Anda dapat menonaktifkannya dengan perintah ini:

Aturan apa pun yang Anda buat dengan UFW tidak akan lagi aktif. Anda selalu dapat menjalankan sudo ufw mengaktifkan jika Anda perlu mengaktifkannya nanti.

Jika Anda sudah memiliki aturan UFW yang dikonfigurasi tetapi Anda memutuskan bahwa Anda ingin memulai kembali, Anda dapat menggunakan perintah reset:

Ini akan menonaktifkan UFW dan menghapus aturan apa pun yang sebelumnya didefinisikan. Perlu diingat bahwa kebijakan default dimenangkan’t ubah ke pengaturan aslinya, jika Anda memodifikasinya di titik mana pun. Ini seharusnya memberi Anda awal yang baru dengan UFW.

Kesimpulan

Firewall Anda sekarang dikonfigurasi untuk mengizinkan (setidaknya) koneksi SSH. Pastikan untuk mengizinkan koneksi masuk lainnya yang dibutuhkan server Anda, sambil membatasi koneksi yang tidak perlu, sehingga server Anda akan fungsional dan aman.

Untuk mempelajari tentang konfigurasi UFW yang lebih umum, lihat UFW Essentials: Tutorial Peraturan dan Perintah Firewall Umum.

Terima kasih telah belajar dengan komunitas DigitalOcean. Lihat penawaran kami untuk menghitung, penyimpanan, jaringan, dan database yang dikelola.

Seri Tutorial: Memulai dengan Komputasi Cloud

Kurikulum ini memperkenalkan komputasi awan sumber terbuka kepada audiens umum bersama dengan keterampilan yang diperlukan untuk menggunakan aplikasi dan situs web dengan aman ke cloud.

Seri Penelusuran: 39 Artikel

- 1/39 Server Cloud: Pengantar

- 2/39 Pengantar Umum untuk Komputasi Awan

- 3/39 Pengaturan Server Awal dengan Ubuntu 22.04

Cara Mengkonfigurasi Firewall Ubuntu dengan UFW

Firewall adalah sistem keamanan untuk jaringan yang memantau semua lalu lintas yang masuk dan keluar. Itu mengizinkan atau memblokir paket data berdasarkan aturan keamanan yang telah ditentukan sebelumnya.

Jika Anda menjalankan sistem produksi, sangat penting bagi Anda untuk memahami cara mengkonfigurasi firewall. Sistem yang dilindungi firewall cenderung terinfeksi oleh informasi berbahaya, karena mereka kurang terpapar ke internet, karena lalu lintas yang masuk dan keluar secara ketat disaring sesuai dengan aturan keamanan.

#Apa UFW?

UFW, juga disebut Firewall yang tidak rumit, adalah kerangka kerja front -end yang menyediakan antarmuka sederhana untuk menggunakan utilitas iptables untuk mengelola netfilter – sistem penyaringan paket kernel linux default. Ini adalah sistem firewall bawaan untuk Ubuntu 20.04 Itu menyederhanakan perintah iptables yang rumit dan memungkinkan Anda untuk membuat konfigurasi firewall dasar dengan lebih mudah.

UFW menggunakan antarmuka baris perintah dengan sejumlah kecil perintah sederhana. Ini mendukung semua aturan firewall dasar, berbagai protokol jaringan, penebangan, dan banyak lagi fitur. Anda dapat memeriksa daftar fitur yang luas dalam dokumentasi UFW resmi.

#Pesis

Untuk mengonfigurasi UFW, Anda harus memiliki hal -hal berikut sebelumnya:

- Ubuntu 20.04 Sistem dengan hak istimewa root

- Pengetahuan Dasar Antarmuka Baris Perintah (CLI)

CATATAN: Tutorial ini tidak hanya berlaku untuk Ubuntu 20.04, tetapi versi LTS lainnya juga. Versi awal UFW telah tersedia sejak Ubuntu 12.04.

#Instal Firewall UFW

UFW Datang Terpasang dengan Sistem Operasi Ubuntu. Namun, Anda dapat memastikan bahwa Anda memiliki versi terbaru UFW dengan mencoba menginstalnya menggunakan perintah berikut:

Instal UFW yang tepat

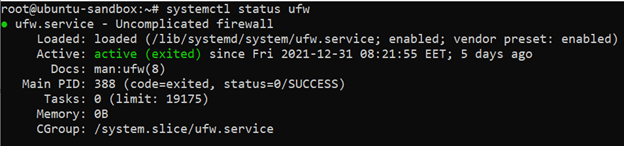

Sekarang Anda memiliki versi terbaru dari UFW yang diinstal, biarkan’s Periksa statusnya dengan menggunakan perintah berikut:

Seperti yang Anda lihat, UFW tidak aktif secara default. Kami akan mengaktifkannya setelah membuat beberapa perubahan penting terlebih dahulu.

Kebijakan Firewall Default #UFW

Jika Anda memulai dengan UFW untuk pertama kalinya, ada baiknya untuk memeriksa kembali kebijakan firewall default. Untuk melakukannya periksa file konfigurasi default UFW:

Secara default, UFW dikonfigurasi untuk menolak semua lalu lintas yang masuk dan memungkinkan semua lalu lintas keluar. Ini berarti bahwa tidak ada yang dapat mencapai sistem Anda, sementara Anda dapat membuat permintaan keluar dari aplikasi atau layanan apa pun.

Kebijakan UFW default dapat diubah dengan pola perintah berikut:

Misalnya, jika Anda ingin mengizinkan semua lalu lintas yang masuk menggunakan perintah berikut:

UFW default memungkinkan masuk

Sementara perintah berikut akan menyangkal semua lalu lintas keluar:

UFW Default Deny Outgoing

Pesan konfirmasi akan ditampilkan setelah setiap perubahan kebijakan, misalnya:

#Allow SSH Connections

Secara default UFW akan memblokir semua lalu lintas yang masuk termasuk SSH dan HTTP. Jika Anda mengaktifkan firewall sebelum menetapkan pengecualian, sesi jarak jauh Anda saat ini akan diakhiri dan Anda menang’T dapat terhubung ke server Anda lagi.

Untuk menghindari ini, Anda perlu mengizinkan koneksi SSH yang masuk dengan menggunakan perintah berikut:

Ini akan membuka port 22 yang merupakan port default. Seperti yang Anda lihat, dua aturan firewall baru telah ditambahkan masing -masing untuk protokol IPv4 dan IPv6:

Jika Anda telah mengonfigurasi SSH untuk menggunakan port lain, silakan gunakan perintah yang lebih spesifik untuk membuat aturan izin untuk koneksi SSH. Misalnya, jika Anda memiliki layanan SSH, mendengarkan port 4422, gunakan perintah berikut:

UFW Izinkan 4422/TCP

Aturan firewall ini memungkinkan koneksi TCP ke port 4422.

#Enable UFW Firewall

Sekarang UFW Anda telah dikonfigurasi, Anda perlu mengaktifkannya dengan menggunakan perintah berikut:

Ini akan segera memulai daemon ufw dan mengaktifkannya di startup sistem. Terima prompt yang diberikan dengan mengetik y dan tekan enter untuk melanjutkan.

Anda dapat memeriksa ulang bahwa ia berjalan menggunakan SystemCTL Service Manager:

Systemctl Status UFW

Aturan firewall #add ufw

Ada berbagai aturan firewall yang dapat Anda terapkan pada sistem Anda melalui UFW:

- Izinkan – Izinkan lalu lintas

- DENY – Buang lalu lintas secara diam -diam

- Tolak – Tolak lalu lintas dan kirim kembali paket kesalahan ke pengirim

- Batas – Batasi koneksi dari alamat IP tertentu yang telah berusaha memulai 6 atau lebih koneksi dalam 30 detik terakhir

Anda dapat menerapkan aturan firewall ini dalam ruang umum atau ruang lingkup yang lebih spesifik. Lingkup generik menerapkan aturan UFW untuk lalu lintas yang masuk dan keluar. Anda dapat menggunakannya dengan pola perintah berikut:

UFW [aturan] [target]

Di sisi lain, Anda mungkin ingin menerapkan aturan tersebut untuk masuk, atau lalu lintas yang keluar secara khusus. Dalam kasus seperti itu Anda harus menggunakan pola perintah berikut sesuai:

UFW [aturan] di [target]

UFW [aturan] keluar [target]

Kami akan melalui beberapa contoh praktis nanti, sehingga Anda bisa melihat beberapa aplikasi kehidupan nyata.

Aturan firewall UFW dapat beroperasi pada banyak target yang berbeda. Anda dapat menargetkan nama layanan, alamat IP, port, dan bahkan antarmuka jaringan. Membiarkan’S sekarang dapatkan melalui masing -masing pola penargetan ini untuk melihat apa yang mungkin.

Profil Aplikasi #Target

Saat UFW diinstal, sebagian besar aplikasi yang mengandalkan jaringan untuk komunikasi mendaftarkan profil mereka dengan UFW, memungkinkan pengguna untuk dengan cepat mengizinkan atau menolak akses eksternal ke aplikasi tersebut.

Anda dapat memeriksa aplikasi mana yang terdaftar di UFW dengan perintah berikut:

Beginilah hasil output Anda:

Untuk memungkinkan akses masuk dan keluar ke salah satu aplikasi ini menggunakan pola perintah berikut:

UFW Izinkan [Nama Aplikasi]

Misalnya, Anda dapat mengizinkan koneksi openssh dengan perintah berikut:

UFW Izinkan OpenSsh

Aturan firewall ini memungkinkan semua lalu lintas yang masuk dan keluar untuk aplikasi OpenSsh. Anda bisa lebih spesifik dan hanya mengizinkan lalu lintas SSH yang masuk dengan perintah berikut:

ufw memungkinkan di openssh

Namun demikian, praktik terbaik untuk mengaktifkan akses ssh di server jarak jauh adalah menggunakan aturan batas. Ini hanya memungkinkan 6 koneksi dari alamat IP yang sama dalam jendela 30 detik, menyelamatkan Anda dari serangan brute-force potensial. Gunakan batas daripada mengizinkan aturan untuk aplikasi openssh di lingkungan produksi:

Batas UFW OpenSsh

Alamat IP #Target

Di UFW Anda dapat mengizinkan atau menolak alamat IP tertentu dengan pola perintah berikut:

UFW [aturan] dari [IP_Address]

Misalnya, jika Anda melihat beberapa aktivitas jahat dari alamat IP 192.168.100.20, Anda dapat memblokir semua lalu lintas darinya dengan menggunakan perintah berikut:

UFW DENY dari 192.168.100.20

Meskipun Anda telah memblokir semua lalu lintas yang masuk dari alamat IP berbahaya ini, itu mungkin masih mencapai server Anda dalam beberapa kasus. Ini mungkin terjadi karena UFW menerapkan aturannya dari atas ke buttom. Misalnya, aturan pertama Anda dapat mengizinkan semua lalu lintas yang masuk ke Port 22 dan Anda dari tahun 192.168.100.20 aturan mungkin satu langkah pukulan.

Untuk menghindari situasi seperti itu, gunakan opsi prepend untuk menambahkan aturan firewall paling spesifik ke bagian paling atas dari daftar aturan Anda. Perintah terakhir akan terlihat seperti ini:

UFW Prepend Deny dari 192.168.100.20

Port #Target

Anda juga dapat menargetkan port atau rentang port tertentu dengan UFW. Misalnya, Anda dapat mengizinkan koneksi ke port 8080 menggunakan protokol apa pun:

Biasanya, Anda mungkin ingin lebih spesifik dan hanya mengizinkan koneksi ke port tertentu menggunakan protokol jaringan tertentu. FORN Instance, Anda dapat mengizinkan koneksi TCP ke port 8080 hanya dengan perintah berikut:

UFW Izinkan 8080/TCP

Namun, kadang -kadang aplikasi Anda dapat menggunakan berbagai port untuk kegiatan yang berbeda. Dalam kasus seperti itu, Anda dapat menggunakan perintah berikut untuk membuat daftar putih rentang port:

UFW Izinkan 8080: 9090/TCP

Ingat kemungkinan untuk menargetkan alamat IP? Jika Anda tidak ingin memblokir semua lalu lintas dari alamat IP apa pun, Anda mungkin sedikit lebih spesifik dan hanya memblokir lalu lintas ke port tertentu:

UFW DENY dari 192.168.100.20 untuk port apa pun 53 proto udp

Dengan cara ini Anda akan memblokir semua lalu lintas dari 192.168.100.20 ke port 53 menggunakan protokol UDP, yang biasanya disediakan untuk layanan DNS.

Beginilah kelihatannya output Anda:

Antarmuka jaringan #Target

Beberapa sistem memiliki beberapa antarmuka jaringan yang dikonfigurasi yang mungkin memerlukan aturan firewall yang berbeda. Forutnatelly, UFW memungkinkan Anda untuk menargetkan antarmuka jaringan tertentu dan hanya menerapkan aturan firewall padanya. Membiarkan’s Cobalah.

Pertama, daftar sistem Anda’S Network Interfaces dengan perintah berikut:

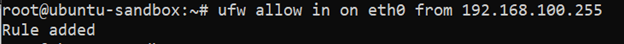

Seperti yang Anda lihat, saat ini ada tiga antarmuka jaringan pada dikonfigurasi pada Ubuntu 20.04 Sistem. Membiarkan’s Target yang kedua bernama eth0 . Untuk melakukannya Anda harus menggunakan opsi ON ETH0 di perintah UFW Anda:

UFW memungkinkan di Eth0 dari 192.168.100.255

Sekarang semua lalu lintas dari 192.168.100.255 hanya diperbolehkan ke antarmuka jaringan eth0:

#Ceck aturan firewall ufw

Sekarang setelah Anda selesai menambahkan aturan firewall Anda adalah ide yang baik untuk memeriksa ulang tabel aturan untuk melihat hasilnya. Anda dapat memeriksa aturan UFW aktif Anda dengan menggunakan perintah berikut:

Untuk melihat versi yang lebih rinci dari aturan firewall UFW, gunakan opsi Verbose:

status ufw verbose

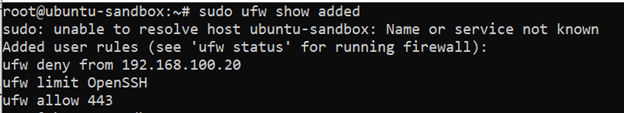

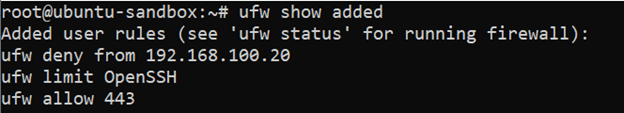

Dan jika Anda hanya ingin melihat daftar aturan dengan cara yang terlebih dahulu Anda mengetiknya, gunakan perintah berikut:

Berbeda dengan status UFW, perintah UFW Show menampilkan aturan firewall bahkan ketika UFW dinonaktifkan.

Aturan firewall #delete ufw

Sekarang setelah Anda selesai menambahkan aturan firewall, bagaimana jika Anda ingin menghapus beberapa dari mereka? Untuk tujuan itu kami memiliki dua metode yang tersedia: Anda dapat menghapus aturan dengan nomornya, atau menghapusnya dengan namanya. Membiarkan’S Pergi melalui mereka masing -masing.

#Delete dengan nomor

Anda dapat menghapus aturan UFW dengan menunjuk tabel aturan Anda dan kemudian menghapus aturan tertentu dengan menggunakan nomor yang terkait.

Pertama, periksa daftar aturan UFW bernomor dengan menggunakan perintah berikut:

Status UFW diberi nomor

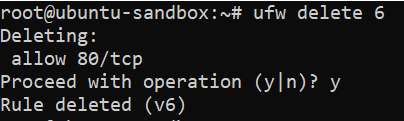

Seperti yang Anda lihat, aturan firewall Anda sekarang memiliki angka yang berhubungan dengan mereka yang dapat Anda gunakan untuk menargetkannya. Misalnya, biarkan’S sekarang hapus aturan nomor 6 dengan menggunakan perintah berikut:

Cukup tekan Y untuk menerima prompt konfirmasi dan Peraturan 3 akan dihapus.

#Delete dengan nama aturan

Metode kedua untuk menghapus aturan UFW adalah menentukannya dengan namanya. Daftar pertama aturan dengan cara yang pertama kali Anda ketikkan:

Membiarkan’S bilang Anda ingin menghapus aturan yang menyangkal semua lalu lintas dari tahun 192.168.100.20 alamat IP. Untuk melakukannya, Anda harus menggunakan perintah hapus dengan nama aturan yang ditolak dari tahun 192.168.100.20 . Perintah terakhir akan terlihat seperti ini:

UFW Delete Deny dari 192.168.100.20

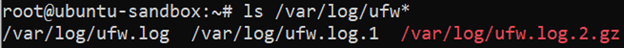

#Ganage UFW Log

UFW mendukung beberapa level logging, sehingga Anda bisa melihat dengan cermat aktivitas jaringan Anda. Secara default log UFW semua paket yang diblokir tidak cocok dengan kebijakan yang ditentukan, serta paket yang sesuai dengan aturan pasti Anda. Ini adalah tingkat logging rendah yang dapat Anda ubah jika diperlukan.

Anda dapat memeriksa kembali aktivitas logging Anda dengan perintah berikut:

status ufw verbose

Baris kedua dari output menunjukkan bahwa logging aktif dengan level logging diatur ke rendah.

#Set level logging ufw

Ada lima level logging UFW. Masing -masing memiliki kebijakan logging yang berbeda dan mengumpulkan lebih banyak data. Harap dicatat bahwa level log di atas media dapat menghasilkan banyak output logging, dan dapat dengan cepat mengisi disk pada sistem yang sibuk, jadi gunakan dengan hati -hati.

- OFF – Menonaktifkan logging yang dikelola UFW.

- LOW – Log semua paket yang diblokir tidak cocok dengan kebijakan default, serta paket yang cocok dengan aturan yang telah ditentukan sebelumnya.

- Sedang – sama seperti di atas, ditambah semua paket yang diizinkan tidak cocok dengan kebijakan yang ditentukan, semua paket yang tidak valid, dan semua koneksi baru.

- Tinggi – sama seperti di atas, hanya tanpa pembatasan tingkat, ditambah semua paket dengan batasan tingkat.

- penuh – sama seperti di atas, hanya tanpa batasan tingkat.

Anda dapat mengubah level logging rendah default dengan pola perintah berikut:

UFW Logging [level]

Misalnya, gunakan perintah berikut untuk mengubah level logging ke medium:

Media logging UFW

Dengan cara ini Anda telah mengaktifkan level logging menengah dengan peningkatan lingkup logging.

#Understand log UFW

File log disimpan di/var/log/direktori. Anda dapat menggunakan perintah LS untuk mencantumkan semua file log yang dibuat oleh UFW:

Anda sekarang dapat memeriksa file log Anda untuk menemukan informasi yang relevan tentang aktivitas UFW, misalnya:

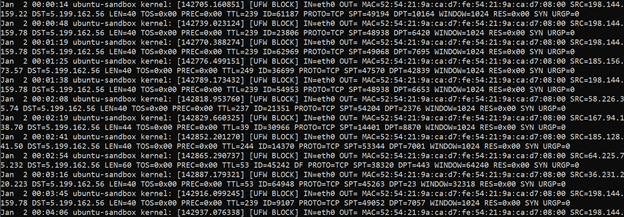

Seperti yang Anda lihat, ada sejumlah besar informasi yang tersedia bagi Anda untuk memahami aktivitas UFW. Satu baris mungkin terlihat seperti ini:

2 Jan 00:00:14 Kernel Ubuntu-Sandbox: [142705.160851] [blok ufw] IN = eth0 out = mac = 52: 54: 21: 9a: ca: d7: fe: 54: 21: 9a: ca: d7: 08: 00 src = 198.144.159.22 dst = 5.199.162.56 len = 40 tos = 0x00 prec = 0x00 ttl = 239 proto = tcp spt = 49194 dpt = 10164 jendela = 1024 res = 0x00 syn Urgp = 0

Membiarkan’sekarang menerbitkan baris log UFW ini untuk lebih memahami artinya. Variabel yang paling informatif mungkin adalah alamat IP SRC dan DST dengan nomor port terkait SPT dan DPT, tetapi berguna untuk memahami semuanya:

- [UFW Block]: menunjukkan bahwa paket itu diblokir

- Di = eth0: perangkat lalu lintas yang masuk.

- Out =: perangkat lalu lintas keluar kosong, karena lalu lintas masuk.

- Mac = 52: 54: 21: 9a: CA: D7: Fe: 54: 21: 9a: CA: D7: 08: 00: Perangkat’Alamat S MAC.

- SRC = 198.144.159.22: Alamat IP sumber dari pengirim paket.

- DST = 5.199.162.56: Alamat IP tujuan yang dimaksudkan untuk menerima paket. Dalam hal ini alamat IP saya.

- Len = 40: Panjang paket.

- Tos = 0x00 dan prec = 0x00: variabel usang yang tidak relevan dan diatur ke 0.

- TTL = 239: Waktu untuk hidup untuk paket. Setiap paket hanya dapat memantul melalui jumlah router yang diberikan sebelum diakhiri.

- ID = 61187: ID unik untuk Datagram IP, dibagikan dengan fragmen dari paket yang sama.

- Proto = TCP: Protokol Digunakan.

- SPT = 49194: Sumber port koneksi. Port ini dapat mengindikasikan layanan apa yang telah memulai upaya koneksi.

- DPT = 10164: Port tujuan koneksi. Port ini mungkin menunjukkan layanan apa yang dimaksudkan untuk menerima upaya koneksi.

- Jendela = 1024: Ukuran paket yang bersedia diterima pengirim.

- Res = 0x00: Bit ini dicadangkan untuk penggunaan di masa mendatang. Saat ini tidak relevan dan diatur ke 0.

- Syn Urgp = 0: Syn menunjukkan bahwa koneksi ini membutuhkan jabat tangan tiga arah, Urgp adalah singkatan dari relevansi penunjuk mendesak yang tidak relevan dan diatur ke 0.

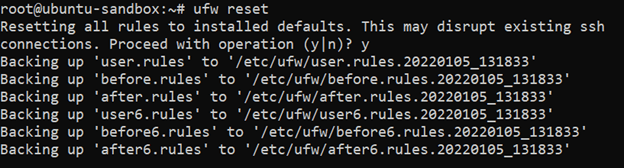

Reset konfigurasi UFW

Ada kalanya Anda perlu memulai konfigurasi Anda dari awal. Jika Anda ingin mengatur ulang konfigurasi UFW Anda ke pengaturan default ada perintah untuk tujuan itu:

Masukkan Y saat diminta dan tekan ENTER untuk mengatur ulang semua aturan firewall aktif dan matikan daemon UFW. Seperti yang Anda lihat, UFW secara otomatis membuat file cadangan untuk aturan yang baru saja Anda setel, jika Anda berubah pikiran atau ingin meninjaunya di masa mendatang.

#Kesimpulan

Sekarang Anda tahu cara mengatur dan mengelola sistem firewall UFW di Ubuntu 20.04. Untuk referensi di masa mendatang, jangan ragu untuk menggunakan dokumentasi Ubuntu resmi untuk menyegarkan memori Anda pada fitur dasar dan belajar tentang fungsi UFW tingkat lanjut: https: // wiki.Ubuntu.com/tanpa komplikasi

Mantas Levinas

Membantu insinyur belajar �� tentang teknologi baru dan menggunakan kasus penggunaan otomatisasi TI yang cerdik untuk membangun sistem yang lebih baik ��

Bergabunglah dengan Komunitas Server Cherry

Dapatkan panduan praktis bulanan tentang membangun lebih aman, efisien, dan lebih mudah untuk skala sistem pada ekosistem cloud terbuka.