Apakah ubuntu menggunakan nftables?

Cara menginstal nftable di ubuntu

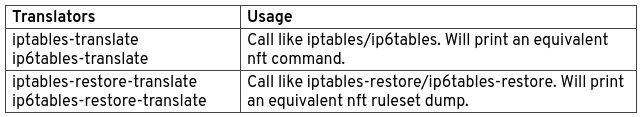

Gambar 1: Model TCP/IP NFTables

Mulailah dengan nftables

Estamos Traduciendo Nuestros Guías y Tutorial Al Español. ES POSIBLE QUE USTED Esté Viendo Una Traducción Generada Automáticamente. Estamos Trabajando Con Traductores Profesionales Paraikar Las Traducciones de Nuestro Sitio Web. Este proyecto es un trabajo en kurso.

Buat akun Linode untuk mencoba panduan ini dengan $ kredit .

Kredit ini akan diterapkan pada layanan yang valid yang digunakan selama hari -hari pertama Anda.

nftables menggantikan ptables yang berhasil dan kerangka kerja terkait yang dibangun di NetFilter. Dengan nftables datang peningkatan kinerja dan kegunaan, tetapi juga perubahan signifikan pada sintaks dan penggunaan. Gunakan panduan ini untuk mulai belajar tentang apa itu nftables dan bagaimana hal itu berbeda dari ptables. Ikuti bersama dengan contoh panduan ini untuk mengimplementasikan aturan Anda sendiri di nftable dan mendapatkan ide langsung tentang apa yang bisa dilakukan.

Apa nftable?

NFTables adalah kerangka klasifikasi paket Linux yang menggantikan infrastruktur NetFilter di belakang iptables, ip6tables, arptables, dan eBtables. Kerangka kerja menggunakan infrastruktur netfilter lama sedang dihapus dari distribusi Linux utama. Kerangka kerja ini telah mulai mengadopsi nftable sebagai kerangka klasifikasi paket default.

Terlepas dari di mana -mana ptables, arsitekturnya memiliki beberapa keterbatasan dan inefisiensi yang mendasarinya, dan ini hanya dapat diselesaikan dengan desain ulang mendasar. Desain ulang itulah yang harus dicapai oleh NFTables.

nftables vs. ptable

nftables menyimpan beberapa bagian yang akrab dari infrastruktur netfilter dan ptables. Seperti halnya ptables, nftable masih menggunakan tabel, rantai, dan aturan hierarki – tabel yang berisi rantai, dan rantai yang berisi aturan. Saat nftable mengubah sintaks baris perintah, ia mempertahankan lapisan kompatibilitas yang memungkinkan Anda menjalankan perintah ptables di atas kernel nftable.

nftables juga memperkenalkan perubahan signifikan dalam penggunaan dari ptables. Untuk satu, seperti yang disebutkan di atas, sintaks baris perintah untuk nftable berbeda. Berikut ini adalah perbedaan penting tambahan antara nftables dan ptables.

- Tidak seperti ptables, nftable tidak memiliki tabel atau rantai yang telah ditentukan, yang digunakan untuk meningkatkan kinerja.

- Di NFTables, aturan dapat mengambil banyak tindakan, yang bertentangan dengan batasan Iptables dengan satu tindakan per aturan.

- nftables dilengkapi dengan keluarga alamat inet yang memungkinkan Anda untuk dengan mudah membuat tabel yang berlaku untuk IPv4 dan IPv6.

- aturan NFTables ‘diwakili oleh daftar tertaut dinamis, yang meningkatkan pemeliharaan aturan dibandingkan dengan aturan gumpalan monolitik ptables’.

Selain itu, infrastruktur set generik nftables membuka opsi baru untuk menyusun aturan Anda, bahkan memungkinkan struktur “pohon” multidimensional. Anda dapat menggunakan ini untuk secara signifikan mengurangi jumlah aturan yang ditanyai untuk menentukan tindakan yang sesuai untuk suatu paket.

Cara menginstal nftables

Anda tidak perlu menginstal nftable jika Anda menggunakan salah satu dari rilis distribusi berikut atau lebih baru:

- Debian 10 (Buster)

- Ubuntu 20.10 (Groovy Gorilla)

- Centos 8

- Fedora 32

Jika tidak, Anda dapat secara manual menginstal nftable menggunakan langkah -langkah berikut. Langkah -langkah ini bekerja untuk Debian 9, Ubuntu 18.04, dan Centos 7, dan kemudian rilis distribusi ini.

Sebelum kamu memulai

- Jika Anda belum melakukannya, buat akun Linode dan Compute Instance. Lihat kami memulai dengan linode dan membuat panduan instance komputasi.

- Ikuti pengaturan kami dan mengamankan panduan instance komputasi untuk memperbarui sistem Anda. Anda juga mungkin ingin mengatur zona waktu, mengkonfigurasi nama host Anda, membuat akun pengguna terbatas, dan mengeras akses ssh.

Panduan ini ditulis untuk pengguna non-root. Perintah yang membutuhkan hak istimewa yang ditinggikan diawali dengan sudo . Jika Anda tidak terbiasa dengan perintah sudo, lihat Panduan Pengguna dan Grup Linux.

Langkah Instalasi

- Instal nftables.

- Pada distribusi Debian dan Ubuntu, gunakan perintah:

sudo apt instal nftable sudo yum menginstal nftables sudo systemctl mengaktifkan nftable sudo systemctl start nftables sudo apt menginstal ptables-nftables-compat sudo ptables-save> ptables.dump sudo ptables-restore-translate -f ptables.dump> aturan.nft sudo nft -f aturan.nft Anda dapat memverifikasi impor dengan mendapatkan daftar tabel sekarang di nftables.

tabel daftar sudo nft Cara menggunakan nftables

Bagian ini memecah masing -masing komponen utama di nftable, memberikan perintah yang paling berguna mereka. Di akhir panduan ini, Anda dapat menemukan demonstrasi cara mengatur aturan kerja dan melihatnya beraksi.

Tabel

Tabel adalah level tertinggi dari hierarki nftable. Tabel yang diberikan sesuai dengan satu alamat keluarga dan berisi rantai yang memfilter paket di dalam keluarga alamat itu.

- Untuk membuat tabel, gunakan perintah contoh. Ganti example_table di bawah ini dan dalam contoh berikutnya, dengan nama deskriptif untuk tabel.

sudo nft tambahkan tabel inet example_table tabel daftar sudo nft sudo nft menghapus tabel inet example_table sudo nft flush tabel inet example_table Rantai

Rantai

Cara menginstal nftable di ubuntu

Gambar 1: Model TCP/IP NFTables

Mulailah dengan nftables

Estamos Traduciendo Nuestros Guías y Tutorial Al Español. ES POSIBLE QUE USTED Esté Viendo Una Traducción Generada Automáticamente. Estamos Trabajando Con Traductores Profesionales Paraikar Las Traducciones de Nuestro Sitio Web. Este proyecto es un trabajo en kurso.

Buat akun Linode untuk mencoba panduan ini dengan $ kredit .

Kredit ini akan diterapkan pada layanan yang valid yang digunakan selama hari -hari pertama Anda.

nftables menggantikan ptables yang berhasil dan kerangka kerja terkait yang dibangun di NetFilter. Dengan nftables datang peningkatan kinerja dan kegunaan, tetapi juga perubahan signifikan pada sintaks dan penggunaan. Gunakan panduan ini untuk mulai belajar tentang apa itu nftables dan bagaimana hal itu berbeda dari ptables. Ikuti dengan panduan ini’Contoh untuk mengimplementasikan aturan Anda sendiri di nftables dan mendapatkan ide langsung tentang apa yang bisa dilakukannya.

Apa nftable?

nftables adalah kerangka klasifikasi paket linux yang menggantikan Netfilter infrastruktur di balik iptables, ip6tables, arptables, dan eBtables. Kerangka kerja menggunakan infrastruktur netfilter lama sedang dihapus dari distribusi Linux utama. Kerangka kerja ini telah mulai mengadopsi nftable sebagai kerangka klasifikasi paket default.

Terlepas dari di mana -mana ptables, arsitekturnya memiliki beberapa keterbatasan dan inefisiensi yang mendasarinya, dan ini hanya dapat diselesaikan dengan desain ulang mendasar. Desain ulang itulah yang harus dicapai oleh NFTables.

nftables vs. ptable

nftables menyimpan beberapa bagian yang akrab dari infrastruktur netfilter dan ptables. Seperti halnya ptables, nftable masih menggunakan tabel, rantai, dan aturan hierarki – tabel yang berisi rantai, dan rantai yang berisi aturan. Saat nftable mengubah sintaks baris perintah, ia mempertahankan lapisan kompatibilitas yang memungkinkan Anda menjalankan perintah ptables di atas kernel nftable.

nftables juga memperkenalkan perubahan signifikan dalam penggunaan dari ptables. Untuk satu, seperti yang disebutkan di atas, sintaks baris perintah untuk nftable berbeda. Berikut ini adalah perbedaan penting tambahan antara nftables dan ptables.

- Tidak seperti ptables, nftable tidak memiliki tabel atau rantai yang telah ditentukan, yang digunakan untuk meningkatkan kinerja.

- Di nftables, aturan dapat mengambil banyak tindakan, sebagai lawan dari ptables’ batasan untuk satu tindakan per aturan.

- nftables dilengkapi dengan keluarga alamat inet yang memungkinkan Anda untuk dengan mudah membuat tabel yang berlaku untuk IPv4 dan IPv6.

- nftables’ aturan diwakili oleh daftar tertaut dinamis, yang meningkatkan aturan’s pemeliharaan dibandingkan dengan ptables’ aturan gumpalan monolitik.

Selain itu, nftable’ Infrastruktur Set Generik Membuka Opsi Baru Untuk Menyusun aturan Anda, bahkan memungkinkan untuk multidimensi “pohon” struktur. Anda dapat menggunakan ini untuk secara signifikan mengurangi jumlah aturan yang ditanyai untuk menentukan tindakan yang sesuai untuk suatu paket.

Cara menginstal nftables

Anda tidak perlu menginstal nftable jika Anda menggunakan salah satu dari rilis distribusi berikut atau lebih baru:

- Debian 10 (Buster)

- Ubuntu 20.10 (Groovy Gorilla)

- Centos 8

- Fedora 32

Jika tidak, Anda dapat secara manual menginstal nftable menggunakan langkah -langkah berikut. Langkah -langkah ini bekerja untuk Debian 9, Ubuntu 18.04, dan Centos 7, dan kemudian rilis distribusi ini.

Sebelum kamu memulai

- Jika Anda belum melakukannya, buat akun Linode dan Compute Instance. Lihat kami memulai dengan linode dan membuat panduan instance komputasi.

- Ikuti pengaturan kami dan mengamankan panduan instance komputasi untuk memperbarui sistem Anda. Anda juga mungkin ingin mengatur zona waktu, mengkonfigurasi nama host Anda, membuat akun pengguna terbatas, dan mengeras akses ssh.

Panduan ini ditulis untuk pengguna non-root. Perintah yang membutuhkan hak istimewa yang ditinggikan diawali dengan sudo . Jika kamu’tidak terbiasa dengan perintah sudo, lihat panduan pengguna dan grup Linux.

Langkah Instalasi

- Instal nftables.

- Pada distribusi Debian dan Ubuntu, gunakan perintah:

sudo apt instal nftable sudo yum menginstal nftables sudo systemctl mengaktifkan nftable sudo systemctl start nftables sudo apt menginstal ptables-nftables-compat sudo ptables-save> ptables.dump sudo ptables-restore-translate -f ptables.dump> aturan.nft sudo nft -f aturan.nft Anda dapat memverifikasi impor dengan mendapatkan daftar tabel sekarang di nftables.

tabel daftar sudo nft Cara menggunakan nftables

Bagian ini memecah masing -masing komponen utama di nftable, memberikan perintah yang paling berguna mereka. Di akhir panduan ini, Anda dapat menemukan demonstrasi cara mengatur aturan kerja dan melihatnya beraksi.

Tabel

Tabel adalah level tertinggi dari hierarki nftable. Tabel yang diberikan sesuai dengan satu alamat keluarga dan berisi rantai yang memfilter paket di dalam keluarga alamat itu.

Untuk membuat tabel, gunakan perintah contoh. Ganti example_table di bawah ini dan dalam contoh berikutnya, dengan nama deskriptif untuk tabel.

sudo nft tambahkan tabel inet example_table tabel daftar sudo nft sudo nft menghapus tabel inet example_table sudo nft flush tabel inet example_table Rantai

Rantai hidup di bawah meja dan filter paket. Anda melampirkan setiap aturan nftable ke rantai sehingga paket itu “tertangkap” dalam rantai’filter S kemudian diteruskan ke rantai’aturan s.

Rantai bisa dari dua jenis. Basis Rantai bertindak sebagai titik masuk untuk paket yang berasal dari tumpukan jaringan. Reguler Rantai tidak bertindak sebagai filter, tetapi dapat bertindak sebagai target lompat. Mereka dapat membantu mengendalikan aliran dan organisasi nftable Anda.

Untuk membuat rantai dasar, gunakan perintah seperti perintah contoh di bawah ini. Ganti example_chain, di sini dan nanti, dengan nama rantai deskriptif.

sudo nft menambahkan rantai inet example_table example_chain '' sudo nft menambahkan rantai inet example_table example_chain sudo nft menghapus rantai inet example_table example_chain sudo nft flush rantai inet example_table example_chain Aturan

Aturan menerima paket yang disaring oleh rantai dan mengambil tindakan berdasarkan apakah mereka cocok dengan kriteria tertentu. Setiap aturan terdiri dari dua bagian, yang mengikuti tabel dan rantai dalam perintah. Pertama, aturannya tidak ada atau lebih ekspresi yang memberikan kriteria untuk aturan tersebut. Kedua, aturannya memiliki satu atau lebih pernyataan yang menentukan tindakan atau tindakan yang diambil ketika suatu paket cocok dengan aturan’ekspresi s. Ekspresi dan pernyataan dievaluasi dari kiri ke kanan. Lihat contoh berikut untuk menambahkan aturan untuk mendapatkan rincian kedua bagian ini.

Untuk membuat aturan, gunakan perintah yang mirip dengan contoh. Aturan ini mengambil paket dari example_chain dan memungkinkan mereka yang mewakili lalu lintas TCP di port 22:

sudo nft tambahkan aturan inet example_table example_chain tcp dport 22 counter terima - Di sini, porsi TCP Dport 22 berisi aturan’S Dua ekspresi. Ini cocok dengan paket TCP dan kemudian cocok ketika paket -paket tersebut diarahkan ke port 22.

- Bagian penerimaan counter berisi aturan’S Dua pernyataan. Pertama, paket yang cocok menambah aturan’S counter, menjaga jumlah paket yang berjalan sesuai dengan aturan. Kedua, paket yang cocok kemudian diterima.

- Ketahuilah bahwa perintah vonis, seperti menerima dan turun, proses akhir aturan, sehingga mereka harus ditempatkan di aturan’mengirim.

sudo nft tambahkan aturan inet example_table example_chain Posisi 3 tcp dport 22 counter terima sudo nft daftar tabel inet example_table Demikian pula, Anda dapat menggunakan perintah seperti contoh untuk mencantumkan semua aturan dalam example_chain di example_table .

sudo nft daftar rantai inet example_table example_chain sudo nft menghapus aturan inet example_table example_chain handle 2 Di sini, pegangannya adalah pengidentifikasi untuk aturan yang Anda hapus. Anda bisa mendapatkan aturan’S Handle dengan menggunakan opsi -a saat menjalankan perintah untuk aturan daftar, seperti di:

sudo nft daftar tabel inet example_table -a Contoh penggunaan nftables

Di bawah, Anda dapat mengikuti untuk membuat aturan. Contoh aturan menggunakan tabel INET, dua rantai – satu untuk paket yang masuk dan yang lainnya untuk keluar – dan aturan untuk setiap rantai.

Buat tabel, tabel inet .

sudo nft tambahkan tabel inet inet-table sudo nft menambahkan rantai inet inet-table output-filter-chain '< type filter hook output priority 0; >' sudo nft tambahkan aturan inet inet inet-table output-filter-chain ip daddr 8.8.8.8 Counter sudo nft menambahkan rantai inet inet-table input-filter-chain '< type filter hook input priority 0; >'sudo nft menambahkan aturan inet inet inet-table input-filter-chain TCP DPOR 3030 Counter sudo nft daftar tabel inet inet-table Anda harus mendapatkan output mirip dengan yang berikut:

Tabel IP Inet-Table < chain output-filter-chain < type filter hook output priority 0; policy accept; ip daddr 8.8.8.8 counter packets 0 bytes 0 >Rantai input-filter rantai < type filter hook input priority 0; policy accept; tcp dport 3030 counter packets 0 bytes 0 >> Dari mesin yang menjalankan nftables, ping alamat tujuan yang ditentukan dalam aturan pertama.

ping -c 1 8.8.8.8 Curl 192.0.2.0: 3030 Tabel IP Inet-Table < chain output-filter-chain < type filter hook output priority 0; policy accept; ip daddr 8.8.8.8 counter packets 1 bytes 84 >Rantai input-filter rantai < type filter hook input priority 0; policy accept; tcp dport 3030 counter packets 1 bytes 64 >> Informasi lebih lanjut

Anda mungkin ingin berkonsultasi dengan sumber daya berikut untuk informasi tambahan tentang topik ini. Meskipun ini disediakan dengan harapan bahwa mereka akan berguna, harap dicatat bahwa kami tidak dapat menjamin keakuratan atau ketepatan waktu dari bahan yang di -host secara eksternal.

- nftables

- nftables alamat keluarga

- Mengkonfigurasi rantai di nftables

Halaman ini awalnya diterbitkan pada hari Jumat, 9 Juli 2021.

Cara menginstal nftable di ubuntu

Di artikel ini, kita akan belajar cara mengganti firewall linux dari ptables ke nftables di ubuntu. Iptables, yang didasarkan pada modul Netfilter Kernel Linux, saat ini merupakan firewall default untuk banyak distribusi Linux. Ini melindungi terhadap beberapa vektor ancaman dan memungkinkan server Anda memblokir lalu lintas yang tidak diinginkan berdasarkan aturan tertentu.

nftables adalah subsistem baru dari kernel linux yang menggantikan beberapa bagian dari kerangka kerja netfilter (yang menjadi dasar ptables), yang memungkinkan untuk peningkatan fungsionalitas. Perubahan ini diimplementasikan dalam kernel versi 3.13. Modul ini meningkatkan fungsionalitas netfilter seperti firewall untuk memfilter lalu lintas jaringan. Kerangka kerja lanjutan NFTables dimodelkan setelah sistem Berkeley Packet Filter (BPF), yang menggunakan serangkaian ekspresi dasar untuk membangun aturan penyaringan yang dikelompokkan dan kompleks. Dia’S layak untuk menunjukkan bahwa ini bukan pembaruan untuk iptables, melainkan pengganti. Iptables akan segera digantikan oleh nftables di sebagian besar semua sistem sebagai platform terpadu tunggal, memberikan konfigurasi firewall di atas mesin virtual dalam-kernel.

Bagaimana nftables berbeda dari ptables?

Di ptables, ada beberapa rantai dan tabel yang dimuat secara default.

Di nftables, tidak ada rantai atau tabel default.

Di ptables, hanya ada satu target per aturan.

Di nftables, Anda dapat melakukan banyak tindakan dalam satu aturan.

Di nftables, ada alat yang disebut ipset. Menggunakan iPset memungkinkan untuk daftar beberapa jaringan atau alamat yang dapat dicocokkan dalam satu aturan.

Dalam struktur ptables, ada empat alat per keluarga:

- ptable

- ip6tables

- Arptables

- EBTables

nftables berisi lapisan kompatibilitas yang mencakup semua alat ini, yang memungkinkan penggunaan sintaks aturan eptables lama.

Apa manfaat dari nftable?

Keuntungan utama dari nftable adalah:

- Arsitektur yang dibangun langsung ke dalam kernel

- Sintaks yang mengkonsolidasikan alat ptables ke dalam alat baris perintah tunggal

- Lapisan kompatibilitas yang memungkinkan penggunaan sintaks aturan iptables.

- Sintaks baru yang mudah dipelajari.

- Proses Sederhana Menambahkan Aturan Firewall.

- Pelaporan kesalahan yang ditingkatkan.

- Pengurangan Replikasi Kode.

- Kinerja keseluruhan yang lebih baik, retensi dan perubahan bertahap dalam penyaringan aturan.

Perbandingan aturan

.Semua informasi firewall dapat dilihat menggunakan alat baris perintah tunggal yang disebut NFT. NFT menggunakan aturan tunggal untuk alamat IPv4 dan IPv6 alih -alih menggunakan beberapa aturan untuk setiap tugas. Itu tidak mengambil kendali penuh atas backend firewall dan tidak akan menghapus aturan firewall yang diinstal oleh alat atau pengguna lain. NFT juga meningkatkan aturan firewall dengan menambahkan opsi untuk logging dan menolak fungsi dalam aturan yang sama. Terakhir, backend NFT baru hampir 100% kompatibel dengan konfigurasi firewall yang sudah ada sebelumnya.

Berikut adalah aturan drop sederhana untuk IP di nftables:

nft menambahkan aturan ip filter output ip daddr 10.10.10.10 dropDi ptables, aturannya adalah:

ptables -se output -d 10.10.10.10 -J dropContoh -contoh di bawah ini membuat aturan firewall yang memungkinkan lalu lintas IPv6 ke berbagai layanan port.

root@host [~]# nft menambahkan aturan ip6 filter input tcp dport menerima root@host [~]# nft menambahkan aturan ip6 input filter icmpv6 tipe < nd-echo-request, nd-router-advert, neighbor-solicit, nd-neighbor-advert >menerimaBerikut adalah beberapa contoh lainnya:

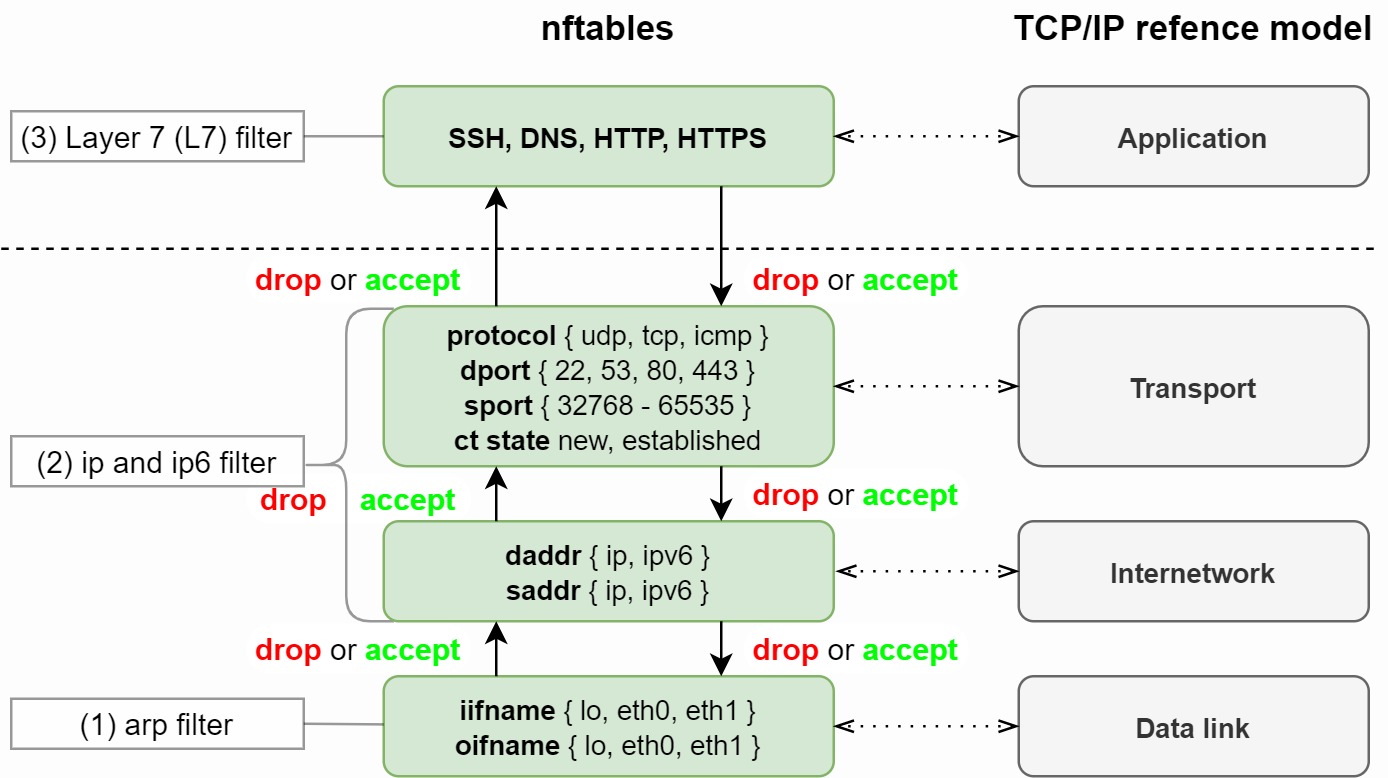

#review konfigurasi saat ini: root@host [~]# nft list aturan aturan #add tabel baru, dengan keluarga "inet" dan tabel "filter": root@host [~]# nft add tabel inet filter #add rantai baru, untuk menerima semua lalu lintas masuk: root@host [~]# nft add rantai inet input \ < type filter hook input priority 0 \; policy accept \>#Add aturan baru, untuk menerima beberapa port TCP: root@host [~]# nft menambahkan aturan inet filter input tcp dport \ < ssh, telnet, https, http \>terima #Untuk menampilkan pegangan aturan: root@host [~] # nft --handle -numerik rantai rantai keluarga rantai tabel family #to hapus aturan: root@host [~] # nft hapus aturan inet filter input menangani 3 # untuk menyimpan konfigurasi saat ini: root@host [~] # aturan daftar nft> /etc /nftables saat ini: host@host [~] # aturan daftar nft> /etc /nftables@host@host [~] # nft aturan> /etc /nftables.confIni adalah gambaran cepat dari penggantian drop-in yang digunakan:

Instalasi Debian/Ubuntu

.Metode untuk menginstal nftables di server debian/ubuntu sangat mudah. Di bagian di bawah ini, kami telah menyimpan aturan iptables saat ini ke a .file txt, meninjau file, menerjemahkannya ke format NFT yang dapat dibaca, dan kemudian mengimpornya ke aturan NFT baru.

root@host: ~# iptables-save> fwrules.txt root@host: ~# kucing fwrules.txt root@host: ~# iptables-restore-translate -f fwrules.txt root@host: ~# iptables-restore-translate -f fwrules.txt> aturan.nftDi bagian kedua dari proses, kami menginstal nftable, dan alat ptables-nftables-compat (yang memuat aturan ke dalam subsistem kernel NF_Tables), dan terakhir, kami mengaktifkan layanan.

root@host: ~# apt install nftables root@host: ~# apt install ptables-nftables-compat root@host: ~# systemctl aktifkan nftables.melayaniDi bagian terakhir, kami menarik aturan sebelumnya dari aturan.file nft. Kami kemudian meninjau aturan dengan ‘daftar’ bendera.

root@host: ~# nft -f aturan.nft root@host: ~# nft daftar aturan tabel ip nat < chain PREROUTING < type nat hook prerouting priority 0; policy accept; >input rantai < type nat hook input priority 0; policy accept; >output rantai < type nat hook output priority 0; policy accept; >rantai postrouting < type nat hook postrouting priority 0; policy accept; >> meja ip mantel < chain PREROUTING < type filter hook prerouting priority 0; policy accept; >input rantai < type filter hook input priority 0; policy accept; >Rantai maju < type filter hook forward priority 0; policy accept; >output rantai < type filter hook output priority 0; policy accept; >rantai postrouting < type filter hook postrouting priority 0; policy accept; >> tabel ip mentah < chain PREROUTING < type filter hook prerouting priority 0; policy accept; >output rantai < type filter hook output priority 0; policy accept; >> Tabel IP Filter < chain INPUT < type filter hook input priority 0; policy accept; >Rantai maju < type filter hook forward priority 0; policy accept; >output rantai < type filter hook output priority 0; policy accept; >> filter tabel inet < chain input < type filter hook input priority 0; policy accept; >Rantai maju < type filter hook forward priority 0; policy accept; >output rantai < type filter hook output priority 0; policy accept; >> root@host: ~# Sinopsis Perintah NFT

Opsi perintah #nft dan sintaks root@host [~]# nft [-nnscaesupyj] [-I direktori] [-f fileName | -I | cmd…] root@host [~]# nft -h penggunaan: nft [opsi] [cmds. ] Opsi: -h, --help Tampilkan bantuan ini -v, --Version Tampilkan Informasi Versi -C, --Ceck Periksa Perintah Validitas tanpa benar -benar menerapkan perubahan. -f, -input baca file dari -i, -input baca interaktif dari interaktif cli -n, --humerik saat ditentukan sekali, tampilkan alamat jaringan secara numerik (perilaku default). Tentukan dua kali untuk juga menampilkan layanan internet (nomor port) secara numerik. Tentukan tiga kali untuk juga menampilkan protokol, ID pengguna, dan ID grup secara numerik. -S, --Teless hilangkan informasi aturan yang stateful. -N menerjemahkan alamat IP ke nama. -A, -Handle Output Rule Handle. -E, --Cho menggemakan apa yang telah ditambahkan, dimasukkan atau diganti. -I, -termasuk tambahkan ke jalur yang dicari termasuk file. Default adalah: /etc --debug Tentukan level debugging (pemindai, parser, eval, netlink, mnl, proto -ctx, segtree, semua) root@host [~]# nft -v nftables v0.8.2 (Joe BTFSPLK)Firewalld dan nftables

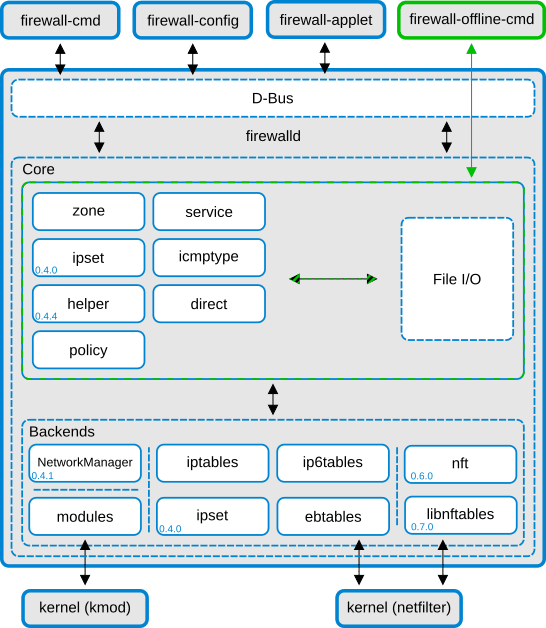

Bagaimana dengan firewalld? Untungnya, firewalld berinteraksi dengan mudah dengan nftable melalui perintah nft itu sendiri. Dalam gambar firewalld di bawah ini, kita melihat bagaimana iptables dan firewalld saat ini berinteraksi satu sama lain.

Masalah awal dengan Iptables dan Firewalld adalah bahwa Firewalld mengambil kendali penuh atas firewall di server. Sekarang, saat menggunakan nftables sebagai backend, ini tidak lagi berlaku, karena nftable akan memungkinkan untuk beberapa namespace, dan firewalld akan lingkup aturan, set, dan rantai ke dalam meja firewalld. Ini menghindari banyak konflik yang dapat ditemui dengan perangkat lunak lain yang tidak secara langsung berinteraksi dengan firewalld. Dalam rilis mendatang, nftables akan diperbarui untuk menggunakan libnftables baru.

Memulihkan

Jika karena alasan tertentu, Anda perlu kembali ke backend ptable lama, Anda dapat dengan mudah melakukannya dengan mengatur ulang ‘Firewallbackend‘ masuk /etc/firewalld/firewalld.conf kembali ke ‘ptable‘, dan kemudian restart firewalld.

Pelajari bagaimana layanan baru ini dapat masuk ke dalam rencana keamanan Anda secara keseluruhan untuk server Anda. Masih tidak yakin tentang cara mengimplementasikan ini di server Ubuntu Anda atau memiliki pertanyaan tambahan? Teknisi dukungan kami berdiri untuk menawarkan bantuan kami dalam menjawab ini dan pertanyaan lain yang mungkin Anda miliki tentang teknologi ini.

Artikel terkait:

- Bagaimana cara memperbaiki “Situs ini bisa’t memberikan koneksi yang aman” Kesalahan

- Cara Menginstal MongoDB di Almalinux

- Cara menginstal postgresql di almalinux

- Cara menggunakan toolkit wp untuk mengamankan dan memperbarui wordpress

- Cara Menginstal dan Mengkonfigurasi Ansible di Almalinux

- Cara menginstal redis di dalam wadah easyapache 4 di cpanel

Tentang Penulis: David Singer

Saya seorang G33K, blogger Linux, pengembang, mahasiswa, dan mantan penulis teknologi untuk Liquidweb.com. Gairah saya untuk semua hal yang membuat teknologi saya berburu untuk semua Coolz. Saya sering membutuhkan liburan setelah saya kembali dari liburan.

Bergabunglah dengan milis kami untuk menerima berita, tips, strategi, dan inspirasi yang Anda butuhkan untuk mengembangkan bisnis Anda

Apa’S baru dalam keamanan untuk Ubuntu 22.04 lts?

Canonical Ubuntu 22.04 LTS adalah rilis dukungan jangka panjang terbaru dari Ubuntu, salah satu dunia’distribusi linux paling populer. Sebagai rilis dukungan jangka panjang, Ubuntu 22.04 LTS akan didukung selama 10 tahun, menerima pembaruan keamanan yang diperluas dan Kernel LivePatching melalui langganan Ubuntu Advantage (yang gratis untuk penggunaan pribadi). Ini melanjutkan tolok ukur rilis Ubuntu LTS berfungsi sebagai fondasi paling aman untuk mengembangkan dan menggunakan aplikasi dan layanan Linux. Dalam posting blog ini, kami melihat berbagai fitur keamanan dan peningkatan yang telah masuk ke rilis baru ini sejak Ubuntu 20.Rilis 04 LTS. Untuk pemeriksaan yang lebih rinci dari beberapa fitur ini, pastikan untuk memeriksa artikel sebelumnya dalam seri ini yang mencakup perbaikan yang disampaikan di setiap rilis sementara Ubuntu dalam 2 tahun terakhir antara 20.04 LTS dan 22.04 lts.

Kernel Linux yang dioptimalkan

Ubuntu 22.04 LTS memperkenalkan versi kernel yang dioptimalkan untuk platform yang berbeda. Untuk perangkat desktop bersertifikat OEM, hulu v5.17 kernel digunakan sebagai baseline, sementara semua platform desktop dan server lainnya didasarkan pada V5.15 kernel. Sejumlah besar perubahan dan peningkatan keamanan telah masuk ke kernel Linux sejak V5.4 Kernel Ubuntu 20.04 LTS, termasuk:

Peningkatan Keamanan Khusus Perangkat Keras

Intel’S Perangkat Lunak Extensions (SGX) menyediakan kantong aman yang didukung perangkat keras yang dapat digunakan aplikasi untuk menyimpan data sensitif atau melakukan perhitungan sensitif tanpa risiko gangguan dari komponen yang tidak dipercaya. Ubuntu 22.04 LTS memungkinkan dukungan untuk fitur ini, yang telah hadir dalam prosesor Intel selama beberapa tahun. Sementara untuk platform ARM, dukungan untuk ARMV8.5 Ekstensi penandaan memori sekarang tersedia di perangkat ARM64. Fitur ini bertujuan untuk mencegah masalah keamanan memori dengan menandai alamat memori dengan kunci yang tidak dapat dengan mudah dipalsukan, dan karenanya mencegah serangan keamanan memori yang umum seperti luapan buffer. Proses Ruang Pengguna sekarang dapat memungkinkan penandaan memori untuk daerah memori yang dipilih untuk membantu pencegahan serangan korupsi memori. Akhirnya, virtualisasi terenkripsi aman AMD (SEV) juga didukung oleh subsistem virtualisasi KVM, untuk melindungi register mesin virtual tamu agar tidak diakses oleh sistem operasi host.

Peningkatan Keamanan Kernel Generik

Sejumlah fitur keamanan kernel generik, platform independen, juga tersedia, termasuk kedua fitur keamanan baru seperti penjadwalan inti, serta berbagai perbaikan pengerasan. Sejak contoh pertama kerentanan saluran samping mikro. Spectre dll) pertama kali ditemukan lebih dari 4 tahun yang lalu, pengembang telah bekerja pada sarana untuk proses untuk mengontrol bagaimana mereka dijadwalkan di seluruh inti multiprosesing simetris (SMT). Saudara kandung SMT berbagi sumber daya perangkat keras CPU di antara mereka sendiri, dan karenanya sangat sulit untuk menghindari berbagai serangan saluran samping perangkat keras sebagai hasilnya. Dukungan untuk penjadwalan inti sekarang disediakan, yang memungkinkan proses untuk mengontrol utas mana yang akan dijadwalkan di seluruh saudara kandung SMT dan dengan demikian memungkinkan mereka untuk melindungi informasi sensitif dari bocor ke proses lain yang tidak dipercaya pada sistem.

Kernel Stack Randomisasi memberikan langkah pengerasan untuk membuat frustrasi penyerang yang ingin melakukan serangan korupsi memori dalam kernel. Dengan menempatkan tumpukan kernel pada offset yang berbeda pada panggilan sistem berikutnya, penyerang tidak dapat melakukan serangan dengan terlebih dahulu membocorkan alamat tumpukan kernel dan kemudian menimpa memori ini pada panggilan sistem selanjutnya. Dengan menutup vektor serangan potensial ini Ubuntu 22.04 LTS menyediakan platform yang lebih defensif terhadap serangan kernel.

Subsistem BPF juga telah melihat sejumlah peningkatan keamanan termasuk membatasi penggunaannya untuk hanya proses istimewa secara default, serta termasuk upaya awal untuk mendukung program BPF yang ditandatangani juga. Kedua langkah ini bertujuan untuk membantu meminimalkan kemungkinan subsistem yang femur ini dapat digunakan untuk menyerang kernel, sementara masih membiarkannya digunakan oleh pengembang dan administrator sistem yang sama sesuai kebutuhan.

Akhirnya, dimasukkannya modul keamanan Landlock Landlock baru menyediakan mekanisme lain untuk aplikasi sandboxing aplikasi untuk mengikuti metode yang lebih tradisional melalui Apparmor atau Selinux. Landlock memungkinkan aplikasi untuk menentukan kebijakan mereka sendiri (dan dengan demikian lebih mirip dengan filter SECCOMP) tidak seperti Apparmor dan Selinux yang dirancang untuk memungkinkan administrator sistem mengkonfigurasi kebijakan sistem global di berbagai aplikasi. Saat dikombinasikan dengan penumpukan LSM, landlock dapat digunakan bersama dengan Apparmor untuk memberikan pendekatan pertahanan yang mendalam untuk isolasi aplikasi.

Peningkatan Keamanan Usersspace

Dengan setiap rilis Ubuntu baru, ada peluang untuk menyegarkan berbagai paket perangkat lunak yang disediakan dalam arsip Ubuntu ke rilis hulu terbaru mereka. Ubuntu 22.04 LTS tidak terkecuali, membawa pembaruan ke sejumlah paket yang relevan dengan keamanan termasuk OpenSSL, OpenSSH, NFTABLES, GCC dan bahkan Humble Bash Shell yang sederhana.

OpenSSL 3

Ubuntu 22.04 LTS Kapal dengan rilis utama terbaru dari Toolkit Kriptografi Yang Mulia, OpenSSL. Di OpenSSL 3, banyak algoritma warisan telah digunakan dan dinonaktifkan secara default – termasuk MD2 dan DES. Algoritma yang sudah usang ini dan sebaliknya ada di penyedia warisan, yang dapat diaktifkan sesuai kebutuhan baik melalui perubahan konfigurasi atau secara terprogram. Dengan menonaktifkan ini secara default, pengguna dan aplikasi dilindungi terhadap serangan kriptografi terhadap algoritma yang kurang aman ini.

Openssh UX Perbaikan untuk token FIDO/U2F

Ekosistem andalan lain dari Linux Security Ecosystem adalah Openssh, memberikan akses shell jarak jauh yang aman ke sistem Linux. Tujuh rilis OpenSsh telah terjadi sejak versi 8.2 dimasukkan dalam Ubuntu 20 sebelumnya.Rilis 04 LTS, membawa berbagai perbaikan untuk administrator sistem, pengembang, dan pengguna. Secara khusus, penggunaan token keamanan perangkat keras U2F/FIDO telah sangat ditingkatkan di OpenSsh 8.9, membawa manfaat pengalaman pengguna yang signifikan saat menggunakan perangkat otentikasi faktor kedua ini untuk akses jarak jauh.

nftables sebagai backend firewall default

Firewalling di Linux terdiri dari dua komponen – mekanisme firewall dalam kernel Linux, dan alat yang digunakan untuk mengonfigurasi ini dari Userspace. Kernel Linux secara tradisional mendukung dua subsistem yang berbeda untuk kebijakan firewall – ptables / xtables dan nftable yang lebih baru. NFTables membawa manfaat signifikan baik dalam hal kinerja dan fleksibilitas saat membuat dan menggunakan aturan firewall, terutama untuk sistem ganda IPv4/IPv6. Tradisional ptable Alat manajemen ruang pengguna sekarang mengkonfigurasi nftables Kernel backend, sementara yang baru nft Alat Userspace juga hadir untuk memungkinkan pembuatan aturan yang lebih fleksibel yang tidak didukung oleh tradisional ptable paradigma.

GCC 11 dan Bash 5.1

GCC 11.2 membawa kemampuan analisis statis yang ditingkatkan, memungkinkan pengembang untuk mendeteksi dan memulihkan kerentanan perangkat lunak potensial dan masalah lainnya selama siklus pengembangan. Ini termasuk dukungan untuk mendeteksi kemungkinan penggunaan-bebas, nol pointer dereferensi, kebocoran memori dan panggilan tidak aman dari dalam kondisi penangan sinyal. Dengan menggunakan ubuntu 22.04 LTS sebagai dasar untuk platform pengembangan mereka, pengembang perangkat lunak dapat membantu memastikan kode yang mereka tulis adalah benar dan cacat gratis mungkin.

Pengembang dan Sistem-Administrator juga akan mendapat manfaat dari dimasukkannya bash 5.1. Rilis shell yang terhormat ini mencakup dukungan asli untuk peningkatan pembuatan angka pseudo-acak melalui variabel $ srandom. Berbeda dengan variabel $ acak historis, $ srandom berasal dari kernel’S /dev /urandom perangkat sumber acak aman, memastikan bahwa outputnya tidak dapat dengan mudah diprediksi oleh penyerang potensial.

Direktori rumah pribadi

Sistem Ubuntu secara tradisional telah memilih kenyamanan akses bersama kepada pengguna’direktori rumah, mendukung kasus penggunaan seperti PC bersama di lingkungan universitas dan rumah. Namun, karena lanskap teknologi telah berkembang, dan Ubuntu telah menjadi dominan di domain lain seperti komputasi awan dan Internet of Things (IoT), pendekatan yang lebih defensif sekarang dianggap perlu untuk melindungi pengguna dan data mereka. Ubuntu 22.04 LTS sekarang memungkinkan direktori rumah pribadi secara default, memastikan bahwa data pengguna tidak dapat diakses oleh orang lain tanpa izin eksplisit mereka.

Secara total, kisaran peningkatan keamanan di Ubuntu 22.04 LTS menjadikannya rilis Ubuntu paling aman hingga saat ini dengan memanfaatkan dan membangun berbagai fitur pengerasan dan keamanan lainnya yang telah lama menjadi bagian inti dari Ubuntu. Selain itu, pembaruan keamanan dan livePatching kernel untuk 22.04 LTS keduanya disediakan selama sepuluh tahun melalui langganan Ubuntu Advantage, melanjutkan tolok ukur rilis Ubuntu LTS yang berfungsi sebagai fondasi paling aman untuk mengembangkan dan menggunakan aplikasi dan layanan Linux.

Bicaralah dengan kami hari ini

Tertarik menjalankan Ubuntu di organisasi Anda?

Menyiapkan firewall nftables

Oleh: Jeroen Van Kessel

nftables (netfilter) mengkonsolidasikan tabel ke dalam firewall linux berbasis kernel baru. Sebagian besar distribusi Linux bergeser dari ptables ke nftables sebagai kerangka firewall default mereka. nftables sekarang default di debian 10, ubuntu 20.04, Rhel 8, Suse 15 dan Fedora 32. Waktu untuk bermigrasi!

Posting blog ini menguraikan cara mengatur nftable berdasarkan model perimeter, yang divisualisasikan secara metaforis dalam gambar 1. Lihatlah model jaringan nol-trust jika Anda ingin mengisi celah pendekatan berbasis perimeter. Lihat juga PF jika Anda membutuhkan solusi firewall yang kuat di tepi jaringan Anda.

Gambar 1: Fort Bourtange, Belanda (Foto oleh Elise Van Heck)

Memulai dengan nftables

Pertama kami menginstal nftables:

$ sudo apt -get install nftables -y $ nft -v nftables v0.9.3 (Topsy) Selanjutnya kami mengaktifkan nftable saat boot dan memulai daemon:

$ sudo systemctl Aktifkan nftables $ sudo systemctl start nftables $ sudo systemctl status nftables nftables.Layanan - NFTables dimuat: dimuat (/lib/systemd/system/nftables.melayani; dengan disabilitas; Preset Vendor: Diaktifkan) Aktif: Aktif (Keluar); 1S AGO DOCS: Man: NFT (8) http: // wiki.nftables.Proses org: 16565 execStart =/usr/sbin/nft -f/etc/nftables.conf (kode = keluar, status = 0/sukses) PID utama: 16565 (kode = keluar, status = 0/sukses) Bagaimana cara kerja nftables

NFTables pada dasarnya adalah filter jaringan, juga disebut sebagai Daftar Kontrol Akses Jaringan (ACL) yang memungkinkan Anda untuk mengontrol aliran data jaringan. Filter jaringan ini bersifat hierarkis dan ketergantungan. Gambar 1 menunjukkan bagaimana fungsi NFTables berdasarkan model TCP/IP:

Gambar 1: Model TCP/IP NFTables

Mari kita mulai dari bawah di model TCP/IP. Tautan data adalah titik di mana Anda dapat merampingkan lalu lintas untuk NIC (virtual) spesifik (kartu antarmuka jaringan) berdasarkan VNIC yang masuk (IIFNAME) dan Outcoming VNIC (OIFNAME). Dengan cara ini Anda dapat segmentasi lalu lintas data (e.G. Https) dari lalu lintas manajemen (e.G. SSH atau VNC).

Pada tautan data, protokol ARP (Protokol Resolusi) digunakan untuk menyelesaikan alamat IP ke alamat MAC. Selama siaran ARP awal, entitas jahat dapat mencoba untuk mengaitkan alamat MAC -nya dengan alamat IP untuk meminta alamat IP host, menyebabkan lalu lintas yang dimaksudkan agar alamat IP itu dikirim ke host penyerang sebagai gantinya. Anda dapat mengontrol lalu lintas ARP di bagian filter ARP (1).

Selanjutnya adalah Internetwork TCP/IP dan Lapisan Transportasi dengan Filter IP dan Filter IP6 (2). Filter ini membantu kami membentuk lalu lintas jaringan dari IP host kami (SADDR) ke segmen jaringan atau host lain (DADDR). NFTables dapat memfilter paket berdasarkan protokol jaringan, port tujuan (DPOR), port sumber (sport) dan status sesi (ct state). Catatan Kecil – Protokol ICMP sebenarnya adalah bagian dari protokol IP dan karenanya secara teknis beroperasi di lapisan internetwork. Idealnya, tabel IP dan IP6 Anda harus memblokir lalu lintas jaringan apa pun (drop) kecuali diizinkan secara eksplisit (terima).

nftables adalah filter jaringan dan bukan aplikasi firewall lapisan 7 (l7) (3). Port jaringan sering keliru untuk kontrol jaringan aplikasi. Ketahuilah bahwa aktor jahat dapat menafakan cangkang terbalik di atas port TCP 443 (https) atau port UDP 53 (DNS). Aplikasi (L7) Penyaringan dapat mengisi kesenjangan ini dengan memanfaatkan proxy web untuk lalu lintas HTTPS, dan sistem pencegahan intrusi (IPS) untuk menjatuhkan lalu lintas terowongan berbahaya melalui protokol jaringan lainnya, bahkan melalui ICMP. DPI (Inspeksi Paket Dalam) adalah kata kunci di sini.

Cara mengkonfigurasi nftable

Kami akan secara langsung mengedit /etc /nftable.File konfigurasi conf alih -alih menggunakan NFT CLI (NFT Add) dan (NFT Delete). File konfigurasi ini dimuat secara default saat boot. Anda harus berakar (sudo) untuk mengatur filter firewall di port di bawah 1024.

$ sudo cp /etc /nftables.conf /etc /nftables.conf.bak $ sudo vi /etc /nftable.conf Kami pertama -tama mendefinisikan variabel yang dapat kami gunakan nanti di aturan kami:

Tentukan nic_name = "eth0" Tentukan nic_mac_gw = "de: iklan: be: ef: 01: 01" Tentukan nic_ip = "192.168.1.12 "Tentukan local_inetw = < 192.168.0.0/16 >Tentukan local_inetwv6 = < fe80::/10 >Tentukan DNS_SERVERS = < 1.1.1.1, 8.8.8.8 >Tentukan ntp_servers = < time1.google.com, time2.google.com, time3.google.com, time4.google.com >Tentukan dhcp_server = "192.168.1.1 " NFTables secara otomatis memetakan nama protokol jaringan ke nomor port (e.G. Https <> 443). Dalam contoh kami, kami hanya mengizinkan sesi masuk yang kami inisiasi (CT State ditetapkan menerima) dari pelabuhan fana (DPOR 32768-65535). Ketahuilah aplikasi atau server web harus mengizinkan sesi yang baru diinisiasi (ct state baru).

Tabel Filter IP < chain input < type filter hook input priority 0; policy drop; iifname "lo" accept iifname "lo" ip saddr != 127.0.0.0/8 drop iifname $NIC_NAME ip saddr 0.0.0.0/0 ip daddr $NIC_IP tcp sport < ssh, http, https, http-alt >TCP DPOR 32768-65535 CT NEGARA YANG DITERIMA IIFNAME $ NIC_NAME IP Saddr $ ntp_servers ip daddr $ nic_ip udp sport ntp udp dport 32768-65535 ct state ipdp $ nic_name iP saddd $ dhcp_svors 5535 ct state mapan log terima iifname $ nic_name ip saddr $ dns_servers ip daddr $ nic_ip udp sport domain udp dport 32768-65535 ct state mapan menerima iifname $ nic_name ip saddr $ local_inetw ip daddr $ nic_ip icmp tipe ice ico ip saddr $ local_inetw ip daddr $ nic_ip icmp tipe echo < type filter hook output priority 0; policy drop; oifname "lo" accept oifname "lo" ip daddr != 127.0.0.0/8 drop oifname $NIC_NAME ip daddr 0.0.0.0/0 ip saddr $NIC_IP tcp dport < ssh, http, https, http-alt >TCP Sport 32768-65535 ct state baru, mapan menerima oifname $ nic_name ip daddr $ ntp_servers ip saddr $ nic_ip udp dport ntp udp sport 32768-65535 ct state, mapan oifname $ nic_name ip daddr $ dhc $ dhc $ DHC baru, mapan oifname $ nic_name ipdr $ dhc $ dhc $ dhc $ 8-65535 ct state baru, log yang mapan menerima oifname $ nic_name ip daddr $ dns_servers ip saddr $ nic_ip udp dport domain udp sport 32768-65535 ct state baru, mapan menerima oifname $ nic_name ipdd $ local_inetw ip sad $ nicdr Saddr $ nicel icpeO- ICPEOD IP IP DADDR $ LOCAL_INETW IP SADDR SADDR $ NICDR NICDREOP $ NICMP IPPEOD IP DADDR $ LOCAL_INETW IP SADDR $ NICDR NICDR AICREOP $ IIPE- < type filter hook forward priority 0; policy drop; >> Blok kode berikutnya digunakan untuk memblokir lalu lintas IPv6 yang masuk dan keluar, kecuali permintaan ping (ICMPV6 tipe echo-request) dan IPv6 Network Discovery (ND-Router-Addrert, ND-NEIGHBOR-SOICIT, ND-NEIGHBOR-ADVERT). VNIC sering secara otomatis disediakan dengan alamat IPv6 dan dibiarkan tidak tersentuh. Antarmuka ini dapat disalahgunakan oleh entitas jahat untuk menafalkan data rahasia atau bahkan shell.

Tabel Filter IP6 < chain input < type filter hook input priority 0; policy drop; iifname "lo" accept iifname "lo" ip6 saddr != ::1/128 drop iifname $NIC_NAME ip6 saddr $LOCAL_INETWv6 icmpv6 type < destination-unreachable, packet-too-big, time-exceeded, parameter-problem, echo-reply, nd-router-advert, nd-neighbor-solicit, nd-neighbor-advert >CT State Didirikan Penerimaan> Output Rantai < type filter hook output priority 0; policy drop; oifname "lo" accept oifname "lo" ip6 daddr != ::1/128 drop oifname $NIC_NAME ip6 daddr $LOCAL_INETWv6 icmpv6 type echo-request ct state new,established accept >Rantai maju < type filter hook forward priority 0; policy drop; >> Blok kode terakhir digunakan untuk lalu lintas ARP yang membatasi bingkai jaringan siaran ARP:

Filter ARP Tabel < chain input < type filter hook input priority 0; policy accept; iif $NIC_NAME limit rate 1/second burst 2 packets accept >output rantai < type filter hook output priority 0; policy accept; >> $ sudo systemctl restart nftables && status systemctl nftables && aturan daftar nft Pertimbangan

Pastikan untuk menguji port Anda benar -benar terbuka atau tertutup. Anda dapat menggunakan NC, Telnet atau TCPDump untuk ini.

nftable dapat mencatat tindakan di/var/log/syslog . Anda harus memanfaatkan rsyslog untuk meneruskan log ke solusi SIEM favorit Anda untuk mendapatkan gagasan yang lebih baik tentang jaringan Anda.

Dengan kerangka yang tepat, nftable membuat hidup lebih mudah bagi insinyur DevOps untuk menerapkan firewalling segmentasi mikro. Insinyur DevOps dapat menyediakan aturan firewall modular untuk host berbasis Linux dengan menggunakan alat manajemen konfigurasi seperti Ansible. Aturan firewall ini kemudian didorong dan dimuat berdasarkan fungsi inti dari VM atau wadah. Misalnya, server database hanya boleh berbicara dengan subset server web terbatas. Cara ini menyediakan aturan firewall pada tingkat inang harus mengurangi permukaan serangan untuk pergerakan lateral oleh aktor jahat.

Posting blog ini hanya menyentuh kemampuan firewall inti dari nftables. Lihat halaman wiki nftables untuk lebih banyak teknik firewall. Perlu diingat bahwa satu solusi firewall tidak selalu menggantikan yang lain. Juga lihat ke tepi firewall jika Anda tidak memiliki domain jaringan nol-trust.

Diskusi dan pertanyaan

Hak Cipta 2019 – 2023 Cryptsus. Seluruh hak cipta.

Kode berada di bawah lisensi Distribusi Perangkat Lunak Berkeley (BSD) yang baru karena kami peduli untuk membangun dunia yang lebih terbuka.