Apakah VPN membantu wifi?

Apakah VPN melindungi Anda dari peretas

Ini adalah solusi yang lebih baik daripada mengandalkan SSL dari situs web karena sejumlah alasan: dengan VPN, semua lalu lintas dari perangkat Anda dienkripsi, apakah situs yang Anda kunjungi memiliki SSL atau tidak. Bahkan jika titik akses Wi-Fi yang Anda hubungkan adalah berbahaya, ia tidak dapat melihat lalu lintas. Pihak mana pun yang berada dalam posisi untuk memantau lalu lintas Anda bahkan tidak dapat melihat alamat dan URL situs yang Anda komunikasikan, sesuatu yang dapat mereka lakukan dengan SSL melalui Wi-Fi terbuka.

Bahkan dengan VPN, buka Wi-Fi mengekspos pengguna

Momen-momen antara Wi-Fi Connect dan peluncuran VPN dapat memberikan banyak hal.

Larry Seltzer – 12 Jun 2015 1:15 PM UTC

Komentar Pembaca

Larry Seltzer adalah mantan direktur editorial BYTE, Dark Reading, dan Computing Network di UBM Tech dan telah menghabiskan lebih dari satu dekade berkonsultasi dan menulis tentang subjek teknologi, terutama di bidang keamanan. Larry memulai karirnya sebagai insinyur perangkat lunak di Desktop Software Corporation yang sekarang sudah tidak ada di Princeton, New Jersey, di tim yang menulis bahasa kueri NPL 4GL.

Sekarang, orang IT yang hidup mengetahui bahaya wi-fi terbuka. Koneksi gratis di kafe dan hotel tidak mengenkripsi lalu lintas jaringan, sehingga orang lain di jaringan dapat membaca lalu lintas Anda dan mungkin membajak sesi Anda. Tapi salah satu solusi utama untuk masalah ini memiliki lubang di dalamnya yang tidak terlalu dihargai.

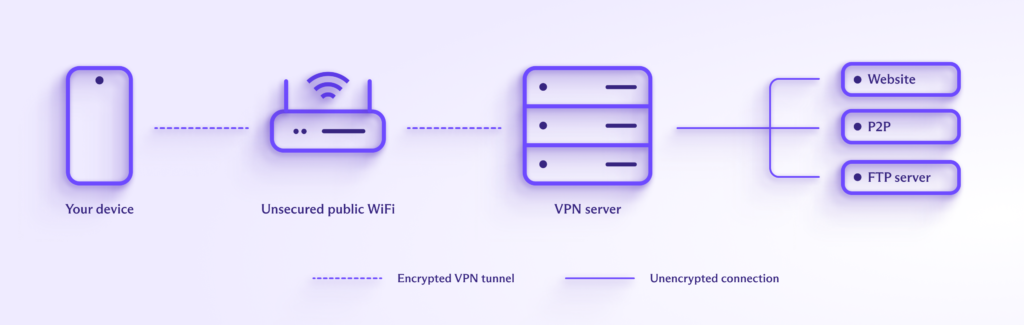

Situs besar seperti Twitter dan Google telah mengadopsi SSL secara luas untuk melindungi pengguna di jaringan tersebut. Tetapi untuk perlindungan yang lebih luas, banyak orang menggunakan jaringan pribadi virtual (VPN). Kebanyakan orang, jika mereka menggunakan VPN sama sekali, gunakan yang korporat. Tapi ada juga layanan publik, seperti Freedome F-Secure dan Hidemyass Privax. Perangkat Anda terhubung dengan server layanan VPN dan membuat terowongan terenkripsi untuk semua lalu lintas internet Anda dari perangkat ke server mereka. Layanan kemudian memproksurkan semua lalu lintas Anda ke dan dari tujuannya.

Ini adalah solusi yang lebih baik daripada mengandalkan SSL dari situs web karena sejumlah alasan: dengan VPN, semua lalu lintas dari perangkat Anda dienkripsi, apakah situs yang Anda kunjungi memiliki SSL atau tidak. Bahkan jika titik akses Wi-Fi yang Anda hubungkan adalah berbahaya, ia tidak dapat melihat lalu lintas. Pihak mana pun yang berada dalam posisi untuk memantau lalu lintas Anda bahkan tidak dapat melihat alamat dan URL situs yang Anda komunikasikan, sesuatu yang dapat mereka lakukan dengan SSL melalui Wi-Fi terbuka.

Tapi ada lubang dalam perlindungan ini, dan itu terjadi pada waktu terhubung. VPN tidak dapat terhubung sampai Anda terhubung ke internet, tetapi koneksi VPN tidak instan. Di banyak, mungkin sebagian besar situs Wi-Fi publik, perangkat keras Wi-Fi Anda dapat terhubung secara otomatis ke jaringan, tetapi Anda harus membuka browser ke “portal tawanan,” yang berasal dari router lokal, dan berupaya mendapatkan akses ke internet di luar. Anda mungkin harus secara manual menerima perjanjian TOS (Ketentuan Layanan) terlebih dahulu.

Dalam periode ini sebelum VPN Anda mengambil alih, apa yang mungkin diekspos tergantung pada perangkat lunak apa yang Anda jalankan. Apakah Anda menggunakan klien POP3 atau IMAP Email? Jika mereka memeriksa secara otomatis, lalu lintas keluar di tempat yang jelas untuk dilihat semua orang, termasuk berpotensi kredensial login. Program lain, seperti klien pesan instan, dapat mencoba masuk.

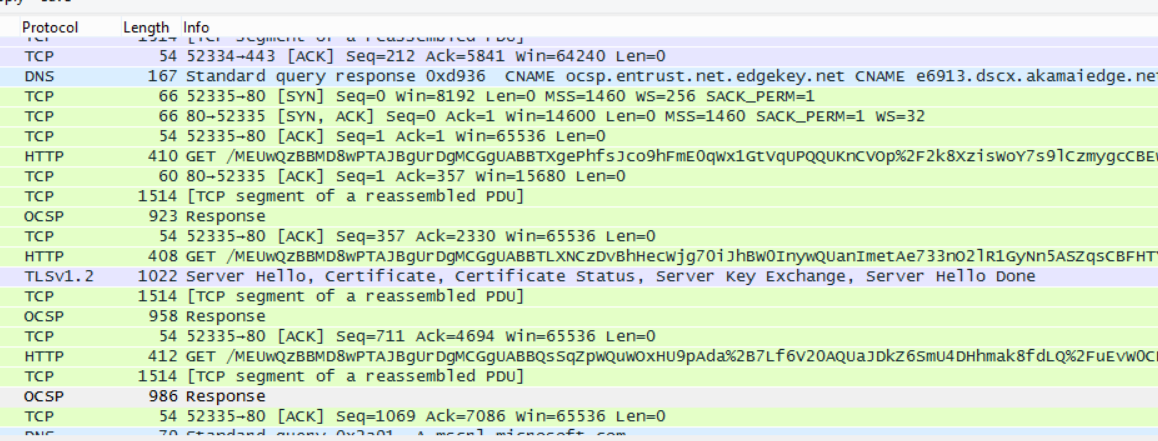

Saya menguji skenario ini di Starbucks dengan Google Wi-Fi saat menjalankan Wireshark. Ribuan paket bolak -balik di jaringan terbuka sebelum VPN berusaha untuk terhubung. Pemindaian cepat dari daftar tersebut tidak menemukan apa pun yang tampak berbahaya, dan pada kenyataannya perangkat lunak pada sistem saya menggunakan TLS 1.2 Dalam hampir semua kasus, yang cukup melegakan. Tetapi konfigurasi Anda mungkin berbeda dari tambang, dan bahkan jika perangkat lunak Anda mencoba menggunakan HTTPS, itu bisa rentan terhadap serangan seperti SSLSTRIP, yang trik perangkat lunak untuk menggunakan HTTP terbuka.

Kesenjangan dalam cakupan ini mungkin hanya masalah detik, tapi itu cukup untuk mengekspos informasi berharga seperti kredensial logon. Coba jalankan alat pemantauan jaringan seperti TCPView Microsoft untuk Windows atau Little Snitch untuk Mac sebelum Anda membuat koneksi internet Anda dan lihat apa yang terjadi dalam beberapa detik pertama itu. Informasi tersebut dapat dilindungi oleh enkripsi, tetapi dapat membawa detail tentang konfigurasi sistem Anda yang dapat digunakan untuk mengidentifikasinya – atau memberikan petunjuk untuk penyerang.

Bahkan di luar kesenjangan waktu ini, kadang -kadang koneksi VPN turun. Setidaknya dalam konfigurasi default dari sebagian besar sistem operasi, aplikasi pada sistem akan gagal ke koneksi Wi-Fi terbuka. Jangan salahkan hanya vendor VPN publik. Masalah yang sama berlaku untuk VPN perusahaan, kecuali jika mereka kesulitan mengkonfigurasi sistem di sekitar masalah.

Jadi, bagaimana Anda melakukannya? Shaun Murphy, pendiri Privategiant (www.Privategian.com), yang membuat produk untuk melindungi keamanan dan privasi komunikasi online, menunjukkan bahwa Anda melakukannya dengan firewall perangkat lunak, salah satu yang datang dengan sistem operasi Anda atau yang pihak ketiga:

Pendekatan dasarnya adalah untuk mencegah semua koneksi masuk dan keluar di jaringan publik Anda (atau zona) dengan pengecualian browser yang Anda gunakan untuk terhubung ke portal captive dan semacamnya. Browser itu harus menjadi salah satu yang hanya Anda gunakan untuk tujuan ini dan, mungkin, beberapa penjelajahan ringan (tentu saja bukan email, sosial, atau tujuan yang dapat diidentifikasi secara pribadi lainnya.) Dengan menggunakan firewall yang sama, atur profil / zona untuk lalu lintas VPN di mana lalu lintas masuk / keluar kurang dibatasi (saya sarankan memblokir koneksi keluar yang tidak menggunakan VPN Anda, jadi Anda tidak secara tidak sengaja membocorkan data). Ini pada dasarnya meniru kegagalan di mana vendor VPN perlu mengkonfigurasi produk keamanan.

Jawaban atas pertanyaan unik:

- T: Bagaimana VPN melindungi Anda dari peretas di Wi-Fi terbuka?

A: VPN mengenkripsi semua lalu lintas dari perangkat Anda, apakah situs yang Anda kunjungi memiliki SSL atau tidak. Ini berarti bahwa bahkan jika titik akses Wi-Fi berbahaya, tidak dapat melihat lalu lintas Anda. Selain itu, pihak mana pun yang memantau lalu lintas Anda tidak dapat melihat alamat dan URL situs yang Anda komunikasikan. - T: Apakah SSL cukup untuk melindungi pengguna di jaringan Wi-Fi terbuka?

A: SSL memberikan perlindungan, tetapi tidak cukup. Menggunakan VPN memberikan solusi yang lebih baik karena mengenkripsi semua lalu lintas perangkat Anda, menawarkan perlindungan bahkan jika situs yang Anda kunjungi tidak memiliki SSL. - T: Dapatkah koneksi VPN dibuat secara instan?

A: Tidak, koneksi VPN tidak instan. Ada kesenjangan waktu antara menghubungkan ke jaringan Wi-Fi dan peluncuran VPN. Selama waktu ini, lalu lintas dari perangkat Anda mungkin terkena ancaman potensial. - T: Informasi apa yang mungkin diekspos sebelum VPN terhubung?

A: Bergantung pada perangkat lunak yang Anda gunakan, lalu lintas seperti lalu lintas klien POP3 atau IMAP Email dan upaya login klien pesan instan dapat diekspos sebelum koneksi VPN dibuat. Ini berpotensi mengekspos kredensial login kepada penyerang. - T: Bagaimana alat pemantauan jaringan dapat digunakan untuk mengidentifikasi risiko keamanan potensial?

A: Menjalankan alat pemantauan jaringan seperti TCPView Microsoft untuk Windows atau Little Snitch untuk Mac sebelum membuat koneksi internet dapat memberikan wawasan tentang beberapa detik pertama aktivitas jaringan. Informasi ini, meskipun dienkripsi, dapat mengungkapkan detail konfigurasi sistem yang dapat membantu penyerang. - T: Dapatkah koneksi VPN turun?

A: Ya, koneksi VPN bisa turun. Ketika koneksi VPN gagal, aplikasi pada sistem dapat secara otomatis gagal ke koneksi Wi-Fi terbuka, berpotensi memperlihatkan lalu lintas ke risiko keamanan. - T: Bagaimana firewall perangkat lunak dapat membantu melindungi terhadap kegagalan koneksi VPN?

A: Shaun Murphy menyarankan menggunakan firewall perangkat lunak untuk mencegah semua koneksi masuk dan keluar di jaringan publik, kecuali untuk browser spesifik yang digunakan untuk portal captive. Dengan menyiapkan profil/zona untuk lalu lintas VPN di mana lalu lintas masuk/keluar kurang terbatas, Anda dapat meniru konfigurasi failover yang diperlukan untuk perlindungan VPN terhadap kebocoran data.

Apakah VPN melindungi Anda dari peretas

Ini adalah solusi yang lebih baik daripada mengandalkan SSL dari situs web karena sejumlah alasan: dengan VPN, semua lalu lintas dari perangkat Anda dienkripsi, apakah situs yang Anda kunjungi memiliki SSL atau tidak. Bahkan jika titik akses Wi-Fi yang Anda hubungkan adalah berbahaya, ia tidak dapat melihat lalu lintas. Pihak mana pun yang berada dalam posisi untuk memantau lalu lintas Anda bahkan tidak dapat melihat alamat dan URL situs yang Anda komunikasikan, sesuatu yang dapat mereka lakukan dengan SSL melalui Wi-Fi terbuka.

Bahkan dengan VPN, buka Wi-Fi mengekspos pengguna

Momen-momen antara Wi-Fi Connect dan peluncuran VPN dapat memberikan banyak hal.

Larry Seltzer – 12 Jun 2015 1:15 PM UTC

Komentar Pembaca

Larry Seltzer adalah mantan direktur editorial BYTE, Dark Reading, dan Computing Network di UBM Tech dan telah menghabiskan lebih dari satu dekade berkonsultasi dan menulis tentang subjek teknologi, terutama di bidang keamanan. Larry memulai karirnya sebagai insinyur perangkat lunak di Desktop Software Corporation yang sekarang sudah tidak ada di Princeton, New Jersey, di tim yang menulis bahasa kueri NPL 4GL.

Sekarang, orang IT yang hidup mengetahui bahaya wi-fi terbuka. Koneksi gratis di kafe dan hotel tidak mengenkripsi lalu lintas jaringan, sehingga orang lain di jaringan dapat membaca lalu lintas Anda dan mungkin membajak sesi Anda. Tapi salah satu solusi utama untuk masalah ini memiliki lubang di dalamnya yang tidak terlalu dihargai.

Situs besar seperti Twitter dan Google telah mengadopsi SSL secara luas untuk melindungi pengguna di jaringan tersebut. Tetapi untuk perlindungan yang lebih luas, banyak orang menggunakan jaringan pribadi virtual (VPN). Kebanyakan orang, jika mereka menggunakan VPN sama sekali, gunakan yang korporat. Tapi ada juga layanan publik, seperti Freedome F-Secure dan Hidemyass Privax. Perangkat Anda terhubung dengan server layanan VPN dan membuat terowongan terenkripsi untuk semua lalu lintas internet Anda dari perangkat ke server mereka. Layanan kemudian memproksurkan semua lalu lintas Anda ke dan dari tujuannya.

Ini adalah solusi yang lebih baik daripada mengandalkan SSL dari situs web karena sejumlah alasan: dengan VPN, semua lalu lintas dari perangkat Anda dienkripsi, apakah situs yang Anda kunjungi memiliki SSL atau tidak. Bahkan jika titik akses Wi-Fi yang Anda hubungkan adalah berbahaya, ia tidak dapat melihat lalu lintas. Pihak mana pun yang berada dalam posisi untuk memantau lalu lintas Anda bahkan tidak dapat melihat alamat dan URL situs yang Anda komunikasikan, sesuatu yang dapat mereka lakukan dengan SSL melalui Wi-Fi terbuka.

Tapi ada lubang dalam perlindungan ini, dan itu terjadi pada waktu terhubung. VPN tidak dapat terhubung sampai Anda terhubung ke internet, tetapi koneksi VPN tidak instan. Di banyak, mungkin sebagian besar situs Wi-Fi publik, perangkat keras Wi-Fi Anda dapat terhubung secara otomatis ke jaringan, tetapi Anda harus membuka browser ke “portal tawanan,” yang berasal dari router lokal, dan berupaya mendapatkan akses ke internet di luar. Anda mungkin harus secara manual menerima perjanjian TOS (Ketentuan Layanan) terlebih dahulu.

Dalam periode ini sebelum VPN Anda mengambil alih, apa yang mungkin diekspos tergantung pada perangkat lunak apa yang Anda jalankan. Apakah Anda menggunakan klien POP3 atau IMAP Email? Jika mereka memeriksa secara otomatis, lalu lintas keluar di tempat yang jelas untuk dilihat semua orang, termasuk berpotensi kredensial login. Program lain, seperti klien pesan instan, dapat mencoba masuk.

Saya menguji skenario ini di Starbucks dengan Google Wi-Fi saat menjalankan Wireshark. Ribuan paket bolak -balik di jaringan terbuka sebelum VPN berusaha untuk terhubung. Pemindaian cepat dari daftar tersebut tidak menemukan apa pun yang tampak berbahaya, dan pada kenyataannya perangkat lunak pada sistem saya menggunakan TLS 1.2 Dalam hampir semua kasus, yang cukup melegakan. Tetapi konfigurasi Anda mungkin berbeda dari tambang, dan bahkan jika perangkat lunak Anda mencoba menggunakan HTTPS, itu bisa rentan terhadap serangan seperti SSLSTRIP, yang trik perangkat lunak untuk menggunakan HTTP terbuka.

Kesenjangan dalam cakupan ini mungkin hanya masalah detik, tapi itu cukup untuk mengekspos informasi berharga seperti kredensial logon. Coba jalankan alat pemantauan jaringan seperti TCPView Microsoft untuk Windows atau Little Snitch untuk Mac sebelum Anda membuat koneksi internet Anda dan lihat apa yang terjadi dalam beberapa detik pertama itu. Informasi tersebut dapat dilindungi oleh enkripsi, tetapi dapat membawa detail tentang konfigurasi sistem Anda yang dapat digunakan untuk mengidentifikasinya – atau memberikan petunjuk untuk penyerang.

Bahkan di luar kesenjangan waktu ini, kadang -kadang koneksi VPN turun. Setidaknya dalam konfigurasi default dari sebagian besar sistem operasi, aplikasi pada sistem akan gagal ke koneksi Wi-Fi terbuka. Jangan salahkan hanya vendor VPN publik. Masalah yang sama berlaku untuk VPN perusahaan, kecuali jika mereka kesulitan mengkonfigurasi sistem di sekitar masalah.

Jadi, bagaimana Anda melakukannya? Shaun Murphy, pendiri Privategiant (www.Privategian.com), yang membuat produk untuk melindungi keamanan dan privasi komunikasi online, menunjukkan bahwa Anda melakukannya dengan firewall perangkat lunak, salah satu yang datang dengan sistem operasi Anda atau yang pihak ketiga:

Pendekatan dasarnya adalah untuk mencegah semua koneksi masuk dan keluar di jaringan publik Anda (atau zona) dengan pengecualian browser yang Anda gunakan untuk terhubung ke portal captive dan semacamnya. Browser itu harus menjadi salah satu yang hanya Anda gunakan untuk tujuan ini dan, mungkin, beberapa penjelajahan ringan (tentu saja bukan email, sosial, atau tujuan yang dapat diidentifikasi secara pribadi lainnya.) Dengan menggunakan firewall yang sama, atur profil / zona untuk lalu lintas VPN di mana lalu lintas masuk / keluar kurang dibatasi (saya sarankan memblokir koneksi keluar secara default dan kemudian menambahkan program sesuai kebutuhan, mengejutkan berapa banyak program yang menelepon ke rumah. sepanjang waktu.) Hal yang menyenangkan tentang pendekatan ini adalah klien email Anda, browser web utama, dan aplikasi lain yang Anda gunakan tidak akan berguna kecuali Anda secara aktif terhubung ke VPN.

Sean Sullivan, penasihat keamanan di F-Secure, memberi kami nasihat yang sama dengan tambahan yang berguna bahwa “. Anda ingin meluncurkan browser [untuk portal captive] di ‘Safe Mode’ sehingga plugin dinonaktifkan.”Jika Anda seorang pengguna Firefox atau Google Chrome, maka Internet Explorer dan Safari harus sesuai dengan tagihan. Anda tetap ada di sistem.

Mengkonfigurasi perangkat lunak firewall di PC Anda untuk memblokir lalu lintas non-VPN tidak semudah itu. Bervariasi di seluruh sistem dan produk operasi, dan bahkan mungkin tidak mungkin di Windows 8.1. Di Windows, inilah ringkasan dari apa yang perlu Anda lakukan:

- Hubungkan ke VPN pilihan Anda menggunakan prosedur normal untuk produk itu.

- Di Pusat Jaringan dan Berbagi di Panel Kontrol, pastikan koneksi VPN ditetapkan sebagai jaringan publik, dan jaringan Wi-Fi rumah atau publik ditetapkan sebagai rumah atau kantor (rumah lebih baik). (Di Windows 8 dan yang lebih baru ini bisa bermasalah dengan koneksi jaringan baru, karena Windows 8.X tidak menyediakan antarmuka pengguna untuk mengubah jenis lokasi – jadi seluruh latihan mungkin tidak mungkin – kecuali Anda terlebih dahulu menghapus dan menciptakan kembali semua koneksi jaringan Anda.)

- Akhirnya, di panel Windows Firewall di Kontrol Pergi ke Pengaturan Lanjutan. Buat aturan untuk memblokir semua program agar tidak terhubung di jaringan publik. Kemudian buat aturan untuk mengizinkan program VPN dan browser yang ingin Anda gunakan untuk portal captive diizinkan untuk terhubung di jaringan publik. Anda perlu mengatur aturan ini untuk koneksi masuk dan keluar.

Bolehvpn dari Hong Kong telah menghasilkan serangkaian instruksi yang lebih rinci untuk menggunakan Windows Firewall di Windows 7. Di Mac, Anda dapat mencapai hasil yang sama dengan Firewall Snitch kecil yang disebutkan di atas. Dan Douglas Crawford di BestVPN.com memiliki instruksi untuk Comodo Firewall di Windows, tetapi mengatakan bahwa dia tidak bisa mendapatkan prosedur untuk mengerjakan firewall Windows standar di Windows 8.1.

Secara keseluruhan, ini cukup banyak masalah untuk dilalui, dan ini adalah konfigurasi yang hanya Anda inginkan di wi-fi terbuka. Jika Anda bekerja di mana ada enkripsi WPA2 yang aman pada Wi-Fi, maka VPN mungkin tidak sebanding dengan overhead dan berkurangnya kinerja jaringan.

Solusi nyata untuk masalah ini bukan peretasan dengan firewall, ini memberikan enkripsi secara default di Wi-Fi publik. Ini tidak banyak dilakukan sekarang karena itu berarti memasok kata sandi, dan overhead dukungan akan terlalu bagus untuk kafe. Hasilnya adalah bahwa kita memiliki situasi yang tidak aman dengan kegunaan yang buruk, tetapi memadai.

Aliansi Wi-Fi telah memiliki solusi untuk masalah ini hampir selama bertahun-tahun, yang disebut passpoint. Protokol passpoint dibuat untuk memungkinkan Wi-Fi “roaming” dengan menciptakan cara untuk titik akses untuk memberikan akses melalui kredensial pihak ketiga, seperti ID Google atau akun ISP Anda. Saat Anda terhubung ke titik akses publik melalui passpoint, itu mengotentikasi Anda dan membuat koneksi yang aman menggunakan WPA2-Enterprise, standar emas dalam keamanan Wi-Fi-alih-alih meninggalkan lalu lintas Anda yang tidak terenkripsi atau terlihat di LAN nirkabel yang dibagikan bersama LAN yang dibagikan bersama bersama yang dibagikan bersama bersama-sama bersama yang dibagikan bersama-sama bersama LAN yang dibagikan bersama yang dibagikan bersama bersama yang dibagikan bersama bersama-sama bersama yang dibagikan bersama bersama-sama.

Alasan Anda belum melihat passpoint di mana-mana adalah karena itu membutuhkan penyedia Wi-Fi-seperti ISP konsumen, Google, atau Boingo-untuk mempercayai penyedia otentikasi tertentu dan untuk mengiklankan daftar mereka untuk menghubungkan perangkat-semakin lama, lebih baik. Dan pengguna perlu mengkonfigurasi passpoint pada sistem mereka untuk menggunakan satu atau lebih kredensial mereka saat menghubungkan ke jaringan seperti itu. Belum ada adopsi passpoint yang luas-sementara itu telah digunakan di lokasi volume tinggi tertentu, seperti banyak bandara, masih sangat tidak umum.

Aliansi Wi-Fi sekarang mengatakan bahwa passpoint mendapatkan daya tarik di perusahaan sebagai cara untuk menangani BYOD. Itu menarik jika benar, tetapi tidak membahas titik rasa sakit privasi Wi-Fi publik. Passpoint memiliki potensi untuk menutup jendela kebocoran data VPN dan membuat layanan internet publik jauh lebih aman. Dengan ketidakhadirannya, tidak ada solusi yang baik.

Apakah VPN melindungi Anda dari peretas?

Diposting pada 13 Januari 2023 oleh Harry Bone dalam dasar -dasar privasi.

VPN dapat membantu melindungi Anda dari peretas di jaringan WiFi publik tanpa jaminan.

Peretas jahat mencoba mendapatkan akses yang tidak sah ke atau mengganggu pengoperasian komputer, ponsel cerdas, atau perangkat yang terhubung dengan internet lainnya.

Sementara jaringan pribadi virtual (VPN) adalah cara yang bagus untuk melindungi privasi dan keamanan Anda secara online, TI’S tidak dirancang untuk membela Anda dari peretas di semua situasi. Kami menjelaskan bagaimana dan kapan VPN dapat membantu menjaga peretas.

Bagaimana VPN melindungi Anda dari peretas?

VPN yang baik adalah alat penting untuk melindungi privasi Anda dan meningkatkan keamanan Anda secara online. Tetapi hanya membantu untuk mempertahankan terhadap jenis serangan online tertentu.

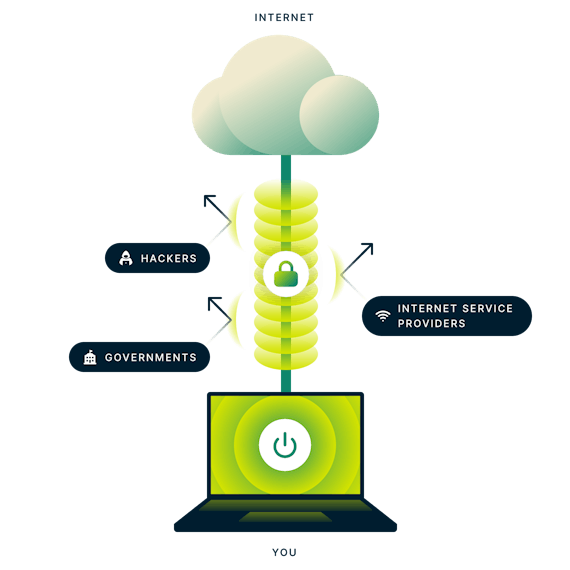

Dengan mengenkripsi koneksi internet Anda dan menyembunyikan alamat IP Anda, VPN dapat membantu mencegah peretas mengeksploitasi jaringan tanpa jaminan atau menggunakan alamat IP Anda untuk menargetkan Anda.

Mengenkripsi internet Anda

Dengan VPN, semua lalu lintas dari perangkat Anda dienkripsi dengan aman, sehingga penyedia layanan internet Anda (ISP), jaringan seluler, atau penyedia WiFi publik dapat’t lihat lalu lintas Anda. Permintaan DNS Anda, atau permintaan untuk mengunjungi situs web, juga dienkripsi, sehingga ISP Anda bisa’t lihat ke mana Anda pergi online.

Jadi jika kamu’menggunakan VPN pada wifi publik, penjahat apa pun yang diretas ke dalam jaringan dapat’t memantau aktivitas online Anda. Tetapi sebagian besar situs web dan aplikasi sekarang menggunakan HTTPS, yang secara signifikan mengurangi ancaman dari peretas WiFi publik, seperti yang kami jelaskan di bawah ini.

Menyembunyikan alamat IP Anda

Saat Anda terhubung ke VPN, alamat IP asli yang ditugaskan kepada Anda disembunyikan dari tampilan publik. Yang dapat dilihat secara online adalah alamat server VPN yang Anda’terhubung kembali ke.

Dengan menyembunyikan alamat IP asli Anda, VPN dapat mencegah peretas menggunakannya untuk meretas dari jarak jauh atau menyerang perangkat Anda.

Membiarkan’S pertimbangkan secara lebih rinci jenis peretasan yang dapat dibantu oleh VPN.

Peretas apa yang dilindungi VPN Anda terhadap Anda?

Karena VPN mengenkripsi semua lalu lintas internet Anda dan menyembunyikan alamat IP Anda, skenario utama di mana VPN dapat membela Anda terhadap peretas di jaringan wifi publik tanpa jaminan.

Beberapa jaringan wifi publik gratis masih menggunakan enkripsi yang tidak aman atau tidak memiliki kata sandi yang kuat, jadi mereka’Rentan untuk Menyerang: Peretas dapat masuk ke jaringan dan memata -matai Anda.

Dengan VPN dinyalakan, terowongan VPN terenkripsi antara perangkat Anda dan VPN menjaga aktivitas online Anda aman dari peretas’ Mata yang mengintip.

Namun, sebagian besar situs web sekarang menggunakan https, yang mengenkripsi lalu lintas antara perangkat Anda dan situs web. Saat https mengamankan informasi yang Anda kirimkan secara online, seperti detail pribadi atau keuangan, risiko dari peretas WiFi publik jauh lebih rendah dari sebelumnya.

Tapi https hanya mengenkripsi data yang Anda tukarkan dengan situs web. Itu tidak’T Sembunyikan situs mana yang Anda kunjungi, jadi seorang peretas masih bisa memantau ke mana Anda online. Juga tidak membela Anda terhadap spoofing DNS (lihat di bawah).

Serangan manusia-di-menengah

Dalam serangan man-in-the-middle (MITM), peretas mencegat lalu lintas antara perangkat Anda dan router wifi. Dengan begitu, mereka dapat menguping apa yang Anda lakukan, misalnya, untuk mencuri detail pribadi Anda atau menyamar sebagai Anda secara online.

VPN menyembunyikan aktivitas internet Anda, membuat Anda aman dari serangan. Serangan MITM termasuk kembar jahat, sniffing wifi, dan spoofing DNS.

Kembar jahat (hotspot berbahaya)

Ingin terhubung ke wifi gratis di kafe suatu hari, Anda mungkin melihat beberapa jaringan di perangkat Anda: “Seattle_starbucks_wifi”, “Starbucks_wifi”, atau “Free_starbucks_wifi”. Hati -hati, karena seseorang bisa menjadi “kembaran jahat” Hotspot berbahaya yang dibuat oleh peretas – terhubung, dan semua data Anda dapat terlihat olehnya.

Jika Anda jatuh untuk kembar jahat, VPN akan menyembunyikan data Anda dari penyusup.

Wifi mengendus

Salah satu cara peretas dapat mengeksploitasi jaringan tanpa jaminan adalah dengan menggunakan perangkat lunak spesialis untuk “mengendus” paket data dan menganalisisnya. Dengan sniffer paket, mereka dapat memantau lalu lintas internet Anda dan bahkan membajak cookie Anda untuk menyamar sebagai Anda secara online dan mengakses bank Anda (untuk memberikan contoh terburuk).

Dengan VPN Anda, data dan alamat IP Anda yang nyata dienkripsi dan dapat’t mengendus.

Spoofing DNS

Saat Anda memasukkan alamat situs web di browser Anda, itu mengirimkan permintaan DNS ke ISP Anda untuk mencari situs web’s Alamat IP numerik yang benar. Sayangnya, permintaan DNS ini, yang dapat mengekspos seluruh riwayat penjelajahan Anda, biasanya tidak terenkripsi. Jika seorang peretas palsu atau “racun” Permintaan DNS Anda, mereka dapat mengarahkan Anda ke situs berbahaya yang mereka kendalikan.

VPN yang baik menangani dan mengenkripsi semua permintaan DNS Anda, yang berarti peretas bisa’t mengamuk dengan mereka.

Serangan jarak jauh lainnya

Saat VPN menyembunyikan alamat IP Anda yang sebenarnya, itu juga dapat melindungi Anda dari berbagai serangan yang mengeksploitasi alamat IP Anda, jaringan apa pun yang Anda’kembali.

Misalnya, jika peretas mengetahui alamat IP Anda, mereka dapat memindai port pada perangkat Anda untuk menemukan kelemahan atau menargetkan Anda dengan serangan penolakan (DOS atau DDOS).

Peretas apa yang tidak dicegah oleh VPN?

Selain mengeksploitasi WiFi publik tanpa jaminan, peretas dapat menggunakan berbagai cara untuk mengakses atau merusak perangkat online Anda. Berikut beberapa ancaman yang dimenangkan VPN’t berhenti.

Malware

Peretas dapat menggunakan semua jenis malware untuk mengakses perangkat Anda, seperti spyware, rootkit, dan akses jarak jauh Trojans. VPN ISN’t dirancang sebagai garis pertahanan utama melawan malware.

Tapi beberapa VPN bagus seperti Proton VPN dapat memberi Anda perlindungan. Dapatkan Proton VPN Plus, dan Anda dapat mengaktifkan NetShield Ad-Blocker untuk memblokir beberapa malware dari yang pernah mencapai perangkat Anda.

Namun, VPN bukan pengganti untuk antivirus atau perangkat lunak keamanan internet, yang secara aktif memantau dan memindai perangkat Anda untuk malware. Instal Perangkat Lunak Antivirus di Perangkat Anda dan Tetap Terbarui.

Kerentanan perangkat lunak

VPN bisa’T Lindungi Anda dari peretas yang menyerang kelemahan di aplikasi atau sistem operasi Anda. Ini berkisar dari kerentanan yang diketahui, di mana tambalan keamanan mungkin tersedia, hingga apa yang disebut nol hari, yang mana’diketahui pengembang produk dan tidak memiliki perbaikan.

Untuk meminimalkan risiko dari ancaman yang diketahui, menjaga aplikasi, sistem operasi, dan definisi antivirus Anda diperbarui ke versi terbaru.

Kesalahan manusia

Salah satu cara termudah yang dapat diretas oleh para penjahat dengan perangkat Anda adalah dengan bantuan Anda. Jika kamu tidak’T Kunci akun online Anda dengan kata sandi yang kuat dan otentikasi dua faktor (2FA) jika memungkinkan, Anda’Menempatkan diri Anda pada risiko diretas.

Peretas juga dapat menggunakan rekayasa sosial untuk menipu Anda agar mengungkapkan informasi rahasia atau mengambil tindakan yang dapat membahayakan perangkat Anda.

VPN bukan pertahanan jika Anda mengikuti tautan dalam email phishing atau mengunduh perangkat lunak berbahaya dari situs web yang tidak sah.

Dapatkan VPN tepercaya dan lebih banyak untuk melawan peretas

VPN adalah alat yang hebat untuk melindungi privasi dan keamanan Anda secara online, tetapi itu’hanya pertahanan terhadap jenis peretasan tertentu. Saat VPN mengenkripsi koneksi internet Anda dan menyembunyikan alamat IP Anda, ini dapat membantu melindungi Anda dari peretas WiFi publik atau siapa pun yang menggunakan alamat IP Anda untuk menyerang Anda.

Jadi VPN yang baik hanyalah satu senjata di gudang senjata Anda terhadap peretas, bersama dengan tindakan pencegahan dasar ini:

- Gunakan kata sandi yang kuat dan otentikasi dua faktor (2FA).

- Instal Perangkat Lunak Penghapusan Antivirus atau Malware.

- Waspadalah terhadap phishing, dan berhati -hatilah dengan apa yang Anda unduh.

- Pertahankan sistem operasi, aplikasi, dan antivirus Anda diperbarui.

Ingatlah bahwa penyedia VPN dapat melihat aktivitas online Anda dan dapat dengan sendirinya diretas, jadi memilih VPN yang dapat Anda percayai sangat penting. Proton VPN dipercaya oleh jutaan orang di seluruh dunia, termasuk jurnalis dan aktivis, karena kami merancangnya untuk menjadi pribadi dan aman mungkin.

Di Proton, tujuan kami adalah memberi semua orang privasi dan keamanan online, jadi bergabunglah dengan kami. Bersama -sama, kita dapat membangun internet yang lebih baik di mana privasi adalah default.

Tulang Harry

Seorang penasihat privasi yang sudah lama ada, Harry bekerja sebagai penerjemah dan penulis di berbagai industri, termasuk tugas di Moskow yang memantau media Rusia untuk BBC. Dia bergabung dengan Proton untuk mempromosikan privasi, keamanan, dan kebebasan untuk semua orang secara online.

Apakah VPN melindungi saya saat menggunakan Wi-Fi publik ?

Saat bepergian, di bandara, hotel atau hanya di kafe di ujung jalan, banyak orang terhubung ke Wi-Fi yang ditawarkan secara gratis oleh perusahaan dan lembaga tertentu. Memang, selama bertahun -tahun, hotspot ini semakin populer. Alasannya adalah bahwa pengguna merasa sulit untuk menjauh dari smartphone, tablet, dan perangkat digital lainnya. Tidak mudah untuk melepaskan internet dan jaring yang luas! Tetapi titik akses internet ini, yang terbuka untuk semua orang, bisa sangat berbahaya karena keamanan minim mereka. Banyak orang bertanya pada diri sendiri pertanyaan: “Apakah VPN melindungi anonimitas saya saat menggunakan Wi-Fi publik?”Apakah saya meragukan kerahasiaan atau saya berada di rahmat peretas dan pihak ketiga yang tidak enak? Mari Jawab Di Artikel Ini.

Untuk memulainya, penting untuk memahami cara kerja VPN. Pengingat cepat bagi mereka yang tidak terbiasa dengan kata -kata terowongan komputer yang aman, alamat IP bertopeng, enkripsi data dan permata lainnya.

Jaringan pribadi virtual untuk boneka

VPN atau jaringan pribadi virtual (jaringan pribadi virtual untuk speaker non-Inggris) adalah aplikasi sederhana (atau perangkat lunak) yang akan diunduh dan diinstal pada semua perangkat: laptop, tablet dan tentu saja, smartphone.

Apakah mereka ditawarkan secara gratis atau untuk beberapa euro sebulan, semua VPN memiliki peran yang sama: untuk memastikan perlindungan Anda secara online. Mereka melakukan ini dengan mengenkripsi lalu lintas internet Anda dan menutupi alamat IP Anda (nomor identifikasi perangkat Anda) dengan membuat terowongan komputer yang aman di dalam jaringan umum.

Jika Anda tidak memahami sepatah kata pun dari paragraf sebelumnya, jangan panik! Kami akan kembali lagi nanti. Satu -satunya hal yang sangat penting untuk diingat adalah bahwa VPN, terlepas dari nama mereka yang rumit, sangat mudah digunakan: cukup klik tombol untuk mendapatkan koneksi internet yang aman.

Bagaimana cara kerja VPN?

Untuk memahami bagaimana VPN melindungi Anda saat menggunakan WiFi publik, Anda harus sudah memahami cara kerja web tanpa VPN.

Cukup sederhana: Internet dapat dilihat sebagai mesin raksasa di mana setiap perangkat digital (komputer, smartphone, server, dll.) terhubung melalui sistem pipa air biasa. Untuk berkomunikasi satu sama lain, mereka menggunakan pipa -pipa ini: air adalah data komputer Anda. Tanpa VPN, siapa pun yang terhubung dengan labirin pipa ini dapat melihat dan menggunakan air Anda: Ini sepenuhnya dapat diakses.

Namun, jika Anda menggunakan VPN, perangkat lunak akan menyelipkan pipa yang disegel di dalam mesin. Ini berarti Anda masih terhubung ke semua mesin, tetapi air Anda akan disimpan dengan cermat di pipa Anda. Tidak ada orang lain yang bisa mengaksesnya.

Pipa ini adalah terowongan komputer yang aman. Di dalam, data Anda dienkripsi sehingga benar -benar tidak dapat dibaca jika ada yang berhasil masuk ke pipa Anda (yang sudah menjadi tugas yang sangat kompleks).

Untuk mengatur terowongan komputer yang aman ini, VPN akan bergantung pada salah satu server VPN yang tersedia di dunia. Server ini kemudian akan menggunakan alamat IP sendiri dan menutupi milik Anda. Ini kemudian akan mengurus informasi Anda. Dengan cara ini, Anda bisa menjadi anonim di web.

Apa risiko menggunakan Wi-Fi atau hotspot publik?

Semakin banyak pengguna internet menggunakan Wi-Fi publik, juga dikenal sebagai hotspot, baik di bandara, hotel, beberapa restoran atau pusat perbelanjaan. Tetapi fakta bahwa titik akses internet ini terbuka untuk semua orang, tanpa batasan atau kata sandi, membuatnya sangat tidak aman.

Peretas, peretas, dan penjahat cyber lainnya

Atas daftar bahaya yang terkait dengan penggunaan wi-fi publik datang kejahatan dunia maya. Ya, Anda mungkin dilindungi oleh antivirus yang kuat, tetapi sayangnya ini tidak lagi cukup untuk menjamin pelestarian data pribadi Anda dan keamanan online Anda.

Smartphone, yang bahkan lebih rapuh daripada komputer, adalah target nomor satu peretas dan bajak laut web. Mereka berisi informasi sebanyak atau lebih dari laptop, tetapi umumnya kurang aman. Siapa pun yang belum memasang antivirus di ponsel mereka harus mengangkat tangan mereka!

Oleh karena itu, Wi-Fi gratis merupakan pintu gerbang nyata untuk pembajakan online. Ada lebih banyak lubang keamanan di hotspot daripada di balik intranet yang ketat perusahaan atau koneksi internet rumah Anda sendiri.

Menggunakan Wi-Fi Terbuka dengan perangkat yang tidak dilindungi oleh VPN berarti meninggalkan kesempatan bagi penjahat cyber untuk:

- Pulihkan file pribadi dan profesional Anda (dokumen, foto, dan video. );

- Dapatkan kata sandi untuk berbagai akun Anda;

- Dapatkan akses ke data bank Anda;

- Propagasi malware (virus, kuda trojan, cacing. ) di perangkat Anda (dan yang terhubung ke sana);

- Buang identitas Anda;

- Masukkan penawaran penipuan;

- Retas akses Anda ke layanan online tertentu.

Pengumpulan dan penjualan kembali data pribadi

Tanpa VPN, Anda meninggalkan jejak dengan setiap klik, dengan setiap pencarian, dengan setiap tindakan yang Anda ambil di internet. Sementara beberapa orang merasa tidak ada yang disembunyikan, bagi orang lain, aspek kakak ini sangat mengganggu mereka.

Organisasi Pemerintah, Perusahaan. Banyak lembaga ingin memiliki akses ke data pribadi Anda. Dan ini bahkan lebih benar ketika hotspot ini ditawarkan oleh beberapa di antaranya.

Merupakan praktik umum bagi mereka untuk mengumpulkan informasi saat Anda menjelajahi web. Anda hanya perlu memiliki kesabaran untuk melihat Syarat dan Ketentuan Umum Hotspot Umum untuk melihat ini. Tapi pengguna internet tidak terlalu memperhatikan. Dan siapa yang bisa menyalahkan mereka?

Akhirnya, Anda harus tahu bahwa beberapa perusahaan yang tidak bermoral tidak ragu untuk melanggar hukum dengan menjual data pribadi yang tersisa di WiFi publik. Lagipula. Jika gratis, Anda adalah produknya!

Situs yang diblokir oleh sensor

Akhirnya, meskipun tidak sepenuhnya berbicara risiko, beberapa hotel, bandara atau perusahaan secara sukarela membatasi akses ke layanan dan situs tertentu.

Wisatawan akan dengan cepat menyadari bahwa di beberapa negara, seperti Cina, Iran dan Kuba, Sensor Internet sedang marak. Tanpa menjadi begitu ekstrem, hotel yang menawarkan wifi gratis juga dapat memblokir akses ke platform streaming atau server torrent.

Menutupi alamat IP Anda, informasi penting yang menunjukkan lokasi Anda, sangat penting.

Apakah VPN melindungi saya saat menggunakan wifi publik?

Jadi menghubungkan ke hotspot berisiko. Tetapi cukup VPN untuk melindungi saya? Ya. dalam kondisi tertentu!

Ya. if’it memiliki bunuh sakelar dan vpn ganda!

Jika Anda adalah pengguna reguler Wi-Fi publik, Anda harus memperhatikan bahwa jaringan jauh dari stabil dan bahwa pemutusan adalah legiun. Ketidaknyamanan ini mungkin tampak tidak berbahaya, namun jika penyedia VPN Anda tidak menawarkan fitur Kill Switch, itu bisa menjadi sangat bermasalah.

Memang, sakelar membunuh terus -menerus memantau koneksi Anda ke server VPN. Kill Switch bertanggung jawab untuk mengelola enkripsi data Anda dan menutupi alamat IP Anda untuk menjamin perlindungan dan anonimitas Anda di web. Saat koneksi WiFi secara tidak sengaja terganggu, sakelar membunuh akan segera dan secara otomatis melepaskan Anda dari internet. Dengan melakukannya, Anda menghindari mengekspos penelusuran online dan alamat IP Anda.

Selain itu, fungsi kedua, VPN ganda, sangat memperkuat keamanan Anda saat Anda terhubung ke wifi gratis. Biasanya, penyedia VPN memandu Anda ke server VPN untuk membuat terowongan komputer yang aman. Dengan Dual VPN, Anda kemudian akan melalui server VPN kedua. Ini disebut enkripsi ganda AZS 256-bit. Ini berarti bahwa lalu lintas internet Anda tidak akan dienkripsi sekali, tetapi dua kali, memberi Anda keamanan total, bahkan pada wifi publik.

Oleh karena itu, kedua fitur ini benar -benar wajib jika Anda ingin VPN Anda melindungi Anda saat menggunakan hotspot.

Ya. if’it dibayar!

Saat membandingkan berbagai penawaran VPN, Anda telah dengan cepat melihat bahwa beberapa penyedia menawarkan layanan mereka secara gratis sementara yang lain tidak. Tapi apakah mereka benar -benar efektif? Spoiler: Tidak.

Untuk mendapatkan perlindungan terbaik di web, Anda tidak akan punya banyak pilihan: Anda harus melalui penyedia berbayar.

Faktanya, VPN gratis penuh dengan kekurangan:

- Bandwidth mereka sangat terbatas (dengan sengaja);

- Kecepatan throughput mereka (sangat) melambat;

- Server mereka sedikit dan kurang terawat;

- Aplikasi dan perangkat lunak mereka tidak diperbarui.

Singkatnya, dengan VPN gratis, Anda dapat mengharapkan beberapa pemutusan (selain pemadaman yang diinduksi hotspot!) Itu membuat Anda terpapar. Dan untuk alasan yang baik, tidak ada VPN gratis yang menawarkan sakelar kill atau VPN ganda, tidak seperti layanan berbayar.

Selain itu, sementara VPN berbayar menggunakan penjualan langganan mereka untuk mempertahankan taman server mereka dan pembaruan rutin aplikasi mereka, ini bukan kasus untuk layanan gratis. Oleh karena itu tidak mungkin untuk menyatakan bahwa Anda aman dari kekurangan keamanan apa pun yang mungkin muncul!

Jadi, untuk beberapa euro sebulan, pilihlah penyedia berbayar yang akan menjamin keselamatan Anda di web.

Singkatnya, VPN dapat melindungi Anda saat menggunakan wifi publik, di bandara, hotel dan sejenisnya. Tetapi Anda tidak boleh mengabaikan kualitas layanan penyedia Anda. Jadi jangan ragu meluangkan waktu untuk membaca perbandingan kami tentang VPN terbaik sebelum membuat pilihan Anda.

Wi-Fi VPN: Kiat Keamanan untuk Jaringan Publik GRATIS

Wi-Fi Publik di Hotel, Bandara, dan Kafe memaparkan Anda pada risiko privasi dan keamanan nyata. Pelajari bagaimana ExpressVPN membuat Anda tetap aman, bahkan pada jaringan Wi-Fi tanpa jaminan.

6 Jenis Risiko Keamanan Wi-Fi Publik

Menggunakan internet melalui jaringan Wi-Fi publik tanpa jaminan menempatkan Anda pada risiko jenis serangan siber tertentu dan tindakan kriminal lainnya.

Paket mengendus

Seorang peretas mencatat semua data yang lewat antara Anda dan router Wi-Fi tanpa jaminan dengan memeriksa paket data. Secara umum, administrator jaringan menggunakan alat sniffing paket untuk memantau dan melindungi lalu lintas jaringan. Namun, peretas menggunakan alat ini untuk mencuri informasi.

Jaringan Wi-Fi Rogue

Seorang peretas mengatur jaringan palsu yang menyamar sebagai yang sah untuk mencuri informasi dari pengguna yang tidak curiga yang terhubung dengannya. Metode ini juga dapat digunakan untuk menginfeksi pengguna’perangkat S dengan malware dan virus.

Serangan manusia-di-menengah

Seorang peretas diam -diam menyampaikan dan mungkin mengubah komunikasi antara dua pihak yang percaya bahwa mereka secara langsung berkomunikasi satu sama lain. Ada beberapa jenis serangan man-in-the-middle (MITM). Serangan MITM yang paling umum digunakan adalah spoofing IP, di mana seorang peretas menipu pengguna yang tidak curiga dengan berpikir bahwa mereka berinteraksi dengan situs web, berharap mereka akan memberikan informasi pribadi yang dapat dicuri.

Pencurian identitas

Menggunakan serangan man-in-the-middle, peretas dapat mencuri informasi pribadi yang ditemukan di perangkat yang terhubung ke Wi-Fi publik. Pencurian identitas biasanya melibatkan informasi curian yang kemudian dapat digunakan peretas untuk menyamar sebagai korban. Dengan informasi keuangan yang cukup, seorang peretas dapat menarik uang dan melakukan pembelian atas nama korban mereka.

Pelanggaran data

Seorang peretas menggunakan router Wi-Fi tanpa jaminan untuk mengakses informasi pribadi secara ilegal dari pengguna yang tidak curiga. Data pribadi seperti foto, video, dan informasi kartu kredit mungkin berisiko selama pelanggaran data.

Infeksi malware

Seorang peretas dapat mendistribusikan malware atau virus ke pengguna yang tidak curiga pada perangkat apa pun yang terhubung ke router tanpa jaminan melalui Wi-Fi. Jika di Wi-Fi publik, hindari mengklik iklan atau video pop-up karena mereka mungkin memiliki virus berbahaya yang dapat menginfeksi perangkat Anda.

Bagaimana VPN berhenti meretas wi-fi

Membiarkan’S Misalkan seseorang mencoba meretas ponsel Anda melalui wi-fi dengan a Paket mengendus program. Jika Wi-Fi tidak aman, peretas Wi-Fi publik ini mungkin dapat membaca lalu lintas Anda secara langsung. VPN dapat membantu mengamankan Wi-Fi tanpa jaminan.

ExpressVPN mencegah peretasan Wi-Fi semacam ini dengan membuat terowongan terenkripsi antara perangkat Anda dan server VPN yang aman:

Apakah aman menggunakan wi-fi publik dengan VPN?

Peretas Wi-Fi Publik tidak akan dapat membaca data apa pun di dalam terowongan terenkripsi ini.

Sekarang biarkan’S Say You’mencoba untuk terhubung ke hotel wi-fi, tetapi Anda secara tidak sengaja terhubung ke peretas’S Jaringan Wi-Fi Rogue alih-alih. Tanpa keamanan tambahan, peretas dapat membaca dan mengubah komunikasi yang tidak terenkripsi, atau bahkan menyuntikkan kode jahat ke perangkat Anda.

Dengan ExpressVPN, bagaimanapun, terowongan terenkripsi mencegah peretas membaca, menyuntikkan, atau mengubah data apa pun.

Peretas Wi-Fi juga dapat menggunakan serangan Man-in-the-Middle (MITM) untuk memecahkan enkripsi dan menyamar sebagai situs yang Anda kunjungi sehingga mereka dapat mencegat lalu lintas Anda tanpa sepengetahuan Anda.

Perlindungan keamanan Wi-Fi di setiap perangkat

ExpressVPN memiliki aplikasi untuk setiap perangkat yang Anda sambungkan ke Wi-Fi, termasuk Windows, Mac, iOS, Android, Linux, dan banyak lagi.

Mencari keamanan VPN Wi-Fi di router Anda? Aplikasi ExpressVPN untuk router melindungi setiap perangkat di rumah atau kantor Anda Wi-Fi secara bersamaan.

Tips untuk menggunakan wi-fi publik dengan aman

1. Gunakan VPN

VPN dapat membantu Anda tetap pribadi dan aman di koneksi Wi-Fi publik tanpa jaminan dengan mengenkripsi aktivitas internet Anda dan melindunginya dari Snoops. Lalu lintas online Anda dikirim melalui terowongan terenkripsi untuk mencegah intersepsi.

2. Hindari mengakses rekening bank

Mungkin akun paling sensitif yang Anda akses online adalah perbankan dan layanan keuangan lainnya. Paling baik untuk tidak masuk ke mereka melalui Wi-Fi publik dan tunggu sampai Anda berada di jaringan yang Anda percayai (seperti Wi-Fi rumah Anda).

3. Mengenakan’T tetap masuk ke akun secara permanen

Penyerang atas Wi-Fi dapat lebih mudah memengaruhi akun online Anda jika Anda masuk ke dalamnya. Ini adalah salah satu alasannya’S selalu ide yang bagus untuk keluar dari situs web atau aplikasi setelah Anda’kembali menggunakannya.

4. Atur perangkat Anda untuk melupakan jaringan Wi-Fi yang sebelumnya digunakan

Hanya karena Anda menggunakan layanan Wi-Fi publik sekali tidak’T berarti Anda’LL ingin terhubung lagi. Lupa jaringan mencegah perangkat Anda secara otomatis menghubungkannya saat Anda’kembali di dekatnya, menurunkan risiko Anda tanpa sadar menggunakan jaringan tanpa jaminan.

5. Pertahankan sistem operasi dan aplikasi Anda diperbarui

Kerentanan dalam perangkat lunak atau aplikasi yang sudah ketinggalan zaman sering dieksploitasi oleh aktor ancaman. Ini adalah praktik terbaik untuk memperbarui mereka untuk memastikan mereka memiliki semua tambalan keamanan terbaru.

6. Periksa koneksi yang aman

Sementara itu’Sulit untuk mengetahui apakah jaringan Wi-Fi publik aman, setidaknya itu harus memerlukan kata sandi untuk masuk. Periksa juga simbol gembok saat Anda menggunakan browser, yang menunjukkan enkripsi https. Jika ragu, nyalakan VPN.

7. Terhubung melalui LAN

Menyerang perangkat melalui koneksi Ethernet membutuhkan peretas untuk mendapatkan akses ke kabel dan routernya, jadi itu’S tidak semudah mencegat lalu lintas wi-fi. Ethernet akan menjadi pilihan yang baik saat Anda berada di kamar hotel, misalnya.

8. Tetap dengan https

Situs https menggunakan protokol SSL/TLS yang mengenkripsi semua komunikasi dan lalu lintas untuk mencegah pihak ketiga jahat mencuri data Anda. Anda dapat mengetahui bahwa halaman web menggunakan HTTPS jika ada simbol gembok di sebelah URL. Segera tinggalkan situs jika tidak menggunakan https, terutama saat Anda’menggunakan wi-fi publik.

9. Hindari menggunakan airdrop dan alat berbagi file lainnya

apel’fungsi airdrop memungkinkan untuk berbagi api yang mudah di seluruh perangkat, dan sementara itu’S yang bagus, itu juga dapat memudahkan seseorang untuk mengirimi Anda file yang terinfeksi. Jika seseorang secara tak terduga mengirimi Anda sesuatu dengan airdrop, jangan menerimanya.