Apakah VPN mencegah ransomware?

Ringkasan:

Serangan ransomware menjadi semakin umum dan perusahaan dari semua ukuran menjadi korban serangan ini. Virtual Private Networks (VPNs) dan Remote Desktop Protocol (RDP) telah dikaitkan dengan serangan ransomware, dengan RDP menjadi vektor intrusi paling populer di tahun 2020. Pekerjaan pandemi dan jarak jauh COVID-19 telah menimbulkan kekhawatiran tentang peningkatan risiko serangan ransomware. Sangat penting untuk menerapkan langkah -langkah keamanan yang kuat dan secara teratur memperbarui VPN dan RDP untuk mencegah kerentanan. Splashtop, penyedia solusi akses jarak jauh, menawarkan berbagai fitur keamanan untuk membantu mencegah serangan ransomware, seperti pembaruan otomatis, otentikasi perangkat, otentikasi multi-faktor (MFA), penandatanganan tunggal (SSO), rekaman sesi dan log, dan keamanan endpoint. Disarankan untuk mengadopsi kerangka kerja nol kepercayaan dan bergerak menuju level aplikasi, solusi akses jarak jauh berbasis identitas untuk meningkatkan keamanan.

Pertanyaan:

1. Seberapa umum serangan ransomware?

Serangan ransomware menjadi semakin umum, dengan perusahaan dari semua ukuran menjadi korban serangan ini.

2. Apa peran VPN dan RDP dalam serangan ransomware?

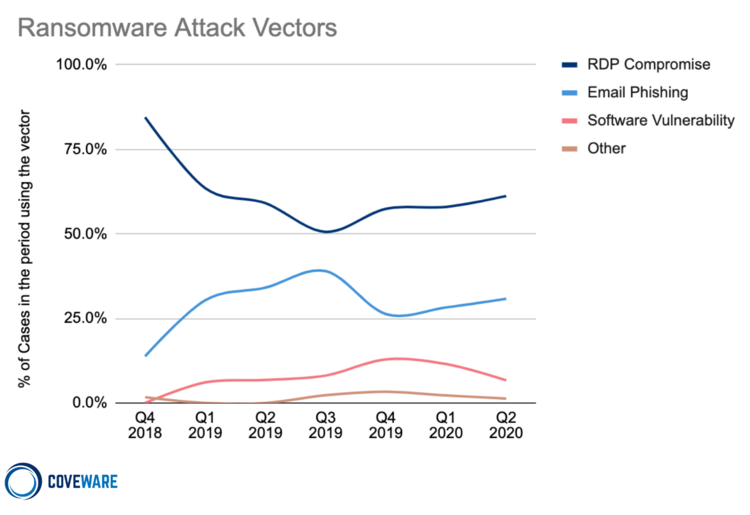

VPN dan RDP telah dikaitkan dengan serangan ransomware, dengan RDP menjadi vektor intrusi paling populer pada tahun 2020.

3. Bagaimana pandemi Covid-19 memengaruhi risiko serangan ransomware?

Pekerjaan pandemi dan jarak jauh COVID-19 telah meningkatkan risiko serangan ransomware yang berhasil karena kontrol yang lebih lemah di rumah dan kemungkinan lebih tinggi pengguna mengklik email umpan ransomware.

4. Bagaimana Splashtop membantu mencegah ransomware?

Splashtop menawarkan berbagai fitur keamanan, termasuk pembaruan otomatis, otentikasi perangkat, otentikasi multi-faktor (MFA), masuk tunggal (SSO), rekaman sesi dan log, dan keamanan titik akhir, yang membantu mengurangi risiko serangan ransomware.

5. Mengapa penting untuk memperbarui VPN dan RDP secara teratur?

Secara teratur memperbarui VPN dan RDP sangat penting untuk mencegah kerentanan yang dapat dieksploitasi oleh peretas.

6. Apa itu kerangka kerja nol kepercayaan?

Kerangka kerja nol kepercayaan berarti tidak mempercayai apa pun dan memverifikasi segalanya, dan disarankan untuk meningkatkan keamanan dan mencegah serangan ransomware.

7. Mengapa disarankan untuk bergerak ke arah solusi akses jarak jauh tingkat aplikasi, berbasis identitas?

Bergerak menuju level aplikasi, solusi akses jarak jauh berbasis identitas meningkatkan keamanan dan mengurangi risiko serangan ransomware.

8. Fitur keamanan apa yang ditawarkan Splashtop?

Splashtop menawarkan pembaruan otomatis, otentikasi perangkat, otentikasi multi-faktor (MFA), masuk tunggal (SSO), rekaman sesi dan log, dan keamanan titik akhir.

9. Bagaimana Kebijakan Kata Sandi Dukungan Splashtop?

Splashtop mendukung kebijakan kata sandi seperti kekuatan kata sandi dan rotasi kata sandi melalui integrasi layanan direktori dengan Active Directory (AD), Layanan Federasi Direktori Aktif (ADFS), OKTA, dan Layanan Direktori Lainnya.

10. Langkah -langkah keamanan tambahan apa yang disediakan Splashtop?

Splashtop Partners dengan Bitdefender dan Webroot untuk menawarkan kemampuan keamanan titik akhir yang ditingkatkan untuk pelanggan yang menginginkan lapisan perlindungan tambahan.

11. Jenis solusi akses jarak jauh apa yang ditawarkan splashtop?

Splashtop menawarkan solusi akses jarak jauh cloud-first dan aman yang dirancang untuk mendukung era kerja-dari-mana-mana.

12. Langkah apa yang telah diambil splashtop untuk memastikan perlindungan pelanggan terhadap ancaman cyber?

Splashtop terus memantau ancaman cyber terbaru, telah membentuk dewan penasihat keamanan, dan meluncurkan buletin keamanan untuk membantu para profesional TI dan MSP tetap mendapat informasi tentang kerentanan terbaru.

13. Bagaimana bisnis dapat melindungi diri dari serangan ransomware?

Bisnis dapat melindungi diri dari serangan ransomware dengan menerapkan langkah-langkah keamanan yang kuat, secara teratur memperbarui VPN dan RDP, mengadopsi kerangka kerja nol kepercayaan, dan bergerak menuju level aplikasi, solusi akses jarak jauh berbasis identitas.

14. Mengapa penting untuk mempertimbangkan fitur keamanan saat memilih VPN?

Tidak semua VPN menawarkan langkah -langkah keamanan yang kuat dan sistem pemantauan. Penting untuk memilih VPN yang menyediakan fitur keamanan yang kuat dan kemampuan untuk memverifikasi pengguna yang berwenang melalui otentikasi multi-faktor (MFA) dan memantau setiap titik akhir jaringan.

15. Bagaimana cara kerja jarak jauh meningkatkan risiko serangan ransomware?

Pekerjaan jarak jauh meningkatkan risiko serangan ransomware karena kontrol yang lebih lemah di rumah dan kemungkinan lebih tinggi pengguna mengklik email lure ransomware.

Dapatkah serangan ransomware dicegah dengan VPN

Industri VPN menawarkan berbagai produk, dengan berbagai tingkat fitur keamanan. Saat memilih VPN untuk penggunaan perusahaan atau pemerintah, sangat penting untuk mempertimbangkan fitur keamanan. Semua VPN menawarkan metode yang aman untuk menghubungkan ke jaringan pribadi Anda, tetapi hanya sedikit yang berisi langkah -langkah keamanan yang kuat dan sistem pemantauan yang Cisco’S AnyConnect VPN Service tidak. Cisco menyediakan serangkaian besar fitur keamanan yang memungkinkan Anda untuk dengan mudah membuat VPN yang tepat untuk kasing Anda. Selanjutnya, Cisco’S Fitur Keamanan Kemampuan untuk memverifikasi pengguna yang berwenang melalui otentikasi multi-faktor (MFA) serta memantau setiap titik akhir jaringan Anda.

Peran VPN dan RDP dalam serangan ransomware

Pada 19 Maret 2021, raksasa komputer Acer melaporkan bahwa itu telah dipukul dengan permintaan ransomware memecahkan rekor sebesar $ 50 juta. Sementara jumlah tebusan mengejutkan, fakta sekadar perusahaan yang dilanda ransomware telah menjadi berita umum hari ini.

Perusahaan besar dan kecil telah menjadi korban ransomware, di mana penjahat cyber menggunakan perangkat lunak berbahaya untuk mencegah perusahaan mengakses data, komputer, atau jaringannya kecuali mereka membayar biaya tebusan yang besar.

Sebagai CEO dari Remote Access dan Penyedia Solusi Dukungan Jarak Jauh, I’Saya sangat menyadari hubungan yang dilaporkan secara teratur di antara jaringan pribadi virtual (VPN), Protokol Desktop Jarak Jauh (RDP), dan Ransomware. Eksploitasi teratas yang digunakan oleh geng ransomware adalah bug VPN, tetapi RDP masih berkuasa: sebagaimana diuraikan dalam artikel ZDNET, laporan dari Coveware, Emsisoft, dan Rekaman Masa Depan “Jelas menempatkan RDP sebagai vektor intrusi paling populer dan sumber sebagian besar insiden ransomware pada tahun 2020.”

Kekhawatiran tentang ransomware telah berkembang selama pandemi Covid-19, dengan begitu banyak karyawan yang bekerja dari rumah. Perusahaan akuntansi global KPMG melaporkan bukti bahwa “Pekerjaan jarak jauh meningkatkan risiko serangan ransomware yang berhasil secara signifikan. Karena kombinasi kontrol yang lebih lemah di rumah itu dan kemungkinan pengguna yang lebih tinggi mengklik pada email umpan ransomware bertema Covid-19 yang diberikan tingkat kecemasan.”

Pada bulan Juni 2020, Departemen Keamanan Dalam Negeri mengeluarkan peringatan tentang peningkatan ransomware yang menargetkan bisnis yang mengandalkan RDP dan VPN untuk akses jarak jauh.

Untungnya bagi pelanggan Splashtop, Splashtop dirancang dengan mempertimbangkan kerangka keamanan nol kepercayaan, pendekatan standar industri terbaru yang berarti tidak mempercayai apa pun dan memverifikasi semuanya. Kami percaya bahwa nol kepercayaan dapat membantu membendung gelombang serangan ransomware.

Bagaimana Splashtop membantu mencegah ransomware

Sementara ancaman dunia maya berkembang setiap hari, berikut adalah beberapa cara produk splashtop membantu mengurangi ransomware:

- Otomatis Pembaruan dan Patch Keamanan – Hari ini’S VPN dan RDP semuanya memerlukan penambalan manual, dan karena VPN berjalan 24/7, profesional TI dan MSP cenderung membuat mereka diperbarui. Yang dibutuhkan hanyalah momen kurangnya perhatian bagi seorang peretas untuk mengeksploitasi kerentanan. Splashtop mengotomatiskan pembaruan untuk semua titik akhir dan infrastruktur cloud kami.

- Pendukung Otentikasi Perangkat – Tidak seperti kebanyakan VPN, yang jarang dikonfigurasi untuk mendukung otentikasi perangkat, Splashtop secara otomatis dikonfigurasi untuk mengotentikasi perangkat baru yang mencoba membuat sesi akses jarak jauh. Tim TI juga dapat mencegah pengguna akses jarak jauh dari menambahkan perangkat baru.

- Menegakkan Otentikasi Multi-Faktor (MFA) dan Single Sign-On (SSO)- Verifikasi identitas adalah bagian inti dari kerangka kerja nol kepercayaan, dan Splashtop mendukung MFA serta SSO. Produk Perusahaan Splashtop kami menawarkan integrasi SSO/SAML (Security Assertion Markup Language) dengan Active Directory (AD), Active Directory Federation Services (ADFS), OKTA, dan layanan direktori lainnya. Melalui Layanan Direktori, TI/MSP juga dapat menegakkan kebijakan kata sandi seperti kekuatan kata sandi dan rotasi kata sandi.

- Berikan rekaman sesi dan log sesi – Splashtop menawarkan log sesi yang luas dan fitur perekaman. Seperti yang diinginkan, Splashtop Enterprise juga terintegrasi dengan Informasi Keamanan dan Manajemen Acara (SIEM) untuk logging terpusat.

- Menawarkan keamanan titik akhir – Splashtop Partners dengan Bitdefender dan Webroot untuk menawarkan kemampuan keamanan titik akhir yang ditingkatkan untuk pelanggan yang menginginkan lapisan perlindungan tambahan.

Sejak pandemi dimulai, banyak bisnis beralih ke VPN dan RDP untuk memungkinkan pekerjaan jarak jauh, mengekspos bisnis mereka untuk memperluas ancaman cyber. Dalam beberapa tahun terakhir, Gartner dan banyak pakar keamanan telah merekomendasikan agar bisnis beralih dari akses VPN tingkat jaringan dan sebaliknya bergerak menuju level aplikasi, solusi akses jarak jauh berbasis identitas yang merangkul kerangka kerja nol kepercayaan.

Splashtop’S Cloudst-first, solusi akses jarak jauh cloud-asli telah dirancang untuk mendukung era kerja pasca-COVID-dari mana saja di mana saja.

Splashtop terus memantau ancaman cyber terbaru, dan kami berkomitmen untuk berinvestasi jutaan untuk memastikan pelanggan kami terlindungi dengan baik terhadap mereka. Baru -baru ini, kami telah membentuk Dewan Penasihat Keamanan dan meluncurkan Buletin Keamanan untuk membantu pro dan MSP tetap di atas kerentanan terbaru.

Cari tahu lebih lanjut tentang Praktik Keamanan Akses Jarak Jauh Splashtop . Dan biarkan’s teruslah bekerja untuk membuat ransomware sebesar mungkin.

Dapatkah serangan ransomware dicegah dengan VPN?

Untuk meminimalkan risiko tanggal berharga Anda dicuri oleh peretas disarankan untuk menggunakan anti-virus, dan berhati-hati tentang materi apa yang Anda unduh dari internet.

Namun, dapatkah VPN benar -benar melindungi Anda dari serangan ransomware?

WannaCry, serangan ransomware yang mengancam ribuan sistem komputer di seluruh dunia

Pada hari Jumat 12 Mei, dunia hampir pingsan karena serangan ransomware bernama WannaCry yang dengan cepat tersebar melalui sistem berbagi jendela lebih dari ribuan komputer.

Ancaman dunia maya melanda lebih dari 100 negara, dan memengaruhi sistem penting seperti NHS Inggris, perusahaan telekomunikasi Spanyol Telefónica atau raksasa layanan surat Fedex.

Perangkat lunak berbahaya, yang menggunakan alat curian dari NSA, ditransfer melalui email, dan bekerja dengan cara yang menghambat pengguna untuk mengakses sistem komputer mereka sampai tebusan dibayar melalui bitcoin mata uang digital populer yang populer.

Setelah beberapa jam, seorang analis keamanan cyber anonim menghentikan ancaman dengan mendaftarkan nama domain yang disembunyikan dalam kode ransomware, mencegah kerusakan yang lebih besar.

Tapi, bagaimana Anda bisa membuat komputer Anda lebih aman jika serangan itu diulangi?

Pentingnya layanan VPN untuk melindungi Anda dari malware online

Salah satu pertanyaan yang muncul setelah serangan cyber global baru-baru ini adalah jika itu bisa terbunuh sejak awal dengan penggunaan VPN.

Sebagai pakar keamanan dari layanan NordVPN klaim, VPN sangat berguna jika Anda ingin melindungi komputer Anda dari malware saat Anda mengakses internet, bahkan dari hotspot publik.

Namun, ada di tangan Anda untuk memeriksa jenis materi apa yang Anda unduh secara online.

Dengan VPN, data Anda, dan aktivitas online dienkripsi, dan IP Anda tersembunyi, sehingga lebih sulit bagi peretas untuk mendapatkan informasi penting dari komputer Anda.

Tetapi Anda harus sangat berhati-hati untuk tidak mengklik jendela pop-up yang mencurigakan yang mungkin muncul di layar Anda. Pada dasarnya, menghindari dokumen mengunduh yang berasal dari pengirim yang tidak dikenal.

Di sinilah VPN ikut bermain. Sebagian besar Layanan Blacklist URL yang meragukan, jadi ini adalah tempat yang tepat untuk memulai.

Apa yang dapat Anda lakukan untuk melindungi komputer Anda dari serangan ransomware?

Nordvpn’Pakar keamanan menyarankan bahwa cara terbaik untuk meningkatkan keamanan di komputer Anda adalah dengan menginstal pembaruan terbaru, mencadangkan data Anda, dan dengan menghindari membuka file yang mencurigakan.

Apa yang harus dilakukan jika Anda adalah korban serangan cyber?

Jika Anda telah melewatkan salah satu rekomendasi sebelumnya, dan sayangnya sistem komputer Anda telah terinfeksi jenis malware ini, disarankan untuk segera memotong Anda

Koneksi internet untuk menghindari menginfeksi yang lain.

Kemudian, laporkan ke otoritas yang sesuai. Jangan lupa untuk mencari bantuan dari teknisi profesional untuk menjalani prosesnya!

*Foto oleh pintu Joe Prachatree | Shutterstock.

Dapat VPN melindungi Anda dari ransomware?

Fergus O’Sullivan

Fergus O’Sullivan

Penulis

Fergus adalah penulis lepas untuk how-to geek. Dia memiliki tujuh tahun pelaporan teknologi dan peninjauan di bawah ikat pinggangnya untuk sejumlah publikasi, termasuk Gamecrate dan Cloudwards. Dia menulis lebih banyak artikel dan ulasan tentang cybersecurity dan perangkat lunak berbasis cloud daripada yang bisa dia lacak — dan tahu jalannya di Linux dan perangkat keras juga. Baca selengkapnya.

5 Sep 2022, 9:00 AM EDT | 3 menit dibaca

Ransomware adalah masalah yang cukup serius: satu peretasan dapat menghabiskan banyak uang atau data Anda – baik jika Anda’tidak beruntung. Dia’penting untuk menjaga terhadap ancaman ini, dan kami telah melihat beberapa VPN mengklaim bahwa mereka dapat membantu. Tapi bisakah VPN benar -benar melindungi Anda dari ransomware?

Perlindungan ransomware VPN

Jawabannya cukup tidak, VPN tidak dapat membantu Anda dengan serangan ransomware, mencegahnya atau menyelesaikannya. Siapa pun yang mengklaim bahwa mereka dapat mencoba menjual sesuatu kepada Anda. Penyedia VPN yang tidak dapat dipercaya bersalah karena memasarkan produk mereka sebagai penyembuhan untuk setiap masalah di internet, dan “Ransomware” hanyalah kata kunci lain bagi mereka. Bahkan VPN ISN’t Cure-all untuk privasi internet. Anda juga perlu mengubah kebiasaan menjelajahi Anda. Alasan mengapa VPN bisa’t memblokir ransomware adalah karena mereka’hal yang sangat berbeda. Dalam istilah dunia nyata, itu’sedikit seperti menjadi seperti mengganti mobil Anda’S ban untuk memperbaiki chip di kaca depan. Dia’S tidak terkait langsung. Untuk memahami sedikit lebih baik bagaimana ini bekerja – atau lebih tepatnya, bukan – kita perlu melihat lebih dekat pada ransomware dan VPN.

Bagaimana cara kerja ransomware

Cara kebanyakan ransomware bekerja adalah entah bagaimana ia menginfeksi sistem Anda, biasanya melalui file yang Anda unduh atau bahkan serangan yang ditargetkan. Setelah di sistem Anda, itu menyebar ke seluruh dan mengenkripsi bagian hard drive Anda, atau bahkan semuanya. Untuk membuka dan mendekripsi data Anda, Anda perlu membayar uang, tebusan, kepada para penyerang; karena itu “Ransomware.” Seperti yang dapat Anda bayangkan, ransomware adalah hal yang buruk untuk menjadi korban, dan yang membuatnya lebih buruk adalah bahwa di sana’tidak ada jaminan Anda’LL benar -benar mendapatkan file Anda setelah membayar tebusan. Cukup sering, penyerang hanya akan kabur dengan uang tanpa menyerahkan kunci file yang dienkripsi. Dia’Tidak mengherankan, bahwa perangkat lunak anti-ransomware telah menjadi bisnis yang sedang booming.

Bagaimana VPN bekerja

Jelas, ketika bisnis sedang booming, orang akan menginginkannya, dan dengan cara tertentu’logis untuk berpikir bahwa VPN bisa menjadi cara untuk melindungi diri Anda dari ransomware. Lagipula, mereka dapat melindungi Anda secara online dan banyak penyedia menjanjikan keamanan atau lainnya. Masalahnya, bahwa VPN hanya memengaruhi penampilan Anda di web. Saat Anda menggunakan jaringan pribadi virtual, Anda mengalihkan kembali koneksi Anda melalui server yang dimiliki dan dioperasikan oleh penyedia VPN Anda. Ini membuat Anda terlihat seperti Anda’Re di tempat lain dari lokasi Anda yang sebenarnya, yang bagus jika Anda’mencoba menghindari pembatasan regional.

Namun, tidak ada apa -apa untuk mencegah ransomware. Lokasi yang diubah tidak’T berarti Anda’tiba -tiba tidak terdeteksi oleh penjahat, terutama jika Anda’kembali yang mengunduh program berbahaya di tempat pertama.

Namun, mengubah rutasi koneksi Anda ISN’t Satu-satunya hal yang dilakukan VPN, mereka juga mengenkripsi koneksi Anda di terowongan VPN yang disebut. Ini bagus jika Anda ingin menghindari dimata -matai oleh penyedia layanan internet Anda, pemerintah Anda, pengawas hak cipta, atau orang lain yang ingin memantau koneksi Anda.

Sekali lagi, ini tidak berlaku untuk ransomware: perangkat lunak sudah ada di sistem Anda, dan perangkat lunak VPN tidak dapat melakukan apa pun terhadapnya ada di sana. Juga tidak dapat mencegah Anda mengunduhnya atau melindungi Anda dari peretas yang masuk ke sistem Anda.

Sistem Deteksi Ancaman

Yang mengatakan, beberapa VPNS bundel menambahkan perangkat lunak keamanan dengan deskripsi mereka, yang dapat membantu dalam memerangi ransomware. Contoh yang bagus adalah protonvpn’S NetShield dan ExpressVPN’Manajer ancaman S. Ini bertindak seperti sistem serupa yang ditawarkan oleh banyak perangkat lunak antivirus terbaik karena mereka memblokir akses ke situs yang mencurigakan, termasuk yang diketahui menginfeksi Anda dengan ransomware. Dalam kasus ini, VPN mungkin membantu dalam memerangi ransomware, tetapi hanya karena modul tambahan ini; Teknologi inti masih sangat tidak berdaya. Anda’lebih baik dengan perlindungan yang ditawarkan oleh program antivirus Anda, yang juga meluas untuk memindai komputer Anda untuk ransomware berbahaya sebelum berjalan – sesuatu yang bisa dilakukan VPN kaleng’t lakukan.

Melindungi VPN Anda dari serangan ransomware: Praktik Terbaik

Banyak yang percaya jaringan pribadi virtual (VPN) secara signifikan melindungi terhadap serangan ransomware. Tidak hanya mitos ini salah, tetapi VPN Anda sebenarnya adalah vektor serangan potensial untuk aktor jahat. Ancaman semakin meningkat melalui proliferasi VPN baru -baru ini ketika jutaan pekerja bertransisi ke dalam bekerja dari rumah. Selain itu, faktor -faktor ini membuat serangkaian titik akses potensial ke jaringan Anda untuk ditargetkan oleh penyerang untuk ditargetkan. Di blog ini, kami membahas praktik dan solusi terbaik dalam mengamankan organisasi Anda’S VPN.

Solusi Perangkat Lunak untuk Perlindungan Ransomware VPN

Industri VPN menawarkan berbagai produk, dengan berbagai tingkat fitur keamanan. Saat memilih VPN untuk penggunaan perusahaan atau pemerintah, sangat penting untuk mempertimbangkan fitur keamanan. Semua VPN menawarkan metode yang aman untuk menghubungkan ke jaringan pribadi Anda, tetapi hanya sedikit yang berisi langkah -langkah keamanan yang kuat dan sistem pemantauan yang Cisco’S AnyConnect VPN Service tidak. Cisco menyediakan serangkaian besar fitur keamanan yang memungkinkan Anda untuk dengan mudah membuat VPN yang tepat untuk kasing Anda. Selanjutnya, Cisco’S Fitur Keamanan Kemampuan untuk memverifikasi pengguna yang berwenang melalui otentikasi multi-faktor (MFA) serta memantau setiap titik akhir jaringan Anda.

MFA menawarkan lapisan perlindungan tambahan dari ransomware dengan mencegah kredensial curian digunakan dalam pelanggaran. Bahkan jika anggota staf’Kredensial S dikompromikan, MFA memberikan penghalang sekunder yang mencegah akses yang tidak sah. Solusi keamanan penting lainnya yang ditawarkan oleh Cisco adalah alat pemantauan jaringan mereka. Solusi perangkat lunak ini memungkinkan Anda untuk mengidentifikasi pelanggaran jaringan yang dicoba dan mencegahnya berhasil mengenkripsi data Anda. Cisco menawarkan lebih banyak solusi keamanan untuk mengamankan VPN Anda. Untuk melihat suite produk lengkap mereka, lihat halaman Produk AnyConnect. Untuk tampilan terperinci pada produk keamanan ransomware lainnya di luar VPN Security Look ke blog kami tentang produk keamanan ransomware terbaik di tahun 2021.

Praktik terbaik pribadi untuk perlindungan VPN

Solusi Perangkat Lunak menawarkan tingkat keamanan yang luar biasa dalam kemampuan mereka untuk menetralkan serangan ransomware. Dengan mempelajari praktik terbaik VPN pribadi, Anda dapat mencegah serangan ini terjadi sejak awal. Di bawah ini adalah beberapa praktik terpenting untuk diimplementasikan untuk mengamankan VPN Anda:

- Memilih kata sandi yang unik dan kompleks. Jangan pernah menggunakan kata sandi yang sudah ada sebelumnya untuk akses VPN Anda, karena kata sandi ini sudah dapat dikompromikan dari kebocoran data sebelumnya. Bahkan jika kata sandi ini belum dikompromikan masih ada bahaya kejadian di masa depan.

- Ubah kata sandi Anda setiap 3 bulan. Ini adalah tindakan pencegahan keamanan dasar namun sangat penting yang diabaikan oleh banyak orang. Mengubah kredensial login secara undang -undang memastikan peretas jendela serangan tetap kecil.

- Aktifkan otentikasi multi-faktor. Kami sudah membahas ini di bagian Solusi Perangkat Lunak, tetapi perlu diulangi. Banyak VPN memiliki opsi untuk ikut serta ke MFA alih-alih wajib. Penting untuk tidak melewatkan langkah ini dan selalu mengaktifkan MFA jika tersedia.

Hubungi Komunikasi Strategis untuk informasi lebih lanjut

Untuk mempelajari lebih lanjut tentang cara melindungi VPN Anda dan sisa infrastruktur TI Anda dari ransomware klik tombol di bawah ini untuk menghubungi pakar keamanan cyber di Strategic Communications.

Penjahat Ransomware menargetkan perangkat VPN yang rentan dalam serangan mereka

Para peneliti di Kaspersky merinci bagaimana peretas bisa mendapatkan langsung dan mengkompromikan seluruh jaringan dengan ransomware ngeri.

Ditulis oleh Danny Palmer, penulis senior pada 8 April 2021

Penjahat Cyber mengeksploitasi kerentanan keamanan di server VPN untuk mengenkripsi jaringan dengan bentuk baru ransomware, dan mungkin telah mengganggu fasilitas industri dalam proses tersebut.

Ransomware dirinci dalam sebuah laporan oleh perusahaan aman Kaspersky, setelah penyelidikan serangan ransomware terhadap korban yang tidak ditentukan di Eropa.

Zdnet Merekomendasikan

Bagaimana VPN teratas membandingkan: Plus, haruskah Anda mencoba VPN gratis?

Kami menguji layanan VPN terbaik – berfokus pada jumlah server, kemampuan untuk membuka kunci layanan streaming, dan banyak lagi – untuk menentukan tidak. 1 secara keseluruhan. Plus, kami memberi tahu Anda apakah VPN gratis layak dicoba.

Setidaknya salah satu serangan yang menargetkan fasilitas ini berhasil mengenkripsi server kontrol industri dengan ransomware, yang mengakibatkan penutupan operasi sementara. Kaspersky tidak mengidentifikasi korban dari serangan ransomware yang berhasil, atau bagaimana insiden itu terulang, tetapi telah merinci ransomware yang mengenkripsi jaringan dan bagaimana penjahat cyber dapat memperoleh akses.

Dikenal sebagai Cring, ransomware pertama kali muncul pada bulan Januari dan mengeksploitasi kerentanan di server VPN FortiGate (CVE-2018-13379). Fortinet mengeluarkan tambalan keamanan untuk memperbaiki kerentanan pada tahun 2019, tetapi penjahat cyber masih dapat menggunakan eksploitasi terhadap jaringan yang belum menerapkan pembaruan keamanan.

Dengan mengeksploitasi aplikasi VPN yang tidak ditandingi, penyerang dapat mengakses nama pengguna dan kata sandi dari jarak jauh, memungkinkan mereka untuk masuk secara manual ke jaringan.

From here, the attackers download Mimikatz, an open-source application to view and save authentication credentials, and use this to steal additional usernames and passwords to move laterally around the network and also deploy tools, including Cobalt Strike, a legitimate penetration software tool abused by attackers, to gain additional control over infected systems.

Kemudian, dengan bantuan skrip PowerShell berbahaya, para penyerang dapat mengenkripsi semua sistem yang telah dikompromikan di seluruh jaringan dengan ransomware ngeri. Pada titik ini, catatan oleh para penyerang memberi tahu korban jaringan mereka telah dienkripsi dengan ransomware dan bahwa tebusan perlu dibayar dalam bitcoin untuk mengembalikan jaringan.

Meskipun tidak ada informasi tentang bagaimana insiden di fasilitas industri Eropa diselesaikan, para peneliti mencatat bahwa kegagalan untuk menerapkan patch keamanan untuk melindungi terhadap kerentanan yang diketahui adalah “penyebab utama” dari insiden tersebut.

Faktor -faktor lain yang memungkinkan para penyerang untuk menggunakan ransomware di jaringan termasuk kurangnya pembaruan keamanan yang tepat waktu yang diterapkan pada perangkat lunak antivirus yang seharusnya melindungi jaringan – dan bagaimana beberapa komponen antivirus bahkan dimatikan, mengurangi kemampuan untuk mendeteksi gangguan atau aktivitas jahat atau aktivitas jahat atau jahat.

Cara jaringan khusus ini dikonfigurasi juga membantu para penyerang dengan memungkinkan mereka bergerak di antara berbagai sistem yang tidak semua perlu berada di satu jaringan.

“Tidak ada batasan akses ke sistem yang berbeda. Dengan kata lain, semua pengguna diizinkan untuk mengakses semua sistem. Pengaturan semacam itu membantu penyerang untuk mendistribusikan malware di jaringan perusahaan lebih cepat, karena berhasil mengkompromikan hanya satu akun pengguna memberi mereka akses ke berbagai sistem, “kata Vyacheslav Kopeytsev, peneliti keamanan senior di Kasperky.

Untuk membantu melindungi jaringan dari serangan ransomware ngeri, disarankan agar server VPN FortiGate ditambal dengan pembaruan keamanan yang relevan untuk mencegah kerentanan yang diketahui dieksploitasi.

Juga disarankan agar akses VPN terbatas pada mereka yang membutuhkannya karena alasan operasional dan bahwa port yang tidak perlu terpapar ke web terbuka ditutup.

Para peneliti juga menyarankan bahwa sistem kritis didukung secara offline, jadi jika yang terburuk terjadi dan jaringan menjadi korban serangan ransomware, itu dapat dipulihkan tanpa perlu membayar penjahat.

Lebih lanjut tentang cybersecurity

- Perusahaan ini terkena ransomware. Inilah yang mereka lakukan selanjutnya, dan mengapa mereka tidak membayar

- Cara Melindungi Titik Akhir Jauh Organisasi Anda dari Ransomware

- Geng ransomware sekarang memiliki target industri dalam pandangan mereka. Yang meningkatkan taruhannya untuk semua orang

- FBI dan penegak hukum Eropa menutup VPN yang digunakan oleh kelompok ransomware

- Keempat kelompok peretasan baru ini menargetkan infrastruktur kritis, memperingatkan perusahaan keamanan