Apakah VPN menggunakan IPSEC?

Apa itu ipsec

AH digunakan untuk mengotentikasi sumber data dan memeriksa integritas paket IP. Yaitu, ah memastikan bahwa sumber paket IP dipercaya dan data tidak dirusak. Ah, bagaimanapun, tidak memberikan fungsi enkripsi. Header AH ditambahkan ke header IP standar di setiap paket data. Ah memeriksa integritas seluruh paket IP.

VPN IPSEC: Apa itu dan bagaimana mengaturnya

Jika Anda harus bekerja dari jarak jauh, Anda mungkin telah menggunakan VPN untuk terhubung dengan aman ke sumber daya di jaringan pribadi perusahaan Anda. Beberapa VPN menggunakan protokol IPSEC untuk membuat koneksi yang aman. Tapi apa sebenarnya VPN dan apa VPN IPSec?

Dalam konteks bisnis, VPN membuat koneksi yang dilindungi ke lingkungan jaringan yang aman yang seharusnya tidak dapat diakses oleh pengguna eksternal. Yang penting, VPN memungkinkan pengguna untuk membuat koneksi ini melalui jaringan publik, seperti Internet, dengan cara yang melindungi keamanan dan privasi koneksi tersebut.

Bayangkan Anda bertemu klien di kedai kopi dan Anda perlu mengakses data sensitif yang di -host di server pribadi perusahaan Anda. Mengakses server pribadi dari jaringan publik yang tidak aman seperti wi-fi kedai kopi Starbucks dapat membahayakan perusahaan Anda.

VPN memungkinkan pengguna untuk mengakses jaringan pribadi dan berbagi data sensitif dari jarak jauh melalui jaringan publik seperti Internet. VPN yang aman menguntungkan perusahaan kecil dan besar dengan melindungi data rahasia mereka.

Berikut ini adalah beberapa manfaat menggunakan VPN:

– VPN melindungi data Anda dari pengintai di hotspot Wi-Fi yang tidak dapat dipercaya.

– VPN dapat menyembunyikan informasi pribadi sehingga aktor yang buruk tidak mencuri informasi Anda dan mencoba menyamar sebagai Anda.

– VPN juga dapat memblokir beberapa situs dan layanan dari negara -negara yang disetujui tertentu.

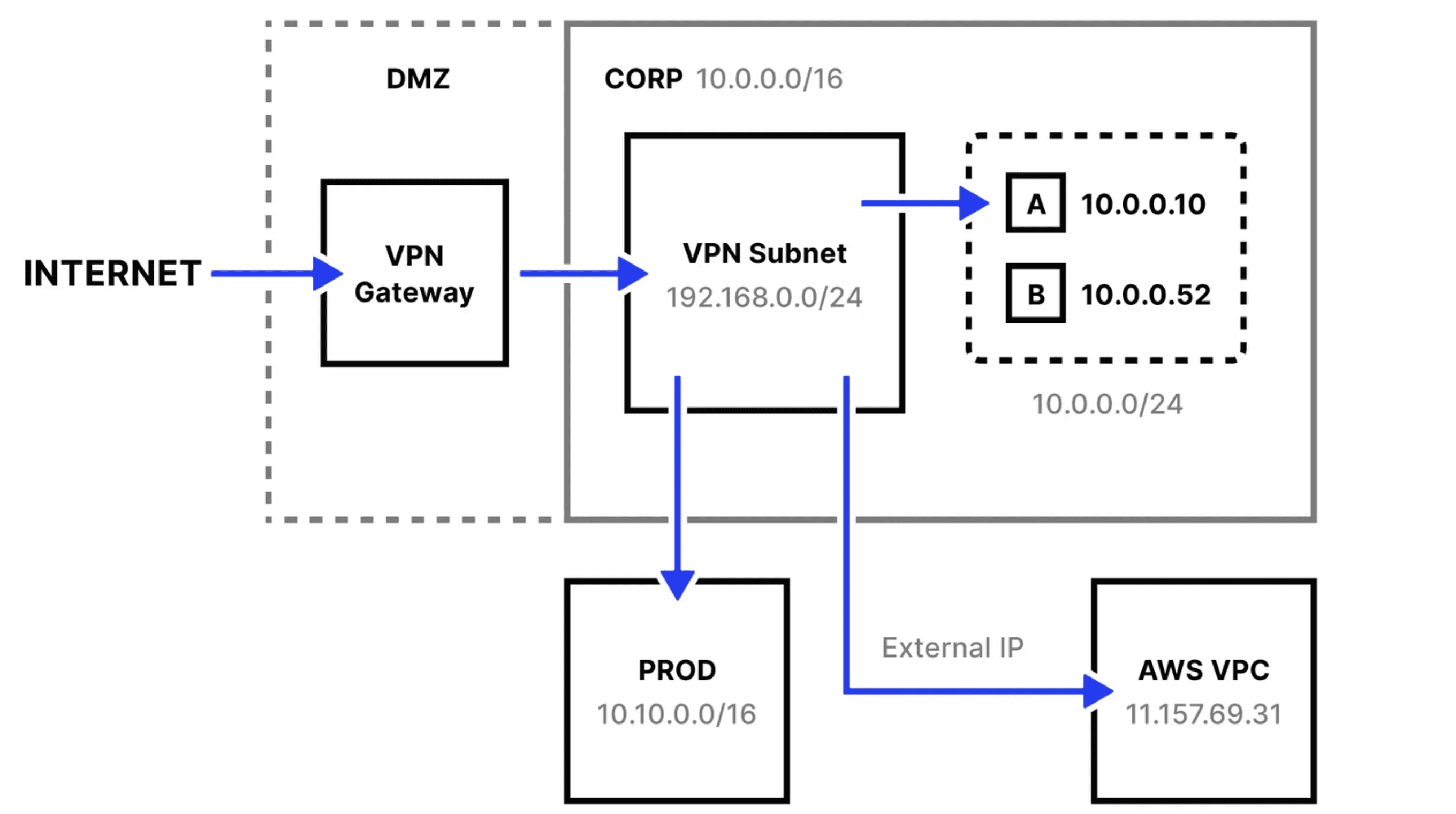

Seperti diilustrasikan di atas, arsitektur jaringan tradisional terdiri dari beberapa kombinasi dari alamat IP statis yang memungkinkan, pemetaan subnet untuk pengguna jarak jauh menggunakan kebijakan grup, firewall, manajemen rute, dan gerbang di internet publik.

IPSEC adalah singkatan dari Internet Protocol Security. IPSEC adalah protokol jaringan yang aman yang mengenkripsi dan mengotentikasi paket data untuk memberikan komunikasi yang aman antara dua perangkat.

Di artikel ini, Anda akan belajar tentang VPN IPSec secara detail, termasuk cara mengkonfigurasi VPN IPSec. Ayo Memulai!

Apa itu VPN IPSec?

IPSEC VPN adalah VPN yang menggunakan IPSEC sebagai protokolnya untuk membangun koneksi yang aman antar perangkat. Protokol lain yang digunakan oleh VPN termasuk SSL/TLS dan L2TP. Mari kita jelajahi protokol yang berbeda ini:

– Transport Layer Security (TLS), penerus Secure Sockets Layer (SSL), adalah protokol kriptografi yang menyediakan keamanan komunikasi melalui jaringan komputer. TLS terkenal karena memberikan keamanan melalui koneksi https.

– Internet Protocol Security (IPSEC) adalah protokol jaringan yang aman yang digunakan dalam VPN untuk mengotentikasi dan mengenkripsi paket data untuk memberikan komunikasi yang aman.

– Layer Tunneling Protocol (L2TP) adalah protokol tunneling yang digunakan untuk mendukung VPN. L2TP tidak memberikan otentikasi yang kuat dengan sendirinya. IPSEC sering digunakan untuk mengamankan paket L2TP. Kombinasi kedua protokol ini umumnya disebut sebagai L2TP/IPSEC.

Untuk keperluan artikel ini, fokus utama kami adalah pada VPN IPSec.

Rangkaian protokol IPSec mengamankan data yang dikirimkan melalui internet atau jaringan publik apa pun menggunakan enkripsi antara dua titik akhir. IPSEC sering digunakan untuk membuat otentikasi timbal balik antar komputer di awal sesi dan untuk menegosiasikan kunci kriptografi selama sesi. Itu dapat melindungi aliran data antara sepasang host, jaringan, atau antara jaringan dan host.

IPSEC dapat beroperasi dalam dua mode berikut:

– Mode Tunneling – Mengenkripsi seluruh paket data.

– Mode Transportasi – Hanya mengenkripsi pesan paket data.

Menggunakan IPSEC VPN menyediakan beberapa lapisan keamanan – ini memberikan otentikasi untuk mengamankan modifikasi apa pun pada paket data dan mengenkripsi muatan dalam setiap paket. Ini memastikan keamanan dan integritas data yang sedang ditransmisikan melalui terowongan terenkripsi. Ini memungkinkan integritas data dalam transisi tanpa dicegat atau dimodifikasi.

Ada dua mode VPN Ipsec:

– IPSec Tunnel Mode VPN – Mode ini mengenkripsi seluruh paket keluar. Ini biasanya diimplementasikan di gateway yang aman menggunakan firewall atau port router. Misalnya, karyawan dari cabang perusahaan dapat terhubung dengan aman dengan sistem di kantor utama melalui Secure Gateways. Terowongan IPSec didirikan di antara dua host gateway.

– IPSEC Transport Mode VPN – Mode ini hanya mengenkripsi payload IP dan trailer ESP yang dikirim antara dua titik akhir. Ini terutama digunakan selama komunikasi ujung ke ujung dan tidak mengubah header IP dari paket keluar. Misalnya, jenis mode ini memungkinkan staf pendukung TI jarak jauh untuk masuk ke server jarak jauh untuk melakukan pekerjaan pemeliharaan. Mode transportasi digunakan di mana satu host perlu berinteraksi dengan host lain.

Cara mengatur server vpn ipsec

Di sini, saya akan menunjukkan kepada Anda cara dengan cepat dan otomatis mengatur server VPN IPSec Anda sendiri di distribusi CentOS/RHEL, Ubuntu, dan Debian Linux.

Untuk memulai, Anda akan memerlukan server khusus atau server pribadi virtual (VPS) yang diinstal dengan salah satu dari OS berikut:

– Ubuntu 20.04 (fokus) atau 18.04 (Bionic)

– Debian 11 (Bullseye), 10 (Buster) atau 9 (peregangan)

Apa itu ipsec

AH digunakan untuk mengotentikasi sumber data dan memeriksa integritas paket IP. Yaitu, ah memastikan bahwa sumber paket IP dipercaya dan data tidak dirusak. Ah, bagaimanapun, tidak memberikan fungsi enkripsi. Header AH ditambahkan ke header IP standar di setiap paket data. Ah memeriksa integritas seluruh paket IP.

VPN IPSEC: Apa itu dan bagaimana mengaturnya

Jika kamu’ve harus bekerja dari jarak jauh, Anda mungkin menggunakan VPN untuk terhubung dengan aman ke sumber daya di perusahaan Anda’S Jaringan Pribadi. Beberapa VPN menggunakan protokol IPSEC untuk membuat koneksi yang aman. Tapi apa sebenarnya VPN dan apa’S VPN IPSEC?

Dalam konteks bisnis, VPN membuat koneksi yang dilindungi ke lingkungan jaringan yang aman yang seharusnya tidak dapat diakses oleh pengguna eksternal. Yang penting, VPN memungkinkan pengguna untuk membuat koneksi ini melalui jaringan publik, seperti Internet, dengan cara yang melindungi keamanan dan privasi koneksi tersebut.

Bayangkan Anda bertemu klien di kedai kopi dan Anda perlu mengakses data sensitif yang di -host di perusahaan Anda’server pribadi. Mengakses server pribadi dari jaringan publik yang tidak aman seperti wi-fi kedai kopi Starbucks dapat membahayakan perusahaan Anda.

VPN memungkinkan pengguna untuk mengakses jaringan pribadi dan berbagi data sensitif dari jarak jauh melalui jaringan publik seperti Internet. VPN yang aman menguntungkan perusahaan kecil dan besar dengan melindungi data rahasia mereka.

Berikut ini adalah beberapa manfaat menggunakan VPN:

- VPN melindungi data Anda dari pengintai di hotspot Wi-Fi yang tidak dapat dipercaya.

- VPN dapat menyembunyikan informasi pribadi, aktor yang buruk’t mencuri informasi Anda dan cobalah untuk menyamar.

- VPN juga dapat memblokir beberapa situs dan layanan dari negara -negara yang disetujui tertentu.

Seperti diilustrasikan di atas, arsitektur jaringan tradisional terdiri dari beberapa kombinasi dari alamat IP statis yang memungkinkan, pemetaan subnet untuk pengguna jarak jauh menggunakan kebijakan grup, firewall, manajemen rute dan gerbang di internet publik.

IPSEC adalah singkatan dari Internet Protocol Security. IPSEC adalah protokol jaringan yang aman yang mengenkripsi dan mengotentikasi paket data untuk memberikan komunikasi yang aman antara dua perangkat.

Di artikel ini, Anda akan belajar tentang VPN IPSec secara detail, termasuk cara mengkonfigurasi VPN IPSec. Membiarkan’s Mulailah!

Apa itu VPN IPSec?

IPSEC VPN adalah VPN yang menggunakan IPSEC sebagai protokolnya untuk membangun koneksi yang aman antar perangkat. Protokol lain yang digunakan oleh VPN termasuk SSL/TLS dan L2TP. Membiarkan’S mengeksplorasi protokol yang berbeda ini:

- Transport Layer Security (TLS), penerus Secure Sockets Layer (SSL), adalah protokol kriptografi yang menyediakan keamanan komunikasi melalui jaringan komputer. TLS terkenal karena memberikan keamanan melalui koneksi https.

- Internet Protocol Security (IPSEC) adalah protokol jaringan yang aman yang digunakan dalam VPN untuk mengotentikasi dan mengenkripsi paket data untuk memberikan komunikasi yang aman.

- Layer Tunneling Protocol (L2TP) adalah protokol tunneling yang digunakan untuk mendukung VPN. L2TP tidak memberikan otentikasi yang kuat dengan sendirinya. IPSEC sering digunakan untuk mengamankan paket L2TP. Kombinasi kedua protokol ini umumnya disebut sebagai L2TP/IPSEC.

Untuk keperluan artikel ini, fokus utama kami adalah pada VPN IPSec.

Rangkaian protokol IPSec mengamankan data yang dikirimkan melalui internet atau jaringan publik apa pun menggunakan enkripsi antara dua titik akhir. IPSEC sering digunakan untuk membuat otentikasi timbal balik antar komputer di awal sesi dan untuk menegosiasikan kunci kriptografi selama sesi. Itu dapat melindungi aliran data antara sepasang host, jaringan, atau antara jaringan dan host.

IPSEC dapat beroperasi dalam dua mode berikut:

- Mode Tunneling – Mengenkripsi seluruh paket data.

- Mode Transportasi – Hanya mengenkripsi pesan paket data.

Menggunakan IPSEC VPN menyediakan beberapa lapisan keamanan – ini memberikan otentikasi untuk mengamankan modifikasi apa pun pada paket data dan mengenkripsi muatan dalam setiap paket. Ini memastikan keamanan dan integritas data yang sedang ditransmisikan melalui terowongan terenkripsi. Ini memungkinkan integritas data dalam transisi tanpa dicegat atau dimodifikasi.

Ada dua mode VPN Ipsec:

- IPSec Tunnel Mode VPN – Mode ini mengenkripsi seluruh paket keluar. Ini biasanya diimplementasikan di gateway yang aman menggunakan firewall atau port router. Misalnya, karyawan dari cabang perusahaan dapat terhubung dengan aman dengan sistem di kantor utama melalui Secure Gateways. Terowongan IPSec didirikan di antara dua host gateway.

- IPSEC Transport Mode VPN – Mode ini hanya mengenkripsi payload IP dan trailer ESP yang dikirim antara dua titik akhir. Ini terutama digunakan selama komunikasi ujung ke ujung dan tidak mengubah header IP dari paket keluar. Misalnya, jenis mode ini memungkinkan staf pendukung TI jarak jauh untuk masuk ke server jarak jauh untuk melakukan pekerjaan pemeliharaan. Mode transportasi digunakan di mana satu host perlu berinteraksi dengan host lain.

Cara mengatur server vpn ipsec

Di sini, saya akan menunjukkan kepada Anda cara dengan cepat dan otomatis mengatur server VPN IPSec Anda sendiri di distribusi CentOS/RHEL, Ubuntu, dan Debian Linux.

Untuk memulai, Anda’ll membutuhkan server khusus atau server pribadi virtual (VPS) yang diinstal dengan salah satu dari OS berikut:

- Ubuntu 20.04 (fokus) atau 18.04 (Bionic)

- Debian 11 (Bullseye), 10 (Buster) atau 9 (peregangan)

- Centos 8 atau 7

- Rocky Linux 8

- Almalinux OS 8

- Red Hat Enterprise Linux (RHEL) 8 atau 7

- Amazon Linux 2

Pertama, masuk ke VPS melalui SSH dan kemudian jalankan perintah untuk distribusi Linux Anda untuk mengatur server VPN. Secara default, skrip akan menghasilkan kredensial VPN acak (kunci yang dibagikan sebelumnya, nama pengguna VPN dan kata sandi) untuk Anda dan menampilkannya di akhir instalasi.

Namun, untuk menggunakan kredensial Anda, Anda pertama -tama perlu menghasilkan kata sandi dan PSK yang kuat, masing -masing, dengan perintah berikut:

> OpenSSL Rand -Base64 106XWSDX0Q7HRUAQ ==> OpenSSL Rand -Base64 16BCM90ACDBKB6QDMSZM63VG ==

Output dari perintah pertama Anda adalah kata sandi Anda, dan output dari perintah kedua Anda adalah PSK Anda.

Selanjutnya, atur nilai -nilai yang dihasilkan ini seperti yang dijelaskan dalam perintah berikut. Semua nilai harus ditempatkan di dalam kutipan tunggal seperti yang ditunjukkan.

VPN_IPSEC_PSK: ‘Kunci IPSEC Pra-dibagikan IPSEC Anda:’ NAMA PENGGUNA VPN Anda’vpn_Password: ‘Kata Sandi VPN Anda’

Pada centos/rhel atau ubuntu/debian

wget https: // git.io/vpnsetup -o vpnsetup.sh vpn_ipsec_psk = ‘kvljeduknzo5gbh72sqkoa ==’ vpn_user = ‘bobalice’ vpn_password = ‘8dbdippgbcr4wq ==’ sudo vpnsetup =.SH

Paket utama yang akan diinstal adalah:

- Bind-utils

- Net-tools

- banteng

- melenturkan

- GCC

- libcap-ng-devel

- libcurl-devel

- Libselinux-Devel

- NSPR-Devel

- NSS-Devel

- XL2TPD PAM-Devel

- Layanan Iptables

- Systemd-Devel

- FIPSCHECK-Devel

- Libevent-devel

- fail2ban

Unduh, Kompilasi, dan Instal Libreswan dari kode sumber, lalu aktifkan dan mulai layanan yang diperlukan.Setelah instalasi selesai, Anda akan melihat detail VPN yang ditampilkan dalam format berikut:

IP Server: xxx.xxx.xxx.xxxipsec psk: vpn_ipsec_pskusername: vpn_userpassword: vpn_password

Dengan output ini, server IPSEC VPN Anda sekarang siap digunakan. Sekarang, biarkan’S Jelajahi cara mengatur klien IPSEC VPN di mesin Windows, Linux, dan OS X.

Cara mengatur klien vpn ipsec

Menggabungkan L2TP dengan protokol IPSEC akan membuat klien VPN yang sangat aman. L2TP menghasilkan terowongan karena itu’t mampu enkripsi. Protokol IPSEC menangani enkripsi, keamanan saluran, dan integritas data untuk memastikan semua paket aman dan tidak dikompromikan.

Windows 10 dan 8.X

Setelah menyiapkan server IPSEC VPN Anda, ikuti langkah -langkah di bawah ini untuk mengatur klien IPSec VPN di Windows 8.x dan 10. IPSEC VPN didukung secara asli di Windows – tidak ada perangkat lunak tambahan untuk diinstal.

- Klik kanan pada ikon nirkabel/jaringan di baki sistem Anda.

- Pilih Buka Pusat Jaringan dan Berbagi. Atau, jika menggunakan Windows 10 versi 1709 atau lebih baru, pilih Buka Pengaturan Jaringan & Internet, lalu klik Jaringan dan pusat Berbagi.

- Klik Siapkan koneksi atau jaringan baru.

- Pilih Terhubung ke tempat kerja dan klik Berikutnya.

- Klik Gunakan koneksi internet saya (VPN).

- Masukkan IP Server VPN Anda di alamat internet bidang.

- Masukkan apapun yang Anda suka di Nama tujuan bidang, lalu klik Membuat.

- Kembali ke Jaringan dan pusat Berbagi. Di sebelah kiri, klik Ubah pengaturan adaptor.

- Klik kanan pada entri VPN baru dan pilih Properti.

- Klik Keamanan tab. Pilih Protokol Tunneling Layer 2 dengan IPSEC (L2TP/IPSEC) untuk jenis VPN.

- Klik Izinkan protokol ini. Periksalah Tantangan Protokol Otentikasi Jabat Tangan (CHAP) Dan Microsoft Chap Versi 2 (MS-Chap V2) kotak centang.

- Klik Pengaturan lanjutan.

- Pilih Gunakan tombol preshared untuk otentikasi dan masukkan VPN IPSEC PSK Anda untuk kunci.

- Klik OKE untuk menutup Pengaturan lanjutan.

- Klik OKE Untuk menyimpan detail koneksi VPN.

OS X (MacOS)

Setelah menyiapkan server VPN Anda, ikuti langkah -langkah di bawah ini untuk mengatur IPSec VPN di OS X. IPSEC VPN didukung secara asli di OS X. Tidak ada perangkat lunak tambahan yang perlu diinstal.

- Membuka Preferensi sistem dan pergi ke Jaringan bagian.

- Klik + tombol di sudut kiri bawah jendela.

- Pilih VPN dari Antarmuka menu drop down.

- Pilih L2TP melalui IPSEC dari Jenis VPN menu drop down.

- Masukkan apapun yang Anda sukai untuk nama layanan.

- Klik Membuat.

- Masukkan IP Server VPN Anda untuk alamat server.

- Masukkan nama pengguna VPN Anda untuk nama akun.

- Klik Pengaturan otentikasi tombol.

- Dalam Otentikasi pengguna bagian, pilih Kata sandi tombol radio dan masukkan kata sandi VPN Anda .

- Dalam Otentikasi Mesin bagian, pilih Rahasia bersama dan masukkan VPN IPSEC PSK Anda .

- Klik OKE.

- Periksalah Tampilkan status VPN di menu kotak centang bar.

- Klik Canggih dan pastikan Kirim semua lalu lintas melalui koneksi VPN kotak centang dicentang.

- Klik TCP/IP tab dan pastikan Tautan-lokal saja dipilih di Konfigurasikan IPv6 bagian.

- Klik OKE, dan kemudian klik Menerapkan Untuk menyimpan informasi koneksi VPN.

Ubuntu Linux

Ubuntu (18.04 dan lebih baru) Pengguna dapat menginstal kemasan jaringan-manager-l2tp-gnome menggunakan APT, lalu konfigurasikan klien IPSEC/L2TP VPN menggunakan GUI. Ikuti langkah ini:

- Pergi ke Pengaturan> Jaringan> VPN. Klik + tombol.

- Pilih Layer 2 Tunneling Protocol (L2TP).

- Masukkan apapun yang Anda suka di Nama bidang.

- Masukkan IP Server VPN Anda untuk Gerbang.

- Masukkan nama pengguna VPN Anda untuk Nama belakang.

- Klik kanan ? dalam Kata sandi bidang dan pilih Simpan kata sandi hanya untuk pengguna ini.

- Masukkan kata sandi VPN Anda untuk Kata sandi.

- Tinggalkan Domain NT Blank Field.

- Klik Pengaturan Ipsec… tombol.

- Periksalah Aktifkan terowongan Ipsec ke host L2TP kotak centang.

- Tinggalkan ID Gateway Blank Field.

- Masukkan VPN IPSEC PSK Anda untuk Kunci pra-dibagikan.

- Perluas Canggih bagian.

- Masukkan AES128-SHA1-MODP2048 untuk Algoritma fase1.

- Masukkan AES128-SHA1 untuk Algoritma fase2.

- Klik OKE, lalu klik Menambahkan Untuk menyimpan informasi koneksi VPN.

- Putar VPN menyalakan.

Kesimpulan

Jaringan Privat Virtual (VPN) membantu melindungi infrastruktur Anda dari peretas. VPN umumnya digunakan dalam bisnis untuk memungkinkan karyawan mengakses jaringan perusahaan dari jarak jauh.

Dengan VPN IPSec, paket IP dilindungi saat mereka bepergian ke dan dari gateway IPSEC. Protokol IPSEC mengimplementasikan jaringan yang aman yang melindungi data VPN dari aktor jahat eksternal.

Namun, VPN dapat menciptakan rasa aman yang salah. Misalnya, vendor atau peretas pihak ketiga Anda dapat mengeksploitasi informasi yang rentan berkat titik masuk tunggal ke jaringan pribadi Anda. VPN juga tidak’t solusi termurah. Mereka membutuhkan biaya dukungan yang tinggi – pergeseran tiba -tiba ke pekerjaan jarak jauh sambil mempertahankan infrastruktur jaringan dapat menempatkan ketegangan pada tim TI.

Lihatlah Twingate, alternatif modern, nol-perawat untuk VPN untuk mengamankan jaringan Anda. Tidak seperti VPN tradisional, Twingate tidak’T mengharuskan Anda untuk mengekspos gerbang publik, dan mengurangi kerentanan serangan lateral.

Meminta demo jika Anda’D ingin belajar lebih banyak.

Dengan cepat mengimplementasikan jaringan nol trust modern lebih aman dan dapat dipelihara dari VPN.

Apa itu ipsec?

Internet Protocol Security (IPSEC) adalah serangkaian protokol dan layanan yang menyediakan keamanan untuk jaringan IP. Ini adalah teknologi jaringan pribadi virtual (VPN) yang banyak digunakan. Paket IP tidak memiliki mekanisme keamanan yang efektif dan dapat dipalsukan, dicuri, atau dirusak ketika ditransmisikan di jaringan publik, seperti Internet. Untuk mengatasi masalah ini, pihak yang berkomunikasi membuat terowongan IPSec untuk transmisi paket IP terenkripsi. Ini memastikan transmisi paket IP yang aman di jaringan yang tidak aman, seperti Internet.

- Apa itu VPN IPSEC?

- Bagaimana cara kerja Ipsec?

- Apa 3 protokol di ipsec?

- Port apa yang digunakan di Ipsec?

- IPSEC VPN vs SSL VPN

Lagi

Runtuh

Apa itu VPN IPSEC?

Virtual Private Network (VPN) adalah teknologi untuk membangun jaringan pribadi di jaringan publik. Ini adalah jaringan logis melalui jaringan publik seperti internet, yang memungkinkan data pengguna ditransmisikan melalui tautan logis. Ini berbeda dari jaringan pribadi tradisional, di mana data pengguna ditransmisikan melalui tautan fisik ujung ke ujung.

Protokol VPN umum termasuk IPSEC, Secure Sockets Layer (SSL), Generic Routing Encapsulation (GRE), Point-to Point Tunneling Protocol (PPTP), dan Layer 2 Tunneling Protocol (L2TP). IPSEC adalah teknologi VPN yang umum digunakan dan berlaku untuk beberapa skenario akses jaringan.

IPSEC VPN adalah teknologi VPN yang menggunakan IPSEC untuk akses jarak jauh. Teknologi ini memungkinkan membangun terowongan IPSec antara dua atau lebih jaringan pribadi di jaringan publik dan menggunakan algoritma enkripsi dan otentikasi untuk memastikan keamanan koneksi VPN.

IPSEC VPN melindungi komunikasi point-to-point dengan membuat terowongan yang aman antara host, antara host dan gateway keamanan jaringan, atau antara gateway keamanan jaringan (seperti router dan firewall). Ini beroperasi di lapisan IP untuk mengenkripsi dan mengotentikasi paket data.

Dibandingkan dengan teknologi VPN lainnya, IPSec VPN lebih aman karena data dienkripsi untuk transmisi di terowongan IPSec. Namun, konfigurasi dan penyebaran jaringan IPSEC VPN lebih kompleks.

Bagaimana cara kerja Ipsec?

- Identifikasi lalu lintas yang tertarik. Setelah perangkat jaringan menerima paket, itu cocok dengan 5-tuple dari paket terhadap kebijakan IPSEC yang dikonfigurasi untuk menentukan apakah paket perlu ditransmisikan melalui terowongan IPSec. Lalu lintas yang perlu ditransmisikan melalui terowongan IPSec dikenal sebagai lalu lintas yang tertarik.

- Negosiasi Asosiasi Keamanan (SA). SA mendefinisikan elemen untuk transmisi data yang aman antara pihak yang berkomunikasi. Elemen -elemen ini termasuk protokol keamanan, mode enkapsulasi data, algoritma enkripsi dan otentikasi, dan kunci yang digunakan untuk transmisi data. Setelah mengidentifikasi lalu lintas yang tertarik, perangkat jaringan lokal memulai negosiasi SA dengan perangkat jaringan peer. Dalam fase ini, pihak yang berkomunikasi menggunakan protokol Internet Key Exchange (IKE) untuk membangun IKE SAS untuk otentikasi identitas dan pertukaran informasi utama, dan kemudian membentuk IPSEC SAS untuk transmisi data yang aman berdasarkan IKE SAS.

- Transmisi data. Setelah Ipsec SAS ditetapkan antara pihak yang berkomunikasi, mereka dapat mengirimkan data melalui terowongan IPSec. Untuk memastikan keamanan transmisi data, header otentikasi (AH) atau Encapsulating Security Payload (ESP) digunakan untuk mengenkripsi dan mengotentikasi data. Mekanisme enkripsi memastikan kerahasiaan data dan mencegah data dicegat selama transmisi. Mekanisme otentikasi memastikan integritas dan keandalan data dan mencegah data untuk dipalsukan atau dirusak selama transmisi.

Pada gambar berikut, pengirim IPSEC menggunakan algoritma enkripsi dan kunci enkripsi untuk mengenkripsi paket IP, yaitu merangkum data asli. Kemudian pengirim dan penerima menggunakan algoritma otentikasi yang sama dan kunci otentikasi untuk memproses paket terenkripsi untuk mendapatkan Nilai Pemeriksaan Integritas (ICV). Jika ICV yang diperoleh di kedua ujungnya sama, paket tidak dirusak selama transmisi, dan penerima mendekripsi paket. Jika ICV berbeda, penerima membuang paket.

Proses enkripsi dan otentikasi Ipsec

Apa 3 protokol di ipsec?

Internet Key Exchange (IKE)

IKE adalah protokol lapisan aplikasi berbasis UDP dan terutama digunakan untuk negosiasi SA dan manajemen kunci.

Ike memiliki dua versi: ikev1 dan ikev2. Dibandingkan dengan IKEV1, IKEV2 memperbaiki beberapa kerentanan kriptografi yang diakui, meningkatkan kinerja keamanan, menyederhanakan proses negosiasi SA, dan meningkatkan efisiensi negosiasi.

Ike adalah protokol hibrida yang menggabungkan Asosiasi Keamanan Internet dan Protokol Manajemen Utama (ISAKMP), Oakley, dan Skema. Isakmp mendefinisikan proses pendirian Ike SA. Inti dari Oakley dan Skeme adalah algoritma Diffie-Hellman (DH), yang digunakan untuk mendistribusikan kunci dengan aman dan mengotentikasi identitas di Internet untuk transmisi data yang aman. Kunci enkripsi dan kunci verifikasi yang diperlukan oleh IKE SAS dan IPSEC SAS dihasilkan dan dapat diperbarui secara dinamis melalui algoritma DH.

Header Otentikasi (AH)

AH digunakan untuk mengotentikasi sumber data dan memeriksa integritas paket IP. Yaitu, ah memastikan bahwa sumber paket IP dipercaya dan data tidak dirusak. Ah, bagaimanapun, tidak memberikan fungsi enkripsi. Header AH ditambahkan ke header IP standar di setiap paket data. Ah memeriksa integritas seluruh paket IP.

Merangkum payload keamanan (esp)

ESP dapat mengenkripsi data selain mengautentikasi sumber data dan memeriksa integritas paket IP. Header ESP ditambahkan ke header IP standar di setiap paket data, dan bidang ESP Trailer dan ESP Auth Data ditambahkan ke setiap paket data. Esp dalam mode transport tidak memeriksa integritas header IP. Oleh karena itu, ESP tidak dapat memastikan bahwa header IP tidak dirusak.

Ah dan ESP dapat digunakan secara mandiri atau bersama -sama. Ketika AH dan ESP digunakan bersama, enkapsulasi ESP dilakukan sebelum enkapsulasi AH, dan dekapsulasi AH dilakukan sebelum dekapsulasi ESP.

Port apa yang digunakan di Ipsec?

Di IPSEC, protokol IKE menggunakan UDP Port 500 untuk memulai dan menanggapi negosiasi. Oleh karena itu, untuk memastikan bahwa paket negosiasi IKE dapat melewati gateway, Anda perlu mengkonfigurasi kebijakan keamanan di gateway untuk mengizinkan paket dengan port UDP 500. Selain itu, dalam skenario traversal NAT IPSEC, paket dengan port UDP 4500 perlu diizinkan.

AH dan ESP adalah protokol lapisan jaringan dan tidak melibatkan port. Untuk memastikan pengaturan terowongan IPSec yang berhasil, Anda perlu mengonfigurasi kebijakan keamanan di gateway untuk mengaktifkan layanan AH (IP Protocol Number 51) dan ESP (IP Protocol Number 50) Layanan.

IPSEC VPN vs SSL VPN

- Lapisan kerja model referensi OSI OSI mendefinisikan kerangka kerja tujuh lapis untuk interkoneksi jaringan: lapisan fisik, lapisan tautan data, lapisan jaringan, lapisan transportasi, lapisan sesi, lapisan presentasi, dan lapisan aplikasi. IPSEC bekerja di lapisan jaringan dan langsung berjalan melalui Internet Protocol (IP). SSL, bekerja di lapisan aplikasi, adalah protokol lapisan aplikasi yang mengenkripsi lalu lintas http alih-alih paket IP.

IPSEC VPN: Dasar -dasar

Singkatnya, IPSec VPN (Virtual Private Network) adalah VPN yang berjalan pada protokol IPSEC. Tapi disana’lebih untuk itu. Dalam artikel ini, kami’LL jelaskan apa Ipsec , Ipsec Tunneling , Dan VPN IPSec adalah. Semua itu disajikan dengan cara yang sederhana namun terperinci yang kami harap Anda’LL menikmati. Membiarkan’s Kick off dengan dasar -dasarnya.

Daftar isi

Apa itu ipsec?

IPSEC adalah singkatan dari SAYA nature P Rotocol Detik urity. Itu AKU P bagian memberi tahu data ke mana harus pergi, dan detik mengenkripsi dan mengotentikasi itu. Dengan kata lain, Ipsec adalah a kelompok protokol yang mengatur koneksi yang aman dan terenkripsi antar perangkat melalui internet publik.

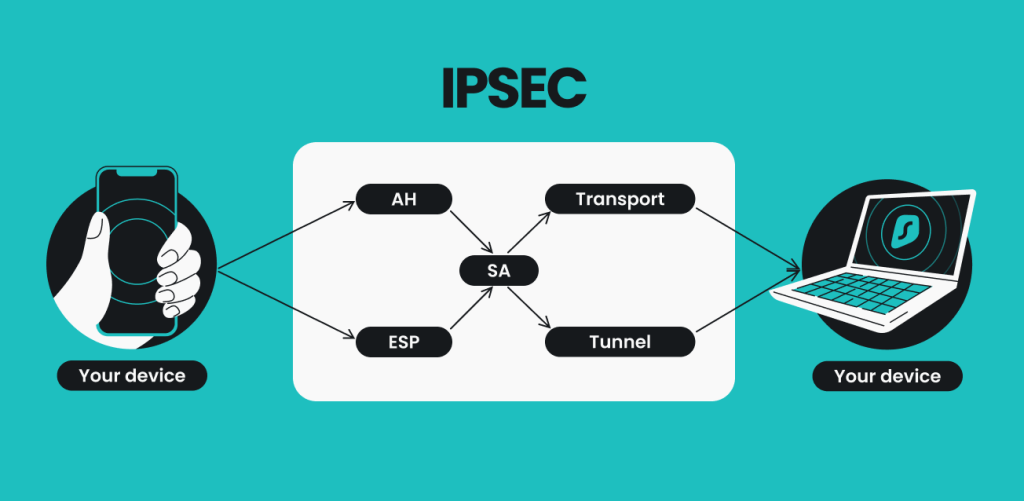

Protokol Ipsec biasanya dikelompokkan berdasarkan tugas mereka:

- Header Otentikasi (AH);

- Merangkum payload keamanan (ESP);

- Asosiasi Keamanan (SA).

Terbuat dari apa Ipsec?

Meminta apa itu terbuat mirip dengan bertanya bagaimana itu bekerja . Ipsec’Sasaran tunggal adalah untuk mengenkripsi dan membangun koneksi yang aman; Tujuan tunggal itu dapat dibedah menjadi (dan dicapai oleh) tiga kelompok protokol yang lebih kecil. Masing -masing dari tiga kelompok terpisah menangani tugas -tugas unik yang terpisah.

Security Authentication Header (AH) – Ini memastikan bahwa semua data berasal dari asal yang sama dan peretas itu’t mencoba untuk memberikan bit data mereka sendiri sebagai sah.

Bayangkan Anda mendapatkan amplop dengan segel. Jika segel itu bukan’t rusak, tidak ada yang merusak surat itu, benar? Header otentikasi melakukan hal yang sama untuk semua data yang dikirimkan melalui IPSec VPN. Namun, ini hanyalah satu dari dua cara yang dapat dioperasikan Ipsec. Yang lainnya adalah ESP.

Merangkum payload keamanan (esp) – dia’S protokol enkripsi, yang berarti bahwa paket data diubah menjadi kekacauan yang tidak dapat dibaca. Selain enkripsi, ESP mirip dengan header otentikasi – ia dapat mengotentikasi data dan memeriksa integritasnya.

Untuk kembali ke surat dan meterai, jika seseorang mencegat surat itu dan membukanya, mereka’D temukan sekelompok omong kosong yang tidak bisa dibaca manusia. Pada akhirnya, enkripsi terjadi pada klien VPN, sementara server VPN menanganinya di sisi lain.

Asosiasi Keamanan (SA) adalah seperangkat spesifikasi itu sepakat di antara dua perangkat yang membuat koneksi IPSEC.

Itu Pertukaran Kunci Internet (IKE) atau protokol manajemen utama adalah bagian dari spesifikasi tersebut. Ike bernegosiasi dengan asosiasi keamanan perangkat lain dan mengautentikasi mereka. Ike menyediakan saluran komunikasi yang aman oleh menukar kunci kriptografi dengan SA perangkat lain.

Untuk menjelaskan di awam’istilah s, sas seperti sandi antara dua mata -mata – ini memberi tahu mereka bagaimana menafsirkan pesan kode dan kepada siapa mereka seharusnya menyampaikannya. Dia’Perjanjian antara dua perangkat tentang cara melindungi informasi selama komunikasi.

Bagaimana ipsec mengirimkan informasi?

Setelah IPSEC diatur untuk menggunakan AH atau ESP, ia memilih mode transmisi: Transport atau Tunnel.

IPSEC Transport Mode : Mode ini mengenkripsi data Anda’mengirim kembali tetapi bukan info di mana itu’s pergi. Jadi sementara aktor jahat tidak bisa’T Bacalah komunikasi Anda yang dicegat, mereka bisa tahu kapan dan ke mana mereka dikirim.

Mode terowongan IPSec : Tunneling menciptakan koneksi yang aman dan tertutup antara dua perangkat dengan menggunakan internet lama yang sama. Oleh karena itu, koneksi dibuat aman dan pribadi. Ipsec VPN berfungsi dalam mode ini, karena membuat terowongan VPN IPSec .

Keynote layak disebut – dari dua protokol (UDP vs. TCP) Digunakan untuk mengirimkan data melalui web, IPSEC menggunakan UDP (Pengguna Datagram Protocol), jenis transmisi yang mengabaikan firewalls.

Sekarang, biarkan’S Coba kumpulkan semuanya ke dalam aplikasi yang disebut IPSEC VPN.

Apa IPSec VPN, dan bagaimana cara kerjanya?

VPN adalah aplikasi yang mengenkripsi koneksi Anda ke internet (atau perangkat lain). VPN menggunakan protokol untuk mengenkripsi koneksi, dan ada lebih dari satu cara untuk melakukannya. Menggunakan Ipsec adalah salah satunya. VPN menggunakan suite protokol IPSec disebut IPSec VPN.

Membiarkan’S bilang Anda memiliki klien VPN IPSec. Bagaimana semuanya bekerja?

- Anda mengklik Menghubung ;

- Sebuah Koneksi Ipsec dimulai menggunakan mode ESP dan terowongan;

- Itu SA menetapkan parameter keamanan , seperti jenis enkripsi itu’akan digunakan;

- Data siap dikirim dan diterima saat dienkripsi.

Ini adalah dasar -dasar IPSec. Ini mungkin terdengar sederhana, tetapi lebih sedikit lebih dalam dari ini.

Bagaimana cara kerja IPSec langkah demi langkah?

Membiarkan’S mengatakan dua perangkat sedang mencoba berkomunikasi menggunakan IPSEC. Satu perangkat mencoba mengirim pesan, dan di sini’S APA YANG TERJADI:

- Pertukaran kunci – IPSEC mengatur tombol kriptografi (string karakter acak) untuk mengenkripsi dan mendekripsi setiap perangkat’pesan S;

- Header dan trailer – Semua data yang dikirimkan melalui internet dipotong menjadi potongan -potongan kecil yang disebut paket. Protokol IPSEC menempatkan info otentikasi dan enkripsi di bagian depan (header) paket dan ujungnya (trailer). Header dan trailer ini memberi tahu perangkat apa yang harus dilakukan dengan paket data;

- Autentikasi – Ipsec mengotentikasi setiap paket data dengan memberikannya unik “nama” atau id;

- Enkripsi – Ipsec mengenkripsi paket data’ isi;

- Penularan – Paket -paket dikirimkan menggunakan protokol transportasi atau terowongan;

- Dekripsi – Perangkat di ujung lain menerima pesan dan menggunakan kunci dekripsi untuk melepaskan pesan.

Bagaimana IPSec memengaruhi MSS dan MTU?

Semua data bepergian dalam paket data, yang diukur dalam byte.

MSS, atau Ukuran segmen maksimum , mengacu pada nilai maksimum Ukuran paket data bisa (yaitu 1460 byte).

MTU, itu Unit transmisi maksimum , Di sisi lain, adalah nilai maksimum Ukuran apapun perangkat terhubung ke internet bisa menerima (yaitu 1500 byte).

Paket -paket ini berisi informasi yang dikirim, header IP (20 byte), dan header TCP (20 byte), dan semuanya memiliki batas ukuran.

Ipsec tidak’t Dampak nilai maksimum unit transmisi tetapi akan selalu Turunkan nilainya dari ukuran segmen maksimum. Dan ini adalah matematika yang membuktikannya:

Transmisi standar paket IP di internet:

MTU (1500 byte) – (header IP (20 byte) + header TCP (20 byte)) = MSS (1460 byte)

Namun, karena Ipsec menambahkan header tambahan ke data yang dikirim, ‘’berat’’ dari seluruh paket IP berubah secara alami .

MTU (1500 byte) – (header IP (20 byte) + header TCP (20 byte) + Ipsec byte) = mss (1460 byte – Ipsec byte)

Mengalami Ipsec sedang beraksi

Jadi sekarang Anda tahu apa IPSec VPN di dalam ranah VPN . Untuk pengguna Surfshark VPN yang menjalankan aplikasi di smartphone, Anda kemungkinan besar menggunakannya di bawah moniker IKEV2, yang merupakan bagian dari keluarga IPSec . Dan jika kau’bukan bukan pengguna surfshark, mengapa tidak menjadi satu? Kami memiliki lebih dari sekedar IPSec untuk ditawarkan kepada Anda!

Privasi Anda adalah milik Anda sendiri dengan Surfshark

Lebih dari sekedar VPN

FAQ

Apa itu ikev2?

Ikev2 (Internet Key Exchange Versi 2) adalah protokol Digunakan di bagian Asosiasi Keamanan dari IPSEC Protocol Suite.

Ini mengautentikasi pengguna – menegaskan bahwa perangkat di ujung koneksi adalah siapa mereka mengatakan mereka – dan kemudian mengatur koneksi yang dienkripsi menggunakan Diffie -Hellman Key Exchange . Dia’S Metode yang banyak digunakan untuk mengirim cipher enkripsi melalui jaringan publik tanpa membuatnya menjadi kunci untuk membuka data terenkripsi.

Ipsec yang menjalankan protokol IKEV2 disebut IKEV2/IPSEC , Tapi nama standar industri adalah IKEV2. Dia’s a pengembangan diluncurkan pada tahun 2005 yang memperbarui dan memperbaiki beberapa masalah IPSec asli dengan IKEV1 (diluncurkan pada 1995).

Apakah Ipsec aman?

Saat dipasangkan dengan ikev2, IPSEC dianggap cukup aman oleh penyedia VPN utama di seluruh dunia . Namun, sekitar 2015, tuduhan keluar bahwa Amerika Serikat’S National Security Agency (NSA) dapat mengeksploitasinya . Agensi telah bekerja di belakang ke Ipsec atau menemukan cara untuk mengacaukan Exchange Key Diffie -Hellman. Namun, beberapa ahli di lapangan telah membantah klaim ini.

Namun demikian, jika Anda tidak’t Merasa aman, sebagian besar pemasok VPN memiliki alternatif untuk protokol VPN IPSec .

Apakah Ipsec lebih baik dari SSL?

Perbandingan Ipsec Dan SSL (Lapisan Soket Aman) seperti membandingkan apel dan jeruk. Kedua protokol bekerja pada berbagai tingkat model OSI (Open Systems Interconnection). Singkatnya, beginilah keduanya terlihat berdampingan:

Apa itu protokol Ipsec? Bagaimana cara kerja VPN IPSec

IPSEC memungkinkan data untuk bepergian dengan aman di internet. Ini adalah bagian inti dari bagaimana kami berkomunikasi dan mengakses data secara online. Dalam artikel ini, kami menjelaskan cara kerja IPSEC, melihat kelebihan dan kekurangannya, dan mengeksplorasi manfaat dari VPN IPSec.

17 Apr 2023

Времaskan чтения: 15 мин.

- Apa itu ipsec?

- Bagaimana cara kerja Ipsec?

- Protokol IPSEC dan algoritma enkripsi

- Kebijakan dan otentikasi keamanan IPSEC

Apa itu ipsec?

IPSEC adalah singkatan dari Internet Protocol Security. Istilah ini mengacu pada serangkaian aturan komunikasi yang digunakan untuk membuat koneksi yang aman melalui jaringan. Protokol IPSec menghubungkan perangkat dan menambahkan enkripsi untuk menjaga data tetap aman saat berjalan di antara mereka.

Suite protokol IPSEC dapat digunakan oleh individu atau organisasi yang lebih besar dan bahkan dapat bertindak sebagai protokol utama untuk berbagai VPN. Tapi bagaimana IPSec bekerja dalam praktik?

Bagaimana cara kerja Ipsec?

Ipsec melibatkan lima langkah utama.

- Pengakuan host. Sistem host mengakui bahwa paket data harus diamankan dan dikirim melalui protokol IPSec. Pada titik ini, paket data dienkripsi dan diautentikasi, siap untuk ditransfer.

- Perundingan. Dua sistem host yang akan berkomunikasi melalui IPSEC menyetujui protokol yang akan digunakan dan mengotentikasi diri satu sama lain. Koneksi yang aman dibuat di antara mereka, di sepanjang negosiasi dapat terjadi untuk menentukan algoritma dan aturan apa yang ada. Negosiasi ini mengambil dua bentuk, utama dan agresif.

- Mode utama: Sistem host yang memulai proses menunjukkan algoritma enkripsi dan otentikasi dan negosiasi berlanjut sampai kedua sistem menyesuaikan diri pada protokol yang diterima.

- Mode agresif: Sistem host yang memulai proses mengusulkan metode enkripsi dan otentikasi yang disukai tetapi tidak menegosiasikan atau mengubah preferensinya. Jika sistem host lainnya setuju, proses berlanjut ke langkah berikutnya. Jika tidak’t, prosesnya tidak berlanjut.

Seperti yang ditunjukkan di atas, Ipsec adalah kumpulan berbagai fungsi dan langkah, mirip dengan model OSI dan kerangka kerja jaringan lainnya. Inti dari koleksi itu adalah protokol dan algoritma enkripsi.

Protokol IPSEC dan algoritma enkripsi

IPSEC menggunakan dua protokol utama untuk menyediakan layanan keamanan, protokol header otentikasi (AH) dan protokol payload keamanan (ESP) yang enkapsulasi, bersama dengan beberapa lainnya. Tidak semua protokol dan algoritma ini harus digunakan – seleksi spesifik ditentukan selama tahap negosiasi.

- Header Otentikasi (AH). Protokol header otentikasi mengotentikasi asal dan integritas data dan memberikan perlindungan replay.

- Merangkum payload keamanan (esp). Enkripsi ditambahkan oleh protokol muatan keamanan yang merangkum.

- Internet Key Exchange (IKE). Protokol pertukaran kunci internet memastikan bahwa kedua sistem host memiliki kunci yang diperlukan untuk mengenkripsi dan mendekripsi paket data.

- Triple Data Encryption Standard (3DES). Triple Data Encryption Standard adalah algoritma enkripsi yang menerapkan cipher untuk data tiga kali untuk keamanan tambahan.

- Standar Enkripsi Lanjutan (AES).Enkripsi Lanjutan Enkripsi Enkripsi Data dalam blok 128 bit.

Kebijakan dan otentikasi keamanan IPSEC

IPSEC menyediakan beberapa metode otentikasi, termasuk:

- Otentikasi Kunci Pra-dibagikan (PSK). Kunci rahasia bersama diketahui oleh sistem host pengirim dan penerima, dan digunakan untuk mengotentikasi data yang ditransfer.

- Sertifikat Digital. Otoritas Sertifikat Tepercaya (CA) menyediakan sertifikat digital untuk mengotentikasi komunikasi. Ini memungkinkan sistem host yang menerima data untuk memverifikasi bahwa pengirim adalah siapa yang mereka klaim.

- Otentikasi Kerberos. Protokol Kerberos menyediakan layanan otentikasi terpusat, memungkinkan perangkat yang menggunakannya untuk mengotentikasi satu sama lain.

Implementasi IPSEC yang berbeda dapat menggunakan metode otentikasi yang berbeda, tetapi hasilnya sama: transferensi data yang aman. Suite protokol juga dapat diimplementasikan dalam dua mode: mode transportasi dan mode terowongan.

Perbedaan antara mode transportasi dan terowongan IPSEC

Mode transportasi dan terowongan IPSec memiliki beberapa perbedaan utama.

Moda transportasi

- Enkripsi hanya diterapkan pada muatan paket IP, dengan header IP asli yang tersisa dalam teks biasa.

- Mode transportasi terutama digunakan untuk menyediakan komunikasi ujung ke ujung antara dua perangkat.

- Mode transportasi terutama digunakan dalam situasi di mana dua sistem host yang berkomunikasi dipercaya dan memiliki prosedur keamanan sendiri.

- Yang terpenting, mode transportasi menawarkan lebih sedikit keamanan daripada mode terowongan.

Mode terowongan

- Enkripsi diterapkan pada payload dan header IP, dan header IP baru ditambahkan ke paket terenkripsi.

- Mode terowongan menyediakan koneksi yang aman antar titik, dengan paket IP asli yang dibungkus di dalam paket IP baru untuk perlindungan tambahan.

- Mode terowongan dapat digunakan dalam kasus di mana titik akhir tidak dipercaya atau kurang mekanisme keamanan.

- Mode terowongan memberikan lebih banyak keamanan untuk data dalam perjalanan.

Singkatnya, kedua mode memiliki kegunaannya, tetapi mode terowongan lebih aman. Keamanan adalah manfaat utama bagi IPSEC, itulah sebabnya suite protokol sering digunakan untuk membuat VPN.

Похожие статьи

Времaskan чтения: 9 минst.

Времaskan чтения: 7 мин.

Apa itu VPN IPSec?

IPSEC VPN, atau jaringan pribadi virtual, adalah VPN yang menggunakan protokol IPSec untuk membuat terowongan terenkripsi di internet.

VPN merutekan lalu lintas di sepanjang terowongan terenkripsi, melindungi data dari intrusi yang tidak diinginkan. IPSEC VPN melakukan ini menggunakan protokol IPSEC untuk membuat koneksi dan mengenkripsi paket data dalam perjalanan dan sangat berguna untuk bisnis dan organisasi besar dengan pekerja di luar kantor yang membutuhkan akses jarak jauh ke sumber daya.

Perusahaan dapat mendirikan VPN IPSec antara pekerja jarak jauh’perangkat dan server internal, memberikan akses aman kepada karyawan ke sistem dan data yang sama dengan seseorang yang bekerja di kantor mereka.

VPN IPSEC dapat dikonfigurasi dalam beberapa cara:

- Situs-ke-situs. VPN situs-ke-situs menghubungkan dua atau lebih jaringan dengan terowongan terenkripsi. Ini berarti bahwa pengguna di kedua jaringan dapat berinteraksi seolah -olah mereka berada di ruang yang sama.

- Klien-ke-situs. VPN klien-ke-situs memungkinkan perangkat individual untuk terhubung ke jaringan dari jarak jauh. Dengan opsi ini, pekerja jarak jauh dapat beroperasi di jaringan yang sama dengan anggota tim lainnya, bahkan jika mereka adalah’t di lokasi yang sama.

- Klien-ke-klien. Model VPN klien-ke-klien memungkinkan beberapa perangkat untuk terhubung dengan terowongan terenkripsi, memungkinkan untuk berbagi file dan komunikasi yang aman. Perlu dicatat bahwa metode ini jarang diterapkan karena sulit untuk dikelola dan diukur.

Apakah Anda’menggunakan kembali VPN situs-ke-situs atau VPN akses jarak jauh (klien-ke-situs atau klien-ke-klien, misalnya) Sebagian besar topologi IPSec datang dengan keuntungan dan kerugian.

Keuntungan dan Kerugian dari VPN IPSEC

Membiarkan’S Perhatikan lebih dekat kelebihan dan kekurangan IPSEC VPN.

Keuntungan dari VPN IPSec

IPSEC VPN menawarkan beberapa keuntungan utama, terutama untuk organisasi besar dan bisnis.

- Keamanan: IPSEC VPN menyediakan keamanan jaringan yang kuat dengan mengenkripsi dan mengautentikasi data saat bergerak di antara titik -titik di jaringan.

- Fleksibilitas: VPN IPSec serba guna dan dapat dikonfigurasi untuk kasus penggunaan yang berbeda, seperti situs-ke-situs, klien-ke-situs, dan klien-ke-klien. Ini membuatnya menjadi pilihan yang baik untuk organisasi dari segala bentuk dan ukuran.

- Tim yang tersebar: Jika suatu organisasi memiliki tim yang tersebar di berbagai lokasi, dengan pekerja jarak jauh atau beberapa kantor, VPN IPSec dapat menghubungkan semua pihak dengan mulus.

Kerugian dari VPN IPSec

Tentu saja, VPN IPSec bukan tanpa kerugiannya:

- Pengurangan Kecepatan Kecil: IPSEC VPN menambahkan proses enkripsi dan otentikasi tambahan ke jaringan, membuat data throughput secara fraksi lebih lambat, tetapi ini menang’T terlihat bagi sebagian besar pengguna.

- Kompleksitas: VPN Ipsec dapat menjadi rumit untuk mengonfigurasi dan memecahkan masalah, membutuhkan staf TI yang berpengetahuan atau dukungan eksternal.

- Overhead CPU: IPSEC menggunakan sejumlah besar daya komputasi untuk mengenkripsi dan mendekripsi data yang bergerak melalui jaringan. Ini dapat menurunkan kinerja jaringan.

Cara Mengatur Protokol IPSec VPN

Ikuti langkah -langkah di bawah ini untuk mengatur VPN IPSec.

- Tentukan topologi VPN. Ini berarti menentukan struktur VPN (situs-ke-situs, klien-ke-situs, atau klien-ke-klien) dan mengatur alamat IP dan masker subnet untuk setiap titik akhir VPN.

- Pilih Implementasi IPSEC. Implementasi IPSEC adalah rangkaian perangkat lunak spesifik yang akan Anda jalankan pada sistem operasi. Contoh implementasi IPSEC termasuk Strongswan, Openswan, dan Libreswan.

- Konfigurasikan pengaturan IPSEC. Tetapkan pengaturan spesifik dari implementasi Anda, termasuk metode otentikasi, algoritma enkripsi, dan protokol manajemen utama.

- Konfigurasikan Pengaturan Jaringan. Selain pengaturan IPSEC Anda, Anda perlu mengkonfigurasi jaringan secara keseluruhan untuk bekerja dengan VPN, membuat alamat IP, topeng subnet, dan aturan perutean.

- Konfigurasikan firewall. Pastikan bahwa firewall di kedua ujung VPN diatur untuk memungkinkan lalu lintas IPSec melewati pertahanan mereka.

- Uji koneksi. Setelah semua langkah telah diambil, pastikan bahwa data bepergian dengan mulus melalui IPSec VPN, dan memecahkan masalah setiap masalah koneksi.

Apa perbedaan antara IPSec VPN dan SSL VPN?

IPSEC dan SSL VPN memiliki satu perbedaan utama: titik akhir dari masing -masing protokol. Dalam kebanyakan kasus, IPSec VPN memungkinkan pengguna terhubung dari jarak jauh ke jaringan dan semua aplikasinya.

Di sisi lain, SSL VPN membuat terowongan ke aplikasi dan sistem tertentu di jaringan. Ini membatasi cara -cara di mana SSL VPN dapat digunakan tetapi menurunkan kemungkinan titik akhir yang dikompromikan yang mengarah ke pelanggaran jaringan yang lebih luas. Tentu saja, baik IPSEC dan SSL VPN dapat bermanfaat, tetapi mana yang Anda pilih tergantung pada kebutuhan dan struktur organisasi Anda.

Apakah nordvpn menggunakan ipsec?

Untuk MacOS (melalui App Store) dan versi iOS, NordVPN menggunakan IKEV2/IPSEC. Ini adalah kombinasi protokol IPSec dan Internet Key Exchange Versi 2 (IKEV2). IKEV2/IPSEC memungkinkan koneksi VPN yang aman, tanpa berkompromi pada kecepatan internet.

IKEV2/IPSEC hanyalah satu opsi yang tersedia untuk pengguna NordVPN, namun. Nordvpn juga menawarkan protokol OpenVPN dan Nordlynx, protokol yang didasarkan pada Wireguard. Nordlynx memberikan kecepatan yang tak tertandingi, menjadikan Nordvpn VPN tercepat di dunia.

Dapatkah saya terhubung secara manual ke protokol nordvpn ipsec?

Ya, Anda dapat terhubung secara manual ke NordVPN di semua sistem operasi utama. Untuk pemandu khusus OS, lihat daftar di bawah ini.

- Terhubung secara manual di windows

- Sambungkan secara manual di Linux

- Sambungkan secara manual di macOS

- Sambungkan secara manual di Android

- Sambungkan secara manual di iOS

Tentu saja, Anda dapat menggunakan nordvpn tanpa secara manual menghubungkan ke protokol. Cukup unduh aplikasi, siapkan akun Anda, dan mulai menjelajah dengan keamanan dan privasi yang disempurnakan.

Keamanan online dimulai dengan klik.

Tetap Aman dengan Dunia’S VPN terkemuka

Malcolm Higgins

Malcolm – автор контента, специализирющийся на кибербезопаснос 201. Иея опыт рботы В жжancingиистике и увлекаяс цифровой конфиденциальннююнцiden вддддддд) вюдддввв) вддддвввв) т контролontoh.