Apakah VPN menggunakan PPP?

Memahami Protokol Tunneling Point-to-Point (PPTP)

Ringkasan:

– PPTP adalah protokol tunneling yang merangkum datagram protokol jaringan dalam amplop IP.

– PPTP memungkinkan pengguna untuk terhubung ke server RAS dari titik mana pun di internet dan memiliki otentikasi, enkripsi, dan akses LAN perusahaan yang sama.

– Memanggil ke ISP yang mendukung PPTP membutuhkan Windows NT 4 yang diaktifkan oleh PPTP.0 server RAS, sakelar akses jarak jauh yang mendukung PPTP, dan layanan PPTP diaktifkan untuk akun pengguna.

Poin -Poin Kunci:

1. PPTP dan RAS: PPTP berputar di sekitar Microsoft Ras untuk Windows NT. RAS memungkinkan administrator jaringan untuk mengatur server Windows NT dengan bank modem sebagai titik dial-in untuk pengguna jarak jauh.

2. Enkapsulasi IP: PPTP merangkum datagram protokol jaringan dalam amplop IP, memungkinkan protokol yang berbeda dialihkan di media IP saja seperti internet.

3. Fungsionalitas VPN: PPTP dan RAS menggunakan metode otentikasi dan enkripsi untuk membuat jaringan pribadi virtual, memberikan pengguna otentikasi, enkripsi, dan akses LAN yang sama.

4. Dua skenario umum: Skenario pertama melibatkan panggilan pengguna jarak jauh ke ISP dengan sakelar akses jarak jauh yang diaktifkan PPTP yang terhubung ke server RAS. Skenario kedua melibatkan pengguna yang menghubungkan ke ISP yang tidak menawarkan PPTP dan memulai koneksi PPTP pada mesin klien mereka.

5. Memanggil ke ISP yang mendukung PPTP: Membutuhkan Windows NT 4 yang diaktifkan oleh PPTP.0 server RAS, sakelar akses jarak jauh yang mendukung PPTP, dan layanan PPTP diaktifkan untuk akun pengguna.

6. Memanggil ke ISP yang tidak mendukung PPTP: ISP harus menggunakan sakelar akses jarak jauh yang mendukung PPTP untuk menawarkan dukungan PPTP kepada pengguna.

Pertanyaan:

- Apa itu PPTP? PPTP adalah protokol tunneling yang merangkum datagram protokol jaringan dalam amplop IP.

- Bagaimana cara kerja PPTP? PPTP berputar di sekitar Microsoft Ras untuk Windows NT, yang memungkinkan pengguna untuk terhubung ke server RAS dari titik mana pun di internet dan memiliki otentikasi, enkripsi, dan akses LAN yang sama seolah -olah mereka memanggil langsung ke dalamnya.

- Apa manfaat enkapsulasi IP? Enkapsulasi IP memungkinkan protokol yang berbeda dialihkan di media saja IP, seperti Internet.

- Apa tujuan RAS? RAS memungkinkan administrator jaringan untuk mengatur server Windows NT dengan bank modem sebagai titik dial-in untuk pengguna jarak jauh.

- Bagaimana PPTP menyediakan fungsionalitas VPN? PPTP dan RAS menggunakan metode otentikasi dan enkripsi untuk membuat jaringan pribadi virtual, memberikan pengguna otentikasi, enkripsi, dan akses LAN yang sama.

- Apa dua skenario umum untuk VPN PPTP? Skenario pertama melibatkan panggilan pengguna jarak jauh ke ISP dengan sakelar akses jarak jauh yang diaktifkan PPTP yang terhubung ke server RAS. Skenario kedua melibatkan pengguna yang menghubungkan ke ISP yang tidak menawarkan PPTP dan memulai koneksi PPTP pada mesin klien mereka.

- Apa yang diperlukan untuk memanggil ISP yang mendukung PPTP? Itu membutuhkan Windows NT 4 yang mendukung PPTP.0 server RAS, sakelar akses jarak jauh yang mendukung PPTP, dan layanan PPTP diaktifkan untuk akun pengguna.

- Apa yang harus dimiliki ISP untuk mendukung PPTP? ISP harus menggunakan salah satu sakelar akses jarak jauh yang mendukung PPTP.

- Apa peran sakelar akses jarak jauh di PPTP? Sakelar akses jarak jauh memfasilitasi koneksi PPTP antara mesin klien pengguna dan server RAS.

- Dapatkah PPTP digunakan dengan protokol jaringan apa pun? Ya, PPTP dapat mengangkut beberapa protokol, termasuk TCP/IP, NetBeUI, dan IPX/SPX.

- Bagaimana PPTP memberikan keamanan? PPTP menggunakan metode otentikasi dan enkripsi untuk memastikan komunikasi yang aman antara pengguna dan server RAS.

- Apa keuntungan menggunakan PPTP dibandingkan protokol tunneling lainnya? PPTP kompatibel secara luas dan tersedia di berbagai sistem operasi, termasuk Windows, iOS, Mac, dan Android.

- Dapatkah PPTP digunakan untuk akses jarak jauh ke jaringan perusahaan? Ya, PPTP memungkinkan pengguna untuk terhubung ke server RAS dan memiliki otentikasi, enkripsi, dan akses LAN yang sama seolah -olah mereka memanggil langsung ke dalamnya.

- Bagaimana PPTP berbeda dari L2TP/IPSEC? L2TP/IPSEC menawarkan keamanan yang lebih baik daripada PPTP, memberikan fitur tambahan seperti enkripsi 256-bit.

- Dapatkah PPTP digunakan melalui internet? Ya, PPTP memungkinkan pengguna untuk terhubung ke server RAS dari titik mana pun di internet.

Jawaban terperinci:

1. PPTP adalah singkatan dari protokol tunneling point-to-point. Ini adalah protokol tunneling yang merangkum datagram protokol jaringan dalam amplop IP. Enkapsulasi ini memungkinkan protokol yang berbeda untuk dialihkan di media IP saja seperti internet.

2. PPTP bekerja dengan berputar di sekitar Microsoft Ras (Remote Access Server) untuk Windows NT. RAS memungkinkan administrator jaringan untuk mengatur server Windows NT dengan bank modem sebagai titik dial-in untuk pengguna jarak jauh. Otentikasi untuk pengguna RAS terjadi di server NT, dan sesi jaringan diatur menggunakan protokol PPP (Protokol Point-to-Point). Melalui koneksi PPP, semua protokol yang diizinkan oleh RAS dapat diangkut, termasuk TCP/IP, NetBeUI, dan IPX/SPX. Ini memungkinkan pengguna untuk memiliki otentikasi, enkripsi, dan akses LAN perusahaan yang sama seolah -olah mereka terhubung langsung ke LAN perusahaan.

3. Enkapsulasi IP adalah manfaat utama PPTP. Ini memungkinkan berbagai protokol untuk dialihkan ke media IP saja, seperti internet. Saat paket dienkapsulasi dengan PPTP, router atau mesin apa pun yang bertemu sejak saat itu akan memperlakukannya sebagai paket IP. Ini memungkinkan perutean berbagai protokol di seluruh jaringan IP saja, meningkatkan kompatibilitas dan fleksibilitas.

4. Ras, atau server akses jarak jauh, adalah komponen kunci dari PPTP. Ini memungkinkan administrator jaringan untuk mengatur server Windows NT dengan bank modem sebagai titik dial-in untuk pengguna jarak jauh. RAS menangani otentikasi pengguna, membuat sesi jaringan menggunakan PPP, dan memungkinkan pengangkutan berbagai protokol, seperti TCP/IP, NetBeUI, dan IPX/SPX. Fungsionalitas ini sangat penting untuk memberikan pengguna otentikasi, enkripsi, dan akses LAN yang sama seolah -olah mereka memanggil langsung ke LAN perusahaan.

5. PPTP menyediakan fungsionalitas VPN (Virtual Private Network) dengan menggunakan metode otentikasi dan enkripsi untuk membuat koneksi jaringan yang aman dan pribadi melalui Internet. Ketika pengguna memanggil ke ISP yang mendukung PPTP, sesi PPTP ditetapkan antara sakelar akses jarak jauh ISP dan server NT Kantor Perusahaan. Sesi PPTP ini merangkum sesi PPP pengguna, memberikan koneksi yang aman. Melalui sesi PPTP, pengguna mendapatkan akses ke protokol yang diizinkan oleh RAS, secara efektif membuatnya tampak seolah -olah mereka terhubung langsung ke LAN perusahaan.

6. Ada dua skenario umum untuk VPN PPTP. Skenario pertama melibatkan panggilan pengguna jarak jauh ke ISP dengan sakelar akses jarak jauh yang diaktifkan PPTP yang terhubung ke server RAS. Dalam skenario ini, sesi PPP pengguna diterapkan melalui aliran PPTP, dan mereka mendapatkan akses ke protokol yang diizinkan oleh RAS. Skenario kedua melibatkan pengguna yang menghubungkan ke ISP yang tidak menawarkan PPTP. Dalam hal ini, pengguna harus memulai koneksi PPTP pada mesin klien mereka, membuat terowongan yang aman ke server RAS melalui internet.

7. Untuk memanggil ke dalam ISP yang mendukung PPTP, tiga hal diperlukan. Pertama, jaringan yang digunakan pengguna untuk membuat VPN harus memiliki Windows NT 4 yang diaktifkan oleh PPTP.0 Server RAS. Ini berarti bahwa protokol PPTP diinstal, dan port dial-up VPN diatur dalam RAS. Server juga harus dapat diakses dari internet. Kedua, ISP harus menggunakan sakelar akses jarak jauh yang mendukung PPTP, seperti Ascend Max 4000 Series atau U.S. Robotika Total Control Enterprise Network Hub. Akhirnya, ISP harus menawarkan layanan PPTP kepada pengguna dan mengaktifkannya untuk akun pengguna.

8. Jika ISP tidak mendukung PPTP, mereka tidak akan dapat memberikan dukungan PPTP kepada pengguna. Untuk menawarkan dukungan PPTP, ISP harus menggunakan salah satu sakelar akses jarak jauh yang mendukung PPTP, seperti Seri Ascend Max 4000 atau U.S. Robotika Total Control Enterprise Network Hub. Sakelar ini memungkinkan ISP untuk membuat koneksi PPTP dengan server RAS dan memberikan fungsionalitas VPN kepada pengguna.

9. Sakelar akses jarak jauh memainkan peran penting dalam koneksi PPTP. Ini bertanggung jawab untuk memfasilitasi sesi PPTP antara mesin klien pengguna dan server RAS. Saat pengguna memulai panggilan PPTP ke ISP mereka, sakelar akses jarak jauh membuat koneksi PPTP dengan server RAS, merangkum sesi PPP pengguna. Ini memastikan komunikasi yang aman dan memungkinkan pengguna untuk mendapatkan akses ke jaringan perusahaan seolah -olah mereka terhubung langsung.

10. Ya, PPTP dapat mengangkut beberapa protokol. Protokol yang diizinkan oleh RAS, seperti TCP/IP, NetBeUI, dan IPX/SPX, semuanya dapat diangkut melalui koneksi PPTP. Ini memungkinkan pengguna untuk memanfaatkan berbagai protokol jaringan di atas terowongan PPTP, memberikan fleksibilitas dan kompatibilitas.

11. PPTP memberikan keamanan melalui metode otentikasi dan enkripsi. Saat pengguna memulai koneksi PPTP, mereka diautentikasi oleh server RAS menggunakan nama pengguna dan kata sandi mereka. Ini memastikan bahwa hanya pengguna yang berwenang yang dapat membuat koneksi. Selain itu, PPTP mendukung enkripsi data yang dikirimkan melalui terowongan, melindunginya dari akses yang tidak sah.

12. PPTP menawarkan beberapa keunggulan dibandingkan protokol tunneling lainnya. Pertama, ini sangat kompatibel dan tersedia di berbagai sistem operasi, termasuk Windows, iOS, Mac, dan Android. Ini membuatnya dapat diakses oleh berbagai pengguna. Kedua, PPTP relatif mudah dikonfigurasi dan digunakan, membuatnya cocok untuk pengguna pemula dan yang berpengalaman. Namun, perlu dicatat bahwa PPTP dianggap kurang aman daripada beberapa protokol lain, dan alternatif seperti L2TP/IPSEC sering direkomendasikan untuk keamanan yang lebih baik.

13. Ya, PPTP dapat digunakan untuk akses jarak jauh ke jaringan perusahaan. Pengguna dapat terhubung ke server RAS dari titik mana pun di internet menggunakan PPTP dan memiliki otentikasi, enkripsi, dan akses LAN yang sama. Ini memungkinkan pekerja jarak jauh untuk mengakses sumber daya perusahaan dengan aman, meningkatkan produktivitas dan fleksibilitas.

14. L2TP/IPSEC adalah protokol tunneling lain yang menawarkan keamanan yang lebih baik daripada PPTP. Berbeda dengan keamanan PPTP yang relatif lemah, L2TP/IPSEC menyediakan fitur keamanan tambahan seperti enkripsi 256-bit. Hampir sama kompatibel dengan PPTP, tersedia di Windows, iOS, Mac, dan Android. Sementara kedua protokol memiliki tujuan yang sama, L2TP/IPSEC sering direkomendasikan untuk pengguna yang memprioritaskan keamanan yang lebih kuat.

15. Ya, PPTP dapat digunakan melalui internet. Pengguna dapat terhubung ke server RAS dari titik mana pun di internet menggunakan PPTP. Dengan menghubungi ISP yang mendukung PPTP atau memulai koneksi PPTP pada mesin klien mereka, pengguna dapat membuat terowongan yang aman ke server RAS melalui Internet dan mendapatkan akses ke jaringan perusahaan.

Memahami Protokol Tunneling Point-to-Point (PPTP)

Protokol L2TP/IPSEC menawarkan keamanan yang lebih baik daripada PPTP. Dalam hal ini, IPSEC menyediakan fitur keamanan tambahan seperti enkripsi 256-bit. Hampir sama kompatibel dengan PPTP, tersedia di Windows, iOS, Mac, dan Android.

Jaringan pribadi virtual, edisi kedua oleh

Dapatkan akses penuh ke Jaringan Pribadi Virtual, Edisi Kedua dan 60k+ judul lainnya, dengan uji coba 10 hari gratis O’Reilly.

Ada juga acara langsung, kursus yang dikuratori oleh peran pekerjaan, dan banyak lagi.

Bagaimana PPTP bekerja

Sebagai protokol tunneling, PPTP merangkum datagram protokol jaringan dalam amplop IP. Setelah paket dienkapsulasi, router atau mesin apa pun yang bertemu sejak saat itu akan memperlakukannya sebagai paket IP. Manfaat enkapsulasi IP adalah memungkinkan banyak protokol yang berbeda untuk dialihkan di media IP saja, seperti Internet.

Hal pertama yang harus dipahami tentang PPTP adalah berputar di sekitar Microsoft Ras untuk Windows NT. RAS memungkinkan administrator jaringan untuk mengatur server Windows NT dengan bank modem sebagai titik dial-in untuk pengguna jarak jauh. Otentikasi untuk pengguna RAS terjadi di server NT, dan sesi jaringan diatur menggunakan protokol PPP. Melalui koneksi PPP, semua protokol yang diizinkan oleh RAS dapat diangkut: TCP/IP, NetBeUI, dan IPX/SPX. Kepada pengguna RAS tampaknya seolah -olah mereka’terhubung langsung ke LAN perusahaan; Mereka tidak memperhatikan perbedaan antara RAS melalui dial-in langsung dan RAS melalui internet.

PPTP dirancang untuk memungkinkan pengguna terhubung ke server RAS dari titik mana pun di internet dan masih memiliki otentikasi, enkripsi, dan akses LAN perusahaan yang sama’d memiliki dari panggilan langsung ke dalamnya. Alih -alih memanggil modem yang terhubung ke server RAS, pengguna akhir memanggil ISP mereka dan menggunakan PPTP untuk mengatur a “panggilan” ke server melalui internet. PPTP dan RAS Gunakan metode otentikasi dan enkripsi untuk membuat jaringan pribadi virtual.

Ada dua skenario umum untuk jenis VPN ini: di yang pertama, pengguna jarak jauh sedang memanggil ISP dengan sakelar akses jarak jauh yang diaktifkan PPTP yang terhubung ke server RAS; Di yang kedua, pengguna terhubung ke ISP yang tidak’t menawarkan PPTP, dan harus memulai koneksi PPTP pada mesin klien mereka.

Memanggil ke ISP yang mendukung PPTP

Memanggil ke ISP yang mendukung PPTP membutuhkan tiga hal:

- Jaringan yang ingin Anda buat VPN harus memiliki jendela yang diaktifkan PPTP NT 4.0 Server RAS. Oleh “PPTP-Enabled” Maksud kami bahwa protokol PPTP diinstal dan ada port dial-up VPN yang diatur dalam RAS. Server juga harus dapat diakses dari internet.

- ISP Anda harus menggunakan sakelar akses jarak jauh yang mendukung PPTP, seperti Ascend Max 4000 Series atau U.S. Robotika Total Control Enterprise Network Hub. (Bersama-sama, kedua produk ini merupakan bagian signifikan dari pasar perangkat keras dial-up ISP.)

- ISP Anda harus benar -benar menawarkan layanan PPTP kepada pengguna, dan harus mengaktifkannya untuk akun Anda.

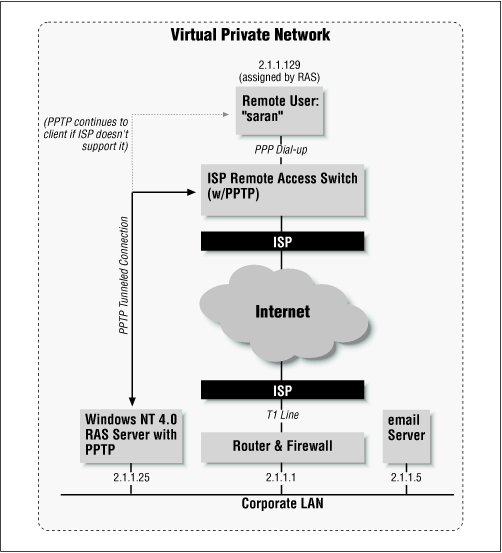

Untuk menawarkan skenario khas, kantor perusahaan pusat di Denver telah mengatur Windows NT 4.0 Server menjalankan PPTP dan RAS. Seorang manajer penjualan bernama Sara n. berada di sebuah konferensi di Atlanta, dan ingin memanggil jaringan perusahaan untuk memeriksa emailnya dan menyalin presentasi dari mesin desktopnya. Sistem jarak jauhnya adalah komputer laptop Windows 95 dengan 28.Modem 8kbps. Dia’S jelas keluar dari area panggilan lokal di kantornya, tetapi memiliki akun melalui ISP nasional yang mendukung PPTP melalui U mereka.S. Sakelar akses jarak jauh robotika. ISP diberitahu alamat IP server RAS di Sara n.’S Kantor Perusahaan, dan telah menambahkannya ke profil penggunanya. Alamat IP adalah 2.1.1.60.

Ketika manajer penjualan memanggil ISP yang diaktifkan oleh PPTP, peristiwa berikut terjadi:

- Sara n. memulai panggilan ke ISP -nya’s pop menggunakan Microsoft’S dial-up jaringan. Dia masuk dengan nama usernanya, “Saran.” Melakukannya memulai sesi PPTP antara ISP’S Switch Access Remote dan Kantor Perusahaan’S NT Server, yang alamat IPnya ditentukan dalam Sara n.’profil pengguna sebagai 2.1.1.60.

- Sara n.’Sesi PPP diterapkan melalui aliran PPTP, dan server NT RAS mengotentikasi nama pengguna dan kata sandi dan memulai sesi PPP -nya. Pada dasarnya, ini semua terjadi seolah -olah dia memanggil server RAS melalui modem yang terhubung langsung.

- Sesi PPTP kemudian dapat menunas protokol yang diizinkan oleh pengguna dial-up untuk digunakan. Di Sara n.’S kasus, TCP/IP adalah salah satu protokol tersebut, dan server RAS NT memberikan mesinnya alamat IP perusahaan internal 2.1.1.129.

Melihat Gambar 4-1, Anda dapat mengikuti acara ini dan melihat di mana klien’S Sesi point-to-point protocol (PPP) asli dienkapsulasi oleh terowongan PPTP. Angka ini adalah versi yang disederhanakan dari seperti apa topologi yang sebenarnya – orang -orang di ISP dan LAN perusahaan, misalnya, telah dihapus.

Gambar 4-1. Memanggil ke ISP yang mendukung PPTP

Setelah PPTP selesai dan manajer penjualan diautentikasi, dia memiliki akses ke jaringan perusahaan seolah -olah dia berada di LAN. Dia kemudian dapat memeriksa emailnya dan mengakses file di mesin desktopnya menggunakan berbagi file.

Memanggil ISP yang tidak’t mendukung pptp

Agar ISP mendukung PPTP, mereka harus menggunakan salah satu sakelar akses jarak jauh yang kami sebutkan di awal bab ini. Tidak setiap ISP menggunakan merek -merek sakelar akses jarak jauh itu, dan beberapa don’T gunakan perangkat ini sama sekali. Sebaliknya mereka mungkin menggunakan modem yang terhubung ke kartu serial multiport dalam sistem UNIX, atau beberapa perangkat server terminal lainnya. Orang lain mungkin memiliki perangkat keras yang sesuai, tetapi memilih untuk tidak mengimplementasikan PPTP karena mereka tidak’T ingin dipaksa melakukan dukungan teknis untuk koneksi terowongan. Apapun alasannya, disana’Kesempatan ISP Anda mungkin tidak menawarkan PPTP; Namun, itu tidak’T berarti Anda bisa’t menggunakannya.

Skenario ini membutuhkan dua hal: Pertama, Anda lagi harus memiliki Windows NT 4.0 Server RAS dengan PPTP diinstal di jaringan Anda, dan itu harus dapat diakses dari Internet; Kedua, Windows NT Workstation Anda, Windows 95, atau Mesin Klien Windows 98 harus memiliki protokol PPTP dan jaringan dial-up diinstal.

Kami’ll gunakan sara n. untuk contoh ini juga. Namun, kali ini, dia’S memanggil ke ISP yang tidak’t mendukung pptp. Selain itu, dia’S Running Windows NT 4.0 Workstation di komputer laptopnya. Urutan acara untuk sesi tunneling dengan penyedia non-pptp adalah sebagai berikut:

- Sara memanggil ke dalam ISP-nya menggunakan profil jaringan dial-up untuk akunnya dan membuat koneksi PPP standar.

- Setelah koneksi PPP dibuat, Sara menggunakan jaringan dial-up lagi “dial” ke dalam server RAS PPTP di kantor perusahaan. Namun, di profil dial-up ini, ia menempatkan alamat IP server RAS, 2.1.1.60, di bidang nomor telepon, dan memilih perangkat dial untuk menjadi port VPN yang diatur melalui jaringan dial-up (kami’LL Jelaskan dalam Bab 5 Cara mengatur ini).

- Koneksi PPTP dibuat melalui Sara’Koneksi S PPP melalui Internet dan ke server RAS. Server RAS kemudian mencatatnya ke jaringan perusahaan menggunakan nama pengguna dan kata sandi yang disediakannya. Server RAS memberinya alamat IP internal 2.1.1.129, dan dia kemudian diberikan akses ke jaringan perusahaan.

Gambar 4-2 menunjukkan bagaimana panggilan PPTP kedua dienkapsulasi melalui koneksi PPP awal ke ISP.

Gambar 4-2. Menghubungkan ke server RAS perusahaan melalui ISP yang tidak’t mendukung pptp

Sekali lagi, setelah koneksi PPTP dibuat, Sara n. akan memiliki akses ke LAN perusahaan sama seperti jika dia terhubung dengannya melalui kartu jaringan atau koneksi RAS dial-up.

Di mana PPTP cocok dengan skenario kami

Pada Gambar 4-3 kami memiliki representasi jaringan kantor perusahaan dengan koneksi T1 ke internet. Router yang terhubung ke internet juga merupakan firewall filtrasi paket. Pengguna Sara n. Ingin memeriksa email perusahaannya, dan sedang memanggil ISP-nya, yang menggunakan sakelar akses jarak jauh yang mendukung PPTP. Setelah dia terhubung ke sakelar, itu memulai panggilan PPTP ke server RAS yang ditentukan di profil penggunanya. Dalam gambar ini, garis yang diarsir ringan memperluas sesi PPTP kembali ke klien, bukan hanya ke sakelar akses jarak jauh. Sara menggunakan baris ini ketika dia harus memanggil ke dalam ISP yang tidak’t mendukung PPTP, dan memulai sesi PPTP di workstation -nya dengan panggilan RAS kedua.

Gambar 4-3. Diagram lengkap koneksi PPTP melalui internet

Di router perusahaan dan firewall, port TCP/IP tempat PPTP membuat soket (1723) harus terbuka untuk lalu lintas masuk dan keluar. Jika sisa jaringan dilindungi oleh firewall yang melarang lalu lintas internet masuk dan keluar, maka satu titik masuk ke LAN didirikan, yang dilindungi oleh otentikasi berbasis pengguna.

Membedah paket PPTP

Teknik enkapsulasi PPTP didasarkan pada standar internet lain yang disebut protokol enkapsulasi routing generik (GRE), yang dapat digunakan untuk protokol terowongan melalui internet. (Jika kamu’kembali tertarik, lihat RFCS 1701 dan 1702.) Versi PPTP, yang dikenal sebagai GREV2, menambahkan ekstensi untuk fitur -fitur tertentu seperti ID panggilan dan kecepatan koneksi.

Paket PPTP terdiri dari header pengiriman, header IP, header Grev2, dan paket muatan. Header pengiriman adalah protokol pembingkaian untuk media apa pun yang dilalui paket itu, apakah itu’S ethernet, bingkai relai, atau PPP. Header IP berisi informasi yang penting untuk datagram IP, seperti panjang paket dan alamat sumber dan tujuan. Header GREV2 berisi informasi tentang jenis paket yang dienkapsulasi, serta data khusus PPTP yang berkaitan dengan koneksi antara klien dan server. Akhirnya, paket payload adalah datagram yang dienkapsulasi itu sendiri. Dalam kasus PPP, datagram ini adalah data sesi PPP asli yang dikirim antara klien dan server, dan di dalamnya dapat berupa paket IP, IPX, atau NetBeUI. Gambar 4-4 menggambarkan lapisan enkapsulasi PPTP.

Gambar 4-4. Empat lapisan paket PPTP diangkut di internet

Proses enkapsulasi

Proses enkapsulasi untuk panggilan pengguna ke ISP yang mendukung PPTP adalah sebagai berikut:

- Pengguna memanggil ISP’s sakelar akses jarak jauh menggunakan PPP. Antara klien dan paket akses jarak jauh dari paket PPP yang dikelilingi oleh frame khusus protokol PPP yang sedang dikirimkan.

- Pada sakelar, frame khusus media dilucuti, dan panggilan memicu sakelar akses jarak jauh untuk membuka sesi tunneling PPTP melalui internet antara dirinya dan server RAS NT yang diaktifkan PPTP yang ditentukan dalam pengguna’profil s. Sakelar akses jarak jauh merangkum paket payload PPP dalam header Grev2, lalu header IP. Akhirnya, paket mendapat header pengiriman sebelum keluar dari sakelar. Di seluruh paket’S Perjalanan, header pengiriman dapat berubah tergantung pada jenis media yang melaluinya paket sedang dikirim. Misalnya, itu mungkin beralih dari Ethernet, untuk membingkai relai, ke Ethernet lagi, ke PPP lebih dari ISDN, dan ke Ethernet lagi sebelum akhirnya mencapai tujuannya di server RAS.

- Server RAS memperlakukan koneksi PPTP yang masuk sebagai panggilan masuk, sama seperti jika itu masuk melalui modem. Itu melepas header pengiriman, header IP, dan header Grev2 dari paket payload. Itu kemudian menangani koneksi PPP seperti biasanya jika pengguna masuk melalui koneksi modem. Server RAS memvalidasi klien PPP menggunakan metode otentikasi apa pun yang diperlukan pada server RAS: otentikasi terenkripsi Microsoft, otentikasi terenkripsi, atau jenis otentikasi apa pun (termasuk teks yang jelas).

- Sebelum paket dari klien mencapai LAN, framing PPP dihapus dari IP terlampir, NetBeUI, atau IPX DataGrams. Gambar 4-5 adalah diagram dari lapisan protokol yang aktif selama setiap bagian koneksi untuk memanggil ke ISP yang mendukung PPTP.

Gambar 4-5. Lapisan protokol aktif selama koneksi PPTP

Keamanan PPTP

Seperti kebanyakan sistem keamanan, PPTP memiliki dua komponen: otentikasi untuk mencegah koneksi yang tidak tepat, dan enkripsi untuk data yang dikirim setelah koneksi dibuat.

Metode Otentikasi RAS

PPTP menggunakan otentikasi Windows NT RAS. Pilihan untuk berbagai jenis otentikasi yang dapat diterima server RAS terletak di properti RAS di bawah “Pengaturan Enkripsi.” Pengaturan ini memungkinkan Anda menentukan tingkat otentikasi yang akan dilakukan server RAS terhadap klien’upaya login. Bagian ini membahas opsi yang Anda miliki: otentikasi terenkripsi standar, otentikasi terenkripsi Microsoft yang disempurnakan, dan memungkinkan semua jenis otentikasi. Pilihan Anda akan menentukan seberapa aman VPN Anda.

Terima otentikasi terenkripsi

Otentikasi terenkripsi dalam RAS sebenarnya adalah standar otentikasi internet yang dikenal sebagai CHAP (Tantangan Handshake Authentication Protocol). Chap dijelaskan dalam RFC 1994 sebagai ekstensi ke PPP di mana kata sandi teks jelas tidak disahkan antara klien dan server. Sebagai gantinya, klien dan server memiliki kata sandi yang disepakati, disebut a “rahasia,” yang tidak pernah dikirim melalui tautan yang tidak terenkripsi. Di Sini’s bagaimana autentikasi chap terjadi:

- Server “tantangan” klien untuk mengidentifikasi dirinya ketika klien mencoba untuk terhubung.

- Klien mengirimkan rahasia melalui algoritma hashing satu arah, RSA’S MD5. Algoritma menggunakan rumus matematika dan faktor acak untuk menghasilkan nilai hash. “SATU ARAH” berarti bahwa nilai hash tidak dapat dibalik ke elemen asli, dan penggunaan elemen acak berarti bahwa seseorang mengendus koneksi akan lebih kecil kemungkinannya untuk melihat nilai yang sama dua kali. Nilai hash dikirim ke seluruh koneksi ke server.

- Server membandingkan nilai yang dikirim server dengan perhitungan nilai hash sendiri. Jika kedua nilai cocok, koneksi diautentikasi. Jika tidak, koneksi diakhiri.

Manfaat lain dari CHAP adalah bahwa proses otentikasi ini dapat terjadi beberapa kali selama koneksi. Ini membatasi probabilitas ditabrak dan memiliki penipu “membajak” Koneksi Anda.

Dalam kasus PPTP, rahasianya adalah kata sandi yang digunakan pengguna untuk masuk ke domain NT, yang juga dikenal oleh server RAS (baik secara langsung atau melalui layanan domain NT).

Terima otentikasi terenkripsi Microsoft

Otentikasi terenkripsi Microsoft juga dikenal sebagai ms-chap. MS-Chap melakukan RSA’s md4 hash, serta teknik des hashing des. Windows 95/98 dan klien Windows NT RAS menggunakan hash md4, yang tidak’t memerlukan kata sandi teks jelas pada klien atau server. DES Memungkinkan kompatibilitas mundur dengan klien RAS yang lebih lama seperti Windows for Workgroups 3.11 dan Ras 1.1a. Jika tidak, MS-Chap beroperasi dengan cara yang sama seperti Chap. Kelemahan utama MS-chap adalah bahwa tidak setiap platform memiliki klien PPP yang mendukungnya. Namun, jika pengguna jarak jauh Anda ada di sistem Windows, itu’S protokol terbaik untuk digunakan. Selain itu, Anda harus menggunakannya untuk mendapatkan manfaat tambahan dari enkripsi aliran data melalui PPTP. Kami’LL jelaskan mengapa di bagian enkripsi data.

Terima otentikasi apa pun, termasuk teks yang jelas

Menerima otentikasi apa pun, termasuk teks yang jelas, berarti bahwa server RAS akan menerima ms-chap, chap, atau protokol otentikasi kata sandi (PAP). PAP telah lama menjadi cara umum untuk mengotentikasi koneksi PPP. Faktanya, sebagian besar ISP menggunakan otentikasi PAP untuk koneksi dial-up PPP mereka. Kelemahan utamanya adalah mengirimkan kata sandi melalui koneksi dalam teks yang jelas, yang berarti bahwa seseorang yang memantau koneksi antara klien dan server mungkin dapat melihat pertukaran login, kemudian masuk nanti sebagai orang tersebut. PAP adalah metode otentikasi yang tidak cocok untuk VPN, karena otentikasi aman atas jaringan publik adalah VPN’S tujuan utama. Dia’Oleh karena itu disarankan agar Anda memerlukan otentikasi CHAP atau MS-Chap di server PPTP Anda. Jika pengguna jarak jauh Anda berada di berbagai platform, Anda mungkin menemukan bahwa tidak setiap klien di setiap platform mendukung Otentikasi CHAP atau MS-Chap. Jika kamu bisa’t Temukan implementasi CHAP sama sekali untuk sistem operasi tertentu, Anda mungkin dipaksa untuk menerima kata sandi teks yang jelas.

Enkripsi data

Di properti RAS untuk Windows NT, Anda’ll temukan kotak centang untuk memerlukan enkripsi data untuk koneksi RAS. Opsi ini akan membuat semua data melintasi aliran koneksi yang tidak dapat dibaca ke pencegat. Kotak dapat dicentang hanya jika opsi untuk meminta otentikasi terenkripsi Microsoft juga dipilih, artinya Anda dapat menggunakannya hanya jika Anda’juga menggunakan ms-chap. Alasan untuk ini adalah bahwa nilai yang dihasilkan oleh hash MD4 digunakan oleh klien dan server RAS untuk mendapatkan kunci sesi untuk enkripsi. Algoritma enkripsi yang digunakan adalah RSA’S RC4, dengan kunci sesi 40-bit.

Seperti yang kami katakan di Bab 2, u.S. Undang -undang Ekspor mencegah distribusi cipher yang dapat menggunakan kunci sesi lebih dari 40 bit. Di sisi lain, kunci 40 bit sering dianggap terlalu rentan untuk mengirimkan data aman melalui internet. Untuk memenuhi permintaan metode enkripsi yang lebih baik, Microsoft telah memasukkan 128-bit “kuat” modul enkripsi dalam u.S.-Hanya versi Paket Layanan 3 untuk Windows NT 4.0.

Mendapatkan Jaringan Pribadi Virtual, Edisi Kedua sekarang dengan O’Platform Pembelajaran Reilly.

HAI’Reilly Anggota mengalami buku, acara langsung, kursus yang dikuratori oleh peran pekerjaan, dan lebih banyak dari O’Reilly dan hampir 200 penerbit top.

Memahami Protokol Tunneling Point-to-Point (PPTP)

Ringkasan: Protokol Tunneling Point-to-Point (PPTP) adalah protokol jaringan yang memungkinkan transfer data yang aman dari klien jarak jauh ke server perusahaan swasta dengan membuat jaringan pribadi virtual (VPN) di seluruh jaringan data berbasis TCP/IP. PPTP Mendukung Jaringan Privat Virtual, Multi-Protokol, Virtual melalui Jaringan Publik, seperti Internet.

Isi

Perkenalan

Point-to-Point Tunneling Protocol (PPTP) adalah protokol jaringan yang memungkinkan transfer data yang aman dari klien jarak jauh ke server perusahaan swasta dengan membuat jaringan pribadi virtual (VPN) di seluruh jaringan data berbasis TCP/IP. PPTP mendukung jaringan pribadi berdasarkan permintaan, multi-protokol, virtual melalui jaringan publik seperti Internet.

Teknologi jaringan PPTP adalah perpanjangan dari protokol titik-ke-titik akses jarak jauh yang ditentukan dalam dokumen oleh Gugus Tugas Rekayasa Internet (IETF) berjudul “Protokol point-to-point untuk transmisi data multi-protokol atas tautan point-to-point,” yang disebut sebagai RFC 1171. PPTP adalah protokol jaringan yang merangkum paket PPP ke dalam datagram IP untuk transmisi melalui Internet atau jaringan berbasis TCP/IP publik lainnya. PPTP juga dapat digunakan dalam jaringan LAN-to-LAN pribadi.

Perpanjangan PPTP PPP dijelaskan dalam dokumen berjudul “Protokol Tunneling Point -to -Point,” PPTP -Draft -UETF – PPEXT – PPTP – 00.Teks. Rancangan dokumen ini diserahkan ke IETF pada Juni 1996 oleh perusahaan -perusahaan Forum PPTP, yang mencakup Microsoft Corporation, Ascend Communications, 3Com/Primary Access, ECI Telematics, dan AS Robotics AS.

CATATAN � � �Internet Draft Dokumen harus dianggap sebagai “pekerjaan yang sedang berlangsung.”Lihat www.IETF.org/) untuk salinan draf internet dan RFC yang disebutkan dalam dokumen ini. Untuk informasi lebih lanjut tentang PPTP, kunjungi situs web kami di www.Microsoft.com/ntserver/. Lihat topik “komunikasi jaringan dan telepon” di bawah “semua tentang. “

PPTP dan Aman, Jaringan Pribadi Virtual (VPN)

PPTP dan jaringan pribadi virtual

Protokol PPTP disertakan dengan Windows NT� Server Versi 4.0 dan Windows NT Workstation Versi 4.0 Sistem Operasi. Komputer yang menjalankan sistem operasi ini dapat menggunakan protokol PPTP untuk terhubung dengan aman ke jaringan pribadi sebagai klien akses jarak jauh dengan menggunakan jaringan data publik seperti internet. Dengan kata lain, PPTP memungkinkan jaringan pribadi sesuai permintaan, virtual melalui internet atau jaringan data berbasis TCP/IP publik lainnya. PPTP juga dapat digunakan oleh komputer yang terhubung ke LAN untuk membuat jaringan pribadi virtual di seluruh LAN.

Fitur penting dalam penggunaan PPTP adalah dukungannya untuk jaringan pribadi virtual dengan menggunakan jaringan telepon yang beralih publik (PSTNS). PPTP Menyederhanakan dan Mengurangi Biaya Penyebaran Solusi Akses Jarak Jauh Perusahaan untuk Pengguna Remote atau Seluler Karena menyediakan komunikasi yang aman dan terenkripsi melalui saluran telepon umum dan Internet. PPTP menghilangkan kebutuhan akan server komunikasi yang mahal, sewaan atau dedikasi perusahaan karena Anda dapat menggunakan PPTP melalui jalur PSTN.

Catatan�� Anda tidak memerlukan server akses jaringan untuk membuat terowongan PPTP saat menggunakan klien PPTP yang terhubung ke LAN untuk terhubung ke server PPTP yang terhubung ke LAN yang sama.

Bagian berikut menjelaskan skenario PPTP khas menggunakan komputer ini, menjelaskan bagaimana mereka saling berhubungan, dan sepenuhnya mendefinisikan masing -masing komponen ini.

Skenario PPTP yang khas

Penyebaran khas PPTP dimulai dengan klien PPTP jarak jauh atau seluler yang membutuhkan akses ke LAN perusahaan swasta dengan menggunakan penyedia layanan internet lokal (ISP). Klien Menggunakan Komputer Menjalankan Windows NT Server Versi 4.0 atau Windows NT Workstation Versi 4.0 Gunakan jaringan dial-up dan protokol akses jarak jauh PPP untuk terhubung ke ISP.

Klien terhubung ke Server Akses Jaringan (NAS) di fasilitas ISP. (Server akses jaringan juga disebut sebagai prosesor front-end (FEPs), server dial-in, atau server point-of-presence (POP).) Setelah terhubung, klien dapat mengirim dan menerima paket melalui internet. Server Akses Jaringan menggunakan protokol TCP/IP untuk semua lalu lintas ke internet.

Setelah klien membuat koneksi PPP awal ke ISP, panggilan jaringan dial-up kedua dilakukan atas koneksi PPP yang ada. Data yang dikirim menggunakan koneksi kedua ini adalah dalam bentuk IP Datagram yang berisi paket PPP, disebut sebagai paket PPP yang dienkapsulasi.

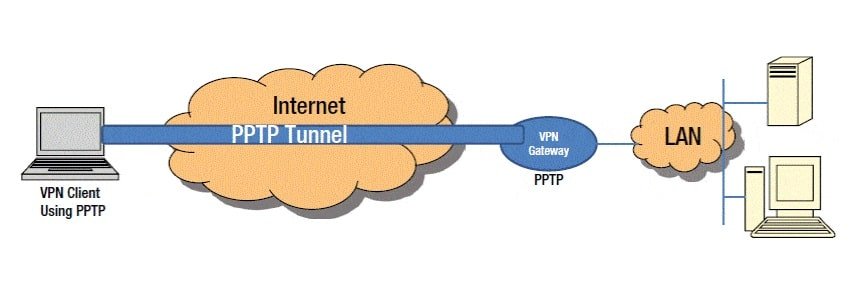

Panggilan kedua membuat koneksi Virtual Private Networking (VPN) ke server PPTP di LAN perusahaan pribadi, ini disebut sebagai terowongan . Ini ditunjukkan pada gambar berikut:

Gambar 1. Terowongan PPTP

Tunneling adalah proses mengirim paket ke komputer di jaringan pribadi dengan merutekannya melalui beberapa jaringan lain, seperti Internet. Router jaringan lainnya tidak dapat mengakses komputer yang ada di jaringan pribadi. Namun, Tunneling memungkinkan jaringan perutean untuk mengirimkan paket ke komputer perantara, seperti server PPTP, yang terhubung ke jaringan perutean dan jaringan pribadi. Baik klien PPTP dan server PPTP menggunakan tunneling untuk dengan aman merutekan paket ke komputer di jaringan pribadi dengan menggunakan router yang hanya mengetahui alamat server perantara jaringan pribadi.

Saat server PPTP menerima paket dari jaringan perutean, ia mengirimkannya melintasi jaringan pribadi ke komputer tujuan. Server PPTP melakukan ini dengan memproses paket PPTP untuk mendapatkan nama komputer jaringan pribadi atau informasi alamat dalam paket PPP yang dienkapsulasi. Perhatikan bahwa paket PPP yang dienkapsulasi dapat berisi data multi-protokol seperti TCP/IP, IPX, atau protokol NetBeUI. Karena server PPTP dikonfigurasi untuk berkomunikasi di seluruh jaringan pribadi dengan menggunakan protokol jaringan pribadi, ia dapat membaca paket multi-protokol.

Gambar berikut mengilustrasikan dukungan multi-protokol yang dibangun ke dalam PPTP. Paket yang dikirim dari klien PPTP ke server PPTP melewati terowongan PPTP ke komputer tujuan di jaringan pribadi.

Gambar 2. Menghubungkan klien PPTPP jaringan dial-up ke jaringan pribadi

PPTP merangkum paket PPP terenkripsi dan terkompresi ke dalam datagram IP untuk transmisi melalui internet. Datagram IP ini dialihkan melalui internet sampai mencapai server PPTP yang terhubung ke Internet dan jaringan pribadi. Server PPTP membongkar datagram IP menjadi paket PPP dan kemudian mendekripsi paket PPP menggunakan protokol jaringan dari jaringan pribadi. Seperti disebutkan sebelumnya, protokol jaringan pada jaringan pribadi yang didukung oleh PPTP adalah IPX, NetBeUI, atau TCP/IP.

Klien PPTP

Dengan menggunakan server akses jaringan ISP yang mendukung koneksi PPP masuk

Klien PPTP yang menggunakan server akses jaringan ISP harus dikonfigurasi dengan modem dan perangkat VPN untuk membuat koneksi terpisah ke ISP dan server PPTP. Koneksi pertama adalah koneksi dial-up menggunakan protokol PPP atas modem ke penyedia layanan internet. Koneksi kedua adalah koneksi VPN menggunakan PPTP, melalui modem dan koneksi ISP, ke terowongan di internet ke perangkat VPN di server PPTP. Koneksi kedua membutuhkan koneksi pertama karena terowongan antara perangkat VPN dibuat dengan menggunakan koneksi modem dan PPP ke internet.

Pengecualian untuk persyaratan dua koneksi ini adalah menggunakan PPTP untuk membuat jaringan pribadi virtual antara komputer yang secara fisik terhubung ke LAN jaringan perusahaan swasta. Dalam skenario ini, klien PPTP sudah terhubung ke jaringan dan hanya menggunakan jaringan dial-up dengan perangkat VPN untuk membuat koneksi ke server PPTP di LAN.

Paket PPTP dari klien PPTP akses jarak jauh dan klien LAN PPTP lokal diproses secara berbeda. Paket PPTP dari klien PPTP akses jarak jauh ditempatkan pada perangkat fisik telekomunikasi media fisik, sedangkan paket PPTP dari klien LAN PPTP ditempatkan pada media fisik adaptor jaringan seperti yang diilustrasikan dalam gambar berikut:

Gambar 3. Menempatkan paket PPTP di media jaringan

Gambar di atas menggambarkan bagaimana PPTP merangkum paket PPP dan kemudian menempatkan paket PPTP yang keluar pada modem, ISDN, atau media jaringan LAN.

Server Akses Jaringan di ISP

ISP Gunakan Server Akses Jaringan untuk Mendukung Klien yang Menggunakan Protokol, seperti Slip atau PPP, untuk mendapatkan akses ke Internet. Namun, untuk mendukung klien yang mendukung PPTP, server akses jaringan harus menyediakan layanan PPP.

Server Akses Jaringan ISP dirancang dan dibangun untuk mengakomodasi sejumlah besar klien dial-in. Server Akses Jaringan dibangun oleh perusahaan, seperti 3com, Ascend, ECI Telematics, dan U.S. Robotika, yang merupakan anggota Forum PPTP.

CATATAN�� ISP yang menyediakan layanan PPTP dengan menggunakan server akses jaringan yang mendukung PPTP dapat mendukung Windows�+ 95, Windows NT Versi 3.5 dan 3.51, serta klien PPP pihak ketiga, seperti Apple Macintosh� atau Unix. Klien ini dapat menggunakan koneksi PPP ke server ISP. Server ISP bertindak sebagai klien PPTP dan terhubung ke server PPTP di jaringan pribadi, membuat terowongan PPTP dari server ISP ke server PPTP.

Dalam skenario ini, arsitektur PPTP yang dijelaskan dalam dokumen ini pada dasarnya sama; Namun, semua komunikasi PPTP terjadi antara server akses jaringan dan server PPTP. Hubungi ISP Anda untuk melihat apakah mereka menyediakan layanan PPTP dan bagaimana Anda perlu mengkonfigurasi PPP dan jaringan dial-up untuk mengakses server ISP yang mendukung PPTP.

Server PPTP di LAN pribadi

Server PPTP adalah server dengan kemampuan perutean yang terhubung ke jaringan pribadi dan ke internet. Dalam dokumen ini, server PPTP yang didefinisikan sebagai komputer yang menjalankan Windows NT Server versi 4.0 dan Ras. PPTP diinstal sebagai protokol jaringan. Selama instalasi, PPTP dikonfigurasi dengan menambahkan perangkat virtual yang disebut sebagai Virtual Private Networks (VPN) ke RAS dan jaringan dial-up. Untuk informasi lebih lanjut tentang persyaratan instalasi server PPTP, lihat dokumen “Menggunakan PPTP.”

Arsitektur PPTP

Bagian ini memberikan informasi tentang arsitektur PPTP di bawah Windows NT Server versi 4.0 atau Windows NT Workstation Versi 4.0. PPTP dirancang untuk menyediakan metode yang aman untuk menjangkau jaringan pribadi melalui internet. Meneliti PPTP mengungkapkan fitur desain yang aman dari protokol PPTP.

Tinjauan Arsitektur PPTP

Komunikasi aman yang dibuat menggunakan protokol PPTP biasanya melibatkan tiga proses, yang masing -masing membutuhkan penyelesaian yang berhasil dari proses sebelumnya. Dokumen ini menjelaskan ketiga proses ini dan cara kerjanya:

Koneksi dan Komunikasi PPP . Klien PPTP menggunakan PPP untuk terhubung ke ISP dengan menggunakan saluran telepon standar atau saluran ISDN. Koneksi ini menggunakan protokol PPP untuk membuat paket data koneksi dan mengenkripsi.

Koneksi Kontrol PPTP . Menggunakan koneksi ke internet yang didirikan oleh protokol PPP, protokol PPTP membuat koneksi kontrol dari klien PPTP ke server PPTP di Internet. Koneksi ini menggunakan TCP untuk membuat koneksi dan disebut terowongan PPTP .

Tunneling Data PPTP . Akhirnya, protokol PPTP membuat IP Datagram yang berisi paket PPP terenkripsi yang kemudian dikirim melalui terowongan PPTP ke server PPTP. Server PPTP membongkar datagram IP, mendekripsi paket PPP, dan kemudian merutekan paket yang didekripsi ke jaringan pribadi.

Protokol PPP

PPP adalah protokol akses jarak jauh yang digunakan oleh PPTP untuk mengirim data multi-protokol di seluruh jaringan berbasis TCP/IP. PPP merangkum Paket IP, IPX, dan NetBeUI antara bingkai PPP dan mengirimkan paket yang dienkapsulasi dengan membuat tautan point-to-point antara pengiriman dan menerima komputer.

Membangun dan mengakhiri hubungan fisik . Protokol PPP menggunakan urutan yang didefinisikan dalam RFC 1661 untuk membangun dan mempertahankan koneksi antara komputer jarak jauh.

Seluruh proses ini diilustrasikan dalam ilustrasi berikut.

Gambar 4. Jaringan dial-up Koneksi PPP ke ISP

Catatan�� Dalam beberapa situasi, klien jarak jauh mungkin memiliki akses langsung ke jaringan TCP/IP, seperti Internet. Misalnya, komputer laptop dengan kartu jaringan dapat menggunakan keran internet di ruang konferensi. Dengan koneksi IP langsung, koneksi PPP awal ke ISP tidak perlu. Klien dapat memulai koneksi ke server PPTP, tanpa terlebih dahulu membuat koneksi PPP ke ISP.

Koneksi Kontrol PPTP

Protokol PPTP menentukan serangkaian pesan kontrol yang dikirim antara klien yang mendukung PPTP dan server PPTP. Pesan kontrol menetapkan, memelihara, dan mengakhiri terowongan PPTP. Daftar berikut menyajikan pesan kontrol utama yang digunakan untuk membangun dan memelihara terowongan PPTP.

Tabel 1. Jenis Pesan Kontrol PPTP

| Jenis pesan | Tujuan |

| PPTP_START_SESSION_REQUEST | Mulai sesi |

| Pptp_start_session_reply | Balasan untuk memulai permintaan sesi |

| PPTP_ECHO_REQUEST | Mempertahankan sesi |

| PPTP_ECHO_REPLY | Balasan untuk mempertahankan permintaan sesi |

| Pptp_wan_error_notify | Melaporkan kesalahan pada koneksi PPP |

| PPTP_SET_LINK_INFO | Mengkonfigurasi koneksi antara klien dan server PPTP |

| PPTP_STOP_SESSION_REQUEST | Sesi berakhir |

| PPTP_STOP_SESSION_REPLY | Balasan ke permintaan sesi akhir |

Pesan kontrol dikirimkan dalam paket kontrol dalam datagram TCP. Satu koneksi TCP dibuat antara klien PPTP dan server PPTP. Koneksi ini digunakan untuk bertukar pesan kontrol. Pesan kontrol dikirim dalam datagram TCP yang berisi pesan kontrol. Datagram berisi header PPP, header TCP, pesan kontrol PPTP, dan trailer yang sesuai, mirip dengan yang berikut:

Gambar 5. Datagram TCP PPTP dengan pesan kontrol

Pertukaran pesan antara klien PPTP dan server PPTP atas koneksi TCP digunakan untuk membuat dan memelihara terowongan PPTP. Seluruh proses ini diilustrasikan di bawah ini:

Gambar 6. Koneksi kontrol PPTP ke server PPTP melalui koneksi PPP ke ISP

Perhatikan bahwa dalam ilustrasi ini, koneksi kontrol adalah untuk skenario di mana klien akses jarak jauh adalah klien PPTP. Dalam skenario di mana klien akses jarak jauh tidak mendukung PPTP dan menggunakan server akses jaringan ISP yang diaktifkan PPTP, koneksi kontrol PPTP dimulai di server ISP. Untuk informasi terperinci tentang protokol PPTP dan pesan koneksi kontrol dan konstruksi datagram TCP, lihat PPTP Internet Draft.

Transmisi Data PPTP

Setelah terowongan PPTP ditetapkan, data pengguna ditransmisikan antara klien dan server PPTP. Data ditransmisikan dalam Datagram IP yang berisi paket PPP. Datagram IP dibuat menggunakan versi modifikasi dari protokol enkapsulasi routing generik internet (GRE). (GRE didefinisikan dalam RFCS 1701 dan 1702.) IP Datagram yang dibuat oleh PPTP mirip dengan yang berikut:

Gambar 7. IP Datagram yang berisi paket PPP terenkripsi seperti yang dibuat oleh PPTP

Header Pengiriman IP memberikan informasi yang diperlukan bagi Datagram untuk melintasi Internet. Header GRE digunakan untuk merangkum paket PPP dalam IP Datagram. Paket PPP dibuat oleh RAS. Perhatikan bahwa paket PPP hanyalah satu blok yang tidak dapat dipahami karena dienkripsi. Bahkan jika datagram IP dicegat, hampir tidak mungkin untuk mendekripsi data.

Memahami keamanan PPTP

otentikasi dan kontrol akses

Autentikasi

Otentikasi dial-in awal mungkin diperlukan oleh server akses jaringan ISP. Jika otentikasi ini diperlukan, secara ketat harus masuk ke server akses jaringan ISP; Ini tidak terkait dengan otentikasi berbasis Windows NT. Periksa dengan ISP Anda untuk persyaratan otentikasi mereka. Terapkan persyaratan ini di entri jaringan dial-up untuk ISP itu.

Di sisi lain, jika versi Windows NT Server 4.0 dikonfigurasi sebagai server PPTP, itu mengontrol semua akses ke jaringan pribadi Anda. Artinya, server PPTP adalah pintu gerbang ke jaringan pribadi Anda. Server PPTP memerlukan logon berbasis Windows NT standar. Semua klien PPTP harus menyediakan nama pengguna dan kata sandi. Oleh karena itu, logon akses jarak jauh menggunakan komputer yang berjalan di bawah Windows NT Server versi 4.0 atau Windows NT Workstation Versi 4.0 sama amannya dengan masuk dari komputer berbasis Windows yang terhubung ke LAN lokal.

Otentikasi klien PPTP jarak jauh dilakukan dengan menggunakan metode otentikasi PPP yang sama yang digunakan untuk setiap klien RAS yang berdial langsung ke server RAS. Implementasi Microsoft dari Layanan Akses Jarak Jauh (RAS) Mendukung Tantangan Handshake Authentication Protocol (CHAP), Protokol Otentikasi (MS-Chap) Microsoft Challeng.

Catatan ��ms-Chap Authentication mendukung hash MD4 serta skema otentikasi sebelumnya yang digunakan dalam Microsoft LAN Manager.

Seperti halnya semua akun pengguna, akun pengguna pengguna jarak jauh berada di Windows NT Server versi 4.0 Layanan direktori dan dikelola melalui manajer pengguna untuk domain. Ini menyediakan administrasi terpusat yang terintegrasi dengan akun pengguna jaringan pribadi yang ada. Hanya akun yang telah diberikan akses khusus ke jaringan melalui domain tepercaya yang diizinkan. Manajemen akun pengguna yang cermat diperlukan untuk mengurangi risiko keamanan.

Memiliki model kata sandi yang aman sangat penting untuk penyebaran PPTP yang sukses karena koneksi internet lebih rentan terhadap program kecepatan atau “setan dialer”, yang secara harfiah dapat menggerakkan ribuan kata sandi dan kombinasi nama pengguna dan nama pengguna.

Satu -satunya cara untuk meminimalkan jenis serangan ini adalah dengan menerapkan kebijakan kata sandi yang aman. Kata sandi harus sulit ditebak. Misalnya, Anda dapat memerlukan kata sandi untuk berisi huruf besar, huruf huruf kecil, angka, dan karakter khusus. Disarankan Anda memerlukan setidaknya tiga jenis karakter yang berbeda untuk memastikan keunikan kata sandi.

Kontrol akses

Setelah otentikasi, semua akses ke LAN pribadi terus menggunakan model keamanan berbasis Windows NT,. Akses ke sumber daya pada drive NTFS, atau ke sumber daya jaringan lainnya, memerlukan izin yang tepat. Disarankan agar sistem file NTFS digunakan untuk sumber daya file yang diakses oleh klien PPTP.

Untuk informasi lebih lanjut tentang penggunaan keamanan pada drive NTFS atau sumber daya jaringan lainnya, lihat dokumentasi produk Anda atau Windows NT Workstation versi 4.0 dan Windows NT Server Versi 4.0 Kit Sumber Daya.

Enkripsi data

Untuk enkripsi data, PPTP menggunakan proses enkripsi Ras “Secor-Secret” RAS. Itu disebut sebagai rahasia bersama karena kedua ujung koneksi berbagi kunci enkripsi. Di bawah implementasi RAS Microsoft, rahasia bersama adalah kata sandi pengguna. (Metode enkripsi lain mendasarkan enkripsi pada beberapa kunci yang tersedia di depan umum; metode enkripsi kedua ini dikenal sebagai enkripsi kunci publik .)

PPTP menggunakan enkripsi PPP dan skema kompresi PPP. CCP (Protokol Kontrol Kompresi) yang digunakan oleh PPP menegosiasikan enkripsi.

Nama pengguna dan kata sandi klien PPTP tersedia untuk server PPTP dan disediakan oleh klien PPTP. Kunci enkripsi berasal dari kata sandi hash yang disimpan di klien dan server. Standar RSA RC4 digunakan untuk membuat kunci sesi 40-bit ini berdasarkan kata sandi klien. Kunci ini digunakan untuk mengenkripsi semua data yang dilewati melalui internet, menjaga koneksi jarak jauh tetap pribadi dan aman.

Data dalam paket PPP dienkripsi. Paket PPP yang berisi blok data terenkripsi kemudian dienkapsulasi ke dalam datagram IP yang lebih besar untuk routing melalui Internet ke server PPTP. Jika seorang peretas internet mencegat datagram IP Anda, ia hanya akan menemukan header media, header IP, dan kemudian paket PPP yang berisi blok data terenkripsi. Itu akan tidak dapat dipahami.

Catatan ��users di Amerika Serikat dan Kanada dapat memperoleh kunci sesi 128-bit melalui paket kriptografi untuk digunakan di dalam AS. Hubungi Reseller Microsoft Anda untuk informasi lebih lanjut.

Penyaringan paket PPTP

Keamanan jaringan dari aktivitas berbahaya dapat ditingkatkan dengan mengaktifkan penyaringan PPTP di server PPTP. Saat penyaringan PPTP diaktifkan, server PPTP di jaringan pribadi menerima dan hanya mengarahkan paket PPTP dari pengguna yang diautentikasi. Ini mencegah semua paket lain memasuki server PPTP dan jaringan pribadi. Sehubungan dengan enkripsi PPP, ini memastikan bahwa hanya data yang dienkripsi yang dienkripsi masuk atau meninggalkan LAN pribadi.

Penyaringan PPTP diaktifkan pada server PPTP menggunakan tab Protokol di Opsi Jaringan Panel Kontrol. Untuk instruksi langkah-demi-langkah tentang memungkinkan penyaringan PPTP, lihat kertas putih berjudul “Microsoft Point-to-Point Tunneling Protocol.”

Menggunakan PPTP dengan firewall dan router

Lalu Lintas PPTP menggunakan port TCP 1723, dan Protokol IP menggunakan ID 47, sebagaimana ditetapkan oleh Internet yang ditugaskan Numbers Authority (IANA). PPTP dapat digunakan dengan sebagian besar firewall dan router dengan memungkinkan lalu lintas yang ditakdirkan untuk pelabuhan 1723 untuk dialihkan melalui firewall atau router.

Firewalls memastikan keamanan jaringan perusahaan dengan secara ketat mengatur data yang masuk ke jaringan pribadi dari internet. Organisasi dapat menggunakan server PPTP yang menjalankan Windows NT Server versi 4.0 Di Balik Firewall -nya. Server PPTP menerima paket PPTP yang diteruskan ke jaringan pribadi dari firewall dan mengekstrak paket PPP dari IP Datagram, mendekripsi paket, dan meneruskan paket ke komputer di jaringan pribadi di jaringan pribadi.

� 1997 Microsoft Corporation. hak dilindungi undang -undang.

Informasi yang terkandung dalam dokumen ini mewakili pandangan saat ini dari Microsoft Corporation tentang masalah yang dibahas pada tanggal publikasi. Karena Microsoft harus menanggapi perubahan kondisi pasar, itu tidak boleh diartikan sebagai komitmen dari pihak Microsoft, dan Microsoft tidak dapat menjamin keakuratan informasi apa pun yang disajikan setelah tanggal publikasi.

Buku putih ini hanya untuk tujuan informasi. Microsoft tidak membuat jaminan, tersurat maupun tersirat, dalam dokumen ini.

Kirim umpan balik pada artikel ini.� “Temukan opsi dukungan .

� 2000 Microsoft Corporation. Seluruh hak cipta. Syarat Penggunaan.

Apa itu PPTP VPN? Bagaimana cara kerjanya, dan apa yang digunakan?

Karena kita tahu itu’S pertanyaan yang agak umum ketika datang ke VPN, kami akan mencoba memberikan jawaban lengkap bagi Anda yang bertanya -tanya “ Apa itu PPTP VPN? ” dan bagaimana protokol ini bekerja. Seperti yang kita ketahui, protokol VPN menentukan dengan tepat bagaimana VPN menangani data dan merupakan cetak biru untuk semua yang dilakukan VPN, jadi itu’penting untuk mengetahui semua karakteristik mereka untuk membuat pilihan terbaik untuk kebutuhan khusus kita.

Daftar isi

- 1 Apa protokol PPTP VPN?

- Detail teknis 2 PPTP

- 3 Bagaimana PPTP bekerja

- 4 PPTP Keamanan, Kecepatan, Kompatibilitas dan Proses Pengaturan

- 4.1 adalah pptp aman?

- 4.2 Seberapa cepat PPTP?

- 4.Kompatibilitas 3 pptp

- 4.Pengaturan VPN 4 PPTP

- 5 pptp versus protokol VPN lainnya

- 5.1 PPTP vs OpenVPN

- 5.2 PPTP vs IKEV2/IPSEC

- 5.3 pptp vs l2tp/ipsec

- 5.4 PPTP vs Softether

- 5.5 PPTP vs SSTP

- 6 Intinya

Apa protokol PPTP VPN?

PPTP adalah singkatan dari protokol tunneling point-to-point. Ini adalah metode untuk menghubungkan ke jaringan pribadi virtual. Ini memungkinkan pengguna untuk mengakses jaringan tertentu dari lokasi jarak jauh.

Untuk memperbaiki ini, Anda harus membayangkan klien PPTP Anda membuat koneksi ke server PPTP yang melaluinya semua data Anda bergerak ke dan dari perangkat Anda. Koneksi ini dapat divisualisasikan sebagai terowongan terenkripsi yang melaluinya data jaringan Anda dienkapsulasi dan ditempatkan ke dalam amplop IP. Data akan diperlakukan oleh perangkat apa pun di jaringan dengan cara yang sama seperti paket IP.

Bagian point-to-point mengacu pada hal ini: memungkinkan pengguna untuk terhubung melalui internet dari titik tertentu (komputer rumahnya, misalnya), ke titik lain (jaringan kantor perusahaannya), tanpa harus berada di sana secara fisik.

Tunneling berkaitan dengan cara di mana PPP (protokol point-to-point) dikombinasikan dengan teknologi internet untuk membentuk protokol PPTP. Melalui enkapsulasi paket data yang ditransmisikan melalui jaringan, PPTP membuat terowongan yang menghubungkan perangkat klien ke server VPN.

PPTP dirancang pada 1990-an ketika penggunaan internet berkecepatan tinggi sedang meningkat. Windows, bersama dengan beberapa perusahaan lain, bekerja pada solusi yang layak untuk pelanggan mereka yang akan memastikan internet yang baik dan akses intranet, sambil menawarkan enkripsi data dasar.

Pada tahun 1999 RFC 2637 diterbitkan untuk PPTP. Telah dirancang untuk berfungsi dengan baik di semua perangkat Windows, protokol PPTP mudah diakses oleh pelanggan rata -rata. Dikombinasikan dengan kecepatan internet yang tinggi yang ditawarkan dan fitur-fiturnya yang mudah digunakan, protokol ini menjadi banyak digunakan di antara bisnis kecil pada pergantian abad ke-21.

Saat ini, protokol PPTP VPN masih digunakan oleh banyak orang. Faktor utama di balik ini adalah fakta bahwa perangkat Windows, Mac, dan Linux semuanya memiliki protokol ini yang terintegrasi ke dalamnya dan dengan demikian dapat mengoperasikannya tanpa file tambahan yang perlu diinstal.

Meskipun protokol tidak lagi dianggap aman, banyak yang memilih untuk menggunakannya untuk tujuan yang tidak penting, atau hanya karena itu’S yang paling mudah diakses oleh mereka. Namun, untuk pengguna modern yang paling tidak disibukkan dengan informasinya’S. Security melalui internet, protokol ini pasti harus dihindari.

Detail teknis PPTP

Sekarang kita’Anda menjawab pertanyaan itu “ Apa itu PPTP VPN ”, Anda’mungkin bertanya -tanya bagaimana PPTP bekerja. Nah, bagi Anda yang tertarik, saya akan menjelaskan.

Protokol PPTP muncul sebagai perpanjangan dari protokol PPP dan berfungsi dengan cara yang sama. Untuk alasan ini, saya akan mulai dengan menyajikan beberapa detail PPP.

Protokol point-to-point (PPP)

PPP adalah protokol yang cukup lama untuk komunikasi yang dijelaskan dalam RFC 1661. Ini adalah protokol Link Link 2 Data, dan digunakan untuk membuat koneksi antara dua titik (komputer). Bagi Anda yang Don’Aku tahu apa “Data Link Layer 2” Berarti, itu mengacu pada lapisan kedua model OSI (Open Systems Interconnection).

Protokol ini menawarkan enkripsi data, otentikasi koneksi, serta kompresi data. PPP memiliki 4 komponen utama:

Enkapsulasi (juga disebut framing): PPP mampu mengirimkan beberapa paket lapisan 3 bahkan pada satu tautan tunggal. Dengan demikian, protokol merangkum dalam bingkai paket lapisan jaringan.

Protokol Kontrol Tautan (LCP): Peran protokol ini adalah untuk membangun, melestarikan, dan mengkonfigurasi koneksi data-link, serta untuk menghentikan tautan ketika saatnya tiba. Ini juga menangani negosiasi kondisi dan parameter tautan. Untuk melakukan semua ini, LCP memiliki beberapa langkah untuk dilalui. Ini adalah:

- Otentikasi: Protokol otentikasi digunakan oleh LCP. Protokol Otentikasi Kata Sandi (PAP) dan Protokol Otentikasi Jabat Tangan Tantangan (CHAP) digunakan, biasanya yang terakhir. Opsi ketiga adalah Extensible Authentication Protocol (EAP), yang detailnya disajikan dalam RFC 2284, dan yang lebih baru di RFC 3748. Protokol ini memastikan bahwa perangkat server yakin bahwa ia berkomunikasi dengan komputer yang benar.

- Kompresi: Untuk mengirim data lebih cepat, LCP memanfaatkan fitur kompresi, dengan demikian juga menghemat bandwidth. Data dikompresi pada pengirim’sisi S dan setelah diterima didekompresi.

- Multilink: Opsi ini memungkinkan penggabungan dua tautan menjadi satu tautan tunggal. Meskipun opsi ini mungkin dapat mempercepat transfer data, itu memang meningkatkan kemungkinan menerima paket informasi dalam urutan yang salah.

- Deteksi Kesalahan: LQM (Pemantauan Kualitas Tautan) adalah alat yang digunakan oleh LCP. Alat ini mengawasi antarmuka dan mendeteksi apakah ada yang melebihi persentase kesalahan yang diakui. Jika ambang terlampaui, LQM akan menonaktifkan antarmuka yang bermasalah.

- Deteksi Koneksi Loop: Fitur lain yang rapi dari PPP adalah bahwa ia dapat menemukan koneksi loop dan menghentikannya. Ini dilakukan dengan menggunakan a “Nomor ajaib”, yang dikirim melalui koneksi. Jika diulang, nomor ajaib ini akan kembali dari tempat pergi dan akan terdeteksi.

Protokol Kontrol Jaringan (NCP): PPP menawarkan kemungkinan lebih dari satu protokol lapisan jaringan berfungsi menggunakan tautan komunikasi tunggal. Namun, untuk setiap protokol lapisan jaringan yang digunakan, harus ada NCP terkait yang mengkonfigurasi dan mengatur protokol lapisan jaringan mereka. Contoh NCP yang digunakan oleh PPP adalah OSI Network Layer Control Protocol (OSINLCP), Internet Protocol Control Protocol (IPCP), Internet Packet Exchange Control Protocol (IPXCP), dan sebagainya.

Bagaimana PPTP bekerja

Sekarang kita’VE VE LUAR BIASA APA PPP itu, Let’S Kembali ke PPTP, dan cari tahu apa yang membuatnya centang.

Secara umum, protokol ini banyak digunakan oleh bisnis untuk memungkinkan klien atau karyawan mengakses perusahaan mereka’server dari rumah mereka melalui internet. Saat ini masih sering digunakan oleh perusahaan, tetapi juga oleh individu yang mencari solusi VPN cepat.

Fungsi PPTP pada lapisan kedua (data) dari model OSI. Koneksi antara kedua perangkat melewati TCP Port 1723, yang menggunakan Transmission Control Protocol (TCP). Protokol ini dibangun bersama dengan dan untuk Internet Protocol (IP). TCP menawarkan pengiriman paket informasi dengan cara yang dipesan sehingga informasi tersebut diperhitungkan.

Setelah itu, paket data dibuat dengan menggunakan proses GRE (Encapsulation Routing Umum) . GRE, protokol tunneling yang diproduksi oleh Cisco, memungkinkan bermacam-macam protokol lapisan jaringan yang akan dienkapsulasi di dalam tautan virtual port-to-port. Ini dilakukan dengan menggunakan jaringan IP (Protokol Internet). Terowongan pada dasarnya dibuat oleh paket data yang bepergian ke dan dari perangkat klien dan server VPN.

Proses Keamanan, Kecepatan, Kompatibilitas, dan Pengaturan PPTP

Oke, jadi kami sekarang memiliki gambaran tentang bagaimana protokol PPTP bekerja, dan memahami teknis di baliknya. Tapi apakah masih berguna sampai sekarang, dan jika ada, apakah itu aman? Saya akan membalas pertanyaan ini dan lainnya di bagian selanjutnya.

Apakah PPTP aman?

Cukup dinyatakan, jawabannya adalah tidak. Protokol ini tidak lagi dianggap aman karena kunci enkripsi yang digunakannya telah retak oleh pemerintah dan penjahat. Tampaknya protokol ini dianggap tidak aman hampir sejak saat diluncurkan.

Ada metode yang melaluinya server PPTP dapat memperoleh keamanan yang lebih baik. Salah satu cara ini adalah dengan beralih dari standar (dan sebaliknya dikompromikan) Chap (Tantangan Handshake Authentication Protocol), yang telah terbukti memiliki kewajiban keamanan yang fatal, ke EAP (protokol otentikasi yang dapat diperluas).

EAP adalah pengganti yang mungkin, namun, menggunakan infrastruktur kunci publik (PKI) yang secara nyata mengurangi kecepatan, dan juga bisa sulit digunakan.

Sementara Windows memang memberikan pembaruan untuk protokol PPTP (PPTP Version 2), masih memiliki kekurangannya. Sejak itu, Windows belum berinvestasi dalam pembaruan lebih lanjut untuk protokol dan akibatnya, di sana’S telah cukup banyak masalah keamanan dengan protokol tunneling point-to-point.

Sebagai kesimpulan, saya tidak akan merekomendasikan menggunakan protokol ini jika Anda peduli sedikit tentang keamanan data Anda. Ini diterima secara luas sebagai fakta bahwa protokol ini memiliki kelemahan serius, dan tidak memberikan sedikit atau tidak ada keamanan yang sebenarnya untuk informasi Anda.

Seberapa cepat PPTP?

Cukup menarik, meskipun menggunakan TCP dan bukan UDP, yang tampaknya menawarkan kecepatan internet yang lebih cepat daripada yang sebelumnya, protokol PPTP memang menawarkan salah satu kecepatan tertinggi Anda’akan menemukan di antara protokol VPN.

SAYA’m tidak mengatakannya’s tercepat, mengingat protokol seperti Softether dan IKEV2 juga menawarkan kecepatan yang sebanding, tetapi itu adalah salah satu yang tercepat. Yang sedang berkata, ini adalah salah satu alasan besar mengapa protokol ini masih benar -benar digunakan oleh beberapa orang.

Kompatibilitas PPTP

Kami sampai pada alasan terbesar kedua mengapa protokol point-to-point telah dan sering digunakan. Itu mulai banyak digunakan karena fakta bahwa Microsoft mengimplementasikannya ke dalam perangkatnya. Protokol sering dipasang tidak hanya pada perangkat Windows tetapi juga di Mac, Android, Linux, serta perangkat iOS.

Orang yang mencari solusi VPN cepat dan sederhana jelas beralih ke opsi yang paling mudah diakses, PPTP. Sayangnya, meskipun memang memiliki beberapa aspek positif, itu jelas bukan pilihan terbaik lagi.

Pengaturan PPT VPN

Banyak penyedia VPN masih menggunakan protokol PPTP untuk menawarkan layanan mereka terutama karena kecepatan tinggi yang ditawarkannya. Seringkali, terutama dengan langganan yang dibayar, Anda harus dapat memilih protokol yang berbeda, seperti OpenVPN. Jika Anda menggunakan VPN gratis, Anda seharusnya’T terlalu terkejut jika protokol yang digunakannya sebenarnya adalah PPTP. Terlepas dari kenyataan bahwa itu cukup cepat, perlindungan yang ditawarkannya hampir tidak ada.

PPTP versus protokol VPN lainnya

Ketika saya’Sudah jelas menyatakan bahwa protokol PPTP bukan yang terbaik untuk keamanan online, mungkin bermanfaat untuk melihat bagaimana perbandingannya dengan beberapa protokol VPN utama lainnya di luar sana.

PPTP vs OpenVPN

OpenVPN cukup banyak diterima sebagai protokol terbaik di luar sana. Dengan kecepatan yang layak dan fitur keamanan yang baik, ada’t terlalu banyak hal itu’S hilang.

Saat membandingkan PPTP dengan OpenVPN, perbedaan utama yang menonjol adalah fakta bahwa, tidak seperti OpenVPN, PPTP cukup mudah diblokir oleh firewalls. Ini mengkompensasi dengan kecepatan superiornya.

PPTP vs IKEV2/IPSEC

PPTP jelas merupakan yang paling aman dari keduanya, tetapi PPTP juga yang paling mudah diatur.

Ketika datang ke stabilitas, baik PPTP dan IKEV2/IPSEC menunjukkan hasil yang serupa, meskipun IKEV2/IPSEC datang dengan keuntungan menjadi jauh lebih baik bagi pengguna seluler.

Dalam hal kecepatan, pptp dan ikev2/ipsec sangat mirip. Keduanya mendapat skor dengan sangat baik dalam tes kecepatan dan merupakan pilihan bagus bagi mereka yang mencari kecepatan internet yang baik.

PPTP vs L2TP/IPSEC

Protokol L2TP/IPSEC menawarkan keamanan yang lebih baik daripada PPTP. Dalam hal ini, IPSEC menyediakan fitur keamanan tambahan seperti enkripsi 256-bit. Hampir sama kompatibel dengan PPTP, tersedia di Windows, iOS, Mac, dan Android.

Kecepatan adalah satu -satunya hal yang menjaga perbandingan antara PPTP dan L2TP/IPSEC layak mendapat perhatian kita. Karena enkripsi pada PPTP cukup mendasar jika dibandingkan dengan L2TP/IPSEC, PPTP menawarkan pengalaman penelusuran yang jauh lebih baik bagi mereka yang terburu -buru.

PPTP vs Softether

Sementara PPTP adalah pemenang yang jelas dalam hal kompatibilitas, ketersediaan, dan kesulitan pengaturan, itu’S penting untuk mengetahui bahwa pelajang meninggalkan PPTP dalam awan debu dalam perbandingan kecepatan dan keamanan.

Meskipun melunakkan ISN’t secara alami didukung oleh sistem operasi apa pun saat ini, kami percaya’sepadan dengan kerumitan menginstal perangkat lunak tambahan untuk menggunakannya, daripada menggunakan opsi PPTP yang lebih lambat dan kurang aman.

PPTP vs SSTP

Sementara PPTP terkenal karena tingkat keamanan yang dipertanyakan yang ditawarkannya, SSTP mendukung enkripsi 256-bit, yang menjadikannya pemenang yang jelas dalam aspek ini. SSTP juga lebih efektif dalam menghindari blok firewall karena beroperasi pada port https 443.

Namun, ketika datang untuk mempercepat, PPTP adalah yang bersinar. Hal yang sama berlaku untuk kompatibilitas karena SSTP hanya tersedia secara asli di perangkat Windows.

Intinya

Sementara banyak yang menganggap PPTP sudah ketinggalan zaman dan nyaris tidak aman, masih ada alasan untuk menggunakannya hingga hari ini, terutama kecepatan dan kemudahan pengaturannya. Sementara protokol VPN lainnya mungkin menawarkan kinerja yang lebih baik, PPTP masih digunakan secara luas.

Dan jika kau’mencari klien VPN yang mendukung PPTP karena Anda memutuskan bahwa ini adalah protokol yang sesuai dengan kebutuhan Anda, mungkin Anda bisa memeriksa hideipvpn .

Klien VPN kami mendukung beberapa protokol, termasuk PPTP, tersedia di sebagian besar perangkat dan telah dirancang dengan Anda, pengguna, dalam pikiran.

Harga lebih dari dapat diakses dan kami sangat bangga dengan tingkat layanan dan kinerja yang kami tawarkan. Hideipvpn menawarkan enkripsi AES-256, yang mungkin merupakan tingkat paling kompleks yang ditawarkan hari ini.

Selain itu, tim dukungan kami selalu tersedia

Model PPP, VPN, Tunneling dan OSI

Saya benar -benar bingung tentang keluarga protokol tunneling dan semua protokol terkait. Saya membaca banyak artikel, RFC tetapi masih tidak bisa mendapatkan ide itu. Saya akan mengajukan pertanyaan saya di antara penjelasan saya. Sedikit tentang konfigurasi jaringan saya.

1. Saya memiliki router home (wifi), itu terhubung ke ISP saya melalui pppoe .

2. Semua paket ditangkap saat saya terhubung ke server VPN jarak jauh melalui protokol PPTP. Dalam jaringan komputer, protokol point-to-point (PPP) adalah protokol tautan data (layer 2) yang digunakan untuk membuat koneksi langsung antara dua node.

Q-1: Apa yang menunjuk ke arah secara umum berarti ? Bagaimana saya bisa menghubungkan tidak mengarah ke titik ? Saya hanya memiliki satu kabel, dalam hal jaringan saya, router saya terhubung ke sakelar dengan kabel ? Saya telah menangkap paket, berikut adalah informasi wireshark tentang paket PPP. http: // imgur.com/vpyk9a3 Q-2: Protokol point-to-point (PPP) adalah tautan data Hmm. Mengapa paket ini dienkapsulasi di dalam IP -> GRE . Itu bukan lapisan kedua Q-3: Bagaimana PPP (PPPOE) berbeda dari bingkai Ethernet Link Data Sederhana (digunakan oleh sakelar) ? Koneksi VPN juga disebut PPTP, jadi karena saya bisa menebak PPTP digunakan hanya untuk pendirian sesi, tidak ada yang lain. Karena saya dapat melihat paket PPTP hanya waktu serveral saat komunikasi. Paket yang ditangkap http: // imgur.com/a/w9qtk dan ini lebih jauh lebih jauh di atas Layer 4 (TCP). Jadi saya benar -benar bingung tentang semua hal ini, jadi saya mencoba menjelaskan bagaimana saya memahami suatu proses itu umum. Pertama -tama PPP hanyalah standar untuk format paket khusus pada lapisan tautan data, digunakan karena protokol ini (PPP) diimplementasikan di atas lingkungan fisik yang berbeda seperti Ethernet, ATM. Mengapa digunakan ? Karena menyediakan auth pada lapisan kedua OSI menggunakan LCP, protokol NCP. Jadi pada dasarnya ketika saya terhubung ke penyedia saya, saya menggunakan kredensial untuk membangun koneksi. Terkadang enkapsulasi disebut sebagai keuntungan dari protokol ini Q-4: Mengapa ini merupakan keuntungan ? OSI Stack mengasumsikan enkapsulasi di luar kotak, setiap lapisan yang lebih tinggi hanya dienkapsulasi di dalam bidang muatan yang lebih rendah !! Jadi pada dasarnya PPP memungkinkan otentikasi dan kompresi. Saat saya menggunakan VPN (PPTP) sejauh server PPTP adalah aplikasi spesifik yang menggunakan port (1723) untuk mendengarkan koneksi masuk.Itulah mengapa terletak di atas TCP. Dan protokol ini hanya digunakan untuk membangun komunikasi dengan server. Q-5: Bagaimana cara kerja komunikasi lebih lanjut jika paket PPP baru saja dibungkus dalam IP dan tidak ada port yang ditentukan ? Bagaimana mesin server VPN tahu bahwa paket ini adalah terowongan dan harus dialihkan ke aplikasi port 1723 untuk melanjutkan ? Tolong bantu saya untuk memahami topik ini, tolong jawab pertanyaan saya. Saya akan berterima kasih atas bantuannya

Ditanya 16 Jan 2017 pukul 17:48

23 3 3 Lencana Perunggu

1 Jawaban 1

Pertanyaan Anda benar-benar terlalu luas, dan jaringan rumah dan perangkat kelas konsumen secara eksplisit di luar topik di sini, tetapi saya akan mencoba memberi Anda beberapa jawaban umum.

- PPP adalah protokol layer-2, cara yang sama seperti Ethernet, HDLC, Frame Relay, ATM, dll. adalah. PPP secara khusus adalah protokol point-to-point dengan hanya dua titik akhir. Protokol lain, E.G. Ethernet, dirancang untuk bekerja dengan beberapa titik akhir yang mungkin terjadi. Karena Ethernet, dan protokol IEEE LAN lainnya dapat memiliki banyak koneksi, mereka menggunakan alamat MAC, tetapi PPP tidak.

- Saya tidak begitu mengerti pertanyaan kedua Anda. PPP adalah protokol layer-2, tetapi IP adalah protokol layer-3. Secara umum, protokol Layer-2 tidak peduli tentang Layer-3, dan mereka dapat membawa sejumlah protokol Layer-3.

- Ethernet adalah protokol Layer-1 dan Layer-2. PPPOE Menggunakan PPP untuk Protokol Layer-2 pada Ethernet Layer-1. Bingkai PPP dienkapsulasi dalam bingkai Ethernet. Sejauh menyangkut lalu lintas Anda, ia melewati antarmuka yang menggunakan PPP sebagai protokol layer-2. PPP dapat digunakan pada beberapa antarmuka Layer-1 yang berbeda, E.G. Serial, ATM, dll. PPP menambahkan beberapa fitur yang memungkinkan Anda untuk menegosiasikan pengalamatan layer-3, kompresi data, otentikasi, dll. yang tidak ada dalam protokol layer-2 lainnya.

- Pertanyaan keempat Anda tidak terlalu masuk akal. Anda tampaknya membandingkan apel dengan jeruk. PPP adalah protokol layer-2, tetapi PPTP pada dasarnya memungkinkan Anda untuk memperpanjang LAN di atas protokol lain. Seperti yang Anda tulis, itu di atas Layer-4, dan protokol layer-2 yang digunakan saat menggunakan PPTP bisa menjadi PPP. Sayangnya protokol di atas Layer-4 secara eksplisit di luar topik di sini.

- Bingkai PPP tidak dibungkus dengan paket IP. Itu adalah sebaliknya; Paket IP dapat dibungkus dengan frame PPP (atau Protokol Layer-2 lainnya). Baik Layer-2 maupun Layer-3 tidak tahu apa-apa tentang port, yang merupakan alamat Layer-4 untuk beberapa protokol Layer-4. Router menghapus frame layer-2 dari paket layer-3, jadi router di ujung lain tautan PPP akan melepas bingkai PPP. Router kemudian akan merutekan paket Layer-3, dan itu akan membuat bingkai baru untuk antarmuka baru untuk paket. Pada saat paket sampai ke server, bingkai PPP akan lama hilang. Server akan memiliki tumpukan jaringan yang melaluinya bingkai yang diterimanya. Ketika sampai ke TCP di Layer-4, maka itu akan digunakan port, dan akan tahu proses mana di server itu harus mengirim segmen TCP.

Dijawab 16 Jan 2017 jam 18:19

Ron Maupin ♦ Ron Maupin

97.6K 26 26 Lencana Emas 112 112 Lencana Perak 188 188 Lencana Perunggu

Terima kasih atas jawabannya, hargai bantuan Anda, saya telah menemukan artikel yang menarik, saya pikir itu entah bagaimana terkait dengan pertanyaan saya. Pikirkan-seperti-komputer.com/2011/07/28/PPTP-passthrough jadi jika koneksi VPN dibuat dengan bantuan server PPTP mendengarkan pada port 1723, sehingga server ini harus mengontrol komunikasi, tetapi setelah pendirian sesi PPTP, semua paket hanyalah IP, berisi paket GRE-> PPP PPP. Kami memiliki IP untuk sampai ke server, tetapi bagaimana server (OS) tahu di mana mengarahkan paket yang masuk tanpa port yang ditentukan ?

16 Jan 2017 jam 18:48

Tapi port adalah ditentukan. Itu ada di segmen TCP. Port (Alamat Layer-4 untuk TCP atau UDP) adalah bidang di header Layer-4. Lapisan-3 header memiliki alamat Layer-3, dan header layer-2 memiliki alamat layer-2. Ini adalah cara yang sama untuk klien HTTP yang menghubungkan ke server HTTP. Protokol layer-2 dan layer-3 tidak tahu atau peduli apa pun tentang protokol atau port Layer-4. Tumpukan jaringan di server sampai ke protokol layer-4, dan port pada header Layer-4 memberi tahu server proses mana di server mendapatkan payload layer-4.