Apakah VPN mudah memerlukan klien Cisco VPN?

Apakah VPN mudah memerlukan klien Cisco VPN?

Terowongan Aktifkan pada Lalu Lintas yang Menarik (ACL Trigger)

Ringkasan

Artikel ini membahas apakah VPN mudah membutuhkan klien Cisco VPN. Ini juga memberikan informasi tentang mengonfigurasi VPN menggunakan VPN mudah dan terowongan IPSec. Router seri Cisco 870 mendukung pembuatan jaringan pribadi virtual (VPN) dan menyediakan koneksi kinerja tinggi ke internet. Artikel ini menjelaskan dua jenis VPN yang didukung-akses ke tempat dan akses jarak jauh-dan berfokus pada konfigurasi VPN akses jarak jauh menggunakan Cisco Easy VPN dan terowongan IPSec. Ini juga mengklarifikasi bahwa materi dalam bab ini tidak berlaku untuk router seri Cisco 850, karena mereka tidak mendukung Cisco Easy VPN.

Poin -poin penting

- Router seri Cisco 870 mendukung pembuatan Virtual Private Networks (VPNs).

- Dua jenis VPN didukung-akses ke tempat dan akses jarak jauh.

- VPN akses jarak jauh digunakan oleh klien jarak jauh untuk masuk ke jaringan perusahaan.

- Contoh konfigurasi dalam artikel menggambarkan konfigurasi VPN akses jarak jauh menggunakan Cisco Easy VPN dan terowongan IPSec.

- Fitur Cisco Easy VPN Client menghilangkan banyak pekerjaan konfigurasi yang membosankan dengan mengimplementasikan protokol klien Cisco Unity.

- Perangkat yang diaktifkan oleh server VPN yang mudah dapat mengakhiri terowongan VPN yang diprakarsai oleh pekerja seluler dan jarak jauh.

- Fitur Cisco Easy VPN Client dapat dikonfigurasi dalam mode klien atau mode ekstensi jaringan.

- Setelah server IPSEC dikonfigurasi, koneksi VPN dapat dibuat dengan konfigurasi minimal pada klien IPSEC.

- Fitur Cisco Easy VPN Client mendukung konfigurasi hanya satu rekan tujuan.

- Beberapa tugas konfigurasi perlu dilakukan untuk mengonfigurasi router untuk skenario jaringan.

Pertanyaan

- Apakah VPN mudah memerlukan klien Cisco VPN?

- Jenis VPN apa yang didukung oleh router seri Cisco 870?

- Apa tujuan dari VPN akses jarak jauh?

- Apa fitur Cisco Easy VPN Client?

- Apa perbedaan antara mode klien dan mode ekstensi jaringan di Cisco Easy VPN?

- Dapat beberapa terowongan VPN dibuat menggunakan fitur Cisco Easy VPN Client?

- Tugas konfigurasi apa yang perlu dilakukan untuk mengonfigurasi router untuk skenario jaringan?

- Apa saja prasyarat untuk mengkonfigurasi VPN pada router Cisco 870 Series?

- Apa yang ditunjukkan contoh konfigurasi dalam artikel?

- Apakah Cisco 850 Series Router mendukung Cisco Easy VPN?

Ya, VPN yang mudah membutuhkan klien Cisco VPN untuk implementasi.

Cisco 870 Series Router mendukung VPNs dari situs-ke-situs dan akses jarak jauh.

VPN akses jarak jauh digunakan oleh klien jarak jauh untuk masuk ke jaringan perusahaan.

Fitur Cisco Easy VPN Client menghilangkan banyak pekerjaan konfigurasi yang membosankan dengan mengimplementasikan protokol klien Cisco Unity.

Dalam mode klien, hanya perangkat di situs klien yang dapat mengakses sumber daya di situs pusat. Mode ekstensi jaringan memungkinkan pengguna di situs pusat untuk mengakses sumber daya jaringan di situs klien.

Tidak, fitur Cisco Easy VPN Client mendukung konfigurasi hanya satu rekan tujuan.

Tugas Konfigurasi Termasuk Mengkonfigurasi Kebijakan IKE, Informasi Kebijakan Grup, Konfigurasi Mode ke Peta Crypto, Mengaktifkan Pencarian Kebijakan, Mengkonfigurasi Transformasi dan Protokol Ipsec, Mengkonfigurasi Metode dan Parameter Crypto IPSEC, Menerapkan Peta Crypto ke Antarmuka Fisik, dan Membuat Konfigurasi Remote VPN yang mudah Easy VPN Remote Easy VPN Easy Easy VPN.

Fitur Router Dasar, Konfigurasi PPPOE atau PPPOA dengan NAT, DHCP, dan VLAN harus dikonfigurasi sebelumnya.

Contoh konfigurasi menunjukkan hasil tugas konfigurasi yang disebutkan di atas untuk skenario jaringan.

Tidak, router seri Cisco 850 tidak mendukung Cisco Easy VPN.

Jawaban terperinci

1. Apakah VPN mudah memerlukan klien Cisco VPN?

Ya, VPN yang mudah membutuhkan klien Cisco VPN untuk implementasi. Fitur Cisco Easy VPN Client menghilangkan banyak pekerjaan konfigurasi yang membosankan dengan mengimplementasikan protokol klien Cisco Unity. This protocol allows most VPN parameters, such as internal IP addresses, internal subnet masks, DHCP server addresses, WINS server addresses, and split-tunneling flags, to be defined at a VPN server, such as a Cisco VPN 3000 series concentrator that is acting as an IPSec server.

2. Jenis VPN apa yang didukung oleh router seri Cisco 870?

Cisco 870 Series Router mendukung VPNs dari situs-ke-situs dan akses jarak jauh. VPN situs-ke-situs digunakan untuk menghubungkan kantor cabang ke kantor perusahaan, sementara VPN akses jarak jauh digunakan oleh klien jarak jauh untuk masuk ke jaringan perusahaan.

3. Apa tujuan dari VPN akses jarak jauh?

Access Remote Access VPN memungkinkan klien jarak jauh untuk terhubung dengan aman ke jaringan perusahaan melalui internet. Ini memungkinkan karyawan jarak jauh atau pekerja seluler untuk mengakses sumber daya perusahaan, seperti file, aplikasi, dan sistem internal, seolah -olah mereka terhubung langsung dalam jaringan perusahaan.

4. Apa fitur Cisco Easy VPN Client?

Fitur Cisco Easy VPN Client adalah cara yang disederhanakan untuk mengkonfigurasi konektivitas VPN. It allows most VPN parameters, such as internal IP addresses, subnet masks, DHCP server addresses, WINS server addresses, and split-tunneling flags, to be defined at a VPN server, such as a Cisco VPN 3000 series concentrator that is acting as an IPSec server. Fitur Klien VPN Mudah diimplementasikan oleh Cisco Unity Client Protocol, yang menghilangkan banyak pekerjaan konfigurasi yang membosankan.

5. Apa perbedaan antara mode klien dan mode ekstensi jaringan di Cisco Easy VPN?

Dalam mode klien, perangkat di situs klien dapat mengakses sumber daya di situs pusat, tetapi sumber daya di situs klien tidak tersedia ke situs pusat. Mode Klien adalah konfigurasi default fitur Cisco Easy VPN Client. Di sisi lain, mode ekstensi jaringan memungkinkan pengguna di situs pusat (di mana konsentrator seri VPN 3000 berada) untuk mengakses sumber daya jaringan di situs klien. Mode ekstensi jaringan memperluas aksesibilitas sumber daya di luar situs klien.

6. Dapat beberapa terowongan VPN dibuat menggunakan fitur Cisco Easy VPN Client?

Tidak, fitur Cisco Easy VPN Client mendukung konfigurasi hanya satu rekan tujuan. Jika beberapa terowongan VPN diperlukan, konfigurasi manual VPN IPSec dan Parameter Terjemahan Alamat Jaringan/Peer Address (NAT/PAT) pada klien dan server diperlukan.

7. Tugas konfigurasi apa yang perlu dilakukan untuk mengonfigurasi router untuk skenario jaringan?

Untuk mengonfigurasi router untuk skenario jaringan, tugas -tugas berikut perlu dilakukan:

- Konfigurasikan Kebijakan IKE

- Konfigurasikan Informasi Kebijakan Grup

- Terapkan konfigurasi mode ke peta crypto

- Aktifkan pencarian kebijakan

- Konfigurasikan transformasi dan protokol IPSEC

- Konfigurasikan metode dan parameter crypto IPSec

- Oleskan peta crypto ke antarmuka fisik

- Buat konfigurasi jarak jauh VPN yang mudah

Contoh yang menunjukkan hasil tugas konfigurasi ini disediakan di bagian “Contoh Konfigurasi” artikel.

8. Apa saja prasyarat untuk mengkonfigurasi VPN pada router Cisco 870 Series?

Sebelum mengkonfigurasi VPN pada router seri Cisco 870, fitur router dasar, seperti PPPOE atau PPPOA dengan NAT, DHCP, dan VLAN, harus dikonfigurasi. Konfigurasi ini sangat penting untuk membangun fondasi jaringan dan memungkinkan konektivitas internet dan layanan jaringan lokal.

9. Apa yang ditunjukkan contoh konfigurasi dalam artikel?

Contoh konfigurasi yang disediakan dalam artikel menunjukkan hasil tugas konfigurasi yang disebutkan sebelumnya. Ini menampilkan pengaturan konfigurasi yang diperlukan untuk membangun dan mengamankan VPN akses jarak jauh menggunakan Cisco Easy VPN dan terowongan IPSec. Dengan mengikuti contoh, pengguna dapat mereplikasi konfigurasi pada router mereka sendiri.

10. Apakah Cisco 850 Series Router mendukung Cisco Easy VPN?

Tidak, router seri Cisco 850 tidak mendukung Cisco Easy VPN. Materi dalam artikel tidak berlaku untuk router seri Cisco 850.

Apakah VPN mudah memerlukan klien Cisco VPN

Terowongan Aktifkan pada Lalu Lintas yang Menarik (ACL Trigger)

Apakah VPN mudah memerlukan klien Cisco VPN?

Об этой страницental

Ы заре kondecedit. С помощю этой страницы с сожем определить, что запросы о о ancing оеет иенно ы,. Почем это мопо произойтиonya?

Ээ страница отображается в тех слчаях, когда автомически систе secara google ристрюи uman рисисilan рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рancing рии и menelepon которые наршают уловия исполззованияisah. Страница перестанет отображаться после то A, как эти запросы прекратяupanisah яяisah ancing ancing. До это A.

Источником запросов может слжить Врддносно secara п, пар иа бас00 иасазаз) ыылку запросов. Если Вы исползеет общий дсст в и итернет, проблем м ы ы ip ip ip00 ip ip ip ip ip uman ip ip ip ip ip ip uman ip ip ip ip ip ip ip uman ip ip ip ip ip ip ip ON ip ip ip ip ip ip ON. Обратитесь к своем системном аинистратору. Подробнее secara.

Пожет такжeda появлят secara, если Вы Вонот A рлжвввв dari рыч о оаilat оыч о оаilat, еами, ии же Водитedit запросы чень часто засто.

Mendukung

Mengkonfigurasi VPN menggunakan VPN mudah dan terowongan IPSec

Navigasi hierarkis

Unduhan

Daftar isi

Mengkonfigurasi VPN menggunakan VPN mudah dan terowongan IPSec

Router seri Cisco 870 mendukung pembuatan Virtual Private Networks (VPNs).

Router Cisco dan perangkat broadband lainnya menyediakan koneksi kinerja tinggi ke Internet, tetapi banyak aplikasi juga memerlukan keamanan koneksi VPN yang melakukan otentikasi tingkat tinggi dan yang mengenkripsi data antara dua titik akhir tertentu tertentu.

Dua jenis VPN didukung-akses ke tempat dan akses jarak jauh. VPN situs-ke-situs digunakan untuk menghubungkan kantor cabang ke kantor perusahaan, misalnya. VPN akses jarak jauh digunakan oleh klien jarak jauh untuk masuk ke jaringan perusahaan.

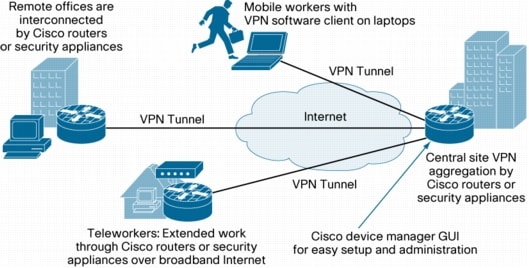

Contoh dalam bab ini menggambarkan konfigurasi VPN akses jarak jauh yang menggunakan Cisco Easy VPN dan terowongan IPSec untuk mengonfigurasi dan mengamankan koneksi antara klien jarak jauh dan jaringan perusahaan. Gambar 6-1 menunjukkan skenario penempatan yang khas.

Catatan Bahan dalam bab ini tidak berlaku untuk router seri Cisco 850. Router seri Cisco 850 tidak mendukung Cisco Easy VPN.

Gambar 6-1 Remote Access VPN Menggunakan Terowongan IPSec

Cisco Easy VPN

Fitur Cisco Easy VPN Client menghilangkan banyak pekerjaan konfigurasi yang membosankan dengan mengimplementasikan protokol klien Cisco Unity. This protocol allows most VPN parameters, such as internal IP addresses, internal subnet masks, DHCP server addresses, WINS server addresses, and split-tunneling flags, to be defined at a VPN server, such as a Cisco VPN 3000 series concentrator that is acting as an IPSec server.

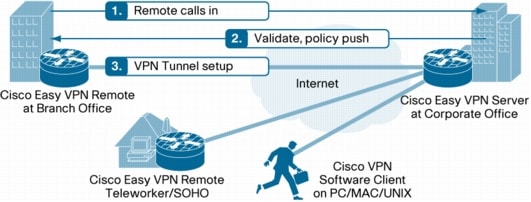

Perangkat berkemampuan VPN Server yang mudah dapat mengakhiri terowongan VPN yang diprakarsai oleh pekerja seluler dan jarak jauh yang menjalankan Cisco Easy VPN Remote Software pada PCS. Perangkat yang diaktifkan VPN Server yang mudah memungkinkan router jarak jauh bertindak sebagai node jarak jauh VPN yang mudah.

Fitur Cisco Easy VPN Client dapat dikonfigurasi dalam salah satu dari dua mode – mode klien atau mode ekstensi jaringan. Mode klien adalah konfigurasi default dan hanya memungkinkan perangkat di situs klien untuk mengakses sumber daya di situs pusat. Sumber daya di situs klien tidak tersedia untuk situs pusat. Mode ekstensi jaringan memungkinkan pengguna di situs pusat (di mana konsentrator seri VPN 3000 berada) untuk mengakses sumber daya jaringan di situs klien.

Setelah server IPSEC dikonfigurasi, koneksi VPN dapat dibuat dengan konfigurasi minimal pada klien IPSEC, seperti router akses seri Cisco 870 yang didukung. Ketika klien IPSEC memulai koneksi terowongan VPN, server IPSEC mendorong kebijakan IPSEC ke klien IPSEC dan membuat koneksi terowongan VPN yang sesuai.

Catatan Fitur Cisco Easy VPN Client mendukung konfigurasi hanya satu rekan tujuan. Jika aplikasi Anda memerlukan pembuatan beberapa terowongan VPN, Anda harus secara manual mengkonfigurasi parameter Terjemahan IPSEC VPN dan Alamat Jaringan/Peer Address Address (NAT/PAT) pada klien dan server.

Tugas konfigurasi

Lakukan tugas -tugas berikut untuk mengonfigurasi router Anda untuk skenario jaringan ini:

• Konfigurasikan kebijakan IKE

• Mengkonfigurasi Informasi Kebijakan Grup

• Terapkan konfigurasi mode ke peta crypto

• Mengaktifkan pencarian kebijakan

• Mengkonfigurasi transformasi dan protokol IPSEC

• Mengkonfigurasi metode dan parameter crypto IPSec

• Oleskan peta crypto ke antarmuka fisik

• Buat konfigurasi jarak jauh VPN yang mudah

Contoh yang menunjukkan hasil tugas konfigurasi ini disediakan di bagian “Contoh Konfigurasi”.

Catatan Prosedur dalam bab ini mengasumsikan bahwa Anda telah mengkonfigurasi fitur router dasar serta PPPOE atau PPPOA dengan NAT, DCHP dan VLAN. Jika Anda belum melakukan tugas konfigurasi ini, lihat Bab 1 “Konfigurasi Router Dasar,” Bab 3 “Mengkonfigurasi PPP Over Ethernet dengan Nat,” Bab 4 “Mengkonfigurasi PPP Over ATM dengan NAT,” dan Bab 5 “Mengkonfigurasi LAN dengan DHCP dan VLAN” yang sesuai untuk router Anda Anda Router Anda.

Catatan Contoh yang ditunjukkan dalam bab ini hanya merujuk pada konfigurasi titik akhir pada router Cisco 870 Series. Koneksi VPN apa pun mengharuskan kedua titik akhir dikonfigurasi dengan benar untuk berfungsi. Lihat dokumentasi konfigurasi perangkat lunak yang diperlukan untuk mengonfigurasi VPN untuk model router lainnya.

Konfigurasikan Kebijakan IKE

Lakukan langkah -langkah ini untuk mengonfigurasi kebijakan Internet Key Exchange (IKE), dimulai dalam mode konfigurasi global:

Perintah atau tindakan

Router (config)# Kebijakan Crypto Isakmp 1 Cisco Easy VPN pada router berbasis perangkat lunak Cisco IOS

Dokumentasi yang ditetapkan untuk produk ini berusaha menggunakan bahasa bebas bias. Untuk keperluan set dokumentasi ini, bebas bias didefinisikan sebagai bahasa yang tidak menyiratkan diskriminasi berdasarkan usia, kecacatan, jenis kelamin, identitas ras, identitas etnis, orientasi seksual, status sosial ekonomi, dan intersectionality. Pengecualian dapat ada dalam dokumentasi karena bahasa yang hardcoded dalam antarmuka pengguna perangkat lunak produk, bahasa yang digunakan berdasarkan dokumentasi RFP, atau bahasa yang digunakan oleh produk pihak ketiga yang direferensikan. Pelajari lebih lanjut tentang bagaimana Cisco menggunakan bahasa inklusif.

Cisco Easy VPN Solution Ikhtisar

Solusi VPN Cisco ® Easy (Gambar 1) menawarkan fleksibilitas, skalabilitas, dan kemudahan penggunaan untuk VPN situs-ke-situs dan akses jarak jauh:

• membuatnya lebih mudah dari sebelumnya bagi pelanggan dari semua ukuran untuk menggunakan VPN ke lokasi dengan staf teknis terbatas seperti kantor cabang kecil, pekerja tangan, dan pekerja seluler

• Menawarkan fleksibilitas yang belum pernah terjadi sebelumnya dalam pilihan dan dukungan perangkat VPN, memungkinkan router cisco, peralatan keamanan, dan klien VPN perangkat lunak untuk diintegrasikan ke dalam satu penyebaran tunggal

• Mengurangi kompleksitas manajemen penyebaran VPN skala besar dengan memusatkan manajemen VPN dengan kebijakan yang konsisten dan metode manajemen utama di semua perangkat VPN Cisco

Gambar 1. Cisco Easy VPN Solution Ikhtisar

Aplikasi: Penempatan Kantor Kecil

Untuk pekerja seluler dan telecommuters, tidak cukup memiliki koneksi berkinerja tinggi ke internet. Agar benar -benar efektif, pengguna ini membutuhkan akses lengkap dan aman ke sumber daya elektronik di Home Office, yang berarti membangun koneksi VPN dengan tingkat otentikasi yang tinggi dan kemampuan untuk mengenkripsi data. Solusi Cisco Easy VPN memungkinkan pekerja jarak jauh dan telekomunisasi dari kantor kecil atau kantor cabang perusahaan untuk membuat koneksi VPN di internet publik langsung ke rumah kantor mereka yang membuat sumber daya jaringan berkecepatan tinggi yang mereka butuhkan untuk melakukan pekerjaan mereka yang tersedia untuk mereka dengan biaya dari biaya koneksi aman alternatif alternatif alternatif alternatif alternatif alternatif alternatif alternatif alternatif mereka.

Sebelumnya, memberikan akses yang aman ke pekerja jarak jauh yang sering disyaratkan menggunakan Protokol Tunneling Point-to-Point (PPTP) untuk terhubung ke Home Office. Meskipun metode ini memungkinkan pengguna untuk mengakhiri koneksi yang aman ke kantor pusat mereka, terowongan PPTP tidak memberikan otentikasi pengguna, yang dapat menurunkan ambang keamanan keseluruhan dari koneksi. Metode alternatif untuk membangun koneksi yang aman dibatasi karena mereka tidak mendukung semua platform di seluruh jaringan.

Solusi Cisco Easy VPN terutama terdiri dari dua komponen operasional: Cisco Easy VPN Remote dan Cisco Easy VPN Server (Gambar 2).

Gambar 2. Solusi VPN Cisco Easy

Cisco Easy VPN Remote mewakili cabang atau sisi pengguna jarak jauh dari koneksi VPN. Berbagai perangkat dapat berpartisipasi sebagai remote VPN yang mudah, termasuk router berbasis perangkat lunak Cisco IOS ®, peralatan keamanan Cisco ASA, dan PC yang menjalankan perangkat lunak Cisco VPN Client.

Cisco Easy VPN Server adalah sisi headend dari terowongan VPN. Router berbasis perangkat lunak Cisco IOS, sakelar Cisco Catalyst ®, dan peralatan keamanan Cisco ASA dapat bertindak sebagai titik agregasi VPN yang mudah untuk ribuan perangkat jarak jauh VPN yang mudah, termasuk perangkat di Kantor Cabang, Teleworker, dan Situs Pekerja Seluler.

Cisco Easy VPN Server menggunakan dorongan kebijakan terpusat untuk mengirim kebijakan keamanan yang telah ditentukan dan parameter konfigurasi secara otomatis ke perangkat jarak jauh VPN yang mudah. Misalnya, parameter konfigurasi seperti alamat IP internal, masker subnet internal, alamat server DHCP, pemenang alamat server, dan bendera tunneling split dapat didorong ke perangkat jarak jauh. Ini menyederhanakan manajemen, menjadikannya ideal untuk kantor-kantor terpencil dengan sedikit dukungan TI, atau penyebaran Peralatan Pelanggan Besar (CPE) di mana tidak praktis untuk mengonfigurasi beberapa perangkat jarak jauh secara individual.

fitur dan keuntungan

Solusi Cisco Easy VPN menyediakan banyak fitur dan manfaat, termasuk:

• Integrasi jaringan: Perangkat lunak Cisco IOS memberikan solusi VPN canggih yang bekerja di beberapa topologi dan kasus penggunaan. Kunci untuk ini adalah integrasi jaringan-cara-cara di mana VPN dan layanan IP terintegrasi dalam perangkat serta di beberapa perangkat di jaringan.

• Kemudahan Manajemen: Cisco Easy VPN Solution menawarkan kemudahan manajemen yang berkelanjutan, dengan fitur -fitur seperti dorongan kebijakan terpusat dan arsitektur VPN mudah yang ditingkatkan (Virtual Tunnel Interface Integration).

• Otentikasi: Cisco Easy VPN mendukung proses dua tahap untuk mengautentikasi klien jarak jauh dan pengguna menggunakan otentikasi tingkat grup dan XAuth.

• Skalabilitas dan ketersediaan tinggi: Cisco Easy VPN Server dapat mengumpulkan ribuan perangkat jarak jauh, memungkinkan penyebaran yang sangat terukur. Dalam skenario ini, ketersediaan tinggi adalah pertimbangan utama. Beberapa mekanisme dibangun ke dalam solusi VPN Cisco Easy untuk membantu memastikan bahwa sejumlah besar situs tidak diambil oleh kegagalan perangkat atau konektivitas.

• Mengurangi biaya kepemilikan: Menggabungkan keamanan dan VPN pada satu perangkat-terutama router router cabang wajib dalam penghematan biaya awal serta perlindungan investasi dalam bentuk skalabilitas dan modularitas router karena kebutuhan bisnis diperluas. Dan dengan hanya satu solusi manajemen untuk dipelajari, kebutuhan pelatihan diminimalkan dan operasi yang sedang berlangsung disederhanakan. Router berbasis perangkat lunak Cisco IOS memberikan solusi all-in-one terbaik, scalable untuk perutean multiprotocol, keamanan perimeter, deteksi intrusi, dan VPN canggih, bersama dengan manajemen perangkat dan kemampuan pengelolaan yang terkemuka di industri.

Tabel 1 mencantumkan fitur integrasi jaringan utama dan manfaat dari solusi VPN Cisco Easy.

Tabel 1. Fitur dan manfaat integrasi jaringan

Deskripsi dan manfaat

Integrasi antarmuka virtual virtual virtual (VTI) yang ditingkatkan baru

• Arsitektur VPN mudah yang ditingkatkan menampilkan antarmuka virtual baru yang dapat dikonfigurasi secara langsung dengan IP Security (IPSEC) tanpa perlu merangkum protokol IPSec di dalam seperti enkapsulasi perutean generik (GRE). Manfaat integrasi jaringan meliputi:

• Atribut per-pengguna seperti kualitas layanan (QoS) -VTI memungkinkan konfigurasi kebijakan tanpa rasa sakit berdasarkan per-pengguna; memungkinkan administrator untuk proaktif dalam memberikan kinerja aplikasi yang diinginkan dan menjaga pengguna tetap produktif dan termotivasi

• Fitur spesifik terowongan-VTI memungkinkan setiap terowongan VPN cabang dikonfigurasi dengan set parameternya sendiri, memberikan fleksibilitas untuk menyesuaikan konfigurasi dan keamanan berdasarkan kebutuhan khusus situs

Integrasi Virtual Route Forwarding (VRF)

Integrasi VRF dengan VTI memungkinkan beberapa instance VRF diakhiri dalam beberapa antarmuka, memfasilitasi penyedia layanan skala besar dan pengalihan label multiprotocol perusahaan (MPLS).

Traversal Firewall berbasis TCP

Paket IPSEC TCP dapat diangkut melalui perangkat firewall pihak ketiga, mengaktifkan koneksi yang aman di mana payload keamanan enkapsulasi standar (ESP) atau port protokol datagram pengguna (UDP) tidak diterima atau diizinkan.

Integrasi Terjemahan Alamat Jaringan (NAT)

NAT Integrasi alamat dan menyelesaikan ketidakcocokan yang diketahui antara IPSEC dan NAT dengan mendukung transparansi NAT di bawah UDP Port 500 (RFC 3947)

SafeNet Client mengikat ke grup konfigurasi klien dengan menggunakan Asosiasi Keamanan Internet tertentu dan Alamat Lokal Protokol Manajemen Utama (ISAKMP). Pelanggan yang berbeda dapat menggunakan identitas rekan yang sama dan kunci ISAKMP dengan menggunakan alamat terminasi lokal yang berbeda.

Beberapa kemampuan kemudahan utama di Cisco Easy VPN meliputi:

• Pembaruan Kebijakan Dinamis: Memungkinkan operator jaringan atau penyedia layanan untuk mengubah peralatan dan konfigurasi jaringan sesuai kebutuhan, tanpa menyentuh perangkat pengguna akhir. Server VPN yang mudah menekan kebijakan keamanan terbaru saat dan bila diperlukan, meminimalkan konfigurasi manual dan kesalahan operator, sehingga mengurangi panggilan layanan tambahan.

• Peningkatan Arsitektur VPN Easy (Integrasi VTI): Sangat menyederhanakan persyaratan konfigurasi di headend serta cabang jarak jauh. Layanan IP dapat dikonfigurasi menggunakan antarmuka virtual-templat (atau diunduh dari otentikasi, otorisasi, dan server [AAA] akuntansi), dan pada waktu koneksi, instance VTI dikloning secara dinamis dari templat ini. Tidak perlu secara manual membuat set perintah konfigurasi yang serupa untuk setiap situs jarak jauh. Easy VPN yang ditingkatkan tidak mendukung protokol perutean; Namun, ini bekerja dengan baik dengan injeksi rute terbalik (RRI) untuk mendistribusikan informasi jangkauan untuk berbagai subnet.

• Perangkat Keras VPN Klien: Memungkinkan router VPN atau alat keamanan untuk bertindak sebagai klien VPN, memproses enkripsi atas nama pengguna PC di LAN. Ini menghilangkan kebutuhan bagi pengguna akhir untuk membeli dan mengonfigurasi perangkat VPN eksternal.

• Cisco Easy VPN dan Cisco Unity ® Framework: Mengurangi masalah interoperabilitas antara berbagai klien VPN perangkat lunak berbasis PC, solusi VPN berbasis perangkat keras eksternal, dan aplikasi VPN lainnya.

Dinamika (i.e., On-permintaan dan otomatis) Sifat fitur dorongan kebijakan Cisco Easy VPN adalah pusat untuk secara signifikan menyederhanakan peluncuran VPN ke kantor kantor kecil, pekerja telak, dan remote/cabang. Tabel 2 di bawah ini mencantumkan fitur dan manfaat dorongan kebijakan utama.

Meja 2. Fitur dan manfaat dorongan kebijakan terpusat

Deskripsi dan manfaat

Konfigurasi proxy browser

Fitur ini memungkinkan server VPN yang mudah untuk secara otomatis mendorong server proxy ke perangkat jarak jauh tanpa intervensi manual. Pengaturan proxy asli pada remote juga secara otomatis dikembalikan setelah pemutusan.

Konektivitas LAN dapat disimpan dalam koneksi non-split-tunnel. Ini memungkinkan sumber daya lokal seperti printer dan server tetap dapat dijangkau ketika koneksi yang aman dibuat.

Login Banner (untuk klien perangkat keras)

Server VPN yang mudah mendorong spanduk ke perangkat jarak jauh, di mana spanduk dapat digunakan selama Otentikasi Perpanjangan (XAuth) dan aktivasi berbasis web. Pesan yang dipersonalisasi dapat ditampilkan di perangkat jarak jauh saat pertama kali terowongan VPN mudah diangkat.

Peningkatan Otomatis (untuk klien perangkat lunak)

Server VPN yang mudah dapat dikonfigurasi untuk menyediakan mekanisme otomatis untuk peningkatan perangkat lunak ke klien VPN yang mudah.

Pembaruan Konfigurasi Otomatis

Server VPN yang mudah dapat dikonfigurasi untuk menyediakan mekanisme otomatis untuk peningkatan perangkat lunak dan firmware pada klien jarak jauh VPN yang mudah. Perubahan konfigurasi apa pun dapat didorong ke sejumlah klien, tanpa perlu menyentuhnya.

Dorongan kebijakan pusat untuk firewall klien terintegrasi

Fitur ini memungkinkan server VPN mudah berbasis perangkat lunak Cisco IOS untuk mengkonfigurasi firewall pribadi pada mesin klien, memungkinkan keamanan yang lebih baik terhadap terowongan terpisah. Server EasyVPN dapat memilih untuk tidak mengizinkan klien yang tidak memiliki kebijakan konfigurasi firewall terbaru untuk bergabung dengan VPN.

Proxy Klien DHCP dan DNS Terdistribusi

Server VPN yang mudah bertindak sebagai klien DHCP proxy, memperoleh alamat IP dari server DHCP, dan mendorong alamat IP ke klien. Dengan fitur ini, Cisco Easy VPN Server dapat menetapkan alamat IP ke klien dari server DHCP perusahaan, membuat manajemen alokasi alamat IP terpusat.

Tunneling terpisah memungkinkan lalu lintas yang ditentukan internet untuk dikirim tidak terenkripsi langsung ke internet. Tanpa fitur ini, semua lalu lintas dikirim ke perangkat headend dan kemudian dialihkan ke sumber daya tujuan (menghilangkan jaringan perusahaan dari jalur untuk akses web). Split Tunneling menyediakan penggunaan sumber daya TI perusahaan yang lebih efisien, membebaskan bandwidth bagi mereka yang mengakses data dan aplikasi misi-kritis dari lokasi terpencil.

Pisahkan dukungan DNS

Split-DNS memungkinkan klien VPN yang mudah untuk bertindak sebagai proxy DNS, mengarahkan kueri internet ke server DNS ISP dan mengarahkan permintaan DNS perusahaan ke server DNS perusahaan.

Tabel 3 mencantumkan fitur otentikasi utama dan manfaat dari solusi VPN Cisco Easy.

Tabel 3. Fitur dan manfaat otentikasi

Deskripsi dan manfaat

Bertindak sebagai klien RADIUS, melakukan otentikasi pengguna melalui radius, melakukan otentikasi dan otorisasi lokal, dan informasi sesi akuntansi pendukung.

Mendukung sertifikat digital untuk otentikasi titik akhir terowongan.

Meningkatkan skema enkripsi untuk mengaburkan kata sandi dalam perangkat lunak Cisco iOS dengan menggunakan cipher yang lebih kuat.

Terowongan Aktifkan pada Lalu Lintas yang Menarik (ACL Trigger)

Terowongan aman dapat dibangun berdasarkan lalu lintas menarik yang ditentukan dalam daftar kontrol akses (ACL). Kemampuan untuk mengontrol, pada tingkat granular, yang lalu lintas dienkripsi mengurangi potensi limbah bandwidth.

Intercept Web untuk XAuth

Menyediakan antarmuka HTTP untuk memasukkan kredensial XAuth ke klien perangkat keras berbasis perangkat lunak Cisco IOS. Ini menghilangkan kebutuhan menggunakan CLI untuk masuk, dan memungkinkan pengguna untuk mengotentikasi seluruh perangkat daripada hanya satu port.

Memberikan opsi untuk memotong terowongan, memungkinkan akses internet yang tidak terenkripsi untuk anggota rumah tangga.

Kata sandi kedaluwarsa menggunakan AAA

Pengguna klien VPN dapat memasukkan kata sandi baru setelah kata sandi lama kedaluwarsa.

Skalabilitas dan ketersediaan tinggi

Tabel 4 mencantumkan fitur ketersediaan tinggi dan skalabilitas utama dan manfaat dari solusi VPN Cisco Easy.

Tabel 4. Fitur dan manfaat skalabilitas dan ketersediaan tinggi

Deskripsi dan manfaat

Injeksi rute terbalik (RRI)

Untuk VPN yang membutuhkan ketersediaan tinggi atau penyeimbangan beban, RRI menyederhanakan desain jaringan. RRI Membuat rute untuk setiap jaringan jarak jauh atau host pada perangkat headend untuk memungkinkan perambatan rute dinamis.

Dead Peer Detection (DPD) dan Keepalives

DPD sangat ideal untuk lingkungan di mana pelanggan menginginkan failover antara konsentrator pada subnet yang berbeda. Router menanyakan peer Ike secara berkala, memungkinkan deteksi sebelumnya dari rekan mati.

Hot Standby Router Protocol (HSRP)

HSRP menyediakan ketersediaan jaringan yang tinggi dengan merutekan lalu lintas IP dari host di jaringan Ethernet tanpa mengandalkan ketersediaan router tunggal mana pun. Saat digunakan bersama, RRI dan HSRP memberikan desain jaringan yang lebih andal untuk VPN dan mengurangi kompleksitas dalam mengkonfigurasi rekan jarak jauh.

IPSEC Stateful Failover

Failover stateful memungkinkan router untuk melanjutkan memproses dan meneruskan paket IPSEC setelah pemadaman yang direncanakan atau tidak direncanakan terjadi.

Pemulihan Indeks Parameter Keamanan Tidak Valid (SPI)

Penerimaan pesan SPI yang tidak valid secara otomatis memicu penerima untuk memulai pertukaran kunci baru. Untuk rekan Ike yang tidak mendukung Keepalives atau DPD, pemulihan SPI yang tidak valid membantu menyinkronkan kembali rekan setelah failover.

Beberapa rekan cadangan

Fitur ini memungkinkan dukungan untuk beberapa konfigurasi rekan secara lokal di router.

Reaktivasi sebaya primer

Jika koneksi terowongan VPN primer hilang, klien VPN yang mudah akan terus mengulangi koneksi dengan rekan primer setelah failover terjadi. Setelah rekan utama tersedia, koneksi dibangun kembali dan koneksi ke cadangan jatuh.

Terowongan ganda jarak jauh

Fitur ini memungkinkan Anda untuk mengkonfigurasi beberapa terowongan VPN mudah yang memiliki antarmuka dalam dan luar yang umum untuk menghubungkan dua rekan ke dua server VPN yang berbeda secara bersamaan.

IPSEC Asosiasi Keamanan Tunggal

Fitur ini mengatur satu terowongan IPSec, terlepas dari jumlah beberapa subnet yang didukung dan ukuran daftar split-termasuk. Penggunaan sumber daya pada router VPN berkurang, meningkatkan kemampuan mereka untuk skala.

Balancing beban server

Perangkat lunak Cisco IOS memilih server berdasarkan algoritma penyeimbangan beban yang dikonfigurasi. Jika salah satu server gagal, semua permintaan yang masuk secara dinamis dialihkan ke server yang tersisa.

Mengurangi total biaya kepemilikan

Solusi Cisco Easy VPN membantu bisnis mengurangi total biaya kepemilikan mereka dalam beberapa cara:

• Pengurangan pengeluaran modal: Solusi berbasis perangkat lunak Cisco IOS terintegrasi mengurangi biaya pengadaan awal bila dibandingkan dengan menggunakan peralatan terpisah yang terpisah. Perangkat lunak klien VPN disertakan dengan solusi, memberikan dukungan untuk pengguna akses jarak jauh tanpa memerlukan lisensi fitur tambahan.

• Mengurangi biaya pelatihan: Cisco Easy VPN fitur dapat dikonfigurasi dengan Cisco IOS CLI standar, memungkinkan operator jaringan untuk mengatur dan memecahkan masalah solusi dengan mudah dan intuitif tanpa pelatihan yang luas; tidak perlu mempelajari perangkat keras dan perangkat lunak baru.

• Biaya Operasi yang lebih rendah: Penyebaran besar manfaat dari kemampuan dorongan kebijakan terpusat yang meminimalkan intervensi manusia selama perubahan berkelanjutan ke perangkat keras dan perangkat lunak jarak jauh. Untuk penyebaran yang lebih kecil, Cisco Easy VPN dapat dikonfigurasi dengan aplikasi manajemen perangkat yang disertakan, Cisco Router dan Security Device Manager (SDM). Wizards Cisco SDM yang mudah digunakan memungkinkan konfigurasi routing, QoS, VPN, dan fitur keamanan (e.G., Kebijakan Firewall Default yang Disetujui Cisco TAC), serta pemantauan log firewall real-time.

• Biaya dukungan dan pemeliharaan yang lebih rendah: Perangkat terpadu tunggal berarti kontrak dukungan tunggal, lebih lanjut mengurangi biaya berkelanjutan yang terkait dengan banyak perangkat. Selain itu, mengelola vendor tunggal jauh lebih sederhana daripada mengelola banyak hubungan.

Tabel 5 mencantumkan jumlah terowongan Cisco Easy VPN yang didukung berdasarkan platform Cisco.

Tabel 5. Jumlah terowongan yang didukung per platform

Jumlah maksimum terowongan VPN mudah

Cisco 800 Series Router Layanan Terpadu

Cisco 1800 (semua 18xx kecuali 1841) Router Layanan Terpadu

Cisco 1841 Router Layanan Terpadu dengan Modul Integrasi Lanjutan 1 (AIM-VPN/SSL-1)

Cisco 1941 Router layanan terintegrasi dengan modul crypto on-board

Router Layanan Terpadu Seri Cisco 2800 dengan AIM-VPN/SSL-2

Seri Cisco 2900 Router Layanan Terpadu dengan Crypto On-Board

Cisco 3825 Router Layanan Terpadu dengan AIM-SSL-3

Cisco 3925 Router Layanan Terpadu dengan SPE-100

Cisco 3845 Router Layanan Terpadu dengan AIM-SSL-3

Cisco 3945 Router Layanan Terpadu dengan SPE-150

Cisco ASR 1000 Series Router

Router Seri Cisco 7200 dengan Modul Akselerasi VPN 2+ (VAM2+)

Cisco 7201/7301 Router dengan VAM2+

Router Cisco 7200VXR dengan VPN Services Adapter (VSA)

Router seri Cisco 7600 dengan IPSEC VPN Shared Port Adapter (SPA)

Cisco Catalyst 6500 Series Switches dengan IPSEC VPN SPA atau VSPA

Tabel 6 mencantumkan persyaratan sistem untuk perangkat lunak Cisco Easy VPN pada router Cisco dan beralih menjalankan perangkat lunak Cisco IOS.

Tabel 6. Persyaratan sistem

Panduan Pengguna untuk Cisco Security Manager 4.22

Dokumentasi yang ditetapkan untuk produk ini berusaha menggunakan bahasa bebas bias. Untuk keperluan set dokumentasi ini, bebas bias didefinisikan sebagai bahasa yang tidak menyiratkan diskriminasi berdasarkan usia, kecacatan, jenis kelamin, identitas ras, identitas etnis, orientasi seksual, status sosial ekonomi, dan intersectionality. Pengecualian dapat ada dalam dokumentasi karena bahasa yang hardcoded dalam antarmuka pengguna perangkat lunak produk, bahasa yang digunakan berdasarkan dokumentasi RFP, atau bahasa yang digunakan oleh produk pihak ketiga yang direferensikan. Pelajari lebih lanjut tentang bagaimana Cisco menggunakan bahasa inklusif.

Isi buku

Isi buku

- Dasar -dasar menggunakan Manajer Keamanan

- Memulai dengan Manajer Keamanan

- Mempersiapkan perangkat untuk manajemen

- Mengelola inventaris perangkat

- Mengelola kegiatan

- Mengelola kebijakan

- Mengelola Objek Kebijakan

- Mengelola FlexConfigs

- Mengelola penyebaran

- Pemecahan Masalah Komunikasi dan Penyebaran Perangkat

- Mengelola Server Manajer Keamanan

- Mengkonfigurasi Pengaturan Administratif Manajer Keamanan

- Pengantar Layanan Firewall

- Mengelola kebijakan firewall yang sadar identitas

- Mengelola Kebijakan Firewall TrustSec

- Mengelola Aturan AAA Firewall

- Mengelola aturan akses firewall

- Mengelola Aturan Inspeksi Firewall

- Mengelola Aturan Filter Web Firewall

- Mengelola Aturan Filter Lalu Lintas Botnet Firewall

- Bekerja dengan Keamanan Web Scansafe

- Mengelola Aturan Firewall Berbasis Zona

- Mengelola Zona Lalu Lintas

- Mengelola Aturan Firewall Transaparent

- Mengkonfigurasi Terjemahan Alamat Jaringan

- Mengelola VPN situs-ke-situs: Dasar-dasar

- Mengkonfigurasi kebijakan IKE dan IPSEC

- VPN GRE dan DM

- VPN mudah

- VPN transportasi terenkripsi grup (get)

- Mengelola VPN akses jarak jauh: Dasar -dasar

- Mengelola VPN akses jarak jauh di ASA dan PIX 7.0+ perangkat

- Mengelola kebijakan akses dinamis untuk VPN akses jarak jauh (ASA 8.0+ perangkat)

- Mengelola VPN akses jarak jauh di iOS dan PIX 6.3 perangkat

- Mengkonfigurasi Objek Kebijakan untuk VPN akses jarak jauh

- Menggunakan tampilan peta

- Memulai dengan konfigurasi IPS

- Mengelola Antarmuka Perangkat IPS

- Mengkonfigurasi Sensor Virtual

- Mendefinisikan tanda tangan IPS

- Mengkonfigurasi Aturan Tindakan Acara

- Mengelola Deteksi Anomali IPS

- Mengkonfigurasi Korelasi Global

- Mengkonfigurasi Pengontrol Respons Serangan untuk memblokir dan membatasi tingkat

- Mengelola sensor IPS

- Mengkonfigurasi router IPS iOS

- Mengelola perangkat firewall

- Mengkonfigurasi Kebijakan Menjembatani pada Perangkat Firewall

- Mengkonfigurasi Kebijakan Administrasi Perangkat pada Perangkat Firewall

- Mengkonfigurasi Pengaturan Akses Perangkat di Perangkat Firewall

- Mengkonfigurasi Failover

- Mengkonfigurasi Nama Host, Sumber Daya, Akun Pengguna, dan SLA

- Mengkonfigurasi Pengaturan Akses Server di Perangkat Firewall

- Mengkonfigurasi Pengaturan Akses Server FXOS di Perangkat Seri FirePower 2100

- Mengkonfigurasi Kebijakan Pencatatan di Perangkat Firewall

- Mengkonfigurasi Kebijakan Multicast di Perangkat Firewall

- Mengkonfigurasi Kebijakan Routing di Perangkat Firewall

- Mengkonfigurasi Kebijakan Keamanan di Perangkat Firewall

- Mengkonfigurasi Aturan Kebijakan Layanan tentang Perangkat Firewall

- Mengkonfigurasi konteks keamanan pada perangkat firewall

- Preferensi pengguna

- Mengelola router

- Mengkonfigurasi antarmuka router

- Administrasi Perangkat Router

- Mengkonfigurasi Kebijakan Identitas

- Mengkonfigurasi kebijakan penebangan

- Mengkonfigurasi Kualitas Layanan

- Mengkonfigurasi kebijakan perutean

- Mengelola Cisco Catalyst Switch dan Cisco 7600 Series Router

- Melihat acara

- Mengelola laporan

- Pemantauan Kesehatan dan Kinerja

- Menggunakan pemantauan eksternal, pemecahan masalah, dan alat diagnostik

- Menggunakan Image Manager

Temukan pertandingan di buku ini

Masuk untuk menyimpan konten

Bahasa yang tersedia

Opsi unduh

Judul buku

Panduan Pengguna untuk Cisco Security Manager 4.22

VPN mudah

- PDF – Buku Lengkap (44.67 MB) PDF – Bab ini (1.06 MB) Lihat dengan Adobe Reader di berbagai perangkat

Hasil

Diperbarui: 10 November 2020

Bab: VPN mudah

Isi Bab

- VPN mudah

- Memahami VPN yang mudah

- VPN mudah dengan cadangan dial

- VPN mudah dengan ketersediaan tinggi

- VPN mudah dengan antarmuka terowongan virtual dinamis

- Mode Konfigurasi VPN Mudah

- Mudah VPN dan Ike Extended Authentication (XAuth)

- Tinjauan Konfigurasi VPN Mudah

- Catatan penting tentang konfigurasi VPN yang mudah

- Mengkonfigurasi Objek Kebijakan Kredensial

- Mengkonfigurasi VTI Dinamis untuk VPN yang mudah

VPN mudah

Easy VPN adalah topologi VPN hub-and-spoke yang dapat digunakan dengan berbagai router, pix, dan perangkat ASA. Kebijakan didefinisikan sebagian besar di hub dan didorong ke perangkat VPN yang jauh dari jarak jauh, memastikan bahwa klien memiliki kebijakan terkini sebelum membuat koneksi yang aman.

Bab ini berisi topik -topik berikut:

Memahami VPN yang mudah

VPN mudah menyederhanakan penyebaran VPN untuk kantor jarak jauh. Dengan VPN yang mudah, kebijakan keamanan yang ditentukan di ujung kepala didorong ke perangkat VPN jarak jauh, memastikan bahwa klien memiliki kebijakan terkini sebelum membuat koneksi yang aman.

Manajer Keamanan Mendukung Konfigurasi Kebijakan VPN Mudah di Topologi VPN Hub-dan. Dalam konfigurasi seperti itu, sebagian besar parameter VPN didefinisikan pada server VPN yang mudah, yang bertindak sebagai perangkat hub. Kebijakan IPSEC yang dikelola secara terpusat didorong ke perangkat klien VPN yang mudah oleh server, meminimalkan konfigurasi perangkat jarak jauh (berbicara).

Server VPN yang mudah dapat berupa router Cisco iOS, pix firewall, atau perangkat seri ASA 5500. Klien VPN yang mudah didukung di PIX 501, 506, 506E Firewall Running Pix 6.3, router seri Cisco 800-3900, dan perangkat ASA 5505 menjalankan rilis perangkat lunak ASA 7.2 atau lebih baru.

Dimulai dengan versi 4.17, Cisco Security Manager memberikan dukungan VPN yang mudah dengan BVI. Biasanya, VPN mudah menentukan antarmuka tingkat keamanan tertinggi dan terendah selama Asa Startup. Antarmuka tingkat keamanan terendah digunakan sebagai antarmuka eksternal di mana klien VPN memulai terowongan ke head-end, dan antarmuka tingkat keamanan tertinggi digunakan sebagai antarmuka yang diamankan internal.

Pada platform ASA5506, konfigurasi default mencakup BVI dengan antarmuka tingkat keamanan tertinggi 100 dengan tingkat keamanan antarmuka anggotanya juga ditetapkan di level 100, bersama dengan antarmuka eksternal dengan tingkat keamanan 0 (nol). Klien VPN menolak dua atau lebih antarmuka yang memiliki tingkat keamanan tertinggi yang sama. VPN mudah menentukan bahwa ada lebih dari dua antarmuka dengan tingkat keamanan tertinggi yang sama dan karenanya klien VPN tidak diaktifkan.

Untuk mengatasi masalah ini, VPNClient Secure Interface CLI diperkenalkan untuk semua perangkat ASA 5506, 5508, dan 5512 [X/H/W] dari ASA 9.9 (2) dan seterusnya. Dengan demikian, untuk mendukung CLI di Cisco Security Manager, mulai dari versi 4.17, komponen baru “Antarmuka klien VPN” diperkenalkan di Hub & Spoke Topology of Type (Easy VPN).

Catatan Beberapa kebijakan yang digunakan dalam topologi VPN mudah mirip dengan yang digunakan dalam VPN akses jarak jauh. Dalam VPN akses jarak jauh, kebijakan dikonfigurasi antara server dan PC jarak jauh yang menjalankan perangkat lunak klien VPN, sedangkan, dalam topologi VPN yang mudah di lokasi, klien adalah perangkat perangkat keras. Bagian ini berisi topik berikut:

- VPN mudah dengan cadangan dial

- VPN mudah dengan ketersediaan tinggi

- VPN mudah dengan antarmuka terowongan virtual dinamis

- Mode Konfigurasi VPN Mudah

- Mudah VPN dan Ike Extended Authentication (XAuth)

- Tinjauan Konfigurasi VPN Mudah

- Catatan penting tentang konfigurasi VPN yang mudah

VPN mudah dengan cadangan dial

Panggil Cadangan Untuk VPN Mudah Memungkinkan Anda Mengkonfigurasi Sambungan Terowongan Cadangan Dial di Perangkat Klien Jarak Jauh Anda. Fitur cadangan diaktifkan hanya ketika lalu lintas nyata siap dikirim, menghilangkan kebutuhan untuk dialup mahal atau tautan ISDN yang harus dibuat dan dipelihara bahkan ketika tidak ada lalu lintas.

Catatan Cadangan VPN Dial Mudah Dapat Dikonfigurasi Hanya pada Klien Jarak Jauh yang Menjalankan Router Menjalankan IOS Versi 12.3 (14) t atau lebih baru. Dalam konfigurasi VPN yang mudah, ketika perangkat jarak jauh mencoba untuk terhubung ke server dan IP yang dilacak tidak lagi dapat diakses, koneksi utama dirobohkan dan koneksi baru dibuat di atas terowongan cadangan VPN yang mudah ke server. Jika hub primer tidak dapat dicapai, konfigurasi primer beralih ke hub failover dengan konfigurasi primer yang sama dan tidak ke konfigurasi cadangan.

Hanya satu konfigurasi cadangan yang didukung untuk setiap konfigurasi VPN mudah primer. Setiap antarmuka bagian dalam harus menentukan konfigurasi VPN primer dan cadangan yang mudah. Pelacakan rute statis IP harus dikonfigurasi untuk cadangan dial untuk bekerja pada perangkat jarak jauh VPN yang mudah. Konfigurasi pelacakan objek tidak tergantung pada konfigurasi cadangan dial jarak jauh VPN yang mudah. Detail pelacakan objek ditentukan dalam berbicara’s Edit Kotak Dialog Endpoints.

Untuk informasi lebih lanjut tentang cadangan dial, lihat Mengkonfigurasi Pencadangan Dial.

VPN mudah dengan ketersediaan tinggi

Anda dapat mengonfigurasi ketersediaan tinggi (HA) pada perangkat dalam topologi VPN yang mudah. Ketersediaan tinggi menyediakan cadangan perangkat otomatis saat dikonfigurasi pada router Cisco iOS atau Catalyst 6500/7600 perangkat yang menjalankan IP over Lans. Anda dapat membuat grup HA yang terdiri dari dua atau lebih perangkat hub di VPN mudah Anda yang menggunakan Hot Standby Routing Protocol (HSRP) untuk memberikan failover perangkat otomatis yang transparan dan transparan. Untuk informasi lebih lanjut, lihat Mengkonfigurasi Ketersediaan Tinggi di Topologi VPN Anda.

VPN mudah dengan antarmuka terowongan virtual dinamis

Fitur IPSec Virtual Tunnel Interface (VTI) menyederhanakan konfigurasi terowongan GRE yang perlu dilindungi oleh IPSEC untuk tautan akses jarak jauh. VTI adalah antarmuka yang mendukung IPSec Tunneling, dan memungkinkan Anda untuk menerapkan perintah antarmuka secara langsung ke terowongan IPSec. Konfigurasi antarmuka terowongan virtual mengurangi overhead karena tidak memerlukan pemetaan statis sesi IPSEC ke antarmuka fisik tertentu di mana peta crypto diterapkan.

IPSEC VTIS mendukung lalu lintas terenkripsi unicast dan multicast pada antarmuka fisik apa pun, seperti dalam kasus beberapa jalur. Lalu lintas dienkripsi atau didekripsi saat diteruskan dari atau ke antarmuka terowongan dan dikelola oleh tabel routing IP. Perutean IP dinamis atau statis dapat digunakan untuk merutekan lalu lintas ke antarmuka virtual. Menggunakan routing IP untuk meneruskan lalu lintas ke antarmuka terowongan menyederhanakan konfigurasi VPN IPSec dibandingkan dengan proses yang lebih kompleks menggunakan daftar kontrol akses (ACL) dengan peta crypto. Fungsi VTIS dinamis seperti antarmuka nyata lainnya sehingga Anda dapat menerapkan kualitas layanan (QoS), firewall, dan layanan keamanan lainnya segera setelah terowongan aktif.

VTIS Dinamis Gunakan Infrastruktur Template Virtual untuk Instantiasi Dinamis dan Manajemen Antarmuka IPSEC. Dalam topologi VPN yang mudah, Manajer Keamanan secara implisit membuat antarmuka template virtual untuk perangkat. Jika perangkat adalah hub, pengguna harus memberikan alamat IP pada hub yang akan digunakan sebagai antarmuka template virtual – ini dapat berupa subnet (kumpulan alamat) atau loopback yang ada atau antarmuka fisik yang ada. Di berbicara, antarmuka template virtual dibuat tanpa alamat IP.

Di Security Manager, Anda mengkonfigurasi VTI dinamis di halaman proposal VPN IPSEC yang mudah. Lihat Mengkonfigurasi VTI Dinamis untuk Mudah VPN.

Catatan

- Dynamic VTI hanya dapat dikonfigurasi dalam topologi VPN Easy Hub-and-spoke pada router yang menjalankan iOS versi 12.4 (2) t dan lebih baru, kecuali 7600 perangkat. Ini tidak didukung pada firewall pix, perangkat ASA, atau sakelar Catalyst 6000 Series.

- Tidak semua hub/jari -jari memerlukan konfigurasi VTI dinamis selama penemuan atau penyediaan. Anda dapat memperluas topologi VPN mudah yang ada (termasuk router yang tidak mendukung DVTI) untuk menambahkan router yang mendukung DVTI.

- Dynamic VTI didukung hanya pada server, hanya klien (jika server tidak mendukung DVTI), atau klien dan server.

- Anda tidak dapat mengonfigurasi ketersediaan tinggi pada hub/server yang telah dikonfigurasi dengan DVTI.

- Anda juga dapat mengonfigurasi VTI dinamis di VPN akses jarak jauh. Untuk informasi lebih lanjut, lihat Mengkonfigurasi IPSec Access Dinamis VTI/VRF di Remote Access VPN (Perangkat IOS).

Mode Konfigurasi VPN Mudah

VPN mudah dapat dikonfigurasi dalam tiga mode – client, ekstensi jaringan, dan ekstensi jaringan plus.

- Mode Klien – Konfigurasi default yang memungkinkan perangkat di situs klien untuk mengakses sumber daya di situs pusat, tetapi melarang akses ke situs pusat untuk sumber daya di situs klien. Dalam mode klien, alamat IP tunggal didorong ke klien jarak jauh dari server saat koneksi VPN dibuat. Alamat ini biasanya merupakan alamat yang dapat dirutekan di ruang alamat pribadi dari jaringan pelanggan. Semua lalu lintas melewati terowongan VPN mudah mengalami penerjemahan alamat port (PAT) ke alamat IP yang didorong tunggal itu.

- Mode Ekstensi Jaringan – Memungkinkan pengguna di situs pusat untuk mengakses sumber daya jaringan di situs klien, dan memungkinkan PC klien dan host akses langsung ke PC dan host di situs pusat. Mode Ekstensi Jaringan Menentukan bahwa host di ujung klien terowongan VPN harus diberikan alamat IP yang sepenuhnya dapat dirutekan dan dapat dijangkau oleh jaringan tujuan. Perangkat di kedua ujung koneksi akan membentuk satu jaringan logis. Pat tidak digunakan, jadi host di ujung klien memiliki akses langsung ke host di jaringan tujuan. Dengan kata lain, server VPN yang mudah (hub) memberikan alamat yang dapat dirutekan kepada klien VPN yang mudah (berbicara), sedangkan seluruh LAN di belakang klien tidak akan menjalani PAT.

- Mode Ekstensi Jaringan Plus – Peningkatan untuk Mode Ekstensi Jaringan, yang hanya dapat dikonfigurasi pada router iOS. Ini memungkinkan alamat IP yang diterima melalui konfigurasi mode untuk secara otomatis ditetapkan ke antarmuka loopback yang tersedia. Alamat IP ini dapat digunakan untuk menghubungkan ke router Anda untuk manajemen jarak jauh dan pemecahan masalah (ping, telnet, dan shell aman). Jika Anda memilih opsi ini.

Anda mengonfigurasi mode dalam kebijakan Karakteristik Koneksi Klien seperti yang dijelaskan dalam Mengkonfigurasi Karakteristik Koneksi Klien untuk VPN yang mudah.

Topik-topik terkait

- Catatan penting tentang konfigurasi VPN yang mudah

- Memahami VPN yang mudah

Mudah VPN dan Ike Extended Authentication (XAuth)

Saat menegosiasikan parameter terowongan untuk membuat terowongan IPSec dalam konfigurasi VPN yang mudah, Ike Extended Authentication (XAuth) menambahkan tingkat otentikasi lain yang mengidentifikasi pengguna yang meminta koneksi IPSec. Jika server VPN dikonfigurasi untuk XAuth, klien menunggu tantangan nama pengguna/kata sandi setelah IKE Security Association (SA) telah ditetapkan. Ketika pengguna akhir menanggapi tantangan, respons diteruskan ke rekan IPSEC untuk tingkat otentikasi tambahan.

Informasi yang dimasukkan diperiksa terhadap entitas otentikasi menggunakan protokol otentikasi, otorisasi, dan akuntansi (AAA) seperti RADIUS dan TACACS+. Kartu token juga dapat digunakan melalui proxy AAA. Selama XAuth, atribut khusus pengguna dapat diambil jika kredensial pengguna tersebut divalidasi melalui radius.

Catatan Server VPN yang dikonfigurasi untuk menangani klien jarak jauh harus selalu dikonfigurasi untuk menegakkan otentikasi pengguna. Manajer Keamanan Memungkinkan Anda untuk menyimpan nama pengguna dan kata sandi XAuth pada perangkat itu sendiri sehingga Anda tidak perlu memasukkan kredensial ini secara manual setiap kali terowongan VPN mudah didirikan. Informasi disimpan di perangkat’file konfigurasi dan digunakan setiap kali terowongan dibuat. Menyimpan kredensial di perangkat’File konfigurasi S biasanya digunakan jika perangkat dibagikan di antara beberapa PC dan Anda ingin menjaga terowongan VPN sepanjang waktu, atau jika Anda ingin perangkat secara otomatis membuka terowongan setiap kali ada lalu lintas yang akan dikirim.

Menyimpan kredensial di perangkat’Namun, file konfigurasi S dapat membuat risiko keamanan, karena siapa pun yang memiliki akses ke konfigurasi perangkat dapat memperoleh informasi ini. Metode alternatif untuk otentikasi XAuth adalah secara manual memasukkan nama pengguna dan kata sandi setiap kali XAuth diminta. Anda dapat memilih apakah akan menggunakan jendela browser web atau konsol router untuk memasukkan kredensial. Menggunakan interaksi berbasis web, halaman login dikembalikan, di mana Anda dapat memasukkan kredensial untuk mengotentikasi terowongan VPN. Setelah terowongan VPN muncul, semua pengguna di belakang situs jarak jauh ini dapat mengakses LAN perusahaan tanpa diminta lagi untuk nama pengguna dan kata sandi. Atau, Anda dapat memilih untuk memotong terowongan VPN dan hanya terhubung ke internet, dalam hal ini kata sandi tidak diperlukan.

Aktivasi Terowongan VPN Mudah

Jika kredensial perangkat (nama pengguna dan kata sandi XAuth) disimpan pada perangkat itu sendiri, Anda harus memilih metode aktivasi terowongan untuk klien router iOS. Dua opsi tersedia:

- Otomatis – Terowongan VPN yang mudah ditetapkan secara otomatis saat konfigurasi VPN yang mudah dikirim ke file konfigurasi perangkat. Jika terowongan keluar atau gagal, terowongan secara otomatis menyambung kembali dan mencoba kembali tanpa batas waktu. Ini adalah opsi default.

- Aktivasi yang dipicu lalu lintas – Terowongan VPN yang mudah ditetapkan setiap kali lalu lintas lokal (sisi LAN) terdeteksi terdeteksi. Aktivasi yang dipicu lalu lintas disarankan untuk digunakan dengan konfigurasi cadangan VPN Dial yang mudah sehingga cadangan diaktifkan hanya ketika ada lalu lintas untuk dikirim melintasi terowongan. Saat menggunakan opsi ini, Anda harus menentukan daftar kontrol akses (ACL) yang mendefinisikan “menarik” lalu lintas.

Anda mengonfigurasi mode aktivasi xAuth dan terowongan dalam kebijakan karakteristik koneksi klien seperti yang dijelaskan dalam mengonfigurasi karakteristik koneksi klien untuk VPN yang mudah.

Topik-topik terkait

- Catatan penting tentang konfigurasi VPN yang mudah

- Memahami VPN yang mudah

- Mengkonfigurasi Objek Kebijakan Kredensial

Tinjauan Konfigurasi VPN Mudah

Ketika klien jarak jauh memulai koneksi ke server VPN, otentikasi perangkat antara rekan terjadi menggunakan IKE, diikuti oleh otentikasi pengguna menggunakan IKE Extended Authentication (XAuth), VPN Policy Push (dalam klien, ekstensi jaringan, atau Mode Ekstensi Jaringan Plus), dan pembuatan Asosiasi Keamanan IPSec (SA).

Berikut ini memberikan gambaran tentang proses ini:

- Klien memulai IKE Fase 1 melalui mode agresif jika kunci preshared digunakan untuk otentikasi, atau mode utama jika sertifikat digital digunakan. Jika klien mengidentifikasi dirinya dengan kunci preshared, nama grup pengguna yang menyertainya (ditentukan selama konfigurasi) digunakan untuk mengidentifikasi profil grup yang terkait dengan klien ini. Jika sertifikat digital digunakan, bidang Unit Organisasi (OU) dari nama terhormat (DN) digunakan untuk mengidentifikasi nama grup pengguna. Lihat Kotak Dialog Pendaftaran PKI – Tab Nama Subjek yang Sertifikat.

- Klien berusaha untuk membangun IKE SA antara alamat IP publik dan alamat IP publik dari server VPN. Untuk mengurangi jumlah konfigurasi manual pada klien, setiap kombinasi enkripsi dan algoritma hash, selain metode otentikasi dan ukuran grup D-H, diusulkan.

- Bergantung pada konfigurasi kebijakan IKE -nya, server VPN menentukan proposal mana yang dapat diterima untuk melanjutkan negosiasi Fase 1.

- Setelah IKE SA berhasil ditetapkan, dan jika server VPN dikonfigurasi untuk XAuth, klien menunggu a “Nama pengguna/kata sandi” menantang dan kemudian menanggapi tantangan rekan. Informasi yang dimasukkan diperiksa terhadap entitas otentikasi menggunakan protokol otentikasi, otorisasi, dan akuntansi (AAA) seperti RADIUS dan TACACS+. Kartu token juga dapat digunakan melalui proxy AAA. Selama XAuth, atribut khusus pengguna dapat diambil jika kredensial pengguna tersebut divalidasi melalui radius.

- Jika server menunjukkan bahwa otentikasi berhasil, klien meminta parameter konfigurasi lebih lanjut dari rekan. Parameter sistem yang tersisa (misalnya, alamat IP, DNS, dan atribut terowongan split) didorong ke klien menggunakan klien atau konfigurasi mode ekstensi jaringan.

- Setelah setiap klien ditugaskan alamat IP internal melalui konfigurasi mode, Reverse Route Injection (RRI), jika dikonfigurasi, memastikan bahwa rute statis dibuat pada perangkat untuk setiap alamat IP internal klien.

- Ike Quick Mode dimulai untuk bernegosiasi dan membuat IPSEC SAS.

Koneksi selesai.

Catatan penting tentang konfigurasi VPN yang mudah

Sebelum Anda mengonfigurasi kebijakan VPN yang mudah dalam topologi Anda, Anda harus tahu yang berikut:

- Dalam konfigurasi topologi VPN yang mudah, penyebaran gagal jika router seri 72xx digunakan sebagai perangkat klien jarak jauh. Klien VPN yang mudah didukung di PIX 501, 506, 506E Firewall Running Pix 6.3, router seri Cisco 800-3900, dan perangkat ASA 5505 menjalankan rilis perangkat lunak ASA 7.2 atau lebih baru.

- Jika Anda mencoba mengkonfigurasi kebijakan infrastruktur kunci publik (PKI) tentang PIX 6.3 klien jarak jauh dalam konfigurasi topologi VPN yang mudah, penyebaran gagal. Untuk penyebaran yang berhasil pada perangkat ini, Anda harus terlebih dahulu mengeluarkan sertifikat PKI di server CA, dan kemudian coba lagi untuk menggunakan perangkat. Untuk informasi lebih lanjut tentang kebijakan PKI, lihat Memahami Kebijakan Infrastruktur Kunci Publik.

- Dalam beberapa kasus, penyebaran gagal pada perangkat yang berfungsi sebagai klien VPN yang mudah jika peta crypto dikonfigurasi pada antarmuka internal NAT (atau PAT) alih -alih antarmuka eksternal. Pada beberapa platform, antarmuka dalam dan luar diperbaiki. Misalnya, pada router seri Cisco 1700, antarmuka VPN harus menjadi perangkat’s FastEthernet0 antarmuka. Pada router seri Cisco 800, antarmuka VPN bisa berupa perangkat’S ethernet0 atau dialer1 antarmuka, tergantung pada konfigurasi. Pada router akses kabel Cisco UBR905/UBR925, antarmuka VPN harus berupa antarmuka Ethernet0.

Mengkonfigurasi Karakteristik Koneksi Klien untuk VPN Mudah

Gunakan halaman Karakteristik Koneksi Klien untuk menentukan bagaimana lalu lintas akan dialihkan dalam topologi VPN yang mudah dan bagaimana terowongan VPN akan ditetapkan. Karakteristik yang ditentukan dalam kebijakan ini dikonfigurasi pada klien jarak jauh. Sebelum mengonfigurasi kebijakan ini, baca topik berikut:

- Mode Konfigurasi VPN Mudah

- Mudah VPN dan Ike Extended Authentication (XAuth)

Jalur navigasi

- (Jendela Manajer VPN situs-ke-situs) Pilih topologi VPN mudah di pemilih VPNS, lalu pilih Karakteristik Koneksi Klien dalam Pemilih Kebijakan.

- (Tampilan Kebijakan) Pilih VPN situs-ke-situs> Karakteristik Koneksi Klien dan buat kebijakan baru atau edit kebijakan yang ada.

Topik-topik terkait

- Memahami VPN yang mudah

- Membuat Objek Daftar Kontrol Akses

- Catatan penting tentang konfigurasi VPN yang mudah

Referensi lapangan

Mode konfigurasi untuk perangkat jarak jauh:

- Klien – Menentukan bahwa semua lalu lintas dari klien jarak jauh’S Inside Network akan menjalani terjemahan alamat port (PAT) ke alamat IP tunggal yang ditetapkan untuk perangkat oleh server ujung head pada waktu koneksi.

- Ekstensi Jaringan – Menentukan bahwa PC dan host lainnya di ujung klien terowongan VPN harus diberikan alamat IP yang sepenuhnya dapat dirutekan dan dijangkau oleh jaringan tujuan. PAT tidak digunakan, memungkinkan PC dan host klien memiliki akses langsung ke PC dan host di jaringan tujuan.

- Extension Network Plus – Peningkatan untuk mode ekstensi jaringan, yang memungkinkan alamat IP yang diterima melalui konfigurasi mode untuk secara otomatis ditetapkan ke antarmuka loopback yang tersedia. IPSEC SAS untuk alamat IP ini secara otomatis dibuat oleh klien VPN yang mudah. Alamat IP biasanya digunakan untuk pemecahan masalah (menggunakan ping, telnet, dan shell aman).

Jika Anda memilih Network Extension Plus, mode ini dikonfigurasi hanya pada router iOS. Klien yang perangkat PIX atau ASA dikonfigurasi dalam mode ekstensi jaringan.

Sumber Kredensial XAuth

Pilih bagaimana Anda ingin memasukkan kredensial XAuth untuk otentikasi pengguna saat Anda membuat koneksi VPN dengan server:

- Perangkat yang disimpan kredensial (default) – Nama pengguna dan kata sandi disimpan pada perangkat itu sendiri di perangkat’file konfigurasi yang akan digunakan setiap kali terowongan dibuat.

- Kredensial yang dimasukkan interaktif – memungkinkan Anda untuk secara manual memasukkan nama pengguna dan kata sandi setiap kali XAuth diminta, di jendela browser web atau dari konsol router.

Hanya tersedia jika Anda memilih perangkat yang disimpan sebagai kredensial sebagai sumber kredensial XAuth.

Objek kebijakan kredensial yang mendefinisikan kredensial XAuth default. Masukkan nama objek atau klik Pilih untuk memilihnya dari daftar atau untuk membuat objek baru. Untuk informasi lebih lanjut, lihat Mengkonfigurasi Objek Kebijakan Kredensial.

Aktivasi terowongan (iOS)

Hanya tersedia jika Anda memilih opsi kredensial yang disimpan perangkat untuk sumber kata sandi XAuth.

Untuk klien router iOS, pilih metode aktivasi terowongan:

- AUTO (DEFAULT) – Terowongan VPN mudah ditetapkan secara otomatis saat konfigurasi VPN yang mudah dikirim ke file konfigurasi perangkat. Jika terowongan keluar atau gagal, terowongan secara otomatis menyambung kembali dan mencoba kembali tanpa batas waktu.

- Aktivasi yang dipicu lalu lintas – Terowongan VPN yang mudah didirikan setiap kali lalu lintas lokal (sisi LAN) terdeteksi terdeteksi. Jika Anda memilih aktivasi yang dipicu lalu lintas, juga masukkan nama objek kebijakan Daftar Kontrol Akses (ACL) yang mendefinisikan lalu lintas yang harus mengaktifkan terowongan. Klik Pilih untuk memilih objek atau untuk membuat objek baru.

Aktivasi yang dipicu lalu lintas direkomendasikan untuk digunakan saat cadangan dial VPN mudah dikonfigurasi sehingga cadangan diaktifkan hanya ketika ada lalu lintas untuk dikirim melintasi terowongan.

Metode Otentikasi Pengguna (iOS)

Hanya tersedia jika Anda memilih opsi kredensial yang dimasukkan interaktif untuk sumber kredensial XAuth. Opsi ini hanya berlaku untuk router iOS jarak jauh.

Pilih salah satu cara ini untuk memasukkan nama pengguna XAuth dan kata sandi secara interaktif setiap kali otentikasi XAuth diminta:

- Browser Web (default) – Secara manual di jendela browser web.

- Konsol router – secara manuth dari router’S Command Line.

Mengkonfigurasi Objek Kebijakan Kredensial

Gunakan kotak dialog Kredensial untuk membuat, menyalin, dan mengedit objek kredensial.

Objek kredensial digunakan dalam konfigurasi VPN yang mudah selama IKE Extended Authentication (XAuth) saat mengautentikasi akses pengguna ke jaringan dan layanan jaringan. Saat menegosiasikan parameter terowongan untuk membuat terowongan Ipsec dalam konfigurasi VPN yang mudah, XAuth mengidentifikasi pengguna yang meminta koneksi IPSec. Jika server VPN dikonfigurasi untuk XAuth, klien menunggu a “Nama pengguna/kata sandi” Tantangan setelah Ike SA telah ditetapkan. Ketika pengguna akhir menanggapi tantangan, respons diteruskan ke rekan IPSEC untuk tingkat otentikasi tambahan. Anda dapat menyimpan kredensial xAuth (nama pengguna dan kata sandi) pada perangkat itu sendiri sehingga Anda tidak perlu memasukkannya secara manual setiap kali terowongan VPN mudah didirikan.

Jalur navigasi

Pilih Kelola> Objek Kebijakan, lalu pilih Kredensial dari Pemilih Jenis Objek. Klik kanan di dalam area kerja dan pilih objek baru atau klik kanan baris dan pilih Edit Object .

Topik-topik terkait

- Mudah VPN dan Ike Extended Authentication (XAuth)

- Mengkonfigurasi Karakteristik Koneksi Klien untuk VPN Mudah

- Manajer Objek Kebijakan

Referensi lapangan

Nama objek, yang bisa mencapai 128 karakter. Nama objek tidak peka. Untuk informasi lebih lanjut, lihat Membuat Objek Kebijakan.

Deskripsi opsional objek (hingga 1024 karakter).

Nama yang akan digunakan untuk mengidentifikasi pengguna selama otentikasi XAuth.

Kata sandi untuk pengguna, dimasukkan di kedua bidang. Kata sandi harus alfanumerik dan maksimal 128 karakter. Ruang tidak diperbolehkan.

Kategori yang ditetapkan untuk objek. Kategori membantu Anda mengatur dan mengidentifikasi aturan dan objek. Lihat Menggunakan Objek Kategori.

Izinkan override nilai per perangkat

Apakah akan memungkinkan definisi objek diubah di tingkat perangkat. Untuk informasi lebih lanjut, lihat Mengizinkan Objek Kebijakan ditimpa dan memahami Objek Kebijakan menimpa untuk perangkat individual.

Jika Anda mengizinkan overrides perangkat, Anda dapat mengklik tombol Edit untuk membuat, mengedit, dan melihat overrides. Bidang overrides menunjukkan jumlah perangkat yang memiliki overrides untuk objek ini.

Mengkonfigurasi Proposal IPSEC untuk VPN yang mudah

Gunakan halaman proposal IPSEC VPN yang mudah untuk mengonfigurasi proposal IPSEC yang digunakan selama negosiasi IKE Fase 2 untuk topologi VPN yang mudah. Proposal IPSEC dikonfigurasi pada tab Proposal IPSEC; Opsi dijelaskan di bawah ini.

Dalam topologi VPN yang mudah, Anda juga dapat mengonfigurasi antarmuka virtual dinamis pada tab VTI Dinamis. Untuk penjelasan konfigurasi DVTI, Seeconfiguring Dynamic VTI untuk VPN yang mudah .

Catatan Topik ini menjelaskan halaman proposal IPSEC saat teknologi VPN situs-ke-situs adalah VPN yang mudah. Untuk deskripsi halaman proposal IPSEC ketika teknologi VPN situs-ke-situs adalah sesuatu yang lain, lihat Mengkonfigurasi Proposal IPSEC di VPN situs-ke-situs . Jalur navigasi

- (Jendela manajer VPN situs-ke-situs) Pilih topologi VPN mudah di pemilih VPNS, lalu pilih proposal VPN IPSEC yang mudah di pemilih kebijakan. Klik tab Proposal Ipsec.

- (Tampilan Kebijakan) Pilih VPN situs-ke-situs> Proposal VPN IPSEC yang mudah dari Pemilih Jenis Kebijakan. Pilih kebijakan bersama yang ada atau buat yang baru. Klik tab Proposal Ipsec.

Topik-topik terkait

- Memahami VPN yang mudah

- Mengkonfigurasi Proposal IPSEC untuk VPN yang mudah

- Memahami Objek Server AAA dan Grup Server

- Memahami proposal IPSEC

Referensi lapangan

Set Transformasi IKEV1

Set transformasi yang akan digunakan untuk kebijakan terowongan Anda. Set transformasi menentukan algoritma otentikasi dan enkripsi mana yang akan digunakan untuk mengamankan lalu lintas di terowongan. Anda dapat memilih hingga 11 set transformasi. Untuk informasi lebih lanjut, lihat pemahaman set transformasi.

Set transformasi hanya dapat menggunakan mode terowongan ipsec operasi.

Jika lebih dari satu set transformasi yang Anda pilih didukung oleh kedua rekan, set transformasi yang menyediakan keamanan tertinggi akan digunakan.

Klik Pilih untuk memilih objek Kebijakan Ipsec Transform Set untuk digunakan dalam topologi. Jika objek yang diperlukan belum ditentukan, Anda dapat mengklik tombol buat (+) di bawah daftar objek yang tersedia di kotak dialog Seleksi untuk membuat yang baru. Untuk informasi lebih lanjut, lihat Mengkonfigurasi IPSec IKEV1 atau IKEV2 Mengubah Objek Kebijakan.

Didukung pada perangkat seri ASA 5500, PIX 7.0+ perangkat, dan router Cisco iOS kecuali 7600 perangkat.

Reverse Route Injection (RRI) memungkinkan rute statis dimasukkan secara otomatis ke dalam proses perutean untuk jaringan dan host yang dilindungi oleh titik akhir terowongan jarak jauh. Untuk informasi lebih lanjut, lihat Memahami Injeksi Rute Terbalik.

Pilih salah satu opsi berikut untuk mengonfigurasi RRI di peta Crypto:

- Tidak ada – dapat disertai konfigurasi RRI di peta crypto.

- Standar – (ASA, PIX 7.0+, perangkat iOS) Membuat rute berdasarkan informasi tujuan yang ditentukan dalam Daftar Kontrol Akses Peta Crypto (ACL). Ini adalah opsi default.

- Peer jarak jauh – (hanya perangkat iOS) membuat dua rute, satu untuk titik akhir jarak jauh dan satu untuk rekursi rute ke titik akhir jarak jauh melalui antarmuka tempat peta crypto diterapkan.

- Remote Peer IP – (Perangkat IOS saja) Menentukan alamat sebagai hop berikutnya yang eksplisit ke perangkat VPN jarak jauh. Masukkan alamat IP atau objek jaringan/host yang menentukan alamat, atau klik Pilih untuk memilih objek jaringan/host dari daftar atau untuk membuat objek baru.

Aktifkan Traversal Terjemahan Alamat Jaringan

Didukung di Pix 7.Perangkat Seri 0+ dan ASA 5500.

Apakah akan mengizinkan Traversal Terjemahan Alamat Jaringan (NAT).

Gunakan NAT Traversal saat ada perangkat antara hub yang terhubung dengan VPN dan berbicara, dan itu melakukan terjemahan alamat jaringan (NAT) pada lalu lintas IPSec. Untuk informasi tentang Nat Traversal, lihat Memahami NAT di VPNS.

Metode Otorisasi Pencarian Kebijakan/AAA

Didukung hanya pada router cisco ios.

Daftar metode otorisasi AAA yang akan digunakan untuk menentukan urutan kebijakan grup dicari. Kebijakan grup dapat dikonfigurasi di server lokal atau di server AAA eksternal. Pengguna jarak jauh dikelompokkan, sehingga ketika klien jarak jauh membuat koneksi yang berhasil ke server VPN, kebijakan grup untuk grup pengguna tertentu didorong ke semua klien yang termasuk dalam grup pengguna.

Klik Pilih untuk membuka kotak dialog yang mencantumkan semua server grup AAA yang tersedia, dan di mana Anda dapat membuat objek server grup AAA. Pilih semua yang berlaku dan gunakan tombol panah atas dan bawah untuk menempatkannya dalam urutan prioritas.

Metode Otentikasi Pengguna (XAuth)/AAA

Didukung pada router cisco ios dan pix 6.3 firewall saja.

Metode otentikasi pengguna AAA atau XAuth yang digunakan untuk menentukan urutan di mana akun pengguna dicari.

XAuth memungkinkan semua metode otentikasi AAA untuk melakukan otentikasi pengguna dalam fase terpisah setelah pertukaran fase 1 otentikasi IKE. Nama daftar konfigurasi AAA harus cocok dengan nama daftar konfigurasi xAuth untuk otentikasi pengguna terjadi.

Setelah IKE SA berhasil ditetapkan, dan jika perangkat dikonfigurasi untuk Xauth, klien menunggu tantangan nama pengguna/kata sandi dan kemudian menanggapi tantangan rekan sejawat. Informasi yang dimasukkan diperiksa terhadap entitas otentikasi menggunakan protokol otentikasi, otorisasi, dan akuntansi (AAA) seperti RADIUS dan TACACS+.

Klik Pilih untuk membuka kotak dialog yang mencantumkan semua server grup AAA yang tersedia, dan di mana Anda dapat membuat objek server grup AAA. Pilih semua yang berlaku dan gunakan tombol panah atas dan bawah untuk menempatkannya dalam urutan prioritas.

Mengkonfigurasi VTI Dinamis untuk VPN yang mudah

Gunakan tab VTI dinamis dari kebijakan proposal VPN IPSEC yang mudah untuk mengonfigurasi antarmuka terowongan virtual dinamis pada perangkat dalam topologi VPN hub-dan-spoke yang mudah. Untuk informasi lebih lanjut, lihat VPN mudah dengan antarmuka terowongan virtual dinamis.

Catatan Dynamic VTI hanya dapat dikonfigurasi pada router iOS yang menjalankan iOS versi 12.4 (2) t dan lebih baru, kecuali 7600 perangkat. Jalur navigasi

- (Jendela manajer VPN situs-ke-situs) Pilih topologi VPN mudah di pemilih VPNS, lalu pilih proposal VPN IPSEC yang mudah di pemilih kebijakan. Klik tab Dynamic VTI.

- (Tampilan Kebijakan) Pilih VPN situs-ke-situs> Proposal VPN IPSEC yang mudah dari Pemilih Jenis Kebijakan. Pilih kebijakan bersama yang ada atau buat yang baru. Klik tab Dynamic VTI.

Topik-topik terkait

- Memahami VPN yang mudah

- Mengkonfigurasi Proposal IPSEC untuk VPN yang mudah

Referensi lapangan

Aktifkan VTI Dinamis

Saat dipilih, memungkinkan manajer keamanan untuk secara implisit membuat antarmuka template virtual dinamis pada perangkat.

Jika perangkat adalah server hub yang tidak mendukung VTI dinamis, pesan peringatan ditampilkan, dan peta crypto digunakan tanpa VTI dinamis. Dalam hal perangkat klien, pesan kesalahan ditampilkan.

IP Template Virtual

Jika Anda mengkonfigurasi VTI dinamis pada hub di topologi, tentukan baik alamat subnet atau peran antarmuka:

- Subnet – Untuk menggunakan alamat IP yang diambil dari kumpulan alamat. Masukkan alamat IP pribadi termasuk subnet mask, misalnya 10.1.1.0/24.

- Peran Antarmuka – Untuk menggunakan antarmuka fisik atau loopback pada perangkat. Jika diperlukan, klik Pilih untuk membuka pemilih antarmuka di mana Anda dapat memilih objek peran antarmuka yang mengidentifikasi antarmuka yang diinginkan. Jika objek yang sesuai belum ada, Anda dapat membuat satu di kotak dialog Seleksi.

Jika Anda mengkonfigurasi VTI dinamis di berbicara dalam topologi, pilih tidak ada .

Mengkonfigurasi Kebijakan Profil Koneksi untuk VPN Mudah

Profil koneksi terdiri dari satu set catatan yang berisi kebijakan koneksi terowongan IPSec. Profil koneksi, atau grup terowongan, mengidentifikasi kebijakan grup untuk koneksi tertentu, dan menyertakan atribut yang berorientasi pengguna. Jika Anda tidak menetapkan kebijakan grup tertentu kepada pengguna, kebijakan grup default untuk koneksi berlaku. Untuk koneksi yang berhasil, nama pengguna klien jarak jauh harus ada dalam database, jika tidak koneksi ditolak.

Di VPN situs-ke-situs, Anda mengkonfigurasi kebijakan profil koneksi pada server VPN yang mudah, yang dapat berupa Pix Firewall Versi 7.0+ atau perangkat seri ASA 5500. Kebijakan Profil Koneksi VPN yang mudah mirip dengan yang digunakan untuk VPN akses jarak jauh.Anda dapat menetapkan kebijakan profil koneksi jika tidak ada server VPN yang mudah adalah ASA atau PIX 7.0+ perangkat.

Membuat Kebijakan Profil Koneksi melibatkan penentu:

- Kebijakan Grup-Kumpulan atribut berorientasi pengguna yang disimpan baik secara internal di perangkat atau secara eksternal di server RADIUS/LDAP.

- Pengaturan AAA Global – Authentication, Otorisasi, dan Server Akuntansi.

- Server DHCP yang akan digunakan untuk penugasan alamat klien, dan kumpulan alamat dari mana alamat IP akan ditetapkan.

- Pengaturan untuk Internet Key Exchange (IKE) dan IPSEC (seperti Preshared Key).

Di pix7.Halaman Profil Koneksi 0+/ASA, Anda dapat menghubungkan profil di server VPN mudah Anda.

Topik-topik terkait

- Membuat atau mengedit topologi VPN

- Memahami Teknologi dan Kebijakan IPSEC

- Memahami VPN yang mudah

Prosedur

Lakukan salah satu dari yang berikut:

- (Jendela manajer VPN situs-ke-situs) Pilih topologi VPN mudah di pemilih VPNS, lalu pilih Profil Koneksi (PIX 7.0/ASA) dalam pemilih kebijakan.

- (Tampilan Kebijakan) Pilih VPN situs-ke-situs> Profil Koneksi (PIX 7.0/ASA) dari pemilih jenis kebijakan. Pilih kebijakan bersama yang ada atau buat yang baru.

Untuk informasi tentang kebijakan, lihat halaman Profil Koneksi.

Pada tab Umum, tentukan nama profil koneksi dan kebijakan grup dan pilih metode (atau metode) penugasan alamat mana yang akan digunakan. Untuk deskripsi properti yang tersedia, lihat tab Umum (Profil Koneksi).

Klik tab AAA dan tentukan parameter otentikasi AAA untuk profil koneksi. Untuk deskripsi elemen pada tab, lihat tab AAA (Profil Koneksi).

Klik tab IPSEC dan tentukan parameter IPSEC dan IKE untuk profil koneksi. Untuk deskripsi elemen pada tab, lihat tab IPSEC (Profil Koneksi).

Mengkonfigurasi Kebijakan Grup Pengguna untuk VPN Mudah

Gunakan halaman Kebijakan Grup Pengguna untuk membuat atau mengedit kebijakan grup pengguna di server VPN mudah Anda. Saat Anda mengkonfigurasi server VPN yang mudah, Anda membuat grup pengguna yang menjadi milik klien jarak jauh. Kebijakan Grup Pengguna VPN yang mudah dapat dikonfigurasi pada Router Keamanan Cisco IOS, Pix 6.3 perangkat firewall, atau katalis 6500 /7600. Anda dapat menetapkan kebijakan grup pengguna jika tidak ada server VPN yang mudah adalah router iOS, Catalyst 6500/7600 perangkat, atau pix 6.3 firewall.

Klien jarak jauh harus memiliki nama grup yang sama dengan grup pengguna yang dikonfigurasi di server untuk terhubung ke perangkat, jika tidak, tidak ada koneksi yang dibuat. Ketika klien jarak jauh membuat koneksi yang berhasil ke server VPN, kebijakan grup untuk grup pengguna tertentu didorong ke semua klien yang termasuk dalam grup pengguna.

Pilih objek Kebijakan Grup Pengguna yang ingin Anda gunakan dalam kebijakan dari daftar grup pengguna yang tersedia. Anda dapat membuat objek grup pengguna baru dengan mengklik tombol Buat (+), atau edit grup yang ada dengan memilihnya dan mengklik tombol Edit (Ikon Pensil). Untuk informasi tentang mengonfigurasi objek grup pengguna, lihat Tambah atau Edit Kotak Dialog Grup Pengguna.

Jalur navigasi

- (Jendela Manajer VPN situs-ke-situs) Pilih topologi VPN yang mudah di pemilih VPNS, lalu pilih Kebijakan Grup Pengguna di Pemilih Kebijakan.

- (Tampilan Kebijakan) Pilih VPN situs-ke-situs> Kebijakan Grup Pengguna dari Pemilih Jenis Kebijakan. Pilih kebijakan bersama yang ada atau buat yang baru.

Topik-topik terkait

Persyaratan server VPN yang mudah

Untuk menerapkan kemampuan jarak jauh VPN yang mudah, sejumlah pedoman prasyarat harus dipenuhi. Fitur jarak jauh Cisco Easy VPN mengharuskan rekan tujuan menjadi Cisco Easy VPN Server atau konsentrator VPN yang mendukung fitur Cisco Easy VPN Server. Pada dasarnya, set fitur perangkat keras dan perangkat lunak haruslah yang mampu melakukan peran dan fungsi solusi VPN yang mudah. Untuk itu, versi Cisco IOS minimum diperlukan sebagai berikut:

■ Cisco 831, 836, 837, 851, 857, 871, 876, 877, dan 878 router seri – rilis perangkat lunak IOS Cisco 12.2 (8) t atau lebih baru (perhatikan bahwa 800 router seri tidak didukung di Cisco iOS 12.3 (7) XR tetapi didukung dalam 12.3 (7) xr2

■ Router Seri Cisco 1700 – Rilis Perangkat Lunak Cisco IOS 12.2 (8) t atau lebih baru

■ Router Seri Cisco 2600 – Rilis Perangkat Lunak Cisco IOS 12.2 (8) t atau lebih baru

■ Router Seri Cisco 3600 – Rilis Perangkat Lunak Cisco IOS 12.2 (8) t atau lebih baru

■ Router VPN Seri Cisco 7100 – Rilis Perangkat Lunak Cisco IOS 12.2 (8) t atau lebih baru

■ Router Seri Cisco 7200 – Rilis Perangkat Lunak Cisco IOS 12.2 (8) t atau lebih baru

■ Router Seri Cisco 7500 – Rilis Perangkat Lunak Cisco IOS 12.2 (8) t atau lebih baru

■ Seri Cisco Pix 500 – Pix OS Release 6.2 atau lebih baru

■ Seri Cisco VPN 3000 – Rilis Software 3.11 atau lebih

Selain itu, persyaratan untuk server VPN yang mudah termasuk kebutuhan akan kebijakan Asosiasi Keamanan Internet dan Protokol Manajemen Utama (ISAKMP) menggunakan negosiasi IKE diffie-Hellman Group 2 (1024-bit). Ini diperlukan karena protokol Cisco Unity hanya mendukung kebijakan ISAKMP menggunakan Grup 2 IKE. Protokol Cisco Unity mengacu pada metodologi yang digunakan klien VPN untuk menentukan urutan peristiwa saat mencoba koneksi ke server VPN. Itu

Protokol Cisco Unity beroperasi berdasarkan gagasan grup klien. Klien Unity harus mengidentifikasi dan mengotentikasi dirinya sendiri dengan grup terlebih dahulu dan, jika XAuth diaktifkan, oleh pengguna nanti. Server VPN yang mudah tidak dapat dikonfigurasi untuk ISAKMP Group 1 atau 5 saat digunakan dengan klien VPN yang mudah.