Apakah WebRTC mengekspos IP?

WEBRTC IP Kebocoran: Anda masih khawatir

Peer lain, aplikasi web dan server turn don’T benar -benar membutuhkan akses itu jika Anda tidak’t peduli tentang kasus penggunaan konektivitas jaringan lokal. Jika menghubungkan sesi WebRTC di jaringan lokal (di dalam kantor perusahaan, rumah, dll) ISN’t apa kamu’fokus kembali, maka Anda harus baik -baik saja dengan tidak berbagi alamat IP lokal.

Apakah WebRTC membocorkan IP Anda yang sebenarnya tanpa interaksi pengguna?

Telah dibahas berkali -kali di StackOverflow bahwa secara default teknologi WebRTC membocorkan IP Anda yang sebenarnya bahkan jika Anda menggunakan proxy untuk menjelajahi web. Yang belum pernah saya lihat dibahas adalah apakah ini mengharuskan pengguna akhir mengklik tombol untuk mengaktifkan kebocoran semacam ini atau apakah kebocoran terjadi terlepas dari tindakan apa pun yang diambil oleh pengguna. Misalnya, ketika Anda pergi ke Express VPN, mereka mengharuskan Anda menekan tombol untuk menguji kebocoran WEBRTC. Pertanyaan saya adalah – apakah ini dilakukan karena alasan privasi atau entah bagaimana tombol mengaktifkan WebRTC Tech sehingga dapat membocorkan IP Anda? Dengan kata lain, dengan asumsi Anda tidak perlu menggunakan WebRTC Tech (cukup browser sebuah blog atau toko e -commerce) dan yang Anda lakukan hanyalah mengklik beberapa tautan – dapatkah situs web masih mendeteksi IP asli Anda melalui WebRTC? Terima kasih

Ditanya pada 14 Nov 2021 pukul 23:45

Erin Parkinson Erin Parkinson

101 10 10 Lencana Perunggu

1 Jawaban 1

Ya, browser Bisa Mendeteksi alamat IP publik Anda menggunakan WEBRTC.

Tidak, kebocorannya tidak bergantung pada interaksi tombol Anda.

Baru-baru ini, saya menemukan github repo github yang belum ditonton WebRTC-IP, yang dapat membocorkan alamat IP publik pengguna menggunakan WebRTC. Ini sangat kuat karena Anda tidak dapat melacaknya, karena tidak ada yang ditampilkan di tab Networks.

Sayangnya, kebocoran ini tidak berfungsi untuk IP pribadi, karena pergeseran bertahap ke MDN (setidaknya untuk WebRTC), yang dijelaskan sepenuhnya di blog yang hebat ini. Ngomong -ngomong, di sini adalah demo yang berfungsi:

Saya tidak yakin apakah ini membocorkan alamat IP Anda yang sebenarnya bahkan jika Anda menggunakan proxy, tetapi jangan ragu untuk mengujinya.

WEBRTC IP Kebocoran: Anda masih khawatir?

Pelajari tentang sejarah kebocoran IP WebRTC: Bagaimana Perpustakaan JavaScript baru secara tidak sengaja memperkenalkan masalah privasi, bagaimana itu dieksploitasi, dan sampai sejauh mana hal ini telah diselesaikan.

• Diterbitkan: 28 Nov 2022

Sebelum sampai ke bagian yang berair dari artikel ini, Anda perlu memahami mengapa WebRTC memerlukan alamat IP Anda dan bagaimana ini secara teknis bukan kerentanan sebanyak fitur WebRTC.

Mengapa WebRTC membutuhkan alamat IP saya?

Alamat IP (Protokol Internet) membantu merutekan data di sekitar jaringan. Setiap perangkat diberi alamat IP unik yang dapat digunakan untuk mengidentifikasinya. Alamat IP dapat bersifat lokal atau publik, alamat lokal digunakan untuk berkomunikasi dengan perangkat lokal di LAN yang sama (jaringan area lokal), sementara alamat publik digunakan untuk berkomunikasi dengan perangkat melalui internet.

Bagaimana WebRTC bekerja dan bagaimana menentukan rute optimal untuk menghubungkan dua atau lebih perangkat cukup rumit. Untuk keperluan artikel ini, biarkan’S asumsikan bahwa membangun koneksi adalah masalah pertukaran informasi koneksi (alamat IP) antara rekan. Informasi koneksi ini disebut sebagai kandidat ICE (Interactive Connectivity Estoilment), metode standar NAT (terjemahan alamat jaringan) Traversal yang digunakan di WebRTC, yang menunjukkan metode yang tersedia yang dapat dikomunikasikan oleh rekan (secara langsung atau melalui server Turn).

- Alamat IP lokal

- Alamat IP publik yang ditemukan melalui server setrum

- Alamat IP publik ditemukan melalui server giliran.

Agar rekan dapat membuat koneksi yang optimal, informasi ini diperlukan. Misalnya, jika dua perangkat terhubung ke jaringan lokal yang sama, mereka membutuhkan akses satu sama lain’S Alamat IP Lokal. Sementara jika mereka’tidak ada di jaringan yang sama, mereka akan membutuhkan IP publik yang dapat diakses.

Dengan browser modern dan meningkatnya kebutuhan untuk mengakses sumber daya seperti perangkat’ Webcam dan mikrofon, API yang mudah digunakan diperlukan. Di sinilah WebRTC masuk, perpustakaan JavaScript yang dibangun ke dalam browser modern dan diaktifkan secara default.

Ini menyediakan API yang nyaman bagi pengembang untuk berinteraksi dan membuatnya mudah untuk membuat koneksi media antara banyak rekan. Bagian dari kemudahan penggunaan ini membutuhkan cara untuk mengambil kandidat es untuk perangkat lokal, karena informasi tersebut harus dibagikan dengan rekan lain untuk membuat koneksi. Dengan demikian, WEBRTC memaparkan cara yang nyaman untuk mengakses kandidat ICE dan, secara tidak langsung, cara mudah untuk mengakses perangkat’Alamat IP lokal dan publik.

NAT: Alamat IP pribadi dan publik

IPv4 diperkenalkan pada tahun 1983, dan format 32-bit hanya memungkinkan untuk ~ 4.3 miliar alamat unik. Hari ini kami memiliki lebih dari jumlah perangkat unik yang terhubung ke internet, yang berarti setiap perangkat tidak dapat memiliki alamat IP publik yang unik.

NAT adalah metode yang diadopsi oleh firewall dan router untuk memetakan beberapa alamat IPv4 pribadi lokal ke alamat IPv4 publik sebelum mentransfer informasi, yang melestarikan alamat IPv4 publik yang terdaftar secara hukum.

Ini berarti bahwa ketika Anda menghubungkan ponsel atau laptop Anda ke internet, Anda’tidak mendapatkan alamat IPv4 publik yang unik; Sebaliknya, Anda’menggunakan alamat publik router atau ISP Anda (penyedia layanan internet).

WEBRTC IP Kebocoran: Anda masih khawatir

Peer lain, aplikasi web dan server turn don’T benar -benar membutuhkan akses itu jika Anda tidak’t peduli tentang kasus penggunaan konektivitas jaringan lokal. Jika menghubungkan sesi WebRTC di jaringan lokal (di dalam kantor perusahaan, rumah, dll) ISN’t apa kamu’fokus kembali, maka Anda harus baik -baik saja dengan tidak berbagi alamat IP lokal.

Apakah WebRTC membocorkan IP Anda yang sebenarnya tanpa interaksi pengguna?

Telah dibahas berkali -kali di StackOverflow bahwa secara default teknologi WebRTC membocorkan IP Anda yang sebenarnya bahkan jika Anda menggunakan proxy untuk menjelajahi web. Yang belum pernah saya lihat dibahas adalah apakah ini mengharuskan pengguna akhir mengklik tombol untuk mengaktifkan kebocoran semacam ini atau apakah kebocoran terjadi terlepas dari tindakan apa pun yang diambil oleh pengguna. Misalnya, ketika Anda pergi ke Express VPN, mereka mengharuskan Anda menekan tombol untuk menguji kebocoran WEBRTC. Pertanyaan saya adalah – apakah ini dilakukan karena alasan privasi atau entah bagaimana tombol mengaktifkan WebRTC Tech sehingga dapat membocorkan IP Anda? Dengan kata lain, dengan asumsi Anda tidak perlu menggunakan WebRTC Tech (cukup browser sebuah blog atau toko e -commerce) dan yang Anda lakukan hanyalah mengklik beberapa tautan – dapatkah situs web masih mendeteksi IP asli Anda melalui WebRTC? Terima kasih

Ditanya pada 14 Nov 2021 pukul 23:45

Erin Parkinson Erin Parkinson

101 10 10 Lencana Perunggu

1 Jawaban 1

Ya, browser Bisa Mendeteksi alamat IP publik Anda menggunakan WEBRTC.

Tidak, kebocorannya tidak bergantung pada interaksi tombol Anda.

Baru-baru ini, saya menemukan github repo github yang belum ditonton WebRTC-IP, yang dapat membocorkan alamat IP publik pengguna menggunakan WebRTC. Ini sangat kuat karena Anda tidak dapat melacaknya, karena tidak ada yang ditampilkan di tab Networks.

Sayangnya, kebocoran ini tidak berfungsi untuk IP pribadi, karena pergeseran bertahap ke MDN (setidaknya untuk WebRTC), yang dijelaskan sepenuhnya di blog yang hebat ini. Ngomong -ngomong, di sini adalah demo yang berfungsi:

Saya tidak yakin apakah ini membocorkan alamat IP Anda yang sebenarnya bahkan jika Anda menggunakan proxy, tetapi jangan ragu untuk mengujinya.

WEBRTC IP Kebocoran: Anda masih khawatir?

Pelajari tentang sejarah kebocoran IP WebRTC: Bagaimana Perpustakaan JavaScript baru secara tidak sengaja memperkenalkan masalah privasi, bagaimana itu dieksploitasi, dan sampai sejauh mana hal ini telah diselesaikan.

• Diterbitkan: 28 Nov 2022

Sebelum sampai ke bagian yang berair dari artikel ini, Anda perlu memahami mengapa WebRTC memerlukan alamat IP Anda dan bagaimana ini secara teknis bukan kerentanan sebanyak fitur WebRTC.

- Vektor serangan yang menunjukkan bagaimana WebRTC dapat dieksploitasi

- Implikasi privasi dari alamat IP yang bocor

- Bagaimana melindungi diri sendiri, dan apakah Anda perlu melakukannya

Mengapa WebRTC membutuhkan alamat IP saya?

Alamat IP (Protokol Internet) membantu merutekan data di sekitar jaringan. Setiap perangkat diberi alamat IP unik yang dapat digunakan untuk mengidentifikasinya. Alamat IP dapat bersifat lokal atau publik, alamat lokal digunakan untuk berkomunikasi dengan perangkat lokal di LAN yang sama (jaringan area lokal), sementara alamat publik digunakan untuk berkomunikasi dengan perangkat melalui internet.

Bagaimana WebRTC bekerja dan bagaimana menentukan rute optimal untuk menghubungkan dua atau lebih perangkat cukup rumit. Untuk keperluan artikel ini, biarkan’S asumsikan bahwa membangun koneksi adalah masalah pertukaran informasi koneksi (alamat IP) antara rekan. Informasi koneksi ini disebut sebagai kandidat ICE (Interactive Connectivity Estoilment), metode standar NAT (terjemahan alamat jaringan) Traversal yang digunakan di WebRTC, yang menunjukkan metode yang tersedia yang dapat dikomunikasikan oleh rekan (secara langsung atau melalui server Turn).

Ada tiga jenis alamat yang dicoba klien WebRTC untuk bernegosiasi:

- Alamat IP lokal

- Alamat IP publik yang ditemukan melalui server setrum

- Alamat IP publik ditemukan melalui server giliran.

Agar rekan dapat membuat koneksi yang optimal, informasi ini diperlukan. Misalnya, jika dua perangkat terhubung ke jaringan lokal yang sama, mereka membutuhkan akses satu sama lain’S Alamat IP Lokal. Sementara jika mereka’tidak ada di jaringan yang sama, mereka akan membutuhkan IP publik yang dapat diakses.

Dengan browser modern dan meningkatnya kebutuhan untuk mengakses sumber daya seperti perangkat’ Webcam dan mikrofon, API yang mudah digunakan diperlukan. Di sinilah WebRTC masuk, perpustakaan JavaScript yang dibangun ke dalam browser modern dan diaktifkan secara default.

Ini menyediakan API yang nyaman bagi pengembang untuk berinteraksi dan membuatnya mudah untuk membuat koneksi media antara banyak rekan. Bagian dari kemudahan penggunaan ini membutuhkan cara untuk mengambil kandidat es untuk perangkat lokal, karena informasi tersebut harus dibagikan dengan rekan lain untuk membuat koneksi. Dengan demikian, WEBRTC memaparkan cara yang nyaman untuk mengakses kandidat ICE dan, secara tidak langsung, cara mudah untuk mengakses perangkat’Alamat IP lokal dan publik.

NAT: Alamat IP pribadi dan publik

IPv4 diperkenalkan pada tahun 1983, dan format 32-bit hanya memungkinkan untuk ~ 4.3 miliar alamat unik. Hari ini kami memiliki lebih dari jumlah perangkat unik yang terhubung ke internet, yang berarti setiap perangkat tidak dapat memiliki alamat IP publik yang unik.

NAT adalah metode yang diadopsi oleh firewall dan router untuk memetakan beberapa alamat IPv4 pribadi lokal ke alamat IPv4 publik sebelum mentransfer informasi, yang melestarikan alamat IPv4 publik yang terdaftar secara hukum.

Ini berarti bahwa ketika Anda menghubungkan ponsel atau laptop Anda ke internet, Anda’tidak mendapatkan alamat IPv4 publik yang unik; Sebaliknya, Anda’menggunakan alamat publik router atau ISP Anda (penyedia layanan internet).

Penerus IPv4 adalah IPv6, dan Anda dapat membaca lebih lanjut di sini. Dengan diperkenalkannya IPv6, NATS (untuk niat aslinya) tidak lagi diperlukan, karena akan dimungkinkan bagi setiap perangkat untuk memiliki alamat IP yang unik.

Karena IPv6 lebih baru dan tidak sepenuhnya diadopsi, artikel ini akan membahas implementasi kebocoran IP dalam konteks IPv4, seberapa besar kekhawatiran untuk membocorkan alamat IPv4 publik atau pribadi Anda dan apa artinya jika Anda bocor keduanya.

Mengakses Informasi IP melalui WebRTC JavaScript

Alamat IP lokal dapat dengan mudah diekstraksi dari kandidat ICE:

const pc = rtcpeerConnection baru (); PC.Onicecandidate = e => < if (e.candidate) < console.log(e.candidate.candidate.split(" ")[4]); >> pc.createOffer () .lalu (tawarkan => pc.setlocaldescription (penawaran));Perlu dicatat bahwa di atas dapat dieksekusi setiap Situs web dan akan bekerja selama WebRTC tidak dinonaktifkan secara manual di browser (diaktifkan secara default). Lebih penting lagi, tidak ada prompt untuk kode di atas; Ini dapat dieksekusi dan tidak akan terlihat oleh pengguna.

Namun, jika Anda menjalankan di atas pada tahun 2022, Anda dapat mencatat bahwa itu tidak benar -benar mencetak alamat IP lokal Anda. Sebaliknya, itu’ll terlihat seperti ini:

E6D4675B-0C93-43D1-B4BE-F8AE4D050721.lokalIni adalah alamat MDNS, dan memecahkan masalah bocor alamat IP lokal melalui WEBRTC.

Apa itu MDNS (multicast dns)

Sistem Nama Domain (DNS) digunakan untuk menyelesaikan nama domain, misalnya, https: // google.com, ke alamat IP. Demikian pula, protokol MDNS menyelesaikan nama host ke alamat IP dalam jaringan kecil yang tidak termasuk server nama lokal.

Namun, ini berfungsi sedikit berbeda karena tidak ada registri untuk memeriksa kecocokan antara nama host dan alamat IP. Alih -alih menanyakan server nama, semua peserta dalam jaringan secara langsung ditangani. Ketika klien ingin mengetahui alamat IP dalam jaringan lokal perangkat dengan nama yang diberikan (katakanlah Gordon.lokal), ia mengirimkan multicast ke jaringan dan meminta peserta jaringan mana yang cocok dengan nama host. Semua perangkat di jaringan lokal menerima permintaan, dan perangkat dengan nama yang benar kemudian dapat mengembalikan alamat IP -nya, juga lebih dari multicast.

Semua perangkat di jaringan lokal menerima tanggapan dan sekarang dapat menyimpan informasi itu untuk penggunaan di masa mendatang.

Bagaimana WebRTC menggunakan MDNS

Seperti yang disebutkan sebelumnya, WEBRTC mencoba menghubungkan rekan dengan cara yang paling optimal. Untuk memaksimalkan probabilitas koneksi peer-to-peer langsung, alamat IP pribadi klien termasuk dalam koleksi kandidat ICE, misalnya, ketika dua perangkat berada di jaringan lokal yang sama dan perlu terhubung.

Namun, mengekspos alamat IP lokal ke setiap javascript berbahaya yang berjalan di browser dapat memiliki implikasi privasi – dan, seperti yang akan kita lihat nanti, juga dapat digunakan untuk eksploitasi yang lebih maju.

Itulah sebabnya WEBRTC sekarang menggunakan MDNS. Alamat IP lokal disembunyikan dengan nama MDNS yang dihasilkan secara dinamis. Ini ditangani untuk Anda secara otomatis – jika WebRTC perlu berbagi alamat IP lokal yang dianggap pribadi, itu akan menggunakan alamat MDNS sebagai gantinya. Jika tidak ada alamat MDNS, itu akan menghasilkan dan mendaftarkan yang acak dengan jaringan lokal.

Alamat acak ini akan digunakan sebagai pengganti alamat IP lokal di semua SDP dan ICE pesan negasi. Ini memastikan bahwa alamat IP lokal ISN’T terpapar JavaScript, dan Selain itu, alamat IP lokal ISN’t terpapar pensinyalan atau server lain.

Menyalahgunakan perpustakaan Webrtc

Terkenal, pada tahun 2015, keluar bahwa situs web New York Time menggunakan WEBRTC tanpa penggunaan yang sah untuk itu. Artikel keluar mengkritik situs web karena mengumpulkan alamat IP. Ini seharusnya untuk pelacakan penipuan klik dan identifikasi bot. Ini hanya satu contoh dari yang tak terhitung jumlahnya.

Pengamatan menarik dapat dilakukan dengan melihat Google’S Statistik Penggunaan Anonim dari Chrome melalui Status Platform Chrome.

Melihat persentase beban halaman WebRTC diinisialisasi, jumlahnya cukup besar ~ 6-8%:

Grafik ini menunjukkan persentase panggilan rtcpeerConnection pada muatan halaman chrome.

Ini hanya menunjukkan WebRTC diinisialisasi dan tidak digunakan. Mungkin ada alasan yang sah untuk ini, atau bisa jadi 6-8% dari semua beban halaman adalah panggilan video atau hanya kode buruk yang tidak perlu menggunakan API.

Apa yang menarik di penulis’Pendapat S adalah bahwa Covid tampaknya tidak berdampak signifikan pada jumlah beban halaman yang membutuhkan koneksi WebRTC. Jika ada, itu terus menurun sejak awal Covid.

Data yang lebih menarik adalah melihat panggilan ke setLocaldescription, yang kami lihat sebelumnya dapat digunakan untuk mengakses IP lokal suatu perangkat (tidak terlalu menjadi perhatian dengan browser terkini menggunakan MDNS).

Grafik ini mengikuti pola yang mirip dengan apa yang kita lihat sebelumnya. Namun, penggunaannya lebih dekat ke ~ 2-4%. Mengapa ada perbedaan besar dibandingkan dengan penggunaan konstruktor? Itu tidak jelas, mungkin’S Just Bad Code.

Namun, untuk melengkapi gambar, kita juga perlu melihat panggilan ke SetRemoteDescription, karena ini diperlukan untuk WebRTC untuk membuat koneksi peer-to-peer dan dapat dipertimbangkan “sah” menggunakan.

Grafik ini sejauh ini adalah yang paling menarik. Ini adalah perbedaan yang signifikan dari apa yang kita lihat sebelumnya, dengan penggunaan menjadi sebagian kecil dibandingkan dengan panggilan lainnya, di sekitar 0.01-0.04% dari semua beban halaman. Dan yang menarik, di sini kita dapat melihat bahwa itu dengan cermat mengikuti apa yang kita harapkan dengan pandemi Covid, dengan peningkatan panggilan video diikuti oleh penurunan yang stabil ketika orang kembali ke kantor atau sekolah mereka.

Artikel ini tidak berusaha membuat asumsi dari data ini. Itu hanya dibagikan karena penasaran dan untuk mencatat bahwa persentase yang signifikan dari panggilan rtcpeerConnection berpotensi digunakan untuk tujuan selain dari apa yang dirancang untuk WebRTC. Untuk informasi tambahan, lihat artikel ini dan video ini. Bisa jadi WebRTC disalahgunakan dalam upaya mengumpulkan informasi tentang kunjungan pengguna.

Vektor Serangan Dunia Nyata: Nat Slipstreaming

Serangan yang menarik, bernama Nat Slipstreaming dan ditemukan oleh Samy Kamkar, memungkinkan penyerang untuk mengakses layanan TCP/UDP dari jarak jauh mana pun yang terikat pada sistem apa pun di belakang korban’s nat, melewati korban’s nat/firewall, hanya dengan mengunjungi situs web.

Artikel ini menang’t menjelaskan tentang bagaimana serangan itu bekerja. Namun, serangan ini adalah contoh yang sangat baik untuk menggambarkan beberapa bahaya mengekspos alamat IP. POC untuk serangan ini bergantung pada WEBRTC untuk mengambil korban’S Alamat IP Lokal. Teknik lain digunakan jika alamat pribadi tidak dapat diambil melalui webrtc. Serangan itu juga memanfaatkan perilaku lain dari WEBRTC dan protokol giliran untuk memungkinkannya bekerja dalam keadaan tambahan.

Untuk informasi lebih lanjut, lihat artikel asli oleh Samy Kamkaror, atau video ini oleh Hussein Nasser.

Privacy Concern: Menyembunyikan identitas Anda

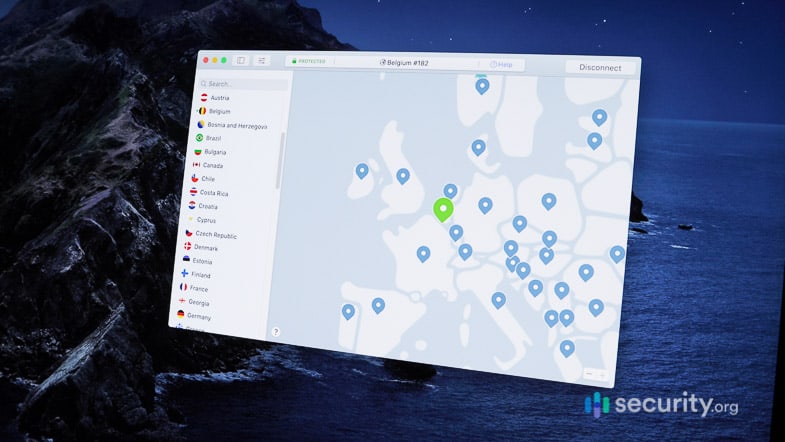

Anda’mungkin melihat semua iklan VPN (Virtual Private Network) yang mendorong Anda untuk “tetap simpan” dan sembunyikan identitas Anda. Gagasan umum adalah bahwa Anda tidak’T ingin berbagi alamat IP publik Anda saat menjelajahi internet. Ada banyak alasan mengapa Anda mungkin ingin menggunakan VPN:

- Akses Sumber Daya Perusahaan Internal Hanya Tersedia melalui VPN

- Sembunyikan lalu lintas dari ISP Anda

- Hindari iklan yang dipersonalisasi dan hasil pencarian Google berdasarkan IP Anda

- Menambahkan keamanan/enkripsi

- Trik situs web untuk memikirkan Anda’re dari wilayah yang berbeda (akses konten Netflix yang terkunci di wilayah, misalnya)

Tapi ini menimbulkan pertanyaan, apakah benar -benar buruk untuk membocorkan IP publik Anda? Apakah VPN benar -benar memberikan keamanan tambahan?

Jawabannya adalah: itu tergantung. Sebagian besar, menggunakan VPN akan mengaburkan lalu lintas Anda dari ISP Anda dan memberi Anda alamat IP yang berbeda. Namun, sekarang Anda hanya mengubah entitas yang memiliki kendali. Jika Anda mempercayai VPN Anda’menghubungkan ke lebih dari ISP Anda, maka itu mungkin perdagangan yang bagus. Namun, ada hukum dan yurisdiksi setempat yang perlu dipatuhi ISP dan VPN. Itu membutuhkan penelitian untuk menentukan siapa yang harus dipercaya dan akan bergantung pada di mana Anda tinggal dan layanan mana yang Anda gunakan.

Tonton video ini, saya membocorkan alamat IP saya oleh LiveOverflow, untuk diskusi yang sangat baik tentang topik ini:

- Jika Anda khawatir tentang bocor alamat IP publik Anda

- Jika Anda menggunakan VPN

- Apakah IPv6 mengubah segalanya

Beberapa takeaways kunci dari video adalah:

- IP publik Anda (kemungkinan besar) dibagikan oleh banyak orang. Bisa jadi router rumah Anda terhubung langsung ke internet dan dapat diakses melalui alamat IP publik, tetapi itu’Kemungkinan besar Anda’Re di belakang NAT tambahan di lapisan ISP.

- Anda mungkin dapat memiliki alamat IP yang bergulir, yang berarti sering berubah.

- Memindai seluruh subset IPv4 menang’T Butuh waktu lama, dan jika mereka ingin memindai masalah keamanan router di seluruh jajaran, mereka bisa, dan IP Anda dapat ditemukan.

- Anda’lebih cenderung membocorkan informasi sensitif melalui media sosial daripada IP Anda’terhubung kembali ke.

Itu semua dikatakan, masih ada alasan yang sah untuk menyembunyikan alamat IP Anda.

Dapat VPN melindungi Anda dari kebocoran IP WEBRTC?

Jawaban untuk pertanyaan ini juga: itu tergantung. Di sini tergantung pada VPN yang sebenarnya dan apakah Anda memiliki ekstensi browser yang diinstal atau tidak. Anda harus meneliti penyedia VPN Anda untuk menentukan apakah mereka menggunakan teknik untuk mengaburkan Anda “nyata” Alamat IP dari WebRTC dan uji jika berhasil.

Artikel ini membahas bagaimana WEBRTC dapat membocorkan IP Anda bahkan saat menggunakan VPN. Artikel ini juga menyebutkan tes yang dapat Anda lakukan untuk melihat apakah VPN Anda dengan benar menyembunyikan IP Anda.

Bagaimana Melindungi Diri

Atau pertanyaan yang lebih besar: apakah Anda perlu menyembunyikan IP publik Anda?

Itu pada akhirnya terserah Anda untuk memutuskan siapa yang lebih Anda percayai: VPN, ISP, atau solusi alternatif, seperti TOR.

Ada beberapa hal yang perlu dipertimbangkan:

- VPN Anda mungkin tidak menutupi IP asli Anda dan dapat membocorkannya melalui WebRTC atau cara lain.

- VPN Anda kemungkinan besar akan mencatat lalu lintas Anda dan menjualnya kepada pengiklan seperti halnya ISP Anda.

- Hukum negara Anda perlu diperhitungkan.

- Dimungkinkan untuk menonaktifkan WEBRTC di semua browser (tidak mudah dilakukan pada Chrome dan membutuhkan ekstensi untuk dipasang).

- Bisa dibilang, cara paling aman untuk menutupi identitas online Anda adalah menggunakan TOR (dengan browser TOR yang menonaktifkan WebRTC). Ini memaparkan risiko lain untuk dipertimbangkan.

Pastikan untuk meneliti, memahami risiko dan pertukaran, dan melakukan beberapa pengujian untuk memastikan solusi pilihan Anda berfungsi sebagaimana mestinya dan memenuhi kebutuhan privasi internet Anda.

WEBRTC Kebocoran: Panduan Lengkap

Fitur ini adalah WEBRTC, dan hari ini, kami’LL Bicara tentang segala hal yang perlu diketahui tentang itu. Apa itu WEBRTC? Mengapa kebocoran WEBRTC terjadi? Dan yang paling penting, bagaimana kita bisa melindungi diri kita dari kerentanan ini?

WEBRTC bocor

Sederhananya, kebocoran WEBRTC dapat mengungkapkan perangkat Anda’S Alamat IP Publik, yang merupakan pengidentifikasi unik yang ditugaskan oleh penyedia layanan internet Anda untuk perangkat Anda.

Itu bisa menjadi masalah, terutama jika Anda’menggunakan VPN. Inti dari menggunakan VPN adalah untuk menyembunyikan alamat IP publik Anda. Jika browser Anda memiliki kebocoran WEBRTC, mereka tetap dapat membahayakan alamat IP Anda.

Hasil? Nah, ada banyak hal yang dapat dilakukan orang lain dengan alamat IP Anda. Misalnya:

- Penyedia layanan internet Anda dapat melacak aktivitas online Anda.

- Pemerintah dapat memata -matai Anda.

- Penjahat dunia maya dapat mengakses atau mencuri data pribadi.

- Pengiklan dapat mengirimi Anda spam yang dipersonalisasi.

Singkatnya, kebocoran WEBRTC menimbulkan risiko keamanan besar. Bukan hanya itu, tetapi jika Anda’RE menggunakan VPN untuk mengubah wilayah Netflix Anda dan mengakses konten georestrike, kebocoran WEBRTC dapat mengganggu sesi pesta makan Anda. Tidak ada yang menginginkan itu.

Mengetahui perbedaannya: Dua atau lebih perangkat dapat memiliki alamat IP pribadi (lokal) yang sama, tetapi alamat IP publik (nyata) adalah unik. Itu’S Mengapa menyembunyikan alamat IP publik Anda adalah kunci untuk mencapai privasi online.

Apa itu WEBRTC?

Untuk memahami betapa berisikonya kebocoran WEBRTC, kita perlu mengambil langkah mundur dan berbicara tentang WebRTC terlebih dahulu. WebRTC adalah singkatan dari Web Real-Time Communication. Dia’S proyek gratis dan open-source yang menyediakan browser web dan aplikasi seluler dengan kemampuan komunikasi real-time. 1

Jika kamu’kembali situs web atau pengembang aplikasi, WebRTC memudahkan untuk membangun solusi komunikasi. Tetapi bahkan jika Anda’bukan, WebRTC menguntungkan kita, pengguna akhir.

Salah satu fitur WEBRTC adalah memungkinkan komunikasi langsung antara browser atau aplikasi tanpa server menengah. Itu diterjemahkan menjadi transfer video, audio, dan file besar yang lebih cepat dan kurang lamban, itulah sebabnya WebRTC populer di kalangan obrolan video, streaming langsung, dan layanan transfer file. Beberapa aplikasi yang menggunakan WEBRTC adalah:

- Google Meet dan Google Hangouts

- Facebook Messenger

- Perselisihan

- Amazon Chime

Masalah dengan WebRTC

Seperti yang Anda lihat, WEBRTC belum tentu merupakan hal yang buruk. Namun, jika Anda ingin menyembunyikan alamat IP Anda, mungkin ada sedikit masalah. Anda lihat, dua perangkat yang menggunakan WebRTC untuk berkomunikasi perlu saling mengenal’S Alamat IP Publik.

Di sinilah kebocoran WEBRTC masuk. Aktor pihak ketiga dapat mengeksploitasi saluran komunikasi WEBRTC untuk mendapatkan alamat IP nyata dari pihak yang terlibat, yang akan menjadi ancaman privasi. Kebocoran WebRTC bahkan dapat melewati terowongan terenkripsi dari beberapa VPN.

Untuk memperburuk masalah, pertukaran alamat IP antara dua perangkat adalah bagian dari WebRTC’fungsi dasar; dia’S bukan sesuatu yang bisa Anda nonak atau lewati. Jadi bagaimana kita bisa melindungi diri kita dari kebocoran WEBRTC? Ada dua opsi:

- Temukan dan blokir kebocoran WEBRTC

- Nonaktifkan WebRTC di browser Anda sepenuhnya

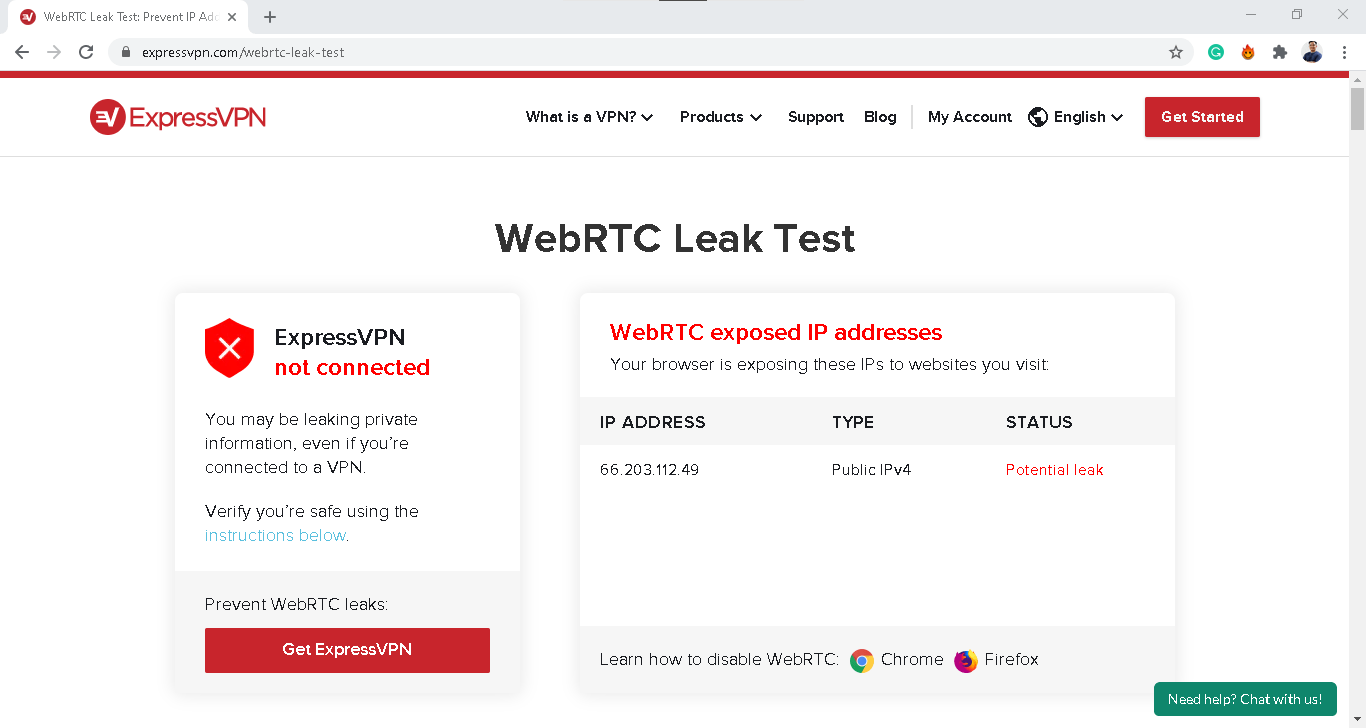

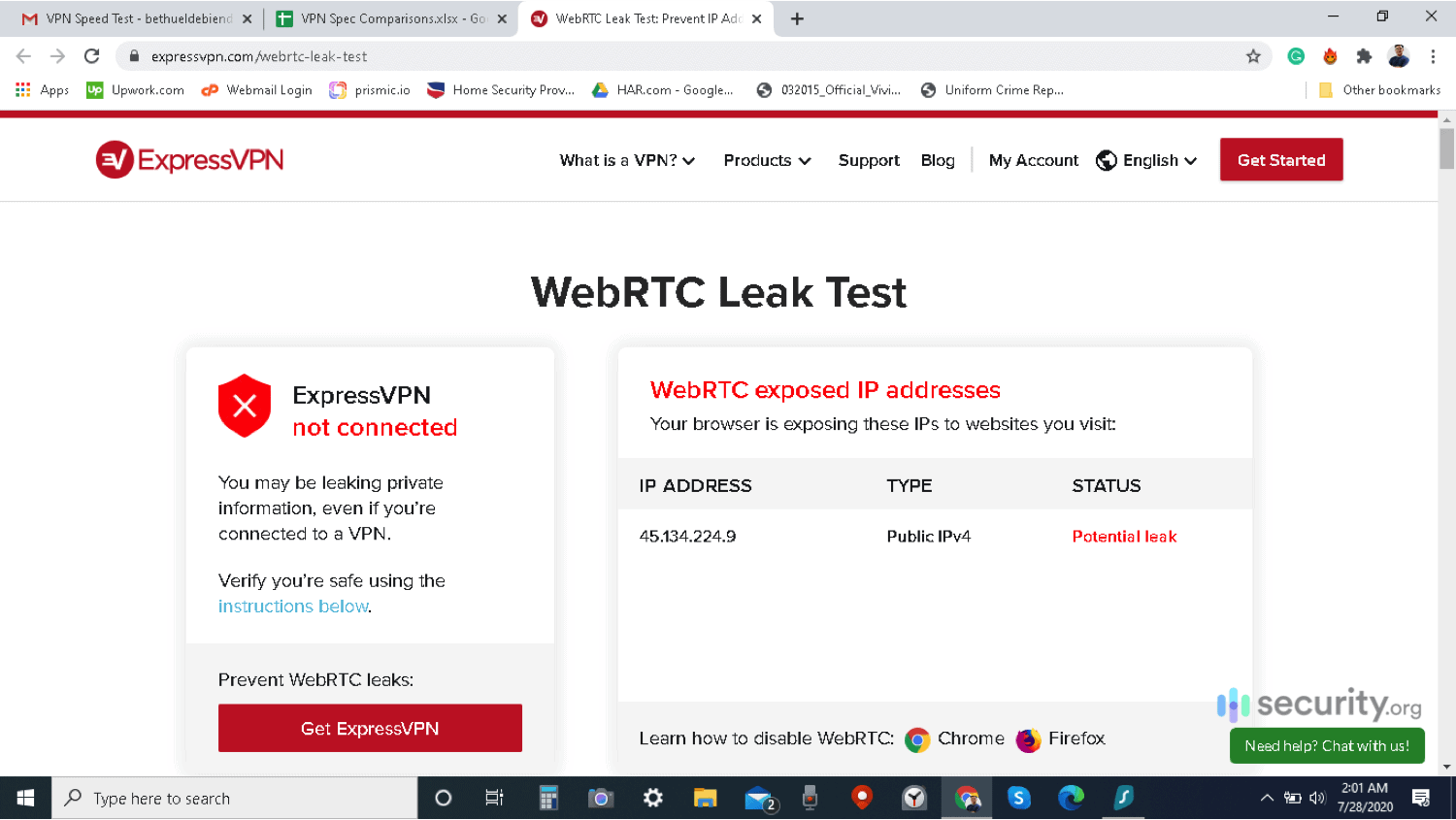

Cara Memeriksa Kebocoran WebRTC

Dia’S cukup mudah untuk memeriksa browser Anda untuk kebocoran WEBRTC.

- Pertama, cari tahu dan tuliskan perangkat Anda’S Alamat IP Publik. Jika Anda memerlukan instruksi untuk menemukan alamat IP Anda, lihat panduan cara ini:

- Cara Menemukan Komputer Anda’Alamat IP

- Cara Menemukan Mac Anda’Alamat IP

- Cara menemukan iPhone Anda’Alamat IP

- Bagaimana menemukan router Anda’Alamat IP

- Bagaimana menemukan roku Anda’Alamat IP

- Bagaimana menemukan printer Anda’Alamat IP

- Selanjutnya, gunakan alat uji kebocoran WebRTC di ExpressVPN’S situs web. 2

- Jika alamat IP pada alat uji kebocoran cocok dengan perangkat Anda’Alamat IP, maka browser Anda mungkin membocorkan alamat IP Anda melalui WEBRTC.

Ingatlah bahwa WebRTC adalah fitur browser, jadi jika Anda menggunakan browser yang berbeda, pastikan untuk menguji semuanya.

Catatan: Firefox, Google Chrome, Opera, dan Microsoft Edge paling rentan terhadap kebocoran WEBRTC karena browser ini default ke WEBRTC.

Cara memblokir kebocoran webrtc

Sekarang, jika browser Anda membocorkan alamat IP Anda melalui WEBRTC, Anda harus segera memblokir kebocoran. Anda dapat melakukannya dengan menggunakan VPNS. Ya, kami tahu, kami mengatakan sebelumnya bahwa kebocoran WEBRTC dapat melewati beberapa VPN, tetapi hanya karena tidak semua VPN memperhatikan jenis kebocoran ini. Itu sebabnya, saat kami menguji VPN, kami selalu melakukan tes kebocoran WEBRTC pada mereka. Misalnya, semua VPN terbaik dalam buku kami lulus tes kebocoran WebRTC. Itu berarti mereka memungkinkan WebRTC berfungsi, tetapi hanya melalui terowongan terenkripsi. Dengan begitu, orang luar dan pihak ketiga tidak dapat mengeksploitasi saluran komunikasi WebRTC untuk mendapatkan alamat IP. Untuk memeriksa apakah VPN Anda mampu memblokir kebocoran WebRTC, inilah yang harus Anda lakukan.

Cara memblokir kebocoran webrtc dengan vpn

- Nonaktifkan VPN Anda.

- Temukan dan perhatikan alamat IP publik perangkat Anda.

- Kembalikan VPN Anda.

- Buka browser Anda ke Alat Uji Kebocoran WebRTC ExpressVPN.

- Jika itu menunjukkan alamat IP nyata perangkat Anda dari langkah kedua, maka ada kebocoran. Jika menunjukkan alamat IP yang berbeda, maka VPN Anda berfungsi.

Jika Anda mengetahui bahwa VPN Anda ISN’T melakukan apa saja untuk mencegah kebocoran WEBRTC, Anda dapat menghubungi penyedia VPN Anda dan membatalkan layanan VPN Anda, beralih ke VPN baru, atau melanjutkan ke solusi paling pasti untuk kebocoran WEBRTC: menonaktifkan WebRTC sama sekali.

Kiat pro: Kebocoran WebRTC adalah salah satu hal yang kami periksa saat menguji VPN. Pelajari lebih lanjut tentang bagaimana kami memilih VPN di panduan VPN kami.

Cara menonaktifkan webrtc

Sebelum Anda menonaktifkan WEBRTC, perlu diingat bahwa hal itu akan mencegah Anda menggunakan fungsionalitas yang menyertainya. Itu’mengapa kami merekomendasikan mencoba VPN terlebih dahulu. VPN akan memungkinkan Anda menggunakan layanan WebRTC tetapi dengan cara yang lebih aman. Jika kamu’Kembali yakin Anda ingin menonaktifkan WEBRTC, di sini’s bagaimana melakukannya.

Chrome

Fakta menyenangkan: Google adalah salah satu pendukung utama proyek WebRTC, dan dengan demikian, tidak ada cara untuk menonaktifkan WebRTC di Chrome secara permanen. Itu’S tidak menguntungkan; Namun, ada ekstensi browser yang akan memungkinkan Anda mengelola atau menonaktifkan webrtc sementara.

- Pembatas Jaringan WebRTC: Add-on buatan Google ini tidak’t mematikan webrtc, tapi mengkonfigurasi ulang webrtc’S Opsi Routing Lalu Lintas. Salah satu hal yang dilakukannya adalah bahwa itu membutuhkan lalu lintas WEBRTC untuk melewati server proxy, mempersulit siapa saja untuk mencuri alamat IP. 3 Ini mirip dengan apa yang dilakukan VPN terbaik untuk Chrome, tetapi alih -alih terowongan terenkripsi, pembatas jaringan WebRTC menggunakan server proxy.

- Kontrol WEBRTC: Ekstensi browser sederhana ini memungkinkan Anda menghidupkan dan mematikan WebRTC. Saat kontrol WEBRTC menyala, browser Chrome Anda akan berhenti menggunakan WebRTC.

- WEBRTC Kebocoran mencegah: Mirip dengan pembatas jaringan WebRTC, ekstensi ini mencegah kebocoran WEBRTC dengan mengendalikan pengaturan privasi dan opsi routing WEBRTC tersembunyi.

- WEBRTC Protect – Protect IP Leak: Secara default, ekstensi browser ini menonaktifkan webrtc. Namun, Anda dapat mengonfigurasinya agar Anda terus menggunakan WebRTC. Jika Anda melakukannya, itu akan mengontrol opsi perutean WEBRTC Anda, seperti limiter jaringan WebRTC.

Safari

Safari lebih ketat daripada kebanyakan browser dalam hal penanganan pengguna’ pribadi. Beberapa bahkan mungkin mengatakan bahwa Anda tidak’T perlu mematikan webrtc sama sekali, dan yang Anda butuhkan hanyalah VPN yang baik untuk safari. Namun, jika Anda menginginkan ketenangan pikiran, Anda dapat mematikan WebRTC dalam beberapa langkah sederhana:

- Buka Safari.

- Klik Safari di bilah menu.

- Klik Preferensi.

- Di jendela Pengaturan yang muncul, buka tab Advanced.

- Gulir ke bawah dan centang kotak centang yang bertuliskan tampilkan menu kembangkan di bilah menu.

- Tutup Jendela Pengaturan.

- Klik tombol Kembangkan pada bilah menu.

- Pilih fitur eksperimental.

- Klik Hapus API WEBRTC Legacy.

Perhatikan bahwa menonaktifkan WebRTC di Safari hanya mempengaruhi sesi saat ini. Setelah Anda menutup dan membuka kembali browser, WebRTC akan dihidupkan kembali.

Firefox

Seperti Google, Mozilla Firefox adalah pendukung berat WebRTC. Jika VPN untuk Firefox bisa’t mencegah kebocoran WebRTC, Anda dapat mematikan seluruh WebRTC dengan mengikuti langkah -langkah ini:

- Buka Firefox.

- Ketik Tentang: Konfigurasi ke bilah alamat.

- Klik Saya menerima risikonya!

- Ketik media.Peerconnection.diaktifkan ke bilah pencarian.

- Klik dua kali hasil untuk mengubah nilai dari true ke false.

Tepian

Terakhir, di sini’s Cara Menonaktifkan WebRTC di Microsoft Edge:

- Open Edge.

- Ketik tepi: // bendera ke bilah alamat.

- Tekan enter.

- Cari Anonymize IP lokal yang diekspos oleh WEBRTC.

- Klik menu tarik-turun di sebelahnya dan pilih Aktifkan.

- Edge akan meminta Anda untuk memulai ulang browser agar pengaturan baru berlaku.

- Tutup dan kemudian buka kembali tepi.

Bagaimana dengan ID perangkat?

Meskipun masalah utama dengan kebocoran WEBRTC adalah kebocoran alamat IP, pihak ketiga juga dapat menggunakan WebRTC untuk mendapatkan beberapa informasi tentang perangkat media di komputer Anda. Ini adalah mikrofon, kamera, output audio, pemutar CD, dan lainnya. Misalnya, jika Anda pergi ke situs web Browser Leaks, 4 yang merupakan situs web lain yang dapat mendeteksi kebocoran WEBRTC, Anda dapat melihat jenis perangkat media apa yang ada di komputer Anda.

Untungnya, browser don’t memungkinkan pihak ketiga untuk mendapatkan ID perangkat, yang merupakan kode 16 digit yang unik khusus untuk perangkat media. Namun, pihak ketiga masih dapat melihat jenis perangkat media apa yang Anda miliki, serta hash yang dihasilkan oleh browser Anda di tempat ID perangkat.

Dan karena hash yang dihasilkan browser ini hanya berubah ketika Anda menghapus data penelusuran Anda, itu hanya bisa menjadi masalah waktu sampai seseorang mencari cara untuk menggunakan informasi itu terhadap Anda. Berita baiknya adalah, memblokir kebocoran WEBRTC, baik dengan menggunakan VPN atau menonaktifkan WebRTC, mencegah informasi ini dari bocor.

Rekap

Terlepas dari semua hal baik yang dibawa WebRTC – livestreaming yang lebih cepat, komunikasi video yang kurang lamban, transfer file yang lebih halus – kami bisa’t abaikan ancaman yang disebabkan oleh kebocorannya terhadap privasi kami. Seperti yang selalu kami katakan, privasi adalah segalanya dan kami tidak akan pernah bisa terlalu aman secara online. Sementara kami menunggu pengembang WebRTC untuk membuat solusi untuk kebocoran WebRTC, taruhan terbaik kami untuk saat ini adalah menggunakan VPN yang andal atau untuk menonaktifkan WEBRTC sepenuhnya.

FAQ

Singkatnya semuanya, mari kita jawab beberapa FAQ tentang kebocoran WEBRTC dan WEBRTC.

Anda dapat memperbaiki kebocoran WEBRTC dengan menggunakan VPN yang memblokir kebocoran WEBRTC atau menonaktifkan WEBRTC di browser Anda sepenuhnya. Yang pertama adalah solusi terbaik jika Anda ingin menikmati semua fungsi yang datang dengan WebRTC, tetapi dengan keamanan yang lebih baik. VPN yang memblokir kebocoran WEBRTC memungkinkan WebRTC bekerja di browser Anda, tetapi hanya melalui terowongan terenkripsi. Itu mencegah siapa pun mencuri alamat IP Anda dengan mengeksploitasi WebRTC Communications.

Untuk menghentikan WEBRTC agar tidak bocor di Chrome, Anda dapat menggunakan VPN setiap kali Anda menggunakan Chrome. VPNS Rute WebRTC Communications melalui terowongan terenkripsi, mencegah kebocoran WEBRTC. Anda juga dapat menggunakan ekstensi chrome seperti WebRTC Network Limiter, yang mengkonfigurasi ulang opsi perutean WebRTC untuk membuatnya lebih aman, atau kontrol WEBRTC untuk menghidupkan dan mematikan WebRTC sesuka hati.

Itu tergantung. Anda harus tidak’T Matikan WebRTC di browser Anda jika Anda menggunakan situs web atau layanan yang mengandalkan WEBRTC, seperti Google Hangouts, Google Meets, atau Facebook Messenger. Namun, jika layanan yang Anda gunakan Don’t menggunakan WebRTC, mematikan fitur ini mencegah kebocoran WEBRTC sepenuhnya.

- Temukan dan perhatikan perangkat Anda’S Alamat IP Publik.

- Pergi ke ExpressVPN’Situs web uji kebocoran S WEBRTC atau alat online apa pun yang mendeteksi kebocoran WEBRTC.

- Jika alamat IP publik Anda cocok dengan alamat IP di situs web, maka WebRTC Anda bocor.

Apa tes kebocoran WEBRTC? [Memandu]

Mendengar fud di sekitar WebRTC IP bocor dan mengujinya? Kisah -kisah di baliknya benar, tetapi hanya sebagian.

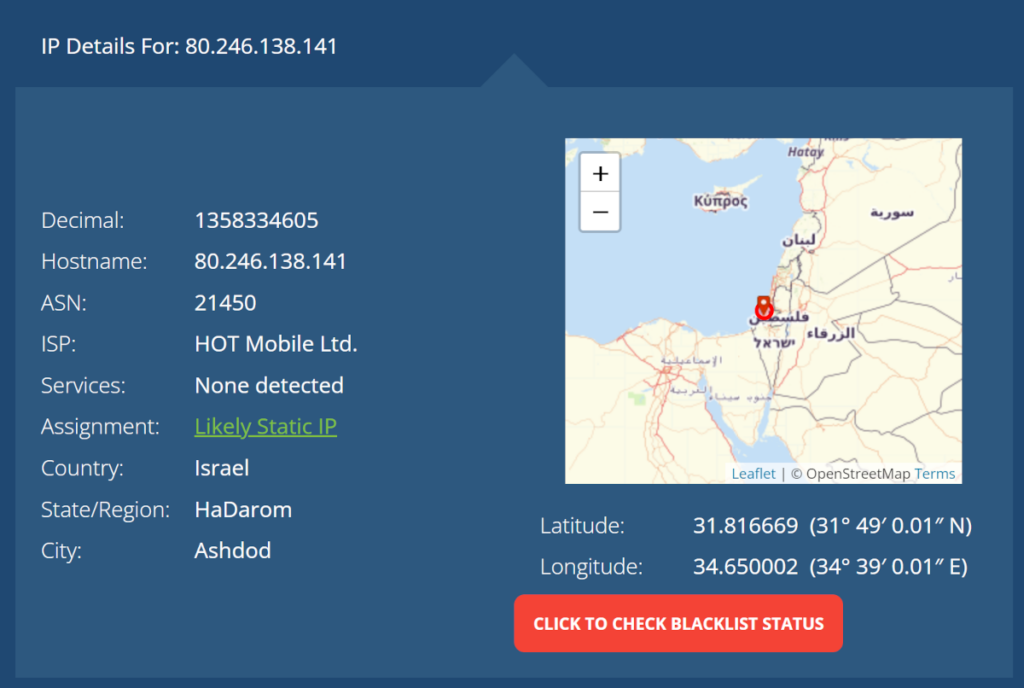

Tes kebocoran IP WEBRTC populer di beberapa titik, dan entah bagaimana mereka masih sampai sekarang. Beberapa di antaranya terkait dengan FUD murni sementara bagian lain dari itu penting untuk dipertimbangkan dan ditinjau. Dalam artikel ini, saya’akan mencoba menutupi ini sebanyak yang saya bisa. Tanpa bocor alamat IP pribadi saya (192.168.123.191 Saat ini jika Anda harus tahu) atau alamat IP publik saya (80.246.138.141, saat ditambatkan ke ponsel saya di kedai kopi), mari kita gali topik ini bersama -sama ⛏️

Daftar isi

- Premier ke alamat IP

- Alamat IP pribadi dan publik

- Alamat dan privasi IP

- Siapa tahu alamat IP Anda?

- Pengembang Aplikasi WebRTC

- Pengembang VPN

Premier ke alamat IP

Alamat IP adalah apa yang membuat Anda di sini untuk membaca artikel ini sejak awal. Itu digunakan oleh mesin untuk menjangkau satu sama lain dan berkomunikasi. Ada berbagai jenis alamat IP, dan satu pengelompokan tersebut dilakukan antara alamat pribadi dan publik.

Alamat IP pribadi dan publik

Sekali waktu, internet dibangun di atas IPv4 (dan sebagian besar masih). IPv4 berarti bahwa setiap perangkat memiliki alamat IP yang dibangun dari 4 oktet – total sekitar 4 miliar alamat potensial. Kurang dari orang -orang di bumi saat ini dan tentu saja kurang dari jumlah perangkat yang sekarang ada dan terhubung ke internet.

Ini diselesaikan dengan membagi kisaran alamat ke yang pribadi dan publik. Rentang alamat IP pribadi adalah rentang yang dapat digunakan kembali oleh organisasi yang berbeda. Misalnya, alamat IP pribadi yang saya bagikan di atas? 192.168.123.191? Mungkin juga alamat IP pribadi yang Anda gunakan juga.

Alamat IP pribadi digunakan untuk berkomunikasi di antara perangkat yang di -host di dalam jaringan lokal yang sama (LAN). Saat perangkat berada di jaringan yang berbeda, maka perangkat lokal menjangkau melalui perangkat jarak jauh’S Alamat IP Publik. Dari mana asal alamat IP publik itu?

Alamat IP publik adalah apa yang diasosiasikan dengan perangkat NAT dengan alamat IP pribadi. Ini adalah sebuah “kotak” Duduk di tepi jaringan lokal, menghubungkannya ke internet publik. Ini pada dasarnya bertindak sebagai penerjemah alamat IP publik ke yang pribadi.

Alamat dan privasi IP

Jadi kami memiliki alamat IP, yang seperti … alamat rumah. Mereka menunjukkan bagaimana perangkat dapat dicapai. Jika saya tahu alamat IP Anda maka saya tahu sesuatu tentang Anda:

- Alamat IP pribadi adalah jendela kecil menuju jaringan lokal itu. Cukup alamat seperti itu dan seseorang bisa mendapatkan pemahaman yang baik tentang arsitektur jaringan itu (atau begitulah saya diberitahu)

- Alamat IP publik dapat memberi tahu Anda di mana pengguna itu berada. Sampai batas tertentu:

Melihat cepat pada alamat IP publik saya dari atas, memberi Anda informasi berikut tentang whatismyipaddress.com:

- ISP saya adalah ponsel yang panas

- Tapi … ini adalah hotspot seluler yang ditambatkan dari ponsel cerdas saya

- Dan saya pasti tidak berlokasi di Ashdod, meskipun saya tumbuh di sana sebagai seorang anak

- Cukuplah untuk mengatakan, ini bukan’T A Static IP Address

- Suatu hal yang perlu dipertimbangkan di sini – situs web yang tampaknya tidak bersalah mengetahui alamat IP publik saya. Di sana’S tidak nyata “pribadi” di alamat IP publik

Ini agak akurat, tetapi dalam kasus khusus ini, tidak banyak. Dalam kasus lain itu bisa sangat akurat. Yang berarti itu cukup pribadi bagi saya.

Satu hal yang dapat digunakan alamat IP yang tidak menyenangkan ini? Sidik jari. Ini adalah proses pemahaman siapa saya berdasarkan riasan dan perilaku mesin saya dan saya. Alamat IP adalah salah satu dari banyak karakteristik yang dapat digunakan untuk sidik jari.

Jika kamu’tidak yakin apakah alamat IP menjadi masalah privasi atau tidak, lalu ada’Gagasan bahwa kemungkinan besar alamat IP dianggap sebagai informasi yang dapat diidentifikasi secara pribadi – PII (berdasarkan putusan pengadilan AS sejauh yang saya bisa gaung). Ini berarti bahwa alamat IP dapat digunakan untuk mengidentifikasi Anda sebagai pribadi. Bagaimana hal itu memengaruhi kita? SAYA’D bilang itu tergantung pada kasus penggunaan dan cara komunikasi – tapi apa yang saya tahu? Saya bukan pengacara.

Siapa tahu alamat IP Anda?

Alamat IP penting untuk komunikasi. Mereka berisi beberapa informasi pribadi di dalamnya karena sifatnya. Siapa yang tahu alamat IP saya?

Jawaban yang jelas adalah ISP Anda – vendor yang memberi Anda akses ke internet. Ini mengalokasikan alamat IP publik yang Anda gunakan untuk Anda dan ia tahu alamat IP pribadi mana Anda berasal (dalam banyak kasus, itu bahkan ditugaskan kepada Anda melalui ADSL atau perangkat akses lainnya yang diinstal di rumah Anda).

Kecuali kamu’mencoba menyembunyikan, semua situs web yang Anda akses tahu alamat IP publik Anda. Ketika Anda terhubung ke blog saya untuk membaca artikel ini, untuk mengirim konten ini kembali kepada Anda, server saya perlu tahu di mana harus dibalas, yang berarti memiliki alamat IP publik Anda. Apakah saya menyimpannya dan menggunakannya di tempat lain? Bukannya saya langsung mengetahui, tetapi layanan pemasaran saya seperti Google Analytics mungkin dan mungkin memanfaatkan alamat IP publik Anda.

Alamat IP pribadi Anda itu, sebagian besar situs web dan layanan cloud’t langsung menyadarinya dan biasanya tidak’t membutuhkannya.

Alamat WebRTC dan IP

WebRTC melakukan dua hal secara berbeda dari kebanyakan protokol berbasis browser lainnya di luar sana:

- Ini memungkinkan komunikasi peer-to-peer, langsung antara dua perangkat. Ini menyimpang dari pendekatan klien-server klasik di mana server memediasi masing-masing dan setiap pesan di antara klien

- WebRTC menggunakan port dinamis yang dihasilkan per sesi saat dibutuhkan. Ini lagi adalah sesuatu yang Anda menangkan’t lihat di tempat lain di browser web di mana port 80 dan 443 sangat umum

Karena WebRTC menyimpang dari pendekatan klien-server dan menggunakan port fana yang dinamis, di sana’S kebutuhan akan mekanisme traversal NAT untuk bisa. Nah … melewati Nat dan firewall ini. Dan saat berada di sana, cobalah untuk tidak membuang terlalu banyak sumber daya jaringan. Inilah sebabnya mengapa koneksi rekan normal di WEBRTC akan memiliki 4+ jenis “lokal” alamat sebagai kandidat untuk komunikasi semacam itu:

- Alamat lokal (biasanya, alamat IP pribadi perangkat)

- Alamat refleksif server (alamat IP publik diterima melalui permintaan stun)

- Alamat relai (alamat IP publik yang diterima melalui permintaan turn). Yang ini datang dalam 3 berbeda “rasa”: UDP, TCP dan TLS

Banyak dan banyak alamat yang perlu dikomunikasikan dari satu rekan ke yang lain. Dan kemudian dinegosiasikan dan diperiksa konektivitas menggunakan es.

Lalu di sana’S Minor Extra ini “ketidaknyamanan” Bahwa semua alamat IP ini disampaikan dalam SDP yang diberikan ke aplikasi di atas WebRTC untuk dikirim melalui jaringan. Ini mirip dengan saya mengirim surat, membiarkan kantor pos membacanya tepat sebelum menutup amplop.

Alamat IP diperlukan agar WebRTC (dan VoIP) dapat bernegosiasi dan berkomunikasi dengan benar.

Yang ini penting, jadi saya’ll tulis lagi: Alamat IP diperlukan untuk WebRTC (dan VoIP) untuk dapat bernegosiasi dan berkomunikasi dengan benar.

Itu berarti ini bukan’t bug atau pelanggaran keamanan atas nama WebRTC, melainkan perilaku normal yang memungkinkan Anda berkomunikasi. Tidak ada alamat IP? Tidak ada komunikasi.

Satu hal terakhir: Anda dapat menyembunyikan pengguna’Alamat IP lokal dan bahkan alamat IP publik. Melakukan hal itu berarti komunikasi melewati server belokan perantara.

Melewati webrtc “eksploitasi” alamat IP

WebRTC adalah jalan yang bagus untuk peretas:

- Ini adalah teknologi baru, jadi pemahamannya terbatas

- WebRTC kompleks, dengan banyak protokol jaringan yang berbeda dan permukaan serangan melalui API yang luas

- Alamat IP diperlukan untuk dipertukarkan, memberikan akses ke … yah … alamat IP

Eksploitasi utama di sekitar alamat IP di browser yang mempengaruhi pengguna’Privasi S dilakukan sejauh ini untuk sidik jari.

Sidik jari adalah tindakan mencari tahu siapa pengguna yang didasarkan pada sidik jari digital yang ditinggalkannya di web. Anda bisa mendapatkan cukup banyak tentang siapa pengguna berdasarkan perilaku browser web mereka. Sidik jari membuat pengguna dapat diidentifikasi dan dilacak saat mereka menjelajahi web, yang cukup berguna bagi pengiklan.

Di sana’S sisi lain untuk itu – WEBRTC adalah cara yang berguna untuk mengetahui apakah seseorang adalah orang sungguhan atau bot yang berjalan pada otomatisasi browser seperti yang ditunjukkan dalam komentar. Banyak otomatisasi browser skala tinggi hanya bisa’T cukup mengatasi WEBRTC API di browser, jadi masuk akal untuk menggunakannya sebagai bagian dari teknik untuk menemukan lalu lintas nyata dari bot.

Sejak itu, WebRTC membuat beberapa perubahan pada paparan alamat IP:

- Itu tidak’t Exposed Alamat IP Lokal ke Aplikasi Jika Pengguna Haven’t memungkinkan akses ke kamera atau mikrofon

- Jika masih membutuhkan alamat lokal, ia menggunakan MDNS sebagai gantinya

Siapa tahu alamat IP lokal Anda di WEBRTC?

Ada berbagai entitas dalam sesi WEBRTC yang perlu memiliki alamat IP lokal Anda dalam sesi WEBRTC:

- Browser Anda. Dia “jeroan” Yang menjalankan tumpukan WEBRTC perlu mengetahui alamat IP lokal Anda. Dan itu benar. Begitu juga browser Anda dalam hal ini

- Peer lainnya. Ini bisa berupa browser web lain atau server media. Mereka membutuhkan alamat IP itu untuk menjangkau Anda jika mereka’re di jaringan yang sama seperti Anda. Dan mereka hanya bisa tahu bahwa jika mereka mencoba menjangkau Anda

- Aplikasi web. Karena WebRTC tidak memiliki pensinyalan, aplikasi adalah yang mengirimkan alamat IP lokal ke rekan lainnya

- Ekstensi browser. Ini mungkin memiliki akses ke informasi ini hanya karena mereka memiliki akses pengkodean javascript ke halaman web yang melakukan komunikasi. Karena aplikasi web memiliki tampilan yang jelas tentang alamat IP dalam pesan SDP, demikian juga ekstensi browser yang memiliki akses ke halaman web dan aplikasi web tersebut

- Putar server. Bukan milikmu, tapi rekanmu’s Turn Server. Karena turn server itu dapat bertindak sebagai mediator untuk lalu lintas. Perlu alamat IP lokal Anda untuk mencoba (dan sebagian besar gagal) untuk menghubungkannya

Peer lain, aplikasi web dan server turn don’T benar -benar membutuhkan akses itu jika Anda tidak’t peduli tentang kasus penggunaan konektivitas jaringan lokal. Jika menghubungkan sesi WebRTC di jaringan lokal (di dalam kantor perusahaan, rumah, dll) ISN’t apa kamu’fokus kembali, maka Anda harus baik -baik saja dengan tidak berbagi alamat IP lokal.

Juga, jika Anda khawatir tentang privasi Anda sampai tidak ingin orang mengetahui alamat IP lokal Anda – atau alamat IP publik – maka Anda tidak akan melakukannya’T ingin alamat IP ini juga terpapar.

Tapi bagaimana browser atau aplikasi dapat mengetahui tentang itu?

VPN menghentikan kebocoran IP WEBRTC

Saat menggunakan VPN, apa yang secara praktis Anda lakukan adalah memastikan semua lalu lintas disalurkan melalui VPN. Ada banyak alasan untuk menggunakan VPN dan mereka semua berputar di sekitar privasi dan keamanan – baik dari pengguna atau perusahaan yang VPN digunakan.

Klien VPN mencegat semua lalu lintas keluar dari perangkat dan merutekannya melalui server VPN. VPN juga mengkonfigurasi server proxy untuk tujuan itu sehingga lalu lintas web secara umum akan melalui proxy itu dan tidak langsung ke tujuan – semua itu untuk menyembunyikan pengguna itu sendiri atau memantau pengguna’S History Penelusuran (apakah Anda melihat bagaimana semua teknologi ini dapat digunakan baik untuk anonimitas atau untuk kebalikannya?).

WebRTC juga merupakan tantangan bagi VPN:

- Itu menggunakan beberapa alamat dan port. Secara dinamis. Jadi sedikit lebih sulit untuk dilacak dan reroute

- Alamat IP ditemukan di dalam tubuh HTTP dan pesan Websocket sendiri dan tidak hanya di header protokol. Mereka bisa sangat sulit ditemukan untuk menghapus/mengganti

- WebRTC menggunakan UDP, yang biasanya tidak’t mendapatkan perlakuan khusus dengan proxy web (yang cenderung fokus pada lalu lintas http dan websocket)

- Apakah saya menyebutkan itu agak baru? Dan vendor VPN hanya tahu sedikit tentang itu

Untuk membuat semua ini hilang, browser memiliki kebijakan privasi yang dibangun di dalamnya. Dan VPN dapat memodifikasi kebijakan ini untuk mengakomodasi kebutuhan mereka-hal-hal seperti tidak mengizinkan lalu lintas UDP yang tidak diproksi terjadi.

Seberapa besar Anda peduli tentang kebocoran IP WEBRTC?

Itu’S untuk Anda memutuskan.

Sebagai pengguna, saya tidak’T banyak peduli tentang siapa yang tahu alamat IP saya. Tapi saya bukan contoh – saya juga menggunakan Chrome dan Google Services. Seiring dengan berlangganan Office 365 dan akun Facebook. Sebagian besar hidup saya telah diberikan kepada perusahaan Amerika. ��

Berikut beberapa aturan praktis i’D Gunakan jika saya memutuskan apakah saya peduli:

- Jika kamu’Re memblokir javascript di browser Anda maka Anda mungkin tidak perlu khawatir – WebRTC menang’t bekerja tanpanya

- Dengan asumsi Anda’tidak menggunakan skype, facebook messenger, whatsapp dan lainnya karena Anda tidak’T ingin mereka tahu atau melacak Anda, maka Anda harus berpikir dua kali tentang menggunakan WebRTC juga. Dan jika Anda menggunakannya, pastikan “steker” itu “IP bocor” di WebRTC

- Menggunakan VPN? Maka itu berarti Anda Don’T ingin alamat IP Anda diketahui publik. Pastikan VPN Anda menangani WebRTC dengan benar juga

- Anda mengganti pencarian google dengan duckduckgo di browser Anda? Atau mesin pencari lainnya karena mereka dikatakan lebih sadar privasi? Maka Anda mungkin ingin mempertimbangkan sudut WEBRTC juga

Dalam semua kasus lain, tidak melakukan apa pun dan jangan ragu untuk terus menggunakan WebRTC “dengan adanya”. Mayoritas pengguna web melakukan hal itu juga.

Apakah Anda ingin privasi atau privasi?

Yang ini rumit ��

Anda ingin berkomunikasi dengan seseorang secara online. Tanpa mereka mengetahui alamat IP pribadi atau publik Anda secara langsung. Karena … yah … berkencan. Dan anonimitas. Dan pelecehan. Dan apapun.

Untuk itu, Anda ingin komunikasi ditutupi oleh server. Semua lalu lintas – pensinyalan dan media – akan dialihkan melalui server/layanan perantara. Sehingga Anda bertopeng dari rekan lain. Tapi coba tebak – itu berarti alamat IP pribadi dan publik Anda akan diketahui oleh server/layanan perantara.

Anda ingin berkomunikasi dengan seseorang secara online. Tanpa orang, perusahaan atau pemerintah yang menguping percakapan.

Untuk itu, Anda ingin komunikasi menjadi peer-to-peer. Tidak ada server giliran atau server media sebagai perantara. Yang bagus, tapi coba tebak – itu berarti alamat IP pribadi dan publik Anda akan diketahui oleh rekan yang Anda komunikasikan.

Di beberapa titik, seseorang perlu mengetahui alamat IP Anda jika Anda mau dan perlu berkomunikasi. Dari situlah kami mulai.

Oh, dan skema rumit a-la tor networking itu bagus, tapi tidak’t bekerja dengan baik dengan komunikasi waktu nyata di mana latensi dan bitrate sangat penting untuk kualitas media.

Pengembang’S dapur Sumber

Kami’Anda melihat masalah ini, alasannya dan kami’telah membahas pengguna’S sudut di sini. Tapi bagaimana dengan pengembang? Apa yang harus mereka lakukan tentang ini?

Pengembang Aplikasi WebRTC

Jika Anda adalah pengembang aplikasi WebRTC, maka Anda harus memperhitungkan bahwa beberapa pengguna Anda akan sadar privasi. Itu mungkin termasuk cara mereka berpikir tentang alamat IP mereka.

Berikut adalah beberapa hal untuk Anda pikirkan di sini:

- Apakah layanan Anda menawarkan komunikasi P2P? (Anda mungkin memerlukan alamat IP lokal untuk itu dalam pesan)

- Jika lalu lintas Anda hanya mengalir melalui server media, pertimbangkan untuk menghapus kandidat host dari sisi perangkat. Mereka akan tidak berguna sebagian besar

- Anda’mungkin mengirimkan alamat IP dalam pesan SDP di jaringan Anda. Apakah Anda menyimpannya atau mencatatnya di mana saja? Untuk berapa lama? Dalam format apa?

- Uji layanan Anda di berbagai lingkungan menantang privasi:

- Proxy Web

- Firewall ketat

- VPN dari berbagai jenis

Pengembang VPN

Jika Anda seorang pengembang VPN, Anda harus tahu lebih banyak tentang WEBRTC, dan berupaya untuk menanganinya.

Memblokir webrtc sama sekali menang’t menyelesaikan masalah-itu hanya akan memperburuk pengguna yang membutuhkan akses ke aplikasi berbasis WEBRTC (= hampir semua aplikasi rapat).

Sebagai gantinya, Anda harus memastikan bahwa bagian dari aplikasi klien VPN Anda menangani konfigurasi browser untuk menempatkannya dalam kebijakan yang sesuai dengan aturan Anda:

- Pastikan Anda merutekan lalu lintas WebRTC melalui VPN. Itu termasuk pensinyalan (mudah) dan media (lebih sulit). SAYA’D Juga periksa routing saluran data saat berada di sana jika saya adalah Anda

- Menangani perutean UDP. Mengenakan’T hanya pergi untuk pendekatan khusus TCP/TLS, karena ini akan merusak kualitas pengalaman bagi pengguna Anda

- Tes terhadap beberapa jenis aplikasi WEBRTC di luar sana. Mengenakan’T hanya melihat Google Meet – ada banyak orang lain yang digunakan orang

Tes Kebocoran WebRTC: Versi FAQ

✅ Apa itu tes kebocoran WebRTC?

Tes Kebocoran WebRTC adalah aplikasi web sederhana yang mencoba menemukan alamat IP lokal Anda. Ini digunakan untuk memeriksa dan membuktikan bahwa aplikasi web yang tampak tidak bersalah tanpa izin khusus dari pengguna dapat memperoleh akses ke data tersebut.

✅ Apakah WebRTC masih membocorkan IP?

iya dan tidak.

Itu sangat tergantung di mana Anda’melihat kembali masalah ini.

WebRTC membutuhkan alamat IP untuk berkomunikasi dengan benar. Jadi di sana’S tidak ada kebocoran nyata. Aplikasi yang ditulis dengan buruk dapat membocorkan alamat IP tersebut secara tidak sengaja. Aplikasi VPN dapat diimplementasikan dengan buruk agar tidak mencolokkan ini “bocor” untuk pengguna yang sadar privasi yang menggunakannya.✅ Dapatkah saya memblokir kebocoran webrtc di chrome?

Ya. Dengan mengubah Kebijakan Privasi di Chrome. Ini adalah sesuatu yang dapat dilakukan VPN juga (dan harus dilakukan).

✅ Seberapa parah kebocoran WebRTC?

Kebocoran alamat IP WEBRTC memberi aplikasi web kemampuan untuk mengetahui alamat IP pribadi Anda. Ini telah menjadi masalah privasi di masa lalu. Saat ini, untuk mendapatkan akses ke informasi itu, aplikasi web terlebih dahulu harus meminta persetujuan pengguna untuk mengakses mikrofon atau kameranya, jadi ini kurang dari masalah.

✅ Apa VPN yang baik untuk mencolokkan kebocoran WebRTC?

Saya bisa’T sangat merekomendasikan VPN yang baik untuk mencolokkan kebocoran WebRTC. Ini bukan’t apa yang saya lakukan, dan terus terang, saya tidak’Aku percaya pada alat seperti itu menyambungkan kebocoran ini.

Satu aturan praktis yang bisa saya berikan di sini adalah bahwa Don’t pergi untuk VPN gratis. Jika gratis, maka Anda adalah produk, yang berarti mereka menjual data Anda – privasi yang tepat yang Anda coba lindungi.