Est-ce que Ike utilise Oakley

Ipsec utilise-t-il ike ou isakmp

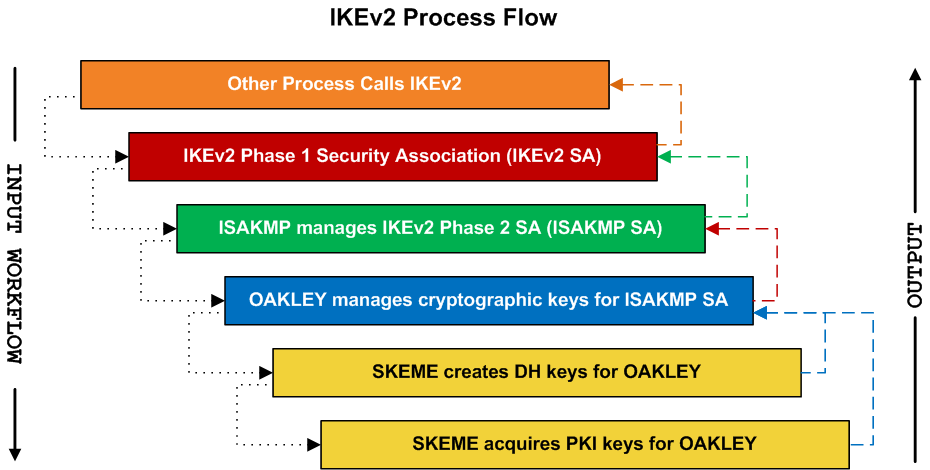

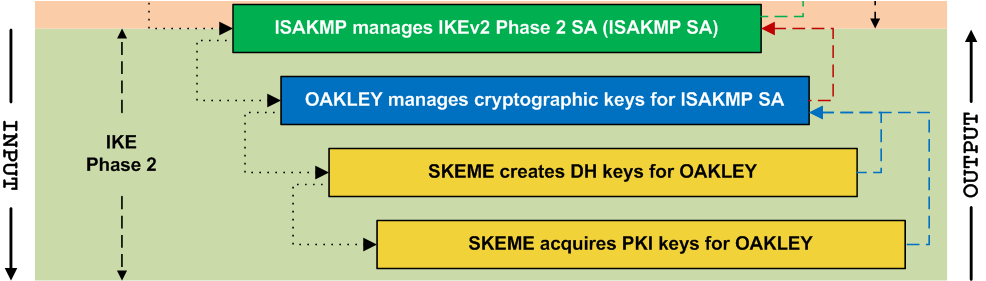

IKEV2 utilise ISAKMP pour appeler Oakley pendant la phase 2, où il devrait coordonner l’entrée à Skeme (matériau de keying) et le rendement de la sortie à Isakmp (touches). Pourquoi Isakmp ne communique-t-il pas simplement avec Skeme directement? Pourquoi n’y a-t-il pas un seul processus qui s’occupe de toutes ces étapes à la fois? Trois mots: secret avant parfait (PFS).

Est-ce que Ike utilise Oakley

Obsolète par: 4306 historique

Mis à jour par: 4109

Résumé:

1. IPSEC utilise ISAKMP (Internet Security Association et Key Management Protocol) pour l’échange d’informations de saisie et l’authentification des pairs.

2. IKEV2, la dernière version d’Ike, utilise Isakmp pour invoquer Oakley, un protocole d’échange clé, pendant la phase 2 de la négociation IPSEC.

3. ISAKMP coordonne l’entrée à Skeme, qui génère du matériau de saisie, et renvoie la sortie à Isakmp, qui gère la gestion des clés.

4. La raison pour laquelle Isakmp ne communique pas directement avec Skeme est due à un secret avant parfait (PFS), ce qui garantit que le compromis des clés d’une session ne compromet pas les sessions passées ou futures.

Points clés:

- IPSec utilise ISAKMP pour l’échange de clés et l’authentification.

- IKEV2 utilise Isakmp pour appeler Oakley pendant la phase 2 de la négociation IPSEC.

- ISAKMP coordonne l’entrée à Skeme et renvoie la sortie à Isakmp.

- Le secret avant parfait (PFS) est la raison pour laquelle Isakmp ne communique pas directement avec Skeme.

Des questions:

- Pourquoi ikev2 utilise-t-il Isakmp? IKEV2 utilise Isakmp pour invoquer Oakley, qui est responsable de la génération de matériaux de saisie.

- Quel est le but de Isakmp? ISAKMP est utilisé pour l’échange de clés et l’authentification dans iPsec.

- Quel est le rôle de Skeme dans la négociation IPSEC? Skeme génère du matériel de saisie en fonction de l’entrée reçue d’Isakmp.

- Pourquoi n’y a-t-il pas un seul processus qui gère toutes les étapes de l’échange de clés et de la génération de clés? Le secret avant parfait (PFS) nécessite la séparation des processus d’échange de clés et de génération de clés pour éviter le compromis des sessions passées ou futures.

- Quel est le but d’Oakley dans la négociation IPSEC? Oakley est un protocole d’échange clé utilisé pendant la phase 2 de la négociation IPSEC pour générer du matériel de saisie.

- Quel est le secret avant parfait (PFS)? Le secret avant parfait (PFS) garantit que le compromis des clés d’une session ne compromet pas les sessions passées ou futures.

- Isakmp communique-t-il directement avec Skeme? Non, ISAKMP coordonne l’entrée à Skeme et renvoie la sortie à Isakmp pour la gestion des clés.

- Quelle version d’Ike est utilisée dans ipsec? IKEV2 est la dernière version utilisée dans iPsec.

- Quel est le but d’Isakmp dans ipsec? ISAKMP est utilisé pour l’échange de clés et l’authentification dans iPsec.

- Que se passe-t-il pendant la phase 2 de la négociation IPSEC? Oakley est invoqué par Isakmp pour la génération de clés pendant la phase 2 de la négociation IPSEC.

- Pourquoi PFS est-il important dans iPsec? La PFS garantit que le compromis des clés d’une session ne compromet pas les séances passées ou futures, améliorant la sécurité.

- Pourquoi Isakmp ne communique-t-il pas directement avec Skeme? La séparation des processus d’échange de clés et de génération de clés est nécessaire pour un secret avant parfait (PFS) dans IPSEC.

- Peut Isakmp être utilisé pour d’autres associations de sécurité en dehors de l’ipsec? Oui, Isakmp peut être utilisé pour d’autres associations de sécurité telles que AH et ESP pour l’IETF IPSec DOI.

- L’ensemble des protocoles Oakley et Skeme doivent-ils être mis en œuvre pour IPSec? Non, seul un sous-ensemble d’Oakley et de Skeme nécessaires aux objectifs IPSEC doit être mis en œuvre.

- Qu’est-ce que Ike représente? Ike signifie Internet Key Exchange.

Réponses détaillées:

- Pourquoi ikev2 utilise-t-il Isakmp?

IKEV2 utilise Isakmp pour invoquer Oakley pendant la phase 2 de la négociation IPSEC. . Cette division des responsabilités permet un secret avant parfait (PFS), garantissant la sécurité des séances passées et futures. - Quel est le but de Isakmp?

. Il fournit un cadre pour négocier et établir des associations de sécurité (SAS) entre deux appareils. - Quel est le rôle de Skeme dans la négociation IPSEC?

Skeme est une technique d’échange clé utilisée par Isakmp pour générer du matériel de saisie pour les associations de sécurité. Il fournit des fonctionnalités telles que l’anonymat, la répudabilité et le rafraîchissement rapide. Skeme prend les commentaires d’Isakmp et génère du matériau de saisie, qui est ensuite renvoyé à Isakmp pour un traitement ultérieur. - Pourquoi n’y a-t-il pas un seul processus qui gère toutes les étapes de l’échange de clés et de la génération de clés?

La séparation des processus d’échange de clés et de génération de clés est nécessaire pour un secret avant parfait (PFS) dans IPSEC. La PFS garantit que le compromis des clés d’une session ne compromet pas les séances passées ou futures. En séparant ces processus et en les coordonnant via Isakmp, la sécurité de l’iPsec est améliorée. - Quel est le but d’Oakley dans la négociation IPSEC?

Oakley est un protocole d’échange clé utilisé pendant la phase 2 de la négociation IPSEC. Il décrit une série d’échanges de clés, appelés «modes», qui fournissent des fonctionnalités telles que le secret avant parfait pour les clés, la protection de l’identité et l’authentification. Oakley est invoqué par Isakmp pour générer du matériel de saisie pour ipsec. - Quel est le secret avant parfait (PFS)?

Le secret avant parfait (PFS) est une propriété de protocoles cryptographiques qui garantit que compromettre les clés d’une session ne comprometra pas les séances passées ou futures. Dans le contexte de l’IPSEC, la PFS est réalisée en séparant les processus d’échange de clés et de génération de clés, tels que coordonnés par Isakmp et Oakley, assurant la sécurité de toutes les séances IPSec. - ?

Non, Isakmp ne communique pas directement avec Skeme. ISAKMP coordonne l’entrée à Skeme et renvoie la sortie à Isakmp. Cette division des responsabilités permet d’appliquer un secret avant parfait (PFS) et garantit la sécurité du matériau de saisie utilisé dans IPSEC. - Quelle version d’Ike est utilisée dans ipsec?

La dernière version d’Ike utilisée dans IPSEC est IKEV2, qui s’appuie sur la fonctionnalité des versions précédentes et fournit des fonctionnalités de sécurité améliorées. - Quel est le but d’Isakmp dans ipsec?

Le but d’Isakmp dans IPSEC est de fournir un cadre d’authentification et d’échange de clés. ISAKMP est indépendant d’échange de clés et prend en charge diverses méthodes d’échange de clés. Il est responsable de la négociation et de l’établissement des associations de sécurité (SAS) entre les pairs IPSEC. - ?

Pendant la phase 2 de la négociation de l’IPSEC, Isakmp invoque Oakley, un protocole d’échange de clés, pour générer du matériel de saisie. Ce matériel de saisie est utilisé pour établir des associations de sécurité (SAS) pour le trafic IPSEC entre les pairs. - Pourquoi PFS est-il important dans iPsec?

Le secret avant parfait (PFS) est important dans IPSEC car il garantit que le compromis des clés utilisés en une seule session ne comprometra pas les clés utilisées dans les séances passées ou futures. En séparant les processus d’échange de clés et de génération de clés, IPSEC réalise PFS et améliore la sécurité globale de la communication. - Pourquoi Isakmp ne communique-t-il pas directement avec Skeme?

ISAKMP ne communique pas directement avec Skeme pour appliquer un secret avant parfait (PFS). La PFS nécessite la séparation des processus d’échange de clés et de génération de clés, tels que coordonnés par Isakmp et Oakley. Cette séparation améliore la sécurité de l’IPSEC en protégeant le matériau de saisie utilisé dans la communication. - Peut Isakmp être utilisé pour d’autres associations de sécurité en dehors de l’ipsec?

Oui, Isakmp peut être utilisé pour d’autres associations de sécurité en dehors de l’iPsec. Il peut être utilisé pour des associations de sécurité telles que AH (en-tête d’authentification) et ESP (charge utile de sécurité encapsulée) pour l’IETF IPSEC DOI (domaine d’interprétation), fournissant un cadre d’authentification et d’échange de clés dans divers scénarios de communication sécurisés. - L’ensemble des protocoles Oakley et Skeme doivent-ils être mis en œuvre pour IPSec?

Non, pour IPSec, il n’est pas nécessaire de mettre en œuvre l’ensemble des protocoles Oakley et Skeme. Seul un sous-ensemble de ces protocoles, qui est nécessaire pour atteindre les objectifs d’IPSEC, doit être mis en œuvre. Cela permet une flexibilité dans le choix des protocoles et fonctionnalités spécifiques en fonction des exigences spécifiques du déploiement. - Qu’est-ce que Ike représente?

Ike signifie Internet Key Exchange. Il s’agit d’un protocole de gestion clé utilisé dans IPSEC pour négocier et établir des associations de sécurité entre leurs pairs.

Ipsec utilise-t-il ike ou isakmp

IKEV2 utilise ISAKMP pour appeler Oakley pendant la phase 2, où il devrait coordonner l’entrée à Skeme (matériau de keying) et le rendement de la sortie à Isakmp (touches). Pourquoi Isakmp ne communique-t-il pas simplement avec Skeme directement? Pourquoi n’y a-t-il pas un seul processus qui s’occupe de toutes ces étapes à la fois? Trois mots: secret avant parfait (PFS).

Est-ce que Ike utilise Oakley

[RFC Home] [Texte | PDF | HTML] [Tracker] [IPR] [Page d’informations]

Obsolète par: 4306 historique

Mis à jour par: 4109

Groupe de travail du réseau D. . Catégorie Carrel: Standards Track Cisco Systems Novembre 1998 The Internet Key Exchange (IKE) Statut de ce mémo Ce document spécifie un protocole de suivi des normes Internet pour la communauté Internet, et demande des discussions et des suggestions d'amélioration. Veuillez vous référer à l'édition actuelle des "normes de protocole officiel d'Internet" (STD 1) pour l'état de normalisation et l'état de ce protocole. La distribution de cette note est illimitée. AVIS COPYRIGHT Copyright (c) The Internet Society (1998). Tous les droits sont réservés. Table des matières 1 Résumé. 2 2 Discussion. 2 3 Termes et définitions. 3 3.1 Terminologie des exigences. 3 3.2 notation. 3 3.3 Secrectie avant parfaite. 5 3.4 Association de sécurité. . 5 5 échanges. .1 Authentification avec des signatures numériques. 10 5.2 Authentification avec cryptage de clé publique. 12 5.. .4 Authentification avec une clé pré-partagée. 16 5.5 Mode rapide. 16 5.6 nouveaux mode de groupe. 20 5.7 Échanges d'information ISAKMP. 20 6 groupes d'Oakley. 21 6.1 First Oakley Group. 21 6.2 secondes du groupe Oakley. 22 6.3 troisième groupe Oakley. 22 6.4 Fourth Oakley Group. 23 7 Explosion de charge utile de l'échange complet. 23 7.1 phase 1 avec mode principal. .2 Phase 2 avec mode rapide. 25 8 Exemple de secret avant parfait. 27 9 Indices de mise en œuvre. 27 RFC 2409 IKE novembre 1998 . 28 11 Considérations de l'IANA. 30 12 Remerciements. 31 13 références. 31 Annexe A. . 37 Adresses des auteurs. Note de 40 auteurs. 40 Énoncé complet du droit d'auteur. 41 1. Abstrait ISAKMP ([MSST98]) fournit un cadre pour l'authentification et l'échange de clés mais ne les définit pas. ISAKMP est conçu pour être indépendant de l'échange clé; c'est-à-dire qu'il est conçu pour prendre en charge de nombreux échanges de clés différents. Oakley ([ORM96]) décrit une série d'échanges clés - appelés "modes" - et détaille les services fournis par chacun (e.g. Secrécyt avant parfait pour les clés, la protection de l'identité et l'authentification). Skeme ([Skeme]) décrit une technique d'échange de clés polyvalente qui fournit l'anonymat, la répudabilité et le rafraîchissement rapide des clés. Ce document décrit un protocole utilisant une partie d'Oakley et une partie de Skeme en collaboration avec ISAKMP pour obtenir du matériel de saisie authentifié pour une utilisation avec ISAKMP, et pour d'autres associations de sécurité telles que AH et ESP pour l'IETF IPSEC DOI. 2. Discussion Cette note décrit un protocole hybride. Le but est de négocier et de fournir un matériel de saisie authentifié pour les associations de sécurité de manière protégée. Les processus qui mettent en œuvre ce mémo peuvent être utilisés pour négocier des réseaux privés virtuels (VPN) et également pour fournir un utilisateur distant d'un site distant (dont l'adresse IP ne doit pas être connue au préalable) un accès à un hôte ou un réseau sécurisé. La négociation des clients est soutenue. Le mode client est l'endroit où les parties de négociation ne sont pas les points de terminaison pour lesquels la négociation de l'association de sécurité a lieu. Lorsqu'elle est utilisée en mode client, l'identité des parties finales reste cachée. Standards Harkins & Carrel Track [Page 2]

RFC 2409 IKE novembre 1998 Cela ne met pas en œuvre tout le protocole Oakley, mais seulement un sous-ensemble nécessaire pour satisfaire ses objectifs. Il ne revendique pas la conformité ni la conformité avec l'ensemble du protocole d'Oakley et il n'est pas dépendant du protocole Oakley. De même, cela n'implémente pas l'ensemble du protocole SKEME, mais seulement la méthode du cryptage des clés publics pour l'authentification et son concept de repensage rapide à l'aide d'un échange de nonces. Ce protocole ne dépend en aucune façon du protocole Skeme. 3. Termes et définitions 3.1 Terminologie des exigences Les mots clés "doivent", "ne doivent pas", "requis", "devraient", "ne devraient pas" et "May" qui apparaissent dans ce document doivent être interprétés comme décrit dans [BRA97]. 3.2 notation La notation suivante est utilisée tout au long de cette note. HDR est un en-tête isakmp dont le type d'échange est le mode. Lorsque vous écrivez comme HDR *, cela indique le cryptage en charge utile. SA est une charge utile de négociation SA avec une ou plusieurs propositions. Un initiateur peut fournir de multiples propositions de négociation; Un intervenant doit répondre avec un seul. _b indique le corps de la charge utile - le vpayload générique isakmp n'est pas inclus. SAI_B est le corps entier de la charge utile SA (moins l'en-tête générique isakmp) - i.e. La situation DOI, toutes les propositions et toutes les transformations offertes par l'initiateur. CKY-I et CKY-R sont le cookie de l'initiateur et le cookie du répondeur, respectivement, de l'en-tête Isakmp. g ^ xi et g ^ xr sont les valeurs publiques diffie-hellman ([dh]) de l'initiateur et du répondeur respectivement. G ^ xy est le secret partagé Diffie-Hellman. KE est la charge utile d'échange de clés qui contient les informations publiques échangées dans un échange Diffie-Hellman. Il n'y a pas de codage particulier (e.g. un TLV) utilisé pour les données d'une charge utile KE. Standards Harkins & Carrel Track [Page 3]

RFC 2409 IKE novembre 1998 NX est la charge utile nonce; x peut être: i ou r pour l'initiateur et répondeur isakmp respectivement. IDX est la charge utile d'identification pour "x". X peut être: "II" ou "IR" pour l'initiateur et répondeur ISAKMP respectivement lors de la négociation de phase un; ou "ui" ou "ur" pour l'initiateur et le répondeur utilisateur respectivement pendant la phase deux. Le format de charge utile d'identification pour Internet DOI est défini dans [PIP97]. SIG est la charge utile de signature. Les données à signer sont d'échanges. CERT est la charge utile du certificat. Hash (et tout dérivé tel que le hash (2) ou le hash_i) est la charge utile de hachage. Le contenu du hachage est spécifique à la méthode d'authentification. PRF (clé, MSG) est la fonction pseudo-aléatoire à clé - souvent une fonction de hachage à clé - utilisé pour générer une sortie déterministe qui apparaît pseudo-aléatoire. Les PRF sont utilisés à la fois pour les dérivations clés et pour l'authentification (I.e. En tant que mac à clé). (Voir [KBC96]). Skeyid est une chaîne dérivée du matériel secret connu uniquement des joueurs actifs de l'échange. SKEYID_E est le matériau de saisie utilisé par l'ISAKMP SA pour protéger la confidentialité de ses messages. SKEYID_A est le matériau de saisie utilisé par l'ISAKMP SA pour authentifier ses messages. SKEYID_D est le matériau de saisie utilisé pour dériver les clés des associations de sécurité non ISAKMP. y indique que "x" est chiffré par la clé "y". --> signifie la communication "Initiator to Responder" (Demandes). x] indique que x est facultatif. Standards Harkins & Carrel Track [Page 4]

RFC 2409 IKE novembre 1998 Le chiffrement des messages (lorsqu'il est noté par un «*» après l'en-tête isakmp) doit commencer immédiatement après l'en-tête ISAKMP. Lorsque la communication est protégée, toutes les charges utiles suivant l'en-tête isakmp doivent être cryptées. Les clés de chiffrement sont générées à partir de SKEYID_E d'une manière définie pour chaque algorithme. 3.3 Secrécyt avant parfait Lorsqu'il est utilisé dans le Secrecy Forward Perfect Forward (PFS), fait référence à la notion selon laquelle le compromis d'une seule clé permettra d'accès à uniquement des données protégées par une seule clé. Pour que PFS existe la clé utilisée pour protéger la transmission des données ne doit pas être utilisée pour dériver des clés supplémentaires, et si la clé utilisée pour protéger la transmission des données a été dérivée d'un autre matériau de saisie, ce matériau ne doit pas être utilisé pour dériver d'autres clés. Un secret avant parfait pour les clés et les identités est fourni dans ce protocole. (Sections 5.5 et 8). 3.4 Association de sécurité Une association de sécurité (SA) est un ensemble de politiques et de clés utilisées pour protéger les informations. L'Isakmp SA est la politique et les clés partagées utilisées par les pairs négociés de ce protocole pour protéger leur communication. 4. Introduction Oakley et Skeme définissent chacun une méthode pour établir un échange de clés authentifié. Cela comprend la construction de charges utiles, les charges utiles de l'information, la commande dans laquelle ils sont traités et comment ils sont utilisés. Alors qu'Oakley définit les "modes", Isakmp définit les "phases". La relation entre les deux est très simple et Ike présente des échanges différents comme des modes qui fonctionnent en deux phases. La phase 1 est l'endroit où les deux pairs isakmp établissent un canal sécurisé et authentifié avec lequel communiquer. C'est ce qu'on appelle l'Isakmp Security Association (SA). "Mode principal" et "mode agressif" chacun accomplit un échange de phase 1. "Mode principal" et "mode agressif" ne doit être utilisé que dans la phase 1. La phase 2 est là que les associations de sécurité sont négociées pour le compte de services tels que l'IPSEC ou tout autre service qui a besoin de négociation de matériel et / ou de paramètres clés. "Mode rapide" accomplit un échange de phase 2. "Mode rapide" ne doit être utilisé que dans la phase 2. Track Standards Harkins & Carrel [Page 5]

RFC 2409 IKE novembre 1998 "Nouveau mode de groupe" n'est pas vraiment une phase 1 ou une phase 2. Il suit la phase 1, mais sert à établir un nouveau groupe qui peut être utilisé dans les négociations futures. "Nouveau mode de groupe" ne doit être utilisé qu'après la phase 1. L'Isakmp SA est bidirectionnel. Autrement dit, une fois établi, l'une ou l'autre des parties peut initier des échanges de mode rapide, d'information et de mode de groupe. Selon le document de base ISAKMP, l'ISAKMP SA est identifié par le cookie de l'initiateur suivi du cookie du répondeur - le rôle de chaque partie dans l'échange de phase 1 dicte quel cookie est l'initiateur de l'initiateur. L'ordre des cookies établi par l'échange de phase 1 continue d'identifier l'ISAKMP SA, quelle que soit la direction du mode rapide, de l'information ou de l'échange de groupes. En d'autres termes, les cookies ne doivent pas échanger des places lorsque la direction de l'isakmp SA change. Avec l'utilisation des phases ISAKMP, une implémentation peut accomplir un saisie très rapide si nécessaire. Une négociation en une seule phase 1 peut être utilisée pour plus d'une négociation de phase 2. De plus, une négociation en une seule phase 2 peut demander plusieurs associations de sécurité. Avec ces optimisations, une implémentation peut voir moins d'un aller-retour par SA ainsi que moins d'une exponentiation DH par SA. "Mode principal" pour la phase 1 offre une protection d'identité. Lorsque la protection de l'identité n'est pas nécessaire, le «mode agressif» peut être utilisé pour réduire encore plus loin les aller-retour. Les conseils du développeur pour faire ces optimisations sont inclus ci-dessous. Il convient également de noter que l'utilisation du cryptage des clés publics pour authentifier un échange de mode agressif offrira toujours une protection d'identité. Ce protocole ne définit pas son propre doi en soi. L'ISAKMP SA, établie dans la phase 1, peut utiliser le doi et la situation à partir d'un service non ISAKMP (comme l'IETF IPSEC DOI [PIP97]). Dans ce cas, une implémentation peut choisir de restreindre l'utilisation de l'ISAKMP SA pour l'établissement de SAS pour les services du même DOI. Alternativement, un ISAKMP SA peut être établi avec la valeur zéro dans le DOI et la situation (voir [MSST98] pour une description de ces champs) et dans ce cas, les implémentations seront libres d'établir des services de sécurité pour tout DOI défini en utilisant cet isakmp SA. Si un doi de zéro est utilisé pour l'établissement d'une phase 1 SA, la syntaxe des charges utiles d'identité utilisée dans la phase 1 est celle définie dans [MSST98] et non à partir de DOI - E.g. [PIP97] - qui peut étendre davantage la syntaxe et la sémantique des identités. Les attributs suivants sont utilisés par IKE et sont négociés dans le cadre de l'ISAKMP Security Association. (Ces attributs concernent uniquement l'ISAKMP Security Association et non à aucune association de sécurité que IsakMP pourrait négocier au nom d'autres services.) Track Standards Harkins & Carrel [Page 6]

RFC 2409 IKE novembre 1998 - Algorithme de chiffrement - Algorithme de hachage - Méthode d'authentification - Informations sur un groupe sur lequel faire Diffie-Hellman. Tous ces attributs sont obligatoires et doivent être négociés. De plus, il est possible de négocier éventuellement une fonction pSuedo-alandom ("PRF"). (Il n'y a actuellement aucune fonction pseudo-aléatoire négociable définie dans ce document. Les valeurs d'attribut à usage privé peuvent être utilisées pour la négociation du PRF entre les parties consentantes). Si une "PRF" n'est pas une négociation, la version HMAC (voir [KBC96]) de l'algorithme de hachage négocié est utilisée comme une fonction pseudo-aléatoire. D'autres attributs non obligatoires sont décrits à l'annexe A. L'algorithme de hachage sélectionné doit prendre en charge les modes natifs et HMAC. Le groupe Diffie-Hellman doit être spécifié à l'aide d'une description du groupe défini (section 6) ou en définissant tous les attributs d'un groupe (section 5 5.6). Les attributs de groupe (tels que le type de groupe ou Prime - voir l'annexe A) ne doivent pas être proposés en conjonction avec un groupe précédemment défini (soit une description de groupe réservée ou une description d'utilisation privée qui est établie après la conclusion d'un nouvel échange de mode de groupe). Les implémentations IKE doivent prendre en charge les valeurs d'attribut suivantes: - Des [des] en mode CBC avec une vérification des clés faibles et semi-weak (les clés faibles et semi-weak sont référencées dans [SCH96] et répertoriées en annexe A). La clé est dérivée selon l'annexe B. - MD5 [MD5] et Sha [Sha>. - Authentification via des clés pré-partagées. - MODP sur le groupe par défaut numéro un (voir ci-dessous). De plus, les implémentations IKE devraient prendre en charge: 3DES pour le chiffrement; Tiger ([Tiger]) pour le hachage; La norme de signature numérique, les signatures RSA [RSA] et l'authentification avec le cryptage de clé publique RSA; et le groupe MODP numéro 2. Les implémentations IKE peuvent prendre en charge les algorithmes de chiffrement supplémentaires définis à l'annexe A et peuvent prendre en charge les groupes ECP et EC2N. Les modes IKE décrits ici doivent être implémentés chaque fois que l'IETF IPSec DOI [PIP97] est implémenté. D'autres DOI peuvent utiliser les modes décrits ici. Standards Harkins & Carrel Track [Page 7]

RFC 2409 IKE novembre 1998 5. des échanges Il existe deux méthodes de base utilisées pour établir un échange de clés authentifié: mode principal et mode agressif. Chacun génère un matériau de keying authentifié à partir d'un échange éphémère Diffie-Hellman. Le mode principal doit être implémenté; Le mode agressif doit être implémenté. De plus, le mode rapide doit être mis en œuvre en tant que mécanisme pour générer du matériel de saisie frais et négocier des services de sécurité non ISAKMP. De plus, un nouveau mode de groupe doit être mis en œuvre comme mécanisme pour définir des groupes privés pour les échanges Diffie-Hellman. Les implémentations ne doivent pas changer de type d'échange au milieu d'un échange. Les échanges sont conformes à la syntaxe standard de la charge utile ISAKMP, au codage d'attribut, aux délais d'expiration et aux retransmis de messages et aux messages d'information - E.g Une réponse d'information est envoyée lorsque, par exemple, une proposition est inacceptable, ou une vérification ou un décryptage de signature a échoué, etc. La charge utile SA doit précéder toutes les autres charges utiles dans un échange de phase 1. Sauf si autrement noté, il n'y a aucune exigence pour les charges utiles d'Isakmp dans un message dans un ordre particulier. La valeur publique de Diffie-Hellman a été adoptée dans une charge utile KE, dans un échange de phase 1 ou de phase 2, doit être la durée du groupe Diffie-Hellman négocié appliqué, si nécessaire, en préfabriquant la valeur avec zéros. La durée de la charge utile nonce doit être comprise entre 8 et 256 octets inclus. Le mode principal est une instanciation de l'échange de protection de l'identité ISAKMP: les deux premiers messages négocient la politique; Les deux suivants échangent des valeurs publiques et des données auxiliaires (e auxiliaires (E.g. Nonces) nécessaire pour l'échange; Et les deux derniers messages authentifient l'échange Diffie-Hellman. La méthode d'authentification négociée dans le cadre de l'échange initial de l'ISAKMP influence la composition des charges utiles mais pas leur objectif. Le XCHG pour le mode principal est Isakmp Identity Protect. De même, le mode agressif est une instanciation de l'échange agressif Isakmp. Les deux premiers messages négocient la politique, l'échange de valeurs publiques Diffie-Hellman et les données auxiliaires nécessaires pour l'échange et les identités. De plus, le deuxième message authentifie le répondeur. Le troisième message authentifie l'initiateur et fournit une preuve de participation à l'échange. Le XCHG pour le mode agressif est agressif Isakmp. Le message final ne peut être envoyé sous la protection de l'Isakmp SA permettant à chaque partie de Standards Harkins & Carrel [Page 8]

RFC 2409 IKE novembre 1998 Reportez-vous à l'exponentiation, si vous le souhaitez, jusqu'à ce que la négociation de cet échange soit terminée. Les représentations graphiques du mode agressif montrent la charge utile finale dans le clair; il n'a pas besoin d'être. Les échanges à Ike ne sont pas ouverts et ont un nombre fixe de messages. La réception d'une demande utile de demande de certificat ne doit pas prolonger le nombre de messages transmis ou attendus. La négociation de l'association de sécurité est limitée avec le mode agressif. En raison des exigences de construction de messages, le groupe dans lequel l'échange Diffie-Hellman est effectué ne peut être négocié. De plus, différentes méthodes d'authentification peuvent limiter davantage la négociation des attributs. Par exemple, l'authentification avec le cryptage de clé publique ne peut pas être négociée et lors de l'utilisation de la méthode révisée de cryptage de clé publique pour l'authentification, le chiffre et le hachage ne peuvent pas être négociés. Pour les situations où les riches capacités de négociation d'attribut d'Ike sont requises. Le mode rapide et le mode de groupe ne sont pas analogiques dans Isakmp. Les valeurs XCHG pour le mode rapide et le nouveau mode de groupe sont définies à l'annexe A. Mode principal, mode agressif et mode rapide Faire la négociation de l'association de sécurité. Les offres de l'association de sécurité prennent la forme de la charge utile Tranform encapsulée en charge utile de proposition encapsulée en charge utile de l'association de sécurité (SA). Si plusieurs offres sont effectuées pour les échanges de phase 1 (mode principal et mode agressif), ils doivent prendre la forme de charges utiles de transformation multiples pour une charge utile de proposition unique en une seule charge utile SA. Pour le dire autrement, pour les échanges de phase 1, il ne doit pas y avoir plusieurs charges utiles de proposition pour une seule charge utile SA et il ne doit pas y avoir plusieurs charges utiles SA. Ce document ne proscrit pas un tel comportement sur les offres dans les échanges de phase 2. Il n'y a pas de limite au nombre d'offres que l'initiateur peut envoyer au répondeur, mais les implémentations conforantes peuvent choisir de limiter le nombre d'offres qu'il inspectera pour des raisons de performance. Pendant la négociation de l'association de sécurité, les initiateurs présentent des offres d'associations de sécurité potentielles aux répondants. Les répondeurs ne doivent pas modifier les attributs d'aucune offre, le codage d'attribut excepté (voir l'annexe A). Si l'initiateur d'un échange remarque que les valeurs d'attribut ont changé ou que des attributs ont été ajoutés ou supprimés d'une offre faite, cette réponse doit être rejetée. Quatre méthodes d'authentification différentes sont autorisées avec le mode principal ou le mode agressif - signature numérique, deux formes d'authentification avec cryptage de clé publique ou clé pré-partagée. La valeur skeyid est calculée en séparation pour chaque méthode d'authentification. Standards Harkins & Carrel Track [Page 9]

RFC 2409 IKE novembre 1998 Pour les signatures: skeyid = prf (ni_b | nr_b, g ^ xy) pour le cryptage des clés publics: skeyid = prf (hash (ni_b | nr_b), cky-i | cky-r) pour les clés pré-partagées: skeyid = prf (pré-key-key, Ni_b | nr_b) f (skeyid, g ^ xy | cky-i | cky-r | 0) skeyid_a = prf (skeyid, skeyid_d | g ^ xy | cky-i | cky-r | 1) skeyid_e = prf (skeyid, skeyid_a | g ^ xy | cky-i | cky-r | 2) et convenu sur la politique pour protéger les communications supplémentaires |. Les valeurs de 0, 1 et 2 ci-dessus sont représentées par un seul octet. La clé utilisée pour le cryptage est dérivée de SKEYID_E de manière spécifique à l'algorithme (voir l'annexe B). Pour authentifier soit l'échange de l'initiateur du protocole génère hash_i et le répondeur génère hash_r où: hash_i = prf (skeyid, g ^ xi | g ^ xr | cky-i | cky-r | sai_b | idii_b) hash_r = prf (skeyid, g ^ xr | g ^ xi | cky-rwy-r | cky-i | sai_B ATURS, HASH_I et HASH_R sont signés et vérifiés; Pour l'authentification avec un cryptage de clés publics ou des clés pré-partagées, Hash_i et Hash_R authentifient directement l'échange. La charge utile entière d'identification (y compris le type d'identification, le port et le protocole mais à l'exclusion de l'en-tête générique) est haché dans Hash_i et Hash_R. Comme mentionné ci-dessus, la méthode d'authentification négociée influence le contenu et l'utilisation des messages pour les modes de phase 1, mais pas leur intention. Lorsque vous utilisez des clés publiques pour l'authentification, l'échange de phase 1 peut être effectué soit en utilisant des signatures, soit en utilisant le cryptage des clés publics (si l'algorithme le prend en charge). Voici les échanges de phase 1 avec différentes options d'authentification. 5.1 IKE Phase 1 authentifiée avec des signatures En utilisant des signatures, les informations auxiliaires échangées pendant le deuxième aller-retour sont des non -ces; L'échange est authentifié en signant un hachage mutuellement disponible. Le mode principal avec l'authentification de la signature est décrit comme suit: Standards Harkins & Carrel Track [Page 10]

RFC 2409 IKE novembre 1998 Répondeur initiateur ----------- ----------- HDR, SA -> Dans les deux modes, les données signées, SIG_I ou SIG_R, est le résultat de l'algorithme de signature numérique négocié respectivement appliqué à Hash_i ou Hash_R. En général, la signature sera terminée par hash_i et hash_r comme ci-dessus en utilisant le PRF négocié, ou la version HMAC de la fonction de hachage négociée (si aucun PRF n'est négocié). Cependant, cela peut être remplacé pour la construction de la signature si l'algorithme de signature est lié à un algorithme de hachage particulier (e.g. DSS n'est défini qu'avec une sortie de 160 bits de SHA). Dans ce cas, la signature sera terminée Hash_i et Hash_R comme ci-dessus, sauf en utilisant la version HMAC de l'algorithme de hachage associé à la méthode de signature. La fonction PRF et de hachage négociée continuerait à être utilisées pour toutes les autres fonctions pseudo-aléatoires prescrites. Étant donné que l'algorithme de hachage utilisé est déjà connu, il n'est pas nécessaire de coder son OID dans la signature. De plus, il n'y a pas de liaison entre les OID utilisées pour les signatures RSA dans PKCS # 1 et celles utilisées dans ce document. Par conséquent, les signatures RSA doivent être codées sous forme de chiffrement de clé privée au format PKCS # 1 et non comme une signature au format PKCS # 1 (qui comprend l'OID de l'algorithme de hachage). Les signatures DSS doivent être codées comme R suivi de S. Une ou plusieurs charges utiles de certificat peuvent être éventuellement adoptées. Standards Harkins & Carrel Track [Page 11]

RFC 2409 IKE novembre 1998 5.2 Phase 1 authentifiée avec un cryptage de clé publique En utilisant le cryptage des clés publics pour authentifier l'échange, les informations auxiliaires échangées sont des non-cryptés. La capacité de chaque partie à reconstruire un hachage (prouvant que l'autre partie a décrypté le nonce) authentifie l'échange. Afin d'effectuer le cryptage de la clé publique, l'initiateur doit déjà avoir la clé publique du répondeur. Dans le cas où le répondeur a plusieurs clés publiques, un hachage du certificat que l'initiateur utilise pour crypter les informations auxiliaires est transmise dans le troisième message. De cette façon, le répondeur peut déterminer quelle clé privée correspondante à utiliser pour décrypter les charges utiles cryptées et la protection d'identité sont conservées. En plus du nonce, l'identité des parties (IDII et IDIR) est également chiffrée avec la clé publique de l'autre partie. Si la méthode d'authentification est un cryptage de clé publique, les charges utiles de nonce et d'identité doivent être cryptées avec la clé publique de l'autre partie. Seuls le corps des charges utiles est cryptée, les en-têtes de charge utile sont laissés dans le clair. Lorsque vous utilisez le cryptage pour l'authentification, le mode principal est défini comme suit. Répondeur d'initiateur ----------- ----------- HDR, SA -> PUBKEY_R, PUBKEY_R -> HDR, KE, PUBKEY_I, PUBKEY_I HDR *, HASH_I -> PUBKEY_R, PUBKEY_R -> HDR, SA, KE, PUBKEY_I, PUBKEY_I, HASH_R HDR, HAND_I -> Standards Harkins & Carrel Track [Page 12]

RFC 2409 IKE novembre 1998 Où le hachage (1) est un hachage (en utilisant la fonction de hachage négociée) du certificat que l'initiateur utilise pour crypter le nonce et l'identité. Le chiffrement RSA doit être codé au format PKCS # 1. Bien que seul le corps des charges utiles d'ID et de nonce soit cryptée, les données cryptées doivent être précédées d'un en-tête générique ISAKMP valide. La longueur de charge utile est la durée de l'en-tête utile cryptée et de l'en-tête. Le codage PKCS # 1 permet de déterminer la longueur réelle de la charge utile en texte clair lors du décryptage. L'utilisation du cryptage pour l'authentification prévoit un échange plausiblement déniable. Il n'y a aucune preuve (comme avec une signature numérique) que la conversation a jamais eu lieu puisque chaque partie peut reconstruire complètement les deux côtés de l'échange. De plus, la sécurité est ajoutée à Secret Generation, car un attaquant devrait briser avec succès non seulement l'échange Diffie-Hellman, mais aussi les deux cryptage RSA. Cet échange a été motivé par [Skeme]. Notez que, contrairement à d'autres méthodes d'authentification, l'authentification avec le chiffrement de la clé publique permet une protection de l'identité avec le mode agressif. 5.3 phase 1 authentifiée avec un mode révisé de cryptage des clés publics L'authentification avec le cryptage de clé publique présente des avantages importants par rapport à l'authentification avec les signatures (voir la section 5.2 ci-dessus). Malheureusement, cela est au coût de 4 opérations clés publiques - deux cryptage de clés publics et deux décryptions de clés privées. Ce mode d'authentification conserve les avantages de l'authentification à l'aide du chiffrement des clés publics, mais le fait avec la moitié des opérations de clé publique. Dans ce mode, le nonce est toujours crypté en utilisant la clé publique du pair, mais l'identité du pair (et le certificat si elle est envoyée) est cryptée en utilisant l'algorithme de cryptage symétrique négocié (de la charge utile SA) avec une clé dérivée du non -ce. Cette solution ajoute une complexité et un état minimaux tout en permet d'économiser deux opérations de clés publiques coûteuses de chaque côté. De plus, la charge utile d'échange de clé est également cryptée en utilisant la même clé dérivée. Cela offre une protection supplémentaire contre la cryptanalyse de l'échange Diffie-Hellman. Comme pour la méthode d'authentification du cryptage de clé publique (section 5.2), une charge utile de hachage peut être envoyée pour identifier un certificat si le répondeur dispose de plusieurs certificats contenant des clés publiques utilisables (E.g. Si le certificat n'est pas uniquement pour les signatures, soit en raison de restrictions de certificat ou de restrictions algorithmiques). Si le hachage Track Standards Harkins & Carrel [Page 13]

RFC 2409 IKE novembre 1998 La charge utile est envoyée, il doit être la première charge utile du deuxième échange de messages et doit être suivi par la nonce cryptée. Si la charge utile de hachage n'est pas envoyée, la première charge utile du deuxième échange de messages doit être la nonce cryptée. De plus, l'initiateur est éventuellement envoyé une charge utile de certificat pour fournir au répondeur une clé publique avec laquelle répondre. Lorsque vous utilisez le mode de chiffrement révisé pour l'authentification, le mode principal est défini comme suit. Répondeur initiateur ----------- ----------- HDR, SA -> PUBKEY_R, KE_I, KE_I, [KE_I] -> HDR, PUBKEY_I, KE_R, KE_R,, HDR *, HASH_I -> PUBKEY_R, KE_I, KE_I [, KE_I] -> HDR, SA, PUBKEY_I, KE_R,.2. KE_I et KE_R sont des clés de l'algorithme de chiffrement symétrique négocié dans l'échange de charge utile SA. Seuls le corps des charges utiles est chiffré (dans la clé publique et les opérations symétriques), les en-têtes génériques de la charge utile sont laissés dans le clair. La longueur de charge utile comprend celle ajoutée pour effectuer un cryptage. Les clés de chiffre symétrique sont dérivées des non-décryptés comme suit. Les valeurs ne_i et ne_r sont d'abord calculées: Standards Harkins & Carrel Track [Page 14]

RFC 2409 IKE novembre 1998 Ne_i = prf (ni_b, cky-i) ne_r = prf (nr_b, cky-r) Les clés ke_i et ke_r sont ensuite prises respectivement de ne_i et ne_r de la manière décrite dans l'annexe B utilisée pour dériver des clés symétriques pour une utilisation avec l'algorithme d'encryption négocié pour dériver des clés symétriques pour l'algorithme d'encryption négocié en négociation. Si la longueur de la sortie du PRF négociée est supérieure ou égale aux exigences de longueur de clé du chiffre, KE_I et KE_R sont dérivées des bits les plus significatifs de Ne_i et NE_R. Si la longueur souhaitée de KE_I et KE_R dépasse la longueur de la sortie du PRF, le nombre nécessaire de bits est obtenu en renvoyant à plusieurs reprises les résultats du PRF en lui-même et en concaténant le résultat jusqu'à ce que le nombre nécessaire soit atteint. Par exemple, si l'algorithme de chiffrement négocié nécessite 320 bits de clé et que la sortie du PRF n'est que de 128 bits, KE_I est les 320 bits les plus significatifs de K, où k = k1 | K2 | K3 et k1 = prf (ne_i, 0) k2 = prf (ne_i, k1) k3 = prf (ne_i, k2) pour la concision, seule la dérivation de Ke_i est indiquée; Ke_r est identique. La longueur de la valeur 0 dans le calcul de K1 est un seul octet. Notez que Ne_i, NE_R, KE_I et KE_R sont tous éphémères et doivent être jetés après une utilisation. Enregistrez les exigences sur l'emplacement de la charge utile de hachage en option et de la charge utile obligatoire de non -ce Il n'y a pas d'autres exigences de charge utile. Toutes les charges utiles - dans n'importe quel ordre - suivant le nonce chiffré doit être chiffré avec KE_I ou KE_R en fonction de la direction. Si le mode CBC est utilisé pour le chiffrement symétrique, les vecteurs d'initialisation (IV) sont définis comme suit. Le IV pour crypter la première charge utile suivant le nonce est défini sur 0 (zéro). L'IV pour les charges utiles suivantes cryptées avec la clé de chiffre symétrique éphémère, KE_I, est le dernier bloc de texte chiffré de la charge utile précédente. Les charges utiles cryptées sont rembourrées jusqu'à la taille du bloc le plus proche. Tous les octets de rembourrage, à l'exception du dernier, contiennent 0x00. Le dernier octet du rembourrage contient le nombre d'octets de rembourrage utilisés, à l'exclusion du dernier. Notez que cela signifie qu'il y aura toujours un rembourrage. Track Standards Harkins & Carrel [Page 15]

RFC 2409 IKE novembre 1998 5.4 phase 1 authentifiée avec une clé pré-partagée Une clé dérivée par un mécanisme hors bande peut également être utilisée pour authentifier l'échange. L'établissement réel de cette clé est hors de portée de ce document. Lors d'une authentification de clé pré-partagée, le mode principal est défini comme suit: Responder de l'initiateur ---------- ----------- HDR, SA -> Lors de l'utilisation de l'authentification pré-partagée avec le mode principal, la clé ne peut être identifiée que par l'adresse IP des pairs puisque Hash_i doit être calculé avant l'initiateur Inidi. Le mode agressif permet d'utiliser une gamme plus large d'identifiants du secret pré-partagé. De plus, le mode agressif permet à deux parties de maintenir plusieurs clés pré-partagées différentes et d'identifier celle correcte pour un échange particulier. 5.5 phase 2 - mode rapide Le mode rapide n'est pas un échange complet lui-même (en ce qu'il est lié à un échange de phase 1), mais est utilisé dans le cadre du processus de négociation SA (phase 2) pour dériver du matériel de saisie et négocier la politique partagée pour les SAS non ISAKMP. Les informations échangées avec le mode rapide doivent être protégées par l'ISAKMP SA - i.e. Toutes les charges utiles à l'exception de l'en-tête isakmp sont cryptées. En mode rapide, une charge utile de hachage doit immédiatement suivre l'en-tête Isakmp et une charge utile SA doit suivre immédiatement le hachage. Ce hachage authentifie le message et fournit également des preuves vivantes. Standards Harkins & Carrel Track [Page 16]

RFC 2409 IKE novembre 1998 L'ID de message dans l'en-tête isakmp identifie un mode rapide en cours pour un ISAKMP SA particulier qui est lui-même identifié par les cookies de l'en-tête Isakmp. Étant donné que chaque instance d'un mode rapide utilise un vecteur d'initialisation unique (voir l'annexe B), il est possible d'avoir plusieurs modes rapides simultanés, en fonction d'un seul ISAKMP SA, en cours à tout moment. Le mode rapide est essentiellement une négociation de l'AS et un échange de nonces qui offre une protection de relecture. Les nonces sont utilisés pour générer un nouveau matériau clé et empêcher les attaques de relecture de générer des associations de sécurité. Une charge utile d'échange de clés en option peut être échangée pour permettre un échange et une exponentiation Diffie-Hellman supplémentaires par mode rapide. Alors que l'utilisation de la charge utile d'échange de clés avec le mode rapide est facultative, elle doit être prise en charge. Le mode rapide de base (sans la charge utile KE) actualise le matériau de saisie dérivé de l'exponentiation de la phase 1. Cela ne fournit pas de PFS. En utilisant la charge utile en option, une exponentiation supplémentaire est effectuée et PFS est fourni pour le matériau de saisie. Les identités des SAS négociées en mode rapide sont implicitement supposées être les adresses IP des pairs ISAKMP, sans aucune contrainte implicite sur le protocole ou les numéros de port autorisés, à moins que les identificateurs de clients ne soient spécifiés en mode rapide. Si Isakmp agit en tant que négociateur client au nom d'une autre partie, l'identité des parties doit être adoptée en tant qu'IDCI puis IDCR. La politique locale dictera si les propositions sont acceptables pour les identités spécifiées. Si les identités du client ne sont pas acceptables pour le répondeur de mode rapide (pour une politique ou d'autres raisons), une charge utile de notification avec le type de message notif. Les identités du client sont utilisées pour identifier et diriger le trafic vers le tunnel approprié dans les cas où plusieurs tunnels existent entre deux pairs et pour permettre des SAS uniques et partagés avec des granularités différentes. Toutes les offres faites pendant un mode rapide sont logiquement liées et doivent être cohérentes. Par exemple, si une charge utile KE est envoyée, l'attribut décrivant le groupe Diffie-Hellman (voir la section 6.1 et [PIP97]) doivent être inclus dans chaque transformée de chaque proposition de chaque SA. De même, si les identités des clients sont utilisées, elles doivent s'appliquer à chaque SA de la négociation. Le mode rapide est défini comme suit: Track Standards Harkins & Carrel [Page 17]

RFC 2409 IKE novembre 1998 Répondeur d'initiateur ----------- ----------- HDR *, Hash (1), SA, Ni [, Ke] [, IDCI, IDCR] -> Where: Hash (1) est le PRF sur l'ID de message (M-ID) de l'en-tête ISAKMP concaténé avec l'ensemble du message qui suit l'encryption, y compris tous. Hash (2) est identique à Hash (1) sauf le nonce de l'initiateur - ni, moins l'en-tête de charge utile - est ajouté après M-ID mais avant le message complet. L'ajout du nonce au hash (2) est pour une preuve de vivacité. Hash (3) - pour la vivacité - le PRF sur la valeur zéro représentée comme un seul octet, suivi d'une concaténation de l'identifiant du message et des deux nonces - l'initiateur suivi par le répondeur - moins l'en-tête de charge utile. En d'autres termes, les hachages pour l'échange ci-dessus sont: hash (1) = prf (skeyid_a, m-id | sa | ni [| ke] [| idci | idcr) hash (2) = prf (skeyid_a, m-id | ni_b | sa | nr [| ke] [| idci | idcr) L'exception du hachage, de la SA et des charges utiles d'identification en option, il n'y a pas de restrictions de commande de charge utile en mode rapide. Le hachage (1) et le hash (2) peuvent différer de l'illustration ci-dessus si l'ordre des charges utiles dans le message diffère de l'exemple illustratif ou si des charges utiles facultatives, par exemple, une charge utile de notification, ont été enchaînées au message. Si PFS n'est pas nécessaire et que les charges utiles de KE ne sont pas échangées, le nouveau matériau de keying est défini comme keymat = prf (SKEYID_D, Protocole | Spi | Ni_B | nr_b). Si PFS est souhaité et que les charges utiles de KE ont été échangées, le nouveau matériau de keying est défini comme KeyMat = PRF (SKEYID_D, G (QM) ^ XY | Protocole | Spi | Ni_B | Nr_B) où G (QM) ^ XY est le secret partagé de l'échange éphémère Diffie-Hellman de ce mode rapide. Dans les deux cas, "Protocole" et "SPI" proviennent de la charge utile de la proposition ISAKMP qui contenait la transformation négociée. Track Standards Harkins & Carrel [Page 18]

RFC 2409 IKE novembre 1998 Une seule négociation de l'AS se traduit par deux associations de sécurité - un entrant et un sortant. Différentes SPI pour chaque SA (l'une choisie par l'initiateur, l'autre par le répondeur) garantit une clé différente pour chaque direction. Le SPI choisi par la destination de la SA est utilisé pour dériver des keymats pour cette SA. Pour les situations où la quantité de matériau de saisie souhaité est supérieure à celle fournie par le PRF, le keymat est élargi en renforçant les résultats du PRF en lui-même et en concaténant les résultats jusqu'à ce que le matériau de saisie requis soit atteint. En d'autres termes, keymat = k1 | K2 | K3 | . où k1 = prf (skeyid_d, [g (qm) ^ xy |] protocole | spi | ni_b | nr_b) k2 = prf (skeyid_d, k1 | [g (qm) ^ xy |] protocol | spi | ni_b | nr_b) k3 = prf (Skeyid_d, k2 | [g (qm) ^ xy r_b) etc. Ce matériel de saisie (que ce soit avec PFS ou sans, et qu'il soit dérivé directement ou par la concaténation) doit être utilisé avec l'AS négocié. Il appartient au service de définir comment les clés sont dérivées du matériau de saisie. Dans le cas d'un échange éphémère diffie-hellman en mode rapide, l'exponentiel (g (qm) ^ xy) est irréilablement supprimé de l'état actuel et skeyid_e et skeyid_a (dérivé de la négociation de phase 1) continuent de protéger et d'authentifier l'isakmp sa et Skeyid_d continue d'être utilisé pour dériver des keys. En utilisant le mode rapide, plusieurs SA et clés peuvent être négociés avec un échange comme suit: Responder de l'initiateur ----------- ----------- HDR *, Hash (1), SA0, SA1, NI, [, KE] [, IDCI, IDCR] -> Le matériau de keying est dérivé identique comme dans le cas d'un seul SA SA. Dans ce cas (négociation de deux charges utiles SA), le résultat serait quatre associations de sécurité - deux à chaque sens pour les deux SAS. Track Standards Harkins & Carrel [Page 19]

RFC 2409 IKE novembre 1998 5.6 nouveaux mode de groupe Le mode nouveau groupe ne doit pas être utilisé avant la création d'un Isakmp SA. La description d'un nouveau groupe ne doit suivre que la négociation de phase 1. (Ce n'est pas un échange de phase 2, cependant). Répondeur initiateur ----------- ----------- HDR *, Hash (1), SA -> APPENDICE A, "Attribut Assigned Numbers"). Les descriptions de groupe pour les groupes privés doivent être supérieures ou égales à 2 ^ 15. Si le groupe n'est pas acceptable, le répondeur doit répondre avec une charge utile de notification avec le type de message défini sur Attributs-No Supported (13). Les implémentations ISAKMP peuvent exiger des groupes privés à expirer avec la SA dans laquelle ils ont été établis. Les groupes peuvent être directement négociés dans la proposition SA avec le mode principal. Pour ce faire, les composants - pour un groupe MODP, le type, le premier et le générateur; Pour un groupe EC2N le type, le polynôme irréductible, le générateur de groupe, le générateur de groupe deux, la courbe de groupe A, la courbe de groupe B et l'ordre de groupe - sont passés comme des attributs SA (voir l'annexe A). Alternativement, la nature du groupe peut être cachée en utilisant un nouveau mode de groupe et seul l'identifiant de groupe est passé en clair pendant la négociation de la phase 1. 5.7 Échanges d'information ISAKMP Ce protocole protège les échanges d'information Isakmp lorsque cela est possible. Une fois l'association de sécurité ISAKMP établie (et SKEYID_E et SKEYID_A ont été générées) Les échanges d'informations ISAKMP, lorsqu'ils sont utilisés avec ce protocole, sont les suivants: Standards Harkins & Carrel Track [Page 20]

RFC 2409 IKE novembre 1998 Responder de l'initiateur ----------- ----------- HDR *, Hash (1), N / D -> où N / D est soit une charge utile Isakmp, soit une clé USAKMP de suppression, et un M-ID unique à cet échange, à la charge de l'information entière (un Nottif. En d'autres termes, le hachage de l'échange ci-dessus est: hash (1) = prf (skeyid_a, m-id | n / d) comme indiqué l'ID de message dans l'en-tête isakmp - et utilisé dans le calcul PRF - est unique à cet échange et ne doit pas être le même que l'ID de message d'un autre échange de phase 2 qui a généré cet échange d'informations et ne doit pas être le même que l'ID de message d'un autre échange de phase 2 qui a généré cet échange d'informations. La dérivation du vecteur d'initialisation, utilisée avec SKEYID_E pour crypter ce message, est décrite à l'annexe B. Si l'ISAKMP Security Association n'a pas encore été établie au moment de l'échange d'information, l'échange est effectué en clair sans une charge utile de hachage qui l'accompagne. 6 groupes d'Oakley Avec Ike, le groupe dans lequel faire l'échange Diffie-Hellman est négocié. Quatre groupes - les valeurs 1 à 4-- sont définies ci-dessous. Ces groupes sont originaires du protocole Oakley et sont donc appelés "groupes d'Oakley". La classe d'attribut pour "groupe" est définie dans l'annexe A. Toutes les valeurs 2 ^ 15 et plus sont utilisées pour les identifiants de groupe privés. Pour une discussion sur la force des groupes d'Oakley par défaut, veuillez consulter la section des considérations de sécurité ci-dessous. Ces groupes ont tous été générés par Richard Schroeppel à l'Université de l'Arizona. Les propriétés de ces groupes sont décrites dans [ORM96]. 6.1 groupe par défaut d'Oakley Les implémentations d'Oakley doivent prendre en charge un groupe MODP avec le premier et le générateur suivant. Ce groupe se voit attribuer ID 1 (un). Le premier est: 2 ^ 768 - 2 ^ 704 - 1 + 2 ^ 64 * < [2^638 pi] + 149686 >Sa valeur hexadécimale est Standards Harkins & Carrel Track [Page 21]

RFC 2409 IKE novembre 1998 FFFFFFFF FFFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67C74 020BBEA6 3B139B22 51C245 E485B576 625E7EC6 F44C42E9 A63A3620 FFFFFFFF ffffffff Le générateur est: 2. 6.2 secondes du groupe Oakley Les implémentations IKE devraient prendre en charge un groupe MODP avec le premier et le générateur suivant. Ce groupe est attribué ID 2 (deux). Le premier est 2 ^ 1024 - 2 ^ 960 - 1 + 2 ^ 64 * < [2^894 pi] + 129093 >. Sa valeur hexadécimale est ffffffff ffffffff C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A431B 302B04DD F2519B3 4FE1356D 6D51C245 E485B576 625E7EC6 F44C42E9 A637ED6B 0BFF5CB6 F406B7ED EE386BFB 5A899FA5 AE9F2411 7C4B1FE6 49286651 ECE65381 ) 6.3 troisième groupe Oakley Les implémentations IKE devraient prendre en charge un groupe EC2N avec les caractéristiques suivantes. Ce groupe est attribué ID 3 (trois). La courbe est basée sur le champ Galois GF [2 ^ 155]. La taille du champ est de 155. Le polynôme irréductible pour le champ est: U ^ 155 + U ^ 62 + 1. L'équation de la courbe elliptique est: y ^ 2 + xy = x ^ 3 + ax ^ 2 + b. Taille du champ: 155 Polynomial de premier ordre / irréductible: 0x080000000000000000000000004000000000000001 GÉNÉRATEUR DE GRAS Solution (x, y), le point sur la courbe choisie en prenant le Secret Ka et en informatique choisi au hasard, où * est la répétition de l'ajout de groupe et des deux opérations, P est le point de courbe avec des coordonnées x égales au générateur 1 et le y Standards Harkins & Carrel Track [Page 22]

RFC 2409 IKE novembre 1998 coordonnée déterminée à partir de l'équation définissante. L'équation de la courbe est implicitement connue par le type de groupe et les coefficients A et B. Il existe deux valeurs possibles pour la coordonnée y; L'un ou l'autre peut être utilisé avec succès (les deux parties n'ont pas besoin d'être d'accord sur la sélection). 6.4 Fourth Oakley Group Les implémentations IKE devraient prendre en charge un groupe EC2N avec les caractéristiques suivantes. Ce groupe est attribué ID 4 (quatre). La courbe est basée sur le Galois Field GF [2 ^ 185]. La taille du champ est 185. Le polynôme irréductible pour le champ est: U ^ 185 + U ^ 69 + 1. L'équation de la courbe elliptique est: y ^ 2 + xy = x ^ 3 + ax ^ 2 + b. Taille du champ: 185 Prime de groupe / Polynôme irréductible: 0x0200000000000000000000000000000000200000000000000001 Générateur de groupe ONE: 0x18 Courbe de groupe A: 0x0 Courbe de groupe B: 0x1EE9 Commande de groupe: 0x01ffffffffffffffffffffdbf2f889b73e484175f94e Ce groupe sera identique à cela comme lorsque vous utilisez Oakley Group 3 (trois). D'autres groupes peuvent être définis en utilisant un nouveau mode de groupe. Ces groupes par défaut ont été générés par Richard Schroeppel à l'Université de l'Arizona. Les propriétés de ces nombres premiers sont décrites dans [ORM96]. 7. Explosion de la charge utile pour un échange IKE complet Cette section illustre comment le protocole IKE est utilisé pour: - établir un canal sécurisé et authentifié entre les processus ISAKMP (phase 1); et - générer du matériel clé pour et négocier un IPSec SA (phase 2). 7.1 phase 1 en mode principal Le diagramme suivant illustre les charges utiles échangées entre les deux parties lors du premier échange aller-retour. L'initiateur peut proposer plusieurs propositions; le répondeur doit répondre avec un. Track Standards Harkins & Carrel [Page 23]

RFC 2409 IKE novembre 1998 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 + - + - + - + - + - + - + - + - + - + - + - + - + - + - - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + ~ ISAKMP A ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Domaine de l'interprétation ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Situation ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Proposition n ° 1 ! Proto_isakmp ! SPI Size = 0 | # Se transforme ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_Trans ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transformer # 1 ! Key_oakley | Réservé2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Attributs SA préférés ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transformée n ° 2 ! Key_oakley | Réservé2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Attributs SA alternatifs ~ + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + Les attributs du répondeur) mais de sélection, et renvoient, une transformée de transformation (l'attaque Isakmp SA). Le deuxième échange se compose des charges utiles suivantes: 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + ~ iSakp , ~ ~ et la prochaine charge utile d'Isa_ke ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_NONCE ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ D-H Valeur publique (g ^ xi de l'initiateur g ^ xr de Responder) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Ni (de l'initiateur) ou nr (de Responder) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Track Standards Harkins & Carrel [Page 24]

RFC 2409 IKE novembre 1998 Les clés partagées, SKEYID_E et SKEYID_A, sont maintenant utilisées pour protéger et authentifier toutes les communications supplémentaires. Notez que SKEYID_E et SKEYID_A sont non authentifiés. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 + - + - + - + - + - + - + - + - + - + - + - + - + - + - - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + ~ ISAKMP et le bit de cryptage défini ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_SIG ! RÉSERVÉ ! ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Données d'identification du négociateur isakmp ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Signature vérifiée par la clé publique de l'ID ci-dessus ~ + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +.1. Une fois la signature vérifiée à l'aide de l'algorithme d'authentification négocié dans le cadre de l'ISAKMP SA, les clés partagées, SKEYID_E et SKEYID_A peuvent être marquées comme authentifiées. (Pour Brivity, les charges utiles du certificat n'ont pas été échangées). 7.2 phase 2 en mode rapide Les charges utiles suivantes sont échangées au premier cycle de mode rapide avec la négociation Isakmp SA. Dans cet échange hypothétique, les négociateurs Isakmp sont des procurations pour d'autres parties qui ont demandé l'authentification. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + ~ ISAKMP HADELER avec xchg de rapide, ~ + - + - + ~ ISAKMP HEADER avec xchg de rapide, ~ + - + - + ~ ISAKMP TIDELA et le bit de cryptage défini ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_SA ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Hash clés du message ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! ISA_NONCE ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Domaine de l'interprétation ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Situation ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Standards Harkins & Carrel Track [Page 25]

RFC 2409 IKE novembre 1998 ! Proposition n ° 1 ! Proto_ipsec_ah! Taille SPI = 4 | # Se transforme ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Spi (4 octets) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_Trans ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transformer # 1 ! Ah_sha | Réservé2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Autres attributs SA ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Transformée n ° 2 ! AH_MD5 | Réservé2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Autres attributs SA ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! J'AI DIT ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ nonce ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! J'AI DIT ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Id de la source pour laquelle Isakmp est un client ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ID de la destination pour laquelle ISAKMP est un client ~ + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +.5 ci-dessus. Le répondeur répond avec un message similaire qui ne contient qu'une seule transformation - la transformée AH sélectionnée. À la réception, l'initiateur peut fournir le moteur clé avec l'association de sécurité négociée et le matériel de saisie. En tant que chèque contre les attaques de relecture, le répondeur attend jusqu'à la réception du message suivant. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + ~ ISAKMP HADELER avec xchg de rapide, ~ + - + - + ~ ISAKMP HEADER avec xchg de rapide, ~ + - + - + ~ ISAKMP TIDELA et le bit de cryptage défini ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RÉSERVÉ ! Durée de charge utile ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Données de hachage ~ + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - + - +.5 ci-dessus. Track Standards Harkins & Carrel [Page 26]

RFC 2409 IKE novembre 1998 8. Exemple de secret avant parfait Ce protocole peut fournir des PF de clés et d'identités. L'identité à la fois de l'ISAKMP négocie le pair et, le cas échéant, les identités pour lesquelles les pairs négocient peuvent être protégés avec PFS. Pour fournir un secret avant parfait des deux clés et de toutes les identités, deux parties effectueraient ce qui suit: o Un échange de mode principal pour protéger l'identité des pairs isakmp. Cela établit un Isakmp SA. o Un échange de mode rapide pour négocier une autre protection du protocole de sécurité. Cela établit une SA à chaque extrémité pour ce protocole. o Supprimer l'ISAKMP SA et son état associé. Étant donné que la clé pour une utilisation dans le non-ISAKMP SA a été dérivée de l'échange éphémère Diffie-Hellman PFS est préservé. Pour fournir un secret avant parfait de simplement les clés d'une association de sécurité non isakp. Un seul mode rapide dans lequel la charge utile KE en option est transmise, et un échange de diffie - Hellman est effectué, est tout ce qui est requis. À ce stade, l'état dérivé de ce mode rapide doit être supprimé de l'ISAKMP SA comme décrit dans la section 5.5. 9. Indices de mise en œuvre L'utilisation d'une seule négociation ISAKMP Phase 1 rend les négociations ultérieures de phase 2 extrêmement rapidement. Tant que l'état de phase 1 reste mis en cache et que la PFS n'est pas nécessaire, la phase 2 peut se dérouler sans aucune exponentiation. Combien de négociations de phase 2 peuvent être effectuées pour une seule phase 1 est un problème de politique locale. La décision dépendra de la force des algorithmes utilisés et du niveau de confiance dans le système de pairs. Une implémentation peut souhaiter négocier une gamme de SAS lors de l'exécution du mode rapide. Ce faisant, ils peuvent accélérer le "re-keying". Le mode rapide définit comment Keymat est défini pour une gamme de SAS. Quand un pair estime qu'il est temps de changer SAS, il utilise simplement celui suivant dans la plage indiquée. Une gamme de SAS peut être établie en négociant plusieurs SAS (attributs identiques, différents SPI) avec un mode rapide. Standards Harkins & Carrel Track [Page 27]

Une optimisation qui est souvent utile est d'établir des associations de sécurité avec les pairs avant d'être nécessaires pour que lorsqu'ils deviennent nécessaires, ils sont déjà en place. Cela garantit qu'il n'y aurait pas de retards en raison de la gestion des clés avant la transmission des données initiales. Cette optimisation est facilement mise en œuvre en mettant en place plus d'une association de sécurité avec un pair pour chaque association de sécurité demandée et en mettant en cache ceux qui ne sont pas immédiatement utilisés. De plus, si une implémentation ISAKMP est alertée qu'une SA sera bientôt nécessaire (E.g. Pour remplacer une SA existante qui expirera dans un proche avenir), il peut établir la nouvelle SA avant que la nouvelle SA soit nécessaire. La spécification ISAKMP de base décrit des conditions dans lesquelles une partie du protocole peut informer l'autre partie d'une activité - soit la suppression d'une association de sécurité ou en réponse à une erreur dans le protocole tel qu'une vérification de signature a échoué ou une charge utile n'a pas réussi à décrypter. Il est fortement suggéré que ces échanges d'information ne soient pas réagis en aucune circonstance. Une telle condition peut entraîner une "guerre d'information" dans laquelle le non-respect d'un message entraîne un avis au pair qui ne peut pas le comprendre et renvoie son propre avis qui n'est pas non plus compris. dix. Considérations de sécurité Toute cette note discute d'un protocole hybride, combinant des parties d'Oakley et des parties de Skeme avec Isakmp, pour négocier et dériver du matériel de saisie pour les associations de sécurité de manière sécurisée et authentifiée. La confidentialité est assurée par l'utilisation d'un algorithme de chiffrement négocié. L'authentification est assurée par l'utilisation d'une méthode négociée: un algorithme de signature numérique; un algorithme clé public qui prend en charge le chiffrement; Ou, une clé pré-partagée. La confidentialité et l'authentification de cet échange ne sont aussi bonnes que les attributs négociés dans le cadre de l'ISAKMP Security Association. La repeulle répétée à l'aide d'un mode rapide peut consommer l'entropie du secret partagé Diffie-Hellman. Les implémentateurs doivent prendre note de ce fait et définir une limite sur les échanges de mode rapides entre les exonentiations. Cette note ne prescrit pas une telle limite. Le secret avant parfait (PFS) du matériel et des identités de keying est possible avec ce protocole. En spécifiant un groupe Diffie-Hellman et en adoptant des valeurs publiques en charges utiles, les pairs isakmp peuvent établir des PF de clés - les identités seraient protégées par SKEYID_E de l'ISAKMP SA et ne seraient donc pas protégées par PFS. Si des PF de matériaux et d'identités de keying sont souhaités, un pair isakmp doit Standards Harkins & Carrel [Page 28]

RFC 2409 IKE novembre 1998 établir une seule association de sécurité non isakp (e.g. Association de sécurité IPSEC) par Isakmp SA. La PFS pour les clés et les identités est accomplie en supprimant l'ISAKMP SA (et en évenant éventuellement un message de suppression) à la création de la seule non-ISAKMP SA. De cette façon, une négociation de phase un est uniquement liée à une négociation en une seule phase deux, et l'ISAKMP SA établie lors de la négociation de phase un n'est jamais utilisé. La force d'une clé dérivée d'un échange de diffie-hellman utilisant l'un des groupes définis ici dépend de la force inhérente du groupe, de la taille de l'exposant utilisé et de l'entropie fournie par le générateur de nombres aléatoires utilisé. En raison de ces entrées, il est difficile de déterminer la force d'une clé pour l'un des groupes définis. Le groupe de diffie-hellman par défaut (numéro un) lorsqu'il est utilisé avec un générateur de nombres aléatoires fort et un exposant pas moins de 160 bits est suffisant à utiliser pour le DES. Les groupes deux à quatre offrent une plus grande sécurité. Les implémentations doivent prendre note de ces estimations conservatrices lors de l'établissement de la politique et de la négociation des paramètres de sécurité. Notez que ces limitations concernent les groupes Diffie-Hellman eux-mêmes. Il n'y a rien dans Ike qui interdit d'utiliser des groupes plus forts et il n'y a rien qui diluera la force obtenue à partir de groupes plus forts. En fait, le cadre extensible d'Ike encourage la définition de plus de groupes; L'utilisation de groupes de courbes elliptiques augmentera considérablement la résistance en utilisant des nombres beaucoup plus petits. Pour les situations où les groupes définis fournissent une force insuffisante, un nouveau mode de groupe peut être utilisé pour échanger un groupe Diffie-Hellman qui fournit la force nécessaire. IN IS INCUMENT lors des implémentations pour vérifier la primalité dans les groupes offerts et arriver indépendamment à des estimations de force. On suppose que les exposants Diffie-Hellman dans cet échange sont effacés de la mémoire après une utilisation. En particulier, ces exposants ne doivent pas être dérivés de secrets à longue durée de vie comme la graine à un générateur pseudo-aléatoire. Les échanges IKE maintiennent des vecteurs d'initialisation en cours d'exécution (IV) où le dernier bloc de texte chiffré du dernier message est le IV du message suivant. Pour empêcher les retransmissions (ou les messages forgés avec des cookies valides) de provoquer les échanges de se désactiver les implémentations IKE ne devrait pas mettre à jour leur exécution IV jusqu'à ce que le message décrypté ait passé un contrôle de base de base et a été déterminé à faire avancer la machine Ike State - I - I.e. ce n'est pas une retransmission. Standards Harkins & Carrel Track [Page 29]

RFC 2409 IKE novembre 1998 Alors que le dernier aller-retour du mode principal (et éventuellement le dernier message de mode agressif) est crypté, ce n'est pas, à proprement parler, authentifié. Une attaque de substitution active sur le texte chiffré pourrait entraîner une corruption de la charge utile. Si une telle attaque corrompt les charges utiles obligatoires, elle serait détectée par une défaillance d'authentification, mais si elle corrompt des charges utiles facultatives (e.g. informer les charges utiles chaînées sur le dernier message d'un échange de mode principal) Il pourrait ne pas être détectable. 11. Considérations IANA Ce document contient de nombreux "numéros magiques" à maintenir par l'IANA. Cette section explique les critères à utiliser par l'IANA pour attribuer des nombres supplémentaires dans chacune de ces listes. 11.1 classes d'attribut Les attributs négociés dans ce protocole sont identifiés par leur classe. Les demandes d'attribution de nouvelles classes doivent être accompagnées d'un RFC de track standards qui décrit l'utilisation de cet attribut. 11.2 classe d'algorithme de chiffrement Les valeurs de la classe d'algorithme de chiffrement définissent un algorithme de chiffrement à utiliser lorsqu'il est appelé dans ce document. Les demandes d'attribution de nouvelles valeurs d'algorithme de cryptage doivent être accompagnées d'une référence à une RFC de track standard ou d'information ou une référence à la littérature cryptographique publiée qui décrit cet algorithme. 11.3 algorithme de hachage Les valeurs de la classe d'algorithme de hachage définissent un algorithme de hachage à utiliser lorsqu'il est appelé dans ce document. Les demandes d'attribution de nouvelles valeurs d'algorithme de hachage doivent être accompagnées d'une référence à une track ou à une RFC informationnelle ou à une référence à la littérature cryptographique publiée qui décrit cet algorithme. En raison de la dérivation clé et des utilisations des principales expansions des formes HMAC des algorithmes de hachage dans IKE, les demandes d'attribution de nouvelles valeurs d'algorithme de hachage doivent prendre en compte les propriétés cryptographiques - E.g sa résistance à la collision - de l'algorithme de hachage lui-même. 11.4 Description du groupe et type de groupe Les valeurs de la classe de description de groupe identifient un groupe à utiliser dans un échange de diffie-hellman. Les valeurs de la classe de type de groupe définissent le type de groupe. Les demandes d'affectation de nouveaux groupes doivent être accompagnées d'une référence à une RFC de track standard ou d'information qui décrit ce groupe. Demandes d'affectation de nouveau groupe Standards Harkins & Carrel Track [Page 30]

RFC 2409 IKE novembre 1998 Les types doivent être accompagnés d'une référence à une RFC de track standard ou d'information ou par une référence à la littérature cryptographique ou mathématique publiée qui décrit le nouveau type. 11.5 Type de vie Les valeurs de la classe de type de vie définissent un type de durée de vie à laquelle l'ISAKMP Security Association s'applique. Les demandes d'attribution de nouveaux types de vie doivent être accompagnées d'une description détaillée des unités de ce type et de son expiration. 12. Remerciements Ce document est le résultat d'une consultation étroite avec Hugo Krawczyk, Douglas Maughan, Hilarie Orman, Mark Schertler, Mark Schneider et Jeff Turner. Il repose sur des protocoles qui ont été écrits par eux. Sans leur intérêt et leur dévouement, cela n'aurait pas été écrit. Remerciements spéciaux Rob Adams, Cheryl Madson, Derrell Piper, Harry Varnis et un tisserand elfed pour les contributions techniques, l'encouragement et divers vérifications de la santé mentale en cours de route. Nous tenons également à remercier les nombreux membres du groupe de travail IPSEC qui a contribué au développement de ce protocole au cours de la dernière année. 13. Les références [Cast] Adams, C., "L'algorithme de cryptage Cast-128", RFC 2144, mai 1997. [Souffler] Schneier, B., "L'algorithme de cryptage Blowfish", Dr. Journal de Dobb, V. 19, n. 4, avril 1994. [Bra97] Bradner, S., "Mots clés à utiliser dans les RFC pour indiquer les niveaux d'exigences", BCP 14, RFC 2119, mars 1997. [DES] ANSI X3.106, "American National Standard for Information Systems-Data Link Encryption", American National Standards Institute, 1983. [Dh] diffie, w., Et Hellman M., "Nouvelles directions en cryptographie", transactions IEEE sur la théorie de l'information, V. It-22, n. 6, juin 1977. Standards Harkins & Carrel [Page 31]