Fireeye a-t-il un pare-feu?

Fireeye Network Security – Série NX Protection efficace contre les cyber violations pour la taille moyenne vers les grandes organisations

Résumé:

FireEye NX Network Security est une solution puissante qui aide les organisations à détecter et à bloquer une large gamme de cyberattaques. Il offre une protection contre les logiciels malveillants simples et les exploits sophistiqués zéro-jours. Le moteur FireEye Multi-Vector Virtual Exécution (MVX) assure un faible taux de faux positifs en confirmant des activités malveillantes avec des serveurs C&C.

Points clés:

- FireEye NX Network Security détecte et bloque un large éventail d’attaques à partir du Web.

- Il offre une protection contre les attaques simples et hautement ciblées.

- Le moteur FireEye MVX confirme les activités de logiciels malveillants avec les serveurs C&C, ce qui entraîne un faible taux de faux positif.

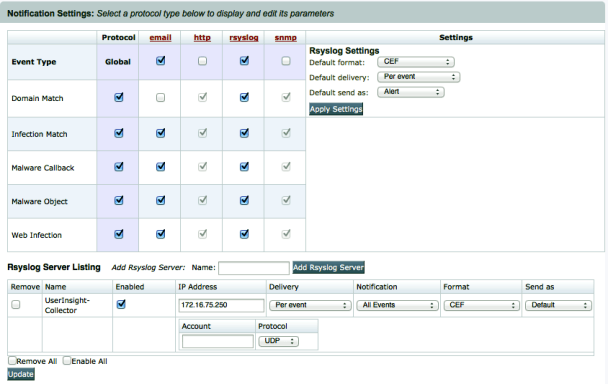

- FireEye prend en charge les syslogs au format Leef ou CEF.

- Pour configurer FireEye pour InsightidR, accédez à Paramètres> Notifications et activez RSYSLOG.

- Assurez-vous que l’adresse IP du collecteur InsighDIDR est ajoutée et que le protocole UDP est sélectionné.

- Modifiez le port par défaut (514) pour l’envoi de syslog au collecteur dans l’interface de ligne de commande.

- Évitez d’utiliser le port 514 dans la mesure du possible.

- Pour configurer FireEye comme source d’événements dans InsightidR, accédez à la collecte de données> Source de l’événement de configuration> Ajouter une source d’événement.

- Choisissez FireEye comme source d’événement et configurez les paramètres nécessaires.

Des questions:

- Comment la sécurité du réseau FireEye NX protège-t-elle contre les cyberattaques?

FireEye NX Network Security aide à détecter et à bloquer une large gamme de cyberattaques, y compris à la fois des logiciels malveillants simples et des exploits sophistiqués zéro-jours. - Quel est le moteur FireEye MVX?

Le moteur FireEye MVX est une technologie utilisée par FireEye NX Network Security pour confirmer les activités malveillantes en se connectant avec des serveurs C&C, ce qui entraîne un faible taux de faux positif. - Quel format est en charge Fireeye pour les syslogs?

FireEye prend en charge les syslogs au format Leef ou CEF. - Comment configurer FireEye pour Insightidr?

Pour configurer FireEye pour InsightidR, accédez à Paramètres> Notifications et activez RSYSLOG. Ajoutez l’adresse IP du collection InsighTIDIDR et sélectionnez le protocole UDP. - Pourquoi le port 514 devrait-il être évité?

Le port 514 doit être évité chaque fois que possible car il est couramment utilisé et peut présenter un risque de sécurité. - Comment configurer FireEye comme source d’événements dans Insightidr?

Pour configurer FireEye comme source d’événements dans InsightidR, accédez à la collecte de données> Source de l’événement de configuration> Ajouter une source d’événement. Choisissez FireEye comme source d’événement et configurez les paramètres nécessaires. - Où les données syslog de FireEye peuvent être trouvées dans le journal du collecteur Insightidr?

Les données syslog de FireEye peuvent être trouvées dans le journal du collecteur en C: \ Program Files \ Rapid7 \ Logs \ Collecteur.Connectez-vous dans le cloud. - Ce qui peut être fait si les données FireEye NX n’apparaissent pas dans le journal Insightidr?

Si les données FireEye NX n’apparaissent pas dans le journal InsighTIDR, vous pouvez essayer de créer un écouteur “Journaux personnalisés” avec le même port dans FireEye NX et ajouter une nouvelle source d’événement dans InsighDr avec le port correspondant et les informations de protocole. - Comment FireEye Network Security protège-t-il les organisations contre les cyber violations?

FireEye Network Security offre une protection efficace des cyber-menaces en détectant et en arrêtant immédiatement les attaques avancées, ciblées et autres évasives dans le trafic Internet. - Quels sont les avantages de l’utilisation de la sécurité du réseau FireEye?

FireEye Network Security offre une résolution efficace des incidents de sécurité avec des preuves concrètes, une intelligence exploitable et une intégration de flux de réponse, minimisant le risque de violations coûteuses.

FireEye Network Security – Série NX

Protection efficace contre les cyber violations pour la taille moyenne vers les grandes organisations

Aperçu:

Défendez votre réseau, vos données et vos utilisateurs avec la protection de cyber-attaque la plus rapide et la plus fiable disponible

Fireeye Network Security est une solution efficace de protection des cyber-menaces qui aide les organisations à minimiser le risque de violations coûteuses en détectant et en arrêtant immédiatement les attaques avancées, ciblées et autres cachettes dans le trafic Internet. Il facilite une résolution efficace des incidents de sécurité détectés en procès. Avec FireEye Network Security, les organisations sont effectivement protégées contre aujourd’hui’S menaces, qu’ils exploitent Microsoft Windows, les systèmes d’exploitation d’Apple OS X ou des applications telles que Internet Explorer, Mozilla Firefox ou Adobe Acrobat Reader.

Dépannage

Ne pas voir les données Fireeye NX

Les données de cette source d’événement doivent être dans le journal des collectionneurs en C: \ Program Files \ Rapid7 \ Logs \ Collecteur.Connectez-vous dans le cloud.

Pour dépanner et résoudre le problème:

- Arrêtez l’appareil de Fireeye NX.

- Créez un écouteur “Logs personnalisés” sur le même port dans la catégorie Rapid7 dans FireEye NX.

- Dans InsighTiDR, ajoutez une nouvelle source d’événements de journaux personnalisés à partir de la catégorie de données brutes, en utilisant les mêmes informations de port et de protocole à partir de la configuration FireEye NX.

Fireeye Network Security – Série NX Protection efficace contre les cyber violations pour la taille moyenne vers les grandes organisations

Recevez instantanément la dernière fiche technique de FireEye PDF

Fireeye nx

FireEye NX Network Security vous aide à détecter et bloquer les attaques du Web. Il protège l’intégralité du spectre des attaques des logiciels malveillants à disques relativement peu sophistiqués aux exploits zéro-jours très ciblés. Ses capacités fournissent un taux de faux positif extrêmement faible en tirant parti du moteur Virtual Exécution (MVX) FireEye Multi-Vector Exécution pour confirmer lorsque les logiciels malveillants appellent les serveurs C&C.

Avant que tu commences

FireEye prend en charge les syslogs au format Leef ou CEF. Étant donné que l’analyseur InsighTIDR s’attend à CEF, vous devez configurer Fireeye pour envoyer des données dans le format correct.

- Connectez-vous sur le Web FireEye NX.

- Aller à Paramètres >Notifications.

- Cochez rsyslog Pour activer une configuration de notification syslog.

- Entrez un nom pour étiqueter votre connexion FireEye au collecteur Insightidr dans le champ Nom.

- Clique le Ajouter le serveur RSYSLOG bouton.

- Entrez l’adresse IP du collection InsighTIDIDR dans le champ “Adresse IP”.

- Vérifiez le Activé cocher.

- Sélectionner Par événement Dans la liste déroulante “Delivery”.

- Sélectionner Tous les évènements de la liste déroulante “Notifications”.

- Sélectionner Cef En tant que liste déroulante “Format”. D’autres formats ne sont pas pris en charge.

- Laissez le champ “Compte” vide.

- Sélectionner UDP de la liste déroulante “Protocole”.

- Clique le Mise à jour bouton.

Assurez-vous d’envoyer Syslog au collecteur sur un port UDP ou TCP unique (supérieur à 1024). FireEye NX utilise le port 514 par défaut. Cela doit être modifié à partir de l’interface de ligne de commande.

N’utilisez pas le port 514

Insightidr recommande de ne pas utiliser le port 514 dans la mesure du possible. Utilisez ce port uniquement pour les systèmes réseau qui ne peuvent pas être configurés pour utiliser un autre port mais le port 514.

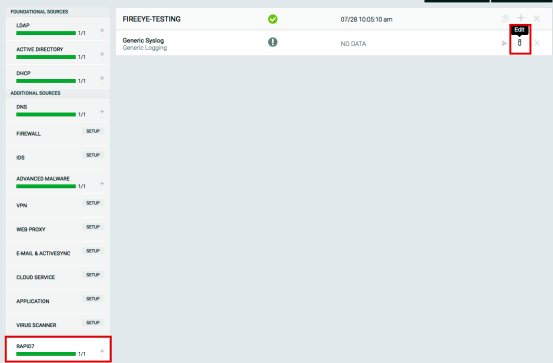

Comment configurer cette source d’événement

- À partir de votre tableau de bord, sélectionnez Collecte de données dans le menu de gauche.

- Lorsque la page de collecte de données apparaît, cliquez sur le Source de l’événement de configuration habitation et choisissez Ajouter une source d’événement.

- Du “Données de sécurité” Section, cliquez sur le Malware avancé icône. Le “Ajouter une source d’événement” Le panneau apparaît.

- Choisissez votre collectionneur et votre source d’événements. Vous pouvez également nommer votre source d’événement si vous le souhaitez.

- Choisissez le fuseau horaire qui correspond à l’emplacement des journaux de source d’événements.

- Choisissez éventuellement d’envoyer des journaux non filtrés.

- Sélectionnez votre méthode de collecte.

- Choisissez éventuellement de crypter la source de l’événement si vous choisissez TCP en téléchargeant le certificat Rapid7.

- Cliquez sur Sauvegarder.

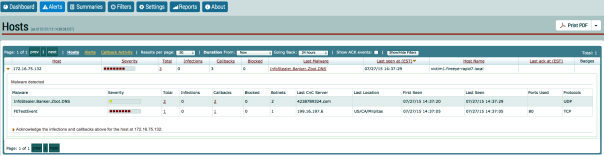

Confirmer l’intégration

Tester que la page de notifications FireEye NX n’est pas envoyée au collecteur Insightidr. Pour ce faire, déclenchez une véritable alerte ou utilisez les chèques de déploiement.

Confirmer les alertes dans Insightidr

Après avoir déclenché l’alerte, vous devriez voir de nouveaux incidents dans le tableau de bord insightidr.

Une fois qu’ils apparaissent, vous pouvez cliquer sur Incident Pour explorer l’événement pour afficher le contexte de l’utilisateur et les noms d’actifs.

Cliquez sur le lien ** Advanced Malware Alert ** pour voir des détails plus spécifiques sur l’alerte, comme les événements de cette alerte.

Dépannage

Ne pas voir les données Fireeye NX

Les données de cette source d’événement doivent être dans le journal des collectionneurs en C: \ Program Files \ Rapid7 \ Logs \ Collecteur.Connectez-vous la (variable non définie: variables.Projet) Cloud.

Si vous ne voyez pas ces données:

- Clique le arrêt bouton dans l’appareil Fireeye NX.

- Créer un écouteur “Journaux personnalisés” sur le même port. Ceci se trouve dans la catégorie Rapid7 dans FireEye NX.

- Dans insightid, ajoutez un nouveau Journaux personnalisés Source d’événements de la catégorie “Données brutes”.

- Utilisez les mêmes informations de port et de protocole à partir de la configuration FireEye NX.

- Cliquez sur Sauvegarder.

FireEye Network Security – Série NX

Protection efficace contre les cyber violations pour la taille moyenne vers les grandes organisations

Aperçu:

Défendez votre réseau, vos données et vos utilisateurs avec la protection de cyber-attaque la plus rapide et la plus fiable disponible

Fireeye Network Security est une solution efficace de protection des cyber-menaces qui aide les organisations à minimiser le risque de violations coûteuses en détectant et en arrêtant immédiatement les attaques avancées, ciblées et autres cachettes dans le trafic Internet. Il facilite une résolution efficace des incidents de sécurité détectés en procès. Avec FireEye Network Security, les organisations sont effectivement protégées contre aujourd’hui’S menaces, qu’elles exploitent Microsoft Windows, les systèmes d’exploitation d’Apple OS X ou les vulnérabilités d’application; sont dirigés vers le siège ou les succursales; ou sont cachés dans un grand volume de trafic Internet entrant qui doit être inspecté en temps réel.

Au cœur de la sécurité du réseau FireEye se trouvent les technologies de l’exécution virtuelle multi-vecteurs (MVX) et de l’intelligence (IDA). MVX est un moteur d’analyse dynamique sans signature qui inspecte le trafic de réseau suspect pour identifier les attaques qui échappent. Ida est une collection de moteurs de règles contextuels et dynamiques qui détectent et bloquent l’activité malveillante en temps réel et rétroactivement, basé sur la dernière machine, attaquant et victime d’intelligence. FireEye Network Security comprend également la technologie du système de prévention des intrusions (IPS) pour détecter les attaques courantes en utilisant la correspondance de signature conventionnelle.

FireEye Network Security est disponible dans une variété de facteurs de forme, de déploiement et d’options de performance. Il est généralement placé sur le chemin du trafic Internet derrière les appareils de sécurité des réseaux traditionnels tels que les pare-feu de nouvelle génération, les IPS et les passerelles Web sécurisées (SWG). FireEye Network Security complète ces solutions en détectant rapidement les attaques connues et inconnues avec une grande précision et un faible taux de faux positifs, tout en facilitant une réponse efficace à chaque alerte.

Configuration typique – Solutions de sécurité réseau

Points forts:

FireEye Network Security est conçu pour une protection haute performance, omniprésente et cohérente contre les menaces à travers votre organisation avec un flux de travail de sécurité intégré et une intelligence contextuelle exploitable. Il vous permet de:

- Détecter avec précision et arrêter immédiatement les attaques qui échappent à d’autres dispositifs de sécurité, y compris les bacs à sable basés sur des fichiers

- Comprendre et hiérarchiser les alertes critiques avec des preuves d’exécution fiables et des informations contextuelles

- Défendre et étudier de manière proactive les menaces avec l’intelligence tactique de Fireeye ou un tiers en utilisant le format d’expression des informations sur les menaces structurées (STIX) ainsi que l’intelligence contextuelle et stratégique des menaces

- Déployez la sécurité du réseau avec des appareils matériels intégrés tout-en-un ou avec un modèle distribué sur site ou basé sur le cloud évolutif et flexible

- Votre investissement à l’épreuve de l’avenir avec une architecture modulaire extensible

- Fournissez à vos utilisateurs Microsoft Windows et Apple OS X le même niveau de protection des menaces

- Atteignez une protection rapide avec la machine, l’attaquant et les renseignements basés sur les victimes appliqués en tant que mises à jour de vos défenses toutes les 60 minutes

- Raccourcir la période de récupération de la solution en éliminant manuellement le coût opérationnel des alertes de triage

- Intégrer et automatiser votre flux de travail de sécurité pour prioriser facilement, enquêter et répondre aux alertes sur différents vecteurs de menace

Caractéristiques et avantages:

| Caractéristique du produit | Avantage | Sécurité du réseau FireEye |

|---|---|---|

| Détecter les menaces avancées, ciblées et évasives | ||

| Détection de menace sans signature (service MVX) | Détecte plusieurs débits, multi-étages, zéro-jour, polymorphes, ransomwares et autres attaques avancées | |

| Détection en temps réel et rétroactif | Détecte les menaces connues et inconnues en temps réel tout en permettant à la détection de menaces à temps | |

| Corrélation multi-vecteur | Automatise la validation et le blocage des attaques sur plusieurs vecteurs | E-mail (sur site ou cloud), fichier et point final |

| Prise en charge multi-OS, multi-fichiers et multi-applications | Prend en charge les environnements de point de terminaison hétérogènes pour un large éventail d’applications | |

| Hyperviseur durci | Fournit une épreuve d’évasion | |

| Répondre rapidement et contenir l’impact des intrusions | ||

| Blocage en ligne en temps réel | Arrête immédiatement les attaques | |

| Détection IPS basée sur la signature | Automatise et accélère le triage des alertes traditionnellement bruyantes pour éliminer les frais généraux | |

| Détection de logiciels à risque | Catégorise les logiciels malveillants critiques et non critiques pour hiérarchiser les ressources de réponse | |

| Flux de travail de sécurité intégrés | Pivots de la détection à l’investigation et à la réponse | Point de fin Médico-légal d’entreprise |

| Intelligence contextuelle exploitable | Accélère le confinement d’une menace avancée avec des informations approfondies sur l’attaque et l’attaquant | |

| Haute disponibilité (HA) | Fournit une défense résiliente | |

| S’adapter continuellement au paysage des menaces en évolution | ||

| Partage d’intelligence des menaces en temps réel | Des preuves réelles à l’échelle mondiale pour bloquer immédiatement les attaques précédemment inconnues et accélérer la réponse | |

| Intelligence de menace personnalisée et tierce (STIX) * | Permet l’ingestion d’indicateurs non-Fireeye dans les moteurs d’analyse axés sur l’intelligence | |

| Intelligence de menace stratégique | Permet une évaluation proactive des changements de paysage des menaces et habilite une posture de sécurité en avion lean | |

* Seule pris en charge sur les appareils de quatrième génération (NX X4XX) et plus récents configurés dans le mode intégré.

| Capacités | Avantage |

|---|---|

| Détection | |

| Détection précise des cyberattaques avancés, ciblés et autres | Minimise le risque de cyber-violations coûteuses |

| Architecture de sécurité modulaire extensible | Offre une protection contre les investissements |

| Niveau de protection cohérent pour les environnements multi-OS et tous les points d’accès Internet | Crée une forte défense dans toute l’organisation pour tous les types d’appareils |

| Options de déploiement intégré, distribué, physique, virtuel, sur site et cloud | Offre une flexibilité pour s’aligner sur les préférences et les ressources organisationnelles |

| Corrélation multi-vecteur avec la sécurité des e-mails et du contenu | Offre une visibilité sur une surface d’attaque plus large |

| La prévention | |

| Blocage immédiat des attaques à des taux de ligne de 10 Mbps à 8 Gbit / G | Donne une protection en temps réel contre les attaques évasives |

| Réponse | |

| Bas taux de fausses alertes, catégorisation de logiciels de risque et validation automatisée d’alerte IPS | Des preuves réelles à l’échelle mondiale pour bloquer immédiatement les attaques précédemment inconnues et accélérer la réponse |

| Pivot to Investigation and Alert Validation, Fin Point Confinement et Réponse des incidents | Automatise et simplifie les workflows de sécurité |

| Preuves d’exécution et renseignement de menace exploitable avec une perspicacité contextuelle | Accélère la priorisation et la résolution des incidents de sécurité détectés |

| Évolutivité d’un site à des milliers de sites | Soutient la croissance des entreprises |

Avantages techniques:

Détection précise des menaces

FireEye Network Security utilise plusieurs techniques d’analyse pour détecter les attaques avec une précision élevée et un faible taux de fausses alertes:

- Exécution virtuelle multi-vecteurs (MVX) Le moteur détecte des attaques zéro-jour, multi-flux et d’autres attaques évasives avec une analyse dynamique et sans signature dans un environnement virtuel sûr. Il arrête les phases d’infection et de compromis de la chaîne de mise à mort de la cyberattaque en identifiant les exploits et les logiciels malveillants sans vue.

- Analyse axée sur le renseignement (IDA) Les moteurs détectent et bloquent les attaques obscurcies, ciblées et autres avec une analyse contextuelle et basée sur des règles à partir de idées en temps réel recueillies sur les lignes de front à partir de millions de verdicts MVX, des milliers d’heures d’expérience de réponse aux incidents rassemblées par Mandiant, une entreprise Fireeye et des centaines de chercheurs de menace ISight. Il arrête les phases d’infection, de compromis et d’intrusion de la chaîne de mise à mort de la cyber-attaque en identifiant les rappels malveillants, les logiciels malveillants et les commandes et le contrôle (CNC). Il extrait et soumet également un trafic réseau suspect vers le moteur MVX pour une analyse de verdict définitif.

- Expression de l’intelligence des menaces structurées (STIX) Permet l’ingestion d’une intelligence de menaces tierces à l’aide d’un format standard pour ajouter des indicateurs de menace personnalisés dans les moteurs IDA.

Protection immédiate et résiliente

FireEye Network Security propose des modes de configuration flexibles, notamment:

- Surveillance hors bande via un TAP / SPAN, une surveillance en ligne ou un blocage actif en ligne. Le mode de blocage en ligne bloque automatiquement les exploits entrants et les logiciels malveillants et les rappels multiples sortants. En mode de surveillance en ligne, des alertes sont générées et les organisations décident comment les répondre. En mode prévention hors bande, les problèmes de sécurité du réseau FireEye réinitialisent le blocage hors bande des connexions TCP, UDP ou HTTP.

- Intégration avec le commutateur FireEye Active Fail Open (AFO) pour assurer aucune interruption du réseau.

- Les modèles sélectionnés offrent une option active de haute disponibilité (HA) pour fournir une résilience en cas d’échecs de réseau ou d’appareil.

Couverture de surface d’attaque large

FireEye Network Security offre un niveau de protection cohérent pour aujourd’hui’S Divers environnements de réseau:

- Prise en charge des systèmes d’exploitation Microsoft Windows et Apple Mac OS X

- Analyse de plus de 140 types de fichiers différents, y compris des exécutables portables (PES), du contenu Web, des archives, des images, des applications Java, Microsoft et Adobe et multimédia

- Exécution du trafic réseau suspect contre des milliers de systèmes d’exploitation, de service de service, de type d’application et de combinaisons de versions d’application

Alertes validées et priorisées

En plus de détecter de véritables attaques, la technologie FireEye MVX est également utilisée pour déterminer la fiabilité des alertes détectées par les méthodes de correspondance de signature conventionnelles et pour identifier et hiérarchiser les menaces critiques:

- Le système de prévention des intrusions (IPS) avec la validation du moteur MVX réduit le temps nécessaire à la détection basée sur la signature qui est traditionnellement sujette aux fausses alertes

- La catégorisation des logiciels de risque sépare de véritables tentatives de violation des activités indésirables, mais moins malveillantes (comme les logiciels publicitaires et les logiciels espions) pour hiérarchiser la réponse alerte

Informations sur les menaces exploitables

Les alertes générées par la sécurité du réseau FireEye comprennent des preuves concrètes et des renseignements contextuels pour répondre rapidement, hiérarchiser et contenir une menace:

- Intelligence de menace dynamique (DTI): Des données concrètes, en temps réel et à l’échelle mondiale pour arrêter rapidement et proactivement les attaques ciblées et nouvellement découvertes

- Intelligence avancée des menaces (ATI): Des informations contextuelles sur l’attaque pour accélérer la réponse et les conseils normatifs pour contenir la menace

Intégration du flux de travail de réponse

La sécurité du réseau FireEye peut être augmentée de plusieurs manières pour automatiser les workflows de réponse d’alerte:

- FireEye Central Management corrèle les alertes de la sécurité du réseau FireEye et de la sécurité des e-mails de Fireeye pour une vue plus large d’une attaque et pour établir des règles de blocage qui empêchent l’attaque de se propager plus loin

- FireEye Network Forensics s’intègre à la sécurité du réseau FireEye pour fournir des captures de paquets détaillées associées à une alerte et activer les enquêtes approfondies

- FireEye Endpoint Security identifie, valide et contient des compromis détectés par la sécurité du réseau FireEye pour simplifier le confinement et l’assainissement des points de terminaison affectés

Options de déploiement flexibles

FireEye Network Security propose diverses options de déploiement pour correspondre à une organisation’S besoins et budget:

- Sécurité du réseau intégré: Appliance matérielle autonome, tout-en-un avec un service MVX intégré pour sécuriser un point d’accès Internet sur un seul site. FireEye Network Security est une plate-forme facile à gérer et sans client qui déploie en moins de 60 minutes. C’est pas ca’T exiger des règles, des politiques ou du réglage.

- Sécurité du réseau distribué: Appareils extensibles avec service MVX partagé centralement pour sécuriser les points d’accès Internet au sein des organisations

- NODE SMART NODE: Appareils physiques ou virtuels qui analysent le trafic Internet pour détecter et bloquer le trafic malveillant et soumettre une activité suspecte sur une connexion cryptée au service MVX pour une analyse de verdict définitif

- Grille intelligente MVX: Service MVX élastique sur site, situé au centre, qui offre une évolutivité transparente, une tolérance de défaut N + 1 intégrée et un équilibrage de charge automatisé

- Fireeye Cloud Mvx: Abonnement du service MVX hébergé par FireEye qui garantit la confidentialité en analysant le trafic sur le nœud intelligent du réseau. Seuls les objets suspects sont envoyés sur une connexion cryptée au service MVX, où les objets révélés comme bénins sont jetés.

Modèles de déploiement distribué pour la sécurité du réseau

Composants modulaires de la sécurité du réseau FireEye

Architecture extensible

FireEye Network Smart Nœuds présente une architecture logicielle modulaire et extensible et une conception du système pour fournir plusieurs capacités de protection contre les menaces en tant que modules logiciels.

Hautes performances et évolutivité

FireEye Network Security protège les points d’accès Internet au débit de ligne avec des options de performance pour une grande variété de tailles de succursale et de bureau centrales:

L’architecture évolutive MVX Smart Grid et FireEye Cloud MVX permet au service MVX de prendre en charge un nœud intelligent de réseau à des milliers et à évoluer de manière transparente au besoin.

Facteur de forme Performance Sécurité du réseau intégré 50 Mbps à 4 Gbps Nœud intelligent du réseau physique 50 Mbps à 10 Gbps Nœud intelligent du réseau virtuel 50 Mbps à 1 Gbps Avantages commerciaux

Conçu pour répondre aux besoins des organisations multi-sites mono-site et distribuées, FireEye Network Security offre plusieurs avantages:Minimise le risque de cyber-violations

FireEye Network Security est une solution de cyber-défense très efficace qui:- Empêche les intrus de pénétrer dans une organisation pour voler des actifs précieux ou perturber les affaires en arrêtant des attaques avancées, ciblées et autres

- Arrête les attaques et contient des intrusions plus rapidement avec des preuves concrètes, une intelligence exploitable, un blocage en ligne et une automatisation du flux de travail de réponse

- Élimine les points faibles d’une organisation’S cyber-défenses avec une protection cohérente pour divers systèmes d’exploitation, types d’applications, succursales et sites centraux

Période de récupération courte

Selon une récente étude Forrester Consulting1, les clients de la sécurité du réseau FireEye peuvent s’attendre à une économie de ROI de 152% sur trois ans et à la récupération sur leur investissement initial en seulement 9.7 mois. Sécurité du réseau FireEye:- Focus les ressources de l’équipe de sécurité sur les attaques réelles pour réduire les dépenses opérationnelles

- Optimise les dépenses en capital avec un service MVX partagé et une grande variété de points de performance pour le déploiement de droits pour répondre aux exigences

- Investissement de sécurité à l’épreuve des futurs en se déplaçant en douceur lorsque le nombre de succursales ou la quantité de trafic Internet augmente

- Protège les investissements existants en permettant une migration à coût d’un coût intégré à un déploiement distribué

- Réduit les futures dépenses en capital avec une architecture modulaire et extensible

Récompenses et certifications

Le portefeuille de produits de sécurité du réseau FireEye a reçu un certain nombre de prix et certifications industriels et gouvernementaux:- En 2016, Frost & Sullivan a reconnu Fireeye comme le leader du marché incontesté avec une part de marché de 56%, plus que les dix concurrents suivants combinés 2

- FireEye Network Security a reçu de nombreux prix du SANS Institute, du magazine SC, du CRN et d’autres

- FireEye Network Security a été la première solution de sécurité sur le marché à recevoir la certification de la loi américaine sur la sécurité de la sécurité de la sécurité intérieure

1 Forrester (mai 2016). L’impact économique total de Fireeye.

2 Frost & Sullivan (octobre 2016). Analyse du marché du bac à sable de sécurité du réseauSpécifications techniques:

Appareil intégré NX 2500 NX 2550 NX 3500 NX 4500 NX 5500 NX 10450 NX 10550 Spécifications physiques Prise en charge du système d’exploitation Mac OS X Microsoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows Microsoft Windows

Mac OS XPerformance* Jusqu’à 50 Mbps ou 100 Mbps Jusqu’à 250 Mbps Jusqu’à 500 Mbps Jusqu’à 1 Gbps Jusqu’à 2.5 Gbps Jusqu’à 4 Gbit / s Jusqu’à 4 Gbit / s Ports de surveillance du réseau 4x 10/100/1000 PORTS BASE-T (en panneau avant) 4x 10gige SFP + 4x 1gige contournée 4x 10gige SFP + 4x 1gige contournée 8x 10gige SFP + 4x 1gige contournée 8x 10gige SFP + 4x 1gige contournée 8 x SFP + (4 x 1000base et 4 x 10 gbases), 1000basesx / 10 gbasesr (LC, MMF), 1000baselx / 10 gbaselr (LC SMF), 1000BASet (RJ45, UTP5), 10 gbasécu (5m câble direct) Mode de fonctionnement des ports réseau Moniteur en ligne, défaillance, échec (contournement HW) ou Tap / Span Moniteur en ligne, défaillance, échec (contournement HW) ou Tap / Span Moniteur en ligne, défaillance, échec (contournement HW) ou Tap / Span Moniteur en ligne, défaillance, échec (contournement HW) ou Tap / Span Moniteur en ligne, défaillance, échec (contournement HW) ou Tap / Span Moniteur en ligne, ou appuyez / Span Moniteur en ligne, ou appuyez / Span Haute disponibilité (HA) Pas disponible Pas disponible Pas disponible Pas disponible Pas disponible Ha actif passif Ha actif passif Ports de haute disponibilité (HA) (panneau arrière) Pas disponible Pas disponible Pas disponible Pas disponible PORTS BASE-T 2X 100/1000 / 10G PORTS BASE-T 2X 100/1000 / 10G PORTS BASE-T 2X 100/1000 / 10G Ports de gestion (panneau arrière) Ports de base 2x 10/100/1000 (en panneau avant) Ports de base 2x 10/100/1000 Ports de base 2x 10/100/1000 Ports de base 2x 10/100/1000 Ports de base 2x 10/100/1000 Ports de base 2x 10/100/1000 Ports de base 2x 10/100/1000 Port IPMI (panneau arrière) Inclus Inclus Inclus Inclus Inclus Inclus Inclus LCD avant et clavier Pas disponible Pas disponible Pas disponible Pas disponible Pas disponible Inclus Inclus Port VGA Non Oui Oui Oui Oui Oui Oui Ports USB PORTS USB 2X TYPE A (panneau avant) 4x Type A ports USB 2 Avant, 2 arrière 4x Type A ports USB 2 Avant, 2 arrière 4x Type A ports USB 2 Avant, 2 arrière 4x Type A ports USB 2 Avant, 2 arrière PORTS USB 2X TYPE A PORTS USB 2X TYPE A Port série (panneau arrière) 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt (connecteur RJ45 RJ45-to-DSUB Le câble est inclus) 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt Capacité de conduite Single 1 To 3.5 pouces, HDD SATA, interne, fixe .5”, SAS3, 7.2krpm, fru raid1 2 x 4 To HDD, 3.5”, SAS3, 7.2krpm, fru raid1 2 x 4 To HDD, 3.5”, SAS3, 7.2krpm, fru raid1 2 x 4 To HDD, 3.5”, SAS3, 7.2krpm, fru raid1 4x 800 Go SSD, 2.5 pouces, sata, fru raid10 4x 960 Go SSD, 2.5 pouces, sata, fru raid10 Enceinte 1RU, s’adapte à un rack de 19 pouces 1RU, s’adapte à un rack de 19 pouces 2RU, correspond à 19 pouces de rack 2RU, correspond à 19 pouces de rack 2RU, correspond à 19 pouces de rack 2RU, correspond à 19 pouces de rack 2RU, correspond à 19 pouces de rack Dimension du châssis wxdxh 17.2in (437 mm) x 19.7 pouces (500 mm) x 1.7in (43.2 mm) 17.2 pouces (437 mm) x 25.6 pouces (650 mm) x 1.7in (43.2 mm) 17.24in (438 mm) x 24.41 pouces (620 mm) x 3.48in (88.4 mm) 17.24in (438 mm) x 24.41 pouces (620 mm) x 3.48in (88.4 mm) 17.24in (438 mm) x 24.41 pouces (620 mm) x 3.48in (88.4 mm) 17.2in (437 mm) x 27.9in (709 mm) x 3.5 pouces (89 mm) 17.2in (437 mm) x 33.5 pouces (851 mm) x 3.5 pouces (89 mm) Alimentation AC Single 250 Watt, 90-264 Vac, 3.5 – 1.5 A, 50-60 Hz, IEC60320-C14, entrée, interne, fixe Redondant (1 + 1) 750 watt, 100 – 240 Vac 9.0 – 4.5A, 50-60 Hz IEC60320-C14 ENlet, fru Redondant (1 + 1) 800 watt, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 ENlet, fru Redondant (1 + 1) 800 watt, 100 – 240 Vac 10.5 – 4. Redondant (1 + 1) 800 watt, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 ENlet, fru Redondant (1 + 1) 1200 watt, 100-140 Vac, 14.7 – 10.5 A 1400 watt, 180-240 Vac, 9.5 – 7.2 A, 50-60 Hz, fru IEC60320-C14 Entrée, fru Redondant (1 + 1) 800W: 100-127V, 9.8A-7A 1000W: 220-240V, 7-5A, 50-60Hz, entrée FRU IEC60320-C14, (en cours) FRU Maximum de consommation d’énergie (watts) 85 watts 265 watts 426 watts 519 watts 658 watts 850 watts 760 watts Dissipation thermique maximum (btu / h) 290 btu / h 904 btu / h 1 454 BTU / HR 1 771 btu / h 2 245 btu / h 2 908 btu / h 2 594 btu / h Mtbf (h) 56 400 h 54 200 h 65 466 h 57 766 h 52 802 h 40 275 h 36 101 h Appareil seul / en tant que poids expédié LB. (kg) 16.2 lb (7.3 kg) / 28.2 lb (2.95 kg) 29.8 livres (13.5 kg) / 40.8 livres (18.5 kg) 37.4 lbs (17.0 kg) / 58.6 livres (26.6 kg) 42.4 lbs (19.2 kg) / 63.5 lbs (28.8 kg) 42.7 lbs (19.2 kg) / 63.8 livres (29.0 kg) 51 lb. (23 kg) / 66 lb. (30 kg) 46 lb (21 kg) / 90 lb (40.2 kg) Sécurité de la conformité réglementaire IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2IEC 60950

EN 60950-1

UL 60950

.2IEC 60950

EN 60950-1

UL 60950 < br/>CSA / CAN-C22.2Certifications de sécurité FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.Conformité réglementaire EMC FCC Partie 15, ICES-003 Classe A, AS / NZS CISPR 22, CISPR 32, EN 55032, EN 55024, IEC / EN 61000-3-2, IEC / EN 61000-3-3, IEC / EN 61000-4-2, V-2/2015 & V-3/2015 Respect de l’environnement ROHS Directive, 2011/65 / UE, Reach, WEEE Directive, 2012/19 / UE Température de fonctionnement 0 ~ 40 ° C

32 ~ 104 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° FTempérature non opérationnelle -20 ~ 80 ° C

-4 ~ 176 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° FOpération de l’humidité relative 5% – 85% sans condensation 10 ~ 95% à 40 ° C, non condensé 10 ~ 95% à 40 ° C, non condensé 10 ~ 95% à 40 ° C, non condensé 10 ~ 95% à 40 ° C, non condensé 10% – 85% sans condensation 10% – 85% sans condensation Humidité relative non opérationnelle 5% – 95% sans condensation 10 ~ 95% à 60 ° C, non condensé 10 ~ 95% à 60 ° C, non condensé 10 ~ 95% à 60 ° C, non condensé 10 ~ 95% à 60 ° C, non condensé 5% – 95% sans condensation 5% – 95% sans condensation Altitude de fonctionnement 3 000 m

9 842 pi3 000 m

9 842 pi3 000 m

9 842 pi3 000 m

9 842 pi3 000 m

9 842 pi3 000 m

9 842 pi3 000 m

9 842 piPerformance IPS Performance maximale IPS Jusqu’à 50 Mbps ou 100 Mbps Jusqu’à 250 Mbps Jusqu’à 500 Mbps Jusqu’à 1 Gbps Jusqu’à 2.5 Gbps Jusqu’à 4 Gbps Jusqu’à 4 Gbps Connexions simultanées maximales 15K ou 80K 80K 160k 500k 1m 2m 2m Nouvelles connexions par seconde 750 / sec ou 4k / sec 8k / sec 10k / sec 20k / sec 40k / sec 40k / sec Nœud intelligent NX 2500 NX 2550 NX 3500 NX 4500 NX 5500 NX 10450 NX 10550 Spécifications physiques Prise en charge du système d’exploitation Microsoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows Microsoft Windows

Mac OS XPerformance Jusqu’à 100 Mbps ou 250 Mbps Jusqu’à 500 Mbps Jusqu’à 1 Gbps Jusqu’à 2 Gbps Jusqu’à 5 Gbps Jusqu’à 10 Gbps Jusqu’à 10 Gbps Ports de surveillance du réseau 4x 10/100/1000 PORTS BASE-T (en panneau avant) 4x 10gige SFP+

4x 1gige Bypass4x 10gige SFP+

4x 1gige Bypass8x 10gige SFP+

4x 1gige Bypass8x 10gige SFP+

4x 1gige Bypass8 x SFP + (4 x 1000base et 4 x 10 gbases), 1000basesx / 10 gbasesr (LC, MMF), 1000baselx / 10 gbaselr (LC SMF), 1000BASet (RJ45, UTP5), 10 gbasécu (5m câble direct) 8 x SFP + (4 x 1000base et 4 x 10 gbases), 1000basesx / 10 gbasesr (LC, MMF), 1000baselx / 10 gbaselr (LC, SMF), 1000BATSET (RJ45, UTP5), 10 gbasecu (5m Cable à attaches directes) Mode de fonctionnement des ports réseau Moniteur en ligne, défaillance, échec (contournement HW) ou Tap / Span Moniteur en ligne, défaillance, échec (contournement HW) ou Tap / Span Moniteur en ligne, défaillance, échec (contournement HW) ou Tap / Span Moniteur en ligne, défaillance, échec (contournement HW) ou Tap / Span Moniteur en ligne, défaillance, échec (contournement HW) ou Tap / Span Moniteur en ligne ou tap / span Moniteur en ligne ou tap / span Haute disponibilité (HA) Pas disponible Pas disponible Pas disponible Pas disponible Pas disponible Ha actif passif Ha actif passif Ports de haute disponibilité (HA) (panneau arrière) Pas disponible Pas disponible Pas disponible Pas disponible PORTS BASE-T 2X 100/1000 / 10G PORTS BASE-T 2X 100/1000 / 10G Ports de gestion (panneau arrière) Ports de base 4x 10/100/1000 (en panneau avant) Ports de base 2x 10/100/1000 Ports de base 2x 10/100/1000 Ports de base 2x 10/100/1000 Ports de base 2x 10/100/1000 Ports de base 2x 10/100/1000 Ports de base 2x 10/100/1000 Port IPMI (panneau arrière) Panneau arrière Inclus Inclus Inclus Inclus Inclus Inclus LCD avant et clavier Pas disponible Pas disponible Pas disponible Pas disponible Pas disponible Inclus Inclus Port VGA Pas disponible Oui Oui Oui Oui Oui Oui Ports USB PORTS USB 2X TYPE A (panneau avant) 4x Type A ports USB 2 Avant, 2 arrière 4x Type A ports USB 2 Avant, 2 arrière 4x Type A ports USB 2 Avant, 2 arrière 4x Type A ports USB 2 Avant, 2 arrière 4x Type A ports USB 2 Avant, 2 arrière 4x Type A ports USB 2 Avant, 2 arrière Port série (panneau arrière) 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt (connecteur RJ45 RJ45-to-DSUB Le câble est inclus) 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt 115 200 bps, pas de parité, 8 bits, 1 bit d’arrêt Capacité de conduite Single 1 To 3.HDD SATA de 5 pouces, interne, fixe 2 x 4 To HDD, 3.5”, SAS3, 7.2krpm, fru raid1 2 x 4 To HDD, 3.5”, SAS3, 7.2krpm, fru raid1 2 x 4 To HDD, 3.5”, SAS3, 7.2krpm, fru raid1 2 x 4 To HDD, 3.5”, SAS3, 7.2krpm, fru raid1 4x 800 Go SSD, 2.5 pouces, sata, fru raid10 4x 960 Go SSD, 2.5 pouces, sata, fru raid10 Enceinte 1ru, correspond à 19 pouces de rack 1ru, correspond à 19 pouces de rack 2RU, correspond à 19 pouces de rack 2RU, correspond à 19 pouces de rack 2RU, correspond à 19 pouces de rack 2RU, correspond à 19 pouces de rack 2RU, correspond à 19 pouces de rack Dimension du châssis wxdxh 17.2in (437 mm) x 19.7 pouces (500 mm) x 1.7in (43.2 mm) 17.2 pouces (437 mm) x 25.6 pouces (650 mm) x 1.7in (43.2 mm) 17.24in (438 mm) x 24.41 pouces (620 mm) x 3.48in (88.4 mm) 17.24in (438 mm) x 24.41 pouces (620 mm) x 3.48in (88.4 mm) 17.24in (438 mm) x 24.41 pouces (620 mm) x 3.48in (88.4 mm) 17.2in (437 mm) x 27.9in (709 mm) x 3.5in (89 mm) 17.2in (437 mm) x 33.5 pouces (851 mm) x 3.5in (89 mm) Alimentation AC Single 250 Watt, 90-264 Vac, 3.5 – 1.5 A, 50-60 Hz, IEC60320-C14, entrée, interne, fixe Redondant (1 + 1) 750 watt, 100 – 240 Vac 9 – 4.5A, 50-60 Hz IEC60320-C14 ENlet, fru Redondant (1 + 1) 800 watt, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 ENlet, fru Redondant (1 + 1) 800 watt, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 ENlet, fru Redondant (1 + 1) 800 watt, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 ENlet, fru Redondant (1 + 1) 800W: 100-127V, 9.8A-7A 1000W: 220-240V, 7-5A, 50-60Hz, FRU IEC60320-C14 ENlet, fru Redondant (1 + 1) 800W: 100-127V, 9.8A-7A 1000W: 220-240V, 7-5A, 50-60Hz, FRU IEC60320-C14 ENlet, fru Maximum de consommation d’énergie (watts) 85 watts 265 watts 426 watts 519 watts 658 watts 850 watts 760 watts Dissipation thermique maximum (btu / h) 290 btu / h 904 btu / h 1 454 BTU / HR 1 771 btu / h 2 245 btu / h 2 908 btu / h 2 594 btu / h Mtbf (h) 56 400 h 54 200 h 65 466 h 57 766 h 52 802 h 40 275 h 36 101 h Appareil seul / en tant que poids expédié LB. (kg) 16.2 lb (7.3 kg) / 28.2 lb (2.95 kg) 29.8 livres (13.5 kg) / 40.8 livres (18.5 kg) 37.4 lbs (17.0 kg) / 58.6 livres (26.6 kg) 42.4 lbs (19.2 kg) / 63.5 lbs (28.8 kg) 42.7 lbs (19.2 kg) / 63.8 livres (29.0 kg) 51 lb. (23 kg) / 66 lb. (30 kg) 46 lb (21 kg) / 90 lb (40.2 kg) Sécurité de la conformité réglementaire IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2IEC 60950

EN 60950-1CSA / CAN-C22.2

IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA / CAN-C22.2Certifications de sécurité FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1FIPS 140-2 Niveau 1

CC NDPP V1.1 (en cours)Conformité réglementaire EMC FCC Partie 15, ICES-003 Classe A, AS / NZS CISPR 22, CISPR 32, EN 55032, EN 55024, IEC / EN 61000-3-2, IEC / EN 61000-3-3, IEC / EN 61000-4-2, V-2/2015 & V-3/2015 Respect de l’environnement ROHS Directive, 2011/65 / UE, Reach, WEEE Directive, 2012/19 / UE Température de fonctionnement 0 ~ 40 ° C

32 ~ 104 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C 0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° FTempérature non opérationnelle -20 ~ 80 ° C

-4 ~ 176 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° FOpération de l’humidité relative 5% – 85% sans condensation 10 ~ 95% à 40 ° C, non condensé 10 ~ 95% à 40 ° C, non condensé 10 ~ 95% à 40 ° C, non condensé 10 ~ 95% à 40 ° C, non condensé 10% – 85% sans condensation 10% – 85% sans condensation Humidité relative non opérationnelle 5% – 95% sans condensation 10 ~ 95% à 60 ° C, non condensé 10 ~ 95% à 60 ° C, non condensé 10 ~ 95% à 60 ° C, non condensé 10 ~ 95% à 60 ° C, non condensé 5% – 95% sans condensation 5% – 95% sans condensation Altitude de fonctionnement 3 000 m

9 842 pi3 000 m

9 842 pi3 000 m

9 842 pi3 000 m

9 842 pi3 000 m

9 842 pi3 000 m

9 842 pi3 000 m

9 842 piPerformance IPS Performance maximale IPS Jusqu’à 100/250 Mbps Jusqu’à 500 Mbps Jusqu’à 1 Gbps Jusqu’à 2 Gbps Jusqu’à 5 Gbps Jusqu’à 8 Gbps Jusqu’à 10 Gbps Connexions simultanées maximales 80K 160k 500k 1m 2m 4m 4m Nouvelles connexions par seconde 4k / sec 8k / sec 10k / sec 20k / sec 40k / sec 80k / sec 80k / sec Remarque: toutes les valeurs de performance varient en fonction de la configuration du système et du profil de trafic en cours.

Documentation:

Notes de prix:

- Les prix et la disponibilité des produits sont à l’évolution sans préavis.

Solutions de cybersécurité FireEye

FireEye est un fournisseur de sécurité de réseau qui fournit un service de détection et de réponse étendu (XDR).

Solutions de cybersécurité FireEye

Solution de cybersécurité FireEye: comparaisons, examen, avantages sociaux, cas d’utilisation, avantages et inconvénients

Auteur: Équipe de recherche Netify

Si vous avez des questions sur FireEye et comment leurs capacités sont alignées sur vos besoins, envoyez un courriel à l’équipe de recherche Netify. ROYAUME-UNI: UK @ netify.co.Royaume-Uni Amérique du Nord: NorthAmerica @ netify.com

(Veuillez utiliser l’e-mail britannique pour Row – Reste du monde – Questions ou demandes)

Ressources et contenu téléchargeable

Recevez instantanément la dernière fiche technique de FireEye PDF

Demandez le dernier pdf de fiche technique de FireEye, envoyé immédiatement.

Recevoir des ventes PDF maintenant

Obtenez une démo de la solution de cybersécurité Fireeye

Demandez une démo à FireEye Presales au Royaume-Uni ou en Amérique du Nord.

Demander une démo FireEye

Demandez votre contact de vente Fireeye local

Trouvez votre contact de vente local dans le pays.

Trouver un contact avec Fireeye local

Demandez le tout dernier pdf de vente de cybersécurité FireEye directement de votre équipe de compte local. Veuillez vérifier votre dossier indésirable s’il n’est pas reçu.

Complétez vos coordonnées pour organiser une démo de Fireeye. .

Demandez votre contact de vente local dans le pays. Vous recevrez des détails dès que possible – veuillez vérifier votre dossier indésirable s’il n’est pas reçu.

Revue Netify

FireEye est un fournisseur de sécurité et un fournisseur XDR. Ils offrent de solides capacités de détection de réseau et de réponse qui exploitent leurs technologies d’IA, d’apprentissage automatique et de MVX, pour bloquer les violations de sécurité en temps réel. Le service est riche en fonctionnalités, offrant une large gamme d’options de déploiement sur site et basées sur le cloud pour sécuriser les systèmes d’exploitation tels que Apple OS X, Windows et Microsoft, ainsi que SaaS et les applications cloud (OpenStack, Azure, AWS, Kubernetes et Google Cloud Platform). Ils proposent des services CASB (Cloud Access Security Broker) via un partenariat avec CiphercLoud, et un éventail d’options de sécurité cloud via une collaboration avec IBOSS.

Netify recommande Fireeye aux clients à la recherche d’une sécurité détaillée XDR et réseau, avec plusieurs options de déploiement et sécurité pour les utilisateurs distants. Cependant, pour les entreprises nécessitant des technologies Sase et Ztna, Fireeye peut ne pas être un ajustement approprié.

Assistance sur le marché

Êtes-vous un décideur informatique qui construit votre propre liste de cybersécurité Sase ou SD WAN?

Prenez notre quiz d’évaluation de 90 secondes pour découvrir quels top 3 fournisseurs ou fournisseurs gérés conviennent à vos réponses.

À propos de Fireeye

Fireeye est une société de sécurité privée, dont le siège est basé à Milpitas, en Californie, en Amérique du Nord. La société a été fondée en 2004 par Ashar Aziz, et sa société mère est le Symphony Technology Group. FireEye a reçu des prix de l’INFOSEC Awards 2020 Meilleur produit: FireEye Network and Security Management, AI ATAC 2020 Award: FireEye Network Security and Cybersecurity Excellence Awards 2021 pour FireEye CloudVisory, FireEye Email Security and FireEye Endpoint Security Security. Fireeye détient actuellement un score de promoteur net de 54. Au 8 octobre 2021, Fireeye a été fusionné avec McAfee Enterprise par le biais d’une acquisition par Symphony Technology Group créant un portefeuille pour protéger les clients à travers les applications, les points de terminaison, les infrastructures et le cloud. L’entreprise a également été présentée comme un futur vendeur dans le Gartner “Aperçu de l’innovation pour une détection et une réponse prolongées” rapport.

Avantages et inconvénients

Quels sont les avantages et les inconvénients de la cybersécurité Fireeye?

Liste des avantages et des inconvénients associés à la cybersécurité FireEye.

Avantages

- FireEye sécurise les utilisateurs éloignés via leur partenariat avec IBOSS pour assurer la sécurité du cloud avec une menace et une détection de violation.

- FireEye propose un service de détection et de réponse prolongé (XDR), qui exploite l’apprentissage automatique et l’IA, ainsi que les moteurs à exécution virtuelle multi-vecteurs (MVX), pour détecter et bloquer le trafic malveillant en temps réel.

Les inconvénients

- Depuis la séparation de Mandiant, il faut prendre soin car nous ne sommes pas en mesure d’identifier dans quelle mesure Fireeye a conservé les services de renseignement sur les menaces dans le cadre de leur offre.

- FireEye n’offre pas les services de service du réseau zéro fiducie (ZTNA) et les services de service d’accès sécurisé (SASE) – les entreprises exigeant de ces services peuvent être avertis.

Comparaison

Comparaison: Fireeye vs Crowdsstrike vs Palo Alto Cybersecurity

Considérez les points ci-dessous pour comparer Fireeye vs Crowdstrike vs Palo Alto Cybersecurity.

Foyer

- FireEye est un choix approprié pour les clients à la recherche de solutions de détection et de réponse étendues et de sécurité du réseau.

- N’offre pas le sase complet.

- Offre la sécurité du cloud pour AWS, Azure et Google Cloud.

Cowsterrike

- Crowdsstrike est un bon choix pour les clients à la recherche de services de sécurité granulaires.

- Offre des services de détection et de réponse prolongés.

- Crowdsstrike offre une connectivité à AWS, Azure et Google Cloud.

Palo Alto

- Palo Alto est un bon choix pour les clients à la recherche d’une solution SD WAN et SASE intégrée avec de fortes capacités de cloud.

- Offre des services de détection et de réponse prolongés.

- Offre une connectivité à AWS, Azure et Google Cloud.

Comparaison

Comparaison: FireEye vs Check Point Cybersecurity

Considérez les points ci-dessous pour comparer FireEye vs Check Point Point Cybersecurity.

Foyer

- FireEye est un choix approprié pour les clients à la recherche de solutions de détection et de réponse étendues et de sécurité du réseau.

- N’offre pas le sase complet.

- Offre la sécurité du cloud pour AWS, Azure et Google Cloud.

Point de contrôle

- Le point de contrôle est un bon choix pour les grandes sociétés multinationales à la recherche de services de sécurité granulaires.

- Offre de points de contrôle Granular Sase Services.

- Offre une sécurité pour AWS, Azure et Google Cloud.

Vendeurs similaires

Top 3 des vendeurs de cybersécurité similaires

Cliquez sur le logo du fournisseur pour en savoir plus sur chaque solution de cybersécurité respective.

Produits

Quelles sont les solutions de Fireeye?

- Plateforme de sécurité Helix: Une plate-forme d’opérations de sécurité SaaS, offrant aux clients la possibilité de contrôler les incidents dans tous les domaines. Le produit est livré avec une validation automatisée d’alerte pour aider à gérer les faux positifs et le volume d’alerte. Le service de gestion de la gestion des événements de sécurité (SIEM) procède aux mégadonnées des systèmes distants et les utilise pour fournir aux clients une vue sur leurs organisations en matière de sécurité informatique. L’analyse des comportements de l’utilisateur et des entités exploite l’apprentissage automatique, l’analyse statistique et les algorithmes pour détecter les menaces de sécurité internes et externes. FireEye Helix utilise également l’apprentissage machine pour basculer ce qu’une entreprise’ Le comportement normal est comme, permettant de créer des alertes lorsque des anomalies et des écarts se produisent. L’intelligence des menaces en temps réel et les détections de menaces personnalisables sont en mesure de détecter les menaces multi-vecteur. L’orchestration, l’automatisation et la réponse intégrées de sécurité (SOAR) sont proposées pour créer des temps de réponse rapides, une exposition aux risques réduite et la cohérence des processus. Les clients ont la possibilité de hiérarchiser les alertes, en se concentrant sur les véritables menaces tout en personnalisant les tableaux de bord et l’accès à des livres de jeu de réponse aux incidents.

- Moteur à exécution virtuelle multi-vecteurs (MVX): Conçu pour détecter les attaques évasives telles que le multi-flux et le zéro-jour en utilisant une analyse dynamique et sans signature, prévenir les phases d’infection et de compromis des chaînes de mise à mort de cyber-attaque et d’identification de nouveaux exploits et malwares.

- Sécurité du réseau FireEye: Sécurise les systèmes d’exploitation tels qu’Apple OS X, Windows et Microsoft. La solution tire parti des technologies MVX, d’apprentissage machine dynamique et d’intelligence artificielle (IA), qui inspectent le trafic réseau suspect, détectant et bloquant l’activité malveillante en temps réel. Le système de prévention des intrusions (IPS) détecte les attaques en utilisant la correspondance de signature conventionnelle. L’appareil est conçu pour s’asseoir derrière les pare-feu de nouvelle génération (NGFW), les passerelles Web sécurisées (SWG) et les IP, aidant ces solutions en détectant des attaques connues et inconnues. La solution est capable d’analyser plus de 160 types de fichiers qui incluent des exécutables portables (PES), du contenu Web actif, Java, Adobe, Microsoft Archives and Media, Applications et multimédia. La solution peut être déployée de différentes manières:

- Integrated Network Security, une applicité matérielle complète avec MVX Service sécurise les points d’accès Internet sur un seul site;

- Sécurité du réseau distribué, un ensemble d’appareils extensibles qui utilisent un service MVX, sécurisant des points d’accès Internet dans toute une organisation;

- NODE SMART NODE, qui sont des appareils physiques ou virtuels conçus pour analyser le trafic Internet et détecter et bloquer le trafic malveillant tout en envoyant une activité suspecte au service MVX pour une analyse de verdict définitif.

- MVX Smart Grid: Service MVX situé sur site offrant une évolutivité transparente, une tolérance aux défauts N + 1 intégrée et un équilibrage de charge automatisé.

- FireEye Cloud MVX: un service d’abonnement MVX, qui offre la sécurité en analysant le trafic sur le nœud intelligent du réseau. Tous les objets suspects sont envoyés au service MVX pour être filtré.

- Protection sur site ou dans le cloud: Sécurité du réseau dans le cloud public, disponible dans AWS et Azure.

- Mothing Machine Learning, IA et moteurs de corrélation: . Le produit identifie les exploits malveillants tels que les logiciels malveillants, les rappels de commandement et de contrôle (CNC) et les attaques de phishing et les bloque en empêchant les phases d’infection, de compromis et d’intrusion de la chaîne de mise à mort Cyber Attack. Le trafic réseau suspect est extrait et soumis au moteur MVX pour une analyse plus approfondie.

- Network Metrapical: La criminalistique du réseau permet aux clients d’utiliser la détection et la protection sans signification contre les menaces telles que les jours zéro. Le service comprend l’analyse du code, l’heuristique, l’émulation, l’analyse statistique et l’apprentissage automatique dans une solution de bac à sable. . Le système intégré de prévention des intrusions (IPS) et l’intelligence de menace dynamique sont également disponibles. Les clients peuvent choisir de déployer le service de diverses manières, y compris les offres sur site, en ligne et hors groupe, cloud public et privé, hybride et virtuel. Afin de créer une pile complète de sécurité de protection des menaces avancées de bout en bout, les clients peuvent combiner ce service avec FireEye Helix, FireEye Endpoint et Sécurité par e-mail. FireEye Network La médio a également la capacité de s’intégrer à la sécurité du réseau FireEye pour fournir des captures de paquets associées à une alerte, pour des enquêtes approfondies.

- Détection de Fireeye à la demande: La détection des menaces est livrée en tant qu’interface de programmation d’application (API) avec des capacités d’intégration aux flux de travail du Centre des opérations de sécurité (SOC), des référentiels de données, de l’analyse SIEM et des applications Web client, avec des capacités de fichiers et d’analyse de contenu flexibles.

- Sécurité des points de terminaison: Utilise une protection multi-moteurs pour sécuriser les critères de terminaison dans un seul agent modulaire, bloquant les menaces avancées avec le moteur de logiciel malveillant du moteur à machine, les logiciels malveillants communs utilisant un moteur basé sur la signature, les exploits d’application avec un moteur d’analyse de comportement exploitent et protègent des nouveaux vecteurs utilisant des modules de sécurité finale. La sécurité des terminaux exploite également la détection et la réponse des menaces pour identifier l’activité des menaces en utilisant un indicateur en temps réel du moteur de compromis (CIO), des outils et des techniques pour permettre la réponse aux violations, des délais d’activité enregistrés à utiliser dans l’analyse médico-légale, et la capacité de diffuser des alertes et des informations sur Fireeye Helix XDR. Une enquête sur la criminalistique en temps réel est également disponible, permettant aux clients d’attribuer la gravité et la priorité aux alertes en utilisant le triage, enquêter et déterminer les artefacts de menace en utilisant une plongée profonde et trouver des artefacts de menace sur les paramètres de la chasse aux entreprises. FireEye Network Security détecte et contient des compromis de sécurité, qui sont envoyés à FireEye Endpoint Security pour l’assainissement.

- Sécurité par e-mail: FireEye Secure Email Gateway permet aux clients de se protéger contre les menaces avancées des e-mails tels que le phishing et l’identité. La solution utilise l’apprentissage automatique pour minimiser les risques, identifier les faux positifs, bloquer les tentatives de phishing et suivre l’activité d’attaque. Parce que les menaces sont bloquées en ligne, la fatigue d’alerte est minimisée, ce qui permet aux équipes de sécurité de gérer les politiques et de personnaliser les réponses en fonction de la gravité d’une attaque. FireEye Email Security est disponible en deux packages: FireEye Email Security – Cloud Edition, qui s’intègre aux plates-formes de messagerie cloud telles que Microsoft 365; et FireEye Email Security – Server Edition, qui est situé sur site en tant qu’appareil ou capteur virtuel, avec la capacité de bloquer les logiciels malveillants et les e-mails de lance-pliage. FireEye Central Management est disponible pour corréler les alertes de la sécurité du réseau Fireeye avec la sécurité des e-mails FireEye, offrant une vue claire de toute attaque.

- CloudVisory: Une solution de sécurité multi-cloud fournissant des audits de sécurité cloud ad hoc, une sécurité cloud à un seul verre, une analyse de sécurité du cloud continue et une visualisation du flux de réseau . La plate-forme offre également une protection contre l’exposition et la violation de la conformité en réduisant le risque de configuration de la sécurité du cloud en utilisant. Enfin, la solution utilise l’apprentissage automatique pour détecter les anomalies, avec la gestion des politiques de sécurité du cloud, la détection et la réponse des menaces, la micro-segmentation intelligente et la gouvernance des politiques automatisées.

- Détection à la demande: Un service de détection de menaces conçu pour découvrir les menaces de sécurité dans le cloud, le SIEM, le SOC ou les fichiers qui sont téléchargés sur les applications Web. Le service peut détecter à la fois des menaces connues et inconnues en inspectant l’infrastructure cloud et la logique commerciale des données dans les applications cloud, et est déployable sur l’ensemble de l’écosystème du cloud, y compris avec des solutions telles que Dropbox, Slack et Salesforce. La solution tire également l’expulsion de l’intelligence des menaces du Soc Fireeye. La détection à la demande peut être intégrée dans les produits d’un client, en utilisant leur API.

- FireEye a collaboré avec Sase et le fournisseur de sécurité IBoss pour créer une plate-forme de sécurité et de sécurité cloud avec une protection avancée des menaces et une prévention de la violation des données. La solution est déployée via le cloud et peut sécuriser n’importe quel point de terminaison quel que soit l’utilisateur final’s emplacement ou facteur de formulaire – tout ce qui est de l’ordinateur portable, du bureau, de la tablette, de l’IoT, du serveur ou de tout autre appareil mobile, sécurisant des utilisateurs distants. (Voir, Comment FireEye prend-il en charge les utilisateurs distants?).

Les fournisseurs de services

Quels fournisseurs de services offrent une cybersécurité FireEye?

Filtre par tag, emplacement et type de service:

(Sélectionnez n’importe quel nombre de balises)Europe Asia Australia United Arab Emirats UK Amérique du Nord XDR CASB MDR FWAAS SWG Sécurité MSP Point de protection Analyse des fichiers IT VENDOR DES RISQUES DES RISQUES Outils de gestion des risques Insider Risque Governance, Accès Gestion des communications Instants de sécurité Intégrations de sécurité gérée de la charge de la charge de travail Cloud Privace de la SDE (SD WAN) de la sécurité de la sécurité de la sécurité. AI) Machine Learning (ML)

Il n’y a aucun résultat correspond à votre sélection.

Quelle est la solution de sécurité FireEye Sase?

Fireeye n’offre pas actuellement de solution complète. Cependant, leur partenariat avec IBOSS fournit une solution de sécurité de réseau cloud avec une protection avancée des menaces et la possibilité de sécuriser les appareils à la fois sur site et dans un cadre distant (voir, Produits et services FireEye: Fireeye + Iboss Cloud Security).

La solution Zero Trust Network Access (ZTNA) est prise en charge par FireEye?

FireEye n’offre pas actuellement de solution ZTNA.

Quelle solution CASB est prise en charge par Fireeye?

FireEye n’offre pas CASB directement. Cependant, ils ont récemment collaboré avec CiphercLoud, un principal fournisseur de sécurité cloud offrant une solution CASB zéro-trust. La collaboration offre à la détection des clients de Fireeye à la demande, qui passe en revue tout contenu trouvé dans une application SaaS ou cloud, tandis que Ciphercloud CASB sécurise l’environnement cloud. Ces données peuvent être visualisées dans le tableau de bord Ciphercloud via l’hélice Fireeye.

Quelle solution SWG est soutenue par Fireeye?

FireEye n’offre pas de solutions SWG directement, mais le produit de sécurité du réseau FireEye est conçu pour s’asseoir derrière les appareils SWG, en les aidant en détectant les attaques connues et inconnues (voir, FireEye Products and Services: FireEye Network Security).

Quelle solution FWAAS est soutenue par FireEye?

FireEye n’offre pas son propre pare-feu en tant que solution de service (FWAAS), mais leur produit de sécurité de réseau FireEye offre des capacités de détection et de réponse supplémentaires lorsqu’elles sont déployées avec une solution FWAAS ou NGFW.

Quelle solution XDR est prise en charge par Fireeye?

FireEye propose une technologie de détection, de protection et de réponse via leur plate-forme XDR basée sur le cloud. Cela offre aux clients des capacités accrues de visibilité et de détection, en tirant parti de l’expertise en matière de sécurité de leur SOC, des manuels de sécurité des meilleures pratiques et des analyses de sécurité. Tous les produits FireEye ont la capacité de travailler aux côtés des solutions tierces existantes. FireEye XDR combine FireEye Helix, Fireeye Email, Fireeye Cloud, Fireeye Network, FireEye Endpoint et Tiers Party Tools (Voir, FireEye Products and Services).

Fireeye vs Palo Alto Networks Wildfire

Malgré un peu une évidence, l’utilisation de la puissance du cloud pour lutter contre les menaces de sécurité basées sur le cloud n’est vraiment venue que récemment en vogue. Alors que les organisations continuent de déplacer leurs infrastructures des centres de données physiques dans le cloud, les méthodes traditionnelles pour sécuriser les ressources informatiques deviennent de plus en plus inefficaces. L’utilisation de l’intelligence et de la virtualisation collectives basées sur le cloud pour éclairer les méthodes de détection des menaces devient rapidement une pratique standard, et pour de nombreux produits de sécurité – un ingrédient central à une approche efficace à plusieurs volets pour lutter contre les cyberattaques.

Fireeye et Palo Alto Network’Les incendies de forêt S (PAN) sont deux plates-formes de sécurité basées sur le cloud pour agréger rapidement, analyser et partager des données de menace dans toutes leurs installations et abonnements clients respectifs. Nous’Je examineront de plus près ces deux solutions et discutez de la façon dont les produits de sécurité exploitent de plus en plus l’intelligence collective compatible avec les nuages pour contrer les menaces d’une augmentation de la sophistication.

Intelligence de sécurité de crowdsourced

La notion de sécurité efficace du périmètre disparaît aussi vite que le périmètre lui-même. En réponse, les principales plateformes de sécurité combinent une variété de mécanismes pour lutter contre les attaques multi-vectées et les menaces nouvelles et / ou inconnues. Pour répondre à l’augmentation des menaces persistantes avancées (APT) et des cyberattaques à motivation commerciale, les paradigmes de sécurité informatique anciens doivent être retravaillés – et dans certains cas abandonnés et remplacés – pour protéger aujourd’hui’Les infrastructures S, en particulier compte tenu de l’intégralité du cloud pour les organisations. La prévision du comportement malveillant utilisant des approches basées sur la signature est moins efficace et efficace à mesure que le volume de signatures d’attaque unique augmente, tandis que les méthodes de détection des anomalies traditionnelles génèrent un bruit de réseau important et des faux positifs – résultant en raison de la “réglage” des mécanismes de sécurité et une posture de sécurité affaiblie.

Pour améliorer la précision et l’efficacité de la détection et de la protection des menaces en présence de dangers inconnus, les prestataires de sécurité adoptent désormais une approche de la sécurité informatique. Les solutions de sécurité de la prochaine génération peuvent réduire considérablement la détection des menaces et le temps de résolution en expliquant divers échanges de renseignements sur les menaces et des données tirées des implémentations des clients à travers le monde. En outre, les technologies de virtualisation sont utilisées pour isoler les menaces potentielles telles que les logiciels malveillants dans des environnements sûrs pour l’analyse et l’évaluation des menaces. Ce type d’intelligence de sécurité crowdsourcée et de sable virtuel sont les ingrédients clés de Fireeye’S Service d’intelligence de menace et incendie de forêt PAN’S Technologies de pare-feu de nouvelle génération.

Virtualisation et sécurité de bac à sable

Selon les chiffres récents, près d’un million de nouvelles menaces de logiciels malveillants apparaissent tous les jours. Cela les rend pratiquement impossibles à détecter en utilisant des méthodes conventionnelles. Et puisque les logiciels malveillants contribuent à la plupart des attaques appropriées, ils doivent néanmoins être analysés et compris d’une manière ou d’une autre – sans risquer l’entreprise’S Posture de sécurité. Dans le même sens que les scientifiques créent des environnements contrôlés fermés pour étudier les virus et les maladies humaines dans l’espoir de découvrir des vaccins en toute sécurité, des plates-formes de sécurité telles que FireEye et Pan Wildfire créent des bacs de sable à base de machines virtuelles ou virtualisées pour analyser, identifier et protéger les environnements des nouvelles menaces. Cela fournit également le mécanisme qui permet une diffusion rapide de nouvelles données de menace sur chaque plate-forme de sécurité respective’S-base d’installation.

Fireeye Threat Intelligence

Fireeye est un leader de longue date des solutions de sécurité informatique et a été pionnier de l’utilisation des technologies de virtualisation pour corriger les menaces. En utilisant une technologie spécialisée basée sur une machine virtuelle appelée exécution virtuelle multi-vecteurs (MVX), Fireeye est capable de faire exploser des fichiers suspects, des objets Web et des pièces jointes à l’intérieur d’un espace isolé en toute sécurité. Le malware est installé et exécuté jusqu’à la fin dans ces environnements virtualisés avec des emplacements de fichiers, de nouvelles clés de registre, des DLL corrompues – ainsi que toutes les destinations d’appel sortantes – suivis, analysés et disséminés.

La plate-forme s’approvisionne et partage les données de menace via le Cloud de renseignement Dynamic Threat FireEye: un réseau mondial de capteurs FireEye interconnectés déployés dans ses réseaux clients, ses réseaux de partenaires technologiques et ses fournisseurs de services à l’échelle mondiale. Selon FireEye, ces capteurs effectuent plus de 50 milliards d’analyses de plus de 400 000 échantillons de logiciels malveillants uniques quotidiennement.

En plus du moteur à exécution virtuelle multi-vecteurs (MVX) et du cloud de renseignement sur la menace dynamique, une large gamme de produits – notamment une gamme d’appareils finaux, de réseau et d’appareils de sécurité – a établi la solution’S Architecture de la plate-forme. Une multitude de services de renseignement sur les menaces basés sur l’abonnement sont également disponibles, ainsi que des services professionnels de réponse aux incidents et d’évaluation de la sécurité fournis par Mandiant (acquis fin 2013). En fait, Fireeye est souvent appelé à enquêter sur les violations de données de grande envergure telles que les récentes Cyber Attacks, JP Morgan et Anthem.

Palo Alto Networks Wildfire

Les pare-feu traditionnels sont des luminaires répandus aujourd’hui’S Infrastructures d’entreprise, mais utilisent souvent des méthodes désuets pour l’analyse du trafic et l’identification des menaces. De plus, ils ne fournissent pas de protection dans le nuage et sont marginalement utiles pour contrecarrer les APT. En réponse à la modification des environnements informatiques, des infrastructures et des modèles d’évolution de la main-d’œuvre, de nombreux fabricants créent des pare-feu de nouvelle génération pour fournir un contrôle plus fin du trafic réseau entrant et sortant. Pan est un pare-feu de nouvelle génération et un fournisseur de sécurité du réseau: comme Fireeye, Pan utilise un environnement d’analyse de logiciels malveillants basée sur le cloud appelé Wildfire pour fournir à ses solutions une analyse avancée des menaces et un partage / diffusion de renseignement.

En analysant des fichiers pour plus de 250 indicateurs de menace, y compris les modifications de l’hôte, le trafic sortant et toute tentative de contournement de l’analyse, FireEye est en mesure de protéger les environnements et de diffuser ses résultats à l’échelle mondiale vers d’autres plates-formes Palo Alto Networks en 15 minutes. Wildfire observe les comportements des fichiers suspects dans un environnement d’exécution virtuel basé sur le cloud et crée une signature une fois la menace vérifiée. Une fois la menace atténuée, la signature malware / menace est partagée et diffusée par le biais de son cloud de renseignement sur les menaces.

Les incendies de forêt s’intègrent nativement à n’importe quel panoramique’S Produits de pare-feu intelligents basés sur sa plate-forme de sécurité d’entreprise, qui rassemble sa gamme de réseaux, de cloud et de point de fin.

Notes de sécurité

La plate-forme Vendorrisk d’Upguard est utilisée par des centaines d’entreprises pour surveiller automatiquement leurs fournisseurs tiers. Nous avons effectué une analyse de surface rapide sur les réseaux FireEye et Palo Alto pour générer une cote de sécurité instantanée:

Notre évaluation a montré que les deux sociétés comportent des risques similaires, notamment:

- Une sensibilité accrue aux attaques de l’homme au milieu par le biais d’un soutien incomplet pour la sécurité des transports stricts HTTP (HSTS). Les réseaux Palo Alto étaient dans une position plus faible ici, car ils n’appliquent pas les HST.

- Une exposition plus élevée au risque d’attaques de sites transversales, car les cookies HTTP uniquement n’étaient pas utilisés.

- Le DNS étant sensible aux attaques d’homme dans le milieu, car aucune des entreprises n’applique des extensions de sécurité DNS (DNSSEC) sur leur domaine.

- Potentiel pour que leur domaine Web soit détourné, en raison de la protection insuffisante du domaine.

Sur la base de leur score, Fireeye a devancé Palo Alto Networks. Les deux sociétés ont des améliorations à apporter dans leurs pratiques de sécurité de base.

Nous pouvons automatiquement mesurer et surveiller la sécurité de Fireeye, Palo Alto Networks et tous vos autres fournisseurs tiers.

Résumé

Combattre le feu avec le feu, comme on dit. Les menaces avancées comme les APT ont évolué pour exploiter la puissance du cloud, et les solutions de sécurité emboîtent le pas. Les plateformes de sécurité de nouvelle génération adoptent la gestion des menaces coordonnées basées sur le cloud basées sur les renseignements de sécurité du crowdsourced, avec Fireeye et Pan Wildfire mènent la charge avec leurs plateformes de sécurité respectives. Les deux utilisent des architectures similaires pour l’intelligence des menaces et le sable / isolement compatibles avec le cloud – le fait de faire en sorte qu’un peut finalement se résumer dans la façon dont la solution s’adapte aux infrastructures existantes, et comment on prévoit de déployer chaque solution respective.

Les incendies de forêt fonctionnent nativement avec des appareils PAN, de sorte que les entreprises avec des composants d’infrastructure PAN existants peuvent réaliser plus de valeur de la forêt. De plus, la casserole’L’expertise S dans les solutions de pare-feu de nouvelle génération – contrepois à sa technologie de forêt – permet une formidable plate-forme pour une sécurité complète de l’entreprise. FireEye fournit également une ligne de dispositifs de sécurité par e-mail et point de terminaison (E.g., NX, Ex, HX Series Devices, respectivement), mais ses forces sont ses Fireeye Dynamic Meners Intelligence Cloud et MVX Engine. Contrairement à des incendies de forêt, Fireeye est disponible à la fois nativement par sa propre solution de sécurité et en tant que service – par la suite, il’est un meilleur candidat pour ceux qui souhaitent l’utiliser avec d’autres technologies et offres de fournisseurs.

Les deux solutions utilisent des méthodes avancées pour la détection et la protection des menaces – mais en fin. Upguard fournit une validation et une surveillance pour garantir les vulnérabilités et les expositions – toutes les deux dans les ressources informatiques protégées, ainsi que les mécanismes fournissant la sécurité – sont identifiés et abordés.