Https arrête-t-il l’homme dans les attaques du milieu?

Attaques et prévention du MITM (homme dans le milieu)

Est https la réponse à l’homme dans les attaques du milieu?

L’homme dans les attaques intermédiaires peut être catastrophique pour votre site Web et votre expérience utilisateur. Découvrez comment les HTTP peuvent aider à prévenir ces attaques et plus.

Un homme dans l’attaque moyenne, ou MITM, est une situation dans laquelle une entité malveillante peut lire / écrire des données qui sont transmises entre deux systèmes ou plus (dans la plupart des cas, entre vous et le site Web que vous surfez). Les mitms sont communs en Chine, grâce au “Grand canon.”

Le “Grand canon” est légèrement différent du “Le grand pare-feu.” Le pare-feu surveille le trafic Web entrant et sortant de la Chine et bloque le contenu interdit.

Le grand canon, en revanche, agit comme un homme au milieu et n’est pas seulement en mesure d’écouter la conversation qui se déroule entre deux ou plusieurs systèmes, mais est également capable de modifier le contenu ou de rediriger les utilisateurs vers une autre propriété sur Internet sans même réaliser qu’il ne communique pas avec la machine prévue.

Dans une attaque MITM, l’attaquant peut utiliser l’une des nombreuses façons possibles de diviser la connexion TCP en deux connexions distinctes. Une connexion sera utilisée entre le client et l’attaquant, tandis que la deuxième connexion sera utilisée entre l’attaquant et le serveur Web, ce qui fait agir à l’Écouse comme un proxy qui est en mesure d’intercepter les données envoyées entre le client et le serveur.

De telles attaques sont courantes en ce qui concerne HTTP en raison de la façon dont HTTP en tant que protocole est conçu. HTTP fonctionne comme un protocole de demande / réponse où un navigateur Web, par exemple, sera le client, et une application ou un site Web hébergé sur le Web sera le serveur. Il’est facile pour un fournisseur de services Internet ou un administrateur réseau pour exécuter un sniffer de paquets (Wireshark, Fiddler, HTTP Analyzer) sur le réseau et capturer le trafic se déplaçant entre le client et le serveur.

Pourquoi Internet devrait-il commencer à utiliser HTTPS plus?

HTTPS, autrement connu sous le nom de HTTP sur TLS / SSL ou HTTP Secure, est un protocole utilisé pour la communication qui doit être sécurisé; il’s conçu pour transférer des informations sous une forme cryptée. Les données sont transférées sur HTTP en utilisant la couche de socket sécurisée (SSL). Les connexions HTTPS ont été initialement utilisées pour sécuriser les transactions impliquant de l’argent et du contenu sensible.

Dernièrement, HTTPS est utilisé sur des sites Web qui ne sont pas nécessairement des sites ou des sites financiers qui gèrent le contenu sensible. Il s’agit d’une tendance bienvenue, car elle étend le chiffrement des données au-delà des passerelles de paiement et des sites Web bancaires, ce qui rend l’Internet un peu plus sécurisé.

En commençant par la sortie de Chrome version 56, tout site Web qui n’exécute pas HTTPS aura le message suivant apparaîtra dans la barre de localisation qui indique “Pas sécurisé” sur des pages qui collectent des mots de passe ou des cartes de crédit. Per Google’s “Rapport de transparence,”

La navigation Web sécurisée via HTTPS devient la norme. Les utilisateurs de bureau chargent plus de la moitié des pages qu’ils voient sur HTTPS et passent les deux tiers de leur temps sur les pages HTTPS. HTTPS est moins répandu sur les appareils mobiles, mais une tendance à la hausse peut y être vue aussi.

HTTPS est essentiel pour prévenir les attaques MITM car il est difficile pour un attaquant d’obtenir un certificat valide pour un domaine qui n’est pas contrôlé par lui, empêchant ainsi l’écoute.

Analyse d’un cas d’utilisation

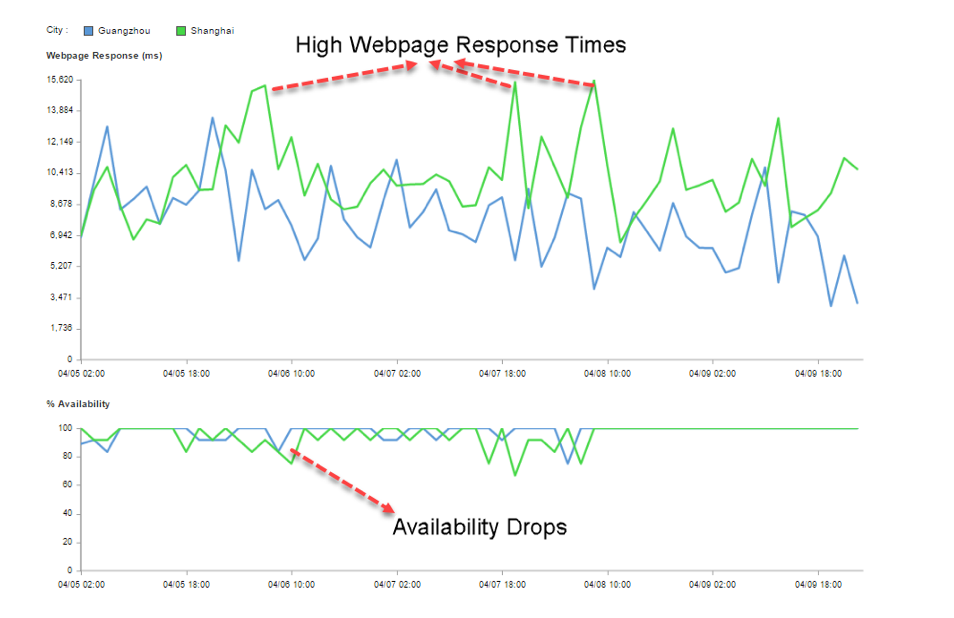

Récemment, un client qui utilisait notre fonctionnalité de test Web pour surveiller ses performances se plaignait de voir de nombreux problèmes de performances de certains de leurs emplacements en Chine.

Nous avons observé ce qui suit lors de l’étude davantage:

1. Le nombre d’articles téléchargés était très incohérent.

2. La vision de la cascade nous a montré que la version HTTP du site Web était redirigé vers des sites Web aléatoires en utilisant un HTTP 302 (redirection temporaire), suggérant qu’il s’agissait d’une attaque MITM en Chine.

3. La version HTTPS du même site Web n’a pas montré ce comportement et n’a pas été redirigé.

4. Dans ce cas, une redirection permanente (http 301) existait de http: // à https: //. Cependant, comme HTTP n’était pas sécurisé, l’attaque MITM se produisait entre l’URL rediriger de HTTP vers HTTP sécurisé.

Plats à emporter importants

- L’objectif de la surveillance des utilisateurs finaux ne doit pas être limité à la surveillance de la disponibilité, mais devrait prendre en considération les scénarios utilisateur réels et déterminer si l’utilisateur est en mesure d’accéder au site Web prévu.

- La sécurité joue un rôle très important aujourd’hui’s monde où les gens sont préoccupés par la confidentialité et l’identité en ligne.

- Il est fortement recommandé aux entreprises de passer à HTTP.

- Dans des scénarios comme ceux-ci, notre recommandation serait d’utiliser la version HTTPS des sites Web pour les newsletters, les règles d’optimisation des moteurs de recherche et les campagnes publicitaires. Cela garantira que le trafic est dirigé vers la version HTTPS du site Web et non la version HTTP.

Attaques et prévention du MITM (homme dans le milieu)

Auteurs

- Nommez Teo Selenius Twitter Suivez @teoselenius

Découvrez comment les attaques de l’homme au milieu (MITM) peuvent mettre en danger les utilisateurs de votre site Web et comment l’empêcher.

Quelles sont les attaques MITM?

Dans une attaque MITM, une entité malveillante intercepte la communication entre deux systèmes ou plus, leur permettant de lire et de modifier les données transmises. Ces attaques sont particulièrement dangereuses car elles peuvent compromettre la sécurité et la confidentialité des utilisateurs impliqués.

Comment fonctionne le grand canon?

Le Grand Cannon est un outil utilisé en Chine qui agit comme un homme au milieu, permettant à l’attaquant non seulement d’écouter la communication, mais aussi de modifier ou de rediriger le trafic. Il est différent du grand pare-feu, qui bloque certains contenus, car il manipule activement le trafic sans les connaissances des utilisateurs.

Pourquoi les attaques MITM sont-elles communes avec HTTP?

Les attaques MITM sont courantes avec HTTP en raison de sa conception en tant que protocole de demande / réponse. Étant donné que le trafic HTTP n’est pas crypté, il est facile pour les attaquants d’intercepter et de visualiser les données transmises entre le client et le serveur. Cela le rend vulnérable à l’écoute et à la modification.

Qu’est-ce que HTTPS, et comment empêche-t-il les attaques MITM?

HTTPS est une extension de HTTP qui ajoute une couche de sécurité via le chiffrement, en utilisant les protocoles SSL / TLS. Il garantit que la communication entre le client et le serveur est cryptée, ce qui rend difficile pour les attaquants de lire ou de modifier les données. HTTPS empêche les attaques MITM en vérifiant l’authenticité du serveur via des certificats, ce qui rend plus difficile pour les attaquants de se faire passer pour le serveur.

Pourquoi les sites Web devraient-ils commencer à utiliser HTTPS plus?

HTTPS fournit un canal de communication sécurisé pour les sites Web, protégeant la confidentialité et l’intégrité des données échangées. Il empêche non seulement les attaques MITM mais inculque également la confiance aux utilisateurs qui sont de plus en plus préoccupés par leur sécurité en ligne. Avec HTTPS devenant la norme, il est important que les sites Web l’adoptent pour assurer la sécurité de leurs utilisateurs.

Comment les entreprises peuvent-elles implémenter HTTPS?

Les entreprises peuvent implémenter HTTPS en obtenant un certificat SSL / TLS pour leur domaine et en configurant leurs serveurs pour utiliser HTTPS. Il est important de s’assurer que l’implémentation TLS est correctement effectuée pour éviter toute vulnérabilité. Les correctifs et la mise à jour réguliers des serveurs sont également cruciaux pour maintenir une connexion HTTPS sécurisée.

Que devraient faire les entreprises pour protéger contre les attaques MITM?

Pour protéger contre les attaques MITM, les entreprises devraient prioriser l’utilisation de HTTPS pour leurs sites Web. Ils devraient également surveiller régulièrement les performances de leur site Web et enquêter sur toute activité suspecte ou redirection. La mise en œuvre de solides mesures de sécurité, telles que la configuration appropriée du serveur et les vulnérabilités de correction, peut également aider à prévenir ces attaques.

Pourquoi la surveillance de l’utilisateur final est-elle importante pour prévenir les attaques MITM?

La surveillance de l’utilisateur final va au-delà du simple suivi de la disponibilité d’un site Web. Cela implique de considérer de vrais scénarios utilisateur et de s’assurer que les utilisateurs peuvent accéder au site Web prévu sans aucun problème. En surveillant l’expérience utilisateur, les entreprises peuvent identifier et résoudre toutes les attaques ou problèmes de performance potentiels.

Comment les entreprises peuvent-elles s’assurer que le trafic est dirigé vers la version HTTPS de leur site Web?

Pour s’assurer que le trafic est dirigé vers la version HTTPS de leur site Web, les entreprises peuvent utiliser HTTPS pour les newsletters, les règles d’optimisation des moteurs de recherche et les campagnes publicitaires. Cela aidera à rediriger les utilisateurs vers la version sécurisée du site Web et à éviter une exposition potentielle aux attaques MITM.

Pourquoi les entreprises devraient-elles prioriser la sécurité dans le monde d’aujourd’hui?

La sécurité joue un rôle essentiel dans le monde d’aujourd’hui, où la confidentialité et l’identité en ligne sont des préoccupations importantes pour les utilisateurs. Les entreprises qui priorisent la sécurité protègent non seulement les données de leurs utilisateurs, mais aussi la confiance et la crédibilité. En mettant en œuvre de solides mesures de sécurité et en restant au courant des dernières pratiques de sécurité, les entreprises peuvent se protéger contre les attaques potentielles comme MITM.

Quelle est l’importance de prolonger le chiffrement des données au-delà du contenu financier et sensible?

L’extension du chiffrement des données au-delà du contenu financier et sensible est crucial pour améliorer la sécurité globale sur Internet. En chiffrant toutes les données, quelle que soit sa sensibilité, les sites Web peuvent s’assurer que les informations utilisateur, le comportement de navigation et d’autres données restent privées et protégées. Cela aide à créer un environnement en ligne plus sûr pour tout le monde.

Comment les individus peuvent-ils se protéger des attaques MITM?

Les individus peuvent se protéger des attaques MITM en étant prudents tout en se connectant aux réseaux Wi-Fi publics et en évitant de transmettre des informations sensibles sur des connexions non garanties. L’utilisation d’un service VPN fiable et s’assurer que les sites Web qu’ils visitent utilisent HTTPS peuvent également fournir une couche de sécurité supplémentaire contre les attaques MITM.

Conclusion

Les attaques MITM constituent une menace importante pour la sécurité et la confidentialité des communications en ligne. En adoptant HTTPS et en mettant en œuvre de solides mesures de sécurité, les entreprises peuvent protéger leurs utilisateurs et assurer une expérience de navigation plus sûre. Les utilisateurs peuvent également prendre des mesures pour se protéger et rester vigilants contre les attaques MITM potentielles. La priorité à la sécurité est cruciale dans le paysage numérique d’aujourd’hui pour créer un environnement en ligne digne de confiance et sécurisé.

Attaques et prévention du MITM (homme dans le milieu)

Le protocole HTTPS est une version étendue du protocole HTTP simple. Il ajoute une couche de sécurité pour protéger les données en transit.

Est https la réponse à l’homme dans les attaques du milieu?

L’homme dans les attaques intermédiaires peut être catastrophique pour votre site Web et votre expérience utilisateur. Découvrez comment les HTTP peuvent aider à prévenir ces attaques et plus.

Un homme dans l’attaque moyenne, ou MITM, est une situation dans laquelle une entité malveillante peut lire / écrire des données qui sont transmises entre deux systèmes ou plus (dans la plupart des cas, entre vous et le site Web que vous surfez). Les mitms sont communs en Chine, grâce au “Grand canon.”

Le “Grand canon” est légèrement différent du “Le grand pare-feu.” Le pare-feu surveille le trafic Web entrant et sortant de la Chine et bloque le contenu interdit.

Le grand canon, en revanche, agit comme un homme au milieu et n’est pas seulement en mesure d’écouter la conversation qui se déroule entre deux ou plusieurs systèmes, mais est également capable de modifier le contenu ou de rediriger les utilisateurs vers une autre propriété sur Internet sans même réaliser qu’il ne communique pas avec la machine prévue.

Dans une attaque MITM, l’attaquant peut utiliser l’une des nombreuses façons possibles de diviser la connexion TCP en deux connexions distinctes. Une connexion sera utilisée entre le client et l’attaquant, tandis que la deuxième connexion sera utilisée entre l’attaquant et le serveur Web, ce qui fait agir à l’Écouse comme un proxy qui est en mesure d’intercepter les données envoyées entre le client et le serveur.

De telles attaques sont courantes en ce qui concerne HTTP en raison de la façon dont HTTP en tant que protocole est conçu. HTTP fonctionne comme un protocole de demande / réponse où un navigateur Web, par exemple, sera le client, et une application ou un site Web hébergé sur le Web sera le serveur. Il’est facile pour un fournisseur de services Internet ou un administrateur réseau pour exécuter un sniffer de paquets (Wireshark, Fiddler, HTTP Analyzer) sur le réseau et capturer le trafic se déplaçant entre le client et le serveur.

Pourquoi Internet devrait-il commencer à utiliser HTTPS plus?

HTTPS, autrement connu sous le nom de HTTP sur TLS / SSL ou HTTP Secure, est un protocole utilisé pour la communication qui doit être sécurisé; il’s conçu pour transférer des informations sous une forme cryptée. Les données sont transférées sur HTTP en utilisant la couche de socket sécurisée (SSL). Les connexions HTTPS ont été initialement utilisées pour sécuriser les transactions impliquant de l’argent et du contenu sensible.

Dernièrement, HTTPS est utilisé sur des sites Web qui ne sont pas nécessairement des sites ou des sites financiers qui gèrent le contenu sensible. Il s’agit d’une tendance bienvenue, car elle étend le chiffrement des données au-delà des passerelles de paiement et des sites Web bancaires, ce qui rend l’Internet un peu plus sécurisé.

En commençant par la sortie de Chrome version 56, tout site Web qui n’exécute pas HTTPS aura le message suivant apparaîtra dans la barre de localisation qui indique “Pas sécurisé” sur des pages qui collectent des mots de passe ou des cartes de crédit. Per Google’s “Rapport de transparence,”

La navigation Web sécurisée via HTTPS devient la norme. Les utilisateurs de bureau chargent plus de la moitié des pages qu’ils voient sur HTTPS et passent les deux tiers de leur temps sur les pages HTTPS. HTTPS est moins répandu sur les appareils mobiles, mais une tendance à la hausse peut y être vue aussi.

HTTPS est essentiel pour prévenir les attaques MITM car il est difficile pour un attaquant d’obtenir un certificat valide pour un domaine qui n’est pas contrôlé par lui, empêchant ainsi l’écoute.

Analyse d’un cas d’utilisation

Récemment, un client qui utilisait notre fonctionnalité de test Web pour surveiller ses performances se plaignait de voir de nombreux problèmes de performances de certains de leurs emplacements en Chine.

Nous avons observé ce qui suit lors de l’étude davantage:

1. Le nombre d’articles téléchargés était très incohérent.

2. La vision de la cascade nous a montré que la version HTTP du site Web était redirigé vers des sites Web aléatoires en utilisant un HTTP 302 (redirection temporaire), suggérant qu’il s’agissait d’une attaque MITM en Chine.

3. La version HTTPS du même site Web n’a pas montré ce comportement et n’a pas été redirigé.

4. Dans ce cas, une redirection permanente (http 301) existait de http: // à https: //. Cependant, comme HTTP n’était pas sécurisé, l’attaque MITM se produisait entre l’URL rediriger de HTTP vers HTTP sécurisé.

Plats à emporter importants

- L’objectif de la surveillance des utilisateurs finaux ne doit pas être limité à la surveillance de la disponibilité, mais devrait prendre en considération les scénarios utilisateur réels et déterminer si l’utilisateur est en mesure d’accéder au site Web prévu.

- La sécurité joue un rôle très important aujourd’hui’s monde où les gens sont préoccupés par la confidentialité et l’identité en ligne.

- Il est fortement recommandé aux entreprises de passer à HTTP.

- Dans des scénarios comme ceux-ci, notre recommandation serait d’utiliser la version HTTPS des sites Web pour les newsletters, les règles d’optimisation des moteurs de recherche et les campagnes publicitaires. Cela garantira que le trafic est dirigé vers la version HTTPS du site Web et non la version HTTP.

Attaques et prévention du MITM (homme dans le milieu)

Auteurs

- Nommez Teo Selenius Twitter Suivez @teoselenius

Découvrez comment les attaques de l’homme au milieu (MITM) peuvent mettre en danger les utilisateurs de votre site Web et comment l’empêcher.

Quelles sont les attaques MITM?

Dans une attaque MITM, quelqu’un sur le réseau intercepte les communications réseau entre un utilisateur et votre site Web.

Comment les attaques MITM sont-elles faites?

Il existe plusieurs façons de détourner la connexion réseau de quelqu’un, mais deux méthodes standard sont Empoisonnement ARP et Points d’accès mauvais.

Empoisonnement ARP

Les hôtes sur un réseau parlent au monde en dehors du réseau local (LAN) via une passerelle. La passerelle est configurée sur le client, soit manuellement, soit via le protocole DHCP.

La communication au sein d’un LAN, cependant, est facilitée via des adresses MAC, et non des adresses IP. Pour cette raison, nous avons besoin d’un protocole pour cartographier les adresses IP aux adresses MAC pour communiquer avec les hôtes sur le réseau par leur adresse IP. Et ce protocole est bien nommé Protocole de résolution d’adressage ou arp pour faire court.

Voici comment fonctionne l’attaque d’empoisonnement ARP.

L’attaquant envoie une réponse ARP non sollicitée au périphérique réseau cible (E.g., le téléphone de l’utilisateur du site Web), affirmant que l’appareil de l’attaquant est la passerelle. Et la façon dont les protocoles de réseau sont mis en œuvre, le téléphone croira l’attaquant et commencera à envoyer son trafic via l’appareil de l’attaquant.

Points d’accès mauvais

La deuxième attaque typique fonctionne par l’attaquant en installant un point d’accès WiFi qui imite un véritable point d’accès à proximité.

Lorsque les utilisateurs se connectent involontairement au point d’accès malveillant, leur trafic réseau est envoyé à l’attaquant, qui le transmet ensuite à Internet.

sslstrip

Une fois la connexion interceptée, l’attaquant peut utiliser un outil tel que SSLSTrip pour désactiver tous les redirects HTTP .

Ça ne devrait pas avoir d’importance

Le point à retenir ici est que les développeurs ne peuvent pas baser la sécurité d’une application en supposant que personne ne peut intercepter la connexion entre l’utilisateur et le serveur Web.

Au lieu de cela, nous devons utiliser le cryptage pour nous assurer que la connexion est détournée ou non.

Les HTTP empêchent-ils les attaques MITM?

Malheureusement, HTTPS seul ne suffit pas pour empêcher les attaques MITM contre vos utilisateurs. Laisse-moi te montrer ce que je veux dire. Ce qui suit est généralement ce qui se passe lorsqu’un navigateur se connecte à un site Web:

1. Les types d’utilisateurs sur www.exemple.com à la barre d’URL et appuye sur Entrée.

2. Le navigateur de l’utilisateur envoie une demande HTTP non cryptée à http: // www.exemple.com /

3. Le serveur Web renvoie une redirection vers https: // www.exemple.com

4. Le navigateur de l’utilisateur envoie une demande HTTPS cryptée à https: // www.exemple.com /.

5. Le serveur Web revient avec la page de connexion.

6. L’utilisateur entre dans leur nom d’utilisateur et leur mot de passe, que le navigateur envoie en toute sécurité au serveur Web sur une connexion TLS sécurisée.

Mais et s’il y a un attaquant sur le réseau?

1. Les types d’utilisateurs sur www.exemple.com

2. Le navigateur de l’utilisateur envoie une demande HTTP non cryptée à http: // www.exemple.com /

3. L’attaquant intercepte cette demande non cryptée et renvoie la page de connexion du vrai serveur. Surtout, la connexion n’est toujours pas cryptée.

4. L’utilisateur donne son nom d’utilisateur et son mot de passe directement à l’attaquant sur la connexion non cryptée.

Voir le problème? Le serveur Web n’a jamais eu la chance de rediriger l’utilisateur vers HTTPS parce que l’attaquant avait déjà repris la connexion.

Comment empêcher les attaques MITM?

Il existe trois exigences clés pour protéger votre application Web contre les attaques MITM:

- Utilisez HTTPS.

- Utiliser des HST préchargés.

- Durcir vos chiffres SSL / TLS.

Utilisez HTTPS

La première défense est simple, et j’espère que vous faites déjà cela. Obtenez un certificat gratuit de Let’s Encrypt et utilisez HTTPS pour tout votre contenu.

Utiliser des HST préchargés

HSTS (HTTP Strict Transport Security) est une fonction de sécurité de navigateur opt-in qui empêche les navigateurs de établir des connexions non cryptées à un domaine.

Ce qui suit est de savoir comment le flux de réseau pourrait fonctionner avec HSTS activé:

1. Les types d’utilisateurs sur www.exemple.com

2. Le site Web utilise HSTS, de sorte que le navigateur de l’utilisateur envoie tout de suite une demande HTTPS cryptée à https: // www.exemple.com /. L’attaquant n’a pas l’occasion.

3. Le serveur Web revient avec la page de connexion.

4. L’utilisateur entre dans leur nom d’utilisateur et leur mot de passe, que le navigateur envoie en toute sécurité sur une connexion TLS sécurisée.

Voyez comment les HST ont empêché l’attaque? Le navigateur n’a jamais envoyé la première demande HTTP non chiffrée, et l’attaquant n’avait rien de significatif à intercepter.

Vous pouvez activer la protection de votre site Web avec l’en-tête strict-transport-sécurité. Assurez-vous d’inclure des sous-domaines et d’activer le préchargement du HSTS. Vous pouvez en savoir plus sur les options et ce que le préchargement signifie ici: HTTP Strict Transport Security (HSTS).

Durcir vos chiffres TLS

Vous pouvez utiliser des HST préchargés pour forcer les connexions à votre site Web à crypter. Mais que se passe-t-il si quelqu’un brise ce cryptage? Vous devez être prudent lors de la configuration des paramètres TLS sur votre serveur.

Mettre en œuvre le secret de l’avant

L’une des choses les plus importantes est d’utiliser un algorithme d’échange de clés comme Diffie-Hellman qui n’implique pas de transmission de la clé symétrique sur le réseau. Sinon, comme lorsque vous utilisez RSA pour l’échange de clés, si quelqu’un à l’avenir a accès à la clé privée (rappelez-vous?), l’attaquant peut décrypter toutes les connexions cryptées passées.

Cette propriété est appelée secrète avant ou secret avant parfait. Assurez-vous de l’avoir activé.

Utiliser un cryptage authentifié

Utilisez des suites de chiffrement qui vérifient l’authenticité d’un message avant d’essayer de le décrypter. Cette façon est beaucoup moins sujette à toutes sortes d’attaques comme les oracles de rembourrage. AES-GCM et CHACHA20-POLY1305 sont de si bons chiffres.

Désactiver les protocoles hérités

Il est important de ne pas prendre en charge les protocoles hérités car un attaquant sur le réseau peut rétrograder la connexion aux pires paramètres pris en charge par le client et le serveur.

- Soutenir uniquement TLS 1.2 et plus.

- Soutenir uniquement SHA et SHA2 (SHA256, SHA384, etc.) pour le Mac (code d’authentification du message).

- Soutenir uniquement AES-GCM de Block Ciphers et Chacha20-Poly1305 de Stream Ciphers.

Vous pouvez vérifier la prise en charge du navigateur pour TLS 1.2 ici.

Générer une configuration sécurisée

Visitez la configuration SSL de Mozilla pour générer une configuration sécurisée pour votre serveur Web.

Conclusion

Les utilisateurs de n’importe quelle application Web peuvent être ciblés avec des attaques MITM même si le site Web utilise HTTPS. Heureusement, les développeurs peuvent prendre certaines mesures pour protéger une application de ces attaques. Ceux-ci sont:

- Utilisez HTTPS.

- Utilisez HSTS et préchargez-le.

- Configurer les paramètres TLS de votre serveur de manière appropriée.

95% des serveurs HTTPS vulnérables aux attaques MITM triviales

Seulement 1 serveurs HTTPS sur 20 implémente correctement HTTP Strict Transport Security, une fonction de sécurité largement soutenue qui empêche les visiteurs de créer des connexions HTTP non cryptées à un serveur.

Les 95% restants sont donc vulnérables aux attaques de détournement de connexion triviales, qui peuvent être exploitées pour effectuer des attaques efficaces de phishing, pharming et homme dans le milieu. Un attaquant peut exploiter ces vulnérabilités chaque fois qu’un utilisateur essaie par inadvertance d’accéder à un site sécurisé via HTTP, et donc l’attaquant n’a même pas besoin de perturber un certificat TLS valide. Parce qu’aucune crypto-wizardry n’est tenue de détourner une connexion HTTP, ces attaques sont beaucoup plus faciles à réaliser que celles qui ciblent TLS, comme l’attaque de noyade récemment annoncée.

Arrière-plan

La croissance de HTTPS a été une étape principalement positive dans l’évolution d’Internet, permettant des communications cryptées entre plus d’utilisateurs et de sites Web que jamais. De nombreux sites de haut niveau utilisent désormais HTTPS par défaut, et des millions de certificats TLS sont actuellement utilisés sur le Web. Avec des entreprises comme Let’s Encrypt offrant des certificats gratuits et des outils de gestion automatisés, il est également plus facile que jamais de déployer un site Web HTTPS qui sera fiable par tous les navigateurs modernes.

L’objectif principal d’un certificat TLS est de permettre à un navigateur de vérifier qu’il communique avec le site Web correct. Par exemple, si https: // www.exemple.com utilise un certificat TLS valide, alors un attaquant de l’homme au milieu ne serait pas en mesure de détourner la connexion d’un navigateur à ce site à moins qu’il ne soit également en mesure d’obtenir un certificat valide pour ce domaine.

Une attaque d’homme dans le milieu comme celle-ci n’est généralement pas possible si la demande initiale du client utilise HTTPS.

Il serait extrêmement difficile pour l’attaquant d’obtenir un certificat valide pour un domaine qu’il ne contrôle pas, et l’utilisation d’un certificat non valide ferait afficher le navigateur de la victime à afficher un message d’avertissement approprié. Par conséquent, les attaques d’homme dans le milieu contre les services HTTPS sont difficiles à réaliser, et souvent pas très réussies. Cependant, il existe de nombreuses opportunités réalistes d’utiliser le protocole HTTP non crypté pour attaquer la plupart des sites Web HTTPS.

HTTP STRICT TRANSFRANS SECURITY (HSTS)

Les communications chiffrées sont une exigence essentielle pour les banques et autres sites Web financiers, mais HTTPS n’est pas suffisant pour défendre ces sites contre les attaques de l’homme au milieu. Étonnamment, de nombreux sites bancaires se cachent parmi les 95% des serveurs HTTPS qui manquent d’une fonctionnalité simple qui les rend encore vulnérables à Pharming et aux attaques de l’homme dans le milieu. Cette fonctionnalité manquante est HTTP Strict Transport Security (HSTS), et seulement 1 serveurs sécurisés sur 20 en utilise actuellement, même s’il est soutenu par pratiquement tous les navigateurs modernes.

Chaque site Web sécurisé qui fait pas Mettre en œuvre une politique HSTS peut être attaquée simplement en détournant une connexion HTTP qui est destinée à cela. Il s’agit d’un vecteur d’attaque étonnamment réalisable, car il existe de nombreuses façons dont un utilisateur peut finir par inadvertance à se connecter via HTTP au lieu de HTTPS.

Les URL typées manuellement entraînent souvent une demande d’insécurité initiale, car la plupart des utilisateurs ne tapent pas explicitement la chaîne de protocole (http: // ou https: //). Lorsqu’aucun protocole n’est donné, le navigateur sera par défaut à HTTP – à moins qu’il n’y ait une politique HSTS appropriée en vigueur.

Pour améliorer l’accessibilité, la plupart des sites Web sécurisés exécutent également un service HTTP pour rediriger les utilisateurs vers le site HTTPS correspondant – mais cela les rend particulièrement sujets aux attaques de l’homme au milieu s’il n’y a pas de politique HSTS en vigueur. Non seulement de nombreux utilisateurs seraient habitués à visiter d’abord le site HTTP, mais toute autre personne qui visite le site via un ancien résultat de signets ou de moteur de recherche pourrait également accéder initialement au site via une adresse HTTP non sécurisée. Chaque fois que cela se produit, l’attaquant peut détourner la demande HTTP initiale et empêcher le client d’être redirigé vers le site Web Secure HTTPS.

Ce type d’attaque peut être automatisé avec l’outil SSLSTrip, qui détourne de manière transparente le trafic HTTP sur un réseau et convertit les liens HTTPS et redirige vers HTTP. Ce type d’exploit est parfois considéré comme une attaque de rétrogradation du protocole, mais à proprement parler, ce n’est pas: plutôt que rétrogradation Le protocole, il empêche simplement le protocole HTTP amélioré à https.

Site Web bancaire en ligne de Natwest sur www.nwolb.com n’a pas de politique HSTS et propose également un service HTTP pour rediriger ses clients vers le site HTTPS. Cette configuration est vulnérable au type d’attaque de l’homme dans le milieu décrit ci-dessus.

Les sites vulnérables peuvent être attaqués à grande échelle en compromettant les routeurs domestiques ou les serveurs DNS pour pointer le nom d’hôte cible sur un serveur contrôlé par l’attaquant (une soi-disant attaque “pharming”). Certaines attaques à plus petite échelle peuvent être effectuées très facilement – par exemple, si un attaquant établit un point d’accès Wi-Fi voyou pour fournir un accès à Internet aux victimes à proximité, il peut facilement influencer les résultats de leurs recherches DNS.

Même si un site Web sécurisé utilise exclusivement HTTPS (i.e. sans service HTTP du tout), alors les attaques de l’homme dans le milieu sont toujours possibles. Par exemple, si une victime tape manuellement www.Exemple de banque.com dans la barre d’adresse de son navigateur – sans le préfixer avec https: //—Le navigateur tentera de faire une connexion HTTP non cryptée à http: // www.Exemple de banque.com, même si le site authentique n’exécute pas de service HTTP. Si ce nom d’hôte a été pharmacé ou est autrement soumis à une attaque de l’homme au milieu, l’attaquant peut néanmoins détourner la demande et écouter la connexion car elle est relayée au site sécurisé authentique ou servir le contenu de phishing directement à la victime.

En bref, ne pas mettre en œuvre une politique de la HSTS sur un site Web sécurisé signifie que les attaquants peuvent effectuer des attaques d’homme dans le milieu sans avoir à obtenir un certificat TLS valide. De nombreuses victimes tomberaient dans ces attaques, car elles peuvent être exécutées sur une connexion HTTP non cryptée, évitant ainsi l’un des avertissements révélateurs du navigateur sur les certificats non valides.

Implémentation de HSTS: une simple ligne

Les attaques triviales de l’homme au milieu décrites ci-dessus peuvent être contrecarrées en mettant en œuvre une politique HSTS appropriée. Un site Web sécurisé peut le faire simplement en définissant un seul en-tête HTTP dans ses réponses:

STRICT-Transport-Security: Max-Age = 31536000;

Cet en-tête ne peut être défini que sur une connexion HTTPS et instruit les navigateurs compatibles seul Accédez au site sur HTTPS pour l’année prochaine (31 536 000 secondes = 1 an). Il s’agit de la valeur maximale la plus courante, utilisée par près de la moitié de tous les serveurs HTTPS. Une fois que cette stratégie HSTS a été appliquée, même si un utilisateur préfixe manuellement le nom d’hôte du site avec http: //, Le navigateur l’ignorera et accédera au site sur HTTPS à la place.

La combinaison de HSTS et HTTPS offre donc une bonne défense contre les attaques de Pharming, car l’attaquant ne sera pas en mesure de rediriger et d’intercepter le trafic HTTP en texte clair lorsqu’un client obéit à la politique HSTS, et il ne pourra pas présenter un certificat TLS valide pour le site qu’il est usuré par l’identité.

L’attaquant ne peut même pas compter sur une petite proportion, ses victimes ignorent sans évidence l’utilisation d’un certificat invalide, car les navigateurs doivent considérer cette situation comme un échec dur lorsqu’une politique HSTS est en vigueur. Le navigateur ne laissera tout simplement pas la victime accéder au site s’il trouve un certificat non valide, et il n’autorisera pas une exception à ajouter.

Lorsque Google Chrome rencontre un certificat non valide pour un site qui a une politique HSTS efficace, la victime n’est pas autorisée à contourner le message d’avertissement du navigateur ou à ajouter une exception.

Pour éviter d’autres types d’attaques, il est également sage d’ajouter la directive InclutBebdomains pour s’assurer que chaque sous-domaine possible d’un site est protégé par HSTS. Cela atténue les attaques d’injection et de fixation des cookies qui pourraient être exécutées en usurpant l’identité d’un site HTTP sur un sous-domaine inexistant tel que foo.www.exemple.com, et l’utiliser pour définir un cookie qui serait envoyé sur le site sécurisé à https: // www.exemple.com. Cette directive peut être activée comme ainsi:

STRICT-Transport-Security: Max-Age = 31536000; Comprend des membres

Cependant, une certaine pensée est nécessaire avant d’adopter l’approche Carte Blanche d’inclure tous les sous-domaines dans une politique HSTS. Les administrateurs du site Web doivent s’assurer que chacun de ses sous-domaines prend en charge les HTTPS pour au moins la durée spécifiée par le paramètre MAX-Age, sinon les utilisateurs de ces sous-domaines risquent d’être verrouillés.

La définition d’une politique HSTS protégera également les visiteurs des premiers qui utilisent habituellement des barres de recherche ou des moteurs de recherche pour atteindre leur destination. Par exemple, la saisie de “PayPal” dans le moteur de recherche HTTPS de Google produira un lien vers https: // www.Pay Pal.com, car Google sera toujours lié à la version HTTPS d’un site Web si une stratégie HSTS appropriée existe.

HSTS Préchargement

HSTS est clairement une caractéristique de sécurité importante, mais il y a plusieurs circonstances dans lesquelles ses avantages ne fonctionneront pas. Étant donné que les directives HSTS sont livrées via un en-tête HTTP (sur une connexion HTTPS), HSTS ne peut demander qu’à un navigateur d’utiliser uniquement HTTPS après La première visite du navigateur sur un site Web sécurisé.

Les hommes dans le milieu peuvent donc encore mener des attaques contre les utilisateurs qui ont:

- Jamais auparavant visité le site.

- Récemment réinstallé leur système d’exploitation.

- Récemment réinstallé leur navigateur.

- Passé à un nouveau navigateur.

- Changé vers un nouvel appareil (E.g. téléphone mobile).

- Supprimé le cache de leur navigateur.

- Non visité le site au cours de la dernière année (ou aussi durée de la période d’âge maximum).

Ces vulnérabilités peuvent être éliminées en utilisant HSTS Préchargement, qui garantit que la politique HSTS du site est distribuée aux navigateurs pris en charge avant La première visite du client.

Les administrateurs de sites Web peuvent utiliser le formulaire sur https: // hstspreload.appspot.com / pour demander que les domaines soient inclus dans la liste de précharge HSTS maintenue par Google. Chaque site doit avoir un certificat valide, rediriger tout le trafic HTTP vers HTTPS et servir tous les sous-domaines sur HTTPS. L’en-tête HSTS servi sur chaque site doit spécifier un âge maximal d’au moins 18 semaines (10 886 400 secondes) et inclure les directives précharges et incluent les fonctionnalités.

Il peut prendre plusieurs mois pour que les domaines soient examinés et propagés aux dernières versions stables de Firefox, Safari, Internet Explorer, Edge et Chrome. Lorsque des domaines sont ajoutés à la liste des précharges, tous les utilisateurs de ces navigateurs bénéficieront de la sécurité offerte par HSTS, même s’ils n’ont jamais visité les sites auparavant.

Conclusions

HSTS est largement pris en charge, mais pas largement implémenté. Presque tous les navigateurs modernes obéissent aux politiques HSTS, y compris Internet Explorer 11, Microsoft Edge, Firefox, Chrome, Safari et Opera – mais moins de 5% des sites Web sécurisés permettent cette fonctionnalité de sécurité importante.

Les sites Web sécurisés qui n’utilisent pas les HST sont triviaux pour attaquer si l’attaquant peut détourner le trafic Web d’une victime, mais il est encore plus facile de vaincre ces attaques en mettant en œuvre une politique HSTS. Cela pose la question de savoir pourquoi si peu de sites Web utilisent HSTS.

La spécification HSTS (RFC 6797) a été publiée en 2012, et il peut donc difficilement être considéré comme une nouvelle technologie. Néanmoins, de nombreux administrateurs de sites Web pourraient toujours être au courant de son existence, ou ne pas encore se sentir prêts à s’engager à gérer un site Web HTTPS uniquement. Ce sont probablement les raisons les plus importantes de sa faible absorption.

Certains administrateurs de sites Web ont même désactivé HSTS en définissant explicitement un âge maximum de 0 seconde. Cela a pour effet d’éteindre toutes les politiques HSTS précédemment établies, mais ce backpedaling ne peut prendre un effet approprié que si chaque client revisite le site sécurisé après Le maximum d’âge a été défini sur zéro. Lorsqu’un site met en œuvre une politique HSTS, il est effectivement déterminé à maintenir son service HTTP. Près de 4% de tous les serveurs HTTPS qui utilisent l’en-tête strict-transport-Security ont actuellement mis un âge maximum de zéro, y compris Twitter.CO URL-shortener.

La prise en charge du navigateur pour HSTS peut également présenter certaines problèmes de confidentialité. En lançant des demandes à plusieurs noms d’hôtes distincts (dont certains permettent HSTS), une page Web hostile peut établir un “Supercookie” pour identifier de manière unique le navigateur client lors des visites suivantes, même si l’utilisateur supprime les cookies conventionnels du navigateur du navigateur. Le navigateur se souviendra du modèle des noms d’hôte activés par HSTS, permettant ainsi au Supercookie persiste. Cependant, cette préoccupation de confidentialité n’affecte que les clients et ne sert pas d’excuse pour les sites Web afin d’éviter de mettre en œuvre leurs propres politiques HSTS.

La mise en œuvre d’une politique HSTS est très simple et il n’y a pas de inconvénients pratiques lorsqu’un site fonctionne déjà entièrement sur HTTPS. Cela rend encore plus surprenant que de nombreuses banques n’utilisent pas HSTS, en particulier sur leurs plateformes bancaires en ligne. Cela démontre de mauvaises pratiques de sécurité où elle est le plus importante, car ce sont probablement des objectifs principaux des attaques de pharming.

NetCraft propose une gamme de services qui peuvent être utilisés pour détecter et vaincre les attaques de pharming à grande échelle et les services de test de sécurité qui identifient les vulnérabilités de l’homme dans les applications Web et les applications mobiles. Contactez la sécurité-vente @ netcraft.com pour plus d’informations.

Les https empêchent-ils l’homme au milieu?

L’homme au milieu (MITM) est une célèbre attaque en ligne visant à intercepter les connexions entre les systèmes informatiques. Il cible généralement le vol d’informations sensibles telles que les informations d’identification de connexion et les détails de la carte de crédit.

L’homme au milieu est célèbre dans l’environnement Web pour cibler les communications du site Web. Les attaquants s’insèrent entre les serveurs Web et les navigateurs, afin qu’ils écoutent secrètement les communications, volent des données échangées et éventuellement modifier les messages en leur faveur.

Qu’est-ce que le certificat SSL et comment SSL.

Veuillez activer JavaScript

Les HTTP empêchent-ils l’homme dans les attaques du milieu?

Le protocole HTTPS est efficace pour empêcher l’homme dans les attaques moyennes. Il s’appuie sur de forts mécanismes de chiffrement pour protéger les informations sensibles tout en étant échangés entre les sites Web et leurs visiteurs.

Risque d’homme dans les attaques du milieu

Dans les systèmes Web, une attaque MITM commence par intercepter la connexion entre les serveurs Web (sites Web) et les clients (navigateurs). Cela se produit essentiellement en piratant le réseau via l’un des nombreux appareils ou systèmes qui gèrent la connexion, comme les routeurs wifi, les réseaux ISP et les serveurs DNS.

À mesure que les attaquants ont accès au réseau, ils écoutent et analysent les données transmises pour détecter et voler des informations sensibles. Ils peuvent également modifier les messages échangés, injecter de nouveaux malveillants ou rediriger la demande vers une destination complètement différente.

Tout cela se passe secrètement pour communiquer les parties Don’t à savoir que leurs communications sont en cours d’interception.

Comment HTTPS empêche-t-il l’homme au milieu?

Le protocole HTTPS est une version étendue du protocole HTTP simple. Il ajoute une couche de sécurité pour protéger les données en transit.

HTTPS utilise le protocole cryptographique TLS pour chiffrer les communications sur un réseau informatique. Ce mécanisme utilise des paires de clés connexes (clés publiques et privées) pour chiffrer / décrypter les informations à l’aide d’un algorithme de hachage très fort.

Ce chiffrement est essentiel pour prévenir les attaques MITM car elle met en œuvre trois mesures de sécurité clés:

- HTTPS transforme les données de connexion en format crypté, afin que les attaquants puissent’T Lire les informations s’ils pouvaient réussir à pirater le réseau.

- HTTPS garantit que les informations n’ont pas été modifiées, car toute modification sera facilement détectée par le mécanisme de chiffrement / décryptage.

- HTTPS vérifie que la communication est établie avec le site Web demandé, de sorte que la connexion peut’Il ne soyez pas géré par un faux destinataire.

Pour ce faire, HTTPS nécessite de délivrer un certificat TLS / SSL qui contient la clé publique et est utilisé pour crypter les informations et vérifier l’identité du site Web visité. Heureusement, ces certificats peuvent être délivrés gratuitement à un ensemble de prestataires de confiance.

Certificats SSL vs. Attaques d’homme au milieu

Un certificat SSL n’est pas’t juste un joli cadenas à côté d’une URL du site Web. Il a été créé pour assurer un échange de données sécurisé entre le visiteur et le site Web en protégeant ces parties de toute intrusion potentielle, comme la soi-disant “Attaques d’homme au milieu”.

Qu’est-ce qu’une attaque d’homme au milieu?

UN Attaque de l’homme au milieu (MITM) est une cyberattaque qui se déroule lorsqu’un pirate (attaquant) se place entre le client (navigateur) et le serveur (site Web) et se fait passer pour l’un d’eux.

Cela signifie que le serveur / client se connecte réellement au pirate, et non à la deuxième partie; le client “pense” qu’il a établi une connexion cryptée avec le serveur, mais ils sont tous les deux “en parlant” avec le pirate qui a la possibilité de visualiser, lire et modifier les données transmises.

Ce’s pourquoi cette cyberattaque est appelée “L’homme au milieu”.

Comment fonctionnent les attaques de l’homme au milieu?

Vous lisez maintenant cet article à partir de votre téléphone ou ordinateur portable. Votre appareil envoie des données de votre navigateur à moyen’S Serveur de site Web.

Les informations vont de votre appareil à votre fournisseur Internet et atteignent le serveur via un protocole appelé Http. Parce que ce protocole n’est pas sécurisé, tout mot de passe, les informations de connexion ou les informations de carte de crédit envoyées avec elle a gagné’il se crypte et ne peut être lu par quiconque qui peut y accéder.

Lors d’une attaque MITM, le pirate intercepte les données envoyées en pénétrant dans la connexion Wi-Fi ou le fournisseur Internet’réseau. Une fois qu’il a volé les données, il peut facilement lire (car ce n’est pas’T crypté) et trier pour trouver des informations sensibles.

Comment la cryptographie aborde-t-elle la question des attaques de l’homme au milieu?

Grace à “Cryptographie asymétrique”, connu comme le Cryptographie par clé publique, Les communications Web et électroniques sont protégées des attaques MITM.

Cet algorithme cryptographique utilise le public – paire de clés privées Pour exécuter et assurer deux fonctions essentielles:

- Authentification – Si un titulaire de la clé privée envoie un message, sa clé publique est utilisée pour vérifier et authentifier le titulaire

- Chiffrement – Seul le titulaire de la clé privée peut décrypter ce message (qui était auparavant crypté en utilisant la clé publique)

Par conséquent, un message peut être crypté par quiconque via une clé publique, mais il ne peut être décrypté que par le titulaire via sa clé privée correspondante.

De cette façon, un pirate a gagné’Pour pouvoir décrypter et lire tous les messages envoyés via un protocole crypté car la paire de clés n’est négociée que entre les deux parties existantes.

Comment les certificats SSL vous aident à défendre de ces attaques?

En mettant à niveau vers le Protocole HTTPS.

Le Infrastructure clé publique est activé en installant un Certificat SSL qui contient deux éléments: le Protocole SSL et le Certificat lui-même.

Le Protocole SSL Assure la migration vers HTTPS qui sécurise toute communication Web et électronique. La clé privée est la seule qui peut établir une connexion valide en association avec un certificat correspondant.

Le Certificat authentifie l’identité et la fiabilité du propriétaire en fonction de l’infrastructure de l’autorité de certificat (CA).

Une fois qu’un certificat SSL a été installé sur le serveur, toutes les interventions tierces, comme les attaques MITM, sont exclues. Même s’il peut avoir la possibilité d’intercepter les données, le pirate peut’t décrypte parce qu’il ne le fait pas’t Posséder la clé privée. La clé privée appartient exclusivement au serveur.

Pour tromper le client qu’il est le “Serveur”, Le pirate doit utiliser son propre certificat. Étant donné que les certificats SSL sont généralement délivrés par CAS réputé, le pirate ne peut forger aucun certificat SSL de confiance pour donner l’impression qu’il le possède. S’il essaie de le forger et de fournir sa propre clé privée, l’AC’La signature s contenue dans le certificat sera détruite et le navigateur identifiera le certificat comme “Invalide”.

Le pirate sera obligé d’obtenir un faux certificat qui n’est pas validé par un CA fiable. Encore une fois, ce certificat sera certainement identifié et marqué comme “Pas sécurisé” par n’importe quel navigateur moderne.

De cette façon, un certificat SSL élimine la survenue d’une attaque MITM.

Dernières pensées

Ces produits de sécurité Web ont été spécialement conçus pour protéger les sites Web et les clients de ce type de cyberattaques.

Si vous avez aimé lire cette pièce, claquez ou partagez cet article. En savoir plus sur �� SSL sur Dragon SSL’S blog ou obtenez votre gratuit “De HTTP à HTTPS” ebook.