Le chiffrement réduit-il les performances?

Comment équilibrez-vous les performances et la sécurité du chiffrement dans la gestion des incidents

Résumé

Dans cet article, je discuterai de l’équilibre entre les performances du chiffrement et la sécurité dans la gestion des incidents. J’explorerai l’impact du chiffrement du disque à l’aide de LUKS et fournirai des recommandations pour différents types de dispositifs de stockage.

1. Quel est l’impact des performances du chiffrement du disque à l’aide de LUKS?

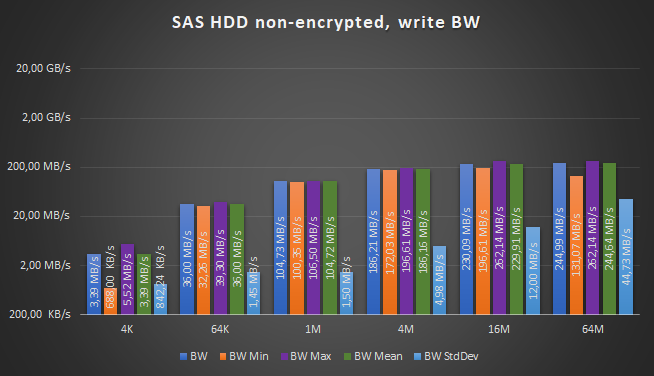

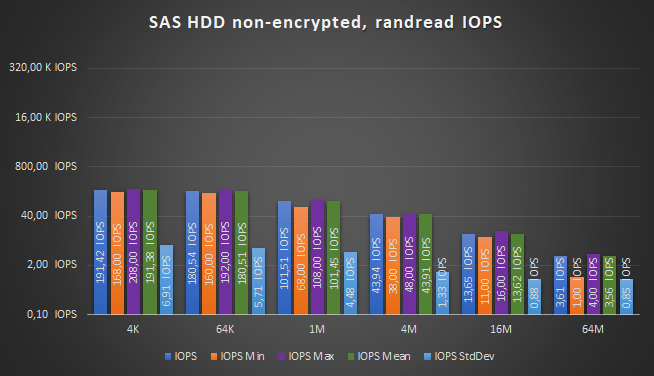

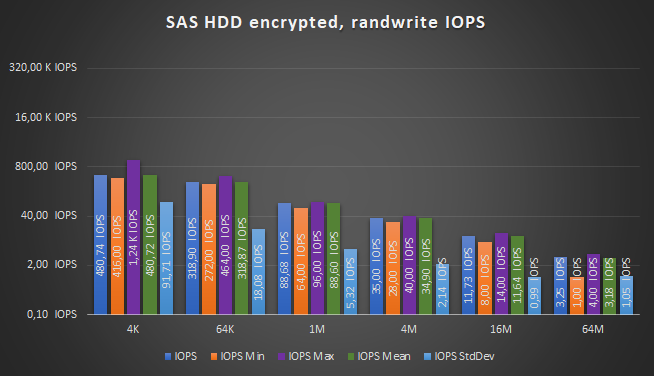

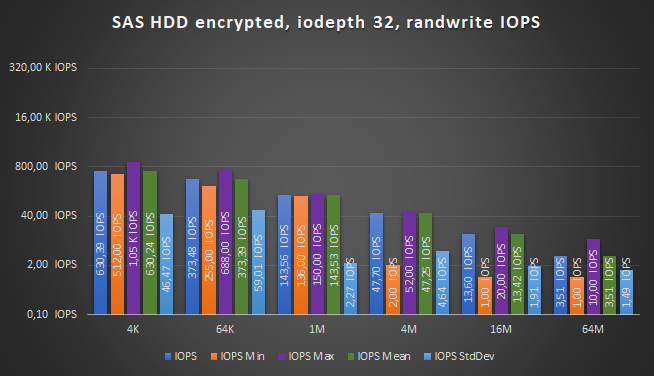

Les repères montrent que les frais généraux supplémentaires pour le cryptage sur les disques de rotation ne sont pas significatifs en termes de charge de processeur. Cependant, il peut y avoir des pertes de bande passante et IOPS (opérations d’entrée / sortie par seconde), entraînant une pénalité de performance.

2. Quelles sont les pertes de performances pour différents types de modèles d’E / S?

Les pertes de performance varient en fonction du modèle d’E / S. Les écritures séquentielles ont la perte de performance la plus élevée, suivie de lectures séquentielles et d’écritures aléatoires. Les lectures aléatoires ont la perte de performances la plus faible. Dans l’ensemble, la pénalité de performance peut atteindre 79% pour les écritures séquentielles.

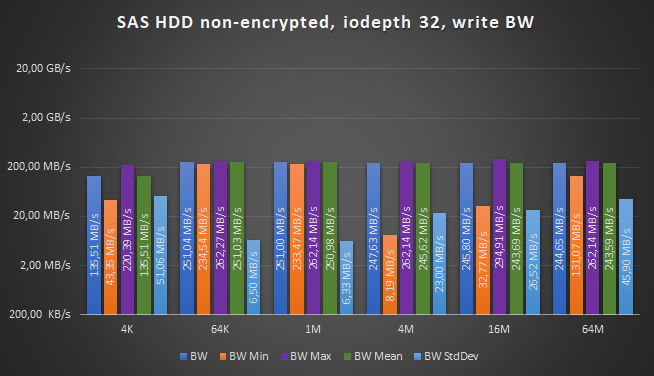

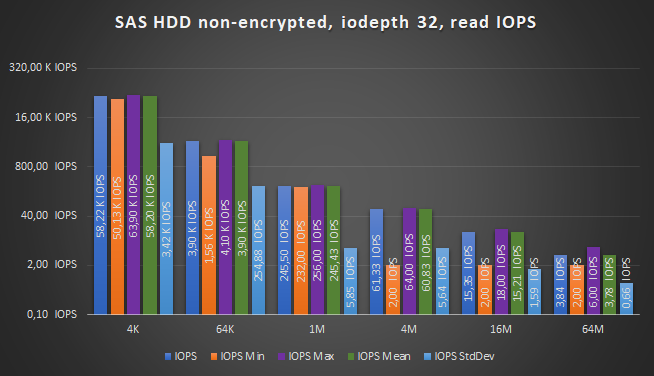

3. Est-il sûr d’activer le chiffrement du disque avec les disques durs?

Activer le cryptage du disque avec les disques durs est généralement sûr et ne causera pas de nombreux problèmes concernant la charge du processeur, même dans HCI (infrastructure hyperconvergée). Cependant, il peut y avoir un débit significatif et des pertes des IOPS par rapport à l’opération non cryptée.

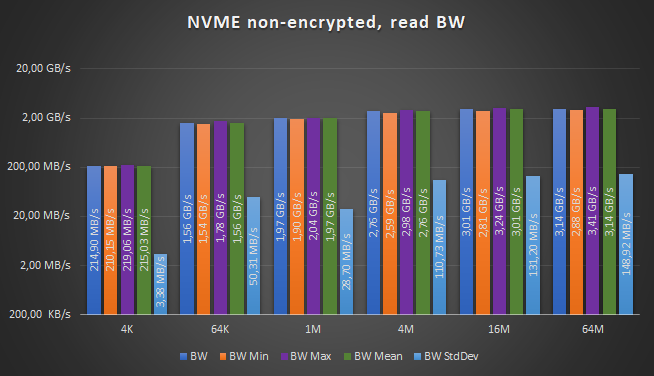

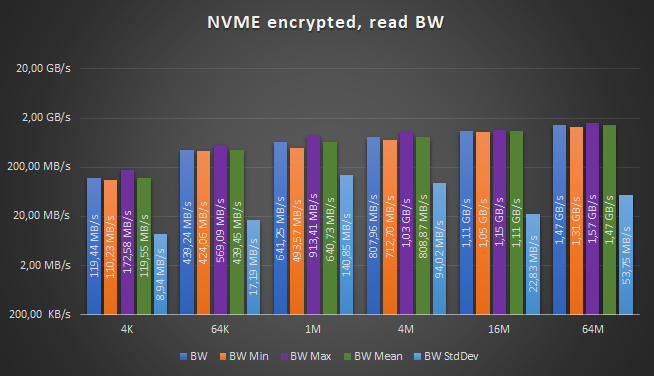

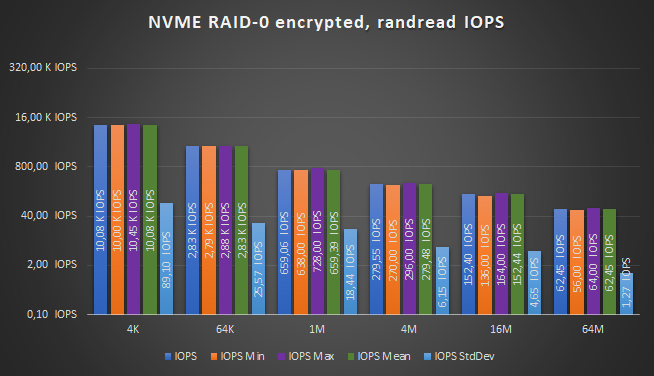

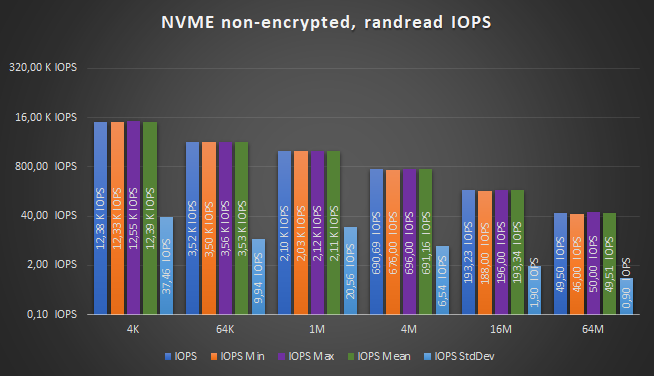

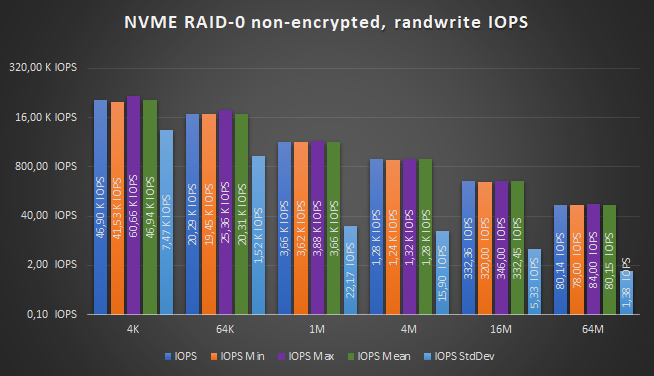

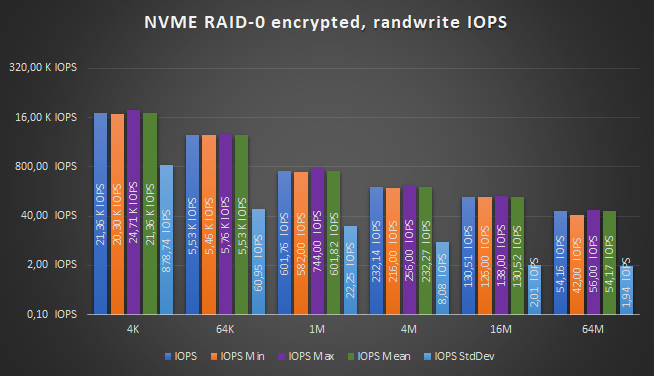

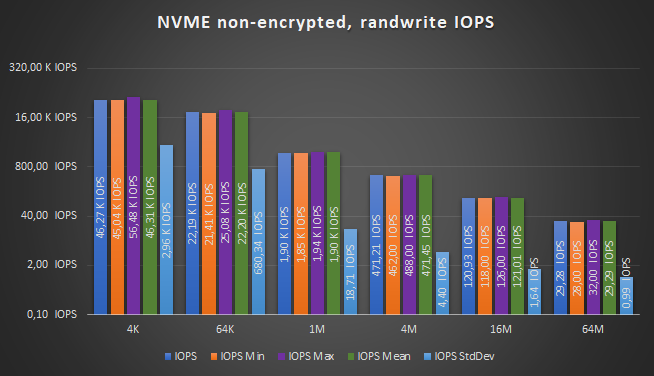

4. Qu’en est-il de l’impact sur tous les systèmes flash?

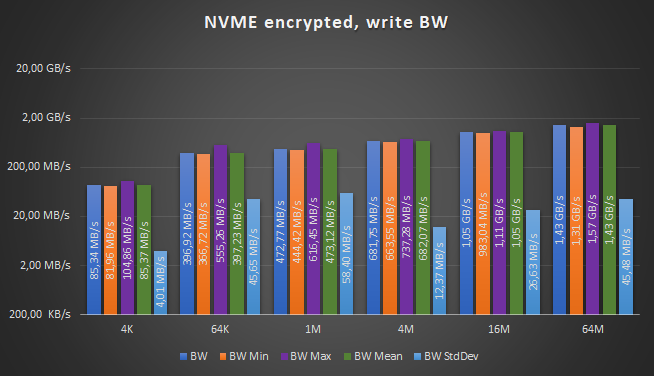

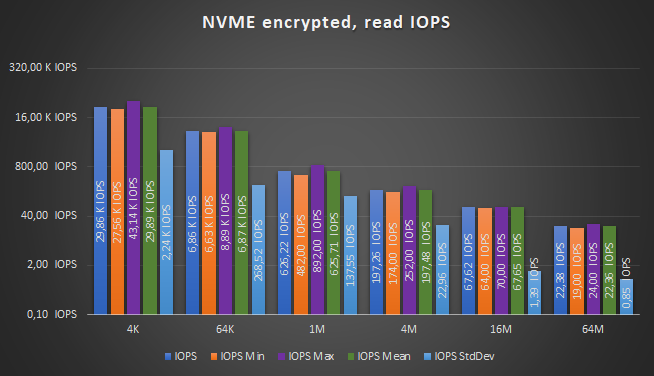

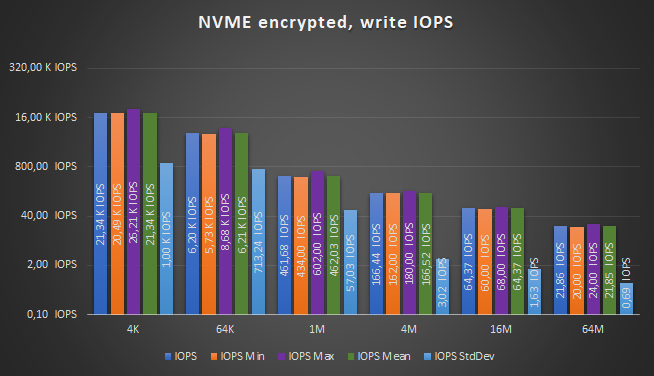

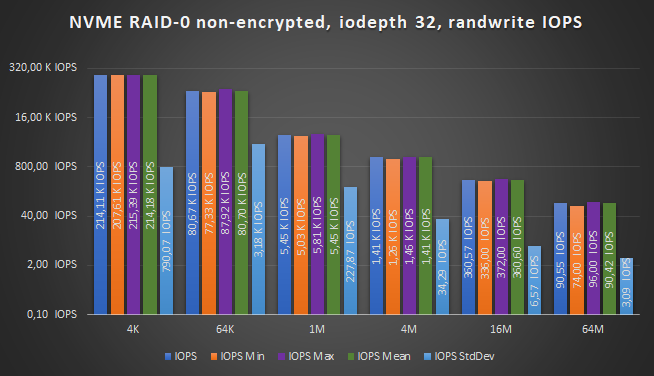

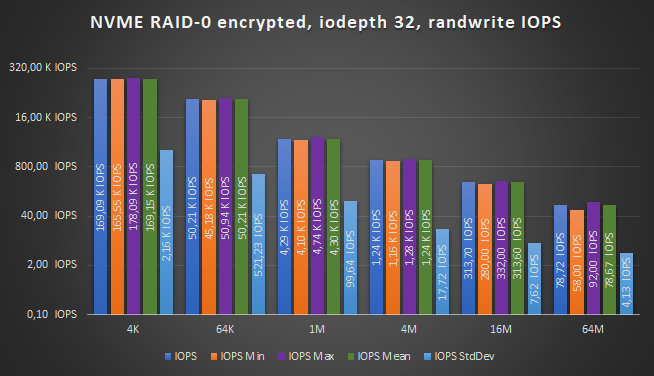

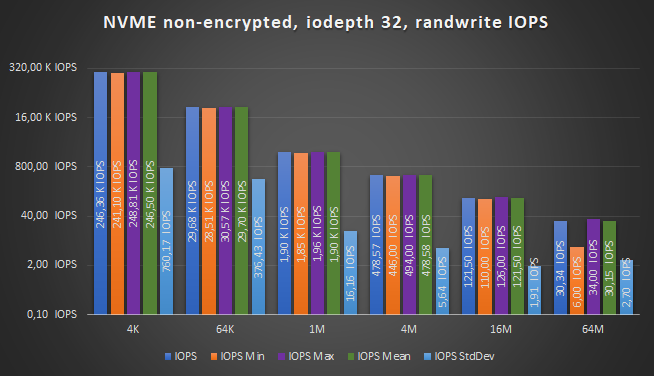

Sur NVME (non volatile Memory Express) tous les systèmes flash, l’impact des performances peut être énorme. La charge du processeur peut être entièrement saturée même avec seulement trois SSD NVME cryptée LUKS. Il en résulte une consommation d’énergie accrue et des défis avec la dissipation de la chaleur.

5. Quelles sont les pertes de performances pour tous les systèmes flash?

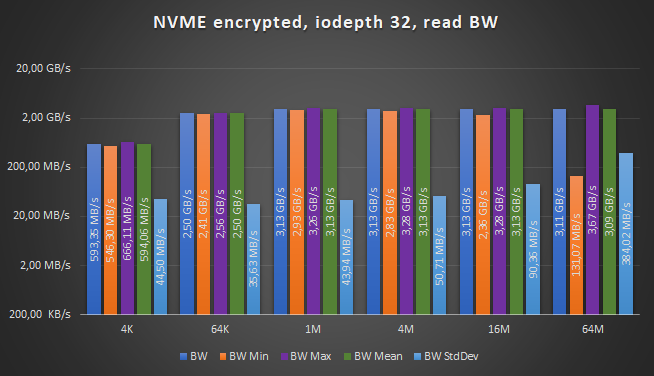

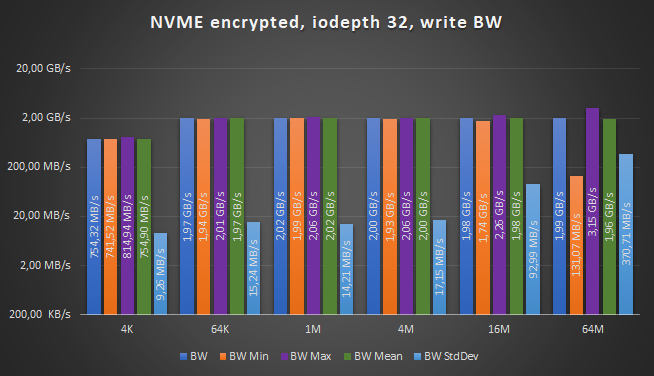

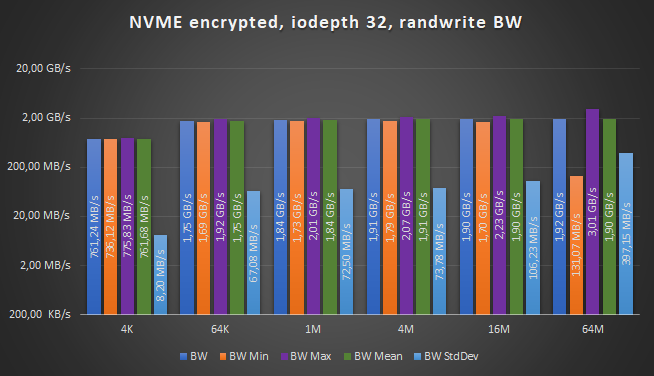

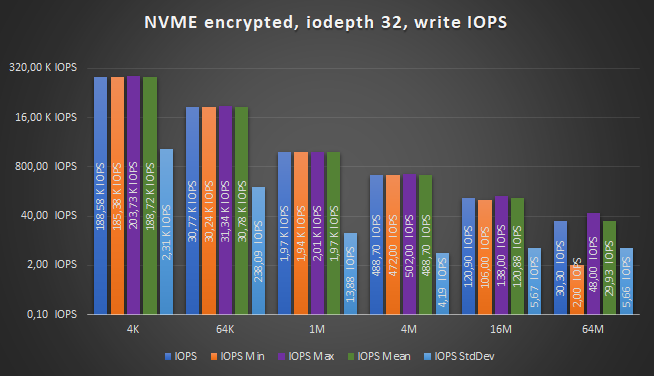

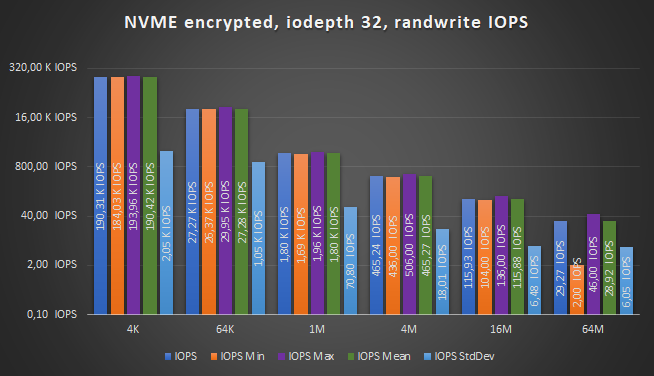

Semblable aux disques de rotation, il y a des pertes de bande passante et IOPS importantes pour tous les systèmes flash. La pénalité de performance peut atteindre 83% pour différents types de modèles d’E / S. Une profondeur d’E / S de 32 peut réduire considérablement ces pertes.

6. Les cartes d’accélérateur de crypto-peuvent aider à atténuer le problème de chargement du processeur?

Les cartes d’accélérateur crypto, qui déchargent les opérations cryptographiques du CPU, peuvent potentiellement fournir une solution pour réduire la charge du CPU. Ces cartes revendiquent un débit AES élevé et peuvent s’intégrer à un logiciel de chiffrement en disque comme DMCrypt.

7. Quelles sont les recommandations pour équilibrer les performances et la sécurité?

– Pour les disques durs: Généralement, il est sûr d’activer le chiffrement du disque, mais soyez conscient du débit significatif et des pertes IOPS.

– Pour tous les systèmes flash: l’impact des performances peut être énorme, donc une évaluation minutieuse est nécessaire. Envisagez d’utiliser une profondeur d’E / S de 32 et explorez l’utilisation de cartes d’accélérateur cryptographique.

– D’autres mesures et tests avec des configurations et des choix matériels spécifiques sont recommandés pour déterminer l’impact réel des performances.

8. L’impact des performances peut-il être différent lors de l’utilisation de Ceph?

L’impact des performances lors de l’utilisation de Ceph, un système de stockage défini par logiciel, pourrait être différent et plus orienté vers les pertes de disques individuels. Cependant, le problème de charge du processeur demeure.

9. Y a-t-il des solutions potentielles pour réduire l’impact des performances?

L’utilisation de cartes d’accélérateur de crypto et l’exploration des capacités de configurations matérielles spécifiques peut aider à atténuer l’impact des performances.

dix. Conclusion

Lors de l’équilibrage des performances du chiffrement et de la sécurité dans la manipulation des incidents, il est important de considérer le type de dispositifs de stockage, les modèles d’E / S spécifiques et la disponibilité de solutions comme les cartes d’accélérateur cryptographique. L’impact de performance peut varier considérablement et une évaluation minutieuse est nécessaire pour garantir l’équilibre optimal entre la performance et la sécurité.

Comment équilibrez-vous les performances et la sécurité du chiffrement dans la gestion des incidents

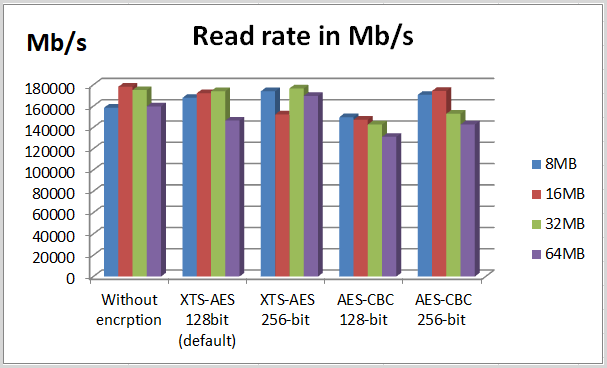

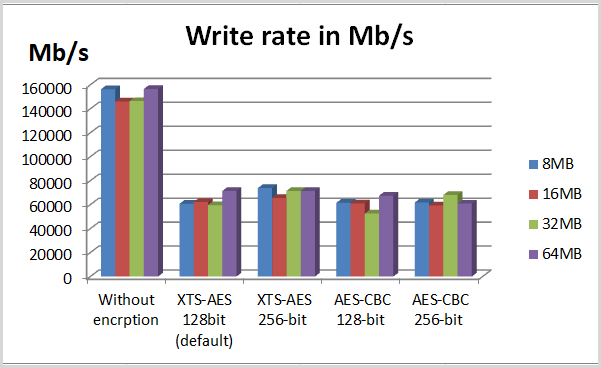

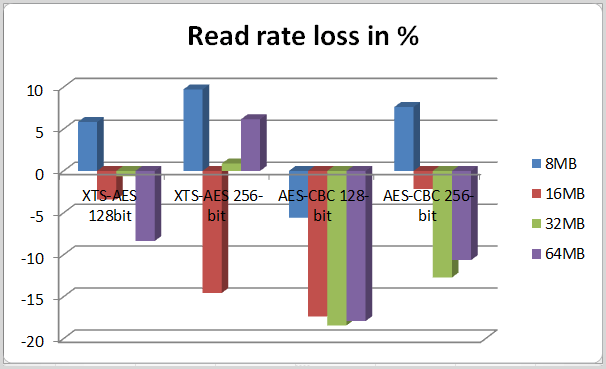

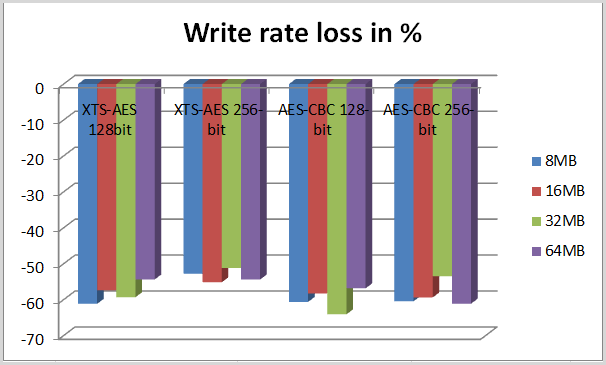

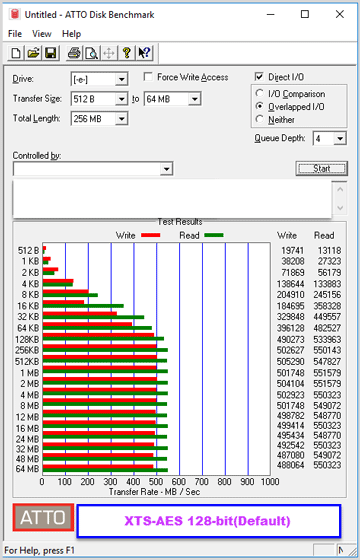

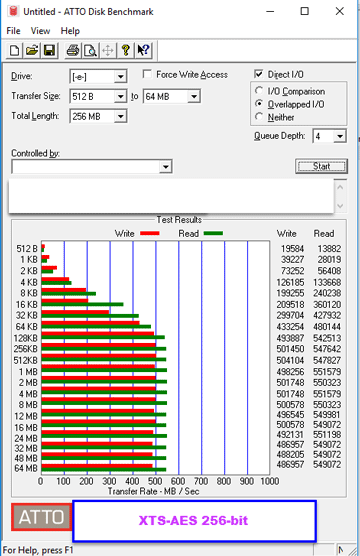

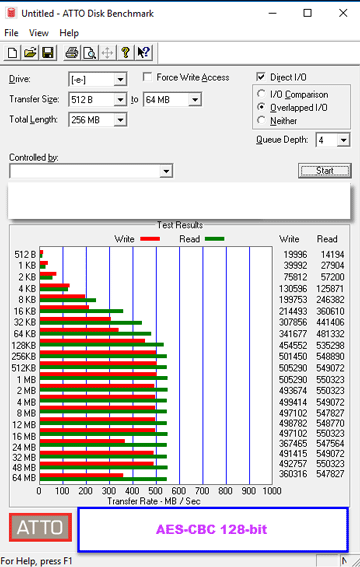

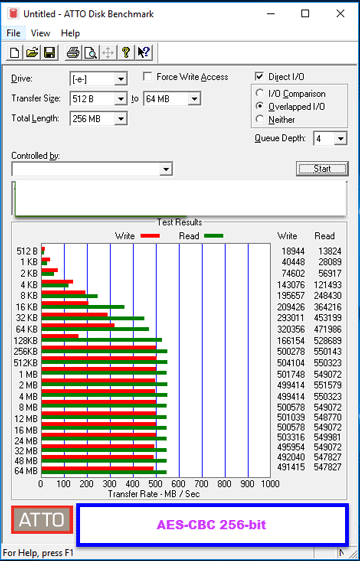

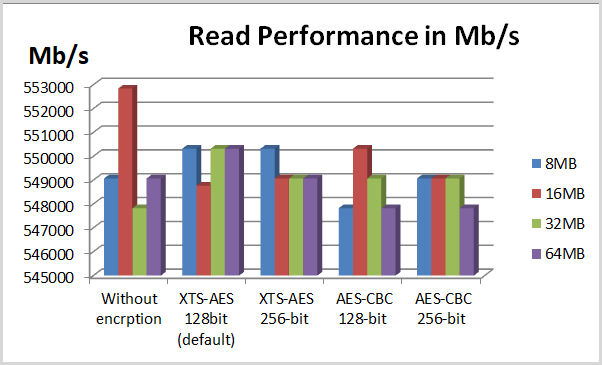

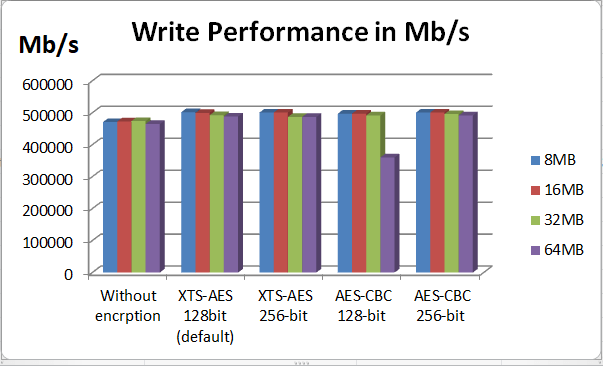

Ainsi, selon la comparaison ci-dessus, nous pouvons constater que l’utilisation du chiffrement Bitlocker a peu d’influence sur le taux de lecture tandis que le taux d’écriture a une différence évidente. Base sur mon habitude d’utilisation, j’utilise les données de lecture et d’écriture de 8 Mo, 16 Mo et 64 Mo pour faire une comparaison simple.

Impact de la performance du chiffrement du disque à l’aide de LUKS

Au cours de certaines réunions hebdomadaires de SCS Team Container et également de l’équipe SCS IAAS, la question a émergé si l’activation du cryptage de disque complet sur les serveurs – en particulier lié au stockage défini comme CEPH – devrait être le défaut par défaut.

Alors qu’en général, l’activation du cryptage du disque peut être considéré comme une bonne chose avec laquelle beaucoup de gens seraient d’accord, il y a une différence entre l’activation de la FDE sur vos appareils informatiques personnels par rapport aux serveurs dans un environnement de données, en particulier lorsque de nombreux disques doivent être cryptés.

Les préoccupations exprimées étaient que l’impact des performances serait formidable. Mais comme aucune donnée réelle n’était disponible pour montrer à quel point cet impact pourrait devenir grand, je suis volué pour creuser en la matière et faire des références.

De plus, avec la disponibilité des lecteurs d’auto-chiffrement, l’application pratique de cette technologie a dû être évaluée.

“Presque” Tl; dr

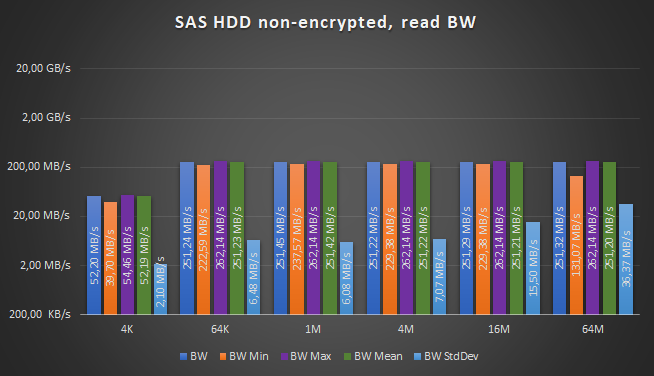

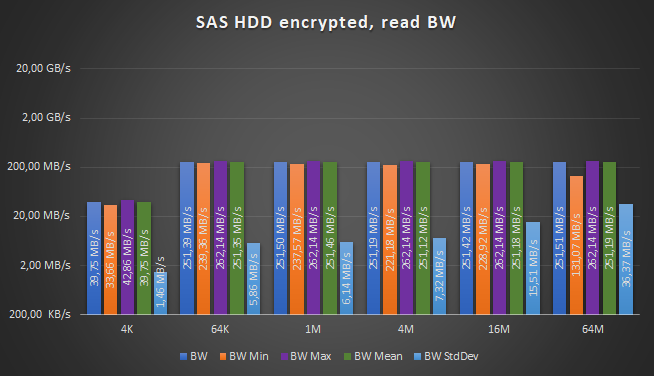

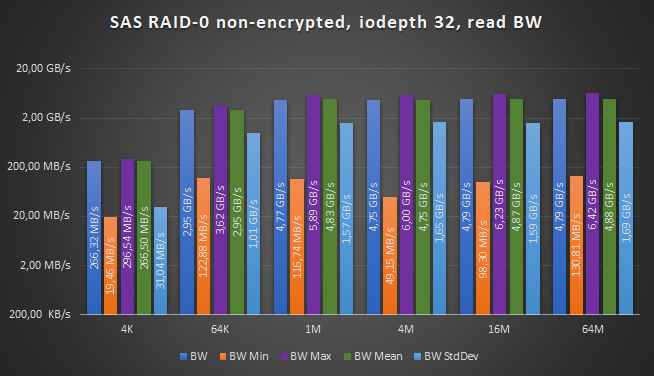

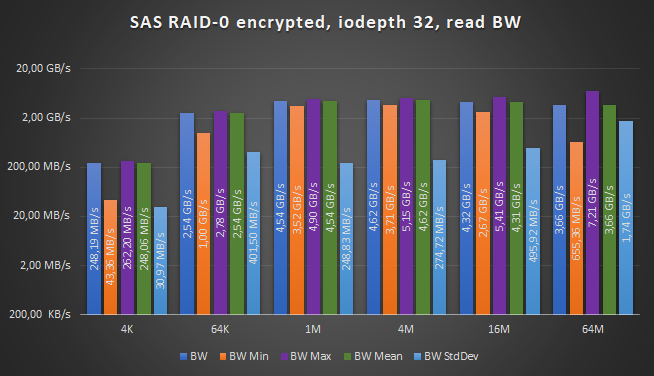

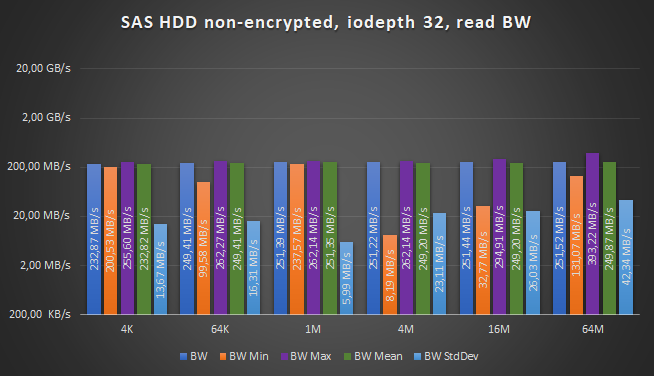

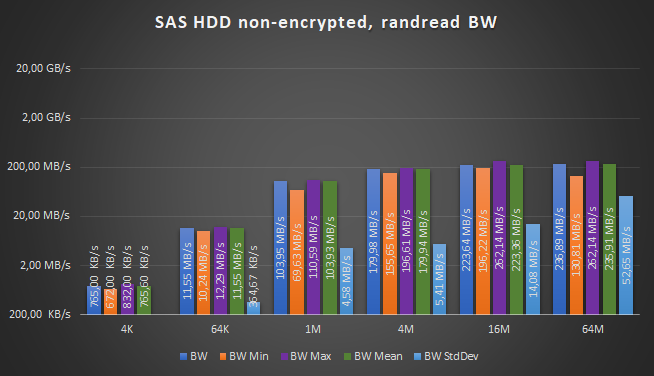

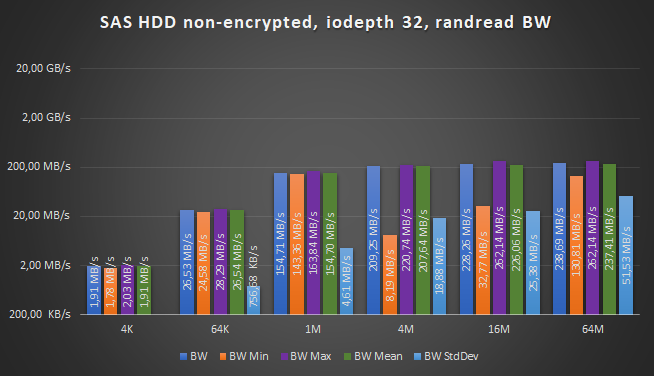

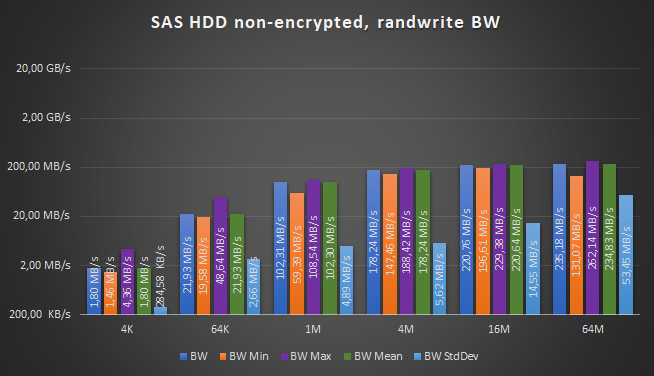

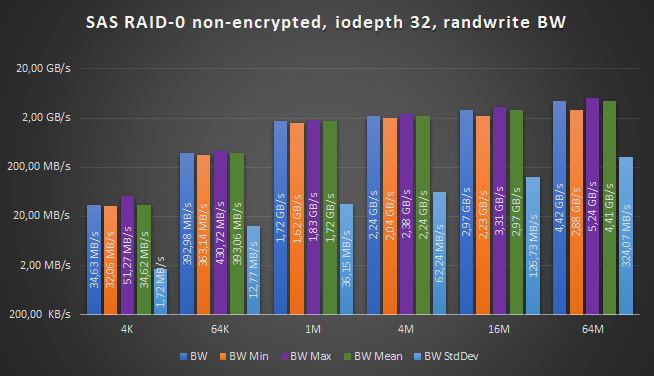

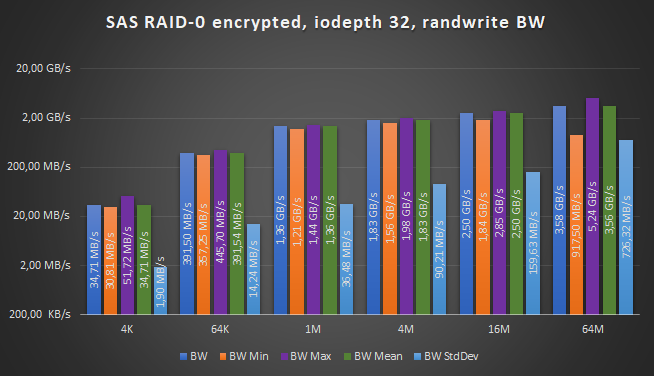

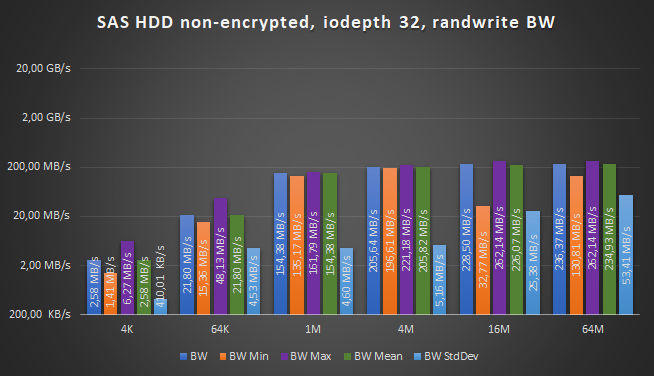

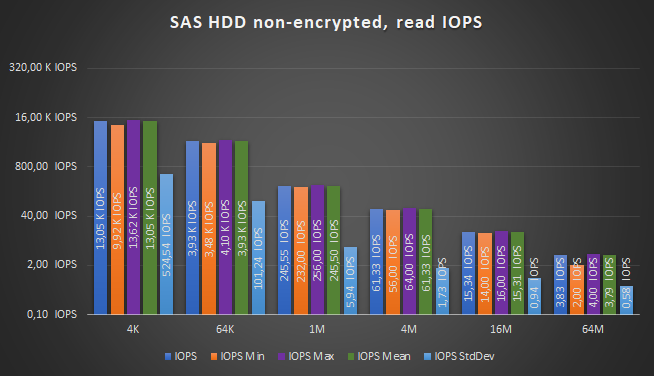

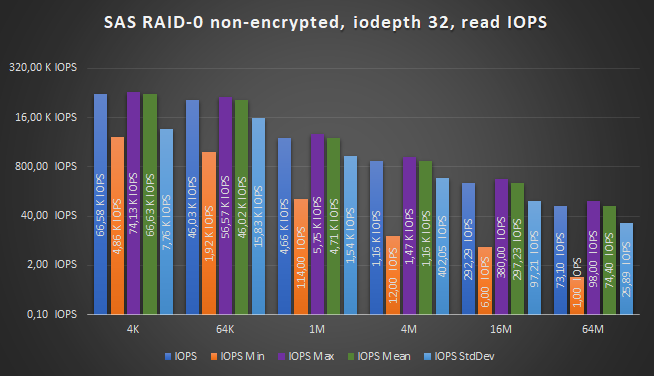

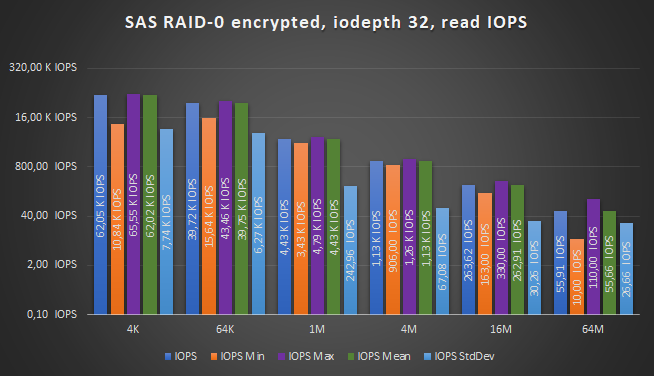

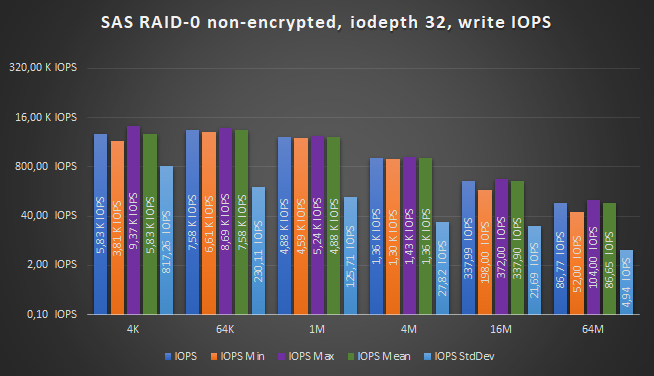

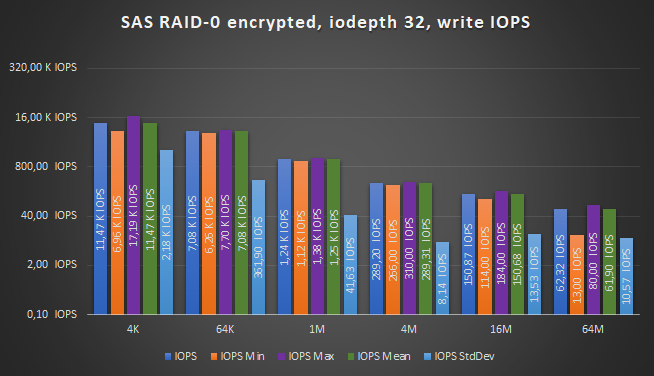

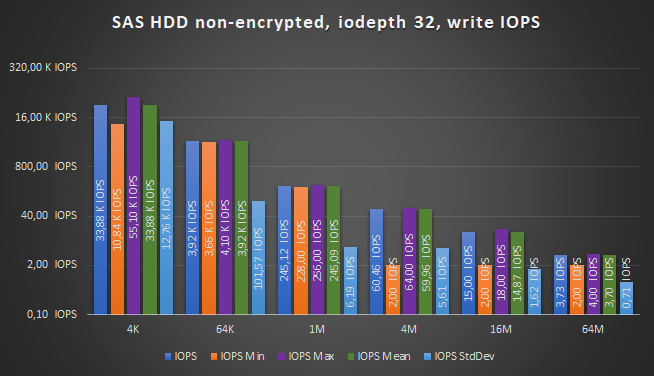

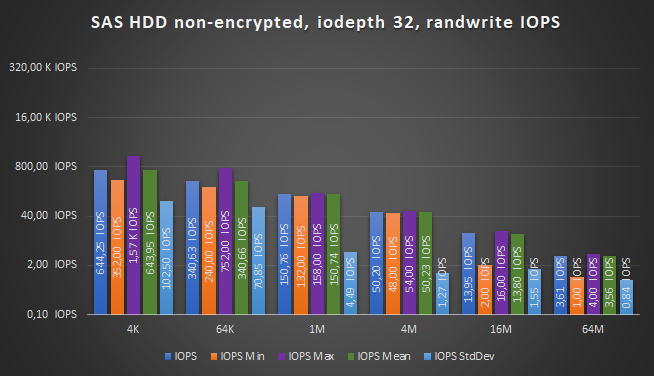

Impact sur les disques de rotation

Les repères montrent que les frais généraux supplémentaires pour le cryptage sur les disques de rotation n’est pas si important en ce qui concerne la charge du processeur (au moins par rapport à NVME), principalement parce que les disques et les contrôleurs sont le facteur limitant.

Donc les disques durs SAS (même sur 24) sont’t ce grand accord avec le processeur. Il’s toujours mesurable, mais même pour les nœuds HCI, l’impact n’est pas si important que l’activation du cryptage ferait peut-être des ravages.

Cependant 79% pénalité de performance. Les pires pertes de performances ont été vues avec une écriture séquentielle (jusqu’à 79%) suivi d’une lecture séquentielle (jusqu’à 53%). Les pertes d’E / S aléatoires étaient pires avec des écritures aléatoires (jusqu’à 43%) suivi d’une lecture aléatoire (jusqu’à 26%). Dans une seule fois que les performances de référence étaient meilleures que sans cryptage, jusqu’à 5 fois plus rapide à travers un raid-0 à 4 kib séquentiel écrit. Cela peut être attribué à une file d’attente optimisée.

Recommandation: Vous pouvez généralement activer en toute sécurité le chiffrement du disque avec les disques durs, car il ne causera probablement pas de problèmes concernant la charge du processeur même dans HCI . Cependant, la pénalité de performance dans le débit et les IOPS peut être assez énorme par rapport à l’opération non cryptée.

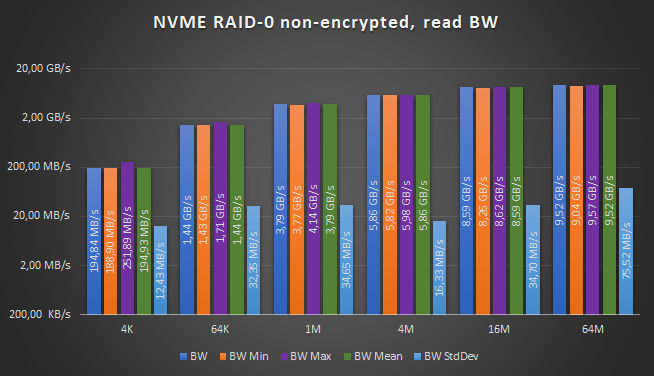

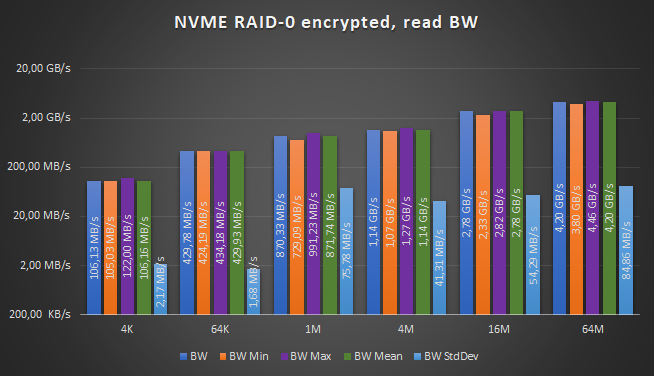

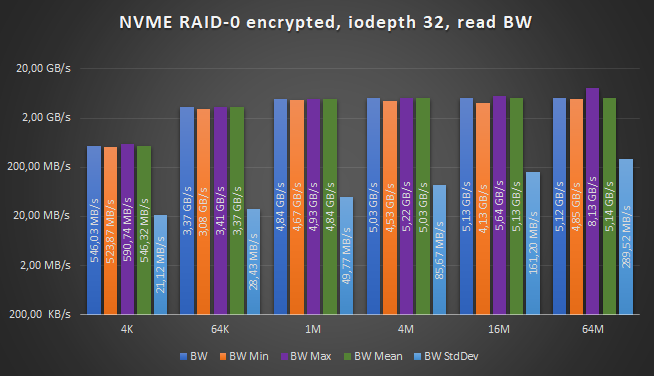

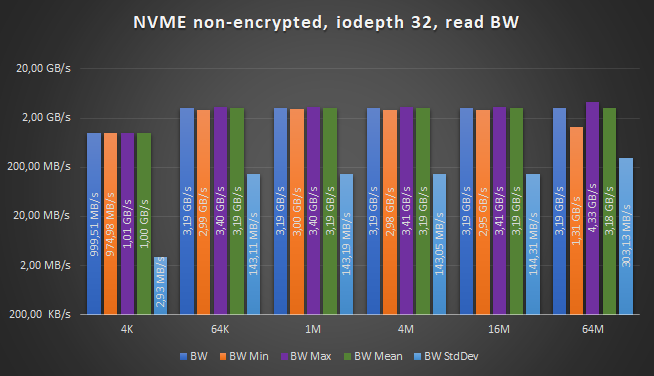

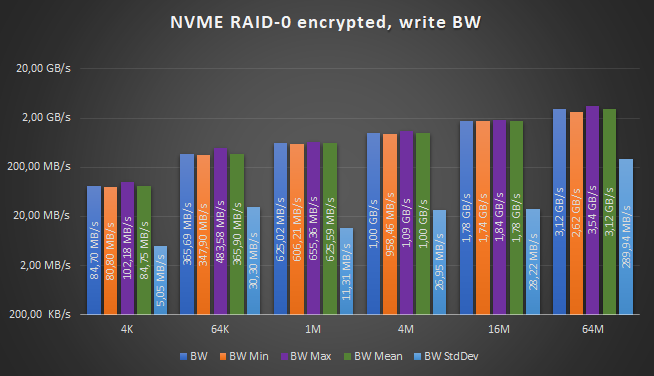

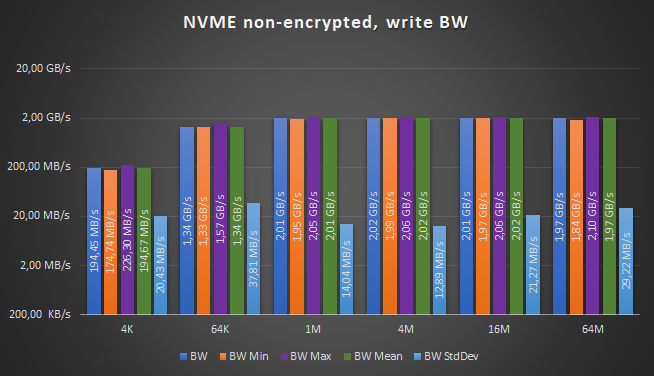

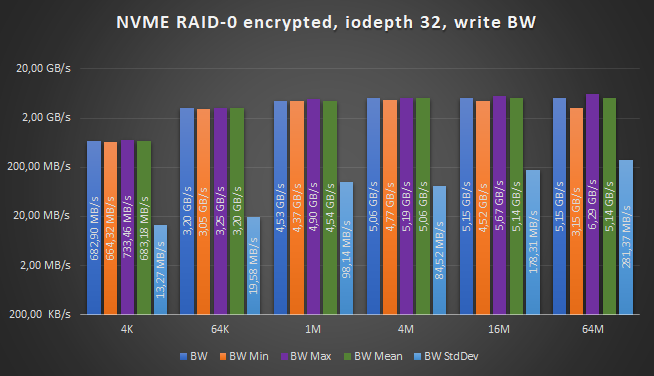

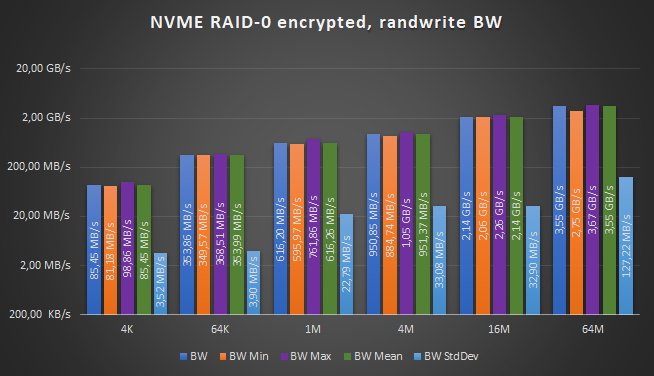

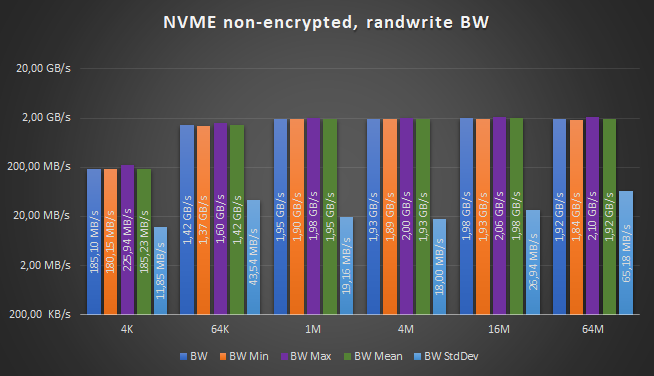

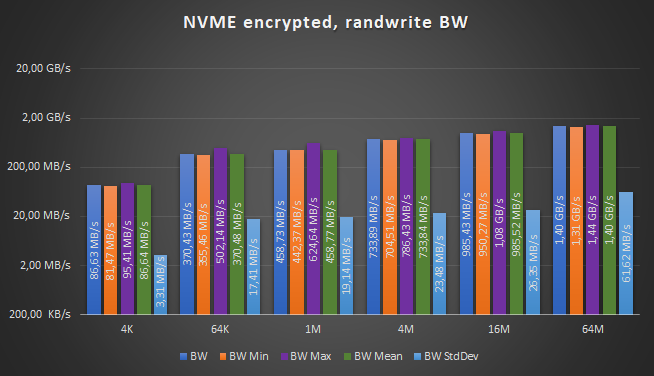

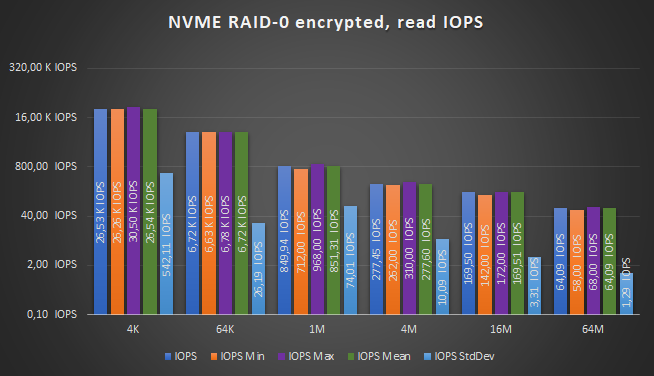

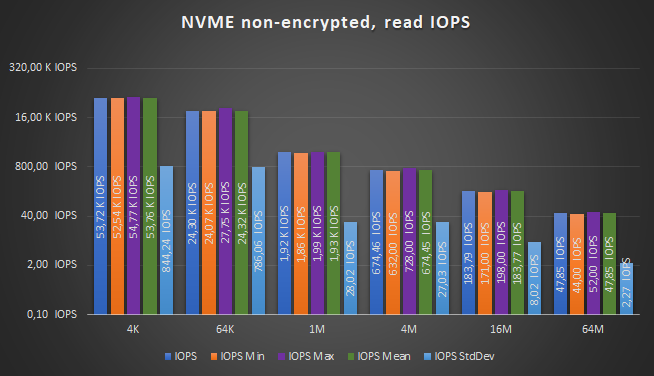

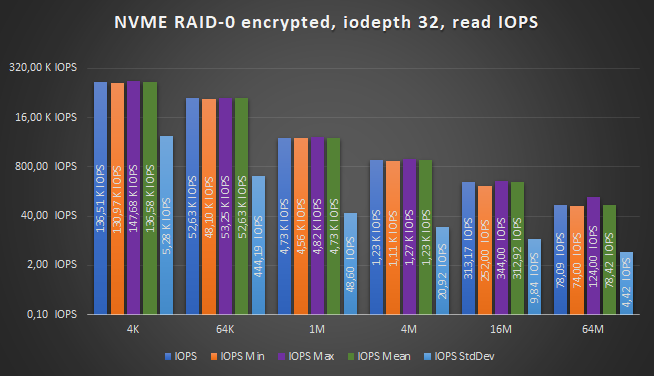

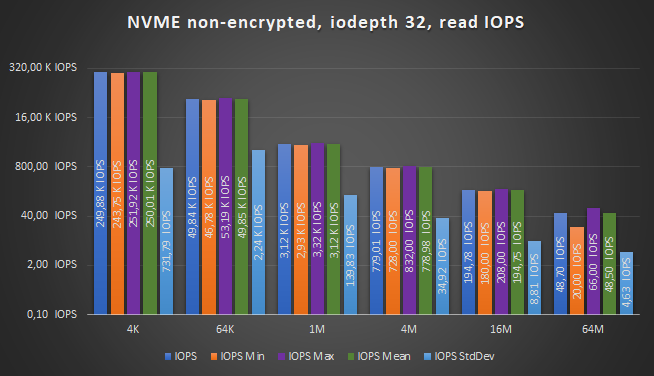

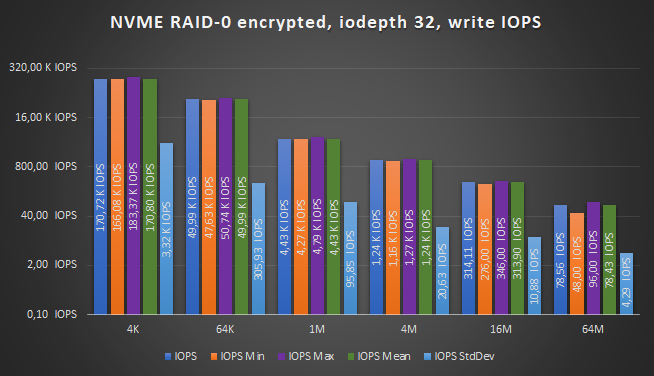

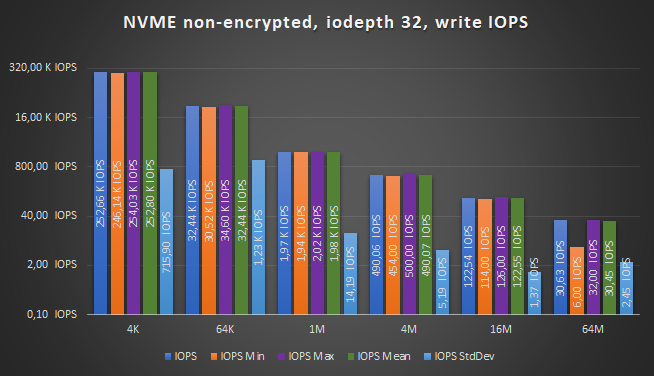

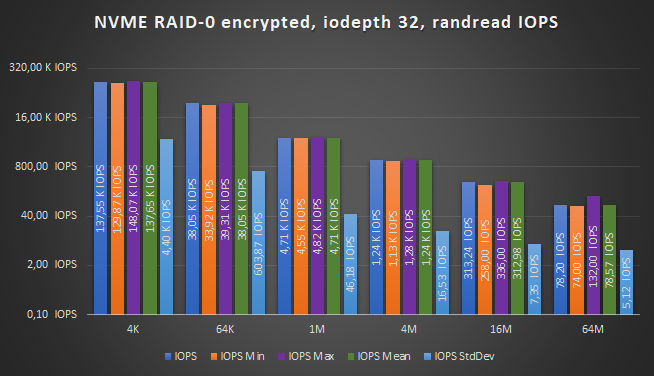

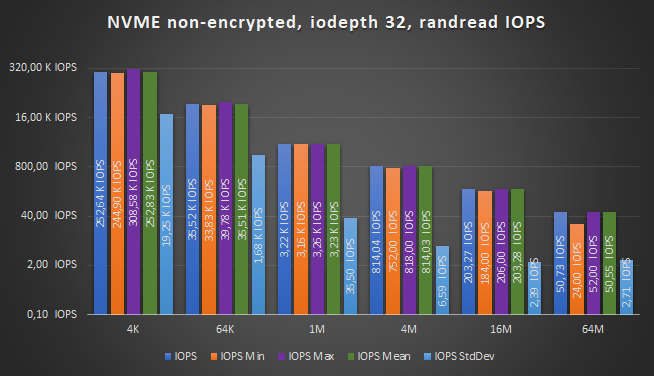

Impact sur tous les flashs

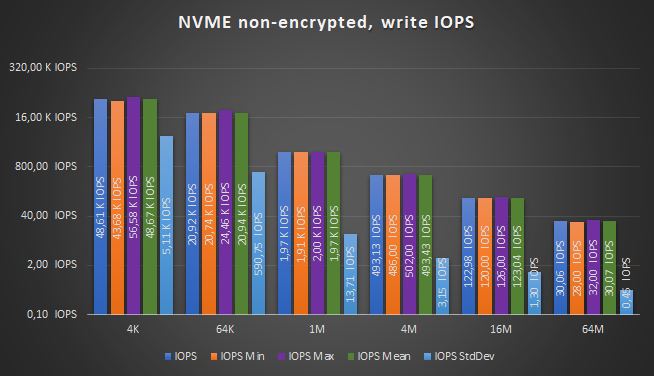

Sur NVME tous les systèmes Flash, l’impact de la charge peut être gigantesque. Un raid 0 sur seulement trois SSD NVME crypté LUKS était suffisant pour saturer complètement le CPU sur le système de test B.

Il affiche dans les données FIO lors de l’ajout de valeurs USR_CPU et SYS_CPU.

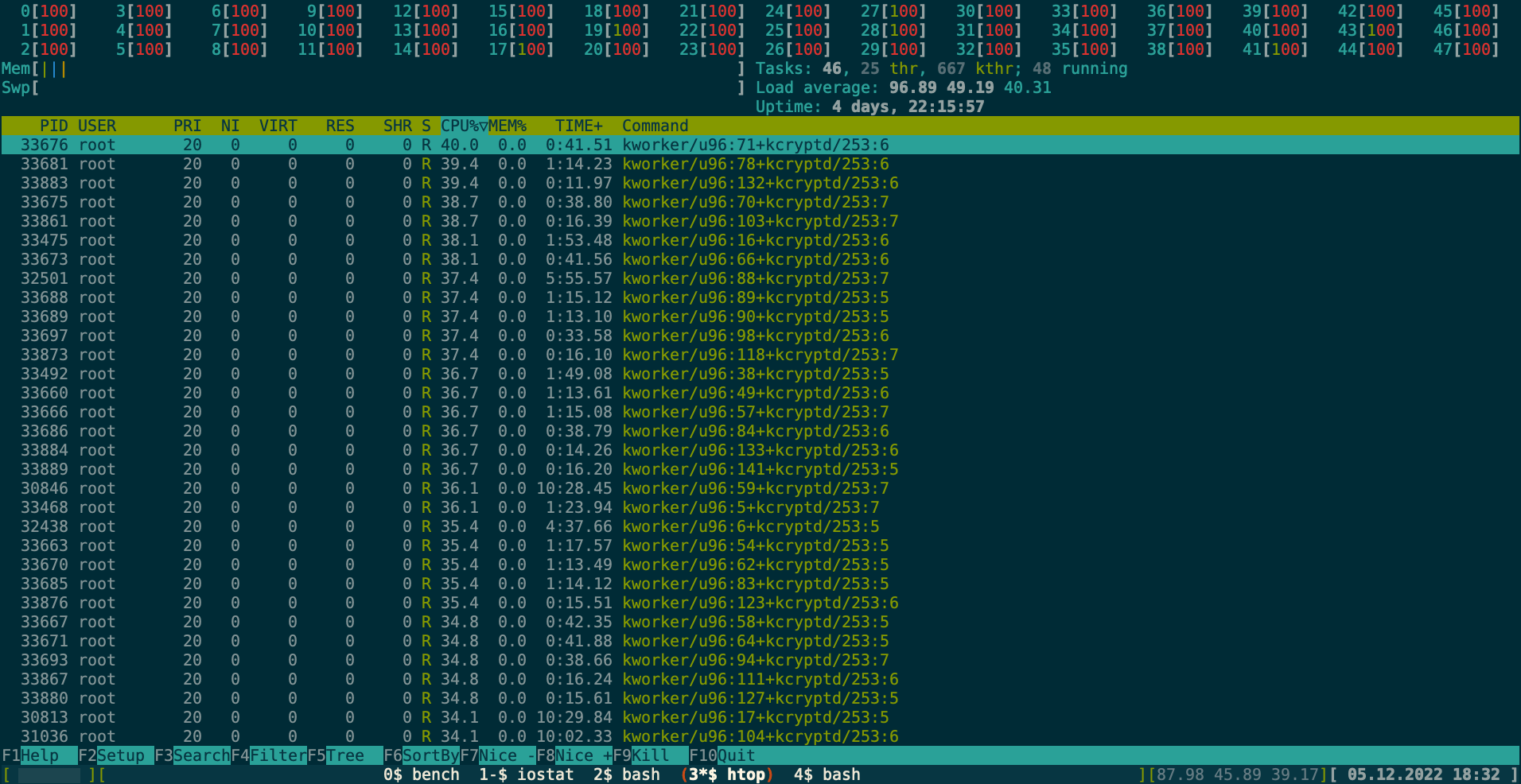

Pendant les exécutions de référence, j’ai surveillé le système en outre avec IOSTAT et HTOP et la capture d’écran HTOP suivante montre à quel point cet impact peut être important.

C’est un AMD EPYC 7402P avec une charge de CPU à 100% sur tous les threads / cœurs!

Cela augmente considérablement la consommation d’énergie et pour les nœuds HCI serait mauvais pour les autres charges de travail qui courent dessus.

La dissipation de la chaleur pourrait alors être également difficile lorsque des supports entiers se dissipent soudainement beaucoup plus de chaleur qu’avant. Au moins le coût pour refroidir en plus de l’augmentation de la consommation d’énergie des nœuds serait vraiment mauvais.

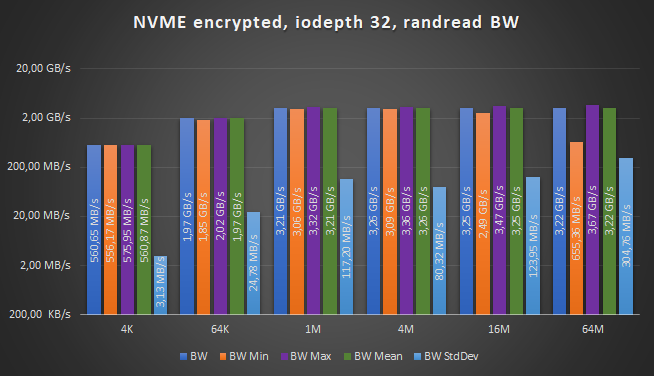

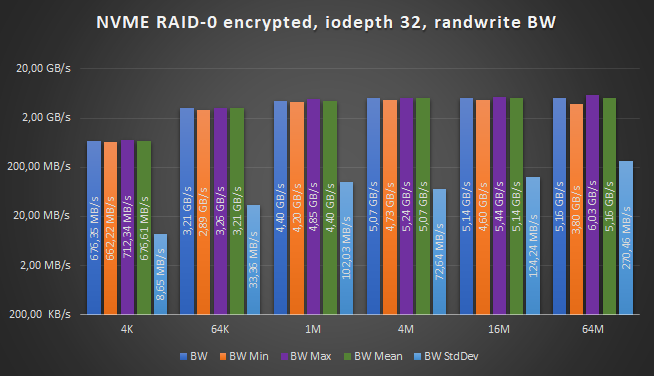

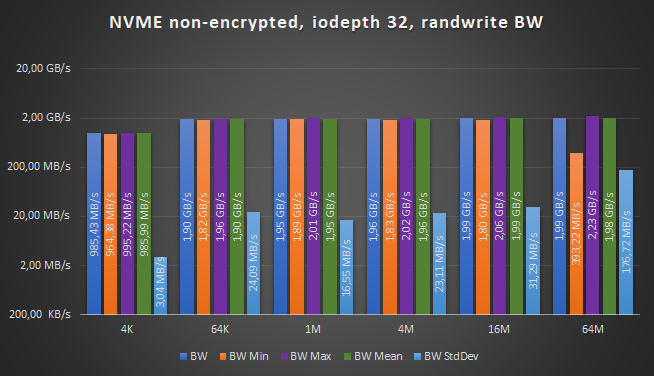

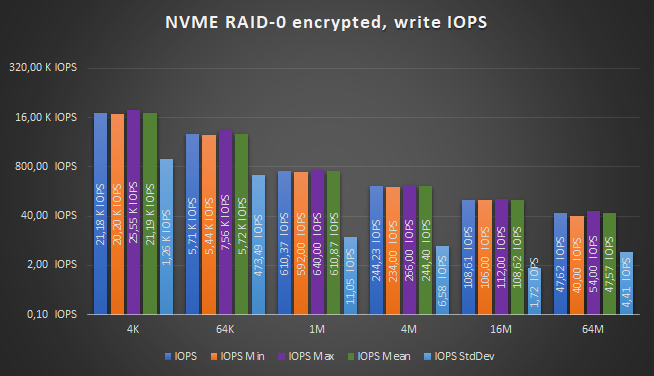

La bande passante et les pertes IOPS sont également assez importantes et peuvent mener – en fonction du modèle d’E / S – jusqu’à un 83% pénalité de performance. Une profondeur d’E / S de 32 réduit considérablement les pertes. Les pires pertes de performance avec chiffrement ont été mesurées avec le RAID-0 dans la plupart des cas.

Les pertes de performance triées par le type d’E / S pire au mieux étaient des écritures aléatoires (jusqu’à 83%), écriture séquentielle (jusqu’à 83%), lecture séquentielle (jusqu’à 81%) et enfin la lecture aléatoire (jusqu’à 80%).

Toutes ces pires valeurs étaient avec des E / S taille 1 et 4 MIB à travers le RAID-0 sans profondeur d’E / S 32. On peut clairement voir cependant que toutes ces pires valeurs sont à moins de 5%, donc c’est plutôt la taille des E / S combinée avec l’utilisation de LUKS et MD Raid et non des disques.

Avertir: Il’s difficile à comparer les performances de MD Raid avec Ceph OSDS!

L’impact des performances lors de l’utilisation de Ceph pourrait être totalement différent et sera probablement plus orienté vers les pertes de disques individuels. Cependant, le problème de charge du processeur demeure.

Concernant la charge du processeur: Il existe des cartes d’accélérateur crypto disponibles qui réclament environ 200 Gbps AES et peuvent s’intégrer à DMCrypt via des modules de noyau.

Ces cartes étaient’t disponible pour les tests, mais à en juger par les prix sur le marché utilisé (je n’ai pas fait’t trouver des listes de prix officielles) pour ces cartes et leurs spécifications de consommation d’énergie, ils pourraient fournir une solution pour décharger les opérations cryptographiques du CPU à un prix raisonnable.

Recommandation: D’autres mesures concernant la consommation d’énergie et les accélérateurs de crypto pourraient être effectués. Des tests également avec un cluster CEPH réel sur tous les flashs sont nécessaires pour obtenir une comparaison des pertes par rapport à Linux MD Raid.

Chaque fournisseur doit évaluer cela séparément en fonction de ses propres configurations et choix matériels.

À partir de maintenant, l’impact des performances sans accélérateurs est trop important pour recommander généralement des luks sur NVME.

En ce qui concerne l’utilisation de disques d’auto-chiffrement:

Il a été possible d’activer le cryptage avec une phrase secrète en utilisant

Sedutil sous Linux. L’impact des performances était dans l’erreur de mesure, donc fondamentalement inexistant. Ce’s Pourquoi dans la section ci-dessous, je n’ai pas fait’T dérange la création de graphiques – les résultats sont trop similaires à l’opération simple (comme prévu).

Malheureusement, l’outillage dans son état actuel est lourd à utiliser, il faudrait également écrire des scripts pour l’intégrer dans les configurations NBDE.

(Mais ce serait possible sans trop de piratage!)

Mais même si c’est techniquement Les travaux et l’impact des performances sont proches de zéro, j’ai rencontré un showstopper sévère pour utiliser cette technologie dans les serveurs, en particulier dans les environnements cloud:

Après avoir surmonté le système ou verrouillé manuellement le lecteur et redémarrer, le firmware du système s’est arrêté pendant le poste pour demander la phrase secrète pour chaque lecteur.

Sur le système de test du serveur Supermicro, je n’ai trouvé aucun moyen de désactiver que dans BIOS / UEFI, ce qui fait que cette technologie ne redémarre pas et donc inutilisable dans les environnements de serveurs. Encore pire Était-ce même lorsqu’il tentait de taper dans la phrase secrète, ce n’était pas’t accepté. Donc, en quelque sorte, la façon dont Sedutil stocke la phrase secrète diffère de ce que fait le firmware?

Recommandation: L’outillage doit être poli et la documentation s’est considérablement améliorée. La documentation sur les outils est très déroutante pour l’administrateur du système général et peut facilement entraîner des erreurs de l’opérateur.

Également en raison des problèmes actuels du BIOS / UEFI, la technologie ne peut pas encore être recommandée.

Si les vendeurs prévoyaient un moyen de désactiver demander la phrase secrète de certains disques, il serait possible d’utiliser des SED dans un environnement DC sans avoir besoin d’une intervention manuelle de l’opérateur lors du redémarrage.

Ceci conclut la section tl; dr.

Donc sans plus tarder, laissez’S sur les détails.

Les configurations de test

Deux systèmes de test différents ont été utilisés. Étant donné qu’aucun système dédié n’a pu être construit / acheté pour les tests, j’ai utilisé deux machines facilement disponibles.

Les spécifications sont:

Système de test A: HDD SAS uniquement

CPU 2 X Intel (R) Xeon (R) Gold 6151 CPU @ 3.00GHz RAM 512 Go Drives 24 x HGST HUC101818CS4200 10K RPM 1.8 To

Système de test B: NVME All Flash uniquement

CPU 1 x AMD EPYC 7402P RAM 512 Go (16 x 32 Go Samsung RDIMM DDR4-3200 CL22-22-22 REG ECC) Drives 3 x Samsung MzqlB3T8HALS-00007 SSD PM983 3 3.84 tb u.2

Spécifications de référence

Sur les deux systèmes, j’ai effectué une série de repères avec FIO en utilisant certains scripts personnalisés.

J’ai choisi de tester les tailles de blocs suivantes, car ils peuvent offrir un aperçu desquels les E / S pourraient provoquer le type de charge:

- 4 kib

- 64 Kib

- 1 MIB

- 4 MIB (objet par défaut /”Bande” Taille pour les RBD Ceph)

- 16 MIB

- 64 MIB

Les tests FIO suivants ont été effectués:

- lecture séquentielle

- Écriture séquentielle

- lecture aléatoire

- Écriture aléatoire

Tout avec l’option –direct et également répété avec –iodepth = 32 option et utiliser libaio.

Ces repères ont été réalisés pour:

- Les périphériques de stockage bruts directs sans cryptage (e.g. un disque SAS, tous les SSD NVME)

- Les périphériques de stockage bruts avec cryptage

- Un raid Linux MD 0 sur tous les appareils sans cryptage

- Un raid Linux MD 0 sur tous les appareils avec cryptage sur les appareils de base

- Pour les disques SED capables (uniquement le système de test b) avec SED activé, bien qu’aucune différence ne soit attendue en raison du fait que les disques SED capables cryptent généralement toutes leurs données avec une clé interne.

Ainsiblement SED ne crypte que cette clé de maîtrise, nécessitant un décryptage après avoir verrouillé le lecteur soit via un logiciel, soit en raison d’une perte de puissance.

(Simplifié, les détails peuvent être trouvés dans les spécifications comme Opal 2.0)

Benchmarking Ceph lui-même a été sauté, car aucune configuration de test appropriée n’était disponible qui offrait à la fois NVME et SAS OSDS. Mais comme l’activation du cryptage Ceph utilise les OSD cryptés LUKS, les résultats doivent néanmoins être utiles.

script de référence fio

Si vous souhaitez exécuter vos propres repères, voici le script qui a été utilisé pour générer les données:

#!/ bac / bash Log="1 $" Banc_device="2 $" mkdir -p $ Logpath Iongine="Libaio" DATE='date +% s' pour Rw dans "écrire" "Randwrite" "lire" "Randread" faire pour Bs dans "4k" "64K" "1m" "4m" "16m" "64m" faire ( écho "==== $ RW - $ Bs - Direct === NB "> Echo 3 > / proc / sys / vm / drop_caches fio --rw=$ RW --iongine=$Iongine> --taille=400g --bs=$ Bs --direct=1 --Durée=60 --Time_basé --nom=banc --nom de fichier=$ Bench_device --sortir=$ Logpath/ /$ RW.$Bs>-direct-'nom de base $ Bench_device'.$ Date.enregistrer.json --format de sortie=json synchronisation 3 > / proc / sys / vm / drop_caches écho "==== $ RW - $ Bs - Iodepth direct 32 === NT "> - RW=$ RW --iongine=$Iongine> --taille=400g --bs=$ Bs --iodepth=32 --direct=1 --Durée=60 --Time_basé --nom=banc --nom de fichier=$ Bench_device --sortir=$ Logpath/ /$ RW.$Bs>-Direct-ID32-'nom de base $ Bench_device'.$ Date.enregistrer.json --format de sortie=json synchronisation ) | tee $ Logpath/ /$ RW.$ Bs-'nom de base $ Bench_device'.$ Date.enregistrer écho fait fait Le script attend deux paramètres:

- D’abord le chemin où stocker les fichiers journaux (le chemin sera créé s’il n’existe pas)

- Le deuxième argument est l’appareil sur lequel exécuter les repères contre

Le script produira une séquence de fichiers journaux au format JSON, qui peut ensuite être analysé avec l’outillage de votre choix.

Performance de l’algorithme LUKS de base

Sur les deux systèmes, j’ai d’abord exécuté la référence Cryptsetup qui effectue une analyse comparative générale du débit d’algorithme. Cela a été fait pour obtenir la meilleure configuration LUKS possible concernant le débit.

Ce sont les résultats du système de test A:

Pbkdf2-sha1 1370687 itérations par seconde pour une clé de 256 bits pbkdf2-sha256 1756408 itérations par seconde pour 256 bits clés pbkdf2-sha512 1281877 itérations par seconde pour 256 bits clés pbkdf2-ripEmd160 717220 ITERATIONS PERS PBKDF-RIPEMD160 717220 43867 itérations par seconde pour clé 256 bits argon2i 5 itérations, 1048576 Memory, 4 threads parallèles (CPU) pour la clé 256 bits (temps parallèle demandé parallèle) Argon2id 5 itérations, 1048576 Memory, 4 threads parallèles (CPU) pour une touche 256 bits (2000 ms 2000) # algorithm | Clé | Cryptage | Décryptage AES-CBC 128b 904.3 MIB / s 2485.1 MIB / S Serpent-CBC 128B 78.8 MIB / S 577.4 MIB / S TWOFISH-CBC 128B 175.9 MIB / S 319.7 MIB / S AES-CBC 256B 695.8 MIB / S 2059.4 MIB / S Serpent-CBC 256B 78.8 MIB / S 577.4 MIB / S TWOFISH-CBC 256B 175.9 MIB / S 319.6 MIB / S AES-XTS 256B 2351.5 MIB / S 2348.7 MIB / S Serpent-Xts 256b 560.1 MIB / S 571.4 MIB / S TWOFISH-XTS 256B 316.7 MIB / S 316.1 MIB / S AES-XTS 512B 1983.0 MIB / S 1979.6 MIB / S Serpent-Xts 512B 560.5 MIB / S 571.3 MIB / S TWOFISH-XTS 512B 316.5 MIB / S 315.7 MIB / S Comme vous pouvez le voir AES-XTS 256 bits performant le meilleur, donc lors de la création de périphériques formatés LUK. Mais juste pour être du côté sûr, je les ai spécifiés explicitement.

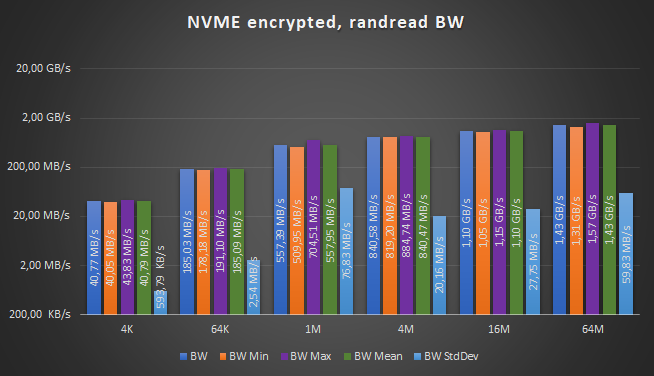

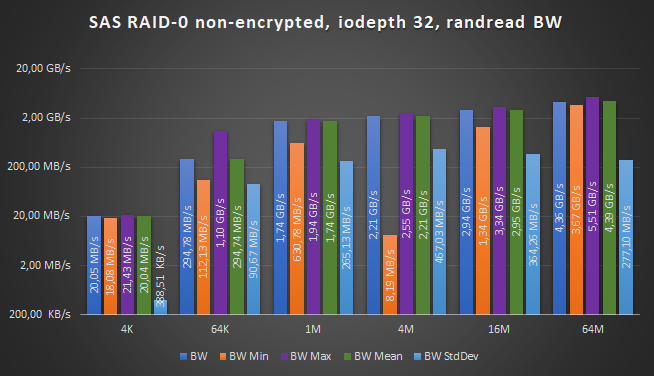

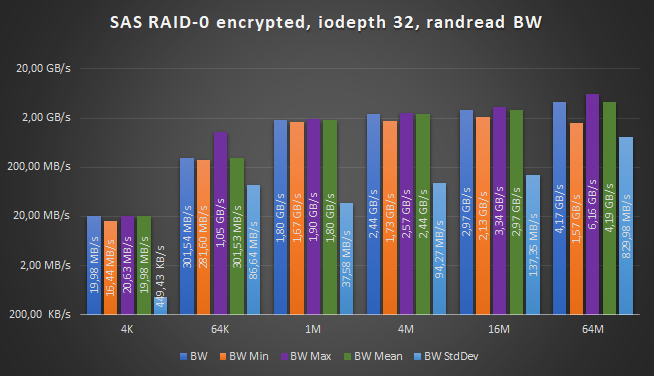

Maintenant, laisse’s Jetez un œil aux résultats FIO pour les disques uniques et RAID-0, cryptés et non cryptés.

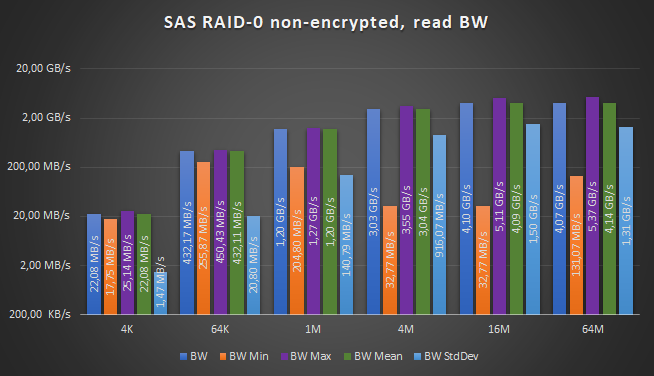

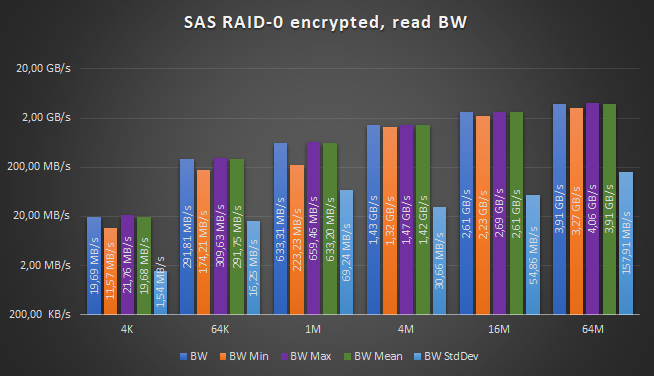

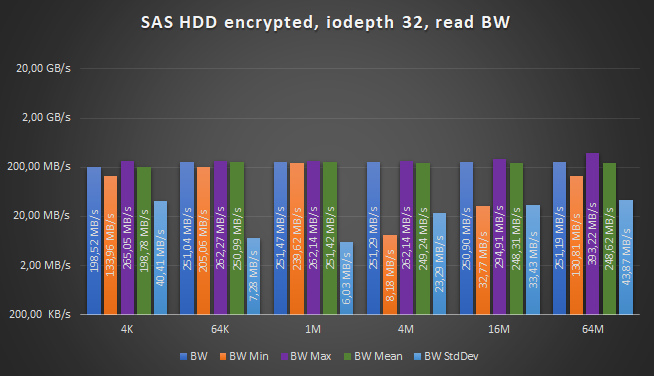

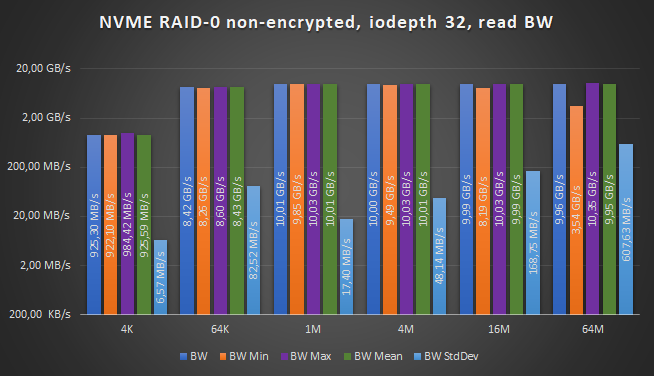

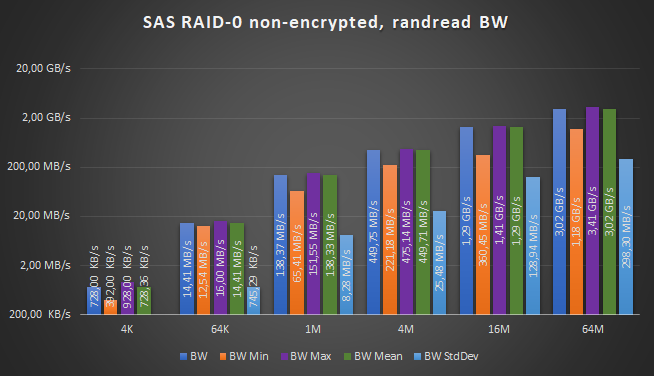

Comparer la lecture de la bande passante

Précédent Suivant

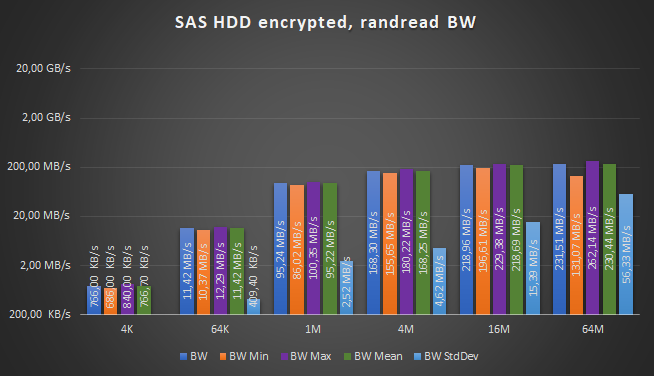

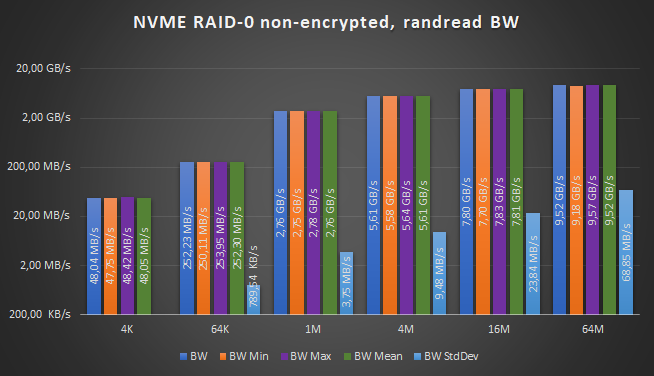

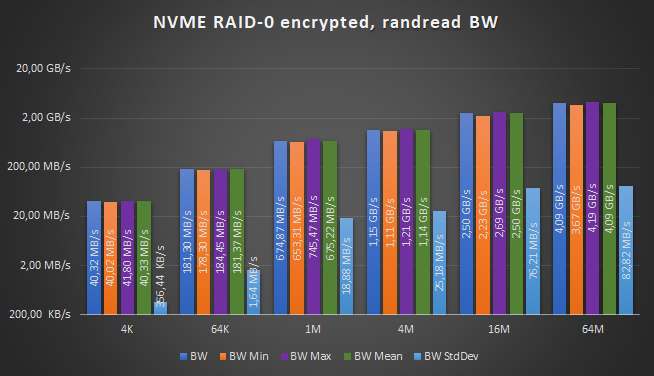

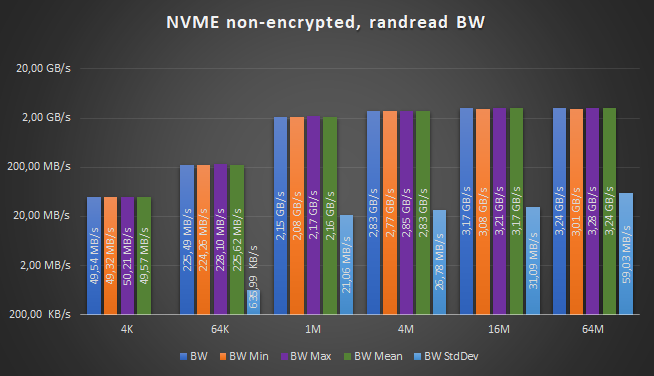

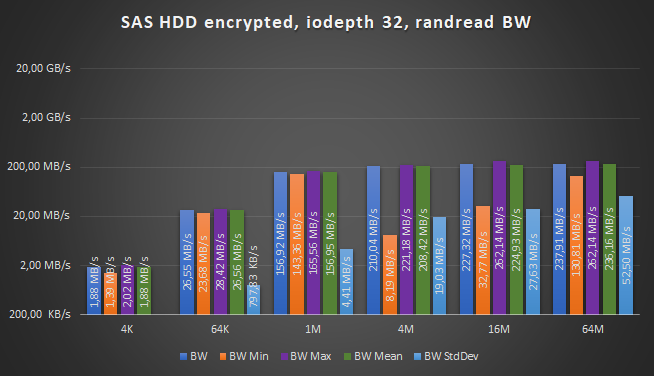

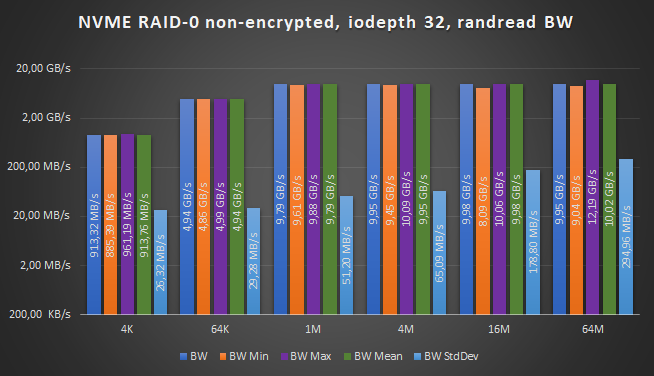

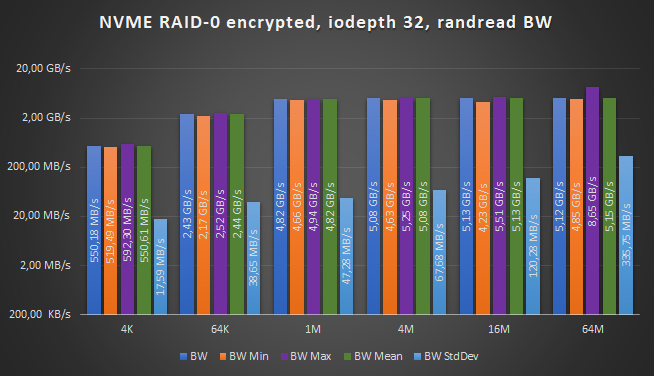

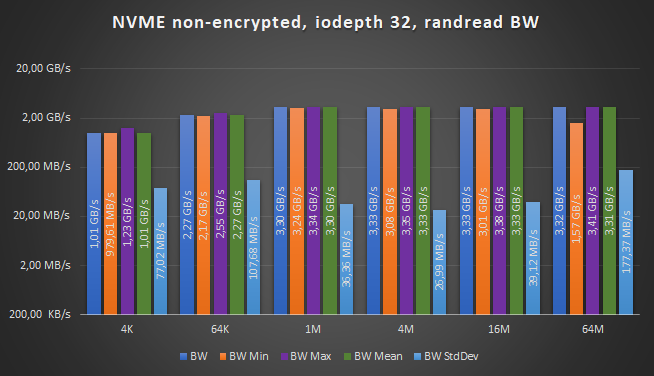

ATTENTION: Les échelles sont logarithmiques!

Les pertes de performances lisent la bande passante

| Appareil | 4 kib% perte | 64 pertes de kib% | 1 perte MIB% | 4 MIB% Perte | 16 perdus MIB% | 64 pertes MIB% |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 10,82% | 32 48% | 47,36% | 52,95% | 36,26% | 3,86% |

| HDD SAS | 23,86% | -0,06% | -0,02% | 0,01% | -0,05% | -0,08% |

| NVME RAID-0 | 45,53% | 70,13% | 77 05% | 80,61% | 67,65% | 55,88% |

| Nvme | 44 42% | 71,76% | 67 46% | 70,75% | 63,21% | 53,24% |

| Sas raid-0 iodepth = 32 | 6,81% | 13,71% | 4,92% | 2,66% | 9,81% | 23,52% |

| Sas hdd iodepth = 32 | 14,75% | -0,65% | -0,03% | -0,03% | 0,21% | 0,13% |

| Nvme raid-0 iodepth = 32 | 40,99% | 60,02% | 51,61% | 49,68% | 48,62% | 48,62% |

| Nvme iodepth = 32 | 40,64% | 21,57% | 1,89% | 1,89% | 1,98% | 2 43% |

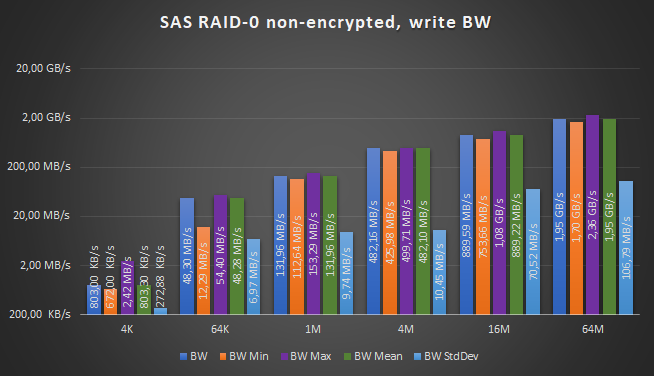

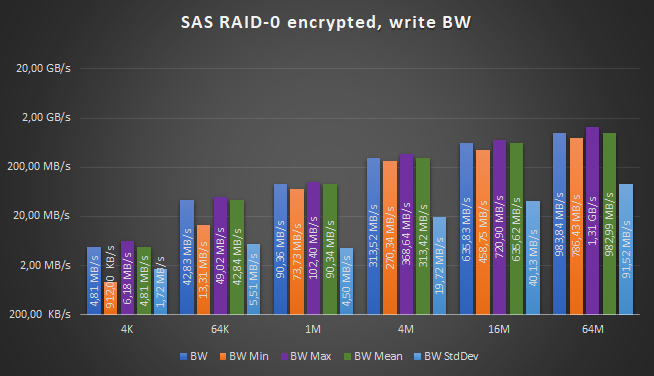

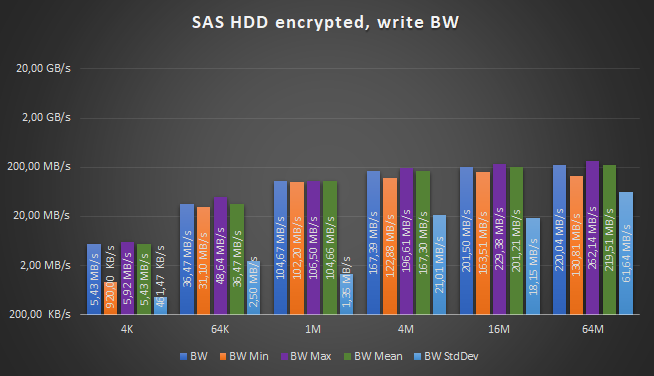

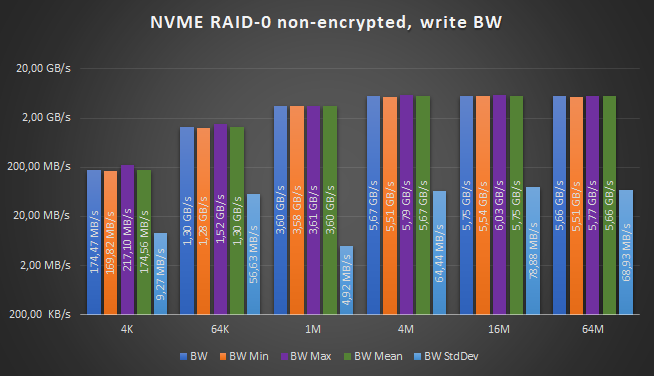

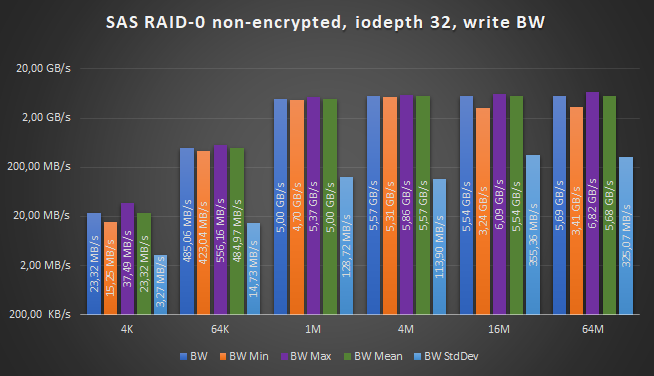

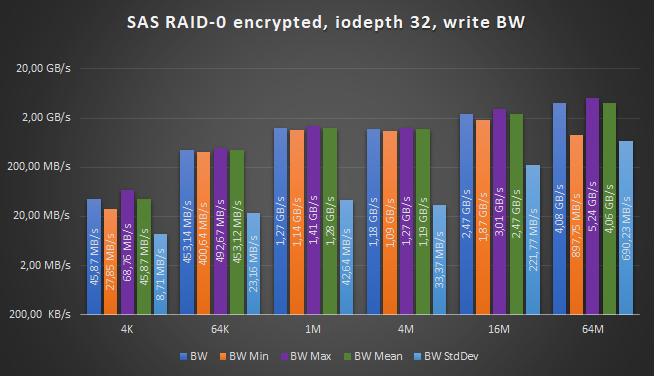

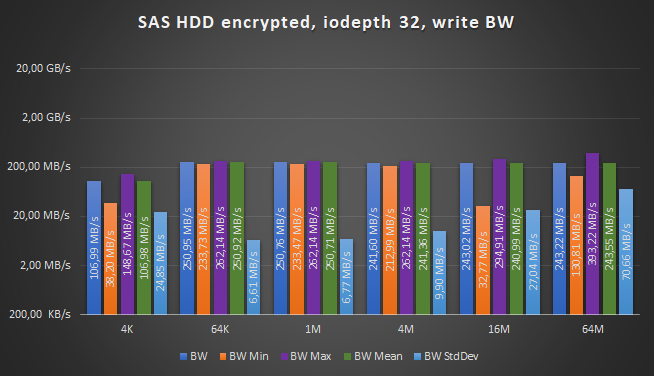

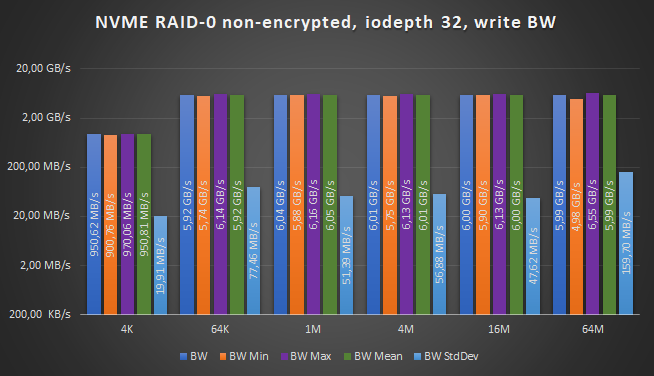

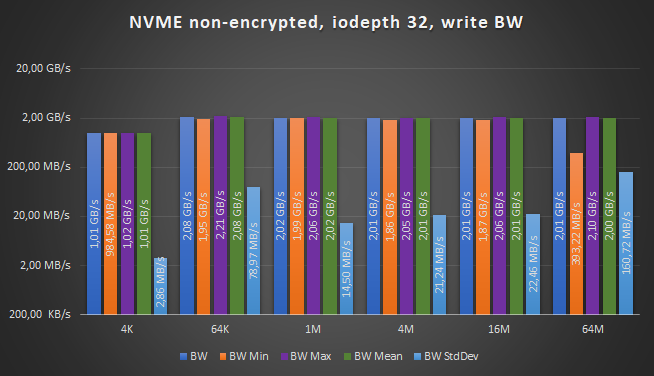

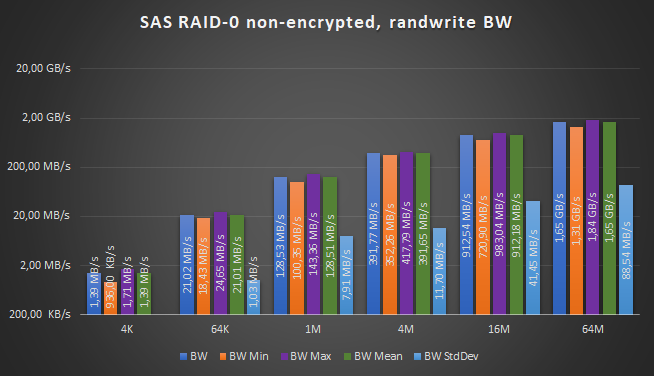

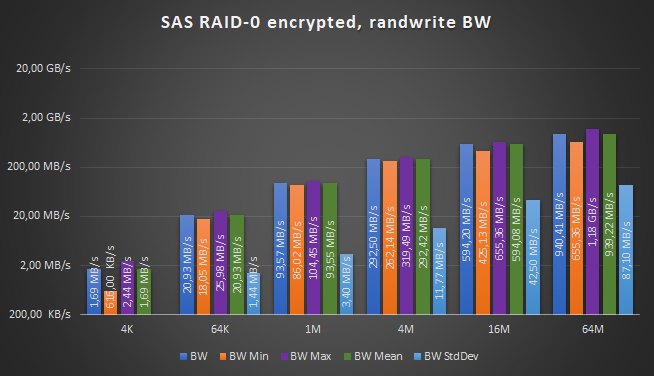

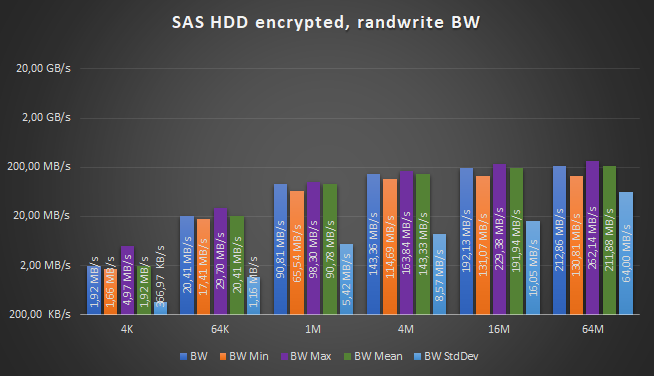

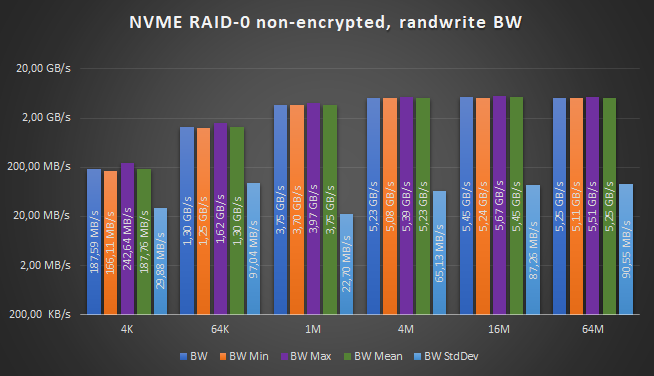

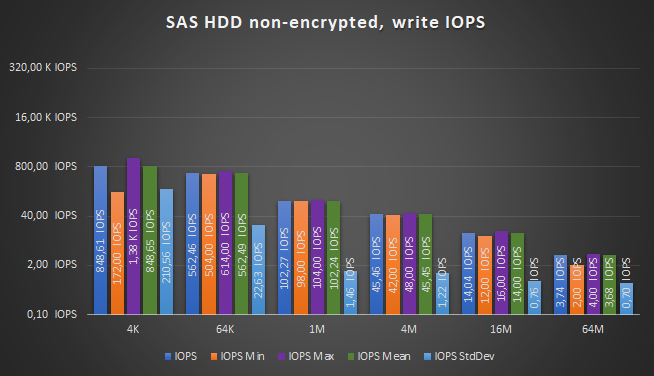

Comparaison d’écriture de bande passante

Précédent Suivant

ATTENTION: Les échelles sont logarithmiques!

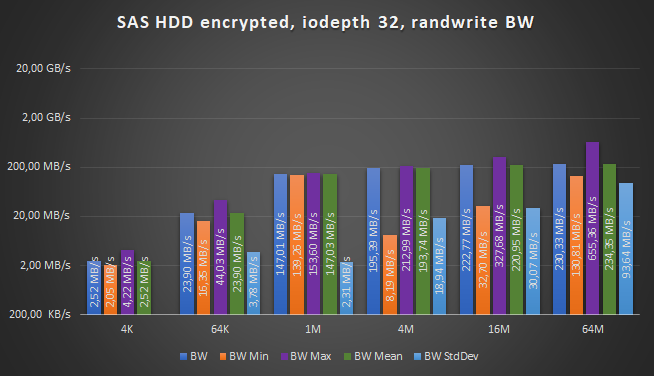

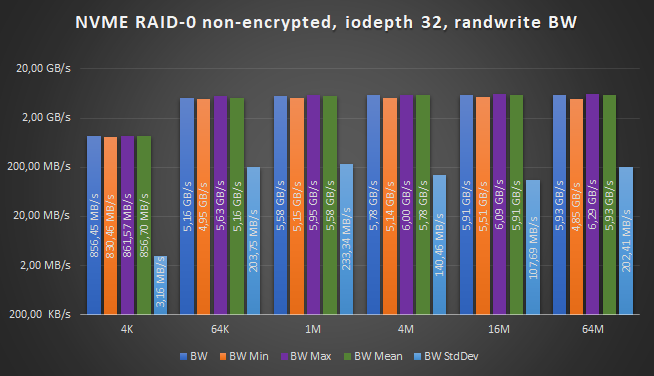

Pertes de performances écrivent une bande passante

| Appareil | 4 kib% perte | 64 pertes de kib% | 1 perte MIB% | 4 MIB% Perte | 16 perdus MIB% | 64 pertes MIB% |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -499,50% | 11,31% | 31,52% | 34,98% | 28,53% | 49,55% |

| HDD SAS | -59,93% | -1,32% | 0,05% | 10 11% | 12,43% | 10,18% |

| NVME RAID-0 | 51 45% | 71,81% | 82,63% | 82,36% | 69 05% | 44,83% |

| Nvme | 56 11% | 70,36% | 76,52% | 66,25% | 47,66% | 27,29% |

| Sas raid-0 iodepth = 32 | -96,72% | 6,58% | 74,51% | 78,72% | 55,36% | 28,17% |

| Sas hdd iodepth = 32 | 21 05% | 0,04% | 0,10% | 2 43% | 1,13% | 0,59% |

| Nvme raid-0 iodepth = 32 | 28,16% | 45,96% | 24,97% | 15,79% | 14,24% | 14,08% |

| Nvme iodepth = 32 | 25,36% | 5,14% | 0,10% | 0,28% | 1,34% | 1,09% |

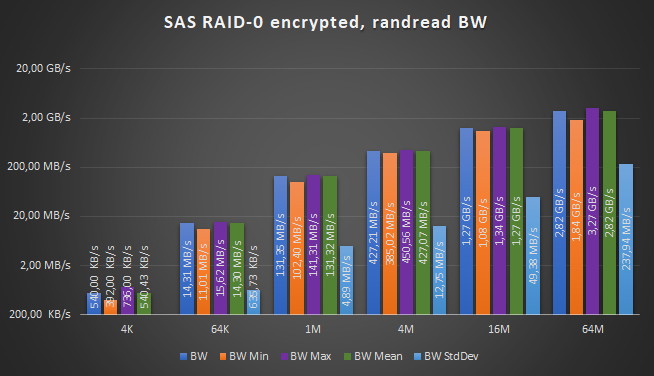

Comparaison de la bande passante de lecture aléatoire

Précédent Suivant

ATTENTION: Les échelles sont logarithmiques!

Pertes pertes aléatoire Lire la bande passante

| Appareil | 4 kib% perte | 64 pertes de kib% | 1 perte MIB% | 4 MIB% Perte | 16 perdus MIB% | 64 pertes MIB% |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 25,82% | 0,68% | 5,07% | 5,01% | 1 41% | 6,52% |

| HDD SAS | -0,13% | 1,14% | 8,37% | 6 49% | 2,09% | 2,27% |

| NVME RAID-0 | 16,07% | 28,12% | 75,55% | 79,59% | 68,01% | 57,02% |

| Nvme | 17,70% | 17,95% | 74,13% | 70,29% | 65,40% | 55,81% |

| Sas raid-0 iodepth = 32 | 0,30% | -2,29% | -3,12% | -10,31% | -0,86% | 4,27% |

| Sas hdd iodepth = 32 | 1,94% | -0,09% | -1 43% | -0,37% | 0,41% | 0,33% |

| Nvme raid-0 iodepth = 32 | 39,76% | 50,71% | 50,76% | 48,91% | 48,58% | 48 48% |

| Nvme iodepth = 32 | 44,52% | 13,26% | 2,84% | 2,23% | 2 38% | 3 05% |

Comparaison de la bande passante d’écriture aléatoire

Précédent Suivant

ATTENTION: Les échelles sont logarithmiques!

Pertes pertes aléatoire Bande passante

| Appareil | 4 kib% perte | 64 pertes de kib% | 1 perte MIB% | 4 MIB% Perte | 16 perdus MIB% | 64 pertes MIB% |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -21,21% | 0,45% | 27,20% | 25,34% | 34,89% | 43,14% |

| HDD SAS | -6,72% | 6,91% | 11,24% | 19,57% | 12,97% | 9 49% |

| NVME RAID-0 | 54 45% | 72,75% | 83,56% | 81,83% | 60,73% | 32 43% |

| Nvme | 53,20% | 73,91% | 76 44% | 61,98% | 50,27% | 27,10% |

| Sas raid-0 iodepth = 32 | -0,23% | 0,38% | 20,77% | 18,22% | 15,83% | 19 05% |

| Sas hdd iodepth = 32 | 2,17% | -9,64% | 4,78% | 4,98% | 2,51% | 2,56% |

| Nvme raid-0 iodepth = 32 | 21,03% | 37,76% | 21,16% | 12,26% | 13,00% | 13,06% |

| Nvme iodepth = 32 | 22,75% | 8,13% | 5,57% | 2 78% | 4,58% | 3,51% |

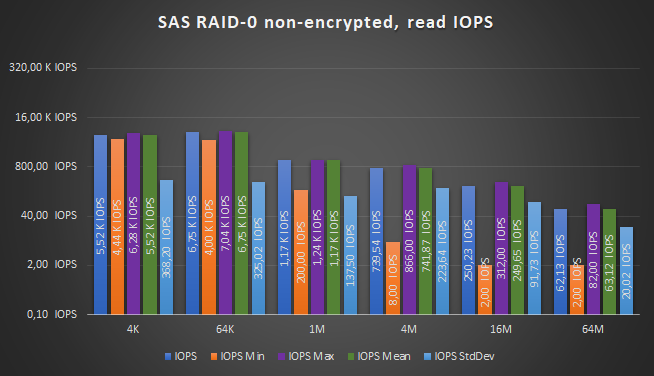

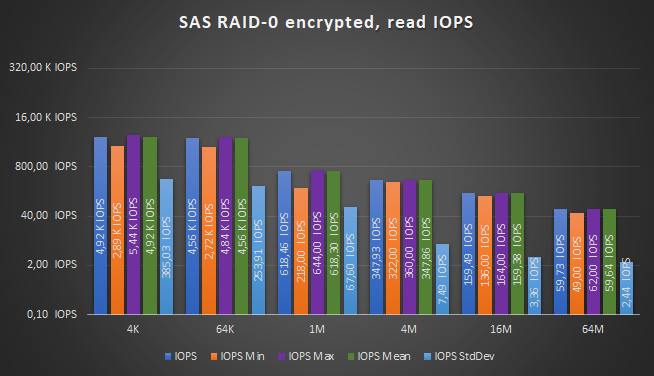

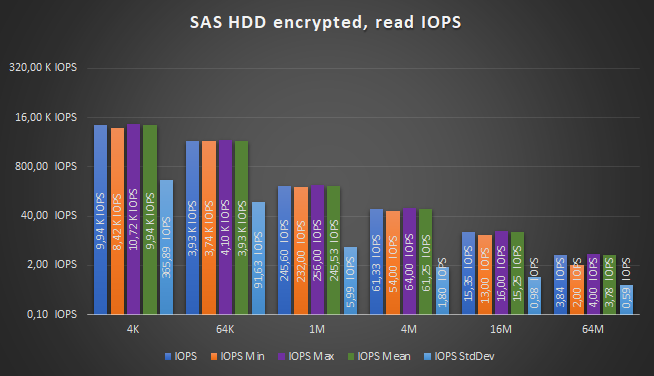

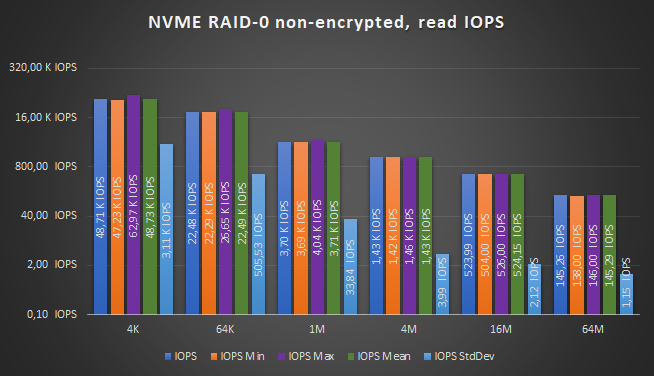

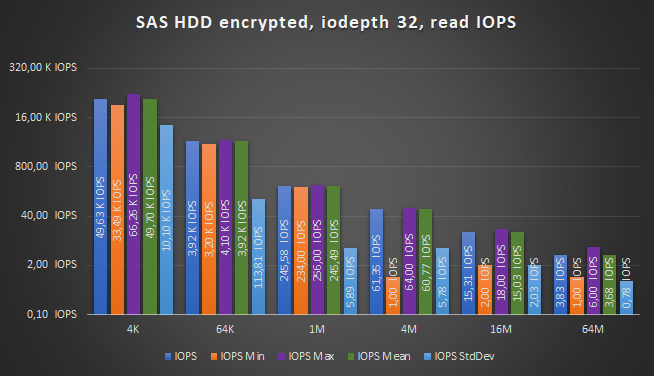

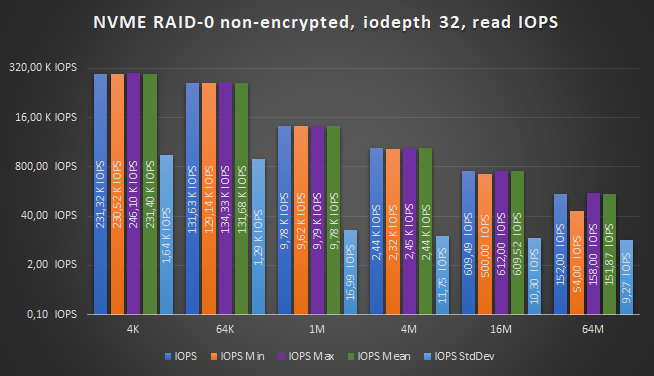

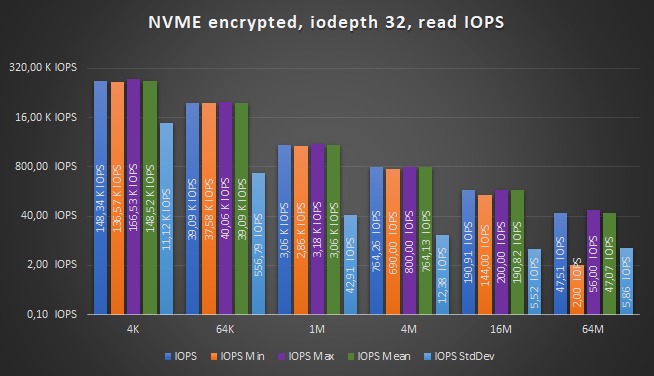

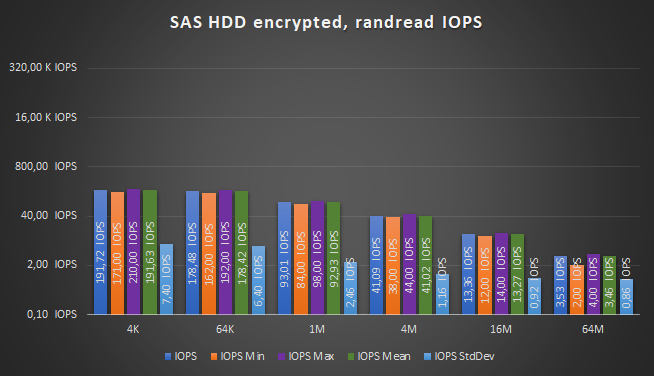

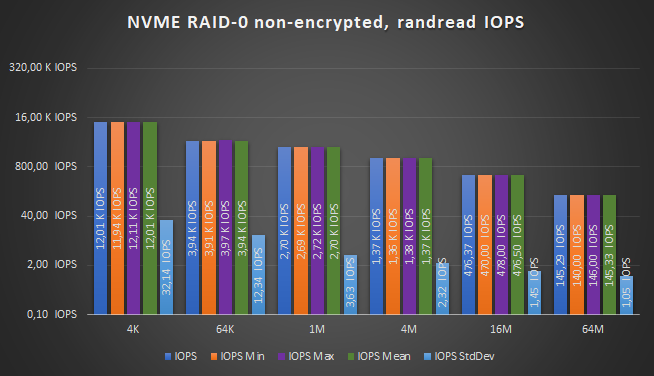

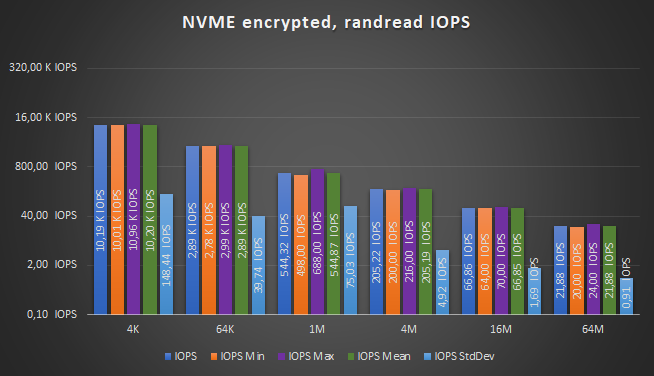

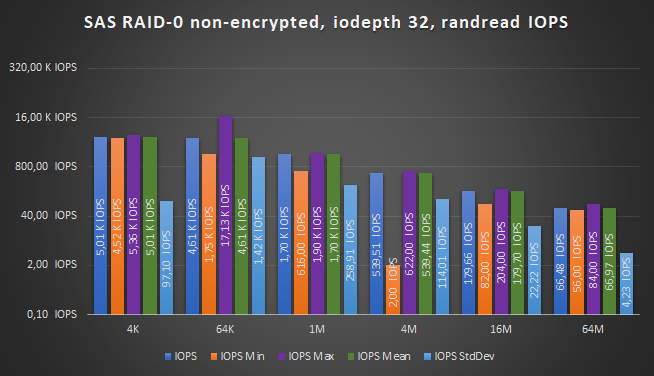

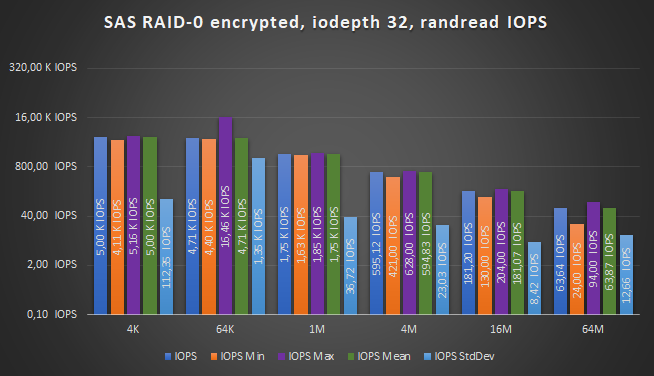

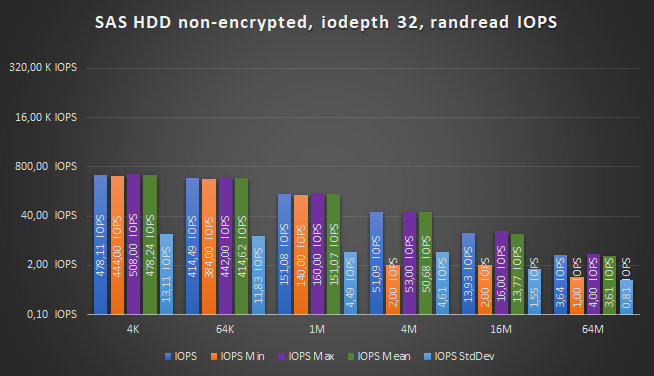

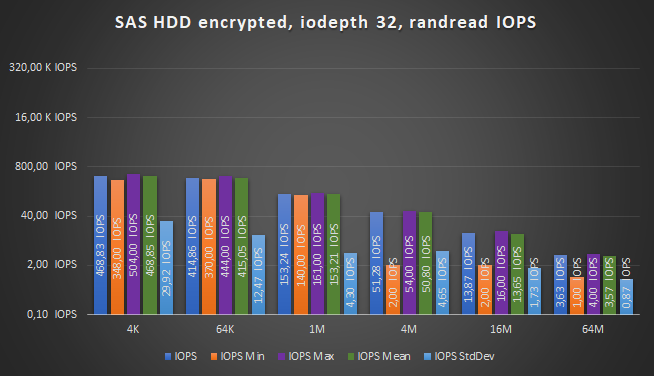

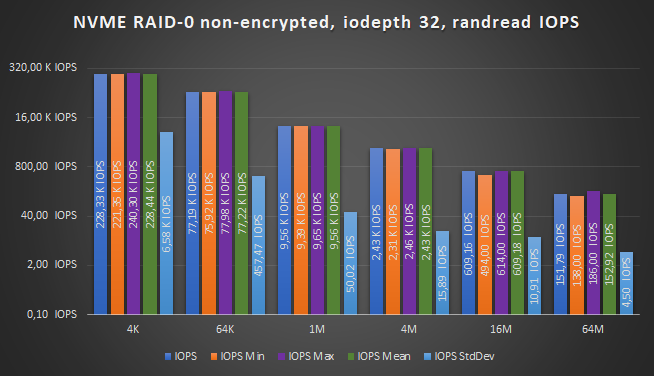

Comparaison de lecture IOPS

Précédent Suivant

ATTENTION: Les échelles sont logarithmiques!

Pertes de performances lire IOPS

| Appareil | 4 kib% perte | 64 pertes de kib% | 1 perte MIB% | 4 MIB% Perte | 16 perdus MIB% | 64 pertes MIB% |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 10,82% | 32 48% | 47,36% | 52,95% | 36,26% | 3,86% |

| HDD SAS | 23,86% | -0,06% | -0,02% | 0,01% | -0,05% | -0,08% |

| NVME RAID-0 | 45,53% | 70,13% | 77 05% | 80,61% | 67,65% | 55,88% |

| Nvme | 44 42% | 71,76% | 67 46% | 70,75% | 63,21% | 53,24% |

| Sas raid-0 iodepth = 32 | 6,81% | 13,71% | 4,92% | 2,66% | 9,81% | 23,52% |

| Sas hdd iodepth = 32 | 14,75% | -0,65% | -0,03% | -0,03% | 0,21% | 0,13% |

| Nvme raid-0 iodepth = 32 | 40,99% | 60,02% | 51,61% | 49,68% | 48,62% | 48,62% |

| Nvme iodepth = 32 | 40,64% | 21,57% | 1,89% | 1,89% | 1,98% | 2 43% |

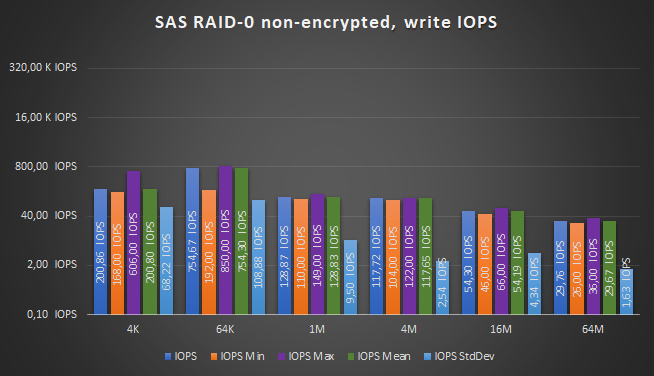

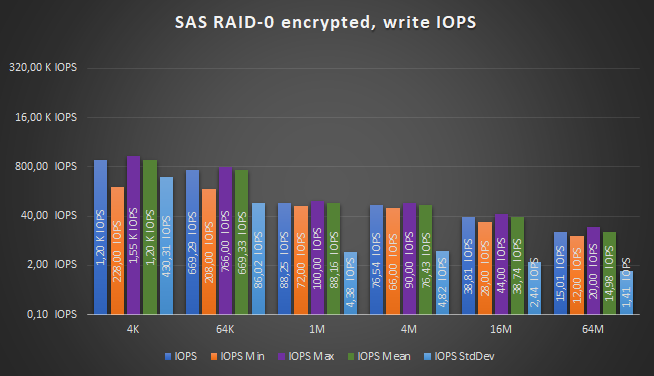

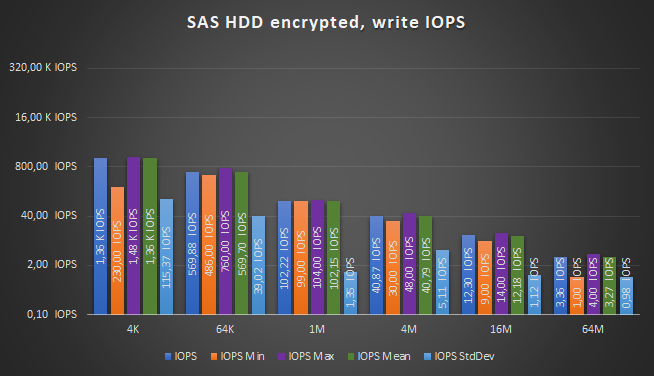

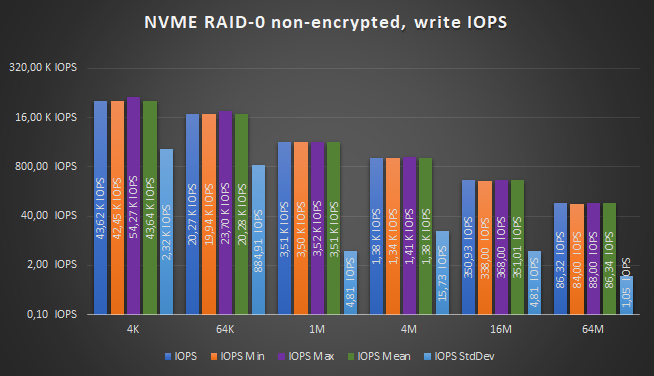

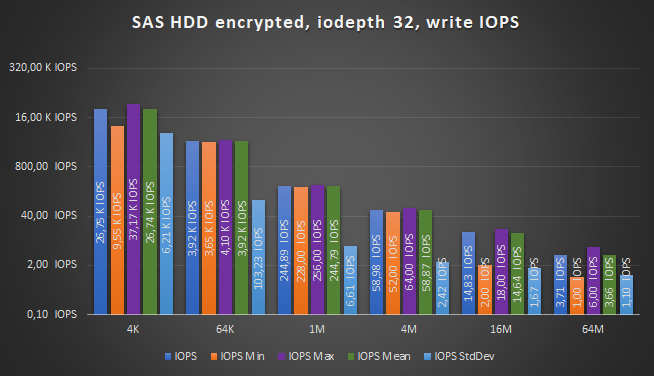

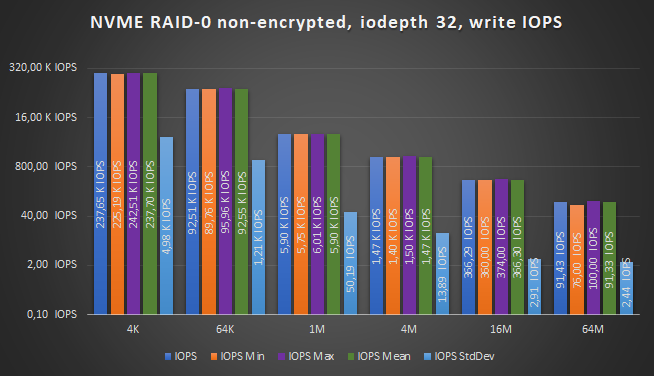

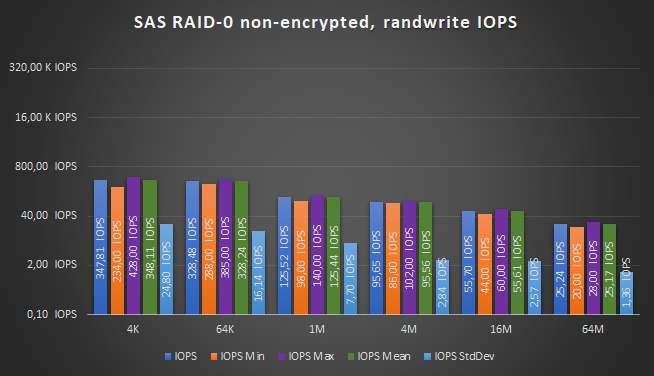

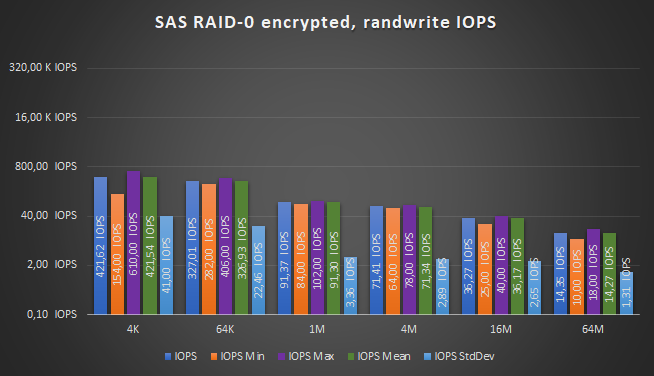

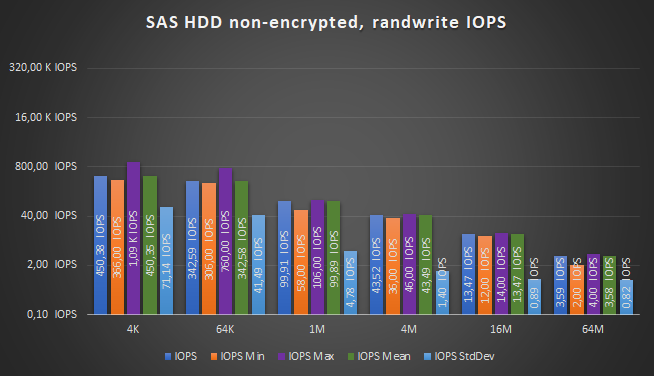

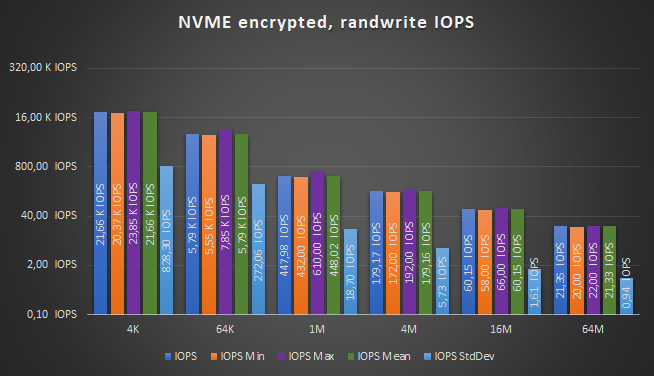

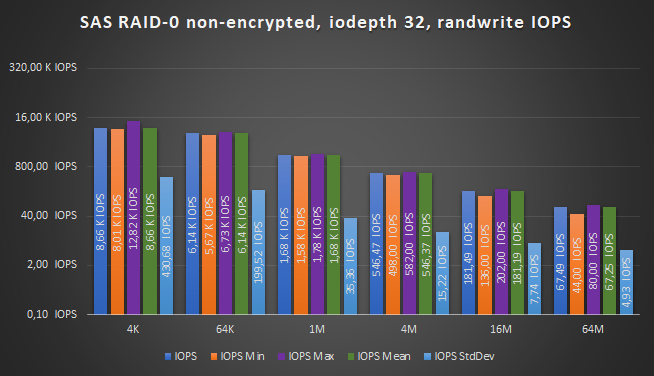

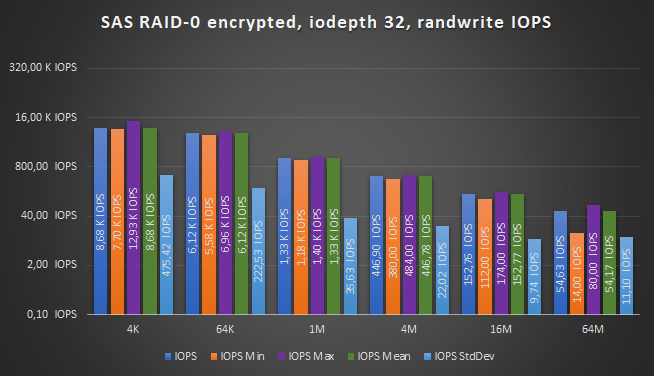

Comparaison d’écriture IOPS

Précédent Suivant

ATTENTION: Les échelles sont logarithmiques!

Pertes de performances Écrivez IOPS

| Appareil | 4 kib% perte | 64 pertes de kib% | 1 perte MIB% | 4 MIB% Perte | 16 perdus MIB% | 64 pertes MIB% |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -499,50% | 11,31% | 31,52% | 34,98% | 28,53% | 49,55% |

| HDD SAS | -59,93% | -1,32% | 0,05% | 10 11% | 12,43% | 10,18% |

| NVME RAID-0 | 51 45% | 71,81% | 82,63% | 82,36% | 69 05% | 44,83% |

| Nvme | 56 11% | 70,36% | 76,52% | 66,25% | 47,66% | 27,29% |

| Sas raid-0 iodepth = 32 | -96,72% | 6,58% | 74,51% | 78,72% | 55,36% | 28,17% |

| Sas hdd iodepth = 32 | 21 05% | 0,04% | 0,10% | 2 43% | 1,13% | 0,59% |

| Nvme raid-0 iodepth = 32 | 28,16% | 45,96% | 24,97% | 15,79% | 14,24% | 14,08% |

| Nvme iodepth = 32 | 25,36% | 5,14% | 0,10% | 0,28% | 1,34% | 1,09% |

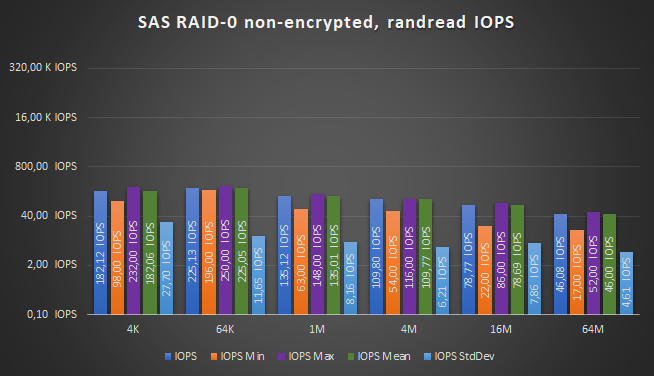

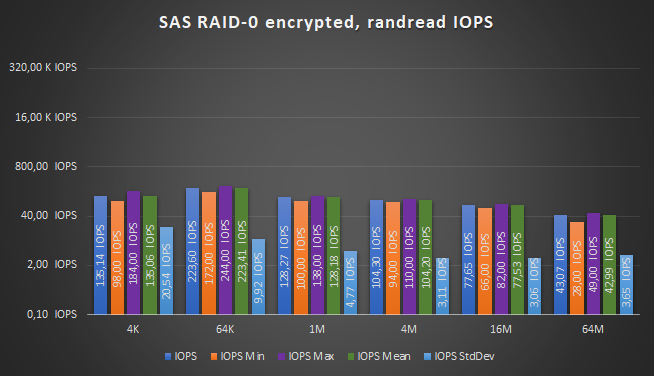

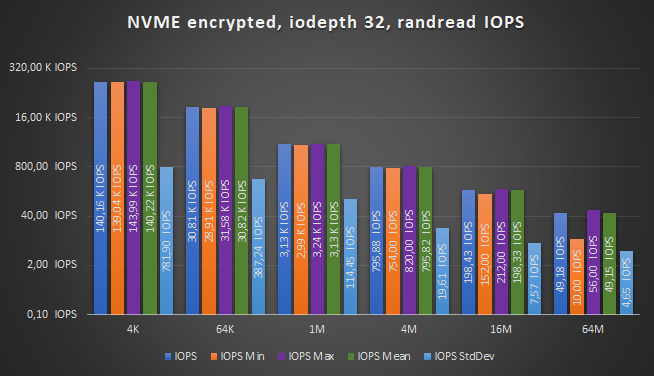

Comparaison des IOPS de lecture aléatoire

Précédent Suivant

ATTENTION: Les échelles sont logarithmiques!

Pertes de performance Read IOPS

| Appareil | 4 kib% perte | 64 pertes de kib% | 1 perte MIB% | 4 MIB% Perte | 16 perdus MIB% | 64 pertes MIB% |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 25,82% | 0,68% | 5,07% | 5,01% | 1 41% | 6,52% |

| HDD SAS | -0,13% | 1,14% | 8,37% | 6 49% | 2,09% | 2,27% |

| NVME RAID-0 | 16,07% | 28,12% | 75,55% | 79,59% | 68,01% | 57,02% |

| Nvme | 17,70% | 17,95% | 74,13% | 70,29% | 65,40% | 55,81% |

| Sas raid-0 iodepth = 32 | 0,30% | -2,29% | -3,12% | -10,31% | -0,86% | 4,27% |

| Sas hdd iodepth = 32 | 1,94% | -0,09% | -1 43% | -0,37% | 0,41% | 0,33% |

| Nvme raid-0 iodepth = 32 | 39,76% | 50,71% | 50,76% | 48,91% | 48,58% | 48 48% |

| Nvme iodepth = 32 | 44,52% | 13,26% | 2,84% | 2,23% | 2 38% | 3 05% |

Comparaison des IOPS d’écriture aléatoires

Précédent Suivant

ATTENTION: Les échelles sont logarithmiques!

Pertes pertes aléat IOPS

| Appareil | 4 kib% perte | 64 pertes de kib% | 1 perte MIB% | 4 MIB% Perte | 16 perdus MIB% | 64 pertes MIB% |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -21,21% | 0,45% | 27,20% | 25,34% | 34,89% | 43,14% |

| HDD SAS | -6,72% | 6,91% | 11,24% | 19,57% | 12,97% | 9 49% |

| NVME RAID-0 | 54 45% | 72,75% | 83,56% | 81,83% | 60,73% | 32 43% |

| Nvme | 53,20% | 73,91% | 76 44% | 61,98% | 50,27% | 27,10% |

| Sas raid-0 iodepth = 32 | -0,23% | 0,38% | 20,77% | 18,22% | 15,83% | 19 05% |

| Sas hdd iodepth = 32 | 2,17% | -9,64% | 4,78% | 4,98% | 2,51% | 2,56% |

| Nvme raid-0 iodepth = 32 | 21,03% | 37,76% | 21,16% | 12,26% | 13,00% | 13,06% |

| Nvme iodepth = 32 | 22,75% | 8,13% | 5,57% | 2 78% | 4,58% | 3,51% |

Conclusion

Bien que les CPU modernes fournissent une accélération AES grâce à des instructions AES-NI, la pénalité de performance globale, en particulier lorsque l’utilisation des lecteurs NVME est trop grande pour recommander de le faire allumer partout.

Les lecteurs d’auto-chiffrement fonctionnent techniquement, mais l’outillage qui les entoure est encore à ses balbutiements et, pourtant, ne convient pas à une utilisation dans un environnement DC jusqu’à ce que les fabricants de serveurs intègrent les options nécessaires dans leur firmware et les outils de gestion des SED sous Linux améliorent considérablement la documentation et la convivialité de l’utilisateur.

Les SED souffrent également dans l’aspect de devoir avoir confiance que le fabricant de lecteur a mis en œuvre correctement la cryptographie et n’a pas fait’t ajouter des délais. L’histoire récente a montré que ce n’est pas’t toujours le cas en tant que SSD (quoique de qualité consommatrice)’T crypter les données et même permettre l’accès sans connaître la phrase secrète.

(C’était un problème avec E.g. Microsoft’S Bitlocker s’appuyant sur le lecteur pour effectuer la cryptographie et Afaik a ensuite été fixé par Microsoft.)

Les accélérateurs de crypto pourraient être une solution ici, mais elle’D SOYEZ COMME DE VOIR que la technologie intégrée dans les serveurs directement car la cryptographie est de nos jours est un incontournable.

Merci d’avoir lu cet article de blog!

A propos de l’auteur

Paul-Philipp Kuschy

Ingénieur senior DevOps – Ceph et OpenStack @ Osism GmbH

Paul est un ingénieur senior DevOps spécialisé dans les solutions de stockage définies par logiciel en mettant principalement sur Ceph et ZFS. Après avoir travaillé en tant que gestionnaire de systèmes et développeur de logiciels dans une petite entreprise axé sur la production de médias numériques et de médias, il a travaillé en tant qu’ingénieur de systèmes pour les FAI comme Strato AG et Noris Network AG. Lorsqu’il ne travaille pas sur les solutions de cluster Ceph, OpenStack et HPC, il passe son temps libre à jouer de la guitare, à affiner ses compétences d’enregistrement audio et à mixer, à concevoir des émissions de lumière pour des groupes et / ou des événements, en travaillant comme gaffer pour des tournages vidéo et photo et bricolant avec toutes sortes d’électronique.

Comment équilibrez-vous les performances et la sécurité du chiffrement dans la gestion des incidents?

Полззйтесь знанияousse сообщества. Ээсерты добавляют важные сведения В ээ к коллективнюю стаю, созданнюю с инолловаAS. Вы можете делать то же самое.

Это статья нового типа – при ее соззании ы исолзовали исанственillage. А ээсерты уллчшают ее, делblie своries.

Еслèe Вы хотите внести свой В leклаours, заdue зрсите приглашение, отететE comme оаю каjour понравивиетère иааю как понравив аа °oin отаакаравoration. Подробнее

Dernière mise à jour sur 27 av. 2023 г.

Le chiffrement est un outil essentiel pour protéger les données sensibles et empêcher un accès non autorisé pendant la manipulation des incidents. Cependant, le cryptage est également livré avec un compromis: il peut affecter les performances et la vitesse de vos systèmes et réseaux. Comment équilibrez-vous les performances et la sécurité du chiffrement dans la gestion des incidents? Voici quelques conseils et meilleures pratiques pour vous aider à optimiser votre stratégie de chiffrement sans compromettre vos objectifs de sécurité.

Помогите друии, расказав подробнее (не мене 125 символов) отена

Добавить сохранить

Choisissez la bonne méthode de chiffrement

Il existe différents types de méthodes de chiffrement, telles que symétrique, asymétrique et hybride, qui ont des avantages et des inconvénients différents en termes de performance et de sécurité. Le chiffrement symétrique utilise la même clé pour crypter et déchiffrer les données, ce qui le rend plus rapide et plus simple, mais nécessite également une gestion et une distribution de clés sécurisées. Le cryptage asymétrique utilise différentes clés pour le cryptage et le déchiffrement, ce qui le rend plus sécurisé et évolutif, mais aussi plus lent et plus complexe. Le cryptage hybride combine les deux méthodes, en utilisant un chiffrement asymétrique pour l’échange de clés et le chiffrement symétrique pour le chiffrement des données, qui offre un équilibre de performances et de sécurité, mais ajoute également plus de frais généraux et de complexité. Selon votre scénario de gestion des incidents, vous devez choisir la méthode de chiffrement qui convient le mieux à vos besoins et contraintes.

Помогите друии, расказав подробнее (не мене 125 символов) отена

Добавить сохранить

Ajuster le niveau de chiffrement

Un autre facteur qui affecte les performances et la sécurité du chiffrement est le niveau de chiffrement, qui fait référence à la force et à la complexité de l’algorithme de chiffrement et de la clé. Plus le niveau de chiffrement est élevé, plus le chiffrement est sécurisé, mais plus les ressources de calcul et le temps nécessitent. Plus le niveau de cryptage est bas, plus le cryptage est rapide, mais aussi plus il est vulnérable aux attaques. Par conséquent, vous devez ajuster le niveau de chiffrement en fonction de la sensibilité et de l’importance des données que vous chiffrez et des risques et menaces potentielles auxquelles vous êtes confronté. Par exemple, vous pouvez utiliser un niveau de chiffrement plus élevé pour des données contenant des informations personnelles ou confidentielles, et un niveau de chiffrement inférieur pour les données moins critiques ou temporaires.

Помогите друии, расказав подробнее (не мене 125 символов) отена

Добавить сохранить

Utiliser l’accélération matérielle

Une façon d’améliorer les performances et la sécurité du chiffrement consiste à utiliser l’accélération matérielle, ce qui signifie utiliser des dispositifs ou des composants matériels dédiés pour effectuer des tâches de chiffrement au lieu de s’appuyer sur des logiciels ou des processeurs à usage général. L’accélération matérielle peut fournir un chiffrement plus rapide et plus efficace, ainsi que réduire la charge et les frais généraux sur vos systèmes et réseaux. L’accélération matérielle peut également améliorer la sécurité de votre chiffrement, car elle peut empêcher ou atténuer certaines attaques qui exploitent les vulnérabilités logicielles ou les fuites de mémoire. Cependant, l’accélération matérielle présente également certains inconvénients, tels que des coûts plus élevés, des problèmes de compatibilité et des défis de maintenance. Par conséquent, vous devez peser les avantages et les coûts de l’utilisation d’accélération matérielle pour vos besoins de cryptage.

Помогите друии, расказав подробнее (не мене 125 символов) отена

Добавить сохранить

Surveillez et testez votre chiffrement

Enfin, vous devez surveiller et tester vos performances de chiffrement et votre sécurité régulièrement et en continu, dans le cadre de votre processus de traitement des incidents. La surveillance et les tests peuvent vous aider à identifier et résoudre tous les problèmes ou problèmes qui peuvent affecter votre chiffrement, tels que les erreurs, les échecs, les goulots d’étranglement ou les brèches. La surveillance et les tests peuvent également vous aider à évaluer et à améliorer votre stratégie de chiffrement, car vous pouvez mesurer et comparer les résultats et les résultats de vos méthodes, niveaux et appareils de chiffrement. Vous pouvez utiliser divers outils et techniques pour surveiller et tester votre chiffrement, tels que les journaux, les mesures, les repères, les audits ou les simulations. Vous devez également suivre les meilleures pratiques et normes pour la surveillance et les tests du chiffrement, tels que l’utilisation de protocoles sécurisés, la vérification de l’intégrité et de l’authenticité des données, et de la déclaration et de la documentation des résultats et des actions.

Помогите друии, расказав подробнее (не мене 125 символов) отена

Добавить сохранить

Ici’s quoi d’autre considérer

Ceci est un espace pour partager des exemples, des histoires ou des idées qui’t s’adapter dans l’une des sections précédentes. Que souhaitez-vous ajouter d’autre?

Le chiffrement réduit-il les performances?

Vous pouvez crypter la base de données pour augmenter la sécurité des informations stockées dans Ultalite. Cependant, vous devez noter qu’il y a une augmentation des frais généraux entre 5 et 10%, ce qui a entraîné une diminution des performances. L’effet exact sur les performances dépend de la taille de votre cache. Si votre cache est trop petite, le cryptage peut ajouter des frais généraux significatifs. Cependant, si votre cache est suffisamment grand, vous ne verrez peut-être aucune différence du tout. Pour déterminer la taille optimale du cache pour votre scénario, vous pouvez représenter graphiquement les performances de la base de données avec des tests de référence.

Stressant le cache

Vous pouvez comparer les tailles de cache de comptation de santé et surveiller les performances pour changer brusquement. Votre cache doit être suffisamment grande pour avoir un bon ensemble de pages de travail. Considérez les idées suivantes pour vous aider à souligner le cache:

- Créez plusieurs index sur la table et ajoutez des clés étrangères.

- Insérer des lignes au hasard (autre chose que l’ordre d’index).

- Créer de grandes lignes, au moins 25% de la taille de la page de base de données.

- Définissez le hachage d’index sur autre chose que 0. Cette taille accrue augmente également les accès à la page nécessaires.

- Démarrer les performances graphiques en fonction de la plus petite taille de cache. Par exemple, 256 Ko sur Windows NT (le plus petit cache autorisé pour cette plate-forme) ou 64 Ko sur toutes les autres plateformes.

Si vous constatez que l’augmentation du cache n’améliore pas les performances d’une base de données cryptée, envisagez d’observer les données plutôt que de les chiffrer. L’obscurcissement peut produire de meilleures performances tout en offrant des avantages de sécurité; L’algorithme d’obscurcissement utilise moins de code par rapport au chiffrement fort et effectue moins de calculs. Les performances de chiffrement simples ne doivent être que marginalement plus lentes que du tout le cryptage. Cependant, vos exigences de sécurité doivent finalement dicter si vous choisissez d’utiliser un chiffrement fort ou non.

Voir également

- Performances et optimisation ultralites

- Paramètre de création ultralite page_size

- Paramètre de création de FIPS ultralite

- Paramètre de connexion ultralite cache_size

- Instruction UltraLite Create Index

| Discutez de cette page dans DocCommentXchange. Envoyez des commentaires sur cette page à l’aide de l’e-mail. | Copyright © 2009, Ianywhere Solutions, Inc. – SQL n’importe où 11.0.1 |

Le chiffrement Bitlocker a-t-il un impact sur vos performances de disque?

Les gens ont tendance à sécuriser leur partition de disque en utilisant BitLocker: il est également inutile même si d’autres créent un disque de démarrage pour entrer dans l’environnement Windows PE pour accéder à votre ordinateur. Cependant, quelqu’un doute que le Bitlocker Impact Computer Disk Performance. Donc, je vais tester la vitesse d’écriture et de lecture dans différentes méthodes de chiffrement.

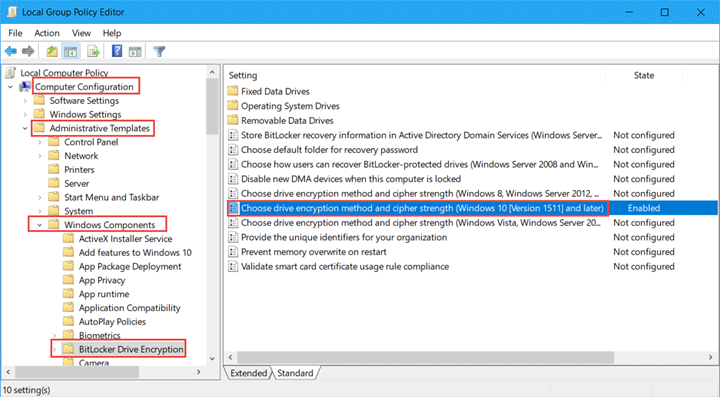

Différent du passé, Microsoft utilise l’algorithme de crypte XTS-AES après avoir lancé Windows 10 Th2. Il existe quatre méthodes de chiffrement au total:

- 1. XTS-AES 128-bits (par défaut);

- 2. XTS-AES 256 bits;

- 3. AES-CBC 128-bits;

- 4. AES-CBC 256 bits.

Plus la clé secrète est plus longue, plus elle est en sécurité, plus il est difficile d’attaquer. Cependant, vous prendrez plus de temps pour crypter ou décrypter les données si la clé secrète est plus longue. Par défaut, vous pouvez modifier la méthode du cryptage Bitlocker via l’expansion La configuration d’un ordinateur > Modèles d’administration Composants Windows Cryptage de lecteur bitlocker. Dans le panneau de droite, double-cliquez sur “Choisissez la méthode de chiffrement du lecteur et la résistance du chiffrement“Et trouvez correctement via une explication du support derrière. Ainsi, vous pouvez vous référer pour expliquer les informations pour une utilisation et des instructions spécifiques.

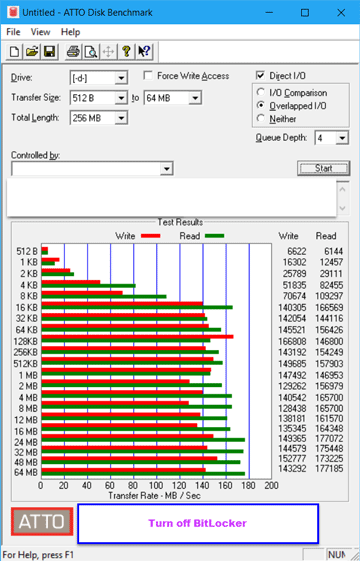

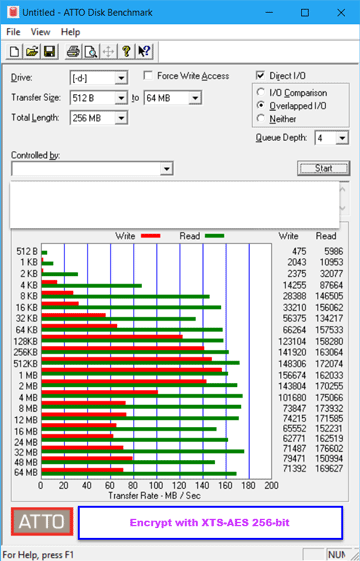

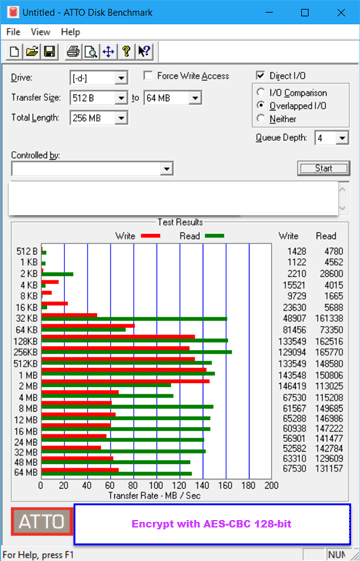

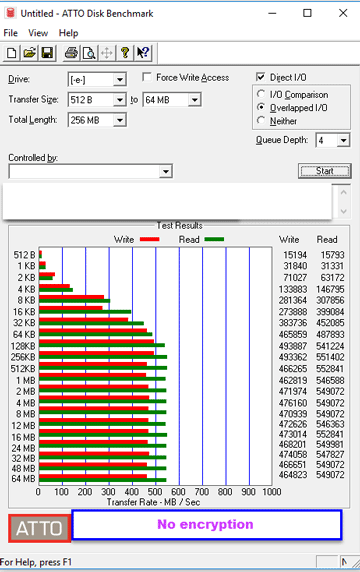

Test 1

Environnement de test

Vous pouvez utiliser un mot de passe ou une carte à puce pour déverrouiller BitLocker dans Windows 10. Je décide d’utiliser un mot de passe pour crypter le disque D. Outil de test: J’utilise ATO Disk Benchmark pour tester mon disque D, car il n’y a pas d’applications installées sur ce disque et il n’y aura aucune opération de lecture ou d’écriture lors des tests.

HDD: Seagate Barracuda avec une capacité de 1 To et 7200 tr / min, le type spécifique est ST1000DM010, 64 Mo de cache.

Processeur: Intel Pentium CPU G4400, cache de 3 Mo à double cœur à double file.3 GHz. La spécification du CPU répertorie la technologie qui prend en charge les nouvelles instructions AES.

Système Windows: Windows 10 Enterprise, 64 bits, 1709 version.

Résultat des tests

J’utilise respectivement le taux de transfert dans différentes méthodes de crypte et la résistance du chiffre pour comparer le taux de transfert sans cryptage.

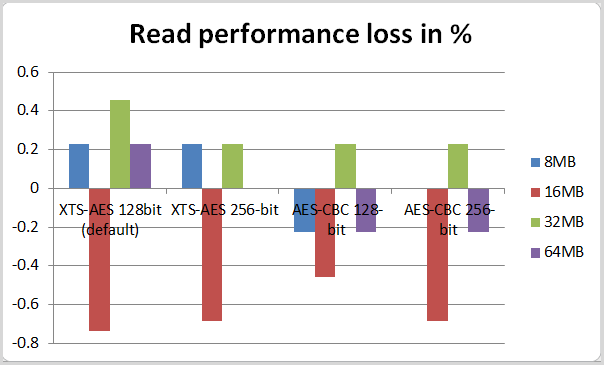

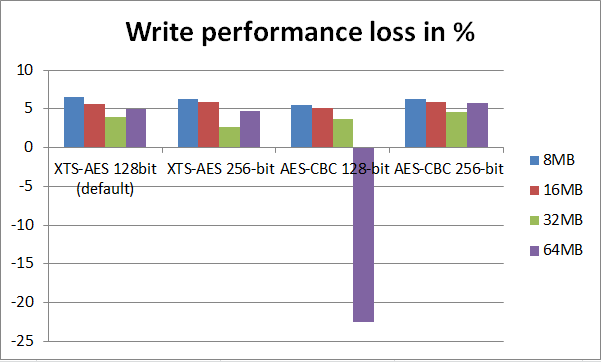

Ainsi, selon la comparaison ci-dessus, nous pouvons constater que l’utilisation du chiffrement Bitlocker a peu d’influence sur le taux de lecture tandis que le taux d’écriture a une différence évidente. Base sur mon habitude d’utilisation, j’utilise les données de lecture et d’écriture de 8 Mo, 16 Mo et 64 Mo pour faire une comparaison simple.

1. Performance de lecture / écriture

2. Lire / écrire des performances

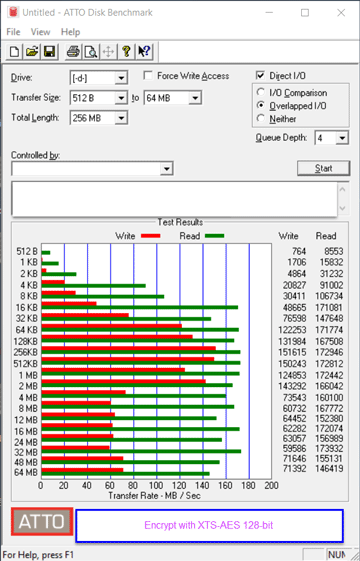

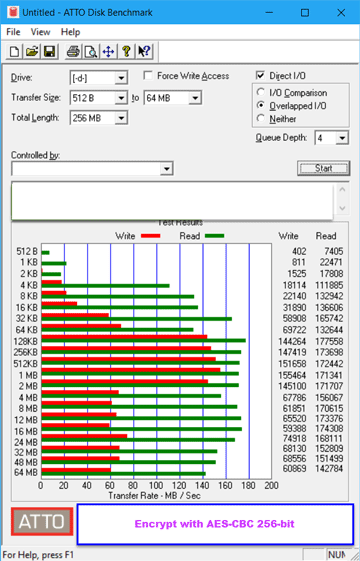

Test 2

Environnement d’essai

Outil de test: J’utilise Benchmark Atto Disk pour tester mon disque cette fois.

SSD: Toshiba Q200EX, avec une capacité de stockage de 240 g, port SATA3.

Processeur: Intel Core i5-2430m CPU Fréquence 2.40 GHz, la plus grande fréquence turbo est 3.0g, cache à quatre mb à deux noirs, 3 Mo.

Système Windows: Système d’exploitation Windows 10 Enterprise 64 bits, version 1703.

Résultat des tests

Nous devons comparer les performances avec différentes méthodes de chiffrement et les forces de chiffrement.

Utilisez maintenant les données de lecture et d’écriture de 8 Mo, 16 Mo et 64 Mo pour faire une comparaison simple.

1. Performance de lecture / écriture

2. Lire / écrire des performances

Conclusion

À partir des données du test 1, nous pouvons voir que le chiffrement Bitlocker a un impact sur la perte de 50% à 62% sur les performances de l’écriture dans l’ordinateur de bureau. Cependant, pour lire les performances, l’impact du cryptage Bitlocker peut être ignoré.

Dans le test 2, les performances de lecture perdent à moins de 1% tandis que les performances d’écriture perdent environ 5% (sauf le bloc de 64 Mo dans le cryptage AES-CBC 128 bits est anormal, peut-être en raison d’un autre facteur d’environnement qui l’a impact). En application générale, ils ont plus de fonctionnement de lecture et moins de fonctionnement d’écriture. Dans l’ensemble, compte tenu de l’aspect pratique du cryptage Bitlocker, son impact global sur la performance est négligeable.

Articles Liés:

- Comment résoudre les problèmes de compatibilité d’un pilote graphique

- Explication détaillée de la fonction de mot de passe HDD

- Que devez-vous savoir avant d’assembler un ordinateur

- Installer des programmes sans droits d’administration dans l’ordinateur Windows

Isunshare se consacre à fournir le meilleur service pour les utilisateurs de Windows, Mac et Android qui sont en demande de récupération de mot de passe et de récupération des données.