Le pare-feu offre-t-il une sécurité à 100%?

Votre pare-feu est-il une première ligne de défense digne pour votre réseau

Vous pourrez configurer et gérer vos alertes et notifications d’alerte à l’intérieur du tableau de bord logiciel du pare-feu. En règle générale, la plupart des pare-feu matériels peuvent être configurés pour envoyer des notifications par e-mail ou SMS.

Sécurité du pare-feu: comment protéger votre réseau contre le piratage du pare-feu

Les mesures de sécurité du pare-feu sont l’un des outils de cyber-protection les plus fondamentaux que les organisations de toutes tailles utilisent pour prévenir les violations de données et le piratage. Les pare-feu de sécurité réseau filtrent le trafic entrant pour empêcher le téléchargement de fichiers malveillants et empêcher les attaquants d’accéder aux systèmes sensibles.

Il existe de nombreux types de pare-feu utilisés dans les architectures de sécurité modernes. Malheureusement, les cybercriminels ont beaucoup d’expérience dans les contournement également. De nombreux assaillants savent comment briser un pare-feu – et certaines menaces d’initiés peuvent les contourner entièrement.

Comment les pare-feu sont-ils utiles pour assurer la sécurité du réseau?

Comme mentionné précédemment, les pare-feu de sécurité du réseau sont utiles comme une sorte de filtre pour le trafic réseau entrant. Ces pare-feu sont assis sur le périmètre de votre réseau, scannant des paquets de données entrants pour des problèmes potentiels qui pourraient indiquer une cyber-menace. La manière spécifique dont ces pare-feu recherchent des paquets de données malveillants varient en fonction du type du pare-feu.

Par exemple, un simple pare-feu à filtrage des paquets pourrait simplement vérifier les métadonnées de base de destination / origine pour un paquet entrant sans regarder le contenu du paquet. Pendant ce temps, les pare-feu de passerelle au niveau du circuit peuvent vérifier les protocoles de poignée du paquet (encore une fois, sans inspecter les données réelles dans le paquet). Les pare-feu d’inspection de la couche profonde consultent le contenu du paquet de données pour vérifier les logiciels malveillants et d’autres problèmes, ce qui est préférable pour trouver des logiciels malveillants, mais a un tirage plus élevé à des ressources pour correspondre.

Lorsqu’il est installé comme filtre de périmètre sur le réseau, les outils de sécurité du pare-feu de tous types peuvent être déterminants pour empêcher les tentatives d’intrusion décontractées de réussir. Lorsqu’il est installé sur des points de terminaison de sécurité du réseau individuel, les pare-feu peuvent créer une solide segmentation interne qui aide à ralentir les attaquants qui sont déjà sur le réseau (comme lorsque les attaques d’initiés se produisent).

Que protègent les outils de sécurité du pare-feu contre?

Différents types de pare-feu offriront une protection contre différentes choses. Certaines des choses auxquelles les outils de sécurité du pare-feu peuvent protéger comprennent:

- Insertion de logiciels malveillants: Les pare-feu d’inspection des paquets profonds peuvent être extrêmement utiles pour identifier et arrêter les tentatives d’installation de logiciels malveillants de sources extérieures.

Il est important de noter que ce ne sont que quelques exemples des types de menaces que les pare-feu de sécurité du réseau peuvent aider à prévenir. Cependant, chacun de ces cas d’utilisation nécessite un type spécifique de configuration de pare-feu – et aucun n’est à l’abri des techniques de contournement de pare-feu.

Que ne peut-il pas protéger un pare-feu contre?

Bien que utile comme mesure de cybersécurité de base, les outils de sécurité du pare-feu de réseau ne peuvent pas tout arrêter. En fait, les attaquants ont passé des années à trouver des moyens de contourner le réseau et les pare-feu basés sur les appareils en utilisant des tactiques ou des exploits intelligents.

Quelques exemples de choses contre lesquelles les pare-feu ne peuvent pas protéger (au moins pas à 100%) incluent:

- Attaques de phishing: La plupart des organisations sont vulnérables aux attaques de phishing, où les cybercriminels utilisent des e-mails ou des médias sociaux pour inciter les gens à télécharger des logiciels malveillants, à approuver les fausses factures ou à renoncer à des données sensibles.

- Utilisation malveillante des comptes / appareils autorisés: Les pare-feu ne sont souvent pas conçus pour se prémunir contre quelqu’un utilisant un compte utilisateur légitime et / ou un appareil d’accès pré-enregistré de manière malveillante.

- Attaques de déni de service distribué (DDOS): Les mesures de sécurité du pare-feu ne peuvent faire que beaucoup face à une attaque DDOS conçue pour surcharger leurs capacités.

- Exploits / vulnérabilités inconnues: Les exploits et les vulnérabilités précédemment inconnues dans le pare-feu ou les actifs du réseau qu’il protège peut être utilisé par les attaquants pour violer le réseau.

- Accès physique direct: Si un cybercrimiral peut accéder physiquement à un ordinateur, un serveur ou un lecteur de stockage de données, aucune quantité de solutions de pare-feu de sécurité du réseau ne sera suffisante pour protéger les informations.

Donc, pour répondre à la question: “Les pare-feu peuvent être piratés?” la reponse courte est oui.”Malheureusement, il y a des cybercriminels qui savent pirater un pare-feu ou le contourner entièrement pour atteindre leurs objectifs.

Comment se protéger contre les attaques de contournement du pare-feu

Bien qu’il existe de nombreuses mesures que vous pouvez prendre pour améliorer la sécurité de votre réseau, voici quelques étapes clés que vous pouvez suivre pour protéger contre les attaques de contournement du pare-feu:

- Mettez régulièrement à jour votre logiciel de pare-feu pour vous assurer qu’il dispose des derniers correctifs de sécurité pour corriger les vulnérabilités connues.

- Activer l’exploitation forestière et la surveillance sur votre pare-feu pour détecter toute tentative d’accès non autorisée ou activité inhabituelle.

- Implémentez des mots de passe solides et complexes pour vos comptes d’administration de pare-feu afin d’éviter l’accès non autorisé.

- Utilisez l’authentification multi-facteurs pour ajouter une couche supplémentaire de sécurité à votre pare-feu.

- Envisagez d’utiliser un pare-feu de nouvelle génération qui combine des capacités traditionnelles de pare-feu avec des fonctionnalités avancées telles que la détection et la prévention des intrusions, l’inspection profonde des paquets et le filtrage au niveau de l’application.

- Évaluez et mettez régulièrement à mettre à jour vos règles de pare-feu pour s’assurer qu’ils s’alignent avec les exigences de sécurité de votre organisation.

- Cryptez votre trafic réseau à l’aide de VPN pour protéger les données transmises sur des réseaux non fiables.

- Former vos employés sur les meilleures pratiques de cybersécurité, y compris comment identifier et signaler les tentatives de phishing.

- Implémentez la segmentation du réseau pour limiter l’impact d’une violation potentielle et empêcher le mouvement latéral au sein de votre réseau.

- Sauvegardez régulièrement vos données importantes et testez le processus de restauration pour vous assurer que vous pouvez récupérer en cas de violation.

En suivant ces étapes et en restant vigilant, vous pouvez améliorer considérablement la résilience de votre réseau contre les attaques de contournement du pare-feu.

Votre pare-feu est-il une première ligne de défense digne pour votre réseau

Vous pourrez configurer et gérer vos alertes et notifications d’alerte à l’intérieur du tableau de bord logiciel du pare-feu. En règle générale, la plupart des pare-feu matériels peuvent être configurés pour envoyer des notifications par e-mail ou SMS.

Sécurité du pare-feu: comment protéger votre réseau contre le piratage du pare-feu

Les mesures de sécurité du pare-feu sont l’un des outils de cyber-protection les plus fondamentaux que les organisations de toutes tailles utilisent pour prévenir les violations de données et le piratage. Les pare-feu de sécurité réseau filtrent le trafic entrant pour empêcher le téléchargement de fichiers malveillants et empêcher les attaquants d’accéder aux systèmes sensibles.

Il existe de nombreux types de pare-feu utilisés dans les architectures de sécurité modernes. Malheureusement, les cybercriminels ont beaucoup d’expérience dans les contournement également. De nombreux assaillants savent comment briser un pare-feu – et certaines menaces d’initiés peuvent les contourner entièrement.

Que sont les pare-feu utiles, s’ils peuvent être violés? Quand est’T pare-feu utile? Comment fonctionne le piratage du pare-feu? Plus important encore, que pouvez-vous faire pour protéger contre les pirates et les menaces qu’ils constituent pour votre réseau de pare-feu?

Comment les pare-feu sont-ils utiles pour assurer la sécurité du réseau?

Comme mentionné précédemment, les pare-feu de sécurité du réseau sont utiles comme une sorte de filtre pour le trafic réseau entrant. Ces pare-feu sont assis sur le périmètre de votre réseau, scannant des paquets de données entrants pour des problèmes potentiels qui pourraient indiquer une cyber-menace. La manière spécifique dont ces pare-feu recherchent des paquets de données malveillants varient en fonction du pare-feu’type s.

Par exemple, un simple pare-feu à filtrage des paquets pourrait simplement vérifier les métadonnées de base de destination / origine pour un paquet entrant sans regarder le paquet’S Contenu. Pendant ce temps, les pare-feu de passerelle au niveau du circuit peuvent vérifier le paquet’S protocoles de poignée de main (encore une fois, sans inspecter les données réelles dans le paquet). Les pare-feu d’inspection de la couche profonde consultent le contenu du paquet de données pour vérifier les logiciels malveillants et d’autres problèmes, ce qui est préférable pour trouver des logiciels malveillants, mais a un tirage plus élevé à des ressources pour correspondre.

Lorsqu’il est installé comme filtre de périmètre sur le réseau, les outils de sécurité du pare-feu de tous types peuvent être déterminants pour empêcher les tentatives d’intrusion décontractées de réussir. Lorsqu’il est installé sur des points de terminaison de sécurité du réseau individuel, les pare-feu peuvent créer une solide segmentation interne qui aide à ralentir les attaquants qui sont déjà sur le réseau (comme lorsque les attaques d’initiés se produisent).

Que protègent les outils de sécurité du pare-feu contre?

Différents types de pare-feu offriront une protection contre différentes choses. Certaines des choses auxquelles les outils de sécurité du pare-feu peuvent protéger comprennent:

Insertion de logiciels malveillants. Les pare-feu d’inspection des paquets profonds peuvent être extrêmement utiles pour identifier et arrêter les tentatives d’installation de logiciels malveillants de sources extérieures.

Il’est important de noter que ce ne sont que quelques exemples des types de menaces que les pare-feu de sécurité du réseau peuvent aider à prévenir. Cependant, chacun de ces cas d’utilisation nécessite un type spécifique de configuration de pare-feu – et aucun n’est à l’abri des techniques de contournement de pare-feu.

Ce qui peut’t un pare-feu protège contre?

Bien que utile comme mesure de cybersécurité de base, les outils de sécurité du pare-feu de réseau ne peuvent pas tout arrêter. En fait, les attaquants ont passé des années à trouver des moyens de contourner le réseau et les pare-feu basés sur les appareils en utilisant des tactiques ou des exploits intelligents.

Quelques exemples de choses que les pare-feu peuvent’t Protect contre (au moins, pas à 100%) incluent:

Attaques de phishing

Dans la plupart des organisations, les gens sont les liens les plus faibles de la chaîne de cybersécurité – et les cybercriminels le savent. Ainsi, ils lancent des attaques de phishing contre des personnes de votre réseau qui utilisent des e-mails ou des médias sociaux pour inciter les gens à télécharger des logiciels malveillants, à approuver les fausses factures ou à renoncer à des données sensibles.

Utilisation malveillante des comptes / appareils autorisés

La plupart des pare-feu sont configurés pour se défendre contre les menaces extérieures. Ainsi, ils sont souvent’T Prêt à se prémunir contre quelqu’un utilisant un compte d’utilisateur légitime et / ou un appareil d’accès pré-enregistré de manière malveillante. Les pare-feu internes peuvent aider à limiter cela, mais ils doivent être soigneusement configurés pour arrêter une utilisation malveillante tout en permettant à un trafic légitime de procéder sans entrave.

Attaques de déni de service distribué (DDOS)

Les attaques DDOS cherchent à submerger les défenses de cybersécurité via un poids du volume (ou en tirant parti de certains exploits pour surcharger les systèmes cibles). Alors que certains pare-feu peuvent baisser efficacement le trafic sans impact sur les performances du réseau, d’autres pourraient en fait aggraver les attaques DDOS en essayant d’examiner chaque paquet de données en détail. Dans les deux cas, les mesures de sécurité du pare-feu ne peuvent faire que beaucoup face à une attaque conçue pour surcharger leurs capacités.

Exploits / vulnérabilités inconnues

S’il y a des exploits et des vulnérabilités précédemment inconnues dans le pare-feu ou le réseau’S Protecting, puis les attaquants peuvent les utiliser pour violer le réseau. C’est pourquoi les tests de vulnérabilité et la gestion sont si cruciaux pour la cybersécurité.

Accès physique direct

Si un cybercriminal peut marcher directement vers un ordinateur, un serveur ou un lecteur de stockage de données et le prendre, aucune quantité de solutions de pare-feu de sécurité du réseau ne sera jamais suffisante pour protéger vos informations.

Donc, pour répondre à la question: “Les pare-feu peuvent être piratés?” La réponse courte est: “Oui.” Malheureusement, il y a trop de cybercriminels qui savent pirater un pare-feu ou comment le contourner entièrement pour atteindre leurs objectifs.

Comment se protéger contre les attaques de contournement du pare-feu

Bien qu’il existe de nombreux astuces de piratage de pare-feu ou de contournement que les cybercriminels peuvent utiliser pour briser ou dépasser les pare-feu’t signifie toi’est complètement impuissant et que vous ne devriez pas’T dérange. Au lieu de cela, c’est’s important pour reconnaître les risques auxquels vous êtes confrontés et pour prendre des mesures proactives pour les limiter.

Bien qu’il n’y ait pas de solution infaillible qui garantira à 100% que vous’Je ne ferai jamais face à une violation de cybersécurité, il y a certaines choses que vous pouvez faire pour gérer vos vulnérabilités et vos risques. Certaines choses spécifiques que vous pouvez faire pour limiter vos risques comprennent:

En utilisant plusieurs solutions de pare-feu à différents niveaux

Aucun pare-feu, peu importe à quel point il est robuste, ne sera jamais une preuve contre toutes les attaques. Ainsi, lors de la création d’une stratégie de défense en profondeur qui segmente votre réseau et vos applications, envisagez d’utiliser plusieurs solutions de pare-feu afin que les mêmes exploits et vulnérabilités aient gagné’T œuvre contre tous vos pare-feu de réseau.

Restez au-dessus des correctifs / mises à jour de sécurité

De nombreuses attaques exploitent les vulnérabilités connues dans les logiciels populaires et les outils de sécurité. Ces vulnérabilités ont fréquemment des correctifs de sécurité qui résolvent le problème, mais de nombreuses organisations sont en retard pour les appliquer (ce qui laisse l’organisation vulnérable). En appliquant des correctifs de sécurité à votre logiciel de protection des pirates, vous pouvez empêcher les cybercriminels plus facilement.

Définir des politiques de mot de passe solides et une authentification multifactorielle

Les comptes d’utilisateurs détournés sont un outil commun pour les attaquants pour contourner les outils de sécurité du pare-feu. Ainsi, rendre plus difficile de voler et d’utiliser les informations d’identification des comptes peut aider à limiter le risque de violation. Définir des politiques de mot de passe solides (plus de 8 caractères, utilisez des lettres sensibles à des cas, en ajoutant des caractères spéciaux, etc.) et l’application de l’authentification multifactrice peut aider à empêcher le détournement du compte.

Faire régulièrement des tests de pénétration

Les tests de pénétration peuvent aider à identifier les vulnérabilités de sécurité précédemment inconnues dans les applications et les pare-feu que votre organisation utilise. Une fois découvert, vous pouvez commencer à prendre des mesures pour combler ces lacunes de sécurité (j’espère avant qu’un attaquant puisse les utiliser). Certaines mesures courantes comprennent l’application de correctifs personnalisés au code logiciel et aux règles du pare-feu, ou en remplacement de la solution vulnérable par quelque chose qui est mieux protégé.

Ce ne sont que quelques-uns des correctifs potentiels pour les différentes façons dont les pirates peuvent contourner la sécurité du pare-feu. Besoin d’aide d’optimisation de votre stratégie de cybersécurité? Tendez la main à l’équipe CompuQUIP aujourd’hui!

Votre pare-feu est-il une première ligne de défense digne pour votre réseau?

Votre pare-feu est-il une première ligne de défense digne pour votre réseau?

Les pare-feu offrent une visibilité sur l’OMS, quoi, où et quand une tentative de cyberattaque.

Votre pare-feu est-il une première ligne de défense digne pour votre réseau?

Les pare-feu offrent une visibilité sur l’OMS, quoi, où et quand une tentative de cyberattaque. 2022-06-06 2022-07-29 https: // blog.Shi.com / wp-content / uploads / 2023/02 / shilogo_resourcehub_outlines-primary-for-hub_primary_digital.png the shi ressource hub https: // blog.Shi.com / wp-content / uploads / 2022/05 / meh_firewall_blogimg_02may22__982x737.PNG 200px 200px

Temps de lecture: 4 minutes

Tout site Web ou application orienté client entièrement ouvert au public sera être attaqué.

Lorsque vous envisagez la sécurité du réseau, les pare-feu agissent comme la première ligne de défense critique pour identifier qui fait quoi, où et quand. Les pare-feu ont progressé de leurs premiers jours de simplement bloquer les adresses IP et de restreindre l’accès à des sites Web spécifiques. Si vous cherchez à maximiser votre organisation’S Capacités de cybersécurité, regardez les pare-feu modernes comme un moyen d’offrir plus de fonctionnalités de sécurité qui offrent une plus grande visibilité et protection à votre réseau.

Création du bon programme de sécurité du réseau avec des pare-feu

Un programme de sécurité réseau bien architecté a besoin de plus de couches de protection que ce qu’une série de pare-feu peut fournir. Cependant, les pare-feu créent un périmètre de confiance préliminaire qui juge tout ce qui est plus fiable que ce qui est filtré.

Tandis que les pare-feu peuvent’t Identifier 100% du contenu malveillant, ils fournissent des indices nécessaires sur ce qui s’est passé, donc ceux qui géraient votre organisation’Le programme de sécurité du réseau peut regarder en arrière et avoir une visibilité sur la façon d’apporter des améliorations. Un pare-feu peut ne pas gérer votre programme de sécurité’s Record-Teeping lui-même, mais il peut fonctionner avec d’autres solutions pour le faire. Par exemple, un pare-feu et une solution de protection des points finaux enverront la télémétrie d’activités malveillantes dans la journalisation centralisée ou SIEM. De là, les mécanismes intelligents de la menace peuvent corréler et enrichir les événements menant à ce point.

Qui, quoi, où et quand?

Si une activité malveillante se déroule dans votre organisation, vous devez savoir qui l’a déclenché, quelle était la charge utile malveillante, d’où elle venait et quand cela s’est produit. Vos utilisateurs sont-ils trompés pour cliquer sur un lien? Les employés téléchargent-ils du contenu malveillant? Peut-être que quelqu’un a répondu à un e-mail de phishing parce que le message ressemblait à un e-mail commercial.

Avec plus d’employés travaillant à distance, les entreprises doivent compter sur un réseau privé virtuel (VPN) pour donner à leurs utilisateurs accès aux applications et ressources internes. Dans ces cas, les pare-feu filtrent non seulement le contenu et fournissent un canal de communication crypté, mais donnent également un aperçu des employés’ productivité. Les organisations doivent implémenter une solution Secure Access Service Edge (SASE) en plus des pare-feu pour accueillir tous les utilisateurs distants tout en fournissant des contrôles de sécurité cohérents.

Sécurité et visibilité

Les organisations doivent consulter les pare-feu pour les activités sur site et les solutions publiques du cloud et des sas pour l’engagement du travail à distance. Les solutions SASE sont basées sur les concepts de pare-feu de nouvelle génération fournis comme service. Bien qu’ils puissent travailler de manière indépendante, vous devez les utiliser avec des produits traditionnels sur site pour offrir une protection et une visibilité optimales.

Un pare-feu de nouvelle génération peut devenir sujet à des erreurs de configuration, ce qui peut conduire à la cyber-intrusion. Cependant, lorsqu’ils sont correctement configurés et entretenus, les pare-feu de nouvelle génération dans les nuages publics devraient être l’option préférée pour des données très sensibles qui pourraient être moins sécurisées avec les pare-feu natifs dans un environnement de cloud public.

Les fournisseurs de cloud public ont leurs propres pare-feu qui limitent les attaques à un centre de données par rapport à un réseau individuel. Les pare-feu de nouvelle génération modernes ont également l’avantage supplémentaire d’incorporer l’IA et l’apprentissage automatique. Alors que de plus en plus d’organisations adoptent l’apprentissage automatique, les techniques sont mises à jour et le pare-feu de nouvelle génération pourra détecter plus de logiciels malveillants et de malveillance.

Les fournisseurs de cloud ne partagent pas d’informations qui vous alerteront sur le type de charges utiles malveillantes traverser votre réseau, ce qui crée un écart de visibilité. Les environnements multi-cloud’t se parler du tout. Une combinaison de pare-feu de nouvelle génération – à la fois sur site et dans les nuages publics – et le sase, superposé avec d’autres outils de cybersécurité, donnera la bonne combinaison de sécurité et de visibilité.

Manque de compétences

La pénurie de compétences en cybersécurité est une réalité malheureuse. Les entreprises peuvent’t trouver les personnes nécessaires, ou ils n’ont pas fait’L’embauche assez des bonnes personnes. L’écart de compétences augmente la possibilité d’une erreur de configuration – et une mauvaise configuration du pare-feu peut créer une surface d’attaque que les cybercriminels peuvent exploiter. Il existe des identifiants cloud, une protection contre les logiciels malveillants dans le cloud et une visibilité des logiciels malveillants que vous pouvez configurer. Pourtant, si vous manquez une configuration quelque part, cela pourrait créer un trou de sécurité, alors soyez prudent.

Des erreurs se produiront probablement sans un personnel compétent, ce qui entraînera plus d’opportunités d’attaque. En période d’augmentation des attaques de ransomwares, cela peut entraîner une perte considérable de productivité et de revenus.

SHI examine l’ensemble de l’environnement de sécurité du réseau afin que nous puissions éduquer nos clients sur les dernières tendances de la défense des attaques et du réseau. Ce qui va dans la pile de sécurité est aussi important que quel pare-feu est le mieux adapté au cas d’utilisation.

Solutions de sécurité du réseau

Nos spécialistes de la sécurité vous aident à mieux comprendre ce’est déjà dans votre environnement et quels types de menaces existent. Nous pouvons déterminer ce qui a déclenché une attaque et nous assurer que toutes les fonctionnalités de sécurité sont activées aux meilleures normes de pratique pour votre industrie spécifique ou à travers les secteurs verticaux. SHI peut également conseiller votre organisation sur les solutions de sécurité des réseaux, telles que la mise à niveau ou la reconfiguration d’un pare-feu pour optimiser un investissement existant ou construire une nouvelle stratégie de défense.

Let Shi’S Les experts en sécurité du réseau vous aident à trouver le meilleur chemin le plus sécurisé à l’avenir.

Articles Similaires

NIST CSF et HIPAA Compliance: Connaissez votre véritable état avec Shi’s Csaw

À Future à l’étanchéité de votre sécurité des données, vous devez comprendre votre posture de sécurité aujourd’hui. Heureusement, Shi’L’atelier de sensibilisation à la cybersécurité peut aider. Temps de lecture: 4 minutes Apprenez à remédier rapidement aux lacunes et aux risques menaçant votre conformité NIST CSF et HIPAA. En savoir plus

Comment éviter la vision du tunnel et investir avec succès dans votre sécurité de centre de données

Élargissez votre point de vue à Shi’S Temps de lecture du Client Innovation Center: 5 minutes élargissant votre perspective de cybersécurité au SHI’S Customer Innovation Center pour tester avant d’investir. En savoir plus

Implémentez-vous les meilleures pratiques pour sécuriser votre organisation’S e-mail?

Re: Évaluez votre temps de lecture de la posture de sécurité: 5 minutes Apprenez pourquoi se débarrasser de vos passerelles d’e-mail héritées pourrait être la chose la plus sûre pour vos employés. En savoir plus

Trier et filtrer

Vous etes peut etre intéressé

- Sélection de votre partenaire Microsoft: Pourquoi Shi est le choix intelligent en 60 secondes, regardez pourquoi environ 9 000 organisations choisissent SHI pour les aider à tirer parti des technologies Microsoft.

- Trois expériences critiques pour transformer votre organisation voient comment les technologies de collaboration et de communication améliorent les expériences de travail, d’employés et clients.

- Comment soutenir BYOD dans le lieu de travail hybride Apprenez les trois étapes nécessaires pour faire du BYOD dans un environnement de travail hybride réussi.

- Titre IX Tirns 50: Un attrait ardent et en retard pour l’égalité dans Esports Shi s’engage à aider les joueurs à prospérer. Pourquoi les présidents d’université ne sont-ils pas?

Le flux Twitter n’est pas disponible pour le moment.

Introduction.

Le nombre d’incidents de cybercriminalité ciblant les entreprises a presque doublé depuis 2016 – ces incidents sont principalement motivés par des attaques de ransomwares et des méthodes d’attaque nouvellement créées. Pour cette raison, les propriétaires d’entreprise, les décideurs clés et les têtes sont soumis à une pression plus que jamais pour assurer la sécurité de leur réseau informatique et protéger les données qui résident dans leur réseau interne ou dans le cloud.

Antivirus ISN’t assez.

De nombreux propriétaires de petites entreprises croient toujours que le maintien de leurs logiciels antivirus à jour leur fournira une protection suffisante contre les dernières cybermenaces, mais cela ne pourrait pas’être plus loin de la vérité. Un réseau informatique commercial moderne nécessite une multitude de services et de solutions de cybersécurité pour repousser collectivement un barrage constant de cyberattaques quotidiennes. L’une de ces solutions est un pare-feu matériel.

Regarder.

Un pare-feu matériel est l’une des solutions de cybersécurité les plus efficaces (et essentielles) qui peuvent être utilisées pour maximiser la sécurité de votre réseau. En toute honnêteté, la plupart de nos clients ont déjà un pare-feu. Cependant, il y a encore un nombre surprenant de petites entreprises’T a une forme de pare-feu matériel ou logiciel en place.

Qu’est-ce qu’un pare-feu?

Un pare-feu protège votre réseau contre l’accès non autorisé, empêchant les pirates, les logiciels malveillants ou d’autres attaques malveillantes d’entrer dans votre réseau et, finalement, vos systèmes et ordinateurs. Un pare-feu surveillera l’activité de trafic entrant et sortant sur votre réseau et décidera d’autoriser ou de bloquer ce trafic en fonction des règles de configuration du pare-feu qui ont été appliquées.

Quelle est la différence entre un pare-feu matériel et un pare-feu logiciel?

Quelle est la différence entre un pare-feu matériel et un pare-feu logiciel?

Un pare-feu matériel.

Un pare-feu. Le principal avantage de l’utilisation d’un pare-feu. Un pare-feu matériel est généralement utilisé dans un environnement commercial car il offre une protection pour chaque appareil informatique sur votre réseau.

De plus, les entreprises avec de nombreux ordinateurs préfèrent utiliser un pare-feu matériel car il leur permet d’administrer leur sécurité réseau à partir d’un seul appareil. Les pare-feu matériels comportent également de nombreux contrôles de sécurité améliorés.

Un pare-feu logiciel.

Un pare-feu logiciel est une application logicielle qui est installée localement sur un ordinateur. Les pare-feu logiciels sont beaucoup moins chers à acheter, mais ils sont moins efficaces car ils ne protègent que l’appareil sur lequel ils ont installé, tandis qu’un pare-feu matériel protège l’intégralité du réseau en refusant le trafic au point d’entrée. De plus, les pare-feu logiciels nécessitent l’installation, la configuration et les mises à jour en cours à appliquer sur chaque ordinateur individuel.

Un pare-feu logiciel nécessite que les ressources d’une machine locale s’exécutent, tandis qu’un pare-feu matériel est un appareil qui utilise son propre matériel et système d’exploitation dédiés.

Il convient de noter que la plupart des systèmes d’exploitation informatiques modernes incluent un pare-feu logiciel de base. Windows 10 par exemple est livré avec Microsoft’s ‘Windows Defender’ Pare-feu.

Pourquoi ai-je besoin d’un pare-feu?

Pourquoi ai-je besoin d’un pare-feu?

Ici’S 5 Raisons essentielles pour que votre entreprise achète un pare-feu matériel.

Atténuer les violations de la cybersécurité à l’échelle de l’entreprise.

L’objectif principal d’un pare-feu est d’empêcher une attaque de cybersécurité ou une tentative de piratage. Un pare-feu matériel peut être configuré avec un ensemble spécifique de règles qui reconnaîtront et bloqueront les instances de virus et de logiciels malveillants connus, en plus de bloquer les tentatives d’accès externes non autorisées.

Surveiller et contrôler l’utilisation d’Internet.

Là’s pas échapper à un bon pare-feu! En plus de surveiller le trafic entrant, les pare-feu matériels peuvent également être utilisés pour surveiller et bloquer le trafic sortant de votre organisation. En appliquant les règles correctes, votre fonction informatique peut bloquer l’accès des employés aux sites de médias sociaux, identifier et arrêter l’accès à des sites Web inappropriés et restreindre une utilisation excessive d’Internet pendant les heures et les heures non commerciales.

Ce processus aidera également à accroître la productivité sur le lieu de travail et, finalement, à améliorer la rentabilité de votre entreprise.

Utilisez la surveillance du réseau pour éviter une attaque ou une violation.

Aucun pare-feu dans le monde ne peut assurer une protection à 100% contre les dernières menaces de cybersécurité. Malheureusement, chaque réseau peut être violé. Si Google peut être victime d’une cyberattaque, alors nous pouvons tous!

Un pare-feu matériel dédié aura la capacité de surveiller tous les trafics réseau entrants et sortants et d’alerter votre entreprise / gestionnaire informatique s’il existe une activité non autorisée ou suspecte sur votre réseau. Cela vous permettra d’agir rapidement en cas de violation ou d’attaque.

Vous pourrez configurer et gérer vos alertes et notifications d’alerte à l’intérieur du tableau de bord logiciel du pare-feu. En règle générale, la plupart des pare-feu matériels peuvent être configurés pour envoyer des notifications par e-mail ou SMS.

Protégez les e-mails de votre entreprise et votre réputation.

Un pare-feu matériel peut être configuré pour protéger votre serveur de messagerie. Si un pirate a accès à votre réseau, il pourrait potentiellement détourner votre serveur SMTP et l’utiliser pour envoyer un spam à vos contacts existants à partir d’un ou plusieurs de vos comptes de messagerie. Cette action pourrait entraîner une perte de clients ou des dommages irréversibles à votre réputation.

Créer un réseau privé virtuel.

Un pare-feu matériel peut être utilisé pour créer une connexion réseau cryptée sécurisée appelée réseau privé virtuel, également connu sous le nom de VPN. Avec une connexion VPN (ou un tunnel VPN), les travailleurs à domicile et les utilisateurs d’appareils mobiles peuvent se connecter au réseau de l’entreprise et accéder aux ressources via une connexion cryptée dédiée, vous offrant une couche supplémentaire de sécurité du réseau. En résumé, avec une connexion VPN correctement configurée, personne ne pourra intercepter vos données sensibles et personnellement identifiables.

Un tunnel VPN de site à site.

Si vous utilisez des pare-feu matériel compatibles à plusieurs emplacements, vous pouvez créer un ‘tunnel VPN de site à site’ ce qui vous permet de créer une seule connexion sécurisée entre plusieurs emplacements fixes. Il existe deux types de VPN de site à site:

Intranet – généralement utilisé pour rejoindre plusieurs emplacements distants à un seul réseau privé sécurisé, créant un seul WAN (réseau large). Par exemple, les organisations avec plusieurs emplacements de bureaux utiliseront le même réseau, afin qu’ils puissent accéder directement aux mêmes ressources et e-mails sans utiliser une application d’accès à distance.

Extranet – généralement utilisé pour créer une connexion partagée sécurisée aux ressources partagées sélectionnées, sans créer un seul WAN. Ce type de connexion pourrait être utilisé pour partager des informations avec les fournisseurs et les partenaires, sans leur donner un accès complet à votre réseau.

Tous les pare-feu ne sont pas créés égaux.

Il existe de nombreux pare-feu. Assurez-vous de diriger votre diligence, ou n’hésitez pas à nous contacter pour des conseils sans obligation!

Dernières pensées.

Aucune solution de cybersécurité unique ne fournira une protection adéquate contre les dernières menaces de cybersécurité. Afin de garder leur réseau entièrement protégé, les entreprises devraient utiliser un pare-feu.

À propos d’Ohso Technical.

Merci d’avoir lu notre article ‘Qu’est-ce qu’un pare-feu et pourquoi mon entreprise a-t-elle besoin d’un pare-feu?’ Nous espérons que vous avez trouvé cet article utile. OHSO Technical propose un soutien informatique professionnel et des services de cybersécurité aux organisations locales de Londres et des comtés environnants. Notre gamme de services et de solutions de cybersécurité comprend les tests de pénétration du réseau, l’installation du pare-feu et la gestion continue, les solutions de prévention des données et la protection antivirus et anti-malware de la perte de données. Visitez notre page d’aperçu des services de cybersécurité pour en savoir plus.

Si vous avez besoin d’aide pour les exigences de sécurité du réseau, ou si vous’D Aimez-vous un devis sans obligation pour un nouveau pare-feu, alors appelez-nous au 02039635533 ou contactez le formulaire de contact en ligne ci-dessous.

Veuillez nous garder honnête!

Si vous repérez quelque chose dans cet article que vous croyez inexact, nous’D vraiment apprécié que vous nous donniez un avertissement! Déposez-nous simplement un commentaire ci-dessous et nous’vous remboursera avec notre éternelle gratitude ?

Qu’est-ce qu’un pare-feu et comment ça marche?

Ce message présente principalement ce qu’est un pare-feu, quels types de pare-feu sont là, comment cela fonctionne et comment utiliser un pare-feu. Lisez-le pour apprendre tout ce que vous voulez savoir sur le pare-feu.

Par Ellie / Dernière mise à jour le 13 juillet 2022

Qu’est-ce qu’un pare-feu?

Un pare-feu est un système de sécurité qui analyse le trafic réseau interne et externe. Sur la base de certaines règles de sécurité, il décide si certains types de trafic vers votre ordinateur doivent être autorisés ou interdits.

Littéralement, il fait référence à une barrière d’incendie utilisée pour contrôler le feu à l’extérieur du bâtiment. Pour le dire simplement, en créant une barrière entre un réseau de confiance et un réseau non fiable, un pare-feu protège votre ordinateur contre le trafic malveillant comme les virus et les pirates.

Quels sont les types de pare-feu?

Pour vous donner une compréhension complète des pare-feu, ici nous’ll introduire les cinq types différents de pare-feu suivants.

- Pare-feu à filtrage des paquets

- Pare-feu proxy

- Pare-feu d’inspection avec état

- Pare-feu de nouvelle génération (NGFW)

- Traduction d’adresse réseau (NAT) pare-feu

Pare-feu à filtrage des paquets

Le pare-feu à filtrage des paquets fonctionne à la couche réseau (couche 3) du modèle OSI (Open Systems Interconnection) et prend des décisions de traitement en fonction des adresses réseau, des ports ou des protocoles. C’est très rapide car il n’y a pas beaucoup de logique qui va derrière les décisions qu’il prend. Il ne fait aucune inspection interne du trafic, ni ne stockage d’informations d’État. Les utilisateurs doivent ouvrir manuellement les ports pour tout le trafic qui passera dans le pare-feu.

Parce qu’il transmettra tout trafic qui circule sur un port approuvé, il n’est pas considéré comme très sécurisé. Le trafic malveillant peut être envoyé aussi longtemps que’s sur un port acceptable.

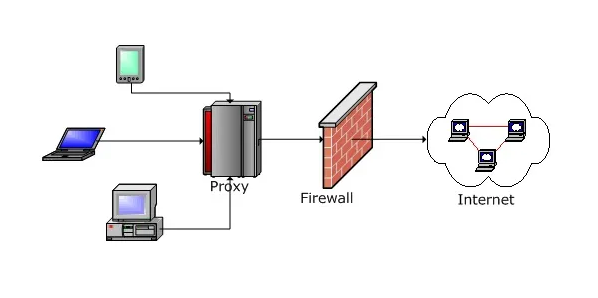

Pare-feu proxy

Les pare-feu basés sur les procurations sont des procurations qui se trouvent entre les clients et les serveurs. Les clients se connectent au pare-feu et le pare-feu inspecte les paquets sortants, après quoi il créera une connexion au serveur. De même, lorsque le serveur tente d’envoyer une réponse au client, le pare-feu interceptera cette demande, inspectera les paquets, puis fournira cette réponse dans une connexion distincte entre le pare-feu et le client. Un pare-feu basé sur proxy empêche efficacement une connexion directe entre le client et le serveur.

Comme mentionné précédemment, un pare-feu proxy inspecte tous les paquets sortants et les demandes entrantes. Par conséquent, cela peut provoquer la latence, en particulier pendant les fortes trafics.

Pare-feu d’inspection avec état

Plutôt que de numériser chaque paquet, un pare-feu d’inspection avec état. Il filtre les connexions basées sur les critères définis par l’administrateur ainsi que le contexte, qui se réfère à l’utilisation des données des connexions et des paquets antérieurs pour la même connexion.

Parce qu’ils n’inspectent pas tous les paquets, les pare-feu avec état sont normalement plus rapides que les pare-feu proxy. Cependant, un pare-feu avec état peut être manipulé en incitant un client à demander un certain type d’informations, laissant l’attaquant a la possibilité d’envoyer des paquets malveillants qui correspondent à ce critère à travers le pare-feu.

Pare-feu de nouvelle génération (NGFW)

À mesure que les menaces évoluent, des solutions plus puissantes sont nécessaires, alors vient le pare-feu de nouvelle génération (NGFW). Il combine des capacités de pare-feu standard avec des fonctionnalités supplémentaires telles que l’inspection cryptée du trafic, les systèmes de prévention des intrusions, l’anti-virus, etc. Il dispose d’une inspection profonde des paquets (DPI). DPI examine les données dans le paquet lui-même, permettant aux utilisateurs d’identifier, de catégoriser et d’arrêter plus efficacement les paquets avec des données malveillantes, tandis que les pare-feu traditionnels regardent simplement les en-têtes de paquets.

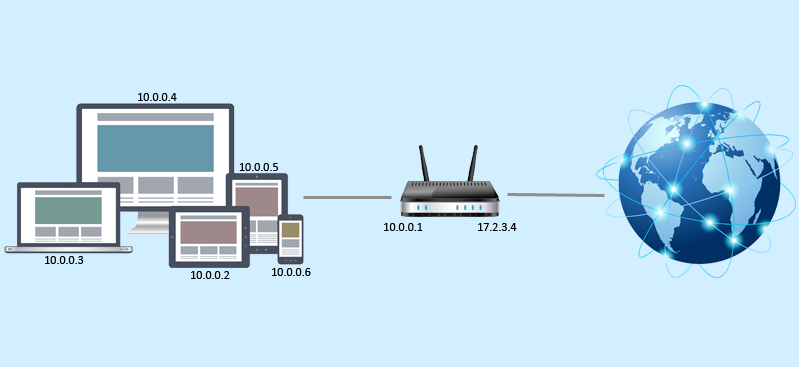

Traduction d’adresse réseau (NAT) pare-feu

En permettant à de nombreux appareils avec différentes adresses réseau pour se connecter à Internet à l’aide d’une seule adresse IP, le pare-feu NAT cache des adresses IP individuelles. Ainsi, les attaquants scannant un réseau pour les adresses IP peuvent’T Capturez des détails spécifiques, offrant une plus grande sécurité contre les attaques. Il est similaire aux pare-feu proxy en ce qu’ils agissent comme un intermédiaire entre un groupe d’ordinateurs et le trafic extérieur.

Comment fonctionne un pare-feu?

Un pare-feu est contrôlé par un ensemble de règles qui décident si le trafic est autorisé à entrer ou à quitter un réseau. Ces directives diffèrent en fonction de ce qu’une demande est dite pour accomplir et de la définition de la conduite risquée. Les pare-feu gardent le trafic sur un ordinateur’S Point d’entrée appelé ports, où les informations sont échangées avec des dispositifs externes. Par exemple, “Adresse source 172.18.1.1 est autorisé à atteindre la destination 172.18.2.1 sur le port 22.”

Considérez les adresses IP comme des maisons et les numéros de port sont des chambres des maisons. Pour la première étape, seules les personnes dignes de confiance (adresses source) sont autorisées à entrer dans les maisons (adresse de destination). Ensuite, il est en outre filtré que les personnes particulières (ports de destination) n’accèdent que des pièces particulières (ports de destination) en fonction de leur identité. Le propriétaire de la maison a accès à n’importe quelle pièce (n’importe quel port), mais d’autres personnes, par exemple, les visiteurs, sont limitées à un ensemble de chambres spécifié (ports spécifiques).

Comment utiliser la protection du pare-feu?

Avec le pare-feu correctement installé, la sécurité de votre ordinateur peut être garantie. Voici quelques conseils pour améliorer votre sécurité de pare-feu:

- Continuez toujours à mettre à jour les pare-feu. Les correctifs du micrologiciel gardent votre pare-feu à jour et vous protéger des défauts de sécurité nouvellement identifiés. Les utilisateurs doivent mettre à niveau fréquemment leur logiciel. Pour les utilisateurs de pare-feu personnel et domestique, ils peuvent mettre à jour directement, tandis que les plus grandes entreprises de pare-feu peuvent avoir besoin de revérifier la configuration du réseau et la compatibilité au préalable.

- Utilisez une liste blanche pour limiter les ports et les hôtes accessibles. Le trafic entrant doit être refusé par défaut. Définissez une liste blanche rigoureuse d’adresses IP de confiance pour les connexions entrantes et sortantes. Les privilèges d’accès aux utilisateurs doivent être limités à ceux qui sont absolument nécessaires. Il est plus facile de maintenir la sécurité en permettant à l’accès au moment où il est nécessaire plutôt que d’annuler l’autorisation et de réparer les dommages après un événement.

- Réseau segmenté. Acteurs malveillants’ La mobilité latérale est une menace évidente qui peut être retardée en réduisant la transmission interne.

- Utilisez une protection antivirus supplémentaire. Un pare-feu seul peut parfois ne pas arrêter certains virus et infections. Ceux-ci peuvent encore dépasser les protections de pare-feu. À ce stade, vous aurez peut-être besoin d’un logiciel antivirus supplémentaire pour protéger davantage la sécurité de votre ordinateur.

Conclusion

Qu’est-ce qu’un pare-feu? Ici, dans cet article, nous avons exploré la définition du pare-feu, différentes catégories du pare-feu, les principes de travail du pare-feu et les conseils pour améliorer la sécurité du pare-feu. J’espère que tu’vous comprenez une meilleure compréhension des pare-feu après avoir lu ceci.

Logiciel de bureau à distance gratuit

- Accès à distance sans surveillance

- Transfert de fichiers entre PC

- Moniteur multiple pris en charge

- Soutenez les dernières Windows 11

100% sécurisé

Encore besoin d’aide?

Votre problème a été résolu? Sinon, veuillez saisir la requête dans la zone de recherche ci-dessous.

© 2023 AnyViewer. Tous les droits sont réservés.

Quelle est la différence entre un pare-feu matériel et un pare-feu logiciel?

Quelle est la différence entre un pare-feu matériel et un pare-feu logiciel? Pourquoi ai-je besoin d’un pare-feu?

Pourquoi ai-je besoin d’un pare-feu?