Les HTTP empêchent-ils le reniflement des paquets?

Comment protéger votre réseau domestique contre les renifleurs de paquets

C’est la deuxième partie qui est importante et apparemment cassée, ici: vous êtes assis à votre navigateur, et surpris que votre navigateur se connecte au proxy alors que vous vous attendiez à ce qu’il se connecte à Facebook. Techniquement, le proxy ne renifle pas le trafic HTTPS, il le relayer.

Résumé

– Les demandes HTTPS et SSL peuvent être reniflées par des proxies SSL comme Charles.

– Charles installe son certificat dans le navigateur, lui permettant d’intercepter les connexions SSL.

– L’utilisateur doit faire confiance à l’interception proxy pour qu’il fonctionne.

– SSL assure la confidentialité, l’intégrité et la vérification de la connexion.

– Le certificat présenté par le proxy doit être fiable par le navigateur.

Points clés

1. Des proxys SSL comme Charles peuvent intercepter le trafic HTTPS. Charles installe son certificat dans le navigateur, lui permettant d’intercepter et de relayer les connexions SSL. Cependant, l’utilisateur doit faire confiance au proxy pour qu’il fonctionne.

2. Le cryptage SSL assure la confidentialité et l’intégrité de la connexion. HTTPS et SSL sont conçus pour crypter les demandes et les réponses entre le client et le serveur. Le but est d’éviter l’accès non autorisé à des informations sensibles.

3. La vérification SSL repose sur des certificats. Le serveur présente un certificat qui vérifie son identité. Le navigateur vérifie si le certificat est fiable, soit par le biais d’une autorité de certificat de confiance (CA), soit d’une acceptation manuelle par l’utilisateur.

4. La confiance du proxy compromet la sécurité de SSL. Lorsque l’utilisateur installe le certificat du proxy ou contourne les avertissements SSL, il dit essentiellement au navigateur de faire confiance au proxy. Cela permet au proxy d’intercepter et de relayer le trafic HTTPS.

5. La protection contre le reniflement nécessite la prudence et la conscience. Les utilisateurs ne doivent faire confiance que des proxys qu’ils ont explicitement installés et être prudents lors du contournement des avertissements SSL. La vérification régulière de la liste des CAS de confiance et la connaissance des risques de sécurité potentiels sont essentiels.

6. Lecture recommandée supplémentaire pour plus d’informations:

- Quand est-il sûr de cliquer sur un message d’avertissement SSL?

- Une connexion SSL établie signifie-t-elle qu’une ligne est vraiment sécurisée?

- Ssl avec get and post

- Comment puis-je vérifier que j’ai une connexion SSL directe à un site Web?

- HTTPS empêche-t-il les attaques d’homme dans le milieu d’un serveur proxy?

- Comment est-il possible que les gens observant une connexion HTTPS établie ne sache pas comment le décrypter?

- Comment les utilisateurs finaux peuvent-ils détecter les tentatives malveillantes de l’usurpation SSL lorsque le réseau a déjà un proxy SSL autorisé?

Questions et réponses

1. Les demandes HTTPS peuvent-elles être reniflées?

Oui, les proxys SSL comme Charles peuvent intercepter et renifler les demandes HTTPS si l’utilisateur fait confiance au proxy et installe son certificat.

2. Quel est le but de HTTPS et SSL?

HTTPS et SSL sont utilisés pour crypter les demandes et les réponses entre le client et le serveur, assurant la confidentialité et l’intégrité.

3. Comment fonctionne un proxy SSL comme Charles?

Un proxy SSL, comme Charles, installe son certificat dans le navigateur, lui permettant d’intercepter et de relayer les connexions SSL.

4. Que se passe-t-il lorsque le navigateur se connecte à un proxy au lieu du site Web prévu?

Le navigateur se connecte au proxy car l’utilisateur a installé le certificat du proxy ou contourné les avertissements SSL, faisant confiance au proxy.

5. Quel est le rôle des certificats dans la vérification SSL?

Certificats Vérifiez l’identité du serveur. Le navigateur vérifie si le certificat est fidèle, soit par le biais d’un CA de confiance, soit d’une acceptation manuelle par l’utilisateur.

6. Comment les utilisateurs peuvent-ils protéger leur réseau domestique contre les renifleurs de paquets?

L’utilisation d’un VPN pour crypter les données est un moyen d’empêcher les renifleurs de paquets d’intercepter les informations sensibles.

7. Quels sont les VPN recommandés pour empêcher le reniflement des paquets?

NORDVPN est un choix populaire pour son large réseau de serveurs et ses prix abordables.

8. Les renifleurs de paquets peuvent-ils être utilisés pour suivre les activités en ligne?

Oui, les renifleurs de paquets peuvent être utilisés par des utilisateurs malveillants pour suivre et capturer les données transmises sur un réseau.

9. Comment le chiffrement des données avec un VPN protège-t-il contre le reniflement des paquets?

Un VPN crypte les données entre l’appareil de l’utilisateur et le serveur VPN, ce qui rend difficile pour les renifleurs de paquets d’intercepter et de comprendre les informations.

dix. Quelles autres mesures peuvent être prises pour améliorer la sécurité du réseau domestique?

D’autres mesures incluent régulièrement la mise à jour du micrologiciel du routeur, l’utilisation de mots de passe forts, l’activation du cryptage réseau et le prudence des liens et des téléchargements suspects.

Comment protéger votre réseau domestique contre les renifleurs de paquets

C’est la deuxième partie qui est importante et apparemment cassée, ici: vous êtes assis à votre navigateur, et surpris que votre navigateur se connecte au proxy alors que vous vous attendiez à ce qu’il se connecte à Facebook. Techniquement, le proxy ne renifle pas le trafic HTTPS, il le relayer.

Pourquoi est-il possible de renifler une demande HTTPS / SSL?

Je suis nouveau dans le domaine des demandes et de la sécurité HTTP et toutes ces bonnes choses, mais d’après ce que j’ai lu, si vous voulez crypter vos demandes et vos réponses, utilisez HTTPS et SSL, et vous serez bien. Quelqu’un dans une question précédente a publié un lien vers cette application http: // www.charlesproxy.com / qui montre qu’il est réellement possible de renifler les demandes HTTPS et de voir la demande et la réponse en texte brut. J’ai essayé cela avec le Facebook.com connexion, et j’ai en effet pu voir mon nom d’utilisateur et mon mot de passe en texte brut. C’était aussi facile. Que se passe-t-il? Je pensais que c’était tout l’intérêt de HTTPS – pour crypter les demandes et les réponses?

103 7 7 Badges en bronze

a demandé le 1er septembre 2012 à 12h58

611 1 1 badge d’or 6 6 badges en argent 3 3 badges en bronze

SSL Proxy comme Charles ne fonctionne que parce que le navigateur coopère avec le proxy. Lorsque vous avez installé Charles, Charles installe son certificat dans votre navigateur, ce qui lui permet d’intercepter la connexion SSL. Un attaquant devrait camionner l’utilisation pour installer son certificat, et cela ne peut pas être fait à l’insu de l’utilisateur. En d’autres termes, puisque vous dites à votre navigateur de faire confiance au proxy interceptant, donc cela fait exactement ce que vous dites de faire. Ce n’est pas de “casser” SSL, mais plutôt par conception.

25 février 2015 à 11h00

Vous voulez dire “tromper l’utilisateur”, pas “Tamion l’utilisation”, oui, mensonge?

27 juin 2015 à 21:51

2 Réponses 2

Ceci est expliqué dans leur page sur SSL Proxying, peut-être pas avec suffisamment d’explications.

Un proxy est, par définition, un homme dans le milieu: le client se connecte au proxy, et le proxy se connecte au serveur.

SSL fait deux choses:

- Il assure la confidentialité et l’intégrité de la connexion établie.

- Il effectue une vérification de qui vous vous connectez.

C’est la deuxième partie qui est importante et apparemment cassée, ici: vous êtes assis à votre navigateur, et surpris que votre navigateur se connecte au proxy alors que vous vous attendiez à ce qu’il se connecte à Facebook. Techniquement, le proxy ne renifle pas le trafic HTTPS, il le relayer.

Votre navigateur sait qu’il est connecté à Facebook parce que le site a un certificat qui dit “Je suis vraiment www.Facebook.com ”. La cryptographie par clé publique, par le moyen que je ne vais pas entrer ici, garantit que seul le titulaire de la clé privée peut lancer une connexion valide avec ce certificat. Ce n’est que la moitié de la bataille: vous n’avez que l’affirmation du serveur que c’est vraiment www.Facebook.com et pas randomhijacker.com . Ce que fait votre navigateur, c’est en outre vérifier que le certificat a été validé par une autorité de certificat. Votre navigateur ou système d’exploitation est livré avec une liste des autorités de certificat en laquelle il a confiance. Encore une fois, la cryptographie par clé publique garantit que seul le CA peut émettre des certificats que votre navigateur acceptera.

Lorsque vous vous connectez au proxy, votre navigateur reçoit un certificat qui dit “Je suis vraiment www.Facebook.com ”. Mais ce certificat n’est pas signé par un CA à laquelle votre navigateur fait confiance par défaut. Donc:

- Soit vous avez reçu un avertissement concernant une connexion HTTPS non sécurisée, que vous avez cliqué pour voir le Concent sur https: // www.Facebook.com /;

- ou vous avez ajouté l’AC qui a signé le certificat du proxy (“Certificat CA de Charles”) À votre liste de Cas que votre navigateur fait confiance.

Quoi qu’il en soit, vous avez dit à votre navigateur de faire confiance au proxy. Alors ça fait. Une connexion SSL n’est pas sécurisée si vous commencez à faire confiance à des étrangers aléatoires.

Lecture recommandée pour plus d’informations:

- Quand est-il sûr de cliquer sur un message d’avertissement SSL?

- Une connexion SSL établie signifie-t-elle qu’une ligne est vraiment sécurisée

- Ssl avec get and post

- Comment puis-je vérifier que j’ai une connexion SSL directe à un site Web?

- Les HTTP empêchent-ils l’homme dans les attaques moyennes par serveur proxy?

- Comment est-il possible que les gens observant une connexion HTTPS établie ne sache pas comment le décrypter?

- Comment les utilisateurs finaux peuvent-ils détecter les tentatives malveillantes de l’usurpation SSL lorsque le réseau a déjà un proxy SSL autorisé?

Comment protéger votre réseau domestique contre les renifleurs de paquets

Inquiet pour quelqu’un qui vous suit en ligne avec un sniffer de paquets? Enfiler’t insensé, nous avons des solutions pour vous garder en sécurité! Apprenez à empêcher le reniflement des paquets par des utilisateurs malveillants en ligne qui cherchent à voler vos données privées.

Rapide vue d’ensemble

Si tu’En essayant de protéger votre réseau contre les renifleurs de paquets, vous pouvez utiliser un VPN pour crypter vos données!

Meilleurs VPN pour empêcher le reniflement des paquets

2 $.99 par mois

Accédez à plus de 5000 serveurs dans le monde

Meilleurs flashrouters pour le streaming

Et si tu’Recherche du moyen le plus simple de configurer votre VPN sur tous vos appareils, un Flashrouter créera un réseau Wi-Fi compatible VPN protégeant tout ce que vous connectez!.

ASUS RT-AX68U Merlin Flashrouter – Idéal pour les grandes maisons / Perfect pour 10-15 périphériques / Maintiss PRIX DE VENTE: 329 $.99 374 $.99 | ACHETER MAINTENANT

Quels sont les paquets?

Lorsque vous utilisez Internet, que ce soit pour envoyer des e-mails, accéder aux comptes bancaires ou même saisir une URL, les données envoyées sont divisées en morceaux. Ces pièces, ou paquets, sont envoyés de votre ordinateur à l’extrémité de réception, qui pourrait être un autre ordinateur ou un serveur.

Ces paquets doivent voyager sur Internet jusqu’à leur destination, ce qui pourrait laisser les paquets vulnérables aux renifleurs de paquets.

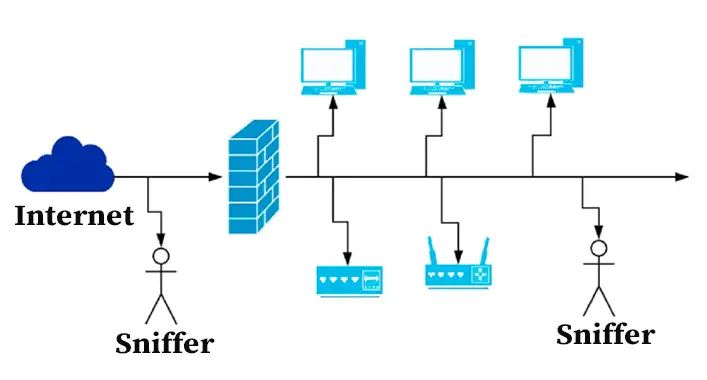

Qu’est-ce qu’un renifleur de paquets?

Un renifleur de paquets, également connu sous le nom de paquet ou analyseur de protocole, intercepte et enregistre le trafic entre deux ordinateurs sur un réseau. Un renifleur de paquets peut être acheté et utilisé comme un matériel physique indépendant ou utilisé comme logiciel sur un ordinateur.

Le logiciel utilise l’appareil’S Carte réseau pour surveiller le trafic réseau. Un renifleur de paquets populaire et open-source est Wireshark, qui est généralement utilisé par les chercheurs en sécurité comme programme de test de pénétration. Cependant, les renifleurs de paquets peuvent également être utilisés par des personnes qui souhaitent voler vos informations.

Protégez votre réseau des renifleurs de paquets avec un VPN!

6 $.67 par mois

Plus de 3 000 serveurs VPN dans plus de 90 pays

Comment fonctionne un renifleur de paquets?

Sur les réseaux câblés, un renifleur de paquets peut accéder à tout ou à une partie du trafic transmis en fonction de la configuration des commutateurs réseau. Cependant, sur les réseaux sans fil, un renifleur de paquets n’est capable de scanner un canal qu’à la fois. Un appareil hôte aurait besoin de plusieurs interfaces réseau sans fil pour un sniffer de paquets pour pouvoir numériser plusieurs canaux.

Qui utilise des renifleurs de paquets?

Le but d’origine d’un sniffer de paquets était destiné aux utilisations administratives, telles que les tests de pénétration et la surveillance du trafic sur un réseau. Les administrateurs de réseau utilisent toujours des renifleurs de paquets sur les réseaux d’entreprise pour exécuter des diagnostics et résoudre les problèmes.

Malheureusement, les pirates utilisent désormais également des renifleurs de paquets pour voler des informations et des données. Tout trafic envoyé sur un réseau non crypté est plus susceptible d’être vu et volé. De plus, les renifleurs de paquets peuvent également être utilisés avec d’autres outils et programmes pour intercepter et manipuler des paquets. À leur tour, ces paquets manipulés peuvent être utilisés pour livrer des logiciels malveillants et un contenu malveillant.

Les réseaux publics sans fil sont particulièrement sensibles aux attaques de reniflement des paquets, car ils ne sont généralement pas protégés et sont accessibles par quiconque.

Sécurisez l’ensemble de votre réseau sur un VPN pour empêcher le reniflement des paquets avec un flashrouter!

NetGear R6400 DD-WRT Flashrouter – Idéal pour les petites maisons / Perfect pour 2-6 appareils / DD-WRT mis à niveau / Fonctionne avec tous les FAI et VPN pris en charge PRIX DE VENTE: 229 $.99 259 $.99 | ACHETER MAINTENANT

Vous protéger des renifleurs de paquets

En plus de s’abstenir d’utiliser les réseaux publics, le cryptage est votre meilleur pari pour vous protéger des renifleurs potentiels des paquets. L’utilisation de HTTPS, lors de la navigation sur le Web, vous empêchera les renifleurs de paquets de voir le trafic sur les sites Web que vous visitez. Vous pouvez être sûr d’utiliser HTTPS en vérifiant l’URL dans votre navigateur pour l’icône de verrouillage.

Un autre moyen efficace de vous protéger des renifleurs de paquets est de tunnel votre connexion via un réseau privé virtuel (VPN). Un VPN crypte le trafic envoyé entre votre ordinateur et la destination. Cela comprend des informations qui’s utilisé sur les sites Web, les services et les applications. Un renifleur de paquets verrait seulement que les données cryptées sont envoyées à votre fournisseur de services VPN et ne seraient pas en mesure de savoir quelles informations les données contenaient réellement!

Les meilleurs VPN pour cacher des renifleurs de paquets

Certains de nos clients’ Les fournisseurs de VPN préférés comprennent:

2 $.99

PAR MOIS

- Accédez à plus de 5000 serveurs dans le monde

- Aucune politique de journaux

6 $.67

PAR MOIS

- Plus de 3 000 serveurs VPN dans plus de 90 pays

- Support client 5 étoiles

1 $.99

PAR MOIS

- Serveurs dans 140+ pays

- Redirection des ports, protection DDOS et IP dédiée disponible en tant que modules complémentaires

Comment empêcher le reniflement des paquets à l’aide d’un routeur

L’intégration d’un VPN sur l’ensemble de votre réseau domestique est une bonne première étape dans la défense de votre réseau domestique’S Données de trafic à partir de renifleurs de paquets. Nos routeurs sont livrés avec un firmware open source personnalisé qui vous permet d’implémenter un réseau Wi-Fi compatible VPN dans toute votre maison ou votre entreprise. En plus de cela, nos routeurs offrent des fonctionnalités de pointe qui aident à empêcher les attaquants malveillants et aider à protéger vos données. Arrêtez les renifleurs de paquets de voler vos informations aujourd’hui!

ASUS RT-AX68U Merlin Flashrouter

329 $.99

374 $.99

- Idéal pour les grandes maisons

- Parfait pour 10 à 15 appareils

Qu’est-ce que le reniflement des paquets? Signification, méthodes, exemples et meilleures pratiques de prévention pour 2022

Dans une attaque de reniflement de paquets, les pirates capturent des paquets de réseau pour intercepter ou voler des données qui peuvent être non cryptées.

Chiradeep Basumallick technique écrivain

Dernière mise à jour: 10 mai 2022

Une attaque de reniflement de paquets (ou simplement une attaque de reniflement) est une menace créée par le réseau. Une entité malveillante capture des paquets de réseau ayant l’intention d’intercepter ou de voler le trafic de données qui peut avoir été non crypté. Cet article explique comment fonctionne le reniflement des paquets, ses types, des exemples typiques et les meilleures pratiques pour y remédier.

Table des matières

- Qu’est-ce qu’une attaque de reniflement de paquets?

- Méthodes utilisées pour les attaques de reniflement des paquets

- Paquets de reniflement des exemples d’attaque

- Paquets reniflant les meilleures pratiques de prévention des attaques pour 2022

Qu’est-ce qu’une attaque de reniflement de paquets?

Une attaque de reniflement de paquets (ou simplement une attaque de reniflement) est une menace créée par le réseau où une entité malveillante capture des paquets de réseau ayant l’intention d’intercepter ou de voler le trafic de données qui peut avoir été non crypté.

Les attaques de reniflement sont des vols de données perpétrés en capturant le trafic réseau avec des renifleurs de paquets, qui peuvent accéder illégalement et lire des données non cryptées. Les paquets de données sont collectés lorsqu’ils traversent un réseau informatique. Les dispositifs de reniflement ou les médias utilisés pour effectuer cette attaque de reniflement et collectionner les paquets de données réseau sont appelés renifleurs de paquets.

De manière générale, un renifleur de paquets fait référence au matériel ou à des logiciels qui maintient la trace du trafic réseau en capturant des paquets. Il est également connu comme analyseur de paquets, analyseur de protocole ou analyseur de réseau. Les renifleurs analysent les flux de paquets de données qui passent entre les ordinateurs sur un réseau ainsi que entre les systèmes en réseau et Internet. Ces paquets sont conçus pour des machines spécifiques, mais en utilisant un sniffer de paquets “mode promiscuité,” Les professionnels de l’informatique, les utilisateurs finaux ou les intrus malveillants peuvent inspecter n’importe quel paquet, quelle que soit la destination.

Les renifleurs peuvent être configurés de deux manières. Le premier est “non filtré,” qui capturera tous les paquets possibles et les sauvera sur un disque dur local pour une inspection ultérieure. L’option suivante est “filtré,” Ce qui signifie que les analyseurs ne collecteront que des paquets contenant des composants de données particuliers. Les administrateurs système utilisent fréquemment du reniflement pour dépanner ou enquêter sur le réseau. Cependant, les pirates peuvent profiter de cette technologie pour pénétrer dans un réseau, ce qui conduit à une attaque de reniflement de paquets.

Comment fonctionne le reniflement des paquets?

Une carte d’interface réseau (NIC) est un composant matériel qui contient une carte de circuit imprimé dans chaque réseau informatique. Par défaut, les NICs ignorent le trafic non déprimé. Les attaques de reniflement nécessitent que les NIC soient définis en mode promiscueux, ce qui permet aux NIC de recevoir tout le trafic réseau. Les renifleurs peuvent écouter tout le trafic passant par les NICS en décodant les informations codées dans les paquets de données. Les attaques de reniflement sont rendues plus accessibles par des paquets de données faiblement chiffrés.

L’acte de reniflement peut être classé en deux types: actif et passif.

- Reniflement actif: Il s’agit de la technique d’insertion des protocoles de résolution d’adresse (ARPS) dans un réseau pour surcharger le tableau de mémoire d’adresse de contenu (CAM) du commutateur. En conséquence, le trafic légitime est redirigé vers d’autres ports, permettant à l’attaquant de renifler le trafic à partir de l’interrupteur. Des méthodologies de reniflement actives sont utilisées pour l’usurpation des attaques, les attaques de protocole de configuration d’hôte dynamique (DHCP) et les empoisonnements du système de noms de domaine (DNS).

- Reniflement passif: Il se compose uniquement d’écoute et est généralement utilisé dans les réseaux connectés par des hubs. Le trafic est visible pour tous les hôtes de cette forme de réseau. Pour surveiller discrètement une entreprise’S le réseau, les pirates emploient souvent l’une des deux approches du reniflement passif.

- Dans le cas des organisations qui utilisent des hubs pour connecter plusieurs appareils sur un seul réseau, les pirates peuvent utiliser un renifleur pour passivement “espionner” sur tout le trafic qui coule dans le système. Ce type de reniflement passif est incroyablement difficile à détecter.

- La surveillance passive, cependant, ne donne pas accès à tout le trafic du réseau lorsqu’un réseau plus étendu est impliqué, tirant parti de plusieurs ordinateurs connectés et commutateurs réseau vers le trafic direct exclusivement vers des appareils spécifiés. Que ce soit pour des objectifs licites ou illégitimes, le reniflement serait inutile dans ce cas – ainsi, des pirates convaincants à contourner les limites imposées par les commutateurs de réseau, ce qui nécessite un reniflement actif.

Méthodes utilisées pour les attaques de reniflement des paquets

Lors de la réalisation d’une attaque de reniflement passive, les acteurs de la menace peuvent utiliser diverses méthodes:

1. Reniflement du mot de passe

Le reniflement du mot de passe est un type de cyber-attaque qui comprend la surveillance d’une victime’S connexion à une base de données distante à laquelle ils tentent d’accéder. Ceci est courant sur les réseaux Wi-Fi publics, où il est relativement facile de fouiller les communications non cryptées ou faibles. Comme son nom l’indique, son objectif est d’obtenir la victime’S mot de passe. Le reniflement du mot de passe est une cyberattaque de l’homme dans le milieu (MITM) dans lequel un pirate inflige la connexion puis vole l’utilisateur’S mot de passe.

2. Rijacking de session TCP

Le détournement de session, également connu sous le nom de détournement de session du protocole de contrôle de transmission (TCP), reprend une session d’utilisateur Web en collectant secrètement l’identifiant de la session et en se faisant passer pour l’utilisateur autorisé. Une fois que l’attaquant a gagné l’utilisateur’S ID de session, il ou elle peut se faire passer pour cet utilisateur et faire tout ce que l’utilisateur est autorisé à faire sur le réseau.

Le reniflement de session est l’une des techniques les plus fondamentales utilisées dans le détournement de session de la couche d’application. L’attaquant capture les informations du réseau contenant l’ID de session entre un site Web et un client utilisant un renifleur, comme Wireshark, ou un proxy comme Owasp Zed. Une fois que l’attaquant a cette valeur, il peut l’exploiter pour obtenir un accès illégal.

3. Empoisonnement DNS

L’empoisonnement du DNS, parfois appelé empoisonnement du cache DNS ou usurpation DNS, est une cyberattaque trompeuse dans laquelle les pirates redirigent le trafic Internet vers des sites Web de phishing ou des serveurs Web bidon. L’empoisonnement du DNS est une menace pour les particuliers et les sociétés. L’un des problèmes les plus importants de l’empoisonnement DNS (plus précisément, l’empoisonnement du cache DNS) est qu’une fois qu’un appareil a été affecté, la résolution du problème pourrait être difficile car l’appareil.

De plus, l’empoisonnement DNS peut être difficile à détecter pour les consommateurs, en particulier lorsque les pirates établissent un site Web bidon qui semble authentique. Par conséquent, dans de nombreuses circonstances, il est peu probable que les visiteurs réalisent que le site Web est un canular et procéde pour entrer des informations sensibles, ignorant qu’ils se mettent et / ou leurs entreprises à risque.

4. Carte javascript des attaques de reniflement

Dans une attaque de reniflement JavaScript, l’attaquant injecte des lignes de code (i.e., un script) sur un site Web, qui récolte par la suite des informations personnelles saisies par les utilisateurs sous forme de formulaires en ligne: généralement, les formulaires de paiement de la boutique en ligne. Les numéros de carte de crédit, les noms, les adresses, les mots de passe et les numéros de téléphone sont les données utilisateur les plus couramment ciblées.

La prise de mousse est une sorte d’attaque similaire au reniflement de JavaScript car elle s’appuie également sur un javascript malveillant – cependant, il est moins ciblé. Les attaques de prise de mousse ciblent tout type d’informations sous n’importe quelle forme en ligne, tandis que les attaques de reniflement JavaScript sont conçues spécifiquement pour les systèmes de paiement en ligne.

5. Sniffing Protocole de résolution d’adresses (ARP)

ARP est un protocole sans état qui convertit les adresses IP en adresses de contrôle d’accès aux médias machine (MAC). Il est utilisé pour convertir les adresses entre différents réseaux. Pour découvrir les adresses MAC des autres ordinateurs du réseau, tous les appareils en réseau qui ont besoin de communication diffuseront les requêtes ARP.

Empoisonnement de l’ARP (également appelé “Usurpation ARP,” “Routage de poison ARP,” et “Empoisonnement au cache ARP”) fait référence à la technique de livraison de faux messages ARP sur un réseau local (LAN) . Ces attaques sont conçues pour rediriger le trafic loin de leur destination prévue et vers un attaquant. L’attaquant’L’adresse M MAC est liée à la cible’Adresse S IP, qui ne fonctionne que contre les réseaux compatibles ARP.

6. Attaque du DHCP

Une technique de reniflement active que les attaquants utilisent pour acquérir et manipuler des données sensibles sont appelées une attaque DHCP. DHCP est un protocole client / serveur qui alloue une adresse IP à une machine. Le serveur DHCP fournit des données de configuration comme la passerelle par défaut et le masque de sous-réseau avec l’adresse IP. Lorsqu’un appareil client DHCP démarre, il initie le trafic de diffusion, qui peut être intercepté et manipulé à l’aide d’une attaque de reniflement de paquets.

Paquets de reniflement des exemples d’attaque

Regardons cinq exemples de la façon dont les pirates peuvent effectuer une attaque de reniflement de paquets:

1. Biopass Rat et Cobalt Strike

En 2021, les chercheurs en cybersécurité ont détecté une opération destructrice qui ciblait des organisations de jeu en ligne en Chine à l’aide d’une attaque par arrosage. Il pourrait déployer soit des balises de cobalt ou une porte dérobée basée sur Python connue sous le nom de Biopass Rat, qui était auparavant non détecté. Cela a utilisé la fonctionnalité de diffusion en direct fournie par Open Broadcaster Software (OBS) Studio pour saisir ses victimes’ affichage.

La biopasse et l’attaque de Strike Cobalt ont commencé avec une technique d’ingénierie sociale visant à tromper les utilisateurs du site Web dans l’installation d’un chargeur pour un logiciel obsolète. Alors que l’installateur télécharge l’application réelle, il crée également des tâches planifiées afin d’infecter la machine par des logiciels malveillants de Biopass Rat .

2. Sniffing de paquets comme technique pour pirater les réseaux Wi-Fi

Compromettre les protocoles de chiffrement WPA / WPA2. Il impliquait d’attendre qu’un utilisateur légitime se connecte au réseau sécurisé et de se positionner physiquement pour utiliser un outil en direct pour intercepter les informations envoyées entre le client-serveur et le routeur Wi-Fi pendant le processus de poignée de main à quatre voies utilisé pour l’autorisation. Lorsqu’un utilisateur se connecte à un point d’accès à l’aide d’un routeur sécurisé WPA / WPA2, cette poignée de main confirme l’identifiant de clé maître par paire (PMKID).

Une nouvelle approche de reniflement des paquets, en revanche, permet à un attaquant de récupérer le pmkid du routeur instantanément. Cela se produit sans avoir besoin d’attendre qu’un utilisateur se connecte ou que l’utilisateur obtienne une visibilité dans la poignée de main à quatre voies pour terminer. Cette nouvelle technique de fissuration ne fonctionne que sur les routeurs WPA et WPA2 sécurisés qui utilisent 802.Protocoles 11i / P / Q / R et ont des fonctionnalités d’itinérance basées sur PMKID. Kismet et Commview sont des exemples de renifleurs de paquets que les acteurs menacent peuvent utiliser pour de telles attaques.

3. L’attaque reniflant de l’histoire

Dans un article de 2018 intitulé “ Histoire du navigateur Re: Visité ,” Les chercheurs ont démontré deux défauts non corrigés que les propriétaires de sites Web peuvent utiliser pour suivre des millions de visiteurs. Les vulnérabilités permettent aux sites Web de construire une liste de domaines précédemment visités même après que les utilisateurs ont effacé leur historique de navigation et étiqueter les visiteurs avec un cookie de suivi qui survivra même après que les utilisateurs ont supprimé tous les cookies standard. Ironiquement, les tactiques ont exploité les fonctions de sécurité récemment implémentées dans Google Chrome et Mozilla Firefox. Bien que ces attaques soient limitées à ces deux navigateurs, ils pourraient éventuellement faire leur chemin dans d’autres navigateurs grand public.

4. Mot de passe reniflant cyberattaque

En 2017, Fireeye, une société de conseil en sécurité, a découvert une cyber-campagne basée à phishing par des pirates de russes APT28 ciblant les clients de l’hôtel en Europe et au Moyen-Orient. L’attaque implique l’utilisation d’un document infecté, de reniflement Wi-Fi et de l’EternalBlue Exploit – une vulnérabilité informatique développée par l’Agence de sécurité nationale des États-Unis qui fait référence à une variété de vulnérabilités de logiciels Microsoft.

Cet exploit a également été utilisé dans l’attaque des ransomwares Wannacry la même année. Lorsqu’un utilisateur ouvre le document infecté, une macro est lancée, libérant du code qui infiltre l’hôtel’réseau. Il utilise ensuite EternalBlue pour traverser les réseaux, l’identité de sites visités par la victime pour capturer les noms d’utilisateur et les mots de passe.

5. Heartland Payment Systems Security Breach

Une autre attaque de reniflement notable s’est produite en 2009, lorsque Heartland Payment Systems a connu une violation de sécurité, permettant aux renifleurs d’accéder aux données du titulaire de carte de crédit. La société de traitement des paiements en ligne a été condamnée à une amende de 12 $.6 millions pour ne pas protéger les clients de l’attaque de reniflement adéquatement.

Paquets reniflant les meilleures pratiques de prévention des attaques pour 2022

Malheureusement, les attaques de reniflement des paquets sont relativement courantes car les pirates peuvent utiliser des analyseurs de paquets de réseau largement disponibles pour concevoir ces attaques. Cependant, vous pouvez prendre certaines précautions en 2022 pour se prémunir contre ce genre de menace:

1. Évitez d’utiliser des réseaux non garantis

Puisqu’un réseau non garanti n’a pas de protection contre le pare-feu et de logiciels antivirus, les informations transportées sur le réseau sont non cryptées et faciles d’accès. Les attaques de reniflement peuvent être lancées lorsque les utilisateurs exposent leurs appareils à des réseaux Wi-Fi non sécurisés. Les attaquants utilisent de tels réseaux non sécurisés pour installer des renifleurs de paquets, qui interceptent et lisent toutes les données transférées sur ce réseau. De plus, un attaquant peut surveiller le trafic réseau en construisant un faux “gratuit” réseau Wi-Fi public.

2. Tirez parti d’un VPN pour crypter votre communication

Le chiffrement améliore la sécurité en rendant plus difficile les pirates de décryptation des données de paquets. Crypter toutes les communications entrantes et sortantes avant de la partager via un réseau privé virtuel (VP est une approche efficace pour empêcher les tentatives de renifleur. Un VPN est un type de technologie qui crypte tout le trafic réseau. Quiconque espionnait ou renifle sur les individus ne serait pas en mesure de voir les sites Web visités ou les informations qu’ils transmettent et recevaient.

3. Surveiller et analyser régulièrement les réseaux d’entreprise

Les administrateurs de réseau doivent sécuriser leurs réseaux en les scannant et en les surveillant à l’aide de la surveillance de la bande passante ou de l’audit de l’appareil pour optimiser l’environnement du réseau et détecter les attaques de reniflement. Ils peuvent tirer parti des outils de cartographie du réseau, des outils de détection d’anomalies du comportement du réseau, des outils d’analyse du trafic et d’autres aides.

Parallèlement à la surveillance du réseau, il faut également utiliser un puissant pare-feu . Pour optimiser la sécurité des périphériques et du réseau, il’Il est préférable de faire fonctionner un pare-feu à tout moment. Il a été démontré que l’installation d’un pare-feu empêche les grandes cyberattaques car ils empêchent généralement des tentatives de reniflement visant le système informatique à accéder au réseau ou aux fichiers.

4. Adopter une application de détection de renifleur

Une application de détection de renifleur est spécialement conçue pour détecter et préempter une attaque de reniflement avant de pouvoir causer des dommages. Certaines des applications populaires que l’on peut explorer comprennent:

- Anti-Sniff: Anti Sniff est un programme de l0pht Heavy Industries. Il peut surveiller un réseau et détecter si un PC est en mode promiscuité ou non.

- Neped: Il découvre des cartes réseau promiscueuses sur le réseau en exploitant une faiblesse du protocole ARP comme implémenté sur les PC Linux.

- ARP Watch: ArpWatch surveille les appariements d’adresse Ethernet / IP. Ceci est important si les utilisateurs soupçonnent qu’ils obtiennent l’achat de l’ARP.

- Renifler: Snort est un fantastique système de détection d’intrusion, et on peut utiliser sa version ARP-spoof pour détecter les occurrences de l’usurpation ARP.

5. Avant de naviguer en ligne, recherchez des protocoles HTTPS sécurisés

Les sites Web cryptés commencent par “Https” (qui signifie Hypertext Transfer Protocol Secure), indiquant que l’activité utilisateur sur ces sites Web est sûre. Sites Web qui commencent par “Http”,peut’t offrant le même niveau de protection. Le “s” dans “Https” signifie sécurisé et indique qu’il’S Utilisation d’une connexion Secure Sockets (SSL). Cela garantit que les données sont cryptées avant d’être envoyée à un serveur. Ainsi, il est préférable de parcourir les sites Web qui commencent “Https” Pour éviter le reniflement des paquets.

6. Renforcez vos défenses au niveau final

Les ordinateurs portables, les PC et les appareils mobiles sont liés aux réseaux d’entreprise, et ces critères de terminaison pourraient permettre aux menaces de sécurité comme les renifleurs de paquets de pénétrer. De telles approches nécessitent l’utilisation du logiciel de sécurité des points de terminaison . De plus, un fort programme antivirus peut empêcher les logiciels malveillants de infiltrer une machine en détectant tout ce qui devrait’il ne sois pas’S ordinateur, comme un renifleur. En dehors de cela, il peut également aider l’utilisateur à le supprimer.

Les suites de sécurité Internet sont une autre solution qui offre une protection de base antivirus à vos appareils. En outre, les meilleures suites incluent des outils et des fonctionnalités supplémentaires qui ne sont pas disponibles dans des outils essentiels, tels qu’un VPN intégré, un gestionnaire de mots de passe, des disques de sauvetage, des coffres de fichiers sécurisés pour vos données critiques et un navigateur sécurisé pour les services bancaires en ligne et les achats.

7. Mettre en œuvre un système de détection d’intrusion

Un système de détection d’intrusion (IDS) est un logiciel qui évalue le trafic réseau pour toutes les activités inattendues, avec un mécanisme d’alerte pour les intrus potentiels. Il s’agit d’un logiciel qui analyse un réseau ou un système pour des activités malveillantes ou des violations politiques. Toute activité ou violation potentiellement nocive est généralement signalée à un administrateur ou centralisé via un système de gestion des informations et des événements (SIEM). IDS scanne le réseau pour l’usurpation de l’ARP et capture des paquets sur les réseaux qui utilisent des adresses ARP truquées.

Plats à emporter

Dans un monde où nous sommes de plus en plus dépendants de la technologie en réseau pour effectuer des activités personnelles et professionnelles, le reniflement représente un grave danger. Il permet aux pirates d’accéder au trafic de données passant par un réseau – et avec tant d’informations confidentielles partagées sur Internet, il est essentiel de protéger contre les attaques de reniflement des paquets. Les renifleurs sophistiqués peuvent même pénétrer dans les appareils Internet des objets (IoT), qui peuvent compromettre les grandes entreprises connectées.

La meilleure défense contre le reniflement des paquets est la surveillance régulière du paysage du réseau, en gardant un œil sur un comportement inhabituel ou des anomalies. L’intelligence artificielle avancée peut détecter même le moindre changement dans le comportement du réseau, que les administrateurs informatiques peuvent aborder immédiatement.

Plus sur la sécurité

- 10 meilleurs outils de prévention des pertes de données (DLP) pour 2021

- Top 10 des outils de cybersécurité open source pour les entreprises en 2022

- Top 11 scanners et déménagements de logiciels malveillants en 202 1

- Top 10 des outils de détection et de réponse des points finaux en 2022

- 10 meilleurs gestionnaires de mots de passe pour 2021

Comment empêcher l’attaque de reniflement des paquets | Raisons et processus de prévention

Au fil des jours, le monde de l’information et de la technologie se développe. Le système de sécurité et l’application des appareils technologiques deviennent également plus intelligents de jour en jour. Avec cela, les pirates deviennent également plus intelligents, ils découvrent de nouvelles techniques délicates pour pirater un système, un appareil ou un serveur. Le reniflement des paquets est l’une des dernières techniques délicates qui pourraient être une menace constante pour n’importe quel appareil, serveur et système. Bien que le reniflement des paquets puisse être utilisé à des fins bonnes et mauvaises, les cybercriminels ne l’utilisent que à des fins malveillantes.

Qu’est-ce que le reniflement des paquets?

Désactiver le défenseur de Microsoft Windows .

Veuillez activer JavaScript

Le reniflement des paquets est un processus par lequel le trafic en ligne est inspecté en utilisant un renifleur (un analyseur de paquets). Les renifleurs peuvent se présenter sous forme de logiciel et de matériel. Le reniflement des paquets est un moyen de surveiller les paquets de données. Grâce à un reniflement des paquets, le système réseau est surveillé et est utilisé pour trouver les moindres défauts d’un système. Pour une connexion réseau saine et sécurisée, le reniflement des paquets est essentiel.

Comment fonctionne le reniflement des paquets?

Toutes nos données ont été divisées en paquets plus petits lors du voyage à travers les systèmes réseau. Ces paquets contiennent de nombreuses données sur l’expéditeur qui comprennent des adresses IP, un type de demande, un processus et d’autres contenus qui sont livrés aux destinations prévues. Cela permet au récepteur de les identifier et de les assembler dans l’ordre.

Les criminels et les intrus peuvent tenir et inspecter les packages de données pendant leur voyage vers des destinations prévues. En utilisant le logiciel de reniflement, les criminels et les intrus convertissent les packages de données en un format lisible. Cette façon est presque similaire à l’écoute électronique, où une micropuce à écouter est plantée sur votre téléphone ou un appareil de contact par les harceleurs ou les agents pour écouter les conversations unanimement. Le processus de plantation de puces est effectué en reniflement des paquets en installant un logiciel et en inspectant les données avant de convertir les packages de données en un format lisible. Après le processus de conversion, il est facile d’analyser les données pièce par morceau.

Catégorisation du sniffing de paquets

Sur la base du filtrage, les attaques de reniflement des paquets sont divisées en deux types, un reniflement de paquets filtré et non filtré. La sélection ou la capture de certains paquets de données pour l’inspection est appelé reniflement filtré. Le reniflement du paquet filtré est appliqué lorsque les analyseurs recherchent des données spécifiques, seules les parties contenues du paquet de données sont inspectées. En termes de reniflement des paquets non filtrés, tous les paquets de données sont analysés. Le confinement des données ne fait pas’T Même compte sur le reniflement des paquets non filtrés.

Le reniflement des paquets filtrés est appliqué en grande partie par les experts de la sécurité et les données, les sites sociaux et les utilisateurs commerciaux, lorsque le reniflement des paquets non filtrés n’est pas appliqué en grande partie. Parfois, les serveurs et les sites Web vendent des données collectives à un tiers sans l’autorisation du propriétaire.

À quoi sert le reniflement des paquets pour?

Comme dit précédemment, le reniflement des paquets pourrait être utilisé à des fins bonnes et mauvaises. Les cybercriminels et les pirates les utilisent à des fins mauvaises, tandis que les experts en sécurité, les techniciens de réseau ou les administrateurs utilisent des paquets reniflant à des fins.

Les cybercriminels et les pirates pratiquent principalement des sniffes de paquets pour terminer certains processus malveillants, qui comprennent;

– arracher ou voler des informations et des données sensibles et personnelles, comme les informations d’identification de connexion, l’historique de navigation, les informations de débit / carte de crédit.

– à espionner une entreprise ou une personne pour arracher des informations confidentielles qui ne sont pas autorisées à partager avec des tiers.

– En utilisant des reniflements de paquets, un cybercrimiral ou un pirate pourrait injecter des codes ou des virus malveillants dans un serveur, un système ou un appareil.

– Grâce au reniflement des paquets, les cybercriminels et les pirates pourraient avoir un accès illégal à un réseau, un système, un serveur ou un appareil pour faire des dégâts.

– En utilisant des reniflements de paquets, les cybercriminels pourraient effectuer un détournement TCP, qui pourrait être utilisé pour intercepter les paquets entre l’adresse IP et la source.

Outre l’usage illégal et contraire à l’éthique décrit ci-dessus, le reniflement des paquets est également utilisé pour de bonnes fins. Les techniciens de réseau, les administrateurs et les experts en cybersécurité utilisent des reniflements de paquets pour accomplir des tâches positives, qui comprennent;

– L’administrateur réseau utilise des paquets reniflant fortement pour vérifier la santé et la sécurité d’un système réseau. En surveillant la réponse du réseau, les experts en sécurité et l’administrateur réseau testent l’état de chiffrement de la connexion HTTPS.

– Grâce à la reniflement des paquets, les cyber-experts examinent les trafics de mots de passe en texte brut, de noms d’utilisateur et d’autres données lisibles pour leur appliquer le cryptage.

– Le reniflement des paquets est un excellent outil pour dépanner ou diagnostiquer les problèmes de réseau et l’utilisation des applications, qui est nécessaire pour maintenir le système réseau sain et sécurisé.

– Pour détecter les problèmes de réseau et résoudre le paquet, Sniffing est l’un des outils les plus essentiels pour les experts en sécurité.

– Le reniflement des paquets est utilisé pour résoudre les erreurs de configuration d’un système de réseau, ainsi que pour garantir l’itinéraire réseau le plus parfait pour les demandes DNS.

– Les annonceurs appliquent cette méthode pour atteindre les utilisateurs ciblés. Le reniflement des paquets est utilisé par l’annonceur pour surveiller les intérêts des utilisateurs ciblés.

– Le reniflement des paquets pourrait être utilisé pour surveiller les employés d’une entreprise et harceler des entreprises rivales.

Ainsi, le reniflement des paquets est nécessaire à des fins de sécurité du réseau comme le dépannage, garantissant la voie réseau la plus efficace pour traiter la demande DNS. Bien que le reniflement des paquets soit utilisé à des fins bonnes et mauvaises, le mauvais côté est évitable.

Quels sont les outils de reniflement?

Les outils de reniflement sont le logiciel / application / programme / matériel utilisé pour effectuer des paquets de reniflement. Sans outil de reniflement de paquets, il est presque impossible de surveiller les paquets de données d’un système ou d’un serveur réseau. Un outil de reniflement a toutes les fonctionnalités pour surveiller efficacement les paquets de données. Voici quelques outils de reniflement qui sont largement utilisés;

1. Wireshark

L’outil de reniflement de paquets le plus utilisé est utilisé par des renifleurs de paquets du monde entier. Il propose de nombreuses fonctionnalités conçues pour aider et surveiller le processus de reniflement des paquets. Le Wireshark est principalement populaire pour ses fonctionnalités.

2. Tcpdump

Le TCPDump est un analyseur de paquets basé sur la ligne de commande qui offre la possibilité d’intercepter et d’observer les adresses TCP / IP et d’autres paquets pendant la transmission des paquets sur le système ou le serveur réseau. Il est largement utilisé par le réseau et les experts en sécurité pour identifier le défaut d’un système de réseau pour les réparer.

3. Netwitness NextGen

Parallèlement aux autres fonctionnalités, Netwitness NextGen comprend un outil de reniflement basé sur le matériel conçu pour inspecter et surveiller tout le trafic d’un système réseau. Ceci est largement utilisé par les organismes d’application de la loi du monde entier.

4. dsniff

Il s’agit d’une combinaison d’outils de reniflement conçus pour effectuer des paquets à travers les différents protocoles. Parfois, il est utilisé pour l’arracher des informations personnelles.

Le reniflement des paquets devient facile et efficace avec ces outils de reniflement des paquets. Ces outils aident les experts en sécurité à surveiller le trafic et à analyser le flux de données sur un système de réseau ou de serveur.

Quelles sont les attaques de reniflement des paquets?

Comme indiqué précédemment, les données transmettent un système réseau en tant que paquets de données. À l’aide d’outils spécialisés, les cybercriminels et les intrus illégaux surveillent et interceptent les paquets de données pour se faciliter. Les paquets de données transportent des informations de l’expéditeur (l’utilisateur) au récepteur. L’attaque de reniflement signifie les extractions illégales de données non cryptées en capturant le trafic réseau. Des attaques de reniflement sont effectuées pour des approches malveillantes par des pirates ou des cybercriminels.

Il y a une utilisation légale et illégale de reniflement des paquets. Lorsque le reniflement des paquets est utilisé à des fins illégales (E.g. piratage, fuite de données, vol, injection de codes malveillants) Il est appelé des attaques de reniflement des paquets. Cela peut causer des dommages de diverses manières. L’utilisation illégale et juridique du reniflement des paquets est décrite avant.

Comment détecter un renifleur?

La détection du renifleur dépend du niveau de sophistication de l’attaque de reniflement. Le renifleur peut être non détecté et se cacher pendant longtemps sur un système de réseau et de serveur. Il existe des logiciels disponibles sur le marché qui peuvent attraper l’intrus illégal sur un réseau de réseau ou de serveur. Il est également possible pour les renifleurs de contourner le système de sécurité en créant un faux sens de sécurité. Un renifleur peut utiliser n’importe quoi pour intercepter votre système réseau, un niveau d’installation / DNS de périphérique / logiciel matériel et d’autres nœuds réseau peuvent être utilisés pour renifler. Il est assez difficile de détecter un renifleur sur un réseau pratique, en raison de sa complexité. Étant donné que la détection est une entreprise assez difficile, certaines méthodes pourraient aider à rendre les informations reniflées, ce qui serait inutile pour l’attaquant.

Chaque réseau est divisé en certaines couches, et chaque couche a une tâche dédiée à accomplir. La tâche dédiée ajoute la couche suivante à la précédente. Les attaquants reniflés peuvent travailler sur diverses couches, ce qui dépend du motif d’attaque. Malgré l’importance de la couche de réseau (3 couches RD) et de la couche d’application (7 e), le renifleur peut intercepter ou capturer l’unité de données du protocole (PDU) à partir de n’importe quelle couche. Parmi tous les protocoles, certains sont à peu près vulnérables aux attaques de reniflement. Bien que la version sécurisée de ces protocoles soit également disponible, un système de réseau et de serveur utilise toujours la version non garantie de ces protocoles réseau. Ainsi, le risque de fuite d’information reste considérable. Voici les protocoles de réseau qui sont vulnérables aux attaques reniflantes;

1. Http

Le protocole de transfert HTTP ou hypertexte est utilisé sur la couche de protocole d’application du modèle d’interconnexion des systèmes ouverts (l’OSI). Il transmet les informations au format de texte brut, qui est parfait pour un site Web statique qui ne nécessite aucune entrée de l’utilisateur. Mais sur le site Web non statique, cela pourrait être un gros problème, n’importe qui peut configurer un proxy MITM et intercepter le flux de données pour causer des dommages. C’est le point où l’interaction utilisateur doit être sécurisée, qui peut être assurée en utilisant la version sécurisée de HTTP. Connu sous le nom de HTTPS, la version sécurisée de HTTP crypte le trafic de données chaque fois qu’il quitte le protocole de couche d’application (7 e couche)

2. POPULAIRE

Le protocole de bureau de poste, également connu sous le nom de POP, est largement utilisé par les clients de messagerie pour télécharger des courriers à partir de serveurs de messagerie. Bien qu’il puisse mécaniser le texte brut pour la communication, il est à peu près vulnérable à renifler les attaques. Pop a de nouvelles versions sécurisées nommées Pop 2 et Pop 3 qui sont plus sécurisées que la version originale de Pop.

3. Snmp

Abrégé en tant que protocole de gestion de réseau simple, SNMP est utilisé pour établir une connexion entre le réseau et les appareils réseau. Pour effectuer l’authentification du client, il utilise plusieurs messages pour la communication entre les chaînes communautaires. Il a été modifié sous forme de snmpv2 et snmpv3. Le snmpv3 en est la version la plus sécurisée.

4. Telnet

Telnet est un protocole client-serveur qui permet et assure la facilité de communication via le terminal virtuel. Le principal problème de Telnet est qu’il ne crypte pas le flux de données par défaut et pour cette raison, n’importe qui peut accéder au commutateur ou au centre qui établit la connexion entre le serveur et le client. De nos jours, SSH est utilisé en remplacement du Telnet non sécurisé.

5. FTP

Le protocole de transfert de fichiers ou FTP est utilisé pour transférer des fichiers entre le serveur et le client. Pour s’authentifier, il utilise un nom d’utilisateur et un mot de passe. Tout intrus ou cybercriminal peut facilement intercepter le flux de données et accéder à tous les fichiers du serveur. Il peut être remplacé par une version plus sécurisée qui s’appelle SFTP (protocole de transfert de fichiers SSH) ou sécurisée en utilisant SSL / TSL.

Comment empêcher l’attaque de reniflement?

La prévention vient après la détection. Comme nous l’avons dit, la détection dépend du niveau de sophistication du reniflement des paquets. Cependant, si vous n’êtes pas en mesure de détecter l’attaque de reniflement, Don’t à t’inquiéter, tu peux toujours le battre par certaines méthodes. Ces méthodes décrites ci-dessous pourraient vous aider à battre des attaques de reniflement;

1. Service VPN

Pour battre les attaques de reniflement, le chiffrement des données est nécessaire. Le chiffrement des données offre la protection la plus parfaite contre les attaques de reniflement. Pour crypter vos données, le service VPN (réseau privé virtuel) est nécessaire. Le service VPN crypte vos données et les transmet via un système de canaux réseau sécurisé et chiffré via Internet. Ce processus rend difficile pour quiconque de décrypter les données interceptées.

2. Éviter la connexion Wi-Fi publique

Tout en utilisant la connexion publique Wi-Fi pour parcourir Internet, n’importe qui peut renifler vos informations pour se faciliter avec vos données. Il vaut donc mieux éviter les connexions publiques Wi-Fi. Dans le cas, vous pouvez utiliser un service VPN tout en utilisant une connexion Wi-Fi publique.

3. En utilisant un protocole sécurisé

Utilisez toujours un protocole réseau sécurisé pour éviter le reniflement des paquets. Ici, il est recommandé d’utiliser un service VPN comme confirmation de sécurité. Certaines extensions ou modules complémentaires pourraient vous aider à augmenter la sécurité du protocole Internet.

4. Améliorer le logiciel de sécurité

Un outil antivirus vous offre une protection 24h / 24 contre les logiciels malveillants, le virus, les chevaux de Troie, les vers, les logiciels espions et d’autres menaces de sécurité. Pour éliminer le virus injecté sur le système par les renifleurs, vous devez utiliser un outil antivirus.

5. Navigation sûre

Pour éviter les attaques de reniflement des paquets, vous devez éviter tous les sites Web non cryptés. La navigation sur les sites Web non cryptés augmente les risques d’attaques de reniflement des paquets. N’oubliez pas d’éviter les courriers de spam, les fenêtres contextuelles inhabituelles et de ne jamais télécharger de contenu à partir d’un site non reporté.

6. Surveillance et numérisation du réseau

Pour protéger le réseau commercial ou le système de serveurs contre les attaques de reniflement des paquets, il est toujours préférable d’embaucher des administrateurs de réseaux professionnels et des professionnels de l’informatique. Ils surveilleront et analyseront le système de réseau et de serveur. Il éloignera votre système des attaques de reniflement des paquets et d’autres cyber-menaces.

Questions fréquemment posées (FAQ)

Qu’est-ce qu’une attaque Wi-Fi?

Les cybercriminels et les pirates peuvent créer un faux Wi-Fi pour intercepter et se faciliter avec les données de l’utilisateur. Les attaques Wi-Fi sont une sorte d’attaque malveillante qui est effectuée contre les réseaux sans fil en trompant la sécurité Wi-Fi pour voler les informations de l’utilisateur (E.g. DDOS, écoute).

Le paquet renifle-t-il éthique ou contraire?

Le reniflement des paquets a des utilisations éthiques et contraires. Cela dépend du but du reniflement des paquets. Quand il est effectué pour une utilisation éthique (E.g. Diagnostic de réseau, surveillance, publicité) Il est éthique et lorsqu’il est effectué pour un usage contraire à l’éthique (E.g. piratage, fuite de données, injection de codes malveillants) Il est contraire.

Peut renifler être utilisé pour le piratage complexe?

Oui, le reniflement des paquets pourrait être utilisé pour un piratage complexe. De plus, grâce à la reniflement des paquets, vous pouvez réprimer les systèmes de réseau et de serveur. Une attaque de reniflement de paquets sur votre réseau de réseau ou de serveur pourrait être un avertissement pour être affecté par un piratage complexe.

Conséquences

Maintenant, vous en savez déjà assez sur le reniflement des paquets et son utilité, sa protection et son processus de détection. Certaines étapes de sécurité peuvent vous aider à éviter l’attaque de reniflement des paquets. Parcourez toujours en toute sécurité pour éviter les problèmes de cyber. Ce’est tout pour aujourd’hui, Rendez-vous.