Bitlocker ha una backdoor?

Schneier sulla sicurezza

Breaking BitLocker Crittico: Brute Forzatura del backdoor (Parte I)

Gli investigatori spesso incontrano volumi crittografati di bitlocker, ma molti utenti di computer potrebbero non rendersi nemmeno conto che il loro disco è crittografato. In questo articolo, esploreremo i metodi per irrompere nella crittografia BitLocker. Questa pubblicazione è divisa in due parti, con la parte I che si concentra sullo sfruttamento di una backdoor per ottenere l’accesso a BitLocker. La parte II discuterà delle tecniche di forza bruta se l’accesso attraverso il backdoor non è possibile.

Sfruttando la backdoor

ElComsoft offre due strumenti per rompere BitLocker Cryption: ElcomSoft Forensic Disk Decryptor e ElcomSoft Distributed Password Recovery (EDPR). Questi strumenti servono a scopi diversi e questo articolo mira a chiarire le differenze tra loro.

Gli attrezzi

ElComsoft Forensic Disk Decryptor e Elcomsoft Recoverità password distribuite Utilizza approcci diversi per ottenere l’accesso ai volumi crittografati. La scelta tra loro dipende dal fatto che determinate informazioni possano essere estratte dalla memoria volatile del computer (RAM).

ElcomSoft Forensic Disk Decryptor è progettato per decrittografare dischi e volumi utilizzando istantaneamente la chiave di decrittografia estratta dalla RAM del computer. Può anche decrittografare per l’analisi offline o i volumi di BitLocker di montaggio utilizzando il tasto ESCROW (Tasto di recupero BitLocker) estratto dall’account Microsoft dell’utente o recuperato da Active Directory.

Recupero della password distribuita ElcomSoft tenta di rompere le password a dischi e volumi attraverso un attacco.

Entrambi gli strumenti attaccano diversi collegamenti nella catena di sicurezza di BitLocker, PGP e TrueCrypt. ElcomSoft Forensic Disk Decryptor si concentra sull’utilizzo della chiave di decrittografia memorizzata nella RAM del computer. Questo strumento è molto ricercato, soprattutto perché la scomparsa di TrueCrypt.

Estrando il tasto di decrittografia da un dump di memoria, il decritto disco forense di Elcomsoft può montare i volumi crittografati per l’accesso al volo o decrittografare l’intero disco o il volume per funzionare con il contenuto decrittografato.

IMPORTANTE: Elcomsoft Forensic Disk Decryptor viene utilizzato per acquisire volumi crittografati con la protezione del dispositivo BitLocker, che non utilizza password selezionabili dall’utente e non può essere rotto attraverso la forzatura dei bruto. I tasti di garanzia BitLocker possono essere estratti dall’account Microsoft di un utente e utilizzati per decifrare o montare i volumi di bitlocker.

Quando viene montato un disco crittografato, il sistema memorizza il tasto di crittografia in memoria per un facile accesso ai dati crittografati. Queste chiavi possono essere estratte dalla memoria del sistema usando vari metodi:

- Le chiavi di decrittazione possono talvolta essere estratte dal file in letargo, creato quando il sistema è in letargo. Windows salva una copia della RAM del computer nell’Hiberfil.file sys durante il letargo.

Domande:

- Qual è lo scopo della parte I di questo articolo?

- Quali sono i due strumenti offerti da Elcomsoft per la rottura della crittografia BitLocker?

- Qual è la differenza tra il decryptor disco forense di Elcomsoft e il recupero della password distribuita Elcomsoft?

- In che modo il decritto di disco forense di Elcomsoft estrae la chiave di decrittografia?

- Cos’è la protezione del dispositivo BitLocker e come può essere decrittografato con ElcomSoft Forensic Disk Decryptor?

- In che modo il sistema archivia i tasti di crittografia quando è montato un disco crittografato?

- Qual è lo scopo del file in letargo nell’estrazione della chiave di decrittografia?

- Quale strumento sarebbe raccomandato per l’acquisizione di volumi di bitlocker crittografato con protezione del dispositivo BitLocker?

- Quando è stato lanciato Elcomsoft Forensic Disk Decryptor e perché è molto richiesto?

- Qual è il fattore principale nella scelta tra il decryptor disco forense di Elcomsoft e il recupero della password distribuita Elcomsoft?

- Quali sono i due diversi approcci utilizzati da Elcomsoft Forensic Disk Decryptor e ElcomSoft Distributed Password Recovery?

- Quali sono alcuni punti chiave su Elcomsoft Forensic Disk Decryptor menzionato in questo articolo?

- Cosa ha descritto la pubblicazione “ElcomSoft decritts BitLocker, PGP e TrueCrypt Contenirs”?

- Qual è lo scopo della chiave di deposito a garanzia nel decryptor disco forense di Elcomsoft?

La parte I si concentra sullo sfruttamento di una backdoor per ottenere l’accesso ai volumi crittografati BitLocker.

I due strumenti offerti sono ElcomSoft Forensic Disk Decryptor e ElcomSoft Distributed Password Recovery (EDPR).

ElComsoft Forensic Disk Decryptor utilizza la chiave di decrittografia estratta dalla RAM di un computer per decifrare i volumi immediatamente, mentre Elcomsoft ha distribuito la password di recupero di recupero di rompere le password attraverso un attacco.

ElcomSoft Disk Forensic Disk Extracts the Decryption Key from A Memory Dump.

La protezione del dispositivo BitLocker è uno schema di crittografia a discorso intero che protegge automaticamente alcuni dispositivi Windows. Elcomsoft Forensic Disk Decryptor può decrittarlo utilizzando il tasto di recupero BitLocker estratto dall’account Microsoft dell’utente.

Il sistema memorizza i tasti di crittografia in memoria per un facile accesso ai dati crittografati.

Il file di ibernazione contiene un’immagine della RAM del computer e a volte la chiave di decryption può essere estratta da questo file.

Il decryptor disco forense elcomsoft è consigliato per l’acquisizione di volumi di bitlocker crittografato con protezione del dispositivo BitLocker.

Elcomsoft Forensic Disk Decitory è stato lanciato nel 2012 ed è molto richiesto a causa della sua capacità di estrarre la chiave di decrittografia dalla RAM di un computer.

La scelta dipende principalmente dal fatto che determinate informazioni possano essere estratte dalla memoria volatile del computer (RAM).

ElcomSoft Forensic Disk Decryptor utilizza la chiave di decrittografia estratta dalla RAM del computer, mentre Elcomsoft ha distribuito la password di recupero tentativo di interrompere le password attraverso un attacco.

Il decritto disco forense elcomsoft può decrittografare i dischi e i volumi utilizzando istantaneamente la chiave di decrittografia dalla RAM di un computer o la chiave di garanzia estratta dall’account Microsoft di un utente. Può anche montare i volumi di bitlocker per l’accesso al volo a file e cartelle.

La pubblicazione ha descritto la funzionalità e le caratteristiche uniche di Elcomsoft Forensic Disk Decryptor.

La chiave di garanzia, o chiave di recupero BitLocker, viene utilizzata per decrittografare o montare i volumi di bitlocker.

Schneier sulla sicurezza

“Il paragrafo nel contesto sembra parlare dell’estrazione del tasto-materiale memorizzato da TPM Mentre il dispositivo è acceso.”

Breaking BitLocker Crittico: Brute Forzatura del backdoor (Parte I)

Gli investigatori iniziano a vedere i volumi crittografati di BitLocker sempre più spesso, ma gli stessi utenti di computer possono essere sinceramente inconsapevoli del fatto’sta crittografando il loro disco da sempre. Come puoi irrompere nella crittografia BitLocker? Devi forzare la password o c’è un rapido hack da sfruttare?

Abbiamo fatto le nostre ricerche e siamo pronti a condividere le nostre scoperte. A causa della pura quantità di informazioni, abbiamo dovuto interrompere questa pubblicazione in due parti. Di oggi’è la parte I, noi’Discuteremo la possibilità di usare una backdoor per hackerare BitLocker. Questa pubblicazione sarà seguita dalla parte II, in cui noi’Discutere le possibilità di forza bruta se l’accesso alle informazioni crittografate attraverso il backdoor non è disponibile.

Sfruttando la backdoor

Adoriamo gli strumenti. Ne abbiamo molti. Alcuni strumenti che abbiamo apparentemente faranno lo stesso lavoro, raggiungendo il risultato attraverso percorsi diversi. Una domanda noi’Rice molto è il motivo per cui Elcomsoft ha due strumenti diversi per la rottura della crittografia BitLocker. Davvero perchè?

Offriamo ElcomSoft Forensic Disk Decryptor a Decrypt Bitlocker Volumes e offriamo il recupero di password distribuito ElComsoft per rompere le password di BitLocker. (EDPR in breve). Abbiamo anche un piccolo strumento chiamato ElcomSoft Disk Disk Encryption Info (parte del recupero della password distribuita) per visualizzare informazioni sui contenitori crittografati. Quali sono questi strumenti? Cosa fanno esattamente, e di quale hai bisogno nella tua indagine? È tempo di svelare i segreti e far luce su queste domande.

Gli attrezzi

ElcomSoft Forensic Disk Decryptor e Elcomsoft Distributed Password Recovery. Quale dovresti scegliere per la tua indagine?

Per dirla brevemente, ElcomSoft Forensic Disk Decryptor e Elcomsoft hanno distribuito una password Recupero usa approcci diversi quando si ottiene l’accesso a volumi crittografati. La scelta dipende principalmente dal fatto che tu abbia determinati frammenti di informazioni estratti dal computer’S volatile memoria (RAM). Se lo fai, il tuo lavoro può diventare molto più facile.

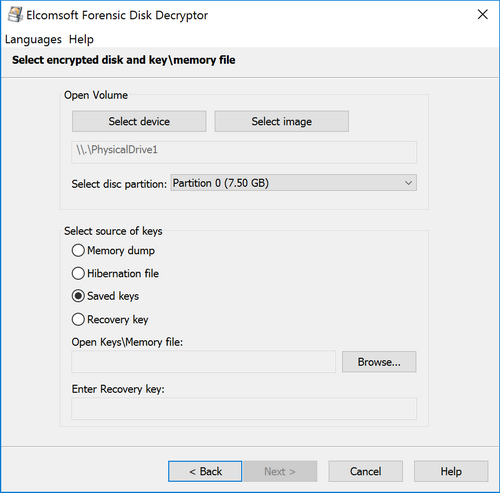

ElcomSoft Forensic Disk Decryptor è progettato per decrittografare istantaneamente dischi e volumi utilizzando la chiave di decrittografia estratta dal computer’S volatile memoria (RAM). Inoltre, è possibile decrittografare per l’analisi offline o montare istantaneamente i volumi di bitlocker utilizzando il tasto di garanzia (tasto di recupero BitLocker) estratto dall’utente’S Microsoft Account o recuperato da Active Directory. ElcomSoft Forensic Disk Decryptor funziona con i dischi fisici e le immagini RAW (DD).

Recupero della password distribuita ElcomSoft, D’altra parte, i tentativi di rompere (recuperare) le password su dischi e volumi esegue un attacco.

Hai avuto l’impressione che i due strumenti si completino a vicenda? Noi’Sarò felice se acquisti entrambi, ma in realtà tu’Probabilmente ne userò solo uno. I due strumenti attaccano diversi collegamenti nella catena di sicurezza di BitLocker, PGP e TrueCrypt. Noi’Discutere separatamente i due metodi.

Permettere’s Inizia con Elcomsoft Forensic Disk Decryptor. Quando abbiamo lanciato questo prodotto nel 2012, abbiamo pubblicato questo articolo: ElcomSoft Decrypts BitLocker, PGP e TrueCrypt Conteners. La pubblicazione descrive lo strumento’S funzionalità e caratteristiche uniche. Da allora, il mondo ha assistito alla fine di TrueCrypt, mentre PGP e Bitlocker continuano a esistere con diversi aggiornamenti (incluso un grande aggiornamento di sicurezza per BitLocker in Windows 10 Build 1511, il “Aggiornamento di novembre”). Oggi, il decryptor forense del disco forense di Elcomsoft è ancora maggiore rispetto a tre anni fa.

ElcomSoft Forensic Disk Decryptor ha la possibilità di estrarre la chiave di decrittografia originale memorizzata nel computer’S volatile memoria (RAM). Estrando questa chiave da un dump di memoria, lo strumento può usarlo per montare il volume crittografato per l’accesso al volo a file e cartelle (che è istantanea) o per decrittoni l’intero disco o il volume contemporaneamente.

IMPORTANTE: Usa il decryptore del disco forense Elcomsoft per acquisire volumi crittografati con Protezione del dispositivo BitLocker. La protezione del dispositivo BitLocker è uno schema di crittografia a dischi integrale che protegge automaticamente alcuni dispositivi Windows (come tablet e ultrabook dotati di TPM 2.0 moduli) Quando l’utente accede al proprio account Microsoft. La protezione del dispositivo BitLocker non utilizza password selezionabili dall’utente e non può essere suddivisa costringendo bruto qualsiasi cosa. In alcuni casi, i tasti di impegno BitLocker (tasti di recupero BitLocker) possono essere estratti accedendo all’utente’S Microsoft Account tramite https: // OneDrive.vivere.com/Recoverykey. L’ultima versione di ElcomSoft Forensic Disk Decryptor (quella noi’VE appena rilasciato) ha la possibilità di utilizzare queste chiavi per decrittografare o montare i volumi di bitlocker.

Nel momento in cui il disco crittografato viene montato nel sistema (che è quando si inserisce la password per accedervi o si fornisce la smart card o utilizza qualsiasi altro tipo di autenticazione), il sistema memorizza la chiave di crittografia per semplificare l’accesso ai dati crittografati. E poiché queste chiavi sono mantenute nella memoria del sistema (indipendentemente dal metodo di autenticazione utilizzato), si può tentare di estrarle.

Esistono diversi modi per far uscire le chiavi originali dal sistema:

- A volte, la chiave di decrittazione può essere estratta dal file di letargo, che viene creato quando il sistema viene in letargo. Il sistema scarica un’immagine del computer’s RAM in un file quando si inserisce il letargo. Windows utilizza il Hiberfil.sys File per archiviare una copia della memoria di sistema. Tuttavia, alcuni sistemi (E.G. Le ardesia con standby connesso o moderno standby, che è molto probabile che utilizzino la protezione del dispositivo BitLocker) potrebbero non usare affatto il letargo (invece viene utilizzato lo standby collegato fino a quando il sistema non raggiunge uno stato di potenza molto basso, dopo di che può ibernare o chiudere). Ulteriori informazioni su come abilitare o disabilitare l’ibernazione è disponibile su http: // support.Microsoft.com/kb/920730.

- Puoi anche tentare di imporre un file ‘vivere’ Sistema utilizzando uno dei tanti strumenti di dumping della memoria (privilegi amministrativi richiesti). La descrizione completa di questa tecnologia e un elenco completo di strumenti (gratuiti e commerciali) sono disponibili su http: // www.Forensicswiki.org/wiki/strumenti: memory_imaging. Raccomandiamo Moonsols Windows Memory Toolkit (strumento a pagamento, nessuna versione demo, prezzi su richiesta senza modulo di contatto disponibile) o Belkasoft Live Ram Capturer (Free, immediatamente scaricabile, Funzione minima e Funzionamento in modalità kernel su sistemi a 32 e 64 bit).

- L’ultima opzione è disponibile su alcuni sistemi dotati di una porta Firewire. È possibile accedere direttamente alla memoria di un computer (anche se è bloccato) tramite una porta Firewire. Esistono diversi strumenti in grado di acquisire la memoria utilizzando questa tecnologia, e.G. Inception (sì,’S “Quello strumento Python”).

Se sei in grado di immaginare il computer’S volatile memoria mentre il disco crittografato è montato o se hai accesso al sistema’S file di ibernazione, è possibile utilizzare il decryptor disco forense elcomsoft per analizzare l’immagine di memoria o il file di ibernazione, rilevare ed estrarre i tasti di decryption. È quindi possibile utilizzare queste chiavi per avere il decritto di disco forense di Elcomsoft che decrittò il volume o lo montano.

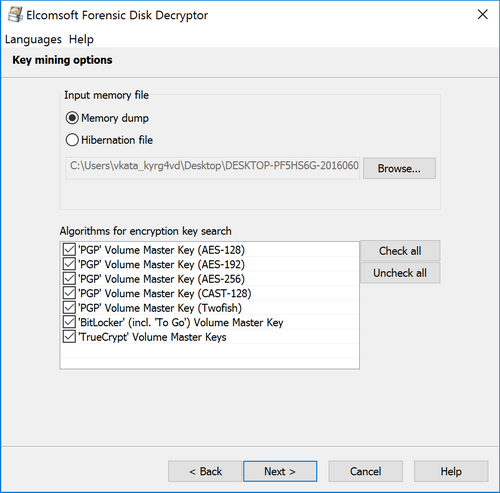

Possiamo abbattere l’intero lavoro a soli tre passaggi:

- Ottieni un dump di memoria o prendi il file di letargo

- Analizza il dump e trova le chiavi di crittografia

- Decrittografare o montare il disco

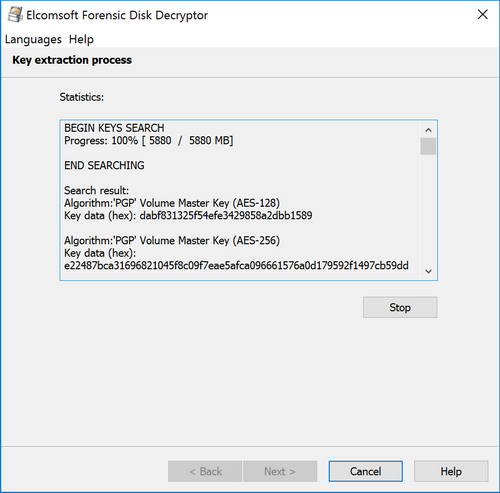

Esso’vale la pena menzionare che cercare una chiave può richiedere molto tempo. Specificare i tipi di chiavi di crittografia (se sai quale algoritmo è stato utilizzato) può farti risparmiare molto tempo. Se indossi’t sapere quale tipo di crittografia è stata utilizzata, basta selezionarli tutti.

Una volta rilevate le chiavi, lo strumento le visualizza e ti consente di salvarle in un file. È possibile salvare più chiavi di diversi tipi in un singolo file.

Avendo le chiavi di decrittografia, puoi procedere al decritting del disco. Specificare il tipo di contenitore crittografico, selezionare il file con chiavi di decryption e fare clic su Avanti .

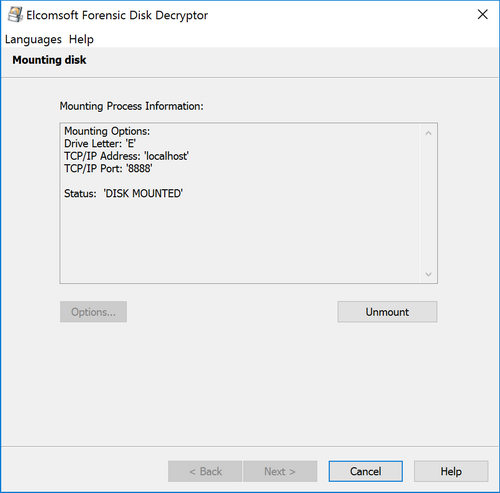

Se ci sono tasti di crittografia adeguati, lo strumento ti spingerà a fare una decrittazione completa (creando un’immagine grezza che può essere montata o analizzata con uno strumento di terze parti) o montare il volume nel sistema corrente. Il montaggio è implementato tramite driver di disco virtuale IMDisk (installato con Elcomsoft Forensic Disk Decryptor). Normalmente, hai vinto’t È necessario modificare qualsiasi impostazione e semplicemente premere il pulsante di montaggio:

Come puoi vedere, questo metodo è conveniente ed efficiente. Se puoi usarlo o meno dipende interamente dalla possibilità di acquisire la chiave di decrittografia dal computer’S RAM Immagine. Si prega di dare un’occhiata alla pagina del prodotto Elcomsoft Forensic Disk Decryptor per saperne di più sull’acquisizione delle chiavi di decryption.

Sei anche invitato a controllare un rapido tutorial video EFDD realizzato da Sethioz.

E se Don Don’T ha accesso alla chiave di decrittografia? Elcomsoft Distributed Password Recovery utilizza un approccio completamente diverso. Noi’LL si sofferma su questo nella seconda parte di questo articolo. Resta sintonizzato e visitaci tra un giorno o due per la seconda parte di questa lettura!

Schneier sulla sicurezza

IL Intercettare ha una nuova storia sulla CIA’s – sì, la CIA, non la NSA – si comporta per rompere la crittografia. Questi provengono dai documenti di Snowden e parlano di una conferenza chiamata The Trusted Computing Base Jamboree. Ci sono alcuni documenti interessanti associati all’articolo, ma non molte informazioni difficili.

Là’s un paragrafo su Microsoft’S BitLocker, il sistema di crittografia utilizzato per proteggere i computer MS Windows:

Presentati anche al Jamboree sono stati successi nel targeting di Microsoft’La tecnologia di crittografia del disco S e i chip TPM utilizzati per archiviare le sue chiavi di crittografia. I ricercatori alla conferenza della CIA nel 2010 si sono vantati della capacità di estrarre le chiavi di crittografia utilizzate da BitLocker e quindi di decifrare i dati privati archiviati sul computer. Poiché il chip TPM viene utilizzato per proteggere il sistema da software non attendibile, attaccarlo potrebbe consentire l’installazione segreta di malware sul computer, che potrebbe essere utilizzato per accedere a comunicazioni e file altrimenti crittografati dei consumatori. Microsoft ha rifiutato di commentare questa storia.

Ciò implica che la comunità di intelligence americana – io’M I indovina la NSA qui: può rompere BitLocker. Il documento di origine, tuttavia, è molto meno definitivo al riguardo.

L’analisi del potere, un attacco a canale laterale, può essere utilizzata contro dispositivi sicuri per estrarre invasivamente informazioni crittografiche protette come i dettagli di implementazione o le chiavi segrete. Abbiamo impiegato una serie di attacchi pubblicamente noti contro la crittografia RSA trovata nel TPMS di cinque diversi produttori. Discuteremo i dettagli di questi attacchi e forniremo informazioni su come ottenere le informazioni chiave private TPM con l’analisi del potere. Oltre all’analisi della potenza cablata convenzionale, presenteremo i risultati per estrarre la chiave misurando i segnali elettromagnetici che emana dal TPM mentre rimane sulla scheda madre. Descriveremo e presenteremo anche risultati per un attacco completamente nuovo inedito contro un teorema del resto cinese (CRT) di RSA che fornirà informazioni sulla chiave privata in una sola traccia.

La capacità di ottenere una chiave TPM privata non solo fornisce accesso a dati crittografati con TPM, ma ci consente anche di aggirare il sistema radice-della fiducia modificando i valori di digest previsti nei dati sigillati. Descriveremo un caso di studio in cui le modifiche a Microsoft’I metadati crittografati B BitLocker impediscono il rilevamento a livello di software delle modifiche al BIOS.

L’analisi del potere differenziale è un potente attacco crittanalitico. Fondamentalmente, esamina un chip’Il consumo di energia mentre esegue le operazioni di crittografia e decrittografia e utilizza tali informazioni per recuperare la chiave. Che cosa’è importante qui è che questo è un attacco per estrarre le informazioni chiave da un chip Mentre funziona. Se il chip è spento o se lo fa’t Avere la chiave dentro, lì’s nessun attacco.

Don’Tieni questo per significare che l’NSA può prendere un disco rigido crittografato e recuperare la chiave. Prendo significato che l’NSA può eseguire un sacco di hack intelligenti su un disco rigido crittografato con bitlocker mentre è in esecuzione. Quindi non io’T penso che questo significhi che BitLocker è rotto.

Ma chissà? Sappiamo che l’FBI ha pressato Microsoft per aggiungere un backdoor a BitLocker nel 2005. Credo che non abbia avuto successo.

Più di questo, noi non’t so.

Modificato per aggiungere (3/12): a partire da Windows 8, Microsoft ha rimosso il diffusore di elefante da BitLocker. Non vedo alcun motivo per rimuoverlo se non per rendere la crittografia più debole.

Commenti

Don’so di romperlo, ma di sovvertirlo? Quello’s e storia completamente diversa (e più perniciosa). Guarda cosa hanno fatto con Xcode!

Ken Thompson’s Evil e Secret Twin più sexy e sexy • 10 marzo 2015 15:09

Che cosa’s questo problema Xcode di cui parli, Spiff?

Ho considerato il bitlocker rotto da quando Christopher Tarnovsky ha presentato una tale prova del concetto con un TPM infine a Black Hat DC nel 2010. Il suo lavoro di ricerca iniziale lo ha richiesto circa sei mesi. Successivamente il recupero della chiave di licenza di un infine Xbox 360 TPM apparentemente ha richiesto solo altre sei ore. Secondo Tarnovsky, l’attrezzatura di laboratorio richiesta rappresenta un investimento di circa $ 200.000.

“L’agenzia di spionaggio più potente del mondo può rompere la sicurezza di un TPM fornito dal miglior offerente?”

La mia ipotesi sarebbe “SÌ” (E se la risposta è “NO” Allora il mio commento sarebbe “perché no?”).

Dato l’accesso fisico a un sistema target i’D Aspettatevi che siano in grado di sconfiggere una misura di sicurezza progettata principalmente per fornire un zecca verde amichevole in una brochure di vendita.

A partire da Windows 8 Microsoft ha rimosso il diffusore di elefante dallo schema bitlocker senza una ragione dichiarata. Era la richiesta NSA?

Credo che Elcomsoft faccia un prodotto per questo

Tre modi per acquisire le chiavi di crittografia

ElComsoft Forensic Disk Decryptor ha bisogno delle chiavi di crittografia originali per accedere alle informazioni protette archiviate nei contenitori cripto. Le chiavi di crittografia possono essere derivate da file di ibernazione o file di dump di memoria acquisiti mentre il volume crittografato è stato montato. Ci sono tre modi disponibili per acquisire le chiavi di crittografia originali:

Analizzando il file di letargo (se il PC viene analizzato viene disattivato);

Analizzando un file di dump di memoria *

Eseguendo un attacco di Firewire ** (il PC analizzato deve essere in esecuzione con volumi crittografati montati).

* Un dump di memoria di un PC in esecuzione può essere acquisito con uno degli strumenti forensi prontamente disponibili come Moonsols Windows Memory Toolkit

** Uno strumento gratuito lanciato su investigatore’S PC è necessario per eseguire l’attacco Firewire (E.G. Inizio)

Prendo significato che l’NSA può eseguire un sacco di hack intelligenti su un disco rigido crittografato con bitlocker mentre è in esecuzione.

Un punto di chiarimento.

L’ultima volta che ho letto, il drive stesso non spedisce con un TPM. Il TPM è essenzialmente un chip Smart Card montato sulla scheda. Quindi tu’D necessita sia dell’unità che della scheda principale per monitorare la tensione e infine recuperare un tasto. Non un semplice hack. Questo è uno dei metodi più difficili per il recupero di dati crittografati.

Fai un backdoor nel sistema operativo una parte di un contratto di acquisto sano. Intercettare i dati a livello di sistema operativo. Essi’Lo farò.

IO’Lasci questo qui

Per me, il più grande aspetto più grande dell’intero termo pirata Roberts/Silk Road Situation erano gli sforzi concentrati che l’FBI ha intrapreso per assicurarsi che avessero sequestrato il suo laptop mentre era ancora in esecuzione. Mette in considerazione che se l’FBI avesse un modo semplice per decrittografare i dischi rigidi non si sarebbero assicurati che avessero sequestrato il laptop prima di impadronirlo.

La lezione qui sembra essere chiara. Sì, è’s dolore per accendere e spegnere l’attrezzatura. Ma se l’FBI/CIA è un vettore di minaccia per te … mantieni l’attrezzatura disattivata il più spesso possibile. Riduce significativamente la loro superficie di attacco.

Ken Thompson’s Evil e Secret Twin più sexy e sexy • 10 marzo 2015 16:51

@Tom come potrebbe accadere, mentre la mia lanterna nera di Lulz Rimane in silenzio?!

Oh, è’S ho appena ricevuto un mantello rotto. Corpo di lanterne meno conosciute, ritornello alle tue dimensioni di interesse, falso allarme. Colpa mia.

Il paragrafo nel contesto sembra parlare dell’estrazione del tasto-materiale memorizzato da TPM Mentre il dispositivo è acceso.

L’estrazione della chiave BitLocker quando il dispositivo è disattivato richiederebbe un attacco contro lo stesso AES o la capacità di forza in modo efficiente la routine PBKDF utilizzata per mescolare il tasto utente BitLocker e il tasto TPM per recuperare la chiave di crittografia del disco.

Mosso di melma con senape • 10 marzo 2015 17:08

Esso’è la prima parte di questo post che ha davvero il mio sangue bollente. Sappiamo tutti che loro’Rimase sentire per la nostra attività, ma il fatto che io paghi due volte è una sorta di commedia tragica.

Nel 1947, la CIA fu creata a seguito di indagini congressuali che mostravano che gli Stati Uniti avevano i dati per prevedere l’attacco a Pearl Harbor, ma le varie agenzie non condividevano informazioni.

Nel 1960’s la CIA ha creato la propria unità Sigint mentre sospettava che l’NSA si stesse trattenendo.

Nel 2002, gli Stati Uniti hanno creato la direzione dell’intelligence nazionale: le informazioni che avrebbero potuto impedire gli attacchi dell’11 settembre 2001 non erano state distribuite.

Questo modello non è unico per il governo: vedo la stessa dannata cosa in quasi tutte le società in cui entro. Ogni anno, Natale, Grey & Challenger Release su cose stupide come “I postumi di una sbornia di Capodanno costano così tanto per l’economia”. Qualcuno potrebbe calcolare il costo del “Imperativo territoriale”?

L’NSA può mai proteggere un prodotto m $ abbastanza a lungo contro l’FBI?

I ricercatori alla conferenza della CIA nel 2010 si sono vantati del Capacità di estrarre i tasti di crittografia utilizzati da BitLocker e quindi decrittoni di dati privati archiviati sul computer. Poiché il chip TPM viene utilizzato per proteggere il sistema da software non attendibile, attaccarlo potrebbe consentire l’installazione nascosta di malware sul computer

- TPM’S non sono stati progettati per proteggere dagli avversari di classe III con accesso fisico – sono un sub $ 1.00 componente (per la parte descritta!)

- Non tutti i TPM sono creati uguali!

Notare il testo evidenziato: (Non ho’t leggere l’intero articolo)

Non dice che le chiavi sono state estratte attaccando il TPM stesso. Drive Keys di crittografia Potevo essere ottenuto attaccando un debole impianto nel BIOS, UEFI o altri componenti. Il TPM no “lavorare da solo”, se la “tasti” sono debolmente “sigillato” o hanno metadati di accompagnamento conservati al di fuori del TPM … probabilmente, esso’s a “Debole“ implementazione sono in grado di sfruttare.

Ciao potrebbe essere che l’intera battuta di TrueCrypt sull’uso di BitLocker, infatti Meens sia molto consapevole del fatto che Windows8 sia pericoloso, Elephantdiffuser e UeFi e cosa no, sarebbe molto interessante vedere cosa rivela l’analisi di TrueCrypt

Saluti e grazie per un blog meraviglioso, mi rende felice di leggerlo ogni giorno!

Che importa? Microsoft’S OS ha già NSA’s backdoor in esso.

Inoltre, Windows 10 verrà spedito con keylogger.

Usa dikcryptor o Truecrtpt e stai lontano da bitlocker.

Bruce, i’D mi piace sentire la tua opinione sul “Iniziativa informatica fidata”. Ciò coinvolge un co-processore (braccio su AMD, arc su Intel) che esegue il codice da Who-Knows-Where Apparentemente da applicare “Gestione del diritto digitale” per l’MPAA/RIAA, e chi sa chi altro per scopi non necessariamente nell’interesse della persona che possiede il computer in questione.

… Usa dikcryptor ..

Sembra una linea di un film di parodia PR0n su Citizen Four.

Questo è un nuovo problema, in particolare per l’accesso Firewire all’impostazione della politica del gruppo di chiavi del sistema in esecuzione che interrompe il caricamento dei driver del dispositivo Firewire.

Dagli ultimi mesi, il problema di cui sopra si presenta, improvvisamente quando non lo ha fatto’Farlo prima, una macchina Windows ora lo farà ‘occasionalmente’ Carica il dispositivo Firewire.

Si noti inoltre che l’impostazione del BIOS per non utilizzare il dispositivo viene ignorato.

@Slime stampo con senape

Nel 1947, la CIA fu creata a seguito di indagini congressuali che mostravano che gli Stati Uniti avevano i dati per prevedere l’attacco a Pearl Harbor, ma le varie agenzie non condividevano informazioni.

Quello era Hoover’S fa. Ha catturato un agente nazista con un file microfico che ha individuato Pearl Harbor, se ricordo.

L’NSA può mai proteggere un prodotto m $ abbastanza a lungo contro l’FBI?

La parola per strada è l’FBI in realtà non lo fa’T hanno molti analisti vuln che lavorano per loro. Probabilmente vero considerando che il loro ultimo busto di intelligenza era dolorosamente “ho ronzio”. Probabilmente Anna Chapman (va bene non così ‘ho ronzio’) sapeva di essere stata presa di mira non appena è scesa dall’aereo dal modo in cui ha fatto studiosamente nulla.

Ho un po ‘Don’T penso che il caso Sabu e come può fuori fosse esattamente l’apice della professionalità, sia …/

Sono piuttosto dannatamente bravi in alcuni casi penali in questi giorni, però.

Don’Credi che puoi ottenere informazioni utili da DPA per rompere un buon chip TPM. So che questo commento non lo fa’Aggiungi molto, ma quello che penso è che vogliono che tutti pensino di poterlo fare invece di essere effettivamente in grado di farlo.

Non lo farei’T fidarti di qualsiasi prodotto di crittografia inventato da Microsoft per qualcosa di sensibile.

@ Anonyuse, cammina con ..,

L’NSA può mai proteggere un prodotto m $ abbastanza a lungo contro l’FBI?

In questo giorno e l’età non’Pensa di poter acquistare un laptop che non è già stato retrocesso da una società di malware in un modo o nell’altro … e questo’non solo prodotti m $ che hanno problemi di usabilità-v-sicurezza. Purtroppo l’originale “Meglio di Unix” Il design ha sofferto di problemi di risorse e la sicurezza è stato un sacrificio precoce sul tavolo come quasi sempre. Il problema ora è diverse generazioni dopo, mentre ora ci sono le risorse che riportano la sicurezza è un compito erculeo, quindi il “Bolt su non costruire” è stato seguito il percorso … il bullone non è mai un processo elegante o efficiente e quindi “sgattaiola nell’armatura” quasi sempre risulta. Così’s ragionevole supporre che ci siano molte vulnerabilità di sicurezza attualmente sconosciute in tali prodotti. In generale’è difficile difendersi da ciò che non puoi né vedere né capire. Quindi contro aggressori e difensori altrettanto qualificati, l’attaccante ha il vantaggio di cercare un punto di vista indifeso.

Quindi che dire dei livelli di abilità relativi,

L’FBI ha sempre cercato di mantenere lo Spector di essere il Worlds Crime Lab, ma il semplice fatto è che sono stati catturati con i pantaloni con il crimine informatico, e l’NSA aveva trent’anni circa un vantaggio chiaro su di loro allora.

In passato vari articoli hanno sottolineato che il modo in cui l’FBI fa le cose è in base alla leva psicologica o ai giochi mentali, usando leggi oscure – che sono così ampie che possono far sembrare in vita essere un crimine -, per far pensare alla gente che non vedrà mai la luce del giorno per non parlare dei loro cari. Se questo non funziona su una persona, allora inseguono la famiglia e gli altri cari fino a trovare qualcuno su cui lavora. In breve, vanno per la tortura mentale per estrarre la cooperazione da coloro che non sono abbastanza forti da resistere.

Quando ci pensi,’in realtà un modo piuttosto non etico di fare le cose, e in alcune aree un caso di “I pazzi hanno preso il controllo dell’asilo.”. Esso’s anche il risultato atteso del “Placy Bargin” Sistema se utilizzato dai sociopatici su un percorso di carriera basato sui risultati, in cui il fallimento deve essere abbattuto o fuori, quindi non un’opzione.

Vogliono anche “Mostra prove” Per rafforzare la loro immagine, quindi se nella vita ordinaria sei una celebrità di qualche tipo, tirano fuori le fermate. O per catturare coloro che ti hanno reso vittima o assicurati di essere dichiarato colpevole di qualsiasi cosa se sei un sospetto.

Pertanto, per evitare le loro attenzioni devi essere in effetti una non entità che fa cose minori ad altre non entità in aree che non’t ha una luce politica che brilla su di loro. E cosa fai Don Don’tienili stupidi pubblici che è l’ultimo killer di carriera per una Fed e cercheranno vendicarsi in ogni modo possibile per pulire l’ardesia.

Essere bravi ad attaccare i computer richiede quasi il contrario di “abilità delle persone”, e una visione del come e del perché delle cose e della capacità di testare metodicamente per fallimenti in sistemi complessi. Di solito tali attività sono “Arare il solco solitario” il che significa una mancanza di interazione umana, che di solito significa abilità umane scarsamente sviluppate, il che rende la persona molto suscettibile alle tecniche di tortura mentale favorita dai federali. Rende anche la persona vulnerabile alla manipolazione emotiva. Quindi non riusciranno a superare la porta come tradizionali impiegati dell’FBI e quelli che non avevano particolarmente suscettibili di diventare qualificati in quella zona, figuriamoci subire dai 5 ai dieci anni di formazione per ottenere le competenze.

Così i federali hanno cercato di risolvere rapidamente la loro mancanza “girandoli”.

Quindi la domanda non è tanto cosa può fare l’NSA per fermare l’FBI, ma cosa può fare l’NSA per impedire all’FBI di mettere le mani sulle persone che possono rompere i sistemi protetti dalla NSA ..

Il che solleva la questione di quanto siano ben garantiti i sistemi NSA contro quelli con abilità appropriate. Bene, la NSA è iniziata con trent’anni o più di esperienza, ma molto era dentro “grande ferro” in locali fisici sicuri ecc. Il mercato è cambiato rapidamente da Big Iron a Resource Limited Stand da solo desktop in luoghi fisicamente insicuri, per i quali hanno dovuto ricominciare. Le modifiche hanno continuato a verificarsi e persino l’NSA ha funzionato “tapis roulant di dolore” cercando di tenere il passo con le modifiche. Così il vantaggio di trent’anni si allontanò quasi nulla. Esso’S solo negli ultimi anni che le risorse informatiche per PC hanno avuto sufficientemente avanti che quei trent’anni di lezioni duri di Iron Iron possono essere trasferiti attraverso … ma le persone che le hanno vissute sono a lungo in pensione e molti dei nuovi bambini non’T lo so o non’Tienilo.

Pertanto, a causa delle rivelazioni di Ed Snowden e di come sono nate, suggerisce che l’NSA non può garantire i propri sistemi o DON’T ha le risorse per farlo in tutti i loro sistemi ..

Ora il “non può” Potrebbe non essere dovuto alla mancanza di competenze pertinenti, potrebbe essere una realtà per far funzionare in modo efficace computer e utenti in un determinato ambiente di lavoro.

E sembra che Ed Snowden ne fosse effettivamente consapevole e in una certa misura ha sfruttato questo aspetto di fare quello che ha fatto.

Quindi direi che se l’FBI potesse reclutare qualcuno con le giuste abilità e portarle nella NSA o una’S APPATTORI QUANDO La risposta è “NO” Non potevano assicurarsi alcun figuriame solo sistemi m $ contro l’FBI.

Ma allora questo è il modo di spionaggio da quando prima fossero conservati i record, e ci sono modi per mitigare tali addetti ai documenti di audit e vigilanza ecc.

Così la domanda cade a quante persone là fuori hanno le capacità tecniche e umane richieste e cosa valgono la pena lavorare per te. Snowden e Mitnick potrebbero essere in grado di dirtelo.

Non dobbiamo dimenticare che Billy Boy ha accettato di dare il sistema operativo Microsoft all’FBI per apportare le proprie modifiche al sistema operativo prima che fosse distribuito, quindi qual è tutta la preoccupazione di Bit Locker? Di conseguenza, le informazioni hanno certamente altri modi per controllare e ottenere dati dal tuo computer. Poi c’è il sistema operativo completamente separato (CHIP) che funziona in cima al chip del sistema operativo principale nei computer Intel che probabilmente dà Intel e chissà chi altro, completo accesso ai tuoi dati.

Descriveremo e presenteremo anche risultati per un attacco completamente nuovo inedito contro un teorema del resto cinese (CRT) di RSA che fornirà informazioni sulla chiave privata in una sola traccia.

Mi chiedo cosa significano con questo. È quell’implementazione ancora là fuori?

“Il paragrafo nel contesto sembra parlare dell’estrazione del tasto-materiale memorizzato da TPM Mentre il dispositivo è acceso.”

Sì, ma quanto è ampio un problema?

Sembra che l’NSA Can Game Bitlocker – End of Story.

La grande domanda è:

Può il gioco NSA Microsoft’A aggiornamenti – a piacimento. La mia ipotesi è probabilmente. Se l’armadietto di bit è gated di quanto dire degli aggiornamenti MS?

TCI non è né buono né malvagio. Il modo migliore per pensarci è come una pistola. Intrinsecamente non c’è bene o male in una pistola. È tutto in come è usato. TCI in realtà ha molto senso dal punto di vista della sicurezza al livello più alto o infrastrutturale di base. I problemi con TCI riguardano l’implementazione. Gli attuali difetti con TCI sono correlati ai vari pezzi di sorgente chiusa della maggior parte del software che imposta TCI.

Per avere una sicurezza reale, hai bisogno di un paio di cose ..

Software di provenienza aperta con procedure di build documentate e strumenti di build (in modo da poter verificare ciò che è in esecuzione e verificare che ciò che è installato sia in realtà ciò che si desidera in esecuzione).

Distribuzione crittograficamente firmata/hashed verificata tramite hardcoded (aka static on chip lettura solo firmware) (come verifica della fonte).

Scrivi una volta che le chiavi pubbliche basate su hardware e/o basate su hardware scrivi per tutto il firmware scrivibile (in modo da poter effettivamente controllare ciò che è installato).

Il firmware non basato su non-affare lettura per tutti i dispositivi (e questo è al di là della critica, se è necessario fare affidamento sul firmware per leggere il firmware, è possibile’T Verificare mai il firmware!).

E poi a quel punto, l’infrastruttura TCI effettiva ti consente di assicurarti che nulla sia cambiato su di te. Che è tutto TCI davvero.

Perché l’NSA dovrebbe spendere più risorse su qualcosa che LLEA sfrutta già in natura?

@ Stampo di melma con senape

“… La prima parte di questo post che ha davvero il sangue bollente. Sappiamo tutti che loro’Rimase annusare per la nostra attività, ma il fatto che io paghi due volte è una sorta di commedia tragica ..”-Stampo di melma con senape

Hai quello corretto.

Ma non è una commedia.

È una sovversione ben coreografata dei nostri soldi. Quelle persone che non sono contribuenti netti’ beneficio. Quelli che sono contribuenti netti non beneficiano!

Dico che l’NSA e tutto ciò che i tentacoli dovrebbero avere un 35% su tutto il taglio di bilancio lì.

Questo sembra essere l’unico modo per fermarli. Colpiscili dove fa male – nel portafoglio.

‘Microsoft fissa di nuovo il bug Stuxnet’

-Krebs sulla sicurezza

Quanti altri di questi virus del kit root abbiamo acquistato dall’NSA/IDF?

Qualunque cosa finiscano per rinominare l’iniziativa della piattaforma affidabile come, esso’s malvagio.

Esso’Lo scopo è di bloccare l’utente finale dall’hardware creando una scatola bloccata da qualsiasi computer generale. A meno che tu non sia l’NSA, o l’FBI o …

Ovviamente nessuno nel settore è disposto ad ammetterlo a causa del denaro e dei poteri coinvolti, ma IT’s malvagio.

Cosa pensano tutti per la frase di follow in “fonte” documento:

“Descriveremo e presenteremo anche risultati per un attacco completamente nuovo inedito contro un teorema del resto cinese (CRT) di RSA che fornirà informazioni sulla chiave privata in una sola traccia.”

Questo sembra un grosso problema. Mi chiedo quali sono le parole “Traccia singola” medio e implicato …

Correzione di Windows Update NSA • 11 marzo 2015 17:32

Il pubblico ha acquistato e soffocato doppiamente nell’hack della NSA della centrifuga iraniana, credendo in modo errato che un USB hackerato è stato usato per introdurre il virus. Quando in realtà, l’aggiornamento di Microsoft è stato impostato. Impossibile? Leggi i Bulliti di sicurezza quando l’hack iraniano è diventato pubblico. Notare una rielaborazione completa delle chiavi Wu, ecc. MS non era in alcun modo felice. Quindi sì, possono (o almeno potrebbero a piacimento) impersonare Windows Update.

C’è così tanto che può andare storto se hai intenzione di guardare Bitlocker o persino TrueCrypt o qualsiasi crittografia da sola.

1.) Supponiamo di correre su Desktop COTS, laptop, tablet, telefoni, workstation e normali server di elaborazione e roba. Non sono progettati per essere sicuri .

Ciò provoca l’intera conversazione tra me, Nick P, Wael, Clive Robinson e in passato, Robertt sulla sicurezza del sistema stesso. Prima di andare su software o livello del sistema operativo, l’hardware deve essere sicuro ! Ciò include discussioni su castelli, carceri e simili.

2.) L’uso di un chip TPM o di un’esecuzione sicura come ARM Trustzone (che si integra nei processori ARM). TPM o chip di sicurezza possono effettivamente essere montati come un chip separato o come integrato all’interno del processore. Un chip separato ha lo svantaggio di essere scambiato più facilmente e un “mancata corrispondenza” tra lo stato noto del processore e lo stato noto del chip TPM lo rende meno sicuro. Un chip integrato come i chip di TrustZone ARM Crea un livello di sicurezza nel processore in modo che possa essere utilizzato per scopi sicuri e scopi insicuri. Tale integrazione rende lo stato noto più coeso e meno incline a spoofing o discutere di stato.

Indipendentemente dai chip sicuri che usi, teorizzo nei post precedenti che senza chip di sicurezza supportati da batteria, è meno probabile che tu sia protetto a meno che tu non usi una funzione fisicamente non clonabile di silicio (SPUF) propone nel processore di sicurezza Aegis.

Il motivo per cui sono necessari chip di sicurezza sostenuti dalla batteria è impedire attacchi offline sul chip che bypasserà i circuiti di sicurezza. Naturalmente ci sono attacchi online come reimpostazione dell’orologio, attacchi di tensione di potenza, attacchi di glitch e simili, ma devono procedere con cura su un chip di sicurezza ben protetto con la batteria per evitare l’attivazione delle reazioni di manomissione.

Il chip di sicurezza batteria più ideale sarebbe quello di caricare tutte le chiavi negli stati di memoria transitoria in modo che la rimozione della batteria/energia renderebbe effettivamente distrutto tutte le chiavi, ma non è così per la maggior parte dei processori di sicurezza (che include HSM, SmartCard, token

… eccetera…). A quello che ho notato, durante la spesa, la chiave principale e le chiavi critiche vengono salvate in un insieme limitato di memoria flash nel processore di sicurezza all’interno dell’incapsulamento della sicurezza che non è affatto l’ideale. Il motivo per farlo è quando il potere viene riapplicato, l’utente può saltare i passaggi di ricaricare le chiavi per offrire comodità, ma questo declasse la sicurezza con un enorme margine.

3.) Ho mostrato in uno dei miei post passati come eseguire il tuo dispositivo FIPS fatto in casa e ho mostrato che il pub FIPS 140-2 è piuttosto inutile dal punto di vista della sicurezza del dispositivo crittografico e della protezione chiave.

Permettere’S pick a FIPS 140-2 Livello 3. Quindi FIPS 1402-2 Livello 3 richiede che tu abbia un manomissione e un po ‘di resilienza manomissione oltre a non permettere che le chiavi siano esportabili. La resilienza di manomissione di base che la maggior parte dei venditori seguirà è l’uso di un circuito di mesh di sicurezza che è fili di rame strettamente imballato impostati su un circuito di rilevamento di manomissione in modo che il taglio del circuito per accedere ai contenuti di sicurezza sottostanti in teoricamente inciampererebbe teoricamente il manomissione elettronica e provoca il fatto che le chiavi vengano zeroze. Le workstations a fascio ionico potrebbero essere utilizzate per funzionare sui fili di rame per effettuare un taglio di precisione e consentire l’inserimento delle sonde (se il circuito del filo di manomissione ha uno spazio considerevole e il raggio ionico può essere regolato con precisione). Per soddisfare il manomissione evidente, semplicemente tu “vaso” Il chip di sicurezza nella resina epossidica, quindi si distingue. Eventuali graffi sulla resina epossidica “protezione” Mostra manomissione. Puoi facilmente imitare queste impostazioni per realizzare le tue FIPS in casa FIPS 140-2 di livello 3 facendo quanto sopra.

Non lo fa’t fornire così tanta protezione da manomissione.

Devi considerare sonde elettroniche non invasive sulle linee elettriche e sulle linee di dati e sulle linee di clock che l’attaccante farebbe sonde non fisiche scioccando quelle linee.

Tutti questi dettagli possono essere trovati in Ross Anderson’S e Markus G. Kuhn’S Ricerca sulla manomissione con i chip di sicurezza.

4.) Dormire con i federali a letto … Sappiamo che stanno facendo qualcosa. Inutile spiegare in dettaglio. Bitlocker o no, quei chip e software là fuori sono comunque backdoor.

5.) Concetti di programmazione della sicurezza, ad alta garanzia dimostrabili … non’T penso che abbiano preso quell’estensione del pensiero quando sviluppano quei prodotti crittografici. Se vogliono un’assicurazione elevata, dovrebbero semplicemente caricare i codici e le chiavi critici BitLocker non in una macchina insicua in esecuzione ma in un processore di sicurezza adeguatamente costruito e progettato o una configurazione sicura. Un design davvero molto sicuro può essere molto costoso, molto voluminoso e noioso da usare.

6.) La configurazione della fonte chiusa è uno dei grandi colpevoli e questo’è raro per una configurazione di sicurezza hardware e software davvero aperta. Don’t sapere cosa’s Inside That SmartCard, Token di sicurezza, TPM o HSM.

7.) Nel complesso, la natura a fonte chiusa, la configurazione di sicurezza quasi ad hoc e la natura così bassa o nessuna garantita rendono così difficile da essere veramente sicuro, ma il peggio è gli umani nella catena del processo decisionale che rifiuta di riconoscere e cambiare.

8.) Infine, l’unica sicurezza rimasta è per noi praticamente fare la nostra configurazione e OPSEC. L’industria non sta rispondendo e sempre ingannevole per le preoccupazioni della sicurezza e sotto le pressioni dei Govt tirannici, poteri che sono e agenzie.

9.) Impedire a questi lotti tirannici di imporre restrizioni allo sviluppo gratuito, all’uso gratuito e alle posizioni, alla distribuzione gratuita e alla ricerca gratuita degli argomenti di sicurezza devono essere condotte su base politica, altrimenti, altrimenti se viene applicato, si scriverà Doom sulla privacy e sulla sicurezza delle masse nello spazio digitale.

@daniel: più persone paranoiche direbbero che lo hanno fatto solo in modo che avessero una spiegazione plausibile su come l’hanno ottenuta. Anche se potessero decrittografare una configurazione di crittografia a discorso a distinta, non lo farebbero’voglio che sia noto pubblicamente. Sospetto che Don’avere quella pausa, ma devi considerare che potrebbero.

@Wael: posso’t Trova cosa a “Avversario di classe III” È. Potresti collegarmi a una definizione?

Castelli? Carceri? TPMS? Zona di fiducia? Tu, Clive Robinson e Nick P in un post? Sei pazzo? Io posso’T sopportare l’eccitazione! Mi hai quasi dato un attacco di cuore! Per fortuna hai dimenticato @figureitout e un paio di tazze di tè, altrimenti sarei stato un goner ormai!

@Nick P, @clive Robinson,

@Nick p: odi il c-v-p “cosiddetta analogia, che esso’s no” Perché il tuo modello non è un castello, ma una combinazione. Sei bravo a continuare la discussione? Permettere’S parla di confini della fiducia e cosa succede quando vengono attraversati nel tuo “non così puro” modello.

Avendo lavorato con/nel gruppo che alla fine ha svolto la maggior parte del lavoro per l’avvio TCI/Secure, la tua caratterizzazione è completamente imperfetta.

Il suo scopo non è mai stato quello di bloccare l’utente finale dall’hardware. Il suo scopo è stato quello di bloccarsi giù il software in modo da eseguire una configurazione nota. È un requisito di base per qualsiasi ambiente sicuro sapere cosa stai effettivamente eseguendo.

Sì, può essere usato per il male ma può anche essere usato per il bene. È una specifica, non ha intenzione.

Ecco un riferimento al blog e uno esterno correlato.

Io posso’T Trova il collegamento esatto al momento, ma la classificazione è andata in questo modo:

Classe I: Script kiddies, dilettanti con esperienza in alcuni settori correlati, forse in grado di sfruttare alcuni punti deboli una volta pubblicati.

Classe II: Insider esperti che possono non solo sfruttare i punti deboli, ma possono anche indurre alcuni punti deboli. Hanno accesso a costose attrezzature specializzate e accesso alla conoscenza del dominio necessaria e in genere lavorano nei team. Esempi: alcuni cappelli neri

Classe III: Principali governi o principali organizzazioni di ricerca con ambienti di laboratorio con fondi praticamente illimitati e esperti di dominio altamente qualificati. Può anche utilizzare squadre di aggressori di classe II. La legge è anche dalla loro parte. Possono ottenere le informazioni di cui hanno bisogno con ogni mezzo possibile.

Penso che questa sia stata una classificazione IBM. Troppo assonnato per trovarlo, e penso che potrei aver fallito la descrizione a poco.

Due cose:

1) L’ho fatto un po ‘

2) Tre livelli potrebbero essere stati ok in passato, ma non più adeguati

IO’Lo aggiorni quando sono più coerente. “Con ogni mezzo possibile” avrebbe dovuto essere “Con ogni mezzo necessario”.

Sì, può essere usato per il male ma può anche essere usato per il bene. È una specifica, non ha intenzione

I fenomeni Nobel Alfred, per così dire!

@Wael

Hai informazioni su quali sono le normali incapsulazioni di sicurezza come trappole e sensori di manomissione su un chip TPM ?

Hai informazioni su quali sono le normali incapsulazioni di sicurezza come trappole e sensori di manomissione su un chip TPM ?

Don’so se c’è un “norma”. Alcuni hanno oltre 50 misure di protezione come iniezione di rumore, schermatura attiva, temperatura e tensione dai controlli nominali e protezione, sensori che ripristinano il TPM se viene rilevata l’attacco chimico, ecc … Non’t rendere pubblicamente tutti i metodi, ma puoi ancora cercare! Puoi confrontarlo con la protezione della smart card ..

Mi stavo solo chiedendo: che ne dici di un’unità flash crittografata di bitlocker? Questo metodo di attacco mirato a sfruttare una simile vulnerabilità in un’unità flash che è stata rubata (o trovata sul marciapiede)?

“Ma chissà? Sappiamo che l’FBI ha pressato Microsoft ad aggiungere un backdoor in BitLocker nel 2005. Credo che non abbia avuto successo.”

Immagino che dopo 10 anni possano trovare un modo ..

Microsoft spinge BitLocker … data la storia passata, io’m ragionevolmente sicuro che ci sia una sorta di Gov’t Backdoor in esso.

Pensavo che volessi un framework per tutto lol. Comunque, possiamo solo nel prossimo futuro. Il mio lavoro’ho drenato un po ‘la mia mente ed energia.

Daniel: “Il più grande aspetto più grande dell’intera situazione del pirata Roberts/Silk Robert è stato gli sforzi concentrati che l’FBI ha intrapreso per assicurarsi che avessero sequestrato il suo laptop mentre era ancora in esecuzione. Mette in considerazione che se l’FBI avesse un modo semplice per decrittografare i dischi rigidi non si sarebbero assicurati che avessero sequestrato il laptop prima di impadronirlo”

La tua conclusione è imperfetta. Se riescano a rompere la criptovaluta offline, non lo farebbero’Vuole rivelare che la capacità nei documenti del tribunale pubblico. Afferrare il computer mentre esso’La corsa è un buon modo per rendere le prove dal disco ammissibili in tribunale senza dover fare una costruzione parallela.

Pensavo che volessi un framework per tutto lol.

Abbiamo tutti i nostri punti deboli … Don’T Lavorare troppo duramente!

Ecco un link migliore

Penso che questo dovrebbe essere più granulare:

Classe 0: Script Kiddie

- Possiede abilità di base

- Può trovare ed eseguire script

- Può modificare gli script per uno scopo diverso

Classe I:Outsider intelligente

- Può trovare punti deboli

- Esperto in un argomento necessario

- Può sviluppare script che i membri del gruppo di classe 0 usano

- Ha accesso ad alcuni strumenti di base; Compilatori, debugger SW, sniffer, ecc ..

Classe II: Insider esperto

- Un esperto in materia in più di un dominio richiesto; Crittografia, sistemi operativi, hardware, ecc ..

- Ha accesso a attrezzature sofisticate; Analizzatori logici, analizzatori di spettro, apparecchiature di test, debugger hardware, ..

- Ha accesso alla conoscenza interna che’S non disponibile per un estraneo

- Ha accesso agli esperti in materia nelle aree necessarie

- Può indurre debolezze; Iniezioni di guasti, dalle operazioni di specifiche nominali

- Può funzionare come parte di una squadra

Classe III: Organizzazione finanziata

- Ha accesso agli strumenti più sofisticati

- Ha accesso a team di esperti in materia in tutti i domini necessari

- In grado di allocare i fondi e le risorse necessari per svolgere un’attività

- Può reclutare o costringere gli aggressori di classe II

- Se’s un attore statale, quindi la tecnologia non è l’unica arma a loro possesso

L’origine della definizione di aggressori di classe I, classe II e classe III era dell’analisi della sicurezza dello scudo ad alte prestazioni (HSM in oggi’S Parlanza). HPS è stato sviluppato come parte di IBM’S comune architettura crittografica per l’industria finanziaria alla fine degli anni ’80 per proteggere i sistemi ATM. HPS era l’ambiente sicuro per tutti i servizi di crittografia. Per esempi di HPS, pensa al Crypto Adapter IBM 4755, il coprocessore di criptovaluta IBM 4758 e i suoi amici.

Una delle decisioni chiave di progettazione era su quali classi di aggressore il sistema deve essere sicuro?

Al momento (1989) le definizioni erano:

“Classe I (Clever Outsiders) – Spesso sono molto intelligenti ma possono avere una conoscenza insufficiente del sistema. Possono avere accesso a solo attrezzature moderatamente sofisticate. Spesso cercano di sfruttare una debolezza esistente nel sistema, piuttosto che provare a crearne uno.

Classe II (Insider esperti) – Hanno un’istruzione tecnica specializzata sostanziale ed esperienza. Hanno vari gradi di comprensione delle parti del sistema ma potenziale accesso alla maggior parte di esso. Spesso hanno accesso a strumenti e strumenti altamente sofisticati per l’analisi.

Classe III (organizzazioni finanziate) – Sono in grado di assemblare team di specialisti con competenze correlate e complementari supportate da grandi risorse di finanziamento. Sono in grado di un’analisi approfondita del sistema, progettare attacchi sofisticati e utilizzare gli strumenti più sofisticati. Possono usare avversari di classe II come parte della squadra di attacco.”

Classe 0 (script kiddies) Didn’All’epoca esiste (sebbene il dirigente di Christma del 1987 avesse iniziato a mostrare ciò che era possibile un paio di anni prima).

Altrettanto interessante per il Bruce’S lettori, esiste una sezione su una metodologia di progettazione a 5 fasi per sistemi altamente sicuri.

i) Comprendi l’ambiente in cui verrà utilizzato il sistema e descrive in dettaglio ciò che deve essere protetto

ii) Considera i metodi e gli attacchi di protezione noti, definisci gli scenari di attacco, identifica ciò che deve essere protetto, identifica potenziali punti deboli

iii) design provvisorio, prototipo, caratterizza l’efficacia

iv) Sviluppare hardware produttivo affidabile da prototipi fisici

v) Valutazione tra cui caratterizzazione, analisi e test di attacco

E una sezione sui metodi di attacco:

- attacchi di microcircuit “rivolto ai componenti hardware in cui sono archiviati i dati sensibili”

- Simulazione di contraffazione e hardware

- intercettare

Esso’s deja vu di nuovo!

C’è un documento pubblicato se hai accesso a una biblioteca universitaria o IEEE XPlore.

Abramo d.G., Dolan g.M., Doppio g.P., e Stevens J.V. (1991) Sistema di sicurezza delle transazioni. IBM Systems Journal, 30 (2): 206–228.

Grazie! Quello’s il riferimento che stavo cercando! Era bravo allora, ma le cose sono cambiate un po ‘da allora.

@Wael, @Z.LOZINSK: Grazie per le informazioni. Hanno senso, non l’ho fatto’so che erano stati classificati però.

Contro gli avversari di classe III, la mia strategia è di arrendersi. Vinceranno e la vita è troppo breve.

Scelta saggia! Puoi’t Porta un piccolo coltello in una pistola (e artiglieria) combattere e aspettarsi di vincere.

Il motivo ufficiale per rimuovere l’elefante è che l’hardware non’T supportarlo. Usando (IIRC) dritto AES-128, BitLocker può differire all’hardware crittografico in vari dischi rigidi crittografati. Windows potrebbe già usare AES-128 dritto in alcuni scenari, credo, come se fosse usata la modalità conforme a FIPS.

Mentre sento che ciò giustificherebbe probabilmente un cambio di default, non lo fa’t giustificare davvero la rimozione dell’opzione. Soprattutto perché Windows comprende ancora l’elefante, dal momento che può ancora leggere e scrivere dischi di elefante. Esso’S non è più in grado di usarlo su un volume appena crittografato.

L’articolo parla principalmente di attaccare il TPM. Che dire dei computer senza uno, che utilizzano una password complessa richiesta all’avvio per proteggere i file crittografati?

Sono d’accordo – questo è un ottimo punto. E che dire delle unità flash crittografate di Bitlocker? Come possono questi metodi ottenere chiavi di crittografia per tali dispositivi?

La nozione di “Referendo all’hardware crittografico sui dischi rigidi” diesn’T ha senso: tutti usano la modalità XTS, non CBC.

Mi dispiace, ma non posso prendere sul serio le opinioni delle persone che usano i termini m $ e crapple!

è Microsoft che hanno costruito porte posteriori per l’NSA per ogni prodotto che producono.Il francese è passato da Windows a Linux perché “Siamo stanchi del governo americano che conosce i nostri segreti prima di farlo!”Prendi una presa che siamo bloccati più stretti di quanto Hitler avrebbe mai potuto sognare.Leggi il Telecomunications Act del 1996.

Apparentemente il tasto di recupero BitLocker viene caricato automaticamente su Microsoft Server. [1]

Che ne dici di Microsoft USB Product Cofee? Come puoi ottenere backdoor?

Guarda https: // www.Youtube.com/orologio?v = l6hip_ex72c

Ascolta attentamente da Timestamp 09:50

Chiedilo a te stesso

“Sono la prima persona che ha trovato questo algorythm di crittografia?”

“Qualsiasi altra persona avrebbe potuto escogitare questa crittografia prima di me?”

“avrebbero potuto mantenerlo segreto”

“Potrebbero ora mantenerlo segreto per impedire che avremmo saputo che questa crittografia è quasi rotta?”

assistente’mi odio perché ti ridi il cazzo però. assistente’non fare male.

Dimentica la signora Bitlocker FA avere una backdoor che consente Gov’t e le per bypassare la sicurezza e decrittografare i tuoi file. Don’T ricordare i dettagli, ma ho visto la presentazione PPT MS creata per Gov’Organizzazioni T e LE che descrivono passo per passo Come accedere ai dati protetti da bitlocker (questo era per i sistemi 98/XP, può’T dire se la backdoor esiste ancora nel 7/8/10). Se la sicurezza è così importante per te, scaricare MS e utilizzare un sistema Linux crittografato Luks con l’intestazione Luks memorizzata su un dispositivo separato come una scheda microSD o qualcosa di facile da perdere, nascondi o distruggi. Senza l’intestazione di Luks, probabilmente ci vorrebbe l’NSA molte decine o addirittura centinaia di anni per questo’S Cryptanalysis per fare teste o code dei tuoi dati crittografati.

Usa un sistema Linux crittografato Luks con l’intestazione Luks memorizzata su un dispositivo separato come una scheda microSD o qualcosa di facile da perdere, nascondi o distruggi.

Solo Don’t usare ubuntu, a meno che tu’ve davvero davvero assicurati che tu tu’ve ha eseguito il backup ..

Per citare le FAQ,

In particolare, l’installatore di Ubuntu sembra essere abbastanza disposto a uccidere i contenitori Luks in diversi modi. I responsabili di Ubuntu sembrano non preoccuparsi molto (è molto facile riconoscere un contenitore Luks), quindi tratta il processo di installazione di Ubuntu come un grave pericolo per qualsiasi contenitore Luks che potresti avere.

Esso’non solo installare devi prenderti cura, ma a volte anche aggiornare ..

Ma poi Ubuntu ha fatto un “ET” e ha telefonato a casa con “Telemetria” ecc’derivati s.

“Descrivere passo dopo passo Come accedere ai dati protetti da bitlocker (questo era per i sistemi 98/XP, può’T dire se la backdoor esiste ancora nel 7/8/10).”

98/XP non ha e non ha mai avuto bitlocker. Bitlocker è iniziato da Vista in poi.

La trasparenza è la chiave nei rapporti commerciali e umani, ho ottenuto [email protected] email, qui pensando che fosse uno di questi fakers, ma con mia sorpresa si è rivelato essere il più reale che abbia mai incontrato, l’ho assunto per due lavori diversi e ha fatto entrambi perfettamente. Se stai ancora contattando hacker non etici e falsi, allora sarai un pagliaccio dopo avermi lasciato cadere questo commento su un vero hacker..Arrivederci……

Immagino che io’Invece usa Veracript e affronta l’incapacità occasionale di avvio a causa della modifica dei dati di configurazione di avvio su Microsoft’S Whim durante gli aggiornamenti.

Non sono sicuro di quale sia più divertente: il tuo “1337 H4X0R” Persona’m moniker o che usa Gmail.

Perché non evitare il fuoco del cassonetto M $ tutti insieme? (domanda retorica)

(Non sono sicuro se lì’s una sorta di sistema di notifica qui così dubbi su di te’LL LL HAI MAI LETTURA QUESTO MA …)

Personalmente i Dual-Boot Windows 10 (LTSC) e Linux (Manjaro) su SSD separati. Tengo Windows 10 esclusivamente per i giochi e altri programmi esclusivi di Windows che sarebbero un dolore da utilizzare in Linux tramite vino o VM. IO’m Registrando lentamente il mio disco rigido Linux più come driver quotidiano, ma mi trovo ancora su Windows molto a causa dei giochi.

Preferisco la crittografia con Veracript, ma per il mio caso d’uso (e il modello di minaccia), BitLocker dovrà sufficiente per le mie esigenze di crittografia al momento fino a quando non si trova una soluzione alternativa più praticabile in futuro (a meno che tu o chiunque altro abbia suggerimenti, che non ho suggerimenti’mi dispiace elaborare qui … ma io’m Dubbio del sistema di notifica qui).

lascia un commento cancella risposta

Foto della barra laterale di Bruce Schneier di Joe MacInnis.

Informazioni su Bruce Schneier

Sono un tecnologo di interesse pubblico, che lavora all’intersezione di sicurezza, tecnologia e persone. Scrivo di problemi di sicurezza sul mio blog dal 2004 e nella mia newsletter mensile dal 1998. Sono collega e docente presso la Harvard’s Kennedy School, membro del consiglio di amministrazione di EFF e capo dell’architettura della sicurezza di Inrupt, Inc. Questo sito web personale esprime le opinioni di nessuna di quelle organizzazioni.

Voci correlate

- Il Regno Unito minaccia la crittografia end-to-end

- Hacks at PWN2Own Vancouver 2023

- Attacco a canale laterale contro i cristalli-kyber

- Lettere di Mary Queen of Scots decrittografate

- Analisi della sicurezza di Threema

- L’FBI ha identificato un utente TOR

Saggi in primo piano

- Il valore della crittografia

- I dati sono una risorsa tossica, quindi perché non buttarli fuori?

- Come la NSA minaccia la sicurezza nazionale

- I terroristi possono usare Google Earth, ma la paura non è motivo di vietarla

- In lode del teatro di sicurezza

- Rifiuta di essere terrorizzato

- Il valore eterno della privacy

- I terroristi non fanno trame di film

Bitlocker è affidabile?

La mia domanda non riguarda se la crittografia su BitLocker funzioni o meno, ma se ci sono stati o meno audit di sicurezza sui potenziali backdoors Microsoft. Non ho molta fiducia nel fatto che Microsoft non installerebbe backdoor deliberati nel loro software come questo. So di aver visto alcuni rapporti secondo cui il governo ha chiesto a Microsoft di aggiungere backdoor, ma non sono sicuro se qualcosa del genere è andato avanti.

65.1k 24 24 badge d’oro 181 181 badge d’argento 218 218 badge di bronzo

Chiesto il 7 giugno 2016 alle 22:55

51 1 1 badge d’argento 2 2 badge in bronzo

BitLocker è chiuso, quindi la domanda sul backdoor è senza risposta se non per Microsoft. Alla fine, la decisione di fidarsi di loro dipende da te.

8 giugno 2016 alle 0:12

Acquista se leggi il disordine non è davvero una domanda se ci sono backdoors, ma se Bitlocker è stato auditato in modo indipendente.

8 giugno 2016 alle 0:25

È affidabile da CESG (governo del Regno Unito) se configurato in modo specifico. Tuttavia, ciò potrebbe sostenere in entrambi i casi – come agenzia governativa, potrebbero avere interesse a poter accedere ai dati bloccati o a impedire agli altri di accedere ai loro dati. Anche un audit non lo risolverebbe: se esiste una backdoor di crittografia, l’unico modo per scoprirlo potrebbe essere attraverso la conoscenza della chiave. Senza essere in grado di verificare l’intera catena da codice a distribuzione, comprese macchine e compilatori utilizzati, non è possibile dire.

8 giugno 2016 alle 9:34

3 risposte 3

Ogni volta che installi software da un fornitore o un progetto, si sta verificando la fiducia in quel fornitore o progetto per non aver posto un codice dannoso lì dentro e anche per aver fatto un lavoro ragionevole per proteggerlo.

Alcune persone possono suggerire che l’open source è la risposta a questo, ma senza build ripetibili e un controllo completo del codice sorgente fatto da qualcuno di cui ti fidi, c’è meno beneficio in questo di quanto si possa pensare agli utenti ordinari.

Come la maggior parte delle cose in sicurezza, questo si riduce al tuo modello di minaccia. Se non ti fidi di Microsoft, sicuro di non utilizzare il loro software. Bitlocker francamente è l’ultimo delle tue preoccupazioni. Se MS vogliono comprometterti, possono semplicemente trovare un aggiornamento di sicurezza (installi aggiornamenti di sicurezza, giusto. ).. Naturalmente questo è vero qualunque sistema operativo e software applicativo utilizzi. OSX, Apple può comprometterti, Debian Linux, il progetto Debian può comprometterti.

Realisticamente una domanda migliore è “è probabile che lo vogliano”?

Risposta il 12 giugno 2016 alle 18:52

Rory McCune Rory McCune

61.7k 14 14 badge d’oro 140 140 badge d’argento 221 221 badge di bronzo

Non sono affatto preoccupato per Microsoft che installa Trojan sui computer dei loro clienti, anche se tecnicamente sarebbe banale. Se un caso del genere diventasse pubblico, sarebbe un duro colpo per gli affari di Microsoft, poiché le persone passerebbero ad altri sistemi operativi. Creare un backdoor o una debolezza in bitlocker per le forze dell’ordine da usare è una minaccia molto più credibile secondo me.

5 maggio 2017 alle 12:07

Se non ti fidi di Microsoft, non utilizzare Windows. L’uso di BitLocker non ti rende più vulnerabile alle backdoors che Microsoft potrebbe aver introdotto. Il software crittografico non è in realtà il posto migliore per mettere una backdoor: ha un lavoro abbastanza stretto, sarebbe impossibile nascondere in modo affidabile ciò che sta facendo da qualcuno che gestisce un debugger, e sarebbe piuttosto ingombrante estrarre le informazioni che archivia. Certo, Bitlocker potrebbe usare una crittografia più debole di quella che afferma, ma qualcuno che voleva che i tuoi dati avrebbero comunque dovuto avere accesso alla tua macchina per ottenere almeno il testo cifrato.

Se Microsoft vuole piantare una backdoor, può facilmente metterne uno nel kernel di Windows, che hanno fatto. È difficile sapere cosa sta facendo il kernel: non puoi fidarti di un debugger che funziona all’interno di Windows, dovresti eseguirlo in una macchina virtuale – e un backdoor furtivo potrebbe funzionare in modo diverso o semplicemente disabilitarsi in una macchina virtuale (un sacco di malware si disabilita se si rileva che sta andando in esecuzione in una VM). Se il sistema exfiltra continuamente le informazioni, anche se ciò viene fatto dal kernel, allora può essere rilevato dalle apparecchiature di rete. Ma se il kernel ha una backdoor che lo fa iniziare a esfiltrarsi solo quando riceve un certo segnale, è praticamente impossibile scoprirlo.

Per dirla in altro modo, “Bitlocker è affidabile?” è la domanda sbagliata. La domanda giusta è “è la base affidabile di bitlocker affidabile?”, e la base affidabile di BitLocker include gran parte di Windows. Offling Out Bitlocker non ha alcun senso. (Forse sospettare BitLocker è cosa “Essi” vuoi che tu faccia, in modo da non proteggere i tuoi dati e quindi fai “loro” lavoro più facile!)

BitLocker Back Door – Solo TPM: dal laptop rubato alla rete aziendale

BitLocker Drive Critty. I dati su un computer smarrito o rubato sono vulnerabili all’accesso non autorizzato, eseguendo uno strumento di attacco software contro di esso o trasferendo il computer’s hard disco su un computer diverso. BitLocker aiuta a mitigare l’accesso ai dati non autorizzati migliorando le protezioni di file e sistema. BitLocker aiuta anche a rendere i dati inaccessibili quando i computer protetti da bitlocker vengono disattivati o riciclati. Vedere la seguente guida su come abilitare la crittografia del disco FileVault su un dispositivo Mac e BitLocker Drive Critty Architecture and Implementation Scenari. Potresti voler vedere “Insight sulla crittografia del disco completo con PBA / senza PBA, UEFI, avvio sicuro, BIOS, crittografia e crittografia del contenitore di file e directory”, e come abilitare o disabilitare la crittografia dell’unità bitlocker su Windows 10 e macchine virtuali.

IL TPM-ONLLa modalità y utilizza il computer’S hardware di sicurezza TPM senza autenticazione PIN. Ciò significa che l’utente può avviare il computer senza essere richiesto per un pin nell’ambiente pre-boot di Windows, mentre il TPM+PIN La modalità utilizza il computer’S hardware di sicurezza TPM e un PIN come autenticazione. Gli utenti devono inserire questo pin nell’ambiente di pre-boot di Windows ogni volta che il computer inizia. Il pin TPM+richiede un TPM preparato e le impostazioni di GPO del sistema devono consentire la modalità PIN TPM+.

Questa è una ricerca recente da parte di specialisti della sicurezza del gruppo Dolos per determinare se un utente malintenzionato può accedere all’organizzazione’Stema S da un dispositivo rubato ed eseguire anche il movimento della rete laterale. Sono stati consegnati un preconfigurazione del laptop Lenovo con lo stack di sicurezza standard per questa organizzazione. Non sono state fornite informazioni precedenti sul laptop, le credenziali di prova, i dettagli di configurazione, ecc. Hanno dichiarato che era un test Blackbox al 100%. Una volta che hanno ottenuto il dispositivo, si sono diretti dritto al lavoro e hanno eseguito una certa ricognizione del laptop (impostazioni del BIOS, funzionamento normale di avvio, dettagli hardware, ecc.) E sono state seguite molte migliori pratiche, negando molti attacchi comuni. Per esempio:

- Gli attacchi di Pcileech/DMA sono stati bloccati perché Intel’L’impostazione del BIOS Vt-D è stata abilitata.

- Tutte le impostazioni del BIOS sono state bloccate con una password.

- L’ordine di avvio del BIOS è stato bloccato per evitare l’avvio da USB o CD.

- SecureBoot è stato completamente abilitato e impedito qualsiasi sistema operativo non firmato.

- Il bypass Kon-Boot Auth non ha funzionato a causa della crittografia del disco completo.

- Lan Turtle e altri attacchi di risponditore tramite gli adattatori Ethernet USB non hanno restituito nulla utilizzabile.

- L’SSD era crittografato a disco (FDE) utilizzando Microsoft’S Bitlocker, protetto tramite Trusted Platform Module (TPM)

Con nient’altro funzionare, hanno dovuto dare un’occhiata al TPM e hanno notato dalla ricognizione che gli stivale del laptop direttamente allo schermo di accesso di Windows 10. Questa è un’implementazione solo TPM.

Ciò, unito alla crittografia BitLocker significa che il tasto di decrittazione dell’unità viene estratto solo dal TPM, non era necessario un pin o una password forniti dall’utente, che è l’impostazione predefinita per BitLocker. Il vantaggio di utilizzare solo TPM è, elimina l’uso di un secondo fattore (pin + password), in tal modo, convincendo gli utenti a utilizzare per avere i propri dispositivi crittografati. Potresti voler vedere come abilitare l’autenticazione pre-boot BitLocker tramite il criterio di gruppo.

Lo hanno affermato L’introduzione di ulteriore sicurezza come una password o un pin avrebbe contrastato questo attacco.

– Ciò significa che consigliano di utilizzare TPM + PIN o TPM con una password. Ciò significa che con un pin elimini praticamente tutte le forme di attacco e ogni volta che il dispositivo è acceso, il dispositivo non prenderà la chiave dal TPM. È necessario un pin aggiuntivo per sbloccare l’unità, quindi senza il pin non è nemmeno possibile avviare Windows come descritto in questa guida. Ma ciò’s un altro livello di autenticazione che alcuni utenti potrebbero trovare invadente.

Per coloro che utilizzano VPN con pre-logon, dopo aver ottenuto l’accesso al dispositivo, senza richiedere l’accesso, ciò potrebbe portare a molti movimenti laterali all’interno della rete.

Riepilogo: TPM è molto sicuro e un attacco è quasi impossibile. Il difetto è bitlocker non utilizza alcuna caratteristica di comunicazione crittografata di TPM 2.0 Standard, il che significa che tutti i dati che escono dal TPM stanno uscendo in chiaro, inclusa la chiave di decryption per Windows. Se un utente malintenzionato afferra quella chiave, dovrebbe essere in grado di decrittografare l’unità, accedere alla configurazione client VPN e forse ottenere l’accesso alla rete interna.

Fino a quando questo è fisso, Consiglierò di utilizzare TPM + PIN o password. Questa guida ti aiuterà a configurare il bypass del pin bitlocker: come configurare lo sblocco di rete in Windows. Potresti voler imparare come distribuire lo strumento di amministrazione e monitoraggio di Microsoft Bitlocker.

Spero che tu abbia trovato utile questo post sul blog. Se hai domande, fatemelo sapere nella sessione di commenti.