Download Tor ti mette in un elenco?

Probabilmente NSA si rivolge a chiunque sia curioso

Riepilogo:

In questo articolo, esploriamo i punti chiave relativi al browser Tor e alle code, concentrandoci su aspetti importanti come le connessioni del server proxy, il confinamento Apparmor per la gestione dei file, il nascondere l’utilizzo di TOR, la crittografia HTTPS e la protezione contro il pericoloso JavaScript. Questi argomenti sono essenziali per comprendere e massimizzare l’anonimato e la sicurezza durante la navigazione in Internet utilizzando TOR.

Punti chiave:

1. Proxy Server che rifiuta le connessioni

Quando si incontra il messaggio di errore “Il server proxy rifiuta le connessioni” nel browser Tor, indica che la coda non è ancora collegata alla rete TOR. Per risolverlo, assicurati di essere collegato sia a una rete locale che alla rete TOR.

2. Apparmor Confinement and File Management

Tor Browser in Tails è limitato a Apparmor per proteggere il tuo sistema e i dati. Questo confinamento limita le cartelle a cui è possibile accedere al browser Tor. Per evitare errori negati dall’autorizzazione durante il download di file nel browser Tor, salvali nella cartella dedicata del browser situata nella cartella domestica. Inoltre, utilizzare la cartella browser persistente/tor se è stata abilitata la funzione della cartella persistente per il download e il caricamento di file in diverse sessioni.

3. Gestione della memoria per download di file di grandi dimensioni

Per evitare che le code si esauriscano la memoria, scarica file di grandi dimensioni nella cartella browser persistente/tor. I file scaricati al di fuori dell’archiviazione persistente sono archiviati in RAM, che ha una capacità limitata.

4. Nascondo l’utilizzo di Tor e l’impronta digitale del browser

I siti Web non possono essere ingannati nel pensare che non stai usando Tor poiché l’elenco dei nodi di uscita della rete Tor è pubblico. Tuttavia, le code rendono difficile per i siti Web differenziare gli utenti di Tails da altri utenti del browser Tor, migliorando l’anonimato. I siti Web possono raccogliere informazioni sulle impronte digitali del browser, che includono dettagli come nome del browser, versione, dimensione della finestra, fuso orario e caratteri disponibili. Tails mira a fornire le stesse informazioni del browser Tor su altri sistemi operativi per ridurre al minimo le caratteristiche distinguibili. Tuttavia, l’inclusione dell’estensione dell’origine Ublock può potenzialmente rivelare l’utilizzo delle code se blocca gli annunci pubblicitari su una pagina web.

5. Crittografia HTTPS con HTTPS ovunque

L’uso di HTTPS invece di HTTP crittografa la comunicazione con i siti Web e impedisce l’intercettazione da parte dei nodi di uscita Tor. L’estensione HTTPS Everywhere, inclusa nel browser Tor, garantisce connessioni crittografate con i principali siti Web e indirizzi le limitazioni dell’utilizzo di HTTPS su alcuni siti.

6. Protezione contro pericoloso Javascript

JavaScript è abilitato per impostazione predefinita nel browser Tor per mantenere l’usabilità, ma JavaScript potenzialmente pericoloso è disabilitato. Ciò consente JavaScript innocuo e utile mentre mitigano i rischi. La disabilitazione di JavaScript completa renderebbe inutilizzabili molti siti Web.

Domande:

1. Perché si verifica l’errore “Proxy Server che rifiuta le connessioni” nel browser Tor?

Risposta: Il messaggio di errore indica che la coda non è ancora collegata alla rete TOR. Garantire una corretta connettività di rete e controllare le impostazioni di connettività della rete Tor.

2. In che modo il confinamento di AppARor influisce sulla gestione dei file nel browser Tor?

Risposta: Il confinamento di Apparmor è possibile accedere alle cartelle Tor browser. Per evitare errori negati dall’autorizzazione, salva i file nella cartella specifica del browser Tor all’interno della directory home o utilizza la cartella browser persistente/tor per il trasferimento di file di sessione trasversale.

3. Perché dovresti scaricare file di grandi dimensioni nella cartella browser persistente/tor?

Risposta: Il download di file di grandi dimensioni nella cartella browser persistente/tor impedisce alle code di esaurire la memoria. I file scaricati al di fuori dell’archiviazione persistente sono archiviati in RAM, che ha una capacità limitata.

4. In che modo Tails migliora l’anonimato e nasconde l’utilizzo di Tor?

Risposta: Tails mira a rendere difficile per i siti Web distinguere gli utenti di Tails dagli altri utenti del browser Tor. Maschera i dettagli del browser e fornisce le stesse informazioni del browser Tor su altri sistemi operativi. Tuttavia, l’inclusione dell’estensione dell’origine Ublock può potenzialmente rivelare l’uso delle code.

5. Perché la crittografia HTTPS è importante e come aiuta HTTPS dappertutto?

Risposta: HTTPS crittografa la tua comunicazione con i siti Web, prevenendo l’intercettazione mediante nodi di uscita Tor. HTTPS ovunque, incluso nel browser Tor, garantisce connessioni crittografate con siti Web e indirizzi principali limiti di utilizzo di HTTPS su alcuni siti.

6. In che modo il browser Tor protegge dal pericoloso Javascript?

Risposta: Tor Browser abilita JavaScript innocuo e utile per impostazione predefinita ma disabilita JavaScript potenzialmente pericoloso. Questo compromesso consente l’usabilità minimizzando i rischi.

7. Cosa può essere appreso dal messaggio di errore “Server proxy che rifiuta le connessioni”?

Risposta: Il messaggio di errore indica che la coda non è collegata alla rete TOR. Verificare la connettività di rete e assicurarsi che le impostazioni di rete TOR siano configurate correttamente.

8. Dove si dovrebbe salvare i file durante l’utilizzo del browser Tor per evitare gli errori negati dall’autorizzazione?

Risposta: Salva i file nella cartella del browser Tor dedicato all’interno della directory home o utilizza la cartella browser persistente/tor se la funzione della cartella persistente è abilitata.

9. In che modo le code impediscono ai siti Web di differenziare gli utenti di code dagli altri utenti del browser Tor?

Risposta: Tails si sforza di fornire le stesse informazioni sul browser delle impronte digitali del browser Tor su altri sistemi operativi, rendendo difficile per i siti Web distinguere gli utenti di Tails. Tuttavia, l’inclusione dell’estensione dell’origine ublocco può rivelare l’utilizzo delle code se gli annunci vengono bloccati.

10. Perché l’inclusione dell’estensione dell’origine ublocco nelle code è significativa?

Risposta: L’estensione dell’origine Ublock in code rimuove gli annunci pubblicitari. Tuttavia, se una pagina web include annunci pubblicitari che non sono scaricati da un utente, può rivelare che l’utente sta impiegando Tails.

11. Qual è lo scopo di usare HTTPS invece di HTTP?

Risposta: HTTPS crittografa la comunicazione con i siti Web e impedisce l’intercettazione mediante nodi di uscita Tor. Migliora la sicurezza e la privacy durante le attività online.

12. In che modo l’estensione di HTTPS ovunque contribuisce a garantire la navigazione?

Risposta: L’estensione HTTPS Everywhere garantisce connessioni crittografate con vari siti Web principali, affrontando le limitazioni e promuovendo l’utilizzo di HTTPS. Fornisce una collaborazione tra il progetto TOR e la Fondazione Electronic Frontier.

13. Perché il browser Tor abilita JavaScript per impostazione predefinita?

Risposta: Abilitare JavaScript per impostazione predefinita mantiene l’usabilità e l’accessibilità sui siti Web. Disabilitare tutti i JavaScript potrebbe rendere inutilizzabili molti siti Web.

14. In che modo le code gestiscono l’impronta digitale del browser?

Risposta: Tails mira a fornire gli stessi dettagli di impronte digitali del browser del browser Tor su altri sistemi operativi, rendendo più difficile per i siti Web distinguere gli utenti di Tails. Riduce al minimo le potenziali caratteristiche identificabili.

15. Come puoi proteggerti dal pericoloso JavaScript durante l’utilizzo del browser Tor?

Risposta: Tor Browser disabilita JavaScript potenzialmente pericoloso per impostazione predefinita, minimizzando i rischi. Gli utenti dovrebbero tenere aggiornato il browser Tor per beneficiare dei miglioramenti della sicurezza.

L’NSA probabilmente si rivolge a chiunque sia curioso

Tails cerca di renderlo il più difficile possibile per i siti Web per distinguere gli utenti di Tails dagli altri utenti di Browser tor. Se era possibile per un sito Web determinare se sei un utente di Browser tor All’interno o all’esterno delle code, questo fornirebbe un po ‘più di informazioni su di te e ridurrebbe il tuo anonimato.

Proxy Server che rifiuta le connessioni

Il seguente messaggio di errore in Browser tor significa che Tails non è ancora collegato alla rete TOR:

Il server proxy sta rifiutanto le connessioni Assicurati di essere:

- Connesso a una rete locale

- Collegato alla rete TOR

I file di confinamento, download e caricamento di AppARor

Tor Browser in Tails è limitato a AppAmor per proteggere il sistema e i dati da alcuni tipi di attacchi contro il browser Tor . Di conseguenza, il browser Tor in Tails può solo leggere e scrivere un numero limitato di cartelle.

Ecco perché, per esempio, potresti affrontare Permesso negato errori se si tenta di scaricare file su Casa cartella.

- È possibile salvare i file dal browser Tor alla cartella browser Tor che si trova nella cartella domestica. Il contenuto di questa cartella scomparirà una volta che hai chiuso le code.

- Se si desidera caricare file con browser Tor, copia prima di quella cartella.

- Se hai acceso la funzione di cartella persistente dello spazio di archiviazione persistente, puoi anche usare il Browser persistente/tor cartella da scaricare e caricare file da Browser tor. Il contenuto del Browser persistente/tor La cartella viene salvata attraverso diverse sessioni di lavoro.

Per evitare che le code si esauriscano la memoria e si arrestano, scarica file molto grandi al Browser persistente/tor cartella. Tutti i file che scaricano al di fuori dell’archiviazione persistente sono archiviati in memoria (RAM), che è più limitato.

Nascondendo che stai usando Browser tor

È impossibile nascondersi ai siti Web che visiti che stai usando Tor, perché l’elenco dei nodi di uscita della rete Tor è pubblico.

Ecco perché molti altri siti Web ti chiedono di risolvere un captcha quando si utilizzano Browser tor.

L’anonimato fornito da Browser tor Funziona facendo sembrare tutti gli utenti lo stesso per rendere impossibile sapere chi è chi tra i milioni di utenti di Browser tor.

Tails cerca di renderlo il più difficile possibile per i siti Web per distinguere gli utenti di Tails dagli altri utenti di Browser tor. Se era possibile per un sito Web determinare se sei un utente di Browser tor All’interno o all’esterno delle code, questo fornirebbe un po ‘più di informazioni su di te e ridurrebbe il tuo anonimato.

I siti Web che visiti possono recuperare molte informazioni sul tuo browser, che si tratti Browser tor o un browser normale. Questa informazione è chiamata impronta digitale del browser e include il nome e la versione del browser, le dimensioni della finestra, il fuso orario, i caratteri disponibili, ecc.

Per rendere difficile distinguere gli utenti di Tails dagli altri utenti di Browser tor, Browser tor In Tails cerca di fornire le stesse informazioni di Browser tor Su altri sistemi operativi.

Una differenza è che la coda include il origine ublock Estensione, che rimuove gli annunci pubblicitari. Se un utente malintenzionato può determinare che non stai scaricando gli annunci pubblicitari inclusi in una pagina web, ciò potrebbe rivelare che sei un utente di Tails.

Per nascondersi a qualcuno che monitora la tua connessione Internet che ti stai connettendo a Tor, consulta la nostra documentazione sulla connessione alla rete TOR.

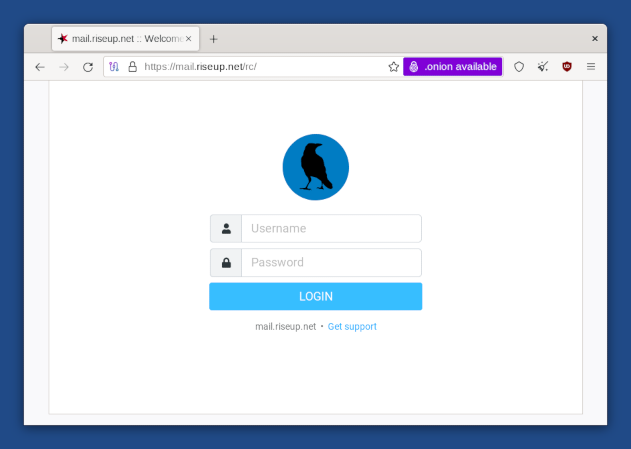

Crittografia HTTPS con HTTPS ovunque

L’uso di HTTPS invece di HTTP crittografa le tue comunicazioni con il sito Web e impedisce al nodo di uscita TOR di intercettare le comunicazioni.

Ad esempio, ecco come appare il browser quando proviamo ad accedere a un account di posta elettronica a Riseup.Net, utilizzando la loro interfaccia webmail:

Notare l’icona del lucchetto a sinistra della barra degli indirizzi che dice “Mail.alzati.netto”. Si noti anche l’indirizzo che inizia con “https: //” (invece di “http: //”). Questi sono gli indicatori che viene utilizzata una connessione crittografata usando HTTPS.

Quando si inviano o recuperando informazioni sensibili (come le password), è necessario provare a utilizzare solo servizi che forniscono HTTPS. Altrimenti, è molto facile per un EavesRopper rubare qualsiasi informazione che stai inviando o modificare il contenuto di una pagina sulla sua strada per il browser.

Https ovunque è un’estensione Firefox inclusa nel browser Tor . È prodotto come collaborazione tra il progetto TOR e la Fondazione Electronic Frontier. Crittografa le tue comunicazioni con una serie di siti Web principali. Molti siti sul web offrono un supporto limitato per la crittografia su HTTPS, ma rendono difficile l’uso. Ad esempio, potrebbero essere inadempienti per HTTP non crittografato o riempire le pagine crittografate con collegamenti che risalgono al sito non crittografato. L’estensione HTTPS Everywhere risolve questi problemi riscrivendo tutte le richieste a questi siti a HTTPS.

Per saperne di più su HTTPS ovunque, puoi vedere:

- HTTPS Everywhere Homepage

- Le FAQ HTTPS EVUTTO

Protezione contro pericoloso Javascript

Avere tutti i javascript disabilitati per impostazione predefinita disabiliterebbe molti javascript innocui e possibilmente utili e potrebbe rendere inutilizzabili molti siti Web.

Ecco perché JavaScript è abilitato per impostazione predefinita, ma il browser Tor disabilita tutti JavaScript potenzialmente pericolosi. Consideriamo questo come un compromesso necessario tra sicurezza e usabilità.

Per comprendere meglio il comportamento del browser Tor, ad esempio, per quanto riguarda JavaScript e i cookie, è possibile fare riferimento al documento di progettazione del browser Tor.

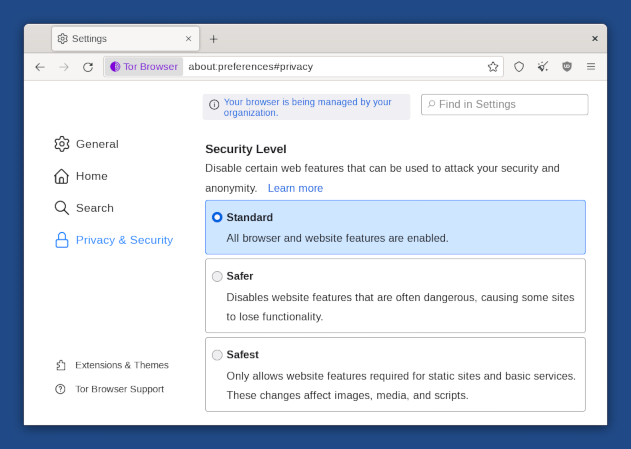

Livello di sicurezza

È possibile modificare il livello di sicurezza del browser Tor per disabilitare le funzionalità del browser come compromesso tra sicurezza e usabilità. Ad esempio, puoi impostare il livello di sicurezza su Più sicuro Per disabilitare completamente JavaScript.

Il livello di sicurezza è impostato su Standard Per impostazione predefinita che offre l’esperienza più utilizzabile.

Per modificare il livello di sicurezza, fai clic sull’icona a destra della barra degli indirizzi e scegli le impostazioni di sicurezza avanzate .. .

È possibile ignorare in sicurezza il messaggio “Il tuo browser viene gestito dalla tua organizzazione”, che appare nelle preferenze del browser Tor.

Tutto questo messaggio significa che la funzione Aggiornamenti automatici del browser Tor è stata disabilitata. Questo viene fatto intenzionalmente in code per assicurarsi che nessuna funzione di sicurezza o configurazione venga rotta da aggiornamenti automatici del browser Tor .

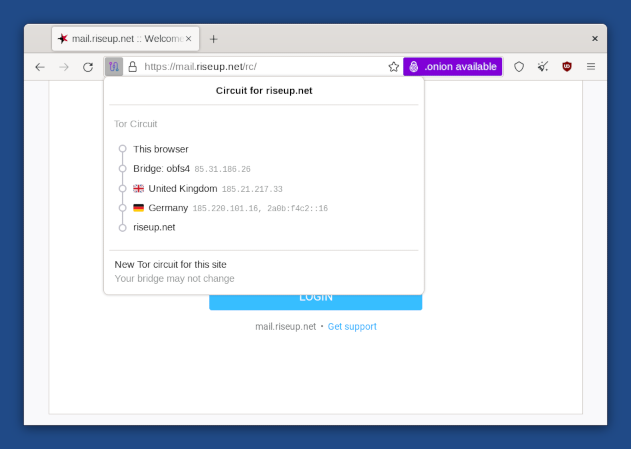

Tor Circuit

Fai clic sul lucchetto nella barra degli indirizzi per mostrare il circuito TOR utilizzato per connettersi al sito Web nella scheda corrente, i suoi 3 relè, i loro paesi e indirizzi IP.

L’ultimo relè nel circuito, quello immediatamente sopra il sito Web di destinazione, è il uscita relè. Il suo paese potrebbe influenzare il modo in cui il sito Web si comporta.

Fare clic sul nuovo circuito per questo pulsante Sito per utilizzare un circuito diverso.

È possibile utilizzare i circuiti di cipolla per ottenere informazioni più dettagliate sui circuiti utilizzati.

Nuova funzione di identità

Per passare a una nuova identità, scegli ▸ Nuova identità .

La nuova funzionalità di identità di Browser tor:

- Chiude tutte le schede aperte.

- Cancella lo stato di sessione tra cui cache, cronologia e cookie.

- Chiude tutte le connessioni Web esistenti e crea nuovi circuiti Tor.

Questa caratteristica non è sufficiente per separare fortemente le identità contestuali poiché i circuiti Tor usavano ouside di Browser tor non sono cambiati.

Riavvia le code invece.

Noscritto per avere ancora più controllo su JavaScript

Il browser Tor include l’estensione NoScript a:

- Proteggi da più attacchi JavaScript. Ad esempio, gli attacchi di script trami (XSS).

- Consentire di disabilitare JavaScript completamente solo su alcuni siti Web.

Per ulteriori informazioni, è possibile fare riferimento al sito Web e alle funzionalità Noscritto.

Cassetta delle lettere

La funzione di letterboxing del browser Tor aiuta a impedire ai siti Web di identificare il browser in base alle dimensioni della sua finestra. Senza letterboxing, i siti Web potrebbero utilizzare le dimensioni della finestra del browser per tracciare i visitatori o indebolire l’anonimato.

La funzione di letterboxing del browser Tor funziona aggiungendo margini grigi alla finestra del browser quando la finestra è ridimensionata. La pagina web rimane il più vicino possibile alla dimensione desiderata senza rivelare la dimensione effettiva della finestra.

L’NSA probabilmente si rivolge a chiunque sia “Tor-Curious”

Che tu sia un utente normale di strumenti di privacy Web come Tor e Tails o che tu abbia appena controllato i loro siti Web, l’NSA potrebbe monitorare i tuoi movimenti online, rivela una nuova indagine.

Seth Rosenblatt ex scrittore / notizia

Lo scrittore senior Seth Rosenblatt ha coperto Google e sicurezza per CNET News, con occasionali incursioni nella cultura tecnologica e pop. Precedentemente CNET Review Senior Editor per il software, ha scritto su quasi tutte le categorie di software e app disponibili.

Seth Rosenblatt

3 luglio 2014 6:20 P.M. Pt

3 minuti di lettura

L’uso di strumenti di privacy Web comuni o addirittura la semplice curiosità su di loro potrebbe farti aggiungere a una lista di controllo dell’agenzia di sicurezza nazionale, secondo un nuovo rapporto.

Il programma di sorveglianza NSA chiamato X-keyscore, rivelato per la prima volta la scorsa estate in documenti trapelati da Edward Snowden, è stato scoperto che contiene regole di selezione che potenzialmente si aggiungono a un elenco di orologi NSA chiunque non abbia solo utilizzato, ma ha visitato strumenti di protezione della privacy online come la rete Tor per la navigazione web anonima e il sistema operativo a base di code Linux. I file X-keyscore di Snowden hanno indicato di consentire ai dipendenti NSA di ottenere il numero di telefono o l’indirizzo e-mail di una persona, visualizzare il contenuto dell’e-mail e osservare l’attività completa di Internet, compresa la cronologia di navigazione senza un mandato.

Un’analisi del codice sorgente di X-keyscore (solo testo) indica che il programma ha preso di mira uno studente tedesco che gestisce un nodo Tor e può aggiungere alla sorveglianza della NSA elenca chiunque utilizzi strumenti di privacy di Internet come TOR. I rapporti sono stati preparati dai giornalisti per le emittenti televisive pubbliche tedesche NDR e WDR, e le persone impiegate e il volontariato per TOR, che hanno affermato che “ex dipendenti ed esperti della NSA sono convinti che lo stesso codice o un codice simile sia ancora in uso oggi oggi.”

Finanziato principalmente dal governo degli Stati Uniti, la rete Tor anonimizza il traffico Internet trasmettendo la comunicazione attraverso una serie di hub crittografati e anonimi chiamati nodi. Viene spesso utilizzato da giornalisti e attivisti ed è stato stimato nel 2012 che da 50.000 a 60.000 iraniani usano il servizio quotidianamente.

Tails è una variante del sistema operativo Linux che può essere lanciato da una chiave USB e viene fornito con TOR e altri strumenti comuni preconfigurati con impostazioni di privacy. Ogni volta che si avvia, cancella automaticamente tutto ciò che non viene salvato altrove. Tails è descritto nel codice sorgente X-keyscore come “un meccanismo COMSEC sostenuto dagli estremisti sui forum estremisti.”

La fondazione Electronic Frontier ha avvertito le persone di non abbandonare i servizi solo perché l’NSA li stava spiando.

“La gente più comune usa Tor e code, più è difficile per l’NSA sostenere che leggere o usare questi strumenti sia di fatto sospetto”, ha scritto il personale EFF.

Le nuove rivelazioni di sorveglianza X-keyscore sono preoccupanti a causa dell’apparente ampiezza della loro portata.

“Questo non è solo metadati; questo è il contenuto” Take completo “che è stato archiviato per sempre”, ha detto l’esperto di sicurezza Bruce Schneier sul suo blog. “È possibile”, ha scritto, che chiunque legga quel post sul suo blog “è attualmente monitorato dalla NSA” perché conteneva un collegamento al TorProject.org.

Una regola nel codice sorgente mostra che X-keyscore sta tenendo traccia di tutti i visitatori di TorProject.org, secondo il rapporto NDR.

L’autore e l’avvocato della privacy Cory Doctorow, che è stato informato prima del rapporto tedesco, ha affermato che un esperto che ha consultato ha indicato che la fonte per il codice X-keyscore potrebbe non essere stata Edward Snowden.

“L’esistenza di una potenziale seconda fonte significa che Snowden potrebbe aver ispirato alcuni dei suoi ex colleghi a dare un’occhiata a lungo e duro sull’atteggiamento cavaliere dell’agenzia nei confronti della legge e della decenza”, ha detto.

LOGO PROPUBLICA

Se hai scaricato il software per la privacy nel 2011, potresti essere stato contrassegnato per essere spiato.

9 luglio 2014, 5:01 P.M. Edt

Serie: Dragnets

Monitorare la censura e la sorveglianza

La scorsa settimana, i giornalisti tedeschi hanno rivelato che la National Security Agency ha un programma per raccogliere informazioni sulle persone che utilizzano servizi di protezione della privacy, incluso il software di anonimo popolare chiamato Tor. Ma non è chiaro quanti utenti siano stati colpiti.

Quindi abbiamo fatto un po ‘di sleuthing e abbiamo scoperto che l’elenco di targeting della NSA corrisponde all’elenco dei server di directory utilizzati da TOR tra dicembre 2010 e febbraio 2012, inclusi Twoservers presso il Massachusetts Institute of Technology. Gli utenti TOR si collegano ai server Directory al momento dell’avvio del servizio TOR.

Ciò significa che se hai scaricato TOR nel 2011, l’NSA potrebbe aver raccolto l’indirizzo IP del tuo computer e ti ha contrassegnato per un ulteriore monitoraggio. Il progetto Tor è un’organizzazione no profit che riceve finanziamenti significativi dalla U.S. governo.

Le rivelazioni sono state tra le prime prove di specifici obiettivi spia all’interno degli Stati Uniti. E sono stati seguiti da ancora più prove. L’intercetta ha rivelato questa settimana che il governo ha monitorato la posta elettronica di cinque importanti musulmani-americani, tra cui un ex funzionario dell’amministrazione Bush.

Non è chiaro se, o quanto ampiamente, l’NSA ha spiato gli utenti di Tor e altri servizi di privacy.

Dopo la notizia, uno degli sviluppatori originali di Tor, Roger Dingleline, ha rassicurato gli utenti che molto probabilmente sono rimasti anonimi durante l’utilizzo del servizio: “Tor è progettato per essere robusto per qualcuno che guardava il traffico ad un certo punto della rete – anche un’autorità di directory.”È più probabile che gli utenti avrebbero potuto essere spiati quando non stavano usando Tor.

Da parte sua, l’NSA afferma che raccoglie le informazioni solo per scopi di intelligence estera validi e che “minimizza” le informazioni che raccoglie su U.S. residenti. In altre parole, l’NSA potrebbe aver scartato qualsiasi informazione ottenuta su U.S. residenti che hanno scaricato tor.

Tuttavia, secondo un recente rapporto del Consiglio di sorveglianza della privacy e delle libertà civili, le procedure di minimizzazione della NSA variano in base al programma. Sotto il prisma, ad esempio, la NSA condivide dati non minimizzati con l’FBI e la CIA.

Inoltre, l’NSA può anche cercare in seguito le comunicazioni di coloro che ha catturato inavvertitamente nel suo prisma Dragnet, una tattica che alcuni hanno definito una ricerca “backdoor”. Non è chiaro se esistono backdoor simili per altri tipi di dati come gli indirizzi IP.

In risposta alle notizie di Tor, la NSA ha affermato che sta seguendo la direttiva del gennaio del presidente Obama a non condurre la sorveglianza allo scopo di “sopprimere o gravare le critiche o il dissenso o per lo svantaggiamento di persone in base alla loro etnia, razza, genere, orientamento sessuale o religione.”

[Divulgazione: Mike Tigas è lo sviluppatore di un’app che utilizza Tor, chiamata Browser di cipolla.”

Abbiamo aggiornato il nostro grafico delle rivelazioni NSA per includere il monitoraggio del software per la privacy.

Per i geek, ecco gli indirizzi IP elencati nel codice NSA XKEYSCORE e quando sono stati aggiunti o rimossi dall’elenco dei server della directory TOR:

È il browser Tor sicuro da usare?

Callum Tennent supervisiona il modo in cui teschiamo e esaminiamo i servizi VPN. È membro dell’IAPP e il suo consiglio VPN è apparso in Forbes e Internet Society.

- Guide

- È il browser Tor sicuro da usare?

Il nostro verdetto

Se gestito con cautela, il browser Tor è sicuro e legale da utilizzare su finestre, macOS e dispositivi Android nella maggior parte dei paesi. Tor fornisce più anonimato di un normale browser Web nascondendo il tuo indirizzo IP e passando il traffico web attraverso tre livelli di crittografia. Tuttavia, Tor non è completamente sicuro. Usarlo può metterti a rischio di perdite di dati, spionaggio e attacchi man-in-the-middle tramite nodi di uscita dannosi.

Tor è un sistema gratuito e gestito da volontari progettato nascondere la tua identità, posizione e attività online dal monitoraggio o dalla sorveglianza.

Tor è più comunemente accessibile tramite il browser Tor: un’applicazione gratuita e open source basata su Mozilla Firefox. Il browser Tor funziona inserendo il traffico attraverso Tre nodi casuali; Il nodo di guardia, il nodo centrale e il nodo di uscita.

Viene aggiunto un livello di crittografia per ciascuno dei nodi che il traffico passa, terminando all’ultimo nodo. Nel punto del nodo di uscita, il traffico è completamente decrittografato e inviato a destinazione.

Nonostante la sua attenzione all’anonimato, l’utilizzo di Tor comporta alcuni rischi per la tua sicurezza. In questa guida, noi’Spiegherò questi rischi per la sicurezza e ti insegnano come utilizzare Tor in sicurezza.

Riepilogo: il browser Tor è sicuro?

- Tor instrada il tuo traffico web attraverso una rete di server randomizzati e lo protegge tre strati di crittografia. Questo nasconde il tuo indirizzo IP dai siti Web che visiti e impedisce al tuo ISP (fornitore di servizi Internet) di monitorare la tua attività.

- Mentre i tuoi dati di navigazione sono anonimi, non è privato. Tor’Il nodo di guardia può vedere il tuo indirizzo IP pubblico ma non la tua attività. Tor’Il nodo di uscita può vedere la tua attività ma non il tuo indirizzo IP.

- Il tuo traffico web è completamente decrittografato e visibile al nodo di uscita, sebbene non sia rintracciabile per la tua identità. Ciò significa che sei a rischio di sorveglianza o iniezione di malware tramite nodi di uscita dannosi.

- Vi sono prove che gli utenti di Tor possano essere de-anonimizzati dalle forze dell’ordine statunitensi e dai ricercatori accademici.

- Tor può essere complicato da utilizzare e configurare, il che significa che è facile rivelare la tua vera identità attraverso perdite di dati o comportamenti che potrebbero rivelare informazioni personali.

- Tor è legale nella maggior parte dei paesi, sebbene l’uso del browser Tor possa contrassegnarti per la sorveglianza da parte delle autorità governative a causa della sua capacità di accedere a nascosto .domini di cipolla.

Suggerimento per gli esperti: Un modo semplice per proteggere il traffico TOR è utilizzare un servizio VPN affidabile, che aggiunge un ulteriore livello di crittografia alla connessione e funge da firewall ad alcuni tipi di malware. Noi raccomandiamo Nordvpn che offre una garanzia di rimborso di 30 giorni.