ESET ha un firewall?

Protezione firewall

Riepilogo

Un firewall è un sistema basato su software o hardware che funge da gatekeeper tra reti di fiducia e non attendibili. Filtra contenuti e comunicazioni dannosi o indesiderati. Esistono diversi tipi di firewall, tra cui firewall di rete e firewall basati su host. I primi firewall commerciali furono sviluppati alla fine degli anni ’80 e la tecnologia divenne diffusa con la crescita di Internet.

Punti chiave

1. Firewall di rete: Questi firewall sono eseguiti su hardware di rete e proteggono i sistemi interni con più dispositivi o sub-network.

2. Firewall basati su host: Questi firewall funzionano direttamente sulle macchine utente e forniscono regole di filtraggio personalizzate.

3. Funzionalità di base: La maggior parte dei sistemi operativi ha i loro firewall basati su host integrati, ma di solito offrono solo funzionalità di base.

4. Evoluzione dei firewall: I firewall di prima generazione hanno utilizzato i filtri dei pacchetti, i firewall di seconda generazione hanno introdotto il filtro dello stato di connessione e i firewall di terza generazione filtrati su tutti gli strati del modello OSI.

5. Firewall di prossima generazione: Questi moderni firewall combinano approcci precedenti con un’ispezione più profonda dei contenuti e spesso includono ulteriori sistemi di sicurezza come VPN, IPS/IDS e filtraggio Web.

6. ESET Firewall: ESET offre un firewall come parte della loro suite di sicurezza, che include ulteriori funzionalità come i sistemi di prevenzione e rilevamento delle intrusioni e filtraggio web.

Domande

1. Cos’è un firewall?

Un firewall è un sistema basato su software o hardware che funge da gatekeeper tra reti di fiducia e non attendibili, filtrando contenuti e comunicazioni dannosi o indesiderati.

2. Quali sono i diversi tipi di firewall?

I diversi tipi di firewall includono firewall di rete e firewall basati su host.

3. Cosa fanno i firewall di rete?

I firewall di rete proteggono i sistemi interni con più dispositivi o sub-network. Funzionano su hardware di rete e possono essere facilmente ridimensionati per adattarsi alle attività di qualsiasi dimensione.

4. Cosa fanno i firewall basati su host?

I firewall basati su host vengono eseguiti direttamente sulle macchine utente e forniscono regole di filtraggio più personalizzate.

5. Quali sono alcune limitazioni dei firewall basati su host integrati?

I firewall basati su host integrati nei sistemi operativi tendono a offrire solo funzionalità di base e possono essere ben noti e studiati da potenziali aggressori.

6. Quando furono sviluppati i primi firewall commerciali?

I primi firewall commerciali sono stati sviluppati alla fine degli anni ’80 da Digital Equipment Corporation (DEC).

7. Come funzionano i firewall di seconda generazione?

I firewall di seconda generazione, noti come firewall statali, filtrano il traffico in base allo stato di connessione, consentendo loro di determinare se un pacchetto sta avviando una nuova connessione o parte di uno esistente.

8. Cos’è un firewall di terza generazione?

I firewall di terza generazione filtrano le informazioni su tutti i livelli del modello OSI, incluso il livello dell’applicazione, consentendo loro di riconoscere le applicazioni e i protocolli popolari. Possono rilevare attacchi cercando di aggirare il firewall tramite una porta consentita o un uso improprio di un protocollo.

9. Quali sono i firewall di prossima generazione?

I firewall di prossima generazione combinano approcci precedenti con un’ispezione più profonda del contenuto filtrato e sistemi di sicurezza aggiuntivi come VPN, IPS/IDS e filtraggio Web.

10. Cosa offre il firewall ESET?

Il firewall ESET fa parte della loro suite di sicurezza e include funzionalità come sistemi di prevenzione e rilevamento delle intrusioni e filtraggio web.

11. Ci sono alternative all’utilizzo di TOR per l’invio di documenti a Wikileaks?

Sì, WikiLeaks fornisce metodi alternativi per l’invio nel caso in cui non possa essere utilizzato. Contattali per ulteriori informazioni.

12. Quali sono le funzioni chiave di un firewall nella sicurezza della rete?

Un firewall nella sicurezza della rete funge da gatekeeper tra reti di fiducia e non attendibili, filtra contenuti e comunicazioni dannosi o potenzialmente indesiderati e protegge i sistemi interni dalle minacce.

13. Come si sono evolversi i firewall nel tempo?

I firewall si sono evoluti dai filtri dei pacchetti di prima generazione ai firewall statali di seconda generazione e poi ai firewall di terza generazione che filtrano le informazioni su tutti i livelli del modello OSI. I moderni firewall, spesso chiamati firewall di prossima generazione, combinano approcci precedenti con ispezione dei contenuti più profondi e ulteriori sistemi di sicurezza.

14. Quali sono alcuni sistemi di sicurezza aggiuntivi spesso inclusi nei moderni firewall?

I moderni firewall hanno spesso ulteriori sistemi di sicurezza integrati in essi, come le reti private virtuali (VPN), i sistemi di prevenzione e rilevamento delle intrusioni (IPS/ID), gestione delle identità, controllo delle applicazioni e filtraggio Web.

15. Quali sono i vantaggi dell’utilizzo di un firewall basato su host?

Un firewall basato su host fornisce regole di filtraggio personalizzate direttamente sulle macchine utente, consentendo un controllo più specifico sul traffico di rete e potenzialmente prevenire l’accesso non autorizzato.

Protezione firewall

Se non è possibile utilizzare Tor o l’invio è molto grande o hai requisiti specifici, Wikileaks fornisce diversi metodi alternativi. Contattaci per discutere di come procedere.

Invia documenti a Wikileaks

Wikileaks pubblica documenti di importanza politica o storica che sono censurati o altrimenti soppressi. Siamo specializzati nella pubblicazione globale strategica e nei grandi archivi.

Di seguito è riportato l’indirizzo del nostro sito sicuro in cui è possibile caricare in modo anonimo i tuoi documenti su Wikileaks Editors. Puoi accedere a questo sistema di invii solo tramite TOR. (Vedi la nostra scheda Tor per ulteriori informazioni.) Ti consigliamo anche di leggere i nostri suggerimenti per le fonti prima di inviare.

http: // ibfckmpsmylhbfovflajicjgldsqpc75k5w454irzwlh7qifgglncbad.cipolla

Se non è possibile utilizzare Tor o l’invio è molto grande o hai requisiti specifici, Wikileaks fornisce diversi metodi alternativi. Contattaci per discutere di come procedere.

Protezione firewall

Per analogia, nella sicurezza della rete un firewall è un basato su software o hardware sistema che funziona come gatekeeper tra reti di fiducia e non attendibili o parti. Lo raggiunge filtrando contenuti e comunicazioni dannosi o potenzialmente indesiderati.

Per saperne di più

- Firewall di rete di solito svolgono questa funzione per i sistemi interni che comprendono diversi dispositivi o sottrane. Questo tipo di firewall funziona su hardware di rete e può essere facilmente ridimensionato per adattarsi alle aziende di qualsiasi dimensione.

- Firewall basati su host Esegui direttamente sulle macchine utente (o endpoint) e quindi può offrire regole di filtraggio molto più personalizzate.

La maggior parte dei sistemi operativi fornisce il proprio firewall basato su host integrato. Tuttavia, questi tendono a presentare solo funzionalità di base e, per quanto diffuse, sono state probabilmente studiate a fondo dai potenziali aggressori.

I primi firewall commerciali progettati per le reti di computer sono stati sviluppati alla fine degli anni ’80 da Digital Equipment Corporation (DEC). La tecnologia ottenne importanza e divenne diffusa nel decennio successivo a causa della rapida crescita di Internet globale.

Spargi la voce e condividi online

Come funzionano i firewall?

Esistono più tipi di firewall, ciascuno che utilizza un approccio diverso al filtro del traffico. I firewall di prima generazione hanno funzionato come Filtri dei pacchetti, Confronto di informazioni di base come l’origine originale e la destinazione del pacchetto, la porta utilizzata o il protocollo da un elenco predefinito di regole.

La seconda generazione comprendeva il cosiddetto firewall statale, che ha aggiunto un altro parametro alla configurazione del filtro, vale a dire stato di connessione. Sulla base di queste informazioni, la tecnologia potrebbe determinare se il pacchetto stava iniziando la connessione, faceva parte di una connessione esistente o non’T coinvolto affatto.

I firewall di terza generazione sono stati costruiti per filtrare le informazioni su tutti i livelli del modello OSI, incluso il Livello dell’applicazione -consentendo loro di riconoscere e comprendere le applicazioni, nonché alcuni dei protocolli ampiamente utilizzati come il protocollo di trasferimento di file (FTP) e il protocollo Hypertext Transfer (HTTP). Sulla base di queste informazioni, il firewall può rilevare attacchi cercando di aggirarlo tramite una porta consentita o un uso improprio di un protocollo.

Gli ultimi firewall appartengono ancora alla terza generazione, tuttavia sono spesso descritti come “prossima generazione” (o NGFW). Combinano tutti gli approcci precedentemente utilizzati con un’ispezione più profonda del contenuto filtrato, E.G. abbinarlo a un database di rilevamento per identificare il traffico potenzialmente dannoso.

Questi moderni firewall sono spesso forniti con ulteriori sistemi di sicurezza integrati in essi come virtuali reti private (VPN), sistemi di prevenzione e rilevamento delle intrusioni (IPS/ID), gestione dell’identità, controllo delle applicazioni e filtraggio web.

I firewall di terza generazione sono stati costruiti per filtrare le informazioni su tutti i livelli del modello OSI, incluso il Livello dell’applicazione -consentendo loro di riconoscere e comprendere le applicazioni, nonché alcuni dei protocolli ampiamente utilizzati come il protocollo di trasferimento di file (FTP) e il protocollo Hypertext Transfer (HTTP). Sulla base di queste informazioni, il firewall può rilevare attacchi cercando di aggirarlo tramite una porta consentita o un uso improprio di un protocollo.

Gli ultimi firewall appartengono ancora alla terza generazione, tuttavia sono spesso descritti come “prossima generazione” (o NGFW). Combinano tutti gli approcci precedentemente utilizzati con un’ispezione più profonda del contenuto filtrato, E.G. abbinarlo a un database di rilevamento per identificare il traffico potenzialmente dannoso.

Per saperne di più

Questi moderni firewall sono spesso forniti con ulteriori sistemi di sicurezza integrati in essi come virtuali reti private (VPN), sistemi di prevenzione e rilevamento delle intrusioni (IPS/ID), gestione dell’identità, controllo delle applicazioni e filtraggio web.

ESET ha un firewall?

Об этой сттце

Ыы зарегистрировали подозритеstituire. С помощю ээй ст р ы ыы сможем о imperceде quello. Почему ээо мо л поззти?

Эта страница отображается в тех с лччч, когда автоматическиtal систе quisi которые наршают условия иполззования. Страница перестан scegliere. До этого момента для иполззования сжж google необходимо пхоходить поверку по по по по по.

” ылку запросов. Если ы и ипоеете общий доступ в интернет, проmma. Обратитесь к с ое системому администратору. Подробнеi.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.

Aggiunta di un’eccezione al firewall ESET

Per aggiungere un’eccezione al firewall ESET, segui questi passaggi:

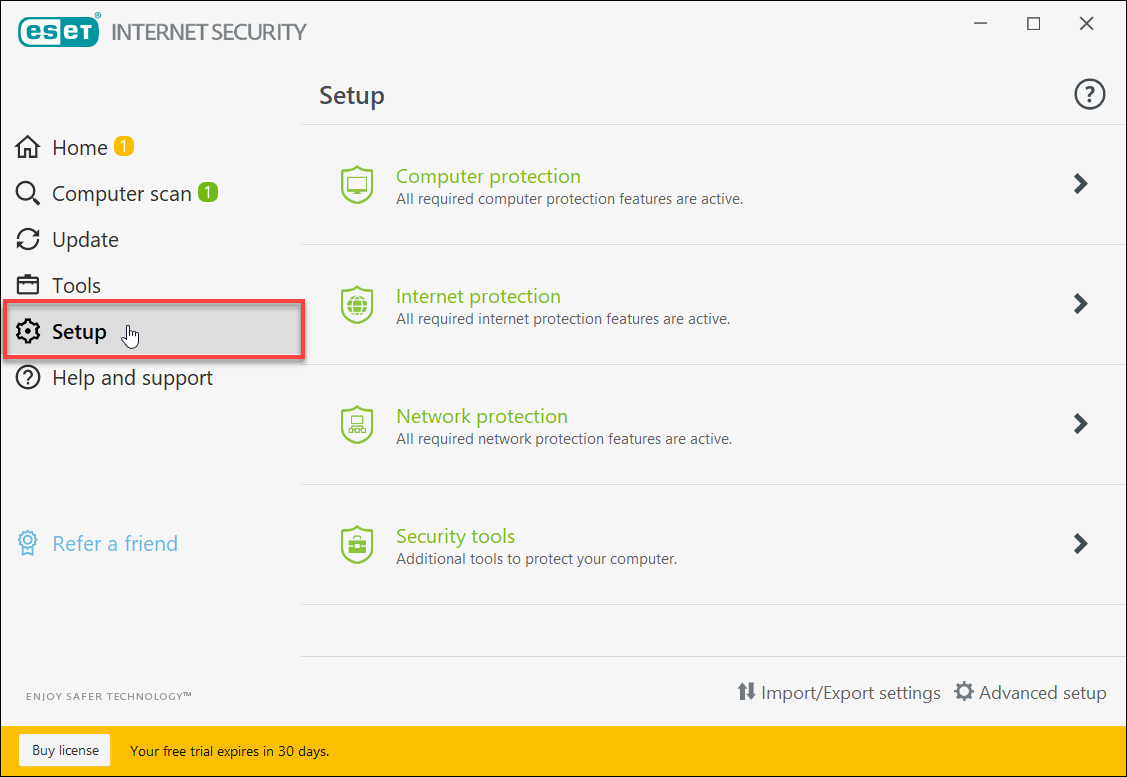

- Apri il principale Sicurezza Internet ESET finestra e fare clic su Impostare.

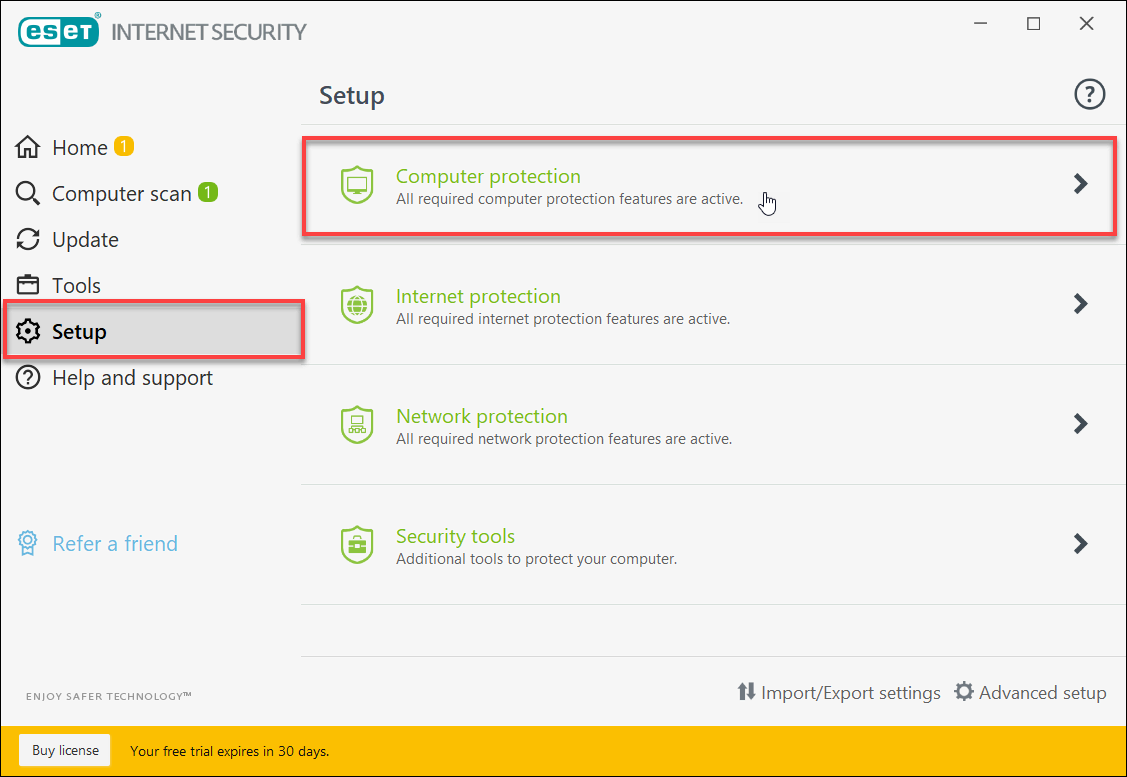

- Dal visualizzato Impostare menu contestuale, seleziona Protezione al computer.

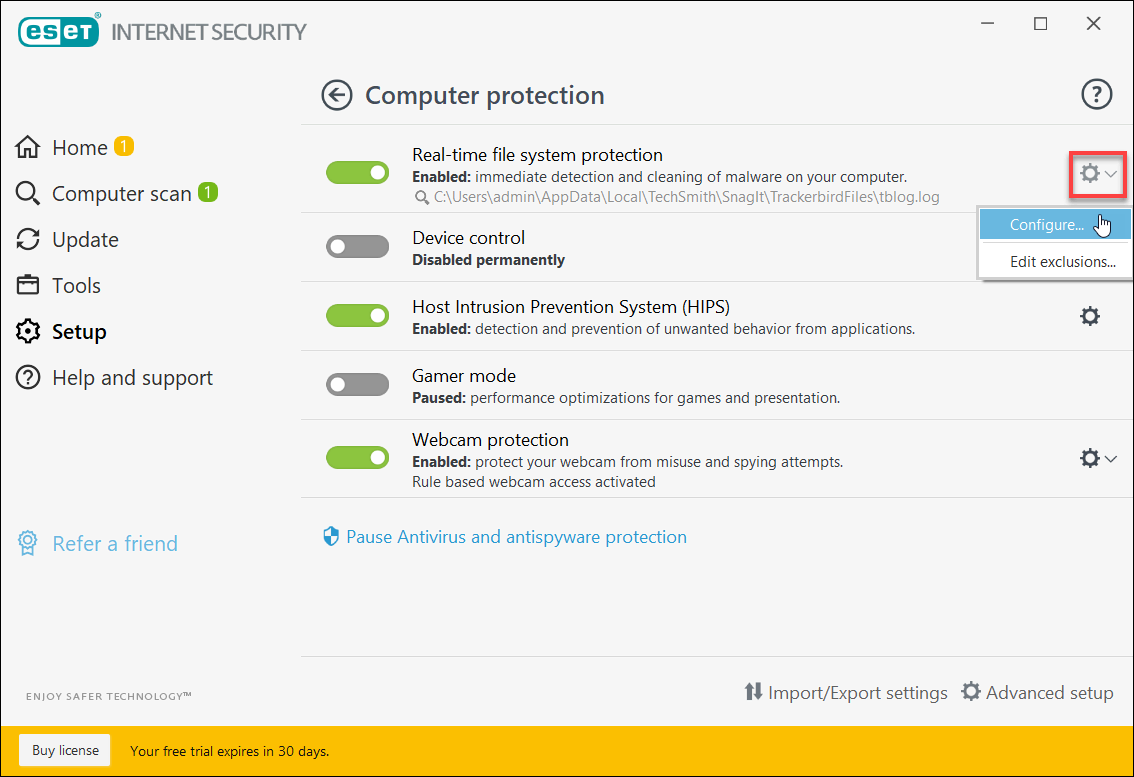

- Ora a Protezione del file system in tempo reale Opzione On/Off, fare clic su Impostazioni marcia icona a discesa, quindi seleziona Configurare .. come mostrato di seguito:

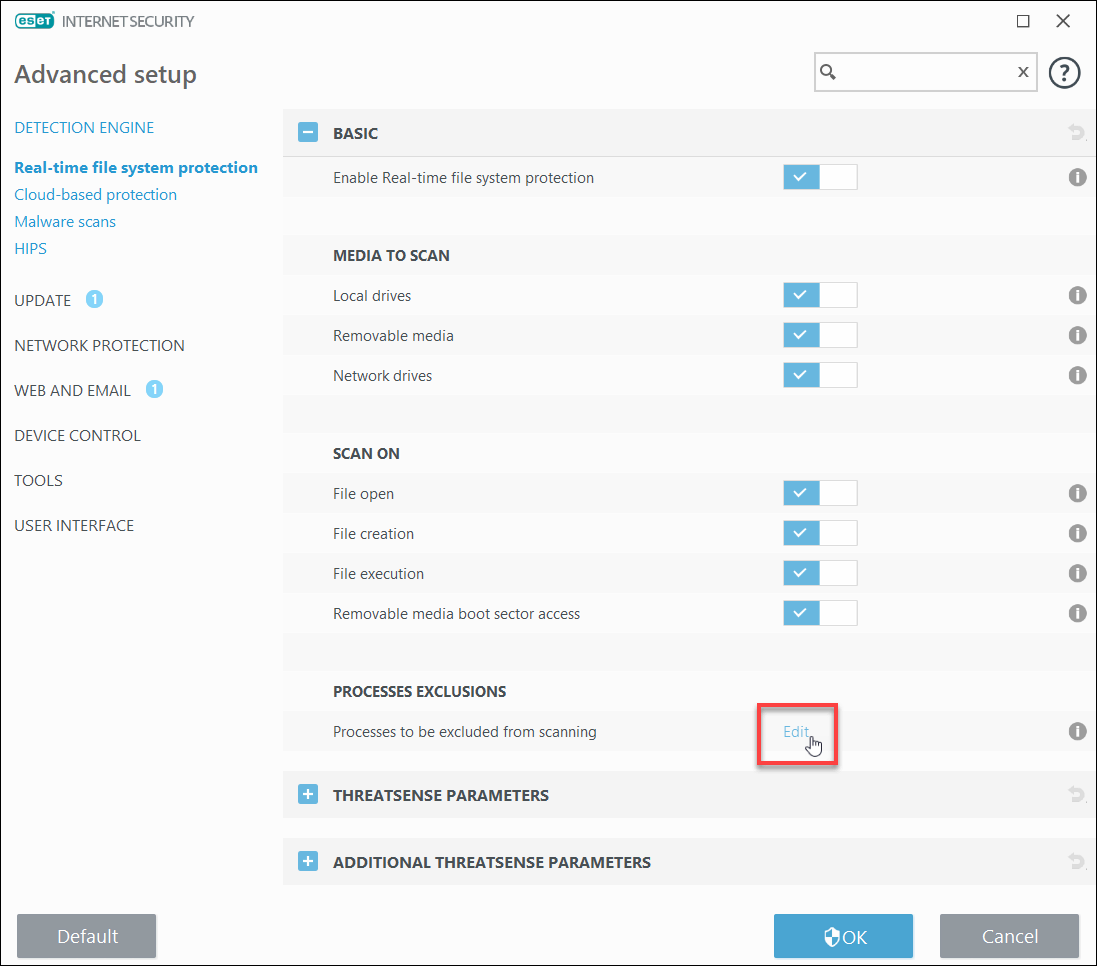

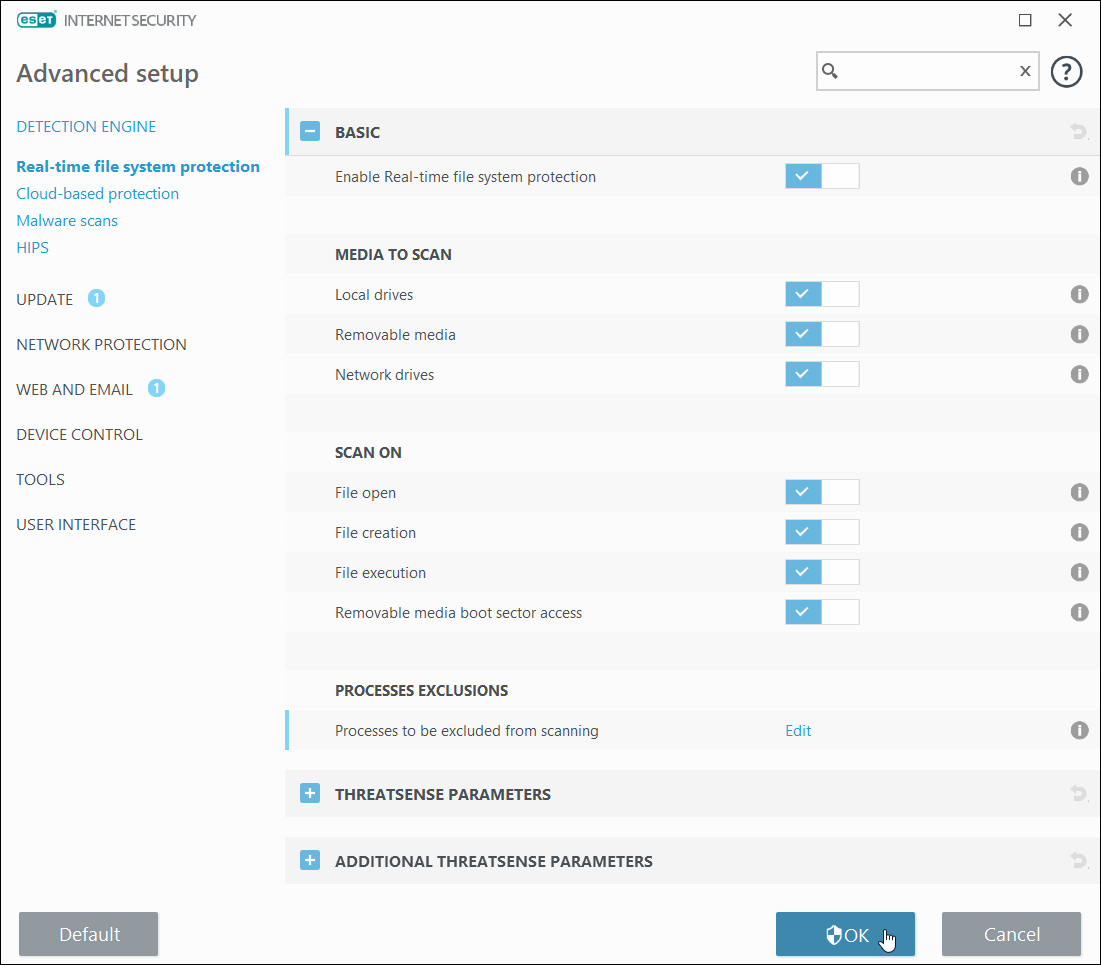

- Dal visualizzato Impostazioni avanzate Finestra di dialogo, fare clic su [Modificare] del Elabora esclusioni sezione sotto il DI BASE scheda.

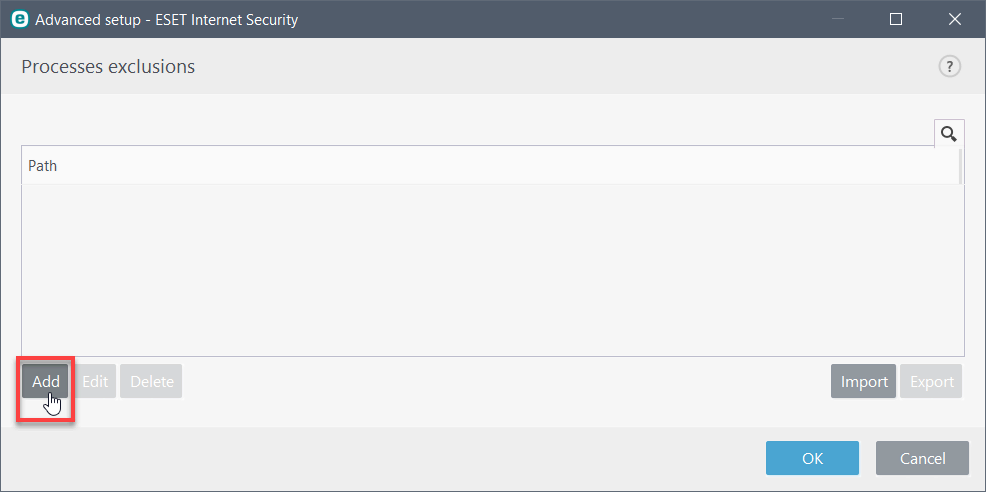

- Ora, fai clic su [Aggiungere] pulsante.

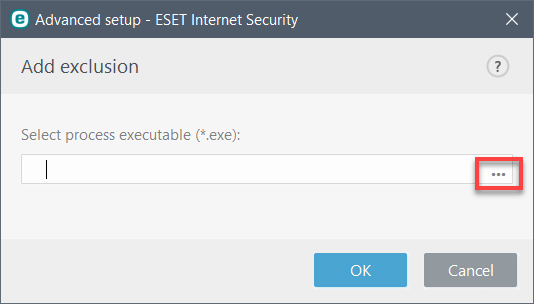

- Clicca su […] Per aggiungere il percorso del (*.Exe) File.

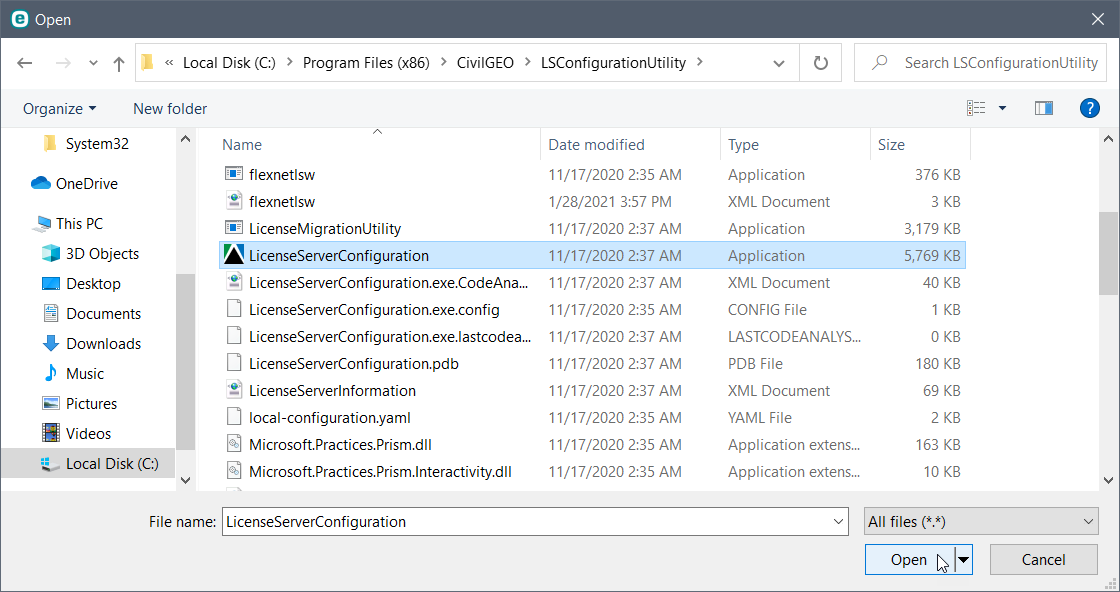

- Ora, sfoglia il C unità del tuo computer per il LSConfigurationutility cartella usando il percorso: C: \ Programmi (x86) \ civilgeo \ lsconfigurationutility.

- Dal LSConfigurationutility cartella, selezionare il file LicenseServerConfiguration File di applicazione e fare clic su [Aprire] pulsante.

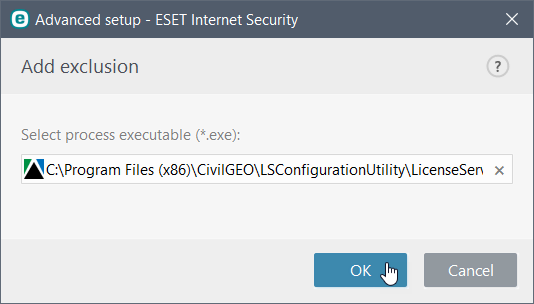

- Clicca su [OK] pulsante per aggiungere il file LicenseServerConfiguration File dell’applicazione come eccezione.

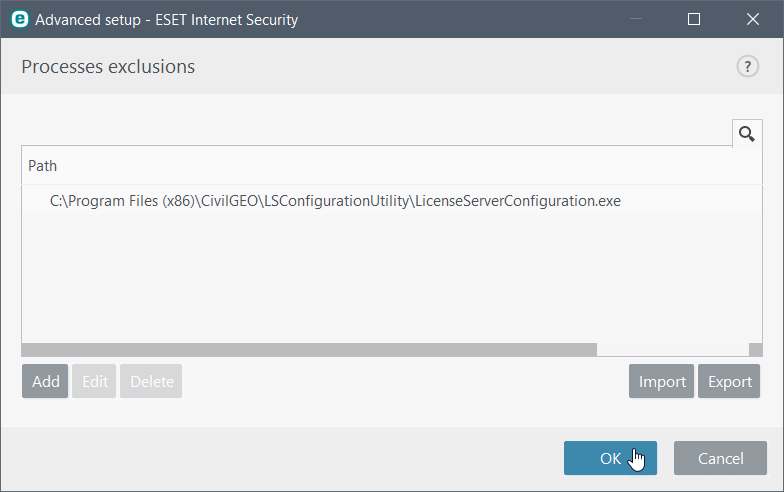

- Quindi fare clic su [OK] pulsante per aggiungere il file LicenseServerConfiguration File nel visualizzato Elabora esclusioni elenco.

- Ora, fai clic su [OK] pulsante per salvare le modifiche.

Questo articolo dovrebbe risolvere i problemi di configurazione del firewall. Se hai ancora problemi, contatta il nostro team di supporto tecnico. Saranno lieti di aiutarti ulteriormente.