Fireeye ha un firewall?

FireEye Network Security – Serie NX Protezione efficace contro violazioni informatiche per medie dimensioni a grandi organizzazioni

Riepilogo:

La sicurezza della rete FireEye NX è una soluzione potente che aiuta le organizzazioni a rilevare e bloccare una vasta gamma di attacchi informatici. Offre protezione contro il malware semplice e sofisticato exploit zero-day. Il motore MVX (FireEye Multi-Vector Virtual Execution) garantisce un basso tasso di falsi positivi confermando attività dannose con server C&C.

Punti chiave:

- FireEye NX Network Security rileva e blocca una vasta gamma di attacchi dal Web.

- Fornisce protezione contro attacchi sia semplici e altamente mirati.

- Il motore FireEye MVX conferma le attività di malware con server C&C, risultando in un tasso di falsi posizioni basso.

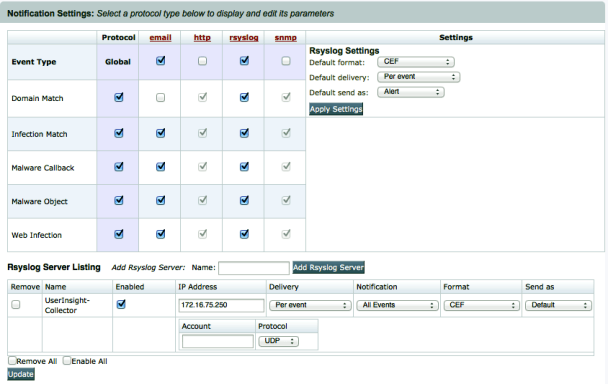

- FireEye supporta syslogs in formato Leef o CEF.

- Per configurare FireEye per InsightIDR, vai su Impostazioni> Notifiche e abilita RSYSLOG.

- Assicurarsi che venga aggiunto l’indirizzo IP del collettore InsightIDR e che sia selezionato il protocollo UDP.

- Modificare la porta predefinita (514) per l’invio di syslog al collettore nell’interfaccia della riga di comando.

- Evita di usare la porta 514 quando possibile.

- Per configurare FireEye come origine evento in InsightIDR, vai a Data Collection> Imposta Event Event> Aggiungi sorgente evento.

- Scegli FireEye come origine evento e configura le impostazioni necessarie.

Domande:

- In che modo la sicurezza della rete FireEye NX protegge dagli attacchi informatici?

La sicurezza della rete FireEye NX aiuta a rilevare e bloccare una vasta gamma di attacchi informatici, tra cui malware semplici e sofisticati exploit zero-day. - Qual è il motore FireEye MVX?

Il motore FireEye MVX è una tecnologia utilizzata da FireEye NX Network Security per confermare le attività dannose connettendosi con i server C&C, risultando in un basso tasso falso positivo. - Quale formato supporta FireEye per i syslog?

FireEye supporta syslogs in formato Leef o CEF. - Come può essere configurato FireEye per InsightIdr?

Per configurare FireEye per InsightIDR, vai su Impostazioni> Notifiche e abilita RSYSLOG. Aggiungi l’indirizzo IP del collettore InsightIDR e seleziona il protocollo UDP. - Perché la porta 514 dovrebbe essere evitata?

La porta 514 dovrebbe essere evitata quando possibile in quanto comunemente utilizzato e può comportare un rischio per la sicurezza. - Come può FireEye essere configurato come origine evento in InsightIdr?

Per configurare FireEye come origine evento in InsightIDR, vai a Data Collection> Imposta Event Event> Aggiungi sorgente evento. Scegli FireEye come origine evento e configura le impostazioni necessarie. - Dove si possono trovare i dati syslog di FireEye nel registro Collector InsightIdr?

I dati syslog di FireEye sono disponibili nel registro Collector in C: \ Programmi \ Rapid7 \ Logs \ Collector.Accedi nel cloud. - Cosa si può fare se i dati FireEye NX non vengono visualizzati nel registro InsightIDR?

Se i dati FireEye NX non vengono visualizzati nel registro InsightIDR, è possibile provare a creare un ascoltatore di “registri personalizzati” con la stessa porta in FireEye NX e aggiungere una nuova fonte di eventi in InsightIDR con la porta corrispondente e le informazioni sul protocollo. - In che modo FireEye Network Security protegge le organizzazioni dalle violazioni informatiche?

La sicurezza della rete di FireEye fornisce un’efficace protezione delle minacce informatiche rilevando accuratamente e fermando immediatamente gli attacchi avanzati, mirati e altri evasivi nel traffico Internet. - Quali sono i vantaggi dell’utilizzo della sicurezza della rete FireEye?

FireEye Network Security offre una risoluzione efficiente degli incidenti di sicurezza con prove concrete, intelligenza attuabile e integrazione del flusso di lavoro di risposta, minimizzando il rischio di costose violazioni.

FireEye Network Security – Serie NX

Protezione efficace contro le violazioni informatiche per le medie dimensioni a grandi organizzazioni

Panoramica:

Difendi la tua rete, i dati e gli utenti con la protezione di attacco informatico più veloce e affidabile disponibile

La sicurezza della rete di FireEye è un’efficace soluzione di protezione delle minacce informatiche che aiuta le organizzazioni minimizzare il rischio di costose violazioni rilevando accuratamente e fermando immediatamente gli attacchi avanzati, mirati e altri evasivi nascosti nel traffico Internet. Facilita una risoluzione efficiente degli incidenti di sicurezza rilevati in pochi minuti con prove concrete, intelligenza attuabile e integrazione del flusso di lavoro di risposta. Con la sicurezza della rete FireEye, le organizzazioni sono effettivamente protette da oggi’S minaccia se sfruttano Microsoft Windows, Sistemi operativi Apple OS X o applicazioni come Internet Explorer, Mozilla Firefox o Adobe Acrobat Reader.

Risoluzione dei problemi

Non vedere i dati FireEye NX

I dati di questa origine evento dovrebbero essere nel registro collettore in C: \ Programmi \ rapid7 \ logs \ collector.Accedi nel cloud.

Per risolvere i problemi e risolvere il problema:

- Stop FireEye NX Appliance.

- Crea un listener “log personalizzati” sulla stessa porta nella categoria Rapid7 in FireEye NX.

- In InsightIDR, aggiungi una nuova fonte di eventi di registro personalizzato dalla categoria dati grezzi, utilizzando le stesse informazioni di porta e protocollo dalla configurazione FireEye NX.

FireEye Network Security – Serie NX Protezione efficace contro violazioni informatiche per medie dimensioni a grandi organizzazioni

Ricevi istantaneamente l’ultimo PDF FireEye

Fireeye NX

La sicurezza della rete FireEye NX ti aiuta a rilevare e bloccare gli attacchi dal Web. Protegge l’intero spettro di attacchi da malware drive-by relativamente non sofisticato a exploit zero-day altamente mirati. Le sue capacità forniscono un tasso di falsi positivi estremamente basso sfruttando il motore MVX (Fireye Multi-vector Execution) per confermare quando il malware chiama i server C&C.

Prima di iniziare

FireEye supporta syslogs in formato Leef o CEF. Poiché il parser InsightIDR si aspetta CEF, è necessario configurare FireEye per inviare dati nel formato corretto.

- Accedi al Web FireEye NX.

- Vai a Impostazioni >Notifiche.

- Spuntare rsyslog Per abilitare una configurazione di notifica syslog.

- Immettere un nome per etichettare la connessione FireEye al collettore InsightIDR nel campo Nome.

- Clicca il Aggiungi server RSYSLOG pulsante.

- Immettere l’indirizzo IP del collettore InsightIDR nel campo “Indirizzo IP”.

- Dai un’occhiata al Abilitato Casella di controllo.

- Selezionare Per evento Nell’elenco a discesa “Consegna”.

- Selezionare Tutti gli eventi Dall’elenco a discesa “Notifiche”.

- Selezionare Cef Come elenco a discesa “Formato”. Altri formati non sono supportati.

- Lascia vuoto il campo “Account”.

- Selezionare UDP Dall’elenco a discesa “Protocollo”.

- Clicca il Aggiornamento pulsante.

Assicurati di inviare syslog al collettore su una porta UDP o TCP univoca (sopra 1024). FireEye NX utilizza la porta 514 per impostazione predefinita. Questo dovrebbe essere modificato dall’interfaccia della riga di comando.

Non utilizzare la porta 514

InsightIdr consiglia di non utilizzare la porta 514 quando possibile. Utilizzare questa porta solo per i sistemi di rete che non possono essere configurati per utilizzare qualsiasi altra porta ma porta 514.

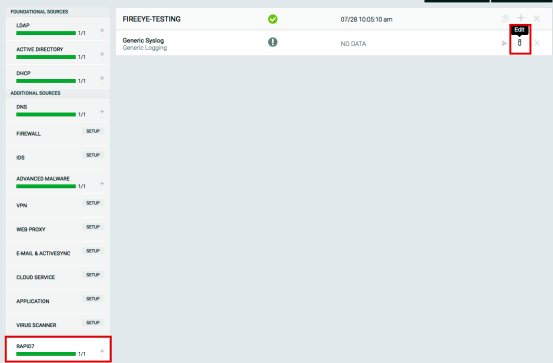

Come configurare questa fonte di evento

- Dalla dashboard, seleziona Raccolta dati Nel menu della mano sinistra.

- Quando viene visualizzata la pagina di raccolta dei dati, fare clic su Fonte dell’evento di configurazione discesa e scegli Aggiungi fonte di eventi.

- Dal “Dati di sicurezza” sezione, fare clic su Malware avanzato icona. IL “Aggiungi fonte di eventi” appare il pannello.

- Scegli il tuo collezionista e la fonte di eventi. Puoi anche nominare la tua fonte di evento se vuoi.

- Scegli il fuso orario che corrisponde alla posizione dei registri dell’origine evento.

- Opzionalmente scegli di inviare registri non filtrati.

- Seleziona il tuo metodo di raccolta.

- Opzionalmente scegli di crittografare l’origine evento se si sceglie TCP scaricando il certificato rapid7.

- Clic Salva.

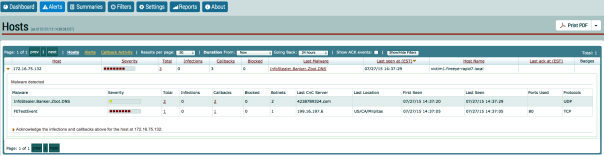

Conferma l’integrazione

Test che la pagina delle notifiche NX FireEye non venga inviata al collettore InsightIDR. Per raggiungere questo obiettivo, attivare un avviso reale o utilizzare i controlli di distribuzione.

Conferma gli avvisi all’interno di InsightIDR

Dopo aver attivato l’avviso, dovresti vedere nuovi incidenti nella dashboard InsightIDR.

Una volta che appaiono, puoi fare clic su Incidente per praticare l’evento per visualizzare il contesto dell’utente e i nomi delle risorse.

Fai clic sul collegamento ** Avviso malware avanzato ** per visualizzare dettagli più specifici sull’avviso, come le occorrenze per questo avviso.

Risoluzione dei problemi

Non vedere i dati FireEye NX

I dati di questa origine evento dovrebbero essere nel registro collettore in C: \ Programmi \ rapid7 \ logs \ collector.Accedi nella (variabile non definita: variabili.Progetto) Cloud.

Se non vedi questi dati:

- Clicca il fermare Pulsante nell’appliance FireEye NX.

- Crea un listener “log personalizzati” sulla stessa porta. Questo si trova nella categoria Rapid7 in FireEye NX.

- In InsightIDR, aggiungi un nuovo Registri personalizzati Fonte dell’evento dalla categoria “Dati grezzi”.

- Utilizzare le stesse informazioni di porta e protocollo dalla configurazione FireEye NX.

- Clic Salva.

FireEye Network Security – Serie NX

Protezione efficace contro le violazioni informatiche per le medie dimensioni a grandi organizzazioni

Panoramica:

Difendi la tua rete, i dati e gli utenti con la protezione di attacco informatico più veloce e affidabile disponibile

La sicurezza della rete di FireEye è un’efficace soluzione di protezione delle minacce informatiche che aiuta le organizzazioni minimizzare il rischio di costose violazioni rilevando accuratamente e fermando immediatamente gli attacchi avanzati, mirati e altri evasivi nascosti nel traffico Internet. Facilita una risoluzione efficiente degli incidenti di sicurezza rilevati in pochi minuti con prove concrete, intelligenza attuabile e integrazione del flusso di lavoro di risposta. Con la sicurezza della rete FireEye, le organizzazioni sono effettivamente protette da oggi’S minaccia se sfruttano Microsoft Windows, Sistemi operativi Apple OS X o vulnerabilità dell’applicazione; sono diretti al quartier generale o alle filiali; o sono nascosti in un grande volume di traffico Internet in entrata che deve essere ispezionato in tempo reale.

Al centro della sicurezza della rete di FireEye ci sono le tecnologie di analisi basata sull’intelligence (MVX) e MVX) e Intelligence Driven Analysis). MVX è un motore di analisi dinamico senza firma, che ispeziona il traffico di rete sospetto per identificare gli attacchi che evadono le difese tradizionali basate sulla firma e sulle politiche. IDA è una raccolta di motori di regole dinamici contestuali che rilevano e blocca l’attività dannosa in tempo reale e retroattivamente, in base all’ultima machine, attaccante e vittima. La sicurezza della rete FireEye include anche la tecnologia del sistema di prevenzione delle intrusioni (IPS) per rilevare attacchi comuni utilizzando la corrispondenza della firma convenzionale.

FireEye Network Security è disponibile in una varietà di fattori di forma, implementazione e opzioni di prestazione. In genere è posizionato nel percorso del traffico Internet dietro gli elettrodomestici tradizionali di sicurezza della rete come firewall di prossima generazione, IPS e gateway Web sicuri (SWG). FireEye Network Security integra queste soluzioni rilevando rapidamente attacchi sia noti e sconosciuti con elevata precisione e un basso tasso di falsi positivi, facilitando al contempo una risposta efficiente a ciascun avviso.

Configurazione tipica: soluzioni di sicurezza di rete

Punti salienti:

FireEye Network Security è progettata per una protezione ad alte prestazioni, pervasiva e costante rispetto alle minacce in tutta l’organizzazione con flusso di lavoro di sicurezza integrato e intelligenza contestuale attuabile. Ti consente di:

- Rilevare e fermare immediatamente gli attacchi che eludono altri dispositivi di sicurezza, compresi i sandbox basati su file

- Comprendere e dare la priorità agli avvisi critici con prove di esecuzione affidabili e approfondimenti contestuali

- Difendere e indagare in modo proattivo le minacce con l’intelligenza tattica da FireEye o una terza parte utilizzando il formato STIX (Structured Threat Information Expression), nonché l’intelligenza contestuale e strategica delle minacce

- Distribuisci la sicurezza della rete con apparecchi hardware all-in-one integrati o con un modello distribuito in base al cloud scalabile e flessibile o basato su cloud

- Il tuo investimento a prova di futuro con un’architettura estensibile e modulare

- Fornisci agli utenti Microsoft Windows e Apple OS X con lo stesso livello di protezione dalle minacce

- Ottenere una rapida protezione con l’intelligence basata su macchine, attaccanti e vittime applicata come aggiornamenti alle tue difese ogni 60 minuti

- Accendi il periodo di rimborso della soluzione eliminando manualmente il costo operativo degli avvisi di triaging

- Integra e automatizza il flusso di lavoro di sicurezza per dare la priorità facilmente, indagare e rispondere agli avvisi tra diversi vettori di minacce

Caratteristiche e vantaggi:

| Caratteristiche del prodotto | Beneficio | Sicurezza della rete FireEye |

|---|---|---|

| Rilevare le minacce di sicurezza tradizionali avanzate, mirate ed evasive, mancano le soluzioni di sicurezza tradizionali | ||

| Rilevamento delle minacce senza firma (servizio MVX) | Rileva attacchi multi-flusso, multi-stage, zero-day, polimorfico, ransomware e altri attacchi avanzati | |

| Rilevamento in tempo reale e retroattivo | Rileva minacce conosciute e sconosciute in tempo reale, consentendo anche il rilevamento del back-in-time delle minacce | |

| Correlazione multi-vettore | Automatizza la validazione e il blocco degli attacchi su più vettori | Email (on-premise o cloud), file ed endpoint |

| Supporto multi-os, multi-file e multi-applicazione | Supporta ambienti endpoint eterogenei per una vasta gamma di applicazioni | |

| Hypervisor indurito | Fornisce evasione a prova di evasione | |

| Rispondere rapidamente e contenere l’impatto delle intrusioni | ||

| Blocco in linea in tempo reale | Ferma immediatamente gli attacchi | |

| Rilevamento IPS basato sulla firma | Automatizza e accelera il triaging di avvisi tradizionalmente rumorosi per eliminare le spese generali | |

| Rilevamento del rischio | Classifica il malware critico e non critico per dare la priorità alle risorse di risposta | |

| Flussi di lavoro di sicurezza integrati | Pivot dal rilevamento alle indagini e alla risposta | Endpoint Forensics Enterprise Forensics |

| Intelligenza contestuale attuabile | Accelera il contenimento della minaccia avanzata con informazioni approfondite sull’attacco e l’attaccante | |

| Alta disponibilità (HA) | Fornisce una difesa resiliente | |

| Adattarsi continuamente al panorama delle minacce in evoluzione | ||

| Condivisione dell’intelligence sulle minacce in tempo reale | Abbassa a livello globale prove reali per bloccare immediatamente attacchi precedentemente sconosciuti e accelerare la risposta | |

| Intelligenza per minacce personalizzate e di terze parti (Stix)* | Consente l’ingestione di indicatori non-fireeye nei motori di analisi basati sull’intelligence | |

| Intelligenza strategica delle minacce | Abilita una valutazione proattiva dei cambiamenti del panorama delle minacce e autorizza una posizione di sicurezza snella | |

* Supportato solo su quarta generazione (NX X4XX) e appliance più recenti configurate in modalità integrata.

| Capacità | Beneficio |

|---|---|

| Rilevamento | |

| Rilevamento accurato di attacchi informatici avanzati, mirati e altri evasivi | Riduce al minimo il rischio di costose violazioni informatiche |

| Architettura di sicurezza estensibile e modulare | Fornisce protezione degli investimenti |

| Livello coerente di protezione per ambienti multi-OS e tutti i punti di accesso a Internet | Crea una forte difesa in tutta l’organizzazione per tutti i tipi di dispositivi |

| Opzioni integrate, distribuite, fisiche, virtuali, on-premise e cloud | Offre flessibilità per allinearsi con preferenze e risorse organizzative |

| Correlazione multi-vettore con e-mail e sicurezza dei contenuti | Fornisce visibilità attraverso una superficie di attacco più ampia |

| Prevenzione | |

| Blocco immediato degli attacchi a velocità di linea da 10 Mbps a 8 Gbps | Dà protezione in tempo reale contro gli attacchi evasivi |

| Risposta | |

| Bassa tasso di falsi avvisi, categorizzazione del rischio e convalida automatizzata per gli avvisi IPS | Abbassa a livello globale prove reali per bloccare immediatamente attacchi precedentemente sconosciuti e accelerare la risposta |

| PIVOT TO INDIGILENZA E Avviso Convalida, contenimento dell’endpoint e risposta agli incidenti | Automatizza e semplifica i flussi di lavoro di sicurezza |

| Prove di esecuzione e intelligenza di minaccia attuabile con intuizione contestuale | Accelera le priorità e la risoluzione degli incidenti di sicurezza rilevati |

| Scalabilità da un sito a migliaia di siti | Supporta la crescita del business |

Vantaggi tecnici:

Rilevamento accurato delle minacce

FireEye Network Security utilizza più tecniche di analisi per rilevare attacchi con elevata precisione e un basso tasso di falsi avvisi:

- Esecuzione virtuale multi-vettore (MVX) Il motore rileva attacchi a zero giorni, multi-flusso e altri evasivi con analisi dinamica e senza firma in un ambiente sicuro e virtuale. Arresta le fasi di infezione e compromesso della catena di uccisioni di attacco informatico identificando exploit e malware mai visti prima.

- Analisi guidata dall’intelligence (IDA) I motori rilevano e bloccano gli attacchi offuscati, mirati e altri personalizzati con analisi contestuali basate su regole da intuizioni in tempo reale raccolte in prima linea da milioni di verdetti MVX, migliaia di ore di esperienza di risposta agli incidenti raccolti da Mandiant, una compagnia Fireeye e centinaia di ricercatori di minaccia iSight. Ferma le fasi di infezione, compromesso e intrusione della catena di uccisioni di attacco informatico identificando exploit dannosi, malware e comandi e controllo (CNC) callbacks. Estrae inoltre e presenta il traffico di rete sospetto al motore MVX per un’analisi del verdetto definitivo.

- Espressione di intelligenza delle minacce strutturate (Stix) consente l’ingestione di intelligenza delle minacce di terze parti utilizzando un formato standard di settore per aggiungere indicatori di minaccia personalizzati nei motori IDA.

Protezione immediata e resiliente

FireEye Network Security offre modalità di configurazione flessibili tra cui:

- Monitoraggio fuori banda tramite un tocco/span, monitoraggio in linea o blocco attivo in linea. La modalità di blocco in linea blocca automaticamente gli exploit in entrata e il malware e i callback multi-protocolli in uscita. In modalità di monitoraggio in linea, gli avvisi vengono generati e le organizzazioni decidono come rispondere a loro. In modalità di prevenzione fuori banda, i problemi di sicurezza della rete FireEye Reset TCP per il blocco fuori banda di connessioni TCP, UDP o HTTP.

- Integrazione con il switch FireEye Active Fail Open (AFO) per garantire alcuna interruzione di rete.

- I modelli selezionati offrono un’opzione ad alta disponibilità (HA) attiva per fornire resilienza in caso di guasti di rete o dispositivo.

Copertura di superficie di attacco ampia

FireEye Network Security offre un livello costante di protezione per oggi’S diversi ambienti di rete:

- Supporto per i sistemi operativi più comuni Microsoft Windows e Apple Mac OS X

- Analisi di oltre 140 diversi tipi di file, inclusi eseguibili portatili (PES), contenuto Web, archivi, immagini, Java, Microsoft e Adobe Applications e Multimedia

- Esecuzione del traffico di rete sospetto contro migliaia di combinazioni di sistemi operativi, service pack, tipo di applicazione e versione dell’applicazione

Avvisi convalidati e prioritari

Oltre a rilevare attacchi autentici, la tecnologia MVX FireEye viene anche utilizzata per determinare l’affidabilità degli avvisi rilevati dai metodi convenzionali di corrispondenza delle firme e per identificare e dare priorità alle minacce critiche:

- Sistema di prevenzione delle intrusioni (IPS) con convalida del motore MVX riduce il tempo necessario per triage di rilevamento basato sulla firma che è tradizionalmente inclini a falsi avvisi

- La categorizzazione del rischio separa i tentativi di violazione autentici da attività indesiderabili, ma meno dannose (come adware e spyware) per dare la priorità alla risposta di allerta

Approfondimenti di minacce attuabili

Gli avvisi generati dalla sicurezza della rete di FireEye includono prove concrete e intelligenza contestuale per rispondere rapidamente, dare priorità e contenere una minaccia:

- Dynamic Threat Intelligence (DTI): Dati concreti, in tempo reale e condivisi a livello globale per fermare rapidamente e proattivamente gli attacchi bersaglio e di recente scoperta

- Advanced Threat Intelligence (ATI): Intuizioni contestuali sull’attacco per accelerare la risposta e la guida prescrittiva per contenere la minaccia

Integrazione del flusso di lavoro di risposta

La sicurezza della rete FireEye può essere aumentata in diversi modi per automatizzare i flussi di lavoro di risposta di avviso:

- La gestione centrale di Fireeye correla gli avvisi sia della sicurezza della rete di FireEye che della sicurezza e -mail di FireEye per una visione più ampia di un attacco e per impostare regole di blocco che impediscono l’attacco di diffondersi ulteriormente

- FireEye Network Forensics si integra con FireEye Network Security per fornire acquisizioni dettagliate di pacchetti associati a un avviso e abilitare indagini approfondite

- La sicurezza degli endpoint di FireEye identifica, convalida e contiene compromessi rilevati dalla sicurezza della rete FireEye per semplificare il contenimento e la correzione degli endpoint interessati

Opzioni di distribuzione flessibili

FireEye Network Security offre varie opzioni di distribuzione per abbinare un’organizzazione’bisogni e budget:

- Sicurezza della rete integrata: Appliance hardware all-in-one autonomo con servizio MVX integrato per proteggere un punto di accesso a Internet in un singolo sito. FireEye Network Security è una piattaforma di facile gestione e senza clienti che si distribuisce in meno di 60 minuti. Non lo fa’T richiede regole, politiche o ottimizzazione.

- Sicurezza della rete distribuita: Appliance estensibili con servizio MVX condiviso centralmente per proteggere i punti di accesso a Internet all’interno delle organizzazioni

- Network Smart Node: Appliance fisiche o virtuali che analizzano il traffico Internet per rilevare e bloccare il traffico dannoso e inviare attività sospette su una connessione crittografata al servizio MVX per l’analisi del verdetto definitivo

- MVX Smart Grid: Servizio MVX elastico locale, posizionato centralmente, che offre scalabilità trasparente, tolleranza ai guasti N+1 integrata e bilanciamento del carico automatizzato

- FireEye Cloud MVX: Abbonamento del servizio MVX ospitato da FireEye che garantisce la privacy analizzando il traffico sul nodo intelligente di rete. Vengono inviati solo oggetti sospetti su una connessione crittografata al servizio MVX, in cui gli oggetti rivelati come benigni vengono scartati.

Modelli di distribuzione distribuiti per la sicurezza della rete

Componenti modulari della sicurezza della rete FireEye

Architettura estensibile

FireEye Network Smart Nodi Funziona un’architettura software modulare ed estensibile e una progettazione di sistemi per offrire molteplici capacità di protezione dalle minacce come moduli software.

Alte prestazioni e scalabilità

FireEye Network Security protegge i punti di accesso a Internet a tasso di linea con opzioni di prestazione per un’ampia varietà di dimensioni di Ufficio Central:

L’architettura MVX Smart Grid e FireEye Cloud MVX Cloud consente al servizio MVX di supportare un nodo intelligente di rete a migliaia e di ridimensionare perfettamente se necessario.

Fattore di forma Prestazione Sicurezza della rete integrata 50 Mbps a 4 Gbps Nodo intelligente di rete fisica 50 Mbps a 10 Gbps Nodo intelligente di rete virtuale 50 Mbps a 1 Gbps Vantaggi aziendali

Progettato per soddisfare le esigenze delle organizzazioni multi-sito single-site e distribuite, FireEye Network Security offre diversi vantaggi:Riduce al minimo il rischio di violazioni informatiche

La sicurezza della rete FireEye è una soluzione di difesa informatica altamente efficace che:- Impedisce agli intrusi di entrare in un’organizzazione per rubare beni preziosi o interrompere gli affari fermando gli attacchi avanzati, mirati e altri evasivi

- Arresta gli attacchi e contiene intrusioni più velocemente con prove concrete, intelligenza attuabile, blocco in linea e risposta all’automazione del flusso di lavoro

- Elimina i punti deboli da un’organizzazione’S difese informatiche con protezione costante per vari sistemi operativi, tipi di applicazione, filiali e siti centrali

Breve periodo di rimborso

Secondo un recente Studio di consulenza di Forrester1, i clienti di FireEye Network Security possono aspettarsi un risparmio ROI del 152% in tre anni e rimborsare il loro investimento iniziale in soli 9.7 mesi. Sicurezza della rete FireEye:- Focalizza le risorse del team di sicurezza su attacchi reali per ridurre le spese operative

- Ottimizza la spesa in conto capitale con un servizio MVX condiviso e una grande varietà di punti di performance per la distribuzione della palestra per soddisfare i requisiti

- Investimenti per la sicurezza a prova di futuro ridimensionando senza intoppi quando cresce il numero di filiali o la quantità di traffico Internet

- Protegge gli investimenti esistenti consentendo la migrazione costifreata da una distribuzione integrata a una distribuzione distribuita

- Riduce il futuro esborso di capitale con architettura modulare ed estensibile

Premi e certificazioni

Il portafoglio di prodotti per la sicurezza della rete FireEye ha ricevuto una serie di premi e certificazioni del settore e del governo:- Nel 2016, Frost & Sullivan ha riconosciuto Fireye come leader di mercato indiscusso con una quota di mercato del 56%, più dei prossimi dieci concorrenti hanno combinato 2

- FireEye Network Security è stato destinatario di numerosi premi da Sans Institute, SC Magazine, CRN e altri

- FireEye Network Security è stata la prima soluzione di sicurezza sul mercato a ricevere la certificazione del Dipartimento di sicurezza della sicurezza nazionale degli Stati Uniti

1 Forrester (maggio 2016). L’impatto economico totale di Fireyee.

2 Frost & Sullivan (ottobre 2016). Analisi del mercato della sandbox di sicurezza della reteSpecifiche tecniche:

Appliance integrato NX 2500 NX 2550 NX 3500 NX 4500 NX 5500 NX 10450 NX 10550 Specifiche fisiche Supporto del sistema operativo Microsoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows Microsoft Windows

Mac OS XPrestazione* Fino a 50 Mbps o 100 Mbps Fino a 250 Mbps Fino a 500 Mbps Fino a 1 Gbps Fino a 2.5 Gbps Fino a 4 Gbps Fino a 4 Gbps Porte di monitoraggio della rete 4x 10/100/1000 Porte Base-T (nel pannello anteriore) 4x 10Gige SFP+ 4x 1Gige bypass 4x 10Gige SFP+ 4x 1Gige bypass 8x 10Gige SFP+ 4x 1Gige Bypass 8x 10Gige SFP+ 4x 1Gige Bypass 8 x SFP+ (4 x 1000base e 4 x 10GBase), 1000Basex/ 10GBaseR (LC, MMF), 1000Baselx/ 10GBaselr (LC SMF), 1000BasET (RJ45, UTP5), 10GBaseCu (cavo a livello diretto 5m) Modalità operativa delle porte di rete Monitor in linea, failopen, fail-chiust (bypass HW) o tocca/span Monitor in linea, failopen, fail-chiust (bypass HW) o tocca/span Monitor in linea, failopen, fail-chiust (bypass HW) o tocca/span Monitor in linea, failopen, fail-chiust (bypass HW) o tocca/span Monitor in linea, failopen, fail-chiust (bypass HW) o tocca/span Monitor in linea o toccare/span Monitor in linea o toccare/span Alta disponibilità (HA) Non disponibile Non disponibile Non disponibile Non disponibile Non disponibile Active-pass-pass Active-pass-pass Porte ad alta disponibilità (HA) (pannello posteriore) Non disponibile Non disponibile Non disponibile Non disponibile 2x 100/1000/10G Porte Base-T 2x 100/1000/10G Porte Base-T 2x 100/1000/10G Porte Base-T Porte di gestione (pannello posteriore) 2x 10/100/1000 porte di base (nel pannello anteriore) 2x 10/100/1000 Porte di base 2x 10/100/1000 Porte di base 2x 10/100/1000 Porte di base 2x 10/100/1000 Porte di base 2x 10/100/1000 Porte di base 2x 10/100/1000 Porte di base Porta IPMI (pannello posteriore) Incluso Incluso Incluso Incluso Incluso Incluso Incluso LCD anteriore e tastiera Non disponibile Non disponibile Non disponibile Non disponibile Non disponibile Incluso Incluso Porta VGA NO SÌ SÌ SÌ SÌ SÌ SÌ Porte USB Porte USB di tipo A 2x (pannello frontale) 4x Tipo A Porte USB 2 anteriori, 2 posteriori 4x Tipo A Porte USB 2 anteriori, 2 posteriori 4x Tipo A Porte USB 2 anteriori, 2 posteriori 4x Tipo A Porte USB 2 anteriori, 2 posteriori 2x Tipo A Porte USB 2x Tipo A Porte USB Porta seriale (pannello posteriore) 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto (cavo dell’adattatore RJ45-a-DSUB RJ45) è incluso 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto Capacità di guida Singolo 1TB 3.5 pollici, HDD SATA, interno, fisso 2 x 4 TB HDD, 3.5”, SAS3, 7.2krpm, Fru raid1 2 x 4 TB HDD, 3.5”, SAS3, 7.2krpm, Fru raid1 2 x 4 TB HDD, 3.5”, SAS3, 7.2krpm, Fru raid1 2 x 4 TB HDD, 3.5”, SAS3, 7.2krpm, Fru raid1 4x 800 GB SSD, 2.5 pollici, sata, fread10 4x 960 GB SSD, 2.5 pollici, sata, fread10 Allegato 1ru, adattamento da 19 pollici 1ru, adattamento da 19 pollici 2ru, si adatta a una rack da 19 pollici 2ru, si adatta a una rack da 19 pollici 2ru, si adatta a una rack da 19 pollici 2ru, si adatta a una rack da 19 pollici 2ru, si adatta a una rack da 19 pollici Dimensione del telaio WXDXH 17.2in (437mm) x 19.7in (500 mm) x 1.7in (43.2 mm) 17.2in (437 mm) x 25.6 pollici (650 mm) x 1.7in (43.2 mm) 17.24in (438 mm) x 24.41 pollici (620 mm) x 3.48in (88.4 mm) 17.24in (438 mm) x 24.41 pollici (620 mm) x 3.48in (88.4 mm) 17.24in (438 mm) x 24.41 pollici (620 mm) x 3.48in (88.4 mm) 17.2in (437 mm) x 27.9in (709 mm) x 3.5in (89 mm) 17.2in (437 mm) x 33.5in (851mm) x 3.5in (89 mm) Alimentazione AC Single 250 Watt, 90-264 VAC, 3.5 – 1.5 a, 50-60 Hz, IEC60320-C14, ingresso, interno, fisso Ridondante (1+1) 750 Watt, 100 – 240 VAC 9.0 – 4.5A, 50-60 Hz IEC60320-C14 Inlet, Fru Ridondante (1+1) 800 watt, 100 – 240 VAC 10.5 – 4.0a, 50-60 Hz IEC60320-C14 Inlet, Fru Ridondante (1+1) 800 watt, 100 – 240 VAC 10.5 – 4.0a, 50-60 Hz IEC60320-C14 Inlet, Fru Ridondante (1+1) 800 watt, 100 – 240 VAC 10.5 – 4.0a, 50-60 Hz IEC60320-C14 Inlet, Fru Ridondante (1+1) 1200 watt, 100-140 VAC, 14.7 – 10.5 A 1400 Watt, 180-240 VAC, 9.5 – 7.2 A, 50-60 Hz, FRU IEC60320-C14 Inlet, Fru Ridondante (1+1) 800W: 100-127V, 9.8A-7A 1000W: 220-240V, 7-5A, 50-60Hz, FRU IEC60320-C14 Inlet, (in processo) FRU Consumo energetico massimo (Watts) 85 watt 265 watt 426 watt 519 Watts 658 watt 850 watt 760 watt Dissipazione termica massima (BTU/H) 290 BTU/H 904 Btu/H 1.454 BTU/HR 1.771 BTU/H 2.245 BTU/H 2.908 BTU/H 2.594 BTU/H MTBF (H) 56.400 h 54.200 h 65.466 h 57.766 h 52.802 h 40.275 h 36.101 h Appliance da solo / come peso spedito lb. (kg) 16.2 libbre (7.3 kg) / 28.2 lb (2.95 kg) 29.8 libbre (13.5 kg) / 40.8 libbre (18.5 kg) 37.4 libbre (17.0 kg) / 58.6 libbre (26.6 kg) 42.4 libbre (19.2 kg) / 63.5 libbre (28.8 kg) 42.7 libbre (19.2 kg) / 63.8 libbre (29.0 kg) 51 libbre. (23 kg) / 66 lb. (30 kg) 46 lb (21 kg) / 90 lb (40.2 kg) Sicurezza della conformità normativa IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CA

N-C22.2Certificazioni di sicurezza FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1 (in corso)Conformità normativa EMC FCC Parte 15, ICES-003 Classe A, AS/NZS CISPR 22, CISPR 32, EN 55032, EN 55024, IEC/EN 61000-3-2, IEC/EN 61000-3-3, IEC/EN 61000-4-2, V-2/2015 & V-3/2015 Conformità ambientale Direttiva ROHS, 2011/65/UE, Reach, Weee Directive, 2012/19/UE temperatura di esercizio 0 ~ 40 ° C

32 ~ 104 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° FTemperatura non operante -20 ~ 80 ° C

-4 ~ 176 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° FUmidità relativa operativa 5% – 85% non condensando 10 ~ 95% a 40 ° C, non condensando 10 ~ 95% a 40 ° C, non condensando 10 ~ 95% a 40 ° C, non condensando 10 ~ 95% a 40 ° C, non condensando 10% – 85% non condensante 10% – 85% non condensante Umidità relativa non operativa 5% – 95% non condensando 10 ~ 95% a 60 ° C, non condensando 10 ~ 95% a 60 ° C, non condensando 10 ~ 95% a 60 ° C, non condensando 10 ~ 95% a 60 ° C, non condensando 5% – 95% non condensando 5% – 95% non condensando Altitudine operativa 3.000 m

9.842 piedi3.000 m

9.842 piedi3.000 m

9.842 piedi3.000 m

9.842 piedi3.000 m

9.842 piedi3.000 m

9.842 piedi3.000 m

9.842 piediPerformance IPS Performance MAX IPS Fino a 50 Mbps o 100 Mbps Fino a 250 Mbps Fino a 500 Mbps Fino a 1 Gbps Fino a 2.5 Gbps Fino a 4 Gbps Fino a 4 Gbps Collegamenti concomitanti massimi 15k o 80k 80k 160k 500k 1 m 2m 2m Nuove connessioni al secondo 750/sec o 4k/sec 4K/sec 8k/sec 10k/sec 20k/sec 40k/sec 40k/sec Nodo intelligente NX 2500 NX 2550 NX 3500 NX 4500 NX 5500 NX 10450 NX 10550 Specifiche fisiche Supporto del sistema operativo Microsoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows Microsoft Windows

Mac OS XPrestazione Fino a 100 mbps o 250 Mbps Fino a 500 Mbps Fino a 1 Gbps Fino a 2 Gbps Fino a 5 Gbps Fino a 10 Gbps Fino a 10 Gbps Porte di monitoraggio della rete 4x 10/100/1000 Porte Base-T (nel pannello anteriore) 4x 10Gige SFP+

4x bypass 1Gige4x 10Gige SFP+

4x bypass 1Gige8x 10Gige SFP+

4x bypass 1Gige8x 10Gige SFP+

4x bypass 1Gige8 x SFP+ (4 x 1000base e 4 x 10GBase), 1000Basex/ 10GBaseR (LC, MMF), 1000Baselx/ 10GBaselr (LC SMF), 1000BasET (RJ45, UTP5), 10GBaseCu (cavo a livello diretto 5m) 8 x SFP+ (4 x 1000base e 4 x 10GBase), 1000Basex/ 10GBaseR (LC, MMF), 1000Baselx/ 10GBaselr (LC, SMF), 1000BasET (RJ45, UTP5), 10GBasecu (cavo ad attacco diretto a 5 m) Modalità operativa delle porte di rete Monitor in linea, failopen, fail-chiust (bypass HW) o tocca/span Monitor in linea, failopen, fail-chiust (bypass HW) o tocca/span Monitor in linea, failopen, fail-chiust (bypass HW) o tocca/span Monitor in linea, failopen, fail-chiust (bypass HW) o tocca/span Monitor in linea, failopen, fail-chiust (bypass HW) o tocca/span Monitor in linea o tocca/span Monitor in linea o tocca/span Alta disponibilità (HA) Non disponibile Non disponibile Non disponibile Non disponibile Non disponibile Active-pass-pass Active-pass-pass Porte ad alta disponibilità (HA) (pannello posteriore) Non disponibile Non disponibile Non disponibile Non disponibile Non disponibile 2x 100/1000/10G Porte Base-T 2x 100/1000/10G Porte Base-T Porte di gestione (pannello posteriore) 4x 10/100/1000 Porte di base (nel pannello anteriore) 2x 10/100/1000 Porte di base 2x 10/100/1000 Porte di base 2x 10/100/1000 Porte di base 2x 10/100/1000 Porte di base 2x 10/100/1000 Porte di base 2x 10/100/1000 Porte di base Porta IPMI (pannello posteriore) Pannello posteriore Incluso Incluso Incluso Incluso Incluso Incluso LCD anteriore e tastiera Non disponibile Non disponibile Non disponibile Non disponibile Non disponibile Incluso Incluso Porta VGA Non disponibile SÌ SÌ SÌ SÌ SÌ SÌ Porte USB Porte USB di tipo A 2x (pannello frontale) 4x Tipo A Porte USB 2 anteriori, 2 posteriori 4x Tipo A Porte USB 2 anteriori, 2 posteriori 4x Tipo A Porte USB 2 anteriori, 2 posteriori 4x Tipo A Porte USB 2 anteriori, 2 posteriori 4x Tipo A Porte USB 2 anteriori, 2 posteriori 4x Tipo A Porte USB 2 anteriori, 2 posteriori Porta seriale (pannello posteriore) 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto (cavo dell’adattatore RJ45-a-DSUB RJ45) è incluso 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto 115.200 bps, nessuna parità, 8 bit, 1 bit di arresto Capacità di guida Singolo 1TB 3.HDD SATA da 5 pollici, interno, fisso 2 x 4 TB HDD, 3.5”, SAS3, 7.2krpm, Fru raid1 2 x 4 TB HDD, 3.5”, SAS3, 7.2krpm, Fru raid1 2 x 4 TB HDD, 3.5”, SAS3, 7.2krpm, Fru raid1 2 x 4 TB HDD, 3.5”, SAS3, 7.2krpm, Fru raid1 4x 800 GB SSD, 2.5 pollici, sata, fr

ead104x 960 GB SSD, 2.5 pollici, sata, fread10 Allegato 1ru, si adatta a rack da 19 pollici 1ru, si adatta a rack da 19 pollici 2ru, si adatta a una rack da 19 pollici 2ru, si adatta a una rack da 19 pollici 2ru, si adatta a una rack da 19 pollici 2ru, si adatta a una rack da 19 pollici 2ru, si adatta a una rack da 19 pollici Dimensione del telaio WXDXH 17.2in (437mm) x 19.7in (500 mm) x 1.7in (43.2 mm) 17.2in (437 mm) x 25.6 pollici (650 mm) x 1.7in (43.2 mm) 17.24in (438 mm) x 24.41 pollici (620 mm) x 3.48in (88.4 mm) 17.24in (438 mm) x 24.41 pollici (620 mm) x 3.48in (88.4 mm) 17.24in (438 mm) x 24.41 pollici (620 mm) x 3.48in (88.4 mm) 17.2in (437 mm) x 27.9in (709 mm) x 3.5in (89 mm) 17.2in (437 mm) x 33.5in (851mm) x 3.5in (89 mm) Alimentazione AC Single 250 Watt, 90-264 VAC, 3.5 – 1.5 a, 50-60 Hz, IEC60320-C14, ingresso, interno, fisso Ridondante (1+1) 750 Watt, 100 – 240 VAC 9 – 4.5A, 50-60 Hz IEC60320-C14 Inlet, Fru Ridondante (1+1) 800 watt, 100 – 240 VAC 10.5 – 4.0a, 50-60 Hz IEC60320-C14 Inlet, Fru Ridondante (1+1) 800 watt, 100 – 240 VAC 10.5 – 4.0a, 50-60 Hz IEC60320-C14 Inlet, Fru Ridondante (1+1) 800 watt, 100 – 240 VAC 10.5 – 4.0a, 50-60 Hz IEC60320-C14 Inlet, Fru Ridondante (1+1) 800W: 100-127V, 9.8A-7A 1000W: 220-240V, 7-5A, 50-60Hz, FRU IEC60320-C14 Inlet, FRU Ridondante (1+1) 800W: 100-127V, 9.8A-7A 1000W: 220-240V, 7-5A, 50-60Hz, FRU IEC60320-C14 Inlet, FRU Consumo energetico massimo (Watts) 85 watt 265 watt 426 watt 519 Watts 658 watt 850 watt 760 watt Dissipazione termica massima (BTU/H) 290 BTU/H 904 Btu/H 1.454 BTU/HR 1.771 BTU/H 2.245 BTU/H 2.908 BTU/H 2.594 BTU/H MTBF (H) 56.400 h 54.200 h 65.466 h 57.766 h 52.802 h 40.275 h 36.101 h Appliance da solo / come peso spedito lb. (kg) 16.2 libbre (7.3 kg) / 28.2 lb (2.95 kg) 29.8 libbre (13.5 kg) / 40.8 libbre (18.5 kg) 37.4 libbre (17.0 kg) / 58.6 libbre (26.6 kg) 42.4 libbre (19.2 kg) / 63.5 libbre (28.8 kg) 42.7 libbre (19.2 kg) / 63.8 libbre (29.0 kg) 51 libbre. (23 kg) / 66 lb. (30 kg) 46 lb (21 kg) / 90 lb (40.2 kg) Sicurezza della conformità normativa IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2Certificazioni di sicurezza FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1FIPS 140-2 Livello 1

CC NDPP V1.1 (in corso)Conformità normativa EMC FCC Parte 15, ICES-003 Classe A, AS/NZS CISPR 22, CISPR 32, EN 55032, EN 55024, IEC/EN 61000-3-2, IEC/EN 61000-3-3, IEC/EN 61000-4-2, V-2/2015 & V-3/2015 Conformità ambientale Direttiva ROHS, 2011/65/UE, Reach, Weee Directive, 2012/19/UE temperatura di esercizio 0 ~ 40 ° C

32 ~ 104 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° FTemperatura non operante -20 ~ 80 ° C

-4 ~ 176 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° FUmidità relativa operativa 5% – 85% non condensando 10 ~ 95% a 40 ° C, non condensando 10 ~ 95% a 40 ° C, non condensando 10 ~ 95% a 40 ° C, non condensando 10 ~ 95% a 40 ° C, non condensando 10% – 85% non condensante 10% – 85% non condensante Umidità relativa non operativa 5% – 95% non condensando 10 ~ 95% a 60 ° C, non condensando 10 ~ 95% a 60 ° C, non condensando 10 ~ 95% a 60 ° C, non condensando 10 ~ 95% a 60 ° C, non condensando 5% – 95% non condensando 5% – 95% non condensando Altitudine operativa 3.000 m

9.842 piedi3.000 m

9.842 piedi3.000 m

9.842 piedi3.000 m

9.842 piedi3.000 m

9.842 piedi3.000 m

9.842 piedi3.000 m

9.842 piediPerformance IPS Performance MAX IPS Fino a 100 /250 Mbps Fino a 500 Mbps Fino a 1 Gbps Fino a 2 Gbps Fino a 5 Gbps Fino a 8 Gbps Fino a 10 Gbps Collegamenti concomitanti massimi 80k 160k 500k 1 m 2m 4m 4m Nuove connessioni al secondo 4K/sec 8k/sec 10k/sec 20k/sec 40k/sec 80K/sec 80K/sec Nota: tutti i valori delle prestazioni variano a seconda della configurazione del sistema e del profilo del traffico in fase di elaborazione.

Documentazione:

Note sui prezzi:

- Prezzi e disponibilità del prodotto soggetti a modifiche senza preavviso.

Fireye Cybersecurity Solutions

FireEye è un fornitore di sicurezza di rete che offre un forte servizio di rilevamento e risposta esteso (XDR).

Fireye Cybersecurity Solutions

Soluzione Cybersecurity FireEye: confronti, revisione, benefici, casi d’uso, pro e contro

Autore: Netificare il team di ricerca

Se hai domande su FireEye e su come la loro capacità è allineata alle tue esigenze, invia un’email al team di ricerca Netify. UK: [email protected] Nord America: [email protected]

(Si prega di utilizzare l’e -mail nel Regno Unito per la riga – Resto del mondo – Domande o richieste)

Risorse e contenuti scaricabili

Ricevi istantaneamente l’ultimo PDF FireEye

Richiedi l’ultimo PDF FireEye Date Felloures, inviato immediatamente.

Ricevi ora il PDF di vendita

Ottieni una demo della soluzione di sicurezza informatica di FireEye

Richiedi una demo da Fireye Presales nel Regno Unito o nel Nord America.

Richiedi demo di FireEye

Richiedi il contatto di vendita di FireEye locale

Trova il tuo contatto locale di vendita nel paese.

Trova il contatto FireEye locale

Richiedi l’ultimo PDF di vendita Cybersecurity di FireEye direttamente dal team di account locale. Si prega di controllare la cartella spazzatura se non ricevuta.

Completa i tuoi dettagli per organizzare una demo di FireEye. Riceverai contatti richieste date e orari disponibili: controlla la cartella spazzatura se non ricevuta.

Richiedi il contatto di vendita locale nel paese. Riceverai i dettagli il prima possibile: controlla la cartella spazzatura se non ricevuta.

Netice Review

FireEye sono un provider di sicurezza e XDR di rete. Offrono forti capacità di rilevamento della rete e risposta che sfruttano le loro tecnologie AI, Machine Learning e MVX, per bloccare le violazioni della sicurezza in tempo reale. Il servizio è ricco di funzionalità, offrendo una vasta gamma di opzioni di distribuzione locale e basate su cloud per proteggere sistemi operativi come Apple OS X, Windows e Microsoft, nonché SAAS e applicazioni cloud (OpenStack, Azure, AWS, Kubernetes e Google Cloud Platform). Offrono servizi CASB (Cloud Access Security Broker) attraverso una partnership con CipherCloud e una serie di opzioni di sicurezza cloud tramite una collaborazione con Iboss.

Netify consiglia FireEye ai clienti che cercano XDR e sicurezza di rete dettagliati, con più opzioni di distribuzione e sicurezza per utenti remoti. Tuttavia, per le aziende che richiedono tecnologie SASE e ZTNA, FireEye potrebbe non essere adatto.

Assistenza del mercato

Sei un decisore IT che costruisce la tua sicurezza informatica o la shoplist SD WAN?

Prendi il nostro quiz di valutazione di 90 secondi per scoprire quali 3 principali fornitori o fornitori gestiti sono una corrispondenza per le tue risposte.

A proposito di Fireeye

Fireye è una società di sicurezza privata, il cui quartier generale ha sede a Milpitas, California, Nord America. La società è stata fondata nel 2004 da Ashar Aziz e la sua società madre è il gruppo tecnologico Symphony. FireEye ha ricevuto premi dagli INFOSEC Awards 2020 Best Product: FireEye Network and Security Management, AI ATAC 2020 Premio: FireEye Network Security and Cybersecurity Excellence Awards 2021 per FireEye Cloudvisory, FireEye Email Security e FireEye Security Security Security Security Security Security Security. Fireeye attualmente detiene un punteggio del promotore netto di 54. Dall’8 ottobre 2021, FireEye è stato fuso con McAfee Enterprise attraverso un’acquisizione da parte di Symphony Technology Group creando un portafoglio per proteggere i clienti tra applicazioni, endpoint, infrastruttura e cloud. La società è stata anche presentata come un futuro venditore nel Gartner “Innovazione Insight per il rilevamento e la risposta estesi” rapporto.

Pro e contro

Quali sono i pro e contro della sicurezza informatica di Fireyee?

Elenco dei pro e contro associati alla sicurezza informatica di FireEye.

Professionisti

- FireEye protegge gli utenti remoti tramite la loro partnership con Iboss per fornire alla sicurezza del cloud il rilevamento di minacce e violazione.

- FireEye offre un forte servizio di rilevamento e risposta esteso (XDR), che sfrutta l’apprendimento automatico e l’intelligenza artificiale, insieme ai motori MVX (MUVX) di esecuzione multi-vettore (MVX) per rilevare e bloccare il traffico dannoso in tempo reale.

Contro

- Dal momento che separando i modi di Mandiant, è necessario prestare attenzione in quanto non siamo in grado di identificarci fino a che punto FireEye abbia mantenuto i servizi di intelligence delle minacce come parte della loro offerta.

- FireEye non offrono servizi di accesso a rete di fiducia zero (ZTNA) e servizi SESE (Secure Access Service Edge) – Le aziende che richiedono tali servizi possono essere avvertite.

Confronto

Confronto: FireEye vs Crowdstrike vs Palo Alto Cybersecurity

Considera i punti seguenti per confrontare FireEye vs Crowdstrike vs Palo Alto Cybersecurity.

Fireeye

- I FireEye sono una scelta adatta per i clienti in cerca di rilevamento esteso e soluzioni di risposta e sicurezza della rete.

- Non offre a pieno titolo.

- Offre la sicurezza del cloud per AWS, Azure e Google Cloud.

Crowdstrike

- Crowdstrike sono una buona scelta per i clienti che cercano servizi di sicurezza granulare.

- Offre servizi di rilevamento e risposta esteso.

- Crowdstrike offre connettività a AWS, Azure e Google Cloud.

palo Alto

- Palo Alto sono una buona scelta per i clienti che cercano una soluzione SD WAN integrata e una soluzione SASE con forti capacità cloud.

- Offre servizi di rilevamento e risposta esteso.

- Offre connettività a AWS, Azure e Google Cloud.

Confronto

Confronto: FireEye vs Check Point Cybersecurity

Considera i punti seguenti per confrontare FireEye vs Check Point Cybersecurity.

Fireeye

- I FireEye sono una scelta adatta per i clienti in cerca di rilevamento esteso e soluzioni di risposta e sicurezza della rete.

- Non offre a pieno titolo.

- Offre la sicurezza del cloud per AWS, Azure e Google Cloud.

Punto di controllo

- Check Point è una buona scelta per le grandi società multinazionali alla ricerca di servizi di sicurezza granulare.

- CONTROLLO OFFERTA SERVIZI SASE granulari.

- Offre sicurezza per AWS, Azure e Google Cloud.

Fornitori simili

Top 3 fornitori simili di sicurezza informatica

Fai clic sul logo del fornitore per saperne di più sulla rispettiva soluzione di sicurezza informatica.

prodotti e servizi

Quali sono le soluzioni di Fireeye?

- Piattaforma di sicurezza Helix: Una piattaforma operativa di sicurezza SaaS, offre ai clienti la possibilità di controllare gli incidenti in tutte le aree. Il prodotto viene fornito con convalida di avviso automatizzata per aiutare a gestire falsi positivi e volume di avviso. Il servizio SIEM (Security Information Event Management) procura i big data dai sistemi remoti e li utilizza per fornire ai clienti una visione delle loro organizzazioni IT Sicurezza. L’analisi del comportamento dell’utente ed entità sfrutta l’apprendimento automatico, l’analisi statistica e gli algoritmi per rilevare minacce di sicurezza interne ed esterne. Fireeye Helix utilizza anche l’apprendimento automatico al basale quale azienda’ È come un comportamento normale, consentendo la creazione di avvisi quando si verificano anomalie e deviazioni. L’intelligence delle minacce in tempo reale e i rilevamenti delle minacce personalizzabili sono in grado di rilevare minacce multi-vettoriali. L’orchestrazione di sicurezza integrata, l’automazione e la risposta (SOAR) sono offerti per creare tempi di risposta rapidi, un’esposizione al rischio ridotta e coerenza del processo. I clienti hanno la possibilità di dare la priorità agli avvisi, concentrandosi sulle vere minacce personalizzate mentre personalizzano i dashboard e accede ai playbook di risposta agli incidenti.

- Motore di esecuzione virtuale multi-vettore (MVX): Progettato per rilevare attacchi evasivi come multi-flow e zero-day usando analisi dinamiche e senza firma, prevenendo le fasi di infezione e compromesso delle catene di uccisioni cyber-attacco e identificare nuovi exploit e malware.

- Sicurezza della rete FireEye: Proteggere sistemi operativi come Apple OS X, Windows e Microsoft. La soluzione sfrutta le tecnologie MVX, Dynamic Machine-Learning e Artificial Intelligence (AI), che ispezionano il traffico di rete sospetto, rilevando e bloccando attività dannose in tempo reale. Il sistema di prevenzione delle intrusioni (IPS) rileva gli attacchi usando la corrispondenza della firma convenzionale. L’appliance è progettato per sedersi dietro i firewall di prossima generazione (NGFW), Secure Web Gateways (SWG) e IPS, aiutando queste soluzioni rilevando attacchi noti e sconosciuti. La soluzione è in grado di analizzare oltre 160 tipi di file che includono eseguibili portatili (PES), contenuto Web attivo, Java, Adobe, Archivi Microsoft e media, applicazioni e multimedia. La soluzione può essere distribuita in diversi modi:

- Integrated Network Security, un applicazione hardware completa con MVX Service protegge i punti di accesso a Internet in un singolo sito;

- Distribuited Network Security, una serie di elettrodomestici estensibili che utilizzano un servizio MVX, assicurando punti di accesso a Internet in tutta un’organizzazione;

- Network Smart Node, che sono apparecchi fisici o virtuali progettati per analizzare il traffico Internet e rilevare e bloccare il traffico dannoso mentre inviano attività sospette al servizio MVX per l’analisi del verdetto definitivo.

- MVX Smart Grid: servizio MVX situato locale che offre scalabilità trasparente, tolleranza ai guasti N+1 integrata e bilanciamento del carico automatizzato.

- FireEye Cloud MVX: un servizio di abbonamento MVX, che offre sicurezza analizzando il traffico sul nodo intelligente di rete. Eventuali oggetti sospetti vengono inviati al servizio MVX da filtrare.

- Protezione on-premise o nel cloud: sicurezza della rete nel cloud pubblico, disponibile in entrambi i AWS e Azure.

- Apprendimento automatico multiplo, dinamico, AI e motori di correlazione: Progettato per rilevare e bloccare attacchi mirati, offuscati e personalizzati utilizzando analisi contestuali e basate sulle regole con approfondimenti in tempo reale raccolti usando ore di precedente esperienza di risposta agli incidenti. Il prodotto identifica exploit dannosi come malware, comandi e controllo (CNC) callback e attacchi di phishing e li bloccano prevenendo le fasi di infezione, compromesso e intrusione della catena di uccisioni di attacco informatico. Il traffico di rete sospetto viene estratto e inviato al motore MVX per ulteriori analisi.

- Network Forensics: La forense di rete consente ai clienti di utilizzare il rilevamento e la protezione senza firma da minacce come zero-giorni. Il servizio include analisi del codice, euristica, emulazione, analisi statistica e apprendimento automatico in una soluzione sandbox. Include alters ad alta fedeltà, una maggiore consapevolezza delle minacce da parte dei professionisti della sicurezza di FireEye e migliora l’efficienza degli analisti riducendo il volume di allerta. Sono disponibili anche il sistema di prevenzione delle intrusioni integrate (IPS) e l’intelligenza dinamica delle minacce. I clienti possono scegliere di distribuire il servizio in vari modi tra cui on-pre-premise, in linea e fuori band, cloud pubblico e privato, ibridi e offerte virtuali. Al fine di creare uno stack completo di sicurezza per protezione per minacce avanzate end-to-end, i clienti possono combinare questo servizio con FireEye Helix, FireEye Endpoint e Sicurezza e-mail. FireEye Network Forensics ha anche la possibilità di integrarsi con la sicurezza della rete FireEye per fornire acquisizioni di pacchetti associati a un avviso, per indagini approfondite.

- Rilevamento di FireEye su richiesta: Il rilevamento delle minacce fornito come interfaccia di programmazione delle applicazioni (API) con funzionalità per integrare con i flussi di lavoro del Centro operativo di sicurezza (SOC), repository di dati, analisi SIEM e applicazioni Web client, con file flessibili e capacità di analisi dei contenuti.

- Sicurezza dell’endpoint: Utilizza la protezione multi-motore per proteggere gli endpoint in un singolo agente modulare, bloccando minacce avanzate con malware di malware del motore, malware comune utilizzando un motore basato sulla firma, applicazione Exploit con l’analisi del comportamento ExploitGuard e protegge dai nuovi vettori usando i moduli di sicurezza endpoint. La sicurezza endpoint sfrutta anche il rilevamento e la risposta delle minacce per identificare l’attività delle minacce utilizzando un indicatore in tempo reale del motore di compromesso (IOC), strumenti e tecniche per consentire la risposta alle viola. È inoltre disponibile un’indagine forense in tempo reale, consentendo ai clienti di assegnare la gravità e la priorità agli avvisi usando il triage, indagare e determinare artefatti di minaccia usando Deep-Dive e trovare artefatti delle minacce attraverso gli endpoint usando la caccia alle imprese. La sicurezza della rete FireEye rileva e contiene compromessi di sicurezza, che vengono inviati alla sicurezza endpoint FireEye per la bonifica.

- Sicurezza e -mail: FireEye Secure Email Gateway consente ai clienti di proteggere da minacce di posta elettronica avanzate come la pista di lancia e l’impersone. La soluzione utilizza l’apprendimento automatico per ridurre al minimo i rischi, identificare i falsi positivi, bloccare i tentativi di phishing e tenere traccia dell’attività di attacco. Poiché le minacce sono bloccate in linea, è ridotta la fatica di avviso che consente ai team di sicurezza di gestire le politiche e personalizzare le risposte a seconda della gravità di un attacco. FireEye Email Security è disponibile in due pacchetti: FireEye Email Security-Cloud Edition, che si integra con piattaforme e-mail cloud come Microsoft 365; e FireEye Email Security-Server Edition, che si trova on-premise come un elettrodomestico o un sensore virtuale, con la capacità di bloccare le e-mail di malware e phishing della lancia. FireEye Central Management è disponibile per correlare gli avvisi formando la sicurezza della rete FireEye con la sicurezza e -mail di FireEye, fornendo una visione chiara di eventuali attacchi.

- Cloudvisory: Una soluzione di sicurezza multi-cloud che fornisce audit di sicurezza cloud ad hoc, sicurezza cloud a vetro singolo, analisi della sicurezza del cloud continua e visualizzazione del flusso di rete . La piattaforma offre inoltre protezione dalla violazione dell’esposizione e della conformità riducendo il rischio di errata configurazione della sicurezza del cloud utilizzando il framework di conformità estensibile, la gestione della vulnerabilità del cloud, i guardrail di conformità alla sicurezza del cloud e l’analisi e la correzione del rischio. Infine, la soluzione utilizza l’apprendimento automatico per rilevare anomalie, con la gestione delle politiche di sicurezza del cloud, il rilevamento e la risposta delle minacce, la micro-segmentazione intelligente e la governance delle politiche automatizzate.

- Rilevamento su richiesta: Un servizio di rilevamento delle minacce progettato per scoprire le minacce alla sicurezza nel cloud, SIEM, SOC o file che vengono caricati nelle applicazioni Web. Il servizio può rilevare minacce sia note che sconosciute ispezionando l’infrastruttura cloud e il business-logic dei dati nelle applicazioni cloud ed è distribuibile in tutto l’ecosistema cloud, anche con soluzioni come Dropbox, Slack e SalesForce. La soluzione sfrutta anche l’intelligenza delle minacce dal Soc Fireyee. Il rilevamento su richiesta può essere incorporato nei prodotti di un cliente, utilizzando la loro API.

- FireEye + Iboss Cloud Security: FireEye ha collaborato con SASE e Provider di sicurezza Iboss per creare una piattaforma di sicurezza di rete e cloud con protezione avanzata delle minacce e prevenzione della violazione dei dati. La soluzione viene distribuita tramite il cloud ed è in grado di proteggere qualsiasi endpoint indipendentemente dall’utente finale’S Posizione o fattore di modulo- qualsiasi cosa da laptop, desktop, tablet, IoT, server o qualsiasi altro dispositivo mobile, proteggendo gli utenti remoti. (Vedere, In che modo FireEye supporta gli utenti remoti?).

Fornitori di servizi

Quali fornitori di servizi offrono la sicurezza informatica di Fireye?

Filtro per tag, posizione e tipo di servizio:

(Seleziona un numero qualsiasi di tag)Europa Asia Australia Arabi Uniti Emirates UK UK America Nord America XDR CASB MDR FWAAS SWG Sicurezza MSP Endpoint Protection File Analisi IT Venditore Strumenti di gestione dei rischi Insider Gestione rischi IoT IoT Vulnerabilità Vulnerabilità Valutazione Sicurezza e conformità Mobile Minaccia di difesa del cloud SIEM SCUSTY/SCUSTICA DI PROCETTUZIONE DI ACCESSION (AI) Machine Learning (ML)

Non ci sono risultati che corrispondono alla selezione.

Qual è la soluzione di sicurezza Sase FireEye?

FireEye non offre attualmente una soluzione completa. Tuttavia, la loro partnership con IBoss fornisce una soluzione di sicurezza della rete cloud con una protezione avanzata delle minacce e la capacità di proteggere i dispositivi sia locali che in un ambiente remoto (vedi, Prodotti e servizi FireEye: FireEye + Iboss Cloud Security).

What Zero Trust Network Access (ZTNA) Soluzione supportata da FireEye?

FireEye non offre attualmente una soluzione ZTNA.

Quale soluzione Casb è supportata da FireEye?

FireEye non offre direttamente Casb. Tuttavia, hanno recentemente collaborato con CipherCloud, uno dei principali provider di sicurezza cloud che offre una soluzione CASB a zero contropiede. La collaborazione offre ai clienti il rilevamento di FireEye on Demand, che esamina qualsiasi contenuto trovato in un’applicazione SaaS o cloud, mentre CASB CipherCloud protegge l’ambiente cloud. Questi dati possono essere visualizzati nella dashboard di CipherCloud tramite l’elica FireEye.

Quale soluzione SWG è supportata da FireEye?

FireEye non offrono soluzioni SWG direttamente, tuttavia il prodotto di sicurezza della rete FireEye è progettato per sedersi dietro gli elettrodomestici SWG, aiutandole rilevando attacchi sia noti e sconosciuti (vedi, prodotti e servizi FireEye: FireEye Network Security).

Quale soluzione FWAAS è supportata da FireEye?

FireEye non offrono la propria soluzione di firewall come servizio di servizio (FWAAS), ma il loro prodotto di sicurezza della rete FireEye offre ulteriori capacità di rilevamento e risposta se distribuito con una soluzione FWAAS o NGFW.

Quale soluzione XDR è supportata da FireEye?

FireEye offre tecnologia di rilevamento, protezione e risposta tramite la loro piattaforma XDR basata su cloud. Ciò offre ai clienti un aumento delle capacità di visibilità e rilevamento, sfruttando le competenze di sicurezza dal loro SOC, dai giochi di sicurezza delle migliori pratiche e dall’analisi della sicurezza. Tutti i prodotti FireEye hanno la capacità di lavorare insieme a soluzioni di terze parti esistenti. FireEye XDR combina FireEye Helix, FireEye Email, FireEye Cloud, FireEye Network, FireEye Endpoint e Strumenti di terze parti (vedi FireEye Products and Services).

Fireeye vs Palo Alto Networks Wildfire

Nonostante sembri in qualche modo un gioco da ragazzi, usare la potenza del cloud per combattere le minacce di sicurezza basate su cloud è entrato in Vogue. Mentre le organizzazioni continuano a spostare le loro infrastrutture dai data center fisici nel cloud, i metodi tradizionali per proteggere le risorse IT stanno diventando sempre più inefficaci. L’uso dell’intelligenza collettiva basata su cloud e della virtualizzazione per informare i metodi di rilevamento delle minacce sta rapidamente diventando una pratica standard e per molti prodotti di sicurezza, un ingrediente centrale a un approccio efficace a più pruzzi per la lotta agli attacchi informatici informatici.

Fireeye e Palo Alto Network’S (PAN) Wildfire sono due piattaforme di sicurezza basate su cloud per aggregare, analizzare e condividere i dati sulle minacce in tutte le rispettive installazioni e abbonamenti ai clienti. Noi’Dare un’occhiata più da vicino a entrambe queste soluzioni e discutere su come i prodotti di sicurezza stanno sfruttando sempre più l’intelligenza collettiva abilitata al cloud per contrastare le minacce di aumento della sofisticazione.

Intelligenza di sicurezza crowdsourcing

La nozione di un’efficace sicurezza del perimetro sta scomparendo velocemente quanto il perimetro stesso. In risposta, le principali piattaforme di sicurezza stanno combinando una varietà di meccanismi per combattere attacchi multi-vettori e minacce nuove e/o sconosciute. Per affrontare l’aumento delle minacce persistenti avanzate (APT) e degli attacchi informatici motivati commercialmente, i vecchi paradigmi di sicurezza IT devono essere rielaborati – e in alcuni casi abbandonati e sostituiti – per proteggere oggi’s infrastrutture, soprattutto date come integrale il cloud è diventato per le organizzazioni. Prevedere il comportamento dannoso usando approcci comuni basati sulla firma diventa meno efficiente ed efficace man mano che aumenta il volume delle firme di attacco uniche, mentre i tradizionali metodi di rilevazione delle anomal “sintonizzazione” di meccanismi di sicurezza e una postura di sicurezza indebolita.

Per migliorare l’accuratezza e l’efficacia del rilevamento e della protezione delle minacce in presenza di pericoli sconosciuti, i fornitori di sicurezza stanno adottando un approccio alla sicurezza IT. Le soluzioni di sicurezza di prossima generazione possono ridurre significativamente il rilevamento delle minacce e il tempo di risoluzione attingendo a vari scambi di intelligence sulle minacce e i dati raccolti dalle implementazioni dei clienti in tutto il mondo. Inoltre, vengono impiegate tecnologie di virtualizzazione per isolare potenziali minacce come malware in ambienti sicuri per l’analisi e la valutazione delle minacce. Questo tipo di intelligenza di sicurezza crowdsourcing e sandboxing virtuale sono gli ingredienti chiave sia in FireEye’S Servizio di intelligence sulle minacce e padella’s Firewall Technologies.

Virtualizzazione e sicurezza sandbox

Secondo i numeri recenti, quasi 1 milione di nuove minacce di malware compaiono ogni giorno. Questo li rende praticamente impossibile da rilevare usando metodi convenzionali. E poiché il malware è determinante nella maggior parte degli attacchi APT, devono comunque essere analizzati e compresi in qualche modo, senza rischiare l’impresa’P postura di sicurezza. Nello stesso senso che gli scienziati creino ambienti chiusi e controllati per studiare virus e malattie umane nella speranza di scoprire in modo sicuro i vaccini, piattaforme di sicurezza come FireEye e Pan Wildfire creano sandbox a base di VM o virtualizzati per analizzare, identificare e proteggere gli ambienti. Ciò fornisce anche il meccanismo che consente una rapida diffusione di nuovi dati sulle minacce su ciascuna rispettiva piattaforma di sicurezza’S-Base di installazione.

FireEye minaccia l’intelligence

FireEye è un leader di vecchia data nelle soluzioni di sicurezza IT e ha aperto la strada all’uso di tecnologie di virtualizzazione per rimediare alle minacce. Utilizzando una tecnologia specializzata e virtuale basata su macchine chiamata Multi-vector Virtual Execution (MVX), FireEye è in grado di far esplodere file sospetti, oggetti Web e allegati e-mail all’interno di uno spazio in modo sicuro. Il malware è installato ed eseguito al completamento all’interno di questi ambienti virtualizzati con posizioni di file, nuove chiavi di registro, DLL corrotti, nonché qualsiasi destinazioni di chiamata in uscita – tratrate, analizzate e diffuse.

La piattaforma fonde e condivide i dati sulle minacce attraverso il Cloud di Intelligence Dynamic Threat Dynamic FireEye: una rete globale di sensori FireEye interconnessi distribuiti attraverso le sue reti dei clienti, le reti dei partner tecnologici e i fornitori di servizi a livello globale. Secondo FireEye, questi sensori eseguono oltre 50 miliardi di analisi di oltre 400.000 campioni di malware unici ogni giorno.

Oltre all’esecuzione virtuale multi-vettore (MVX) e al cloud di intelligence dinamica delle minacce, una vasta gamma di prodotti, tra cui una gamma di endpoint, rete ed elettrodomestici di sicurezza, tira fuori la soluzione’Architettura della piattaforma S. Sono inoltre disponibili una serie di servizi di intelligence per minacce basate su abbonamento, nonché servizi di risposta agli incidenti professionali e di valutazione della sicurezza forniti attraverso Mandiant (acquisiti alla fine del 2013). In effetti, Fireeye è spesso chiamato a indagare su violazioni dei dati di alto profilo come le recenti immagini di Sony, JP Morgan e Inno Cyber Attacks.

Palo Alto Networks Wildfire

I firewall tradizionali sono infissi prevalenti in oggi’S Infrastrutture aziendali, ma spesso usano metodi antiquati per l’analisi del traffico e l’identificazione delle minacce. Inoltre, non forniscono protezione nel cloud e sono marginalmente utili per contrastare gli apt. In risposta al cambiamento degli ambienti IT, delle infrastrutture e dei modelli di utilizzo della forza lavoro in evoluzione, molti produttori stanno creando firewall di nuova generazione per fornire un controllo più a grana fine del traffico di rete in entrata e in uscita. Pan è un firewall di prossima generazione e un fornitore di sicurezza di rete: come FireEye, Pan utilizza un ambiente di analisi malware basato su cloud chiamato Wildfire per fornire alle sue soluzioni con analisi avanzata delle minacce e condivisione/diffusione dell’intelligence.

Analizzando i file per oltre 250 indicatori di minaccia, inclusi i cambiamenti dell’host, il traffico in uscita e qualsiasi tentativo di bypassare l’analisi, FireEye è in grado di proteggere gli ambienti e diffondere i suoi risultati a livello globale ad altre piattaforme di Palo Alto Networks in 15 minuti. L’incendio osserva i comportamenti di file sospetti in un ambiente di esecuzione virtuale basato su cloud e crea una firma una volta verificata la minaccia. Una volta mitigata la minaccia, la firma del malware/minaccia viene condivisa e diffusa attraverso la sua nuvola di intelligence delle minacce.

L’incendio si integra in modo nativo con uno qualsiasi di Pan’S Intelligenti Firewall Products basati sulla sua piattaforma di sicurezza aziendale, che riunisce la sua linea di sicurezza di rete, cloud ed endpoint in un’architettura comune per visibilità e controllo completi.

Valutazioni di sicurezza

La piattaforma VendoRisk di UpGuard viene utilizzata da centinaia di aziende per monitorare automaticamente i propri fornitori di terze parti. Abbiamo eseguito una rapida scansione della superficie su entrambe le reti di FireEye e Palo Alto per generare una valutazione di sicurezza istantanea:

La nostra valutazione ha dimostrato che entrambe le società comportano rischi simili che includono:

- Aumento della suscettibilità agli attacchi man-in-the-middle attraverso un supporto incompleto per HTTP Strict Transport Security (HSTS). Le reti di Palo Alto erano in una posizione più debole qui, in quanto non applicano gli HST.

- Maggiore esposizione al rischio di attacchi di sito trasversale, poiché non venivano utilizzati cookie HTTP.

- DNS è suscettibile agli attacchi man-in-the-middle, poiché nessuna delle due aziende applica le estensioni di sicurezza DNS (DNSSEC) nel loro dominio.

- Potenziale per il loro dominio web di essere dirottato, a causa della protezione insufficiente del dominio.

Sulla base del loro punteggio, Fireeye ha eliminato Palo Alto Networks. Entrambe le aziende hanno alcuni miglioramenti da apportare nelle loro pratiche di sicurezza di base.

Possiamo misurare e monitorare automaticamente la sicurezza di FireEye, Palo Alto Networks e di tutti gli altri fornitori di terze parti.

Riepilogo

Combattere il fuoco con il fuoco, come si suol dire. Le minacce avanzate come gli APT si sono evolute per sfruttare il potere del cloud e le soluzioni di sicurezza stanno seguendo l’esempio. Le piattaforme di sicurezza di prossima generazione stanno adottando una gestione delle minacce coordinata basata su cloud basata sull’intelligence di sicurezza crowdsourcing, con il fuoco di FireEye e Pan Stading the Condact con le rispettive piattaforme di sicurezza. Entrambi usano architetture simili per l’intelligence delle minacce abilitate al cloud e il sandboxing/isolamento: la loro scelta di uno può alla fine dipendere da quanto bene la soluzione si adatta alle infrastrutture esistenti e come si prevede di distribuire ogni soluzione rispettosa.

L’incendio lavora in modo nativo con i dispositivi Pan, quindi le aziende con componenti di infrastrutture PAN esistenti possono realizzare più valore da Wildfire. Inoltre, Pan’La competenza nelle soluzioni di firewall di prossima generazione-accoppiate con la sua tecnologia di incendio-fa per una piattaforma formidabile per la sicurezza aziendale completa. FireEye fornisce anche una linea di dispositivi di sicurezza e -mail ed endpoint (E.G., NX, EX, Dispositivi della serie HX, rispettivamente), ma i suoi punti di forza sono i suoi FireEye Dynamic Threat Intelligence Cloud e il motore MVX. A differenza di Wildfire, FireEye è disponibile sia in modo nativo che tramite le proprie soluzioni di sicurezza e l’AS-A-Service, successivamente’è un candidato migliore per coloro che desiderano usarlo con altre tecnologie e offerte di fornitori.

Entrambe le soluzioni impiegano metodi avanzati per il rilevamento e la protezione delle minacce-ma alla fine della giornata, la sicurezza IT deve essere a più livelli e completa-non solo un bordo sanguinante. UpGuard fornisce la convalida e il monitoraggio per garantire che le vulnerabilità e le esposizioni – sia nelle risorse di elaborazione che siano protette, nonché i meccanismi che forniscono la sicurezza – sono identificati e affrontati.