HTTPS ferma l’uomo ai media degli attacchi?

Attacchi e prevenzione MITM (Man-in-the-Middle)

È https la risposta all’uomo nei media attacchi?

Gli attacchi di Middle Man in the Middle possono essere catastrofici per il tuo sito Web e l’esperienza utente. Scopri come HTTPS può aiutare a prevenire questi attacchi e altro ancora.

Un uomo nell’attacco medio, o MITM, è una situazione in cui un’entità dannosa può leggere/scrivere i dati che vengono trasmessi tra due o più sistemi (nella maggior parte dei casi, tra te e il sito Web che stai navigando). I mitm sono comuni in Cina, grazie al “Grande cannone.”

IL “Grande cannone” è leggermente diverso da “Il grande firewall.” Il firewall monitora il traffico web che si sposta dentro e fuori dalla Cina e blocca i contenuti vietati.

Il grande cannone, d’altra parte, funge da uomo nel mezzo e non è solo in grado di intercettare la conversazione che si svolge tra due o più sistemi, ma è anche in grado di modificare il contenuto o reindirizzare gli utenti a una proprietà diversa su Internet senza che l’utente si rendesse conto che non si sta comunicando con la macchina intenzionata.

In un attacco MITM, l’attaccante può utilizzare uno dei tanti modi possibili per dividere la connessione TCP in due connessioni separate. Verrà utilizzata una connessione tra il client e l’attaccante, mentre la seconda connessione verrà utilizzata tra l’attaccante e il server Web, rendendo l’EavesRopper agire come un proxy che è in grado di intercettare i dati inviati tra il client e il server.

Tali attacchi sono comuni quando si tratta di HTTP a causa del modo in cui HTTP come protocollo è progettato. HTTP funziona come un protocollo di richiesta/risposta in cui un browser Web, ad esempio, sarà il client e un’applicazione o un sito Web ospitato sul Web sarà il server. Esso’S Facile per un provider di servizi Internet o un amministratore di rete per eseguire uno sniffer di pacchetti (Wireshark, Fiddler, HTTP Analyzer) sulla rete e acquisire il traffico che si sposta tra il client e il server.

Perché Internet dovrebbe iniziare a utilizzare di più HTTPS?

HTTPS, altrimenti noto come HTTP su TLS/SSL o HTTP Secure, è un protocollo che viene utilizzato per la comunicazione che deve essere sicuro; Esso’S progettato per trasferire le informazioni in una forma crittografata. I dati vengono trasferiti su HTTP utilizzando il livello socket (SSL). Le connessioni HTTPS sono state inizialmente utilizzate per garantire transazioni che comportavano denaro e contenuto sensibile.

Ultimamente, HTTPS viene utilizzato su siti Web che non sono necessariamente siti o siti finanziari che gestiscono contenuti sensibili. Questa è una tendenza benvenuta, in quanto estende la crittografia dei dati oltre i gateway di pagamento e i siti Web bancari, rendendo Internet un po ‘più sicuro.

A partire dal rilascio di Chrome versione 56, qualsiasi sito Web che non esegue HTTPS avrà il seguente messaggio nella barra di posizione che dice “Non sicuro” Nelle pagine che raccolgono password o carte di credito. Per Google’S “Rapporto di trasparenza,”

La navigazione web sicura tramite HTTPS sta diventando la norma. Gli utenti desktop caricano più della metà delle pagine che visualizzano su HTTPS e trascorrono i due terzi del loro tempo sulle pagine HTTPS. HTTPS è meno prevalente sui dispositivi mobili, ma anche lì può essere vista una tendenza al rialzo.

HTTPS è fondamentale per prevenire gli attacchi del MITM in quanto rende difficile per un aggressore ottenere un certificato valido per un dominio che non è controllato da lui, impedendo così l’interruzione.

Analisi di un caso d’uso

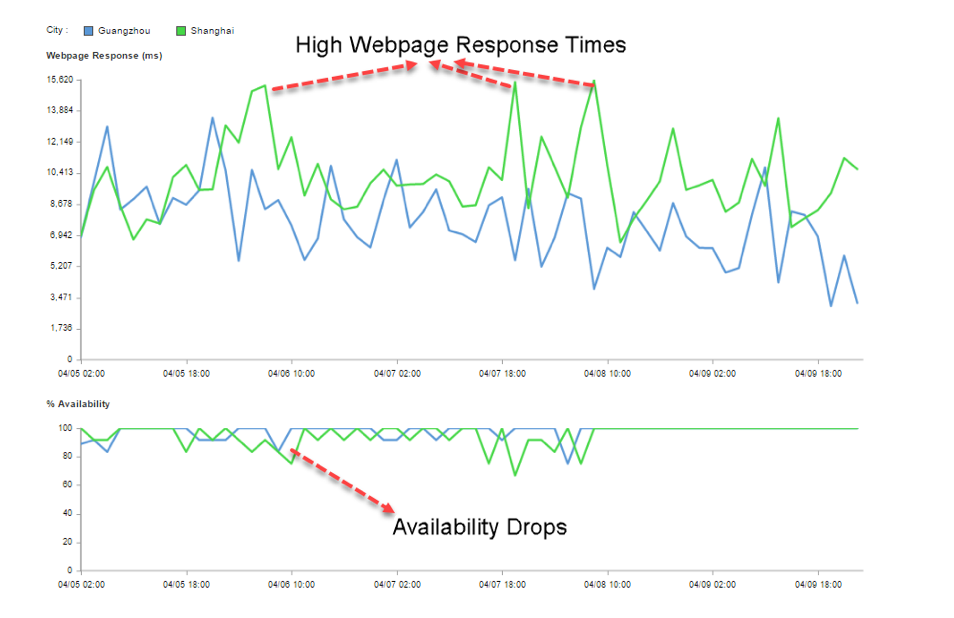

Di recente, un cliente che utilizzava la nostra funzionalità di test web per monitorare le loro prestazioni si è lamentato del fatto che stavano assistendo a molti problemi di prestazione da alcune delle loro sedi in Cina.

Abbiamo osservato quanto segue quando studia ulteriormente:

1. Il numero di articoli scaricati era altamente incoerente.

2. La vista a cascata ci ha mostrato che la versione HTTP del sito Web veniva reindirizzata a siti Web casuali utilizzando un HTTP 302 (reindirizzamento temporaneo), suggerendo che si trattava di un attacco MITM in Cina.

3. La versione HTTPS dello stesso sito Web non ha mostrato questo comportamento e non è stata reindirizzata.

4. In questo caso, un reindirizzamento permanente (http 301) esisteva da http: // a https: //. Tuttavia, poiché HTTP non era sicuro, l’attacco MITM stava avvenendo tra il reindirizzamento dell’URL da HTTP a HTTP sicuro.

Takeaway importanti

- L’obiettivo del monitoraggio dell’utente finale non dovrebbe essere limitato al monitoraggio del tempo di attività, ma dovrebbe prendere in considerazione gli scenari degli utenti reali e determinare se l’utente è in grado di accedere al sito Web previsto.

- La sicurezza gioca un ruolo molto importante in oggi’Il mondo in cui le persone sono preoccupate per la privacy e l’identità online.

- Si consiglia vivamente per le aziende di spostarsi su HTTPS e di garantire che i loro server patchati e TLS siano correttamente implementati.

- In scenari come questi, la nostra raccomandazione sarebbe quella di utilizzare la versione HTTPS dei siti Web per newsletter, regole di ottimizzazione dei motori di ricerca e campagne pubblicitarie. Ciò assicurerà che il traffico venga indirizzato alla versione HTTPS del sito Web e non alla versione HTTP.

Attacchi e prevenzione MITM (Man-in-the-Middle)

Autori

- Nomina Teo Selenius Twitter Segui @teoselenio

Scopri come gli attacchi MITM (Man in-the-Middle (MITM) possono mettere in pericolo gli utenti del tuo sito Web e come prevenirlo.

Cosa sono gli attacchi del mitm?

In un attacco MITM, un’entità dannosa intercetta la comunicazione tra due o più sistemi, consentendo loro di leggere e modificare i dati trasmessi. Questi attacchi sono particolarmente pericolosi in quanto possono compromettere la sicurezza e la privacy degli utenti coinvolti.

Come funziona il grande cannone?

Il grande cannone è uno strumento usato in Cina che funge da uomo nel mezzo, permettendo all’attaccante non solo di intercettare la comunicazione, ma anche di modificare o reindirizzare il traffico. È diverso dal grande firewall, che blocca determinati contenuti, in quanto manipola attivamente il traffico a conoscenza degli utenti.

Perché gli attacchi MITM sono comuni con HTTP?

Gli attacchi MITM sono comuni con HTTP a causa del suo design come protocollo di richiesta/risposta. Poiché il traffico HTTP non è crittografato, è facile per gli aggressori intercettare e visualizzare i dati trasmessi tra il client e il server. Questo lo rende vulnerabile a intercettare e modificare.

Cos’è HTTPS e come impedisce gli attacchi MITM?

HTTPS è un’estensione di HTTP che aggiunge un livello di sicurezza attraverso la crittografia, utilizzando i protocolli SSL/TLS. Garantisce che la comunicazione tra il client e il server sia crittografata, rendendo difficile per gli aggressori leggere o modificare i dati. HTTPS impedisce gli attacchi MITM verificando l’autenticità del server attraverso i certificati, rendendo più difficile per gli aggressori impersonare il server.

Perché i siti Web dovrebbero iniziare a utilizzare di più HTTPS?

HTTPS fornisce un canale di comunicazione sicuro per i siti Web, proteggendo la privacy e l’integrità dei dati da scambiarsi. Non solo impedisce gli attacchi MITM, ma infonde anche la fiducia negli utenti che sono sempre più preoccupati per la loro sicurezza online. Con HTTPS che diventa la norma, è importante per i siti Web adottarla per garantire la sicurezza dei propri utenti.

Come possono le aziende implementare HTTPS?

Le aziende possono implementare HTTPS ottenendo un certificato SSL/TLS per il proprio dominio e configurando i loro server per utilizzare HTTPS. È importante garantire che l’implementazione TLS sia eseguita correttamente per evitare eventuali vulnerabilità. Le patch e l’aggiornamento regolari dei server sono anche cruciali per il mantenimento di una connessione HTTPS sicura.

Cosa dovrebbero fare le aziende per proteggere dagli attacchi MITM?

Per proteggere dagli attacchi MITM, le aziende dovrebbero dare la priorità all’uso di HTTPS per i loro siti Web. Dovrebbero inoltre monitorare regolarmente le prestazioni del loro sito Web e indagare su qualsiasi attività sospetta o reindirizzamento. L’implementazione di forti misure di sicurezza, come una corretta configurazione del server e le vulnerabilità di patching, può anche aiutare a prevenire questi attacchi.

Perché il monitoraggio dell’utente finale è importante per prevenire gli attacchi MITM?

Il monitoraggio dell’utente finale va oltre il semplice monitoraggio del tempo di attività di un sito Web. Implica la considerazione di scenari utente reali e garantire che gli utenti siano in grado di accedere al sito Web previsto senza problemi. Monitorando l’esperienza dell’utente, le aziende possono identificare e affrontare eventuali potenziali attacchi MITM o problemi di prestazione.

In che modo le aziende possono garantire che il traffico sia indirizzato alla versione HTTPS del loro sito Web?

Per garantire che il traffico sia indirizzato alla versione HTTPS del loro sito Web, le aziende possono utilizzare HTTPS per newsletter, regole di ottimizzazione dei motori di ricerca e campagne pubblicitarie. Ciò contribuirà a reindirizzare gli utenti alla versione sicura del sito Web ed evitare la potenziale esposizione agli attacchi MITM.

Perché le aziende dovrebbero dare la priorità alla sicurezza nel mondo di oggi?

La sicurezza svolge un ruolo fondamentale nel mondo di oggi, in cui la privacy e l’identità online sono importanti preoccupazioni per gli utenti. Le aziende che danno la priorità alla sicurezza non solo proteggono i dati dei propri utenti, ma costruiscono anche fiducia e credibilità. Implementando forti misure di sicurezza e rimanendo aggiornati con le ultime pratiche di sicurezza, le aziende possono salvaguardare contro potenziali attacchi come MITM.

Qual è l’importanza di estendere la crittografia dei dati oltre il contenuto finanziario e sensibile?

L’estensione della crittografia dei dati oltre il contenuto finanziario e sensibile è fondamentale per migliorare la sicurezza generale su Internet. Crittografia di tutti i dati, indipendentemente dalla sua sensibilità, i siti Web possano garantire che le informazioni dell’utente, il comportamento di navigazione e altri dati rimangono privati e protetti. Questo aiuta a creare un ambiente online più sicuro per tutti.

In che modo gli individui possono proteggersi dagli attacchi MITM?

Gli individui possono proteggersi dagli attacchi MITM essendo cauti mentre si collegano alle reti Wi-Fi pubbliche ed evitando la trasmissione di informazioni sensibili su connessioni non garantite. Utilizzando un servizio VPN affidabile e garantire che i siti Web che visitano utilizzino HTTPS può anche fornire un ulteriore livello di sicurezza contro gli attacchi MITM.

Conclusione

Gli attacchi del MITM rappresentano una minaccia significativa per la sicurezza e la privacy delle comunicazioni online. Adottando HTTPS e implementando forti misure di sicurezza, le aziende possono proteggere i propri utenti e garantire un’esperienza di navigazione più sicura. Gli utenti possono anche prendere provvedimenti per proteggersi e rimanere vigili da potenziali attacchi MITM. Dare priorità alla sicurezza è cruciale nel panorama digitale di oggi per creare un ambiente online affidabile e sicuro.

Attacchi e prevenzione MITM (Man-in-the-Middle)

Il protocollo HTTPS è una versione estesa del protocollo HTTP semplice. Aggiunge un livello di sicurezza per proteggere i dati durante il transito.

È https la risposta all’uomo nei media attacchi?

Gli attacchi di Middle Man in the Middle possono essere catastrofici per il tuo sito Web e l’esperienza utente. Scopri come HTTPS può aiutare a prevenire questi attacchi e altro ancora.

Un uomo nell’attacco medio, o MITM, è una situazione in cui un’entità dannosa può leggere/scrivere i dati che vengono trasmessi tra due o più sistemi (nella maggior parte dei casi, tra te e il sito Web che stai navigando). I mitm sono comuni in Cina, grazie al “Grande cannone.”

IL “Grande cannone” è leggermente diverso da “Il grande firewall.” Il firewall monitora il traffico web che si sposta dentro e fuori dalla Cina e blocca i contenuti vietati.

Il grande cannone, d’altra parte, funge da uomo nel mezzo e non è solo in grado di intercettare la conversazione che si svolge tra due o più sistemi, ma è anche in grado di modificare il contenuto o reindirizzare gli utenti a una proprietà diversa su Internet senza che l’utente si rendesse conto che non si sta comunicando con la macchina intenzionata.

In un attacco MITM, l’attaccante può utilizzare uno dei tanti modi possibili per dividere la connessione TCP in due connessioni separate. Verrà utilizzata una connessione tra il client e l’attaccante, mentre la seconda connessione verrà utilizzata tra l’attaccante e il server Web, rendendo l’EavesRopper agire come un proxy che è in grado di intercettare i dati inviati tra il client e il server.

Tali attacchi sono comuni quando si tratta di HTTP a causa del modo in cui HTTP come protocollo è progettato. HTTP funziona come un protocollo di richiesta/risposta in cui un browser Web, ad esempio, sarà il client e un’applicazione o un sito Web ospitato sul Web sarà il server. Esso’S Facile per un provider di servizi Internet o un amministratore di rete per eseguire uno sniffer di pacchetti (Wireshark, Fiddler, HTTP Analyzer) sulla rete e acquisire il traffico che si sposta tra il client e il server.

Perché Internet dovrebbe iniziare a utilizzare di più HTTPS?

HTTPS, altrimenti noto come HTTP su TLS/SSL o HTTP Secure, è un protocollo che viene utilizzato per la comunicazione che deve essere sicuro; Esso’S progettato per trasferire le informazioni in una forma crittografata. I dati vengono trasferiti su HTTP utilizzando il livello socket (SSL). Le connessioni HTTPS sono state inizialmente utilizzate per garantire transazioni che comportavano denaro e contenuto sensibile.

Ultimamente, HTTPS viene utilizzato su siti Web che non sono necessariamente siti o siti finanziari che gestiscono contenuti sensibili. Questa è una tendenza benvenuta, in quanto estende la crittografia dei dati oltre i gateway di pagamento e i siti Web bancari, rendendo Internet un po ‘più sicuro.

A partire dal rilascio di Chrome versione 56, qualsiasi sito Web che non esegue HTTPS avrà il seguente messaggio nella barra di posizione che dice “Non sicuro” Nelle pagine che raccolgono password o carte di credito. Per Google’S “Rapporto di trasparenza,”

La navigazione web sicura tramite HTTPS sta diventando la norma. Gli utenti desktop caricano più della metà delle pagine che visualizzano su HTTPS e trascorrono i due terzi del loro tempo sulle pagine HTTPS. HTTPS è meno prevalente sui dispositivi mobili, ma anche lì può essere vista una tendenza al rialzo.

HTTPS è fondamentale per prevenire gli attacchi del MITM in quanto rende difficile per un aggressore ottenere un certificato valido per un dominio che non è controllato da lui, impedendo così l’interruzione.

Analisi di un caso d’uso

Di recente, un cliente che utilizzava la nostra funzionalità di test web per monitorare le loro prestazioni si è lamentato del fatto che stavano assistendo a molti problemi di prestazione da alcune delle loro sedi in Cina.

Abbiamo osservato quanto segue quando studia ulteriormente:

1. Il numero di articoli scaricati era altamente incoerente.

2. La vista a cascata ci ha mostrato che la versione HTTP del sito Web veniva reindirizzata a siti Web casuali utilizzando un HTTP 302 (reindirizzamento temporaneo), suggerendo che si trattava di un attacco MITM in Cina.

3. La versione HTTPS dello stesso sito Web non ha mostrato questo comportamento e non è stata reindirizzata.

4. In questo caso, un reindirizzamento permanente (http 301) esisteva da http: // a https: //. Tuttavia, poiché HTTP non era sicuro, l’attacco MITM stava avvenendo tra il reindirizzamento dell’URL da HTTP a HTTP sicuro.

Takeaway importanti

- L’obiettivo del monitoraggio dell’utente finale non dovrebbe essere limitato al monitoraggio del tempo di attività, ma dovrebbe prendere in considerazione gli scenari degli utenti reali e determinare se l’utente è in grado di accedere al sito Web previsto.

- La sicurezza gioca un ruolo molto importante in oggi’Il mondo in cui le persone sono preoccupate per la privacy e l’identità online.

- Si consiglia vivamente per le aziende di spostarsi su HTTPS e di garantire che i loro server patchati e TLS siano correttamente implementati.

- In scenari come questi, la nostra raccomandazione sarebbe quella di utilizzare la versione HTTPS dei siti Web per newsletter, regole di ottimizzazione dei motori di ricerca e campagne pubblicitarie. Ciò assicurerà che il traffico venga indirizzato alla versione HTTPS del sito Web e non alla versione HTTP.

Attacchi e prevenzione MITM (Man-in-the-Middle)

Autori

- Nomina Teo Selenius Twitter Segui @teoselenio

Scopri come gli attacchi MITM (Man in-the-Middle (MITM) possono mettere in pericolo gli utenti del tuo sito Web e come prevenirlo.

Cosa sono gli attacchi del mitm?

In un attacco MITM, qualcuno sulla rete intercetta le comunicazioni di rete tra un utente e il tuo sito Web.

Come vengono fatti gli attacchi del mitm?

Esistono diversi modi per dirottare la connessione di rete di qualcuno, ma due metodi standard lo sono Avvelenamento ARP E Punti di accesso malvagi.

Avvelenamento ARP

Ospite su una rete parlano al mondo al di fuori della rete locale (LAN) attraverso un gateway. Il gateway è configurato sul client, manualmente o tramite il protocollo DHCP.

La comunicazione all’interno di una LAN, tuttavia, è facilitata attraverso gli indirizzi MAC, non gli indirizzi IP. Per questo motivo, abbiamo bisogno di un protocollo per mappare gli indirizzi IP sugli indirizzi MAC per comunicare con gli host sulla rete con il loro indirizzo IP. E questo protocollo è appropriato Protocollo di risoluzione dell’indirizzo o ARP in breve.

Ecco come funziona l’attacco di avvelenamento ARP.

L’attaccante invia una risposta ARP non richiesta al dispositivo di rete target (E.G., il telefono dell’utente del sito Web), sostenendo che il dispositivo dell’attaccante è il gateway. E il modo in cui sono implementati i protocolli di rete, il telefono crederà all’attaccante e inizierà a inviare il suo traffico attraverso il dispositivo dell’attaccante.

Punti di accesso malvagi

Il secondo attacco tipico funziona dell’attaccante che creano un punto di accesso WiFi che imita un vero punto di accesso nelle vicinanze.

Quando gli utenti si connettono inconsapevolmente al punto di accesso dannoso, il loro traffico di rete viene inviato all’attaccante, che poi lo inoltra a Internet.

sslstrip

Una volta che la connessione è stata intercettata, l’attaccante può utilizzare uno strumento come SSLStrip per disabilitare tutti i reindirizzamenti HTTPS e modificare https: // collegamenti a http non crittografato: // .

Non dovrebbe importare

Il takeaway chiave qui è che gli sviluppatori non possono basare la sicurezza di un’applicazione sul presupposto che nessuno può intercettare la connessione tra l’utente e il server web.

Invece, dobbiamo usare la crittografia per assicurarci che non importa se la connessione sia dirottata o no.

HTTPS impedisce gli attacchi MITM?

Sfortunatamente, HTTPS da solo non è sufficiente per prevenire gli attacchi MITM contro i tuoi utenti. Lascia che ti mostri cosa intendo. Quello che segue è generalmente ciò che accade quando un browser si collega a un sito Web:

1. I tipi di utente in www.esempio.com alla barra dell’URL e preme INVIO.

2. Il browser dell’utente invia una richiesta HTTP non crittografata a http: // www.esempio.com/

3. Il server web restituisce un reindirizzamento a https: // www.esempio.com

4. Il browser dell’utente invia una richiesta HTTPS crittografata a https: // www.esempio.com/.

5. Il server web ritorna con la pagina di accesso.

6. L’utente inserisce il proprio nome utente e password, che il browser invia in sicurezza al server web su una connessione TLS sicura.

Ma cosa succede se ci fosse un aggressore sulla rete?

1. I tipi di utente in www.esempio.com

2. Il browser dell’utente invia una richiesta HTTP non crittografata a http: // www.esempio.com/

3. L’attaccante intercetta questa richiesta non crittografata e restituisce la pagina di accesso dal server reale. Fondamentalmente, la connessione è ancora non crittografata.

4. L’utente fornisce il proprio nome utente e password direttamente all’attaccante per la connessione non crittografata.

Vedere il problema? Il server Web non ha mai avuto la possibilità di reindirizzare l’utente a HTTPS perché l’attaccante aveva già rilevato la connessione.

Come prevenire gli attacchi del mitm?

Esistono tre requisiti chiave per proteggere l’applicazione Web dagli attacchi MITM:

- Usa https.

- Usa HSTS precaricato.

- Indurire i tuoi cifre SSL/TLS.

Usa https

La prima difesa è semplice e spero che tu lo stia già facendo. Ottieni un certificato gratuito da Let’s Cript e usa HTTPS per tutti i tuoi contenuti.

Usa HSTS precaricato

HSTS (HTTP Strict Transport Security) è una funzione di sicurezza del browser opt-in che impedisce ai browser di stabilire connessioni non crittografate a un dominio.

Quello che segue è come il flusso di rete potrebbe funzionare con HST abilitato:

1. I tipi di utente in www.esempio.com

2. Il sito Web utilizza HSTS, quindi il browser dell’utente invia subito una richiesta HTTPS crittografata a https: // www.esempio.com/. L’attaccante non ha la possibilità.

3. Il server web ritorna con la pagina di accesso.

4. L’utente inserisce il proprio nome utente e password, che il browser invia in modo sicuro su una connessione TLS sicura.

Guarda come gli HST hanno impedito l’attacco? Il browser non ha mai inviato la prima richiesta HTTP non crittografata e l’attaccante non aveva nulla di significativo da intercettare.

È possibile abilitare la protezione per il tuo sito Web con l’intestazione di Strict-Transport-Security. Assicurati di includere sottodomini e abilitare il precarico HSTS. Puoi leggere di più sulle opzioni e su cosa significhi il precarico qui: HTTP Strict Transport Security (HSTS).

Indurire i tuoi cifre TLS

È possibile utilizzare HSTS precaricato per forzare le connessioni al tuo sito Web da crittografare. Ma cosa succede se qualcuno rompesse quella crittografia? Devi stare attento quando si configura le impostazioni TLS sul server.

Implementa il segreto in avanti

Una delle cose più importanti è utilizzare un algoritmo di scambio chiave come Diffie-Hellman che non comporta la trasmissione della chiave simmetrica sulla rete. Altrimenti, ad esempio quando si utilizza RSA per lo scambio chiave, se qualcuno in futuro ha accesso alla chiave privata (ricorda di cuore?), l’attaccante può decrittografare tutte le connessioni crittografate passate.

Questa proprietà è chiamata Segrecy o Perfect Forward Secrecy. Assicurati di averlo abilitato.

Utilizzare la crittografia autenticata

Usa le suite di cifra che verificano l’autenticità di un messaggio prima di provare a decrittarlo. In questo modo è molto meno incline a tutti i tipi di attacchi come gli oracoli di imbottitura. AES-GCM e Chacha20-Poly1305 sono così buone cifre.

Disabilita protocolli legacy

È importante non supportare i protocolli legacy perché un utente malintenzionato può ridurre la connessione alle impostazioni peggiori supportate sia dal client che dal server.

- Supporta solo TLS 1.2 e su.

- Supportano solo Sha e Sha2 (Sha256, Sha384, ecc.) per il Mac (codice di autenticazione dei messaggi).

- Supporta solo AES-GCM dalle cifre a blocchi e Chacha20-Poly1305 dai cifre di flusso.

È possibile controllare il supporto del browser per TLS 1.2 qui.

Generare una configurazione sicura

Visita la configurazione SSL di Mozilla per generare una configurazione sicura per il tuo WebServer.

Conclusione

Gli utenti di qualsiasi applicazione Web possono essere presi di mira con attacchi MITM anche se il sito Web utilizza HTTPS. Fortunatamente gli sviluppatori possono adottare alcune misure per proteggere un’applicazione da questi attacchi. Questi sono:

- Usa https.

- Usa HSTS e il precarico.

- Configurare le impostazioni TLS del tuo server in modo appropriato.

95% dei server HTTPS vulnerabili agli attacchi MITM banali

Solo 1 server HTTPS su 20 su 20 implementa correttamente HTTP Strict Transport Security, una funzione di sicurezza ampiamente supportata che impedisce ai visitatori di stabilire connessioni HTTP non crittografate a un server.

Il restante 95% è quindi vulnerabile a banali attacchi di dirottamento della connessione, che possono essere sfruttati per effettuare attacchi efficaci di phishing, farmaceo e uomo-nel medio. Un utente malintenzionato può sfruttare queste vulnerabilità ogni volta che un utente cerca inavvertitamente di accedere a un sito sicuro tramite HTTP, e quindi l’attaccante non ha nemmeno bisogno di falsificare un certificato TLS valido. Poiché non è necessaria alcuna cripto-wizardry per dirottare una connessione HTTP, questi attacchi sono molto più facili da eseguire rispetto a quelli che mirano a TLS, come l’attacco annegato recentemente annunciato.

Sfondo

La crescita di HTTPS è stata un passo per lo più positivo nell’evoluzione di Internet, consentendo comunicazioni crittografate tra più utenti e siti Web che mai. Molti siti di alto profilo ora utilizzano HTTPS per impostazione predefinita e milioni di certificati TLS sono attualmente in uso sul Web. Con aziende come Let’s Cript che offre certificati gratuiti e strumenti di gestione automatizzati, è anche più facile che mai distribuire un sito Web HTTPS che sarà attendibile da tutti i browser moderni.

Lo scopo principale di un certificato TLS è consentire a un browser di verificare che stia comunicando con il sito Web corretto. Ad esempio, se https: // www.esempio.COM utilizza un certificato TLS valido, quindi un attaccante man-in-the-middle non sarebbe in grado di dirottare la connessione di un browser a questo sito a meno che non sia in grado di ottenere un certificato valido per quel dominio.

Un attacco man-in-the-middle come questo non è generalmente possibile se la richiesta iniziale del cliente utilizza HTTPS.

Sarebbe estremamente difficile per l’attaccante ottenere un certificato valido per un dominio che non controlla e l’utilizzo di un certificato non valido causerebbe il browser della vittima a visualizzare un messaggio di avviso appropriato. Di conseguenza, gli attacchi man-in-the-middle contro i servizi HTTPS sono difficili da realizzare e spesso non hanno molto successo. Tuttavia, ci sono molte opportunità realistiche per utilizzare il protocollo HTTP non crittografato per attaccare la maggior parte dei siti Web HTTPS.

HTTP Strict Transport Security (HSTS)

Le comunicazioni crittografate sono un requisito essenziale per le banche e altri siti Web finanziari, ma solo HTTPS non è sufficiente per difendere questi siti dagli attacchi man-in-the-middle. Sorprendentemente, molti siti Web bancari si nascondono tra il 95% dei server HTTPS che mancano di una semplice caratteristica che li rende ancora vulnerabili agli attacchi farmaceutici e man-in-the-medio. Questa funzionalità mancante è HTTP Strict Transport Security (HSTS) e solo 1 su 20 server sicuri ne usano attualmente, anche se è supportata da praticamente tutti i browser moderni.

Ogni sito web sicuro che lo fa non Attuare una politica HSTS può essere attaccata semplicemente dirottando una connessione HTTP che è destinata. Questo è un vettore di attacco sorprendentemente fattibile, in quanto vi sono molti modi in cui un utente può inavvertitamente finire per connettersi tramite HTTP anziché HTTPS.

Gli URL tipizzati manualmente si traducono spesso in una richiesta iniziale non sicura, poiché la maggior parte degli utenti non digita esplicitamente nella stringa del protocollo (http: // O https: //). Quando non viene fornito alcun protocollo, il browser verrà impostato su HTTP, a meno che non sia in vigore una politica HSTS appropriata.

Per migliorare l’accessibilità, la maggior parte dei siti Web sicuri eseguono anche un servizio HTTP per reindirizzare gli utenti al sito HTTPS corrispondente-ma questo li rende particolarmente inclini agli attacchi man-in-the-middle se non esiste una politica HSTS in vigore. Non solo molti utenti sarebbero abituati a visitare prima il sito HTTP, ma chiunque altro visiti il sito tramite un vecchio segnalibro o un risultato del motore di ricerca potrebbe inizialmente accedere al sito tramite un indirizzo HTTP non sicuro. Ogni volta che ciò accade, l’attaccante può dirottare la richiesta HTTP iniziale e impedire che il cliente venga reindirizzato al sito Web HTTPS sicuro.

Questo tipo di attacco può essere automatizzato con lo strumento SSLStrip, che dirotta trasparentemente il traffico HTTP su una rete e converte i collegamenti HTTPS e reindirizza in HTTP. Questo tipo di exploit è talvolta considerato un attacco di downgrade del protocollo, ma a rigor di termini, non lo è: piuttosto che declassamento il protocollo, impedisce semplicemente che il protocollo HTTP sia aggiornato a https.

Sito Web online bancario di Natwest all’indirizzo www.nwolb.Com manca di una politica HSTS e offre anche un servizio HTTP per reindirizzare i propri clienti al sito HTTPS. Questa configurazione è vulnerabile al tipo di attacco man-in-the-middle sopra descritto.

I siti vulnerabili possono essere attaccati su una scala enorme compromettendo i router domestici o i server DNS per puntare il nome host di destinazione su un server controllato dall’attaccante (un cosiddetto attacco “farmaceutico”). Alcuni attacchi su scala più piccoli possono essere eseguiti molto facilmente-ad esempio, se un utente malintenzionato crea un punto di accesso Wi-Fi canaglia per fornire l’accesso a Internet alle vittime vicine, può facilmente influenzare i risultati delle loro ricerche DNS.

Anche se un sito Web sicuro utilizza HTTPS esclusivamente (i.e. Senza alcun servizio HTTP), quindi sono ancora possibili attacchi man-in-the-middle. Ad esempio, se una vittima tipi manualmente www.Esempio Bank.com nella barra degli indirizzi del suo browser, senza prefissarlo con https: //—Il browser tenterà di stabilire una connessione HTTP non crittografata a http: // www.Esempio Bank.com, anche se il sito autentico non esegue un servizio HTTP. Se questo nome host è stato farmacologico o è altrimenti sottoposto a un attacco di uomo in medio.

In breve, non riuscire a implementare una politica HSTS su un sito Web sicuro significa che gli aggressori possono effettuare attacchi man-in-the-middle senza dover ottenere un certificato TLS valido. Molte vittime si innamorano di questi attacchi, in quanto possono essere eseguiti su una connessione HTTP non crittografata, evitando così uno qualsiasi dei avvisi rivelatrici del browser sui certificati non validi.

Implementazione di HSTS: un semplice liner

I banali attacchi man-in-the-middle sopra descritti possono essere contrastati implementando una politica HSTS appropriata. Un sito Web sicuro può farlo semplicemente impostando un singolo intestazione HTTP nelle sue risposte:

Sicurezza di trasporto rigoroso: max-età = 31536000;

Questa intestazione può essere impostata solo su una connessione HTTPS e istruisce i browser compatibili a soltanto Accedi al sito su HTTPS per l’anno successivo (31.536.000 secondi = 1 anno). Questo è il valore massimo più comune, usato da quasi la metà di tutti i server HTTPS. Dopo aver applicato questa politica HSTS, anche se un utente prefissa manualmente il nome host del sito con http: //, Il browser lo ignorerà e accetterà invece il sito su HTTPS.

La combinazione di HSTS e HTTPS fornisce quindi una buona difesa contro gli attacchi farmaceutici, poiché l’attaccante non sarà in grado di reindirizzare e intercettare il traffico HTTP in chiaro quando un cliente obbedisce alla politica HSTS, né sarà in grado di presentare un certificato TLS valido per il sito che sta impersonando.

L’attaccante non può nemmeno fare affidamento su una piccola proporzione che le sue vittime ignorano in modo insolito l’uso di un certificato non valido, poiché i browser devono considerare questa situazione come un duro fallimento quando una politica HSTS è in vigore. Il browser semplicemente non consentirà alla vittima di accedere al sito se trova un certificato non valido, né consentirà di aggiungere un’eccezione.

Quando Google Chrome incontra un certificato non valido per un sito che ha un’efficace politica HSTS, la vittima non è autorizzata a bypassare il messaggio di avviso del browser o aggiungere un’eccezione.

Per prevenire altri tipi di attacco, è anche saggio aggiungere la direttiva IncludesBomains per garantire che ogni possibile sottodominio di un sito sia protetto da HSTS. Questo mitiga l’iniezione dei cookie e gli attacchi di fissazione della sessione che potrebbero essere eseguiti impersonando un sito HTTP in un sottodominio inesistente come foo.www.esempio.com, e usarlo per impostare un cookie che verrebbe inviato al sito sicuro su https: // www.esempio.com. Questa direttiva può essere abilitata così:

Sicurezza di trasporto rigoroso: max-età = 31536000; IncludeubDomains

Tuttavia, è richiesto un po ‘di pensiero prima di adottare l’approccio della carte Blanche di includere tutti i sottodomini in una politica HSTS. Gli amministratori del sito Web devono garantire che ognuno dei suoi sottodomini supporti HTTPS per almeno la durata specificata dal parametro massimo-età, altrimenti gli utenti di questi sottodomini rischiano di essere bloccato.

L’impostazione di una politica HSTS proteggerà anche i visitatori per la prima volta che usano abitualmente barre di ricerca o motori di ricerca per raggiungere la loro destinazione. Ad esempio, la digitazione di “PayPal” nel motore di ricerca HTTPS di Google produrrà un collegamento a https: // www.Paypal.com, perché Google si collegherà sempre alla versione HTTPS di un sito Web se esiste una politica HSTS appropriata.

HSTS Preloading

HSTS è chiaramente una caratteristica di sicurezza importante, ma ci sono diverse circostanze in cui i suoi benefici non funzionano. Poiché le direttive HSTS vengono consegnate tramite un’intestazione HTTP (su una connessione HTTPS), HSTS può solo istruire un browser a utilizzare HTTPS Dopo La prima visita del browser su un sito Web sicuro.

Gli uomini-in-middle possono quindi ancora effettuare attacchi contro gli utenti che hanno:

- Mai prima visitare il sito.

- Recentemente ha reinstallato il loro sistema operativo.

- Recentemente reinstallato il loro browser.

- Passato a un nuovo browser.

- Passato a un nuovo dispositivo (E.G. cellulare).

- Cancellato la cache del loro browser.

- Non visitato il sito nell’ultimo anno (o per quanto tempo dura il periodo massimo)).

Queste vulnerabilità possono essere eliminate utilizzando HSTS Preloading, che garantisce che la politica HSTS del sito sia distribuita ai browser supportati Prima La prima visita del cliente.

Gli amministratori del sito Web possono utilizzare il modulo su https: // hstspreload.appspot.com/ per richiedere i domini da includere nell’elenco precarico HSTS gestito da Google. Ogni sito deve avere un certificato valido, reindirizzare tutto il traffico HTTP a HTTPS e servire tutti i sottodomi su HTTPS. L’intestazione HSTS servita da ciascun sito deve specificare un massimo di almeno 18 settimane (10.886.400 secondi) e includere il preload e include le direttive.

Possono essere necessari diversi mesi per la revisione e la propagazione dei domini alle ultime versioni stabili di Firefox, Safari, Internet Explorer, Edge e Chrome. Quando i domini vengono aggiunti all’elenco di precarico, tutti gli utenti di questi browser beneficeranno della sicurezza offerta da HSTS, anche se non hanno mai visitato i siti prima.

Conclusioni

HSTS è ampiamente supportato, ma non ampiamente implementato. Quasi tutti i browser moderni obbediscono alle politiche HSTS, tra cui Internet Explorer 11, Microsoft Edge, Firefox, Chrome, Safari e Opera – ma meno del 5% dei siti Web sicuri consentono questa importante funzionalità di sicurezza.

I siti Web sicuri che non utilizzano gli HST sono banali per attaccare se l’attaccante può dirottare il traffico web di una vittima, ma è ancora più facile sconfiggere tali attacchi implementando una politica HSTS. Questo pone la domanda sul perché così pochi siti Web stanno usando HSTS.

La Specifica HSTS (RFC 6797) è stata pubblicata nel 2012 e quindi difficilmente può essere considerata una nuova tecnologia. Tuttavia, molti amministratori di siti Web potrebbero ancora non essere a conoscenza della sua esistenza o non possono ancora sentirsi pronti a impegnarsi a gestire un sito Web solo HTTPS. Questi sono probabilmente i motivi più significativi per il suo basso assorbimento.

Alcuni amministratori di siti Web hanno persino disabilitato HSTS impostando esplicitamente un massimo di 0 secondi. Ciò ha l’effetto di disattivare eventuali politiche HSTS precedentemente stabilite, ma questo backpedaling può avere un effetto adeguato solo se ogni cliente rivisita il sito sicuro Dopo Il massimo è stato impostato su zero. Quando un sito implementa una politica HSTS, si impegna effettivamente a mantenere il suo servizio HTTPS fino a quando la più grande età massima che abbia mai specificato, altrimenti rischia di negare l’accesso a visitatori rari. Quasi il 4% di tutti i server HTTPS che utilizzano l’intestazione rigorosa per la sicurezza del trasporto attualmente impostato un massimo di zero, incluso Twitter T.Co-Shortener.

Il supporto del browser per HSTS può anche introdurre alcuni problemi di privacy. Avviando richieste a diversi nomi host distinti (alcuni dei quali consentono HSTS), una pagina web ostile può stabilire un “supercookie” per identificare in modo univoco il browser client durante le visite successive, anche se l’utente elimina i cookie convenzionali del browser. Il browser ricorderà quale modello di nomi ospitanti aveva abilitato HSTS, permettendo così al supercookie di persistere. Tuttavia, questa preoccupazione per la privacy influisce solo sui clienti e non serve da scusa per i siti Web per evitare di implementare le proprie politiche HSTS.

L’implementazione di una politica HSTS è molto semplice e non ci sono svantaggi pratici quando un sito opera già interamente su HTTPS. Ciò rende ancora più sorprendente vedere molte banche che non riescono a utilizzare gli HST, in particolare sulle loro piattaforme bancarie online. Ciò dimostra scarse pratiche di sicurezza in cui è importante, poiché è probabile che siano obiettivi primari degli attacchi farmaceutici.

Netcraft offre una gamma di servizi che possono essere utilizzati per rilevare e sconfiggere gli attacchi farmaceutici su larga scala e servizi di test di sicurezza che identificano le vulnerabilità man-in-the-middle nelle app Web e nelle app mobili. Contatta [email protected] per ulteriori informazioni.

HTTPS impedisce l’uomo nel mezzo?

Man in the Middle (MITM) è un famoso attacco online che mira a intercettare le connessioni tra i sistemi informatici. Di solito mira a rubare informazioni sensibili come le credenziali di accesso e i dettagli della carta di credito.

L’uomo nel mezzo è famoso nell’ambiente web per il targeting per le comunicazioni del sito Web. Gli aggressori si inseriscono tra server web e browser, quindi ascoltano segretamente le comunicazioni, rubano dati scambiati e possibilmente alterano i messaggi a loro favore.

Cos’è il certificato SSL e come SSL.

Si prega di abilitare JavaScript

HTTPS impedisce l’uomo negli attacchi di mezzo?

Il protocollo HTTPS è efficiente nel prevenire l’uomo negli attacchi di mezzo. Si basa su forti meccanismi di crittografia per proteggere le informazioni sensibili durante lo scambio tra siti Web e loro visitatori.

Rischio di uomo ai media attacchi

Nei sistemi Web, un attacco MITM inizia intercettando la connessione tra server Web (siti Web) e client (browser). Ciò accade sostanzialmente hackerando la rete tramite uno dei tanti dispositivi o sistemi che gestiscono la connessione, come router WiFi, reti ISP e server DNS.

Man mano che gli aggressori ottengono l’accesso alla rete, ascoltano e analizzano i dati trasmessi per rilevare e rubare informazioni sensibili. Possono anche modificare i messaggi scambiati, iniettare nuovi dannosi o reindirizzare la richiesta a una destinazione completamente diversa.

Tutto ciò ha luogo segretamente, quindi le feste comunicanti non’in realtà sanno che le loro comunicazioni vengono intercettate.

In che modo HTTPS impedisce l’uomo nel mezzo?

Il protocollo HTTPS è una versione estesa del protocollo HTTP semplice. Aggiunge un livello di sicurezza per proteggere i dati durante il transito.

HTTPS utilizza il protocollo crittografico TLS per crittografare le comunicazioni su una rete di computer. Questo meccanismo utilizza coppie di chiavi correlate (chiavi pubbliche e private) per crittografare/decrittografare le informazioni utilizzando un algoritmo di hashing molto forte.

Questa crittografia è fondamentale per prevenire gli attacchi MITM perché implementa tre misure di sicurezza chiave:

- HTTPS trasforma i dati di connessione in un formato crittografato, in modo che gli aggressori possano’t leggere le informazioni se riuscivano a riuscire a hackerare la rete.

- HTTPS garantisce che le informazioni non siano state modificate, poiché qualsiasi modifica sarà facilmente rilevata dal meccanismo di crittografia/decrittografia.

- HTTPS verifica che la comunicazione sia stabilita con il sito Web richiesto, in modo che la connessione possa’essere gestito da un falso destinatario.

Per fare ciò, HTTPS richiede l’emissione di un certificato TLS/SSL che detiene la chiave pubblica e viene utilizzata per crittografare le informazioni e verificare l’identità del sito Web visitato. Fortunatamente, questi certificati possono essere emessi gratuitamente da una serie di fornitori affidabili.

Certificati SSL vs. Attacchi man-in-the-middle

Un certificato SSL non è’T solo un lucchetto carino accanto a un URL del sito Web. È stato creato per garantire uno scambio di dati sicuro tra il visitatore e il sito Web proteggendo queste parti da eventuali intrusioni, come il cosiddetto “Attacchi man-in-the-middle”.

Cos’è un attacco uomo-in-the-middle?

UN Attacco man-in-the-middle (MITM) è un attacco informatico che si svolge quando un hacker (attaccante) si posiziona tra il client (browser) e il server (sito Web) e impersona uno di essi.

Significa che il server/client si collega effettivamente all’hacker, non alla seconda parte; il cliente “pensa” che ha stabilito una connessione crittografata con il server, eppure entrambi lo sono “parlando” con l’hacker che ha la possibilità di visualizzare, leggere e modificare i dati trasmessi.

Quello’s perché questo attacco informatico si chiama “Uomo nel mezzo”.

Come funzionano gli attacchi man-in-the-middle?

Ora stai leggendo questo articolo dal tuo telefono o laptop. Il tuo dispositivo invia i dati dal browser a medium’S server del sito Web.

Le informazioni vanno dal dispositivo al tuo provider Internet e raggiungono il server tramite un protocollo chiamato Http. Poiché questo protocollo non è sicuro, nessuna password, credenziali di accesso o informazioni sulla carta di credito inviate con esso vinto’essere crittografato e può essere letto da chiunque sia in grado di accedervi.

Durante un attacco MITM, l’hacker intercetta i dati inviati Rompendo la connessione Wi-Fi o il provider Internet’rete s. Una volta che ha rubato i dati, può facilmente leggere (dato che non è’T crittografato) e ordinarlo per trovare informazioni sensibili.

In che modo la crittografia affronta il problema degli attacchi man-in-the-middle?

Grazie al “Crittografia asimmetrica”, Conosciuto come il Crittografia a chiave pubblica, Le comunicazioni Web ed elettroniche sono protette dagli attacchi MITM.

Questo algoritmo crittografico utilizza il pubblico – coppia di chiavi private Per eseguire e garantire due funzioni essenziali:

- Autenticazione – Se un titolare della chiave privata invia un messaggio, la sua chiave pubblica viene utilizzata per verificare e autenticare il titolare

- Crittografia – Solo il titolare della chiave privata può decrittografare questo messaggio (precedentemente crittografato utilizzando la chiave pubblica)

Pertanto, un messaggio può essere crittografato da chiunque tramite una chiave pubblica, ma può essere decrittografato solo dal titolare tramite la sua chiave privata corrispondente.

In questo modo, un hacker ha vinto’essere in grado di decrittografare e leggere tutti i messaggi inviati tramite un protocollo crittografato perché la coppia chiave viene negoziata solo tra le due parti esistenti.

In che modo i certificati SSL ti aiutano a difenderti da questi attacchi?

Aggiornando il Protocollo HTTPS.

IL Infrastruttura a chiave pubblica viene attivato attraverso l’installazione di un Certificato SSL che contiene due elementi: il Protocollo SSL e il Certificato si.

IL Protocollo SSL Garantisce la migrazione verso HTTPS che protegge qualsiasi comunicazione web ed elettronica. La chiave privata è l’unica che può stabilire una connessione valida in associazione con un certificato corrispondente.

IL Certificato Autentica l’identità e l’affidabilità del proprietario in base all’infrastruttura dell’autorità del certificato (CA).

Una volta che un certificato SSL è stato installato sul server, vengono esclusi qualsiasi intervento di terze parti, come gli attacchi MITM. Anche se potrebbe avere la possibilità di intercettare i dati, l’hacker può’T decrittoni perché non lo fa’Tito la chiave privata. La chiave privata appartiene esclusivamente al server.

Per ingannare il cliente che è il “server”, L’hacker deve utilizzare il proprio certificato. Poiché i certificati SSL sono generalmente emessi da CAS rispettabili, l’hacker non può creare alcun certificato SSL di fiducia per far sembrare che possieda. Se cerca di costringerlo e fornire la propria chiave privata, la CA’La firma S contenuta nel certificato verrà distrutta e il browser identificherà il certificato come “Non valido”.

L’hacker sarà costretto a ottenere un certificato falso che non è validato da una CA affidabile. Ancora una volta, questo certificato sarà sicuramente identificato e contrassegnato come “Non sicuro” da qualsiasi browser moderno.

In questo modo, un certificato SSL elimina il verificarsi di un attacco MITM.

Pensieri finali

Questi prodotti di sicurezza web sono stati progettati specificamente per proteggere siti Web e clienti da questo tipo di attacchi informatici.

Se ti è piaciuto leggere questo pezzo, applaudire o condividere questo articolo. Scopri di più su �� Ssl on SSL Dragon’B Blog o ottenere il tuo gratis “Da http a https” ebook.