HTTPS impedisce lo sniff del pacchetto?

Come proteggere la tua rete domestica da pacchetti sniffer

È la seconda parte che è importante, e apparentemente rotta, qui: sei seduto al tuo browser e sorprendi che il tuo browser si stia connettendo al proxy mentre ti aspettavi che si connettesse a Facebook. Tecnicamente, il proxy non sta annusando il traffico HTTPS, lo sta trasferendo.

Riepilogo

– Le richieste HTTPS e SSL possono essere annusate da proxy SSL come Charles.

– Charles installa il suo certificato nel browser, consentendo di intercettare le connessioni SSL.

– L’utente deve fidarsi del proxy di intercettazione per farlo funzionare.

– SSL garantisce la riservatezza, l’integrità e la verifica della connessione.

– Il certificato presentato dal proxy deve essere attendibile dal browser.

Punti chiave

1. I proxy SSL come Charles possono intercettare il traffico HTTPS. Charles installa il suo certificato nel browser, consentendogli di intercettare e inoltrare le connessioni SSL. Tuttavia, l’utente deve fidarsi del proxy affinché funzioni.

2. La crittografia SSL garantisce la riservatezza e l’integrità della connessione. HTTPS e SSL sono progettati per crittografare le richieste e le risposte tra il client e il server. Lo scopo è impedire l’accesso non autorizzato a informazioni sensibili.

3. La verifica SSL si basa sui certificati. Il server presenta un certificato che verifica la sua identità. Il browser verifica se il certificato è attendibile, tramite un’autorità di certificazione attendibile (CA) o accettazione manuale da parte dell’utente.

4. La fiducia nel proxy compromette la sicurezza di SSL. Quando l’utente installa il certificato del proxy o bypassa gli avvisi SSL, essenzialmente dicono al browser di fidarsi del proxy. Ciò consente al proxy di intercettare e trasmettere il traffico HTTPS.

5. Proteggere dal annusare richiede cautela e consapevolezza. Gli utenti dovrebbero solo fidarsi dei proxy che hanno installato esplicitamente ed essere cauti quando si aggirano gli avvisi SSL. È essenziale controllare regolarmente l’elenco delle CA di fiducia ed essere a conoscenza dei potenziali rischi per la sicurezza.

6. Ulteriori letture consigliate per ulteriori informazioni:

- Quando è sicuro fare clic su un messaggio di avviso SSL?

- Una connessione SSL consolidata significa che una linea è davvero sicura?

- SSL con get and post

- Come faccio a controllare di avere una connessione SSL diretta a un sito Web?

- HTTPS impedisce gli attacchi man-in-the-middle da parte di un server proxy?

- Come è possibile che le persone che osservano una connessione HTTPS stabiliscono non sappiano come decrittarla?

- In che modo gli utenti finali possono rilevare tentativi dannosi di spoofing SSL quando la rete ha già un proxy SSL autorizzato?

Domande e risposte

1. Le richieste HTTPS possono essere annusate?

Sì, i proxy SSL come Charles possono intercettare e annusare le richieste HTTPS se l’utente si fida del proxy e installa il suo certificato.

2. Qual è lo scopo di HTTPS e SSL?

HTTPS e SSL vengono utilizzati per crittografare le richieste e le risposte tra il client e il server, garantendo la riservatezza e l’integrità.

3. Come funziona un proxy SSL come Charles?

Un proxy SSL, come Charles, installa il suo certificato nel browser, consentendo di intercettare e inoltrare le connessioni SSL.

4. Cosa succede quando il browser si collega a un proxy anziché al sito Web previsto?

Il browser si collega al proxy perché l’utente ha installato il certificato del proxy o bypassato gli avvisi SSL, fidandosi del proxy.

5. Qual è il ruolo dei certificati nella verifica SSL?

I certificati verificano l’identità del server. Il browser controlla se il certificato è attendibile, tramite una CA di fiducia o accettazione manuale da parte dell’utente.

6. Come possono gli utenti proteggere la propria rete domestica da pacchetti sniffer?

L’uso di una VPN per crittografare i dati è un modo per impedire a sniffer di pacchetti di intercettare informazioni sensibili.

7. Quali sono alcune VPN consigliate per prevenire lo sniff del pacchetto?

Nordvpn è una scelta popolare per la sua ampia rete di server e prezzi a prezzi accessibili.

8. I pacchetti sniffer possono essere utilizzati per tracciare le attività online?

Sì, gli sniffer di pacchetti possono essere utilizzati da utenti dannosi per tracciare e acquisire dati trasmessi su una rete.

9. In che modo la crittografia dei dati con una VPN protegge dal sniff del pacchetto?

Una VPN crittografa i dati tra il dispositivo dell’utente e il server VPN, rendendo difficile per i pacchetti sniffer intercettare e comprendere le informazioni.

10. Quali altre misure possono essere prese per migliorare la sicurezza della rete domestica?

Altre misure includono l’aggiornamento regolarmente dell’aggiornamento del router, dell’utilizzo di password forti, dell’abilitazione della crittografia della rete ed essere cauti con collegamenti e download sospetti.

Come proteggere la tua rete domestica da pacchetti sniffer

È la seconda parte che è importante, e apparentemente rotta, qui: sei seduto al tuo browser e sorprendi che il tuo browser si stia connettendo al proxy mentre ti aspettavi che si connettesse a Facebook. Tecnicamente, il proxy non sta annusando il traffico HTTPS, lo sta trasferendo.

Perché è possibile annusare una richiesta HTTPS / SSL?

Sono nuovo nel regno delle richieste e della sicurezza HTTP e tutte quelle cose buone, ma da quello che ho letto, se vuoi crittografare le tue richieste e le tue risposte, usa HTTPS e SSL e sarai bravo. Qualcuno in una domanda precedente ha pubblicato un link a questa app http: // www.CharlesProxy.com/ che mostra che è effettivamente possibile annusare le richieste HTTPS e vedere la richiesta e la risposta in un testo normale. L’ho provato con Facebook.com login, e sono stato davvero in grado di vedere il mio nome utente e la mia password in semplice testo. Era pure facile. Cosa sta succedendo? Ho pensato che fosse il punto centrale di HTTPS – per crittografare le richieste e le risposte?

103 7 7 badge in bronzo

Chiesto 1 settembre 2012 alle 12:58

611 1 1 badge d’oro 6 6 badge d’argento 3 3 badge in bronzo

Proxy SSL come Charles funziona solo perché il browser sta collaborando con il proxy. Quando hai installato Charles, Charles installa il suo certificato nel browser, che gli consente di intercettare la connessione SSL. Un utente malintenzionato dovrebbe trasformare l’uso per installare il suo certificato, e questo non può essere fatto a conoscenza dell’utente. In altre parole, dal momento che stai dicendo al tuo browser di fidarsi del proxy intercetta, quindi fa esattamente quello che gli dici di fare. Questo non è “rompere” SSL, ma piuttosto per design.

25 febbraio 2015 alle 11:00

Intendi “ingannare l’utente”, non “camion l’uso”, sì, menzogne?

27 giugno 2015 alle 21:51

2 risposte 2

Questo è spiegato nella loro pagina sul proxy SSL, forse non con abbastanza spiegazioni.

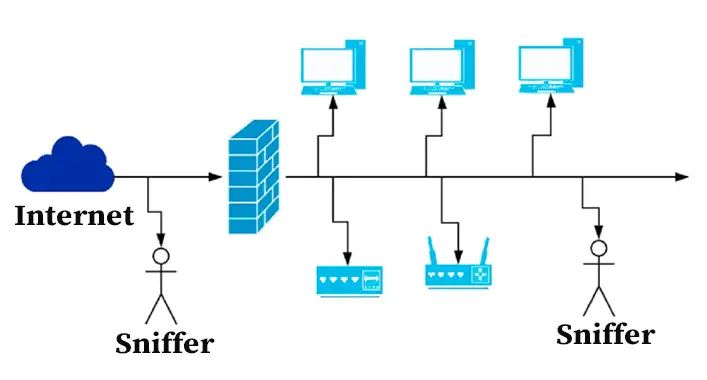

Un proxy è, per definizione, un uomo-in-the-middle: il client si collega al proxy e il proxy si collega al server.

SSL fa due cose:

- Garantisce la riservatezza e l’integrità della connessione stabilita.

- Esegue una verifica di chi ti stai connettendo.

È la seconda parte che è importante, e apparentemente rotta, qui: sei seduto al tuo browser e sorprendi che il tuo browser si stia connettendo al proxy mentre ti aspettavi che si connettesse a Facebook. Tecnicamente, il proxy non sta annusando il traffico HTTPS, lo sta trasferendo.

Il tuo browser sa che è connesso a Facebook perché il sito ha un certificato che dice “Sono davvero www.Facebook.com ”. La crittografia a chiave pubblica, per mezzo che non entrerò qui, assicura che solo il titolare della chiave privata possa avviare una connessione valida con questo certificato. Questa è solo metà della battaglia: hai solo l’affermazione del server che è davvero www.Facebook.com e non randomhijacker.com . Quello che fa il browser è inoltre verificare che il certificato sia stato convalidato da un’autorità di certificazione. Il tuo browser o sistema operativo viene fornito con un elenco di autorità di certificazione di cui si fida. Ancora una volta, la crittografia a chiave pubblica assicura che solo la CA possa emettere certificati che il browser accetterà.

Quando ti connetti al proxy, il browser riceve un certificato che dice “Sono davvero www.Facebook.com ”. Ma questo certificato non è firmato da una CA di cui il browser si fida per impostazione predefinita. COSÌ:

- O hai ricevuto un avvertimento su una connessione HTTPS non sicura, che è stata cliccata per vedere il concent su https: // www.Facebook.com/;

- Oppure hai aggiunto la CA che ha firmato il certificato del proxy (“Certificato CA di Charles”) al tuo elenco di CAS di cui il tuo browser si fida.

Ad ogni modo, hai detto al tuo browser di fidarsi del proxy. Così lo fa. Una connessione SSL non è sicura se si inizia a fidarsi di estranei casuali.

Lettura consigliata per ulteriori informazioni:

- Quando è sicuro fare clic su un messaggio di avviso SSL?

- Una connessione SSL consolidata significa che una linea è davvero sicura

- SSL con get and post

- Come faccio a controllare di avere una connessione SSL diretta a un sito Web?

- HTTPS impedisce l’uomo negli attacchi centrali da parte del server proxy?

- Come è possibile che le persone che osservano una connessione HTTPS stabiliscono non sappiano come decrittarla?

- In che modo gli utenti finali possono rilevare tentativi dannosi di spoofing SSL quando la rete ha già un proxy SSL autorizzato?

Come proteggere la tua rete domestica da pacchetti sniffer

Preoccupato per qualcuno che ti monitora online con uno sniffer di pacchetti? Assistente’t Fret, abbiamo soluzioni per tenerti al sicuro! Scopri come prevenire il fiuto di pacchetti da parte di utenti dannosi online che stanno cercando di rubare i tuoi dati privati.

Veloce panoramica

Se tu’Stai cercando di proteggere la tua rete da pacchetti sniffer, puoi utilizzare una VPN per crittografare i tuoi dati!

Le migliori VPN per evitare sniff di pacchetti

$ 2.99 al mese

Accedi a oltre 5000 server in tutto il mondo

I migliori flashrouter per lo streaming

E se tu’Cerca il modo più semplice per impostare la tua VPN su tutti i tuoi dispositivi, un flashrouter creerà una rete Wi-Fi abilitata per VPN che protegge tutto ciò che connetti!.

ASUS RT-AX68U Merlin FlashRouter-Ottimo per case di grandi dimensioni / Perfetto per 10-15 dispositivi / mantengono + build sulla maggior parte delle caratteristiche standard del router ASUS premium / Blazing-Fast Wi-Fi 6 (Wireless-Ax) velocità elevate VPN Opzioni di implementazione + Opzioni di implementazione PREZZO DI VENDITA: $ 329.99 $ 374.99 | ACQUISTA ORA

Cosa sono i pacchetti?

Quando si utilizza Internet, sia che si tratti di inviare e -mail, accedere ai conti bancari o addirittura digitare un URL, i dati inviati vengono spezzati in pezzi. Questi pezzi, o pacchetti, vengono inviati dal tuo computer all’estremità ricevente, che potrebbe essere un altro computer o un server.

Questi pacchetti devono viaggiare attraverso Internet verso la loro destinazione, il che potrebbe lasciare i pacchetti vulnerabili agli sniffer dei pacchetti.

Cos’è un pacchetto sniffer?

Un pacchetto sniffer, noto anche come analizzatore di pacchetti o protocollo, intercetta e registra il traffico tra due computer su una rete. Uno sniffer di pacchetti può essere acquistato e utilizzato come hardware fisico indipendente o utilizzato come software su un computer.

Il software utilizza il dispositivo’S Scheda di rete per monitorare il traffico di rete. Uno sniffer pacchetto popolare e open source è Wireshark, che in genere viene utilizzato dai ricercatori della sicurezza come programma di test di penetrazione. Tuttavia, i pacchetti sniffer possono anche essere utilizzati da persone che desiderano rubare le tue informazioni.

Proteggi la tua rete da pacchetti sniffer con una VPN!

$ 6.67 al mese

Oltre 3000 server VPN in 90+ paesi

Come funziona un pacchetto sniffer?

Sulle reti cablate, uno sniffer di pacchetti può accedere a tutto o una parte del traffico trasmessa in base alla configurazione degli switch di rete. Tuttavia, su reti wireless, uno sniffer di pacchetti è in grado di scansionare un solo canale alla volta. Un dispositivo host richiederebbe più interfacce di rete wireless per uno sniffer di pacchetti per poter scansionare più canali.

Chi usa i fili di pacchetti?

Lo scopo originale di uno sniffer di pacchetti era per usi amministrativi, come i test di penetrazione e il monitoraggio del traffico su una rete. Gli amministratori di rete utilizzano ancora sniffer di pacchetti su reti aziendali per eseguire la diagnostica e risolvere i problemi.

Sfortunatamente, gli hacker ora usano anche gli sniffer di pacchetti per rubare informazioni e dati. Qualsiasi traffico inviato su una rete non crittografata è più suscettibile di essere visto e rubato. Inoltre, i pacchetti sniffer possono anche essere utilizzati con altri strumenti e programmi per intercettare e manipolare i pacchetti. A loro volta, questi pacchetti manipolati possono essere utilizzati per fornire malware e contenuti dannosi.

Le reti wireless pubbliche sono particolarmente suscettibili agli attacchi di annusamento dei pacchetti, in quanto di solito non sono protetti e possono essere accessibili da chiunque.

Proteggi l’intera rete su una VPN per evitare che lo sniffi con un flashrouter!

NetGear R6400 DD-WRT FlashRouter-ottimo per piccole case / Perfetto per 2-6 dispositivi / DD-WRT aggiornati / Works con tutti ISP e VPN supportati PREZZO DI VENDITA: $ 229.99 $ 259.99 | ACQUISTA ORA

Proteggerti da pacchetti sniffer

Oltre a astenersi dall’uso di reti pubbliche, la crittografia è la soluzione migliore per proteggerti da potenziali sniffer di pacchetti. Utilizzando HTTPS, quando la navigazione del Web impedirà agli sniffer dei pacchetti di vedere il traffico sui siti Web che stai visitando. Puoi essere sicuro di utilizzare HTTPS controllando l’URL nel browser per l’icona di blocco.

Un altro modo efficace per proteggerti dagli sniffer di pacchetti è quello di tunnel la tua connessione attraverso una rete privata virtuale (VPN). Una VPN crittografa il traffico inviato tra il computer e la destinazione. Ciò include informazioni che’s utilizzato su siti Web, servizi e applicazioni. Uno sniffer di pacchetti vedrebbe solo che i dati crittografati vengono inviati al tuo fornitore di servizi VPN e non sarebbe in grado di sapere quali informazioni i dati effettivamente contenevano!

Le migliori VPN da nascondere da pacchetti sniffer

Alcuni dei nostri clienti’ I fornitori VPN preferiti includono:

$ 2.99

AL MESE

- Accedi a oltre 5000 server in tutto il mondo

- Nessuna politica dei registri

$ 6.67

AL MESE

- Oltre 3000 server VPN in 90+ paesi

- Assistenza clienti a 5 stelle

$ 1.99

AL MESE

- Server in 140+ paesi

- Port Forwarding, DDOS Protection e IP dedicato disponibili come componenti aggiuntivi

Come evitare che annusano il pacchetto usando un router

L’integrazione di una VPN su tutta la rete domestica è un buon primo passo nella difesa della tua rete domestica’S Dati di traffico da pacchetti sniffer. I nostri router sono dotati di firmware open source personalizzato che consente di implementare una rete Wi-Fi abilitata per VPN in tutta la casa o l’attività. Inoltre, i nostri router offrono funzionalità all’avanguardia che aiutano a tenere fuori gli aggressori dannosi e aiutano a proteggere i tuoi dati. Impedire a pacchetti sniffer di rubare le tue informazioni oggi!

ASUS RT-AX68U Merlin Flashrouter

$ 329.99

$ 374.99

- Ottimo per le grandi case

- Perfetto per 10-15 dispositivi

Cosa sta annusando il pacchetto? Significato, metodi, esempi e migliori pratiche di prevenzione per il 2022

In un attacco di annusamento del pacchetto, gli hacker acquisiscono pacchetti di rete per intercettare o rubare dati che possono essere non crittografati.

Scrittore tecnico di Chiradeep Basumallick

Ultimo aggiornamento: 10 maggio 2022

Un attacco che annusa pacchetto (o semplicemente un attacco annusato) è una minaccia creata dalla rete. Un’entità dannosa cattura i pacchetti di rete che intendono intercettare o rubare il traffico di dati che potrebbe essere stato lasciato non crittografato. Questo articolo spiega come funziona il pacchetto di sniffing, i suoi tipi, esempi tipici e le migliori pratiche per affrontare questo.

Sommario

- Cos’è un attacco di annusare il pacchetto?

- Metodi usati per gli attacchi di fitta

- Esempi di attacchi che annusano pacchetto

- Pacchetto annusare le migliori pratiche di prevenzione degli attacchi per 2022

Cos’è un attacco di annusare il pacchetto?

Un attacco che annusa pacchetto (o semplicemente un attacco di fiuto) è una minaccia creata dalla rete in cui un’entità dannosa cattura i pacchetti di rete che intendono intercettare o rubare il traffico di dati che potrebbero essere stati lasciati non crittografati.

Gli attacchi di fiuto sono furti di dati perpetrati acquisendo il traffico di rete con sniffer di pacchetti, il che può accedere illegalmente e leggere i dati non crittografati. I pacchetti di dati vengono raccolti quando passano attraverso una rete di computer. I dispositivi di sniffing o i media utilizzati per eseguire questo attacco annusato e raccogliere pacchetti di dati di rete sono noti come sniffer di pacchetti.

In generale, uno sniffer di pacchetti si riferisce a hardware o software che tiene traccia del traffico di rete catturando i pacchetti. È anche noto come analizzatore di pacchetti, analizzatore del protocollo o analizzatore di rete. Sniffer analizzano i flussi di pacchetti di dati che passano tra i computer su una rete e tra sistemi in rete e Internet. Questi pacchetti sono progettati per macchine specifiche, ma utilizzando un pacchetto sniffer in “Modalità promiscua,” Professionisti IT, utenti finali o intrusi malevoli possono ispezionare qualsiasi pacchetto, indipendentemente dalla destinazione.

Gli sniffer possono essere configurati in due modi. Il primo è “non filtrato,” che catturerà tutti i pacchetti possibili e li salverà su un disco rigido locale per l’ispezione successiva. La prossima opzione è “filtrato,” Ciò significa che gli analizzatori raccoglieranno solo pacchetti contenenti componenti di dati particolari. Gli amministratori di sistema usano frequentemente sniffing per risolvere i problemi o indagare sulla rete. Tuttavia, gli hacker possono trarre vantaggio da questa tecnologia per entrare in una rete, il che porta a un attacco di annusamento del pacchetto.

Come funziona il pacchetto annusato?

Una scheda di interfaccia di rete (NIC) è un componente hardware che contiene un circuito in ogni rete di computer. Per impostazione predefinita, le NIC ignorano il traffico non indirizzato. Gli attacchi di fiuto richiedono che le NIC siano impostate su una modalità promiscua, il che consente ai NIC di ricevere tutto il traffico di rete. Gli sniffer possono ascoltare tutto il traffico che passa attraverso le NICS decodificando le informazioni codificate nei pacchetti di dati. Gli attacchi di fiuto sono resi più accessibili da pacchetti di dati debolmente crittografati.

L’atto di annusare può essere classificato in due tipi: attivo e passivo.

- Snello attivo: È la tecnica di inserimento di protocolli di risoluzione degli indirizzi (ARP) in una rete per sovraccaricare la tabella della memoria dell’indirizzo contenuto interruttore (CAM). Di conseguenza, il traffico legittimo viene reindirizzato ad altre porte, permettendo all’attaccante di annusare il traffico dall’interruttore. Le metodologie di sniffing attive vengono utilizzate per gli attacchi di spoofing, gli attacchi DHCP di protocollo di configurazione host dinamica (DNS).

- Snello passivo: È costituito esclusivamente dall’ascolto e in genere viene utilizzato nelle reti collegate da hub. Il traffico è visibile a tutti gli host in questa forma di rete. Monitorare discretamente un’azienda’Stema S, gli hacker impiegheranno spesso uno dei due approcci alla sniff passiva.

- Nel caso di organizzazioni che utilizzano hub per collegare diversi dispositivi su una singola rete, gli hacker possono utilizzare uno sniffer per passivamente “spiare” su tutto il traffico che scorre attraverso il sistema. Questo tipo di annusamento passivo è incredibilmente difficile da rilevare.

- Il monitoraggio passivo, tuttavia, non fornisce accesso a tutto il traffico di rete quando è coinvolta una rete più estesa, sfruttando diversi computer e switch di rete collegati al traffico diretto esclusivamente ai dispositivi specifici. Sia per obiettivi legittimi o illegittimi, in questo caso sarebbe inutile snello.

Metodi usati per gli attacchi di fitta

Quando si eseguono un attacco di annusamento passivo, gli attori delle minacce possono impiegare vari metodi:

1. Sniff password

La password sniffing è un tipo di attacco informatico che include il monitoraggio di una vittima’S connessione a un database remoto a cui stanno tentando di accedere. Ciò è comune sulle reti Wi-Fi pubbliche, dove è relativamente facile curiosare su comunicazioni non crittografate o deboli. Come suggerisce il nome, il suo scopo è quello di ottenere la vittima’S password. La password sniffing è un attacco cyberack Man-in-the-Middle (MITM) in cui un hacker viola la connessione e quindi ruba l’utente’S password.

2. Dirottamento della sessione TCP

Il dirottamento della sessione, noto anche come Transmission Control Protocol (TCP) di dirottamento della sessione, subentra a una sessione utente web raccogliendo segretamente l’ID sessione e mascherando come utente autorizzato. Una volta che l’attaccante ha guadagnato l’utente’S Sessione ID, può mascherarsi da quell’utente e fare tutto ciò che l’utente è autorizzato a fare sulla rete.

La sessione sniffing è una delle tecniche più fondamentali utilizzate nel dirottamento della sessione a strato di applicazione. L’attaccante cattura le informazioni di rete contenenti l’ID sessione tra un sito Web e un client che utilizza uno sniffer, come Wireshark o un proxy come Owasp Zed. Una volta che l’attaccante ha questo valore, può sfruttarlo per ottenere un accesso illegale.

3. Avvelenamento DNS

L’avvelenamento DNS, a volte indicato come avvelenamento da cache DNS o spoofing DNS, è un attacco informatico ingannevole in cui gli hacker reindirizzano il traffico Internet a siti Web di phishing o server Web falsi. L’avvelenamento DNS è una minaccia sia per gli individui che per le società. Uno dei problemi più significativi dell’avvelenamento DNS (più specificamente, l’avvelenamento da cache DNS) è che una volta che un dispositivo è stato colpito, affrontare il problema potrebbe essere difficile poiché il dispositivo sarebbe inadempiente al sito illegittimo.

Inoltre, l’avvelenamento DNS può essere difficile da rilevare per i consumatori, in particolare quando gli hacker stabiliscono un sito Web falso che sembra essere autentico. Quindi, in molte circostanze, è improbabile che i visitatori si rendano conto che il sito Web è una bufala e procedi ad entrare in informazioni sensibili, inconsapevoli di mettere a rischio se stessi e/o le loro aziende.

4. Attacchi di annusare la carta JavaScript

In un attacco javascript annusando, l’attaccante inietta linee di codice (i.e., uno script) su un sito Web, che successivamente raccoglie le informazioni personali inserite dagli utenti in moduli online: generalmente, moduli di pagamento del negozio online. Numeri di carta di credito, nomi, indirizzi, password e numeri di telefono sono i dati utente più comunemente mirati.

Il sollevamento di schiuma è una sorta di attacco simile a javascript annusare perché si basa troppo su JavaScript dannoso – tuttavia, è meno focalizzato. Gli attacchi di sollevamento di schiuma mirano a qualsiasi tipo di informazione in qualsiasi forma online, mentre gli attacchi di annusare JavaScript sono progettati specificamente per i sistemi di pagamento online.

5. Sniffing del protocollo di risoluzione dell’indirizzo (ARP)

ARP è un protocollo apolido che converte gli indirizzi IP agli indirizzi MAC (Machal Media Access Control). Viene utilizzato per convertire gli indirizzi tra diverse reti. Per scoprire gli indirizzi MAC di altri computer sulla rete, tutti i dispositivi in rete che necessitano di comunicazione trasmetteranno query ARP.

Avvelenamento di ARP (noto anche come “Spoofing ARP,” “Routing per veleno ARP,” E “Avvelenamento da cache ARP”) si riferisce alla tecnica di consegna di falsi messaggi ARP in una rete locale (LAN) . Questi attacchi sono progettati per reindirizzare il traffico lontano dalla destinazione prevista e verso un aggressore. L’attaccante’S Mac l’indirizzo è collegato al target’S Indirizzo IP, che funziona solo contro reti abilitate per ARP.

6. Attacco DHCP

Una tecnica di sniffing attiva che gli aggressori usano per acquisire e manipolare i dati sensibili è chiamato attacco DHCP. DHCP è un protocollo client/server che alloca un indirizzo IP a una macchina. Il server DHCP fornisce dati di configurazione come il gateway predefinito e la maschera della sottorete insieme all’indirizzo IP. Quando si avvia un dispositivo client DHCP, avvia il traffico di trasmissione, che può essere intercettato e manipolato utilizzando un attacco di sniffing del pacchetto.

Esempi di attacchi che annusano pacchetto

Diamo un’occhiata a cinque esempi di come gli hacker possono effettuare un attacco annusando il pacchetto:

1. Biopass Rat e Cobalt Strike

Nel 2021, i ricercatori della sicurezza informatica hanno rilevato un’operazione distruttiva che ha preso di mira le organizzazioni di gioco di gioco in Cina usando un attacco di buca per irrigazione. Potrebbe distribuire beacon di cobalt strike o un backdoor a base di Python noto come ratto di biopo, che in precedenza era rimasto inosservato. Ciò ha fatto uso della funzione di streaming live fornita da Open Broadcaster Software (OBS) Studio per afferrare le sue vittime’ Visualizza feed.

L’attacco di Biopass e Cobalt Strike è iniziato con una tecnica di ingegneria sociale volta a ingannare gli utenti del sito Web nell’installazione di un caricatore per software obsoleto. Mentre l’installatore scarica l’applicazione effettiva, crea anche attività programmate per infettare la macchina con malware per ratti biopass .

2. Pacchetto-sniffing come tecnica per hacking di reti Wi-Fi

I protocolli di crittografia WPA/WPA2 compromettenti sono stati richiesti dal tempo. Ha comportato l’attesa che un utente legittimo accedesse alla rete sicura e si posizionava fisicamente per utilizzare uno strumento esagerato per intercettare le informazioni inviate tra il server client e il router Wi-Fi durante il processo di Handshake a quattro vie utilizzati per l’autorizzazione. Quando un utente si collega a un punto di accesso utilizzando un router WPA/WPA2, questa handshake conferma l’identificatore della chiave master a coppie (PMKID).

Un nuovo approccio a sniffing del pacchetto, d’altra parte, consente a un aggressore di recuperare istantaneamente il PMKID dal router. Ciò si verifica senza la necessità di attendere che un utente acceda o che l’utente possa ottenere la visibilità nella stretta di mano a quattro vie da completare. Questa nuova tecnica di cracking funziona solo su router WPA e WPA2 che utilizzano 802.Protocolli 11i/P/Q/R e hanno funzionalità di roaming basate su PMKID. Kismet e Commview sono esempi di sniffer di pacchetti che gli attori minacciano possono usare per tali attacchi.

3. L’attacco per la storia

In un documento del 2018 intitolato “ Storia del browser Re: visitato ,” I ricercatori hanno dimostrato due difetti senza patch che i proprietari di siti Web possono utilizzare per tenere traccia di milioni di visitatori. Le vulnerabilità consentono ai siti Web di costruire un elenco di domini precedentemente visitati anche dopo che gli utenti hanno cancellato la loro cronologia di navigazione e taggano i visitatori con un cookie di monitoraggio che sopravviverà anche dopo che gli utenti hanno eliminato tutti i cookie standard. Ironia della sorte, le tattiche hanno sfruttato le funzioni di sicurezza recentemente implementate in Google Chrome e Mozilla Firefox. Mentre questi attacchi erano limitati a questi due browser, alla fine potrebbero farsi strada verso altri browser mainstream.

4. Password annusando il Cyberack

Nel 2017, Fireeye, una società di consulenza per la sicurezza, ha scoperto una campagna informatica con sede a phishing da parte di APT28 hacker russi che mirano agli ospiti dell’hotel in Europa e in Medio Oriente. L’attacco prevede l’utilizzo di un documento infetto, sniffing Wi-Fi e EternalBlue Exploit: una vulnerabilità del computer sviluppata dalla National Security Agency degli Stati Uniti che si riferisce a una varietà di vulnerabilità del software Microsoft.

Questo exploit è stato utilizzato anche nell’attacco ransomware di WannaCry nello stesso anno. Quando un utente apre il documento infetto, viene lanciata una macro, rilasciando codice che si infiltra l’hotel’rete s. Usa quindi EternalBlue per attraversare le reti, impersonando siti visitati dalla vittima per catturare nomi utente e password.

5. Heartland Payment Systems Sicurezza violazione

Un altro notevole attacco di sniffing si è verificato nel 2009, quando Heartland Payment Systems ha sperimentato una violazione della sicurezza, consentendo a Sniffer l’accesso ai dati del titolare delle carte di credito. La società di elaborazione dei pagamenti online è stata multata di $ 12.6 milioni per non aver protetto i clienti dall’attacco annusato adeguatamente.

Pacchetto annusare le migliori pratiche di prevenzione degli attacchi per 2022

Sfortunatamente, gli attacchi di annusamento dei pacchetti sono relativamente comuni poiché gli hacker possono utilizzare analizzatori di pacchetti di rete ampiamente disponibili per progettare questi attacchi. Tuttavia, ci sono alcune precauzioni che potresti prendere nel 2022 per proteggere da questo tipo di minaccia:

1. Evita di utilizzare reti non garantite

Poiché una rete non garantita manca di protezione da firewall e software antivirus, le informazioni trasportate attraverso la rete sono non crittografate e facili da accedere. Gli attacchi di fiuto possono essere lanciati quando gli utenti espongono i propri dispositivi a reti Wi-Fi non garantite. Gli aggressori utilizzano tali reti insicure per installare sniffer di pacchetti, che intercettano e leggono tutti i dati trasferiti su quella rete. Inoltre, un aggressore può monitorare il traffico di rete costruendo un falso “gratuito” Rete Wi-Fi pubblica.

2. Sfrutta una VPN per crittografare la tua comunicazione

La crittografia migliora la sicurezza rendendo più difficile per gli hacker decrittografare i dati dei pacchetti. Crittografia di tutte le comunicazioni in arrivo e in uscita prima di condividerla tramite una rete privata virtuale (il vicepresidente è un approccio efficiente per prevenire i tentativi di sniffer. Una VPN è un tipo di tecnologia che crittografa tutto il traffico di rete. Chiunque spia o annusano le persone non sarebbe in grado di vedere i siti Web visitati o le informazioni che trasmettono e ricevono.

3. Monitorare regolarmente e scansionare le reti aziendali

Gli amministratori di rete dovrebbero proteggere le proprie reti scansionandole e monitorandole utilizzando il monitoraggio della larghezza di banda o il controllo dei dispositivi per ottimizzare l’ambiente di rete e rilevare gli attacchi di sniffing. Possono sfruttare gli strumenti di mappatura della rete, gli strumenti di rilevamento delle anomalie del comportamento della rete, gli strumenti di analisi del traffico e altri aiuti.

Accanto al monitoraggio della rete, si dovrebbe anche utilizzare un potente firewall . Per ottimizzare la sicurezza dei dispositivi e della rete, IT’è meglio avere un firewall in esecuzione in ogni momento. È stato dimostrato l’installazione di un firewall per impedire grandi attacchi informatici in quanto in genere impediscono i tentativi di annusare rivolti al sistema informatico di accedere alla rete o ai file.

4. Adottare un’applicazione di rilevamento sniffer

Un’applicazione di rilevamento sniffer è costruita appositamente per rilevare e prevenire un attacco di fiuto prima che possa causare danni. Alcune delle app popolari che si possono esplorare includono:

- Anti-Sniff: Anti Sniff è un programma di L0PHT Heavy Industries. Può monitorare una rete e rilevare se un PC è o meno in modalità promiscua.

- Fallino: Scopre schede di rete promiscue sulla rete sfruttando una debolezza nel protocollo ARP implementato sui PC Linux.

- Arp orologio: ArpWatch monitora gli abbinamenti Ethernet/IP Indirizzo. Questo è importante se gli utenti sospettano che stiano ottenendo ARP.

- Snort: Snort è un fantastico sistema di rilevamento delle intrusioni e si può usare la sua versione ARP-Spoof per rilevare gli eventi di spoofing ARP.

5. Prima di navigare online, cerca protocolli HTTPS sicuri

I siti Web crittografati iniziano “Https” (che sta per il protocollo di trasferimento ipertestuale sicuro), indicando che l’attività dell’utente su tali siti Web è sicura. Siti Web che iniziano “Http”,Potere’t offrire lo stesso livello di protezione. IL “S” In “Https” sta per sicuro e indica che questo’s che utilizza una connessione SSL (Secure Sockets Layer). Ciò garantisce che i dati vengano crittografati prima di essere inviati a un server. Pertanto, è meglio sfogliare i siti Web che iniziano “Https” Per evitare il fiuto di pacchetti.

6. Rafforza le tue difese a livello di endpoint

Laptop, PC e dispositivi mobili sono collegati a reti aziendali e questi endpoint potrebbero consentire le minacce alla sicurezza come i fili di pacchetti di penetrare. Tali approcci richiedono l’uso del software di sicurezza endpoint . Inoltre, un forte programma antivirus può impedire al malware di infiltrarsi in una macchina rilevando tutto ciò che dovrebbe’essere su uno’S computer, come uno sniffer. A parte questo, può anche aiutare l’utente a rimuoverlo.

Le suite di sicurezza Internet sono un’altra soluzione che fornisce una protezione antivirus principale ai dispositivi. Inoltre, le migliori suite includono strumenti e funzionalità extra che non sono disponibili in strumenti essenziali, come una VPN integrata, responsabile delle password, dischi di salvataggio, cassa di file sicuri per i tuoi dati critici e un browser sicuro per l’online banking e lo shopping.

7. Implementa un sistema di rilevamento delle intrusioni

Un sistema di rilevamento delle intrusioni (IDS) è un software che valuta il traffico di rete per tutte le attività impreviste, con un meccanismo di avviso per potenziali intrusi. È un programma software che analizza una rete o un sistema per attività dannose o violazioni delle politiche. Qualsiasi attività o violazione potenzialmente dannosa di solito viene segnalata a un amministratore o centralizzata tramite un sistema di informazioni sulla sicurezza e gestione degli eventi (SIEM). IDS scansiona la rete per lo spoofing ARP e cattura i pacchetti su reti che utilizzano indirizzi ARP falsi.

Asporto

In un mondo in cui stiamo diventando sempre più affidanti dalla tecnologia in rete per svolgere attività personali e professionali, annusare rappresenta un grave pericolo. Consente agli hacker di ottenere l’accesso al traffico di dati che attraversa una rete – e con così tante informazioni riservate condivise su Internet, è fondamentale proteggere dagli attacchi di annusare i pacchetti. I sofisticati sniffer possono persino entrare nei dispositivi Internet of Things (IoT), che possono compromettere le imprese grandi e connesse.

La migliore difesa contro gli sniffing dei pacchetti è il monitoraggio regolarmente del panorama della rete, tenendo d’occhio comportamenti o anomalie insolite. L’intelligenza artificiale avanzata può rilevare anche il minimo cambiamento nel comportamento della rete, che gli amministratori IT possono immediatamente affrontare.

Maggiori informazioni sulla sicurezza

- 10 strumenti DLP per la prevenzione delle perdite dei dati (DLP) per il 2021

- Top 10 strumenti di sicurezza informatica open source per le aziende nel 2022

- Top 11 scanner e ridotti di malware in 202 1

- Strumenti di rilevamento e risposta endpoint

- 10 migliori gestori di password per 2021

Come prevenire l’attacco a filo di pacchetto | Motivi e processo di prevenzione

Con il passare dei giorni, il mondo dell’informazione e della tecnologia si sta espandendo. Il sistema di sicurezza e l’applicazione di dispositivi tecnologici diventano anche più intelligenti per giorno. Con questo, gli hacker diventano anche più intelligenti, stanno scoprendo nuove tecniche difficili per hackerare un sistema, un dispositivo o un server. Il pacchetto annusato è una delle ultime tecniche difficili che potrebbero essere una minaccia costante per qualsiasi dispositivo, server e sistema. Sebbene l’annusamento dei pacchetti possa essere utilizzato sia per scopi buoni che quelli cattivi, i criminali informatici lo usano solo per scopi dannosi.

Cosa sta annusando il pacchetto?

Disabilita Microsoft Windows Defender .

Si prega di abilitare JavaScript

Il pacchetto sniffing è un processo attraverso il quale il traffico online viene ispezionato utilizzando uno sniffer (un analizzatore di pacchetti). Gli sniffer possono essere in forma di software e hardware. L’annusamento del pacchetto è un modo per monitorare i pacchetti di dati. Attraverso l’annusamento dei pacchetti, il sistema di rete viene monitorato e viene utilizzato per trovare il minimo guasto di un sistema. Per una connessione di rete sana e protetta, lo sniff di pacchetti è essenziale.

Come funziona il pacchetto annusato?

Tutti i nostri dati sono stati divisi in pacchetti più piccoli mentre viaggiano attraverso i sistemi di rete. Questi pacchetti contengono molti dati sul mittente che include indirizzi IP, tipo di richiesta, processo e altri contenuti che vengono consegnati alle destinazioni previste. Ciò consente alla parte del ricevitore di identificarli e assemblarli per.

Criminali e intrusi possono tenere e ispezionare i pacchetti di dati durante il loro viaggio verso destinazioni previste. Utilizzando il software sniffing, i criminali e gli intrusi convertono i pacchetti di dati in un formato leggibile. In questo modo è quasi simile alle intercettazioni, in cui un microchip in ascolto viene piantato sul telefono o di contatto con il dispositivo da stalker o agenti per ascoltare le conversazioni all’unanimità. Il processo di piantagione di chip viene eseguito in sniff di pacchetti installando software e ispezionando i dati prima di convertire i pacchetti di dati in un formato leggibile. Dopo il processo di conversione, è facile analizzare il pezzo per pezzo.

Categorizzazione del pacchetto annusato

Sulla base di filtrazioni, gli attacchi di annusamento dei pacchetti sono divisi in due tipi, sniffing di pacchetti filtrati e non filtrati. La raccolta o l’acquisizione di determinati pacchetti di dati per l’ispezione si chiama sniffing filtrato. Il pacchetto filtrato viene applicato quando gli analizzatori sono alla ricerca di dati specifici, vengono ispezionate solo le parti contenute del pacchetto di dati. In termini di sniffing dei pacchetti non filtrati, vengono analizzati tutti i pacchetti di dati. Il contenimento dei dati non lo fa’Anche la questione su pacchetto non filtrate sniffing.

L’ennesco al pacchetto filtrato viene applicato in gran parte dagli esperti di sicurezza e dati, siti social e utenti commerciali, quando il pacchetto non filtrato non viene applicato in gran parte. A volte, server e siti Web vendono dati collettivi a terzi senza il permesso del proprietario.

A cosa serve il pacchetto di pacchetti?

Come detto prima, l’annusamento del pacchetto potrebbe essere usato sia per scopi buoni che quelli cattivi. I criminali informatici e gli hacker lo usano per scopi cattivi, mentre gli esperti di sicurezza, i tecnici di rete o gli amministratori usano il pacchetto annusare per buoni scopi.

I criminali informatici e gli hacker praticano principalmente il pacchetto annusando per completare alcuni processi dannosi, che includono;

– Snatching o rubare informazioni e dati sensibili e personali, come le credenziali di accesso, la cronologia di navigazione, le informazioni sulla carta di debito/credito.

– spiare un’azienda o una persona per aver strappato informazioni riservate che non sono autorizzate a condividere con terzi.

– Utilizzando annusando pacchetti, un criminale informatico o un hacker potrebbe iniettare codici o virus dannosi in un server, un sistema o un dispositivo.

– Attraverso il filo di pacchetti, i criminali informatici e gli hacker potrebbero avere un accesso illegale a una rete, un sistema, un server o un dispositivo per causare danni.

– Usando annusando i pacchetti, i criminali informatici potrebbero condurre il dirottamento del TCP, che potrebbe essere utilizzato per l’intercettazione dei pacchetti tra l’indirizzo IP e la fonte.

Oltre all’uso illegale e non etico descritto sopra descritto, lo sniffing dei pacchetti viene utilizzato anche per buoni scopi. I tecnici della rete, gli amministratori ed esperti di sicurezza informatica usano annusando pacchetti per svolgere compiti positivi, che includono;

– L’amministratore di rete utilizza un pacchetto annusando pesantemente per controllare la salute e la sicurezza di un sistema di rete. Monitorando la risposta di rete, gli esperti di sicurezza e l’amministratore di rete verificano lo stato di crittografia della connessione HTTPS.

– Attraverso il filo di pacchetti, gli esperti informatici esaminano i traffici di password di testo semplice, nomi utente e altri dati leggibili per applicare la crittografia su di essi.

– L’annusamento dei pacchetti è un ottimo strumento per la risoluzione dei problemi o la diagnosi di problemi di rete e l’utilizzo dell’applicazione, che è necessario per mantenere il sistema di rete sano e sicuro.

– Per rilevare i problemi di rete e risolvere il pacchetto, annusare è uno degli strumenti più essenziali per gli esperti di sicurezza.

– L’annusamento del pacchetto viene utilizzato per risolvere le errate configurazioni di un sistema di rete, nonché per garantire il percorso di rete più perfetto per le richieste DNS.

– Gli inserzionisti applicano questo metodo per raggiungere gli utenti mirati. L’annusamento del pacchetto viene utilizzato dall’inserzionista per monitorare gli interessi degli utenti mirati.

– L’annusamento dei pacchetti potrebbe essere utilizzato per sorvegliare i dipendenti di un’azienda e le aziende rivali di stalking.

Pertanto, è necessario annusare i pacchetti per scopi di sicurezza della rete come la risoluzione dei problemi, garantendo il percorso di rete più efficiente per elaborare la richiesta DNS. Sebbene l’annusamento del pacchetto sia utilizzato sia per scopi buoni che quelli cattivi, il lato negativo è evitabile.

Quali sono gli strumenti di sniffing?

Gli strumenti di sniffing sono il software/ applicazione/ programma/ hardware utilizzato per eseguire sniff di pacchetti. Senza uno strumento di sniffing del pacchetto, è quasi impossibile monitorare i pacchetti di dati di un sistema di rete o di un server. Uno strumento di sniffing ha tutte le funzionalità per monitorare efficacemente i pacchetti di dati. Ecco alcuni strumenti annusati che sono in gran parte utilizzati;

1. Wireshark

Lo strumento di sniffing pacchetti più utilizzato viene utilizzato dagli sniffer di pacchetti di tutto il mondo. Offre numerose funzionalità progettate per assistere e monitorare il processo di sniffing del pacchetto. Il Wireshark è per lo più popolare per le sue caratteristiche.

2. Tcpdump

Il TCPDump è un analizzatore di pacchetti basato sulla linea di comando che fornisce la possibilità di intercettare e osservare gli indirizzi TCP/IP e altri pacchetti durante la trasmissione dei pacchetti sul sistema di rete o sul server. È in gran parte utilizzato dagli esperti di rete e di sicurezza per identificare il guasto di un sistema di rete per risolverli.

3. NetWitness NextGen

Insieme alle altre funzionalità, NetWitness NextGen include uno strumento di sniffing basato su hardware progettato per ispezionare e monitorare tutto il traffico di un sistema di rete. Questo è in gran parte usato dalle forze dell’ordine di tutto il mondo.

4. dsniff

È una combinazione di strumenti annusati progettati per eseguire sniff di pacchetti attraverso i diversi protocolli. A volte, viene utilizzato per strappare informazioni personali.

L’ennesco al pacchetto diventa facile ed efficiente con questi strumenti di sniff pacchetto. Questi strumenti aiutano gli esperti di sicurezza a monitorare il traffico e analizzare il flusso di dati su un sistema di rete o server.

Cosa sono gli attacchi che annusano i pacchetti?

Come detto prima, i dati passano attraverso un sistema di rete come pacchetti di dati. Con l’aiuto di strumenti specializzati, criminali informatici e intrusi illegali monitorano e intercettano i pacchetti di dati per facilitare se stessi. I pacchetti di dati trasportano informazioni del mittente (utente) al ricevitore. L’attacco di fiuto indica le estrazioni illegali di dati non crittografati attraverso l’acquisizione del traffico di rete. Gli attacchi annusati vengono eseguiti per approcci dannosi da hacker o criminali informatici.

C’è un uso sia legale che illegale di annusare i pacchetti. Quando si usa un fiuto di pacchetti per scopi illegali (E.G. hacking, perdite di dati, rubare, iniettare codici dannosi) si chiama attacchi di annusamento del pacchetto. Può causare danni in vari modi. L’uso illegale e legale del filo di pacchetto è descritto prima.

Come rilevare uno sniffer?

Il rilevamento dello sniffer dipende dal livello di sofisticazione dell’attacco di fiuto. Lo sniffer può non essere rilevato e nascondersi a lungo su un sistema di rete e server. Esistono alcuni software disponibili sul mercato in grado di catturare l’intruso illegale su un sistema di rete o server. È anche possibile che gli sniffer bypassino il sistema di sicurezza creando un senso di falsa sicurezza. Uno sniffer può utilizzare qualsiasi cosa per intercettare il sistema di rete, un livello di installazione/ DNS del software hardware e altri nodi di rete potrebbero essere utilizzati per snello. È piuttosto difficile rilevare uno sniffer su una rete pratica, a causa della sua complessità. Poiché il rilevamento è un business piuttosto difficile, alcuni metodi potrebbero aiutare a rendere le informazioni annusarie, che sarebbero inutili per l’attaccante.

Ogni rete è divisa in alcuni livelli e ogni livello ha un compito dedicato da completare. L’attività dedicata aggiunge il livello successivo a quello precedente. Gli aggressori annusati possono lavorare su vari strati, il che dipende dal motivo dell’attacco. Nonostante l’importanza del livello di rete (3 ° livello) e del livello dell’applicazione (7 °), lo sniffer può intercettare o catturare l’unità di dati del protocollo (PDU) da qualsiasi livello. Tra tutti i protocolli, alcuni sono praticamente vulnerabili agli attacchi annusati. Sebbene sia disponibile anche la versione protetta di questi protocolli, alcuni sistemi di rete e server utilizza ancora la versione non garantita di questi protocolli di rete. Quindi, il rischio di perdite di informazioni rimane considerevole. Ecco i protocolli di rete che sono vulnerabili agli attacchi annusati;

1. Http

Il protocollo HTTP o Hypertext Transfer viene utilizzato nel livello del protocollo dell’applicazione dell’OSI (Open Systems Interconnection). Trasmette le informazioni in formato di testo semplice, che è perfetto per un sito Web statico che non richiede alcun input da parte dell’utente. Ma sul sito Web non statico, questo potrebbe essere un grosso problema, chiunque può impostare un proxy MITM e intercettare il flusso di dati per causare danni. Questo è il punto in cui l’interazione dell’utente deve essere protetta, che può essere garantita utilizzando la versione protetta di HTTP. Conosciuta come HTTPS, la versione protetta di HTTP crittografa il traffico dei dati ogni volta che lascia il protocollo di livello dell’applicazione (7 ° livello)

2. POP

Il protocollo dell’ufficio postale, noto anche come POP, è in gran parte utilizzato dai client di posta elettronica per scaricare posta dai server di posta elettronica. Sebbene possa meccanizzare il testo semplice per la comunicazione, è praticamente vulnerabile agli attacchi annusati. Pop ha nuove versioni protette denominate Pop 2 e Pop 3 che sono più sicure della versione originale di Pop.

3. Snmp

Abbreviato come semplice protocollo di gestione della rete, SNMP viene utilizzato per stabilire una connessione tra i dispositivi di rete e di rete. Per eseguire l’autenticazione del client, utilizza diversi messaggi per la comunicazione tra le stringhe della comunità. È stato modificato come snmpv2 e snmpv3. SNMPV3 è la versione più sicura di esso.

4. Telnet

Telnet è un protocollo client-server che consente e garantisce la struttura di comunicazione tramite il terminale virtuale. Il problema principale di Telnet è che non crittografa il flusso di dati per impostazione predefinita e per questo motivo, chiunque può accedere allo switch o hub che stabilisce la connessione tra il server e il client. Al giorno d’oggi, SSH viene utilizzato in sostituzione della Telnet non garantita.

5. Ftp

Protocollo di trasferimento file o FTP viene utilizzato per trasferire file tra il server e il client. Per autenticare, utilizza un nome utente e una password. Qualsiasi intruso o criminale informatico può facilmente intercettare il flusso di dati e accedere a tutti i file del server. Può essere sostituito da una versione più protetta che si chiama SFTP (SSH File Transfer Protocol) o protetta utilizzando SSL/TSL.

Come prevenire l’attacco annusato?

La prevenzione arriva dopo il rilevamento. Come abbiamo detto, il rilevamento dipende dal livello di raffinatezza del pacchetto. Tuttavia, se non sei in grado di rilevare l’attacco di fiuto, Don’Ti preoccupi, puoi ancora batterlo con alcuni metodi. Questi metodi sotto descritti potrebbero aiutarti a battere gli attacchi di fiuto;

1. Servizio VPN

Per battere gli attacchi annusati, è necessaria la crittografia dei dati. La crittografia dei dati offre la protezione più perfetta contro gli attacchi di fiuto. Per crittografare i tuoi dati, è necessario il servizio VPN (Virtual Private Network). Il servizio VPN crittografa i tuoi dati e li passa attraverso un sistema di canali di rete protetto e crittografato tramite Internet. Questo processo rende difficile per chiunque decrittografare i dati intercettati.

2. Evitare la connessione Wi-Fi pubblica

Durante l’utilizzo della connessione Wi-Fi pubblica per navigare in Internet, chiunque può annusare le tue informazioni per facilitare se stessi con i tuoi dati. Quindi, è meglio evitare le connessioni Wi-Fi pubbliche. Nel caso in cui è possibile utilizzare un servizio VPN durante l’utilizzo di una connessione Wi-Fi pubblica.

3. Utilizzando un protocollo protetto

Utilizzare sempre un protocollo di rete protetto per evitare sniff di pacchetti. Qui, si consiglia di utilizzare un servizio VPN come conferma della sicurezza. Alcune estensioni o componenti aggiuntivi potrebbero aiutarti ad aumentare la sicurezza del protocollo Internet.

4. Aggiorna il software di sicurezza

Uno strumento antivirus fornisce una protezione 24 ore su 24 contro malware, virus, trojan, vermi, spyware e altre minacce alla sicurezza. Per eliminare il virus iniettato sul sistema da parte degli sniffer, è necessario utilizzare uno strumento antivirus.

5. Navigazione sicura

Per evitare gli attacchi di annusare i pacchetti, è necessario evitare tutti i siti Web non crittografati. La navigazione di siti Web non crittografati aumenta i rischi degli attacchi di fiuto di pacchetti. Ricorda sempre di evitare posta spam, pop-up insoliti e non scaricare mai alcun contenuto da un sito non riproposto.

6. Monitoraggio e scansione della rete

Per proteggere la rete commerciale o il sistema di server dagli attacchi di annusamento dei pacchetti, è sempre meglio assumere amministratori di rete professionisti e professionisti IT. Monitoranno e scansionano il sistema di rete e server. Tericherà il tuo sistema lontano dagli attacchi di fiuto di pacchetti e altre minacce informatiche.

Domande frequenti (FAQ)

Cos’è un attacco Wi-Fi?

I criminali informatici e gli hacker possono creare wi-fi falsi per intercettare e facilitare se stessi con i dati dell’utente. Gli attacchi Wi-Fi sono una sorta di attacco dannoso che viene eseguito contro reti wireless ingannando la sicurezza Wi-Fi per rubare le informazioni dell’utente (E.G. Ddos, intercettazione).

Il pacchetto annusa etico o non etico?

Il pacchetto annusato ha usi sia etici che non etici. Dipende dal scopo del pacchetto annusato. Quando viene eseguito per uso etico (E.G. Diagnosi di rete, sorveglianza, pubblicità) è etico e quando viene eseguito per uso non etico (E.G. hacking, perdite di dati, iniettando codici dannosi) non è etico.

Può annusare essere utilizzato per hacking complessi?

Sì, l’ennesco del pacchetto potrebbe essere usato per hacking complesso. Inoltre, tramite sniff di pacchetti, puoi reprimere i sistemi di rete e server. Un attacco che annusa pacchetto alla rete o al sistema server potrebbe essere un avvertimento per essere influenzato da un hacking complesso.

Conseguenze

Ora, sai già abbastanza sugli sniffing dei pacchetti e sulla sua utilità, protezione e processo di rilevamento. Alcuni passaggi di sicurezza possono aiutarti a evitare l’attacco a sniff del pacchetto. Sfoglia sempre in sicurezza per evitare problemi informatici. Quello’è tutto per oggi, ci vediamo di nuovo.