ICLOUD CRIPT DATA?

Apple Scraps End-to-End Critty of iCloud Backups

Riepilogo:

1. Apple ha annunciato che sta espandendo le sue protezioni di crittografia end-to-end in iCloud, inclusi i backup iCloud.

2. Questa mossa arriva quando le minacce ai dati degli utenti diventano più sofisticate e complesse.

3. Apple mira a offrire una protezione avanzata dei dati per gli utenti iCloud, con la funzionalità che debutta oggi per gli utenti beta e lanciando a livello globale all’inizio del 2023.

4. Oltre alla crittografia end-to-end, Apple supporterà presto l’uso delle chiavi hardware per l’autenticazione a due fattori di ID Apple.

5. Apple sta inoltre introducendo la verifica della chiave di contatto iMessage per migliorare la sicurezza della comunicazione utente.

6. La decisione di espandere le protezioni di crittografia segue un aumento delle violazioni dei dati in tutto il mondo.

7. Attualmente, i backup iCloud non sono crittografati end-to-end, consentendo ad Apple di accedere e condividere i dati se necessario.

8. Apple prevede di continuare a supportare i backup locali per iOS e macOS mentre offre una crittografia end-to-end estesa per iCloud.

9. La protezione dei dati avanzata per la funzionalità iCloud è facoltativa e richiede la configurazione di contatti o tasti di recupero.

10. Questa modifica può influire leggermente all’uso senza soluzione di continuità di iCloud ma fornisce agli utenti una maggiore sicurezza.

Domande e risposte:

1. Perché Apple ha annunciato le protezioni di crittografia end-to-end ampliate per iCloud?

Apple ha annunciato una crittografia end-to-end ampliata per affrontare minacce sempre più sofisticate ai dati degli utenti archiviati nel cloud, come si vede nel numero crescente di violazioni dei dati in tutto il mondo.

2. Quando sarà disponibile la protezione dei dati avanzata per iCloud per tutti gli utenti degli Stati Uniti?

La funzione è attualmente disponibile per gli utenti iscritti al programma software beta di Apple e verrà lanciato a tutti gli utenti degli Stati Uniti entro la fine di quest’anno. Inizierà quindi a lanciare a livello globale all’inizio del 2023.

3. Quale funzionalità di sicurezza aggiuntiva sarà il supporto Apple per l’autenticazione a due fattori di ID Apple?

A partire dall’inizio del prossimo anno, Apple supporterà l’uso delle chiavi hardware per l’autenticazione a due fattori di ID Apple, migliorando la sicurezza generale degli account utente.

4. Qual è lo scopo della verifica della chiave di contatto iMessage?

La verifica della chiave di contatto iMessage è una caratteristica che verrà introdotta da Apple per consentire agli utenti di confermare l’autenticità dei loro partner di comunicazione e ricevere avvertimenti se l’infrastruttura iMessage è compromessa da un’entità esterna.

5. Apple ha mai sperimentato una violazione dei dati dell’utente archiviati nei server iCloud?

Secondo un rappresentante Apple, non ci sono state situazioni note in cui i dati iCloud di un utente sono stati rubati a causa di una violazione dei server di iCloud. Tuttavia, l’infrastruttura di Apple è costantemente sotto attacco, simile ad altre grandi aziende cloud.

6. Perché non erano backup iCloud precedentemente crittografato?

Apple non aveva implementato la crittografia end-to-end per i backup di iCloud, consentendo alla società di accedere e condividere i dati se necessario, ad esempio nelle forze dell’ordine. Questa è stata un’omissione notevole rispetto alla crittografia end-to-end implementata in altre aree dell’ecosistema Apple.

7. Quali alternative hanno dovuto proteggere i propri dati prima della crittografia end-to-end ampliata per i backup iCloud?

Gli utenti che volevano evitare potenziali vulnerabilità nei backup iCloud si basavano sulle opzioni di backup locale di Apple per iOS e macOS, che erano già crittografate end-to-end. Utilizzando backup locali, gli utenti potrebbero garantire il controllo diretto sui propri dati.

8. La crittografia end-to-end estesa proteggerà i dati degli utenti anche se Apple sperimenta una violazione?

Sì, la crittografia end-to-end ampliata proteggerebbe i dati degli utenti archiviati in iCloud, anche in caso di violazione. Tuttavia, Apple afferma che non è a conoscenza di casi in cui i dati iCloud di un utente sono stati rubati a causa di una violazione dei server.

9. Qual è lo scopo della funzione di protezione dei dati avanzata per iCloud?

La funzione avanzata di protezione dei dati offre agli utenti l’opzione per abilitare la crittografia end-to-end per i loro dati iCloud. Richiede la configurazione di contatti di recupero o chiavi per garantire l’accesso ai dati in caso di dispositivi smarriti.

10. Sta abilitando la funzione avanzata di protezione dei dati simile al backup dei dati su dischi rigidi esterni?

Abilitare la funzione avanzata di protezione dei dati per iCloud introduce un’esperienza leggermente meno fluida, in quanto richiede agli utenti di impostare contatti o chiavi di recupero. Concettualmente, è simile al backup dei dati su un disco rigido esterno, in cui l’accesso ai dati è limitato senza i metodi di recupero necessari.

11. In che modo l’approccio di Apple alla crittografia dei dati differisce da Google?

La decisione di Apple di espandere la crittografia end-to-end per i backup iCloud contrasta con la strategia di Google. Google ha crittografato i backup Android per diversi anni, garantendo che i dati utente archiviati su dispositivi Android e backup cloud associati siano protetti.

12. Quale tipo di dati sarà protetto dalla crittografia end-to-end ampliata in iCloud?

La crittografia end-to-end ampliata in iCloud proteggerà le informazioni sensibili come foto, note e backup iCloud, oltre alla crittografia esistente per password, dati delle carte di credito e dati sanitari.

13. Quali sono le conseguenze della decisione di Apple di eliminare la crittografia end-to-end dei backup iCloud?

La decisione probabilmente causerà turbolenze e avrà diverse conseguenze, sollevando potenzialmente preoccupazioni sulla privacy e sulla sicurezza dei dati per gli utenti iCloud.

14. In che modo i backup iCloud crittografati end-to-end sono paragonati ai backup non crittografati?

I backup iCloud crittografati end-to-end forniscono una maggiore sicurezza, soprattutto nel caso di una violazione. I backup non crittografati potrebbero essere accessibili da Apple o altre entità, mentre i backup crittografati assicurano che solo i partecipanti utente e autorizzati possano accedere ai dati.

15. Apple continuerà a supportare i backup locali per iOS e macOS?

Sì, Apple prevede di continuare a supportare i backup locali per iOS e macOS, insieme alla crittografia end-to-end estesa per iCloud. È prevista l’opzione per gli utenti di scegliere tra backup locali e backup cloud.

Apple Scraps End-to-End Critty of iCloud Backups

Secondo quanto riferito, Apple ha lasciato cadere il piano per la crittografia di backup dopo che l’FBI si è lamentato. Mela’la decisione s causerà senza dubbio il tumulto e avrà una serie di conseguenze. In questo articolo, voglio parlare delle ragioni tecniche per crittografare o non crittografare il backup del cloud e confrontare Apple’App Approccio con le strategie di crittografia dei dati utilizzate da Google, che ha crittografato i backup Android per diversi anni.

Apple espande la crittografia end-to-end in backup iCloud

La società supporterà presto anche l’uso delle chiavi di autenticazione fisica con Apple ID e aggiungerà la verifica del contatto per iMessage nel 2023.

Salva la storia

Salva la storia

Apple ha annunciato oggi che sta lanciando protezioni di crittografia end-to-end ampliate nel suo servizio iCloud. La società offre già la funzionalità di sicurezza vitale per alcuni dati nella sua piattaforma cloud, inclusi password, carta di credito e altri dati di pagamento e dati sanitari, ma offrirà un’opzione per estendere la protezione ad altre informazioni sensibili tra cui foto, note e, soprattutto, i backup ICLoud. La funzionalità, nota come Protezione dei dati avanzate per iCloud, oggi debutta per gli utenti iscritti a Apple’programma software beta. Sarà disponibile per tutti gli utenti degli Stati Uniti entro la fine dell’anno e inizierà a lanciare a livello globale all’inizio del 2023.

La mossa arriva come parte di una più ampia serie di annunci relativi alla sicurezza della società. A partire dall’inizio del prossimo anno, Apple supporterà l’uso delle chiavi hardware per l’autenticazione a due fattori ID Apple. E più avanti nel corso dell’anno, la società implementerà anche una funzionalità chiamata Verifica della chiave di contatto IMessage che consentirà agli utenti di confermare che stanno comunicando con la persona che intendono e li avverteranno se un’entità ha compromesso l’infrastruttura di iMessage.

Apple ha detto oggi che arrivano le nuove versioni “Man mano che le minacce ai dati degli utenti diventano sempre più sofisticate e complesse.” Ce n’erano 1.8 miliardi di dispositivi Apple in uso attivo in tutto il mondo a partire da una chiamata a gennaio. Un rappresentante di Apple ha detto a Wired che le minacce ai dati archiviati nel cloud sono visibilmente in aumento in tutto il settore e che in generale è chiaro che i dati archiviati nel cloud sono a maggior rischio di compromesso rispetto ai dati archiviati a livello locale. Uno studio commissionato da Apple ha scoperto che 1.1 miliardo di record sono stati esposti in violazioni dei dati in tutto il mondo nel 2021. All’inizio di quest’anno, Apple ha annunciato una funzione per iOS e macOS noto come modalità Lockdown, che fornisce protezioni per la sicurezza più intense per gli utenti che affrontano attacchi digitali aggressivi e mirati. Il passo era una partenza per Apple, che in precedenza aveva adottato l’approccio secondo cui le sue protezioni di sicurezza dovrebbero essere abbastanza forti da difendere tutti gli utenti senza componenti aggiuntivi speciali.

Backup iCloud crittografati end-to-end-con eccezioni

Quando si tratta di crittografia end-to-end, Apple è stata presto per distribuire la protezione con il lancio di iMessage nel 2011. Nel frattempo, i giganti tecnologici come Meta e Google stanno ancora lavorando per retrofit di alcune delle loro piattaforme di messaggistica popolari per supportare la funzionalità. La crittografia end-to-end blocca i tuoi dati in modo che solo tu e tutti gli altri proprietari (come altri partecipanti in una chat di gruppo) possano accedervi indipendentemente da dove viene archiviato. La protezione non è’T in uso ovunque attraverso l’ecosistema di Apple, tuttavia, e un’omissione particolarmente evidente è stata i backup iCloud. Dal momento che questi backup non’T crittografato end-to-end, Apple potrebbe accedere ai dati, essenzialmente una copia completa di tutto sul dispositivo e condividerli con altre entità, come le forze dell’ordine.

Apple ha aggiunto soluzioni specifiche, come una nota come messaggi in iCloud, per proteggere i dati crittografati end-to-end, ma è stato facile per gli utenti commettere errori o fraintendersi le opzioni e finire per esporre i dati che non hanno fatto’T intendo in backup iCloud. Gli utenti che volevano evitare queste potenziali insidie hanno fatto affidamento su Apple’S Opzioni di backup locale per anni. La società ha detto a Wired che ha intenzione di continuare a supportare i backup locali per iOS e macOS e crede saldamente nel concetto, ma spera che la crittografia end-to-end ampliata in iCloud rassicuri gli utenti che stavano aspettando di fare la mossa.

La crittografia end-to-end espansa proteggerebbe un utente’S Dati anche se Apple stessa è stata violata. Un rappresentante di Apple ha detto a Wired che l’azienda non è a conoscenza di alcuna situazione in cui un utente’I dati iCloud sono mai stati rubati a causa di una violazione di iCloud’S server. Ha aggiunto, tuttavia, che Apple’L’infrastruttura S è costantemente sotto attacco, come nel caso di tutte le principali aziende cloud.

Protezione dei dati avanzati per iCloud è una funzionalità opzionale che gli utenti possono scegliere di abilitare. Quando lo accendi, la funzione ti guiderà attraverso un processo per impostare un tasto di contatto o di recupero di recupero in modo da poter accedere ai dati iCloud se si perdono i dispositivi su cui sono archiviati le chiavi. La modifica potrebbe rendere l’utilizzo di iCloud leggermente meno fluidi in alcuni scenari, ma è simile concettualmente al processo familiare di eseguire il backup del dispositivo su un disco rigido esterno. Se perdi o si rompe il disco rigido o dimentica la password con cui lo hai protetto, puoi’t Accedere ai backup che ci sono su di esso.

Apple Scraps End-to-End Critty of iCloud Backups

Secondo quanto riferito, Apple ha lasciato cadere il piano per la crittografia di backup dopo che l’FBI si è lamentato. Mela’la decisione s causerà senza dubbio il tumulto e avrà una serie di conseguenze. In questo articolo, voglio parlare delle ragioni tecniche per crittografare o non crittografare il backup del cloud e confrontare Apple’App Approccio con le strategie di crittografia dei dati utilizzate da Google, che ha crittografato i backup Android per diversi anni.

crittografia iCloud

Apple crittografa tutto ciò che è stato archiviato in iCloud fino all’ultimo bit. Tutte le informazioni che l’utente o il loro negozio di iPhone in iCloud sono crittografate in modo sicuro in transito e in memoria. Su un livello fisico, i dati vengono tagliati in più piccoli blocchi. I blocchi sono distribuiti (in modo casuale o ridondante) su vari server che appartengono a aziende come Amazon, Microsoft, AT&T o controllate dal governo cinese se l’utente risiede nella Cina continentale. Nessuna di queste società (né il governo cinese) ha accesso ai dati effettivi poiché sono completamente crittografati. Le chiavi di crittografia sono archiviate su Apple’S propri server in cupertino. Senza queste chiavi di crittografia, nessuno può decrittografare nulla.

Il fatto è che le chiavi di crittografia sono facilmente accessibili se si ha accesso all’utente’S Apple ID Account (come nel conoscere l’accesso e la password ed essere in grado di passare l’autenticazione a due fattori). Se una terza parte ottiene il controllo sull’utente’S Apple ID/Account iCloud, possono scaricare e decrittografare le informazioni.

Ancora più importante, i governi e le forze dell’ordine possono richiesta Informazioni da Apple. Poiché Apple ha il pieno controllo delle chiavi di crittografia, la società servirà le richieste del governo fornendo una copia dell’utente’S iCloud Data insieme alle chiavi di crittografia. Questo è lo status quo, e questo è esattamente ciò che l’FBI vuole proteggere.

Ecco come Apple crittografa la tua libreria di foto iCloud. Questo è anche il modo in cui sono attualmente protetti i tuoi backup iCloud non Questo tipo di crittografia che Apple sta per scartare.

Crittografia end to end

C’è un altro livello di crittografia che Apple utilizza per proteggere alcune delle informazioni è considerato il più sensibile. La società impiega un metodo di protezione che chiama che “crittografia end-to-end”. La crittografia end-to-end crittografa inoltre alcuni tipi di dati con una password nota solo all’utente finale. Senza quella password, nessuno, nemmeno Apple, può decrittografare i dati.

Che tipo di password? Esso’s l’utente’S Schermate Blocco Passcode, il codice PIN digitato per sbloccare il tuo iPhone o iPad o la password di sistema che usi per accedere al computer MacOS. Tecnicamente parlando, un tipico passcode per iPhone è costituito da sole 6 cifre. Se Apple lo desiderasse, potrebbe force bruto “crittografia end-to-end” In pochi minuti (se non secondi). Tuttavia, la società rifiuta ufficialmente di farlo.

È importante notare che, mentre i governi e le forze dell’ordine possono ancora richiedere informazioni crittografate end-to-end da Apple, non avranno altro che dati crittografati dall’aspetto casuale in cambio in cambio. Con Apple che rifiuta di rompere la crittografia e non fornendo ai governi gli strumenti giusti, alcuni tipi di dati rimangono fuori dalla portata delle forze dell’ordine, a meno che non conoscessero l’utente’S Schermate Block Passcode e utilizzare il rompighiaccio ElcomSoft, cioè. Tuttavia, la crittografia end-to-end aggiunge un ostacolo alla procedura generale delle richieste governative.

Quali tipi di dati sono attualmente protetti con la crittografia end-to-end? Ancora più importante, il portachiavi iCloud contenente tutto l’utente’S Password memorizzate su vari siti Web, app, social network, account e messaggeri istantanei.

La crittografia end-to-end protegge anche i messaggi (SMS e iMessage), dati sanitari, tempo di schermo, dati domestici, memo vocali, mappe Apple (ricerche, percorsi, posizioni frequenti) e, dal momento.

Quello che Apple aveva pianificato di fare

Senza una fonte in azienda, possiamo solo speculare su ciò che esattamente Apple ha pianificato di fare per crittografare i backup iCloud. La nostra ipotesi istruita è che la società stava pianificando di utilizzare lo schema di crittografia end-to-end già familiare, crittografando ulteriormente i backup iCloud con una chiave derivata dall’utente’S Schermate Blocco Passcode.

Questo non lo farebbe’T modificare molto per l’utente finale. Quando si ripristinano da un backup di cloud, avrebbero dovuto digitare solo il loro vecchio passcode a blocco dello schermo (nemmeno se avessero riutilizzato il loro vecchio passcode sul loro nuovo dispositivo). Poiché Apple ha reso i passcodes quasi impossibile da dimenticare (gli utenti devono sbloccare i propri dispositivi con un passcode per riaffermare l’ID touch/viso ogni 72 ore almeno), la paura che più utenti siano “chiuso fuori” dei loro dati non sono comprovati tranne alcuni casi marginali.

L’uso della crittografia end-to-end renderebbe più difficile per i governi e le forze dell’ordine richiedere i dati. Attualmente, Apple non fornisce dati crittografati end-to-end quando si serve richieste governative. L’aggiunta di backup iCloud all’elenco di fonti di dati non disponibili è stata probabilmente l’ultima goccia che ha fatto lamentarsi dell’FBI.

Che ne dici di Google?

Dal rilascio di Android 9 nell’agosto 2018, Google ha crittografato i backup cloud prodotti da telefoni Android con Android 9 o nuovi. I backup sono crittografati con una chiave derivata dall’utente’S Schermate Block Passcode e nessuno si è lamentato. Perché l’FBI non sembra preoccuparsi dei backup di Android e mette così tanto stress ad Apple? Il contenuto è la risposta.

I backup Android contengono solo una quantità marginale di informazioni. Secondo Google’S Panoramica del backup dei dati, “I dati di backup sono archiviati nel servizio di backup Android e limitati a 5 MB per app. Google tratta questi dati come informazioni personali in conformità con Google’S Privacy Information. I dati di backup sono archiviati nell’utente’S Google Drive Limited a 25 MB per app.” È solo la parte da 5 MB crittografata con l’utente’S Schermate Blocco Passcode. Gli altri 25 MB di dati sono autorizzati ad archiviare nell’utente’S Google Drive non è crittografato con l’utente’S passcode (la crittografia di archiviazione si applica ancora) e verrà trasmessa quando si serve richieste governative.

Che dire “sensibile” Dati come password, salute o cronologia della posizione? Mentre Google raccoglie enormi quantità di dati (significativamente più di Apple), tali dati sono protetti … non. I governi e le forze dell’ordine possono richiedere e ricevere l’utente’S password, dati sulla posizione, informazioni sanitarie (Google Fit), cronologia di navigazione e cronologia delle richieste di ricerca per capriccio. Il backup Android piccolo e poco importante può essere crittografato tutti i desideri di Google.

Al contrario, i dispositivi Apple producono backup di cloud grandi e completi che possono essere utilizzati per ripristinare completamente un nuovo dispositivo. I backup iCloud possono avere più gigabyte di dimensioni e contenere quasi tutto.

Conclusione

Ci dispiace Apple’S Decisione di eliminare la crittografia end-to-end dei backup iCloud, anche se la nuova funzione ci farebbe passare innumerevoli ore a eludere la crittografia.

ICloud end-to-end di Apple potrebbe essere un punto di svolta alla sicurezza

Finalmente la crittografia end-to-end arriva su iCloud. Il sistema può essere un po ‘buggy, ma promette un sostanziale aggiornamento della sicurezza.

6 febbraio 2023, 14:00

Immagine: Drew Angerer/Staff

Hacking. Disinformazione. Sorveglianza. Il cyber è il podcast di Motherboard e che riferisce sul ventre oscuro di Internet.

Il cloud è sempre stato un posto comodo per archiviare i tuoi file, ma un luogo ostile per la sicurezza. Con i tuoi file backup su un’azienda’S server da qualche parte, sono a rischio per le richieste delle autorità per accedervi, o hacker che potrebbero entrare in azienda’infrastruttura S.

Mela’S recentemente lanciato “Protezione avanzata dei dati” Offri per ribaltare quell’idea utilizzando la crittografia end-to-end per il suo servizio iCloud. Ciò significa che backup di dispositivi e messaggi, note, foto, memo vocali e altro dovrebbe essere molto meglio protetto dalle terze parti se memorizzati o sincronizzati su iCloud. La promessa è che nemmeno Apple sarà in grado di accedere ai dati memorizzati nel cloud e, per estensione, terze parti. Questo perché le chiavi per la decritting del contenuto sono archiviate sull’utente’dispositivi s. Questo è un cambiamento notevole e benvenuto; Per anni, Apple ha crittografato i dati archiviati su singoli dispositivi, ma spesso i backup sincronizzati con il cloud non avevano un livello simile di protezione.

Annuncio

“Per anni noi’VE ha dovuto affrontare il fatto che un’intera copia del nostro telefono vive su un server che’s al di fuori del nostro controllo. Ora i dati su quel server sono sotto il nostro controllo. Quello’è davvero tutto questo’S è cambiato qui,” Matthew Green, professore associato alla Johns Hopkins University, ha detto a Motherboard in una chat online. “lo penso’s uno sviluppo estremamente importante.”

Lavori sulla sicurezza su Apple? Ci piacerebbe avere tue notizie. Utilizzando un telefono o un computer non lavoro, è possibile contattare Joseph Cox in modo sicuro sul segnale su +44 20 8133 5190, Wickr su Josephcox o e-mail [email protected].

Nei miei test, il processo di configurazione della protezione avanzata dei dati è stato un po ‘buggy, ma se il sistema offre ciò che promette, iCloud’Il nuovo componente aggiuntivo di sicurezza potrebbe essere un punto di svolta per le persone che hanno evitato gli strumenti di backup del cloud a causa della mancanza di crittografia end-to-end.

“La possibilità di avere una crittografia end-to-end per l’archiviazione del cloud in modo tale che sia un Vault personale a cui solo tu detenga le chiavi è un grande passo per Apple,” Alan Woodward, professore di sicurezza informatica all’Università del Surrey, ha detto a Motherboard in una chat online. “In passato è stato un po ‘un percorso alternativo per le forze dell’ordine per ottenere dati archiviati sui dispositivi quando gli utenti hanno avuto’T mi rendeva conto che veniva sincronizzato in iCloud. Chiudendo il ‘scappatoia’ senza dubbio riporterà un po ‘di spinta dalle forze dell’ordine, ma chiaramente Apple crede che sia qualcosa che i clienti desiderano.”

Annuncio

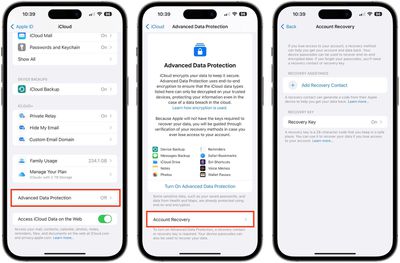

Apple ha lanciato una protezione avanzata dei dati per utenti Mac, iPhone e iPad per tutto dicembre e gennaio . Per accenderlo, gli utenti devono entrare nelle loro impostazioni iCloud in cui una scatola leggerà “Protezione avanzata dei dati.” Dopo aver fatto clic su di ciò, il dispositivo eseguirà l’utente attraverso il processo. L’impostazione richiede qualche minuto. I dispositivi devono essere aggiornati all’ultima versione dei sistemi operativi disponibili.

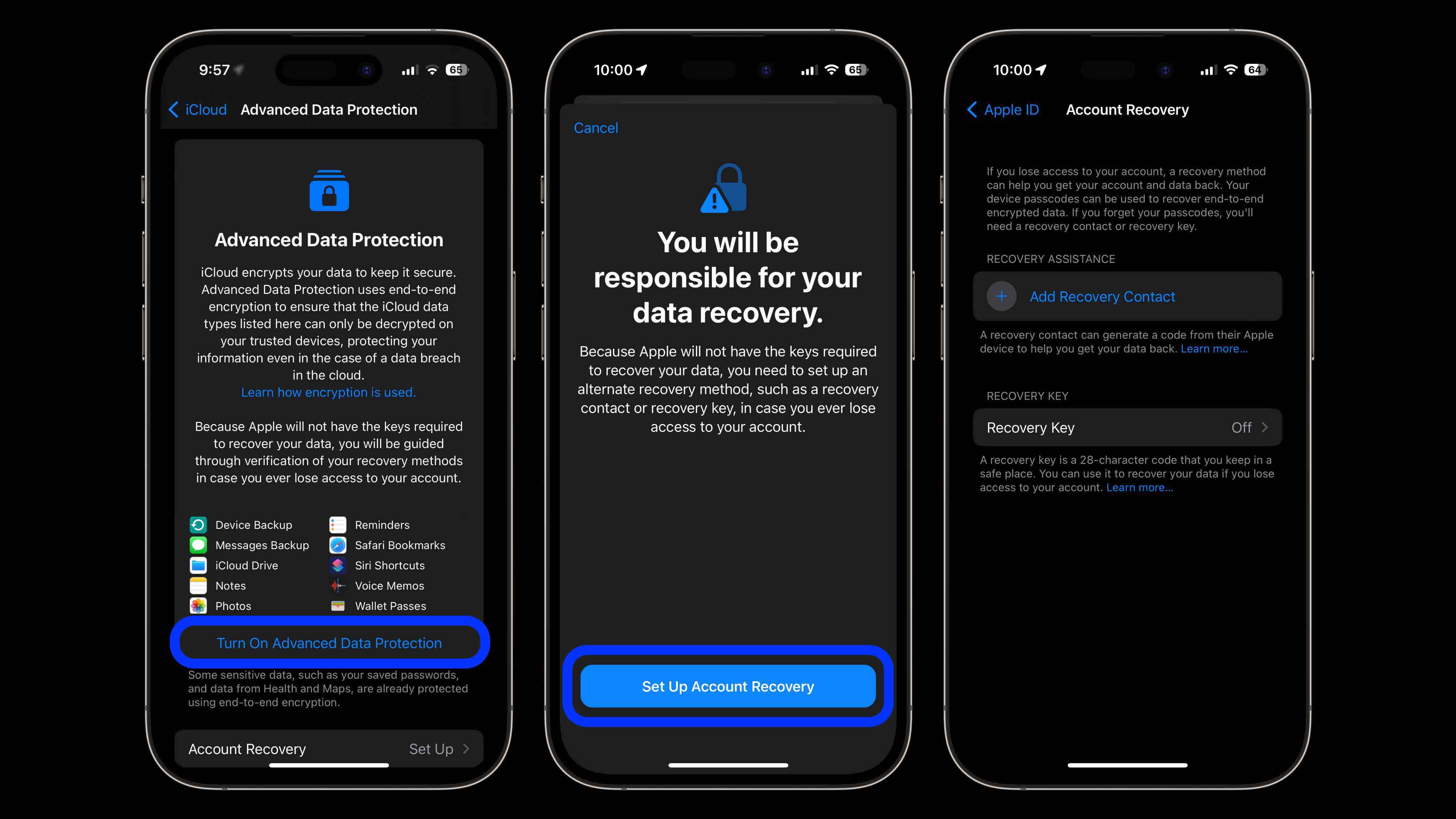

Il recupero dei dati è particolarmente importante quando si imposta la protezione avanzata dei dati perché Apple non sarà in grado di aiutare se si perde il tuo accesso. Per mitigarlo, Apple ti chiede di scrivere un codice di recupero di 28 caratteri e tenerlo da qualche altra parte. Apple chiede anche agli utenti se vogliono impostare un “contatto di recupero,” Qualcuno si è fido che utilizza anche prodotti Apple che possono quindi darti un codice per aiutarti a riacquistare l’accesso al tuo account.

L’elenco completo dei dati che rientra nella protezione avanzata dei dati secondo la casella ESPLAGER nelle impostazioni iCloud è il backup del dispositivo, il backup dei messaggi, l’unità iCloud, le note, le foto, i promemoria, i segnalibri Safari, le scorciatoie Siri, i memoriali e i pass per il portafoglio. (L’esputatore aggiunge che le password, la salute e i dati della mappa sono già protetti con la crittografia end-to-end).

Quando ho testato la protezione avanzata dei dati, l’ho abilitato da un iPad. Ma quando si verifica se è stato abilitato anche da un Mac firmato nello stesso ID Apple, le impostazioni MAC hanno affermato che la protezione avanzata dei dati era non abilitato. Questo sembra essere un bug. Ho quindi abilitato anche la protezione avanzata dei dati dal Mac. Apple ha rifiutato di fornire una dichiarazione su questo problema.

Nel 2020, Reuters riferiva che Apple aveva precedentemente abbandonato i piani per crittografare i backup dei dispositivi in iCloud dopo i reclami dall’FBI. La protezione avanzata dei dati sembra aver sovrascritto tali reclami. Verde aggiunto, “Esso’è davvero sorprendente per me che questo sia mai stato controverso, ma a giudicare dalla reazione dei funzionari delle forze dell’ordine: immagino che sia ancora per alcune persone.”

Woodward ha detto “Esso’s interessante che la protezione avanzata è facoltativa e non standard. Esso’è quasi come se Apple si immergesse la punta in acqua per vedere se c’è davvero una domanda per questo.”.

Per alcuni, la crittografia end-to-end potrebbe non essere ancora sufficiente. Woodward aggiunto “Alla fine della giornata, qualsiasi cosa nella nuvola è qualcun altro’S Computer. Potrei essere che io’m un vecchio cinico ma io’D preferisce controllare i miei dati da solo anche con le funzionalità di Vault personali ora in offerta. Potrei essere io’non sarò in grado di farlo [nel] futuro.”

Iscriviti al nostro podcast di Cybersecurity, Cyber. Iscriviti al nostro nuovo canale Twitch.

Rapporti originali su tutto ciò che conta nella tua casella di posta.

Iscrivendosi, l’utente accetta i termini di utilizzo e l’informativa sulla privacy e ricevere comunicazioni elettroniche da Vice Media Group, che può includere promozioni di marketing, pubblicità e contenuti sponsorizzati.

Come attivare la crittografia end-to-end per iMessage, iCloud, i backup di iPhone in iOS 16.2

Apple ha lanciato un grande miglioramento della sicurezza con iOS 16.2 che porta la funzionalità richiesta a lungo della crittografia completa per iMessage in iCloud, backup di iPhone e altre otto app/categorie. Come parte del processo, tu’Devo impostare un contatto/tasto di recupero – qui’S Come attivare la crittografia end-to-end di iPhone per iMessage, iCloud, Backups, Notes, Safari, Foto e altro ancora.

Mentre la crittografia end-to-end (E2E) è già presente per Apple’S Messaggi, icloud Keychain, Data Health e altro ancora, l’aggiornamento porta E2E sul backup dei tuoi messaggi (Messaggi in iCloud) il tuo backup iPhloud per iPhone, iCloud Drive, Notes, Foto, Promemoria, Segnalibri Safari, scorciatoie Siri, Memo vocali e Passacene.

Maggiori informazioni sui dettagli nella nostra copertura completa e Apple’Documento di supporto S.

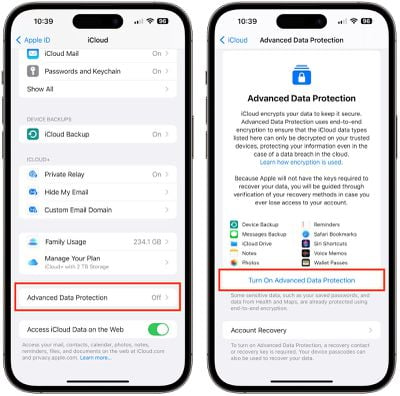

Come attivare l’iPhone end-to-entryption per iMessage, iCloud Backups

Apple nota che la funzione è solo Disponibile negli Stati Uniti in questo momento “e inizierà a lanciarsi verso il resto del mondo all’inizio del 2023.”

- Accertati di’Rif eseguendo iOS 16.2

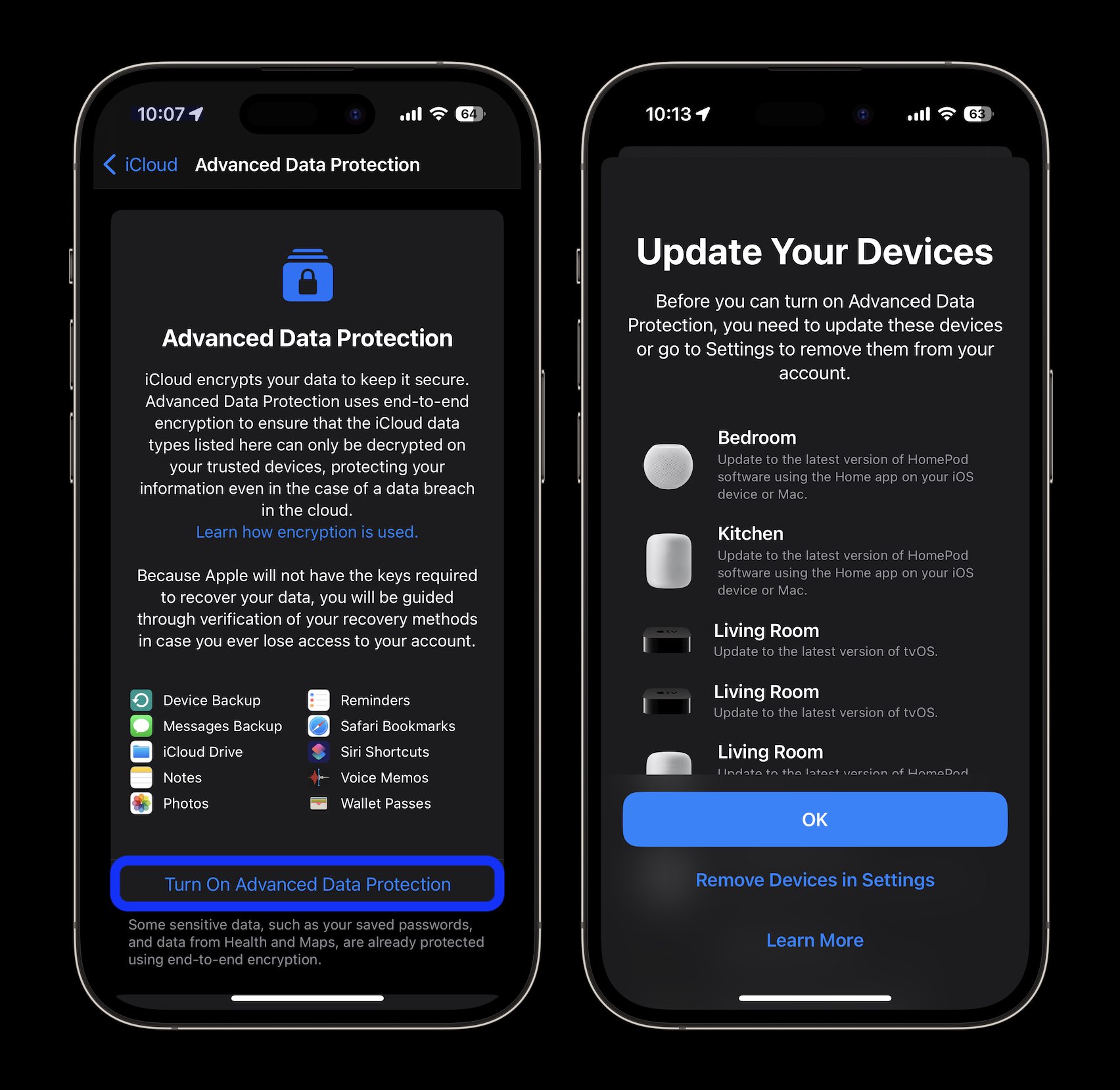

- Voi’ne ho anche bisogno Aggiorna il tuo Mac, iPad, HomePods, ecc. all’ultimo aggiornamento per utilizzare la funzione, che potrebbe richiedere del tempo per fare

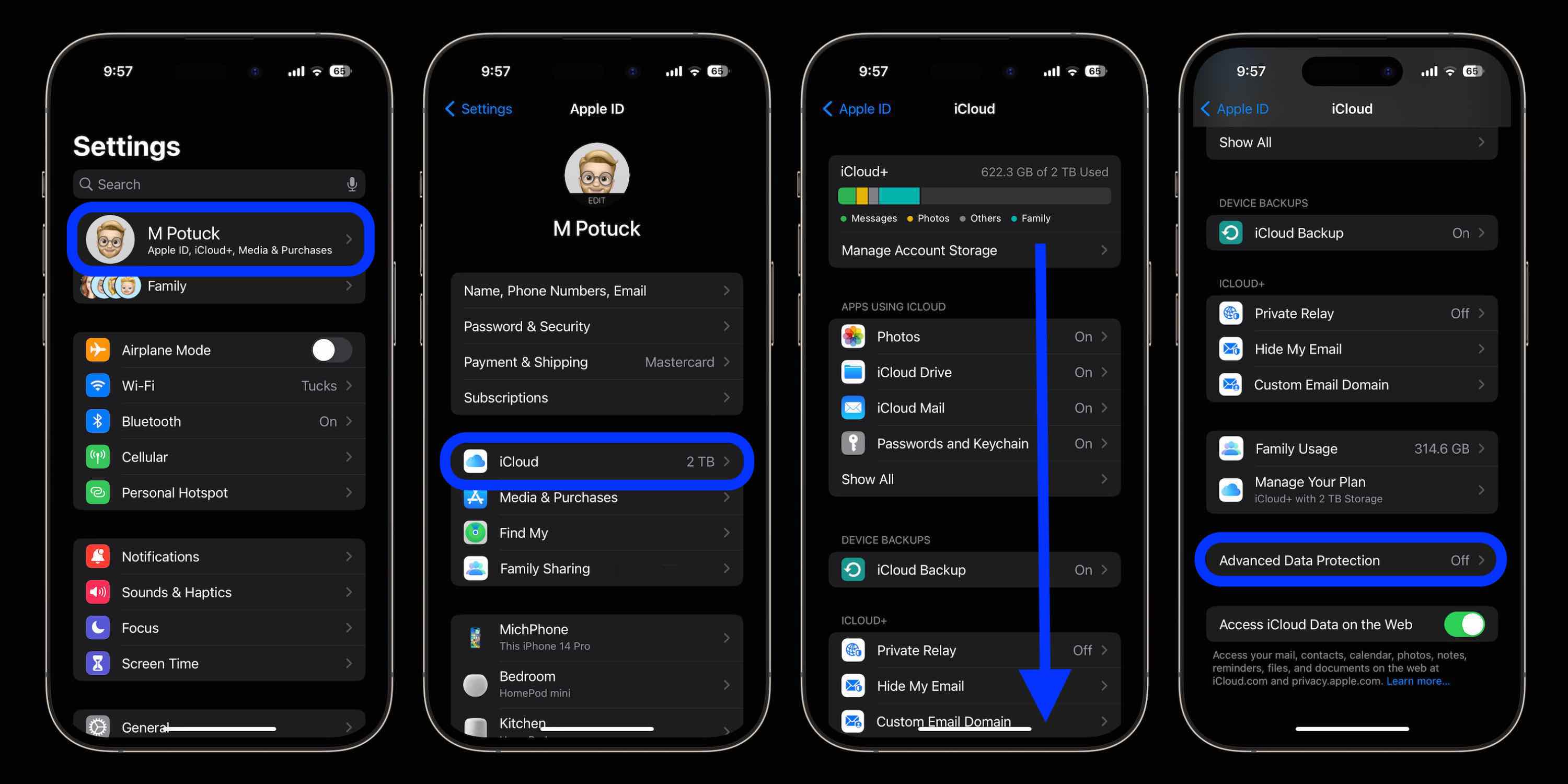

- Apri il App Impostazioni sul tuo iPhone

- Tocca il tuo nome in cima

- Ora scegli iCloud

- Scorrere sul fondo e toccare Protezione avanzata dei dati

- Rubinetto Attiva protezione avanzata dei dati

- Se indossi’t Avere un contatto di recupero o un tasto di recupero impostato, tu’sarà spinto a farlo prima

- Se hai appena finito di impostare un contatto/tasto di recupero, torna a App Impostazioni> iCloud>Protezione avanzata dei dati e tocca Attiva protezione avanzata dei dati

- Segui i suggerimenti

- Potrebbe essere chiesto di aggiornare gli altri tuoi dispositivi firmati nel tuo account iCloud prima di poter abilitare la crittografia end-to-end (E2E)

- In alternativa, è possibile rimuovere i dispositivi che si trovano su un vecchio software per andare avanti con il processo

- Per scopi di sicurezza, esso’è possibile che Apple ti farà aspettare per abilitare la funzione se tu’recente

Qui’S Come il processo sembra attivare la crittografia end-to-end di iPhone con protezione avanzata dei dati:

Se indossi’t Avere un contatto di recupero o un tasto già impostato, tu’Lo farò prima:

Commento migliore di PodyCust Blog

Mi è piaciuto da 13 persone

Ancora una volta dimentica questo disponibile solo negli Stati Uniti e c’è paesi al di fuori degli Stati Uniti! vorrei che lo mettessero all’inizio!

Dopo aver terminato la configurazione di contatto/tasto di recupero, tornare alla schermata avanzata della protezione dei dati e toccare “Attiva protezione avanzata dei dati”. Un’altra cosa da tenere a mente, potrebbe essere necessario aggiornare i tuoi altri dispositivi Apple alla versione più recente per abilitare la crittografia end-to-end o devi rimuoverli dalla schermata ID Apple principale nell’app Impostazioni. Cosa ne pensi della crittografia end-to-end che arriva ai messaggi in iCloud, backup e altro ancora? Accenderai la funzione? Condividi i tuoi pensieri nei commenti! Grazie per aver letto la nostra guida su come attivare la crittografia end-to-end di iPhone!

Altri tutorial 9to5Mac:

- Come personalizzare il tuo display sempre attivo per iPhone 14 in iOS 16.2

- Pratico: come usare Apple Music Sing Karaoke Funzione in iOS 16.2

- Come migliorare la durata della batteria di iPhone 14: perché la batteria sta drenando e 7 punte per aumentarla

- Come rimuovere istantaneamente sfondi dalle immagini con macos ventura

FTC: utilizziamo i collegamenti di affiliazione per guadagnare reddito. Di più.

Voi’Re lettura 9to5mac – esperti che rompono notizie su Apple e sul suo ecosistema circostante, giorno dopo giorno. Assicurati di dare un’occhiata alla nostra homepage per tutte le ultime notizie e segui 9to5MAC su Twitter, Facebook e LinkedIn per rimanere in loop. Assistente’t so da dove cominciare? Dai un’occhiata alle nostre storie esclusive, recensioni, commo e iscriviti al nostro canale YouTube

Come abilitare la crittografia end-to-end per i backup iCloud

Con il rilascio di iOS 16.3 e macOS 13.2, Apple sta introducendo una protezione avanzata per iCloud, che utilizza la crittografia end-to-end per fornire il massimo livello di sicurezza dei dati cloud di Apple. Ecco tutto ciò che devi sapere su come abilitarlo sui tuoi dispositivi.

La nuova funzionalità di sicurezza garantisce che gli utenti avranno la scelta di proteggere ulteriormente i loro importanti dati iCloud, tra cui il backup iCloud, le foto, le note e altro ancora.

L’uso della crittografia end-to-end da parte di Apple significa che la stragrande maggioranza dei dati iCloud più sensibili può essere decrittografata solo sui tuoi dispositivi Apple affidabili in cui sei accettato con il tuo account ID Apple, garantendo che i dati rimangono sicuri anche nel caso di una violazione dei dati nel cloud. In altre parole, nessuno-nemmeno Apple-può accedere ai tuoi dati tranne te.

iCloud protegge già 14 categorie di dati sensibili utilizzando la crittografia end-to-end per impostazione predefinita, comprese le password in icloud keychain e dati sanitari. Per gli utenti che abilitano la protezione avanzata dei dati, il numero totale di categorie di dati protette utilizzando la crittografia end-to-end aumenta a 23, tra cui il backup, le note e le foto iCloud.

La protezione avanzata dei dati fornisce una crittografia end-to-end per le seguenti categorie di iCloud aggiuntive:

- Backup e messaggi di backup dei dispositivi

- iCloud Drive

- Appunti

- Fotografie

- Promemoria

- Memo vocali

- Segnalibri Safari

- Scorciatoie siri

- Portafoglio passa

Le uniche principali categorie di dati iCloud che non sono coperte sono la posta iCloud, i contatti e il calendario a causa della necessità di interagire con l’e -mail globale, i contatti e i sistemi di calendario.

Fondamentalmente, la protezione avanzata dei dati per iCloud è una funzione di opt-in, quindi è necessario abilitarla da soli utilizzando i passaggi seguenti. Tieni presente che se si perde l’accesso al tuo account, è possibile recuperare i dati solo utilizzando il passcode del dispositivo o la password, un contatto di recupero o una chiave di recupero. (Sarai guidato per impostare almeno un contatto di recupero o un tasto di recupero prima che la protezione avanzata dei dati sia abilitata.)

Vale anche la pena tenere presente che quando la protezione dei dati avanzata è abilitata, l’accesso ai dati tramite iCloud.com è disabilitato per impostazione predefinita, anche se avrai la possibilità di attivare l’accesso ai dati su iCloud.com, che consente al browser Web e Apple di avere un accesso temporaneo alle chiavi di crittografia specifiche dei dati.

Prima di abilitare la protezione avanzata dei dati, dovrai prima aggiornare tutti i tuoi dispositivi alle ultime versioni software, altrimenti dovrai rimuovere questi dispositivi dal tuo account in quanto non supporteranno la crittografia end-to-end. La protezione avanzata dei dati sarà disponibile a livello globale su iPhone, iPad e Mac a partire da iOS 16.3, ipados 16.3 e macOS 13.2, che dovrebbero essere rilasciati nel gennaio 2023.

Come abilitare il recupero dell’account su iPhone, iPad e Mac

Prima di attivare la protezione avanzata dei dati, dovrai impostare il recupero dell’account. Questo ti assicura di poter recuperare i tuoi dati se dimentichi la tua password.

- Aprire Impostazioni Sul tuo iPhone o iPad (o impostazioni di sistema su Mac), quindi seleziona il tuo banner ID Apple nella parte superiore del menu.

- Selezionare iCloud.

- Selezionare Protezione avanzata dei dati.

- Selezionare Recupero dell’account e segui le istruzioni sullo schermo per configurarlo.

Durante la configurazione del recupero dell’account, sarai in grado di selezionare un contatto di recupero: una persona di fiducia come un familiare o un amico che possiede anche un dispositivo Apple. Riceveranno codici di recupero se dimentichi mai la tua password.

Avrai anche la possibilità di impostare una chiave di recupero di 28 caratteri, che dovrai stampare e tenere un posto sicuro o archiviare in un gestore di password.

Come abilitare la protezione avanzata dei dati su iPhone, iPad e Mac

Una volta impostato il recupero dell’account, è possibile abilitare la protezione dei dati avanzata per i backup iCloud.

- Aprire Impostazioni Su iPhone o iPad (impostazioni di sistema su Mac), quindi seleziona il banner ID Apple nella parte superiore del menu.

- Selezionare iCloud.

- Selezionare Protezione avanzata dei dati.

- Attiva alternare l’interruttore per la protezione avanzata dei dati per accenderlo.

Questo è tutto. I tuoi backup iCloud sono ora protetti con crittografia end-to-end.

È possibile disattivare la protezione avanzata dei dati in qualsiasi momento. In tal modo, il tuo dispositivo caricherà in modo sicuro le chiavi di crittografia richieste ai server Apple e il tuo account tornerà a un livello standard di protezione.