Ike usa Oakley

Ipsec usa ike o ISAKMP

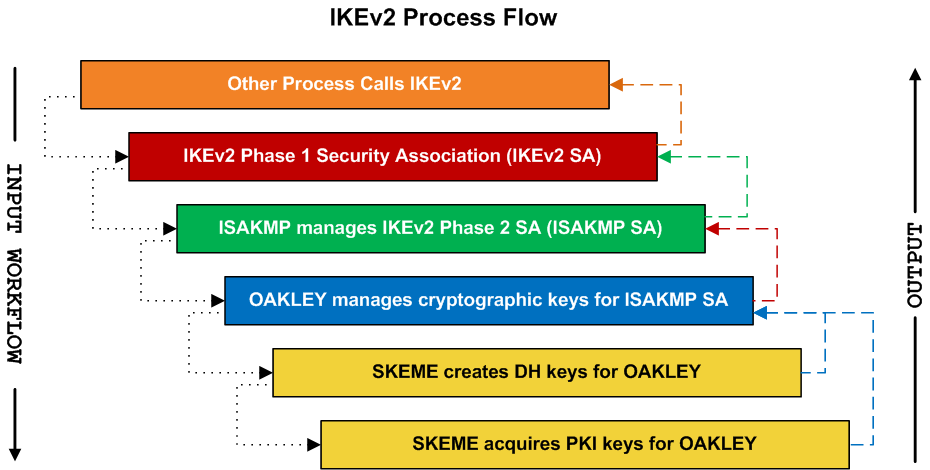

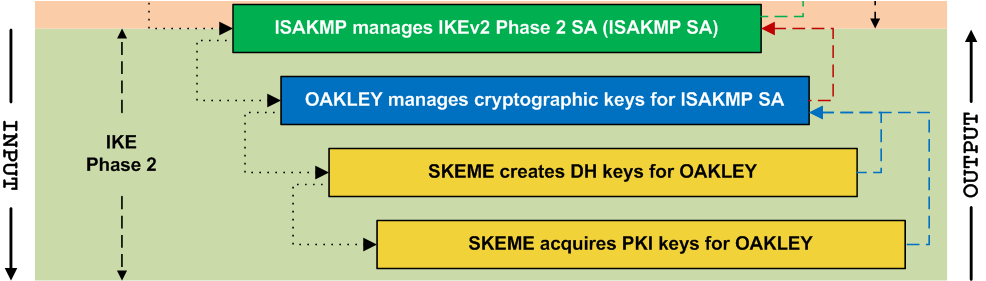

IKEV2 usa ISAKMP per chiamare Oakley durante la Fase 2, dove si prevede che coordini l’input per Skeme (materiale di chiave) e restituire l’output su ISAKMP (chiavi). Perché ISAKMP non comunica semplicemente con Skeme direttamente? Perché non esiste un singolo processo che si prende cura di tutti questi passaggi contemporaneamente? Tre parole: Secrecy Perfect Forward (PFS).

Ike usa Oakley

[RFC Home] [Testo | PDF | HTML] [Tracker] [IPR] [Pagina di informazioni]

Obsoleto da: 4306 storico

Aggiornato da: 4109

Riepilogo:

1. IPSEC utilizza ISAKMP (Internet Security Association e Key Management Protocol) per lo scambio di informazioni sulla chiave e l’autenticazione dei colleghi.

2. Ikev2, l’ultima versione di IKE, usa ISAKMP per invocare Oakley, un protocollo di scambio chiave, durante la fase 2 della negoziazione IPSEC.

3. ISAKMP coordina l’input a Skeme, che genera materiale di chiave e restituisce l’output a ISAKMP, che gestisce la gestione delle chiavi.

4. Il motivo per cui ISAKMP non comunica direttamente con Skeme è a causa della perfetta segretezza a portata.

Punti chiave:

- IPsec utilizza ISAKMP per lo scambio e l’autenticazione chiave.

- Ikev2 usa ISAKMP per chiamare Oakley durante la fase 2 della negoziazione IPSEC.

- ISAKMP coordina l’input per Skeme e restituisce l’output su ISAKMP.

- Perfect Forward Secrecy (PFS) è il motivo per cui ISAKMP non comunica direttamente con Skeme.

Domande:

- Perché ikev2 usa ISAKMP? Ikev2 usa ISAKMP per invocare Oakley, responsabile della generazione di materiale di chiave.

- Qual è lo scopo di ISAKMP? ISAKMP viene utilizzato per lo scambio chiave e l’autenticazione in ipsec.

- Qual è il ruolo di Skeme nella negoziazione dell’IPsec? Skeme genera materiale di chiave in base all’ingresso ricevuto da ISAKMP.

- Perché non esiste un singolo processo che gestisce tutti i passaggi dello scambio chiave e della generazione di chiavi? Perfect Forward Secrecy (PFS) richiede la separazione degli scambi chiave e i processi di generazione chiave per prevenire il compromesso delle sessioni passate o future.

- Qual è lo scopo di Oakley nella negoziazione IPsec? Oakley è un protocollo di scambio chiave utilizzato durante la fase 2 della negoziazione IPSEC per generare materiale di chiave.

- Cos’è perfetto Secrecy Forward (PFS)? Perfect Forward Secrecy (PFS) garantisce che le chiavi di una sessione non compromettano sessioni passate o future.

- ISAKMP comunica direttamente con Skeme? No, ISAKMP coordina l’input per Skeme e restituisce l’output a ISAKMP per la gestione delle chiavi.

- Quale versione di IKE viene utilizzata in ipsec? Ikev2 è l’ultima versione utilizzata in IPSEC.

- Qual è lo scopo di ISAKMP in ipsec? ISAKMP viene utilizzato per lo scambio chiave e l’autenticazione in ipsec.

- Cosa succede durante la fase 2 della negoziazione IPSEC? Oakley è invocato da ISAKMP per la generazione chiave durante la fase 2 della negoziazione IPSEC.

- Perché PFS è importante in ipsec? PFS garantisce che compromettere le chiavi di una sessione non comprometta sessioni passate o future, migliorando la sicurezza.

- Perché ISAKMP non sta comunicando direttamente con Skeme? La separazione dei processi di scambio chiave e generazione chiave è necessaria per la perfetta segretezza in avanti (PFS) in IPSEC.

- Può essere utilizzato ISAKMP per altre associazioni di sicurezza oltre a IPsec? Sì, ISAKMP può essere utilizzato per altre associazioni di sicurezza come AH ed ESP per IETF ipsec doi.

- L’intero protocolli Oakley e Skeme deve essere implementato per IPSEC? No, è necessario implementare solo un sottoinsieme di Oakley e Skeme per gli obiettivi IPSEC.

- Cosa rappresenta Ike? Ike sta per Internet Key Exchange.

Risposte dettagliate:

- Perché ikev2 usa ISAKMP?

Ikev2 usa ISAKMP per invocare Oakley durante la fase 2 della negoziazione IPSEC. ISAKMP è responsabile del coordinamento dell’input a Skeme (materiale di chiave) e del restituzione dell’uscita a ISAKMP (chiavi). Questa divisione delle responsabilità consente una perfetta segretezza in avanti (PFS), garantendo la sicurezza delle sessioni passate e future. - Qual è lo scopo di ISAKMP?

ISAKMP (Internet Security Association e Key Management Protocol) viene utilizzato per lo scambio di informazioni sulla chiave e l’autenticazione dei colleghi in IPSEC. Fornisce un quadro per la negoziazione e la creazione di associazioni di sicurezza (SAS) tra due dispositivi. - Qual è il ruolo di Skeme nella negoziazione dell’IPsec?

Skeme è una tecnica di scambio chiave utilizzata da ISAKMP per generare materiale di chiave per le associazioni di sicurezza. Fornisce funzionalità come anonimato, repudibilità e ristoro a chiave rapida. Skeme prende input da ISAKMP e genera materiale di chiave, che viene quindi restituito a ISAKMP per ulteriori elaborazioni. - Perché non esiste un singolo processo che gestisce tutti i passaggi dello scambio chiave e della generazione di chiavi?

La separazione dei processi di scambio chiave e generazione chiave è necessaria per la perfetta segretezza in avanti (PFS) in IPSEC. PFS garantisce che compromettere le chiavi di una sessione non comprometta sessioni passate o future. Separando questi processi e coordinandoli attraverso ISAKMP, la sicurezza di IPSEC è migliorata. - Qual è lo scopo di Oakley nella negoziazione IPsec?

Oakley è un protocollo di scambio chiave utilizzato durante la fase 2 della negoziazione IPSEC. Descrive una serie di scambi chiave, noti come “modalità”, che forniscono caratteristiche come la segretezza perfetta per le chiavi, la protezione dell’identità e l’autenticazione. Oakley è invocato da ISAKMP per generare materiale di chiave per ipsec. - Cos’è perfetto Secrecy Forward (PFS)?

Perfect Forward Secrecy (PFS) è una proprietà di protocolli crittografici che garantiscono compromettere le chiavi di una sessione non comprometterà sessioni passate o future. Nel contesto di IPSEC, la PFS si ottiene separando lo scambio chiave e i processi di generazione chiave, coordinati da ISAKMP e Oakley, garantendo la sicurezza di tutte le sessioni IPSEC. - ISAKMP comunica direttamente con Skeme?

No, ISAKMP non comunica direttamente con Skeme. ISAKMP coordina l’input per Skeme e restituisce l’output su ISAKMP. Questa divisione delle responsabilità consente di far rispettare la perfetta segretezza in avanti (PFS) e garantisce la sicurezza del materiale di chiave utilizzato in IPSEC. - Quale versione di IKE viene utilizzata in ipsec?

L’ultima versione di IKE utilizzata in IPsec è Ikev2, che si basa sulla funzionalità delle versioni precedenti e fornisce funzionalità di sicurezza migliorate. - Qual è lo scopo di ISAKMP in ipsec?

Lo scopo di ISAKMP in IPsec è di fornire un framework per l’autenticazione e lo scambio chiave. ISAKMP è indipendente da uno scambio chiave e supporta vari metodi di scambio chiave. È responsabile della negoziazione e della creazione di associazioni di sicurezza (SAS) tra i coetanei IPSEC. - Cosa succede durante la fase 2 della negoziazione IPSEC?

Durante la fase 2 della negoziazione IPSEC, ISAKMP invoca Oakley, un protocollo di scambio chiave, per generare materiale di chiave. Questo materiale di chiave viene utilizzato per stabilire le associazioni di sicurezza (SAS) per il traffico IPSEC tra i coetanei. - Perché PFS è importante in ipsec?

Perfect Forward Secrecy (PFS) è importante in IPSEC perché garantisce che compromettere le chiavi utilizzate in una sessione non comprometterà le chiavi utilizzate nelle sessioni passate o future. Separando lo scambio chiave e i processi di generazione chiave, IPSEC raggiunge i PF e migliora la sicurezza generale della comunicazione. - Perché ISAKMP non sta comunicando direttamente con Skeme?

ISAKMP non comunica direttamente con Skeme per imporre Secrecy Forward (PFS) perfetto. PFS richiede la separazione degli scambi chiave e dei processi di generazione chiave, coordinati da ISAKMP e Oakley. Questa separazione migliora la sicurezza di IPSEC proteggendo il materiale di chiave utilizzato nella comunicazione. - Può essere utilizzato ISAKMP per altre associazioni di sicurezza oltre a IPsec?

Sì, ISAKMP può essere utilizzato per altre associazioni di sicurezza a parte IPsec. Può essere utilizzato per associazioni di sicurezza come AH (intestazione di autenticazione) ed ESP (payload di sicurezza incapsulato) per IETF IPSEC doi (dominio dell’interpretazione), fornendo un framework per l’autenticazione e lo scambio chiave in vari scenari di comunicazione sicuri. - L’intero protocolli Oakley e Skeme deve essere implementato per IPSEC?

No, per ipsec, non è necessario implementare l’intero protocolli Oakley e Skeme. È necessario implementare solo un sottoinsieme di questi protocolli, che è necessario per raggiungere gli obiettivi di IPSEC. Ciò consente la flessibilità nella scelta dei protocolli e delle funzionalità specifici in base ai requisiti specifici della distribuzione. - Cosa rappresenta Ike?

Ike sta per Internet Key Exchange. È un protocollo di gestione chiave utilizzato in IPSEC per negoziare e stabilire associazioni di sicurezza tra i coetanei.

Ipsec usa ike o ISAKMP

IKEV2 usa ISAKMP per chiamare Oakley durante la Fase 2, dove si prevede che coordini l’input per Skeme (materiale di chiave) e restituire l’output su ISAKMP (chiavi). Perché ISAKMP non comunica semplicemente con Skeme direttamente? Perché non esiste un singolo processo che si prende cura di tutti questi passaggi contemporaneamente? Tre parole: Secrecy Perfect Forward (PFS).

Ike usa Oakley

[RFC Home] [Testo | PDF | HTML] [Tracker] [IPR] [Pagina di informazioni]

Obsoleto da: 4306 storico

Aggiornato da: 4109

Gruppo di lavoro di rete D. Richiesta di Harkins per commenti: 2409 D. Categoria carrel: standard Traccia Cisco Systems Novembre 1998 Lo scambio di chiavi Internet (ike) Stato di questo promemoria Questo documento specifica un protocollo di traccia degli standard Internet per la comunità di Internet e richiede discussioni e suggerimenti per miglioramenti. Fare riferimento all'attuale edizione degli "standard di protocollo ufficiale di Internet" (STD 1) per lo stato di standardizzazione e lo stato di questo protocollo. La distribuzione di questo memo è illimitata. Copyright Avviso Copyright (c) The Internet Society (1998). Tutti i diritti riservati. Sommario 1 Abstract. 2 2 Discussione. 2 3 termini e definizioni. 3 3.1 Terminologia dei requisiti. 3 3.2 notazione. 3 3.3 Secrect in avanti perfetto. 5 3.4 Associazione di sicurezza. 5 4 Introduzione. 5 5 scambi. 8 5.1 autenticazione con firme digitali. 10 5.2 Autenticazione con crittografia delle chiavi pubbliche. 12 5.3 Un metodo di autenticazione rivisto con crittografia delle chiavi pubbliche. 13 5.4 Autenticazione con una chiave pre-condivisa. 16 5.5 Modalità rapida. 16 5.6 Nuova modalità di gruppo. 20 5.7 Scambi informativi ISAKMP. 20 6 gruppi Oakley. 21 6.1 primo gruppo Oakley. 21 6.2 Secondo Gruppo Oakley. 22 6.3 Terzo Gruppo Oakley. 22 6.4 Quarto gruppo Oakley. 23 7 Esplosione del payload di scambio completo. 23 7.1 Fase 1 con modalità principale. 23 7.2 Fase 2 con modalità rapida. 25 8 Esempio Segreto in avanti perfetto. 27 9 Suggerimenti di implementazione. 27 Traccia degli standard di Harkins & Carrel [Pagina 1]

RFC 2409 Ike novembre 1998 10 considerazioni sulla sicurezza. 28 11 Considerazioni su iana. 30 12 Ringraziamenti. 31 13 Riferimenti. 31 Appendice a. 33 Appendice b. 37 indirizzi degli autori. Nota di 40 autori. 40 Dichiarazione completa del copyright. 41 1. Astratto ISAKMP ([MSST98]) fornisce un framework per l'autenticazione e lo scambio chiave ma non li definisce. ISAKMP è progettato per essere indipendente da uno scambio chiave; Cioè, è progettato per supportare molti scambi chiave. Oakley ([ORM96]) descrive una serie di scambi chiave- chiamata "Modere"- e descrive in dettaglio i servizi forniti da ciascuno (E.G. Segreto in avanti perfetto per chiavi, protezione dell'identità e autenticazione). Skeme ([skeme]) descrive una tecnica di scambio chiave versatile che fornisce anonimato, repudibilità e ristoro a chiave rapida. Questo documento descrive un protocollo che utilizza parte di Oakley e parte di Skeme in combinazione con ISAKMP per ottenere materiale di keying autenticato per l'uso con ISAKMP e per altre associazioni di sicurezza come AH ed ESP per IETF IPsec Doi. 2. Discussione Questo promemoria descrive un protocollo ibrido. Lo scopo è negoziare e fornire materiale di chiave autenticato per, associazioni di sicurezza in modo protetto. I processi che implementano questo memo possono essere utilizzati per la negoziazione di reti private virtuali (VPN) e anche per la fornitura di un utente remoto da un sito remoto (il cui indirizzo IP non deve essere noto in anticipo) a un host o una rete sicura. La negoziazione del cliente è supportata. La modalità client è dove le parti negoziate non sono gli endpoint per i quali si sta svolgendo la negoziazione dell'associazione di sicurezza. Se utilizzati in modalità client, le identità delle parti finali rimangono nascoste. Traccia degli standard di Harkins & Carrel [Pagina 2]

RFC 2409 Ike novembre 1998 Ciò non implementa l'intero protocollo Oakley, ma solo un sottoinsieme necessario per soddisfare i suoi obiettivi. Non rivendica la conformità o il rispetto dell'intero protocollo Oakley, né dipende in alcun modo dal protocollo Oakley. Allo stesso modo, ciò non implementa l'intero protocollo Skeme, ma solo il metodo di crittografia delle chiavi pubbliche per l'autenticazione e il suo concetto di ri-chiacchiera. Questo protocollo non dipende in alcun modo dal protocollo Skeme. 3. Termini e definizioni 3.1 Terminologia dei requisiti Le parole chiave "devono", "non devono", "richieste", "dovrebbero", "non dovrebbero" e "possono" che appaiono in questo documento devono essere interpretate come descritto in [Bra97]. 3.2 notazione La seguente notazione viene utilizzata in tutto questo promemoria. HDR è un'intestazione ISAKMP il cui tipo di scambio è la modalità. Quando è stato scritto come HDR* indica la crittografia del payload. SA è un carico utile di negoziazione SA con una o più proposte. Un iniziatore può fornire molteplici proposte di negoziazione; Un risponditore deve rispondere con solo uno. _b indica il corpo del payload: il VPAYload generico ISAKMP non è incluso. SAI_B è l'intero corpo del payload SA (meno l'intestazione generica ISAKMP)- i.e. Il doi, la situazione, tutte le proposte e tutte le trasformazioni offerte dall'iniziatore. CKY-I e CKY-R sono il biscotto dell'iniziatore e il biscotto del risponditore, rispettivamente, dall'intestazione ISAKMP. G^xi e g^xr sono i valori pubblici diffie-hellman ([dh]) dell'iniziatore e del rispondente. g^xy è il segreto condiviso di diffie-e-hellman. KE è il payload di scambio chiave che contiene le informazioni pubbliche scambiate in uno scambio Diffie-Hellman. Non esiste una codifica particolare (e.G. un TLV) utilizzato per i dati di un payload KE. Traccia degli standard di Harkins & Carrel [Pagina 3]

RFC 2409 Ike novembre 1998 NX è il payload Nonce; X può essere: i o r per l'iniziatore e il rispondente ISAKMP rispettivamente. IDX è il payload di identificazione per "x". X può essere: "II" o "IR" per l'iniziatore e il risponditore ISAKMP rispettivamente durante la negoziazione di fase uno; o "UI" o "Ur" per l'iniziatore e il risponditore dell'utente rispettivamente durante la fase due. Il formato del payload ID per Internet DOI è definito in [PIP97]. SIG è il payload firma. I dati da firmare sono specifici per lo scambio. Cert è il payload del certificato. Hash (e qualsiasi derivazione come hash (2) o hash_i) è il payload hash. I contenuti dell'hash sono specifici del metodo di autenticazione. PRF (Key, MSG) è la funzione pseudo-casuale a chiave-spesso una funzione hash chiave-utilizzata per generare un output deterministico che appare pseudo-casuale. I PRF sono usati sia per le derivazioni chiave che per l'autenticazione (i.e. come Mac chiave). (Vedi [KBC96]). Skeyid è una stringa derivata da materiale segreto noto solo ai giocatori attivi nello scambio. Skeyid_e è il materiale di chiave utilizzato da ISAKMP SA per proteggere la riservatezza dei suoi messaggi. Skeyid_a è il materiale di chiave utilizzato da ISAKMP SA per autenticare i suoi messaggi. Skeyid_d è il materiale di chiave utilizzato per derivare le chiavi per le associazioni di sicurezza non ISAKMP. y indica che "x" è crittografato con la chiave "y". --> Significa la comunicazione "Iniziatore a Responder" (richieste). x] indica che x è facoltativo. Traccia degli standard di Harkins & Carrel [Pagina 4]

RFC 2409 Ike novembre 1998 La crittografia dei messaggi (quando annotata da un '*' dopo l'intestazione ISAKMP) deve iniziare immediatamente dopo l'intestazione ISAKMP. Quando la comunicazione è protetta, tutti i payload che seguono l'intestazione ISAKMP devono essere crittografati. Le chiavi di crittografia sono generate da skeyid_e in un modo definito per ciascun algoritmo. 3.3 Segreto in avanti perfetto Se utilizzato nel Memo Perfect Forward Secrecy (PFS) si riferisce all'idea che il compromesso di una singola chiave consentirà l'accesso ai soli dati protetti da un'unica chiave. Per esistere PFS, la chiave utilizzata per proteggere la trasmissione dei dati non deve essere utilizzata per trarre chiavi aggiuntive e se la chiave utilizzata per proteggere la trasmissione dei dati è stata derivata da qualche altro materiale di chiave, tale materiale non deve essere utilizzato per derivare più chiavi. In questo protocollo è fornita una perfetta segretezza in avanti per le chiavi e le identità. (Sezioni 5.5 e 8). 3.4 Associazione di sicurezza Un'associazione di sicurezza (SA) è un insieme di politiche e chiave utilizzate per proteggere le informazioni. ISAKMP SA è la politica condivisa e le chiavi utilizzate dai colleghi negoziali in questo protocollo per proteggere la loro comunicazione. 4. introduzione Oakley e Skeme definiscono ciascuno un metodo per stabilire uno scambio di chiavi autenticato. Ciò include la costruzione di payload, i payload di informazioni trasportano, l'ordine in cui vengono elaborati e come vengono utilizzati. Mentre Oakley definisce le "modalità", ISAKMP definisce "fasi". La relazione tra i due è molto semplice e Ike presenta diversi scambi come modalità che operano in una delle due fasi. La fase 1 è dove i due colleghi ISAKMP stabiliscono un canale sicuro e autenticato con cui comunicare. Questo è chiamato ISAKMP Security Association (SA). "Modalità principale" e "Modalità aggressiva" ognuno di uno scambio di fase 1. "Modalità principale" e "Modalità aggressiva" devono essere utilizzati solo nella fase 1. La fase 2 è il luogo in cui le associazioni di sicurezza sono negoziate per conto di servizi come IPSEC o qualsiasi altro servizio che necessita di materiale chiave e/o negoziazione dei parametri. "Modalità Quick" realizza uno scambio di fase 2. La "modalità rapida" deve essere utilizzata solo nella fase 2. Traccia degli standard di Harkins & Carrel [Pagina 5]

RFC 2409 Ike novembre 1998 La "nuova modalità di gruppo" non è proprio una fase 1 o una fase 2. Segue la fase 1, ma serve a stabilire un nuovo gruppo che può essere utilizzato nei negoziati futuri. La "nuova modalità di gruppo" deve essere utilizzata solo dopo la fase 1. ISAKMP SA è bidirezionale. Cioè, una volta stabilito, entrambe le parti possono avviare scambi di modalità rapida, informativa e nuova di gruppo. Secondo il documento ISAKMP di base, l'ISAKMP SA è identificato dal cookie dell'iniziatore seguito dal biscotto del soccorritore- il ruolo di ciascuna parte nello scambio di fase 1 impone che il cookie è il iniziatore. L'ordine dei cookie stabilito dallo scambio di fase 1 continua a identificare l'ISAKMP SA indipendentemente dalla direzione in modalità rapida, informativa o nuovo scambio di gruppo. In altre parole, i biscotti non devono scambiare luoghi quando la direzione dell'ISAKMP SA cambia. Con l'uso di fasi ISAKMP, un'implementazione può realizzare un tallone molto rapido quando necessario. Una negoziazione a fase 1 può essere utilizzata per più di una negoziazione di fase 2. Inoltre, una negoziazione di fase 2 unica può richiedere più associazioni di sicurezza. Con queste ottimizzazioni, un'implementazione può vedere meno di un viaggio di andata e ritorno per SA e meno di un'esponentezione DH per SA. "Modalità principale" per la fase 1 fornisce protezione da identità. Quando non è necessaria la protezione dell'identità, la "modalità aggressiva" può essere utilizzata per ridurre ulteriormente i viaggi rotondi. Lo sviluppatore suggerisce di fare queste ottimizzazioni sono inclusi di seguito. Va anche notato che l'utilizzo della crittografia della chiave pubblica per autenticare uno scambio di modalità aggressiva fornirà comunque una protezione dell'identità. Questo protocollo non definisce il proprio doi di per sé. L'ISAKMP SA, stabilito nella fase 1, può utilizzare il DOI e la situazione da un servizio non ISAKMP (come l'IETF IPSEC doi [PIP97]). In questo caso un'implementazione può scegliere di limitare l'uso dell'ISAKMP SA per la creazione di SA per servizi dello stesso DOI. In alternativa, un ISAKMP SA può essere stabilito con il valore zero sia nel DOI che nella situazione (vedere [MST98] per una descrizione di questi campi) e in questo caso le implementazioni saranno libere di stabilire servizi di sicurezza per qualsiasi DOI definito utilizzando questo ISAKMP SA. Se un DOI di zero viene utilizzato per stabilire una SA di Fase 1, la sintassi dei carichi utili di identità utilizzati nella Fase 1 è quello definito in [MSST98] e non da nessun doi-- E.G. [PIP97]- che può espandere ulteriormente la sintassi e la semantica delle identità. I seguenti attributi sono usati da IKE e sono negoziati come parte della ISAKMP Security Association. (Questi attributi riguardano solo l'Associazione della sicurezza ISAKMP e non a nessuna associazione di sicurezza che ISAKMP potrebbe negoziare per conto di altri servizi.) Traccia degli standard di Harkins & Carrel [Pagina 6]

RFC 2409 Ike novembre 1998 - Algoritmo di crittografia - Algoritmo hash - Metodo di autenticazione - Informazioni su un gruppo su cui fare Diffie -Hellman. Tutti questi attributi sono obbligatori e devono essere negoziati. Inoltre, è possibile negoziare facoltativamente una funzione PsueDo-Random ("PRF"). (Al momento non ci sono funzioni pseudo-casuali negoziabili definite in questo documento. I valori degli attributi di uso privato possono essere utilizzati per la negoziazione di PRF tra le parti consenzienti). Se un "PRF" non è una negoziazione, la versione HMAC (vedi [KBC96]) dell'algoritmo hash negoziato viene utilizzata come funzione pseudo-casuale. Altri attributi non obbligatori sono descritti nell'Appendice A. L'algoritmo hash selezionato deve supportare le modalità native e HMAC. Il gruppo Diffie-Hellman deve essere specificato usando una descrizione del gruppo definita (sezione 6) o definendo tutti gli attributi di un gruppo (Sezione 5.6). Gli attributi di gruppo (come il tipo di gruppo o Prime- vedi Appendice A) non devono essere offerti insieme a un gruppo precedentemente definito (o una descrizione del gruppo riservata o una descrizione dell'uso privato che viene stabilita dopo la conclusione di un nuovo scambio di modalità di gruppo). Le implementazioni IKE devono supportare i seguenti valori degli attributi:-DES [DES] in modalità CBC con un controllo debole e semi-weak, chiave (tasti deboli e semi-weak sono citati in [sch96] ed elencati nell'Appendice A). La chiave deriva secondo l'appendice B. - Md5 [md5] e sha [sha>. - Autenticazione tramite chiavi pre-condivise. - MODP sul gruppo numero uno predefinito (vedi sotto). Inoltre, le implementazioni IKE dovrebbero supportare: 3DE per la crittografia; Tigre ([tigre]) per hash; The Digital Signature Standard, firme RSA [RSA] e autenticazione con crittografia a chiave pubblica RSA; e il gruppo MODP numero 2. Le implementazioni IKE possono supportare qualsiasi algoritmi di crittografia aggiuntivi definiti nell'Appendice A e possono supportare i gruppi ECP ed EC2N. Le modalità IKE descritte qui devono essere implementate ogni volta che viene implementato l'IETF ipsec doi [pip97]. Altri DOis possono utilizzare le modalità descritte qui. Traccia degli standard di Harkins & Carrel [Pagina 7]

RFC 2409 Ike novembre 1998 5. Scambi Esistono due metodi di base utilizzati per stabilire uno scambio di chiavi autenticato: modalità principale e modalità aggressiva. Ognuno genera materiale di chiave autenticato da uno scambio effimero Diffie-Hellman. La modalità principale deve essere implementata; La modalità aggressiva dovrebbe essere implementata. Inoltre, la modalità rapida deve essere implementata come meccanismo per generare materiale di chiave fresco e negoziare servizi di sicurezza non ISAKMP. Inoltre, la nuova modalità di gruppo dovrebbe essere implementata come meccanismo per definire gruppi privati per gli scambi di diffie ehellman. Le implementazioni non devono cambiare tipi di scambio nel mezzo di uno scambio. Gli scambi sono conformi alla sintassi del payload ISAKMP standard, alla codifica degli attributi, ai timeout e ai ritrasmetti di messaggi e ai messaggi informativi.G Una risposta di notifica viene inviata quando, ad esempio, una proposta è inaccettabile o una verifica o una decrittografia della firma non ha avuto successo, ecc. Il carico utile SA deve precedere tutti gli altri payload in uno scambio di fase 1. Salvo dove diversamente indicato, non ci sono requisiti per i payload ISAKMP in qualsiasi messaggio che si trovi in un ordine particolare. Il valore pubblico Diffie-Hellman approvato in un payload KE, in uno scambio di fase 1 o di fase 2, deve essere la lunghezza del gruppo Diffie-Hellman negoziato applicato, se necessario, pre-inoltrato il valore con ZEROS. La durata del payload nonce deve essere compresa tra 8 e 256 byte. La modalità principale è un'istanza dello scambio di protezione dell'identità ISAKMP: i primi due messaggi negoziano la politica; i prossimi due valori pubblici di Exchan Diffie-Hellman e dati accessori (E.G. nonsi) necessario per lo scambio; e gli ultimi due messaggi autenticano lo scambio Diffie-Hellman. Il metodo di autenticazione negoziato come parte dello scambio ISAKMP iniziale influenza la composizione dei payload ma non il loro scopo. L'XCHG per la modalità principale è l'identità ISAKMP protezione. Allo stesso modo, la modalità aggressiva è un'istanza dello scambio aggressivo ISAKMP. I primi due messaggi negoziano la politica, lo scambio di valori pubblici di diffie-ehellman e i dati accessori necessari per lo scambio e le identità. Inoltre, il secondo messaggio autentica il risponditore. Il terzo messaggio autentica l'iniziatore e fornisce una prova della partecipazione allo scambio. L'XCHG per la modalità aggressiva è ISAKMP aggressivo. Il messaggio finale non può essere inviato in protezione dell'ISAKMP SA che consente a ciascuna parte di Traccia degli standard di Harkins & Carrel [Pagina 8]

RFC 2409 Ike novembre 1998 L'esponentezione rimanda, se lo si desidera, fino a quando la negoziazione di questo scambio è completa. Le rappresentazioni grafiche della modalità aggressiva mostrano il payload finale in chiaro; non deve essere. Gli scambi in Ike non sono aperti e hanno un numero fisso di messaggi. La ricezione di un carico utile della richiesta di certificato non deve estendere il numero di messaggi trasmessi o previsti. La negoziazione dell'associazione della sicurezza è limitata con modalità aggressiva. A causa dei requisiti di costruzione dei messaggi il gruppo in cui viene eseguito lo scambio Diffie-Hellman non può essere negoziato. Inoltre, diversi metodi di autenticazione possono limitare ulteriormente la negoziazione degli attributi. Ad esempio, l'autenticazione con la crittografia delle chiavi pubbliche non può essere negoziata e quando si utilizza il metodo rivisto della crittografia delle chiavi pubbliche per l'autenticazione, non è possibile negoziare il cifra e l'hash. Per le situazioni in cui sono richieste le capacità di negoziazione degli attributi ricchi di IKE. Modalità rapida e nuova modalità Gruppo non hanno analogici in ISAKMP. I valori XCHG per la modalità rapida e la nuova modalità Gruppo sono definiti nell'Appendice A. Modalità principale, modalità aggressiva e modalità Quick Do Security Association Negoziazione. Le offerte di assistenza alla sicurezza assumono la forma di payload traditore incapsulato nel payload / i di proposta incapsulato nel payload (S) dell'associazione di sicurezza (SA). Se vengono effettuate offerte multiple per gli scambi di fase 1 (modalità principale e modalità aggressiva), devono assumere la forma di payload di trasformazione multipli per un singolo carico utile di proposta in un singolo payload SA. Per dirla in un altro modo, per gli scambi di fase 1 non ci devono essere più carichi utili per un singolo carico utile SA e non ci devono essere più carichi utili SA. Questo documento non prescrive tale comportamento nelle offerte negli scambi di fase 2. Non vi è alcun limite al numero di offerte che l'iniziatore può inviare al soccorritore, ma le implementazioni conformi possono scegliere di limitare il numero di offerte che ispezionerà per motivi di prestazione. Durante la negoziazione dell'associazione della sicurezza, gli iniziatori presentano offerte per potenziali associazioni di sicurezza ai soccorritori. I soccorritori non devono modificare gli attributi di alcuna offerta, esclusa dalla codifica degli attributi (vedi Appendice A). Se l'iniziatore di uno scambio nota che i valori degli attributi sono stati modificati o gli attributi sono stati aggiunti o eliminati da un'offerta fatta, tale risposta deve essere respinta. Sono consentiti quattro diversi metodi di autenticazione con modalità principale o modalità aggressiva: firma digitale, due forme di autenticazione con crittografia a chiave pubblica o chiave pre-condizionata. Il valore Skeyid viene calcolato separatamente per ciascun metodo di autenticazione. Traccia degli standard di Harkins & Carrel [Pagina 9]

RFC 2409 Ike novembre 1998 Per le firme: skeyid = prf (ni_b | nr_b, g^xy) per crittografia delle chiavi pubbliche: skeyid = prf (hash (ni_b | nr_b), cky-i | cky-r) per le chiavi pre-autenticate: skeyid = prf (pre-shared-key, NI_b | nr_b) il risultato di Main Mode o aggressivi di tasti autentici (Skeyid, G^xy | cky-i | cky-r | 0) skeyid_a = prf (skeyid, skeyid_d | g^xy | cky-i | cky-r | 1) skeyid_e = prf (skeyid, skeyid_a | g^xy | cky-i | cky-r | 2) e concordato per proteggere le politiche per proteggere ulteriori comunicazioni. I valori di 0, 1 e 2 sopra sono rappresentati da un singolo ottetto. La chiave utilizzata per la crittografia deriva da skeyid_e in modo specifico per l'algoritmo (vedere l'Appendice B). Per autenticare, scambiare l'iniziatore del protocollo genera hash_i e il rispondente genera hash_r dove: hash_i = prf (skeyid, g^xi | g^xr | cky-i | cky-r | sai_b | idii_b) hash_r = prf (skeyid, g^xr | g^xi | cky-i | cky-i | cky-i , Hash_i e hash_r sono firmati e verificati; Per l'autenticazione con crittografia delle chiavi pubbliche o chiavi pre-condizionate, hash_i e hash_r autenticano direttamente lo scambio. L'intero carico utile ID (incluso il tipo di ID, la porta e il protocollo ma escluso l'intestazione generica) viene hash in sia Hash_i che HASH_R. Come accennato in precedenza, il metodo di autenticazione negoziata influenza il contenuto e l'uso dei messaggi per le modalità di fase 1, ma non il loro intento. Quando si utilizzano le chiavi pubbliche per l'autenticazione, lo scambio di fase 1 può essere eseguito utilizzando le firme o utilizzando la crittografia delle chiavi pubbliche (se l'algoritmo lo supporta). Di seguito sono riportati gli scambi di fase 1 con diverse opzioni di autenticazione. 5.1 Ike Fase 1 autenticato con le firme Usando le firme, le informazioni accessorie scambiate durante il secondo viaggio di andata e ritorno sono non GUI; Lo scambio viene autenticato firmando un hash reciprocamente ottenibile. La modalità principale con autenticazione della firma è descritta come segue: Traccia degli standard di Harkins & Carrel [Pagina 10]

RFC 2409 Ike novembre 1998 Iniziatore Responder ----------- ----------- HDR, SA-> In entrambe le modalità, i dati firmati, SIG_I o SIG_R, è il risultato dell'algoritmo di firma digitale negoziato applicato rispettivamente a Hash_i o Hash_R. In generale, la firma sarà su Hash_i e Hash_R come sopra usando il PRF negoziato o la versione HMAC della funzione hash negoziata (se non viene negoziato PRF). Tuttavia, ciò può essere sovrascritto per la costruzione della firma se l'algoritmo di firma è legato a un particolare algoritmo di hash (E.G. DSS è definito solo con l'uscita di 160 bit di SHA). In questo caso, la firma sarà su Hash_i e Hash_R come sopra, tranne l'uso della versione HMAC dell'algoritmo hash associato al metodo della firma. La funzione PRF e hash negoziate continuerebbero ad essere utilizzata per tutte le altre funzioni pseudo-casuali prescritte. Poiché l'algoritmo hash utilizzato è già noto, non è necessario codificare il proprio OID nella firma. Inoltre, non vi è alcun legame tra gli OID utilizzati per le firme RSA in PKCS #1 e quelli utilizzati in questo documento. Pertanto, le firme RSA devono essere codificate come crittografia a chiave privata nel formato PKCS #1 e non come firma nel formato PKCS #1 (che include l'OID dell'algoritmo hash). Le firme DSS devono essere codificate come R seguite da S. Uno o più carichi utili del certificato possono essere fatti opzionalmente. Traccia degli standard di Harkins & Carrel [Pagina 11]

RFC 2409 Ike novembre 1998 5.2 Fase 1 autenticata con crittografia delle chiavi pubbliche Utilizzando la crittografia delle chiavi pubbliche per autenticare lo scambio, le informazioni accessorie scambiate sono crittografate non GLI. La capacità di ciascuna parte di ricostruire un hash (dimostrando che l'altra parte ha decrittografato il nonce) autentica lo scambio. Per eseguire la crittografia della chiave pubblica, l'iniziatore deve già avere la chiave pubblica del risponditore. Nel caso in cui il risponditore abbia più chiavi pubbliche, un hash del certificato che l'iniziatore sta utilizzando per crittografare le informazioni accessorie vengono approvate come parte del terzo messaggio. In questo modo il responder può determinare quale tasto privato corrispondente da utilizzare per decrittografare i payload crittografati e la protezione dell'identità viene mantenuta. Oltre al nonce, le identità delle parti (IDII e IDIR) sono anche crittografate con la chiave pubblica dell'altra parte. Se il metodo di autenticazione è una crittografia della chiave pubblica, i payload nonce e dell'identità devono essere crittografati con la chiave pubblica dell'altra parte. Solo il corpo dei payload sono crittografati, le intestazioni del payload sono lasciate in chiaro. Quando si utilizza la crittografia per l'autenticazione, la modalità principale è definita come segue. Iniziatore Responder ----------- ----------- HDR, SA-> PUBKEY_R, PUBKEY_R-> HDR, KE, PUBKEY_I, PUBKEY_I HDR*, HASH_I-> PUBKEY_R, PUBKEY_R-> HDR, SA, KE, PUBKEY_I, PUBKEY_I, HASH_R HDR, HASH_I-> Traccia degli standard di Harkins & Carrel [Pagina 12]

RFC 2409 Ike novembre 1998 Dove hash (1) è un hash (che utilizza la funzione hash negoziata) del certificato che l'iniziatore utilizza per crittografare il nonce e l'identità. La crittografia RSA deve essere codificata in formato PKCS #1. Mentre solo il corpo dei payload ID e nonce è crittografato, i dati crittografati devono essere preceduti da una valida header generica ISAKMP. La lunghezza del payload è la lunghezza dell'intero payload crittografato più. La codifica PKCS #1 consente la determinazione della lunghezza effettiva del payload ClearText al momento della decrittografia. L'uso della crittografia per l'autenticazione prevede uno scambio plausabile negabile. Non ci sono prove (come con una firma digitale) che la conversazione ha mai avuto luogo poiché ciascuna parte può ricostruire completamente entrambi i lati dello scambio. Inoltre, la sicurezza viene aggiunta alla generazione segreta poiché un utente malintenzionato dovrebbe rompere con successo non solo lo scambio Diffie-Hellman, ma anche entrambi i crittografia RSA. Questo scambio era motivato da [Skeme]. Si noti che, a differenza di altri metodi di autenticazione, l'autenticazione con la crittografia della chiave pubblica consente la protezione dell'identità con modalità aggressiva. 5.3 Fase 1 autenticata con una modalità rivista di crittografia delle chiavi pubbliche L'autenticazione con la crittografia a chiave pubblica presenta vantaggi significativi rispetto all'autenticazione con le firme (vedere la sezione 5.2 sopra). Sfortunatamente, questo è al costo di 4 operazioni chiave pubbliche: due crittografici chiave pubbliche e due decritti chiave privati. Questa modalità di autenticazione mantiene i vantaggi dell'autenticazione utilizzando la crittografia della chiave pubblica ma lo fa con metà delle operazioni chiave pubbliche. In questa modalità, il nonce è ancora crittografato utilizzando la chiave pubblica del peer, tuttavia l'identità del peer (e il certificato se viene inviato) viene crittografata utilizzando l'algoritmo di crittografia simmetrica negoziata (dal carico utile SA) con una chiave derivata dal nonce derivato dal nonce. Questa soluzione aggiunge complessità e stato minima e salva due costose operazioni chiave pubbliche su ciascun lato. Inoltre, il payload di Exchange chiave è anche crittografato utilizzando la stessa chiave derivata. Ciò fornisce ulteriore protezione contro la crittanalisi dello scambio Diffie-Hellman. Come per il metodo di autenticazione della crittografia della chiave pubblica (sezione 5.2), un carico utile hash può essere inviato per identificare un certificato se il risponditore ha più certificati che contengono chiavi pubbliche utilizzabili (E.G. Se il certificato non è solo per le firme, a causa di restrizioni del certificato o restrizioni algoritmiche). Se l'hash Traccia degli standard di Harkins & Carrel [Pagina 13]

RFC 2409 Ike novembre 1998 Il payload viene inviato deve essere il primo carico utile del secondo scambio di messaggi e deve essere seguito dal nonce crittografato. Se il payload hash non viene inviato, il primo carico utile del secondo scambio di messaggi deve essere il nonce crittografato. Inoltre, l'iniziatore è facoltativamente un payload del certificato per fornire al rispondente una chiave pubblica con cui rispondere. Quando si utilizza la modalità di crittografia rivista per l'autenticazione, la modalità principale è definita come segue. Iniziatore Responder ----------- ----------- HDR, SA-> pubkey_r, ke_i, ke_i, [ke_i]-> hdr, pubkey_i, ke_r, ke_r, hdr*, hash_i-> pubkey_r, ke_i, ke_i [, ke_i]-> HDR, SA, Pubkey_i, ke_r, ke_r.2. Ke_i e ke_r sono chiavi dell'algoritmo di crittografia simmetrica negoziata nello scambio di payload SA. Solo il corpo dei payload è crittografato (in entrambe le principali operazioni simmetriche), le intestazioni generiche di carico utile vengono lasciate in chiaro. La durata del payload include quello aggiunto per eseguire la crittografia. Le chiavi di cifratura simmetriche sono derivate dai non Escs decrittografati come segue. Innanzitutto vengono calcolati i valori ne_i e ne_r: Traccia degli standard di Harkins & Carrel [Pagina 14]

RFC 2409 Ike novembre 1998 Ne_i = prf (ni_b, cky-i) ne_r = prf (nr_b, cky-r) Le chiavi ke_i e ke_r sono quindi prelevate da NE_I e NE_R rispettivamente nel modo descritto nell'appendice B utilizzata per derivare le chiavi simmetriche da utilizzare con l'algoritmo di algoritmo di encryption negoziata. Se la lunghezza dell'output del PRF negoziato è maggiore o uguale ai requisiti di lunghezza chiave del cifra, rispettivamente Ke_i e Ke_r sono derivati dai bit più significativi di NE_I e NE_R. Se la lunghezza desiderata di ke_i e ke_r supera la lunghezza dell'uscita del PRF, il numero necessario di bit viene ottenuta alimentando ripetutamente i risultati del PRF in se stesso e concatenando il risultato fino a quando non è stato raggiunto il numero necessario. Ad esempio, se l'algoritmo di crittografia negoziata richiede 320 bit di chiave e l'output del PRF è solo 128 bit, Ke_i è i 320 bit più significativi di K, dove k = k1 | K2 | K3 e k1 = prf (ne_i, 0) k2 = prf (ne_i, k1) k3 = prf (ne_i, k2) per brevità, è mostrata solo la derivazione di ke_i; Ke_r è identico. La lunghezza del valore 0 nel calcolo di K1 è un singolo ottetto. Si noti che ne_i, ne_r, ke_i e ke_r sono tutti effimeri e devono essere scartati dopo l'uso. Salvare i requisiti sulla posizione del carico utile hash opzionale e il payload non obbligatorio non ci sono ulteriori requisiti di carico utile. Tutti i payload- in qualunque ordine- seguendo il nonce crittografato devono essere crittografati con ke_i o ke_r a seconda della direzione. Se la modalità CBC viene utilizzata per la crittografia simmetrica, i vettori di inizializzazione (IV) sono impostati come segue. Il IV per crittografare il primo carico utile seguendo il nonce è impostato su 0 (zero). Il IV per i successivi payload crittografati con il tasto Ephemeral Simmetric Cipher, Ke_i, è l'ultimo blocco cifrato del payload precedente. I payload crittografati sono imbottiti fino alla dimensione del blocco più vicino. Tutti i byte di imbottitura, ad eccezione dell'ultimo, contengono 0x00. L'ultimo byte dell'imbottitura contiene il numero di byte di imbottitura utilizzati, esclusi l'ultimo. Si noti che questo significa che ci sarà sempre imbottitura. Traccia degli standard di Harkins & Carrel [Pagina 15]

RFC 2409 Ike novembre 1998 5.4 Fase 1 autenticato con una chiave pre-condivisa Una chiave derivata da un meccanismo fuori banda può anche essere utilizzata per autenticare lo scambio. L'effettiva istituzione di questa chiave è fuori dall'ambito di questo documento. Quando si eseguono un'autenticazione della chiave pre-condizionata, la modalità principale è definita come segue: Iniziatore Responder ---------- ----------- HDR, SA-> Quando si utilizza l'autenticazione della chiave pre-condivisa con la modalità principale, la chiave può essere identificata solo dall'indirizzo IP dei peer da Hash_i deve essere calcolato prima che l'iniziatore abbia elaborato IDIR. La modalità aggressiva consente di utilizzare una gamma più ampia di identificatori del segreto pre-condiviso. Inoltre, la modalità aggressiva consente a due parti di mantenere chiavi pre-condizionate diverse e diverse e identificare quella corretta per un particolare scambio. 5.5 Fase 2 - Modalità rapida La modalità rapida non è uno scambio completo stesso (in quanto è vincolato a uno scambio di fase 1), ma viene utilizzata come parte del processo di negoziazione SA (Fase 2) per derivare il materiale di chiave e negoziare la politica condivisa per SAS non ISAKMP. Le informazioni scambiate insieme alla modalità rapida devono essere protette da ISAKMP SA-- i.e. Tutti i payload tranne l'intestazione ISAKMP sono crittografati. In modalità rapida, un carico utile hash deve seguire immediatamente l'intestazione ISAKMP e un carico utile SA deve seguire immediatamente l'hash. Questo hash autentica il messaggio e fornisce anche prove di vivacità. Traccia degli standard di Harkins & Carrel [Pagina 16]

RFC 2409 Ike novembre 1998 L'ID del messaggio nell'intesta. Poiché ogni istanza di una modalità rapida utilizza un vettore di inizializzazione univoco (vedi Appendice B) è possibile avere più modalità rapide simultanee, in base a un singolo ISAKMP SA, in corso in qualsiasi momento. La modalità Quick è essenzialmente una negoziazione SA e uno scambio di non GIE che fornisce protezione da replay. I non GenS vengono utilizzati per generare materiale chiave fresco e impedire agli attacchi di riproduzione di generare associazioni di sicurezza fasulle. Un payload di scambio a chiave opzionale può essere scambiato per consentire un ulteriore scambio di diffie-hellman ed esponenziale per modalità rapida. Mentre l'uso del payload di scambio chiave con la modalità rapida è facoltativo, deve essere supportato. Modalità rapida di base (senza il payload KE) aggiorna il materiale di chiave derivato dall'esponentezione nella fase 1. Questo non fornisce PFS. Utilizzando il payload KE opzionale, viene eseguita un'esponentezione aggiuntiva e viene fornita PFS per il materiale di chiave. Si presume che le identità del SAS negoziato in modalità rapida siano implicitamente gli indirizzi IP dei pari ISAKMP, senza alcun vincolo implicito sul protocollo o sui numeri di porta consentiti, a meno che gli identificatori del cliente non siano specificati in modalità rapida. Se ISAKMP agisce come negoziatore cliente per conto di un'altra parte, le identità delle parti devono essere approvate come IDCI e quindi IDCR. La politica locale determinerà se le proposte sono accettabili per le identità specificate. Se le identità del cliente non sono accettabili per il risponditore della modalità rapida (a causa di politiche o altri motivi), è necessario inviare un payload di notifica con il tipo di messaggio di notifica del tipo di informazione ID (18). Le identità del cliente vengono utilizzate per identificare e dirigere il traffico verso il tunnel appropriato nei casi in cui esistono più tunnel tra due pari e anche per consentire SAS unici e condivisi con granularità diverse. Tutte le offerte fatte durante una modalità rapida sono logicamente correlate e devono essere coerenti. Ad esempio, se viene inviato un carico utile KE, l'attributo che descrive il gruppo Diffie-Hellman (vedere la Sezione 6.1 e [PIP97]) devono essere inclusi in ogni trasformazione di ogni proposta di ogni SA negoziata. Allo stesso modo, se vengono utilizzate le identità dei clienti, devono applicarsi a ogni SA nella negoziazione. La modalità rapida è definita come segue: Traccia degli standard di Harkins & Carrel [Pagina 17]

RFC 2409 Ike novembre 1998 Iniziatore Responder ----------- ------------. L'hash (2) è identico all'hash (1) tranne il nonce dell'iniziatore-Ni, meno l'intestazione del carico del payara. L'aggiunta del nonce all'hash (2) è per una prova di vivacità. HASH (3)- Per vivacità-- è il PRF rispetto al valore zero rappresentato come un singolo ottetto, seguito da una concatenazione dell'ID del messaggio e dei due non GenS- l'iniziatore seguito dal rispondente- meno l'intestazione del carico del pay. In altre parole, gli hash per lo scambio di cui sopra sono: hash (1) = prf (skeyid_a, m-id | sa | ni [| ke] [| idci | idcr) hash (2) = prf (skeyid_a, m-id | ni_b | sa | nr [| ke] [| idci | idcr) hash (3) = prf (skeyid_a L'eccezione di Hash, SA e dei payload ID opzionali, non ci sono restrizioni di ordinazione del payload in modalità rapida. Hash (1) e Hash (2) possono differire dall'illustrazione sopra se l'ordine dei payload nel messaggio differisce dall'esempio illustrativo o se i carichi utili opzionali, ad esempio un payload di notifica, sono stati incatenati al messaggio. Se PFS non è necessario e i payload KE non vengono scambiati, il nuovo materiale di chiave è definito come keymat = prf (skeyid_d, protocollo | spi | ni_b | nr_b). Se si desidera PFS e i payload KE sono stati scambiati, il nuovo materiale di keying è definito come keymat = prf (skeyid_d, g (qm)^xy | protocollo | spi | ni_b | nr_b) dove g (qm)^xy è il segreto condiviso dall'ephemeral diffie-hellman Exchange di questa modalità veloce. In entrambi i casi, "protocollo" e "SPI" provengono dal carico utile della proposta ISAKMP che conteneva la trasformazione negoziata. Traccia degli standard di Harkins & Carrel [Pagina 18]

RFC 2409 Ike novembre 1998 Una negoziazione SA single si traduce in due associazioni di sicurezza: una in entrata e una in uscita. SPI diversi per ogni SA (uno scelto dall'iniziatore, l'altro dal risponditore) garantisce una chiave diversa per ciascuna direzione. La SPI scelta dalla destinazione della SA viene utilizzata per derivare il keymat per quel SA. Per le situazioni in cui la quantità di materiale di chiave desiderato è maggiore di quella fornita dal PRF, il keymat viene ampliato alimentando i risultati del PRF in se stesso e concatenando i risultati fino a quando non è stato raggiunto il materiale di chiave richiesto. In altre parole, keymat = k1 | K2 | K3 | . dove k1 = prf (skeyid_d, [g (qm)^xy |] protocollo | spi | ni_b | nr_b) k2 = prf (skeyid_d, k1 | [g (qm)^xy |] protocol | spi | ni_b | nr_b) k3 = prf (Skeyid_d, k2 | [gm | r_b) ecc. Questo materiale di chiave (con PFS o senza e sia derivato direttamente o attraverso la concatenazione) deve essere utilizzato con la SA negoziata. Spetta al servizio definire come le chiavi sono derivate dal materiale di chiave. Nel caso di uno scambio effimero Diffie-Hellman in modalità rapida, l'esponenziale (G (QM)^XY) è irretensivivabilmente rimosso dallo stato attuale e Skeyid_e e Skeyid_A (derivato dalla negoziazione di fase 1) continuano a proteggere e autenticare ISAKMP SA e SKEKEID_D continuano a essere usati per derivare le chiavi deriva. Usando modalità rapida, più SA e chiavi possono essere negoziati con uno scambio come segue: Iniziatore Responder ----------- ----------- HDR*, Hash (1), SA0, SA1, NI, [, KE] [, IDCI, IDCR]-> Il materiale di chiave è derivato in modo identico come nel caso di un singolo SA SA di SA singolo. In questo caso (negoziazione di due payload SA) il risultato sarebbero quattro associazioni di sicurezza: due per entrambi i SAS. Traccia degli standard di Harkins & Carrel [Pagina 19]

RFC 2409 Ike novembre 1998 5.6 Nuova modalità di gruppo La nuova modalità di gruppo non deve essere utilizzata prima della creazione di un ISAKMP SA. La descrizione di un nuovo gruppo deve seguire solo la negoziazione di fase 1. (Non è uno scambio di fase 2, però). Iniziatore Responder ----------- ----------- HDR*, Hash (1), SA-> Appendice A, "Attributo assegnato Numeri"). Le descrizioni del gruppo per gruppi privati devono essere maggiori o uguali a 2^15. Se il gruppo non è accettabile, il responder deve rispondere con un payload di notifica con il tipo di messaggio impostato su attributi-non supportato (13). Le implementazioni ISAKMP possono richiedere ai gruppi privati di scadere con la SA in base alla quale sono state stabilite. I gruppi possono essere negoziati direttamente nella proposta SA con la modalità principale. Per fare questo le parti dei componenti: per un gruppo MODP, il tipo, il primo e il generatore; Per un gruppo EC2N il tipo, il polinomio irriducibile, il generatore di gruppo uno, il generatore di gruppo due, la curva di gruppo A, la curva di gruppo B e l'ordine di gruppo- sono passati come attributi SA (vedi Appendice A). In alternativa, la natura del gruppo può essere nascosta usando una nuova modalità di gruppo e solo l'identificatore del gruppo viene approvato nel chiaro durante la negoziazione di fase 1. 5.7 Scambi informativi ISAKMP Questo protocollo protegge gli scambi informativi ISAKMP quando possibile. Una volta che l'Associazione di sicurezza ISAKMP è stata istituita (e Skeyid_E e Skeyid_A sono stati generati) gli scambi di informazioni ISAKMP, se usati con questo protocollo, sono i seguenti: Traccia degli standard di Harkins & Carrel [Pagina 20]

RFC 2409 Ike novembre 1998 Iniziatore Responder ----------- ------------. In altre parole, l'hash per lo scambio di cui sopra è: hash (1) = prf (skeyid_a, m-id | n/d) Come notato l'ID del messaggio nell'intestazione ISAKMP-- e utilizzato nel calcolo PRF-- è unico per questo scambio e non deve essere lo stesso dell'ID messaggio di Fase 2 che ha generato questo scambio informativo che ha generato questo scambio informativo. La derivazione del vettore di inizializzazione, utilizzato con skeyid_e per crittografare questo messaggio, è descritta nell'Appendice B. Se l'Associazione della sicurezza ISAKMP non è stata ancora stabilita al momento dello scambio informativo, lo scambio viene effettuato in chiaro senza un payload di hash di accompagnamento. 6 gruppi Oakley Con Ike, viene negoziato il gruppo in cui fare lo scambio Diffie-Hellman. QUATTRO GRUPPI-- VALORI da 1 a 4-- sono definiti di seguito. Questi gruppi hanno avuto origine con il protocollo Oakley e sono quindi chiamati "Gruppi Oakley". La classe di attributi per "gruppo" è definita nell'Appendice A. Tutti i valori 2^15 e superiori sono utilizzati per gli identificatori di gruppo privato. Per una discussione sulla base dei gruppi di Oakley predefiniti, consultare la sezione delle considerazioni sulla sicurezza di seguito. Questi gruppi sono stati tutti generati da Richard Schroeppel all'Università dell'Arizona. Le proprietà di questi gruppi sono descritte in [ORM96]. 6.1 Primo gruppo di default Oakley Le implementazioni di Oakley devono supportare un gruppo MODP con il seguente primo e generatore. A questo gruppo è assegnato l'ID 1 (uno). Il primo è: 2^768 - 2^704 - 1 + 2^64 * < [2^638 pi] + 149686 >Il suo valore esadecimale è Traccia degli standard di Harkins & Carrel [Pagina 21]

RFC 2409 Ike novembre 1998 FFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A431B 302B0A6D F25F1437 6D51C245 E485B576 625E7EC6 F44C42E9 A63A3620 FFFFFFFFF FFFFFFFF Il generatore è: 2. 6.2 Secondo Gruppo Oakley Le implementazioni IKE dovrebbero supportare un gruppo MODP con il seguente primo e generatore. A questo gruppo è assegnato ID 2 (due). Il primo è 2^1024 - 2^960 - 1 + 2^64 * < [2^894 pi] + 129093 >. Its hexadecimal value is FFFFFFFF FFFFFFFF C90FDAA2 2168C234 C4C6628B 80DC1CD1 29024E08 8A67CC74 020BBEA6 3B139B22 514A0879 8E3404DD EF9519B3 CD3A431B 302B0A6D F25F1437 4FE1356D 6D51C245 E485B576 625E7EC6 F44C42E9 A637ED6B 0BFF5CB6 F406B7ED EE386BFB 5A899FA5 AE9F2411 7C4B1FE6 49286651 ECE65381 FFFFFFFF FFFFFFFF The generator is 2 (decimal) 6.3 Terzo Gruppo Oakley Le implementazioni IKE dovrebbero supportare un gruppo EC2N con le seguenti caratteristiche. A questo gruppo è assegnato ID 3 (tre). La curva si basa sul campo Galois Gf [2^155]. La dimensione del campo è 155. Il polinomiale irriducibile per il campo è: u^155 + u^62 + 1. L'equazione per la curva ellittica è: y^2 + xy = x^3 + ax^2 + b. Field Size: 155 Group Prime/Irreducible Polynomial: 0x0800000000000000000000004000000000000001 Group Generator One: 0x7b Group Curve A: 0x0 Group Curve B: 0x07338f Group Order: 0X0800000000000000000057db5698537193aef944 The data in the KE payload when using this group is the value x from the solution (x,y), the point on the curve chosen by taking the randomly chosen secret Ka and computing Ka*P, where * is the repetition of the group addition and double operations, P is the curve point with x coordinate equal to generator 1 and the y Traccia degli standard di Harkins & Carrel [Pagina 22]

RFC 2409 Ike novembre 1998 coordinate determinata dall'equazione di definizione. L'equazione della curva è implicitamente conosciuta dal tipo di gruppo e dai coefficienti A e B. Esistono due possibili valori per la coordinata Y; Uno uno dei due può essere utilizzato correttamente (le due parti non devono essere d'accordo sulla selezione). 6.4 Quarto gruppo Oakley Le implementazioni IKE dovrebbero supportare un gruppo EC2N con le seguenti caratteristiche. A questo gruppo è assegnato ID 4 (quattro). La curva si basa sul campo Galois Gf [2^185]. La dimensione del campo è 185. Il polinomiale irriducibile per il campo è: u^185 + u^69 + 1. L'equazione per la curva ellittica è: y^2 + xy = x^3 + ax^2 + b. Field Size: 185 Group Prime/Irreducible Polynomial: 0x020000000000000000000000000000200000000000000001 Group Generator One: 0x18 Group Curve A: 0x0 Group Curve B: 0x1ee9 Group Order: 0X01ffffffffffffffffffffffdbf2f889b73e484175f94ebc The data in the KE payload when using this group will be identical to that as when using Oakley Group 3 (three). Altri gruppi possono essere definiti utilizzando una nuova modalità di gruppo. Questi gruppi predefiniti sono stati generati da Richard Schroeppel all'Università dell'Arizona. Le proprietà di questi numeri sono descritti in [ORM96]. 7. Esplosione del payload per uno scambio Ike completo Questa sezione illustra come viene utilizzato il protocollo IKE: - Stabilire un canale sicuro e autenticato tra i processi ISAKMP (Fase 1); e - generare materiale chiave e negoziare, un IPsec SA (Fase 2). 7.1 fase 1 usando la modalità principale Il seguente diagramma illustra i payload scambiati tra le due parti nel primo cambio di andata e ritorno. L'iniziatore può proporre diverse proposte; Il rispondente deve rispondere con uno. Traccia degli standard di Harkins & Carrel [Pagina 23]

RFC 2409 Ike novembre 1998 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+~ ~ ~ ~ ~ ~ e ~ ~ e ~ ~ e ~ ~ e ~ ~ e ~ ~ e ~ ~ e ~ ~ e ~ ~ e ~ e ~ ~ A ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Dominio dell'interpretazione ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Situazione ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Proposta n. 1 ! Proto_isakmp ! SPI SIZE = 0 | # Trasforma ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_trans ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Trasforma n. 1 ! Key_oakley | Riservato2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ attributi SA preferiti ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Trasforma n. 2 ! Key_oakley | Riservato2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Attributi SA alternati ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+Il responder risponde in gentile ma seleziona e resi, una proposta di trasformata (l'attributo SA Isakmp). Il secondo scambio è costituito dai seguenti carichi di utili , ~ ~ e il prossimo carico utile di Isa_ke ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_nonce ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ D-h Valore pubblico (g^xi dall'iniziatore g^xr da soccorritore) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Ni (dall'iniziatore) o nr (dal risponditore) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Traccia degli standard di Harkins & Carrel [Pagina 24]

RFC 2409 Ike novembre 1998 Le chiavi condivise, skeyid_e e skeyid_a, sono ora utilizzate per proteggere e autenticare tutte le ulteriori comunicazioni. Si noti che sia skeyid_e che skeyid_a non sono autenticati. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ISAKMP Header with XCHG of Main Mode, ~ ~ and Next Payload of ISA_ID and the encryption bit set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_sig ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Dati di identificazione del negoziatore ISAKMP ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Firma verificata dalla chiave pubblica dell'ID sopra ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+Lo scambio di chiavi è autenticato su un firmato è descritto nella sezione 5 5.1. Una volta che la firma è stata verificata utilizzando l'algoritmo di autenticazione negoziata come parte di ISAKMP SA, le chiavi condivise, Skeyid_E e Skeyid_A possono essere contrassegnate come autenticate. (Per brevità, i payload del certificato non sono stati scambiati). 7.2 Fase 2 usando la modalità rapida I seguenti payload sono scambiati nel primo turno di modalità rapida con la negoziazione ISAKMP SA. In questo ipotetico scambio, i negoziatori ISAKMP sono proxy per altre parti che hanno richiesto l'autenticazione. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+~ ISAKMP MODOTH, MODOAD, MODOAD, QUINDO CAGACHI e il bit di crittografia set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_sa ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ hash chiave del messaggio ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_nonce ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Dominio dell'interpretazione ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Situazione ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ Traccia degli standard di Harkins & Carrel [Pagina 25]

RFC 2409 Ike novembre 1998 ! Proposta n. 1 ! Proto_ipsec_ah! SPI Dimensione = 4 | # Trasforma ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ Spi (4 ottetti) ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Isa_trans ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Trasforma n. 1 ! Ah_sha | Riservato2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Altri attributi SA ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Trasforma n. 2 ! Ah_md5 | Riservato2 ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! Altri attributi SA ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! HO DETTO ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ nonce ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! HO DETTO ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ID della fonte per la quale ISAKMP è un client ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ ID di destinazione per la quale ISAKMP è un client ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+dove i contenuti dell'hash sono descritti in 5.5 sopra. Il rispondente risponde con un messaggio simile che contiene solo una trasformazione: la trasformata AH selezionata. Al ricevimento, l'iniziatore può fornire al motore chiave l'associazione di sicurezza negoziata e il materiale di chiave. Come assegno contro gli attacchi di replay, il risponditore attende fino al ricevimento del messaggio successivo. 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+~ ISAKMP MODOTH, MODOAD, MODOAD, QUINDO CAGACHI e il bit di crittografia set ~ +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ! 0 ! RISERVATO ! Lunghezza del payload ! +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+ ~ dati hash ~+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+dove i contenuti dell'hash sono descritti in 5.5 sopra. Traccia degli standard di Harkins & Carrel [Pagina 26]

RFC 2409 Ike novembre 1998 8. Esempio di segretezza in avanti perfetta Questo protocollo può fornire PFS sia delle chiavi che delle identità. L'identità sia di ISAKMP che negozia il pari e, se applicabile, le identità per le quali i colleghi stanno negoziando possono essere protetti con PFS. Per fornire una perfetta segretezza in avanti di entrambe le chiavi e tutte le identità, due parti eseguirebbero quanto segue: o uno scambio di modalità principale per proteggere le identità dei pari ISAKMP. Questo stabilisce un ISAKMP SA. o Uno scambio di modalità rapida per negoziare altri protocolli di sicurezza. Ciò stabilisce una SA su ciascuna estremità per questo protocollo. o Elimina l'ISAKMP SA e il suo stato associato. Poiché la chiave da utilizzare nel non ISAKMP SA è stata derivata dal singolo Exmeeral Diffie-Hellman Exchange PFS è preservato. Per fornire una perfetta segretezza in avanti solo delle chiavi di un'associazione di sicurezza non ISAKMP, non è necessario eseguire uno scambio di fase 1 se esiste una SA ISAKMP tra i due coetanei. Un singolo modalità rapida in cui viene superato il payload KE opzionale e viene eseguito un ulteriore scambio Diffie-Hellman, è tutto ciò che è richiesto. A questo punto lo stato derivato da questa modalità rapida deve essere eliminato dall'ISAKMP SA come descritto nella Sezione 5.5. 9. Suggerimenti di implementazione L'uso di una singola negoziazione di fase 1 ISAKMP rende i successivi negoziati di fase 2 estremamente rapidi. Finché lo stato di fase 1 rimane memorizzato nella cache e non è necessario la PFS, la fase 2 può procedere senza alcuna esponenziale. Quante negoziazioni di fase 2 possono essere eseguite per una fase 1 monofase è una questione politica locale. La decisione dipenderà dalla forza degli algoritmi utilizzati e dal livello di fiducia nel sistema peer. Un'implementazione potrebbe voler negoziare una serie di SA quando si esegue una modalità rapida. In questo modo possono accelerare il "re-Keying". La modalità rapida definisce il modo in cui il keymat è definito per una gamma di SA. Quando un peer sente che è tempo di cambiare SAS, usano semplicemente quello successivo nell'intervallo dichiarato. Una serie di SA può essere stabilita negoziando più SAS (attributi identici, SPIS diversi) con una modalità rapida. Traccia degli standard di Harkins & Carrel [Pagina 27]

RFC 2409 Ike novembre 1998 Un'ottimizzazione che è spesso utile è stabilire associazioni di sicurezza con i coetanei prima che siano necessarie in modo che quando diventano necessari sono già in atto. Ciò garantisce che non vi sarebbero ritardi dovuti alla gestione delle chiavi prima della trasmissione dei dati iniziali. Questa ottimizzazione è facilmente implementata impostando più di un'associazione di sicurezza con un peer per ciascuna associazione di sicurezza richiesta e memorizzazione nella cache di coloro che non sono immediatamente utilizzati. Inoltre, se viene avvisato un'implementazione ISAKMP che sarà presto necessaria una SA (E.G. Per sostituire una SA esistente che scadrà nel prossimo futuro), quindi può stabilire la nuova SA prima che sia necessaria quella nuova SA. La specifica ISAKMP di base descrive le condizioni in cui una parte del protocollo può informare l'altra parte di alcune attività: la cancellazione di un'associazione di sicurezza o in risposta ad alcuni errori nel protocollo come una verifica della firma non riuscita o un carico utile non è stato. Si suggerisce fortemente che a questi scambi informativi non vengano risposte in nessun caso. Tale condizione può comportare una "guerra di notifica" in cui il mancato comprendere un messaggio si traduce in una notifica al pari che non può capirlo e invia la propria notifica che non è anche compresa. 10. Considerazioni sulla sicurezza L'intero memo discute di un protocollo ibrido, che combina parti di Oakley e parti di Skeme con ISAKMP, per negoziare e derivare materiale di chiave per, associazioni di sicurezza in modo sicuro e autenticato. La riservatezza è assicurata dall'uso di un algoritmo di crittografia negoziata. L'autenticazione è assicurata dall'uso di un metodo negoziato: un algoritmo di firma digitale; un algoritmo a chiave pubblica che supporta la crittografia; Oppure, una chiave pre-condivisa. La riservatezza e l'autenticazione di questo scambio sono valide solo quanto gli attributi negoziati come parte dell'Associazione di sicurezza ISAKMP. Riflegare ripetutamente l'utilizzo della modalità rapida può consumare l'entropia del segreto condiviso di diffie-hellman. Gli implementari dovrebbero prendere atto di questo fatto e fissare un limite agli scambi di modalità rapida tra le esponenti. Questo promemoria non prescrive un tale limite. È possibile un secondo segreto in avanti (PFS) di materiale di chiave e identità con questo protocollo. Specificando un gruppo Diffie-Hellman e passando i valori pubblici nei payload KE, i coetanei ISAKMP possono stabilire PFS di chiavi: le identità sarebbero protette da Skeyid_E dall'ISAKMP SA e pertanto non sarebbero protetti da PFS. Se si desidera PFS di materiale di chiave e identità, un peer ISAKMP deve Traccia degli standard di Harkins & Carrel [Pagina 28]

RFC 2409 Ike novembre 1998 Stabilire una sola associazione di sicurezza non ISAKMP (E.G. Ipsec Security Association) per ISAKMP SA. PFS per le chiavi e le identità si ottiene eliminando l'ISAKMP SA (e facoltativamente emettendo un messaggio di eliminazione) alla creazione del singolo non ISAKMP SA. In questo modo una negoziazione di fase uno è unicamente legata a una singola fase due negoziazione e l'ISAKMP SA istituita durante la negoziazione di fase uno non viene mai più usato più. La forza di una chiave derivata da uno scambio Diffie-Hellman usando uno qualsiasi dei gruppi qui definiti dipende dalla forza intrinseca del gruppo, dalla dimensione dell'esponente utilizzato e dall'entropia fornita dal generatore di numeri casuali utilizzato. A causa di questi input è difficile determinare la forza di una chiave per uno qualsiasi dei gruppi definiti. Il gruppo Diffie-Hellman predefinito (numero uno) se usato con un forte generatore di numeri casuali e un esponente non meno di 160 bit è sufficiente da usare per Des. I gruppi da due a quattro forniscono una maggiore sicurezza. Le implementazioni dovrebbero prendere atto di queste stime conservative quando si stabiliscono la politica e la negoziazione di parametri di sicurezza. Si noti che queste limitazioni sono sugli stessi gruppi Diffie-Hellman. Non c'è nulla in Ike che proibisce l'uso di gruppi più forti né c'è qualcosa che diluirà la forza ottenuta da gruppi più forti. In effetti, il quadro estensibile di IKE incoraggia la definizione di più gruppi; L'uso di gruppi di curve ellittici aumenterà notevolmente la forza usando numeri molto più piccoli. Per le situazioni in cui i gruppi definiti forniscono una resistenza insufficiente, è possibile utilizzare una modalità di gruppo per scambiare un gruppo Diffie-Hellman che fornisce la forza necessaria. In cui spetta alle implementazioni per verificare la primalità in gruppi offerti e arrivare indipendentemente alle stime di forza. Si presume che gli esponenti Diffie-Hellman in questo scambio siano cancellati dalla memoria dopo l'uso. In particolare, questi esponenti non devono essere derivati da segreti di lunga durata come il seme a un generatore pseudo-casuale. Gli scambi IKE mantengono i vettori di inizializzazione in esecuzione (iv) in cui l'ultimo blocco cifrato dell'ultimo messaggio è la IV per il messaggio successivo. Per evitare che le ritrasmissioni (o messaggi forgiati con cookie validi) causino scambi per uscire dalla sincronizzazione delle implementazioni IKE non dovrebbero aggiornare la loro corsa IV fino a quando il messaggio decrittografato non ha superato un controllo di base della sanità mentale ed è stato determinato per far avanzare effettivamente la macchina dello stato Ike-- i.e. non è una ritrasmissione. Traccia degli standard di Harkins & Carrel [Pagina 29]

RFC 2409 Ike novembre 1998 Mentre l'ultimo viaggio di andata e ritorno della modalità principale (e facoltativamente l'ultimo messaggio di modalità aggressiva) è crittografato, non è autenticato, a rigor di termini. Un attacco di sostituzione attivo al testo cifrato potrebbe comportare la corruzione del payload. Se un tale attacco corrompe i carichi utili obbligatori, verrebbe rilevato da un fallimento di autentica.G. avvisare i payload incatenati sull'ultimo messaggio di uno scambio di modalità principale) potrebbe non essere rilevabile. 11. Considerazioni IANA Questo documento contiene molti "numeri magici" che devono essere mantenuti dalla IANA. Questa sezione spiega i criteri che saranno utilizzati dalla IANA per assegnare numeri aggiuntivi in ciascuno di questi elenchi. 11.1 classi di attributi Gli attributi negoziati in questo protocollo sono identificati dalla loro classe. Le richieste di assegnazione di nuove classi devono essere accompagnate da un RFC di standard che descrive l'uso di questo attributo. 11.2 Classe di algoritmo di crittografia I valori della classe dell'algoritmo di crittografia definiscono un algoritmo di crittografia da utilizzare quando richiesto in questo documento. Le richieste di assegnazione di nuovi valori di algoritmo di crittografia devono essere accompagnate da un riferimento a una RFC di standard o un RFC informativo o un riferimento alla letteratura crittografica pubblicata che descrive questo algoritmo. 11.3 algoritmo hash I valori della classe dell'algoritmo hash definiscono un algoritmo hash da utilizzare quando richiesto in questo documento. Le richieste per l'assegnazione dei valori dell'algoritmo di nuovo hash devono essere accompagnate da un riferimento a una RFC di standard o informativa o un riferimento alla letteratura crittografica pubblicata che descrive questo algoritmo. A causa della derivazione chiave e degli usi di espansione chiave delle forme HMAC di algoritmi di hash in IKE, le richieste di assegnazione di nuovi valori di algoritmo hash devono tener conto delle proprietà crittografiche.G è resistenza alla collisione- dell'algoritmo hash stesso. 11.4 Descrizione del gruppo e tipo di gruppo Valori della classe Descrizione del gruppo Identificare un gruppo da utilizzare in uno scambio Diffie-Hellman. I valori della classe tipo di gruppo definiscono il tipo di gruppo. Le richieste di assegnazione di nuovi gruppi devono essere accompagnate da un riferimento a un RFC di standard o informativo che descrive questo gruppo. Richieste di assegnazione di nuovo gruppo Traccia degli standard di Harkins & Carrel [Pagina 30]

RFC 2409 Ike novembre 1998 I tipi devono essere accompagnati da un riferimento a una RFC di standard o informativa o da un riferimento alla letteratura crittografica o matematica pubblicata che descrive il nuovo tipo. 11.5 Tipo di vita I valori della classe di tipo di vita definiscono un tipo di vita a cui si applica l'Associazione di sicurezza ISAKMP. Le richieste di assegnazione di nuovi tipi di vita devono essere accompagnate da una descrizione dettagliata delle unità di questo tipo e dalla sua scadenza. 12. Riconoscimenti Questo documento è il risultato di una stretta consultazione con Hugo Krawczyk, Douglas Maughan, Hilarie Orman, Mark Schertler, Mark Schneider e Jeff Turner. Si basa su protocolli che sono stati scritti da loro. Senza il loro interesse e dedizione, questo non sarebbe stato scritto. Un ringraziamento speciale Rob Adams, Cheryl Madson, Derrell Piper, Harry Varnis e Elfed Weaver per input tecnici, incoraggiamento e vari controlli di buonsenso lungo la strada. Vorremmo anche ringraziare i molti membri del gruppo di lavoro IPsec che hanno contribuito allo sviluppo di questo protocollo nell'ultimo anno. 13. Riferimenti [Cast] Adams, C., "L'algoritmo di crittografia Cast-128", RFC 2144, maggio 1997. [Blow] Schneier, B., "L'algoritmo di crittografia del pesce pompino", DR. DOBB's Journal, V. 19, n. 4, aprile 1994. [Bra97] Bradner, s., "Parole chiave da utilizzare in RFC per indicare i livelli di requisiti", BCP 14, RFC 2119, marzo 1997. [Des] ANSI X3.106, "American National Standard for Information Systems-Data Link Encryption", American National Standards Institute, 1983. [Dh] diffie, w., e Hellman m., "Nuove direzioni in crittografia", Transazioni IEEE sulla teoria dell'informazione, V. It-22, n. 6, giugno 1977. Traccia degli standard di Harkins & Carrel [Pagina 31]

RFC 2409 Ike novembre 1998 [DSS] NIST, "Digital Signature Standard", FIPS 186, National Institute of Standards and Technology, U.S. Dipartimento del Commercio, maggio 1994. [Idea] Lai, x., "Sulla progettazione e sicurezza delle cifre di blocco", Serie ETH in Information Elaboration, V. 1, Konstanz: Hartung-Gorre Verlag, 1992 [KBC96] Krawczyk, H., Bellare, m., e r. Canetti, "HMAC: Keyed- hashing per l'autenticazione dei messaggi", RFC 2104, febbraio 1997. [Skeme] Krawczyk, H., "Skeme: un versatile meccanismo di scambio chiave sicuro per Internet", dai procedimenti IEEE del Simposio del 1996 sulla rete e sulla sicurezza dei sistemi distribuiti. [MD5] Rivest, R., "The MD5 Message Digest Algorithm", RFC 1321, aprile 1992. [MSST98] Maughhan, D., Schertler, m., Schneider, m., e j. Turner, "Internet Security Association e Key Management Protocol (ISAKMP)", RFC 2408, novembre 1998. [Orm96] Orman, H., "The Oakley Key Determintion Protocol", RFC 2412, novembre 1998. [PKCS1] RSA Laboratories, "PKCS #1: RSA Cryption Standard", novembre 1993. [Pip98] Piper, D., "Internet IP Security Domain of Interpretation for ISAKMP", RFC 2407, novembre 1998. [RC5] Rivest, R., "L'algoritmo di crittografia RC5", DR. DOBB's Journal, V. 20, n. 1, gennaio 1995. [RSA] Rivest, R., Shamir, a., e Adleman, L., "Un metodo per ottenere firme digitali e criptosistemi a chiave pubblica", Comunicazioni dell'ACM, V. 21, n. 2, febbraio 1978. [Sch96] Schneier, B., "Crittografia applicata, protocolli, algoritmi e codice sorgente in C", 2a edizione. [SHA] NIST, "Secure Hash Standard", FIPS 180-1, National Institute of Standards and Technology, U.S. Dipartimento del Commercio, maggio 1994. [Tiger] Anderson, R., e Biham, E., "Crittografia del software veloce", Springer LNCS V. 1039, 1996. Traccia degli standard di Harkins & Carrel [Pagina 32]