Ikev2 ha due fasi

Riepilogo:

1. Panoramica Ikev1 e Ikev2: IKE è un protocollo di autenticazione utilizzato per stabilire canali di comunicazione sicuri per IPsec. Ikev1 e Ikev2 sono le due versioni di ike.

2. Ikev1: IKEV1 utilizza ISAKMP per l’autenticazione e lo scambio chiave. Ha due fasi di negoziazione: fase 1 e fase 2.

3. Ikev1 Fase 1: La fase 1 stabilisce l’ISAKMP SA bidirezionale tra due coetanei. Può utilizzare la modalità principale o la modalità aggressiva per la negoziazione.

4. Ikev1 Fase 2: La fase 2 stabilisce SA IPSEC unidirezionale usando ISAKMP SA dalla fase 1.

5. Modalità principale (mm): La modalità principale è un metodo per la negoziazione della fase 1, costituito da sei scambi di messaggi.

6. Modalità aggressiva (AM): La modalità aggressiva è un metodo più veloce ma meno sicuro per la negoziazione della fase 1, comprendente tre scambi di messaggi.

7. Modalità rapida (QM): La modalità rapida viene utilizzata nella fase 2 per stabilire ipsec SAS. Implica uno scambio di tre messi.

8. Perfect Forward Secrecy (PFS): PFS è una caratteristica opzionale nella fase 2 che migliora la sicurezza generando chiavi di sessione separatamente.

9. Ikev2: Ikev2 è una versione aggiornata di Ikev1, che si rivolge ai suoi svantaggi e offre miglioramenti.

10. Supporto legacy: È importante capire Ikev1 poiché alcune infrastrutture possono ancora usarlo o avere dispositivi che non supportano Ikev2.

Domande:

1. Qual è lo scopo di Ikev1 e Ikev2?

Ikev1 e Ikev2 sono protocolli di autenticazione utilizzati per stabilire canali di comunicazione sicuri per IPSEC.

2. Quali sono le due versioni di Ike?

Le due versioni di Ike sono ikev1 e ikev2.

3. Qual è la differenza principale tra ikev1 e ikev2?

Ikev2 è una versione aggiornata di Ikev1, che offre miglioramenti e affronta gli svantaggi di Ikev1.

4. Quante fasi di negoziazione ha ikev1?

Ikev1 ha due fasi di negoziazione: Fase 1 e Fase 2.

5. Qual è lo scopo della fase 1 in ikev1?

La fase 1 stabilisce l’ISAKMP SA bidirezionale tra due coetanei.

6. Quali sono le due modalità di negoziazione nella fase 1 di Ikev1?

Le due modalità di negoziazione nella fase 1 di Ikev1 sono la modalità principale (mm) e la modalità aggressiva (AM).

7. Quanti scambi di messaggi sono coinvolti nella modalità principale (mm) di Ikev1 Fase 1?

La modalità principale di Ikev1 Fase 1 comprende sei scambi di messaggi.

8. Quanti scambi di messaggi sono coinvolti nella modalità aggressiva (AM) di Ikev1 Fase 1?

La modalità aggressiva della fase 1 Ikev1 comprende tre scambi di messaggi.

9. Qual è lo scopo della fase 2 in ikev1?

La fase 2 stabilisce SA IPSEC unidirezionale usando ISAKMP SA dalla fase 1.

10. Cos’è la modalità Quick (QM) in Ikev1?

La modalità rapida viene utilizzata nella fase 2 di IKEV1 per stabilire l’Associazione di sicurezza IPSEC.

11. Cos’è perfetto Secrecy Forward (PFS) in Ikev1?

PFS è una caratteristica opzionale nella fase 2 che migliora la sicurezza generando chiavi di sessione separatamente.

12. È necessario capire ikev1 se si utilizza ikev2?

Sì, è importante capire Ikev1 poiché alcune infrastrutture possono ancora usarlo o avere dispositivi che non supportano Ikev2.

13. Quali sono le differenze chiave tra la modalità principale e la modalità aggressiva in ikev1?

La modalità principale è più sicura e flessibile ma più lenta, mentre la modalità aggressiva è più veloce ma espone le identità dei pari e offre meno sicurezza e flessibilità.

14. Qual è lo scopo della modalità rapida in ikev1?

La modalità rapida viene utilizzata per stabilire l’Associazione di sicurezza IPSEC nella fase 2 IKEV1.

15. Qual è il ruolo di Perfect Forward Secrecy (PFS) in Ikev1?

Perfect Forward Secrecy (PFS) migliora la sicurezza nella fase 2 generando chiavi di sessione separatamente, impedendo alle chiavi compromesse di mettere a repentaglio le chiavi future.

Ikev2 Fase 1 (Ike SA) e Fase 2 (Child SA) Exchange

I peer IKEV2 IPSEC possono essere convalidati utilizzando tasti pre-condizionati, certificati o protocollo di autenticazione estensibile (EAP). Extensible Authentication Protocol (EAP) consente altri metodi di autenticazione legacy tra i peer Ipsec.

Exchange chiave Internet Ikev1 e panoramica IKEV2

Internet Key Exchange (IKE) è un protocollo di autenticazione utilizzato per impostare un canale di comunicazione sicuro e autenticato tra due endpoint per stabilire tunnel IKE o associazioni di sicurezza (SAS) utilizzato per la sicurezza del protocollo Internet (IPSEC). Ikev1 e Ikev2 sono le due versioni di ike.

Internet Key Exchange V1 (Ikev1)

Internet Security Association Key Management Protocol (ISAKMP) è un framework di autenticazione e tasto Exchange. Il protocollo IKE è un’implementazione ISAKMP che impiega le metodologie di scambio chiave Oakley e Skeme.

IKEV1 Specifica due significative fasi di negoziazione per l’Establishment IKE e IPsec SA:

- Fase 1: Stabilisce un ISAKMP SA bidirezionale tra due coetanei IKE. Una volta stabilito, qualsiasi peer può iniziare i negoziati di fase 2.

- Fase 2: Stabilisce le associazioni di sicurezza IPSEC unidirezionali (SAS) utilizzando l’ISAKMP SA stabilito nella fase 1.

Ikev1 Fase 1

La negoziazione di fase 1 può avvenire utilizzando la modalità principale o la modalità aggressiva. IL iniziatore è il pari che inizia il processo di negoziazione SA, mentre il risponditore è l’altro peer.

Modalità principale (mm)

La modalità principale comprende sei scambi di messaggi e tentativi di garantire tutte le informazioni durante la negoziazione per prevenire la deviazione.

- Mm1: Il primo messaggio che l’iniziatore invia a un risponditore. Vengono presentate una o più offerte di SA e il risponditore deve corrispondere a una di esse. Le proposte SA includono le seguenti combinazioni:

- Algoritmo hash: MD5 o SHA

- Algoritmo di crittografia: DES, 3DES o AES

- Metodo di autenticazione: PSK o certificati digitali

- Gruppo Diffie-Hellman (DH): 1, 2, 5, ecc.

- Lifetime: il tempo impiegato dal tunnel di fase 1 Ike fino a quando’s demolito. L’impostazione predefinita è di 24 ore. Questo parametro non lo fa’t deve abbinare entrambi i coetanei poiché viene utilizzata la vita più breve.

- Mm2: Il risponditore invia questo messaggio insieme alla proposta SA abbinata all’iniziatore.

- Mm3: L’iniziatore avvia lo scambio di chiavi DH in questo messaggio.

- Mm4: Il risponditore invia all’iniziatore la propria chiave. In questa fase, le chiavi di crittografia sono state condivise e la crittografia per ISAKMP SA è stata stabilita.

- Mm5: L’iniziatore inizia l’autenticazione inviando il suo indirizzo IP al router peer.

- Mm6: Il rispondente risponde con un pacchetto corrispondente per autenticare la sessione. Isakmp SA è stato istituito in questa fase.

Modalità aggressiva (AM)

Con la modalità principale, l’identificazione dei due colleghi IKE è nascosta. È molto sicuro e flessibile ma più lento nel finire la negoziazione. La modalità aggressiva comprende tre scambi di messaggi, quindi’s più veloce, ma i coetanei’ le identità sono esposte e non lo fa’t fornire lo stesso livello di sicurezza e flessibilità della modalità principale.

- AM1: L’iniziatore invia tutte le informazioni da MM1 a MM3 e MM5 in questo messaggio.

- AM2: Questo messaggio invia tutte le stesse informazioni da MM2, MM4 e MM6.

- AM3: L’autenticazione contenuta in mm5 viene inviata in questo messaggio.

Ikev1 Fase 2

La fase 2 utilizza l’attuale canale Ike SA bidirezionale creato nella fase 1 per trasmettere messaggi tra i due peer per stabilire ipsec SAS. Una singola negoziazione IPSEC SA genera due SASEC unidirezionali, uno su ciascun peer.

Modalità rapida (QM)

La modalità Quick è il metodo utilizzato per stabilire l’Associazione di sicurezza IPSEC. Implica uno scambio di tre messi:

- QM1: L’iniziatore può avviare vari SAS IPSEC in un singolo messaggio di scambio. Questo messaggio contiene algoritmi di crittografia concordati e integrità intesi come parte della fase 1, incluso ciò che il traffico deve essere crittografato o protetto.

- QM2: Questo risponditore’Il messaggio S contiene parametri IPSEC corrispondenti.

- QM3: Dopo questo messaggio, ci devono essere due SA IPSEC unidirezionali tra i due coetanei.

Perfect Forward Secrecy (PFS)

PFS è una caratteristica consigliata ma opzionale per la fase 2. Ha bisogno di più scambi DH, che consumano più cicli della CPU. Mira a migliorare la resistenza agli attacchi crittografici e conservare la privacy dei tunnel IPsec generando chiavi di sessione separatamente da qualsiasi chiave precedente. Pertanto, una chiave compromessa non mette a repentaglio le chiavi future.

Quanto segue può essere dedotto dal numero minimo di messaggi che possono essere inviati da modalità principali, aggressive e rapide per IPsec SAS:

- Modalità principale (6 messaggi) più modalità rapida (3 messaggi), per un totale di 9 messaggi.

- Modalità aggressiva (3 messaggi) più modalità rapida (3 messaggi), per un totale di 6 messaggi.

Internet Key Exchange V2 (IKEV2)

Ikev2 è stato creato per affrontare gli svantaggi di Ikev1 e offre diversi aggiornamenti e miglioramenti su Ikev1. Conoscere Ikev1 è ancora necessario poiché alcune infrastrutture legacy non si sono ancora spostate su Ikev2 o contengono dispositivi o caratteristiche che DON DON’T supporta Ikev2.

Scambi Ikev2

Uno dei progressi più significativi di Ikev2 è la negoziazione di associazioni di sicurezza (SAS). Le comunicazioni sono costituite da coppie di richieste e di risposta note come scambi o semplicemente coppie di richieste/risposta.

- Ike_sa_init: Il primo scambio. Negozia gli algoritmi crittografici, scambia i non ECES e fa uno scambio DH. È identico a ikev1’Messaggi da S MM1 a MM4 ma come una singola coppia di richiesta/risposta.

- Ike_auth: Il secondo scambio. Autentica i messaggi precedenti e scambia identità e certificati. Stabilisce un Ike SA e un bambino SA o l’Ipsec SA. È identico a ikev1’S MM5 a MM6 e QM1 e QM2 ma fatto come una singola coppia di richiesta/risposta.

L’IKE SA bidirezionale e l’IPsec SAS unidirezionale sono generati in quattro messaggi. Se sono necessari più SAS IPSEC, Ikev2 utilizza solo due messaggi, una coppia di richieste/risposta, con a Create_child_sa scambio. Gli scambi di Ikev1 e Ikev2 SA sono completamente diversi e incompatibili tra loro.

Miglioramenti IKEV2

L’ultima versione del protocollo IKE definito in RFC 7296 è IKEV2. Le modifiche e i miglioramenti di Ikev2 includono quanto segue:

- Efficienza migliorata: Più leggeri e meno scambi. Utilizza meno larghezza di banda per stabilire SAS.

- Algoritmo di firma digitale curva ellittica (ECDSA-SIG): Alternativa chiave pubblica più recente ed efficiente.

- Protocollo di autenticazione estensibile (EAP): Ideale per la rete privata virtuale ad accesso remoto (VPN).

- Crittografia di prossima generazione (NGE): Fornisce sicurezza e crittografia per prevenire le minacce.

- Autenticazione asimmetrica: Ogni peer può scegliere il proprio meccanismo di autenticazione.

- Anti-dos: Rileva se un router IPsec è sotto attacco e riduce l’utilizzo delle risorse.

Scarica il nostro Guida allo studio CCNA gratuito PDF Per note complete su tutti gli argomenti di esame CCNA 200-301 in un libro.

Ti consigliamo il bootcamp Gold Cisco CCNA come corso di allenamento CCNA principale. Esso’s il corso Cisco più votato online con una valutazione media di 4.8 da oltre 30.000 recensioni pubbliche ed è IL Gold Standard nell’allenamento CCNA:

Tutorial CCNP ENCOR 350-401

Commutazione e routing di base

- Configurare l’indirizzo Mac statico

- Spiegazione e configurazione del percorso null statico

- Struttura del localizzatore di risorse uniforme (URL)

- Prevenzione del loop RIP

Protocollo di routing gateway interno avanzato (EIGRP)

- Calcolo metrico e formule EIGRP

- Configurazione EIGRP

- Autenticazione EIGRP e bilanciamento del carico

- I timer EIGRP, il fallimento e la convergenza hanno spiegato

Percorso più corto aperto prima (OSPF)

- Comprensione dei tipi LSA e OSPF LSA

- Filtro del percorso OSPF: riepilogo, area e OSPF locale

- Autenticazione OSPF

- Ottimizzazione dell’algoritmo SPF OSPF

Border Gateway Protocol (BGP)

- Border Gateway Protocol (BGP) Panoramica di routing

- Tipi di sessione BGP: IBGP vs EBGP

- Tipi di messaggi BGP: aperto, Keepalive, Aggiornamento, Notifica

- BGP States: Comprensione dell’adiacenza del vicino BGP

- Configurazione e verifica di base BGP

- Processo e configurazione della pubblicità BGP

- Pubblicità per rotta BGP da più fonti

- Cos’è il bordo del gateway bgp multihoming?

- BGP Community Spiegazione e configurazione

Tecnologia multicast

- Convenzioni di indirizzi multicast IP

- Cisco IGMP Internet Group Management Protocol

- Cosa sta snooping IGMP? Spiegazione ed esempi

- Comprensione del multicast indipendente dal protocollo (PIM)

- IP Modalità densa PIM multicast spiegata

- IP Modalità sparsa PIM multicast spiegata

- PIM Assert Mechanism and PIM Surder Concept

- I punti di appuntamento multicast spiegati

Routing IPv6

- Opzioni di transizione IPv6

- RIPNG

- Panoramica del protocollo di routing OSPFV3 – Tipi di pacchetti LSA e pacchetti

- IPv6 OSPF versione 3 (OSPFV3) Configurazione e verifica

Protocollo di ridondanza di First Hop (FHRP)

- Comprensione del VRRP: protocollo di ridondanza del router virtuale

- Comprensione del GLBP: protocollo di bilanciamento del carico gateway

Spanning Tree Protocol (STP)

- Cambiamenti della topologia del protocollo dell’albero (STP)

- Ottimizzazione e ottimizzazione della topologia degli alberi

- Network Cisco Multiple Spanning Tree Protocol)

- MST Multiple Spanning Tree Interface Costo e priorità

- Manconfigurazioni e soluzioni per lo spanning degli alberi

EtherChannel

- Protocollo di controllo dell’aggregazione del collegamento Cisco LACP

- Risolvere i problemi EtherChannel: Show EtherChannel Riepilogo

- Spiegazione e configurazione del bilanciamento del carico EtherChannel

Progettazione e architettura della rete aziendale

Meccanismi di inoltro dei pacchetti

- Meccanismo di commutazione del processo spiegato

- Panoramica Cisco Express Forwarding (CEF)

- Comprensione SSO: commutazione statale Cisco

- Modello SDM Cisco Switch Database Manager (SDM)

Design di sicurezza della rete

- Design di sicurezza della rete: Cisco Safe

- Cisco Talos – Cisco’O Organizzazione dell’intelligence sulle minacce

- Panoramica Cisco Secure Malware Analytics (GRUST GRID)

- Cisco Advanced Malware Protection (AMP) ha spiegato

- Cos’è Cisco AnyConnect Secure Mobility Client?

- Cos’è la sicurezza cloud ombrello di Cisco?

- Cisco Secure Web Appliance (precedentemente Cisco WSA)

- Cisco NGIPS: sistema di prevenzione delle intrusioni di prossima generazione

- Cisco NGFW: quello che è un firewall di prossima generazione?

Rete Access Control (NAC)

- IEEE 802.Autenticazione del controllo degli accessi di rete 1x

- Extensible Authentication Protocol (EAP) spiegato

- Metodi di autenticazione dell’accesso protetti da WiFi

- Autenticazione Bypass di autenticazione Mac (MAB)

- Autenticazione di rete: Webauth, Flexauth, IBNS

- Panoramica della soluzione di sicurezza Cisco TrustSec

- Panoramica del Macsec di sicurezza dell’accesso di accesso ai media

Linee e protezione da password

- Linee del terminale virtuale (VTY) con elenco di controllo degli accessi

- Input di trasporto: ssh, telnet, tutti, nessuna parola chiave

- Cisco Exec-timeout e comandi assoluti

Funzionalità di sicurezza del router

- Panoramica del firewall basato sulla zona

- Configurazione e verifica del firewall basato su zone Cisco

- Configurazione della polizia del piano di controllo Cisco CPP di controllo

- Fissare il router Cisco: misure di indurimento del dispositivo

Virtualizzazione del percorso dati

- Cisco VRF Virtual Routing and Forwarding

- Tunnel di incapsulamento di routing generico (GRE)

- Tunnel GRE e problemi di routing ricorsivi

- Cos’è IPSEC (Sicurezza del protocollo Internet)?

- Exchange chiave Internet Ikev1 e panoramica IKEV2

- Panoramica delle soluzioni VPN Cisco Ipsec

- GRE del sito a sito su IPSEC Configurazione e verifica

- Interfaccia tunnel virtuale del sito a sito (VTI) su IPSEC

Concetti di virtualizzazione della rete

- LISP: protocollo di separazione ID localizzatore Cisco

- Cisco Lisp Networking Architecture and Protocols

- I componenti operativi del protocollo LISP hanno spiegato

- Cisco VXLAN: rete locale virtuale estensibile

Network Time Protocol (NTP)

Gestione della rete e risoluzione dei problemi

- Configurazione della porta Switch Port Analyzer (Span)

- RSPAN (analizzatore della porta di switch remoto) spiegato

- Erspan (intervallo remoto incapsulato) spiegato

- Comprensione dell’IP SLA (accordo a livello di servizio)

Qualità del servizio (QoS)

- Panoramica QoS (qualità del servizio)

- DiffServ QoS vs INTSERV QoS Modelli

- Il meccanismo di marcatura di QoS ha spiegato

Concetti tecnologici wireless

- Introduzione alla teoria della comunicazione wireless

- Frequenza WiFi, fase e lunghezza d’onda

- Comprensione della potenza RF e della conversione DB

Infrastruttura Wireless LAN (WLAN)

- Accesso leggero Cisco e abbinamento WLC

- Modalità Cisco Wireless Access Point (AP)

- Caratteristiche dell’antenna wireless spiegate

- Antenna direzionale vs antenna onnidirezionale

Roaming wireless

- Roaming Wi-Fi del punto di accesso autonomo Cisco

- Spiegato wifi wifi roaming wireless intracontroller wifi

- WLAN InterController Layer 2 e strato 3 roaming

- Cos’è un gruppo di mobilità wireless?

- Monitoraggio della posizione del dispositivo Wi-Fi in reti wireless

Virtualizzazione

- Cos’è un contenitore? Container vs VM (macchina virtuale)

- Qual è la funzione di rete virtuale? VNF ha spiegato

- SR-IOV, PCI Passthrough e OVS-DPDK

Soluzioni SD Accesso e SD-WAN

- Cisco SDA (SD-Access) Panoramica dell’architettura

- Cisco SD-Access Architecture: Network Layer

- Ruoli di Fabric Fabric di accesso ad accesso al software

- Architettura Cisco SDA (Accesso SD): livello controller

- Cisco SD-Access Architecture: Management Layer

- Panoramica dell’architettura Cisco SD-WAN

- Cisco Defined Wan (SD-WAN) Cloud Onramp

Programmabilità di rete

Automazione della rete

- Panoramica dello chef e distribuzioni del server Chef

- Ciò che è ansible? Comprensione dei fondamenti ansili

Ikev2 Fase 1 (Ike SA) e Fase 2 (Child SA) Exchange

Lezione precedente, avevamo imparato su Ikev1 e gli scambi di messaggi IKEV1 in Fase1 (modalità principale/modalità aggressiva) e fase2 (modalità rapida). In Ikev1, ci sono nove scambi di messaggi se Ikev1 Fase 1 è in modalità principale (sei messaggi per la modalità principale e tre messaggi per modalità rapida) o sei scambi di messaggi se Ikev1 Fase 1 è in modalità aggressiva (tre messaggi per la modalità aggressiva e tre messaggi per una modalità rapida).

Internet Key Exchange versione 2 (IKEV2) è la prossima versione di Ikev1. Ikev2 è stato inizialmente definito da RFC 4306 e poi obsoleto da RFC 5996. I RFC di corrente IKEV2 sono RFC 7296 e RFC 7427. Ikev2 ha la maggior parte delle caratteristiche di Ikev1.

Come Ikev1, Ikev2 ha anche un processo di negoziazione a due fasi. La prima fase è conosciuta come ike_sa_init e la seconda fase è chiamata ike_auth. Alla fine del secondo scambio (Fase 2), il primo figlio SA ha creato. Child SA è il termine Ikev2 per ikev1 ipsec sa.

In un secondo momento, è possibile creare SAS per bambini aggiuntivi per l’utilizzo di un nuovo tunnel. Questo scambio è chiamato come scambio Create_Child_SA. Nuovi valori Diffie-Hellman e nuove combinazioni di algoritmi di crittografia e hashing possono essere negoziati durante lo scambio Create_Child_SA.

Ikev2 corre su porte UDP 500 e 4500 (IPSEC NAT Traversal) . Dispositivi configurati per utilizzare IKEV2 Accetta i pacchetti dalle porte UDP 500 e 4500.

I peer IKEV2 IPSEC possono essere convalidati utilizzando tasti pre-condizionati, certificati o protocollo di autenticazione estensibile (EAP). Extensible Authentication Protocol (EAP) consente altri metodi di autenticazione legacy tra i peer Ipsec.

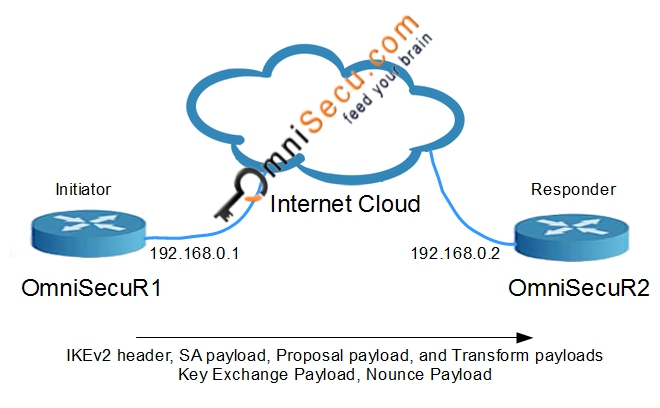

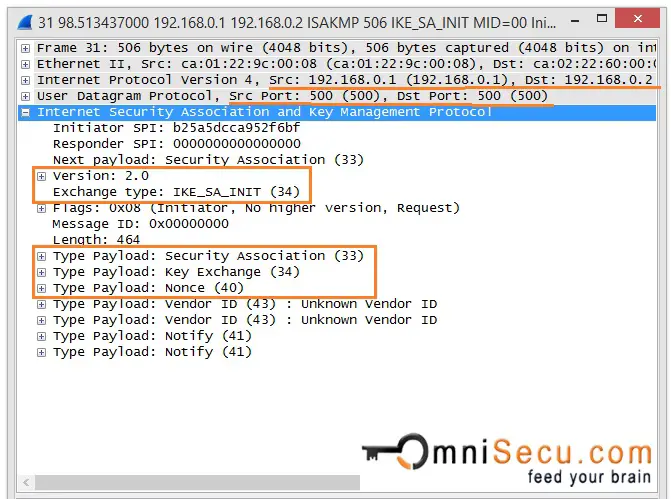

Ikev2 Fase 1 Messaggio 1

In IKEV2, il primo messaggio dall’iniziatore al risponditore (ike_sa_init) contiene le proposte di associazione di sicurezza, gli algoritmi di crittografia e integrità, chiavi diffie-hellman e non GE.

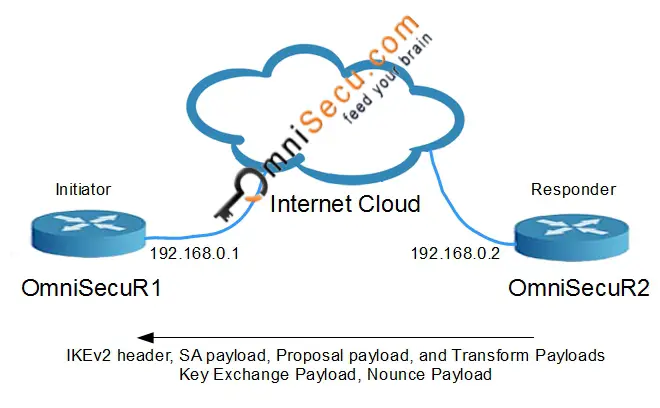

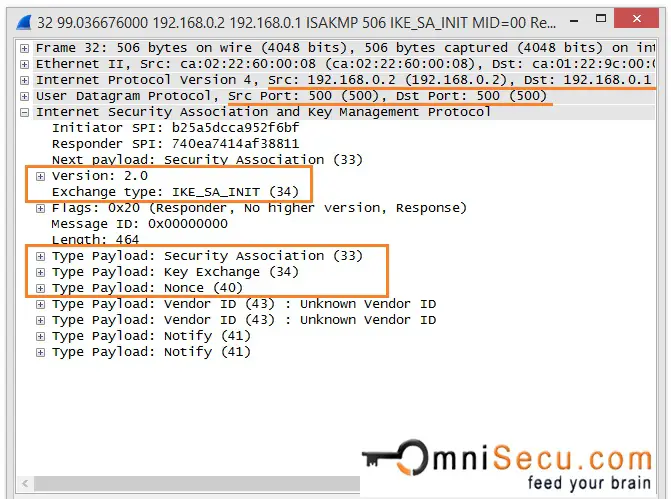

Ikev2 Fase 1 Messaggio 2

In IKEV2, il secondo messaggio dal risponditore all’iniziatore (IKE_SA_Init) contiene le proposte di associazione di sicurezza, gli algoritmi di crittografia e integrità, chiavi Diffie-Hellman e non Geste.

Si noti che i messaggi 1 e 2 non sono protetti. Ora i coetanei IPSEC generano il seme skey che viene utilizzato per derivare le chiavi utilizzate in Ike-SA. Tutte le future chiavi Ike sono generate usando Skeyseed. Dopo i messaggi 1 e 2, i messaggi successivi sono protetti dalla crittografia e dall’autenticazione.

Ikev2 Fase 1 – Messaggi 3 e 4

Il terzo e il quarto massaggi (IKE_AUTH) sono crittografati e autenticati su Ike SA creati dai messaggi precedenti 1 e 2 (IKE_SA_Init). Questi due messaggi sono per l’autenticazione. Identità dell’iniziatore e dei soccorritori, lo scambio di certificati (se disponibile) sono completati in questa fase. Il terzo e il quarto massaggi (ike_auth) sono usati autenticano i messaggi precedenti, convalidano l’identità dei pari IPsec e per stabilire il primo Child_SA.

Alla fine dei messaggi 3 e 4, le identità dei pari IPSEC vengono verificate e viene stabilita la prima ombreggiata.

Il protocollo Ikev2 ha due modalità come ike

Il protocollo IKE ha 2 modalità, che le modalità hanno una struttura diversa. Il protocollo Ikev2 ha due modalità come ike.

140K 11 11 badge d’oro 220 220 badge d’argento 349 349 badge di bronzo

Chiesto il 15 aprile 2014 alle 7:17

GEV_SEDRAKYAN GEV_SEDRAKYAN

125 1 1 badge d’oro 1 1 badge d’argento 5 5 badge in bronzo

1 Risposta 1

$ \ begingroup $

No, Ikev2 non ha nulla di analogo alla “modalità principale” e alla “modalità aggressiva” e hanno eliminato la “modalità rapida” iniziale,

Quando Ikev1 era stato originariamente scritto, volevano una forte separazione tra Ike e IPsec; Avevano una visione in cui Ike poteva essere usato per cose diverse da IPsec (altri “domini di interpretazione”). Quindi, hanno completamente isolato “negoziano Ike SAS” e “negoziano Ipsec SAS” in due serie separate di scambi.

Inoltre, non erano sicuri se sarebbe meglio ridurre al minimo il numero di messaggi di andata e ritorno o fornire protezione da identità; Quindi hanno progettato due diverse modalità (che consentirebbero agli implementatori di selezionare il compromesso).

Quando hanno progettato Ikev2, hanno ripensato a entrambe queste opzioni. Si sono resi conto che nessuno ha davvero usato Ike per altro che IPSEC e che costringere gli implementatori a supportare diverse opzioni era la cosa sbagliata. Quindi, hanno cercato di combinare la negoziazione IKE SA e IPSEC SA iniziale in un unico set di scambi (riducendo il numero di viaggi rotondi, ottenendo quindi la maggior parte dei benefici di “modalità aggressiva”), mantenendo la protezione dell’identità (e la resistenza DOS).

Protocolli VPN: Ikev2

Scopri i punti di forza e di debolezza di Ikev2 come protocollo VPN.

30-giorni rimborso garantito

Cos’è Ikev2?

Ikev2 sta per Internet Key Exchange versione 2. Questo protocollo VPN viene anche indicato come IKEV2/IPSEC, ma poiché Ikev2 non è mai implementato senza il livello di crittografia IPSEC, è generalmente abbreviato solo a Ikev2. È considerato più leggero e stabile di OpenVPN mantenendo una certa personalizzazione. Ma è disponibile solo su UDP, che è bloccato da alcuni firewall.

Ikev2 è uno dei protocolli più recenti e ha punti di forza significativi, in particolare la sua velocità. Esso’s ben adattato per dispositivi mobili su tutte le piattaforme.

Expressvpn ti consiglia di utilizzare la luce come protocollo VPN, con OpenVPN e IKEV2 anche scelte solide. Mentre L2TP/IPSEC offre ancora crittografia, potrebbero esserci modi per un utente malintenzionato per decrittografare la sessione VPN.

- Più sicuro di l2tp/ipsec

- Più lento di OpenVPN