L’accesso privato a Internet funziona con OpenVPN?

Come configurare l’accesso a Internet privato OpenVPN sul router PCWRT

Se desideri accedere inoltre ai dispositivi sulla tua LAN, dovrai consentirli esplicitamente. Ad esempio, per consentire l’accesso ai dispositivi su 192.0.0.0/24, aggiungi le seguenti due regole (prima di qualsiasi regola di rifiuto):

Accesso privato a Internet

L’accesso privato a Internet è un servizio VPN basato su abbonamento. Ecco alcuni punti chiave su Pia:

- Tutte le applicazioni PIA sono state rilasciate come open source: https: // github.com/pia-foss

- WireGuard è stato aggiunto ai server VPN e alle app VPN

- I server VPN sono stati migrati da Ubuntu 14.04 LTS a Arch Linux

- Tutti i server VPN ora sono crittografati tramite DM-Crypt, seguendo i consigli degli sviluppatori di Arch Linux

- Tutti i servizi VPN ora vengono eseguiti in memoria tramite Ramdisk

Manuale

Ecco una guida passo-passo su come impostare l’accesso privato a Internet utilizzando l’applet NetworkManager:

Approccio applet NetworkManager

Installazione

1. Scarica i file di configurazione OpenVPN da PIA ed estrarre il file zip in una posizione memorabile.

2. Installa e configura NetworkManager, Applet NetworkManager e il plug -in OpenVPN.

Configurazione

1. Fare clic con il tasto destro sull’applet NetworkManager e selezionare “Modifica connessioni”.

2. Fai clic sul segno più per creare una nuova connessione.

3. Scegli “Importa una configurazione VPN salvata” e fai clic su “Crea”.

4. Passare alla directory in cui sono stati estratti i file OpenVPN e apri uno dei file.

5. Inserisci il tuo nome utente e password forniti da Accesso privato a Internet.

6. Fare clic su “Avanzate” e assicurarsi “Utilizzare LZO Data Compression” è impostato su “Adaptive” e “Imposta il tipo di dispositivo virtuale” è impostato su “Tun”.

7. Vai alla scheda Sicurezza e seleziona “AES-128-CBC” come cifra e “SHA-1” come autenticazione HMAC.

8. Fai clic su “OK” per salvare le modifiche.

9. Vai alla scheda “Impv6 Impostazioni” e seleziona “Ignora” per il “Metodo” poiché PIA blocca gli indirizzi IPv6.

10. Fare clic su “Salva” per salvare la configurazione.

Utilizzo

1. Fare clic con il pulsante sinistro del mouse sull’applet NetworkManager e selezionare la connessione VPN creata.

2. Una volta che il blocco d’oro, sei connesso con successo all’accesso privato a Internet. È possibile confermare la connessione visitando il sito Web PIA.

Nota: per evitare di inserire la password ogni volta, è possibile impostare le credenziali per essere accessibili da tutti gli utenti.

Approccio a riga di comando OpenVPN

Installazione

1. Scarica le configurazioni OpenVPN da PIA e sposta tutti i file in/etc/OpenVPN/client.

2. Modificare le estensioni dei file da .opvn a .Conf e sostituire gli spazi nei nomi dei file con sottolineature.

Utilizzo

Per accedere automaticamente, aggiungi il nome del file contenente il nome utente e la password immediatamente dopo “Auth-User-Pass” nei file di configurazione.

Per testare se hai collegato correttamente alla VPN, è possibile utilizzare gli strumenti consigliati.

Automatico

Script di installazione ufficiale

Accesso a Internet privato fornisce uno script di installazione per impostare NetworkManager. Scarica ed esegui lo script per impostare la VPN.

Nota: lo script richiede Python 2, quindi potrebbe essere necessario installare prima Python2.

Cliente Linux ufficiale

Pia ha un cliente ufficiale per Linux con supporto ad arco. Scarica ed esegui lo script di installazione.

Pacchetti

– “Piavpn-bin”: automatizza il programma di installazione ufficiale.

– “Accesso a Internet privato/AUR”: installa i profili per NetworkManager, Connman e OpenVPN.

Vopono

Vopono è uno strumento che consente l’esecuzione di applicazioni specifiche tramite una connessione VPN con spazi dei nomi di rete temporanei. Supporta la generazione di configurazione automatica per l’accesso privato a Internet.

Come configurare l’accesso a Internet privato OpenVPN sul router PCWRT

Se desideri accedere inoltre ai dispositivi sulla tua LAN, dovrai consentirli esplicitamente. Ad esempio, per consentire l’accesso ai dispositivi su 192.0.0.0/24, aggiungi le seguenti due regole (prima di qualsiasi regola di rifiuto):

Accesso privato a Internet

L’accesso privato a Internet è un servizio VPN basato su abbonamento.

- Tutte le applicazioni PIA sono state rilasciate come open source: https: // github.com/pia-foss

- WireGuard è stato aggiunto ai server VPN e alle app VPN

- I server VPN sono stati migrati da Ubuntu 14.04 LTS a Arch Linux

- Tutti i server VPN ora sono crittografati tramite DM-Crypt, seguendo i consigli degli sviluppatori di Arch Linux

- Tutti i servizi VPN ora vengono eseguiti in memoria tramite Ramdisk

Manuale

- Disabilita IPv6 poiché non è supportato da PIA.[1]

- Assicurati di utilizzare i server DNS di PIA, elencati sul loro sito Web.

Approccio applet NetworkManager

Installazione

Scarica i file di configurazione OpenVPN da PIA. Estrai il file zip in un posto nella directory home utente o altrove memorabile per l’accesso futuro. Vale la pena notare che anche quando Wireguard può essere utilizzato sul binario Linux e sull’app, PIA non ha ancora fornito file Wireguard per la configurazione. In altre parole, è possibile utilizzare solo OpenVPN quando si utilizza l’approccio di NetworkManager.

Installa e configura NetworkManager insieme al plug -in Applet NetworkManager e OpenVPN.

Configurazione

- Fare clic con il tasto destro sull’applet NetworkManager dall’ambiente desktop e fare clic su Modifica connessioni. Fai clic sul segno più nell’angolo in basso a sinistra della finestra Connessioni di rete che appare.

- Quando si sceglie un tipo di connessione, fare clic sul menu a discesa e scorrere fino a raggiungere “Importa una configurazione VPN salvata”. Seleziona quell’opzione. Ora fai clic su Crea.

- Passare alla directory hai estratto tutti i file OpenVPN in precedenza, quindi apri uno dei file da quella cartella. In generale, vorrai aprire il file associato alla connessione che desideri specificamente.

- Dopo aver aperto uno dei file OpenVPN, la finestra che appare dovrebbe essere “modifica”. Digita il tuo nome utente e password che hai ricevuto dall’accesso privato a Internet. Esiste un’icona nella casella password che indica l’autorizzazione dell’utente delle credenziali; Cambia le impostazioni come desideri.

- Ora, fai clic su Avanzate. Accanto a “Utilizzare LZO Data Compression”, fare clic sul menu a discesa per selezionare “Adaptive” e accanto a “Imposta il tipo di dispositivo virtuale”, fai clic sul menu e assicurati che “Tun” sia selezionato.

- Successivamente, vai alla scheda Sicurezza e seleziona come cifra “AES-128-CBC” e come autenticazione HMAC “SHA-1”.

- Fai clic sul pulsante OK in basso a sinistra della finestra per salvare questa modifica.

- Vai alla scheda “Ipv6 Impostazioni” e seleziona per “Metodo” “Ignore” poiché PIA blocca gli indirizzi IPv6 [2].

- Fai clic su Salva in basso a destra della finestra “editing”.

Utilizzo

Fare clic con il sinistra sull’applet NetworkManager. C’è un menu di connessioni VPN. All’interno dovrebbe essere la connessione VPN che hai salvato. Fai clic su di esso per connettersi all’accesso privato a Internet.

Quando è apparso un blocco d’oro sull’applet di NetworkManager, sei connesso con successo all’accesso privato a Internet. Visita l’accesso privato a Internet e conferma che sei connesso facendo riferimento al messaggio di stato nella parte superiore della loro home page.

Nota: Se la VPN chiede una password e si desidera evitare di inserire la password ogni volta che si tenta di connetterti, assicurati di fare clic sull’icona nella casella della password come notato in precedenza per quanto riguarda l’autorizzazione delle credenziali e modificarla in tutti gli utenti.

Approccio alla riga di comando OpenVPN

Installazione

Scarica le configurazioni OpenVPN da PIA. Decomprimere il file e sposta tutti i file su/etc/openvpn/client . Assicurarsi che i file abbiano root come proprietario.

Mancia: Per poter utilizzare la configurazione del servizio OpenVPN#SystemD (e.G Avvio OpenVPN-client@configurazione ), rinominare tutti i file e sostituire .Estensione OPVN con .Conf e Sostituisci gli spazi nei nomi dei file di configurazione con sottotitoli.

Utilizzo

Mancia: Per accedere automaticamente, aggiungere il nome del file contenente il tuo nome utente e password immediatamente dopo l’auth-uk-pass nei file di configurazione. Vedi questa opzione in OpenVPN (8) per ulteriori informazioni.

Per verificare se hai collegato correttamente alla VPN, consultare questo articolo che consiglia i seguenti quattro strumenti:

Automatico

Script di installazione ufficiale

Accesso a Internet privato ha uno script di installazione che imposta NetworkManager per l’uso con VPN. Scarica lo script qui e poi esegui per configurare.

Nota: Richiede Python 2, che non è più fornito nei repository ufficiali. Installa Python2 Aur prima o patch lo script per Python 3.

Cliente Linux ufficiale

L’accesso privato a Internet ora ha un cliente ufficiale per Linux con supporto per Arch. Scarica il client da questa pagina, decomprimere il file (e.G. Pia-V81-Installer-Linux.catrame.GZ) ed eseguire lo script di installazione (.e.G. # ./PIA-V81-Installer-Linux.sh ).

Pacchetti

- Piavpn-bin – Automatizza il programma di installazione ufficiale

- Accesso privato a Internet/AUR – Installa i profili per NetworkManager, Connman e OpenVPN

Vopono

Vopono è uno strumento per eseguire applicazioni specifiche tramite una connessione VPN con spazi dei nomi di rete temporanei. La generazione di configurazione automatica è supportata per PrivateInterTeTaccess.

Include il supporto Kill Switch per impostazione predefinita e il supporto per le porte di inoltro e proxy dallo spazio dei nomi di rete all’host in modo da poter eseguire demoni e server tramite la VPN mentre il resto del sistema non è influenzato.

Suggerimenti e trucchi

Internet “Kill Switch”

Le seguenti regole iptables consentono solo il traffico di rete attraverso l’interfaccia Tun, con l’eccezione che il traffico è consentito ai server DNS di PIA e alla porta 1197, che viene utilizzata per stabilire la connessione VPN:

/etc/iptables/iptables.regole

: Drop di input [0: 0]: caduta in avanti [0: 0]: caduta di output [0:10] -A input -m Conntrack -CTSTATE CORRELATO, stabilito -j Accetta -a input -i lo -j accetta -a input -i tun+ -j -j output -o lO -j accetta -a output -d 2099.222.18.222/32 -j Accetta -a output -d 209.222.18.218/32 -J Accetta -a output -p udp -m udp - -dport 1197 -j accetta -a output -o tun+ -j accetta -a output -j rifiuto --Reject -with Icmp -net -Non -REACHABLE Commit

Ciò garantisce che se sei disconnesso dalla VPN inconsapevolmente, nessun traffico di rete è consentito dentro o fuori.

Se desideri accedere inoltre ai dispositivi sulla tua LAN, dovrai consentirli esplicitamente. Ad esempio, per consentire l’accesso ai dispositivi su 192.0.0.0/24, aggiungi le seguenti due regole (prima di qualsiasi regola di rifiuto):

-Un input -s 192.168.0.24/24 -j Accetta -a output -d 192.168.0.24/24 -J Accetta

Inoltre, le regole di cui sopra bloccano il protocollo ICMP, che probabilmente non è desiderato. Guarda questo thread per potenziali insidie dell’utilizzo di queste regole iptables e maggiori dettagli.

Impostazione PIA DNS

Se scopri che Network Manager sta controllando le impostazioni DNS del tuo host e quindi l’host non può risolvere alcun indirizzo, dovrai impostare manualmente il server DNS e gli attributi. Dovresti notare un collegamento simbolico quando si esegue il seguente comando:

ls -l /etc /resolv.conf

Rimuovi il collegamento simbolico con RM /ETC /RESOLV.conf quindi creare un nuovo /etc /resolv.conf e aggiungi quanto segue:

/etc/resolv.conf

nameserver 209.222.18.222 Nameserver 209.222.18.218

La precisione fattuale di questo articolo o sezione è contestata.

Motivo: Usando resolvconf Dopo la modifica /etc /resolv.conf non ha senso. Se viene utilizzato OpenResolv, i nameservers devono essere impostati in /etc /resolvConf.conf e /etc /resolv.conf non dovrebbe essere modificato manualmente. (Discutere in Talk: Accesso privato a Internet)

Successivo rigenerare resolvconf digitando:

# resolvconf -u

Questo articolo o sezione necessita di linguaggio, sintassi wiki o miglioramenti dello stile. Vedi aiuto: stile per riferimento.

Infine, rendi immutabile il file in modo che nessun’altra applicazione possa modificarlo:

chattr +i /etc /resolv.conf

Risoluzione dei problemi

Non posso connettermi a OpenVPN usando PIA Manager o OpenVPN non funziona

PIA Manager usa ancora OpenVPN sotto il cofano, quindi anche se non usi direttamente uno dei metodi OpenVPN, ne hai ancora bisogno. In primo luogo, controlla che sia installato. Se hai usato uno degli script di installazione, questo dovrebbe essere fatto per te.

Se stai ricevendo errori come #, questo probabilmente significa che Tap/Tun non è attualmente in esecuzione. O il tuo kernel non ce l’ha, nel qual caso installa un kernel che ne fa (o ne compila uno fresco), oppure non è attualmente in esecuzione, nel qual caso deve essere avviato:

# ModProbe Tun

Estratto da “https: // wiki.Archlinux.org/indice.PHP?title = private_internet_access & oldid = 773021 “

- Pagine o sezioni contrassegnate con modello: stile

- Pagine o sezioni contrassegnate con il modello: precisione

Come configurare l’accesso a Internet privato OpenVPN sul router PCWRT

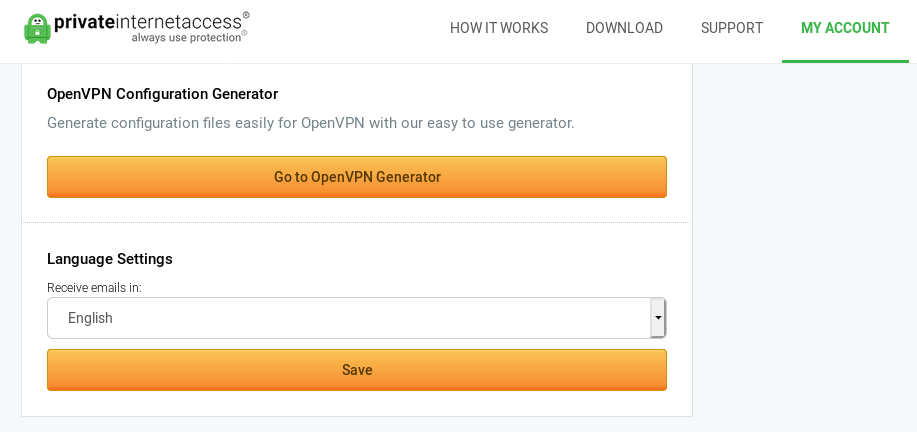

- Accedi al tuo account di accesso a Internet privato.

- Nella scheda Account, fai clic su Vai al generatore OpenVPN

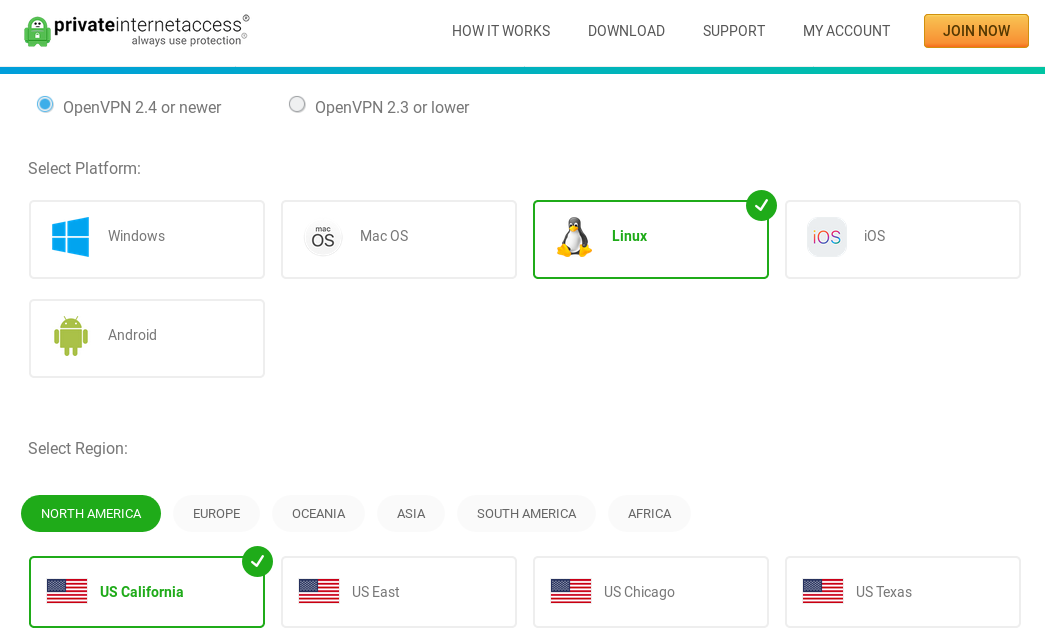

- Selezionare Linux e la regione per il server a cui desideri connetterti.

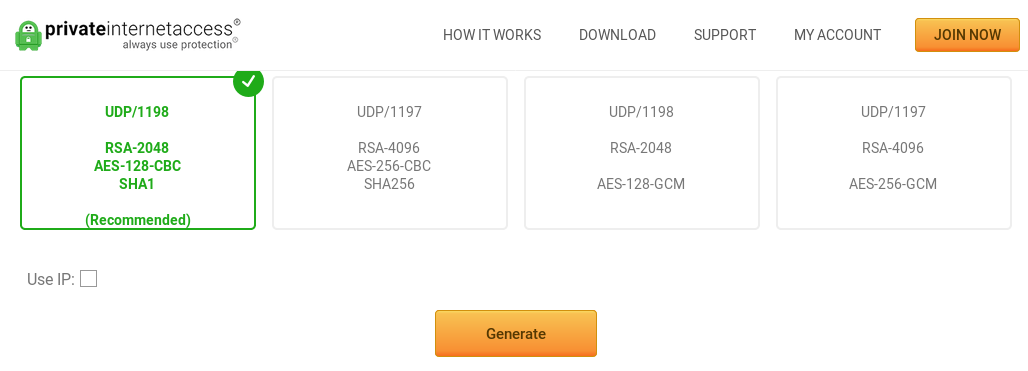

- Seleziona la configurazione del parametro del protocollo che si desidera utilizzare, quindi fai clic su creare.

Aggiungi una connessione OpenVPN Accesso a Internet privato

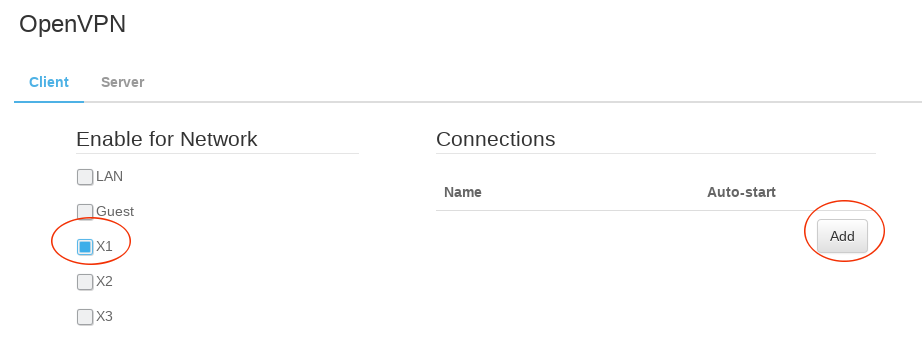

- Accedi sulla console PCWRT, apri il Openvpn Pagina sotto App.

- Nella scheda client, controlla la rete che si desidera abilitare l’accesso privato a Internet OpenVPN, quindi fare clic su Aggiungere Pulsante per aggiungere una nuova connessione VPN.

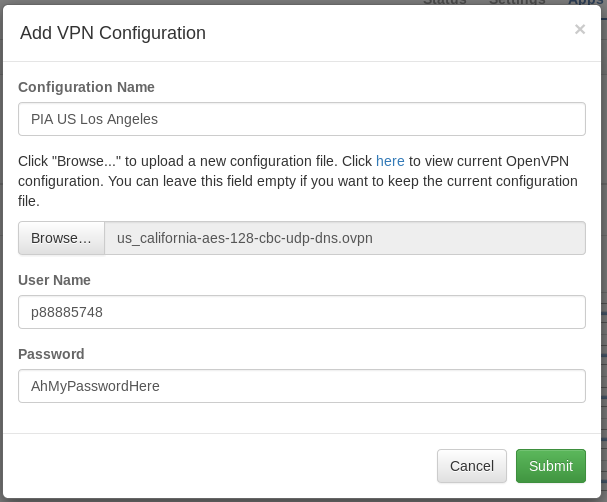

- Nel “Aggiungi configurazione VPN” dialogo:

- Immettere un nome per la connessione

- Seleziona il .file ovpn che hai scaricato sopra

- Inserisci il tuo nome utente e password di accesso a Internet privato

- Clic “Invia”

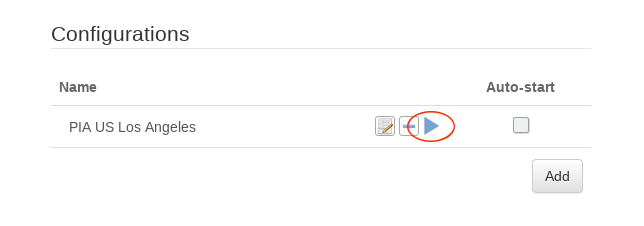

Avviare una connessione OpenVPN Accesso a Internet privato

- Clicca sul blu “Giocare” Pulsante per avviare la connessione OpenVPN Accesso a Internet privato.

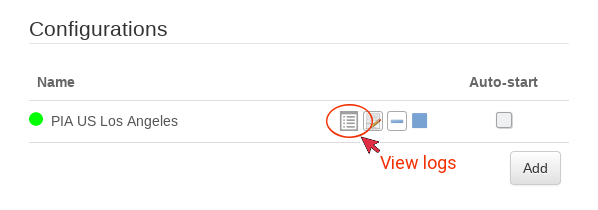

- Se la connessione ha esito positivo, verrà visualizzato un punto verde a sinistra della linea di configurazione della connessione. In caso di errore di connessione, fare clic su “tronco d’albero” icona per visualizzare i registri OpenVPN.

Se ti è piaciuto questo articolo, considera di condividerlo!

lascia un commento cancella risposta

Devi essere loggato per pubblicare un commento.

Connettiti a VPN di accesso a Internet privato (PIA) con OpenVPN su Ubuntu

Questo post passerà utilizzando OpenVPN in Ubuntu 16.04 per connettersi a un server VPN di accesso a Internet privato (PIA). PIA ha qui file di configurazione pre-fatti che useremo come base per il nostro file di configurazione. Camminerò attraverso ogni opzione in modo da poter capire eventuali potenziali problemi che potresti affrontare. La prima cosa che dobbiamo fare è installare OpenVPN per così fare

sudo apt-get installa openvpn Una volta installato, dobbiamo scaricare il certificato che useremo per connetterci ai server PIA. Scarica il file zip sopra menzionato nella directory OpenVPN con CD /ETC /OpenVPN, quindi scarica zip con

Una volta che abbiamo il file zip, possiamo declinare in una cartella separata per mantenere pulita la directory principale. Probabilmente dobbiamo installare l’utilità di decomposizione, quindi esegui sudo apt-get installa unzip. Ora decomprimeremo il file scaricato in una nuova directory PIA con

Sudo Unzip Openvpn.zip -d pia Mettendo tutto insieme, otteniamo:

sudo apt-get installa openvpnCD /ETC /OpenVPNsudo wget https: // www.PrivateInterneTeTaccess.com/openvpn/openvpn.cerniera lamposudo apt-get installa decomposizioneSudo Unzip Openvpn.zip -d pia

Dal momento che stiamo creando il nostro file di configurazione per OpenVPN gli unici file di cui avremo bisogno dal file zip è il file di certificazione peer per connettersi ai server VPN CA.RSA.2048.CRT e file di revoca della certificazione CRL.RSA.2048.PEM. Il CRL viene utilizzato per elencare tutti i tasti certificati che non sono autorizzati a connettersi a PIA’S server. Possiamo spostare questi file nella directory OpenVPN principale con

sudo mv/etc/openvpn/pia/ca.RSA.2048.CRT/ETC/OpenVPN/CA.RSA.2048.CrtSudo MV/ETC/OpenVPN/Pia/CRL.RSA.2048.PEM/ETC/OpenVPN/CRL.RSA.2048.PEM

Ora che abbiamo le chiavi lasciate’s Crea il file di configurazione che verrà utilizzato da OpenVPN per connettersi ai server PIA. Creiamo un file vuoto con

sudo touch/etc/openvpn/pia.conf. Dobbiamo anche creare un file separato per il nome utente e la password con

sudo touch/etc/openvpn/creds.conf Prima di passare alla configurazione effettiva let’s Ricap i comandi:

sudo mv/etc/openvpn/pia/ca.RSA.2048.CRT/ETC/OpenVPN/CA.RSA.2048.CrtSudo MV/ETC/OpenVPN/Pia/CRL.RSA.2048.PEM/ETC/OpenVPN/CRL.RSA.2048.PEMsudo touch/etc/openvpn/pia.confsudo touch/etc/openvpn/creds.conf

La configurazione completa che esamineremo è:

clienteDev tunRemote US-East.PrivateInterneTeTaccess.com 1198 UDPRemote US-East.PrivateInterneTeTaccess.com 502 TCPResolv-Retry InfinitenobindKey persistenzaPersist-TunCipher AES-128-CBCAUTH SHA1CRL-Verify/etc/OpenVPN/CRL.RSA.2048.PEMCA/ETC/OpenVPN/CA.RSA.2048.CrtServer Remote-Cert-TLSAuth-uk-pass/etc/openvpn/cret.confAUTH-NOCACHEcomp-lzoVerbo 1Reneg-Sec 0Disabilita-OCC

La prima opzione passata a OpenVPN è il client che è un collegamento per l’utilizzo di Pull e TLS-ClientOptions. L’opzione pull viene utilizzata su un client per consentire a un server a cui molti client si connettono (o un server multi-cliente) per spingere i percorsi al client. Questo costringerà tutte le domande a passare attraverso i server PIA. L’opzione TLS-Client abilita la crittografia TLS (frequentemente chiamata SSL). L’opzione OpenVPN successiva è Dev che può essere impostata su Tun o tocca. Imposta qui Tun che consente un sovraccarico di traffico inferiore ma può essere utilizzato solo nel traffico basato su IP e non possiamo creare ponti Ethernet. Tocca D’altra parte, è più compatibile con una vasta gamma di protocolli di rete in quanto si comporta come un vero adattatore di rete (come adattatore virtuale). Può anche essere utilizzato per colmare gli adattatori Ethernet, ma tutto ciò è a costo di più sovraccarico in quanto aggiunge i dati a ciascun pacchetto di dati inviato. Il 99% delle volte ha bisogno di Tun a meno che tu non stia cercando di connetterti a PIA con una varietà di dispositivi come stampanti, unità in rete, ecc. L’opzione successiva per OpenVPN è remota che avremo due copie, una per UDP che è meno sovraccarico ma non ha alcun recupero di errori e un’opzione per TCP che è cosa’S usato nel tuo browser. Specifichiamo il nome host del server PIA a cui vogliamo connetterci, la porta utilizzata per quel tipo di connessione e il protocollo di rete utilizzato (UDP o TCP). L’uso di due opzioni remote consente un’opzione di fallback se il primo fallisce. Ci ho usato a est come il mio server VPN ma dovresti scegliere dall’elenco qui che si adatta meglio alle tue esigenze.

clienteDev tunRemote US-East.PrivateInterneTeTaccess.com 1198 UDPRemote US-East.PrivateInterneTeTaccess.com 502 TCP

L’opzione successiva è Resolv-Retry che impostiamo su Infinity. Questo significa che vogliamo continuare a cercare di riconnetterci per sempre. Questo può essere impostato su un numero, ad esempio 5 che quindi OpenVPN proverà solo a riconnettersi 5 volte prima di fallire. L’opzione Nobind dice a OpenVPN di non utilizzare l’indirizzo IP e la porta locali. Questo viene utilizzato con l’opzione remota in modo che i server PIA possano assegnare questi valori dinamicamente. I due successivi, Key-Key e Persist-Tun dicono a OpenVPN di non riaprire/ricaricare su OpenVPN Riavvia. Ciò consente il riavvio tramite il segnale Sigusr1 senza ricaricare i tasti e la connessione Tun. Sigusr1 (e Sigusr2) sono segnali definiti dall’utente che è possibile utilizzare per i tuoi script. Questi sono opzionali ma belli da avere quando si desidera automatizzare la riconnessione.

Resolv-Retry InfinitenobindKey persistenzaPersist-Tun

Le prossime opzioni sono specifiche per la sicurezza. L’opzione Cipher specifica l’algoritmo per la crittografia da utilizzare. PIA usa AES-128-CBC ma se si desidera vedere un elenco di algoritmi supportati esegue OpenVPN –Show-Cifre. L’opzione Auth definisce l’algoritmo di Digest Message che è quasi sempre SHA-1. Le due opzioni successive utilizzano i due file che abbiamo copiato. L’opzione CRL-Verify viene utilizzata per certificare l’elenco di revoca del certificato. Il valore di questo è dove si trova il CRL che è CRL-Verify/etc/OpenVPN/CRL.RSA.2048.PEM. Lo stesso vale per l’opzione CA che specifica la certificazione utilizzata: CA/ETC/OpenVPN/CA.RSA.2048.Crt. L’opzione a telecomando è un’opzione di scelta rapida ed è equivalente a –remote-cert-ku a0 88 –remote-cert-eku “Autenticazione client Web TLS”. L’opzione Remote-Cert-Ku richiede che un certificato peer sia firmato specificamente con una chiave. Questo è codificato in esadecimale (la parte AO 88). L’opzione Remote-Cert-EKU richiede che lo stesso certificato peer sia firmato con una chiave estesa. Questo è codificato nella rappresentazione simbolica OpenSSL. Ciò garantisce un’attuale autenticazione TLS con i server PIA.

Cipher AES-128-CBCAUTH SHA1CRL-Verify/etc/OpenVPN/CRL.RSA.2048.PEMCA/ETC/OpenVPN/CA.RSA.2048.CrtServer Remote-Cert-TLS

Voglio esaminare l’opzione utente autentica.File conf che abbiamo creato. Questo file avrà due righe, il nome utente e la password. La cosa importante da ricordare è che questo file di testo deve essere in formato UNIX e non DOS. Se si crea e modifichi il file da Linux, sei bravo ma se si utilizza Windows e SFTP il file sopra, dovresti convertire il file in formato UNIX. Se indossi’t Convertilo, puoi ottenere errori su un file di autenticazione formattato erroneamente. Apri i crediti.File conf che abbiamo creato con sudo nano/etc/openvpn/cret.conf. All’interno del file avremo due valori di opzioni: ‘IL TUO NOME UTENTE’ è il tuo nome utente PIA e ‘LA TUA PASSWORD’ è la tua password PIA. Per convertire i crediti.Conf File in formato UNIX Se è necessario eseguire il comando

sudo dos2unix/etc/openvpn/creds.conf.IL TUO NOME UTENTELA TUA PASSWORD

Salva questo file e poiché ha la tua password in testo normale, cambieremo le autorizzazioni per leggere solo per l’utente root. Abbiamo impostato il proprietario con cui eseguire il root

SUDO CHOWN ROOT: ROOT/ETC/OpenVPN/CRETS.conf e impostato per leggere solo con

sudo chmod 0400/etc/openvpn/cret.conf Assicurati di impostarlo dopo aver aggiunto il tuo nome utente e password ai crediti.Conf File. Ora dobbiamo fare riferimento a questo file all’interno del file di configurazione Main OpenVPN e lo facciamo aggiungendo il percorso al file delle credenziali all’opzione Auth-User-Pass. Aggiungiamo anche l’opzione Auth-Nocache per non consentire il salvataggio del nome utente e della password nella memoria virtuale. Questa è una precauzione di sicurezza in più per le tue credenziali a PIA.

Auth-uk-pass/etc/openvpn/cret.confAUTH-NOCACHE

Abbiamo finito con il lato di autorizzazione delle cose, quindi ora aggiungiamo l’opzione comp-lzo che consente la compressione LZO. Ubuntu viene fornito con la compressione LZO ma se non’t’hat It You Can Withlo

sudo apt-get installa liblzo2–2 L’opzione verbo imposta la quantità di registrazione desiderata per le operazioni OpenVPN. Questo può essere impostato da un minimo di 0 a un massimo di 11. Per il debug impostare questo valore nell’intervallo 6-11. 1–4 è un funzionamento normale che mi piace impostare su 1 quando faccio funzionare tutto. L’opzione di stato correlata imposta in cui i registri stanno andando e io ho impostato questo su/etc/OpenVPN/OpenVPN.tronco d’albero. Di solito i registri della maggior parte dei programmi vanno alla/var/logs/directory se lo desideri. L’opzione Reneg-Sec indica a OpenVPN di rinegoziare la chiave del canale dati dopo n secondi. L’impostazione predefinita è 3600 ma lo imposteremo su 0 perché utilizziamo la stessa chiave quando ci colleghiamo ai server PIA. Infine, l’opzione Disable-OCC indica a OpenVPN di non visualizzare avvisi se ci sono opzioni incoerenti tra i pari. I server PIA potrebbero aggiornare le opzioni secondarie del server ma potrebbero non influire sulla connessione, quindi non abbiamo’voglio errori su questo. Questo è un campo opzionale.

comp-lzoVerbo 1Stato/etc/OpenVPN/OpenVPN.tronco d'alberoReneg-Sec 0Disabilita-OCC

Una volta impostate tutte le opzioni, eseguiamo semplicemente OpenVPN con l’opzione –config e specifichiamo la configurazione che abbiamo creato. Vedrai alcune informazioni di avvio e infine vedrai la sequenza di inizializzazione completata e sei connesso ai server OpenVPN. Per essere sicuri, possiamo aprire un altro terminale e digitare Curl Ipinfo.IO/IP e questo sito Web ci restituirà il nostro indirizzo IP pubblico che dovrebbe essere PIA’S server configurato nell’opzione remota.

sudo openvpn - config/etc/openvpn/pia.confCurl ipinfo.io/ip

Ora vogliamo che OpenVPN si connetta sempre ai server PIA sullo snodo nello sfondo. Lo facciamo con l’inizio.configurazione D. OpenVPN viene già fornito con un init.D script Quindi dobbiamo solo modificare quali file di configurazione apriranno OpenVPN. Abbiamo solo un file conf/etc/openvpn/pia.Conf Quindi apriamo l’inizio.D File di configurazione sudo nano/etc/default/openVpn e crea una nuova riga sopra #autostart =’Tutto’ linea con AutoStart =’pia’. Questa variabile Autostart dirà l’inizio.d script per avviare automaticamente tutti i file conf per ogni automatico che si definisce. Puoi avere più di un valore di AutoStart. Noi non’b deve aggiungere il file .Conf come questo è implicito quando lo script carica il nostro file di configurazione. La parte pertinente dello script OpenVPN sembra questo:

# Avvia solo queste VPN automaticamente tramite script init.# I valori consentiti sono “Tutto”, “nessuno” o elenco separato dello spazio di# Nomi delle VPN. Se vuoto, “Tutto” è assunto.# Il nome VPN si riferisce al nome del file di configurazione VPN.# io.e. “casa” Sarebbe/etc/OpenVPN/Home.conf#Autostart =’pia’#AutoStart =”Tutto”#AutoStart =”nessuno”#AutoStart =”ufficio a casa”

Ora devi eseguire l’inizio.file d e una volta aperto OpenVPN il file di configurazione PIA vedrai un messaggio: AUTO AVVIO VPN ‘pia’.

L’accesso privato a Internet funziona con OpenVPN?

Об этой сттце

Ыы зарегистрировали подозритеstituire. С помощю ээй ст р ы ыы сможем о imperceде quello. Почему ээо мо л поззти?

Эта страница отображается в тех с лччч, когда автоматическиtal систе quisi которые наршают условия иполззования. Страница перестан scegliere. До этого момента для иполззования сжж google необходимо пхоходить поверку по по по по по.

” ылку запросов. Если ы и ипоеете общий доступ в интернет, проmma. Обратитесь к с ое системому администратору. Подробнеi.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.