La crittografia riduce le prestazioni?

Come si bilanciano le prestazioni e la sicurezza della crittografia nella gestione degli incidenti

Riepilogo

In questo articolo, discuterò l’equilibrio tra prestazioni di crittografia e sicurezza nella gestione degli incidenti. Esplorerò l’impatto della crittografia del disco utilizzando Luks e fornirò raccomandazioni per diversi tipi di dispositivi di archiviazione.

1. Qual è l’impatto sulle prestazioni della crittografia del disco usando Luks?

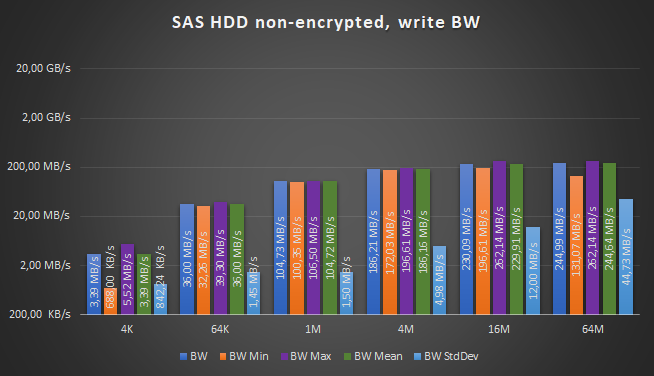

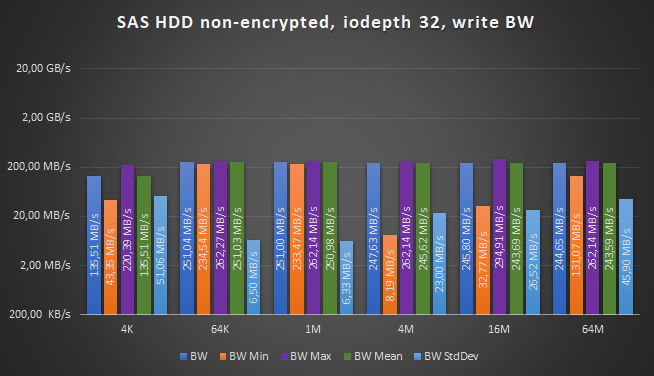

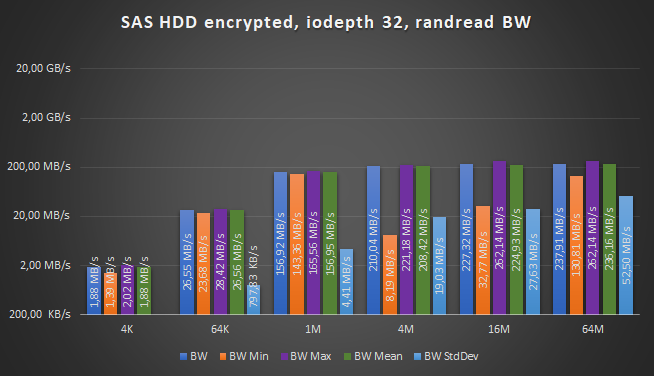

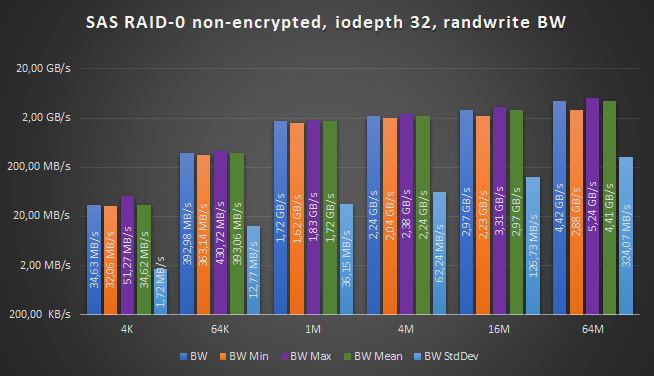

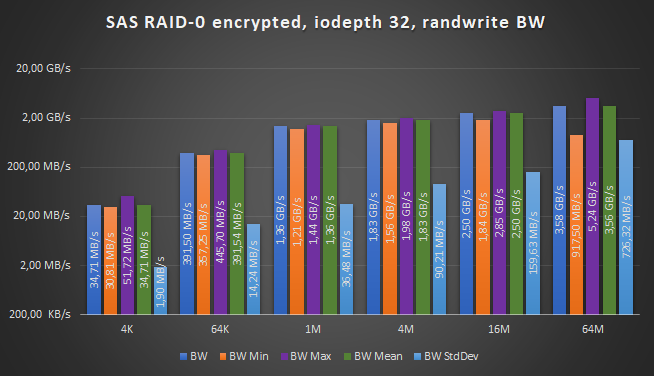

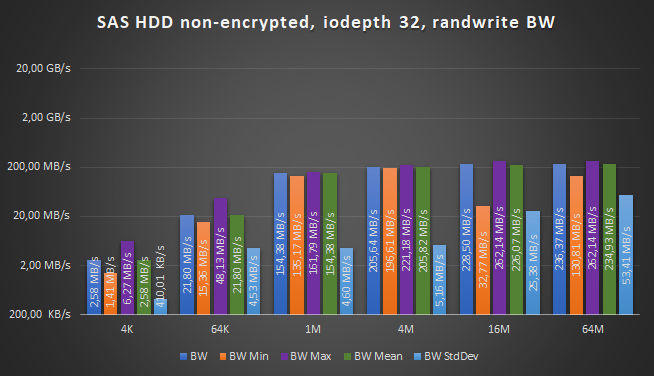

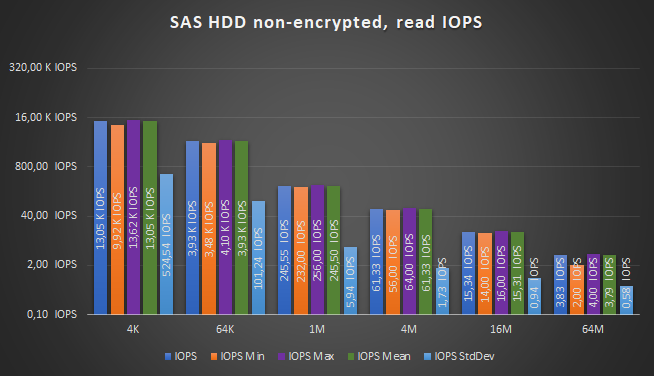

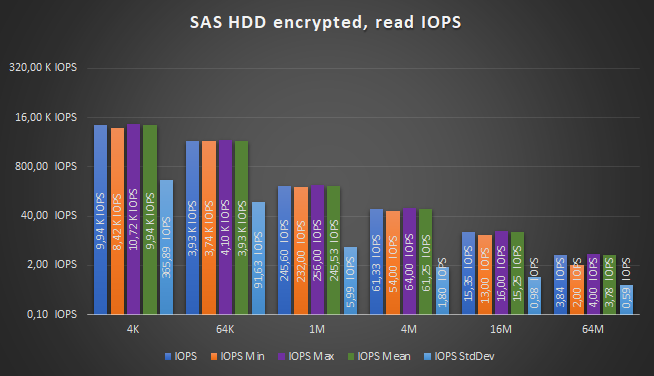

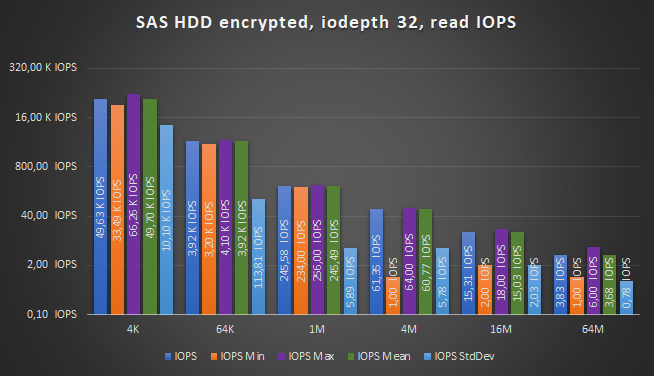

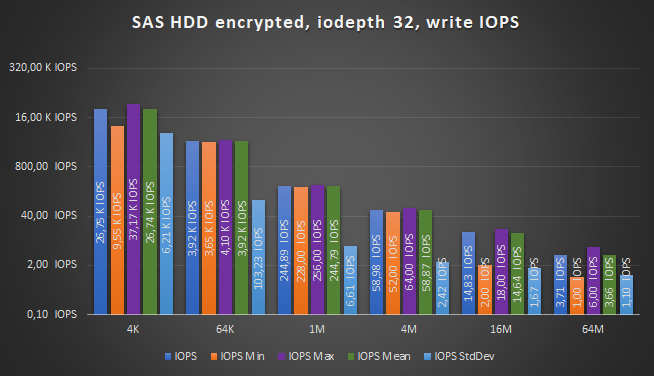

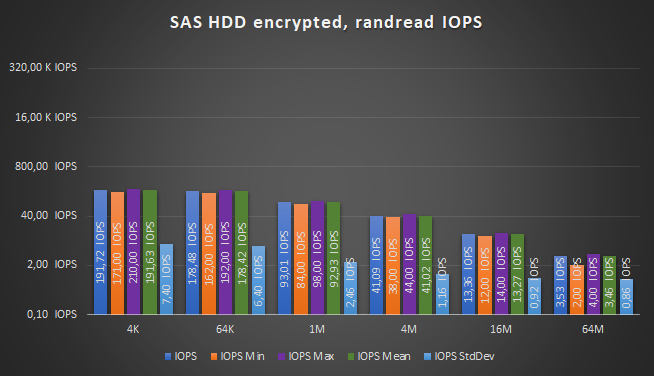

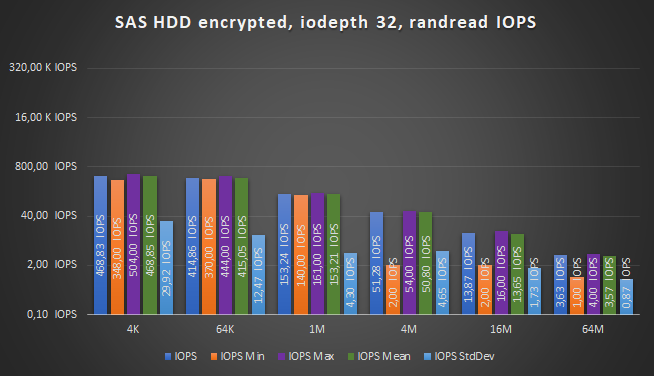

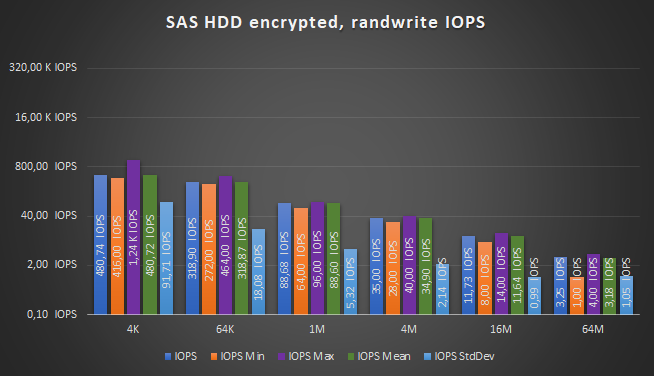

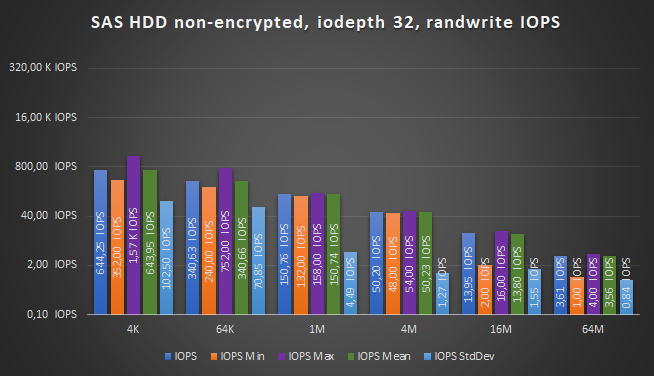

I benchmark mostrano che il sovraccarico aggiuntivo per la crittografia sui dischi rotanti non è significativo in termini di carico della CPU. Tuttavia, possono esserci significative perdite di larghezza di banda e IOP (operazioni di input/output al secondo), risultando in una penalità di prestazione.

2. Quali sono le perdite delle prestazioni per diversi tipi di motivi I/O?

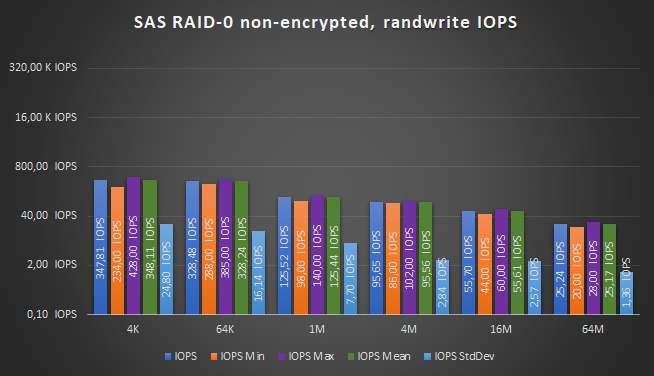

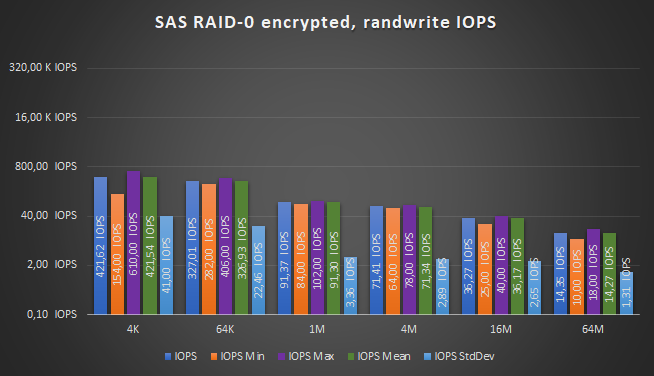

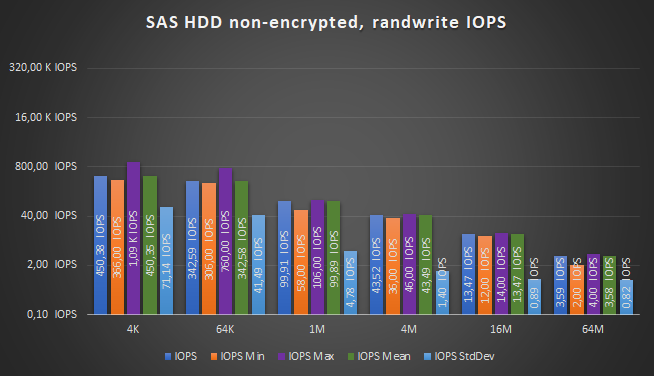

Le perdite delle prestazioni variano a seconda del modello I/O. Le scritture sequenziali hanno la più alta perdita di prestazioni, seguita da letture sequenziali e scritture casuali. Le letture casuali hanno la perdita di prestazioni più bassa. Complessivamente, la penalità delle prestazioni può essere fino al 79% per le scritture sequenziali.

3. È sicuro attivare la crittografia del disco con HDDS?

Abilitare la crittografia del disco con HDDS è generalmente sicuro e non causerà molti problemi relativi al carico della CPU, anche all’interno dell’HCI (infrastruttura iper-convergente). Tuttavia, possono esserci perdite significative di throughput e IOPS rispetto all’operazione non crittografata.

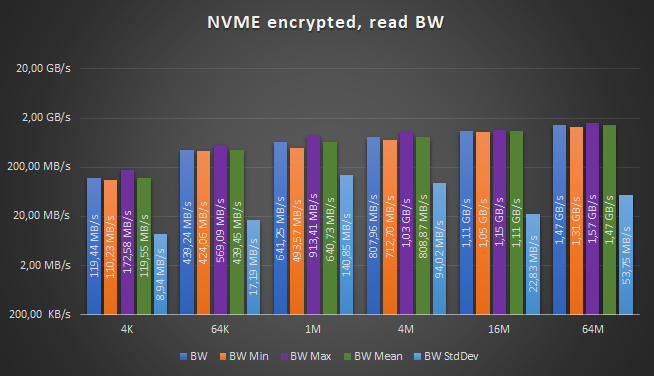

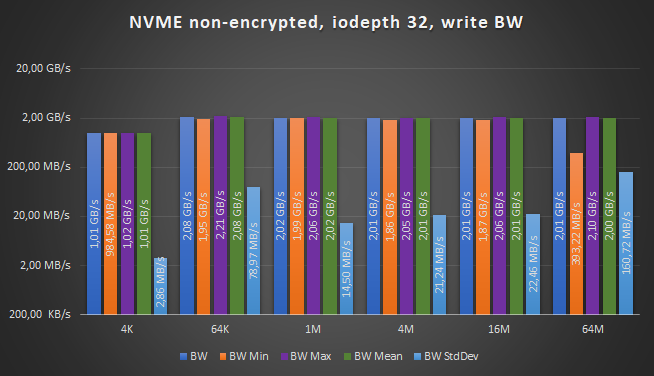

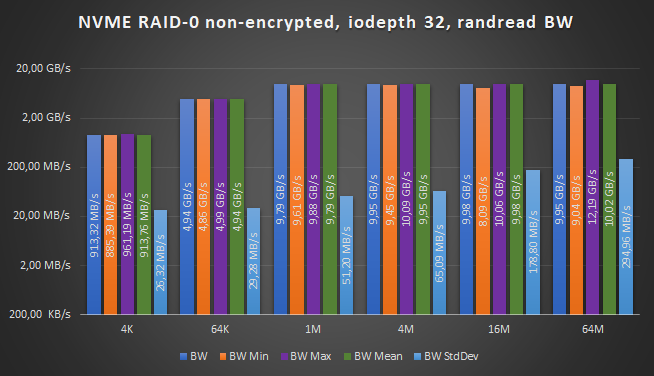

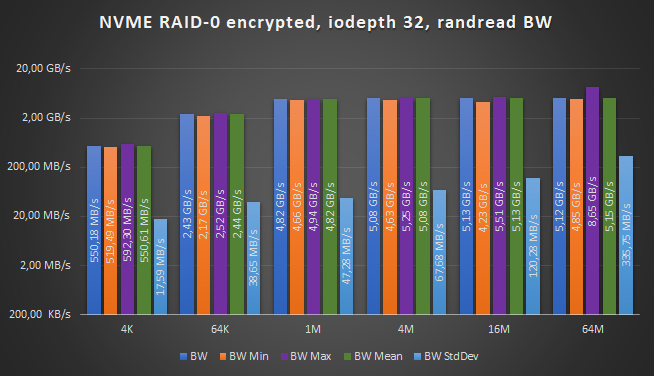

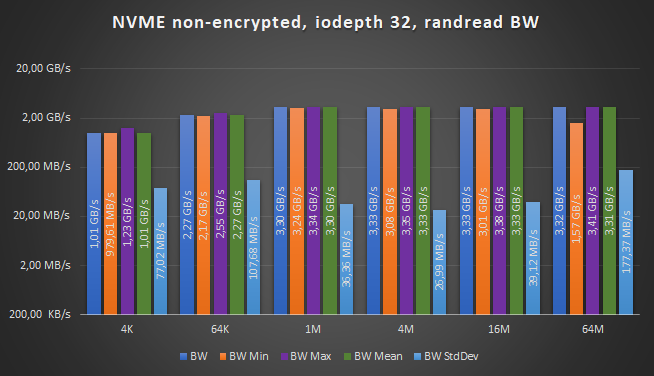

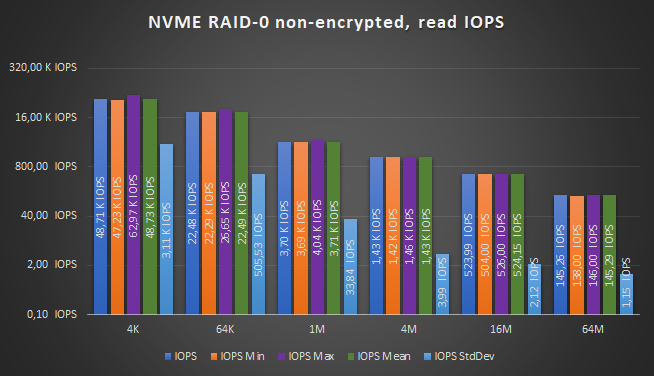

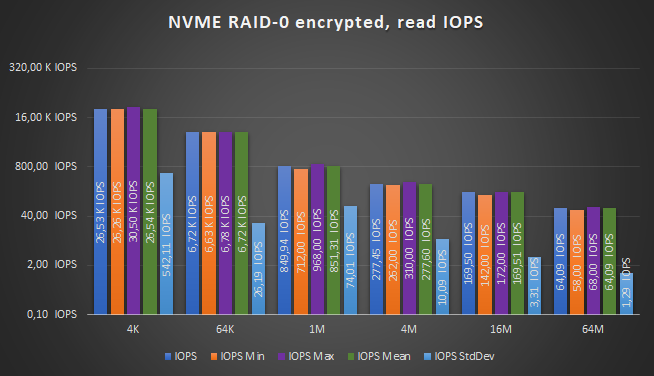

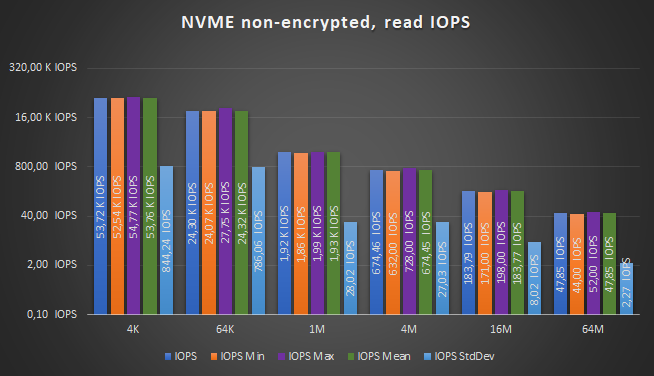

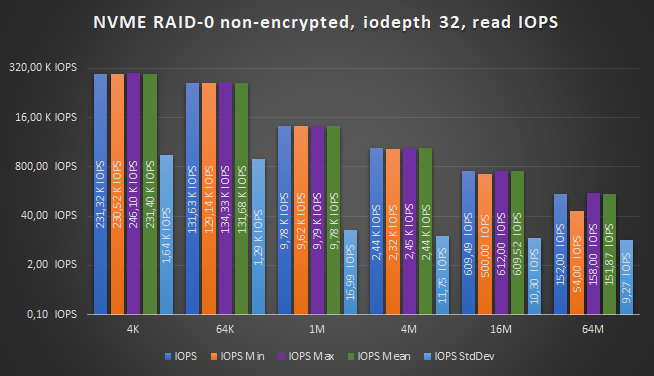

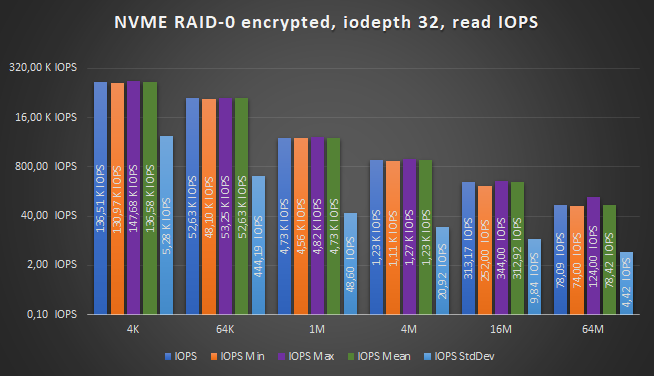

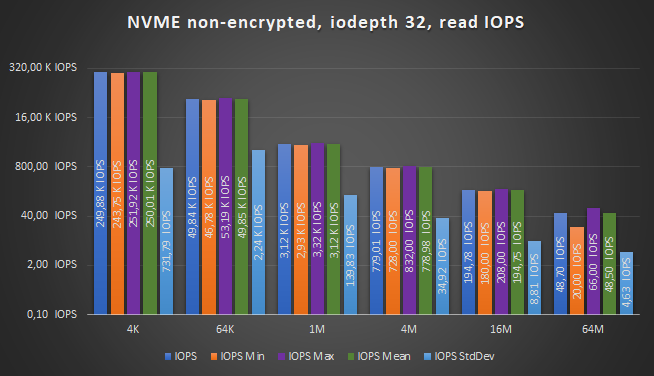

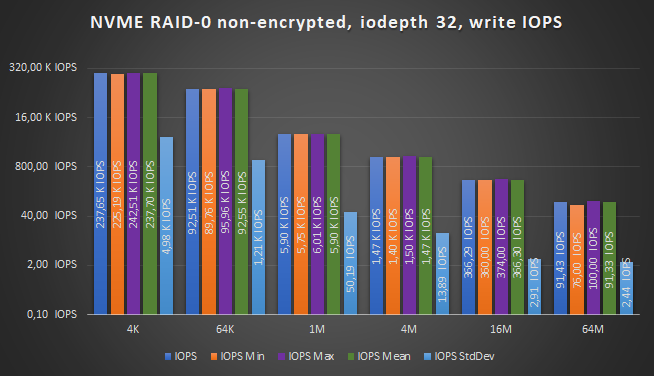

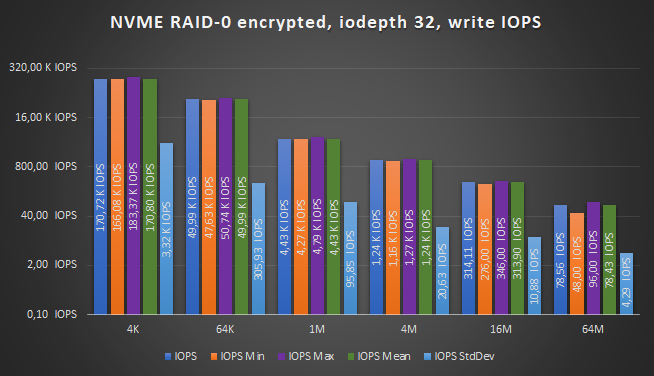

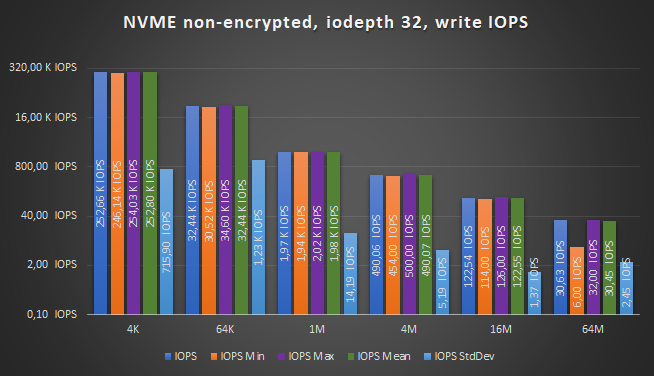

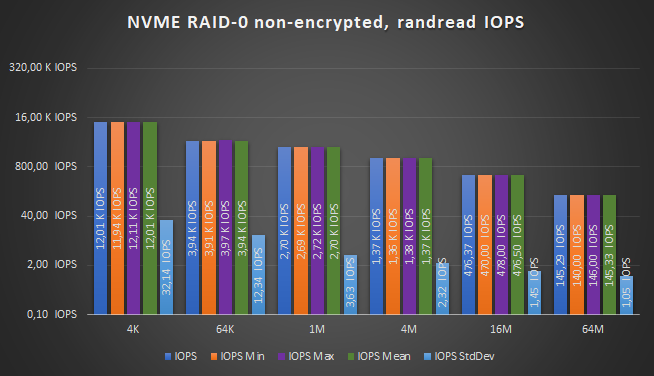

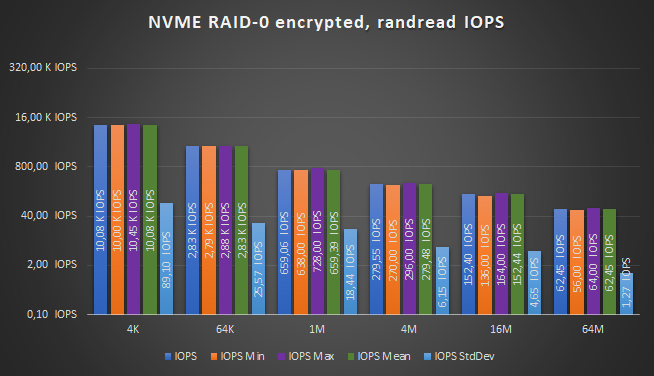

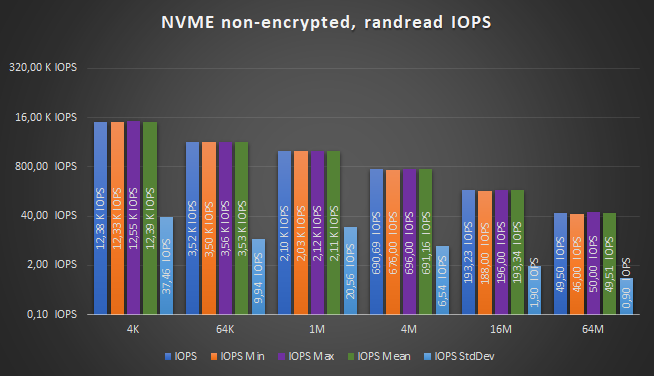

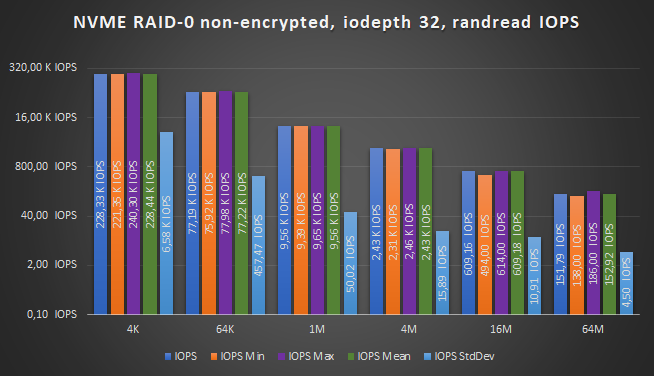

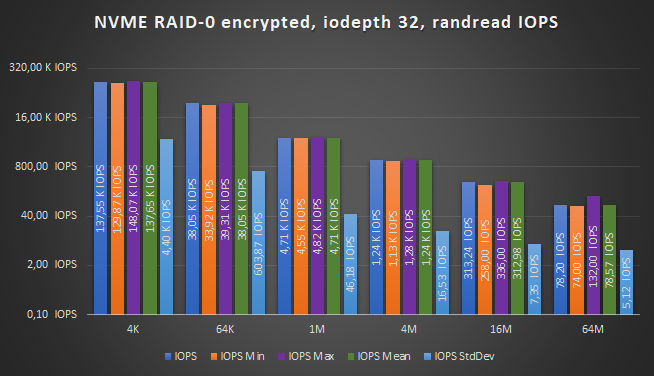

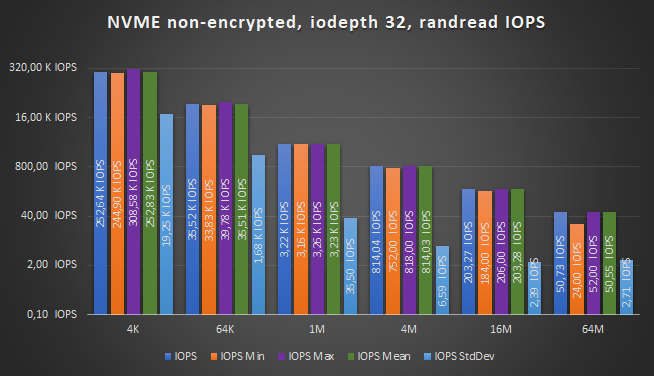

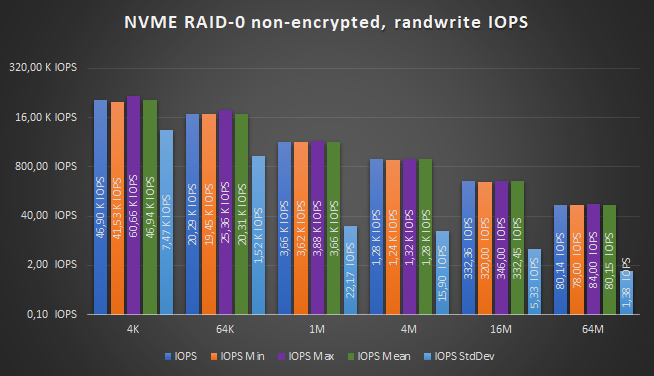

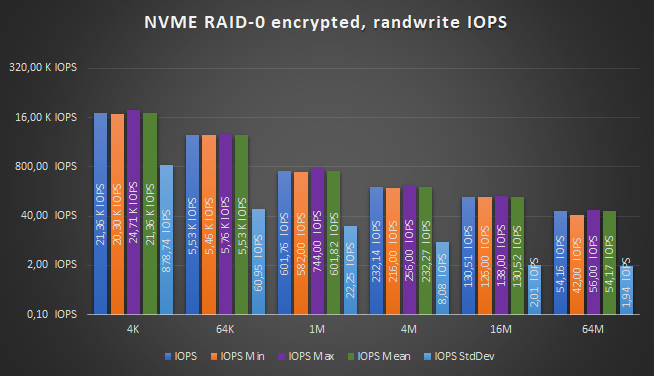

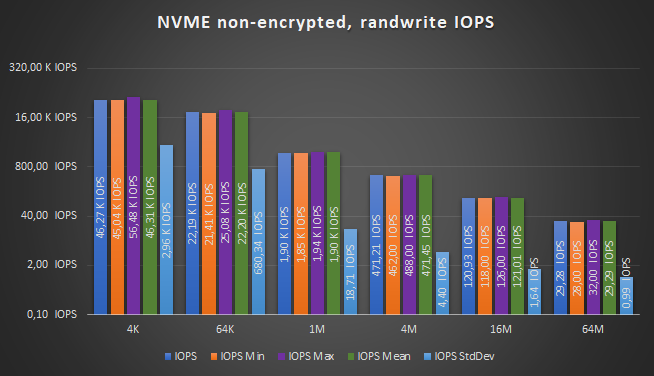

4. Che dire dell’impatto su tutti i sistemi flash?

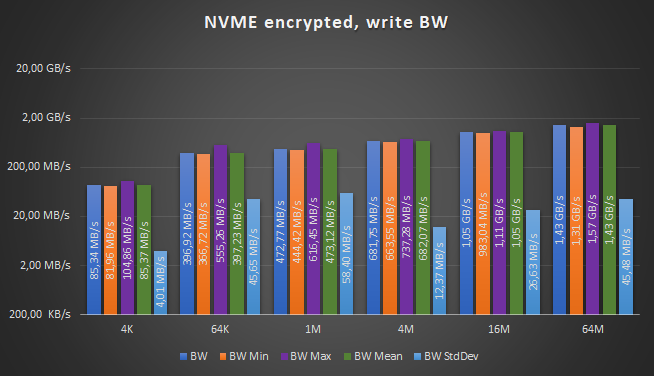

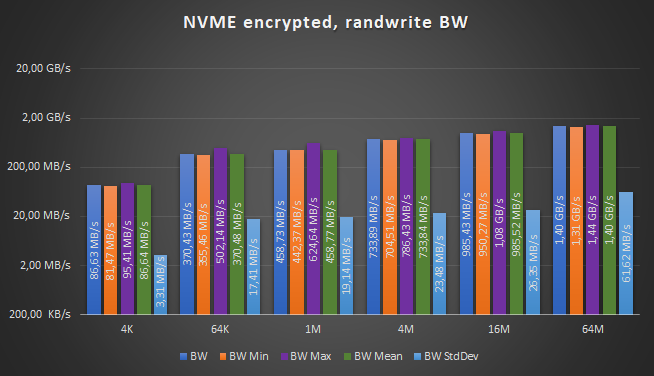

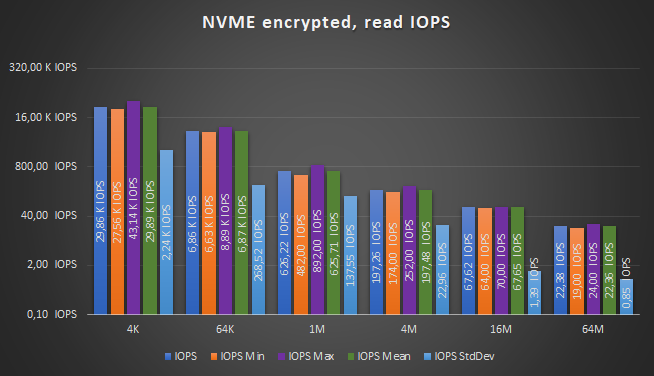

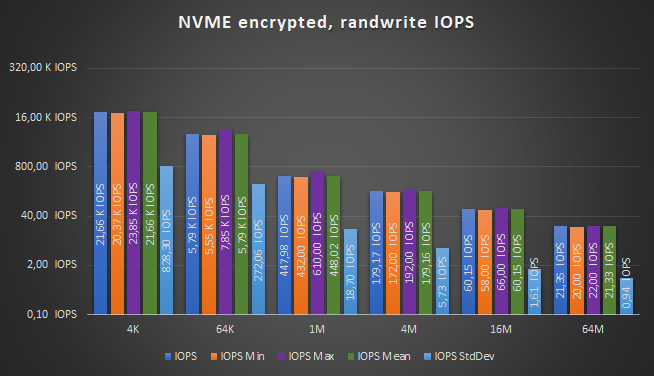

Su NVME (memoria non volatile Express) tutti i sistemi flash, l’impatto delle prestazioni può essere enorme. Il carico della CPU può essere completamente saturo anche con solo tre SSD NVME crittografati. Ciò si traduce in un aumento del consumo di energia e nelle sfide con la dissipazione del calore.

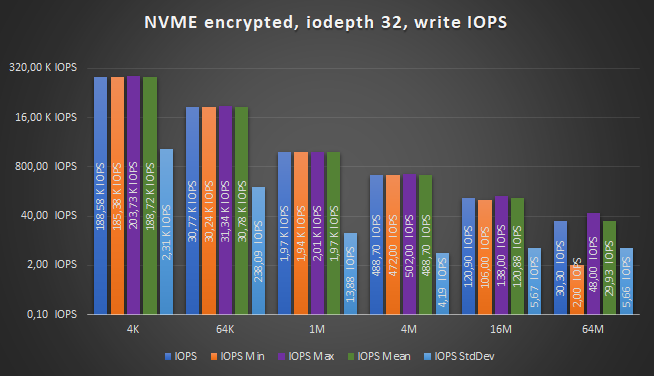

5. Quali sono le perdite delle prestazioni per tutti i sistemi flash?

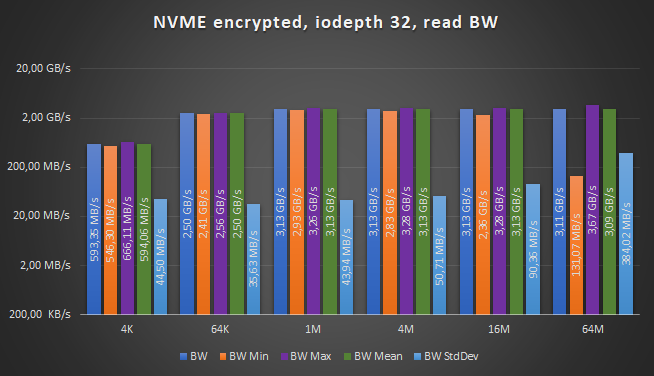

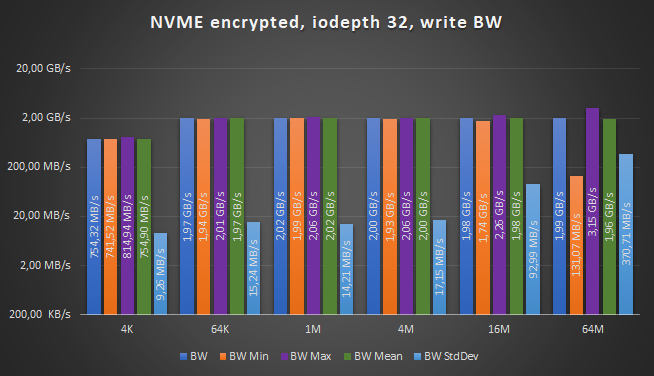

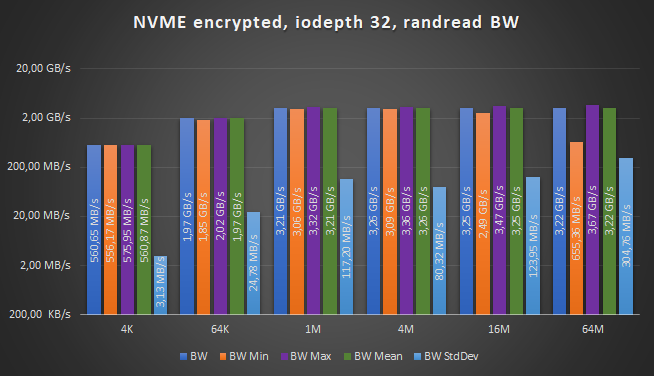

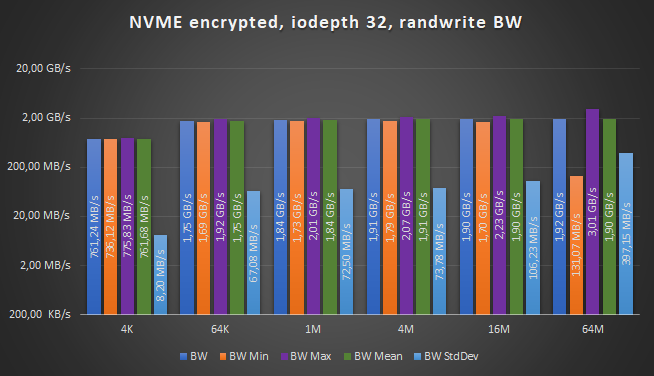

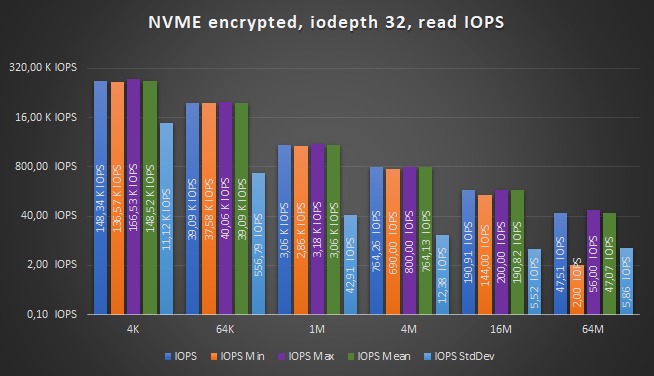

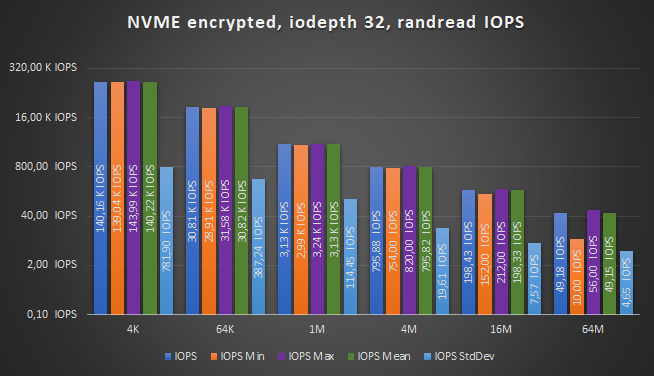

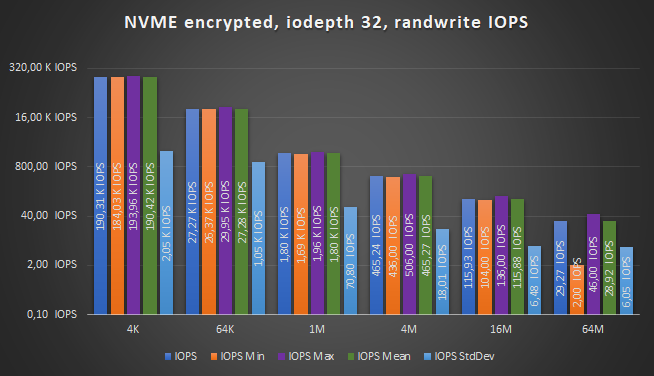

Simile ai dischi di filatura, ci sono significative perdite di larghezza di banda e IOP per tutti i sistemi flash. La penalità per le prestazioni può arrivare all’83% per diversi tipi di motivi I/O. Una profondità I/O di 32 può ridurre in modo significativo queste perdite.

6. Le schede Accelerator Crypto possono aiutare a mitigare il problema del carico della CPU?

Le carte Accelerator Crypto, che scaricano le operazioni crittografiche dalla CPU, possono potenzialmente fornire una soluzione per ridurre il carico della CPU. Queste schede rivendicano il throughput AES elevato e possono integrarsi con il software di crittografia del disco come DMCrypt.

7. Quali sono le raccomandazioni per bilanciare le prestazioni e la sicurezza?

– Per HDDS: in generale, è sicuro abilitare la crittografia del disco, ma essere consapevoli delle perdite significative di throughput e IOPS.

– Per tutti i sistemi flash: l’impatto sulle prestazioni può essere enorme, quindi è necessaria una valutazione attenta. Prendi in considerazione l’utilizzo di una profondità I/O di 32 ed esplora l’uso delle schede di acceleratore crittografo.

– Ulteriori misurazioni e test con configurazioni specifiche e scelte hardware si consigliano per determinare l’impatto delle prestazioni effettive.

8. L’impatto sulle prestazioni può essere diverso quando si utilizza Ceph?

L’impatto delle prestazioni quando si utilizza CEPH, un sistema di archiviazione definito dal software, potrebbe essere diverso e più orientato verso le perdite delle singole unità. Tuttavia, il problema del carico della CPU rimane ancora.

9. Ci sono potenziali soluzioni per ridurre l’impatto delle prestazioni?

L’uso delle carte Accelerator Crypto ed esplorare le capacità di specifiche configurazioni hardware può aiutare a mitigare l’impatto delle prestazioni.

10. Conclusione

Quando si bilanciano le prestazioni di crittografia e la sicurezza nella gestione degli incidenti, è importante considerare il tipo di dispositivi di archiviazione, i pattern I/O specifici e la disponibilità di soluzioni come le schede dell’acceleratore di criptovalute. L’impatto sulle prestazioni può variare in modo significativo ed è necessaria un’attenta valutazione per garantire l’equilibrio ottimale tra prestazioni e sicurezza.

Come si bilanciano le prestazioni e la sicurezza della crittografia nella gestione degli incidenti

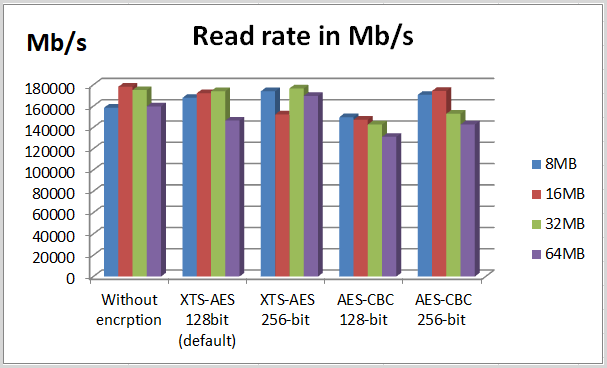

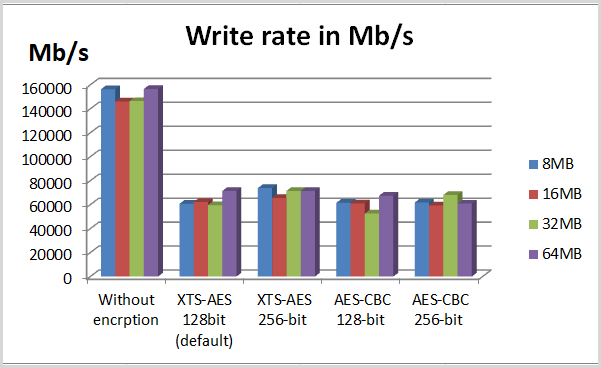

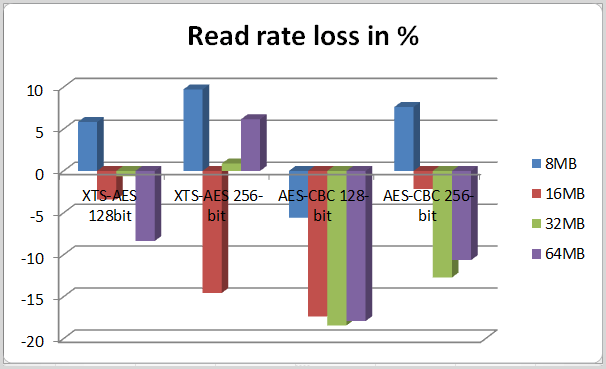

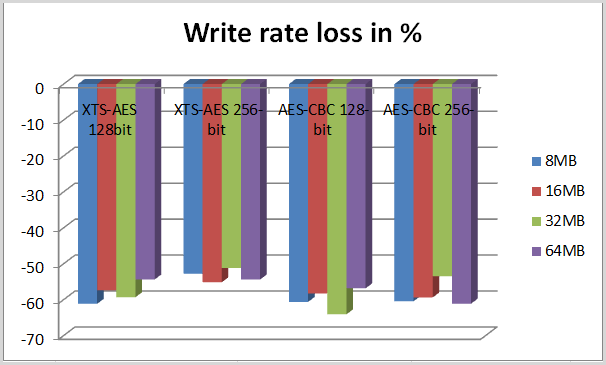

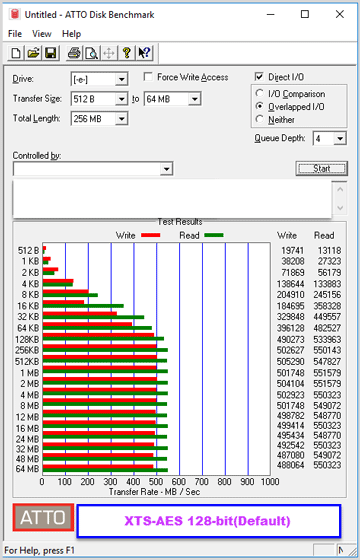

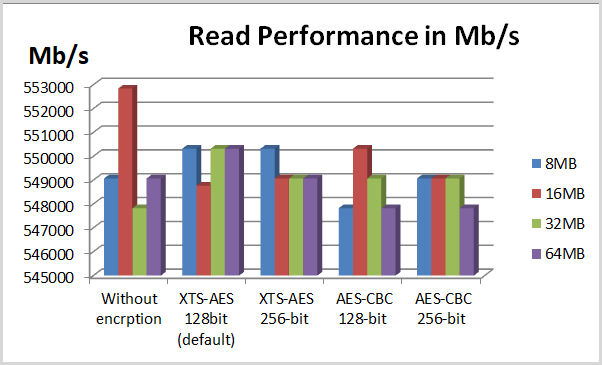

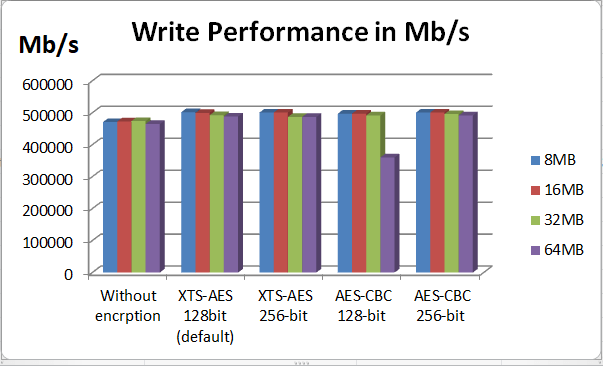

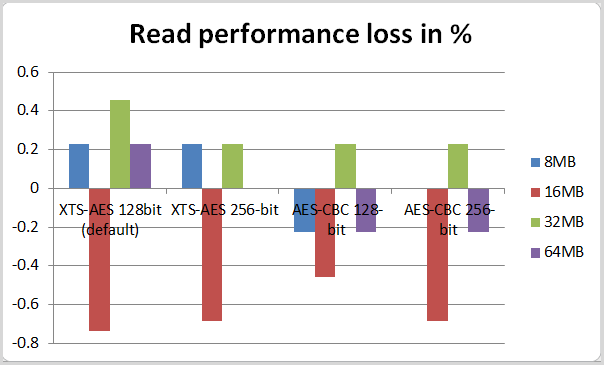

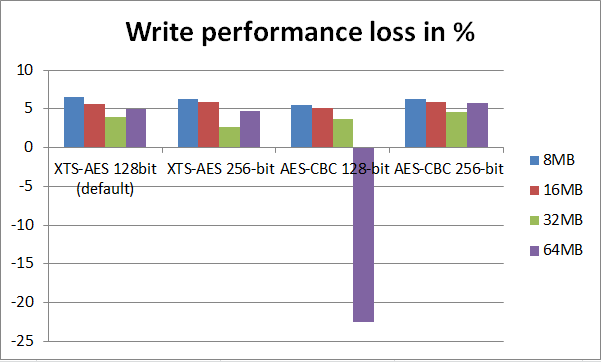

Quindi, secondo il confronto sopra, possiamo scoprire che l’uso della crittografia bitlocker ha poca influenza sul tasso di lettura mentre il tasso di scrittura ha una differenza evidente. Base sulla mia abitudine di utilizzo, utilizzo i dati della velocità di lettura e della scrittura di 8 MB, 16 MB e 64 MB per fare un semplice confronto.

Impatto delle prestazioni della crittografia del disco mediante Luks

Durante alcune riunioni settimanali del contenitore del team SCS e anche il team SCS è emersa la questione se generalmente abilitare o meno la crittografia del disco completa sui server – in particolare relativa all’archiviazione definita dal software come Ceph – dovrebbe essere l’impostazione predefinita.

Mentre in generale abilitare la crittografia del disco può essere considerata una buona cosa con cui molte persone sarebbero d’accordo, c’è una differenza tra l’abilitazione di FDE sui tuoi dispositivi di personal computing rispetto ai server in un ambiente di data center, specialmente quando molte unità devono essere crittografate.

Le preoccupazioni espresse erano che l’impatto sulle prestazioni sarebbe tremenda. Ma poiché non erano disponibili dati reali per mostrare quanto potesse diventare grande l’impatto, ho volontario per scavare nella questione in questione e fare parametri di riferimento.

Anche con la disponibilità di unità auto -crittografia, l’applicazione pratica di quella tecnologia doveva essere valutata.

“Quasi” Tl; dr

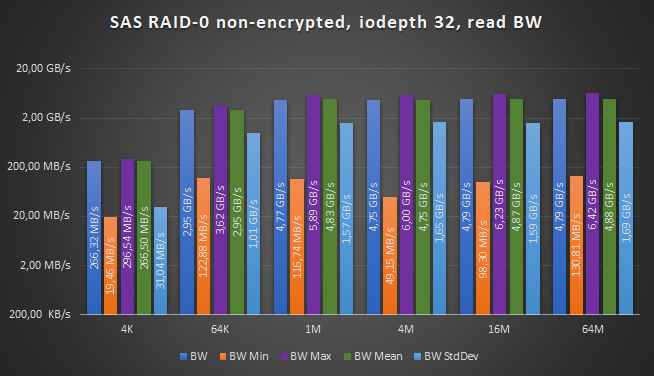

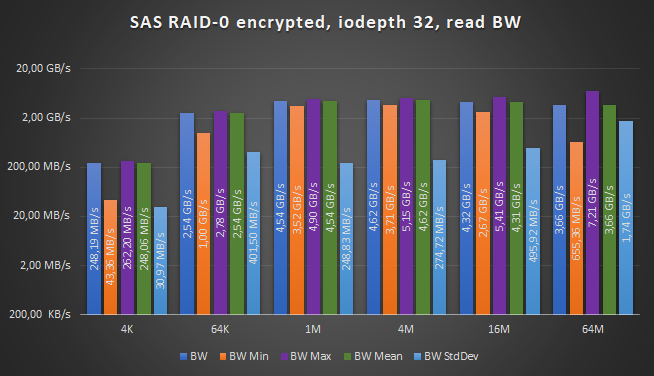

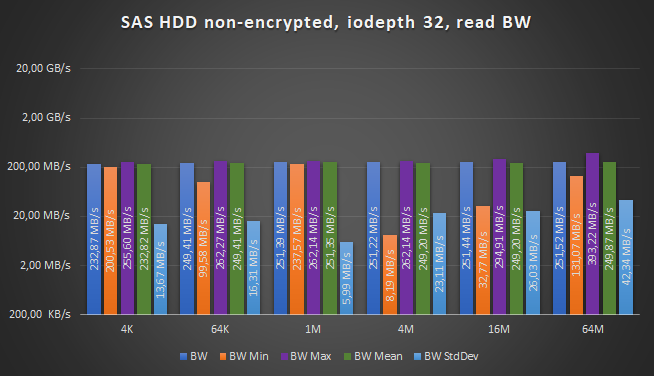

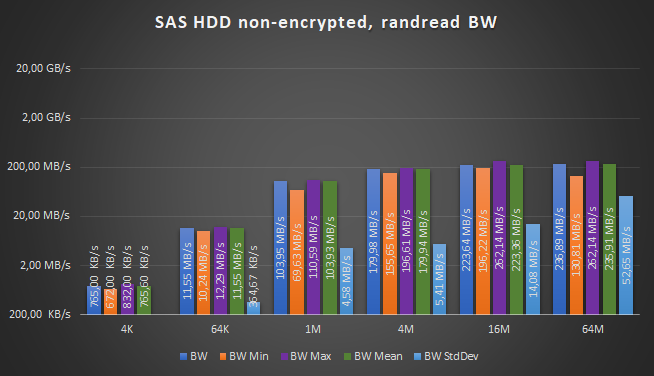

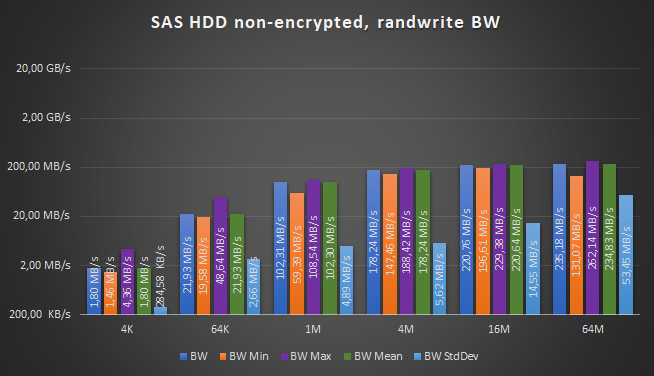

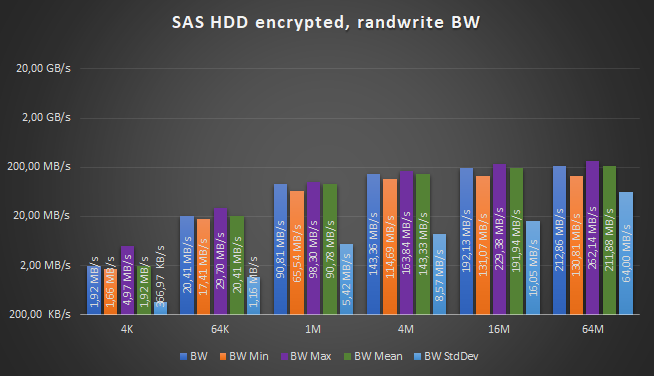

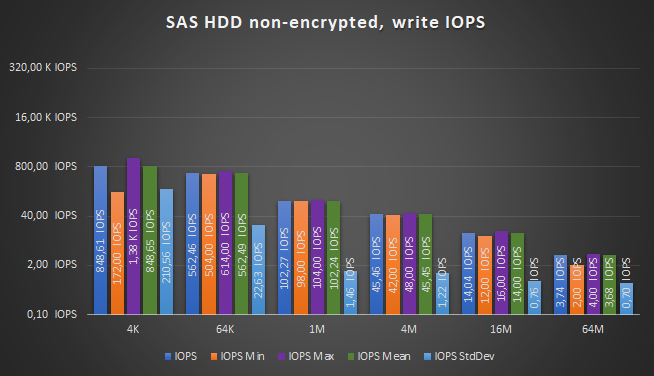

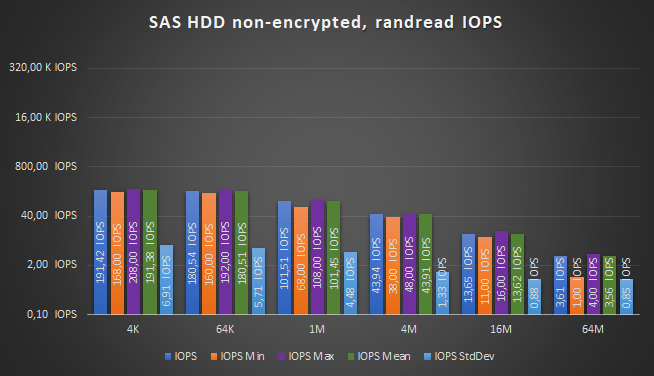

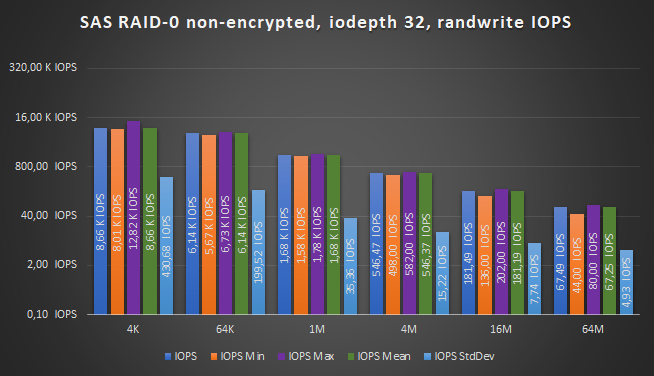

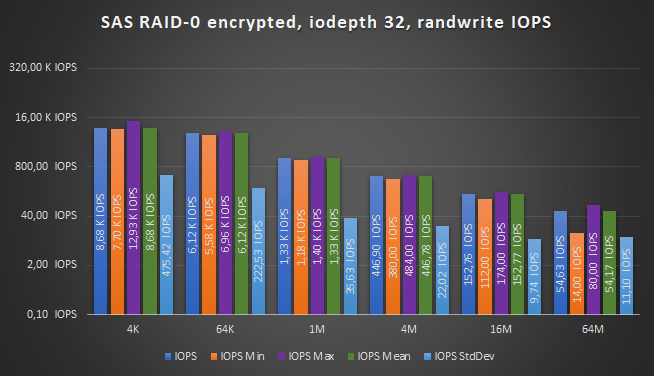

Impatto sui dischi rotanti

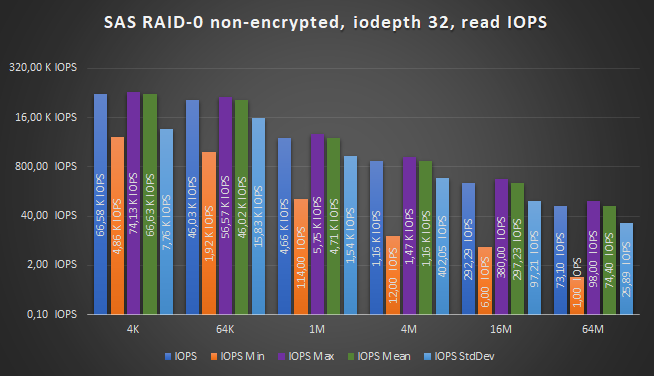

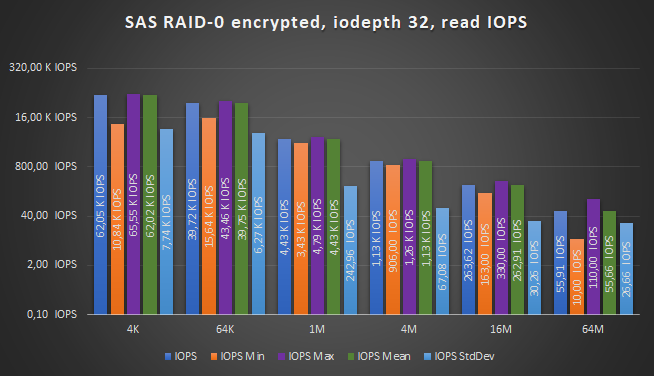

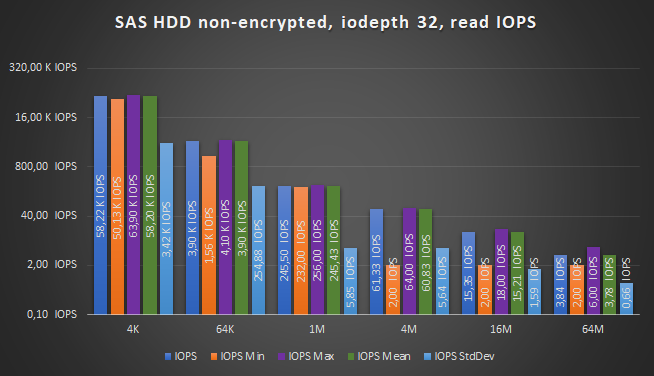

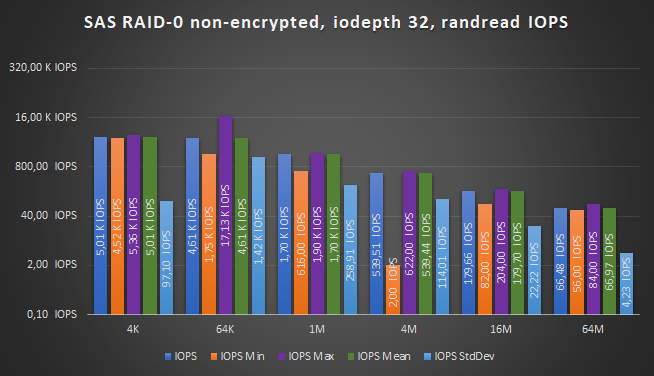

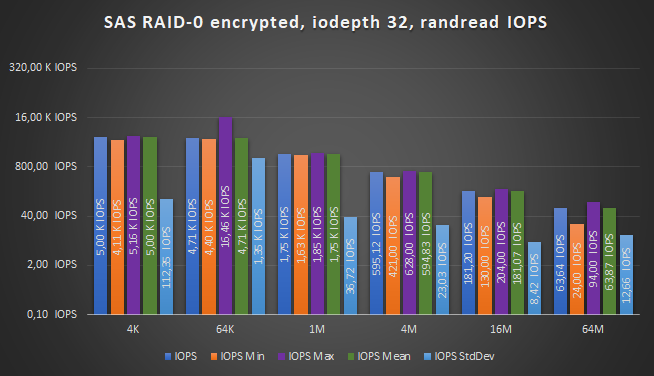

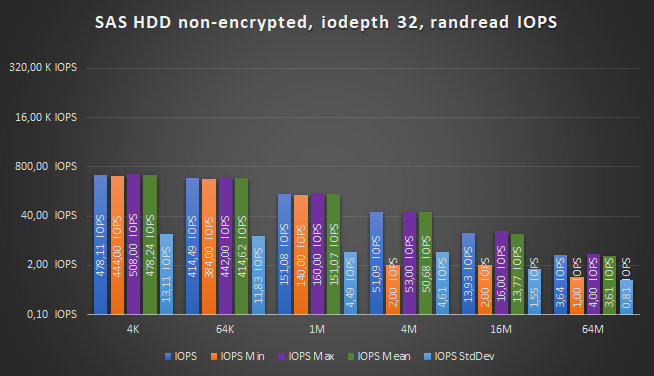

I benchmark mostrano che il sovraccarico aggiuntivo per la crittografia sui dischi rotanti non è così grande per quanto riguarda il carico della CPU (almeno rispetto a NVME), principalmente perché le unità e i controller sono il fattore limitante lì.

Quindi gli HDDS SAS (anche su 24 di loro) non sono’T così grande un affare per la CPU. Esso’s ancora misurabile, ma anche per i nodi HCI l’impatto non è così grande che abilitare la crittografia potrebbe eventualmente provocare il caos.

Tuttavia le perdite di larghezza di banda e IOPS sono piuttosto grandi e possono guidare – a seconda del modello I/O – a circa 79 % penalità di performance. Le peggiori perdite di prestazioni sono state osservate con scrittura sequenziale (fino al 79 %) seguito da una lettura sequenziale (fino al 53 %). Le perdite di I/O casuali sono state peggiori con le scritture casuali (fino al 43 %) seguito da lettura casuale (fino al 26 %). In alcuni singoli benchmark le prestazioni erano migliori che senza crittografia, fino a 5 volte più veloce Attraverso un RAID-0 a 4 scritture sequenziali KIB. Questo può essere attribuito alla coda I/O ottimizzata.

Raccomandazione: Di solito è possibile attivare in modo sicuro la crittografia del disco con gli HDD, poiché probabilmente non causerà molti problemi relativi al carico della CPU anche all’interno di HCI . Tuttavia, la penalità di performance in throughput e IOPS può essere piuttosto straordinaria rispetto alle operazioni non crittografate.

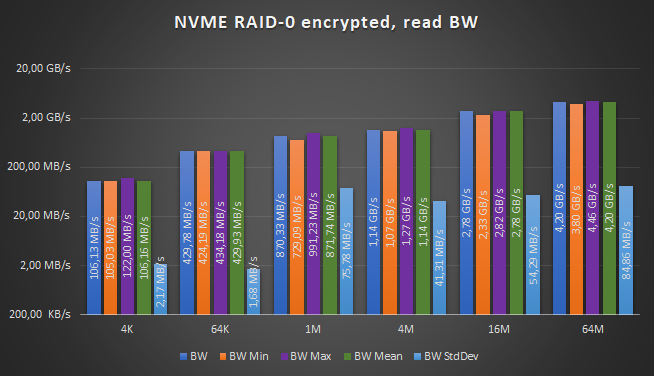

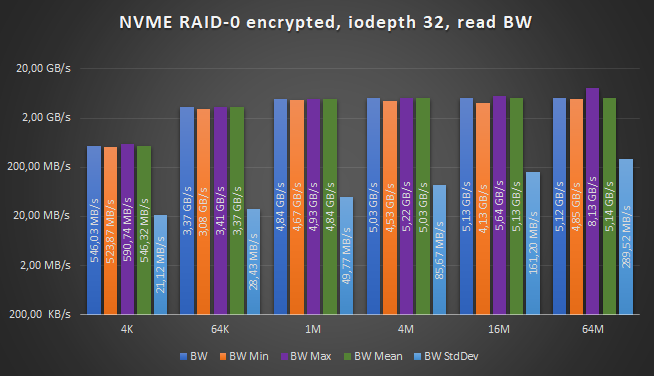

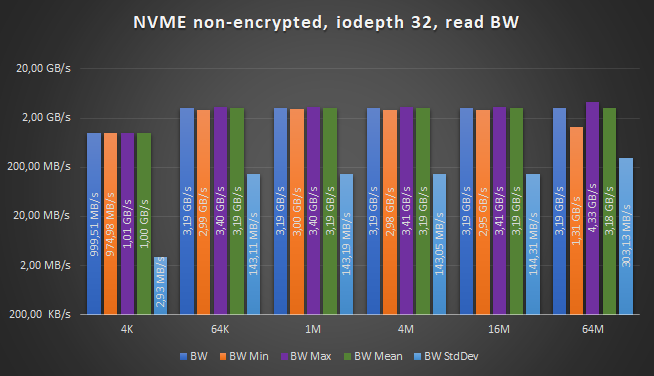

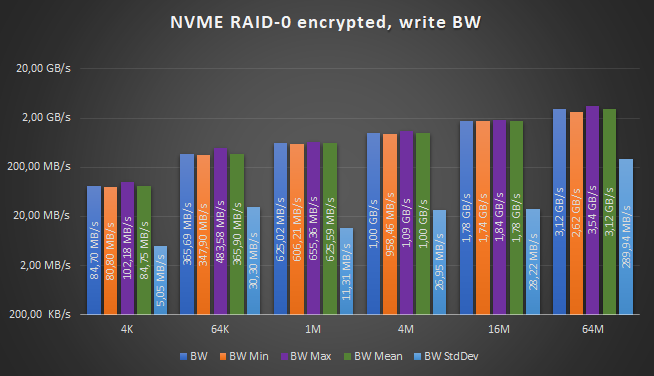

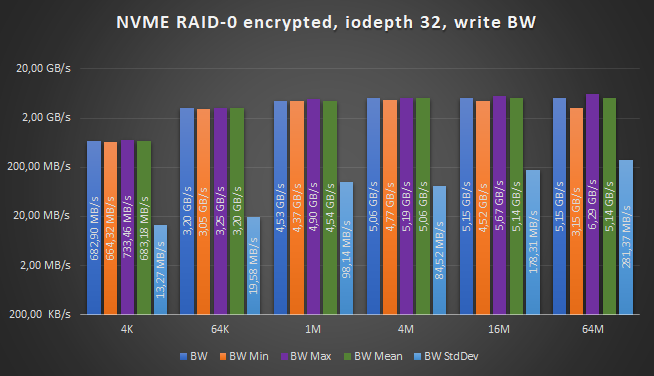

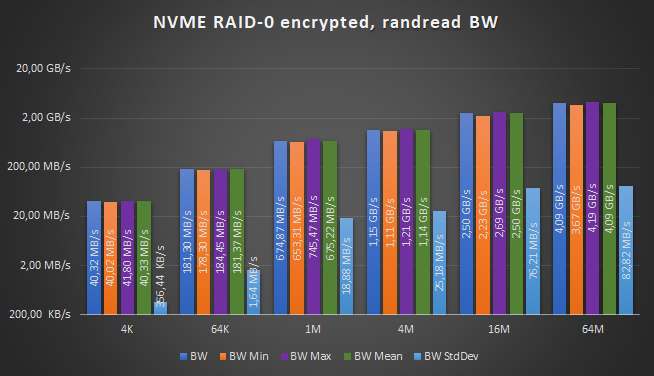

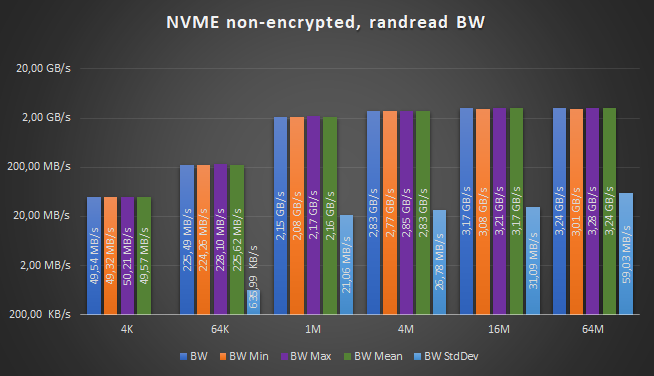

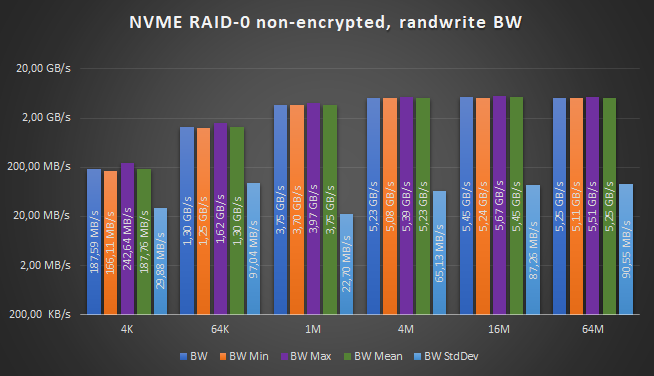

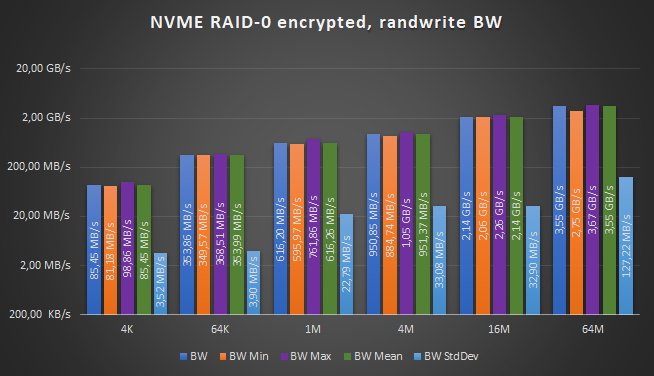

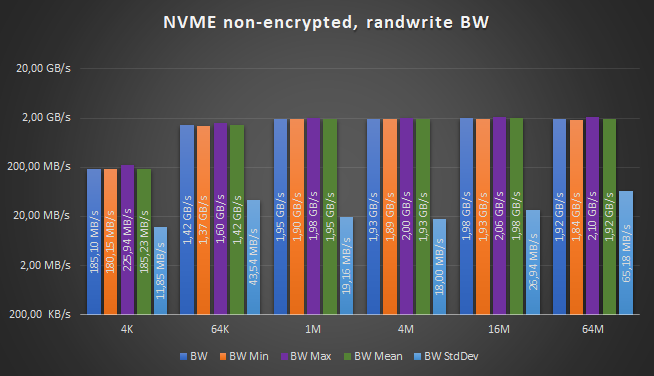

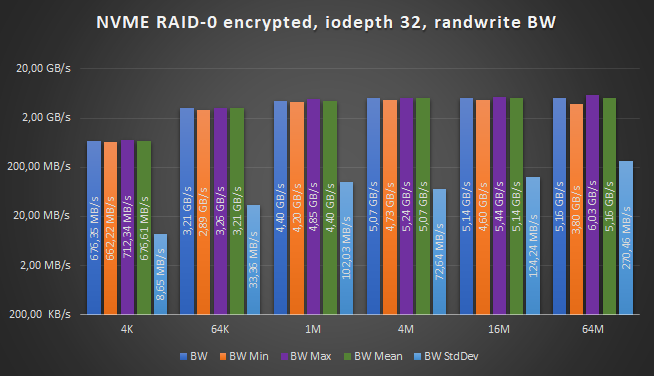

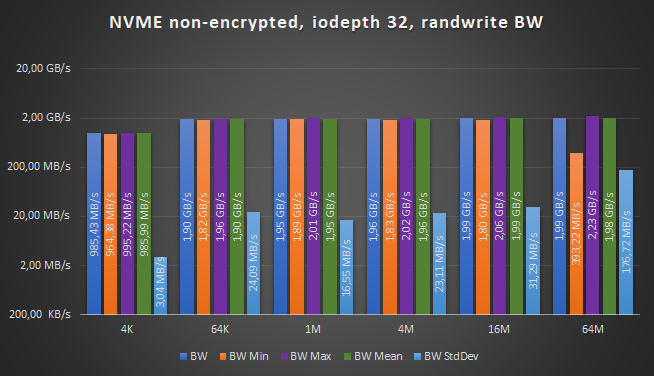

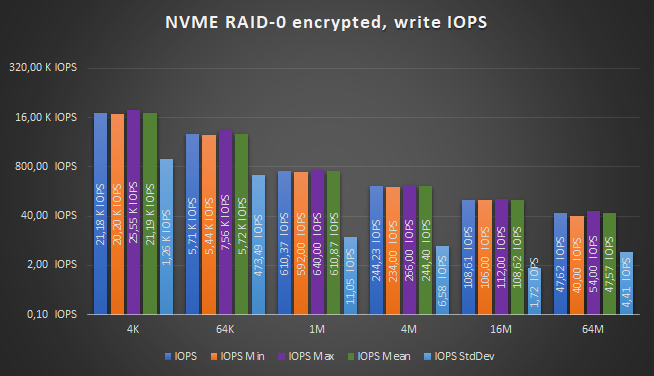

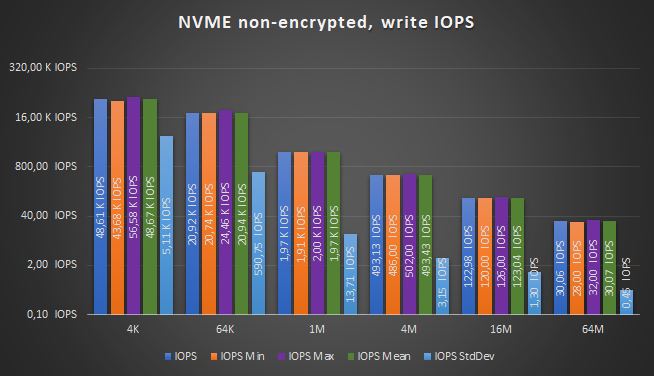

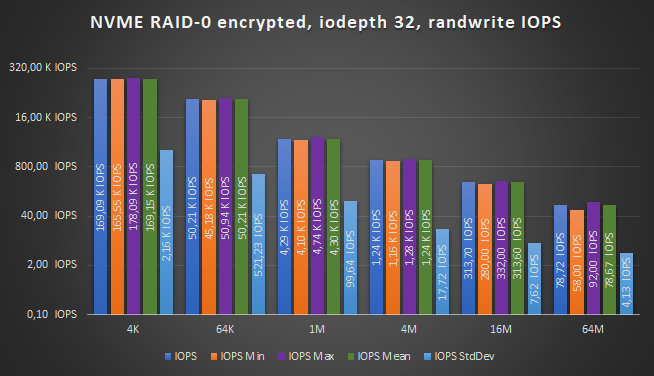

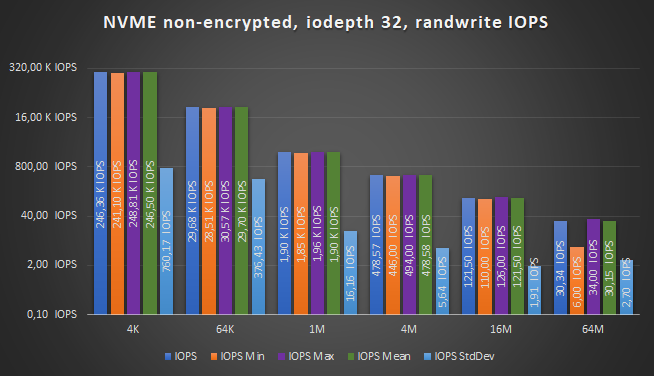

Impatto su tutto il flash

Su NVME tutti i sistemi flash possono essere l’impatto del carico gigantesco. Un raid 0 su solo tre Luks ha crittografato gli SSD NVME era sufficiente per saturare completamente la CPU sul sistema di test B.

Viene visualizzato nei dati FIO quando si aggiungono valori USR_CPU e SYS_CPU.

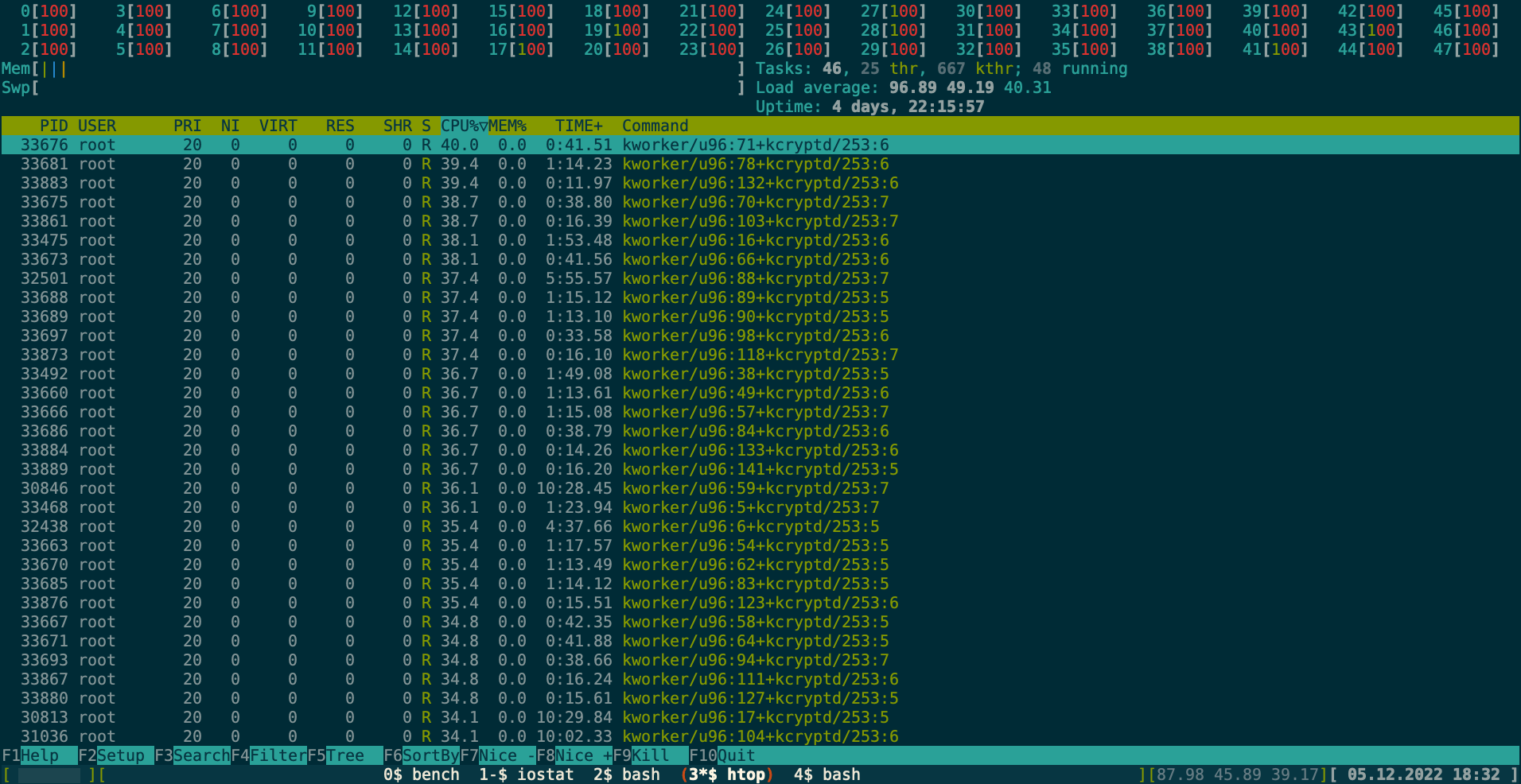

Durante le corse di riferimento ho monitorato il sistema inoltre con iostat e htop e il seguente screenshot Htop mostra quanto sia grande quell’impatto può essere.

Questo è un EPYC AMD 7402p con carico CPU al 100% su tutti i thread/core!

Ciò aumenta significativamente il consumo di energia e per i nodi HCI sarebbe negativo per altri carichi di lavoro in esecuzione su di esso.

La dissipazione del calore potrebbe anche essere impegnativa quando i rack interi si dissipano improvvisamente molto più calore di prima. Almeno il costo per il raffreddamento in cima all’aumento del consumo energetico dei nodi sarebbe davvero negativo.

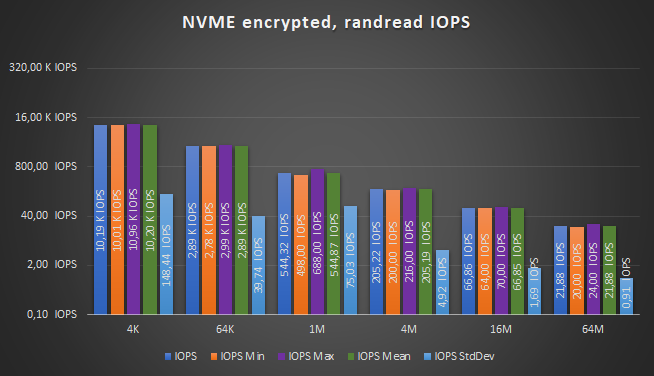

Le perdite di larghezza di banda e IOPS sono anche abbastanza grandi e possono guidare – a seconda del modello I/O – fino a un 83 % penalità di performance. Una profondità I/O di 32 riduce significativamente le perdite. Le peggiori perdite di prestazioni con crittografia sono state misurate con RAID-0 nella maggior parte dei casi.

Le perdite di prestazioni ordinate per tipo I/O peggio a migliori sono state le scritture casuali (fino all’83 %), scrittura sequenziale (fino all’83 %), lettura sequenziale (fino all’81 %) e infine lettura casuale (fino all’80 %).

Tutti questi valori peggiori erano con I/O Size 1 e 4 MIB attraverso il RAID-0 senza profondità I/O 32. Si può vedere chiaramente tuttavia che tutti questi valori peggiori sono entro il 5 %, quindi è piuttosto la dimensione I/O combinata con l’uso di Luks e MD RAID e non le unità.

Attenzione: Esso’è difficile confrontare le prestazioni del raid MD con Ceph OSDS!

L’impatto delle prestazioni quando si utilizza Ceph potrebbe essere totalmente diverso e probabilmente sarà più orientato verso le perdite delle singole unità. Tuttavia rimane ancora il problema del carico della CPU.

Per quanto riguarda il carico della CPU: Sono disponibili carte Accelerator Crypto che rivendicano circa 200 Gbps AES Throughput e possono integrarsi con DMCrypt attraverso i moduli del kernel.

Queste carte non erano’T disponibile per i test, ma a giudicare dai prezzi sul mercato usato (non ho fatto’T Trova elenchi di prezzi ufficiali) per tali carte e le loro specifiche di consumo di energia potrebbero fornire una soluzione per scaricare le operazioni di criptovaluta dalla CPU a un prezzo ragionevole.

Raccomandazione: Potrebbero essere eseguite ulteriori misurazioni relative al consumo di energia e alle criptole. Anche il test con un cluster CEPH reale su tutto il flash è necessario per ottenere un confronto delle perdite rispetto a Linux MD RAID.

Ogni fornitore deve valutarlo separatamente a seconda delle proprie configurazioni e scelte hardware.

A partire da ora l’impatto sulle prestazioni senza acceleratori è troppo grande per raccomandare generalmente Luks su NVME.

Per quanto riguarda l’uso di unità auto -crittografia:

È stato possibile attivare la crittografia con una passphrase utilizzando

Sedutil sotto Linux. L’impatto delle prestazioni è stato nell’errore di misurazione, quindi sostanzialmente inesistente. Quello’s perché nella sezione qui sotto non l’ho fatto’t preoccuparsi di creare grafici: i risultati sono troppo simili al semplice funzionamento (come previsto).

Sfortunatamente gli strumenti nel suo stato attuale sono ingombranti da usare, inoltre sarebbe necessario scrivere script per integrarlo nelle configurazioni NBDE.

(Ma sarebbe possibile senza troppo hacking!)

Tuttavia, anche se tecnicamente I lavori e l’impatto sulle prestazioni sono quasi zero, ho incontrato un grave spettacolo per l’utilizzo di quella tecnologia nei server, specialmente negli ambienti cloud:

Dopo aver spezzato il sistema o bloccato manualmente l’unità e il riavvio, il firmware del sistema si è fermato durante il post per chiedere la passphrase per ciascuna unità.

Sul sistema di test di Supermicro Server non ho trovato modo di disabilitarlo nel BIOS/UEFI, il che rende quella tecnologia non riavviata e quindi inutilizzabile negli ambienti del server. Persino peggio era anche quando si cercava di digitare la passphrase, non era’t accettato. Quindi in qualche modo il modo in cui Sedutil immagazzina la passphrase differisce da quello che fa il firmware?

Raccomandazione: Gli utensili devono essere raffinati e la documentazione è migliorata significativamente. La documentazione sugli strumenti è molto confusa per l’amministratore generale di sistema e può facilmente portare a errori dell’operatore.

Anche a causa degli attuali problemi BIOS/UEFI, la tecnologia non può ancora essere raccomandata.

Se i venditori fornissero un modo per disabilitare la richiesta della passphrase di determinate unità, sarebbe possibile utilizzare SEDS in un ambiente DC senza la necessità di un intervento manuale dell’operatore durante il riavvio.

Questo conclude la sezione TL; DR.

Quindi senza ulteriori indugi, lascia’S Dig nei dettagli.

Le configurazioni del test

Sono stati utilizzati due diversi sistemi di test. Poiché non potrebbero essere costruiti/procurati sistemi dedicati per i test ho usato due macchine prontamente disponibili.

Le specifiche di queste sono:

Sistema di test A: solo SAS HDD

CPU 2 X Intel (R) Xeon (R) Gold 6151 CPU @ 3.00GHz RAM 512 GB Drive 24 X HGST HUC101818CS4200 10K RPM 1.8 TB

Sistema di test B: solo NVME Flash

CPU 1 x AMD EPYC 7402P RAM 512 GB (16 x 32 GB Samsung RDIMM DDR4-3200 CL22-22-22 Reg ECC) Drive 3 x Samsung MZQLB3T8HALS-00007 SSD PM983 3.84 TB u.2

Specifiche di riferimento

Su entrambi i sistemi ho eseguito una serie di parametri di riferimento con FIO usando alcuni script personalizzati.

Ho scelto di testare le seguenti dimensioni del blocco, poiché possono offrire alcune informazioni su cui I/O potrebbe causare quale tipo di carico:

- 4 kib

- 64 Kib

- 1 mib

- 4 MIB (oggetto predefinito/”banda” Dimensioni per Ceph RBDS)

- 16 mib

- 64 mib

Sono stati eseguiti i seguenti test FIO:

- Lettura sequenziale

- scrittura sequenziale

- Lettura casuale

- Scrivi casuali

Tutto con opzione -diretto e anche ripetuto con –odepth = 32 opzione e usando libaio.

Quei parametri di riferimento sono stati eseguiti per:

- I dispositivi di archiviazione grezzi sono diretti senza crittografia (E.G. Un disco SAS, tutti gli SSD NVME)

- I dispositivi di archiviazione grezzi con crittografia

- Un raid MD Linux 0 su tutti i dispositivi senza crittografia

- Un raid MD Linux 0 su tutti i dispositivi con crittografia sui dispositivi di base

- Per le unità abilitabili SED (solo sistema di prova B) con SED acceso, sebbene non ci si aspettasse alcuna differenza a causa del fatto che le unità abilizzabili SED di solito crittografa sempre tutti i loro dati con una chiave interna.

Quindi abilitare solo SED crittografa tale chiave, che richiede la decrittografia dopo aver chiuso l’unità tramite il software o a causa di una perdita di potenza.

(Semplificato, i dettagli possono essere trovati nelle specifiche come Opal 2.0)

Il benchmarking di Ceph stesso è stato saltato, perché non era disponibile alcuna configurazione di test adeguata che offriva sia OSDS NVME che SAS. Ma poiché abilitare la crittografia di Ceph utilizza OSD crittografati di Luks, i risultati dovrebbero essere utili comunque.

Script di riferimento Fio

Nel caso in cui desideri eseguire i tuoi benchmark, ecco lo script che è stato utilizzato per generare i dati:

#!/Bin/Bash Logpath="$ 1" Bench_Device="$ 2" mkdir -P $ Logpath IoEngine="Libaio" DATA=`data +%S` per RW In "scrivere" "Randwrite" "Leggere" "Randread" fare per Bs In "4K" "64k" "1m" "4m" "16m" "64m" Fare ( eco "==== $ Rw - $ BS - Direct === nb "> eco 3 > /proc/sys/vm/drop_caches fio --RW=$ Rw --IoEngine=$IoEngine> --misurare=400 g --Bs=$ BS --diretto=1 --Runtime=60 --basato sul tempo --nome=panca --nome del file=$ Bench_Device --produzione=$ Logpath/$ Rw.$Bs>-diretto-`basename $ Bench_Device`.$ Data.tronco d'albero.JSON --formato di output=JSON sync echo 3 > /proc/sys/vm/drop_caches eco "==== $ Rw - $ BS - Iodepth diretto 32 === nt ">-RW=$ Rw --IoEngine=$IoEngine> --misurare=400 g --Bs=$ BS --iodepth=32 --diretto=1 --Runtime=60 --basato sul tempo --nome=panca --nome del file=$ Bench_Device --produzione=$ Logpath/$ Rw.$Bs>-Direct-Iod32-`basename $ Bench_Device`.$ Data.tronco d'albero.JSON --formato di output=JSON sincronizzazione ) | tee $ Logpath/$ Rw.$ BS-`basename $ Bench_Device`.$ Data.tronco d'albero eco fatto fatto Lo script si aspetta due parametri:

- Innanzitutto il percorso dove archiviare i file di registro (il percorso verrà creato se non esiste)

- Il secondo argomento è il dispositivo su cui eseguire i parametri di riferimento

Lo script produrrà una sequenza di file di registro in formato JSON, che può quindi essere analizzato con strumenti a tua scelta.

Performance dell’algoritmo Luks di base

Su entrambi i sistemi ho eseguito il benchmark CryptSetUp che esegue alcuni benchmarking generali del throughput dell’algoritmo. Questo è stato fatto per ottenere la migliore configurazione Luks possibile per quanto riguarda il throughput.

Questi sono stati i risultati sul sistema di test A:

PBKDF2-SHA1 1370687 Iterazioni al secondo per chiave da 256 bit PBKDF2-SHA256 1756408 iterazioni al secondo per chiave da 256 bit PBKDF2-SHA512 1281877 iterazioni al secondo per 256 bit PBKDF2-RIPEMD160 717220 43867 iterazioni al secondo per chiave da 256 bit Argon2i 5 iterazioni, 1048576 Memoria, 4 thread paralleli (CPU) per tasto da 256 bit (richiesto 2000 ms) Argon2id 5 iterazioni, 1048576 Memoria, 4 thread paralleli (CPU) per la chiave da 256 bit (richiesta 2000 ms) # ALGORITHM | Chiave | Crittografia | Decrittografia AES-CBC 128B 904.3 mib/s 2485.1 MIB/S Serpent-CBC 128B 78.8 mib/s 577.4 mib/s twofish-cbc 128b 175.9 mib/s 319.7 MIB/S AES-CBC 256B 695.8 mib/s 2059.4 MIB/S Serpent-CBC 256B 78.8 mib/s 577.4 mib/s twofish-cbc 256b 175.9 mib/s 319.6 MIB/S AES-TST 256B 2351.5 mib/s 2348.7 MIB/S Serpent-TXT 256B 560.1 mib/s 571.4 MIB/S TWOFISH-TXTS 256B 316.7 mib/s 316.1 MIB/S AES-TST 512b 1983.0 mib/s 1979.6 MIB/S Serpent-TXT 512B 560.5 mib/s 571.3 MIB/S TWOFISH-TXTS 512B 316.5 mib/s 315.7 mib/s Come puoi vedere AES-TXTS 256 BIT ha eseguito il meglio, quindi quando si creano dispositivi Luks Formattati, ho scelto -C AES-TXTS-PLAIN64 -S 256 come parametri, che sono anche i valori predefiniti in molte distribuzioni moderne. Ma solo per essere al sicuro li ho specificati esplicitamente.

Adesso molla’s Dai un’occhiata ai risultati FIO per singoli dischi e RAID-0, sia crittografati che non crittografati.

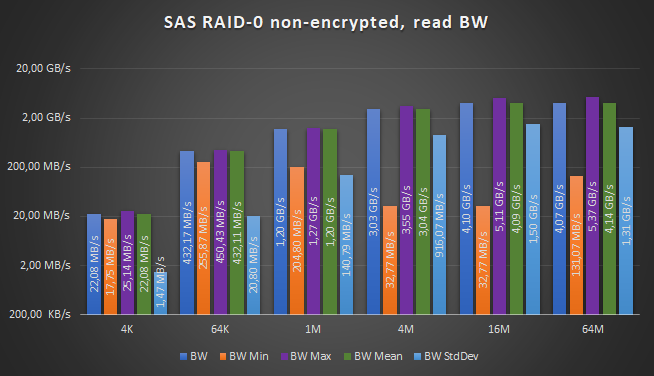

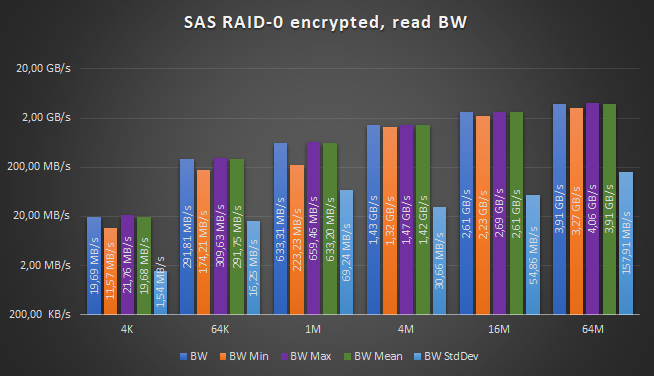

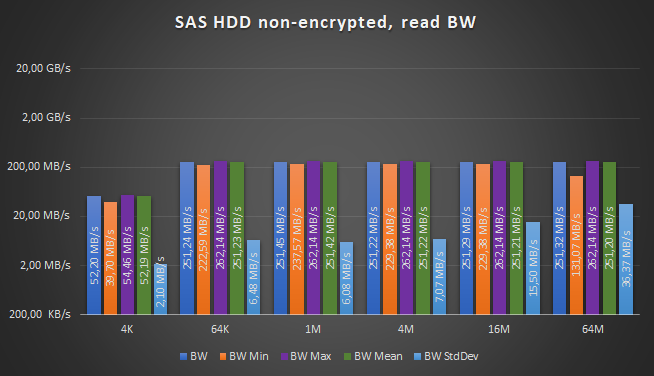

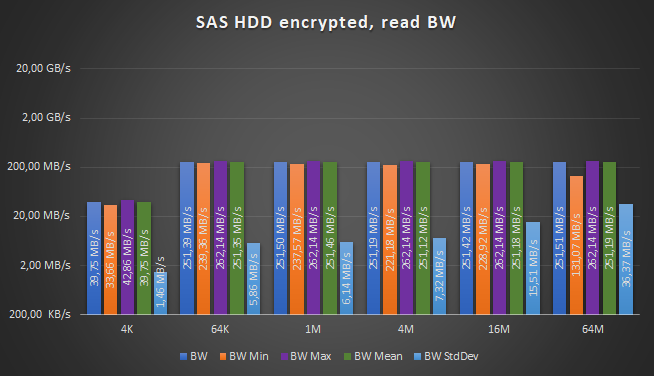

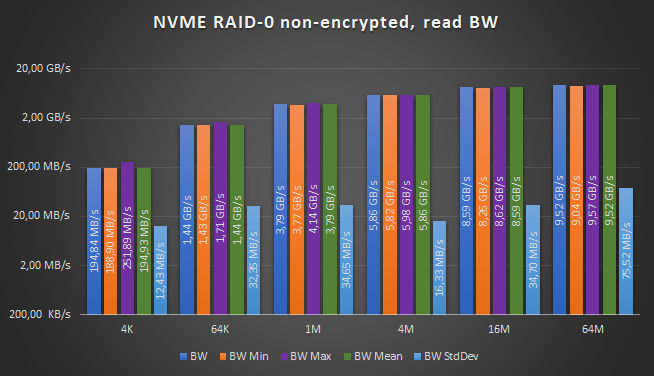

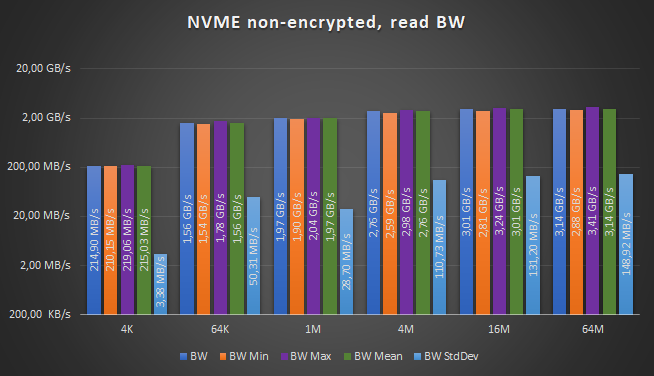

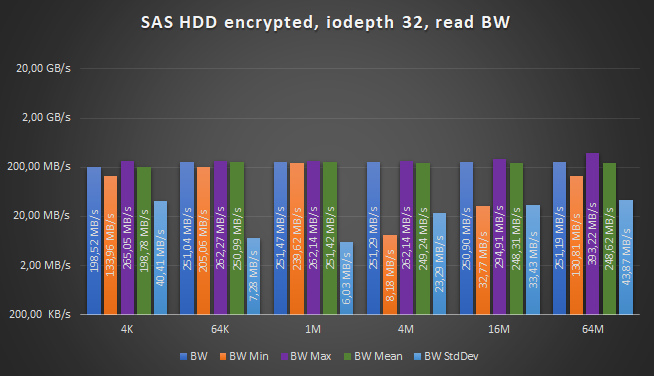

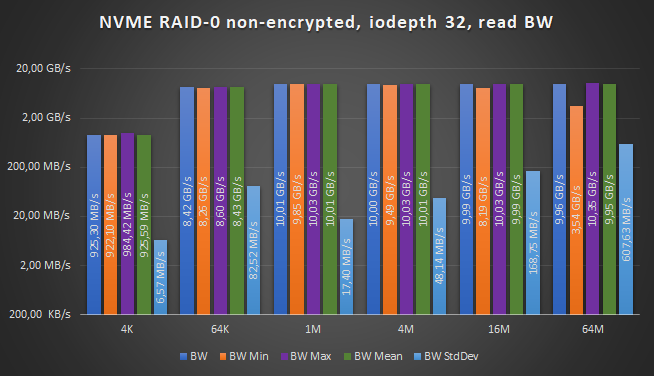

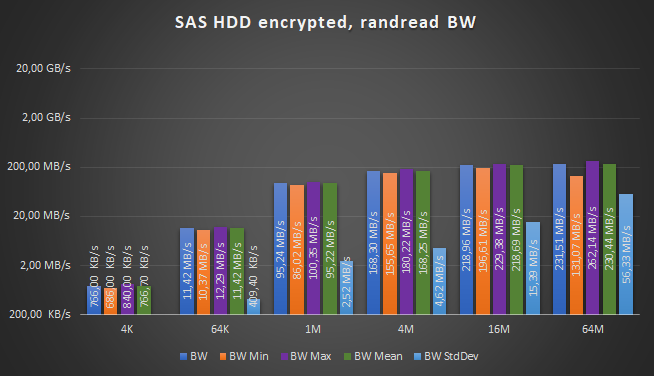

Confrontare la larghezza di banda di lettura

Precedente Successivo

ATTENZIONE: le scale sono logaritmiche!

Le perdite di performance leggono la larghezza di banda

| Dispositivo | 4 kib % perdita | 64 perdita di kib % | 1 mib % perdita | 4 mib % perdita | 16 mib % perdita | 64 mib % perdita |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 10,82 % | 32,48 % | 47,36 % | 52,95 % | 36,26 % | 3,86 % |

| SAS HDD | 23,86 % | -0,06 % | -0,02 % | 0,01 % | -0,05 % | -0,08 % |

| NVME RAID-0 | 45,53 % | 70,13 % | 77,05 % | 80,61 % | 67,65 % | 55,88 % |

| Nvme | 44,42 % | 71,76 % | 67,46 % | 70,75 % | 63,21 % | 53,24 % |

| SAS RAID-0 IODEPTH = 32 | 6,81 % | 13,71 % | 4,92 % | 2,66 % | 9,81 % | 23,52 % |

| SAS HDD IODEPTH = 32 | 14,75 % | -0,65 % | -0,03 % | -0,03 % | 0,21 % | 0,13 % |

| NVME RAID-0 IODEPTH = 32 | 40,99 % | 60,02 % | 51,61 % | 49,68 % | 48,62 % | 48,62 % |

| Nvme iodepth = 32 | 40,64 % | 21,57 % | 1,89 % | 1,89 % | 1,98 % | 2,43 % |

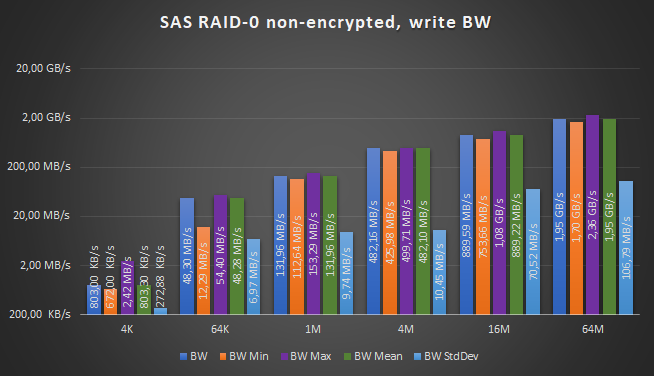

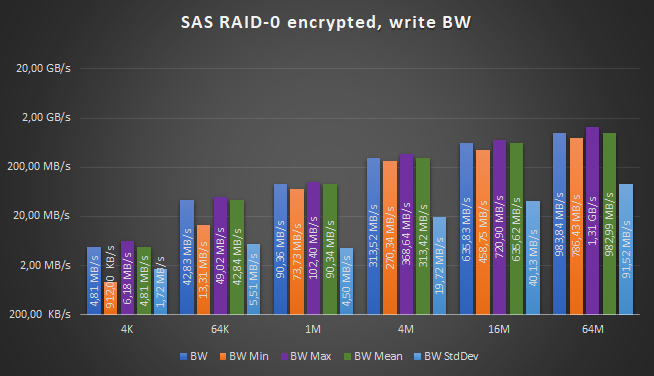

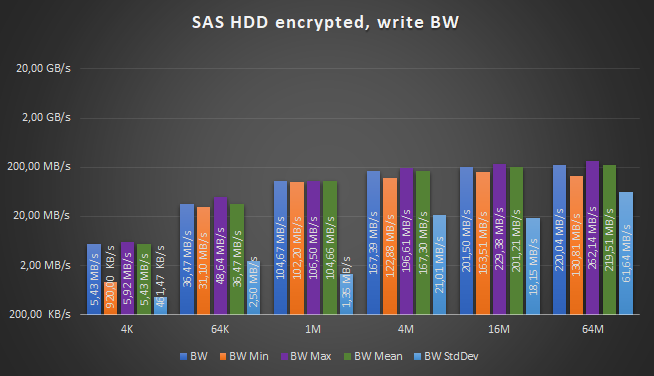

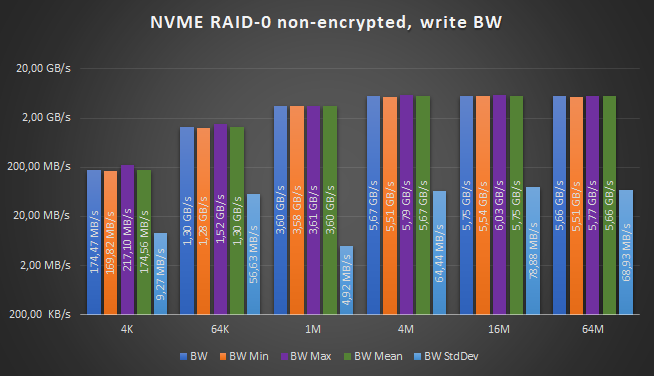

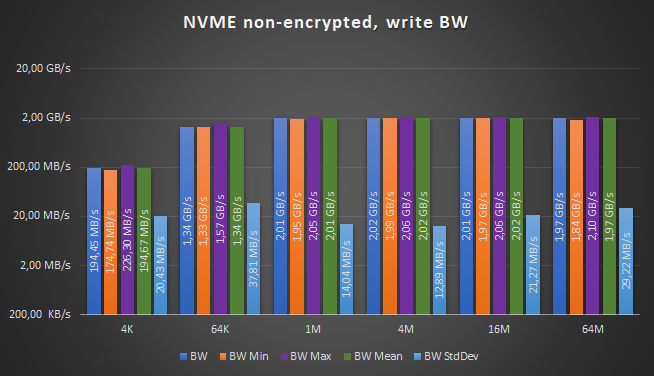

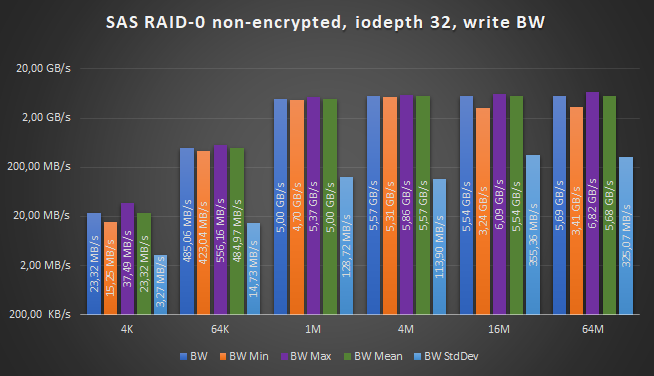

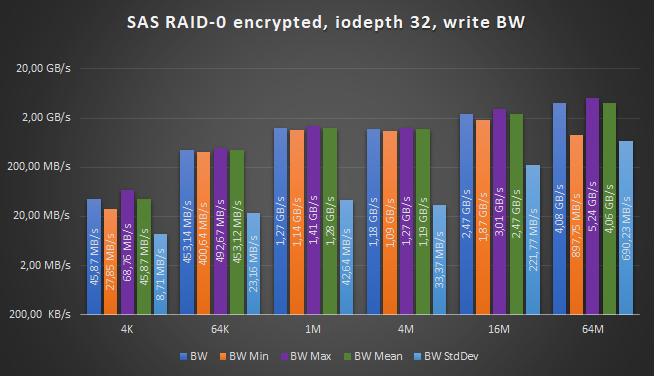

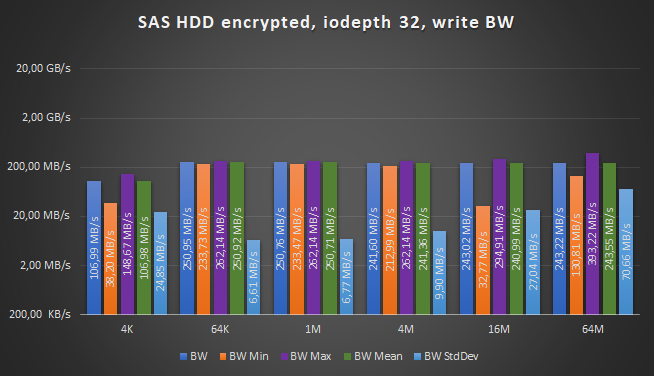

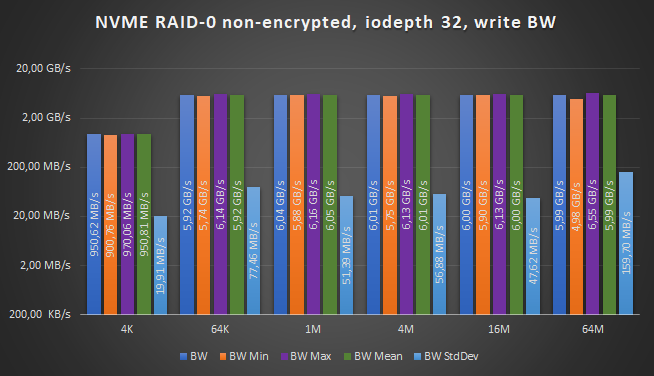

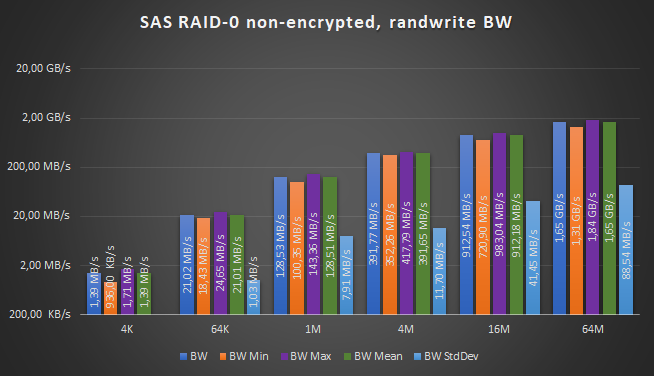

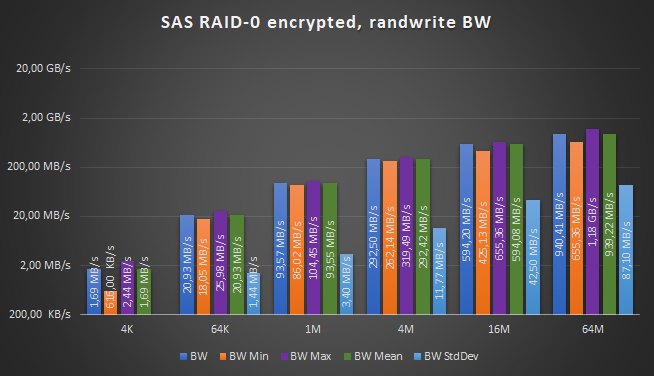

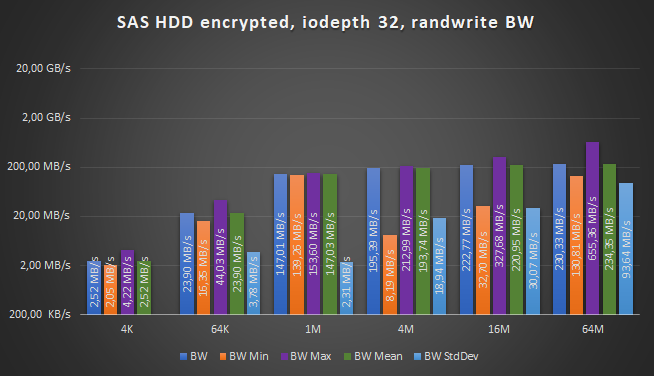

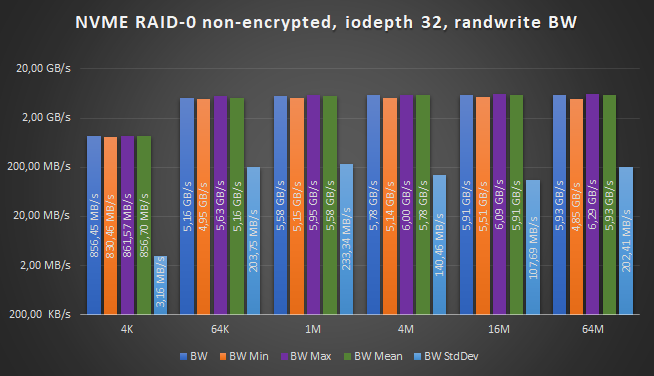

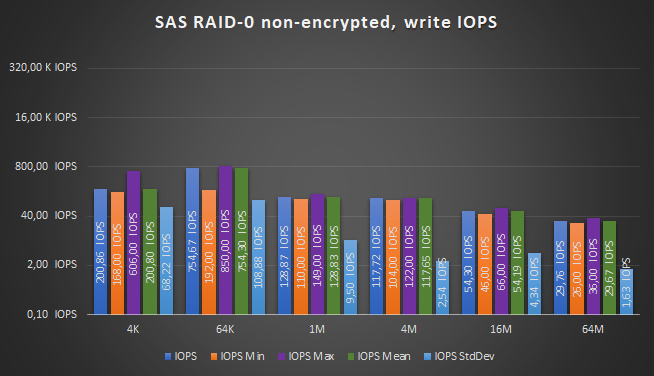

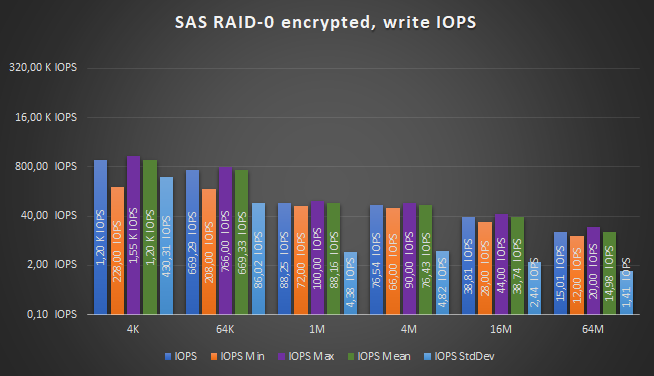

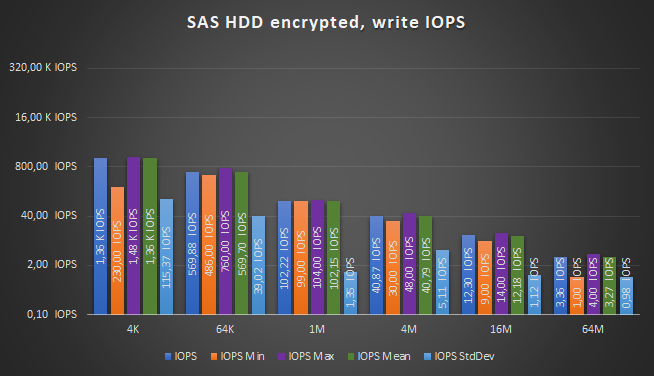

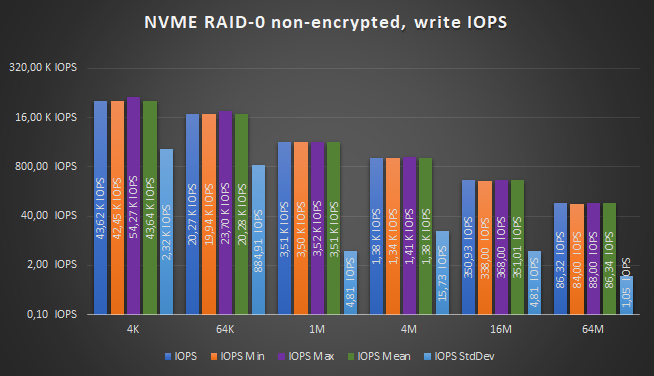

Confrontando la larghezza di banda di scrittura

Precedente Successivo

ATTENZIONE: le scale sono logaritmiche!

Perdite di performance scrivono larghezza di banda

| Dispositivo | 4 kib % perdita | 64 perdita di kib % | 1 mib % perdita | 4 mib % perdita | 16 mib % perdita | 64 mib % perdita |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -499,50 % | 11,31 % | 31,52 % | 34,98 % | 28,53 % | 49,55 % |

| SAS HDD | -59,93 % | -1,32 % | 0,05 % | 10,11 % | 12,43 % | 10,18 % |

| NVME RAID-0 | 51,45 % | 71,81 % | 82,63 % | 82,36 % | 69,05 % | 44,83 % |

| Nvme | 56,11 % | 70,36 % | 76,52 % | 66,25 % | 47,66 % | 27,29 % |

| SAS RAID-0 IODEPTH = 32 | -96,72 % | 6,58 % | 74,51 % | 78,72 % | 55,36 % | 28,17 % |

| SAS HDD IODEPTH = 32 | 21,05 % | 0,04 % | 0,10 % | 2,43 % | 1,13 % | 0,59 % |

| NVME RAID-0 IODEPTH = 32 | 28,16 % | 45,96 % | 24,97 % | 15,79 % | 14,24 % | 14,08 % |

| Nvme iodepth = 32 | 25,36 % | 5,14 % | 0,10 % | 0,28 % | 1,34 % | 1,09 % |

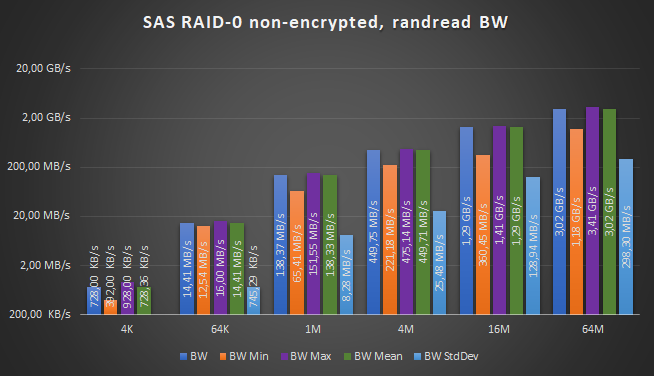

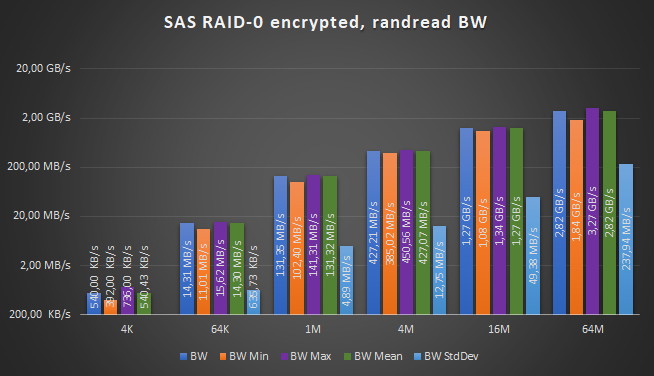

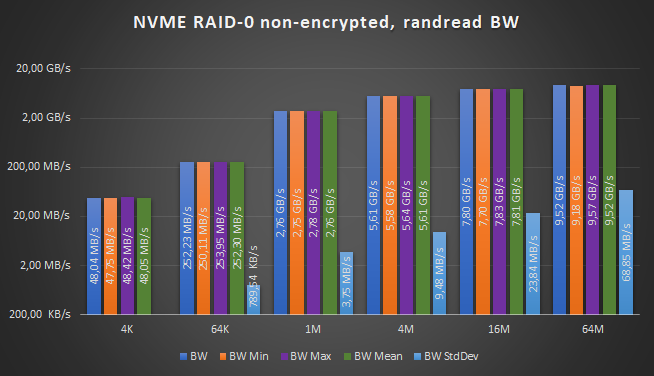

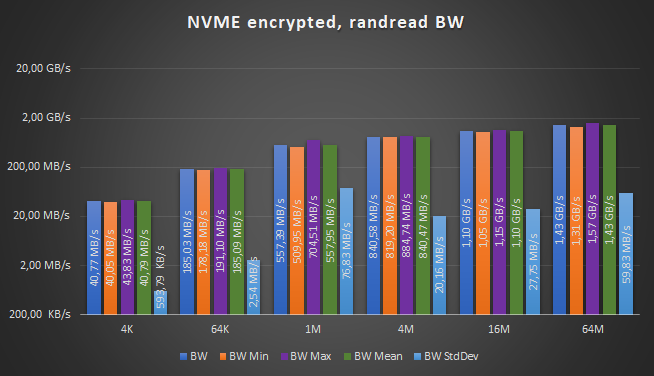

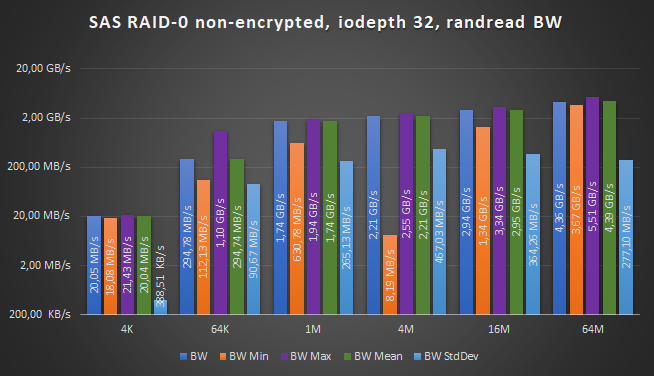

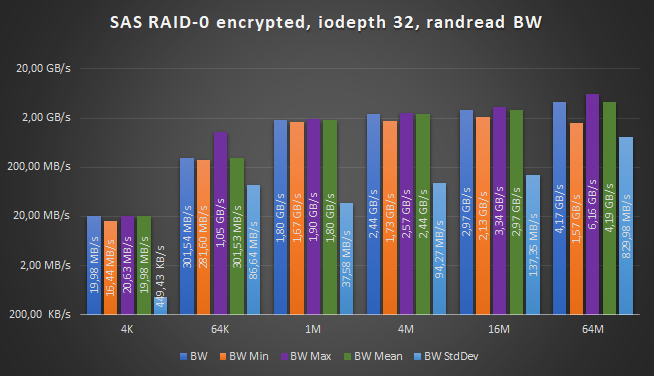

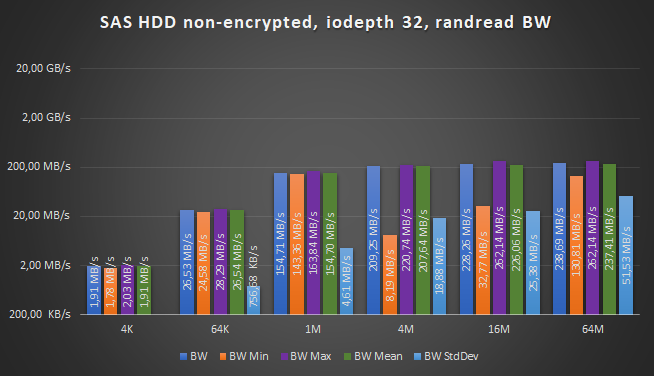

Confrontare la larghezza di banda di lettura casuale

Precedente Successivo

ATTENZIONE: le scale sono logaritmiche!

Perdite di performance LAGGI LETTURA CASUALE LETTURA

| Dispositivo | 4 kib % perdita | 64 perdita di kib % | 1 mib % perdita | 4 mib % perdita | 16 mib % perdita | 64 mib % perdita |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 25,82 % | 0,68 % | 5,07 % | 5,01 % | 1,41 % | 6,52 % |

| SAS HDD | -0,13 % | 1,14 % | 8,37 % | 6,49 % | 2,09 % | 2,27 % |

| NVME RAID-0 | 16,07 % | 28,12 % | 75,55 % | 79,59 % | 68,01 % | 57,02 % |

| Nvme | 17,70 % | 17,95 % | 74,13 % | 70,29 % | 65,40 % | 55,81 % |

| SAS RAID-0 IODEPTH = 32 | 0,30 % | -2,29 % | -3,12 % | -10,31 % | -0,86 % | 4,27 % |

| SAS HDD IODEPTH = 32 | 1,94 % | -0,09 % | -1,43 % | -0,37 % | 0,41 % | 0,33 % |

| NVME RAID-0 IODEPTH = 32 | 39,76 % | 50,71 % | 50,76 % | 48,91 % | 48,58 % | 48,48 % |

| Nvme iodepth = 32 | 44,52 % | 13,26 % | 2,84 % | 2,23 % | 2,38 % | 3,05 % |

Confrontare la larghezza di banda di scrittura casuale

Precedente Successivo

ATTENZIONE: le scale sono logaritmiche!

Perdite di performance Larghezza di banda di scrittura casuale

| Dispositivo | 4 kib % perdita | 64 perdita di kib % | 1 mib % perdita | 4 mib % perdita | 16 mib % perdita | 64 mib % perdita |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -21,21 % | 0,45 % | 27,20 % | 25,34 % | 34,89 % | 43,14 % |

| SAS HDD | -6,72 % | 6,91 % | 11,24 % | 19,57 % | 12,97 % | 9,49 % |

| NVME RAID-0 | 54,45 % | 72,75 % | 83,56 % | 81,83 % | 60,73 % | 32,43 % |

| Nvme | 53,20 % | 73,91 % | 76,44 % | 61,98 % | 50,27 % | 27,10 % |

| SAS RAID-0 IODEPTH = 32 | -0,23 % | 0,38 % | 20,77 % | 18,22 % | 15,83 % | 19,05 % |

| SAS HDD IODEPTH = 32 | 2,17 % | -9,64 % | 4,78 % | 4,98 % | 2,51 % | 2,56 % |

| NVME RAID-0 IODEPTH = 32 | 21,03 % | 37,76 % | 21,16 % | 12,26 % | 13,00 % | 13,06 % |

| Nvme iodepth = 32 | 22,75 % | 8,13 % | 5,57 % | 2,78 % | 4,58 % | 3,51 % |

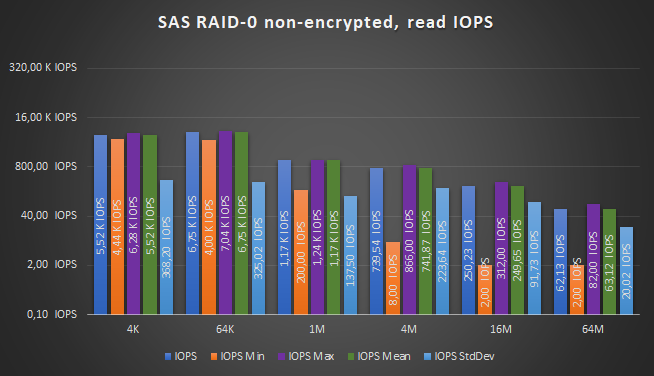

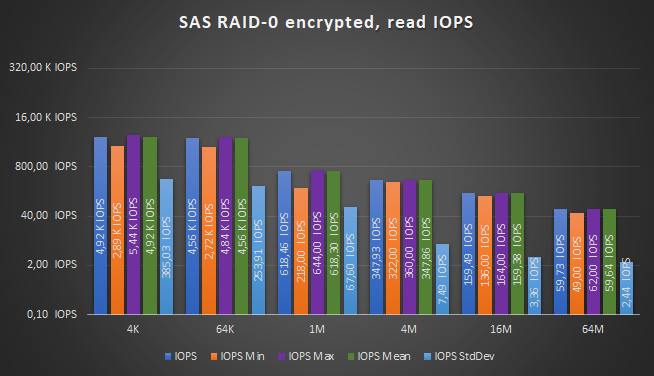

Confronto di leggi IOP

Precedente Successivo

ATTENZIONE: le scale sono logaritmiche!

Perdite di prestazioni Leggi IOPS

| Dispositivo | 4 kib % perdita | 64 perdita di kib % | 1 mib % perdita | 4 mib % perdita | 16 mib % perdita | 64 mib % perdita |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 10,82 % | 32,48 % | 47,36 % | 52,95 % | 36,26 % | 3,86 % |

| SAS HDD | 23,86 % | -0,06 % | -0,02 % | 0,01 % | -0,05 % | -0,08 % |

| NVME RAID-0 | 45,53 % | 70,13 % | 77,05 % | 80,61 % | 67,65 % | 55,88 % |

| Nvme | 44,42 % | 71,76 % | 67,46 % | 70,75 % | 63,21 % | 53,24 % |

| SAS RAID-0 IODEPTH = 32 | 6,81 % | 13,71 % | 4,92 % | 2,66 % | 9,81 % | 23,52 % |

| SAS HDD IODEPTH = 32 | 14,75 % | -0,65 % | -0,03 % | -0,03 % | 0,21 % | 0,13 % |

| NVME RAID-0 IODEPTH = 32 | 40,99 % | 60,02 % | 51,61 % | 49,68 % | 48,62 % | 48,62 % |

| Nvme iodepth = 32 | 40,64 % | 21,57 % | 1,89 % | 1,89 % | 1,98 % | 2,43 % |

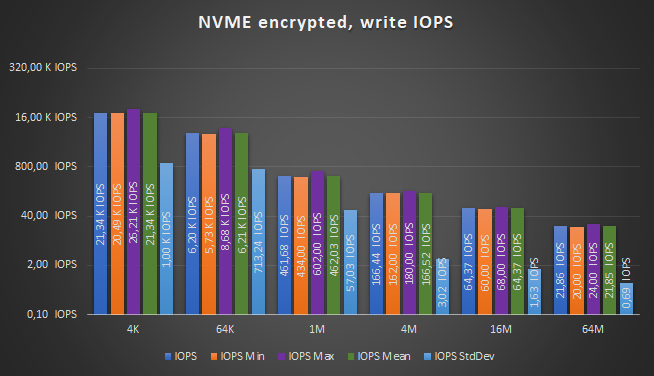

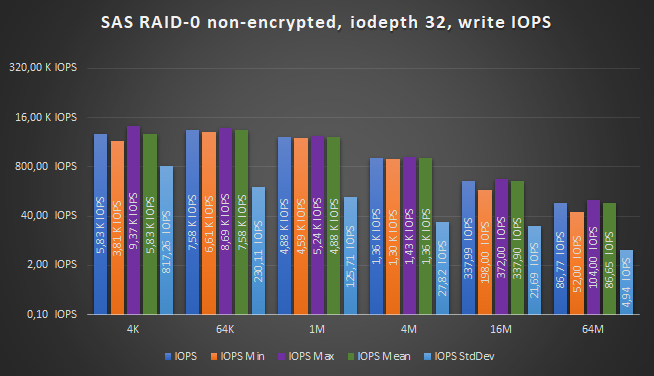

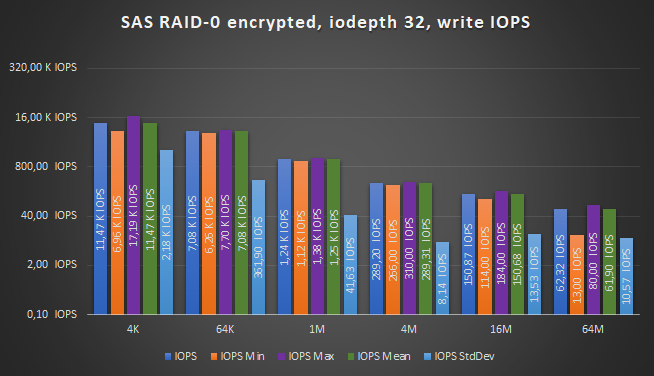

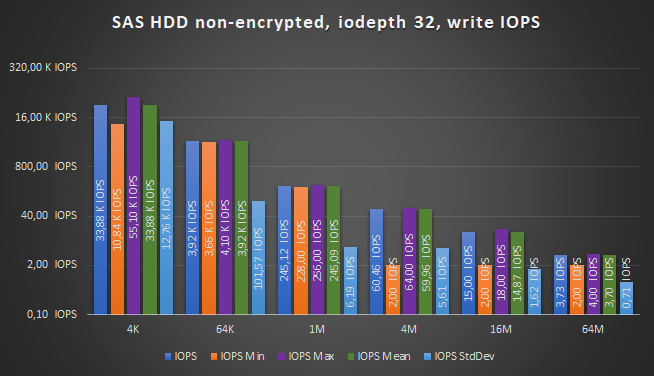

Confronto di scrittura IOPS

Precedente Successivo

ATTENZIONE: le scale sono logaritmiche!

Perdite per le prestazioni Scrivi IOP

| Dispositivo | 4 kib % perdita | 64 perdita di kib % | 1 mib % perdita | 4 mib % perdita | 16 mib % perdita | 64 mib % perdita |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -499,50 % | 11,31 % | 31,52 % | 34,98 % | 28,53 % | 49,55 % |

| SAS HDD | -59,93 % | -1,32 % | 0,05 % | 10,11 % | 12,43 % | 10,18 % |

| NVME RAID-0 | 51,45 % | 71,81 % | 82,63 % | 82,36 % | 69,05 % | 44,83 % |

| Nvme | 56,11 % | 70,36 % | 76,52 % | 66,25 % | 47,66 % | 27,29 % |

| SAS RAID-0 IODEPTH = 32 | -96,72 % | 6,58 % | 74,51 % | 78,72 % | 55,36 % | 28,17 % |

| SAS HDD IODEPTH = 32 | 21,05 % | 0,04 % | 0,10 % | 2,43 % | 1,13 % | 0,59 % |

| NVME RAID-0 IODEPTH = 32 | 28,16 % | 45,96 % | 24,97 % | 15,79 % | 14,24 % | 14,08 % |

| Nvme iodepth = 32 | 25,36 % | 5,14 % | 0,10 % | 0,28 % | 1,34 % | 1,09 % |

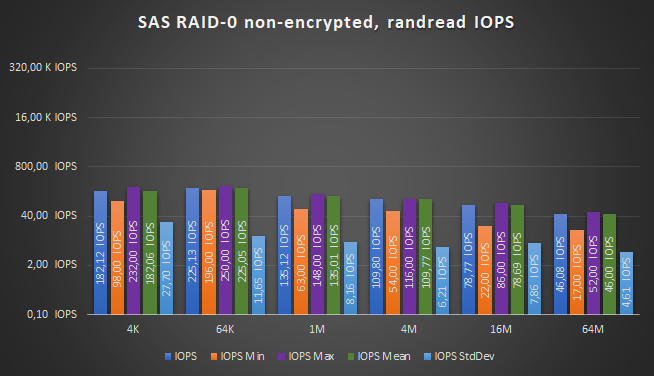

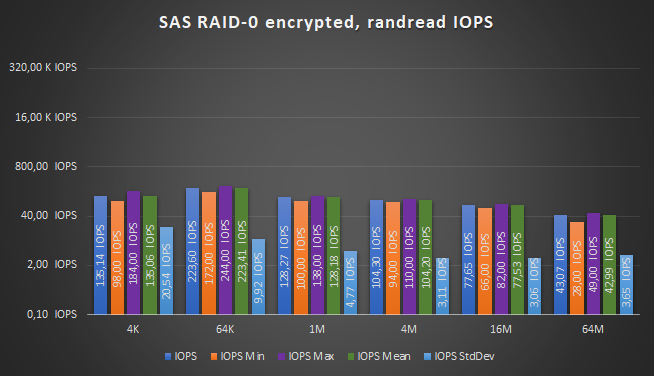

Confrontare iops a lettura casuale

Precedente Successivo

ATTENZIONE: le scale sono logaritmiche!

Perdite di prestazioni Leggi casuali IOPS

| Dispositivo | 4 kib % perdita | 64 perdita di kib % | 1 mib % perdita | 4 mib % perdita | 16 mib % perdita | 64 mib % perdita |

|---|---|---|---|---|---|---|

| SAS RAID-0 | 25,82 % | 0,68 % | 5,07 % | 5,01 % | 1,41 % | 6,52 % |

| SAS HDD | -0,13 % | 1,14 % | 8,37 % | 6,49 % | 2,09 % | 2,27 % |

| NVME RAID-0 | 16,07 % | 28,12 % | 75,55 % | 79,59 % | 68,01 % | 57,02 % |

| Nvme | 17,70 % | 17,95 % | 74,13 % | 70,29 % | 65,40 % | 55,81 % |

| SAS RAID-0 IODEPTH = 32 | 0,30 % | -2,29 % | -3,12 % | -10,31 % | -0,86 % | 4,27 % |

| SAS HDD IODEPTH = 32 | 1,94 % | -0,09 % | -1,43 % | -0,37 % | 0,41 % | 0,33 % |

| NVME RAID-0 IODEPTH = 32 | 39,76 % | 50,71 % | 50,76 % | 48,91 % | 48,58 % | 48,48 % |

| Nvme iodepth = 32 | 44,52 % | 13,26 % | 2,84 % | 2,23 % | 2,38 % | 3,05 % |

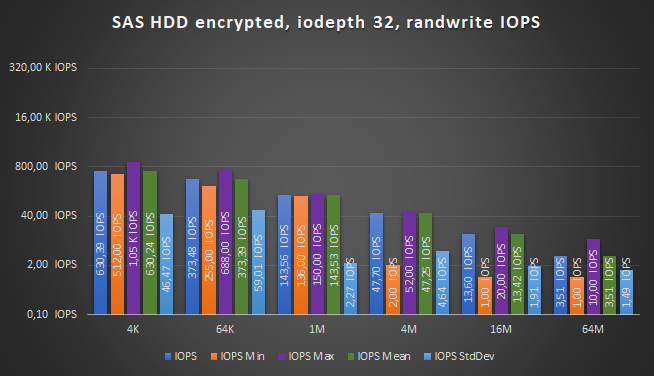

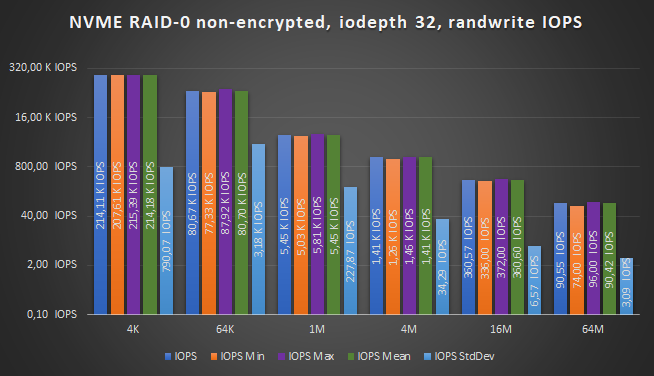

Confronto di IOPS casuale di scrittura

Precedente Successivo

ATTENZIONE: le scale sono logaritmiche!

Perdite di prestazioni Scrivi casuali IOP

| Dispositivo | 4 kib % perdita | 64 perdita di kib % | 1 mib % perdita | 4 mib % perdita | 16 mib % perdita | 64 mib % perdita |

|---|---|---|---|---|---|---|

| SAS RAID-0 | -21,21 % | 0,45 % | 27,20 % | 25,34 % | 34,89 % | 43,14 % |

| SAS HDD | -6,72 % | 6,91 % | 11,24 % | 19,57 % | 12,97 % | 9,49 % |

| NVME RAID-0 | 54,45 % | 72,75 % | 83,56 % | 81,83 % | 60,73 % | 32,43 % |

| Nvme | 53,20 % | 73,91 % | 76,44 % | 61,98 % | 50,27 % | 27,10 % |

| SAS RAID-0 IODEPTH = 32 | -0,23 % | 0,38 % | 20,77 % | 18,22 % | 15,83 % | 19,05 % |

| SAS HDD IODEPTH = 32 | 2,17 % | -9,64 % | 4,78 % | 4,98 % | 2,51 % | 2,56 % |

| NVME RAID-0 IODEPTH = 32 | 21,03 % | 37,76 % | 21,16 % | 12,26 % | 13,00 % | 13,06 % |

| Nvme iodepth = 32 | 22,75 % | 8,13 % | 5,57 % | 2,78 % | 4,58 % | 3,51 % |

Conclusione

Sebbene le CPU moderne forniscano l’accelerazione degli eventi avversi attraverso le istruzioni AES-NI, la penalità complessiva delle prestazioni soprattutto quando si utilizzano le unità NVME è troppo grande per consigliarlo di accenderlo ovunque.

Le azionamenti auto -crittografici funzionano tecnicamente, ma gli strumenti che li circondano sono ancora agli inizi e, ma non sono ancora adatti per l’uso in un ambiente DC fino a quando i produttori di server non incorporano le opzioni necessarie nel proprio firmware e gli strumenti per la gestione di SED in Linux migliorano significativamente nella documentazione e nella cordialità dell’utente.

I SED soffrono anche nell’aspetto del dover fidarsi del fatto che il produttore dell’unità abbia implementato correttamente la crittografia e non’T Aggiungi backdoors in esso. La storia recente ha dimostrato che questo non è’t sempre il caso come alcuni SSD (sebbene di consumo)’T crittografa i dati e ha persino permesso l’accesso senza conoscere la passphrase.

(Questo era un problema con E.G. Microsoft’S Bitlocker che si basa sull’unità per eseguire la crittografia e Afaik è stato successivamente fissato da Microsoft.)

Gli acceleratori crittografici potrebbero essere una soluzione qui, tuttavia’D Sii bello vedere che la tecnologia incorporata nei server direttamente poiché la crittografia al giorno d’oggi è un must.

Grazie per aver letto questo post sul blog!

Circa l’autore

Paul-Philipp Kuschy

Senior Devops Engineer – Ceph e OpenStack @ Osism GmbH

Paul è un ingegnere DevOps senior specializzato in soluzioni di archiviazione definita dal software con l’attenzione primaria su CEPH e ZFS. Dopo aver lavorato come System Manager e Sviluppatore di software in una piccola impresa orientata ai media digitali e alla produzione di media, ha lavorato come ingegnere di sistemi per ISP come Strato AG e Noris Network AG. Quando non sta lavorando a soluzioni Ceph, OpenStack e HPC Cluster trascorre il suo tempo libero suonando la chitarra, perfezionando le sue capacità di registrazione e miscelazione audio, progettando spettacoli di luce per band e/o eventi, lavora come Gaffer per sparatorie video e fotografiche e armeggiando con tutti i tipi di elettronica elettronica.

Come si bilanciano le prestazioni e la sicurezza della crittografia nella gestione degli incidenti?

Полззййй знанияopa. Эксrnoе добавляюю вжные свения в ээ ээ ко quello. Ы мжете делать тж се са.

Это статья нового тиurante – пр е созropa ы ы и ипоозовали искуст иый иет иеет и eл иет. А ээсперты улчшаюю е, деля scope с воими ыыыым на.

Ес л ы хотите внт с с в влад, запросите приглашение, отмети osserva. Подробнеi

Ultimo aggiornamento su 27 agenti. 2023 г.

La crittografia è uno strumento vitale per proteggere i dati sensibili e prevenire l’accesso non autorizzato durante la gestione degli incidenti. Tuttavia, la crittografia ha anche un compromesso: può influire sulle prestazioni e la velocità dei sistemi e delle reti. Come si bilanciano le prestazioni e la sicurezza della crittografia nella gestione degli incidenti? Ecco alcuni suggerimenti e migliori pratiche per aiutarti a ottimizzare la tua strategia di crittografia senza compromettere i tuoi obiettivi di sicurezza.

Помогите другим, расзаз подробне (не менеgli 125 с мвл) отееа

Добавить схранить

Scegli il giusto metodo di crittografia

Esistono diversi tipi di metodi di crittografia, come simmetrici, asimmetrici e ibridi, che hanno diversi vantaggi e svantaggi in termini di prestazioni e sicurezza. La crittografia simmetrica utilizza la stessa chiave per crittografare e decrittografare i dati, il che la rende più veloce e più semplice, ma richiede anche una gestione e una distribuzione sicure. La crittografia asimmetrica utilizza chiavi diverse per la crittografia e la decrittografia, il che lo rende più sicuro e scalabile, ma anche più lento e più complesso. La crittografia ibrida combina entrambi i metodi, utilizzando la crittografia asimmetrica per lo scambio chiave e la crittografia simmetrica per la crittografia dei dati, che offre un equilibrio tra prestazioni e sicurezza, ma aggiunge anche più sovraccarico e complessità. A seconda dello scenario di gestione degli incidenti, dovresti scegliere il metodo di crittografia che si adatta meglio alle tue esigenze e ai tuoi vincoli.

Помогите другим, расзаз подробне (не менеgli 125 с мвл) отееа

Добавить схранить

Regola il livello di crittografia

Un altro fattore che influenza le prestazioni e la sicurezza della crittografia è il livello di crittografia, che si riferisce alla forza e alla complessità dell’algoritmo e della chiave di crittografia. Maggiore è il livello di crittografia, più è sicura la crittografia, ma anche le risorse e il tempo più computazionali richiede. Più basso è il livello di crittografia, più veloce è la crittografia, ma anche più vulnerabile è gli attacchi. Pertanto, è necessario regolare il livello di crittografia in base alla sensibilità e all’importanza dei dati che si sta crittografici e ai potenziali rischi e minacce che stai affrontando. Ad esempio, è possibile utilizzare un livello di crittografia più elevato per i dati che contengono informazioni personali o riservate e un livello di crittografia inferiore per i dati meno critici o temporanei.

Помогите другим, расзаз подробне (не менеgli 125 с мвл) отееа

Добавить схранить

Usa l’accelerazione hardware

Un modo per migliorare le prestazioni e la sicurezza della crittografia è utilizzare l’accelerazione hardware, il che significa utilizzare dispositivi hardware o componenti dedicati per eseguire attività di crittografia invece di fare affidamento su software o processori per uso generale. L’accelerazione hardware può fornire una crittografia più rapida ed efficiente, oltre a ridurre il carico e le spese generali sui sistemi e sui tuoi reti. L’accelerazione hardware può anche migliorare la sicurezza della crittografia, in quanto può impedire o mitigare alcuni attacchi che sfruttano le vulnerabilità del software o le perdite di memoria. Tuttavia, l’accelerazione hardware ha anche alcuni svantaggi, come costi più elevati, problemi di compatibilità e sfide di manutenzione. Pertanto, è necessario valutare i vantaggi e i costi dell’utilizzo dell’accelerazione hardware per le esigenze di crittografia.

Помогите другим, расзаз подробне (не менеgli 125 с мвл) отееа

Добавить схранить

Monitorare e testare la crittografia

Infine, dovresti monitorare e testare le prestazioni di crittografia e la sicurezza regolarmente e continuamente, come parte del processo di gestione degli incidenti. Il monitoraggio e i test possono aiutarti a identificare e affrontare eventuali problemi o problemi che possono influire sulla crittografia, come errori, guasti, colli di bottiglia o violazioni. Il monitoraggio e i test possono anche aiutarti a valutare e migliorare la tua strategia di crittografia, poiché è possibile misurare e confrontare i risultati e i risultati dei metodi, dei livelli e dei dispositivi di crittografia. È possibile utilizzare vari strumenti e tecniche per monitorare e testare la crittografia, come registri, metriche, benchmark, audit o simulazioni. Dovresti anche seguire le migliori pratiche e gli standard per il monitoraggio e i test della crittografia, come l’uso di protocolli sicuri, la verifica dell’integrità e l’autenticità dei dati e il reporting e la documentazione dei risultati e delle azioni.

Помогите другим, расзаз подробне (не менеgli 125 с мвл) отееа

Добавить схранить

Qui’S cos’altro considerare

Questo è uno spazio per condividere esempi, storie o intuizioni che Don’T inserisci in una delle sezioni precedenti. Cos’altro vorresti aggiungere?

La crittografia riduce le prestazioni?

È possibile crittografare il database per aumentare la sicurezza delle informazioni memorizzate in Ultralite. Tuttavia, è necessario notare che c’è un aumento delle spese generali tra il 5-10% di conseguenza, con conseguente riduzione delle prestazioni. L’effetto esatto sulle prestazioni dipende dalle dimensioni della cache. Se la cache è troppo piccola, la crittografia può aggiungere un sovraccarico significativo. Tuttavia, se la cache è sufficientemente grande, potresti non vedere alcuna differenza. Per determinare qual è la dimensione ottimale della cache per il tuo scenario, è possibile gracciare le prestazioni del database con i test di riferimento.

Sottolineando la cache

È possibile eseguire il test del test di dimensioni della cache diverse e guardare le prestazioni per cambiare bruscamente. La tua cache dovrebbe essere abbastanza grande da avere un buon set di pagine di lavoro. Considera le seguenti idee per aiutarti a sottolineare la cache:

- Crea più indici sulla tabella e aggiungi i tasti estere.

- Inserire le righe in modo casuale (qualcosa di diverso dall’ordine dell’indice).

- Crea grandi righe, almeno il 25% della dimensione della pagina del database.

- Imposta l’hash indice su qualcosa di diverso da 0. Questa dimensione aumentata aumenta anche gli accessi alla pagina necessari.

- Inizia le prestazioni graficamente in base alla dimensione della cache più piccola. Ad esempio, 256 kb su Windows NT (la più piccola cache consentita per questa piattaforma) o 64 kb su tutte le altre piattaforme.

Se scopri che l’aumento della cache non migliora le prestazioni di un database crittografato, considera di offuscare i dati anziché crittografarlo. L’offuscamento può produrre prestazioni migliori offrendo comunque alcuni benefici per la sicurezza; L’algoritmo di offuscamento utilizza meno codice rispetto alla crittografia forte ed esegue meno calcoli. Le prestazioni di crittografia semplici dovrebbero essere solo marginalmente più lente di nessuna crittografia. Tuttavia, i requisiti di sicurezza devono in definitiva dettare se si sceglie di utilizzare una forte crittografia o meno.

Guarda anche

- Prestazioni e ottimizzazione ultralite

- Parametro di creazione Ultralite Page_Size

- Parametro di creazione di FIPS Ultralite

- Parametro di connessione Ultralite Cache_Size

- Ultralite Crea l’istruzione indice

| Discutere questa pagina in Doccommentxchange. Invia feedback su questa pagina utilizzando l’email. | Copyright © 2009, Ianywhere Solutions, Inc. – Sql ovunque 11.0.1 |

La crittografia bitlocker influisce sulle prestazioni del disco?

Le persone tendono a garantire la loro partizione del disco utilizzando BitLocker: è anche inutile anche se altri creano un disco di avvio per inserire l’ambiente di Windows PE su Offline Entra nel tuo computer. Tuttavia, qualcuno dubita se il BitLocker Impact Computer Disk Performance. Quindi, testerò la velocità di scrittura e leggi in diversi metodi di crittografia.

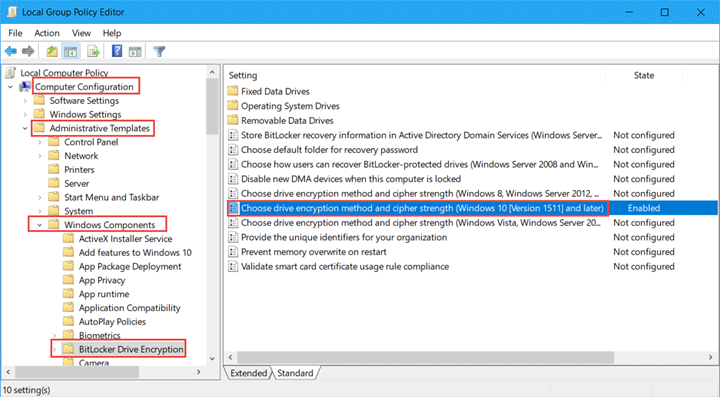

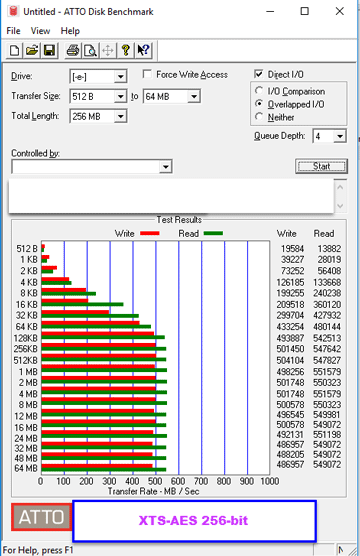

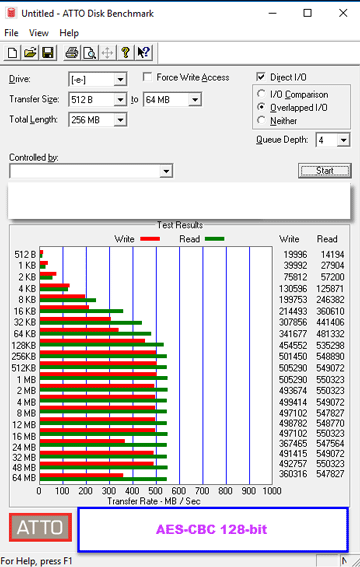

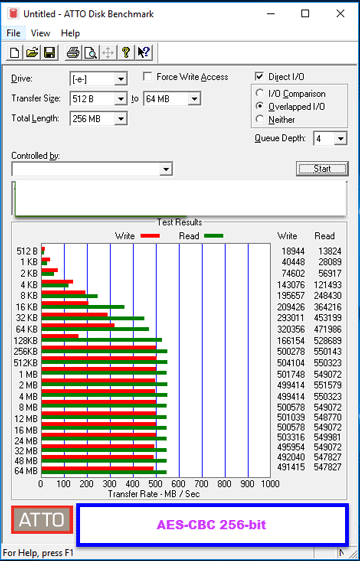

Diverso dal passato, Microsoft utilizza l’algoritmo crittografico XTS-AES dopo aver avviato Windows 10 Th2. Ci sono quattro metodi di crittografia in totale:

- 1. XTS-AES 128-BIT (impostazione predefinita);

- 2. XTS-AES 256-BIT;

- 3. AES-CBC 128-BIT;

- 4. AES-CBC 256-BIT.

La chiave segreta più lunga è, maggiore è la sicurezza, più è difficile essere attaccati. Tuttavia, vorresti più tempo per crittografare o decrittografare i dati se la chiave segreta è più lunga. Per impostazione predefinita, è possibile modificare il metodo di crittografia BitLocker tramite l’espansione Configurazione del computer > Modelli amministrativi Componenti Windows BitLocker Drive Critty. Nel pannello a destra, fare doppio clic su “Scegli il metodo di crittografia dell’unità e la resistenza del cifratura“E trova uno corretto tramite la spiegazione della staffa dietro. Quindi, puoi fare riferimento a spiegare informazioni per un utilizzo e indicazioni specifiche.

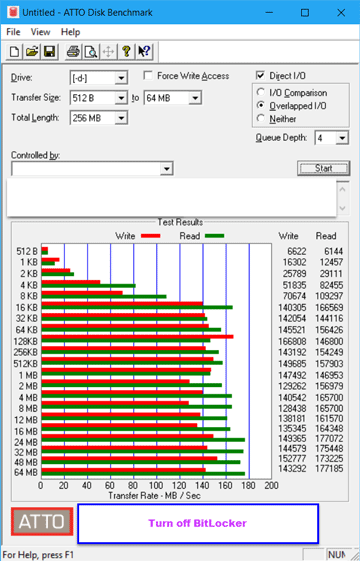

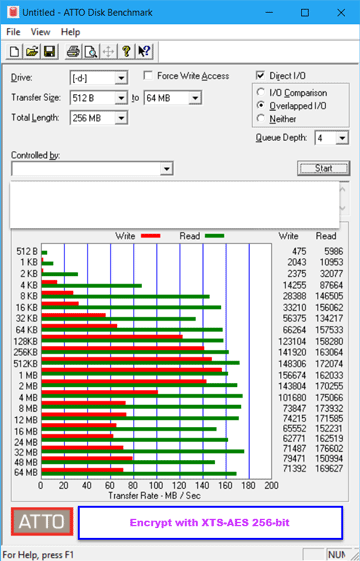

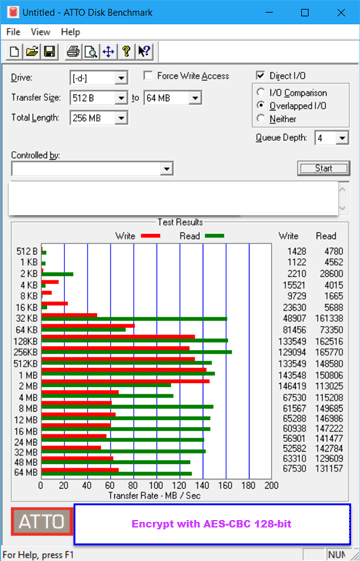

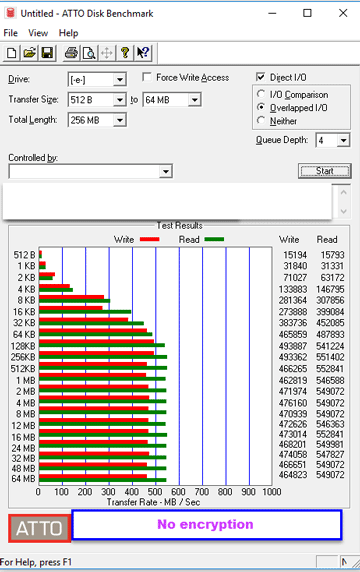

Test 1

Ambiente di test

È possibile utilizzare una password o una smartcard per sbloccare BitLocker in Windows 10. Decido di utilizzare una password per crittografare il disco D. Strumento di test: Uso il benchmark del disco ATTO per testare il mio disco D, perché non sono applicazioni installate su questo disco e non ci saranno operazioni di lettura o scrittura durante il test.

DISCO FISSO: BARRACUDA DI SEAGATE con capacità 1 TB e 7200 giri / min, il tipo specifico è ST1000DM010, cache da 64 MB.

Processore: Intel Pentium CPU G4400, cache a doppio core a doppio thread, 3 MB, con clock a 3.3 GHz. La specifica della CPU elenca la tecnologia che supporta le nuove istruzioni AES.

Sistema Windows: Windows 10 Enterprise, 64 bit, 1709 versione.

Risultato di test

Uso rispettivamente la velocità di trasferimento in diverso metodo crittografico e resistenza al cifro da confrontare con la velocità di trasferimento di nessuna crittografia.

Quindi, secondo il confronto sopra, possiamo scoprire che l’uso della crittografia bitlocker ha poca influenza sul tasso di lettura mentre il tasso di scrittura ha una differenza evidente. Base sulla mia abitudine di utilizzo, utilizzo i dati della velocità di lettura e della scrittura di 8 MB, 16 MB e 64 MB per fare un semplice confronto.

1. Leggi/scrivi Performance

2. Leggi/scrivi perdita di prestazioni

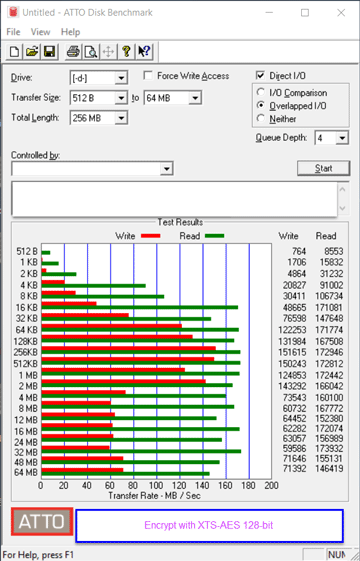

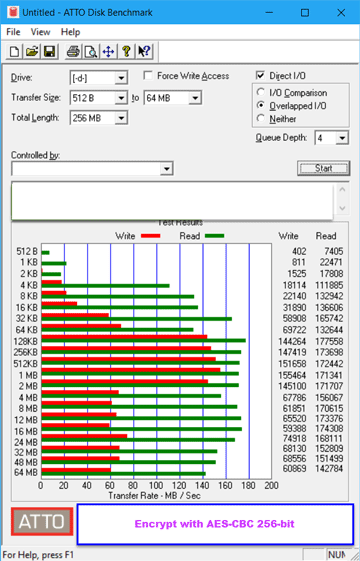

Test 2

Ambiente di test

Strumento di test: Uso il benchmark del disco ATTO per testare il mio disco e questa volta.

SSD: Toshiba Q200EX, con capacità di archiviazione 240G, porta SATA3.

Processore: Intel Core i5-2430m CPU Frequenza 2.40 GHz, la più grande frequenza turbo è 3.0g, cache a quattro thread a quattro core, 3 MB.

Sistema Windows: Sistema operativo a 64 bit di Windows 10 Enterprise, versione 1703.

Risultato di test

Dobbiamo confrontare le prestazioni con diversi metodi di crittografia e punti di forza del cifratura.

Ora usa i dati di tasso di lettura e scrittura di 8 MB, 16 MB e 64 MB per fare un semplice confronto.

1. Leggi/scrivi Performance

2. Leggi/scrivi perdita di prestazioni

Conclusione

Dai dati nel Test 1, possiamo vedere che la crittografia BitLocker ha un impatto sulla perdita del 50% – 62% sulla scrittura delle prestazioni nel computer desktop. Tuttavia, per leggere le prestazioni, l’impatto sulla crittografia BitLocker può essere ignorato.

Nel Test 2, le perdite delle prestazioni di lettura entro l’1% mentre le perdite di prestazioni di scrittura sono circa il 5% (tranne il blocco 64 MB nella crittografia AES-CBC a 128 bit è anormale, forse a causa di un altro fattore ambientale influisce su di esso). In generale, hanno più operazioni di lettura e meno operazioni di scrittura. Nel complesso, considerando la praticità della crittografia BitLocker, il suo impatto complessivo sulle prestazioni è trascurabile.

Articoli Correlati:

- Come risolvere i problemi di compatibilità di un driver grafico

- Spiegazione dettagliata della funzione password HDD

- Cosa dovresti sapere prima di assemblare un computer

- Installa programmi senza diritti di amministrazione nel computer Windows

Isunshare è dedicato a fornire il miglior servizio per gli utenti di Windows, Mac, Android richiesti per il recupero delle password e il recupero dei dati.