MacOS randomizza l’indirizzo MAC?

MacOS randomizza l’indirizzo MAC?

Office Extreme of the CTO del CTO pubblicato il 30 aprile 2021

Come randomizzare / privato un indirizzo MAC su un MacBook (macOS) e PC desktop (Windows 11) che ha solo una connessione Ethernet cablata

Ho cambiato tutti i miei dispositivi per utilizzare la randomizzazione MAC per le implicazioni positive sulla privacy. Sono riuscito a cambiare facilmente i miei dispositivi Android e iOS con il movimentazione di levetta. Con Android si chiama Mac randomizzato e per iOS si chiama indirizzo wi-fi privato. Ho anche provato a abilitare questa funzione sul mio MacBook con MacOS Monterey e sul mio PC desktop di Windows 11. Tuttavia, per macOS non sembra esserci alcuna opzione per randomizzare / privato un indirizzo MAC. Il mio PC desktop di Windows 11 è collegato tramite solo una connessione Ethernet cablata, tuttavia ho potuto trovare solo guide su come farlo per una connessione Wi-Fi, non riesco a trovare alcuna interruzione per randomizzare un Mac su una connessione cablata per Windows 11. La mia domanda è: è anche possibile randomizzare / privato un indirizzo MAC per un MacBook con MacOS e un PC desktop Windows 11 che ha solo una connessione Ethernet cablata? Quasi tutte le ricerche che ho fatto mi hanno dato solo guide solo per ios iOS, Android e Windows su Wi-Fi. Il miglior articolo che ho trovato è stato questo, ma non affronta una connessione Ethernet cablata per Windows 10/11 e la soluzione alternativa MacOS non persiste da un riavvio che non è l’ideale.

Chiesto il 19 aprile 2022 alle 17:55

Sneakyshrike Sneakyshrike

127 1 1 badge d’oro 2 2 badge d’argento 7 7 badge in bronzo

Ciò che diavolo è il punto di randomizzare un indirizzo MAC su una connessione cablata? La randomizzazione è impedire che le connessioni WiFi pubbliche sconosciute e quindi non affidate. Non ha senso altrimenti [e dovrebbe essere spento anche per connessioni conosciute anche su WiFi].

19 aprile 2022 alle 18:06

Non so o non mi interessa come faresti a spoofing Mac su una scatola Apple o Windows, ma l’hardware è sicuramente in grado di questo. È banale sotto Linux.

19 aprile 2022 alle 19:00

Ci sono diversi strumenti che ti consentono di farlo (almeno su Windows).

19 aprile 2022 alle 19:10

@Tetsujin grazie per avermi informato. Non ne avevo idea. Ho appena pensato che sarebbe stato utile su tutti i dispositivi cablati e wireless.

20 aprile 2022 alle 18:01

NO. L’indirizzo MAC non attraversa i bordi, quindi su una connessione cablata non lascia mai l’edificio. Sul WiFi pubblico, un Mac fisso potrebbe essere utilizzato per tracciare le tue abitudini di connessione: vai a Starbucks ogni giorno o talvolta ottieni invece pret. In una rete nazionale o addirittura commerciale, questo non è solo un problema.

MacOS randomizza l’indirizzo MAC?

Office Extreme of the CTO del CTO pubblicato il 30 aprile 2021

Dato che l’analisi dei dati si è evoluta dalla palla di neve a valanga, le iniziative sulla privacy dei dati sono state nel divario tra le persone e le aziende che desiderano sfruttare i loro dati. Come sappiamo, Apple è sempre stata una forte sostenitrice della privacy (i loro team di marketing ti diranno ancora e ancora), ma in iOS 14 lo hanno quasi portato a un livello completamente nuovo.

Randomizzazione MAC

Come molti di voi sanno, gli indirizzi MAC sono “bruciati in” identificatori di chip radio che danno loro quello che dovrebbe essere un indirizzo unico in tutto il mondo. Il chip utilizza l’indirizzo MAC per le comunicazioni di rete, che, in wireless, vengono inviate sull’aria per tutti. A causa di quell’unicità, l’indirizzo MAC ha rappresentato storicamente il chip stesso, il dispositivo con il chip installato e l’utente che lo porta in giro. Pertanto, gli indirizzi MAC sono un po ‘un campo di battaglia per la privacy dei dati personali.

Da diversi anni ormai, iOS e Android hanno supportato la randomizzazione MAC, che è un modo per cambiare dinamicamente l’indirizzo MAC utilizzato per le comunicazioni esagerate. Nelle versioni precedenti, l’indirizzo MAC è stato randomizzato solo durante il processo di scoperta del dispositivo, che è il modo in cui i dispositivi scansionano per conoscere le reti vicine. Ciò ha impedito la maggior parte dei tipi di monitoraggio del dispositivo/utente degli utenti di passerby (o disconnesso). Ma una volta che un dispositivo si collega a una rete, il dispositivo avrebbe sempre utilizzato l’indirizzo MAC “reale”.

Cosa c’è di nuovo?

Il motivo di questo articolo è che Apple ha creato una vera spavento nel settore nelle sue prime versioni beta di iOS 14. Anche se il rilascio finale di iOS 14 ha un comportamento di randomizzazione meno aggressivo rispetto ai beta, il mondo della randomizzazione MAC sta cambiando e gli operatori di rete sono saggi a seguirlo.

In iOS 14, Apple aggiunge la randomizzazione MAC per tutte le connessioni Wi-Fi, non solo per la scansione. Per ogni SSID univoco (rete wireless), il dispositivo sceglierà un nuovo indirizzo randomizzato e utilizzerà quell’indirizzo privato per la rete (durante il beta-test, questo indirizzo è stato anche randomizzato ogni 24 ore). La funzione di indirizzamento privato è abilitata per impostazione predefinita, ma può essere disabilitata dall’utente o tramite profili di rete spinti dagli amministratori.

Figura 1: IOS 14 Indirizzo MAC privato

È del tutto possibile che Apple abbia legittimamente pianificato di rilasciare un algoritmo aggressivo di randomizzazione e sono stati discussi dalla sporgenza dal settore. Tuttavia, penso che sia più probabile che abbiano interpretato il ruolo del cambiamento agente in un modo che solo Apple può. Prendendo in giro il comportamento aggressivo, hanno attirato l’attenzione di tutti e il loro obiettivo era influenzare l’industria per abbracciare i paradigmi operativi che non dipendono così fortemente dagli indirizzi MAC. Ma questo cambiamento richiederà del tempo per gli operatori di rete.

Nonostante il fatto che Apple abbia oscillato la barca

Riepilogo:

- Ho cambiato tutti i miei dispositivi per utilizzare la randomizzazione MAC per motivi di privacy, ma non sono riuscito a trovare l’opzione per farlo sul mio MacBook con MacOS e Windows 11 PC con una connessione Ethernet cablata.

- La randomizzazione MAC è utilizzata principalmente per prevenire il monitoraggio delle connessioni Wi-Fi pubbliche.

- Ci sono strumenti disponibili per lo spoofing MAC su entrambi i dispositivi Apple e Windows.

- La randomizzazione dell’indirizzo MAC è supportata su dispositivi iOS e Android per le comunicazioni esagerate.

- In iOS 14, Apple ha introdotto la randomizzazione MAC per tutte le connessioni Wi-Fi, non solo durante la scansione.

- La funzione di indirizzamento privato in iOS 14 è abilitata per impostazione predefinita, ma può essere disabilitata dall’utente o dagli amministratori.

- Il comportamento aggressivo di Apple nei versioni beta di iOS 14 ha aumentato la consapevolezza sulla randomizzazione MAC e la sua importanza nella privacy dei dati.

- L’industria sta lentamente abbracciando i paradigmi operativi che riducono la dipendenza dagli indirizzi MAC.

Domande:

- Qual è lo scopo della randomizzazione MAC su una connessione cablata?

- È possibile falsificare l’indirizzo MAC sui dispositivi Apple e Windows?

- Quali dispositivi supportano la randomizzazione MAC?

- Quali modifiche sono state apportate alla randomizzazione MAC in iOS 14?

- La funzione di indirizzamento privata in iOS 14 può essere disabilitata?

- Quale ruolo ha svolto Apple nel promuovere la randomizzazione MAC?

La randomizzazione MAC su una connessione cablata non è necessaria poiché l’indirizzo MAC non lascia l’edificio e non viene utilizzato per il monitoraggio come sulle connessioni Wi-Fi pubbliche. È utilizzato principalmente per motivi di privacy su reti wireless.

Sì, lo spoofing MAC è possibile su entrambi i dispositivi Apple e Windows. Ci sono strumenti disponibili per eseguire questa attività.

I dispositivi iOS e Android supportano la randomizzazione MAC per le comunicazioni esagerate.

In iOS 14, la randomizzazione MAC è stata estesa a tutte le connessioni Wi-Fi, non solo durante la scansione. Ogni SSID univoco avrà un nuovo indirizzo MAC randomizzato e la funzione è abilitata per impostazione predefinita.

Sì, la funzione di indirizzamento privato in iOS 14 può essere disabilitata dall’utente o dagli amministratori tramite profili di rete.

Il comportamento aggressivo di Apple nei versioni beta di iOS 14 ha attirato l’attenzione sull’importanza della randomizzazione MAC. Mirano a influenzare l’industria per ridurre la dipendenza dagli indirizzi MAC.

MacOS randomizza l’indirizzo MAC?

Office Extreme of the CTO del CTO pubblicato il 30 aprile 2021

Come randomizzare / privato un indirizzo MAC su un MacBook (macOS) e PC desktop (Windows 11) che ha solo una connessione Ethernet cablata

IO’Ve ho cambiato tutti i miei dispositivi per utilizzare la randomizzazione MAC per le implicazioni positive sulla privacy. IO’Ve è riuscito a cambiare facilmente i miei dispositivi Android e iOS con il movimenti di levetta. Con Android’s chiamato mac randomizzato e per iOS’S chiamato indirizzo wi-fi privato. IO’VE ha anche provato a abilitare questa funzione sul mio MacBook con MacOS Monteray e sul mio PC desktop di Windows 11. Tuttavia per macos ce ne fa’T sembra essere qualsiasi opzione per randomizzare / privato un indirizzo MAC. Il mio PC desktop di Windows 11 è collegato tramite solo una connessione Ethernet cablata, tuttavia ho potuto trovare solo guide su come farlo per una connessione Wi-Fi, posso’T Trova qualsiasi interruttore per randomizzare un Mac su una connessione cablata per Windows 11. La mia domanda è: è anche possibile randomizzare / privato un indirizzo MAC per un MacBook con MacOS e un PC desktop Windows 11 che ha solo una connessione Ethernet cablata? Quasi tutte le ricerche che ho fatto mi hanno dato solo guide solo per ios iOS, Android e Windows su Wi-Fi. Il miglior articolo che ho trovato è stato questo, ma non lo fa’t Indirizzo una connessione Ethernet cablata per Windows 10/11 e la soluzione alternativa MacOS ha vinto’T persistono da un riavvio che non è’t Ideale.

Chiesto il 19 aprile 2022 alle 17:55

Sneakyshrike Sneakyshrike

127 1 1 badge d’oro 2 2 badge d’argento 7 7 badge in bronzo

Ciò che diavolo è il punto di randomizzare un indirizzo MAC su una connessione cablata? La randomizzazione è impedire che le connessioni WiFi pubbliche sconosciute e quindi non affidate. Non ha senso altrimenti [e dovrebbe essere spento anche per connessioni conosciute anche su WiFi].

19 aprile 2022 alle 18:06

Non so o mi interessa come faresti lo spoofing Mac su una scatola Apple Orwindows, ma l’hardware è definitivamente in grado di TJIS. Il suo banale sotto Linux.

19 aprile 2022 alle 19:00

Ci sono diversi strumenti che ti consentono di farlo (almeno su Windows).

19 aprile 2022 alle 19:10

@Tetsujin grazie per avermi informato. Non ne avevo idea. Ho appena pensato che sarebbe stato utile su tutti i dispositivi cablati e wireless.

20 aprile 2022 alle 18:01

NO. L’indirizzo MAC non attraversa i bordi, quindi su una connessione cablata non lascia mai l’edificio. Sul wifi pubblico un Mac fisso potrebbe essere utilizzato per tracciare le tue abitudini di connessione – vai a Starbucks ogni giorno o talvolta ricevi invece pret. In una rete nazionale o addirittura commerciale, questo non è solo un problema.

MacOS randomizza l’indirizzo MAC?

Office Extreme of the CTO del CTO pubblicato il 30 aprile 2021

Dato che l’analisi dei dati si è evoluta dalla palla di neve a valanga, le iniziative sulla privacy dei dati sono state nel divario tra le persone e le aziende che desiderano sfruttare i loro dati. Come sappiamo, Apple è sempre stata una forte sostenitrice della privacy (i loro team di marketing ti diranno ancora e ancora), ma in iOS 14 lo hanno quasi portato a un livello completamente nuovo.

Randomizzazione MAC

Come molti di voi sanno, gli indirizzi MAC sono “bruciato” identificatori di chip radio che danno loro quello che dovrebbe essere un indirizzo unico in tutto il mondo. Il chip utilizza l’indirizzo MAC per le comunicazioni di rete, che, in wireless, vengono inviate sull’aria per tutti. A causa di quell’unicità, l’indirizzo MAC ha rappresentato storicamente il chip stesso, il dispositivo con il chip installato e l’utente che lo porta in giro. Pertanto, gli indirizzi MAC sono un po ‘un campo di battaglia per la privacy dei dati personali.

Da diversi anni ormai, iOS e Android hanno supportato la randomizzazione MAC, che è un modo per cambiare dinamicamente l’indirizzo MAC utilizzato per le comunicazioni esagerate. Nelle versioni precedenti, l’indirizzo MAC è stato randomizzato solo durante il dispositivo’S Discovery Process, che è come i dispositivi scansionano per conoscere le reti vicine. Ciò ha impedito la maggior parte dei tipi di monitoraggio del dispositivo/utente degli utenti di passerby (o disconnesso). Ma una volta che un dispositivo si collega a una rete, il dispositivo userebbe e userebbe sempre il “vero” Indirizzo MAC.

Che cosa’s nuovo?

Il motivo di questo articolo è che Apple ha creato una vera spavento nel settore nelle sue prime versioni beta di iOS 14. Anche se il rilascio finale di iOS 14 ha un comportamento di randomizzazione meno aggressivo rispetto ai beta, il mondo della randomizzazione MAC sta cambiando e gli operatori di rete sono saggi a seguirlo.

In iOS 14, Apple aggiunge la randomizzazione MAC per tutte le connessioni Wi-Fi, non solo per la scansione. Per ogni SSID univoco (rete wireless), il dispositivo sceglierà un nuovo indirizzo randomizzato e utilizzerà quell’indirizzo privato per la rete (durante il beta-test, questo indirizzo è stato anche randomizzato ogni 24 ore). La funzione di indirizzamento privato è abilitata per impostazione predefinita, ma può essere disabilitata dall’utente o tramite profili di rete spinti dagli amministratori.

Figura 1: IOS 14 Indirizzo MAC privato

Esso’S è del tutto possibile che Apple abbia legittimamente pianificato di rilasciare un algoritmo aggressivo di randomizzazione, e sono stati discussi dalla sporgenza dal settore. Tuttavia, penso’è più probabile che abbiano interpretato il ruolo del cambiamento agente in un modo che solo Apple può. Prendendo in giro il comportamento aggressivo, hanno ottenuto tutti’s Attenzione, e il loro obiettivo era influenzare l’industria per abbracciare i paradigmi operativi che Don’t dipende così fortemente dagli indirizzi MAC. Ma questo cambiamento richiederà del tempo per gli operatori di rete.

Nonostante il fatto che Apple abbia oscillato la barca nella loro beta, Android ha avuto un comportamento di randomizzazione MAC per sessioni connesse da Android 10.0. L’android è default su un Mac randomizzato, che può essere disabilitato, come mostrato di seguito.

Oltre ai produttori di sistema operativi, l’IEEE 802.11AQ Working Group ha inoltre incorporato miglioramenti per la privacy di Mac. 802.11AQ Note che gli indirizzi MAC, gli scrambler dei dati OFDM, i numeri di sequenza, i dati della richiesta di sonda e altri attributi possono essere tutti utilizzati per identificare in modo univoco i dispositivi. Esistono modi per affrontarlo all’interno del protocollo e c’è uno sforzo del settore più ampio per migliorare la privacy individuale.

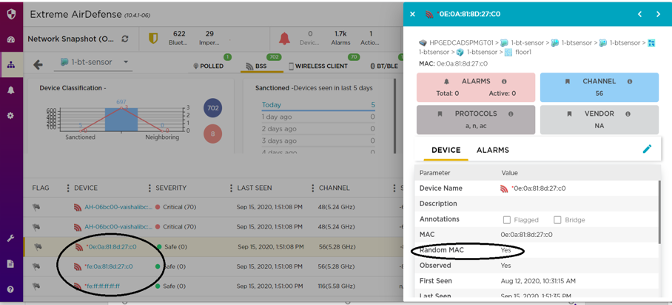

Solo così sai,’S quel secondo valore esadecimale nell’indirizzo MAC che indica un indirizzo privato (generato dal software). Qualsiasi indirizzo corrispondente uno dei seguenti schemi è considerato privato:

- x2: xx: xx: xx: xx: xx

- x6: xx: xx: xx: xx: xx

- xa: xx: xx: xx: xx: xx

- xe: xx: xx: xx: xx: xx

Le piattaforme di analisi della sicurezza come Extreme AirDefense dovrebbero anche essere in grado di identificare se i dispositivi utilizzano indirizzi privati.

E allora’è il grosso problema?

Ad essere onesti, per ora, non c’è’t uno. Crisi evitata.

Tuttavia, la beta iOS 14 ha innescato un po ‘di panico in alcuni settori mentre tutti hanno lottato per valutare il danno collaterale. dico “collaterale” Perché Apple è focalizzata sulla privacy e continueranno a dare la priorità in futuro. L’intero punto della randomizzazione MAC è quello di oscurare alcuni aspetti del monitoraggio della presenza che identificano i modelli nel comportamento, in particolare tra reti e luoghi diversi che potrebbero indicare l’attività dell’utente.

Mentre le iniziative sulla privacy spingono in avanti (e lo faranno), potrebbero esserci anche effetti collaterali nell’esperienza dell’utente e nei flussi di lavoro degli operatori. Tieni presente che gli indirizzi MAC sono sempre stati un identificatore di dispositivi a lungo termine prevedibile, il che significa che gli strumenti, i processi e i paradigmi di connessione sono spesso costruiti attorno agli indirizzi MAC.

Ecco’è il punto importante. Gli indirizzi MAC del futuro potrebbero non comportarsi come gli indirizzi Mac oggi (o ieri). I tuoi compiti devono valutare tutta la tua rete’s flussi di lavoro comuni che si basano su un indirizzo Mac stabile e stabile. Quindi ripensare se funzionerà se l’indirizzo MAC è diverso o se il Mac cambia regolarmente (E.G. Ogni 24 ore). Inizia ora a riorganizzare in modo da non essere colto di sorpresa più tardi. Ecco alcune aree operative per iniziare.

Portali Web in cattività

I portali in cattività sono pagine Web presentate agli utenti durante la connessione di rete iniziale, in genere per le reti degli ospiti. Essi’Rietti utilizzati per fornire termini e accordi legali, per l’accesso agli ospiti/visitatori, per acquisire alcune informazioni degli ospiti in cambio di connettività e a fini di autenticazione/fatturazione, come hotspot basati sull’uso.

In molti casi, i portali Web in cattività utilizzano l’indirizzo MAC come ancoraggio del dispositivo, e quindi l’utente’lo stato di autorizzazione è collegato al Mac. Se il Mac cambia, l’infrastruttura costringerà nuovamente l’utente attraverso il portale, creando una sfida dell’esperienza dell’utente.

Esso’è difficile fornire una guida specifica per i flussi di lavoro del portale in evoluzione perché loro’essere usato in così tanti modi vari. Una considerazione sarebbe quella di esaminare schemi di autenticazione alternativi che non sono chiave da Mac, come un 802.1x flusso di lavoro del certificato (lo so, i cert sono spaventosi), estremo’s privato psk o hotspot 2.0.

Autenticazione MAC

Sebbene gli indirizzi MAC siano sempre stati vulnerabili a intercettazione e spoofing in esto di età (copia di un utente malintenzionato), alcuni sistemi utilizzano gli indirizzi MAC per l’autenticazione del dispositivo. In contesti sensibili alla sicurezza, questa pratica è altamente rara e non raccomandata, ma accade ancora. In alcuni ambienti aziendali, utilizza una combinazione di 802.Autenticazione dell’utente 1x e autenticazione MAC per fornire autenticazione a due fattori dei dispositivi di proprietà IT. In questo caso, i problemi di randomizzazione MAC possono essere evitati perché può spingere un profilo ai dispositivi che disabilita la funzione di randomizzazione durante l’onboarding. Esso’S solo un’altra casella per verificare l’installazione del profilo (una volta che il tuo strumento di provisioning MDM o altri supporti il Mac Private Aggle). Inoltre, considera l’impatto di un Mac randomizzato per SSID se i dispositivi IT aziendali si collegano a più di un SSID.

In alcune reti di accesso al pubblico con abbonamenti di utilizzo (mensili, annuali, misurati), i piani di utilizzo possono essere specifici del dispositivo, in cui il Mac viene utilizzato in un flusso di lavoro contabile per tenere traccia del consumo di dati degli utenti. Tali flussi di lavoro potrebbero aver bisogno di un nuovo approccio agli account associati ai dispositivi se l’utente ha un indirizzamento privato abilitato (o se il Mac privato cambia mai per SSID). Nella maggior parte dei casi, questi operatori si adatteranno a forme alternative di autenticazione (potenzialmente in un hotspot 2.0 flusso di lavoro) se nomi utente e password, certificati, app, profili sui dispositivi o SIM. Naturalmente, possono combattere questo in modo manuale mostrando agli utenti come disabilitare la funzione e attenersi all’indirizzo non privato.

Analisi del dispositivo

Ora noi’Riesci finalmente all’argomento di interesse per Apple. In realtà, il comportamento iOS 14 non è stato’Cambia molto la storia dell’analisi, ma ci sono alcuni punti da tenere a mente:

- Se gli indirizzi MAC privati cambiano, il nuovo indirizzo MAC sarà considerato un nuovo dispositivo univoco, che può oscillare il conteggio del dispositivo/utente.

- Gli indirizzi privati non mappureranno ai database OUI. OUI è un meccanismo banale per mappare un Mac a un produttore di dispositivi, ma gli indirizzi privati oscureranno anche quel meccanismo di base.

- Sta diventando sempre più impossibile stabilire una connessione tra un dispositivo di scansione e un dispositivo collegato, ad esempio, per identificare visitatori specifici con “impegnato” visitatori. Ma probabilmente, questo caso d’uso di monitoraggio del coinvolgimento era comunque più diapositivo.

- Poiché il Mac rimane lo stesso per un determinato SSID, esso’s ancora possibile misurare ripetuti contro nuovi ospiti e alla fine legare un utente’A attività nel tempo a una sessione specifica.

La maggior parte delle altre analisi della presenza rimane invariata, come misurazioni di occupazione, densità dell’utente, dati sul flusso di posizione e, naturalmente, ogni volta che possiamo mappare un utente specifico su un Mac casuale, potremmo guadagnare di più.

Pensando in anticipo alla randomizzazione MAC che ruota quotidianamente o settimanale, un modo di agire è che gli operatori della sede si concentrino sulla guida dell’adozione degli utenti delle app – ovviamente, questo è il santo graal del coinvolgimento. Per coinvolgere gli utenti, tenere traccia delle ripetizioni degli utenti o estrarre informazioni, gli operatori potrebbero dover addolcire il piatto con app sul dispositivo che aggiungono più valore per l’utente, che aumenta semplicemente il costo di iscrizione per un business case.

Registrazione MAC

Per alcuni ambienti in cui gli operatori vogliono che gli utenti registrino i propri dispositivi, gli indirizzi MAC vengono spesso utilizzati come una semplice forma di gatekeeping di accesso. Ad esempio, negli ambienti universitari, ci si può aspettare che gli studenti dei dormitori registrino dispositivi (stampanti, console di gioco, TV, articoli IoT) che non supportano 802.1x sicurezza. Inoltre, nell’università e in altri contesti unitari multi-abitanti, un database di registrazione MAC può essere utilizzato per la sicurezza della rete privata che consente agli utenti di accedere ai propri dispositivi (simili alle reti domestiche), pur essendo bloccato dal vedere gli altri’ dispositivi. La sfida principale per oggi è assicurarsi che la registrazione avvenga con il Mac privato legato all’SSID operativo. Questo è molto importante per il flusso di lavoro perché l’SSID onboarding potrebbe non corrispondere all’SSID operativo, quindi il Mac privato può essere diverso per questi siti. Un’altra opzione utile qui è quella di fornire credenziali di autenticazione uniche, come PSK privati. Le chiavi private pre-condizionate (PPSK) forniscono visibilità dell’identità tramite PSK per dispositivi univoci o per utenti che possono essere raggruppati insieme come parte della politica degli utenti.

Per ora, questo potrebbe non essere un problema comune poiché i dispositivi mobili sono l’obiettivo di randomizzazione primario e supportano meccanismi di autenticazione flessibili.

Elenchi di negazione MAC

Ci sono anche flussi di lavoro in Wi-Fi in cui i sistemi si applicano automaticamente (o gli amministratori lo fanno manualmente) una regola di negazione degli accesso agli utenti che si sono comportati in modo maliziosamente, hanno violato una politica di utilizzo o hanno ripetutamente fallito l’autenticazione. In realtà, queste elenchi non indicano’T fermare gli aggressori o i trasgressori determinati. Tuttavia, sono strumenti di sicurezza in materia di rete nell’amministratore della rete’S Toolbox che potrebbe non essere più efficace per i trasgressori che utilizzano piattaforme con comportamenti di randomizzazione.

Risoluzione dei problemi

Nella connettività Risoluzione dei problemi di lavoro, l’indirizzo MAC può essere l’unico identificatore per iniziare a risolvere i problemi con strumenti di prodotto, registri o acquisizioni di pacchetti. Ottenere gli indirizzi MAC il modo manuale per la risoluzione dei problemi non è davvero conveniente, ma potrebbe essere l’unica opzione in alcune situazioni. In iOS 14, Apple in realtà ha reso più semplice risolvere questo problema visualizzando l’indirizzo MAC direttamente nell’utilità di connessione. Il comportamento beta con randomizzazione quotidiana ha praticamente distrutto questo flusso di lavoro, ma il rilascio finale di iOS 14 ha reso visibili gli indirizzi MAC randomizzati. Per trovare l’indirizzo MAC, basta aprire il menu Wi-Fi e fare clic sulla rete per visualizzare l’indirizzo privato.

Pianificazione a lungo termine, assicurati di costruire i tuoi flussi di lavoro per la risoluzione dei problemi di connettività attorno a nomi utente, nomi di host o altri identificatori relativi alle politiche per risolvere i dispositivi specifici.

Politiche basate su Mac

I router Wi-Fi domestici supportano sempre più le restrizioni di tempo e contenuti che possono essere applicate a dispositivi specifici (come tuo figlio’S Phone). Queste politiche sono applicate dall’indirizzo MAC. Se essi’non funziona più, esso’s perché il Mac ora è un indirizzo privato. La soluzione facile qui è disabilitare la funzione per le reti domestiche. Ma i giovani esperti possono semplicemente riattivare la funzione per bypassare i controlli di sicurezza. Quindi tu’D Definire meglio la politica sia per l’indirizzo reale che privato.

Prenotazioni IP basate su MAC

Don’T Aspettati di vedere molti casi d’uso in cui i dispositivi mobili hanno indirizzi IP riservato sul server DHCP, ma può accadere. Gli indirizzi MAC sono la solita entità di collegamento per questa funzione. Presumibilmente, questi casi d’uso hanno una supervisione, quindi la funzione può essere facilmente disabilitata sul dispositivo o l’indirizzo privato può essere utilizzato per la voce di prenotazione.

Uso forense

Nei casi in cui il Wi-Fi pubblico è stato utilizzato per commettere crimini online, gli indirizzi MAC sono una parte fondamentale del toolkit forense che può essere utilizzato per correlare un dispositivo a un utente. Le leggi per questo tipo di applicazione forense variano in base al paese, quindi potrebbe non applicare ugualmente ovunque. Ancora una volta, l’implementazione beta ha demolito questo caso d’uso, mentre la versione iOS 14 lo mantiene in gioco, a condizione che si eseguisca la forense sia sugli indirizzi reali e privati, per ogni evenienza.

Pensieri di chiusura

Questa conversazione sembra un classico gioco di sicurezza contro facilità d’uso. Mentre la privacy avanza, l’industria dovrà adattarsi. Potresti dire che l’indirizzo MAC non è mai stato pensato per essere usato in tutti i modi in cui lo usiamo oggi. Tuttavia, per oltre 20 anni, l’indirizzo MAC è stato una componente affidabile del protocollo wireless e sono stati costruiti 20 anni di funzionalità. Apple ha risparmiato molto agli operatori di rete abbandonando la loro implementazione beta, ma penso che il paradigma della randomizzazione MAC continuerà a cambiare. Sarebbe saggio per gli operatori di rete pensare (e iniziare a progettare) un mondo in cui gli indirizzi MAC non sono solo privati, ma stanno regolarmente ruotando.

Risorse

Apple ha pubblicato una breve pagina di base della conoscenza su questo argomento: https: // support.mela.com/en-us/ht211227

Questo blog è stato originariamente scritto da Marcus Burton, architetto, Cloud Technology

E allora’s il grosso problema sulla randomizzazione MAC? – Parte 1

Apple ora sta abilitando gli indirizzi MAC casuali per tutto ciò che il loro dispositivo fa per impostazione predefinita. Indirizzi MAC casuali non sono’tutto male. Nel mondo del Wi-Fi, tutto ciò che fanno gli ingegneri è un atto di bilanciamento. In questo blog, Jim Palmer spiega che dall’utente’s punto di vista, esso’S un compromesso tra anonimato e facilità di accesso a una rete.

Autore

Jim Palmer

Pubblicato

18 settembre 2020

Condividere

Categorie

La randomizzazione di Mac suona più come ciò che accadrebbe nel tuo quartiere fast food che una causa di rumori in tutta la folla IT. Ma ciò’è vero. Apple ha annunciato una nuova funzionalità di privacy con l’ultima Apple iOS 14, iPados 14 e WatchOS 7 utilizzando Mac randomizzazione. Per capire perché questo sta facendo ondate con i professionisti IT, dobbiamo fare un po ‘di nerd qui.

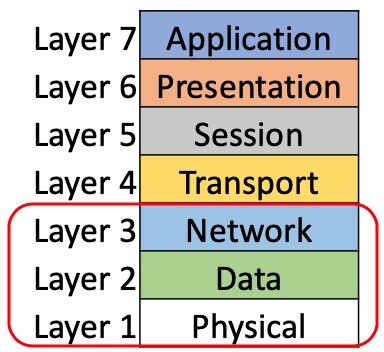

Controllo dell’accesso medio (Mac, anche chiamato Media Access Control) Indirizzi sono come i dispositivi, cablati e wireless, interagiscono con il mezzo in cui intendono inviare traffico. Quel mezzo può essere un cavo di rame, un cavo in fibra ottica o una radio. Questo mezzo, qualunque forma serva, noto come strato fisico nel modello OSI. L’indirizzo MAC viene utilizzato nel livello dei dati.

Man mano che diventiamo una società più mobile, sono andati i giorni in cui è solo in grado di accedere a informazioni da luoghi specifici, come una scrivania o un chiosco. Oggi ci muoviamo costantemente; intorno a una città o in città, o solo da una stanza della casa all’altra. Mentre i dispositivi si muovono, lo strato fisico si adatta costantemente in base alla situazione. Un laptop potrebbe essere cablato alla rete durante il mattino e successivamente essere wireless mentre lavori sulla veranda. La capacità dello strato fisico di adattarsi al nostro stile di vita significa che il livello dei dati ha assunto un ruolo molto più grande. Esso’S è sempre stato richiesto di far funzionare le comunicazioni di rete, come tutti i livelli, ma con la variabilità del livello fisico, gli ingegneri di rete sono venuti a fare affidamento sulla natura immutabile del livello dei dati come un modo per mantenere stabile le reti. Questo a volte arriva a scapito dell’utente finale. Di più su quello più tardi.

Figura 1 Modello OSI

La chiave per la stabilità della rete

Per capire perché pensiamo a Layer 2, in cui vive l’indirizzo Mac, come la chiave per la stabilità della rete, dobbiamo guardare a Layer 3, il livello di rete. Questo è dove vivono gli indirizzi IP. Gli indirizzi IP possono cambiare continuamente. Per diverse reti Wi-Fi, it’è quasi un dato che cambierà. Da casa alla caffetteria all’ufficio al negozio di alimentari ea casa, lo strato di rete cambia in ogni posizione. Anche se’S di solito wi-fi in tutti questi luoghi, lo strato fisico è anche diverso: bande diverse, canali diversi, impostazioni diverse, ma ancora Wi-Fi.

Con tutta questa fluttuazione agli strati 1 e 3, gli ingegneri di rete sono arrivati a fare affidamento sulla stabilità del livello 2 e l’indirizzo MAC per creare reti stabili. Il vantaggio per l’utente finale è ovvio: stabilità della rete. L’aspetto negativo di questa stabilità, per lo stesso utente, è che gli operatori di rete possono conoscere quell’utente’S Abitudini attraverso questa informazione stabile. Gli operatori di rete sanno quando e quante volte lo stesso indirizzo MAC viene visualizzato in un particolare negozio. Se riescono a far sì che l’utente di quel dispositivo fornisca alcune informazioni personali, ad esempio utilizzando un account di social media per accedere a un portale in cattività, possono quindi legare insieme quelle due informazioni. Legare l’indirizzo MAC all’utente’Same e account di social media e un mondo completamente nuovo si apre. Certo, quel mondo potrebbe essere dal film “Rapporto di minoranza” ma ciò’s un cambio di gioco!

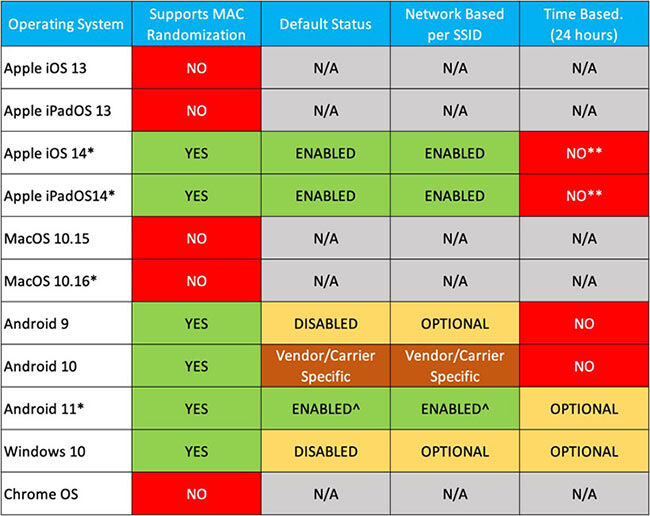

Benvenuti nel mondo degli indirizzi Random Mac. Questi non sono’t nuovo, a proposito. I dispositivi hanno iniziato a utilizzare gli indirizzi MAC casuali durante il processo di sondaggio Wi-Fi nel 2014. Sia Android che Windows hanno utilizzato indirizzi MAC casuali per entrambi ‘sondaggio per’ E ‘connessione a’ reti per un po ‘, ma solo se abilitate nelle impostazioni avanzate. Ora Apple sta abilitando gli indirizzi MAC casuali per tutto ciò che il dispositivo fa per impostazione predefinita. Per aggiungere ancora più casualità a questa randomizzazione è una caratteristica che cambia l’indirizzo MAC casuale ogni 24 ore per la stessa rete. Questo sarebbe stato abilitato per impostazione predefinita in iOS 14 ma è stato rimosso durante il beta test. Tuttavia, in Android 11 e Windows 10 questa è una funzione avanzata che può essere abilitata dall’utente finale. Seguendo questa traiettoria, non è’È difficile immaginare che la randomizzazione MAC sarà abilitata per impostazione predefinita su tutti i dispositivi in un futuro non troppo lontano.

Da un utente’s punto di vista questo potrebbe essere il benvenuto. Dal momento che la caffetteria locale può’Tie qualsiasi informazione personale a qualcosa che sta sempre cambiando, l’anonimato dell’utente è tornato. Gli utenti possono’essere monitorato mentre vanno in giro per la loro giornata. Ma è sempre una buona cosa?

Figura 2 corrente a settembre 2020

Ripensa all’ultima volta che sei stato in un hotel per un paio di giorni. Ti sei connesso alla loro rete, hai inserito qualcosa in una splash page e stavi arrivando. La prossima volta che dovevi usarlo non c’erano splash page. La rete ti conosceva’d già effettuato l’accesso perché hanno legato l’accesso al dispositivo’S Mac Indirizzo. Se l’indirizzo MAC è randomizzato e nuovo, le reti possono’so se quel dispositivo aveva già accettato o no. Gli utenti dovranno accedere di nuovo. E di nuovo. Se l’hotel limita il numero di dispositivi – preveramente monitorato dall’indirizzo MAC – che può essere utilizzato da ogni ospite, cosa succede ora?

Portali in cattività, indirizzi DHCP riservati, elenchi di controllo degli accessi (ACL) a Layer 2 & 3, Regole di firewall, elenco di servizi e funzionalità colpiti che potrebbero interrompere.

Indirizzi MAC casuali non sono’tutto male. Nel mondo del Wi-Fi, tutto ciò che fanno gli ingegneri è un atto di bilanciamento, un compromesso. Dall’utente’s punto di vista, esso’S un compromesso tra anonimato e facilità di accesso a una rete. Concesso, gli utenti possono abilitare o disabilitare questa funzione di indirizzo MAC casuale, ma farlo per ogni rete sarebbe piuttosto il lavoro ingrato. Per gli amministratori di rete, gli ingegneri e gli architetti, questo significa passare attraverso ogni rete per garantire la casualità a Layer 2 Won’t influire significativamente sulle reti, sia quando questi nuovi sistemi operativi’S vengono rilasciati per tutti per l’aggiornamento o quando vengono lanciati nuovi dispositivi con il nuovo sistema operativo. Esiste un comportamento diverso tra un aggiornamento e precaricato su un nuovo dispositivo. Abbi pazienza mentre spiego questo.

Se hai un dispositivo iOS 13 e aggiorna a iOS 14 o Android 9 su Android 10, esso’s no ipotetico Per utilizzare gli indirizzi MAC randomizzati per qualsiasi reti in precedenza unita. Se’S un nuovo WLAN, proverà un Mac randomizzato per il primo tentativo. Se l’associazione fallisce, è’S ipotetico* per tornare al mac bruciato. Se hai un dispositivo iOS 13 e aggiorna a iOS 14, quindi dimentica un WLAN precedentemente unito, IT’S ipotetico* comportarsi come se avesse’S un nuovo WLAN. Dimenticare e ricongiungersi a una rete è un passo comune di risoluzione dei problemi per molti (ME incluso) e comprendere le implicazioni di Mac casuali è importante per la risoluzione dei problemi futuri sia per gli utenti che per il personale IT.

Se acquisti un dispositivo con pre-caricato iOS 14 o Android 10, ogni WLAN sarà trattato come nuovo, quindi proverà un indirizzo MAC casuale per ogni WLAN. Se l’associazione fallisce, è’S ipotetico* per tornare al mac bruciato e tentare di nuovo. Da quel momento’è un nuovo dispositivo, che non’t Aiutare molto. La quantità di confusione causata durante la risoluzione dei problemi di un dispositivo che ha utilizzato più indirizzi MAC durante il tentativo di connettersi e accedere alla rete aumenterà il tempo per risolvere ogni call di problemi. Questo è il dono che continuerà a regalare agli amministratori di rete!

Spero che a questo punto stai chiedendo l’impatto e come mitigarlo. Vorrei che ci fosse una risposta facile, ma non c’è mai. La soluzione più semplice è chiedere a tutti che useranno mai la tua rete per disattivare questa funzione per qualsiasi SSID che gestisci. Sebbene possibile,’s totalmente impraticabile. Ottenere il 100% degli utenti per farlo non accadrà mai. Anche se hai una gestione dei dispositivi mobili (MDM) con ogni dispositivo che lo utilizza e sono tutti collegati dopo il lancio, i profili potrebbero essere spinti che disattivano gli indirizzi MAC casuali. Possibile, sì! Probabile … no. Ciò che gli utenti possono fare il 100% delle volte è chiamare l’help desk quando possono’T connettersi. Immagina l’attuale volume delle chiamate per un help desk in aumento in modo esponenziale in base a dove i dispositivi e gli utenti cadono nella tabella sopra unito al tempo aumentato dedicato a ogni chiamata. È un’organizzazione pronta ad accettarlo?

Ora che hai una migliore comprensione del perché degli indirizzi MAC randomizzati, puoi leggere di più sull’impatto sulle reti e su come CommScope può aiutare nella parte 2 di questo blog.

*Cerca un blog futuro una volta che i nuovi telefoni iniziano a spedire con questo nuovo sistema operativo preinstallato.

Disabilita l’indirizzo MAC casuale

Un certo numero di fornitori ha iniziato a utilizzare Indirizzi MAC privati (casuali) Per connettersi a ciascuna rete. In alcuni casi può essere desiderabile disabilitare gli indirizzi MAC privati (randomizzati) per evitare la necessità di registrarsi per l’uso del dispositivo sulla rete MSU.

Seleziona il tuo fornitore dal seguente elenco:

Mela

L’indirizzo MAC randomizzato è configurato per ciascuna rete:

iPhone, iPad o iPod Touch

- Aprire Impostazioni app

- Selezionare Wifi

- Seleziona il Pulsante Informazioni Accanto a una rete

- disattivare Indirizzo privato

orologio Apple

- Aprire Impostazioni app

- Selezionare Wifi

- Seleziona il nome di rete

- disattivare Indirizzo privato

Android

L’indirizzo MAC randomizzato è configurato per ciascuna rete:

- Aprire Impostazioni app

- Selezionare Network & Internet

- Selezionare Wifi

- Seleziona la rete per configurare

- Selezionare Avanzate

- Selezionare Privacy

- disattivare Mac randomizzato

finestre

L’indirizzo MAC randomizzato è configurato per ciascuna rete:

- Seleziona il Inizio pulsante

- Selezionare Impostazioni

- Network & Internet

- Wifi

- Gestisci reti conosciute

- Seleziona una rete

- Selezionare Proprietà

- disattivare “Usa indirizzi hardware casuali per questa rete”

- Chiamaci: (517) 432-6200

- Informazioni sui contatti

- Informativa sulla Privacy

- Accessibilità del sito

- Chiama MSU: (517) 355-1855

- Visita: MSU.Edu

- MSU è un datore di lavoro affermativo e pari opportunità.

- Gli spartani lo faranno.

- © Michigan State University