McAfee rimuove il ransomware?

Il detergente per malware McAfee rimuoverà il virus su PC Windows

La corruzione dei dati coinvolge gli attori delle minacce che si accedono a un’organizzazione’Sistemi S e manomissione di dati critici. Invece di crittografare i file, gli aggressori manipolano o eliminano le informazioni essenziali, rendendole inutilizzabili fino a quando l’obiettivo non paga il riscatto. Questo approccio può essere più dannoso e più difficile da recuperare rispetto ai tradizionali attacchi ransomware.

Riepilogo dell’articolo:

1. McAfee distribuisce tre strumenti software non supportati quel bersaglio e rimuovere un set specifico di infezioni. Il primo strumento si chiama McAfee Labs Stinger, che può rilevare e rimuovere quasi 7000 virus Windows. Il secondo strumento è Mac Stinger, progettato per rimuovere le varianti OSX/FlashFake. Il terzo strumento, RootKiTreMover, rimuove la famiglia di rootkit a zeroaccess e TDSS. Nota che questi strumenti non ti diranno se hai trovato e rimosso tutto il malware dal tuo sistema.

2. Avvicinarsi alla possibilità di infezione è il lavoro del software antivirus. Una volta infettato il sistema, tuttavia, il software antivirus non può aiutarti. McAfee’S Tre strumenti gratuiti possono o non possono trovare e rimuovere l’infezione specifica. I computer infetti spesso funzionano lentamente o visualizzano i messaggi di errore. Se si verificano reindirizzamenti a siti non familiari o pop-up allarmanti, il sistema potrebbe avere un’infezione da malware.

3. Software malizioso si riferisce a software invadente o ostile che viene caricato su un sistema informatico senza il proprietario’autorizzazione. Può rivelare informazioni sulla carta personale e di credito, causare danni sistemici e attaccare altri siti. La prevenzione dell’infezione da malware richiede l’esecuzione di un programma antivirus e un firewall, esercitando cautela con allegati e-mail ed evitando siti Web non familiari.

4. McAfee Malware Cleaner è uno strumento gratuito da McAfee che scansiona un PC Windows per adware, spyware, trojan e altre minacce. Rimuove i file infetti, elimina le voci di registro modificate e ripristina i browser Web nelle loro impostazioni predefinite per prevenire il furto di identità. Il software può essere scaricato da McAfee’S Web ufficiale e non richiede l’installazione.

15 Domande uniche:

- Quali sono i tre strumenti software non supportati distribuiti da McAfee?

I tre strumenti sono McAfee Labs Stinger, Mac Stinger e Rootkitremover. - Quanti virus Windows possono rilevare e rimuovere McAfee Labs Stinger?

Può rilevare e rimuovere quasi 7.000 virus Windows. - Ciò che è progettato Mac Stinger per rimuovere?

Mac Stinger è progettato per rimuovere le varianti OSX/FlashFake. - Quale tipo di rootkit rimuove rootkitRemover?

RootkitRemover rimuove la famiglia di rootkit a zeroaccess e tdss. - Qual è il lavoro del software antivirus?

Il compito del software antivirus è quello di avvisarti della possibilità di infezione. - Può aiutare il software antivirus una volta infetto il sistema?

No, una volta infettato il sistema, il software antivirus non può aiutare. - Quali sono alcuni segni di un’infezione da malware?

I segni includono prestazioni del computer lenti, messaggi di errore, reindirizzarsi a siti non familiari e pop-up allarmanti. - Cos’è un software malizioso per computer?

Il software per computer dannoso si riferisce a software invadente o ostile caricato su un sistema senza l’autorizzazione del proprietario. - Cosa può fare il malware?

Il malware può rivelare informazioni sulla carta personale e di credito, causare danni sistemici e attaccare altri siti. - Come puoi prevenire l’infezione da malware?

Le misure di prevenzione includono l’esecuzione di un programma antivirus e un firewall, essere cauti con allegati e-mail ed evitare siti Web non familiari. - Cosa fa il detergente per malware McAfee?

McAfee Malware Cleaner scansiona un PC Windows per adware, spyware, trojan e altre minacce. Rimuove i file infetti, elimina le voci di registro modificate e ripristina i browser Web nelle loro impostazioni predefinite. - Dove può essere scaricato il pulitore di malware McAfee?

Il detergente per malware McAfee può essere scaricato dal sito ufficiale di McAfee. - Il detergente per malware McAfee richiede l’installazione?

No, è uno strumento portatile che non richiede l’installazione. - Cosa lascia intatto McAfee Malware Cleaner durante il ripristino dei browser Web?

Durante il ripristino dei browser Web, il detergente per malware McAfee lascia i cookie, le password e i dettagli di accesso al sito Web intatti. - Come può il malware inserire un sistema?

Il malware può inserire un sistema tramite siti Web infetti, allegati e -mail e altre applicazioni e strumenti online.

Il detergente per malware McAfee rimuoverà il virus su PC Windows

La corruzione dei dati coinvolge gli attori delle minacce che si accedono a un’organizzazione’Sistemi S e manomissione di dati critici. Invece di crittografare i file, gli aggressori manipolano o eliminano le informazioni essenziali, rendendole inutilizzabili fino a quando l’obiettivo non paga il riscatto. Questo approccio può essere più dannoso e più difficile da recuperare rispetto ai tradizionali attacchi ransomware.

McAfee rimuoverà il malware?

Se non sei’t un guru del computer e tu non’Ti dispiace pagare un po ‘di extra, puoi contattare un tecnico di sicurezza attraverso il sito McAfee che si connetterà a distanza al tuo computer e gli darà una pulizia professionale. Se ti senti sicuro nei tuoi crediti tecnici, potresti essere in grado di ripulire il tuo sistema utilizzando uno dei tre strumenti gratuiti, ma non supportati. Ma se sei solo un Joe medio, potresti voler investire in alcuni software di rimozione di malware commerciali.

Software

- McAfee distribuisce tre strumenti software non supportati che prendono di mira e rimuovono un set specifico di infezioni. McAfee non garantisce questi di funzionare. Il primo strumento si chiama McAfee Labs Stinger. Secondo lo strumento’s tab virus elenca, può rilevare e rimuovere quasi 7000 virus Windows. Sembra molte definizioni di virus fino a quando non si impara che nel 2012 il numero di definizioni di virus monitorate da Symantec era 17.702.868. McAfee’S il secondo strumento si chiama Mac Stinger ed è progettato per rimuovere le varianti OSX/FlashFake. Il terzo strumento, RootKiTreMover, rimuove la famiglia di rootkit a zeroaccess e TDSS. Nota che questi strumenti non ti diranno se hai davvero trovato e rimosso tutto il malware dal tuo sistema.

Scoperta

- Avvicinarsi alla possibilità di infezione è il lavoro del software antivirus. Questi prodotti esaminano programmi dall’aspetto sospetto, li isolano e lo dicono. Una volta infettato il sistema, tuttavia, il software antivirus non può aiutarti. McAfee’S Tre strumenti gratuiti possono o non possono trovare e rimuovere l’infezione specifica. Potresti non essere nemmeno certo di avere un virus. I computer infetti spesso funzionano più lentamente o visualizzano messaggi di errore eccentrici. Ma un uso elevato del disco non è sempre un segno di infezione. Potrebbe semplicemente significare che il tuo disco rigido sta morendo. Se quando si utilizza il Web, ti ritrovi a reindirizzare ai siti che non hai richiesto o sei sottoposto a popup allarmanti e insoliti, il tuo sistema potrebbe effettivamente avere un’infezione da malware.

Malware

- Il software per computer dannoso è un termine generale per software invadente o ostile che viene caricato su un sistema informatico senza il proprietario’autorizzazione informata. Il malware può rivelare le informazioni personali e le informazioni sulla carta di credito ai criminali. Può essere usato per causare danni sistemici su gruppi di computer e per attaccare altri siti. Una visione rigorosa del malware include gli annunci e i cookie a volte inclusi nel software gratuito. Non tutti sono d’accordo, tuttavia, che l’adware possa essere considerato indesiderato o non consensuale. La domanda finale deve essere se il tuo computer ti presenta o meno un ambiente sicuro.

Prevenzione

- Una volta che il sistema è privo di virus, mantienilo così. Non aprire mai alcun allegato da persone che non’t so. In effetti, non aprire mai alcun allegato se non si è sicuri di cosa contenga l’allegato. Esegui sempre un programma antivirus e un firewall. È più facile evitare i problemi del sistema che recuperare da loro.

Il detergente per malware McAfee rimuoverà il virus su PC Windows

Se sospetti che il tuo PC sia stato infettato da software dannoso o da un virus, McAfee Malware Cleaner Lo rimuoverà dal tuo PC Windows. McAfee Malware Cleaner (MMC) è uno strumento di rimozione del malware gratuito da McAfee che scruta un PC Windows per adware, spyware, trojan e altre minacce e lo mantiene libero da malware prevalenti.

Tutti i PC Windows sono vulnerabili agli attacchi di malware. Il malware può inserire un sistema tramite siti Web infetti, allegati e -mail e altre applicazioni e strumenti online, per esporre dati finanziari e altre informazioni sensibili ai criminali informatici che lo utilizzano per guadagni personali. In questo post, ti mostreremo come utilizzare il detergente per malware McAfee per rimuovere il malware da un PC Windows 11/10.

Il detergente per malware McAfee rimuoverà il virus su PC Windows

McAfee Malware Cleaner è un software semplice e facile da usare. Rimuove i file infetti dal tuo PC, elimina le voci di registro che sono state modificate dal malware e ripristina i browser Web (MicroSft Edge e Google Chrome) alle loro impostazioni predefinite per prevenire il furto di identità. Durante il ripristino dei browser, MMC lascia intatti i cookie, le password e i dettagli di accesso al sito Web.

Scarica Cleaner McAfee Malware

Il detergente per malware McAfee può essere scaricato gratuitamente da McAfee’S Web ufficiale o facendo clic su questo link.

Una volta terminato il download, fare doppio clic su MCAFEE_MALWARE_CLEANER.exe File per avviare il software. Clic ‘SÌ’ Nel prompt del controllo dell’account utente che appare.

Poiché MMC è portatile, non’È necessario installarlo e puoi anche metterlo ovunque nel sistema per un rapido accesso.

- Prima di lanciare il software, assicurati di salvare tutto il lavoro che potresti svolgere nei tuoi browser. McAfee chiuderà automaticamente i browser (senza alcun preavviso) per risolvere i problemi specifici del browser.

- Mmc non lo fa’T supportare gli aggiornamenti automatici al momento. Quindi devi scaricare una nuova copia dello strumento se si desidera usarlo frequentemente, per assicurarti che rilevi sempre le nuove minacce.

Esegui il detergente per malware McAfee

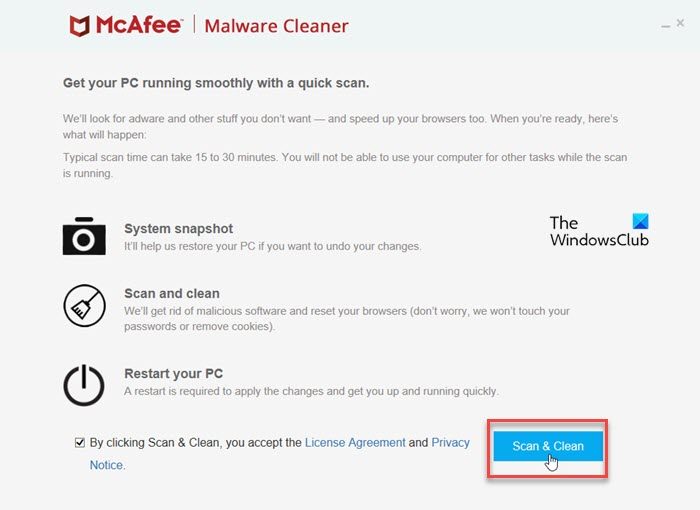

La schermata principale di MMC mostra le azioni che il software intraprenderà durante la scansione. All’inizio, ci vuole un ‘istantanea del sistema’, che è fondamentalmente la creazione di un punto di ripristino per annullare i cambiamenti fatti da MMC. Quindi scansiona e pulisce il PC e finalmente applica le modifiche durante un riavvio.

Per eseguire Cleaner McAfee Malware, selezionare la casella di controllo per i termini di accordo e preavviso sulla privacy e quindi fare clic su Scansionare e pulire pulsante.

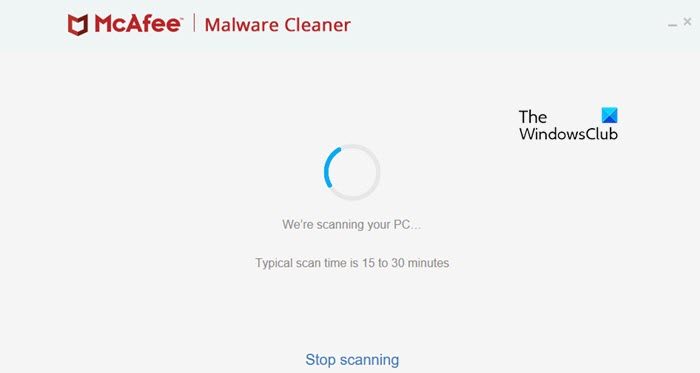

Sii paziente mentre la scansione è in corso, come potrebbe richiedere circa 15-30 minuti completare. Durante la scansione, i browser si chiuderanno bruscamente e potresti non essere in grado di vedere il tuo desktop. Tuttavia, puoi passare ad altre app aperte e continuare a lavorarci su.

In qualsiasi momento tra la scansione se si desidera fermarlo, fai clic su Smetti di scansione collegamento.

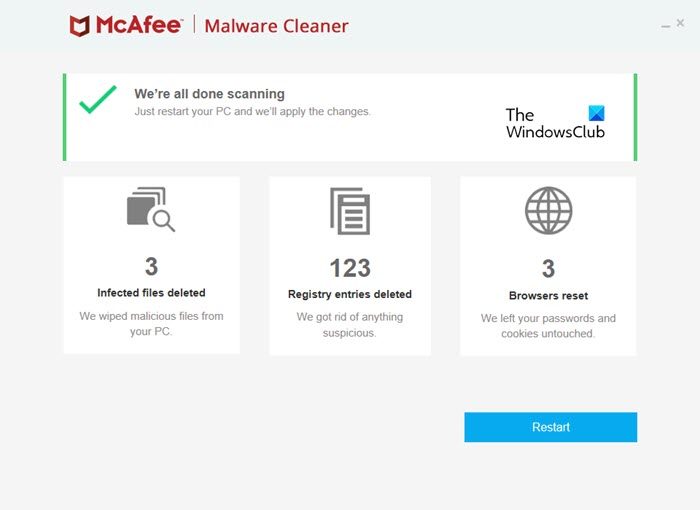

- Il numero di file infetti eliminati

- Il numero di voci di registro eliminate e

- Il numero di browser si ripristina

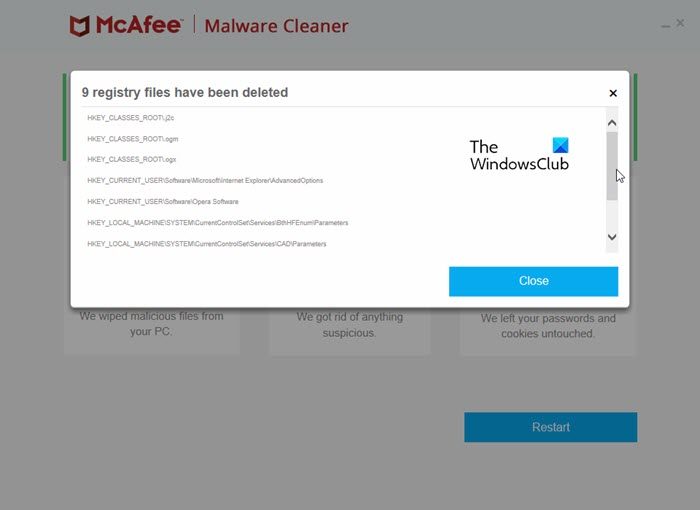

Per visualizzare i dettagli di queste azioni, è possibile fare clic sulla rispettiva icona nella schermata Riepilogo. Ad esempio, per visualizzare quali voci di registro sono state eliminate da MMC, è possibile fare clic sulla seconda icona sullo schermo.

Riavvia il tuo PC

Per terminare l’applicazione delle modifiche apportate al sistema MMC, è necessario fare clic sul Ricomincia pulsante. Ma prima di farlo, assicurati’VE ha salvato tutti i file o i progetti che tu’VE tenuto aperto sul PC.

Il tuo sistema impiegherà un momento per riavviare. E poi, apparirà lo schermo di McAfee. Lo schermo mostra 2 pulsanti questa volta. IL Cancella i cambiamenti Il pulsante ti riporterà allo stato quando il tuo PC non è stato scansionato da MMC. IL Fatto Il pulsante uscirà dall’app McAfee Malware Cleaner. Se si desidera annullare le modifiche, MMC potrebbe impiegare fino a un’ora per completare l’intero processo.

Quello’S All About McAfee Malware Cleaner. Spero che tu lo trovi utile.

McAfee è buono per il malware?

McAfee è uno dei noti marchi software antivirus utilizzati in tutto il mondo. I suoi prodotti premium sono in grado di rilevare malware in tempo reale. Tuttavia, offre anche uno strumento di rimozione del malware dedicato gratuitamente. Conosciuto anche come McAfee Malware Cleaner, lo strumento aiuta a rilevare e correggere malware, adware, spyware, virus e altre minacce su un PC Windows.

Leggere: McAfee TechCheck scansioni per problemi di PC gratuitamente

Come faccio a controllare il mio computer per malware?

Quando un PC Windows viene infettato da malware, rallenta all’improvviso, si blocca o mostra messaggi di errore ripetuti. Cerca segni come annunci che compaiono ovunque, URL non familiari nella barra degli indirizzi del browser, barra degli strumenti del browser non familiari, estensioni che non hai fatto’T Installare intenzionalmente, falsi post sui social media o DMS, incapacità di rimuovere il software, ecc.

McAfee rimuove il ransomware?

Gestione

Controlla i registri degli eventi

Fai clic sui registri degli eventi per visualizzare i risultati della scansione di rimozione del malware. Quando viene rilevato il malware, il sistema etichetterà il registro come “ avvertimento” e mostra quali file sono stati rimossi.

Aggiornamenti regolari

Ricevi aggiornamenti di definizione di malware basati su cloud regolari

Crittografia ransomware e malware vengono costantemente ottimizzati e modificati, rendendoli difficili da combattere contro. Il rimozione del malware scarica automaticamente le ultime definizioni di malware e, se accoppiato con la scansione automatica, consente di beneficiare della protezione continua dei dati.

Condividi i risultati della scansione

Aiutare a rafforzare tutti’S Sicurezza dei dati

Invia i risultati della scansione di rimozione del malware a QNAP per aiutarci ad accelerare gli aggiornamenti della definizione di malware e migliorare la protezione dei dati NAS.

Approccio a più fronti

Strumenti completi di protezione dei dati

QNAP fornisce una varietà di strumenti di protezione dei dati, inclusi suggerimenti di configurazione del dispositivo, firewall, software antivirus e connessioni VPN sicure, consentendo di ottenere una protezione completa dei dati da più aspetti.

Consulente di sicurezza

Controlla i punti deboli e offre consigli per proteggere i dati contro più vettori di attacco. Integra inoltre il software anti-virus e anti-malware per garantire una protezione completa del tuo QNAP NAS.

Ulteriori informazioni: consulente per la sicurezza

Qufirewall

Supporta IPv6 e GEOIP, consentendo di configurare il tuo firewall per consentire/negare pacchetti e indirizzi IP specifici da alcuni paesi per la salvaguardia dei dati e la sicurezza del servizio.

Ulteriori informazioni: Qufirewall

McAfee Antivirus

Con McAfee Antivirus, è possibile avviare o programmare scansioni per minacce di virus, file dannosi in quarantena, impedire la diffusione dei virus attraverso la condivisione dei file e ricevere le ultime definizioni di virus per combattere le minacce emergenti del virus.

Scopri di più: McAfee Antivirus

Quwan Mesh VPN

Quwan SD-WAN supporta IPSEC VPN, consentendo alle piattaforme QNAP NAS e VMware Hypervisor di creare reti VPN a maglie automatica per connessioni a più siti altamente sicure.

Ulteriori informazioni: Quwan SD-Wan

Qvpn

Stabilire una connessione VPN a un NAS remoto e accedere ai suoi contenuti/servizi da computer e telefoni cellulari. È inoltre possibile utilizzare il NAS come server VPN tramite QVPN.

Cos’è il ransomware?

Gli attacchi di ransomware sono diventati una minaccia sempre più imponente alle organizzazioni con implicazioni che vanno oltre la sicurezza delle informazioni a governance, operazioni, finanziamenti, clienti e pubbliche relazioni e altro ancora.

L’aumento della popolarità di questi attacchi e il loro potenziale di danno, dagli arresti scolastici alle infrastrutture critiche compromesse e alle interruzioni della consegna di assistenza sanitaria, ha suscitato conversazioni più ampie sulla lotta con questa minaccia pervasiva a livello globale.

Per le organizzazioni che desiderano proteggersi dal ransomware, è utile capire cosa sia, come e perché il ransomware si sta evolvendo e cosa possono prendere le organizzazioni per fermarlo. Prendere misure proattive contro gli attacchi ransomware aiuta le aziende a salvaguardare i loro dati preziosi e garantire la continuità delle loro operazioni.

Cos’è il ransomware?

Il ransomware è un software dannoso (malware) che sfrutta la crittografia dei dati per estorcere le organizzazioni per un riscatto sostanziale. Una volta pagati, gli aggressori di ransomware ripristinano teoricamente l’accesso o i dati interessati a non crittografia utilizzando una chiave di decrittografia.

Gli attacchi di ransomware spesso iniziano con una tattica di ingegneria sociale, come e -mail di phishing o attacchi di annaffiatura, che inducono gli utenti a scaricare il malware. Gli aggressori possono quindi richiedere il pagamento in criptovaluta, pagamenti con carta di credito o trasferimenti di filo.

Nella maggior parte degli attacchi ransomware, la crittografia limita l’accesso a multe, sistemi e applicazioni critici. Il rifiuto o il mancato pagamento dell’importo richiesto può comportare il blocco in modo permanente di tali attività o perde dati preziosi a siti di vergogna pubblici e mercati oscuri.

Oggi, gli attacchi di ransomware sono la minaccia cibernetica più finanziariamente e informativa per le imprese e le agenzie. Dati recenti su ransomware dall’Ufficio federale di indagine degli Stati Uniti’S Internet Crime Reclack Center (IC3) ha stimato che le perdite combinate dagli attacchi di ransomware segnalati all’IC3 hanno totalizzato $ 30 miliardi nel solo 2020. Nel 2021, le richieste di ransomware negli Stati Uniti e in Canada sono triplicate da $ 450.000 a $ 1.2 milioni in media. Questi numeri continuano ad aumentare man mano che gli attacchi ransomware crescono in raffinatezza e scala.

Come funziona il ransomware?

Per i criminali informatici, la creazione e la distribuzione di ransomware non è complicata. Le funzioni di crittografia necessarie per il ransomware esistono in modo nativo su macchine basate su Windows e UNIX come MacOS e Linus. Gli aggressori possono anche utilizzare progetti open source o acquistare malware fuori dallo scaffale dai fornitori di Ransomware-As-a-Service (RAAS) come Smaug Raas e Shifr Raas. Questi portali stanno diventando più diffusi e facilmente accessibili agli hacker meno sofisticati.

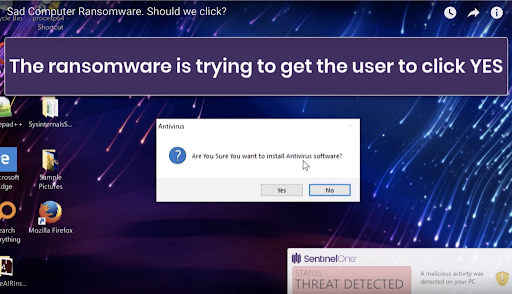

Una volta che gli aggressori hanno il loro ransomware, devono solo decidere come distribuirlo. I vettori di infezione comuni includono tattiche di ingegneria sociale come e -mail di phishing o file dannosi scaricati dai siti Web. Gli aggressori possono anche consegnare malware tramite installatori di software falsi o tramite script su siti Web realizzati in modo malizioso.

Una volta che una vittima ha autorizzato il fascicolo dannoso, il processo di crittografia avviene silenziosamente in background e la vittima potrebbe non rendersi conto di esse’RIFETTAZIONE per un po ‘di tempo. Alcuni ransomware possono ritardare il processo di crittografia, creando una finestra di opportunità per i criminali di coprire le loro tracce e rendendo più difficile per i ricercatori della sicurezza tracciare l’attacco.

Tuttavia, non tutti i ransomware richiedono l’interazione dell’utente. Ad esempio, il ransomware Samsam emerso nel 2016 ha preso di mira password deboli sui dispositivi connessi e alcuni ceppi di ransomware possono sfruttare le vulnerabilità zero-day per eseguirsi senza alcuna interazione utente.

Inoltre, una popolare vulnerabilità di Oracle Weblogic Server ha permesso agli aggressori di inviare ransomware direttamente ai computer ed eseguirlo senza l’interazione dell’utente. La frequenza e la scala di tali attacchi continuano ad aumentare, con alcune stime che il costo degli attacchi ransomware potrebbe raggiungere $ 265 miliardi entro il 2031.

La breve evoluzione del ransomware

Il ransomware è iniziato come un semplice metodo di estorsione rivolta ai singoli utenti, ma da allora si è sviluppato in un’operazione aziendale complessa. I criminali informatici hanno spostato la loro attenzione su attacchi su larga scala contro aziende e organizzazioni, utilizzando tattiche avanzate come exploit zero-day, piattaforme Ransomware-as-a-service (RAAS) e programmi di affiliazione. La fase successiva dell’evoluzione del ransomware ha comportato il furto di dati e le minacce di rilasciare o venderlo, rendendo l’estorsione ancora più efficace. Alcuni stati-nazione hanno persino abbracciato il ransomware per finanziare i loro governi e condurre spionaggio.

Ransomware su Windows

Ransomware è stato storicamente basato su Windows, con gli aggressori che mirano al sistema operativo’S Meccanismo di backup integrato, copie dell’ombra del volume (VSS). Questo focus su Windows è principalmente dovuto al suo uso diffuso e alla facile sfruttamento delle sue vulnerabilità.

Ransomware su Linux

Man mano che il cloud computing si espande, i gruppi di ransomware hanno sempre più mirato i dispositivi Linux. Esempi recenti di ransomware di targeting Linux includono Cl0p e Icefire, entrambi ampiamente studiati da Sentinellabs. Sebbene questi attacchi ai sistemi Linux siano in aumento, rappresentano comunque una percentuale minore di incidenti ransomware rispetto a Windows.

Ransomware su MacOS

Mentre macOS sta guadagnando popolarità, gli attacchi ransomware sulla piattaforma sono relativamente rari. Invece, i criminali informatici mirano ai macOS in genere si concentrano sul furto di informazioni e sull’accesso non autorizzato. Una notevole eccezione a questa tendenza è il ransomware Evilquest, che ha combinato ransomware, spyware e furto di dati in un singolo attacco. Tuttavia, questo tipo di malware non è ancora un problema diffuso su MacOS.

Ransomware on Cloud

Il passaggio al cloud computing ha provocato nuove sfide negli attacchi ransomware. Molte campagne di ransomware a base di Linux possono potenzialmente colpire le istanze del cloud, ma la natura dei carichi di lavoro del cloud li rende spesso meno attraenti obiettivi per i criminali informatici. Invece, gli aggressori si sono rivolti ad altri metodi per sfruttare gli ambienti cloud, come sfruttare le potenti API fornite dai servizi cloud.

Come è cambiato il ransomware

Uno dei cambiamenti più significativi nel ransomware è l’emergere di nuove tattiche nell’estorsione informatica, tra cui l’estorsione doppia e tripla, oltre il tradizionale ransomware. Queste tattiche includono la corruzione dei dati, gli attacchi di negazione distribuita del servizio (DDoS) e persino le minacce fisiche.

La corruzione dei dati coinvolge gli attori delle minacce che si accedono a un’organizzazione’Sistemi S e manomissione di dati critici. Invece di crittografare i file, gli aggressori manipolano o eliminano le informazioni essenziali, rendendole inutilizzabili fino a quando l’obiettivo non paga il riscatto. Questo approccio può essere più dannoso e più difficile da recuperare rispetto ai tradizionali attacchi ransomware.

Un altro cambiamento significativo è il targeting delle catene di approvvigionamento e dei fornitori di servizi cloud. Questi attacchi mirano a infettare più organizzazioni compromettendo un singolo fornitore. Questo approccio ha portato a attacchi su larga scala che possono influire su varie imprese e comportare perdite finanziarie significative.

Nel complesso, l’evoluzione delle tattiche di estorsione ransomware e informatica ha reso difficile per le organizzazioni proteggersi. Di conseguenza, le aziende devono implementare misure di sicurezza informatica solide e avere piani di emergenza per rispondere agli attacchi.

Cos’è Ransomware-as-a-Service (RAAS)?

Ransomware-as-a-Service (RAAS) è diventato un popolare modello di business per i criminali informatici per lanciare attacchi di ransomware senza competenze tecniche. In un modello RAAS, gli sviluppatori di ransomware vendono varianti completamente formate agli acquirenti non tecnici a un tasso forfettario o una percentuale di profitti. Le transazioni si verificano sulla rete oscura con poco o nessun rischio per gli acquirenti.

Gli sviluppatori che usano il modello RAAS traggono beneficio dall’evitare il rischio di infettare gli obiettivi e di ottenere una maggiore efficienza e redditività attraverso la divisione del lavoro e dell’artigianato tra diversi set di abilità. Questo modello ha costantemente guadagnato popolarità negli ultimi anni a causa del diffuso successo degli attacchi ransomware e della disponibilità di kit RAAS di alta qualità.

Mentre Raas non è un nuovo modello di consegna, la sua domanda è aumentata a causa del basso costo iniziale rispetto a un possibile rendimento. Raas ha permesso ai criminali di diversi livelli di competenza per combinare i loro sforzi, rendendo gli attacchi più efficienti e redditizi. L’ascesa di Raas ha anche contribuito alla crescente scala degli attacchi ransomware e ha aumentato la potenziale minaccia per le imprese di tutte le dimensioni.

Recenti esempi di attacco di ransomware

Gli attacchi ransomware continuano a minacciare le imprese in tutto il mondo, con gli aggressori che si evolvono continuamente le loro tattiche per massimizzare il loro impatto. Negli ultimi anni ci sono stati diversi attacchi ransomware di alto profilo che hanno causato danni e interruzioni significative. Esempi particolarmente rilevanti ed educativi di recenti attacchi ransomware includono:

- Pipeline coloniali: Nel maggio 2021 si è verificato un attacco ransomware alla pipeline coloniale, una delle più grandi condutture di carburante negli Stati Uniti. L’attacco ha causato significative interruzioni per l’approvvigionamento di carburante attraverso la costa orientale, portando ad acquisti di panico e carenze di carburante. La banda ransomware darkside ha rivendicato la responsabilità dell’attacco e la società ha pagato $ 4.4 milioni per riguadagnare l’accesso ai loro sistemi.

- Merseyrail: Sempre nel maggio 2021, un attacco ransomware che mira all’operatore ferroviario del Regno Unito Merseyrail ha causato significative interruzioni del servizio. Gli aggressori, ritenuti il blackmatter di gruppo, hanno richiesto un riscatto di $ 10 milioni in cambio di una chiave di decrittografia. L’attacco ha portato alla cancellazione di centinaia di treni e ha colpito migliaia di passeggeri.

- Kaseya: Nel luglio 2021, un attacco ransomware rivolto al fornitore di software Kaseya ha influenzato oltre 1.000 aziende. Gli aggressori, ritenuti il gruppo di gruppo di lingua russa, hanno sfruttato una vulnerabilità in Kaseya’S software VSA per distribuire ransomware ai suoi client. Gli aggressori hanno richiesto un riscatto di $ 70 milioni per una chiave di decrittazione universale.

- Governo del Costa Rica: Nell’aprile 2022, il Costa Rica dichiarò un’emergenza nazionale dopo che più istituzioni governative hanno subito attacchi di ransomware. Il gruppo di ransomware russo Conti ha rivendicato la responsabilità dell’attacco e ha crittografato centinaia di gigabyte di informazioni sensibili. La Costa Rica alla fine ha rifiutato di pagare il riscatto e gli aggressori hanno rilasciato il 50% dei dati crittografati al pubblico.

- Optus: Nel settembre 2022, la società australiana di telecomunicazioni Optus ha subito un attacco ransomware che ha crittografato 11.2 milioni di clienti’ dati, comprese informazioni altamente sensibili come indirizzi, dettagli del passaporto e date di nascita. Un attore di minaccia solitaria alla fine ha rivendicato la responsabilità per l’attacco, ha pubblicato 10.000 voci di dati rubate online e ha minacciato di rilasciare di più se la società non ha pagato il riscatto da 1 milione di dollari. Tuttavia, l’attaccante ha annullato il riscatto poco dopo ed ha eliminato i dati rubati.

- Posta reale: Nel gennaio 2023, secondo quanto riferito Royal Mail ha rilevato un attacco di ransomware, assunto al di fuori degli esperti forensi per aiutare con le indagini e ha riferito l’incidente alle agenzie di sicurezza del Regno Unito. Nel febbraio 2023, l’operazione di ransomware Lockbit rivendicò la responsabilità dell’attacco di ransomware e dichiarò che avrebbero fornito un decrittore e cancella i dati rubati dopo che la società aveva pagato il riscatto.

- Tallahassee Memorial Healthcare: Nel febbraio 2023, Tallahassee Memorial Healthcare prese i suoi sistemi IT offline e le procedure di non emergenza sospese a seguito di un sospetto attacco di ransomware. Mentre l’FBI ha confermato che sta lavorando con l’ospedale per valutare la situazione, la fonte dell’attacco è ancora sconosciuta.

Come si diffonde il ransomware

Comprendere come si diffonde il ransomware è fondamentale per le aziende per adottare le misure necessarie per proteggere le proprie reti, i dispositivi e i dati da potenziali attacchi.

1. Phishing & Social Engineering

Gli attacchi di ransomware possono essere diffusi attraverso tattiche di phishing e ingegneria sociale. I criminali informatici utilizzano metodi sofisticati per ingannare le vittime nel download di allegati dannosi o facendo clic su collegamenti che portano a infezioni da malware.

Le e -mail di phishing, progettate per assomigliare alla corrispondenza legittima da fonti di fiducia, attirano i destinatari ignari nel fare clic su un link o scarica un allegato dannoso. Queste e -mail possono apparire da una banca, un partner commerciale o un’agenzia governativa e spesso usano tattiche di ingegneria sociale per creare un senso di urgenza o paura, spingendo la vittima ad agire rapidamente.

Oltre al phishing, gli attacchi di ingegneria sociale possono anche diffondere ransomware. Gli attacchi di ingegneria sociale possono assumere molte forme, come telefonate o messaggi istantanei, e spesso comportano la manipolazione della vittima per rinunciare a informazioni sensibili o il download di malware. Questi attacchi sfruttano i punti deboli umani e spesso implicano impersonando qualcuno con autorità o competenza, come un amministratore IT o un fornitore di software.

Le aziende possono educare i propri dipendenti a riconoscere ed evitare gli attacchi di ingegneria di phishing e social. L’implementazione di misure di sicurezza come autenticazione a più fattori, filtri spam e aggiornamenti software regolari può anche aiutare a prevenire le infezioni da ransomware.

2. Siti Web e drive-by compromessi

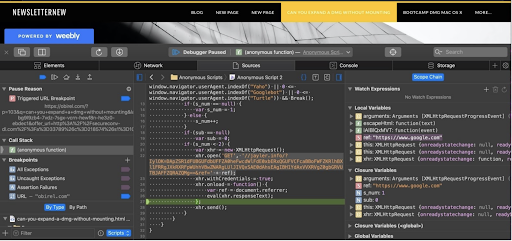

Il ransomware può anche diffondersi attraverso siti Web e drive-by compromessi. Questi attacchi si verificano quando gli aggressori sfruttano le vulnerabilità nel codice del sito Web o pubblicizzano collegamenti dannosi agli utenti ignari. Gli attacchi drive-by usano questa tecnica per scaricare e installare automaticamente malware su un utente’S Computer, spesso senza la loro conoscenza o consenso.

Il processo inizia con gli aggressori che compromettono un sito Web o creano uno falso che sembra legittimo. Quindi iniettano un codice dannoso nel sito, che può infettare qualsiasi visitatore che fa clic sul collegamento o atterra sulla pagina. In alcuni casi, gli aggressori possono anche utilizzare le tecniche di ottimizzazione dei motori di ricerca (SEO) per aumentare la probabilità che un utente trovi il sito dannoso.

Una volta che un utente visita il sito, il codice dannoso scarica ed esegue il payload ransomware sul proprio dispositivo. Spesso, questo viene fatto senza l’utente’conoscenza, rendendo difficile rilevare l’infezione fino a quando non’è troppo tardi. Oltre ad essere distribuiti tramite siti Web compromessi, gli aggressori possono anche fornire ransomware attraverso download drive-by, che si verificano quando un utente visita un sito e un codice dannoso viene scaricato e installato inconsapevolmente sul proprio dispositivo.

Le aziende possono aggiornare tutti i software e i sistemi con le ultime patch e formare gli utenti per riconoscere ed evitare collegamenti e download sospetti per proteggere dai ransomware diffusi attraverso siti Web compromessi e drive-bys.

3. Malvertizzando

Malvertiting o pubblicità dannosa, è una tecnica in cui i criminali informatici iniettano malware in pubblicità online legittime. Quando gli utenti fanno clic su un annuncio dannoso, li reindirizza a un sito Web che scarica e installa il ransomware sul proprio computer. Le campagne di malverting spesso mirano a siti Web ad alto traffico e utilizzano tecniche sofisticate per eludere il rilevamento e infettare il maggior numero possibile di utenti.

Un metodo standard è “abbeveratoio” Attacchi, in cui gli hacker compromettono un sito Web legittimo che il pubblico target visiterà probabilmente. Una volta compromesso il sito Web, gli aggressori iniettano un codice dannoso negli annunci visualizzati, che possono quindi infettare gli utenti che fanno clic su di essi.

Un altro metodo utilizzato in malvertiti è usare “Download drive-by.” In questa tecnica, gli aggressori utilizzano una rete pubblicitaria compromessa per fornire annunci dannosi a siti Web legittimi. Quando gli utenti visitano il sito Web, l’annuncio scarica e installa automaticamente il ransomware sul proprio computer senza la loro conoscenza o consenso.

La malvertizzazione è un modo altamente efficace per i criminali informatici di diffondere ransomware poiché si basa su utenti ignari che fanno clic su annunci apparentemente legittimi. Le aziende possono proteggersi implementando bloccanti degli annunci, mantenendo aggiornati il loro software antivirus e educando i dipendenti sui rischi di fare clic su collegamenti e annunci sconosciuti.

4. Kit di malware

I kit di malware sono strumenti, script e altri componenti confezionati insieme per creare malware personalizzati. Questi kit possono essere acquistati sul W.

Gli aggressori usano spesso i kit di malware in combinazione con le tattiche di ingegneria sociale per indurre gli utenti a fare clic su un link dannoso o aprire un allegato dannoso. Una volta che un utente ha scaricato inavvertitamente il malware, può rapidamente diffondere il proprio sistema e potenzialmente infettare altre macchine sulla stessa rete.

I kit di malware spesso includono tecniche di offuscamento incorporate per evitare il rilevamento da parte del software antivirus e possono anche venire istruzioni sull’eludere le misure di sicurezza come i firewall e i sistemi di rilevamento delle intrusioni. Questi kit sono in costante evoluzione, con nuove versioni rilasciate regolarmente con funzionalità aggiornate e capacità di furtività migliorate.

5. Download di file e applicazioni infetti

Gli aggressori possono incorporare un codice dannoso all’interno di file e applicazioni apparentemente legittimi, inducendo gli utenti a scaricare e installarli. Un utente malintenzionato può distribuire una versione infetta di un software o uno strumento popolare che appare legittimo, ma se scaricato e installato, esegue il ransomware.

Gli aggressori usano spesso le tattiche di ingegneria sociale per convincere gli utenti a scaricare e installare file o applicazioni infetti. Questo metodo può includere mascherare i file o le applicazioni come aggiornamenti necessari, patch di sicurezza o persino software e download di multimediali.

In alcuni casi, gli aggressori possono anche utilizzare piattaforme di condivisione di file o reti peer-to-peer (P2P) per distribuire file o applicazioni infette. Gli utenti che scaricano file o applicazioni da queste piattaforme possono scaricare inconsapevolmente ransomware e infettare i loro sistemi.

Le aziende possono implementare forti misure di sicurezza per proteggere da download di file e applicazioni infetti, come l’utilizzo di fonti di download di software affidabili, aggiornando regolarmente software e applicazioni e addestrando i dipendenti per identificare ed evitare download sospetti. Le aziende possono anche utilizzare il software antivirus e antimalware per scansionare e identificare potenziali minacce prima di infettare i sistemi.

6. Messaggistica e social media

Questo metodo coinvolge spesso i criminali informatici che sfruttano gli utenti’ Fiducia e curiosità per attirarli a fare clic su collegamenti dannosi o scaricare file infetti. Questi attacchi possono venire come un messaggio diretto da un contatto o un account falso che sembra legittimo.

In alcuni casi, gli aggressori mascherano il ransomware come un collegamento innocuo o un allegato di file, come una foto o un video, che sembra provenire da un amico o da un collega. Il ransomware può essere mascherato come Graphics Scalable Vector (SVG) che, se aperto, scarica un file che bypassa i filtri di estensione tradizionali. Poiché SVG si basa su XML, i criminali informatici sono in grado di incorporare qualsiasi tipo di contenuto che per favore. Una volta accessibile, il file di immagine infetto indirizza le vittime su un sito apparentemente legittimo. Dopo il caricamento, alla vittima viene richiesto di accettare un’installazione, che se completata distribuisce il payload e va alla vittima’contatti per continuare l’impatto.

Gli aggressori possono anche utilizzare le piattaforme di social media per diffondere ransomware attraverso truffe di phishing. Ad esempio, un utente può ricevere un messaggio che pretende di provenire da un marchio o organizzazione ben noto, chiedendo loro di fare clic su un link o scaricare un allegato. Il collegamento o l’attacco può contenere ransomware, che può quindi infettare l’utente’dispositivo s e diffuso in tutta la loro rete.

Le aziende possono educare i propri dipendenti sui rischi e fornire formazione sull’identificazione e l’evita di collegamenti e attaccamenti dannosi per evitare di cadere vittima di ransomware diffuso attraverso la messaggistica e i social media. È utile anche mantenere un software di sicurezza aggiornato e sostenere regolarmente dati critici.

7. Forza bruta attraverso RDP

In un attacco di forza bruta, gli attori delle minacce provano molte combinazioni di password fino a quando non scoprono quella giusta. Gli aggressori spesso usano questo metodo per colpire gli endpoint RDP (RDP) di protocollo remoto, in genere presenti su server o workstation e utilizzati dai dipendenti per connettersi a una rete aziendale in remoto.

L’attaccante deve prima identificare il bersaglio’Endpoint S RDP per lanciare un attacco di forza bruta. Quindi usano software automatizzato per provare diverse combinazioni di password fino a trovare quella giusta, dando loro l’accesso al target’rete s.

Un attacco di forza bruta può avere successo se l’obiettivo utilizza password deboli, come “Password123” O “admin123.” Le aziende possono far rispettare forti politiche di password, come richiedere password complesse con un mix di lettere, numeri e simboli maiuscola e implementazione dell’autenticazione a più fattori per mitigare il rischio di un attacco di forza bruta.

Esso’Vale la pena notare che alcune varianti di ransomware sono esplicitamente progettate per sfruttare le vulnerabilità RDP e possono diffondersi rapidamente una volta che ottengono l’accesso a una rete. Le aziende possono mantenere i loro endpoint di RDP sicuri e aggiornati con le ultime patch di sicurezza per evitare gli attacchi di forza bruta.

8. Ransomware multipiattaforma

Il ransomware multipiattaforma è malware in grado di infettare più sistemi operativi come Windows, MacOS e Linux. Una volta che il ransomware infetta un dispositivo, può spostarsi lateralmente attraverso la rete su altri dispositivi collegati, crittografando i file mentre procede. Può diffondersi su vari dispositivi, indipendentemente dal tipo di dispositivo o sistema operativo in esecuzione.

Per evitare attacchi ransomware multipiattaforma, le aziende possono garantire che tutti i dispositivi e i sistemi operativi siano aggiornati e abbiano le ultime patch di sicurezza. Le aziende possono anche condurre backup regolari di dati essenziali e memorizzare in modo sicuro i backup fuori sede in modo da poter recuperare i dati senza pagare un riscatto in caso di attacco.

Le aziende possono implementare autenticazione multi-fattore e politiche di password forti per prevenire attacchi ransomware multipiattaforma. Le regolari campagne di formazione e sensibilizzazione dei dipendenti possono anche aiutare a impedire ai dipendenti di scaricare inavvertitamente malware e cadere vittima di truffe di phishing che possono portare a infezioni ransomware multipiattaforma.

Protezione ransomware

La protezione del ransomware comporta vari metodi e tecniche per prevenire, rilevare e mitigare gli effetti degli attacchi ransomware. Le misure includono backup regolari, segmentazione della rete, software di protezione endpoint, istruzione dei dipendenti e piani di risposta agli incidenti.

Una strategia completa di protezione ransomware è fondamentale per ridurre al minimo il rischio di caduta vittima di un attacco ransomware. Gli attacchi possono comportare costosi tempi di inattività, perdita di produttività e furto o compromesso di informazioni sensibili. Può anche danneggiare un’organizzazione’s reputazione e portare alla perdita di fiducia dei clienti.

Proteggere i vettori di attacco ransomware comuni

Comprendendo i diversi metodi di trasmissione, le organizzazioni possono preparare meglio le loro difese e implementare le misure di sicurezza appropriate per prevenire o mitigare gli attacchi di ransomware.

Senza una chiara comprensione del ransomware e di come si diffonde, le vulnerabilità del sistema critico potrebbero passare inosservate. Le aziende potrebbero anche non essere in grado di rilevare e rispondere in modo efficace, consentendo al malware di causare danni significativi alle loro operazioni, reputazione e finanze.

Le aziende devono proteggere i vettori di attacco comuni perché il ransomware può diffondersi rapidamente e silenziosamente, spesso sfuggendo al rilevamento fino a quando non ha già causato danni significativi. Proteggendo i vettori di attacco comuni, le aziende possono rendere molto più difficile per il ransomware ottenere un punto d’appoggio sui loro sistemi in primo luogo.

Protezione endpoint

La protezione endpoint è una componente fondamentale per le organizzazioni da salvaguardare dagli attacchi informatici. La protezione degli endpoint si concentra sulla protezione degli endpoint, come desktop, laptop, dispositivi mobili e server, che può accedere a un’organizzazione’rete s. Questi endpoint sono spesso il punto di ingresso per i criminali informatici per lanciare attacchi di ransomware.

Il software di protezione endpoint utilizza varie tecnologie, come antivirus, anti-malware, firewall e sistemi di rilevamento delle intrusioni, per prevenire, rilevare e rispondere alle minacce informatiche. La protezione dell’endpoint può bloccare o isolare i file dannosi e impedire loro di eseguire sull’endpoint.

Le moderne soluzioni di rilevamento e risposta esteso (XDR) monitorano i processi locali in tempo reale e analizzano i loro comportamenti in dettaglio, consentendo di identificare il codice dannoso con una specificità molto elevata e adottare misure di mitigazione immediate. Una soluzione XDR avanzata come la piattaforma di singolarità Sentinelone fa un ulteriore passo avanti sfruttando i modelli AI statici e comportamentali, informati da continue intelligenza delle minacce nelle moderne campagne ransomware, per individuare attività e modelli anormali che possono essere indicativi di ransomware’Presenza S.

Da lì, una soluzione XDR avanzata può neutralizzare la minaccia di ransomware eliminando il codice’S Source, uccidere tutti i processi pertinenti, mettere in quarantena file sospetti o scollegare del tutto l’endpoint afflitto dalla rete, a seconda delle circostanze e delle politiche organizzative.

Garanzie di ransomware

Le garanzie di ransomware sono polizze assicurative che offrono un risarcimento finanziario in caso di attacco ransomware. Ciò può aiutare a mitigare i costi associati a tempi di inattività, dati persi e altri danni

Le garanzie ransomware possono fornire tranquillità riguardo al potenziale impatto finanziario di un attacco ransomware. Possono anche aiutare a incentivare le aziende a investire in solide misure di sicurezza informatica poiché molte garanzie richiedono che siano in atto protocolli di sicurezza specifici per essere ammissibili alla compensazione.

Queste garanzie possono anche aiutare a spostare parte del rischio associato agli attacchi ransomware dall’azienda al fornitore di garanzia. Ciò può essere particolarmente vantaggioso per le piccole e medie dimensioni che potrebbero aver bisogno di più risorse per riprendersi da un attacco ransomware da solo. Comunque’è sempre importante considerare i termini e le condizioni di qualsiasi garanzia prima dell’acquisto e garantire che si allinei con le esigenze e i rischi specifici dell’organizzazione.

Backup di dati

I backup dei dati forniscono un modo efficace per mitigare i rischi associati agli attacchi di ransomware. Eseguindo regolarmente file e sistemi importanti, le aziende possono ripristinare i loro dati in uno stato pre-attacco in caso di attacco. I backup possono ridurre al minimo i tempi di inattività, ridurre l’attacco’s Impatto sulle operazioni aziendali e garantire che i dati critici non vengano persa permanentemente.

Le aziende devono implementare una strategia di backup dei dati completa che include backup regolari, archiviazione sicura e procedure di recupero testate. È essenziale garantire che i backup siano archiviati fuori sede e in luoghi sicuri per impedire loro di essere colpiti dall’attacco ransomware.

Inoltre, le aziende devono garantire che i loro sistemi di backup dei dati siano aggiornati e includono tutti i dati critici. Le organizzazioni possono testare regolarmente i backup dei dati per assicurarsi che funzionino correttamente e possano essere ripristinati in modo rapido ed efficiente durante un attacco.

Istruzione e formazione

Poiché gli aggressori ransomware usano spesso le tecniche di ingegneria sociale per ingannare i dipendenti, una formazione completa su come identificare ed evitare questi tipi di attacchi può aiutare a prevenire la diffusione di ransomware. Sessioni di allenamento regolari e attacchi di phishing simulati possono aiutare a rafforzare l’importanza di rimanere vigili contro gli attacchi ransomware.

Rilevamento e rimozione del ransomware

Sfortunatamente, il pagamento del riscatto non provoca sempre il ritorno sicuro dei dati e può incoraggiare ulteriori attacchi. Il rilevamento e la rimozione del ransomware sono un aspetto essenziale della sicurezza informatica che le aziende non possono permettersi di ignorare. Una rimozione efficace è un passo critico che consente un rapido recupero e aiuta le aziende a tornare alla normalità e a continuare le loro operazioni indipendentemente dalla scala o dalla profondità dell’attacco’s Fallout.

Isolare e scollegare l’infezione

Il ransomware si diffonde in modo rapido ed efficiente attraverso una rete, il che significa che può passare rapidamente ad altri una volta che infetta un sistema. Isolando e disconnettendo il sistema infetto, le aziende possono impedire al ransomware di diffondersi ad altre parti della rete, limitare il danno causato dall’attacco e ridurre il numero di sistemi che devono essere puliti e ripristinati.

L’isolamento e la disconnessione del sistema infetto consente inoltre alle aziende di analizzare il ransomware per ottenere approfondimenti sul malware’comportamento s, determinare l’entità dell’infezione e sviluppare strategie più efficaci per rimuoverla.

Identifica e segnala il ransomware

Identificare il tipo di ransomware specifico può aiutare le aziende a determinare il miglior modo di agire per rimuoverlo. La segnalazione del ransomware alle autorità pertinenti, come le forze dell’ordine o le organizzazioni del settore, può aiutare a prevenire attacchi futuri. Queste organizzazioni possono utilizzare le informazioni fornite per indagare sulla fonte dell’attacco e agire per impedire che si verifichino attacchi simili ad altre imprese.

La segnalazione del ransomware può anche aiutare le aziende a rimanere conformi alle normative che richiedono alle aziende di segnalare violazioni dei dati o attacchi informatici.

Ripristina i tuoi backup

Il ripristino dei backup è cruciale per le aziende per recuperare i dati e riprendere le normali operazioni. Ransomware può crittografare o altrimenti compromettere dati preziosi, rendendolo inaccessibile fino a quando la società paga il riscatto. Tuttavia, il pagamento del riscatto non è raccomandato in quanto non garantisce il ritorno sicuro dei dati e può incoraggiare ulteriori attacchi. Invece, le aziende possono eseguire regolarmente il backup dei loro dati e ripristinarli da un backup sicuro in caso di attacco ransomware.

Il ripristino dei backup può anche aiutare le aziende a identificare e rimuovere eventuali tracce rimanenti del ransomware. L’eradicazione del ransomware può impedire al ransomware di infettare nuovamente il sistema o di diffondersi in altre parti della rete.

Esso’è importante per le aziende testare regolarmente i loro backup per garantire che siano completi e funzionali. Se un backup è incompleto o corrotto, potrebbe non essere in grado di ripristinare completamente i dati, lasciando l’azienda vulnerabile alla perdita di dati o ai tempi di inattività prolungati.

Usa il rilevamento e la risposta estesi (XDR)

Il rilevamento e la risposta estesi (XDR) sono una soluzione di sicurezza completa che integra più tecnologie di sicurezza per fornire una maggiore visibilità e protezione all’interno di un’organizzazione’S it infrastruttura. Le soluzioni XDR possono aiutare le aziende a rilevare e rispondere a minacce avanzate analizzando i dati da più fonti e identificando modelli di comportamento che indicano un potenziale attacco.

Le soluzioni XDR offrono anche le aziende visibilità in tempo reale nella loro rete, consentendo loro di rilevare rapidamente e rispondere ad attività sospette. Le imprese saranno meglio attrezzate per impedire alla diffusione del ransomware in altre parti della rete e limitare il danno causato dall’attacco.

La reversione automatica di tutte le modifiche eseguite da un codice dannoso o sospetto, non importa quanto piccola, offre agli amministratori una rete di sicurezza, proteggendo te e l’intero dominio dai potenziali effetti a catena del ransomware. Una soluzione XDR avanzata dovrebbe essere in grado di ripristinare tutti i file interessati crittografati in uno stato precedente.

Rilevare e prevenire con sentinelone

Per le aziende che cercano una soluzione completa e proattiva di sicurezza informatica in grado di rilevare e prevenire gli attacchi di ransomware, la piattaforma di Singularity XDR di Sentinelone estende la protezione dall’endpoint a oltre con visibilità libera, protezione comprovata e una risposta senza pari.

Singularity XDR è una piattaforma di sicurezza avanzata che sfrutta l’intelligenza artificiale e l’apprendimento automatico per fornire alle aziende visibilità e protezione migliorate nell’intera infrastruttura IT. Può rilevare in anticipo il ransomware, prima che possa causare danni significativi e isolare automaticamente i sistemi infetti e ripristinare i backup per ridurre al minimo l’impatto sulle operazioni.

Singularity XDR consente alle aziende di rilevare e rispondere rapidamente ad attività sospette. Può anche monitorare in modo proattivo la rete per le vulnerabilità e potenziali vettori di attacco, aiutando le aziende a colmare le lacune di sicurezza prima che i criminali informatici possano sfruttarli.

Scopri una soluzione potente ed efficace per proteggere dagli attacchi ransomware e programmare una demo oggi.