Microsoft ha una protezione da malware?

FAQ Anti-Malware Protection

Microsoft Defender per Endpoint aiuta a prevenire, rilevare, indagare e rispondere a minacce avanzate, come gli attacchi di ransomware. La protezione della prossima generazione e le capacità di riduzione della superficie di attacco nel difensore per endpoint sono state progettate per catturare minacce emergenti. Affinché la migliore protezione da ransomware e altri cyberthreats sia in atto, devono essere configurate alcune impostazioni. La protezione integrata può aiutarti fornendo le impostazioni predefinite per una migliore protezione.

La protezione integrata aiuta a proteggere dal ransomware

Microsoft Defender per Endpoint aiuta a prevenire, rilevare, indagare e rispondere a minacce avanzate, come gli attacchi di ransomware. La protezione della prossima generazione e le capacità di riduzione della superficie di attacco nel difensore per endpoint sono state progettate per catturare minacce emergenti. Affinché la migliore protezione da ransomware e altri cyberthreats sia in atto, devono essere configurate alcune impostazioni. La protezione integrata può aiutarti fornendo le impostazioni predefinite per una migliore protezione.

Non devi aspettare che venga da te la protezione integrata! Puoi proteggere ora i dispositivi della tua organizzazione configurando queste capacità:

- Abilita la protezione del cloud

- Accendi la protezione della manomissione

- Imposta le regole di riduzione della superficie di attacco standard sulla modalità bloccato

- Abilita la protezione della rete in modalità blocco

Cos’è la protezione integrata e come funziona?

La protezione integrata è una serie di impostazioni predefinite che stanno implementando per garantire che i dispositivi siano protetti. Queste impostazioni predefinite sono progettate per proteggere i dispositivi da ransomware e altre minacce. Inizialmente, la protezione integrata includerà la protezione del manomissione per il tuo inquilino, con altre impostazioni predefinite in arrivo. Per ulteriori informazioni, consultare il post sul blog della comunità tecnologica, la protezione manomistica sarà attivata per tutti i clienti aziendali.

| Fase | Che succede |

|---|---|

| La protezione integrata sta lanciando | I clienti ricevono notifica che sta arrivando la protezione integrata. Se non è già configurato, la protezione da manomissione verrà attivata per i clienti che hanno difensore per Endpoint Plan 2 o Microsoft 365 E5. |

| La protezione integrata diventa disponibile per il tuo inquilino | Sarai avvisato che il tuo inquilino sta per ricevere una protezione integrata e quando la protezione manomissione verrà attivata (se non è già configurata). |

| Arriva la protezione integrata | La protezione da manomissione verrà attivata per il tuo inquilino e verrà applicata ai dispositivi Windows della tua organizzazione. Puoi rinunciare o modificare le tue impostazioni di protezione integrate. |

| Dopo che è arrivata la protezione incorporata | Ogni volta che nuovi dispositivi vengono a bordo di Defender per Endpoint, le impostazioni di protezione integrate verranno applicate a tutti i nuovi dispositivi che eseguono Windows. Puoi sempre modificare le tue impostazioni di protezione integrate. |

La protezione integrata imposta i valori predefiniti per dispositivi Windows e Mac. Se le impostazioni di sicurezza endpoint cambiano, ad esempio tramite linee di base o politiche in Microsoft Intune, tali impostazioni sovrascrivono le impostazioni di protezione integrate.

Che aspetto ha la notifica?

Puoi aspettarti di ricevere due tipi di notifiche:

- Un post del centro di messaggi che indica che la protezione integrata arriverà presto; E

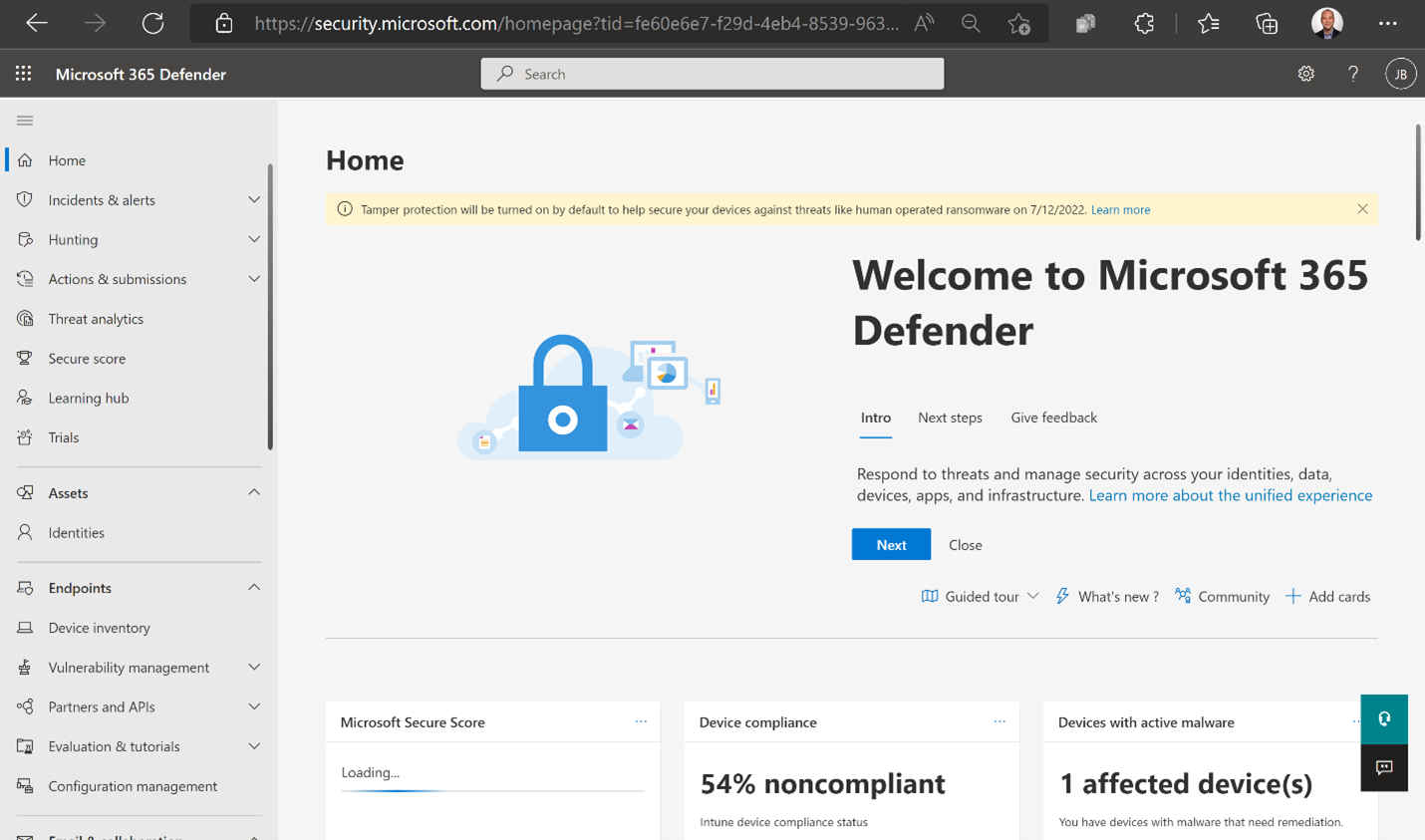

- Un banner nel portale di difensore di Microsoft 365 che ricorda l’immagine seguente:

La tua notifica ti dirà quando arriverà la protezione integrata e quando la protezione manomissione verrà attivata (se non è già configurata) per il tuo inquilino.

Posso rinunciare?

Puoi rinunciare alla protezione integrata specificando le tue impostazioni di sicurezza. Ad esempio, se preferisci non avere la protezione manomistica attiva automaticamente per il tuo inquilino, puoi rinunciare esplicitamente.

Non ti consigliamo di disattivare la protezione da manomissione. La protezione da manomissione fornisce una migliore protezione del ransomware. È necessario essere un amministratore globale o un amministratore di sicurezza per eseguire la seguente procedura.

- Vai al portale di difensore di Microsoft 365 (https: // sicurezza.Microsoft.com) e accedere.

- Vai a Impostazioni> Endpoint> Funzionalità avanzate.

- Impostato Protezione antisabotaggio A SU (se non è già acceso), quindi seleziona Salva preferenze. Non lasciare ancora questa pagina.

- Impostato Protezione antisabotaggio A Spento, e poi seleziona Salva preferenze.

Posso cambiare le impostazioni di protezione integrate?

La protezione integrata è una serie di impostazioni predefinite. Non è necessario mantenere queste impostazioni predefinite in atto. Puoi sempre cambiare le tue impostazioni per soddisfare le tue esigenze aziendali. La tabella seguente elenca le attività che il team di sicurezza potrebbe eseguire, insieme ai collegamenti per saperne di più.

Guarda anche

- Blog della community tecnologica: la protezione del manomissione sarà attivata per tutti i clienti aziendali

- Proteggi le impostazioni di sicurezza con protezione da manomissione

FAQ Anti-Malware Protection

Microsoft Defender per Endpoint aiuta a prevenire, rilevare, indagare e rispondere a minacce avanzate, come gli attacchi di ransomware. La protezione della prossima generazione e le capacità di riduzione della superficie di attacco nel difensore per endpoint sono state progettate per catturare minacce emergenti. Affinché la migliore protezione da ransomware e altri cyberthreats sia in atto, devono essere configurate alcune impostazioni. La protezione integrata può aiutarti fornendo le impostazioni predefinite per una migliore protezione.

La protezione integrata aiuta a proteggere dal ransomware

Microsoft Defender per Endpoint aiuta a prevenire, rilevare, indagare e rispondere a minacce avanzate, come gli attacchi di ransomware. La protezione della prossima generazione e le capacità di riduzione della superficie di attacco nel difensore per endpoint sono state progettate per catturare minacce emergenti. Affinché la migliore protezione da ransomware e altri cyberthreats sia in atto, devono essere configurate alcune impostazioni. La protezione integrata può aiutarti fornendo le impostazioni predefinite per una migliore protezione.

Non devi aspettare che venga da te la protezione integrata! Puoi proteggere ora i dispositivi della tua organizzazione configurando queste capacità:

- Abilita la protezione del cloud

- Accendi la protezione della manomissione

- Imposta le regole di riduzione della superficie di attacco standard sulla modalità bloccato

- Abilita la protezione della rete in modalità blocco

Cos’è la protezione integrata e come funziona?

La protezione integrata è una serie di impostazioni predefinite che stanno implementando per garantire che i dispositivi siano protetti. Queste impostazioni predefinite sono progettate per proteggere i dispositivi da ransomware e altre minacce. Inizialmente, la protezione integrata includerà la protezione del manomissione per il tuo inquilino, con altre impostazioni predefinite in arrivo. Per ulteriori informazioni, consultare il post sul blog della comunità tecnologica, la protezione manomistica sarà attivata per tutti i clienti aziendali.

| Fase | Che succede |

|---|---|

| La protezione integrata sta lanciando | I clienti ricevono notifica che sta arrivando la protezione integrata. Se non è già configurato, la protezione da manomissione verrà attivata per i clienti che hanno difensore per Endpoint Plan 2 o Microsoft 365 E5. |

| La protezione integrata diventa disponibile per il tuo inquilino | Sarai avvisato che il tuo inquilino sta per ricevere una protezione integrata e quando la protezione manomissione verrà attivata (se non è già configurata). |

| Arriva la protezione integrata | La protezione da manomissione verrà attivata per il tuo inquilino e verrà applicata ai dispositivi Windows della tua organizzazione. Puoi rinunciare o modificare le tue impostazioni di protezione integrate. |

| Dopo che è arrivata la protezione incorporata | Ogni volta che nuovi dispositivi vengono a bordo di Defender per Endpoint, le impostazioni di protezione integrate verranno applicate a tutti i nuovi dispositivi che eseguono Windows. Puoi sempre modificare le tue impostazioni di protezione integrate. |

La protezione integrata imposta i valori predefiniti per dispositivi Windows e Mac. Se le impostazioni di sicurezza endpoint cambiano, ad esempio tramite linee di base o politiche in Microsoft Intune, tali impostazioni sovrascrivono le impostazioni di protezione integrate.

Che aspetto ha la notifica?

Puoi aspettarti di ricevere due tipi di notifiche:

- Un post del centro di messaggi che indica che la protezione integrata arriverà presto; E

- Un banner nel portale di difensore di Microsoft 365 che ricorda l’immagine seguente:

La tua notifica ti dirà quando arriverà la protezione integrata e quando la protezione manomissione verrà attivata (se non è già configurata) per il tuo inquilino.

Posso rinunciare?

Puoi rinunciare alla protezione integrata specificando le tue impostazioni di sicurezza. Ad esempio, se preferisci non avere la protezione manomistica attiva automaticamente per il tuo inquilino, puoi rinunciare esplicitamente.

Non ti consigliamo di disattivare la protezione da manomissione. La protezione da manomissione fornisce una migliore protezione del ransomware. È necessario essere un amministratore globale o un amministratore di sicurezza per eseguire la seguente procedura.

- Vai al portale di difensore di Microsoft 365 (https: // sicurezza.Microsoft.com) e accedere.

- Vai a Impostazioni >Endpoint >Funzionalità avanzate.

- Impostato Protezione antisabotaggio A SU (se non è già acceso), quindi seleziona Salva preferenze. Non lasciare ancora questa pagina.

- Impostato Protezione antisabotaggio A Spento, e poi seleziona Salva preferenze.

Posso cambiare le impostazioni di protezione integrate?

La protezione integrata è una serie di impostazioni predefinite. Non è necessario mantenere queste impostazioni predefinite in atto. Puoi sempre cambiare le tue impostazioni per soddisfare le tue esigenze aziendali. La tabella seguente elenca le attività che il team di sicurezza potrebbe eseguire, insieme ai collegamenti per saperne di più.

Guarda anche

- Blog della community tecnologica: la protezione del manomissione sarà attivata per tutti i clienti aziendali

- Proteggi le impostazioni di sicurezza con protezione da manomissione

- Gestisci la sicurezza endpoint in Microsoft Intune

- Configura Microsoft Defender per Endpoint in Intune

- Gestisci Microsoft Defender per Endpoint sui dispositivi con Microsoft Intune

- Risposta agli attacchi ransomware

FAQ Anti-Malware Protection

Sapevi che puoi provare le funzionalità in Microsoft 365 Defender per Office 365 Piano 2 gratuitamente? Utilizzare il difensore di 90 giorni per la prova di Office 365 presso Microsoft 365 Defender Portal Trials Hub. Scopri chi può iscriverti e i termini di prova qui.

Si applica a

- Scambia protezione online

- Microsoft Defender per Office 365 Piano 1 e Piano 2

- Microsoft 365 Defender

Questo articolo fornisce domande e risposte frequenti sulla protezione anti-malware per le organizzazioni Microsoft 365 con cassette postali in cambio online o EOP (Standalone Exchange Protection) senza cassette postali di scambio online.

Per domande e risposte sulla quarantena, vedi FAQ di quarantena.

Per domande e risposte sulla protezione anti-spam, consultare le domande frequenti di protezione anti-spam.

Per domande e risposte sulla protezione anti-spoofing, consultare FAQ di protezione anti-spoofing.

Quali sono i consigli delle migliori pratiche per la configurazione e l’utilizzo del servizio per combattere il malware?

Quante volte vengono aggiornate le definizioni di malware?

Ogni server controlla le nuove definizioni di malware dai nostri partner anti-malware ogni ora.

Quanti partner anti-malware hai? Posso scegliere quali motori malware che utilizziamo?

Abbiamo partnership con più fornitori di tecnologie anti-malware, quindi i messaggi vengono scansionati con i motori anti-malware Microsoft, un motore basato su firma aggiuntiva e scansioni di reputazione URL e file. I nostri partner sono soggetti a modifiche, ma EOP utilizza sempre la protezione anti-malware da più partner. Non puoi scegliere un motore anti-malware su un altro.

Dove si verifica la scansione del malware?

Scansioniamo malware nei messaggi inviati o inviati da una cassetta postale (messaggi in transito). Per le cassette postali online di Exchange, abbiamo anche Malware Zero-Hour Auto Purge (ZAP) per scansionare il malware in messaggi che sono già stati consegnati. Se rifinire un messaggio da una cassetta postale, viene scansionato di nuovo (perché è in transito).

Se apporto una modifica a una politica anti-malware, quanto tempo ci vuole dopo aver salvato le mie modifiche per avere effetto?

Potrebbe essere necessaria fino a 1 ora perché le modifiche abbiano effetto.

Fa il servizio di scansione dei messaggi interni per malware?

Per le organizzazioni con cassetta postale online di Exchange, il servizio scansioni per malware in tutti i messaggi in entrata e in uscita, inclusi i messaggi inviati tra i destinatari interni.

Un abbonamento EOP autonomo scansiona messaggi mentre inseriscono o lasciano la tua organizzazione di posta elettronica locale. I messaggi inviati tra utenti interni non sono scansionati per malware. Tuttavia, è possibile utilizzare le funzionalità di scansione anti-malware integrate di Exchange Server. Per ulteriori informazioni, consultare la protezione anti-malware in Exchange Server.

Tutti i motori anti-malware utilizzati dal servizio hanno abilitato la scansione euristica?

SÌ. Scansioni di scansione euristica sia per malware noto (match firma) che sconosciuti (sospettosi).

Può la scansione del servizio file compressi (come .File zip)?

SÌ. I motori anti-malware possono perforare i file compressi (archivio).

È il supporto di scansione del attacco compresso ricorsivo (.zip all’interno di .zip all’interno di .zip) e in tal caso, quanto va in profondità?

Sì, la scansione ricorsiva dei file compressi scansiona molti livelli in profondità.

Il servizio funziona con versioni di scambio legacy e ambienti non scambi?

Sì, il servizio è agnostico del server.

Cos’è un virus zero-day e come viene gestito dal servizio?

Un virus zero-day è una variante di malware di prima generazione, precedentemente sconosciuta che non è mai stata catturata o analizzata.

Dopo che un campione di virus zero-day è stato catturato e analizzato dai nostri motori anti-malware, viene creata una definizione e una firma unica per rilevare il malware.

Quando esiste una definizione o una firma per il malware, non è più considerata zero-day.

Come posso configurare il servizio per bloccare i file eseguibili specifici (come \*.ex) che temo possa contenere malware?

È possibile abilitare e configurare il Filtro di allegati comuni (noto anche come blocco di attaccamento comune) come descritto nelle politiche anti-malware.

È inoltre possibile creare una regola del flusso di posta di Exchange (nota anche come regola di trasporto) che blocca qualsiasi allegato di posta elettronica che abbia un contenuto eseguibile.

Per una maggiore protezione, consigliamo anche di utilizzare il Qualsiasi estensione del file di allegato include queste parole condizione nelle regole del flusso di posta per bloccare alcune o tutte le seguenti estensioni: ADE, ADP, ANI, BAS, BAT, CHM, CMD, COM, CPL, CRT, HLP, HT, HTA, INF, ISP, GOB, JS, JSE, LNK, MDA, MDB, MDE, MDZ, MSC, MSI, MSP, MSP, REG, SCD, , VBS, WSC, WSF, WSH .

Perché un malware specifico ha superato i filtri?

Il malware che hai ricevuto è una nuova variante (vedi cos’è un virus zero-day e come viene gestito dal servizio?). Il tempo impiegato per un aggiornamento della definizione di malware dipende dai nostri partner anti-malware.

Come posso inviare malware che ha superato i filtri a Microsoft? Inoltre, come posso inviare un file che credo sia stato rilevato erroneamente come malware?

Ho ricevuto un messaggio e -mail con un allegato sconosciuto. È questo malware o posso ignorare questo allegato?

Ti consigliamo vivamente di non aprire alcun allegato che non riconosci. Se desideri indagare sull’allegato, vai al Malware Protection Center e inviaci il possibile malware come precedentemente descritto.

Dove posso ottenere i messaggi che sono stati eliminati dai filtri malware?

I messaggi contengono un codice dannoso attivo e quindi non consentiamo l’accesso a questi messaggi. Sono cancellati senza tante cerimonie.

Non sono in grado di ricevere un allegato specifico perché viene falsamente filtrato dai filtri malware. Posso consentire questo allegato tramite le regole del flusso di posta?

NO. Non è possibile utilizzare le regole del flusso di posta Exchange per saltare il filtro malware.

Posso ottenere dati di segnalazione sui rilevamenti di malware?

Sì, puoi accedere ai report nel portale di difensore Microsoft 365. Per ulteriori informazioni, vedere Visualizza i rapporti di sicurezza e -mail nel portale di Defender Microsoft 365.

Esiste uno strumento che posso utilizzare per seguire un messaggio rilevato da malware tramite il servizio?

Sì, lo strumento di traccia del messaggio consente di seguire i messaggi e -mail mentre passano attraverso il servizio. Per ulteriori informazioni su come utilizzare lo strumento di traccia del messaggio per scoprire perché è stato rilevato un messaggio per contenere malware, vedere la traccia del messaggio nel moderno Centro di amministrazione di Exchange.

Posso usare un fornitore anti-spam e anti-malware di terze parti con Exchange Online?

SÌ. Nella maggior parte dei casi, ti consigliamo di puntare i record MX (ovvero consegnare le e -mail direttamente a) EOP. Se è necessario instradare prima la tua e -mail da qualche altra parte, è necessario abilitare il filtro migliorato per i connettori in modo che EOP possa utilizzare la vera fonte di messaggi nelle decisioni di filtraggio.

Sono messaggi di spam e malware indagati su chi li ha inviati o trasferiti alle forze dell’ordine?

Il servizio si concentra sul rilevamento e sulla rimozione di spam e malware, sebbene a volte possiamo indagare su campagne di spam o di attacco particolarmente pericolose o dannose e perseguire gli autori.

Lavoriamo spesso con le nostre unità di criminalità legale e digitale per intraprendere le seguenti azioni:

- Abbatti una botnet spam.

- Blocca un aggressore dall’utilizzare il servizio.

- Trasmettere le informazioni alle forze dell’ordine per azioni penali.

Microsoft ha una protezione da malware?

Microsoft Security Intelligence

Microsoft Security Intelligence

Provati antivirus di prossima generazione

Scopri come l’antivirus Microsoft Defender brilla nei test indipendenti

Rilevare. Indagare. Rispondere.

Difendersi dagli attacchi mirati con Microsoft Defender Advanced Threat Protection

Invia file e URL per l’analisi

Chiedi ai nostri analisti di controllare il malware sospetto o file o collegamenti rilevati in modo errato

Scopri i nostri nuovi nomi di attori delle minacce

Microsoft aggiornerà i suoi rapporti con una nuova tassonomia a tema per gli attori delle minacce identificate.

Ultime notizie

Comunità e supporto

Documentazione per i clienti aziendali

Documenti.Microsoft.com fornisce la documentazione Microsoft per utenti finali, sviluppatori e professionisti IT.

Unisciti alle nostre comunità tecnologiche

Collegare. Collaborare. Condividere. Impara dagli esperti della community di Microsoft Tech.

Proteggiti al lavoro ea casa

Scopri come proteggerti sul lavoro e a casa con suggerimenti di esperti per la prevenzione delle minacce, il rilevamento e la risoluzione dei problemi in Windows. Unisciti alla nostra comunità per pubblicare domande, seguire le discussioni e condividere le tue conoscenze su virus e malware.

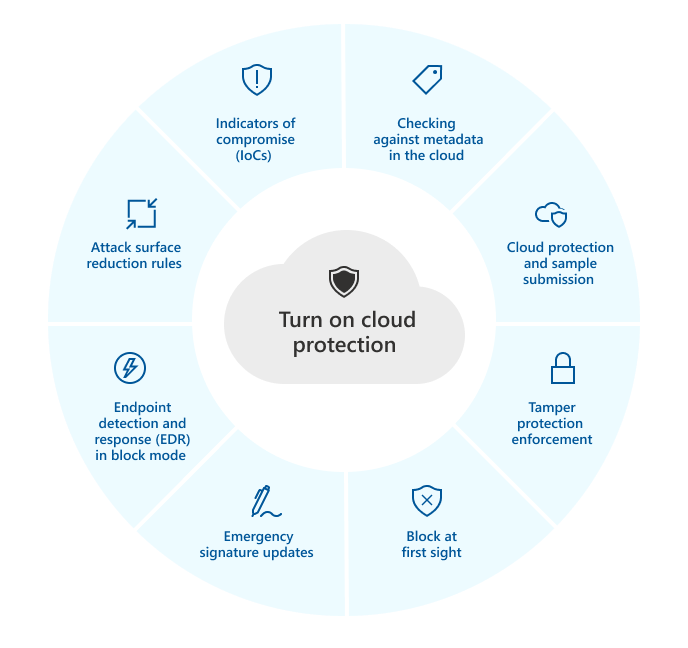

Accendi la protezione del cloud in Microsoft Defender Antivirus

Protezione al cloud in Microsoft Defender Antivirus offre una protezione accurata, in tempo reale e intelligente. La protezione del cloud deve essere abilitata per impostazione predefinita; Tuttavia, puoi configurare la protezione del cloud in base alle esigenze della tua organizzazione.

Perché la protezione del cloud dovrebbe essere attivata

Microsoft Defender Antivirus Cloud Protection aiuta a proteggere dal malware sui tuoi endpoint e attraverso la rete. Si consiglia di mantenere accesa la protezione del cloud, perché alcune funzionalità e funzionalità di sicurezza in Microsoft Defender per Endpoint funzionano solo quando la protezione del cloud è abilitata.

La tabella seguente riassume le funzionalità e le funzionalità che dipendono dalla protezione del cloud:

Per saperne di più sul difensore per i piani endpoint, consultare Microsoft Defender per Endpoint Plan 1 e Plan 2.

Metodi per configurare la protezione del cloud

È possibile attivare o disattivare o disattivare o disattivare o disattine la protezione della nuvola antivirus di Microsoft utilizzando uno dei numerosi metodi, come ad esempio:

- Microsoft Intune

- Politica di gruppo

- PowerShell Cmdlets

- Windows Management Istruction (WMI)

Puoi anche utilizzare Configuration Manager. E puoi attivare o disattivare la protezione cloud su singoli endpoint utilizzando l’app di sicurezza di Windows.

Per ulteriori informazioni sui requisiti specifici di connettività della rete per garantire che gli endpoint possano connettersi al servizio di protezione cloud, consultare Configura e convalidare le connessioni di rete.

In Windows 10 e Windows 11, non c’è differenza tra il Di base E Avanzate Opzioni di reporting descritte in questo articolo. Questa è una distinzione legacy e la scelta di entrambe le impostazioni comporterà lo stesso livello di protezione del cloud. Non vi è alcuna differenza nel tipo o nella quantità di informazioni che sono condivise. Per ulteriori informazioni su ciò che raccogliamo, consultare Microsoft Privacy Information.

Usa Microsoft Intune per accendere la protezione del cloud

2. Per Profilo, Selezionare Microsoft Defender Antivirus.

3. Sul Nozioni di base pagina, specificare un nome e una descrizione per la politica, quindi scegliere Prossimo.

4. Nel Difensore sezione, trova Consentire la protezione del cloud, e impostalo su Consentito. Quindi scegli Prossimo.

5. Scorri verso il basso fino a Invia il consenso dei campioni, e selezionare una delle seguenti impostazioni:

– Invia automaticamente tutti i campioni

– Invia campioni sicuri automaticamente

6. Sul Tag di portata Passaggio, se l’organizzazione utilizza i tag di portata, selezionare i tag che si desidera utilizzare e quindi selezionare Prossimo.

7. Sul Compiti Passaggio, selezionare i gruppi, gli utenti o i dispositivi a cui si desidera applicare questa politica e quindi scegliere Prossimo.

2. Sotto Impostazioni di configurazione, scegliere Modificare.

3. Nel Difensore sezione, trova Consentire la protezione del cloud, e impostalo su Consentito.

4. Scorri verso il basso fino a Invia il consenso dei campioni, e selezionare una delle seguenti impostazioni:

– Invia automaticamente tutti i campioni

– Invia campioni sicuri automaticamente

Per saperne di più sulle impostazioni antivirus di Microsoft Defender in Intune, consultare la politica antivirus per la sicurezza endpoint in Intune.

Usa la politica di gruppo per accendere la protezione del cloud

- Sul dispositivo di gestione delle politiche di gruppo, aprire la console di gestione delle politiche di gruppo, fare clic con il pulsante destro del mouse sull’oggetto Criteri di gruppo che si desidera configurare e selezionare Modificare.

- Nel Editor di gestione delle politiche di gruppo, vai a Configurazione del computer.

- Selezionare Modelli amministrativi.

- Espandere l’albero a Componenti Windows >Microsoft Defender Antivirus> Mappe

NOTA Le impostazioni delle mappe sono uguali alla protezione fornita dal cloud.

- Mappe di base: l’iscrizione di base invia informazioni di base a Microsoft su malware e software potenzialmente indesiderato che è stato rilevato sul dispositivo. Le informazioni includono da dove proveniva il software (come URL e percorsi parziali), le azioni intraprese per risolvere la minaccia e se le azioni avevano successo.

- Mappe avanzate: oltre alle informazioni di base, l’adesione avanzata invia informazioni dettagliate su malware e software potenzialmente indesiderato, incluso il percorso completo del software e informazioni dettagliate su come il software ha influenzato il dispositivo.

- Invia campioni sicuri (1)

- Invia tutti i campioni (3)

IL Invia campioni sicuri (1) Opzione significa che la maggior parte dei campioni verrà inviata automaticamente. I file che probabilmente contengono informazioni personali richiederanno comunque e richiedono ulteriori conferme. Impostazione dell’opzione su ANDARE SEMPRE (0) abbasserà lo stato di protezione del dispositivo. Impostarlo su Non inviare mai (2) significa che il blocco a prima vista di Microsoft Defender per Endpoint non funzionerà.

Usa i cmdlet PowerShell per attivare la protezione del cloud

I seguenti cmdlet possono attivare la protezione del cloud:

Set -mppreference -mapsReporting Advanced set -mppereference -submitsample consent Sendallsamples Per ulteriori informazioni su come utilizzare PowerShell con Microsoft Defender Antivirus, consultare Usa i cmdlet PowerShell per configurare ed eseguire Microsoft Defender Antivirus e Microsoft Defender Antivirus CMDLET. Politica CSP – Il difensore ha anche maggiori informazioni specificamente su -submitsampleconsent.

Puoi impostare -Sottomissione a SendSafAmles (l’impostazione predefinita, consigliata), NeverSend o sempre Prompt . L’impostazione SendaFesamples significa che la maggior parte dei campioni verrà inviata automaticamente. I file che probabilmente contengono informazioni personali comporteranno un prompt per continuare e richiederanno conferma. Le impostazioni di Neversend e AlwaysPrompt riducono il livello di protezione del dispositivo. Inoltre, l’impostazione di NeverEnd significa che il blocco a prima vista di Microsoft Defender per Endpoint non funzionerà.

Utilizzare Windows Management Instruction (WMI) per attivare la protezione del cloud

MapsReporting SommetsamplesConsent Per ulteriori informazioni sui parametri consentiti, consultare le API di Windows Defender WMIV2

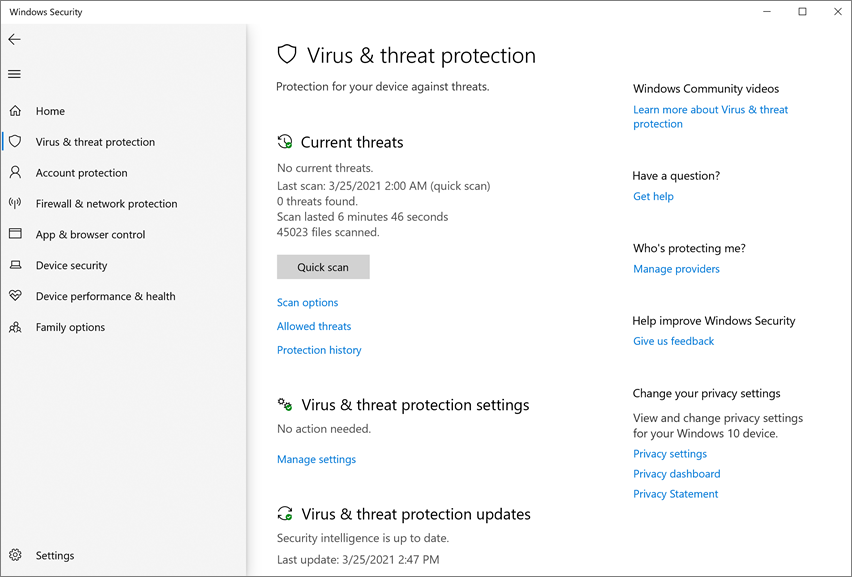

Accendi la protezione del cloud sui singoli client con l’app di sicurezza di Windows

Se la Configurare l’impostazione locale Override per la segnalazione di Microsoft Maps L’impostazione della politica di gruppo è impostata su Disabilitato, poi il Protezione basata su cloud L’impostazione nelle impostazioni di Windows sarà grigiata e non disponibile. Le modifiche apportate tramite un oggetto politico di gruppo devono essere prima distribuite su singoli endpoint prima che l’impostazione venga aggiornata nelle impostazioni di Windows.

- Apri l’app Windows Security selezionando l’icona SHIELD nella barra delle attività o cercando nel menu Start per Sicurezza di Windows.

- Seleziona il Virus e protezione delle minacce piastrelle (o l’icona dello scudo nella barra del menu a sinistra), e poi, sotto Impostazioni di virus e protezione delle minacce, Selezionare Gestisci le impostazioni.

- Confermare che Protezione basata su cloud E Presentazione automatica del campione sono commutati a SU.

NOTA Se l’invio automatico del campione è stato configurato con la politica di gruppo, l’impostazione verrà gravi e non disponibile.

Guarda anche

- Utilizzare Microsoft Cloud Protection in Microsoft Defender Antivirus

- Configuration Manager: Microsoft Defender per Endpoint

- Usa PowerShell Cmdlet per gestire Microsoft Defender Antivirus

Se stai cercando informazioni relative agli antivirus per altre piattaforme, vedi:

- Imposta le preferenze per Microsoft Defender per Endpoint su MacOS

- Microsoft Defender per Endpoint su Mac

- Impostazioni politiche antivirus MacOS per Microsoft Defender Antivirus per Intune

- Imposta le preferenze per Microsoft Defender per Endpoint su Linux

- Microsoft Defender per Endpoint su Linux

- Configura Defender per Endpoint sulle funzionalità Android

- Configura Microsoft Defender per Endpoint sulle funzionalità iOS