NSA Traccia gli utenti?

Riepilogo dell’articolo:

La National Security Agency (NSA) ha sviluppato tecniche per tracciare gli utenti della rete TOR, un servizio online che fornisce anonimato ai suoi utenti. L’NSA si basa su strumenti come gli exploit del browser e l’accesso diretto alle richieste di siti Web di intercettazione. L’uso di Tor, uno strumento originariamente promosso dal governo degli Stati Uniti per aiutare i dissidenti politici, è stato utilizzato anche da criminali come terroristi, venditori di droga e pornografi infantili. L’NSA utilizza vari strumenti per tenere traccia degli utenti di Tor, incluso lo sfruttamento delle vulnerabilità nel pacchetto Tor Bundle e il lancio di attacchi man-in-the-middle. Queste recenti rivelazioni sollevano preoccupazioni sulla privacy e sul controllo che il governo degli Stati Uniti potrebbe avere sul flusso di informazioni online.

Punti chiave:

- L’NSA ha sviluppato tecniche per tracciare gli utenti della rete TOR

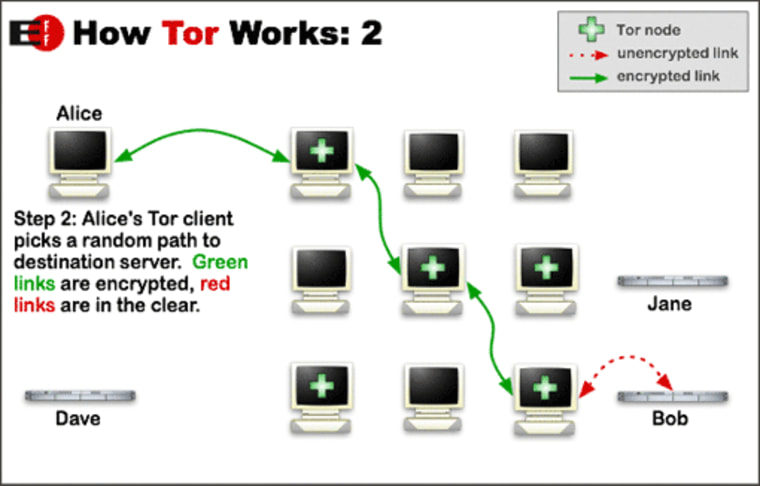

- Tor è un servizio online che fornisce anonimato ai suoi utenti instradando le richieste tramite più server

- L’NSA si basa su exploit del browser e sugli accesso diretto alle richieste di siti Web di Intercept

- TOR è stato usato da dissidenti politici e criminali

- L’NSA utilizza vari strumenti per tenere traccia degli utenti di Tor, incluso lo sfruttamento delle vulnerabilità nel pacchetto Tor Bundle

- L’agenzia lancia anche attacchi man-in-the-middle per tracciare gli utenti mirati

- La capacità della NSA di tracciare gli utenti Tor solleva preoccupazioni sulla privacy e sul controllo del flusso di informazioni online

Domande:

- In che modo l’NSA tiene traccia degli utenti della rete Tor?

L’NSA utilizza varie tecniche come lo sfruttamento delle vulnerabilità nel pacchetto Tor Bundle e il lancio di attacchi man-in-the-middle per tracciare gli utenti della rete Tor. - Qual è lo scopo della rete Tor?

La rete Tor fornisce anonimato ai suoi utenti instradando le richieste tramite più server, rendendo difficile tenere traccia delle loro attività online. - Chi ha usato la rete Tor?

Sia i dissidenti politici che i criminali hanno usato la rete TOR. Mentre è stato inizialmente promosso dal governo degli Stati Uniti per dissidenti politici, è stato anche sfruttato da terroristi, venditori di droga e pornografi infantili. - Quali sono alcuni degli strumenti utilizzati dalla NSA per tenere traccia degli utenti Tor?

L’NSA ha sviluppato un exploit chiamato EgotisticalGiraffe, che si basava su una vulnerabilità Firefox che si trova nel pacchetto Tor Bundle. L’agenzia lancia anche attacchi man-in-the-middle e ha server segreti collocati sui nodi chiave Internet. - Quali sono le preoccupazioni sollevate dalla capacità della NSA di tenere traccia degli utenti Tor?

La capacità della NSA di tracciare gli utenti Tor solleva preoccupazioni sulla privacy e sul controllo che il governo degli Stati Uniti potrebbe avere sul flusso di informazioni online globali. - La NSA è stata in grado di rompere la tecnologia sottostante di TOR?

No, la NSA non è stata in grado di rompere la tecnologia sottostante di Tor. Invece, si basa sullo sfruttamento delle vulnerabilità e sull’intercettazione delle richieste di siti Web. - Perché l’uso di Tor è diventato controverso?

L’uso di Tor è diventato controverso perché fornisce anonimato sia ai dissidenti politici che ai criminali. Sebbene possa essere un potente strumento per proteggere la privacy, può anche essere sfruttato da coloro che sono impegnati in attività illegali. - In che modo l’NSA decide a chi target?

L’NSA utilizza fattori come il valore e la raffinatezza tecnica prevista dell’obiettivo per decidere quale sfruttamento da distribuire contro gli utenti TOR. - Quali sono alcuni degli strumenti utilizzati dalla NSA per tenere traccia degli utenti Tor?

L’NSA utilizza vari strumenti per tenere traccia degli utenti di Tor, incluso lo sfruttamento delle vulnerabilità nel pacchetto bundle Tor, il lancio di attacchi man-in-the-middle e colorare il traffico che scorre attraverso i server Tor. - Qual è la potenziale difficoltà di rintracciare terroristi e criminali usando Tor?

L’ammissione della NSA della sua incapacità di sconfiggere la tecnologia sottostante di Tor dimostra la potenziale difficoltà di monitorare i movimenti dei terroristi e di altri criminali che usano Tor. - Quella che è stata la posizione del governo su Tor?

Il governo degli Stati Uniti inizialmente ha promosso Tor come strumento per i dissidenti politici e ha fornito finanziamenti all’organizzazione che sviluppa Tor. Tuttavia, le rivelazioni sugli sforzi della NSA per tenere traccia degli utenti di Tor sollevano preoccupazioni su come l’agenzia decide di indirizzare gli utenti di Tor, compresi i cittadini americani.

L’NSA probabilmente si rivolge a chiunque sia curioso

L’uso di strumenti di privacy Web comuni o addirittura la semplice curiosità su di loro potrebbe farti aggiungere a una lista di controllo dell’agenzia di sicurezza nazionale, secondo un nuovo rapporto.

I documenti Snowden rivelano i tentativi di NSA di tenere traccia degli utenti Tor

Di Travis West – A cura di Ashish Bakshi [didascalia align = “alignleft” width = “150”] foto di: robson# – cc di 2.0 [/didascalia] The National Security Agency (“NSA”) ha sviluppato tecniche per aggirare l’anonimato offerto dalla rete TOR. Tor è un servizio che anonimizza gli utenti’ Traffico Internet instradando le richieste a siti Web e altri servizi tramite più server, rendendo estremamente difficile tenere traccia. Mentre l’NSA può tenere traccia di alcuni utenti Tor, l’agenzia non è stata in grado di rompere la tecnologia sottostante e invece si basa su strumenti come gli exploit del browser e il suo accesso diretto alla spina dorsale Internet per intercettare le richieste del sito Web. Il guardiano E Il Washington Post pubblicato le storie originali basate su documenti trapelati da Edward Snowden. Bruce Schneier di Il guardiano ha fornito un’analisi tecnica dell’NSA’tecniche s. Ars Technica e il tempo Techland ha fornito una copertura aggiuntiva. Il u.S. Il governo ha promosso Tor come strumento per dissidenti politici nei governi repressivi, ha fornito finanziamenti all’organizzazione che sviluppa Tor e ha invitato il suo sviluppatore a presentare Tor alla comunità dell’intelligence. Tuttavia, l’anonimato che rende Tor potente per i dissidenti lo rende anche uno strumento formidabile per terroristi, venditori di droga e pornografi infantili. Il sito Web Silk Road – che ha ospitato un mercato del droga illegale ed è stato recentemente sequestrato dall’FBI in seguito all’arresto del suo proprietario – ha fatto affidamento su Tor per rimanere inaccessibile alla maggior parte degli utenti di Internet, come Ars Technica rapporti. I documenti forniti da Snowden indicano che l’NSA considera un significativo blocco stradale nel tentativo di tracciare terroristi e altri anelli da criminalità. L’NSA utilizza diversi strumenti per tenere traccia degli utenti Tor. Per gli utenti che hanno scaricato un file “pacchetto bundle” Dal sito Web TOR, che includeva il programma TOR e il browser Web Mozilla Firefox, l’NSA ha sviluppato un exploit, soprannominato EgotisticalGiraffe, che si basava su una vulnerabilità Firefox per tracciare gli utenti. Mozilla in seguito ha risolto accidentalmente la vulnerabilità in un aggiornamento di Firefox, ma, prima che la vulnerabilità fosse patchata, un documento NSA si vantava che l’exploit aveva non più pagliato 24 utenti Tor in un fine settimana. L’NSA utilizza anche le sue relazioni con le principali società di telecomunicazioni per lanciare sofisticati “uomo nel mezzo” Attacchi contro bersagli. L’agenzia ha inserito server segreti sui nodi chiave Internet per consentire alle richieste di utenti mirati ai siti Web falsi che tentano di infettare l’utente con un software che consente all’NSA di tracciare l’utente, anche con Tor in uso. I documenti raffigurano un sistema complesso abbastanza flessibile da consentire agli analisti di decidere quale sfruttare lo schieramento, in base a fattori come il valore e la sofisticazione tecnica prevista del bersaglio. L’NSA’Gli strumenti S gli consentono inoltre di tenere traccia degli utenti di Tor “colorazione” traffico che scorre attraverso i server Tor e per dirigere le rotte normalmente randomizzate che il traffico seguisce attraverso Tor. Queste recenti divulgazioni sull’NSA’Gli sforzi per aggirare un noto strumento anonimo sollevano preoccupazioni tra i sostenitori della privacy su come l’agenzia decide di indirizzare gli utenti di Tor, alcuni dei quali possono essere cittadini americani. L’NSA’s Capacità di utilizzare i suoi server come backdoor privilegiato su Internet evidenzia il grado di controllo U.S. Il governo potrebbe avere un flusso di informazioni online globali. Al contrario, l’agenzia’S ammissione in uno dei documenti trapelati della sua incapacità di sconfiggere’La tecnologia sottostante dimostra la potenziale difficoltà di rintracciare i movimenti dei terroristi e di altri criminali

articoli Correlati

Articoli recenti

Sponsor jolt

- Cooley

- Desmarais

- Fenwick e West

- Finnegan

- Fish & Richardson

- Gunderson Dettmer

- Irell e Manella

- Kirkland & Ellis

- Knobbe Martens

- Latham e Watkins

- Morrison & Foerster

- Quinn Emanuel

- Sidley Austin

- Bianco e custodia

- Wilson Sonsini Goodrich & Rosati

- Wolf Greenfield

Harvard Law School

Wasserstein Hall, Suite 3050

1585 Massachusetts Ave

Cambridge, MA 02138

L’NSA probabilmente si rivolge a chiunque sia “Tor-Curious”

Che tu sia un utente normale di strumenti di privacy Web come Tor e Tails o che tu abbia appena controllato i loro siti Web, l’NSA potrebbe monitorare i tuoi movimenti online, rivela una nuova indagine.

Seth Rosenblatt ex scrittore / notizia

Lo scrittore senior Seth Rosenblatt ha coperto Google e sicurezza per CNET News, con occasionali incursioni nella cultura tecnologica e pop. Precedentemente CNET Review Senior Editor per il software, ha scritto su quasi tutte le categorie di software e app disponibili.

Seth Rosenblatt

3 luglio 2014 6:20 P.M. Pt

3 minuti di lettura

L’uso di strumenti di privacy Web comuni o addirittura la semplice curiosità su di loro potrebbe farti aggiungere a una lista di controllo dell’agenzia di sicurezza nazionale, secondo un nuovo rapporto.

Il programma di sorveglianza NSA chiamato X-keyscore, rivelato per la prima volta la scorsa estate in documenti trapelati da Edward Snowden, è stato scoperto che contiene regole di selezione che potenzialmente si aggiungono a un elenco di orologi NSA chiunque non abbia solo utilizzato, ma ha visitato strumenti di protezione della privacy online come la rete Tor per la navigazione web anonima e il sistema operativo a base di code Linux. I file X-keyscore di Snowden hanno indicato di consentire ai dipendenti NSA di ottenere il numero di telefono o l’indirizzo e-mail di una persona, visualizzare il contenuto dell’e-mail e osservare l’attività completa di Internet, compresa la cronologia di navigazione senza un mandato.

Un’analisi del codice sorgente di X-keyscore (solo testo) indica che il programma ha preso di mira uno studente tedesco che gestisce un nodo Tor e può aggiungere alla sorveglianza della NSA elenca chiunque utilizzi strumenti di privacy di Internet come TOR. I rapporti sono stati preparati dai giornalisti per le emittenti televisive pubbliche tedesche NDR e WDR, e le persone impiegate e il volontariato per TOR, che hanno affermato che “ex dipendenti ed esperti della NSA sono convinti che lo stesso codice o un codice simile sia ancora in uso oggi oggi.”

Finanziato principalmente dal governo degli Stati Uniti, la rete Tor anonimizza il traffico Internet trasmettendo la comunicazione attraverso una serie di hub crittografati e anonimi chiamati nodi. Viene spesso utilizzato da giornalisti e attivisti ed è stato stimato nel 2012 che da 50.000 a 60.000 iraniani usano il servizio quotidianamente.

Tails è una variante del sistema operativo Linux che può essere lanciato da una chiave USB e viene fornito con TOR e altri strumenti comuni preconfigurati con impostazioni di privacy. Ogni volta che si avvia, cancella automaticamente tutto ciò che non viene salvato altrove. Tails è descritto nel codice sorgente X-keyscore come “un meccanismo COMSEC sostenuto dagli estremisti sui forum estremisti.”

La fondazione Electronic Frontier ha avvertito le persone di non abbandonare i servizi solo perché l’NSA li stava spiando.

“La gente più comune usa Tor e code, più è difficile per l’NSA sostenere che leggere o usare questi strumenti sia di fatto sospetto”, ha scritto il personale EFF.

Le nuove rivelazioni di sorveglianza X-keyscore sono preoccupanti a causa dell’apparente ampiezza della loro portata.

“Questo non è solo metadati; questo è il contenuto” Take completo “che è stato archiviato per sempre”, ha detto l’esperto di sicurezza Bruce Schneier sul suo blog. “È possibile”, ha scritto, che chiunque legga quel post sul suo blog “è attualmente monitorato dalla NSA” perché conteneva un collegamento al TorProject.org.

Una regola nel codice sorgente mostra che X-keyscore sta tenendo traccia di tutti i visitatori di TorProject.org, secondo il rapporto NDR.

L’autore e l’avvocato della privacy Cory Doctorow, che è stato informato prima del rapporto tedesco, ha affermato che un esperto che ha consultato ha indicato che la fonte per il codice X-keyscore potrebbe non essere stata Edward Snowden.

“L’esistenza di una potenziale seconda fonte significa che Snowden potrebbe aver ispirato alcuni dei suoi ex colleghi a dare un’occhiata a lungo e duro sull’atteggiamento cavaliere dell’agenzia nei confronti della legge e della decenza”, ha detto.

Server Web e utenti di NSA “Targets” Tor

L’emittente pubblica tedesca Ard ha affermato che due server Tor in Germania venivano attivamente osservati dall’agenzia di spionaggio degli Stati Uniti.

Citando le informazioni fornite da fonti ufficiali, ARD ha detto che quasi tutti quelli che cercano Tor o l’installazione potrebbero essere osservati dalla NSA.

Tor nasconde la posizione e l’identità degli utenti rimbalzando casualmente i dati attraverso alcune delle macchine che costituiscono la rete.

I dati sono crittografati durante il luppolo per nascondere meglio chi sta visitando quale pagina.

Le informazioni passate ad ARD suggeriscono che l’NSA ha sfruttato il traffico da e per due server di directory tedeschi utilizzati da TOR per raccogliere gli indirizzi IP (Internet Protocol) delle persone che lo hanno visitato.

I dati che passavano dentro e fuori da questi server erano vulnerabili perché non era crittografato. Altri server di directory potrebbero anche essere stati guardati.

Gli indirizzi che l’NSA GABBED sono stati monitorati tramite un sistema di analisi che ha sviluppato chiamato XKEYSCORE, ha affermato ARD. XKeyScore funziona con le informazioni sulle informazioni che passano attraverso i pochi scambi in tutto il mondo in cui i dati saltano da un ISP a un altro.

I dati catturati da queste fonti sono stati utilizzati per creare un profilo delle abitudini di navigazione Web associate a tali indirizzi IP.

Sono stati inoltre osservati siti che offrono diversi altri strumenti di anonimo e privacy, ha detto il rapporto ARD.

“La semplice ricerca del Web per gli strumenti software che migliorano la privacy delineati nelle regole XKEYSCORE fa sì che l’NSA contrassegnano e monitora l’indirizzo IP della persona che fa la ricerca”, ha detto.

Un portavoce del NSA ha dichiarato al sito di notizie ARS Technica: “XkeyScore è uno strumento analitico che viene utilizzato come parte del sistema di raccolta di intelligence di segnali stranieri legati della NSA. Tali strumenti hanno severi meccanismi di supervisione e conformità integrati a diversi livelli.

“Tutte le operazioni della NSA sono condotte in stretto conformità con lo stato di diritto.”

Come la NSA è arrivata agli utenti anonimi di Tor

Dopo che gli investigatori di un anello pornografico infantile hanno scoperto che ha compromesso il servizio di anonimato su Internet ad agosto, è stato rivelato venerdì che anche l’NSA ha i suoi obiettivi sulla rete e ha impostato sofisticati trappole digitali per rendere gli utenti.

Le informazioni relative ai programmi di sorveglianza Tor sono state dettagliate nei documenti top-secret trapelati da Edward Snowden. L’esperto di sicurezza Bruce Schneier ha spiegato gli attacchi in una colonna al Guardian, ma anche le persone tecnicamente di mentalità possono trovare la zuppa di acronimi, protocolli e programmi segreti confusi, quindi abbiamo estratto i punti principali.

Tor funziona prendendo il traffico da un utente e passandolo tra altri utenti della rete, modificando costantemente il percorso dei dati attraverso Internet e fornendo un’anonimato efficace. È così efficace, infatti, che l’agenzia di sicurezza nazionale non può effettivamente monitorare qualcuno usandolo, quindi ha dovuto trovare un modo per aggirarlo.

Ciò che la NSA ha fatto è stato istituito quello che è noto come un “uomo nel mezzo attacco.”Innanzitutto, ha monitorato da vicino nodi di uscita” noto “, in cui emerge il traffico anonimo dalla rete Tor, in attesa che gli utenti desiderano svolgere un’attività di base come visitare Google. Quindi, utilizzando l’accesso dell’agenzia all’infrastruttura Internet per rispondere prima di Google Can, gli agenti NSA reindirizzerebbero il browser dell’utente a una pagina Web speciale in cui una trappola sarebbe spuntata.

I documenti segreti descrivono un sistema di server collettivamente chiamato “Foxacid”, che Schneier descrive come “un matchmaker tra potenziali bersagli e attacchi sviluppati dall’NSA.”I browser con difetti noti possono essere inviati a pagine Web che sono progettate personalizzate per infettarli: richiede solo una frazione di secondo, e quindi l’utente può essere inviato sulla loro strada.

Poiché il browser è ora compromesso, può essere fatto per fare tutti i tipi di cose: segnalare la cronologia di navigazione, registri IP o persino informare su altri nodi nella rete TOR.

Attaccando il browser stesso, l’NSA non deve preoccuparsi della forte protezione offerta da Tor. Firefox ha risolto il difetto utilizzato nel caso dell’indagine sulla pornografia infantile, ma potrebbero esistere bug o vulnerabilità non documentati in qualsiasi browser Web o plug-in, che l’NSA potrebbe sfruttare per i suoi scopi.

Per una spiegazione più completa e tecnica dei programmi di sorveglianza Internet più completi e correlati, assicurati di leggere l’articolo di Schneier al Guardian.

Devin Collewey è uno scrittore che contribuisce a NBC News Digital. Il suo sito web personale è Coldwey.cc.

Tracciamento NSA Tor utenti

La rete di anonimato online Tor è un obiettivo di alta priorità per la National Security Agency. Il lavoro di attacco Tor è svolto dalla NSA’S Branch di vulnerabilità dell’applicazione, che fa parte della direzione dell’intelligence dei sistemi (SID). Scarica questo caso di studio per saperne di più.

Compila il modulo sottostante per scaricare il tuo white paper!

- 1-888-330-HACK

Lun – Ven / 8:00 – 17:00

Corsi in primo piano

© CE-COUNCIL ICLass

politica sulla riservatezza

Ci preoccupiamo.

Garantire di ottenere la migliore esperienza è il nostro unico scopo nell’uso dei cookie. Se desideri continuare, accetta. Sei invitato a fornire un consenso controllato visitando le impostazioni dei cookie. Per ulteriori domande o informazioni, consultare la nostra politica sulla privacy.

Gestire il consenso

Panoramica sulla privacy

Questo sito Web utilizza i cookie per migliorare la tua esperienza mentre navighi attraverso il sito Web. Tra questi, i cookie che sono classificati come necessari sono archiviati sul browser in quanto sono essenziali per il funzionamento delle funzionalità di base del sito Web. Usiamo anche cookie di terze parti che ci aiutano ad analizzare e capire come usi questo sito Web. Questi biscotti saranno archiviati nel tuo browser solo con il tuo consenso. Hai anche la possibilità di rinunciare a questi cookie. Ma rinunciare ad alcuni di questi cookie può influire sulla tua esperienza di navigazione.

Sempre abilitato

I cookie necessari sono assolutamente essenziali affinché il sito Web funzioni correttamente. Questi cookie garantiscono funzionalità di base e funzionalità di sicurezza del sito Web, in modo anonimo.

| Biscotto | Durata | Descrizione |

|---|---|---|

| Cookielawinfo-Checkbox-Analytics | 11 mesi | Questo cookie è impostato dal plug -in di consenso del cookie GDPR. Il cookie viene utilizzato per archiviare il consenso dell’utente per i cookie nella categoria “analisi”. |

| Cookielawinfo-checkbox-funzionale | 11 mesi | Il cookie è impostato dal consenso del cookie GDPR per registrare il consenso dell’utente per i cookie nella categoria “funzionale”. |

| Cookielawinfo-checkbox-necessore | 11 mesi | Questo cookie è impostato dal plug -in di consenso del cookie GDPR. I cookie vengono utilizzati per archiviare il consenso dell’utente per i cookie nella categoria “necessari”. |

| Cookielawinfo-Checkbox-Pathers | 11 mesi | Questo cookie è impostato dal plug -in di consenso del cookie GDPR. Il cookie viene utilizzato per archiviare il consenso dell’utente per i cookie nella categoria “Altro. |

| Cookielawinfo-Checkbox-performance | 11 mesi | Questo cookie è impostato dal plug -in di consenso del cookie GDPR. Il cookie viene utilizzato per archiviare il consenso dell’utente per i cookie nella categoria “prestazioni”. |

| Visualizzato_cookie_policy | 11 mesi | Il cookie è impostato dal plug -in di consenso del cookie GDPR e viene utilizzato per archiviare se l’utente ha acconsentito all’uso dei cookie. Non memorizza alcun dati personale. |

Funzionale

I cookie funzionali aiutano a svolgere alcune funzionalità come la condivisione del contenuto del sito Web su piattaforme di social media, raccogliere feedback e altre funzionalità di terze parti.

Prestazione

I cookie per le prestazioni vengono utilizzati per comprendere e analizzare gli indici delle prestazioni chiave del sito Web che aiutano a offrire una migliore esperienza utente per i visitatori.

I cookie analitici vengono utilizzati per capire come i visitatori interagiscono con il sito Web. Questi cookie aiutano a fornire informazioni sulle metriche il numero di visitatori, la frequenza di rimbalzo, la fonte del traffico, ecc.

Annuncio

I cookie pubblicitari vengono utilizzati per fornire ai visitatori annunci e campagne di marketing pertinenti. Questi cookie tengono traccia dei visitatori sui siti Web e raccolgono informazioni per fornire annunci personalizzati.

Altri biscotti non categorizzati sono quelli che vengono analizzati e non sono ancora stati classificati in una categoria.