Office 365 Email crittografate

Crittografia e -mail

Si noti che potrebbero essere necessarie fino a 24 ore per propagare la nuova etichetta, Quindi potrebbe essere necessario attendere prima di poter eseguire i passaggi descritti ulteriormente in questo articolo.

Come utilizzare la crittografia dei messaggi Office 365 per proteggere le e -mail inviate esternamente

[AGGIORNAMENTO]: questo articolo è stato pubblicato per la prima volta l’11 maggio 2021. È stato aggiornato a causa delle recenti modifiche al Centro di amministrazione Exchange e alla migrazione di alcune opzioni da Microsoft 365 Conformance a Microsoft Purview.

La crittografia e -mail fornisce un ulteriore livello di sicurezza delle informazioni assicurandosi che i destinatari previsti possano leggere i messaggi. Se stai cercando una soluzione di crittografia e-mail intuitiva per la tua organizzazione Microsoft 365, esiste uno strumento nativo per questo: Office 365 Message Encryption. Dal punto di vista dell’utente, è il più semplice da usare: può essere configurato in modo che non richieda azioni aggiuntive da parte loro. Dal punto di vista del destinatario, questa forma di crittografia e -mail funziona perfettamente con gli account Microsoft 365 e offre un’esperienza intuitiva per tutti gli altri clienti e -mail e fornitori di servizi di posta elettronica. Continua a leggere per imparare a creare un’etichetta di sensibilità Microsoft 365 e usarla in una regola di trasporto per crittografare e -mail e file.

Come funziona la crittografia in Microsoft 365

Office 365 Message Encryption è un servizio integrato con i client di posta elettronica di Microsoft. Ha una serie di funzionalità e opzioni di configurazione, ma qui mi concentrerò su come crittografare automaticamente le e -mail inviate al di fuori della tua organizzazione dai membri di un gruppo specifico (il team legale).

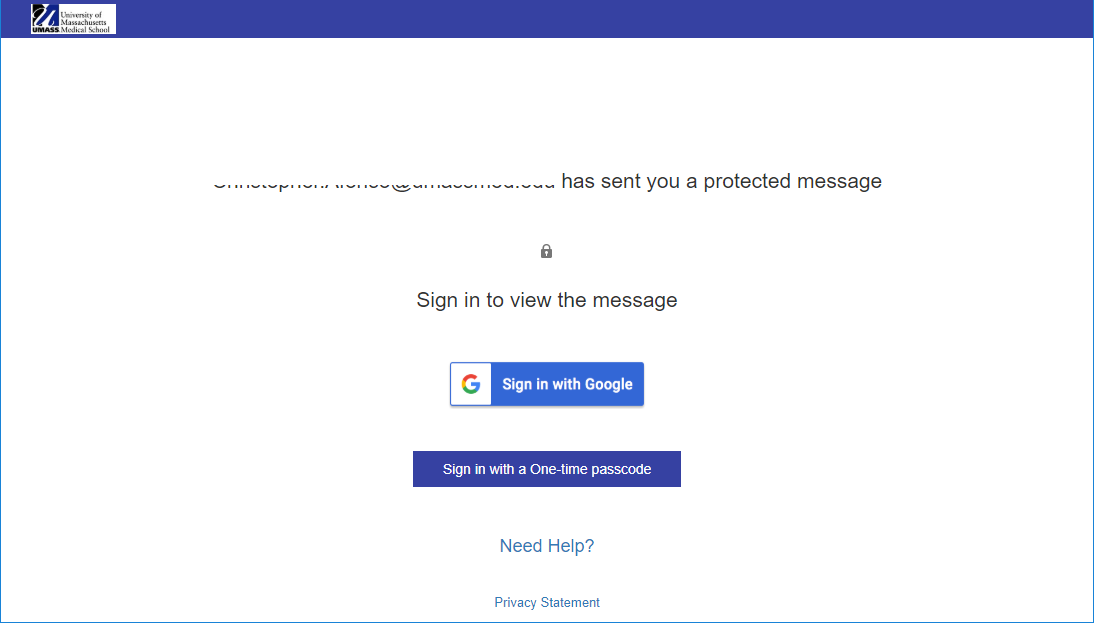

In questo scenario, un messaggio viene crittografato in quanto viene inviato e il mittente non deve fare nulla. Quando il messaggio crittografato raggiunge il destinatario previsto, verrà chiesto di autenticarsi per aprire il contenuto del messaggio. Se il destinatario viene effettuato l’accesso al proprio account di scambio Microsoft 365 o locale e utilizza uno dei client di posta elettronica di Microsoft, non è necessario intraprendere ulteriori azioni. Il messaggio si aprirà come al solito ma conterrà informazioni che sono state crittografate (lo stesso vale per gli allegati e -mail). Se il destinatario utilizza uno degli altri client di posta elettronica supportati come Gmail, Yahoo! o prospettiva.com, riceveranno un’e -mail wrapper, che li indirizzerà al portale di crittografia dei messaggi Office 365 (OME Portal), dove verrà chiesto loro di autenticare. Il metodo di autenticazione richiesto dipende dal client di posta elettronica e potrebbe richiedere seguendo un collegamento per rivisitare le credenziali dell’utente o immettere un codice una tantum che può essere inviato al destinatario in un messaggio separato. Per alcuni client di posta elettronica, l’apertura di un messaggio crittografato potrebbe richiedere l’inserimento manuale delle credenziali dell’account Microsoft o l’utilizzo di un codice una tantum per aprire il messaggio nel portale OME.

Questo articolo mostra come un amministratore può utilizzare la crittografia dei messaggi Office 365 per crittografare le e -mail senza interazione dell’utente. Esiste anche un meccanismo che consente a un utente di crittografare le e -mail quando le compongono nell’app Desktop Outlook o in Outlook sul Web. Leggi questo articolo Microsoft per saperne di più.

Precondizioni

La crittografia Office 365 si basa sul servizio di gestione dei diritti di Azure (Azure RMS) – parte della protezione delle informazioni di Azure – Quindi è necessario disporre di un piano Microsoft 365 / Office 365 che lo supporta (a partire dal novembre 2022, è il piano E3. Assicurati di controllare gli attuali requisiti Microsoft qui.

Prima di iniziare a utilizzare la crittografia dei messaggi Office 365, verifica se il servizio di gestione dei diritti di Azure è attivo nella tua organizzazione come discusso in questo articolo di Microsoft.

Le etichette e le politiche necessarie per configurare la crittografia dei messaggi Office 365 sono state precedentemente gestite nel portale di Azure, ma questa soluzione ha raggiunto la fine della vita il 1 aprile 2021. Le etichette di sensibilità sono ora gestite nel portale di conformità Microsoft Purview, ma potrebbe essere necessario distribuire il client di etichettatura unificato in tutta la tua organizzazione come discusso in questo articolo di Microsoft.

Impostare

La configurazione di Office 365 Crittico per crittografare le e -mail inviate esternamente è relativamente facile. Lo farai in due passaggi. Innanzitutto, configurare un’etichetta di sensibilità per applicare la crittografia. Quindi, crea una regola di trasporto che applicherà questa etichetta ai messaggi in uscita inviati dai membri di un gruppo selezionato di utenti.

Configurare un’etichetta di sensibilità

Ai fini di questo articolo, creerò una nuova etichetta di sensibilità che applicherà la crittografia a e -mail e file ad essi allegati. Puoi saltare questa sezione se hai già in atto etichette e politiche di sensibilità nella tua organizzazione o se si desidera utilizzare un’etichetta predefinita creata da Microsoft.

- Vai al portale di conformità Microsoft Purview e apri Protezione delle informazioni Dal menu a sinistra.

- Apri il Etichette Scheda e fare clic Crea un’etichetta. Questo aprirà il Nuova etichetta di sensibilità procedura guidata.

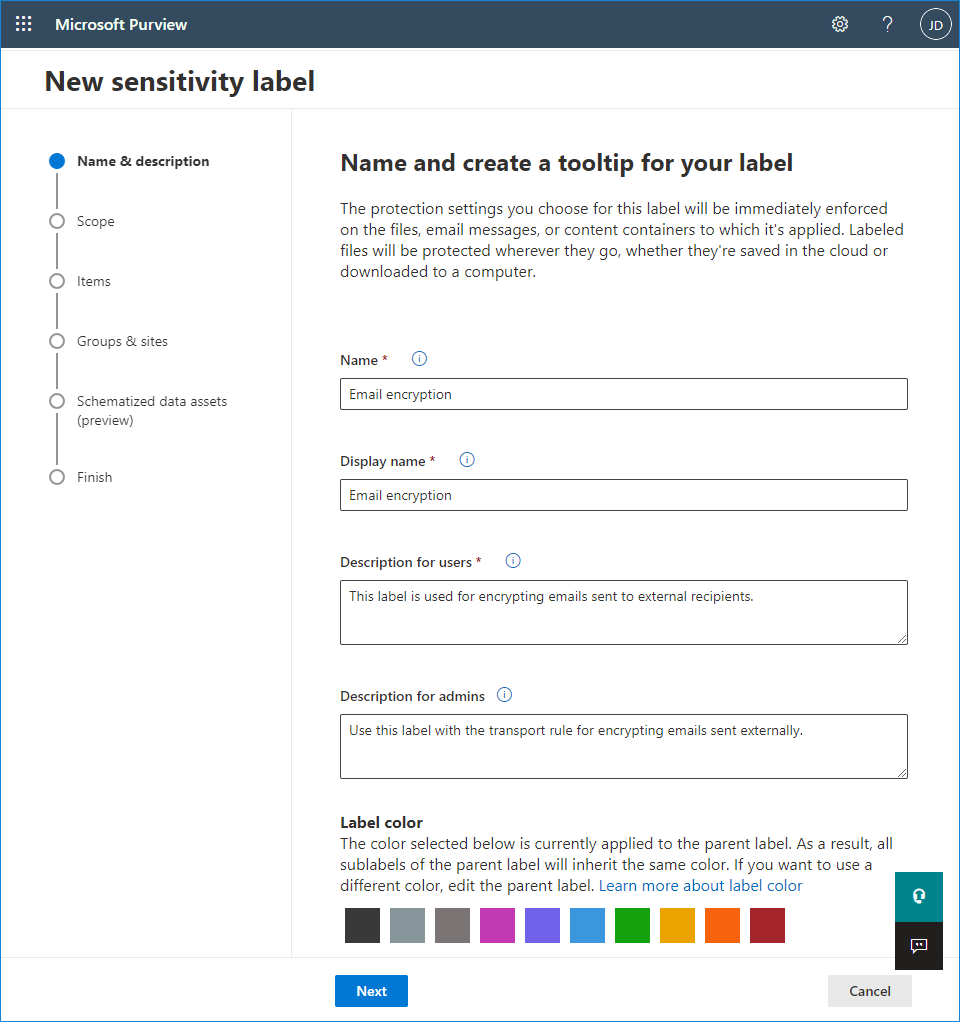

- Utilizzare i campi forniti in Nome e descrizione Passaggio per inserire il nome dell’etichetta e ulteriori informazioni. Le informazioni nel Nome da visualizzare E Descrizione per gli utenti I campi saranno visibili ai destinatari e -mail, quindi fai la descrizione

Crittografia e -mail

Si noti che potrebbero essere necessarie fino a 24 ore per propagare la nuova etichetta, Quindi potrebbe essere necessario attendere prima di poter eseguire i passaggi descritti ulteriormente in questo articolo.

Come utilizzare la crittografia dei messaggi Office 365 per proteggere le e -mail inviate esternamente

[AGGIORNAMENTO]: questo articolo è stato pubblicato per la prima volta l’11 maggio 2021. Esso’S è stato aggiornato a causa delle recenti modifiche al Centro di amministrazione Exchange e alla migrazione di alcune opzioni da Microsoft 365 Conformance a Microsoft Purview.

La crittografia e -mail fornisce un ulteriore livello di sicurezza delle informazioni assicurandosi che i destinatari previsti possano leggere i messaggi. Se stai cercando una soluzione di crittografia e-mail intuitiva per la tua organizzazione Microsoft 365, esiste uno strumento nativo per questo: Office 365 Message Encryption. Dall’utente’prospettiva s, è il più semplice da usare: può essere configurato in modo che non richieda alcuna azione aggiuntiva da parte loro. Dal destinatario’S Prospettiva, questa forma di crittografia e -mail funziona perfettamente con gli account Microsoft 365 e offre un’esperienza intuitiva per tutti gli altri clienti e -mail e fornitori di servizi di posta elettronica. Continua a leggere per imparare a creare un’etichetta di sensibilità Microsoft 365 e usarla in una regola di trasporto per crittografare e -mail e file.

Come funziona la crittografia in Microsoft 365

Office 365 Message Encryption è un servizio integrato con Microsoft’S Email Client (Outlook Desktop, Outlook per Mac, Outlook Mobile su iOS e Android e Outlook sul Web). Ha una serie di funzionalità e opzioni di configurazione, ma qui mi concentrerò su come crittografare automaticamente le e -mail inviate al di fuori della tua organizzazione dai membri di un gruppo specifico (il team legale).

In questo scenario, un messaggio viene crittografato in quanto viene inviato (prima che lasci l’organizzazione Microsoft 365) e il mittente non deve fare nulla. Quando il messaggio crittografato raggiunge il destinatario previsto, verrà chiesto di autenticarsi per aprire il contenuto del messaggio. Se il destinatario viene effettuato l’accesso al proprio account di scambio Microsoft 365 o locale e sta utilizzando uno di Microsoft’S Email Clients, non devono intraprendere azioni aggiuntive. Il messaggio si aprirà come al solito ma conterrà informazioni che sono state crittografate (lo stesso vale per gli allegati e -mail). Se il destinatario utilizza uno degli altri client di posta elettronica supportati come Gmail, Yahoo! o prospettiva.com, riceveranno un’e -mail wrapper (aka “busta”), che li indirizzerà al portale di crittografia dei messaggi Office 365 (portale OME), dove verrà chiesto loro di autenticarsi. Il metodo di autenticazione richiesto dipende dal client di posta elettronica e potrebbe richiedere seguendo un collegamento per ri-istituire l’utente’s credenziali o inserire un codice una tantum che può essere inviato al destinatario in un messaggio separato. Per alcuni client di posta elettronica, l’apertura di un messaggio crittografato potrebbe richiedere l’inserimento manuale delle credenziali dell’account Microsoft o l’utilizzo di un codice una tantum per aprire il messaggio nel portale OME.

Questo articolo mostra come un amministratore può utilizzare la crittografia dei messaggi Office 365 per crittografare le e -mail senza interazione dell’utente. Esiste anche un meccanismo che consente a un utente di crittografare le e -mail quando le compongono nell’app Desktop Outlook o in Outlook sul Web. Leggi questo articolo Microsoft per saperne di più.

Precondizioni

La crittografia Office 365 si basa sul servizio di gestione dei diritti di Azure (Azure RMS) – parte della protezione delle informazioni di Azure – quindi è necessario disporre di un piano Microsoft 365 / Office 365 che lo supporta (a partire dal novembre 2022, IT’s Il piano E3 E3 o superiore) o è necessario acquistare il piano di protezione delle informazioni di Azure 1 separatamente per gli utenti che utilizzeranno la crittografia e -mail nella propria organizzazione. Assicurati di controllare gli attuali requisiti Microsoft qui.

Prima di iniziare a utilizzare la crittografia dei messaggi Office 365, verifica se il servizio di gestione dei diritti di Azure è attivo nella tua organizzazione come discusso in questo articolo di Microsoft.

Le etichette e le politiche necessarie per configurare la crittografia dei messaggi Office 365 sono state precedentemente gestite nel portale di Azure, ma questa soluzione ha raggiunto la fine della vita il 1 aprile 2021. Le etichette di sensibilità sono ora gestite nel portale di conformità Microsoft Purview, ma potrebbe essere necessario distribuire il client di etichettatura unificato in tutta la tua organizzazione come discusso in questo articolo di Microsoft.

Impostare

La configurazione di Office 365 Crittico per crittografare le e -mail inviate esternamente è relativamente facile. Lo farai in due passaggi. Innanzitutto, configurare un’etichetta di sensibilità per applicare la crittografia. Quindi, crea una regola di trasporto che applicherà questa etichetta ai messaggi in uscita inviati dai membri di un gruppo selezionato di utenti.

Configurare un’etichetta di sensibilità

Ai fini di questo articolo, creerò una nuova etichetta di sensibilità che applicherà la crittografia a e -mail e file ad essi allegati. Puoi saltare questa sezione se hai già in atto etichette e politiche di sensibilità nella tua organizzazione o se si desidera utilizzare un’etichetta predefinita creata da Microsoft.

Per creare una nuova etichetta:

- Vai al portale di conformità Microsoft Purview e apri Protezione delle informazioni Dal menu a sinistra.

- Apri il Etichette Scheda e fare clic Crea un’etichetta. Questo aprirà il Nuova etichetta di sensibilità procedura guidata.

- Utilizzare i campi forniti in Nome e descrizione Passaggio per inserire il nome dell’etichetta e ulteriori informazioni. Le informazioni nel Nome da visualizzare E Descrizione per gli utenti I campi saranno visibili ai destinatari e -mail, quindi rendi la descrizione chiara e concisa. Clic Prossimo Per passare al passaggio successivo.

- Nel Scopo Passaggio della procedura guidata, seleziona Elementi e confermare facendo clic Prossimo.

- Nel Elementi Passaggio, seleziona Crittografare gli elementi e lasciare il Segna gli articoli non selezionato.

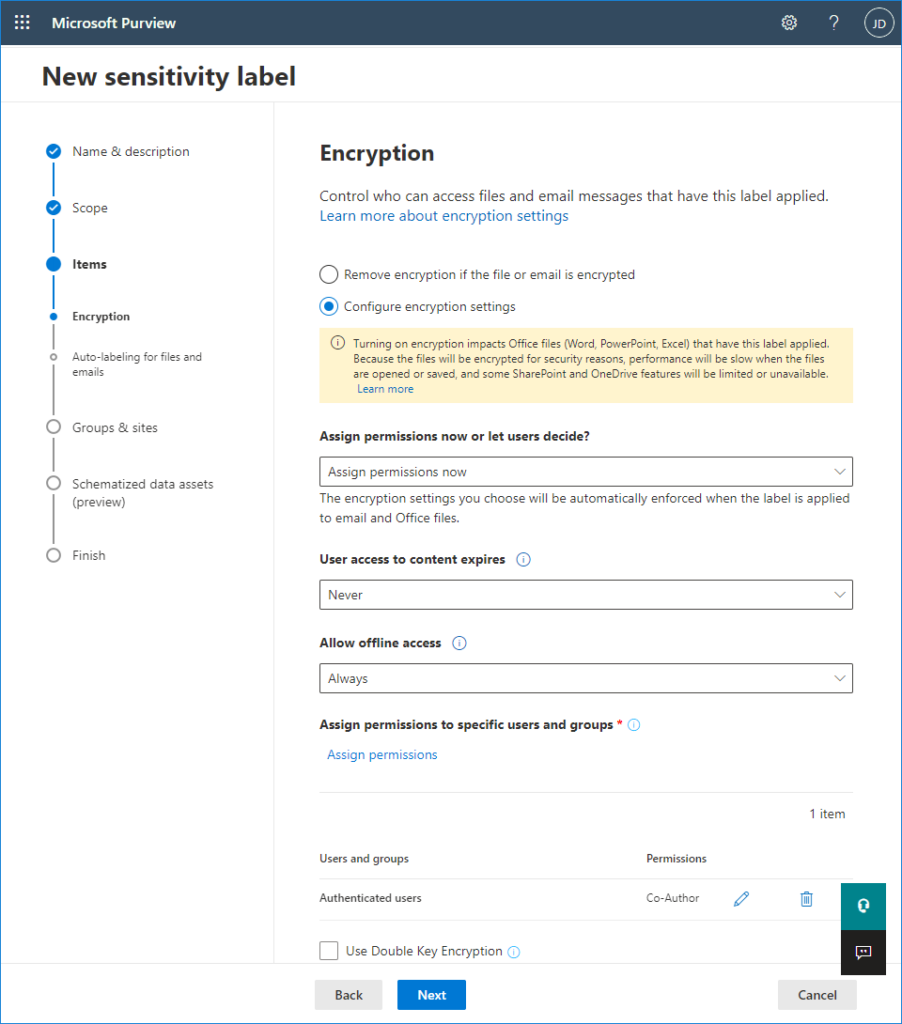

- Nel Crittografia Passaggio, seleziona Configurare le impostazioni di crittografia. Selezionare Assegna le autorizzazioni ora, e poi seleziona Mai nel Scade l’accesso dell’utente ai contenuti E Sempre nel Consenti l’accesso offline menu a discesa, come mostrato nello schermo in basso.

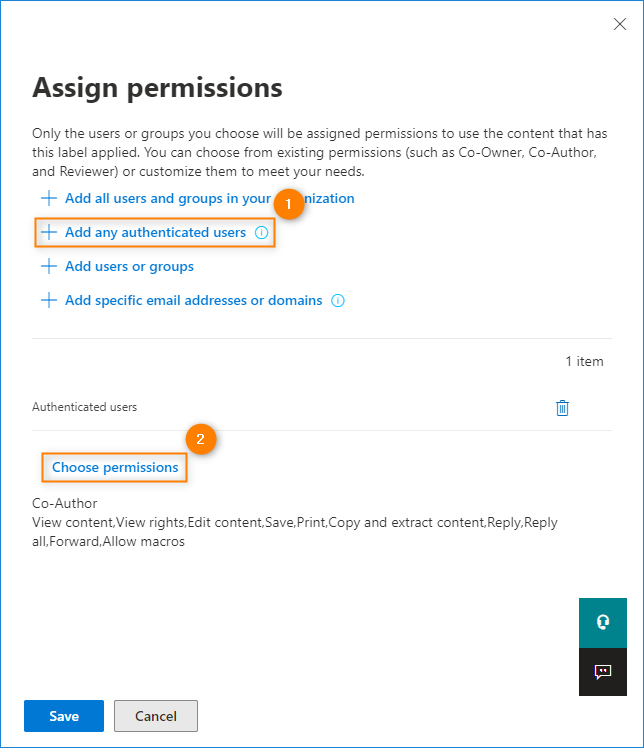

- Clicca il Assegnare le autorizzazioni Collegamento (il collegamento blu visibile nello schermo sopra) e nel riquadro che si apre clic Aggiungi eventuali utenti autenticati (Vedi lo schermo in basso). Autorizzazioni impostate in questo passaggio di controllo che possono aprire l’e -mail e i suoi allegati. L’impostazione che ho selezionato consentirà agli utenti fuori dall’organizzazione di accedere e aprire i messaggi e i loro allegati quando sono autenticati.

- Mentre nello stesso riquadro, fai clic su Scegli le autorizzazioni (vedere lo schermo in basso) e selezionare un livello di autorizzazione. Il livello di autorizzazione controlla ciò che l’utente può fare con l’e -mail e i suoi allegati. In questo esempio, ho impostato il Coautore Livello delle autorizzazioni che non impone molte restrizioni. Clic Salva Per confermare e chiudere il riquadro.

- Nel passaggio successivo, Etichettatura automatica per file ed e-mail, È possibile impostare Microsoft 365 per applicare questa etichetta se rileva che l’e -mail o il file contiene tipi specifici di informazioni come numero di conto, numero di passaporto o altre informazioni private. In questo esempio non è necessario perché voglio che la regola del trasporto controlli quando questa etichetta viene applicata, quindi mi assicuro che questa funzione sia girata Spento.

- Dal momento che ho selezionato per utilizzare questa etichetta solo con e -mail e file, non sarò in grado di modificare le informazioni nel Gruppi e siti E Dati schematizzatiattività (anteprima) Passi.

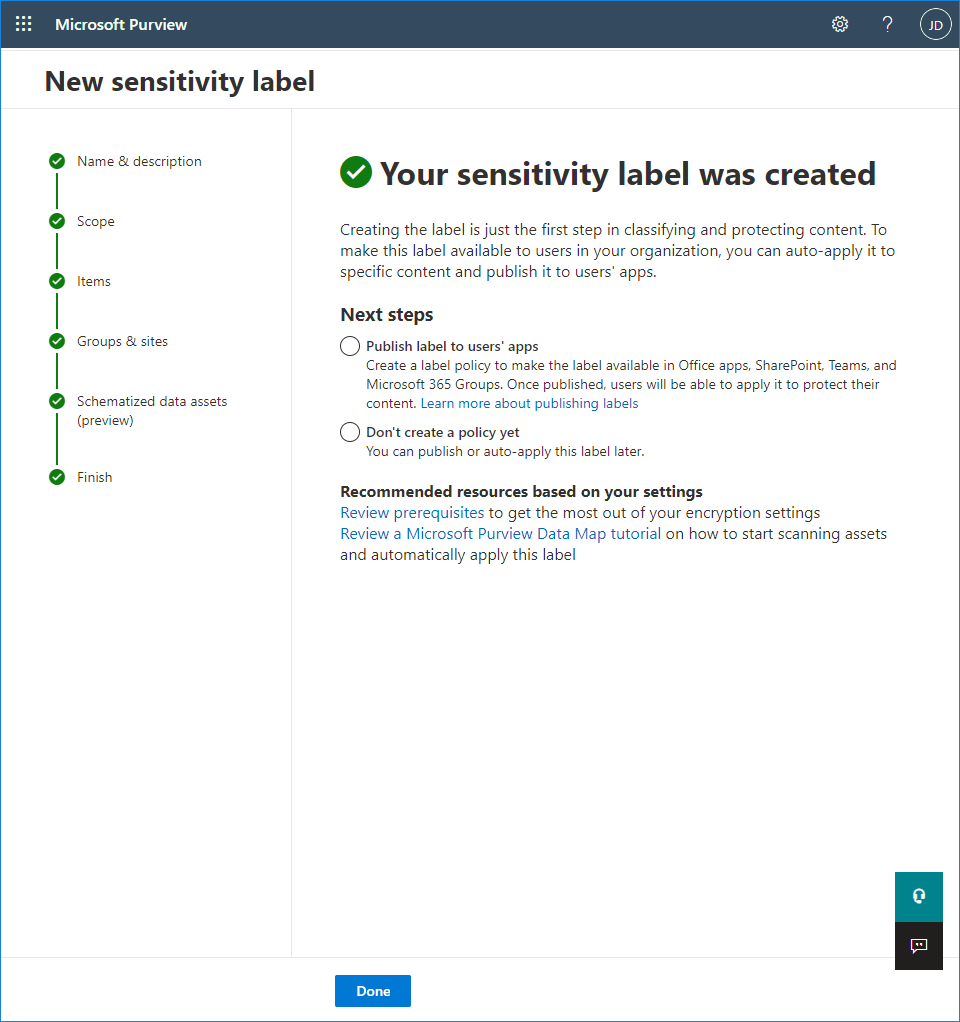

- Nel Fine Passaggio È possibile rivedere la configurazione dell’etichetta e apportare modifiche secondo necessità. Quando sei pronto, fai clic su Crea l’etichetta pulsante.

Nota: La creazione di un’etichetta può richiedere diversi secondi e quando è completa, riceverai una conferma.

Da qui, sei in grado di pubblicare la tua etichetta tramite una nuova politica di etichetta, saltare questo passaggio e creare una nuova politica in seguito o aggiungere l’etichetta a una politica di etichetta esistente. In questo scenario, la nuova etichetta verrà utilizzata in caso di un gruppo specifico (il team legale) e dovrebbe essere automaticamente applicata da una regola di trasporto alle e -mail inviate esternamente. Lo pubblicherò creando una nuova politica di etichetta (specifica per i membri del team legale) per renderla disponibile per la selezione nella procedura guidata.

- Selezionare Pubblica l’etichetta agli utenti’ app e clicca Fatto. Questo innescherà il mago della creazione di politiche.

- Nel primo passaggio, fai clic su Scegli le etichette di sensibilità da pubblicare collegamento e seleziona la tua etichetta. Clic Aggiungere e procedere facendo clic Prossimo.

- Nel Utenti e gruppi Step, restringere l’ambito del team legale facendo clic sul Scegli l’utente o il gruppo collegare e selezionare il gruppo nel riquadro che si apre.

- Nei prossimi quattro passaggi della procedura guidata, è possibile modificare le impostazioni delle politiche generali (E.G., È possibile richiedere agli utenti di fornire una giustificazione prima di rimuovere l’etichetta o abbassare la classificazione) e impostare un’etichetta predefinita per documenti, e -mail e contenuto di Power BI. Una volta fatto, procedere al penultimo passo.

- Nomina la politica dell’etichetta (puoi anche fornire una descrizione con ulteriori informazioni) e fare clic su Prossimo.

- Infine, rivedi i dettagli forniti e fai clic sul pulsante di invio per pubblicare la politica e chiudere la procedura guidata.

Si noti che potrebbero essere necessarie fino a 24 ore per propagare la nuova etichetta, Quindi potrebbe essere necessario attendere prima di poter eseguire i passaggi descritti ulteriormente in questo articolo.

Configurare una regola di trasporto per applicare la crittografia alle e -mail inviate esternamente

Quando l’etichetta viene pubblicata, la userò per creare una regola di trasporto che applicherà automaticamente la crittografia alle e -mail inviate all’esterno dell’organizzazione dai membri di un gruppo selezionato. Esistono diversi modi in cui è possibile definire l’ambito di mittenti le cui e -mail saranno crittografate. La cosa importante da ricordare è definire tutte le condizioni ed eccezioni nella regola del trasporto in quanto controlla se l’etichetta viene applicata. Fare così:

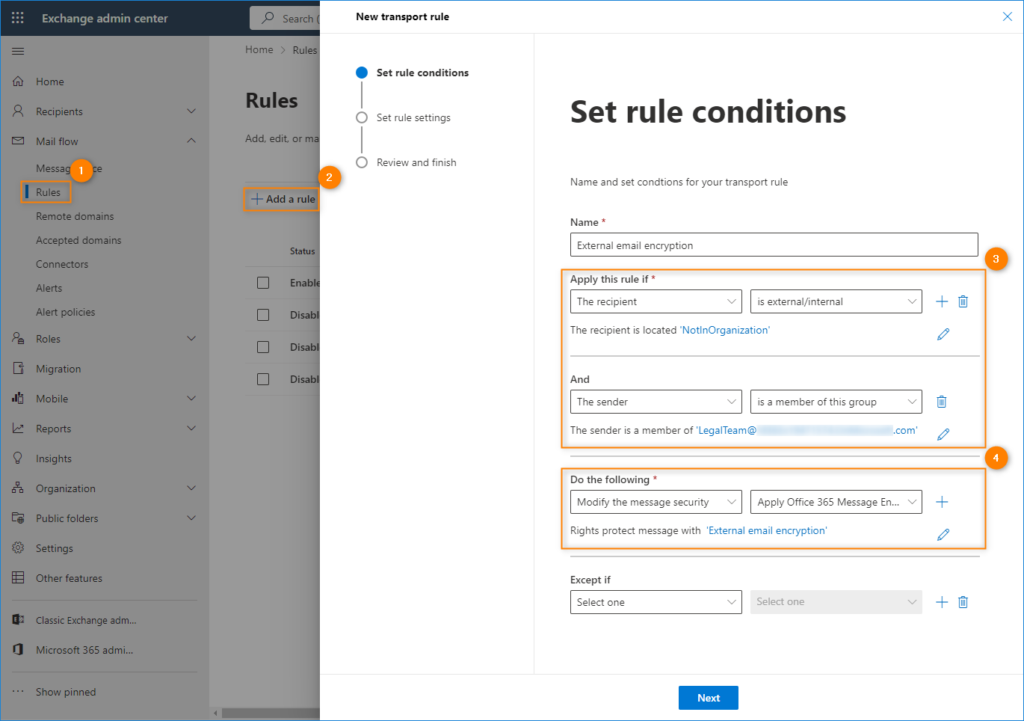

- Apri il Centro di amministrazione di Exchange e vai a Flusso di posta >Regole.

- Clicca il Aggiungi una regola pulsante e selezionare Applicare la crittografia dei messaggi Office 365 e la protezione dei diritti ai messaggi.

- Nomina la nuova regola E.G. Crittografia e -mail esterna.

- Nel Applicare questa regola se sezione, scegli Il destinatario >È interno/esterno e seleziona Al di fuori dell’organizzazione. Conferma facendo clic Salva.

- Clicca il + icona per aggiungere un’altra condizione e selezionare Il mittente >è un membro di questo gruppo Dal menu a discesa. Nel riquadro che si apre, seleziona il gruppo i cui membri avranno le loro e -mail crittografate (in questo esempio del team legale) e confermano facendo clic su Salva.

- Nel Eseguire le seguenti operazioni sezione, assicurati che Modifica la sicurezza del messaggio >Applicare Office 365 Encryption Message e Protezione dei diritti è selezionato. Quindi fare clic su Seleziona uno Collegamento in basso e selezionare l’etichetta di sensibilità creata nei passaggi precedenti (o l’etichetta predefinita o un’altra etichetta esistente di tua scelta). In questo caso, ho scelto Crittografia e -mail esterna.

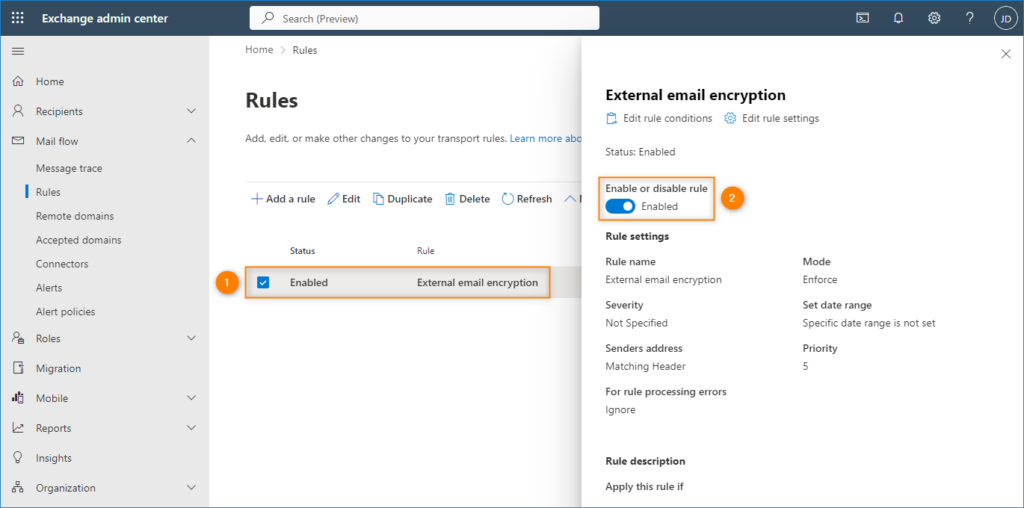

- Completa i passaggi rimanenti del mago della creazione della regola. Rivedi le impostazioni delle tue regole e fai clic su Fine Per creare la nuova regola di trasporto.

- Una volta creata, la regola del flusso di posta è disabilitata per impostazione predefinita. Selezionalo dall’elenco delle regole e usa il disattivazione per abilitare la regola.

Non appena la nuova regola è abilitata, ogni e -mail inviata da un membro del gruppo selezionato (team legale) a un destinatario esterno all’organizzazione verrà crittografata utilizzando automaticamente la crittografia dei messaggi Office 365.

Crittografia e -mail

Questo articolo confronta le opzioni di crittografia in Microsoft 365, tra cui Microsoft Purview Message Encryption, S/MIME, Information Rights Management (IRM) e introduce la sicurezza del livello di trasporto (TLS).

Microsoft 365 offre più opzioni di crittografia per aiutarti a soddisfare le tue esigenze aziendali per la sicurezza e -mail. Questo articolo presenta tre modi per crittografare l’e -mail in Office 365. Se vuoi saperne di più su tutte le funzionalità di sicurezza in Office 365, visita l’Office 365 Trust Center. Questo articolo introduce i tre tipi di crittografia disponibili per gli amministratori di Microsoft 365 per aiutare a garantire l’e -mail in Office 365:

- Microsoft Purview Message Encryption.

- Estensioni di posta Internet sicure/multiuso (S/MIME).

- Gestione dei diritti di informazione (IRM).

Se non sei un cliente E5, usa la prova Microsoft Purview Solutions di 90 giorni per esplorare come ulteriori funzionalità di Purview possono aiutare la tua organizzazione a gestire la sicurezza dei dati e le esigenze di conformità. Inizia ora presso l’hub Microsoft Purview Compliance Portal Trials. Impara i dettagli sull’iscrizione e sui termini di prova.

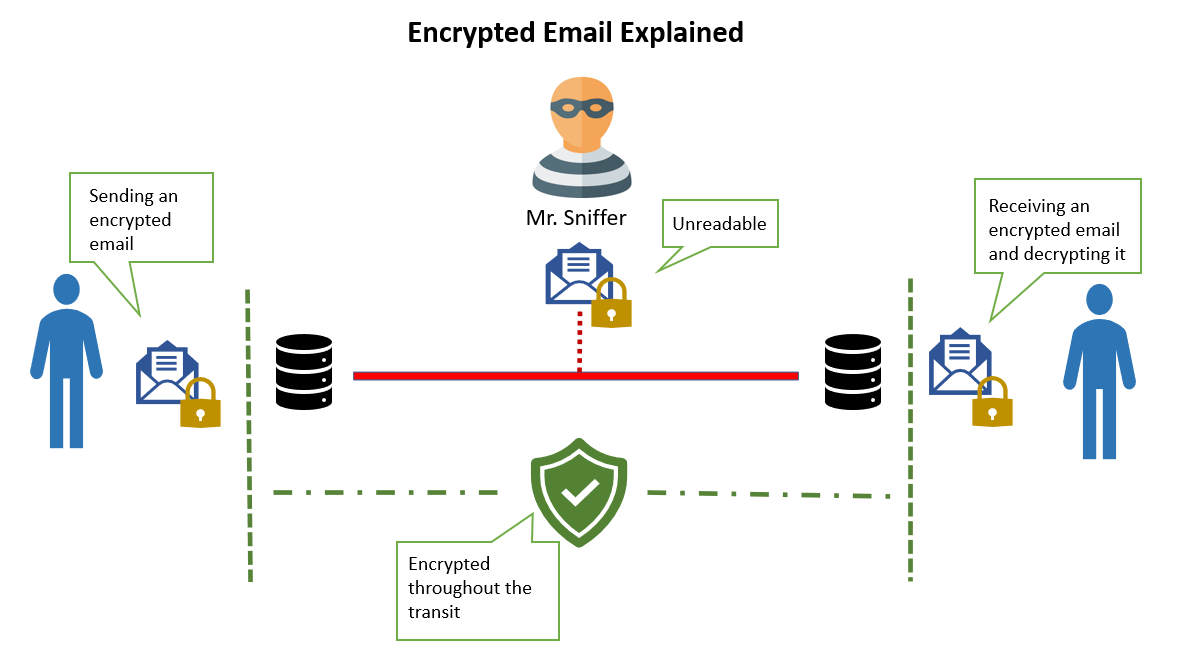

Come Microsoft 365 utilizza la crittografia e -mail

La crittografia è il processo mediante il quale le informazioni sono codificate in modo che solo un destinatario autorizzato possa decodificare e consumare le informazioni. Microsoft 365 utilizza la crittografia in due modi: nel servizio e come controllo dei clienti. Nel servizio, la crittografia viene utilizzata in Microsoft 365 per impostazione predefinita; Non devi configurare nulla. Ad esempio, Microsoft 365 utilizza la sicurezza del livello di trasporto (TLS) per crittografare la connessione o la sessione, tra due server.

Ecco come la crittografia e -mail funziona in genere:

- Un messaggio viene crittografato o trasformato da testo semplice in testo cifrato illeggibile, sulla macchina del mittente o da un server centrale mentre il messaggio è in transito.

- Il messaggio rimane in testo cifrato mentre è in transito per proteggerlo da essere letto nel caso in cui il messaggio venga intercettato.

- Una volta ricevuto il messaggio dal destinatario, il messaggio viene trasformato in testo normale leggibile in due modi:

- La macchina del destinatario utilizza una chiave per decrittografare il messaggio o

- Un server centrale decrittica il messaggio per conto del destinatario, dopo aver convalidato l’identità del destinatario.

Per ulteriori informazioni su come Microsoft 365 protegge la comunicazione tra server, come tra le organizzazioni all’interno di Microsoft 365 o tra Microsoft 365 e un partner commerciale di fiducia al di fuori di Microsoft 365, vedere come Exchange Online utilizza TLS per proteggere le connessioni e -mail in Office 365.

Confronto delle opzioni di crittografia e -mail disponibili in Office 365

Tecnologia di crittografia e -mail Che cos’è? Message Critty! Mail, Outlook.com, ecc.).

Come amministratore, è possibile impostare regole di trasporto che definiscono le condizioni per la crittografia. Quando un utente invia un messaggio che corrisponde a una regola, la crittografia viene applicata automaticamente.

Per visualizzare i messaggi crittografati, i destinatari possono ottenere un passcode una tantum, accedere con un account Microsoft o accedere con un account di lavoro o scuola associato a Office 365. I destinatari possono anche inviare risposte crittografate. Non hanno bisogno di un abbonamento Microsoft 365 per visualizzare i messaggi crittografati o inviare risposte crittografate.IRM è una soluzione di crittografia che applica anche restrizioni di utilizzo ai messaggi di posta elettronica. Aiuta a impedire che le informazioni sensibili vengano stampate, inoltrate o copiate da persone non autorizzate.

Funzionalità IRM in Microsoft 365 Utilizzare Azure Rights Management (Azure RMS).S/MIME è una soluzione di crittografia basata su certificati che consente sia di crittografare e di firmare in digitale un messaggio. La crittografia del messaggio aiuta a garantire che solo il destinatario previsto possa aprire e leggere il messaggio. Una firma digitale aiuta il destinatario convalidare l’identità del mittente.

Sia le firme digitali che la crittografia dei messaggi sono rese possibili attraverso l’uso di certificati digitali univoci che contengono le chiavi per verificare le firme digitali e la crittografia o la decritting di messaggi.

Per utilizzare S/MIME, è necessario disporre di chiavi pubbliche per ogni destinatario. I destinatari devono mantenere le proprie chiavi private, che devono rimanere sicure. Se le chiavi private di un destinatario sono compromesse, il destinatario deve ottenere una nuova chiave privata e ridistribuire le chiavi pubbliche su tutti i potenziali mittenti.Che cosa fa? Ome:

Crittografa messaggi inviati a destinatari interni o esterni.

Consente agli utenti di inviare messaggi crittografati a qualsiasi indirizzo email, incluso Outlook.com, yahoo! Mail e Gmail.

Ti consente, come amministratore, di personalizzare il portale di visualizzazione e -mail per riflettere il marchio della tua organizzazione.

Microsoft gestisce e memorizza in modo sicuro le chiavi, quindi non è necessario.

Non è necessario un software lato client speciale finché il messaggio crittografato (inviato come allegato HTML) può essere aperto in un browser.IRM:

Utilizza le restrizioni di crittografia e utilizzo per fornire protezione online e offline per messaggi e -mail e allegati.

Dà, come amministratore, la possibilità di impostare regole di trasporto o Outlook Protection per applicare automaticamente IRM per selezionare i messaggi.

Consente agli utenti di applicare manualmente i modelli in Outlook o Outlook sul Web (precedentemente noto come app Web Outlook).S/MIME indirizza l’autenticazione del mittente con firme digitali e la riservatezza dei messaggi con la crittografia. Cosa non fa? Ome non ti consente di applicare le restrizioni di utilizzo ai messaggi. Ad esempio, non puoi usarlo per impedire a un destinatario di inoltrare o stampare un messaggio crittografato. Alcune applicazioni potrebbero non supportare e -mail IRM su tutti i dispositivi. Per ulteriori informazioni su questi e altri prodotti che supportano Email IRM, consultare le funzionalità del dispositivo client. S/MIME non consente di scansionare i messaggi crittografati per malware, spam o politiche. Raccomandazioni e scenari di esempio Ti consigliamo di utilizzare OME quando si desidera inviare informazioni commerciali sensibili a persone al di fuori della tua organizzazione, che siano consumatori o altre aziende. Per esempio:

Un dipendente della banca che invia dichiarazioni con carta di credito ai clienti

Un ufficio di un medico che invia cartelle cliniche a un paziente

Un avvocato che invia informazioni legali riservate a un altro avvocatoTi consigliamo di utilizzare IRM quando si desidera applicare le restrizioni di utilizzo e la crittografia. Per esempio:

Un manager che invia dettagli riservati al suo team su un nuovo prodotto applica l’opzione “non inoltrare”.

Un dirigente deve condividere una proposta di offerta con un’altra società, che include un allegato da un partner che utilizza Office 365 e richiede che sia l’e -mail che l’allegato siano protetti.Si consiglia di utilizzare S/MIME quando l’organizzazione o l’organizzazione del destinatario richiedono una vera crittografia peer-to-peer.

S/MIME è più comunemente usato nei seguenti scenari:

Agenzie governative che comunicano con altre agenzie governative

Un’azienda che comunica con un’agenzia governativaQuali opzioni di crittografia sono disponibili per il mio abbonamento Microsoft 365?

Per informazioni sulle opzioni di crittografia e -mail per l’abbonamento Microsoft 365, consultare la descrizione del servizio online Exchange. Qui, puoi trovare informazioni sulle seguenti funzionalità di crittografia:

- Azure RMS, comprese sia le funzionalità IRM che la crittografia dei messaggi di Microsoft Purview

- S/mime

- Tls

- Crittografia dei dati a riposo (tramite BitLocker)

Puoi anche utilizzare strumenti di crittografia di terze parti con Microsoft 365, ad esempio PGP (abbastanza buona privacy). Microsoft 365 non supporta PGP/MIME e puoi utilizzare solo PGP/Inline per inviare e ricevere e-mail crittografate con PGP.

Che ne dici di crittografia per i dati a riposo?

“Data at Rest” si riferisce a dati che non sono attivamente in transito. In Microsoft 365, i dati e -mail a REST vengono crittografati utilizzando la crittografia dell’unità BitLocker. BitLocker crittografa i dischi rigidi nei datacenter di Microsoft per fornire una protezione migliore contro l’accesso non autorizzato. Per saperne di più, vedi Panoramica di BitLocker.

Maggiori informazioni sulle opzioni di crittografia e -mail

Per ulteriori informazioni sulle opzioni di crittografia e -mail in questo articolo e TLS, consultare questi articoli:

Microsoft Purview Message Encryption

Irm

S/mime

Office 365 Crittografia e -mail

Microsoft 365 supporta la crittografia dei messaggi (gestione dei diritti di informazione). Per abilitare la crittografia, il mittente deve avere la crittografia di Message Microsoft 365 incluso nella licenza E3 Enterprise Office 365 Enterprise.

Per crittografare un singolo messaggio:

- Fare clic su file e quindi proprietà.

- Fare clic su Impostazioni di sicurezza e selezionare il contenuto del messaggio crittografico e la casella di controllo allegati.

- Componi il tuo messaggio e premi Invia.

È possibile crittografare tutti i messaggi in uscita per impostazione predefinita, tuttavia, tutti i potenziali destinatari devono avere il tuo ID digitale per poter decifrare e visualizzare i tuoi messaggi. Per abilitare la crittografia per impostazione predefinita:

- Vai al file> Opzioni> Centro fiduciario> Impostazioni del centro fiduciario.

- Nella scheda di sicurezza e -mail, selezionare il contenuto di crittografia e gli allegati per i messaggi in uscita Casella di controllo.

I limiti della crittografia di Office 365 e -mail

Microsoft ha recentemente aggiunto una crittografia e -mail sicura alla sua famosa piattaforma di produttività Office 365, offrendo agli utenti la possibilità di inviare file e messaggi crittografati al fine di proteggere i dati sensibili. Ma mentre la crittografia e-mail di Office 365 è sicuramente un componente necessario di questa piattaforma basata su cloud, potrebbe non essere la soluzione giusta per ogni utente e organizzazione.

Office 365 La crittografia e -mail semplifica la messaggistica sicura per i mittenti, ma la decritting di tali messaggi può essere più difficile per i destinatari. Al fine di garantire che un messaggio crittografato possa essere aperto una volta ricevuto, le organizzazioni potrebbero dover pagare per le connessioni TLS obbligatorie per i propri partner commerciali o correre il rischio di non poter utilizzare la crittografia e -mail di Office 365 quando una connessione TLS non è disponibile.

Migliora la crittografia e -mail di Office 365 con Mimecast

Mimecast fornisce servizi di crittografia e-mail che completano l’ufficio 365 crittografia e-mail, fornendo agli utenti strumenti di semplice utilizzo per proteggere i messaggi e-mail e gli allegati. Con Mimecast Secure Messaging, gli utenti possono condividere facilmente le informazioni sensibili inviando messaggi protetti direttamente dalla loro normale applicazione della cassetta postale, senza richiedere ai mittenti o ai destinatari di scaricare software o installare hardware aggiuntivo.

Mimecast Aumenta Office 365 Crittografia e -mail consentendo alle organizzazioni di:

- Rendi la crittografia più semplice per gli utenti e gli amministratori.

- Supportare la conformità consentendo ai messaggi sicuri da sottoporre a politiche anti-malware, prevenzione delle perdite e conformità dei dati.

- Fornire un servizio di posta elettronica di crittografia anche quando la crittografia TLS non è un’opzione.

- Migliorare la protezione eliminando la capacità degli amministratori di visualizzare le informazioni all’interno di un messaggio.

Come Mimecast Solutions per Office 365 Email Encryption Work

Per avviare un messaggio sicuro o un trasferimento di file crittografato in Office 365, gli utenti devono semplicemente creare una nuova e -mail in Outlook e selezionare l’opzione Invia sicura nella scheda Mimecast. Gli utenti hanno la possibilità di inviare il messaggio con impostazioni che richiedono ricevute di lettura, applicare le date di scadenza del messaggio e limitare o impedire la stampa, la risposta e l’inoltro del messaggio.

Quando l’utente fa clic su Invia, l’e -mail e tutti gli allegati vengono caricati in modo sicuro nel cloud Mimecast. Lì sono scansionati per malware, controllati contro le politiche di prevenzione delle perdite di contenuti e dati e conservati in modo sicuro in un archivio crittografato di emire costitui.

Il destinatario del messaggio riceve una notifica che è stato inviato un messaggio sicuro, insieme alle istruzioni su come recuperare il messaggio e gli allegati dal portale di messaggistica sicura di Mimecast.

Office 365 FAQ di crittografia e -mail

Cos’è la crittografia e -mail in Office 365?

La crittografia e -mail in Office 365 è una funzione di sicurezza che ti consente di inviare e -mail crittografate alle persone all’interno o all’esterno della tua organizzazione.

Quando crittografi un’e -mail, solo le persone che hanno la chiave e -mail crittografata possono leggerla. L’e -mail crittografata è diversa dalle e -mail regolari perché:

- La riga dell’oggetto e il corpo dell’e -mail crittografata sono crittografati in modo che solo il destinatario previsto possa leggerli, anche se qualcun altro intercetta il messaggio in transito.

- L’e -mail crittografata non include un link per scaricare la chiave, quindi solo il destinatario previsto può ottenere la chiave e leggere il messaggio.

Qual è l’importanza della crittografia di Office 365 e -mail?

L’importanza dell’e -mail crittografata non può essere sottovalutata. Nel mondo di oggi, l’e -mail è uno degli strumenti di comunicazione più usati. Tuttavia, è anche uno dei più vulnerabili, poiché i messaggi di posta elettronica sono spesso archiviati sui server e possono essere accessibili da persone non autorizzate.

Office 365 La crittografia e -mail aiuta a proteggere le tue e -mail dall’essere lette da chiunque diverso dal destinatario previsto. Le e -mail crittografate vengono convertite in un codice che può essere decifrato solo dalla persona con la chiave corretta. Questo assicura che le tue e -mail rimangano private e riservate.

Inoltre, l’e -mail crittografata può aiutare a prevenire il furto di frodi e identità. Crittografia delle tue e -mail, puoi aiutare a proteggere te stesso e la tua attività da potenziali rischi.

Come faccio a sapere se un’e -mail è crittografata in Office 365?

Quando apri un’e -mail crittografata in Office 365, vedrai un messaggio nella parte superiore dello schermo che dice “Questo messaggio è crittografato.”Questo ti farà sapere che i contenuti dell’e -mail sono sicuri e sicuri. Puoi anche dire se un’e -mail è crittografata cercando un’icona di blocco accanto al nome del mittente. Se vedi questa icona, significa che l’e -mail è crittografata e puoi essere certo che le tue informazioni sono sicure.

Office 365 Encryption dei messaggi – Email sicura

Lo scopo di un’e -mail crittografata è mantenere la riservatezza dei dati. La crittografia nasconde il contenuto di un messaggio traducendolo in codice. Esso’s particolarmente utile quando è necessario inviare informazioni sensibili a cui altre persone non dovrebbero essere in grado di accedere. Poiché l’e -mail viene inviata su Internet, è soggetta ad essere intercettata dagli hacker. La crittografia aggiunge un prezioso livello di sicurezza per garantire che il tuo messaggio possa essere letto solo dal destinatario previsto.

Le prime 5 domande:

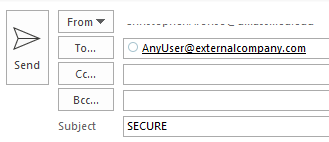

Come invio un’e -mail sicura con la crittografia dei messaggi Office 365?

Semplicemente mettendo la parola sicura nella riga dell’oggetto della tua e -mail UMass Chan, il tuo messaggio verrà crittografato. La crittografia può essere attivata selezionando la funzione crittografa dal client di posta outlook o Office 365 Outlook sul Web.In che modo le persone non Umass possono inviarmi un’e-mail sicura?

Crea un’e-mail contenente la parola sicura nella riga dell’oggetto e invia al destinatario con cui tu’D mi piace stabilire un thread e-mail crittografato.Il destinatario dell’e-mail dovrebbe rispondere all’e-mail nel messaggio crittografato, questo garantisce che la loro risposta venga ricevuta tramite un canale crittografato.

Un’ulteriore corrispondenza può verificarsi tramite i tipici meccanismi di risposta, attraverso il thread del messaggio crittografato. Il componente chiave di questo flusso di lavoro è che il messaggio iniziale deve provenire da un indirizzo e-mail della UMass Chan Medical School ed essere crittografato (tramite la parola sicura nella riga dell’oggetto).

Utilizzando la posta elettronica sicura, verranno crittografati sia la mia e -mail che gli allegati?

Sì, la crittografia dei messaggi Office 365 crittografa l’intera comunicazione, inclusi gli allegati.Quanto tempo fino alla scadenza del messaggio crittografato?

Le e -mail crittografate saranno disponibili per il destinatario per 7 giorniE se usassimo già TLS?

Se la scuola di medicina ha una relazione “TLS” stabilita con l’e -mail di un’altra organizzazione, il sicuro non è richiesto. Se la parola sicura è in materia di un’e -mail che va a un indirizzo già registrato all’interno di TLS, l’e -mail non richiederà al destinatario di creare un account. Se desideri confermare l’elenco di domini/organizzazioni con cui abbiamo impostato TLS, visita quanto segue dentro Pagina: elenco di TLSCome posso richiedere che venga stabilita una relazione TLS?

Le relazioni TLS possono essere richieste tramite ServiceNow Helpdesk Ticket. Dovrai identificare il nome di dominio dell’altra parte all’interno del biglietto.

Una richiesta dovrebbe anche essere fatta all’altra parte per far loro richiedere che il loro dipartimento IT stabilisca una relazione TLS nel loro ambiente.

Office 365 Crittografia dei messaggi dell’ufficio

Come invio un’e -mail sicura?

A partire dall’autunno 2019, per inviare un’e-mail sicura con la crittografia dei messaggi di Microsoft Office, dovrai semplicemente mettere la parola sicura (insensibile al caso) nella riga dell’oggetto della tua e-mail.

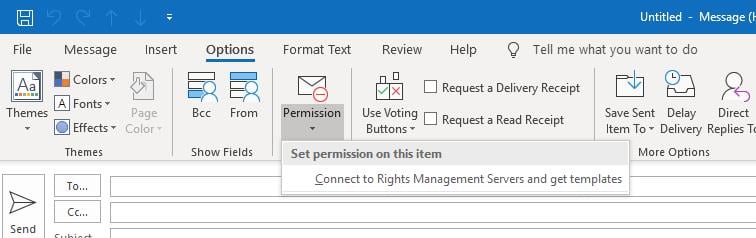

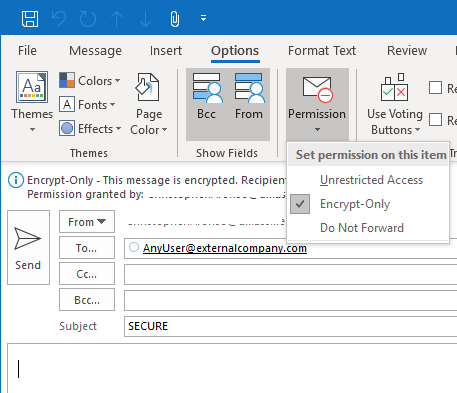

Inoltre, esiste l’opzione per impostare il livello di autorizzazione sull’e-mail, che costringerà la crittografia a ricevimenti esterni. La prima volta che viene utilizzato il pulsante di autorizzazione, dovrai fare clic per connettersi ai server di gestione dei diritti.

L’accesso senza restrizioni lo fa NON crittografare una determinata e-mail e quindi dovrebbe NON essere selezionato quando si invia un’e-mail crittografata. Il solo crittografia ha un set di autorizzazioni meno restrittivo rispetto a non inoltrare, in quanto non in avanti impedirà il download del messaggio e l’inoltro a ulteriori destinatari.

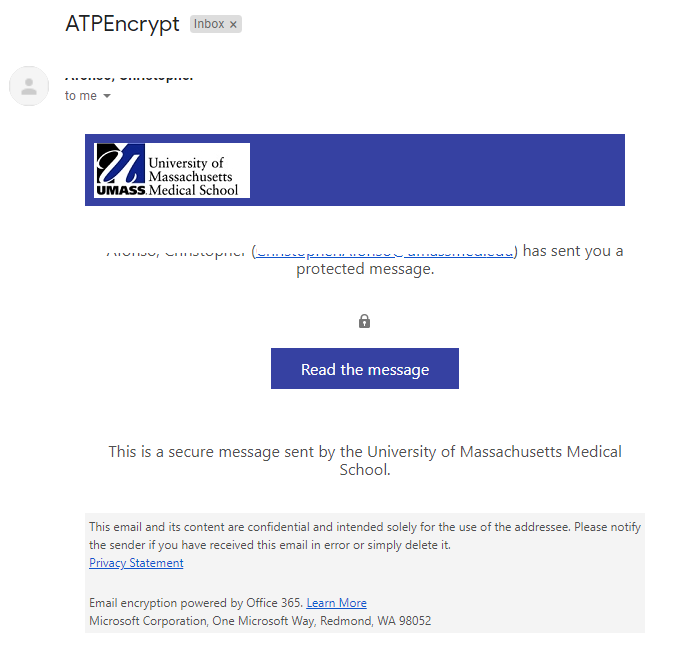

Cosa succede quando un destinatario esterno riceve un’e -mail Microsoft Ome?

Il destinatario verrà dato sette giorni per leggere il messaggio. Se l’utente non ha un account Microsoft, verrà chiesto di registrarsi o richiedere un codice passante per ottenere l’accesso al messaggio:

Altrimenti, saranno indirizzati a accedere al loro account Microsoft per visualizzare il messaggio crittografato.

Office 365 Email crittografate

Microsoft può offrire una protezione sufficiente alla corrispondenza e ai file e -mail? Scopri tutto sulla crittografia e -mail di Office 365 e come ottenere il controllo dei tuoi dati.

Office 365 Email Cryption —Popolare noto come Office 365 Message Encryption (OME) —S è Microsoft’S Metodo di crittografia legacy che consente agli utenti di inviare e -mail interne ed esterne sicure. Lo standard ha ottenuto un rinnovamento quando la società ha rilasciato Microsoft Purview Message Encryption (MPME), che è impostato per sostituire OME. Se tu’RESSIONATO ALL’UFFICIO 365, potresti chiederti il livello di sicurezza che ottieni con ome/mpme. Per fornirti le ultime informazioni, questo articolo coprirà MPME come il futuro metodo di crittografia standard. Voi’Affrontare la sua sicurezza, disponibilità e alternative che vale la pena esplorare.

MPME: Email Crittico per utenti Office 365

MPME consente agli utenti di crittografare i propri messaggi per godere di una maggiore sicurezza quando si condividono e -mail e file privati. Oltre alla crittografia, include varie politiche di autorizzazione che consentono agli utenti di avere un maggiore controllo sui loro dati sensibili. Lo standard combina OME con Information Rights Management (IRM), una serie di strumenti che consentono al mittente di limitare l’accesso e la distribuzione delle e -mail e il loro contenuto. Protegge anche gli allegati, quindi i tuoi file saranno mantenuti al sicuro. Con MPME, puoi utilizzare i modelli di gestione dei diritti per crittografare le tue e -mail e impostare regole specifiche per come loro’RE gestito o puoi scegliere tra due opzioni di crittografia predefinite:

Opzione Cosa fa Solo crittografare Le e -mail sono crittografate senza restrizioni, consentendo agli utenti di copiare, inoltrare o stampare i loro contenuti Non inoltrare Oltre ad essere crittografata, l’e -mail è protetta da ulteriore distribuzione, salvataggio o modifiche MPME mantiene le tue e -mail crittografate anche se il destinatario utilizza un altro fornitore di servizi di posta elettronica come Gmail o Yahoo. Essi’LL necessita di una password per aprirla, che impedisce l’accesso non autorizzato.

Disponibilità MPME: che può utilizzare Email crittografata Office 365?

Lo svantaggio principale di MPME è quello’S Riservato per gli Ufficio 365 TIRE Enterprise a prezzo più alto:

Livello Prezzo Office 365 Enterprise E3 $ 23/utente al mese Office 365 Enterprise E5 $ 38/utente al mese - Piani di istruzione (A1, A3 e A5)

- Tiers del governo (G3 e G5)

- Microsoft 365 Business Premium

Come proteggere le e -mail oltre MPME

- Usa la crittografia Exchange Online Email

- Assicurarsi le tue e-mail con la crittografia end-to-end S/MIME

Scambia e -mail crittografata online: protezione per le organizzazioni

Exchange Online è Microsoft’Servizio e -mail ospitato S. Esso’s la versione cloud dell’azienda’S server di scambio on-premise che consente agli utenti di condividere e-mail, calendari, contatti e informazioni simili necessarie per la collaborazione. La piattaforma supporta l’IRM tramite Active Directory Rights Management Services (AD RMS), una soluzione di sicurezza delle informazioni locale. Quando si configura RMS AD, è possibile creare modelli di criteri per i diritti e applicarli alle tue e -mail. In questo modo, puoi controllare l’accesso e le azioni che il destinatario può intraprendere all’interno o all’esterno della tua organizzazione. I mittenti possono applicare i modelli manualmente tramite Outlook sul Web o client Outlook dedicati per piattaforme diverse. Tutte le politiche si applicano all’e -mail’s contenuti e allegati e rimanere applicato anche durante l’uso offline. La configurazione di AD RMS è complicata e non’qualcosa qualcosa che un utente medio può fare senza l’aiuto di un esperto. Anche Microsoft lo afferma’s non comune e suggerisce di utilizzare MPME a meno che la tua organizzazione non abbia una necessità specifica per una sicurezza così complessa.

La crittografia S/Mime può offrire una protezione sufficiente?

- Vai al file> opzioni

- Seleziona Trust Center> Impostazioni del centro fiduciario

- Fare clic su Impostazioni in Email crittografata

- Vai a certificati e algoritmi

- Fare clic su Scegli> certificato S/MIME

Skiff Mail – Email Privacy per tutti

Skiff non lo fa’T nascondere le funzionalità di sicurezza avanzate dietro i paywalls, in modo che gli utenti possano godere della completa privacy e riservatezza gratuitamente con Skiff Mail. La piattaforma supporta la crittografia all’avanguardia per consentire agli utenti di sfruttare la piena potenza di E2EE. A differenza della maggior parte dei fornitori di servizi di posta elettronica, Skiff lo fa’T Store di crittografia sui loro server. La chiave pubblica è condivisa tra gli utenti e consente loro di inviare e -mail sicure, mentre una chiave privata separata viene creata dall’utente e memorizzata sul proprio dispositivo. Poiché solo il destinatario ha la chiave di decrittografia, nessuno – non anche Skiff – può accedere alla corrispondenza.

Caratteristiche straordinarie di Skiff’S robusto piano gratuito

- Metamask

- Coinbase

- Keplr

- Coraggioso

- Bit

- Domini inarrestabili

- Fantasma

Drive, Pages e Calendar: Explore Skiff’S Privacy-First Workspace

- Crea documenti illimitati

- Usa un editor di testo ricco per aggiungere tabelle, blocchi di codice e altri elementi

- Collabora e gestisci il tuo team senza problemi di privacy

- Videoconferenza

- Calendari condivisi che altri membri del team possono vedere per rimanere aggiornati

- Sincronizzazione automatica: il calendario SKIFF tira automaticamente eventi e RSVP dalla tua casella di posta

Inizia con Skiff in tre rapidi passi

- Vai alla pagina di iscrizione

- Scegli il nome dell’account e la password

- Esplora Skiff Mail e altri prodotti sicuri

- PRO (da $ 8/mese) —Best per utenti avanzati o piccoli team

- Affari (da $ 12/mese): adatti alle aziende che desiderano proteggere i propri dati e progetti

Garantire un’adeguata sicurezza del sistema per evitare le violazioni

- Utilizzare un browser sicuro: gli attacchi di browser sono comuni ed efficaci, quindi è necessario un’opzione con misure di sicurezza avanzate come le funzionalità anti-phishing o anti-malware

- Abilita Autenticazione a due fattori (2FA) —Microsoft consiglia vivamente di utilizzare la loro app di autenticazione e di impostare l’autenticazione a due fattori per proteggere il tuo account. Questo livello di sicurezza è fondamentale indipendentemente dal tuo fornitore di servizi, in quanto ti protegge dagli attacchi di password comuni. Skiff supporta 2FA per consentirti di fortificare la tua e -mail oltre E2EE, quindi assicurati di abilitarlo quando ti iscrivi

- Proteggi la tua rete: la maggior parte dei router wireless viene fornito con funzionalità di crittografia, quindi usali per salvaguardare la connessione dagli attacchi MITM Man-in-the-Middle (MITM). Imposta una password forte per la tua rete e usa un firewall per proteggerlo contro gli hacker

Desideri accedere alla privacy? Unisciti a Skiff E-to-End Cripted Email, Document, Drive e Calendar Platform.