Office 365 protegge dal ransomware

Distribuisci la protezione del ransomware per il tuo inquilino Microsoft 365

Questo post descrive in dettaglio le funzionalità di protezione e ripristino di Ransomware Microsoft integrate che consentono di proteggere l’ambiente e ripristinare i dati a seguito di un attacco di ransomware.

Office 365 Ransomware Protection and Recovery: una panoramica completa

Al giorno d’oggi, il ransomware è considerato una delle maggiori minacce per le imprese moderne poiché può influire su tutti i tipi di dati tra cui file e documenti Microsoft 365. In effetti, oltre 304 milioni di attacchi si sono verificati a livello globale nel 2020, con il pagamento medio di riscatto che arriva a $ 812.360. E i metodi di infiltrazione stanno diventando più sofisticati ogni anno.

Secondo il suo modello di responsabilità condivisa, Microsoft fornisce agli utenti vari strumenti di protezione ransomware Office 365. Tuttavia, le organizzazioni che utilizzano Office 365 sono responsabili della configurazione di questi strumenti per salvaguardare i loro dati dalle minacce e utilizzare strumenti di terze parti per garantirne il recupero.

Questo post descrive in dettaglio le funzionalità di protezione e ripristino di Ransomware Microsoft integrate che consentono di proteggere l’ambiente e ripristinare i dati a seguito di un attacco di ransomware.

Native Office 365 Opzioni di protezione ransomware

Gli abbonamenti Microsoft includono diverse funzionalità integrate che consentono di proteggere il tuo inquilino e mitigare i rischi in caso di incidente di sicurezza. Utilizzando gli strumenti trovati in Exchange Online Protection (EOP) e Microsoft Defender, è possibile rilevare, monitorare e scoraggiare gli attacchi prima di infiltrarsi e diffondersi sulla rete.

Tieni presente che le funzionalità di protezione da ransomware Microsoft hanno limiti e non offrono un’immunità completa contro le infezioni, soprattutto quando si tratta di malware avviato dall’utente, ad esempio.

Microsoft 365 Defender

La maggior parte degli strumenti di furto di sicurezza e identità di cui hai bisogno può essere trovata in Microsoft 365 Defender e Microsoft Defender per Office 365 poiché combinano numerose capacità di monitoraggio e protezione. Inoltre, è possibile utilizzare Microsoft Defender per Identity e Microsoft Defender per Endpoint per trovare dispositivi compromessi che possono essere la fonte di una violazione.

Le funzionalità di protezione ransomware Office 365 più importanti incluse in Microsoft Defender sono elencate di seguito.

- Indagine e risposta delle minacce

Questa è una serie di capacità che aiutano gli amministratori a scansionare il proprio ambiente e raccogliere dati su potenziali minacce. L’indagine sulle minacce e il flusso di lavoro di risposta raccoglie informazioni utilizzando tracker di minacce di diverse fonti come computer infetti, incidenti precedenti, attività dell’utente e altro ancora. Le azioni di risposta necessarie vengono quindi implementate per affrontare i rischi di OneDrive for Business, SharePoint Online, Exchange Online e Microsoft Teams.

Schemi di ingegneria sociale come gli attacchi di phishing sono i vettori di attacco ransomware numero uno. Microsoft Defender per Office 365 utilizza algoritmi avanzati e una serie di funzionalità per rilevare automaticamente gli attacchi di phishing e proteggere i dati Office 365.

• Spoof Intelligence: Queste intuizioni consentono di rilevare e limitare automaticamente i mittenti falsificati nei messaggi da domini interni o esterni. È inoltre possibile consentire manualmente o bloccare i mittenti identificati nell’elenco di consumo/blocchi inquilino.

• Politiche anti-phishing: Configurare varie impostazioni come protezione da imitazione, intelligence della cassetta postale e soglie di phishing avanzate. Inoltre, è possibile specificare l’azione per i mittenti a prezzi bloccati.

• Autenticazione e -mail implicita: Identifica mittenti falsi controllando l’e -mail in entrata utilizzando tecniche avanzate come reputazione del mittente, cronologia dei mittenti, analisi comportamentale e altro ancora.

• Visualizzazioni della campagna: Rilevare e analizzare i messaggi coinvolti in campagne coordinate di phishing.

• Allenamento di simulazione di attacco: Gli amministratori possono creare messaggi di phishing falsi e condividerli con gli utenti all’interno della propria rete per testare la propria preparazione e condurre una formazione per la consapevolezza del ransomware.

La protezione da malware a più livelli in EOP rileva automaticamente diversi tipi di malware in entrata e in uscita, inclusi virus, spyware e ransomware. Questo viene fatto usando le seguenti funzionalità:

• Difese a strati contro malware: Diversi motori di scansione anti-malware salvaguardano la tua organizzazione contro minacce note e sconosciute. Questi motori forniscono protezione da ransomware Office 365 anche durante le prime fasi di un focolaio.

• Risposta delle minacce in tempo reale: Il tuo team di sicurezza può raccogliere informazioni sufficienti su un virus o un malware per creare regole di politica specifiche e pubblicarle immediatamente attraverso la rete.

• Distribuzione della definizione anti-malware veloce: I motori anti-malware vengono costantemente aggiornati per includere nuove patch e definizioni di malware.

Abilitando la protezione in tempo reale in Microsoft Defender Antivirus, è possibile gestire le impostazioni di accesso alle cartelle controllate per proteggere i file e i dati di Office 365 da app dannose e ransomware. Questa funzione controlla le applicazioni rispetto a un elenco di app note e consente solo a quelle di fiducia di accedere alle cartelle protette. In caso di attività dannose, ricevi una notifica che ti mostra quale app ha tentato di apportare modifiche indesiderate a un documento protetto.

- Microsoft Defender per le app cloud

Passare al cloud introduce nuovi rischi per la sicurezza che potrebbero mettere in pericolo i dati durante lo stoccaggio o il viaggio. Microsoft Defender per Cloud Apps fornisce a Microsoft Enterprise Plans con controllo avanzato, potente visibilità e un solido rilevamento di cyberthreat attraverso Microsoft e servizi cloud di terze parti.

Le capacità principali che garantiscono la protezione del ransomware Office 365 sono:

• Scoprire e

Distribuisci la protezione del ransomware per il tuo inquilino Microsoft 365

Questo post descrive in dettaglio le funzionalità di protezione e ripristino di Ransomware Microsoft integrate che consentono di proteggere l’ambiente e ripristinare i dati a seguito di un attacco di ransomware.

Office 365 Ransomware Protection and Recovery: una panoramica completa

Al giorno d’oggi, il ransomware è considerato una delle maggiori minacce per le imprese moderne poiché può influire su tutti i tipi di dati tra cui file e documenti Microsoft 365. In effetti, oltre 304 milioni di attacchi si sono verificati a livello globale nel 2020, con il pagamento medio di riscatto che arriva a $ 812.360. E i metodi di infiltrazione stanno diventando più sofisticati ogni anno.

Secondo il suo modello di responsabilità condivisa, Microsoft fornisce agli utenti vari strumenti di protezione ransomware Office 365. Tuttavia, le organizzazioni che utilizzano Office 365 sono responsabili della configurazione di questi strumenti per salvaguardare i loro dati dalle minacce e utilizzare strumenti di terze parti per garantirne il recupero.

Questo post descrive in dettaglio le funzionalità di protezione e ripristino di Ransomware Microsoft integrate che consentono di proteggere l’ambiente e ripristinare i dati a seguito di un attacco di ransomware.

Native Office 365 Opzioni di protezione ransomware

Gli abbonamenti Microsoft includono diverse funzionalità integrate che consentono di proteggere il tuo inquilino e mitigare i rischi in caso di incidente di sicurezza. Utilizzando gli strumenti trovati in Exchange Online Protection (EOP) e Microsoft Defender, è possibile rilevare, monitorare e scoraggiare gli attacchi prima di infiltrarsi e diffondersi sulla rete.

Tieni presente che le funzionalità di protezione da ransomware Microsoft hanno limiti e non offrono un’immunità completa contro le infezioni, soprattutto quando si tratta di malware avviato dall’utente, ad esempio.

Microsoft 365 Defender

La maggior parte degli strumenti di furto di sicurezza e identità di cui hai bisogno può essere trovata in Microsoft 365 Defender e Microsoft Defender per Office 365 poiché combinano numerose capacità di monitoraggio e protezione. Inoltre, è possibile utilizzare Microsoft Defender per Identity e Microsoft Defender per Endpoint per trovare dispositivi compromessi che possono essere la fonte di una violazione.

Le funzionalità di protezione ransomware Office 365 più importanti incluse in Microsoft Defender sono elencate di seguito.

- Indagine e risposta delle minacce

Questa è una serie di capacità che aiutano gli amministratori a scansionare il proprio ambiente e raccogliere dati su potenziali minacce. L’indagine sulle minacce e il flusso di lavoro di risposta raccoglie informazioni utilizzando tracker di minacce di diverse fonti come computer infetti, incidenti precedenti, attività dell’utente e altro ancora. Le azioni di risposta necessarie vengono quindi implementate per affrontare i rischi di OneDrive for Business, SharePoint Online, Exchange Online e Microsoft Teams.

Schemi di ingegneria sociale come gli attacchi di phishing sono i vettori di attacco ransomware numero uno. Microsoft Defender per Office 365 utilizza algoritmi avanzati e una serie di funzionalità per rilevare automaticamente gli attacchi di phishing e proteggere i dati Office 365.

• Spoof Intelligence: Queste intuizioni consentono di rilevare e limitare automaticamente i mittenti falsificati nei messaggi da domini interni o esterni. È inoltre possibile consentire manualmente o bloccare i mittenti identificati nell’elenco di consumo/blocchi inquilino.

• Politiche anti-phishing: Configurare varie impostazioni come protezione da imitazione, intelligence della cassetta postale e soglie di phishing avanzate. Inoltre, è possibile specificare l’azione per i mittenti a prezzi bloccati.

• Autenticazione e -mail implicita: Identifica mittenti falsi controllando l’e -mail in entrata utilizzando tecniche avanzate come reputazione del mittente, cronologia dei mittenti, analisi comportamentale e altro ancora.

• Visualizzazioni della campagna: Rilevare e analizzare i messaggi coinvolti in campagne coordinate di phishing.

• Allenamento di simulazione di attacco: Gli amministratori possono creare messaggi di phishing falsi e condividerli con gli utenti all’interno della propria rete per testare la propria preparazione e condurre una formazione per la consapevolezza del ransomware.

La protezione da malware a più livelli in EOP rileva automaticamente diversi tipi di malware in entrata e in uscita, inclusi virus, spyware e ransomware. Questo viene fatto usando le seguenti funzionalità:

• Difese a strati contro malware: Diversi motori di scansione anti-malware salvaguardano la tua organizzazione contro minacce note e sconosciute. Questi motori forniscono protezione da ransomware Office 365 anche durante le prime fasi di un focolaio.

• Risposta delle minacce in tempo reale: Il tuo team di sicurezza può raccogliere informazioni sufficienti su un virus o un malware per creare regole di politica specifiche e pubblicarle immediatamente attraverso la rete.

• Distribuzione della definizione anti-malware veloce: I motori anti-malware vengono costantemente aggiornati per includere nuove patch e definizioni di malware.

Abilitando la protezione in tempo reale in Microsoft Defender Antivirus, è possibile gestire le impostazioni di accesso alle cartelle controllate per proteggere i file e i dati di Office 365 da app dannose e ransomware. Questa funzione controlla le applicazioni rispetto a un elenco di app note e consente solo a quelle di fiducia di accedere alle cartelle protette. In caso di attività dannose, ricevi una notifica che ti mostra quale app ha tentato di apportare modifiche indesiderate a un documento protetto.

- Microsoft Defender per le app cloud

Passare al cloud introduce nuovi rischi per la sicurezza che potrebbero mettere in pericolo i dati durante lo stoccaggio o il viaggio. Microsoft Defender per Cloud Apps fornisce a Microsoft Enterprise Plans con controllo avanzato, potente visibilità e un solido rilevamento di cyberthreat attraverso Microsoft e servizi cloud di terze parti.

Le capacità principali che garantiscono la protezione del ransomware Office 365 sono:

• Scopri e controlla l’uso dell’ombra: Identifica le app e i servizi cloud utilizzati dalla tua organizzazione, indagare sui modelli di utilizzo e valutare la prontezza del business da più rischi.

• Proteggere le informazioni sensibili nel cloud: Implementa politiche e processi automatizzati per controllare e salvaguardare i dati sensibili in tempo reale su tutte le app cloud.

• Scoraggiare le minacce informatiche e le anomalie: Rilevare comportamenti insoliti, ransomware, computer compromessi e applicazioni dannose. Analizzare i modelli di utilizzo ad alto rischio e rimediare automaticamente le minacce.

• Valuta la conformità delle app cloud: Assicurati che le tue applicazioni soddisfino la conformità normativa e gli standard del settore.

Microsoft Defender SmartScreen offre protezione contro applicazioni e siti Web di malware o phishing. I file potenzialmente dannosi vengono bloccati automaticamente e l’utente viene avvisato. Le pagine Web visitate vengono analizzate e controllate rispetto a un elenco di siti di phishing e dannosi segnalati. Mentre le app scaricate o gli installatori di app vengono controllati rispetto a un elenco di programmi dannosi segnalati noti per non essere sicuri.

Protezione delle informazioni di Microsoft Purview

Office 365 Ransomware Protection non riguarda solo la prevenzione degli attacchi. I processi ottimali di governance dei dati possono anche ridurre la minaccia della perdita di dati tramite ransomware. Utilizzando diverse funzionalità nella protezione delle informazioni di Microsoft Purview, è possibile identificare, classificare e proteggere i dati sensibili, in volo o a riposo.

La definizione e l’applicazione delle politiche DLP impediscono agli utenti di condividere in modo inappropriato dati sensibili con personale non autorizzato e limitare il rischio di perdita di dati. Ancora più importante, DLP consente di monitorare le attività dell’utente su elementi sensibili. Questi articoli possono anche essere spostati e bloccati in una posizione di quarantena sicura per impedire alle infezioni da ransomware di raggiungerli.

Configurare e applicare etichette di sensibilità ai dati che si ritiene potenzialmente riscattabili come e -mail o documenti sensibili. Proteggi i file Office 365 contrassegnando il contenuto o crittografando i dati per assicurarsi che solo gli utenti autorizzati possano accedervi.

Strumenti di protezione ransomware aggiuntivi Office 365

Microsoft fornisce più funzionalità che mitigano il rischio di ransomware e limitano la perdita di dati:

- Exchange Impostazioni e -mail: Le e -mail di phishing sono il metodo principale utilizzato in un attacco ransomware. Configurazione delle impostazioni di e -mail di scambio riduce la tua organizzazione’S Vulnerabilità a un attacco basato su e-mail interrompendo l’accesso iniziale al tuo inquilino.

- Autenticazione a più fattori: Abilitare l’autenticazione moderna in Office 365 aggiunge un secondo livello di protezione al processo di accesso e riduce drasticamente la possibilità di compromessi delle credenziali.

- Punteggio sicuro Microsoft: Questo strumento misura continuamente la postura della sicurezza della propria organizzazione e suggerisce miglioramenti per aiutarti a proteggere i dati Office 365.

- Regole di riduzione della superficie di attacco: Diminuire le vulnerabilità agli attacchi informatici configurando le impostazioni necessarie. Blocca attività sospette prima di infettare l’intera rete.

Microsoft Ransomware Recupero Metodi

A volte, tutte le opzioni di protezione falliscono e sei colpito da un attacco ransomware. In questo caso, è necessario interrompere immediatamente la sincronizzazione di OneDrive su tutti i dispositivi connessi e scollegare i dispositivi infetti dalla rete. Se fatto in tempo, lì’S un’alta possibilità che i file infetti abbiano ancora copie non crittografate memorizzate su altre unità.

Versioni

Se abilitato, il versioning ti consente di salvare automaticamente più versioni dello stesso documento in SharePoint online, Exchange Online e OneDrive for Business. Per impostazione predefinita, il numero di versioni è limitato a 500 ma puoi aumentarlo a 50.000.

Puoi tornare alle versioni precedenti create prima dell’attacco ransomware e ripristinarle quando è necessario. Tieni presente che la versione non offre una protezione completa contro il ransomware poiché alcune infezioni possono anche crittografare tutte le versioni di un documento.

Nota: Memorizzazione di diverse versioni richiede uno spazio di archiviazione aggiuntivo.

Cestino

In alcuni casi, gli attacchi di ransomware rimuovono il file originale e creano una nuova versione crittografata che non è possibile utilizzare. Il cestino di riciclo può essere utilizzato come strumento di recupero Ransomware Microsoft poiché ti aiuta a ripristinare i file eliminati in un arco di 93 giorni.

Anche dopo la scadenza di questo periodo e l’articolo viene rimosso da entrambe le fasi del cestino, hai una finestra di 14 giorni per contattare il supporto Microsoft per richiedere il recupero dei dati. Dopo la chiusura di questa finestra, i dati vengono eliminati permanentemente.

Politiche di conservazione della conformità

Crea regole che definiscono per quanto tempo si conservi file e documenti Office 365. Ciò consente di configurare quali dati possono essere eliminati e quando. È possibile automatizzare questo processo impostando le politiche di conservazione per tipi di contenuti specifici.

Nota: Le politiche di conservazione della conformità sono disponibili solo per i piani di abbonamento Microsoft 365 E5, A5 e G5.

Preservation Hold Library

Applicando le impostazioni di conservazione, i dati sincronizzati a OneDrive o SharePoint possono essere archiviati per un determinato periodo di tempo nella libreria di conservazione della conservazione. La funzione di attesa sul posto garantisce che una copia rimanga invariata e non influenzata dall’infezione da ransomware. Dopo un attacco, l’utente può accedere alla libreria ed esportare i file necessari.

Soluzioni di backup di terze parti

Esistono diversi metodi di recupero Ransomware Office 365 che è possibile utilizzare per ripristinare i dati infetti. Tieni presente che, simile alle funzionalità di protezione di Ransomware Microsoft, questi strumenti hanno i loro limiti e potrebbero non garantire il recupero dei dati.

Microsoft non esegue il backup dei dati Office 365 ma offre politiche di fideli. D’altra parte, le moderne soluzioni di backup per SaaS forniscono protezione e sicurezza ottimali in caso di violazione informatica. I tuoi dati possono essere archiviati in repository sicuri e recuperati rapidamente dopo un attacco.

Avvolgendo

Al giorno d’oggi, gli attacchi di ransomware sono la minaccia più pericolosa per le organizzazioni poiché possono influenzare qualsiasi tipo di dati, inclusi documenti e file di Office 365. Fortunatamente, Microsoft fornisce strumenti di protezione e ripristino di Ransomware e di recupero Office 365 integrati che monitorano e proteggono continuamente l’ambiente.

Tuttavia, questi strumenti nativi hanno i loro limiti ed è necessaria una soluzione di backup di terze parti per recuperare i dati in sicurezza dopo un’infezione. Scarica il backup Nakivo per Office 365 Free Edition per controllare tutti gli strumenti e le funzionalità avanzate che ti aiutano a garantire il recupero dei dati.

Distribuisci la protezione del ransomware per il tuo inquilino Microsoft 365

Ransomware è un tipo di attacco di estorsione che distrugge o crittografa file e cartelle, impedendo l’accesso a dati critici. Il ransomware delle materie prime si diffonde in genere come un virus che infetta i dispositivi e richiede solo la riparazione del malware. Il ransomware gestito dall’uomo è il risultato di un attacco attivo da parte di criminali informatici che si infiltrano con un’organizzazione’S on-premise o cloud IT Infrastructure, eleva i loro privilegi e distribuisce ransomware a dati critici.

Una volta completato l’attacco, un utente malintenzionato richiede denaro dalle vittime in cambio dei file eliminati, chiavi di decryption per i file crittografati o una promessa di non rilasciare dati sensibili al Web oscuro o a Internet pubblico. Il ransomware gestito dall’uomo può anche essere utilizzato per chiudere le macchine o i processi critici, come quelli necessari per la produzione industriale, facendo fermare le normali operazioni aziendali fino a quando il riscatto non viene pagato e il danno è corretto o l’organizzazione riesmette il danno stesso.

Un attacco ransomware gestito dall’uomo può essere catastrofico per le imprese di tutte le dimensioni ed è difficile da ripulire, richiedendo uno sfratto avversario completo per proteggere dagli attacchi futuri. A differenza del ransomware delle materie prime, il ransomware gestito dall’uomo può continuare a minacciare le operazioni delle imprese dopo la richiesta di riscatto iniziale.

Un attacco di ransomware a un inquilino Microsoft 365 presuppone che l’attaccante abbia valide credenziali dell’account utente per un inquilino e abbia accesso a tutti i file e risorse consentiti all’account utente. Un utente malintenzionato senza alcuna valida le credenziali dell’account utente dovrebbero decrittografare i dati a riposo che sono stati crittografati da Microsoft 365 predefinito e crittografia avanzata. Per ulteriori informazioni, vedere Panoramica di crittografia e gestione delle chiavi.

Per ulteriori informazioni sulla protezione del ransomware tra i prodotti Microsoft, consultare queste risorse di ransomware aggiuntive.

La sicurezza nel cloud è una partnership

La sicurezza dei tuoi servizi Microsoft Cloud è una partnership tra te e Microsoft:

- Microsoft Cloud Services sono costruiti su una base di fiducia e sicurezza. Microsoft ti fornisce controlli di sicurezza e funzionalità per aiutarti a proteggere i tuoi dati e applicazioni.

- Possiedi i tuoi dati e identità e la responsabilità di proteggerli, la sicurezza delle risorse locali e la sicurezza dei componenti cloud che controlli.

Combinando queste capacità e responsabilità, possiamo fornire la migliore protezione contro un attacco ransomware.

Funzionalità di mitigazione e recupero di ransomware fornite con Microsoft 365

Un attaccante ransomware che si è infiltrato in un inquilino Microsoft 365 può tenere la tua organizzazione per il riscatto di:

- Eliminazione di file o e -mail

- Crittografia dei file in atto

- Copia di file al di fuori del tuo inquilino (esfiltrazione di dati)

Tuttavia, i servizi online Microsoft 365 hanno molte funzionalità e controlli integrati per proteggere i dati dei clienti dagli attacchi ransomware. Le seguenti sezioni forniscono un riepilogo. Per maggiori dettagli su come Microsoft protegge i dati dei clienti, la protezione da malware e ransomware in Microsoft 365.

Un attacco di ransomware a un inquilino Microsoft 365 presuppone che l’attaccante abbia valide credenziali dell’account utente per un inquilino e abbia accesso a tutti i file e risorse consentiti all’account utente. Un utente malintenzionato senza alcuna valida le credenziali dell’account utente dovrebbero decrittografare i dati a riposo che sono stati crittografati da Microsoft 365 predefinito e crittografia avanzata. Per ulteriori informazioni, vedere Panoramica di crittografia e gestione delle chiavi.

Eliminazione di file o e -mail

I file in SharePoint e OneDrive for Business sono protetti da:

- La versione Microsoft 365 mantiene un minimo di 500 versioni di un file per impostazione predefinita e può essere configurata per conservare di più. Per ridurre al minimo l’onere per il personale di sicurezza e helpdesk, addestra ai tuoi utenti su come ripristinare le versioni precedenti dei file.

- Riciclo cestino Se il ransomware crea una nuova copia crittografata del file ed elimina il vecchio file, i clienti hanno 93 giorni per ripristinarlo dal cestino del riciclo. Dopo 93 giorni, c’è una finestra di 14 giorni in cui Microsoft può ancora recuperare i dati. Per ridurre al minimo l’onere per la sicurezza e il personale dell’helpdesk, addestra ai tuoi utenti su come ripristinare i file dal cestino per il riciclo.

- I file ripristinano una soluzione di recupero self-service completa per SharePoint e OneDrive che consente agli amministratori e agli utenti finali di ripristinare i file da qualsiasi momento negli ultimi 30 giorni. Per ridurre al minimo l’onere per la tua sicurezza e il personale di helpdesk, addestrare i tuoi utenti sul ripristino dei file.

Per i file OneDrive e SharePoint, Microsoft può tornare indietro in un momento precedente per un massimo di 14 giorni se sei colpito da un attacco di massa.

L’e -mail è protetta da:

- Conservazione del recupero e cassetta postale singola e manutenzione, in cui è possibile recuperare gli articoli in una cassetta postale su eliminazione prematura involontaria o dannosa. È possibile eliminare i messaggi di posta eliminati entro 14 giorni per impostazione predefinita, configurabile fino a 30 giorni.

- Le politiche di conservazione consentono di conservare copie immutabili di e -mail per il periodo di conservazione configurato.

Crittografia dei file in atto

Come precedentemente descritto, i file in SharePoint e OneDrive for Business sono protetti dalla crittografia dannosa con:

- Versioni

- Cestino

- Preservation Hold Library

Copia di file al di fuori del tuo inquilino

Puoi impedire a un utente malintenzionato ransomware di copiare file al di fuori del tuo inquilino con:

- Le politiche di prevenzione della perdita di dati di Microsoft Purview (DLP) rilevano, avvertono e bloccano la condivisione rischiosa, involontaria o inappropriata di dati contenenti:

- Informazioni personali come le informazioni di identificazione personale (PII) per la conformità alle normative sulla privacy regionale.

- Informazioni sull’organizzazione riservata basate su etichette di sensibilità.

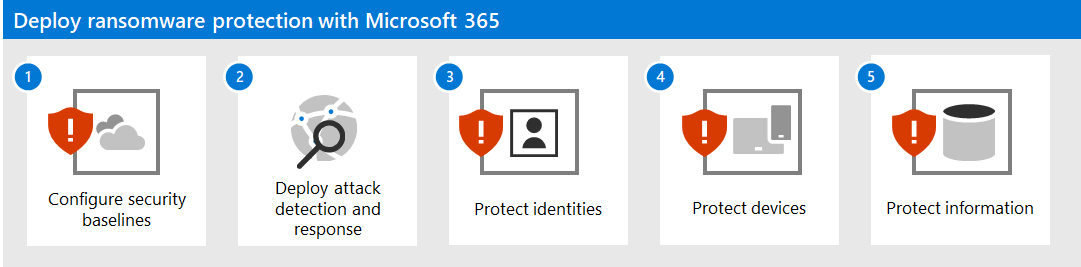

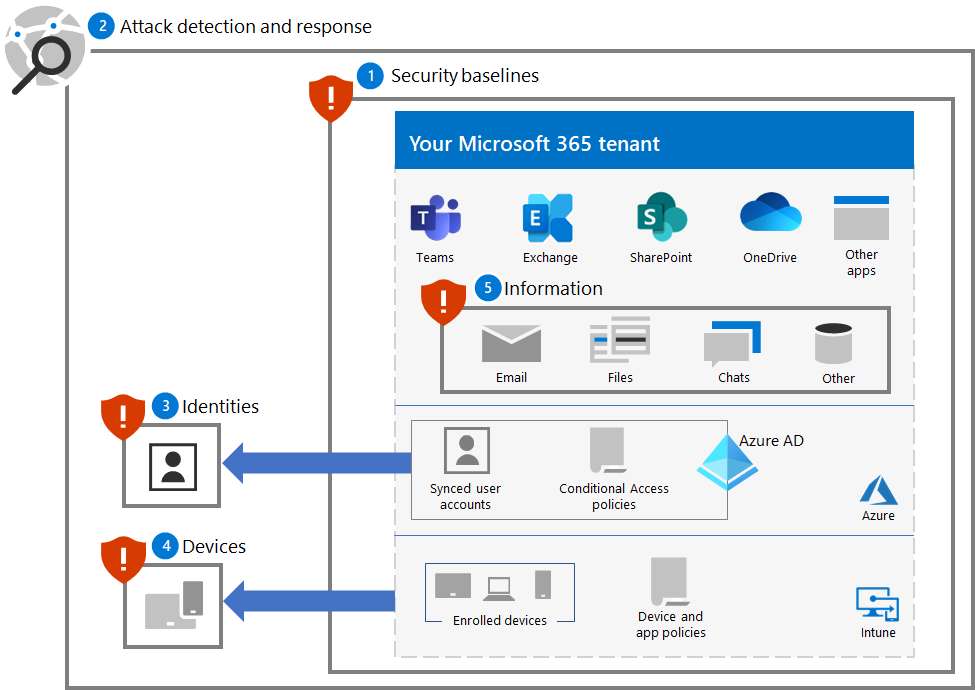

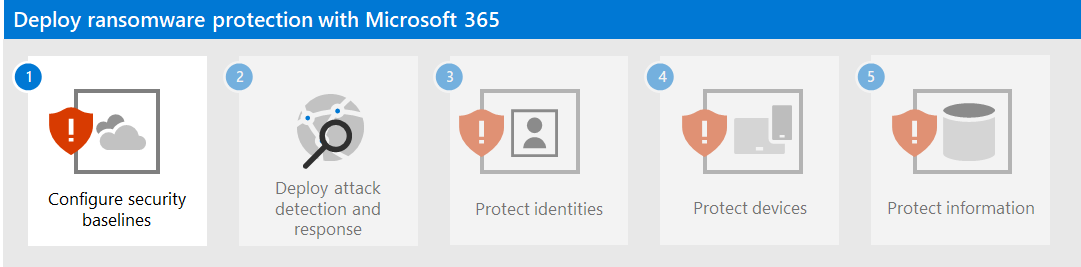

Che cosa’s in questa soluzione

Questa soluzione ti passa attraverso la distribuzione di caratteristiche di protezione e mitigazione di Microsoft 365, configurazioni e operazioni in corso per ridurre al minimo la capacità di un utente malintenzionato di ransomware di utilizzare i dati critici nell’inquilino Microsoft 365 e tenere la tua organizzazione per Ransom.

I passaggi in questa soluzione sono:

- Configurare le linee di base della sicurezza

- Distribuire il rilevamento e la risposta degli attacchi

- Proteggere le identità

- Proteggi i dispositivi

- Proteggere le informazioni

Ecco i cinque passaggi della soluzione distribuita per il tuo inquilino Microsoft 365.

Questa soluzione utilizza i principi di Zero Trust:

- Verifica esplicitamente: Autentica e autorizza sempre in base a tutti i punti dati disponibili.

- Usa l’accesso al minimo privilegio: Limita l’accesso dell’utente con just-in-time e jus-eNough-Access (JIT/JEA), politiche adattive basate sul rischio e protezione dei dati.

- Assumi la violazione: Ridurre al minimo il raggio di esplosione e l’accesso al segmento. Verificare la crittografia end-to-end e utilizzare l’analisi per ottenere visibilità, guidare il rilevamento delle minacce e migliorare le difese.

A differenza dell’accesso convenzionale Intranet, che si fida di tutto dietro il firewall di un’organizzazione, Zero Trust tratta ogni accesso e accesso come se avesse origine da una rete incontrollata, sia dietro l’organizzazione che su Internet. Zero Trust richiede protezione per rete, infrastruttura, identità, endpoint, app e dati.

Funzionalità e funzionalità Microsoft 365

Per proteggere il tuo inquilino Microsoft 365 da un attacco di ransomware, utilizzare queste funzionalità e funzionalità Microsoft 365 per questi passaggi nella soluzione.

1. Base di sicurezza

Capacità o funzionalità Descrizione Aiuta. Licenze Punteggio sicuro Microsoft Misura la postura di sicurezza di un inquilino Microsoft 365. Valuta la configurazione della sicurezza e suggerisce miglioramenti. Microsoft 365 E3 o Microsoft 365 E5 Regole di riduzione della superficie di attacco Riduce la vulnerabilità della tua organizzazione agli attacchi informatici utilizzando una varietà di impostazioni di configurazione. Blocca attività sospette e contenuti vulnerabili. Microsoft 365 E3 o Microsoft 365 E5 Exchange Impostazioni e -mail Abilita i servizi che riducono la vulnerabilità della tua organizzazione a un attacco basato su e-mail. Impedire l’accesso iniziale al tuo inquilino tramite phishing e altri attacchi basati su e-mail. Microsoft 365 E3 o Microsoft 365 E5 App Microsoft Windows, Microsoft Edge e Microsoft 365 per le impostazioni aziendali Fornisce configurazioni di sicurezza standard del settore che sono ampiamente conosciute e ben testate. Prevenire gli attacchi tramite le app di Windows, Edge e Microsoft 365 per Enterprise. Microsoft 365 E3 o Microsoft 365 E5 2. Rilevamento e risposta

Capacità o funzionalità Descrizione Aiuta a rilevare e rispondere. Licenze Microsoft 365 Defender Combina segnali e orchestra le capacità in un’unica soluzione. Consente ai professionisti della sicurezza di mettere insieme i segnali di minaccia e determinare l’intero ambito e l’impatto di una minaccia.

3. Identità

Capacità o funzionalità Descrizione Aiuta a prevenire. Licenze Protezione con password di Azure AD Blocca le password da un elenco comune e voci personalizzate. Determinazione della password dell’account utente cloud o locale. Microsoft 365 E3 o Microsoft 365 E5 MFA applicato con accesso condizionale Richiedi MFA in base alle proprietà dei segni dell’utente con politiche di accesso condizionale. Compromesso e accesso credenziali. Microsoft 365 E3 o Microsoft 365 E5 MFA applicato con accesso condizionale basato sul rischio Richiedi MFA in base al rischio di segni dell’utente con protezione dell’identità di Azure AD. Compromesso e accesso credenziali. Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo di sicurezza Microsoft 365 E5 4. Dispositivi

Per la gestione dei dispositivi e delle app:

Capacità o funzionalità Descrizione Aiuta a prevenire. Licenze Microsoft Intune Gestisci i dispositivi e le applicazioni che si eseguono su di essi. Compromesso e accesso per dispositivi o app. Microsoft 365 E3 o E5 Per dispositivi Windows 11 o 10:

Capacità o funzionalità Descrizione Aiuta. Licenze Microsoft Defender Firewall Fornisce un firewall basato su host. Prevenire gli attacchi da traffico di rete inbound e non richiesto. Microsoft 365 E3 o Microsoft 365 E5 Microsoft Defender Antivirus Fornisce la protezione anti-malware dei dispositivi (endpoint) utilizzando l’apprendimento automatico, l’analisi dei grandi dati, la ricerca approfondita della resistenza alle minacce e l’infrastruttura del cloud Microsoft. Prevenire l’installazione e l’esecuzione di malware. Microsoft 365 E3 o Microsoft 365 E5 Microsoft Defender SmartScreen Protegge da siti Web e applicazioni di phishing o malware e il download di file potenzialmente dannosi. Blocca o avverte quando si controllano siti, download, app e file. Microsoft 365 E3 o Microsoft 365 E5 Microsoft Defender per Endpoint Aiuta a prevenire, rilevare, indagare e rispondere a minacce avanzate tra i dispositivi (endpoint). Proteggi dalla manomissione della rete. Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo di sicurezza Microsoft 365 E5 5. Informazione

Capacità o funzionalità Descrizione Aiuta. Licenze Accesso alle cartelle controllato Protegge i tuoi dati controllando le app da un elenco di app conosciute e affidabili. Impedire che i file vengano modificati o crittografati dal ransomware. Microsoft 365 E3 o Microsoft 365 E5 Protezione delle informazioni di Microsoft Purview Consente di applicare le etichette di sensibilità alle informazioni Impedire l’uso di informazioni esfiltrate. Microsoft 365 E3 o Microsoft 365 E5 Prevenzione delle perdite dei dati (DLP) Protegge i dati sensibili e riduce il rischio impedendo agli utenti di condividerli in modo inappropriato. Prevenire l’esfiltrazione dei dati. Microsoft 365 E3 o Microsoft 365 E5 Defender per le app cloud Un broker di sicurezza dell’accesso al cloud per scoperta, indagine e governance. Rilevare il movimento laterale e prevenire l’esfiltrazione dei dati. Microsoft 365 E5 o Microsoft 365 E3 con il componente aggiuntivo di sicurezza Microsoft 365 E5 Impatto sugli utenti e gestione delle modifiche

Distribuzione di ulteriori funzionalità di sicurezza e requisiti di implementazione e politiche di sicurezza per il tuo inquilino Microsoft 365 può avere un impatto sui tuoi utenti.

Ad esempio, è possibile imporre una nuova politica di sicurezza che richiede agli utenti di creare nuovi team per usi specifici con un elenco di account utente come membri, anziché creare più facilmente un team per tutti gli utenti dell’organizzazione. Ciò può aiutare a impedire a un aggressore ransomware di esplorare i team che non sono disponibili per l’account utente compromesso dell’attaccante e mirare alle risorse di quella squadra nel successivo attacco.

Questa soluzione di fondazione identificherà quando nuove configurazioni o politiche di sicurezza consigliate possono influire sui tuoi utenti in modo da poter eseguire la gestione delle modifiche richieste.

Prossimi passi

Usa questi passaggi per distribuire una protezione completa per il tuo inquilino Microsoft 365:

- Configurare le linee di base della sicurezza

- Distribuire il rilevamento e la risposta degli attacchi

- Proteggere le identità

- Proteggi i dispositivi

- Proteggere le informazioni

Risorse di ransomware aggiuntive

Informazioni chiave da Microsoft:

- La crescente minaccia di ransomware, Microsoft sul post sul blog dei numeri il 20 luglio 2021

- Ransomware gestito dall’uomo

- Proteggere rapidamente dal ransomware ed estorsione

- 2021 Rapporto di difesa digitale Microsoft (vedi pagine 10-19)

- Ransomware: un rapporto di analisi delle minacce pervasiva e in corso nel portale di difensore di Microsoft 365

- Approccio ransomware di rilevamento e risposta di Microsoft (DART) e best practice e case study

- Massimizza la resilienza del ransomware con Azure e Microsoft 365

- Playbook di risposta agli incidenti ransomware

- Protezione da malware e ransomware

- Proteggi il tuo PC Windows 10 da Ransomware

- Gestione del ransomware in SharePoint online

- Rapporti sull’analisi delle minacce per il ransomware nel portale di difensore Microsoft 365

Microsoft 365 Defender:

- Difese di Azure per l’attacco ransomware

- Massimizza la resilienza del ransomware con Azure e Microsoft 365

- Backup e ripristino del piano per proteggere dal ransomware

- Aiuta a proteggere da Ransomware con Microsoft Azure Backup (video di 26 minuti)

- Recupero dal compromesso dell’identità sistemica

- Rilevamento avanzato di attacco a più stadi in Microsoft Sentinel

- Rilevamento della fusione per ransomware in Microsoft Sentinel

Microsoft Defender per le app cloud:

Post sul blog del team di Microsoft Security:

- 3 passaggi per prevenire e recuperare dal ransomware (settembre 2021)

- Una guida per combattere il ransomware gestito dall’uomo: Parte 1 (settembre 2021) Passaggi su come il team di rilevamento e risposta di Microsoft (DART) conduce indagini sugli incidenti ransomware.

- Una guida per combattere il ransomware gestito dall’uomo: Parte 2 (settembre 2021) Raccomandazioni e migliori pratiche.

- Diventando resiliente comprendendo i rischi di sicurezza informatica: parte 4 – navigando le minacce attuali (maggio 2021) vedere il Ransomware sezione.

- Attacchi di ransomware gestiti dall’uomo: un disastro prevenibile (marzo 2020) include analisi della catena di attacco di attacchi reali.

- Risposta di ransomware: pagare o non pagare? (Dicembre 2019)

- Norsk Hydro risponde all’attacco Ransomware con trasparenza (dicembre 2019)

Feedback

Inviare e visualizzare il feedback per