Okta richiede l’accesso atlassiano?

Configurare il provisioning degli utenti con OKTA

Formiamo automaticamente utenti e gruppi ai siti JIRA e Confluence nella tua organizzazione. Vedere la pagina di provisioning dell’utente per maggiori dettagli su come si sincronizzano gli utenti e i gruppi alla propria organizzazione.

Riepilogo

1. Cloud Atlassian L’applicazione in Okta supporta il provisioning SSO e SCIM. Assicurati di avere un abbonamento ad Atlassian Access per il pieno vantaggio. Per la migrazione, seguire la Guida alla migrazione dell’Atlassiano.

2. Atlassian non supporterà più l’aggiornamento degli attributi dell’utente e la funzione di sincronizzazione della password dopo la migrazione sull’account Atlassian. Contatta il supporto Atlassian per gli aggiornamenti su SCIM SUPPORT.

3. Disattivare la funzionalità della password di sincronizzazione in okta ma assicurarsi che la funzione Aggiorna gli attributi utente sia abilitato per i gruppi push e assegnazioni per continuare a funzionare.

4. L’integrazione del cloud Jira Atlassian di Okta supporta Jira Core, JIRA Software e Jira Service Desk.

Domande e risposte

Q1: quale funzionalità fa il supporto dell’applicazione cloud Jira Atlassian?

A1: L’applicazione Cloud JIRA Atlassian supporta funzionalità come push new utenti, aggiornamenti del profilo push, importare nuovi utenti, importare aggiornamenti del profilo e spingere i gruppi.

Q2: quali passaggi sono necessari per configurare il provisioning per Atlassian Jira Cloud?

A2: per configurare il provisioning per Atlassian Jira Cloud:

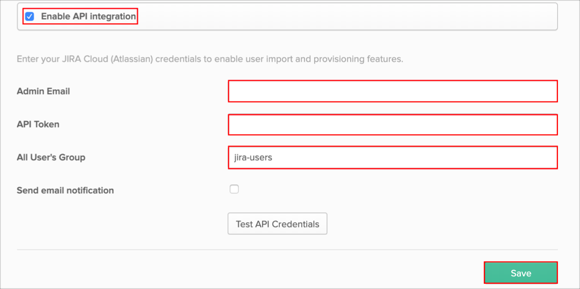

- Abilita l’integrazione API

- Immettere le credenziali API (Email di amministrazione e token API)

- Configurare tutto il gruppo dell’utente

- Salva le impostazioni

Q3: Atlassian Jira Cloud Support’s Schema Discovery?

A3: No, Atlassian Jira Cloud non supporta lo schema dell’utente.

Q4: come posso risolvere i problemi con l’assegnazione degli utenti tramite un gruppo OKTA a JIRA?

A4: Se si verificano errori che affermano che il gruppo non esiste più in JIRA, segui questi passaggi:

- Sull’app

Configurare il provisioning degli utenti con OKTA

Formiamo automaticamente utenti e gruppi ai siti JIRA e Confluence nella tua organizzazione. Vedere la pagina di provisioning dell’utente per maggiori dettagli su come si sincronizzano gli utenti e i gruppi alla propria organizzazione.

Configurazione del provisioning per Atlassian Jira Cloud

Questa guida fornisce i passaggi necessari per configurare il provisioning per Atlassian Jira Cloud.

Un nuovo Cloud Atlassian L’applicazione è stata pubblicata su Okta Integration Network (OIN) che supporta sia il provisioning SSO che SCIM. Per sfruttare completamente questa applicazione, è necessario disporre di un abbonamento ad Atlassian Access: Vedi https: // www.Atlassian.com/software/accesso per i dettagli.

Se hai già questo abbonamento, ti consigliamo di utilizzare il Cloud Atlassian Domanda sia per SSO che per il provisioning. Se hai già istanze esistenti delle vecchie applicazioni Jira/Confluence e desideri migrare i tuoi utenti sulla nuova applicazione cloud Atlassian, segui le istruzioni nella Guida alla migrazione di Atlassian.

Importante: Atlassian non supporterà più la possibilità di spingere gli aggiornamenti del profilo (Aggiorna gli attributi utente Funzione), compresi tutti gli attributi utente precedentemente supportati e sincronizzazioni (sincronizzati (Sincronizzazione della password Funzione) per gli utenti una volta migrato sull’account Atlassian.

Atlassian rapporti che lavorano per il supporto SCIM per le loro applicazioni che dovrebbero consentire nuovamente questa funzionalità e sta prendendo di mira il completamento per luglio 2017 (vedi https: // jira.Atlassian.com/navigare/ID-6305). Si prega di contattare il supporto Atlassian per aggiornamenti più specifici sullo stato di questo progetto.

Nel frattempo, ti consigliamo di spegnere Sincronizzazione della password funzionalità in Okta sotto il Approvvigionamento Scheda per le integrazioni JIRA e Confluence esistenti. Il resto del provisioning (Crea utenti, disattiva gli utenti, i gruppi push e le assegnazioni di gruppo) continuerà a funzionare. Affinché i gruppi Push and Groups Assegnazioni continuino a funzionare, è necessario assicurarsi che la funzionalità degli attributi utente di aggiornamento sia abilitata (ai sensi del Approvvigionamento scheda).

L’integrazione del cloud Jira Atlassian di Okta supporta i seguenti prodotti JIRA versione 7, che ne stia usando uno o una combinazione di questi prodotti JIRA:

- Jira Core

- Software JIRA

- Jira Service Desk

Contenuti

- Caratteristiche

- Passaggi di configurazione

- Scoperta dello schema

- Risoluzione dei problemi

Caratteristiche

L’applicazione Cloud Jira Atlassian supporta le seguenti funzionalità:

- Spingere nuovi utenti Nuovi utenti creati tramite OKTA sono anche creati nell’applicazione di terze parti.

- Aggiornamento del profilo di spinta Gli aggiornamenti del profilo push possono aggiornare solo l’appartenenza al gruppo. Vedere Appunti All’inizio di questo documento.

- Push Password Aggiornamento Atlassian non supporta più la funzionalità della password di sincronizzazione. Vedere Appunti All’inizio di questo documento.

- Importa nuovi utenti I nuovi utenti creati nell’applicazione di terze parti vengono scaricati e trasformati in nuovi oggetti Appuser, per abbinare gli utenti Okta esistenti.

- Importa aggiornamenti del profilo Gli aggiornamenti effettuati al profilo di un utente nell’applicazione di terze parti vengono scaricati e applicati ai campi di profilo memorizzati localmente in Okta. Se l’app è il sistema di record per l’utente, le modifiche apportate ai campi del profilo principale (e -mail, nome, cognome, ecc.) Vengono applicate al profilo utente OKTA. Se l’app non è il sistema di record per l’utente, solo le modifiche apportate ai campi specifici dell’app vengono applicate al profilo utente locale.

- Push Group I gruppi e i loro membri possono essere spinti a sistemi remoti. È possibile trovare ulteriori informazioni sull’uso delle operazioni push di gruppo (inclusi i miglioramenti di push del gruppo) qui: Utilizzo di Group Push.

Passaggi di configurazione

- Configura il tuo Approvvigionamento Impostazioni per Atlassian Jira Cloud come segue:

- Controlla il Abilita l’integrazione API scatola.

- Inserisci il tuo Credenziali API:

- Email di amministrazione: Inserisci l’e -mail di amministrazione che ha diritti per la gestione degli utenti.

- Token API (Nota che questo era precedentemente il Password dell’amministratore che è stato deprecato da Atlassian): immettere il token API generato usando il conto amministratore (vedere https: // Confluence.Atlassian.com/cloud/api-tokens-938839638.HTML per ulteriori informazioni su come ottenere un token API).

- Tutti gli utenti’gruppo s: Un nome di gruppo, da cui gli utenti vengono importati da un lato remoto. Nota: A seconda delle impostazioni dell’organizzazione, il Tutto il gruppo dell’utente La proprietà potrebbe non essere utilizzabile. Per impostazione predefinita, le importazioni degli utenti provengono solo da un gruppo specificato.

- Clic Salva:

Scoperta dello schema

Atlassian Jira Cloud non supporta lo schema dell’utente.

Risoluzione dei problemi

Se si incontrano problemi che assegnano gli utenti tramite un gruppo Okta a JIRA e ricevi un errore che afferma che il gruppo non esiste più in JIRA, come mostrato di seguito:

Eseguire le seguenti operazioni:

- Nella pagina dell’elenco delle applicazioni, fare clic su Aggiorna i dati dell’applicazione.

- Seleziona la tua applicazione, apri il Gruppo Scheda, quindi fare clic su Modificare. Si noti che il gruppo mancante non verrà visualizzato nell’elenco dei gruppi. Quindi aggiungi un nuovo gruppo o rimuovi qualsiasi gruppo esistente da questo elenco.

- Clic Salva.

- Apri la dashboard e riprova le relative attività di provisioning.

Configurare il provisioning degli utenti con OKTA

Il provisioning degli utenti integra una directory degli utenti esterni con l’organizzazione Atlassian. Questa pagina descrive come configurare il provisioning degli utenti quando Okta è il tuo provider di identità. Per le operazioni supportate dal provisioning degli utenti, consultare le funzionalità di provisioning degli utenti per maggiori dettagli.

Dopo aver configurato il provisioning degli utenti, è possibile gestire gli attributi dell’utente e le iscrizioni del gruppo dal tuo provider di identità.

Il provisioning è disponibile per tutti gli account Atlassian, il che significa che è possibile creare, aggiornare e disattivare gli account dal tuo fornitore di identità. I gruppi di sincronizzazione sono attualmente disponibili per i prodotti JIRA e la confluenza e non sono ancora disponibili per Bitbucket e Trello.

Prima di iniziare

Qui’s cosa devi fare prima di poter fornire utenti esterni ai tuoi siti e prodotti:

Iscriviti ad Atlassian Access dalla tua organizzazione. Vedi la sicurezza con Atlassian Access

Ottieni la funzionalità di provisioning dell’utente per il tuo account OKTA. Vedi la gestione del ciclo di vita per maggiori dettagli.

Assicurati di essere un amministratore per un’organizzazione Atlassian. Scopri l’amministrazione dell’organizzazione

Verifica uno o più dei tuoi domini nella tua organizzazione. Scopri la verifica del dominio

Aggiungi una directory del fornitore di identità alla propria organizzazione. Scopri come aggiungere un fornitore di identità

Link Domain verificati alla directory del tuo provider di identità. Impara come collegare i domini

Assicurati di essere un amministratore per almeno un sito JIRA o Confluence a cui concedere l’accesso agli utenti sincronizzati.

Impostare gli account di test

Per iniziare, ti consigliamo di provare queste istruzioni di configurazione con account di test e gruppi di test in Okta, E.G. Atlassian-Test-Jira-User e Atlassian-Test-Confluence-User.

A partire dagli account di test può aiutare a evitare l’interruzione quando qualcuno non è involontariamente senza assetto degli utenti dall’app Atlassian. Quando non assigni gli utenti dall’app, disabiliti i loro account, che rimuove anche il loro accesso ai prodotti Atlassian.

Connetti Okta con il provisioning SCIM

- Vai a amministratore.Atlassian.com. Seleziona la tua organizzazione se ne hai più di uno.

- Selezionare Sicurezza >Fornitori di identità.

- Seleziona la tua directory del fornitore di identità.

- Selezionare Imposta il provisioning degli utenti.

- Copia i valori per URL di base scim E Chiave API. Ne avrai bisogno quando configuri Okta.

- Salva il tuo Configurazione SCIM.

Assicurati di archiviare questi valori in un luogo sicuro, poiché non te lo mostreremo più.

Formiamo automaticamente utenti e gruppi ai siti JIRA e Confluence nella tua organizzazione. Vedere la pagina di provisioning dell’utente per maggiori dettagli su come si sincronizzano gli utenti e i gruppi alla propria organizzazione.

Abilita l’integrazione dell’API SCIM in Okta

Come parte di questo passaggio, hai bisogno dell’URL di base SCIM e della chiave API che hai copiato.

- Accedi a Okta e aggiungi il Cloud Atlassian applicazione.

- Dall’applicazione, fare clic su Approvvigionamento Scheda e quindi fare clic su Configurare l’integrazione API.

3. Selezionare Abilita l’integrazione API.

4.Inserisci il URL di base scim E Chiave API Hai creato nella tua organizzazione Atlassian.

5. Selezionare API di prova Credenziali. Se il test passa, Selezionare Salva.

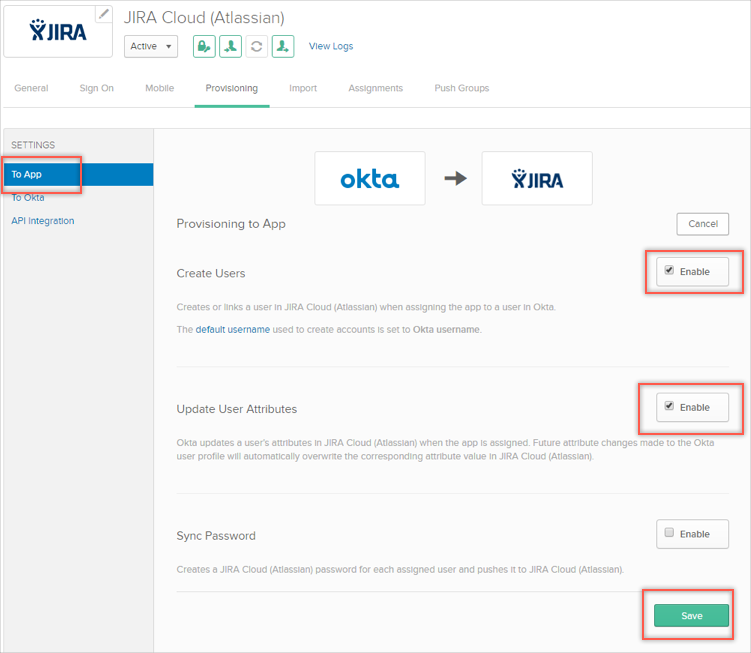

6. Seleziona il All’app Sotto Impostazioni.

7. Selezionare Modificare e seleziona Abilitare Per le opzioni che desideri avere.

Utilizzare questo passaggio per mappare gli attributi dell’utente o lasciarli con impostazioni predefinite. Per le operazioni supportate da Atlassian, consultare le funzionalità di provisioning degli utenti per maggiori dettagli.

8. Selezionare Salva Per applicare le impostazioni di integrazione.

Verifica l’indirizzo e -mail in Okta

Il provisioning dell’utente utilizza un indirizzo e -mail per identificare un utente nell’app Atlassian e quindi creare un nuovo account Atlassian o un collegamento a un account Atlassian esistente. Di conseguenza, se l’attributo dell’indirizzo e -mail per un utente è incompatibile tra l’impostazione SAML SSO e l’impostazione del provisioning utente SCIM nell’app OKTA, l’utente potrebbe finire con gli account Atlassian duplicati.

Per evitare account duplicati, assicurarsi che l’attributo dell’indirizzo e -mail che mappa l’account utente sia lo stesso per SAML SSO e SCIM Utente Provisioning:

- Dal Provisioning degli utenti Scheda in Okta, notare il campo che mappa al E-mail primario attributo. L’impostazione predefinita è e -mail, come mostrato nello screenshot.

2. Seleziona il Firmare scheda. Dal Dettagli delle credenziali sezione, cerca il Formato nome utente dell’applicazione collocamento. Okta passa questo campo dall’account di un utente come indirizzo email SSO quando si crea o si collega un account Atlassian.

Se Formato nome utente dell’applicazione Specifica di passare un vecchio valore (E.G. L’indirizzo e -mail di [email protected] per l’attributo specificato è vecchio e si dispone di un altro attributo che memorizza l’indirizzo e -mail utente corrente di [email protected]), ecco cosa puoi fare:

- Chiedi all’utente di accedere con il proprio account Atlassian una volta prima di completare questo passaggio.

- Se l’utente finisce ancora con account duplicati, contattare l’assistenza Atlassian con gli indirizzi e -mail dell’utente.

3. Assicurarsi Formato nome utente dell’applicazione è impostato sullo stesso attributo specificato E-mail primario Nel passaggio precedente.

4. Assicurati che Aggiorna il nome utente dell’applicazione su è impostato per Crea e aggiorna. Selezionare Salva Per applicare le modifiche.

5. Selezionare Aggiorna ora Per spingere la modifica più velocemente dell’aggiornamento automatico Okta.

Spingere i gruppi all’organizzazione

Si consiglia di utilizzare la funzione di sincronizzazione del gruppo per gestire automaticamente i privilegi e le licenze degli utenti utilizzando la tua directory, invece di gestirli manualmente dall’organizzazione. Questa sezione descrive come configurare la gestione basata su gruppo.

Spingere un gruppo non sincronizza alcun utente e spinge solo il gruppo alla tua organizzazione Atlassian.

- In Okta, fare clic su Push Groups Tab e poi Per nome. Seleziona il nome del gruppo (E.G. Atlassian-Test-Jira-User O utenti Atlassian-test-Confluence) e fare clic Salva.

Nello screenshot sopra, usiamo il utenti di confluenza atlassiana Gruppo per gestire l’accesso al prodotto alla confluenza.

Spingere un gruppo non sincronizza alcun utente e spinge solo il gruppo alla tua organizzazione Atlassian.

2. Revisione per assicurarsi che tutti i gruppi desiderati siano stati spinti.

Assegna gli utenti all’applicazione Atlassian in Okta

- In Okta, fare clic su Compiti Scheda dell’applicazione Atlassian:

2. Selezionare Assegnare, Poi Gruppi. Seleziona il gruppo che desideri assegnare. Nel nostro esempio, il gruppo lo è utenti di confluenza atlassiana.

3. Vedrai questa finestra di dialogo per impostare i valori predefiniti. Questi valori predefiniti verranno utilizzati solo se il profilo utente non li ha impostati. Tutti questi campi sono opzionali e possono essere lasciati vuoti. Quando hai finito con questo passaggio, fai clic Salva e torna indietro.

4. Dalla tua organizzazione Atlassian, verifica che gli utenti siano sincronizzati. Puoi controllare i registri okta o il tuo Fornitore di identità pagina:

Configurare l’accesso al prodotto per i gruppi e gli utenti forniti

Per concedere l’accesso al prodotto agli utenti forniti, è necessario impostare l’accesso al prodotto per i gruppi esistenti.

- Dal sito (esempio.Atlassian.netto) hai aggiunto, vai a Accesso al prodotto e trova il prodotto tu’Dici aggiungere il gruppo a.

- Selezionare Aggiungere gruppo e selezionare o immettere il nome del gruppo generato automaticamente contenente tutti gli utenti sincronizzati.

- Selezionare Aggiungi gruppi Per dare accesso al prodotto del gruppo.

Ulteriori informazioni sull’aggiornamento dell’accesso al prodotto.

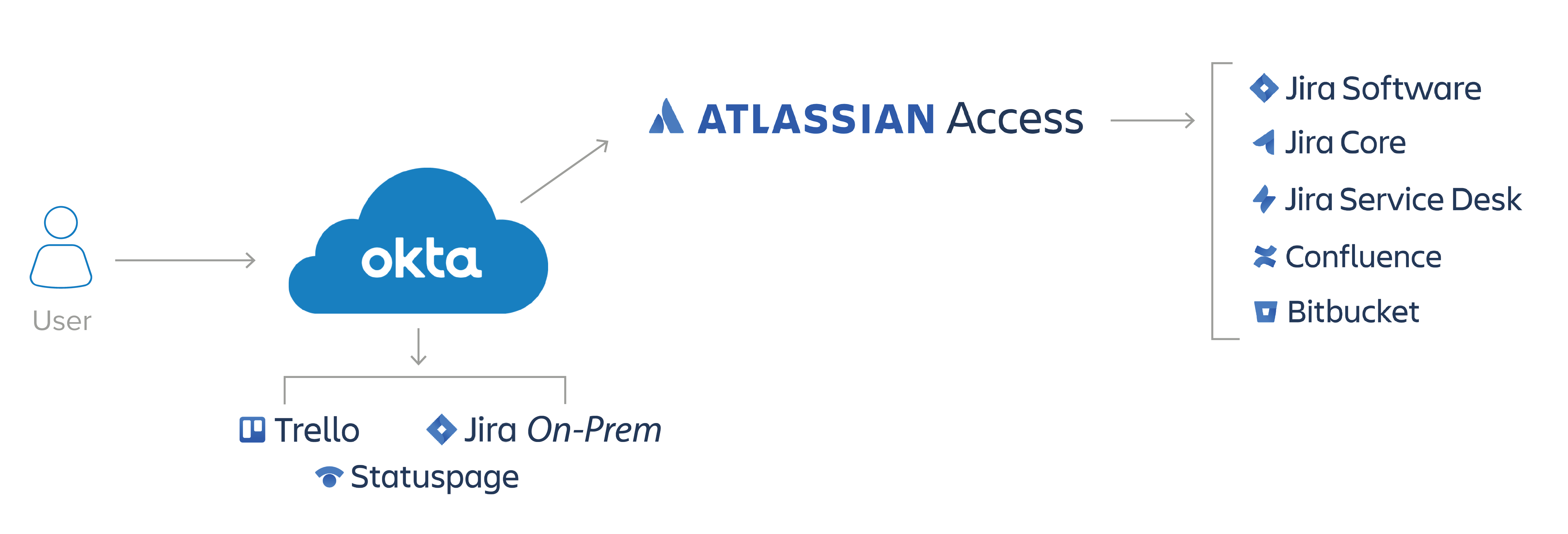

Okta + Atlassian

Okta’S Single Sign-On (SSO) abilita l’accesso con un clic ai prodotti cloud Atlassian, tra cui il software JIRA, JIRA Core, Jira Service Desk, Confluence e Bitbucket. Gli utenti finali ottengono un’esperienza di accesso facile e coerente in Atlassian’Suite di prodotti cloud, nonché altre applicazioni collegate a Okta. Gli amministratori ottengono una gestione centralizzata degli utenti del cloud e delle politiche di sicurezza e controlli di accesso a grana fine, tra cui l’autenticazione a più fattori (MFA).

Automatizzare la gestione del ciclo di vita dell’utente

Il provisioning SCIM disponibile tramite l’integrazione di Okta + Atlassian consente al tuo team di gestire l’intero ciclo di vita degli utenti in modo semplice, efficiente e in un posto, piuttosto che attraverso dozzine (o più) applicazioni. L’onboarding e l’offarding automatizzati non solo liberano preziosi tempi IT, ma migliora anche la sicurezza rimuovendo immediatamente l’accesso per gli utenti che lasciano l’azienda o passano a un ruolo con accesso diverso.

Collega tutto, dal cloud a terra

OKTA si integra direttamente con app e directory on-prem, tra cui Active Directory e directory LDAP, aiutando a proteggere i tuoi utenti’ identità su tutta la linea e dandogli amministratori di cui hanno bisogno per gestire l’accesso in modo sicuro ed efficiente.

Non ancora un cliente Okta? Non è un problema.

I clienti di Atlassian Access che non sono ancora i clienti di Okta possono ottenere un OKTA incorporato nell’accesso, senza costi aggiuntivi. Questo ti offre tutti i vantaggi di Okta, tra cui SSO, MFA, gestione del ciclo di vita e integrazione della directory AD e LDAP, per aiutarti a connetterti in modo rapido e sicuro. Quando vuoi estendere i tuoi benefici Okta oltre l’accesso dell’Atlassiano, contattaci.

Rendi le tue app Atlassian più facili da accedere e gestire

- Dai ai dipendenti l’accesso sicuro ad Atlassian’S Cloud Apps tramite Okta’S SSO Family SSO, supportata da una forte autenticazione a più fattori

- Integrare facilmente con app e directory on-prem come AD e LDAP per gestire centralmente gli utenti e automatizzare il provisioning durante il ciclo di vita dei dipendenti

- Accelera la tua mossa su cloud con sicurezza scalabile e focalizzata sull’identità che aumenta la fiducia

Dettaglio di integrazione

I prodotti cloud Atlassian aiutano le aziende a innovare più velocemente attraverso una migliore collaborazione, automazione e flussi di lavoro intelligenti. I team di tutta la tua organizzazione possono organizzare, collaborare e fornire più velocemente.

Ottieni visibilità, sicurezza e controllo a livello aziendale sui prodotti cloud Atlassian e consenti agli utenti di fare un clic con il clic alle app mission-critical.

Okta Identity Cloud e Atlassian Access si combinano per fornire un’identità senza soluzione di continuità e una gestione dell’accesso alle tue applicazioni cloud Atlassian. Single Sign-on (SSO) di Okta offre agli utenti finali un’esperienza di accesso facile e costante attraverso la suite di prodotti cloud di Atlassian, come il software JIRA, JIRA Core, JIRA Service Management, Confluence e Bitbucket.

Funzionalità

Aggiungi questa integrazione per abilitare le funzionalità di autenticazione e provisioning.

Autenticazione (SSO)

- API

- Ganci per eventi

- Federazione in entrata

- Ganci in linea

- Federazione in uscita

- RAGGIO

- SAML Security Assertion Markup Language è uno standard aperto per lo scambio di dati di autenticazione e autorizzazione tra un provider di identità (IDP) e un fornitore di servizi (SP) che non richiede che le credenziali vengano trasmesse al fornitore di servizi.

- Modelli di flusso di lavoro

- Connettori flussi di lavoro

- L’autenticazione Web SWA Secure è un singolo sistema di segno On (SSO) sviluppato da OKTA per fornire SSO per le app che non supportano i metodi di accesso federato proprietario, SAML o OIDC.

- OIDC OpenId Connect è un’estensione dello standard OAuth che prevede lo scambio di dati di autenticazione tra un provider di identità (IDP) e un fornitore di servizi (SP) e non richiede che le credenziali vengano trasmesse dal fornitore di identità all’applicazione.

- WS-Federazione

Approvvigionamento

- Crea create o collega un utente nell’applicazione quando si assegna l’app a un utente in OKTA.

- Aggiorna Okta aggiorna gli attributi di un utente nell’app quando viene assegnata l’app. Le modifiche alle future attributi apportate al profilo utente OKTA sovrascriveranno automaticamente il valore dell’attributo corrispondente nell’app.

- Attributo Sourcing L’applicazione può essere definito come la fonte di verità per un profilo utente completo o come fonte di verità per attributi specifici su un profilo utente.

- Disattivale disattiva l’account di un utente nell’app quando non è assegnato in Okta o il loro account Okta è disattivato. Gli account possono essere riattivati se l’app viene riassegnata a un utente in Okta.

- Sync Password Push o utenti okta password o una password generata casualmente all’app. Questa funzione non è richiesta per tutte le applicazioni federate poiché l’autenticazione dell’utente avviene in Okta, tuttavia alcune app richiedono ancora una password.

- Gruppo spingere i gruppi Okta esistenti e le loro iscrizioni all’applicazione. I gruppi possono quindi essere gestiti in Okta e le modifiche si riflettono nell’applicazione.

- Gruppo Collegamento del collegamento Gruppi Okta ai gruppi esistenti nell’applicazione. Semplifica l’onboarding di un’app per il provisioning OKTA in cui l’app ha già gruppi configurati.

- Schema Discovery Importa lo schema degli attributi utente dall’applicazione e riflettelo nel profilo utente dell’app Okta. Consente a Okta di utilizzare gli attributi personalizzati che hai configurato nell’applicazione che non sono stati inclusi nello schema di app di base.

- Writeback attributo Quando l’applicazione viene utilizzata come maestro del profilo è possibile definire attributi specifici da fornire da un’altra posizione e scrivere di nuovo all’app. Ad esempio, il profilo utente può provenire da Active Directory con il numero di telefono proveniente da un’altra app e scritto a Active Directory.

Documentazione

Ecco una sezione che tutto sulla documentazione, l’integrazione e l’implementazione.

Okta + panoramica della partnership atlassian Leggilo

Scheda dati:

Flussi di lavoro

Aggiungi questo connettore dell’applicazione ai flussi di lavoro OKTA, una piattaforma basata sull’interfaccia senza codice per la creazione di flussi di lavoro personalizzati utilizzando una libreria di applicazioni e funzioni integrate di terze parti. Eventi di azione di sequenza insieme per automatizzare i processi aziendali incentrati sull’identità.

Azioni Atlassian Cloud Connector

Una vasta gamma di connettori di diverse app può essere collegata per creare flussi di lavoro automatizzati.

- Azione API personalizzata

- Rimuovi l’utente dal gruppo

- Crea un gruppo

- Ottieni l’utente

- Leggi un gruppo

- Cerca utenti

- Aggiorna un gruppo

- Gruppi di ricerca

- Elimina gruppo

- Aggiorna l’utente

- Creare un utente

- Disattivare l’utente

- Aggiungi utente al gruppo