OpenVPN ha un’interfaccia web?

Risoluzione dei problemi dell’accesso all’interfaccia Web

Ti connetti all’interfaccia Web Access Server con una connessione HTTPS tramite il browser Web.

Riepilogo

1. OpenVPN Access Server fornisce servizi Web per eseguire sia l’interfaccia utente Web di amministrazione che l’interfaccia utente Web client.

2. L’interfaccia utente Web client consente agli utenti di scaricare client VPN preconfigurati per una facile connessione al server VPN.

3. L’interfaccia utente Web di amministrazione viene utilizzata per la gestione e la configurazione del server.

4. L’indirizzo IP o il nome host del server viene utilizzato per accedere alle UI Web.

5. Le credenziali di UI di amministrazione dell’interfaccia utente sono disponibili nel file di registro di installazione.

6. L’interfaccia utente Web di amministrazione fornisce lo stato del server, la panoramica della configurazione e le funzionalità di gestione degli utenti.

7. Il database del registro può essere interrogato per risolvere i problemi.

Domande

1. Come possono gli utenti accedere all’interfaccia utente Web client?

Gli utenti possono accedere all’interfaccia utente Web client utilizzando l’indirizzo IP o il nome host del server Access.

2. Cosa fornisce agli utenti l’interfaccia utente Web client?

L’interfaccia utente Web client fornisce client VPN preconfigurati per il download.

3. Come si può impostare un nome host personalizzato?

Un nome host personalizzato può essere impostato utilizzando l’interfaccia utente Web di amministrazione e un record DNS ‘A’.

4. Come possono gli utenti scaricare OpenVPN Connect?

Gli utenti possono scaricare OpenVPN Connect con una configurazione del profilo utente personalizzato e bundle dall’interfaccia utente Web client.

5. Dove si può accedere all’interfaccia utente di amministrazione?

È possibile accedere all’interfaccia utente Web di amministrazione con lo stesso indirizzo IP o nome host utilizzato per l’interfaccia utente Web client, con il percorso ‘/amministratore’.

6. Come possono essere avviati o fermati i demoni OpenVPN?

I demoni OpenVPN possono essere avviati o arrestati nella sezione Stato del server dell’interfaccia utente di amministrazione.

7. Quali informazioni vengono visualizzate nella sezione utenti attuali dell’interfaccia utente di amministrazione?

La sezione degli utenti corrente visualizza le informazioni sugli utenti attivamente connessi, inclusi nome utente, indirizzo IP di origine, indirizzo VPN assegnato, utilizzo dei dati e timestamp di connessione.

8. Come può essere bloccato un utente dall’accesso alla VPN?

Un utente può essere bloccato controllando l’opzione “blocco” nella sezione utenti correnti o modificando le autorizzazioni utente nelle impostazioni di gestione degli utenti.

9. È possibile accedere all’interfaccia utente di amministrazione con le credenziali dell’utente root?

No, le credenziali dell’utente root non possono essere utilizzate per accedere all’interfaccia utente di amministrazione.

10. Come si può accedere al database del registro nell’interfaccia utente di amministrazione?

La sezione Registra dei record nell’interfaccia utente di amministrazione consente agli utenti di visualizzare e scaricare il database di registro.

11. Qual è lo scopo della sezione Stato del server nell’interfaccia utente di amministrazione?

La sezione Stato del server visualizza se il server VPN è attualmente attivato o disattivato e fornisce opzioni per avviare o arrestare i demoni OpenVPN.

12. Quali informazioni vengono visualizzate la sezione di configurazione attiva nell’interfaccia utente di amministrazione?

La sezione di configurazione attiva visualizza importanti impostazioni di configurazione gestite nell’interfaccia utente di amministrazione Web, come le impostazioni VPN e la gestione degli utenti.

13. Come può essere interrogato il database di registro per risolvere i problemi?

La sezione Registrazione dei registri fornisce un modo per interrogare il database del registro e visualizzare i report di registro nell’interfaccia utente di amministrazione.

14. Come può un utente sbloccare se stesso se è stato bloccato da un amministratore?

Un utente può sbloccare se stesso facendo in modo che un amministratore deseleziona la casella “Deny Access” nelle impostazioni delle autorizzazioni dell’utente della gestione degli utenti.

15. Cosa si può fare se ci sono difficoltà ad accedere all’interfaccia Web?

Fare riferimento all’accesso alla risoluzione dei problemi alla Guida all’interfaccia Web per l’assistenza.

Risoluzione dei problemi dell’accesso all’interfaccia Web

Ti connetti all’interfaccia Web Access Server con una connessione HTTPS tramite il browser Web.

Come configurare OpenVPN Access Server

Questo documento fornisce una panoramica dell’interfaccia utente Web Client Access Server OpenVPN, UI Web di amministrazione e Interfaccia della riga di comando (CLI). Una volta che hai familiarità con questi, questi collegamenti forniscono ulteriori informazioni sulla configurazione del server:

- OpenVPN Access Server Guida di avvio rapido

- Imposta un nome host

- Configurare le impostazioni VPN

- Imposta gli utenti

- Passaggi di sicurezza aggiuntivi

Se tu’Riebour difficoltà ad accedere all’interfaccia Web, fare riferimento a: Risoluzione dei problemi dell’accesso all’interfaccia Web.

L’interfaccia utente web client

OpenVPN Access Server fornisce servizi Web per eseguire sia l’interfaccia utente Web di amministrazione che l’interfaccia utente Web client. L’interfaccia utente Web client fornisce ai tuoi utenti client VPN preconfigurati, il che semplifica il processo di connessione al server VPN.

Per accedere all’interfaccia utente Web client, utilizzare l’indirizzo IP o il nome host del server di accesso. Per esempio:

- https: // 123.456.78.90/

- https: // vpn.Nome commerciale.com/

L’indirizzo IP è l’indirizzo IP esterno del server. Un nome host personalizzato può essere impostato utilizzando l’interfaccia utente di amministrazione e un DNS ‘UN’ documentazione. È possibile seguire i passaggi per impostare un nome host personalizzato qui: Impostazione del nome host OpenVPN Access Server.

Questa interfaccia utente Web client fornisce un’interfaccia per i tuoi utenti per accedere e recuperare i download preconfigurati di OpenVPN Connect. Ogni utente può scaricare e installare OpenVPN Connect con una configurazione del profilo utente personalizzato e bundle, oppure può scaricare un profilo di configurazione da importare in qualsiasi client VPN che supporta .Ovpn.

L’interfaccia utente di amministrazione

L’interfaccia utente Web di amministrazione è disponibile con lo stesso indirizzo IP o nome host utilizzato dall’interfaccia utente Web client, ma al /Admin sentiero. Per esempio:

- https: // 123.456.78.90/Admin

- https: // vpn.Nome commerciale.com/Admin

Una volta terminata l’installazione, le credenziali e l’indirizzo per l’interfaccia Web sono stampati sullo schermo:

+++++++++++++++++++++++++++++++++++++++++++++++ Access Server 2.10.0 è stato installato correttamente in/usr/local/openvpn_as Il file di registro di configurazione è stato scritto su/usr/local/openvpn_as/init.Le UIS Web del server di accesso al registro sono disponibili qui: UI AMMIN: https: // 192.168.102.130: 943/UI client di amministrazione: https: // 192.168.102.130.943 Accedi come "OpenVPN" con "RR4IMYHWBFFQ" per continuare (la password può essere modificata sull'interfaccia utente di amministrazione) +++++++++++++++++++++++++++++++++++++++++++++++

Nota: Accedi alle versioni del server più vecchio di 2.10 Non generare automaticamente una password. Nelle versioni precedenti si impostano la password manualmente digitando Passwd OpenVPN sulla riga di comando.

Nota: IL radice Le credenziali dell’utente possono’essere utilizzato per accedere all’interfaccia utente di amministrazione.

Per ulteriori informazioni sulle funzionalità dell’interfaccia utente di amministrazione, consultare il manuale di amministrazione di OpenVPN Access Server.

Funzionalità dell’interfaccia utente di amministrazione

Queste sezioni forniscono un’introduzione all’interfaccia utente Web di amministrazione e come è possibile recuperare lo stato del server, una panoramica della configurazione e il numero di utenti connessi correnti. Ci sono dettagli su un modo semplice per interrogare il database dei registri e come sono i report di registro.

Stato del server

IL Panoramica dello stato la sezione indica se il server VPN è attualmente acceso o disattivato. Se’s on, puoi fare clic su Fermare il server per fermare i demoni OpenVPN. Se il server è spento, puoi fare clic su Avviare il server Per avviare i demoni OpenVPN.

Fermandosi o avviando i demoni vinti’T influenzare il servizio di interfaccia utente Web di amministrazione: continua ad ascoltare attivamente la sua porta configurata, che è per impostazione predefinita della porta TCP 943. Tuttavia, se si interrompe i demoni, questo interrompe anche il routing interno automatico del traffico del browser verso la porta HTTPS standard TCP 443. Con il routing interno disattivato, è necessario specificare la porta 943 per accedere all’interfaccia utente di amministratore Web. Per esempio:

- https: // 123.456.78.90: 943/Admin

- https: // vpn.Nome commerciale.com: 943/Admin

Configurazione attiva

IL Configurazione attiva La sezione visualizza alcune importanti impostazioni di configurazione che sono gestite nelle sezioni di configurazione e autenticazione dell’interfaccia utente di amministrazione.

Utenti attuali

IL Utenti attuali La sezione visualizza gli utenti attivamente connessi con informazioni nelle seguenti colonne:

| Nome comune | Il nome utente. |

| Indirizzo reale | L’indirizzo IP di origine del client di connessione. |

| Indirizzo VPN | L’indirizzo IP assegnato dal server OpenVPN Access. |

| Byte inviate ricevute | I dati (in byte) ricevuti e inviati tramite il tunnel VPN. |

| Connesso da allora | Quando la connessione attualmente attiva è stata collegata o ricollegata l’ultima volta. |

| Bloccare | Blocca l’utente, negando l’accesso alla VPN. |

Se un amministratore blocca un utente dal Utenti attuali pagina, quel blocco può essere rimosso deselezionando il Negare l’accesso scatola accesa Gestione utenti > Autorizzazioni utente.

Interrogazione del database del registro

IL Rapporti di registro La sezione visualizza il registro nel browser e fornisce l’opzione per scaricarlo come file valori separati da virgola (CSV). È possibile interrogare i tuoi registri o filtrare l’output utilizzando i campi sotto Query per ora di inizio E Filtro per numero di voci di registro. Puoi anche filtrare i tuoi risultati in base a qualsiasi testo che inserisci nel Record di filtro campo.

È disponibile un database di registro tramite l’interfaccia CLI chiamata logdba, che puoi utilizzare per estrarre ed esportare informazioni.

Risultati del registro delle query

I risultati di una query di registro visualizzano i campi di ricerca e filtro con informazioni nelle seguenti colonne:

| Nodo | Il nome del server OpenVPN Access. Questo è diverso per una configurazione multi-server, in cui il nome del nodo è diverso per ogni server. |

| Nome utente | Il nome utente della connessione client, come autenticato da Access Server |

| Ora di inizio | Si è verificata la data e l’ora in cui si è verificata una connessione specifica o una connessione tentata. |

| Durata | La lunghezza nel tempo della connessione. Nota: Quando un utente’la connessione S è momentaneamente interrotta, viene registrata una nuova sessione separata. |

| Servizio | Uno dei seguenti: VPN: client che si collegano tramite il demone OpenVPN utilizzando un client. Web_Client: gli utenti che accedono o tentano di accedere al server Web client utilizzando un browser. Web_admin: gli utenti che accedono o tentano di accedere al server Web di amministrazione o all’interfaccia utente di amministrazione utilizzando un browser. XML_API: qualsiasi richiesta API XML-RPC viene registrata con questo servizio quando il flag di debug XML è abilitato. |

| IP reale | L’indirizzo IP reale del client collegato al server Access o all’utente che tenta di connettersi a un servizio Web. |

| VPN IP | L’indirizzo IP assegnato al client dal server di accesso. |

| Proto | Il protocollo utilizzato per il tunnel OpenVPN stesso – UDP è generalmente la scelta migliore qui. |

| Porta | La porta su cui il client è collegato: le porte predefinite sono TCP 443 e UDP 1194. |

| Byte in | Il numero totale di byte inviati dal client al server di accesso. |

| Byte fuori | Il numero totale di byte inviati dal server di accesso al client. |

| Errore | Eventuali messaggi di errore vengono visualizzati qui, di solito in frasi brevi e tecniche. |

Manuale utente dell’interfaccia utente di amministrazione

Per ulteriori informazioni su ciascuna sezione dell’interfaccia utente Web di amministrazione, consultare il manuale di amministrazione di OpenVPN Access Server, che fornisce dettagli sulle diverse opzioni di configurazione tramite il portale dell’interfaccia utente Web di amministrazione, nonché i dettagli sulle configurazioni tipiche di rete.

L’interfaccia della riga di comando (CLI)

È possibile utilizzare la CLI per gestire tutte le impostazioni di Access Server VPN. E la CLI consente di utilizzare funzioni più avanzate che non sono’T disponibile tramite l’interfaccia utente di amministrazione.

L’accesso alla CLI è in genere stabilito attraverso una sessione SSH sul tuo server o direttamente sul server’console s. Nella CLI è possibile creare i propri script di shell per automatizzare le attività come la creazione di nuovi utenti con impostazioni personalizzate o l’implementazione di opzioni di autenticazione personalizzate.

Per ulteriori informazioni sull’utilizzo della CLI, consultare gli strumenti di interfaccia della riga di comando Access Server.

Risoluzione dei problemi dell’accesso all’interfaccia Web

Questo documento fornisce suggerimenti per la risoluzione dei problemi per i servizi Web con OpenVPN Access Server. Per una guida di riferimento dettagliata su come funzionano i servizi Web, consultare OpenVPN Access Server Web Services, che descrive in dettaglio la differenza tra il UI Web di amministrazione E UI Web client. Ti consigliamo di leggerlo prima per capire come funzionano i servizi web e come li raggiungi.

Risoluzione dei problemi dei problemi di connessione:

- Dopo l’interfaccia Web di installazione iniziale non è possibile raggiungere

- Controlla se le interfacce Web Access Server stanno ascoltando

- Utilizzando TCPDump per testare la connettività dall’esterno

- Perché Access Server utilizza le porte TCP 443 e TCP 943

Dopo l’interfaccia Web di installazione iniziale non è possibile raggiungere

Ti consigliamo di iniziare la risoluzione dei problemi controllando le cause comuni per il motivo per cui puoi’t Raggiungi l’interfaccia web.

Verificarti’VE ha completato la configurazione iniziale

Se potete’t Raggiungi la tua interfaccia Web direttamente dopo aver installato Access Server, potrebbe essere necessario completare completamente la configurazione iniziale. Fare riferimento alla sezione seguente per la piattaforma in cui tu’RE Distribuzione del server di accesso.

- Completa la configurazione iniziale di Access Server su un’istanza AWS:

- Dopo aver lanciato un’istanza Amazon AWS con Access Server, connettiti all’istanza tramite SSH con il nome utente OpenVpnas e la tua coppia di chiavi private/pubblica che hai usato per avviare l’istanza. Don’t Utilizzare una password per questa connessione; AWS autentica con i tasti SSH. Se tu’VE ha perso la coppia chiave su una nuova installazione di Access Server su AWS, IT’è più facile terminare l’istanza e ricominciare. Assicurati di salvare la coppia di chiavi quando si avvia la nuova istanza.

- Accetta l’accordo di licenza di accesso al server ed esegui la configurazione iniziale. È necessario completare questa configurazione iniziale per le interfacce Web Access Server per arrivare online.

- Dopo aver completato la configurazione iniziale, prendi nota della password generata in modo casuale per il tuo account amministrativo Openvpn. L’output di configurazione visualizza anche gli indirizzi per l’interfaccia utente Web di amministrazione e l’interfaccia utente Web client. Accedi alle versioni del server più vecchio di 2.10 Non generare automaticamente una password. Nelle versioni precedenti si impostano la password manualmente digitando Passwd OpenVPN sulla riga di comando.

- Connettiti alla macchina virtuale con il nome utente radice e la password OpenVpnas. Per impostazione predefinita sulle macchine virtuali, l’accesso SSH per l’account root è ISN’T abilitato. Se si desidera connettersi con SSH, ti consigliamo di creare un utente per l’accesso SSH e abilitare i privilegi sudo.

- Accetta l’accordo di licenza di accesso al server ed esegui la configurazione iniziale. È necessario completare questa configurazione iniziale per le interfacce Web Access Server per arrivare online.

- Dopo aver completato la configurazione iniziale, prendi nota della password generata in modo casuale per il tuo account amministrativo Openvpn. L’output di configurazione visualizza anche gli indirizzi per l’interfaccia utente Web di amministrazione e l’interfaccia utente Web client. Accedi alle versioni del server più vecchio di 2.10 Non generare automaticamente una password. Nelle versioni precedenti si impostano la password manualmente digitando Passwd OpenVPN sulla riga di comando.

- Connettiti all’istanza ed esegui la configurazione iniziale per Access Server. Il modo in cui ti connetti dipende dal fatto che si imposta l’accesso con il provider cloud utilizzando una coppia di chiavi o un nome utente e una password.

- Dopo aver completato la configurazione iniziale, prendi nota della password generata in modo casuale per il tuo account amministrativo Openvpn. L’output di configurazione visualizza anche gli indirizzi per l’interfaccia utente Web di amministrazione e l’interfaccia utente Web client. Accedi alle versioni del server più vecchio di 2.10 Non generare automaticamente una password. Nelle versioni precedenti si impostano la password manualmente digitando Passwd OpenVPN sulla riga di comando.

Per istruzioni dettagliate sull’avvio di Access Server, consultare le nostre guide specifiche della piattaforma:

- Amazon Web Ser.

- AWS EC2 Guida di avvio rapido dell’appliance a livello: per un server di accesso con connessioni a più livelli acquistati tramite AWS.

- Distribuzione dell’appliance Access Server su Microsoft Hyper-V.

- Distribuzione dell’appliance Access Server su VMware ESXI.

- DigitalOcean Quick Start Guide.

- Guida per avvio rapido di Google Cloud Platform Byol Byol.

- Oracle Quick Start Guide.

- Microsoft Azure Byol Byol Guida di avvio rapido.

Utilizzando l’indirizzo IP esterno corretto

Se tu’VE ha completato la configurazione iniziale e lattina’t connettere, verificare di avere l’indirizzo IP esterno corretto.

Verifica l’indirizzo IP esterno per il tuo server:

Dopo aver completato la configurazione iniziale, Access Server fornisce gli URL per l’interfaccia utente Web di amministrazione e l’interfaccia utente Web client, utilizzando il server’Indirizzo IP. Controlla che’S un indirizzo IP esterno.

- In alcune istanze cloud, questi indirizzi IP sono solo interni, a cui non è possibile accedere da Internet.

- Su AWS, potrebbe essere necessario impostare un indirizzo IP elastico. Raccomandiamo questo passaggio per evitare di utilizzare un indirizzo IP pubblico auto-assegnato, che può cambiare dopo un riavvio dell’istanza.

- Se gli indirizzi IP dalla configurazione iniziale Don’t Work, controlla l’indirizzo IP dell’istanza del provider cloud.

- Per le installazioni nella tua rete privata potresti dover assicurarti di impostare un indirizzo IP statico in modo che non cambierà improvvisamente l’IP privato su un riavvio del router o del server.

Se si riscontrano ancora problemi di accesso all’interfaccia Web, consultare la sezione, “Controlla se i servizi Web Access Server stanno ascoltando.”

Controlla se i servizi Web Access Server stanno ascoltando

Access Server deve ascoltare su porte TCP specifiche per i servizi Web.

Verifica le porte per i servizi Web con NetStat

Forniamo istruzioni specifiche a Ubuntu/Debian. Se usi un altro sistema Linux, regola per questo.

Verificare che l’accesso server ascolti sulle porte TCP corrette per i servizi Web con il Utilità NetStat.

- Correre NetStat, Accedi al server OpenVPN Access’S Sistema operativo tramite console o tramite SSH e ottenere privilegi di radice.

- Inizia correndo NetStat Per stampare le porte TCP e UDP in cui un programma sta ascoltando e su quali indirizzi IP:

- netstat -tulpn

- Dovresti vedere un output simile a questo:

Connessioni Internet attive (solo server)

Proto RECV-Q SEND-Q Indirizzo locale Indirizzo estero PID/Nome programma

TCP 0 0 127.0.0.1: 904 0.0.0.0:* Ascolta 5669/Python3

TCP 0 0 127.0.0.1: 905 0.0.0.0:* Ascolta 5669/Python3

TCP 0 0 127.0.0.1: 906 0.0.0.0:* Ascolta 5669/Python3

TCP 0 0 127.0.0.1: 907 0.0.0.0:* Ascolta 5669/Python3

TCP 0 0 127.0.0.1: 908 0.0.0.0:* Ascolta 5669/Python3

TCP 0 0 127.0.0.1: 909 0.0.0.0:* Ascolta 5669/Python3

TCP 0 0 192.168.70.3: 943 0.0.0.0:* Ascolta 5669/Python3

TCP 0 0 0.0.0.0:22 0.0.0.0:* Ascolta 1084/sshd

TCP 0 0 192.168.70.3: 443 0.0.0.0:* Ascolta 5683/OpenVPN-OPENSSL

TCP6 0 0 . 22 . * Ascolta 1084/sshd

UDP 0 0 192.168.70.3: 1194 0.0.0.0:* 5713/OpenVPN-OPENSSL - Il nostro output di esempio mostra che OpenVPN Access Server ascolta sull’indirizzo IP, 192.168.70.3 con vari componenti del server di accesso in esecuzione. Il server Access nel nostro esempio gestisce un solo TCP e un demone UDP.

- Se le porte che accedono al server dovrebbero ascoltare aren’T configurato correttamente, fare riferimento a Imposta l’interfaccia e le porte per i servizi Web.

Nota: L’impostazione predefinita ascolta su tutte le interfacce. L’output mostrerebbe quindi una linea come questa:

TCP 0 0 0.0.0.0: 943 0.0.0.0:* Ascolta 2383/Python3

Verifica le porte per i servizi Web con ifconfig

Se si configura il server Access con più demoni, gli elementi sulle porte 443 e 1194 hanno vinto’essere elencato in NetStat output, anche se le porte sono aperte; Anche gli elenchi di processi saranno più grandi.

Verificare che Access Server ascolti sulle porte TCP corrette per i servizi Web con iptables:

Quando Access Server gestisce più demoni OpenVPN, il programma sfrutta iptables per il bilanciamento del carico tra i processi.

- Elenca le regole iptables che regolano il bilanciamento del carico del processo interno:

- iptables -t nat -l -n | grep “dpt: 443”

- Questa riga indica un processo che ascolta sulla porta TCP 943:

- TCP 0 0 192.168.70.3: 943 0.0.0.0:* Ascolta 5669/Python

- ifconfig

- wget -o- -q –no-check-certificate https: // 192.168.70.3: 943/ | grep -i -m 1 “OpenVpn”

wget -o- -q –no-check-certificate https: // 192.168.70.3: 943/admin | grep -i -m 1 “OpenVpn”

Accesso OpenVPN

Imposta l’inoltro di porte

Assicurati di impostare l’inoltro di porta per un server di accesso dietro un gateway Internet:

Se il tuo server di accesso si trova su una rete privata dietro un gateway Internet nella tua infrastruttura, assicurati di impostare correttamente.

- Imposta inoltro di porta o inoltro NAT per TCP 443, TCP 943 e UDP 1194.

- Dal nostro esempio, il port forwarding passa dall’interfaccia WAN all’indirizzo IP LAN 192.168.70.3.

- Verifica questo connettendoti al tuo indirizzo WAN pubblico da un computer non all’interno della tua rete privata.

Nota: In rari casi, la cattura o la riflessione NAT non lo fa’T lavorare per alcuni router. Questo provoca la situazione in cui puoi’t Servizi di accesso sul tuo IP WAN pubblico – da parte della LAN – che porta in avanti a un server nella tua LAN.

Assegna un IP elastico per l’istanza AWS

Si consiglia di assegnare un indirizzo IP elastico per Access Server lanciato tramite Amazon AWS per i seguenti motivi:

- Un indirizzo IP elastico è un IP pubblico allegato all’istanza AWS.

- AWS trasmette connessioni all’IP pubblico automaticamente e in modo trasparente all’istanza AWS’S Indirizzo IP privato interno.

Determina l’IP pubblico corretto per connettersi ai servizi Web per le istanze AWS:

- Accedi alla tua console Amazon AWS.

- Assegnare un indirizzo IP elastico all’istanza EC2 con Access Server.

- Utilizzare l’indirizzo IP elastico per raggiungere le interruttori Web Web e client di amministrazione.

Garantire che i gruppi di sicurezza consentano l’accesso su AWS

Se tu’VE ha assegnato un indirizzo IP elastico per Access Server su un’istanza AWS ma può ancora’T connettiti, rivedi i gruppi di sicurezza.

- Accedi alla tua console Amazon AWS.

- Assicurarsi che i gruppi di sicurezza, che funzionino come un firewall su Amazon, consentono il traffico in arrivo su queste porte:

- TCP 22 (SSH)

- TCP 443 (Interfaccia Web)

- TCP 943 (Interfaccia Web)

- TCP 945 (porta API per funzionalità di clustering)

- UDP 1194 (porta UDP per la comunicazione client)

Utilizzando TCPDump per testare la connettività dall’esterno

Puoi utilizzare il programma tcpdump Per aiutare a risolvere i problemi di connessione ai servizi Web.

Configurare TCPDump per ascoltare le richieste da e per Access Server:

Puoi usare tcpdump per ascoltare le richieste su una porta e un indirizzo IP specifici sul server di sistema e vedere quali sono quelle.

- Installare tcpdump:

- Aggiornamento APT-get

Apt-get Installa TCPDump

- tcpdump -eni qualsiasi “dst host 192.168.70.3 e porta 943 e TCP “

- wget -o- -q –no-check-certificate https: // 192.168.70.3: 943/ | grep -i -m 1 “OpenVpn”

- 20:57:54.588184 in 00: 00: 00: 00: 00: 00 Ethertype IPv4 (0x0800), lunghezza 76: 192.168.70.3.46136> 192.168.70.3.943: Flags [S], SEQ 1799812121, Win 43690, Opzioni [MSS 65495, Sackok, TS VAL 19185213 ECR 0, NOP, Wscale 7], lunghezza 0

20:57:54.588201 in 00: 00: 00: 00: 00: 00 Ethertype IPv4 (0x0800), lunghezza 68: 192.168.70.3.46136> 192.168.70.3.943: bandiere [.], ACK 907672144, vinci 342, opzioni [NOP, NOP, TS VAL 19185213 ECR 19185213], lunghezza 0

20:57:54.589026 in 00: 00: 00: 00: 00: 00 Ethertype IPv4 (0x0800), lunghezza 373: 192.168.70.3.46136> 192.168.70.3.943: bandiere [P.], SEQ 0: 305, ACK 1, Win 342, Opzioni [NOP, NOP, TS VAL 19185213 ECR 19185213], lunghezza 305

20:57:54.590206 in 00: 00: 00: 00: 00: 00 Ethertype IPv4 (0x0800), lunghezza 68: 192.168.70.3.46136> 192.168.70.3.943: bandiere [.], Ack 2001, vinci 1365, opzioni [NOP, NOP, TS VAL 19185214 ECR 19185214], lunghezza 0

20:57:54.590750 in 00: 00: 00: 00: 00: 00 Ethertype IPv4 (0x0800), lunghezza 194: 192.168.70.3.46136> 192.168.70.3.943: bandiere [P.], seq 305: 431, ACK 2001, vinci 1365, opzioni [NOP, NOP, TS VAL 19185214 ECR 19185214], lunghezza 126

Eccetera

- 21:01:05.968700 in 00: 0c: 29: 18: E8: 2C Ethertype IPv4 (0x0800), lunghezza 617: 192.168.70.186.63233> 192.168.70.3.943: bandiere [P.], seq 6064: 6625, ACK 146791, vinci 2051, lunghezza 561

21:01:05.970575 in 00: 0c: 29: 18: E8: 2C Ethertype IPv4 (0x0800), lunghezza 62: 192.168.70.186.63233> 192.168.70.3.943: bandiere [.], Ack 150440, vinci 2053, lunghezza 0

21:01:05.994020 in 00: 0c: 29: 18: E8: 2C Ethertype IPv4 (0x0800), lunghezza 605: 192.168.70.186.63233> 192.168.70.3.943: bandiere [P.], SEQ 6625: 7174, ACK 150440, Win 2053, lunghezza 549

21:01:05.995930 in 00: 0c: 29: 18: E8: 2C Ethertype IPv4 (0x0800), lunghezza 62: 192.168.70.186.63233> 192.168.70.3.943: bandiere [.], Ack 165040, vinci 2053, lunghezza 0

21:01:05.996881 in 00: 0c: 29: 18: E8: 2C Ethertype IPv4 (0x0800), lunghezza 583: 192.168.70.186.63233> 192.168.70.3.943: bandiere [P.], seq 7174: 7701, ACK 166412, vinci 2047, lunghezza 527

eccetera

- 21:03:56.046032 in 00: 0c: 29: 18: E8: 2C Ethertype IPv4 (0x0800), lunghezza 68: 192.168.70.186.63255> 192.168.70.3.943: Flags [S], SEQ 4052604850, Win 64240, Opzioni [MSS 1460, NOP, Wscale 8, NOP, NOP, Sackok], lunghezza 0

21:03:56.310601 in 00: 0c: 29: 18: E8: 2C Ethertype IPv4 (0x0800), lunghezza 68: 192.168.70.186.63256> 192.168.70.3.943: Flags [S], SEQ 3849647674, Win 64240, Opzioni [MSS 1460, NOP, Wscale 8, NOP, NOP, Sackok], Lunghezza 0

Se i servizi Web non’t Rispondi, verificarti’Re Regole di firewall iptables configurate correttamente:

Se puoi raggiungere il server su IP e porta specificati, ma i servizi Web non’t aperto, il iptables Regole di firewall sul blocco del sistema operativo Access Server Accesso.

- Fare riferimento alla soluzione firewall installata sul sistema’Sistema operativo S.

- Lasciare passare il traffico attraverso il firewall alla porta corretta.

Nota: Probabilmente hai un problema di firewall se i test con TCPDump mostrano i servizi Web accessibili dall’interno della rete e le richieste da un browser Web esterno possono raggiungere il sistema, ma non i servizi Web.

Se TCPDump non mostra output:

- Verificarti’VE Firewall o gruppi di sicurezza correttamente configurati al di fuori del server di accesso stesso.

- Verificare che le richieste del browser Web dai computer client possano accedere ad Access Server tramite eventuali gruppi di firewall o di sicurezza sulla nostra rete.

Ripristina le impostazioni dell’interfaccia Web del server Access alle porte predefinite

Se le interfacce Web Access Server Don’t Rispondi:

- Fare riferimento a Reset OpenVPN Web Services e Daemons ai valori predefiniti.

Richiedere supporto aggiuntivo

Puoi inviare un biglietto di supporto per ulteriore aiuto.

Perché Access Server utilizza le porte TCP 443 e TCP 943

OpenVPN Access Server ospita sia l’UI Web Web e il client di amministrazione sulle porte TCP 443 e 943. Access Server utilizza entrambe le porte, non perché ci sono due componenti separati per l’interfaccia Web, ma per funzionare meglio con i firewall di base in uso.

Il protocollo OpenVPN funziona meglio su UDP. Abbiamo una registrazione del porto IANA per UDP 1194 per il protocollo OpenVPN. Tuttavia, i firewall di base sulle reti pubbliche possono bloccare tutto tranne HTTP, HTTPS, FTP e traffico e-mail. Per queste reti, esso’non è possibile stabilire una connessione VPN di successo alla porta 1194 UDP. Per aggirare questo, Access Server esegue i demoni OpenVPN sulla porta TCP 443, la porta HTTPS predefinita. Tali firewall consentirebbero una connessione OpenVPN su TCP 443 in quel caso, poiché è su una porta consentita (HTTPS è superiori a TCP 443). TCP-over-TCP non è il metodo migliore ma funge da soluzione alternativa.

La porta predefinita utilizzata dai browser Web per le connessioni HTTPS è TCP 443. Ma con il demone OpenVPN TCP che ascolta su quella porta, possiamo’T e corso un server web lì. Quindi OpenVPN Access Server esegue i suoi servizi Web sulla porta TCP 943, che è possibile raggiungere direttamente da un browser Web specificando il numero di porta nell’URL: https: // vpn.il tuo.com: 943/.

Perché OpenVPN Access Server utilizza la condivisione delle porte

Aggiungere il numero di porta all’URL ISN’t intuitivo. Si consiglia di impostare invece un dominio personalizzato, come ad esempio https: // vpn.il tuo.com/. Per far sì che ciò accada senza includere 943 Nell’URL, OpenVPN Access Server utilizza la condivisione delle porte:

- Un browser Web si collega al dominio personalizzato.

- Il DNS A indica questo dominio all’indirizzo IP del server.

- Il demone OpenVPN TCP riconosce che questo non è’T un tunnel OpenVPN in arrivo ma una richiesta di browser Web HTTPS in arrivo.

- OpenVPN Access Server reindirizza la richiesta ai servizi Web.

- Ciò accade in modo trasparente all’utente finale, consentendo sia alla connessione TCP OpenVPN che ai servizi Web di funzionare contemporaneamente sulla porta TCP 443.

Impostazioni di inoltro del servizio Web

Puoi disattivare questa condivisione di porte nell’interfaccia utente di amministrazione. Quando si disattiva l’inoltro del servizio Web, è necessario includere la porta 943 nell’URL per connettersi con le interruzioni Web Web o client di amministrazione—https: // vpn.il tuo.com: 943/admin/ Per esempio.

Per accendere o disattivare l’inoltro del servizio Web:

- Accedi all’interfaccia utente di amministrazione.

- Clic Configurazione> Impostazioni di rete.

- Sotto “Impostazioni di inoltro del servizio Web,” Accendi o spegnere l’inoltro per il server Web di amministrazione e il server Web client.

- Clic Salva E Aggiorna il server in esecuzione.

OpenVPN Access Server Web Services

Questo documento descrive i servizi Web forniti da OpenVPN Access Server. Con l’interfaccia utente Web di amministrazione puoi facilmente gestire e configurare il tuo server VPN. Con gli utenti dell’interfaccia utente Web client possono facilmente scaricare client VPN preconfigurati e profili di connessione.

L’interfaccia utente Web di amministrazione e l’interfaccia utente web client

OpenVPN Access Server viene fornito con un’interfaccia Web che ospita due componenti principali: l’interfaccia utente Web di amministrazione e l’interfaccia utente Web client.

UI Web di amministrazione

L’interfaccia utente Web di amministrazione o l’interfaccia utente di amministrazione in qualche documentazione, è l’interfaccia Web per gli utenti amministrativi. Una volta effettuato l’accesso, un amministratore per Access Server può vedere e modificare le configurazioni per Access Server. Gli amministratori possono gestire gli utenti, le impostazioni di autenticazione, il routing, le regole di accesso e così via. Per ulteriori informazioni, consultare come configurare OpenVPN Access Server.

È possibile configurare la maggior parte delle impostazioni necessarie con l’interfaccia utente di amministrazione. Per impostazioni avanzate non configurate nell’interfaccia utente Web di amministrazione, consultare gli strumenti di interfaccia della riga di comando Access Server. È possibile utilizzare la riga di comando per le configurazioni avanzate.

UI Web client

L’interfaccia utente Web client è l’interfaccia Web per gli utenti finali. Gli utenti possono accedere e scaricare client VPN preconfigurati o profili di connessione. Forniamo il nostro client VPN, OpenVPN Connect, preconfigurato con l’utente’Profilo di connessione S. Una volta che scaricano e installano, possono avviarlo e connettersi al server di accesso. OpenVPN Connect è disponibile per Windows, MacOS, Android e iOS. Linux e altri supporto del sistema operativo sono forniti dal progetto software OpenVPN OpenVPN open source.

Gli utenti possono anche scaricare profili di connessione, inclusi profili bloccato dall’utente e profili automatici che possono utilizzare con il software client OpenVPN compatibile.

Gli utenti possono accedere all’interfaccia utente Web client all’indirizzo del server di accesso. Inizialmente, si utilizza l’indirizzo IP pubblico, ad esempio, https: // 123.45.67.89. Se si imposta un nome host personalizzato, che consigliamo, per esempio gli utenti possono andare a quel dominio, ad esempio, https: // vpn.i tuoi affari.com.

Come accedere all’interfaccia web

Ti connetti all’interfaccia Web Access Server con una connessione HTTPS tramite il browser Web.

Per impostazione predefinita, si utilizza l’indirizzo IP pubblico del server per accedere ai servizi Web e Access Server installa le interfacce Web sulla porta TCP 943 e le rende disponibili su Port TCP 443. Per i dettagli sulla condivisione delle porte su TCP 443, consultare perché l’accesso al server utilizza le porte TCP 443 e TCP 943.

Permettere’s dire, ad esempio, il tuo server di accesso’s l’indirizzo IP pubblico è 123.45.67.89. Voi’Trova l’interfaccia Web su questi indirizzi:

- UI Web di amministrazione: https: // 123.45.67.89/admin/

- UI Web di amministrazione: https: // 123.45.67.89: 943/admin/

- UI Web client: https: // 123.45.67.89/

- UI Web client: https: // 123.45.67.89: 943/

Si consiglia di impostare un nome host personalizzato per sostituire l’indirizzo IP. Fare riferimento a Impostazioni Up Il nome host OpenVPN Access Server. Con un nome host, puoi accedere all’interfaccia utente Web di amministrazione e all’interfaccia utente Web client con un URL che’s più facile da ricordare, per esempio:

- UI Web di amministrazione: https: // vpn.i tuoi affari.com/admin

- UI Web client: https: // vpn.i tuoi affari.com/

Accedi all’interfaccia utente di amministratore con Openvpn utente

Per accedere all’interfaccia utente Web di amministrazione, è necessario utilizzare un nome utente e una password di un account utente con privilegi amministrativi. Durante il server di accesso alla configurazione iniziale crea quell’utente con il nome utente Openvpn e genera una password casuale.

Nota: Accedi alle versioni del server più vecchio di 2.10 Non generare automaticamente una password. Nelle versioni precedenti si impostano la password manualmente digitando Passwd OpenVPN sulla riga di comando.

Fare riferimento a OpenVPN Access Server Opzioni di installazione per i dettagli sulla distribuzione di Access Server su una piattaforma se non si è’T ha già fatto questo.

Per accedere all’interfaccia utente Web client, è necessario utilizzare un nome utente e una password di un utente valido, con o senza privilegi amministrativi. È possibile configurare l’autenticazione dell’utente con il sistema di autenticazione locale interno o integrare con sistemi di autenticazione esterni utilizzando LDAP, RADIUS o PAM.

Nota: Si consiglia di utilizzare solo account utente standard, non amministratori, per l’accesso al tunnel VPN.

Gestione dei servizi Web con l’interfaccia utente di amministrazione

Una volta tu’VE Accesso all’interfaccia utente Web di amministrazione, è possibile configurare i servizi Web da Server web E Impostazioni CWS Pagina sotto Configurazione.

Sul Server web Pagina, è possibile configurare certificati e chiavi per il server Web per Access Server. Qui è dove si caricano certificati e bundle SSL per sostituire il server di accesso ai certificati autofirmati. Ti consigliamo di impostare questo con il tuo nome host personalizzato; Fare riferimento all’installazione di un certificato Web SSL valido nel server Access.

Sul Impostazioni CWS Pagina, è possibile configurare l’accesso ai servizi Web. Fare riferimento al manuale dell’utente per ulteriori informazioni: Configurazione: Impostazioni CWS.

Impostazioni avanzate del servizio Web

È possibile configurare le impostazioni del servizio Web utilizzando la riga di comando. Per i dettagli, consultare la gestione delle impostazioni per i servizi Web dalla riga di comando.

Risoluzione dei problemi del servizio Web

Personalizzazione dell’aspetto dell’interfaccia utente di amministrazione e dell’interfaccia utente web client

Fare riferimento alle configurazioni del branding sulle interfacce del server Web amministratore e client su come aggiungere il tuo logo e altre personalizzazioni.

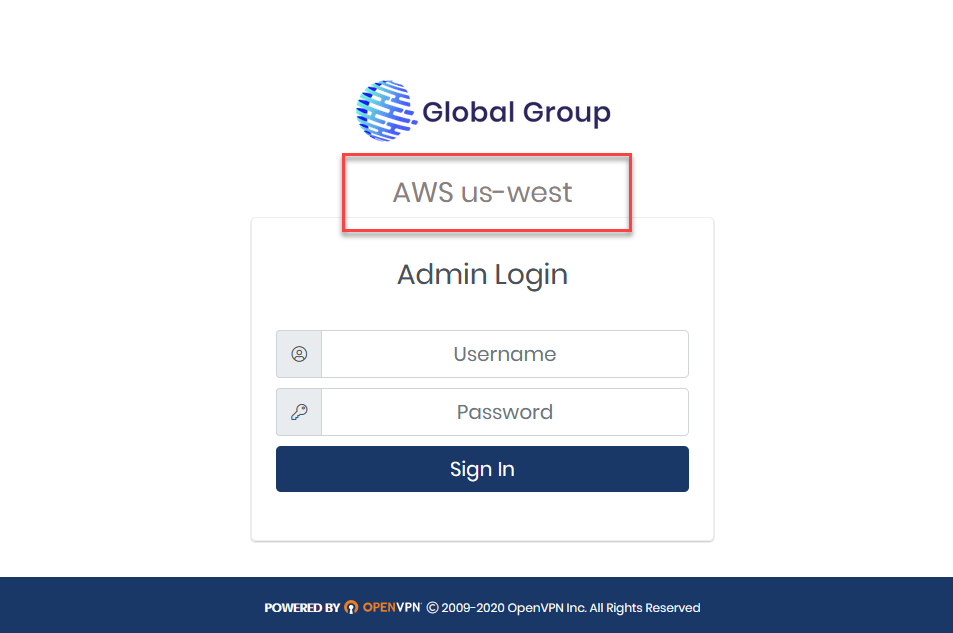

Configurazioni del branding sulle interfacce del server Web amministratore e client

È facile aggiungere il marchio alle interfacce Web OpenVPN Access Server: può essere fatto in pochi semplici passaggi. Questa pagina ti guiderà attraverso il processo.

Quando si avvia per la prima volta OpenVPN Access Server, la VPN ha un’interfaccia utente Web di amministrazione e un’interfaccia utente del client, con una visualizzazione predefinita che utilizza il nostro logo OpenVPN. Alcuni clienti lo lasciano così com’è; Altri preferiscono sostituirlo con il marchio dell’azienda. Qui’s cosa puoi configurare:

- Il logo dell’interfaccia web

- Un nome o un tag per l’interfaccia Web di amministrazione

- Mostra o nascondi il piè di pagina

Come aggiungere il tuo logo

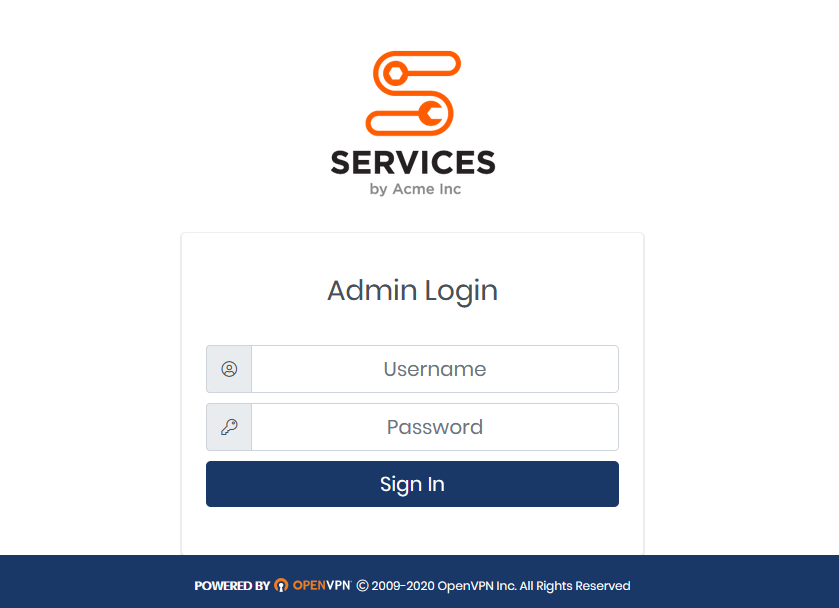

Quando si accede all’interfaccia utente Web di amministrazione o all’interfaccia utente del client per OpenVPN Access Server, si visualizza il logo OpenVPN sopra i campi di accesso. Qui’S come puoi sostituire quell’immagine con il branding della tua azienda.

1 – Prepara il tuo file di immagine

Ottieni un file immagine del tuo logo. Raccomandiamo PNG con uno sfondo trasparente, largo 340 pixel e alti 50-300 pixel. Nomina il file con un nome semplice, tutti i caratteri minuscoli.

2 – Trasferisci il file sul tuo server

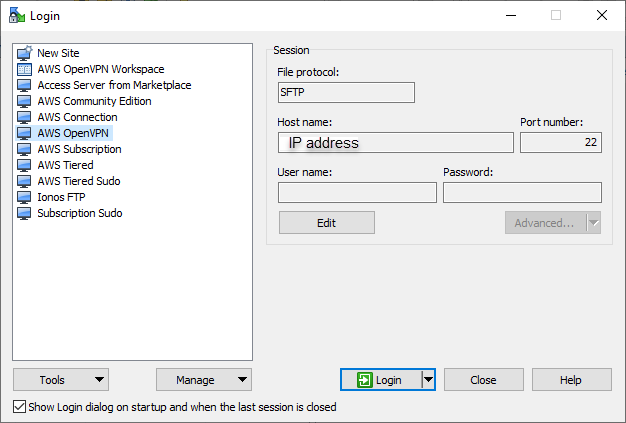

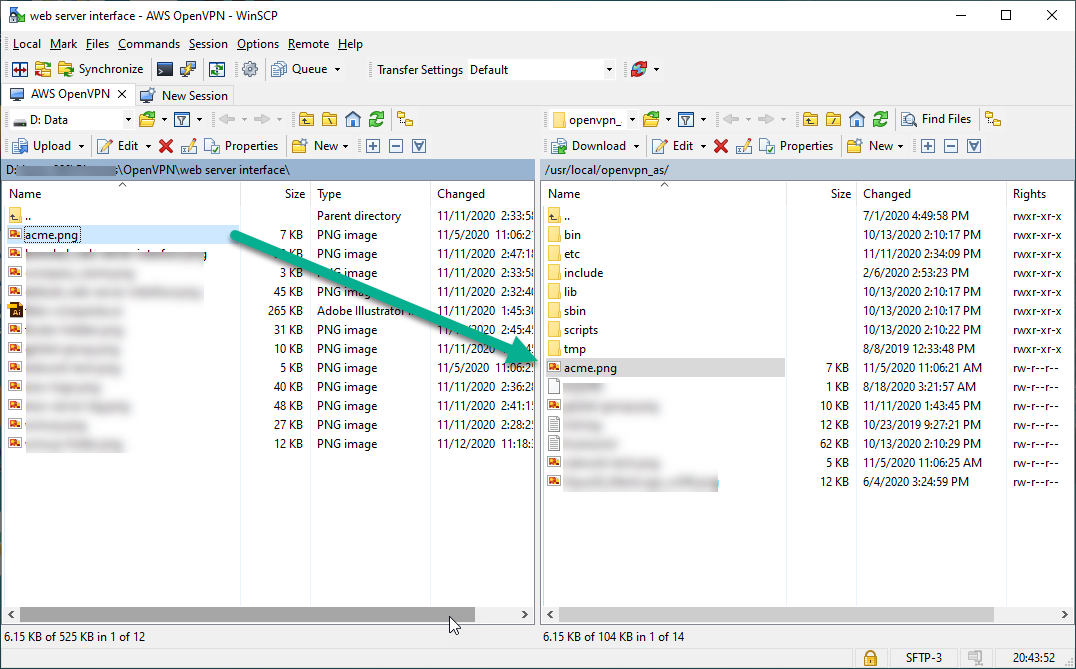

Successivamente, trasferisci il tuo file sul sistema di server di accesso. Voi’Probabilmente utilizzare uno strumento come WinSCP per i programmi Windows o SCP o GUI disponibili in Mac/Linux. Per i nostri passaggi di seguito, il nostro esempio utilizza WinSCP.

- Connettiti a una sessione con il nome host e il numero di porta. Puoi inserire il tuo nome utente nel profilo di accesso o quando tu’viene richiesto dopo aver fatto clic su Accesso.

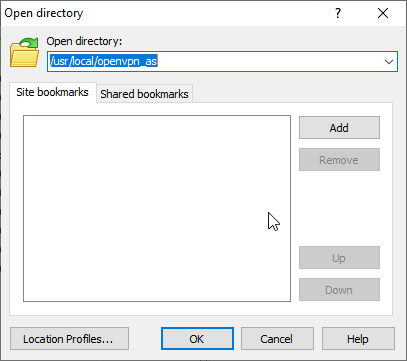

- Passare alla cartella/USR/Local/OpenVPN_AS.

- Copia il tuo file di immagine in questa posizione. Nota: assicurarsi che il nome file non contenga caratteri o spazi stranieri.

3 – Aggiorna come.Conf File

Accedi al server di accesso’S console o connettersi attraverso una sessione SSH e ottenere privilegi di root.

- Apri l’AS.Conf File per la modifica (come utilizzando Nano o un altro editor di testo): Nano/USR/LOCAL/OpenVPN_AS/ETC/AS.conf

- Individua il #SA.riga Company_Name e aggiungi la variabile logo extra come segue: SA.logo_image_file =/usr/local/openvpn_as/Companylogo.png

- Salva ed esci dal file, quindi riavvia il server OpenVPN Access: Service OpenVPNAS Riavviamento

Le tue pagine di interfaccia web dovrebbero ora mostrare il tuo logo. Se non è ancora stato aggiornato, potrebbe essere necessario aggiornare con forza la pagina web o svuotare la cache del browser. Se riscontri un problema con le pagine non disponibili o non trovate, esso’è probabilmente un errore con il nome file o la posizione. Correggi le impostazioni o annulla le modifiche e riavvia nuovamente il server di accesso.

Consigli utili:

- Non è possibile fare riferimento a un’immagine ospitata online. Il file di immagine deve essere posizionato sul file system del server di accesso.

- Per il miglior display, utilizzare un PNG con uno sfondo trasparente, largo 340 pixel e 50-300 pixel di altezza.

- Assicurarsi che il nome del file di immagine sia in minuscolo. I caratteri maiuscoli non funzionano.

- JPG, GIF e BMP sono supportati ma potrebbero non apparire bene.

- Se il tuo sistema operativo Linux richiede che la connessione WinSCP o SCP sia tramite un utente con privilegi limitati, potresti non essere in grado di caricare un’immagine direttamente in una cartella in/usr/local/openvpn_as/. Se quello’s nel caso, è possibile caricarlo in una directory come /tmp, accedere alla console o connettersi su ssh, ottenere privilegi di root e spostare il file dalla directory /tmp su /utente /local /openvpn_as /.

Come aggiungere un nome server a amministratore di accesso all’interfaccia utente Web

Quando gli utenti amministrativi accedono all’interfaccia utente di amministrazione, è possibile visualizzare un nome o una descrizione con il server o l’istanza. Potresti usarlo come identificatore per vedere rapidamente in quale server stai accedendo, ad esempio. Qui’spettacolo:

- Apri l’AS.Conf File per la modifica (di nuovo, usiamo Nano): Nano/USR/LOCAL/OpenVPN_AS/ETC/AS.conf

- Individua il SA.Company_name e cambialo nel tuo testo specifico desiderato (se viene commentato, assicurati di eliminare il #): SA.Company_name = OpenVpn Inc.

- Salva ed esci dal file, quindi riavvia il server OpenVPN Access: Service OpenVPNAS Riavviamento

Ora dovresti vedere il nuovo testo che visualizza nella pagina di accesso dell’interfaccia utente di amministrazione.

Come nascondere il piè di pagina

Per impostazione predefinita, il piè di pagina viene visualizzato sulle pagine del tuo server web, ma hai la possibilità di nasconderlo apportando una modifica all’AS.Conf File. Fare così:

- Apri l’AS.Conf File per la modifica (di nuovo, usiamo Nano): Nano/USR/LOCAL/OpenVPN_AS/ETC/AS.conf

- Sotto il SA.Company_name e/o SA.Variabili logo_image_file, aggiungi quanto segue per nascondere il piè di pagina sulla pagina di amministrazione: CS.footer = nascondi

- Quindi, aggiungi quanto segue se si desidera nascondere il piè di pagina sulla pagina del client: CWS.footer = nascondi

- Salva ed esci dal file, quindi riavvia il server OpenVPN Access: Service OpenVPNAS Riavviamento

Dopo aver aggiunto questa riga, non vedrai più il piè di pagina visualizzato.

FAQ Interfaccia del server Web

Perchè puoi’Sono raggiunto il mio server web’S Interfacce Web dopo queste modifiche?

Se potete’T Accedi al tuo amministratore o alle pagine dell’interfaccia utente web online dopo aver apportato queste modifiche, lì’è probabilmente un errore nel nome del file o nel percorso come.conf. Aiuta a utilizzare un nome file molto semplice. Puoi facilmente ritirare le modifiche rimuovendo le due linee offensive da AS.conf ed emissione di un servizio di riavvio di servizio di nuovo comando. Oppure puoi rivedere il nome e il percorso del file per assicurarti’s accurato, correggendo eventuali errori che trovi. Aiuta anche a evitare di complicare il tuo nome file con personaggi come spazi, punti extra e così via. Keep It Simple: Companylogo.PNG, per esempio.

Posso aggiungere il marchio alle app OpenVPN Connect?

Le opzioni di branding non sono presenti con le app OpenVPN Connect.

Come configura la pagina dell’interfaccia utente client?

Oltre a quello che si vede nella schermata di accesso dell’interfaccia utente client, è possibile configurare ciò che viene visualizzato dopo aver effettuato l’accesso. Per impostazione predefinita, vedranno questi collegamenti per il download delle app OpenVPN Connect:

- Versioni OpenVPN Connect per Windows

- Versioni OpenVPN Connect per macOS

- Linux (per il download del cliente della community)

- app mobile iOS

- App Android

Puoi scegliere di mostrarli o nasconderli dalla pagina Impostazioni CWS nell’interfaccia utente di amministratore Web. Puoi anche modificare le impostazioni aggiuntive. Per i dettagli, consultare la pagina Manuale dell’utente: Configurazione: Impostazioni CWS.

Aggiornamenti e annunci

Cyber Shield rilasciato

Cyber Shield ti protegge dalle minacce informatiche senza richiederti di tunnel Internet traffico. Accendi lo scudo.

Note di rilascio 2.11.3

Access Server 2.11.3 è la versione ora lanciata ai principali provider di cloud. Per coloro che utilizzano Access Server su un provider cloud, ti consigliamo di aggiornare all’ultima immagine cloud.

Server di accesso

La nostra popolare soluzione autosuocata. Viene fornito con due connessioni gratuite. Nessuna carta di credito richiesta.

CloudConnexa ™

Soluzione AS-A-Service. Viene fornito con tre connessioni gratuite. Nessuna carta di credito richiesta.

OpenVPN è una delle principali società globali di networking privato e sicurezza informatica che consente alle organizzazioni di salvaguardare veramente le proprie attività in modo dinamico, economico e scalabile.

- Server di accesso

- Note di rilascio

- Documentazione

- Plugin

- CloudConnexa ™

- Caratteristiche

- Cyber Shield

- Guida Rapida

- Documentazione

- Risorse

- Centro di supporto

- Cos’è una VPN?

- Centro Risorse

- Rapporti di vulnerabilità

- Avvisi di sicurezza

- Conformità

Stato del servizio in attesa dello stato dei sistemi ->

© Copyright 2023 OpenVPN | OpenVPN è un marchio registrato di OpenVPN, INC. |

CloudConnexa è un marchio di OpenVPN, Inc. - Aggiornamento APT-get